Содержание

- Просмотр «Журнала ошибок» в Windows 10

- «Журнал ошибок» в Виндовс 10

- Включение логирования

- Запуск «Просмотра событий»

- Анализ журнала ошибок

- Где находится журнал событий в Windows 10, как его просматривать и находить ошибки

- Где находится журнал событий и как его открыть

- Что делать, если журнал событий не открывается

- Структура просмотрщика журнала событий

- Как искать в журналах событий интересующие сведения

- Как пользоваться функцией фильтрации

- Как создавать настраиваемые представления

- Источники, уровни и коды событий. Как понять, что означает конкретный код

- Get System Info – альтернатива стандартному просмотрщику Windows

- Вертим логи как хотим ― анализ журналов в системах Windows

- Как зайти в журнал событий в Windows 10

- Где находится журнал событий Windows

- Нюансы работы в журнале

- Что такое Журнал событий и для чего он нужен

- Как очистить журнал событий в Windows 10

- Вручную

- Через командную консоль

- Через PowerShell

- Вертим логи как хотим ― анализ журналов в системах Windows

- Свойства событий

- Как открыть

- Другой способ

- Как использовать просмотр событий Windows для решения проблем с компьютером

- Дополнительно на тему администрирования Windows

- Как запустить программу Просмотра событий

- Получить дополнительную информацию о событиях

Просмотр «Журнала ошибок» в Windows 10

Во время работы операционной системы, как и любого другого программного обеспечения, периодически возникают ошибки. Очень важно уметь анализировать и исправлять подобные проблемы, дабы в будущем они не появлялись снова. В ОС Windows 10 для этого был внедрен специальный «Журнал ошибок». Именно о нем мы и поговорим в рамках данной статьи.

Упомянутый ранее журнал является лишь небольшой частью системной утилиты «Просмотр событий», которая по умолчанию присутствует в каждой версии Windows 10. Далее мы разберем три важных аспекта, которые касаются «Журнала ошибок» — включение логирования, запуск средства «Просмотр событий» и анализ системных сообщений.

Включение логирования

Для того чтобы система могла записывать все события в журнал, необходимо включить его. Для этого выполните следующие действия:

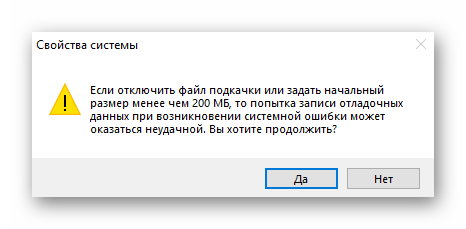

После этого остается проверить, активирован ли на компьютере файл подкачки. Дело в том, что при его выключении система попросту не сможет вести учет всех событий. Поэтому очень важно установить значение виртуальной памяти хотя бы 200 Мб. Об этом напоминает сама Windows 10 в сообщении, которое возникает при полной деактивации файла подкачки.

О том, как задействовать виртуальную память и изменить ее размер, мы уже писали ранее в отдельной статье. Ознакомьтесь с ней при необходимости.

С включением логирования разобрались. Теперь двигаемся дальше.

Запуск «Просмотра событий»

Как мы уже упоминали ранее, «Журнал ошибок» входит в состав стандартной оснастки «Просмотр событий». Запустить ее очень просто. Делается это следующим образом:

В результате на экране появится главное окно упомянутой утилиты. Обратите внимание, что существуют и другие методы, которые позволяют запустить «Просмотр событий». О них мы в деталях рассказывали ранее в отдельной статье.

Анализ журнала ошибок

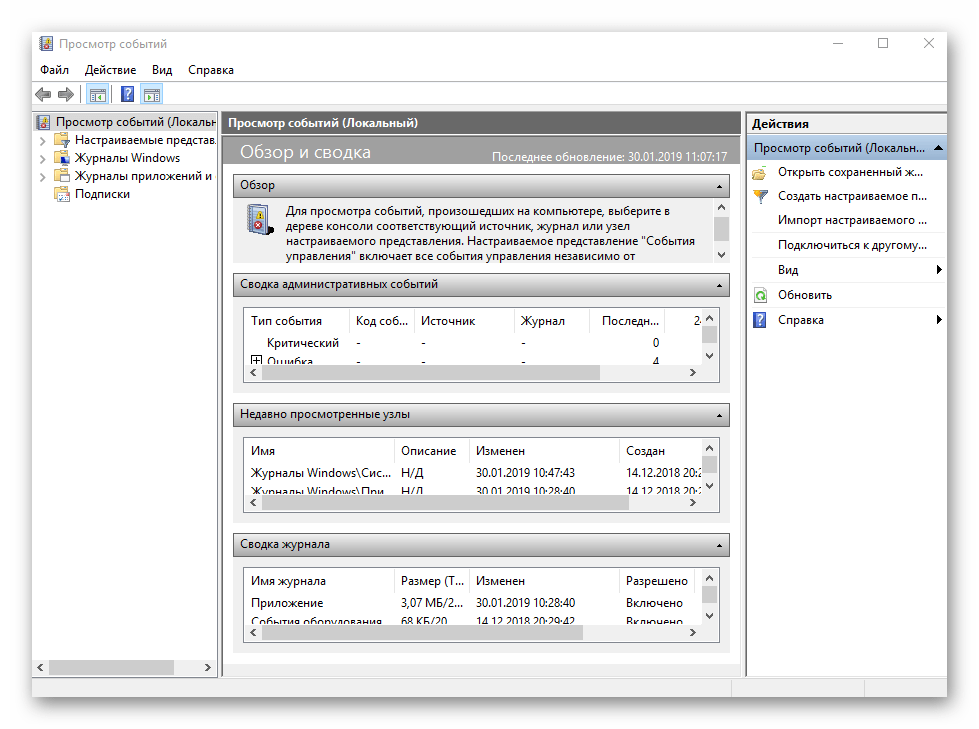

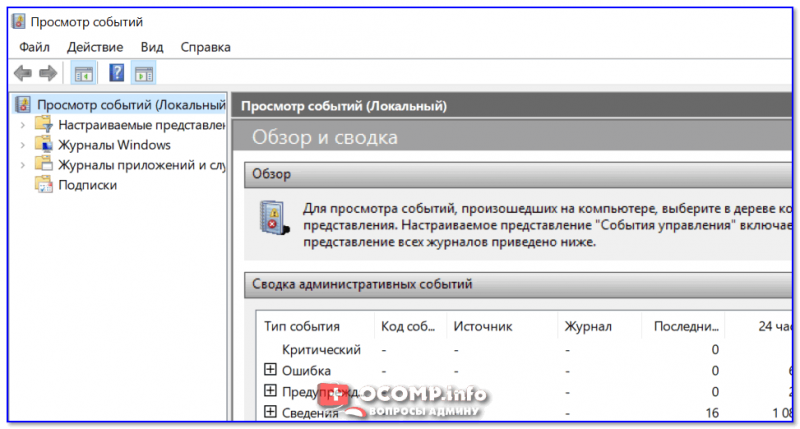

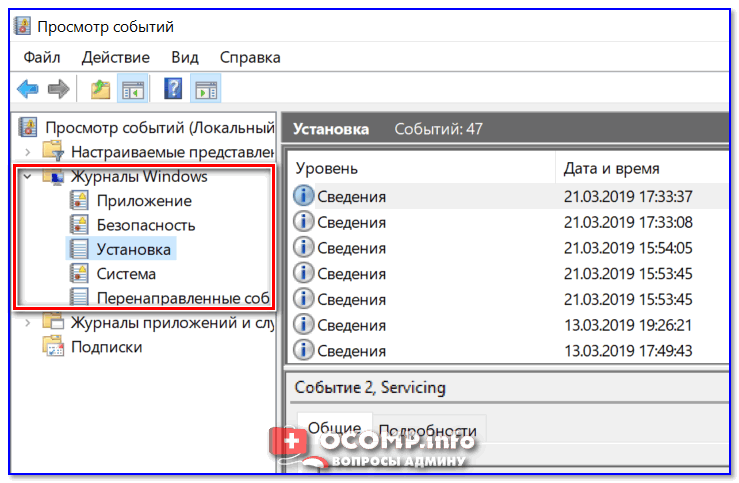

После того как «Просмотр событий» будет запущен, вы увидите на экране следующее окно.

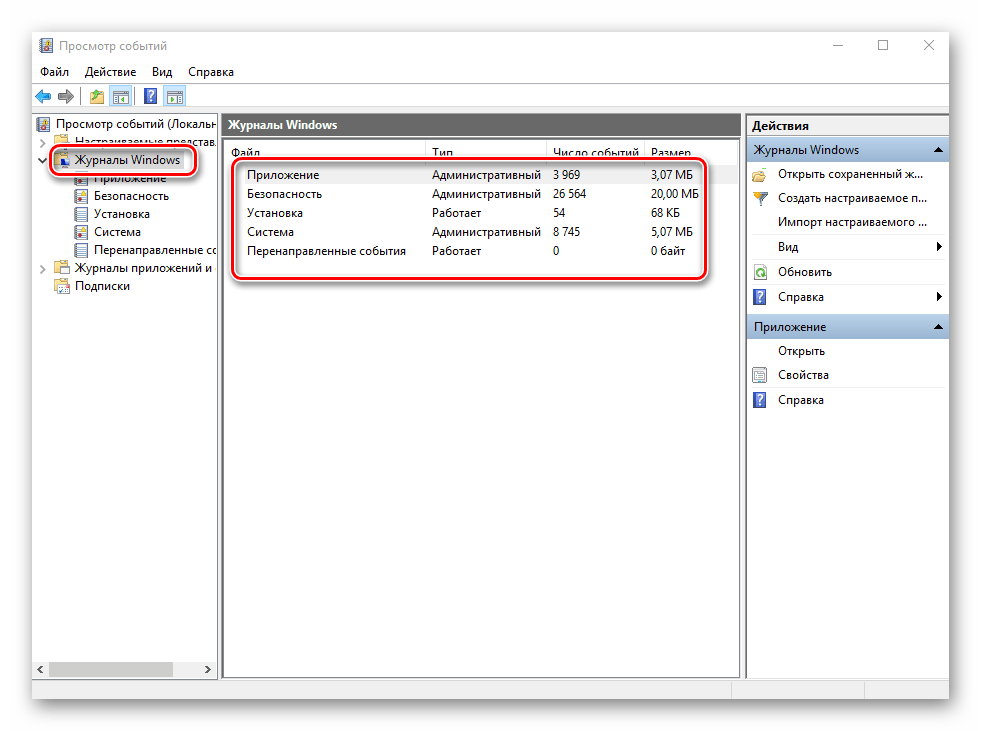

В левой его части находится древовидная система с разделами. Нас интересует вкладка «Журналы Windows». Нажмите на ее названии один раз ЛКМ. В результате вы увидите список вложенных подразделов и общую статистику в центральной части окна.

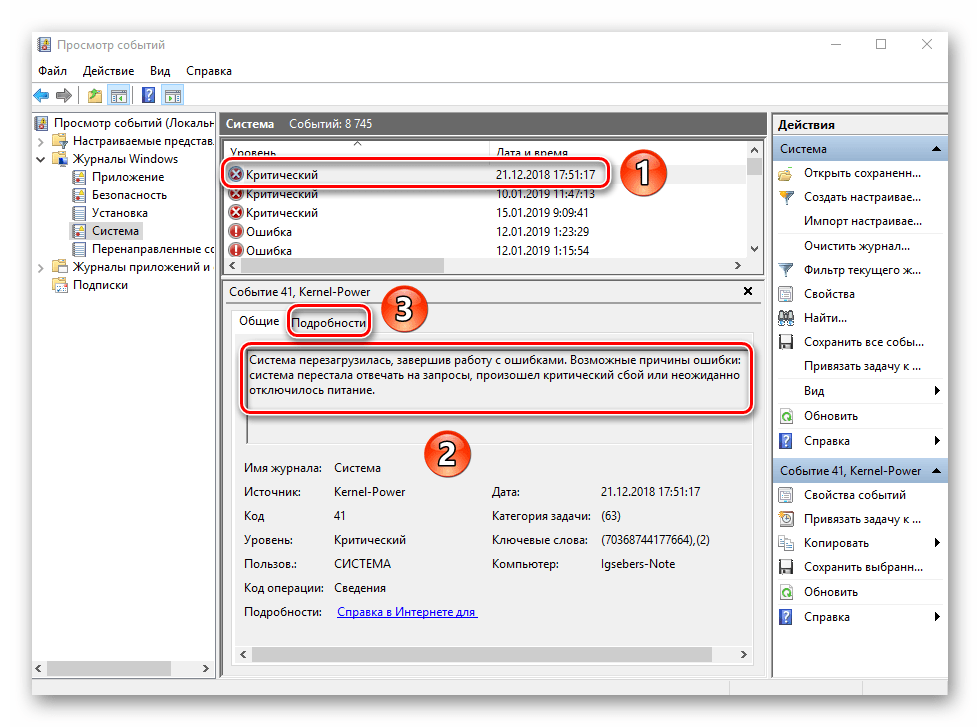

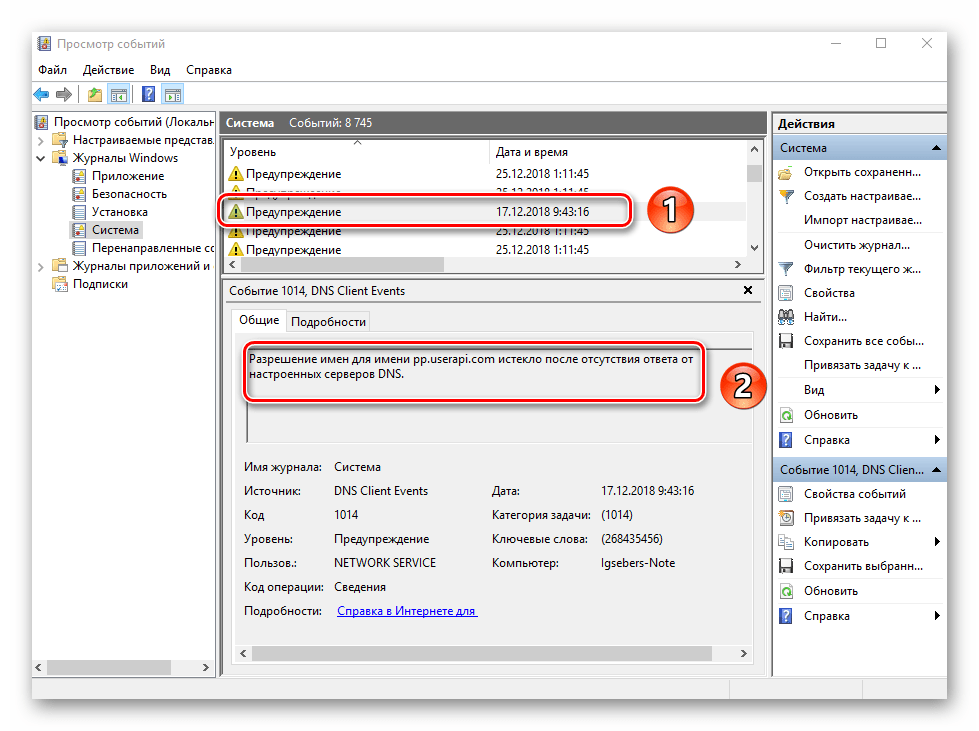

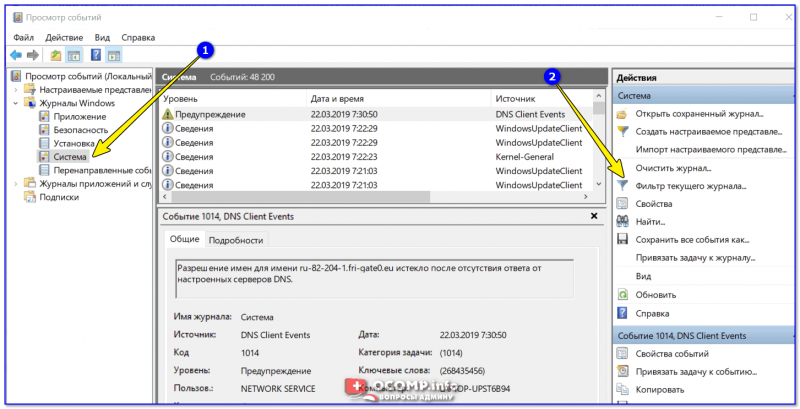

Для дальнейшего анализа необходимо зайти в подраздел «Система». В нем находится большой список событий, которые ранее происходили на компьютере. Всего можно выделить четыре типа событий: критическое, ошибка, предупреждение и сведения. Мы вкратце расскажем вам о каждом из них. Обратите внимание, что описать все возможные ошибки мы не можем просто физически. Их много и все они зависят от различных факторов. Поэтому если у вас не получится что-то решить самостоятельно, можете описать проблему в комментариях.

Критическое событие

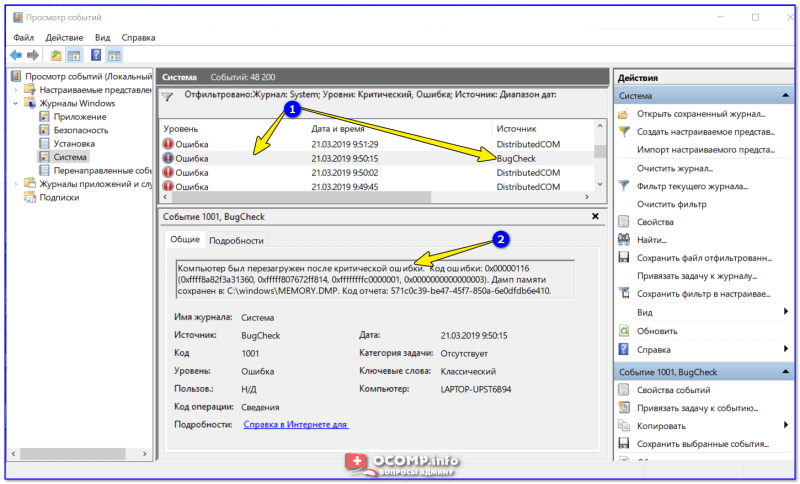

Данное событие помечено в журнале красным кругом с крестиком внутри и соответствующей припиской. Кликнув по названию такой ошибки из списка, немного ниже вы сможете увидеть общие сведения происшествия.

Зачастую представленной информации достаточно для того, чтобы найти решение проблемы. В данном примере система сообщает о том, что компьютер был резко выключен. Для того чтобы ошибка не появлялась вновь, достаточно просто корректно выключать ПК.

Для более продвинутого пользователя есть специальная вкладка «Подробности», где все событие представлены с кодами ошибок и последовательно расписаны.

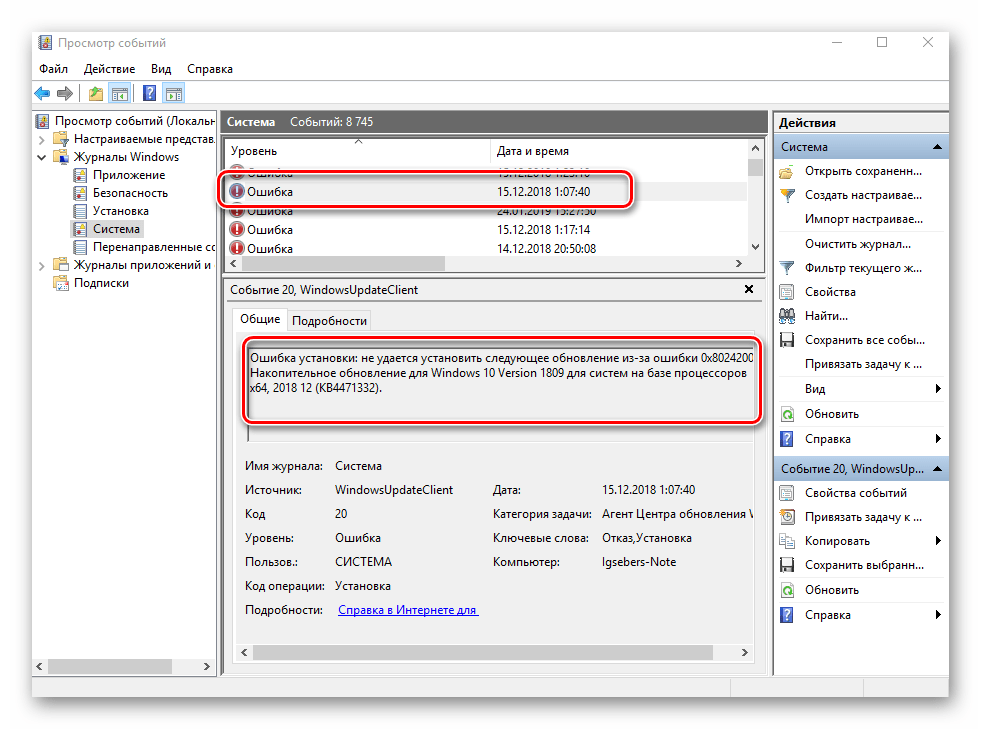

Ошибка

Этот тип событий второй по важности. Каждая ошибка помечена в журнале красным кругом с восклицательным знаком. Как и в случае с критическим событием, достаточно нажать ЛКМ по названию ошибки для просмотра подробностей.

Если из сообщения в поле «Общие» вы ничего не поняли, можно попробовать найти информацию об ошибке в сети. Для этого используйте название источника и код события. Они указаны в соответствующих графах напротив названия самой ошибки. Для решения проблемы в нашем случае необходимо попросту повторно инсталлировать обновление с нужным номером.

Предупреждение

Сообщения данного типа возникают в тех ситуациях, когда проблема не носит серьезный характер. В большинстве случаев их можно игнорировать, но если событие повторяется раз за разом, стоит уделить ему внимание.

Чаще всего причиной появления предупреждения служит DNS-сервер, вернее, неудачная попытка какой-либо программы подключиться к нему. В таких ситуациях софт или утилита попросту обращается к запасному адресу.

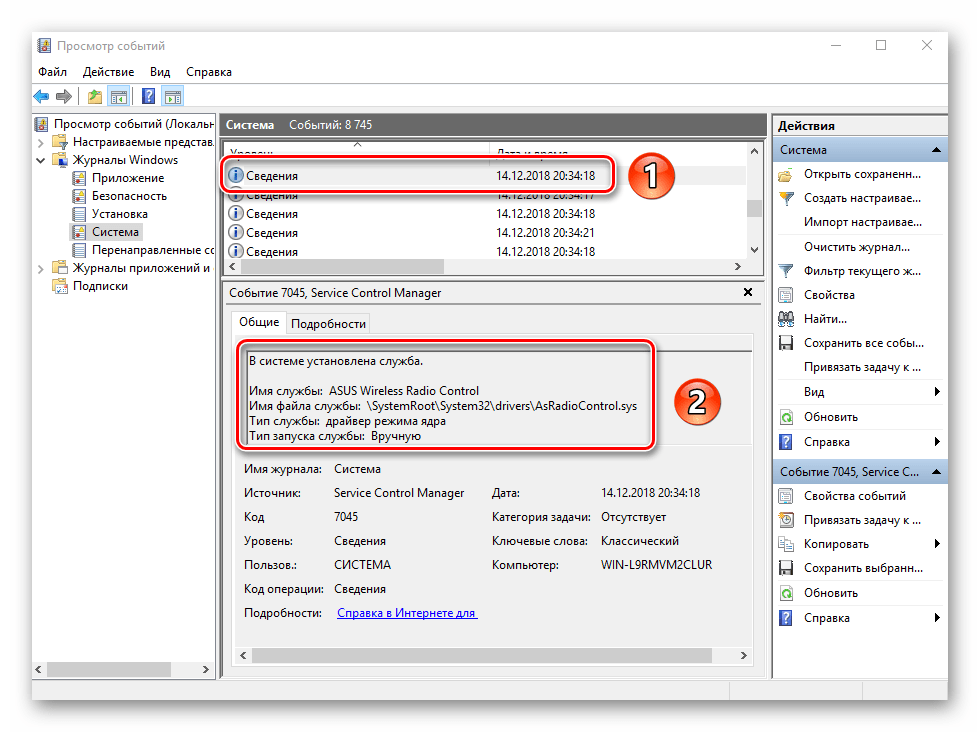

Сведения

Этот тип событий самый безобидный и создан лишь для того, чтобы вы могли быть в курсе всего происходящего. Как понятно из его названия, в сообщение содержатся сводные данные о всех инсталлированных обновлениях и программах, созданных точках восстановления и т.д.

Подобная информация будет очень кстати для тех пользователей, которые не хотят устанавливать сторонний софт для просмотра последних действий Windows 10.

Как видите, процесс активации, запуска и анализа журнала ошибок очень прост и не требует от вас глубоких познаний ПК. Помните, что таким образом можно узнать информацию не только о системе, но и о других ее компонентах. Для этого достаточно в утилите «Просмотр событий» выбрать другой раздел.

Помимо этой статьи, на сайте еще 12372 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Где находится журнал событий в Windows 10, как его просматривать и находить ошибки

Windows знает, что вы делали прошлым летом. И вчера, и сегодня, и прямо сейчас. Нет, она не злопамятная, она просто всё записывает – ведет журнал событий.

События – это любые действия, которые происходят на компьютере: включение, выключение, вход в систему, запуск приложений, нажатия клавиш и т. д. А журнал событий Виндовс – это хранилище, где накапливаются сведения о наиболее значимых действиях. Просмотр событий помогает администраторам и разработчикам ПО находить причины сбоев в работе оборудования, компонентов системы и программ, а также следить за безопасностью в корпоративных сетях. Итак, разберемся, где находится журнал событий в Windows 10, как его открывать, просматривать и анализировать.

Где находится журнал событий и как его открыть

Постоянная «прописка» файла просмотрщика журнала событий – eventvwr.msc, – папка Windowssystem32. Но ради доступа к нему никто в эту папку, разумеется, не лазит, ведь есть способы проще. Вот они:

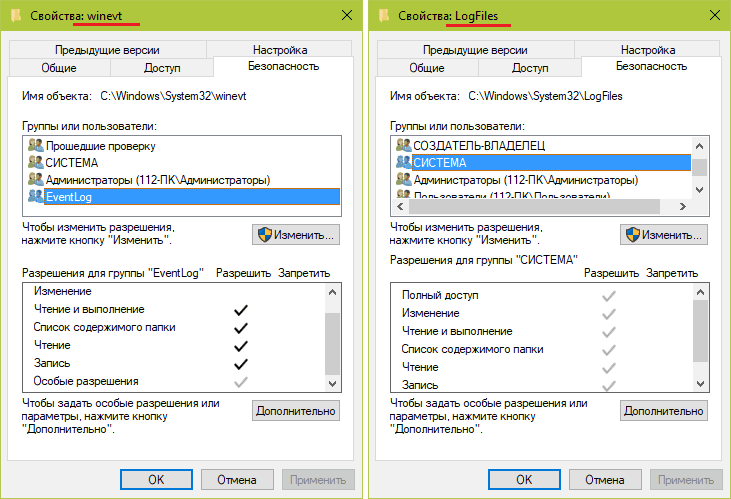

Что делать, если журнал событий не открывается

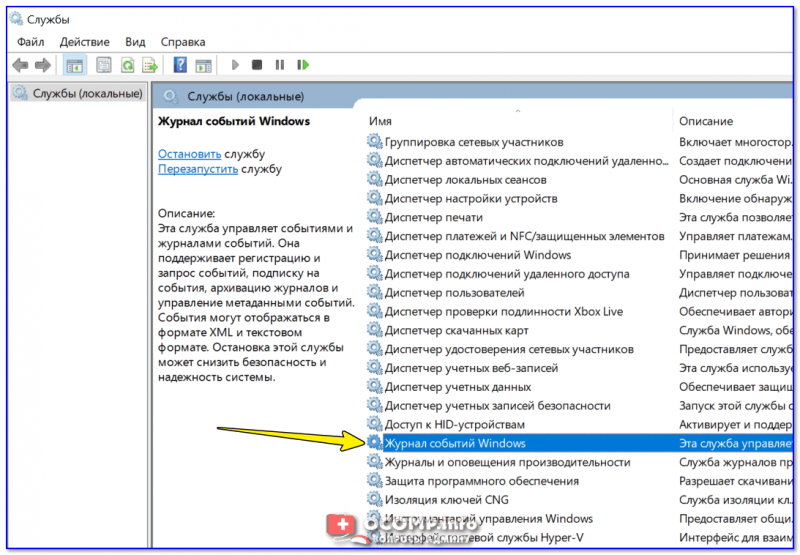

За работу этого системного компонента отвечает одноименная служба. И самая частая причина проблем с его открытием – остановка службы.

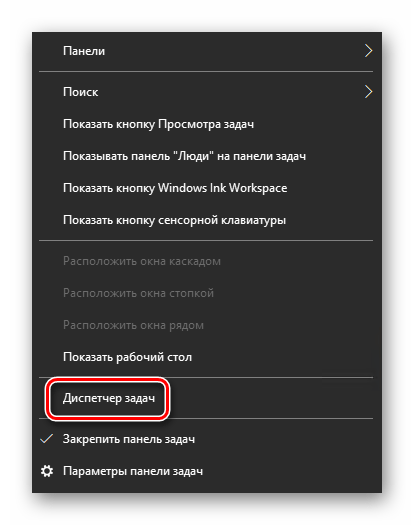

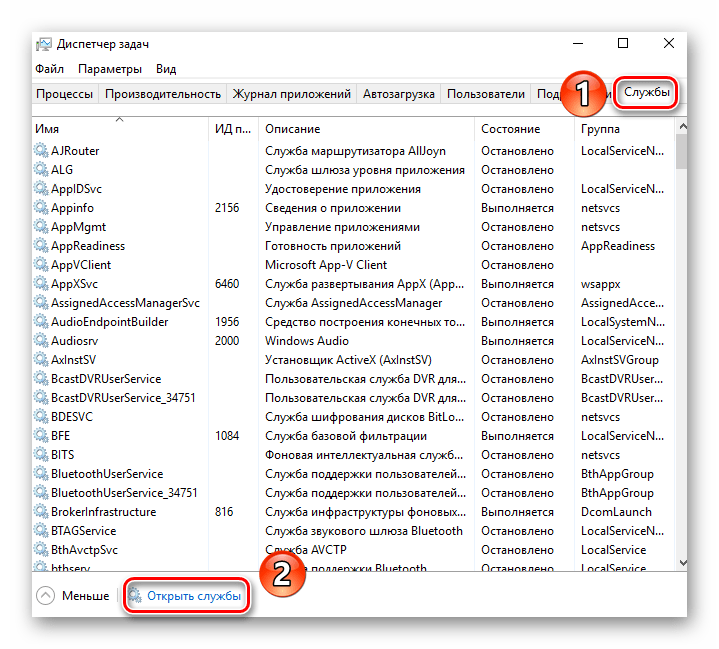

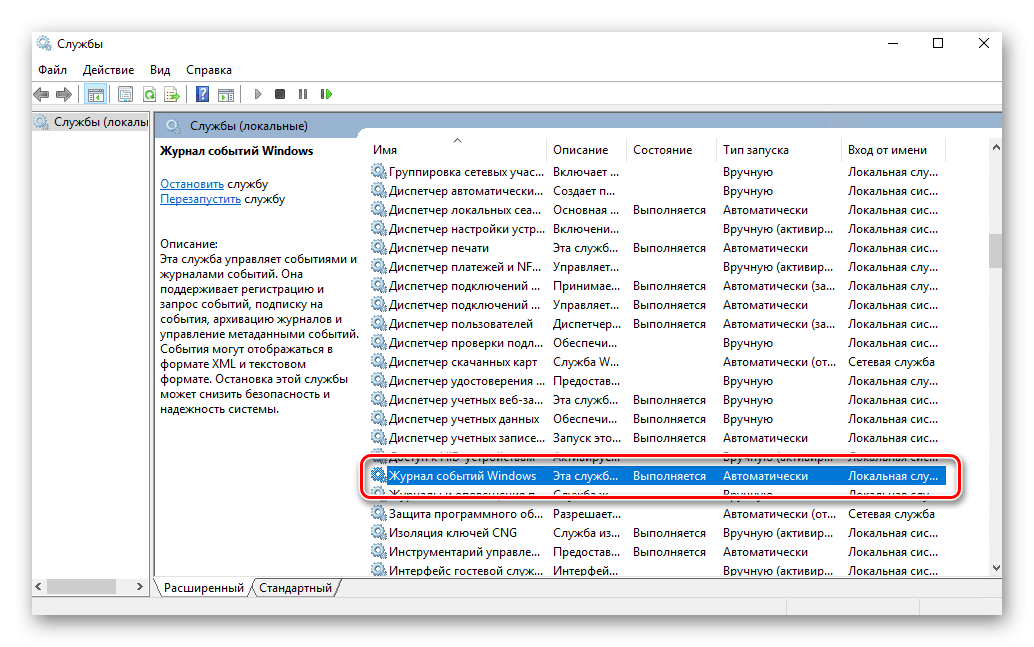

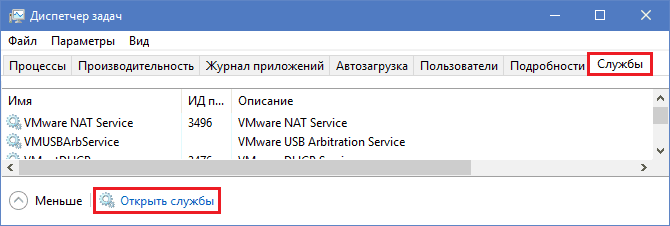

Чтобы проверить эту версию и восстановить работу просмотрщика, откройте оснастку «Службы». Проще всего это сделать через Диспетчер задач: перейдите в нем на вкладку «Службы» и кликните внизу окна «Открыть службы».

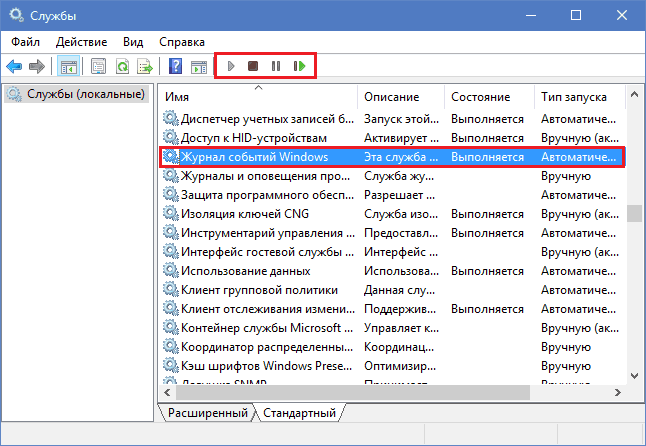

Затем найдите в списке служб «Журнал событий Windows» и, если она остановлена, нажмите кнопку запуска (play) на верхней панели окна.

Служба не стартует? Или она запущена, но журнал все равно недоступен? Подобное может быть вызвано следующим:

Обойти ограничения политик безопасности, если у вашей учетки нет административных полномочий, скорее всего, не получится. В остальных случаях проблему, как правило, удается решить стандартными средствами восстановления Windows:

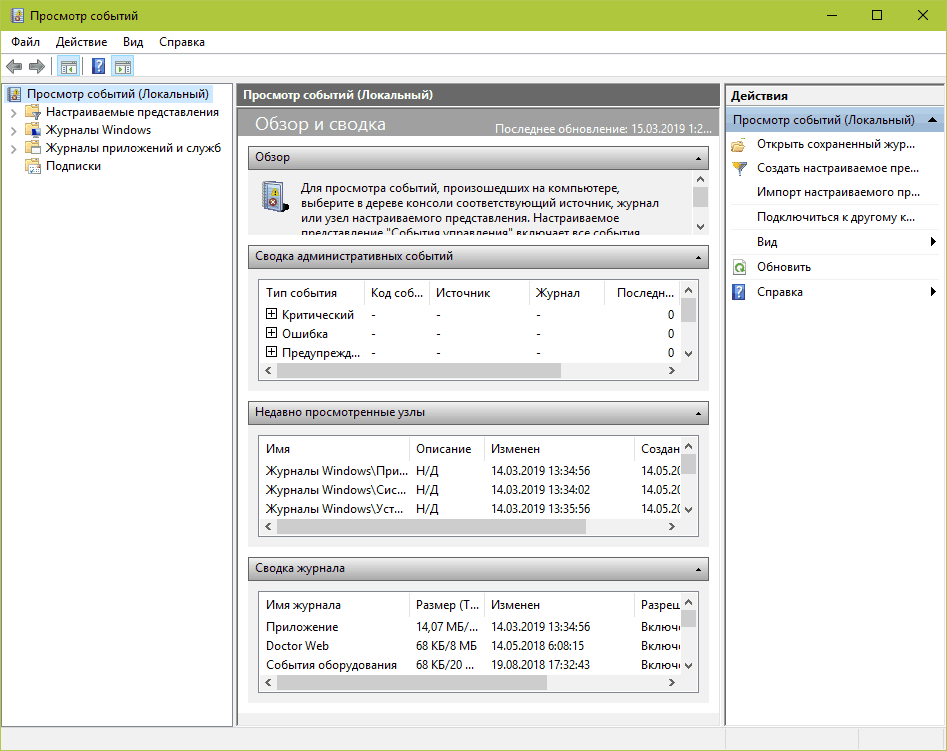

Структура просмотрщика журнала событий

Утилита просмотра событий не слишком дружественна к неопытному пользователю. Интуитивно понятной ее точно не назовешь. Но, несмотря на устрашающий вид, юзать ее вполне можно.

Левая часть окна содержит каталоги журналов, среди которых есть 2 основных. Это журналы Windows, где хранятся записи о событиях операционной системы; и журналы приложений и служб, куда ведутся записи о работе служб и установленных программ. Каталог «Настраиваемые представления» содержит пользовательские выборки – группы событий, отсортированных по какому-либо признаку, например, по коду, по типу, по дате или по всему сразу.

Середина окна отображает выбранный журнал. В верхней части находится таблица событий, где указаны их уровни, даты, источники, коды и категории задачи. Под ней – раздел детальной информации о конкретных записях.

Правая сторона содержит меню доступных операций с журналами.

Как искать в журналах событий интересующие сведения

Просмотр всех записей подряд неудобен и неинформативен. Для облегчения поиска только интересующих данных используют инструмент «Фильтр текущего журнала», который позволяет исключить из показа всё лишнее. Он становится доступным в меню «Действия» при выделении мышью какого-либо журнала.

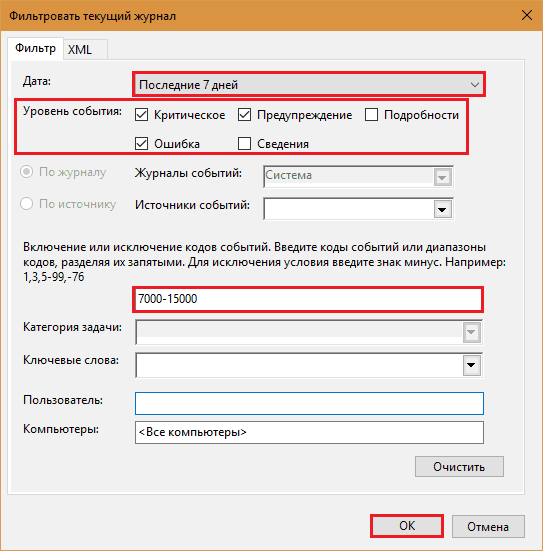

Как пользоваться функцией фильтрации

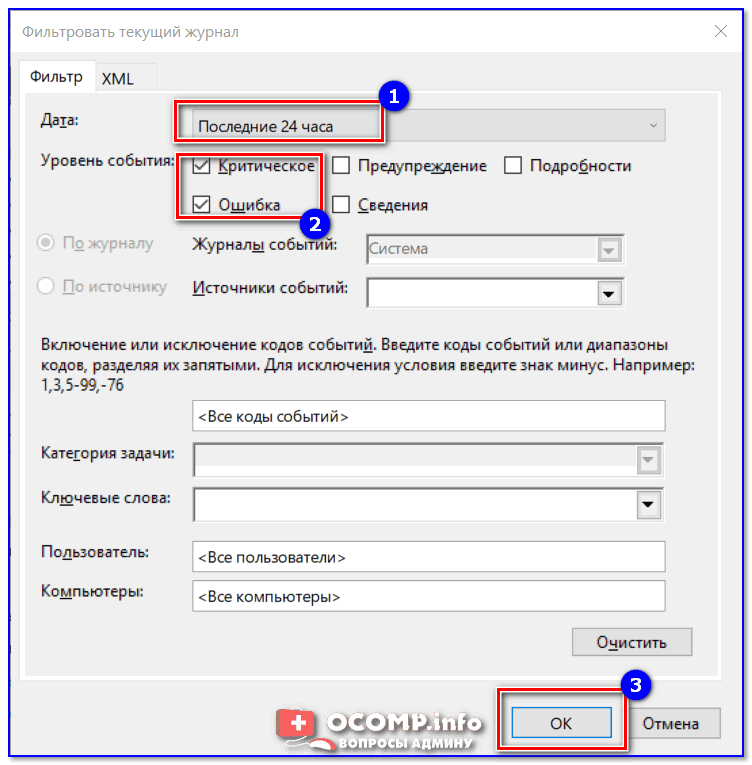

Рассмотрим на конкретном примере. Допустим, вас интересуют записи об ошибках, критических событиях и предупреждениях за последнюю неделю. Источник информации – журнал «Система». Выбираем его в каталоге Windows и нажимаем «Фильтр текущего журнала».

Далее заполняем вкладку «Фильтр»:

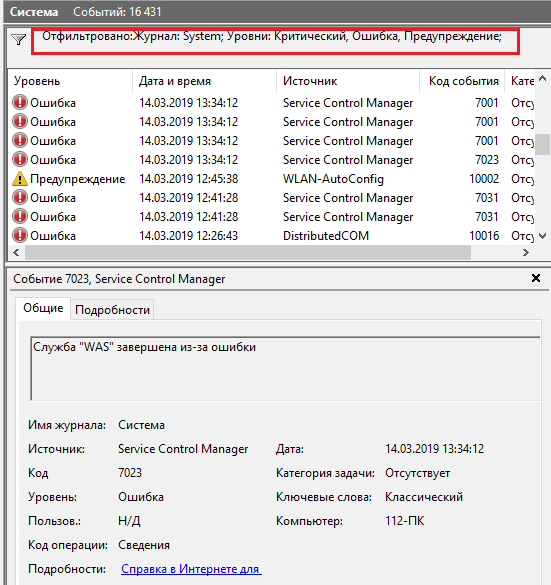

Вот, как выглядит журнал после того, как в нем осталось только то, что мы искали:

Читать его стало гораздо удобнее.

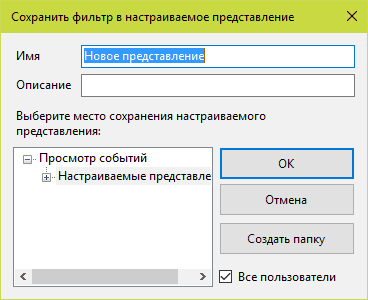

Как создавать настраиваемые представления

Настраиваемые представления – это, как сказано выше, пользовательские выборки событий, сохраненные в отдельный каталог. Отличие их от обычных фильтров лишь в том, что они сохраняются в отдельные файлы и продолжают пополняться записями, которые попадают под их критерии.

Чтобы создать настраиваемое представление, сделайте следующее:

Источники, уровни и коды событий. Как понять, что означает конкретный код

Источники событий – это компоненты ОС, драйверы, приложения или даже их отдельные составляющие, которые создают записи в журналах.

Уровни событий – это показатели их значимости. Все записи журналов отнесены к одному из шести уровней:

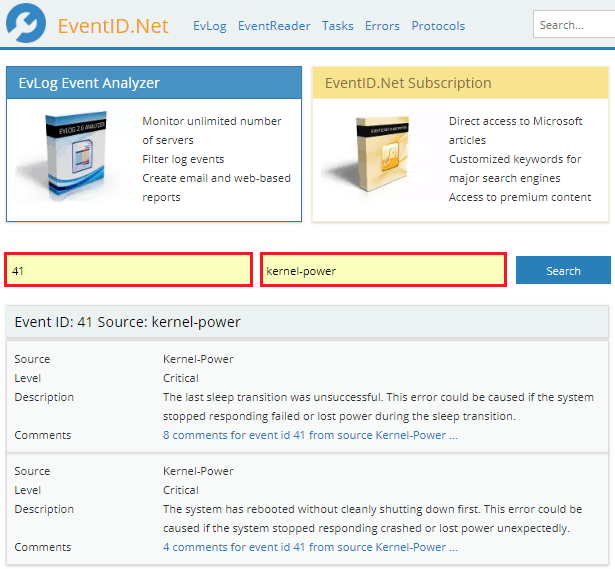

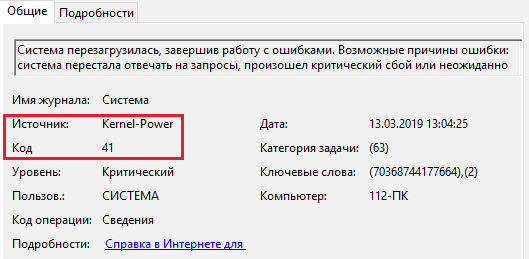

Код (event ID) – это число, которое указывает на категорию события. Например, записи, имеющие отношение к загрузке Windows, обозначаются кодами 100-110, а к завершению ее работы – кодами 200-210.

Для поиска дополнительной информации по конкретному коду вместе с источником события удобно использовать веб-ресурс eventid.net Он хоть и англоязычный, но пользоваться им несложно.

Код, взятый из журнала событий (на скриншоте ниже), вводим в поле «Enter Windows event id», источник – в «Event source». Нажимаем кнопку «Search» – и внизу появляется табличка с расшифровкой события и комментариями пользователей, в которых люди делятся советами по устранению связанных с ним проблем.

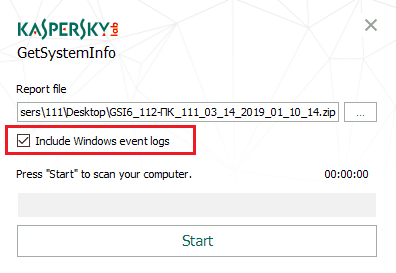

Get System Info – альтернатива стандартному просмотрщику Windows

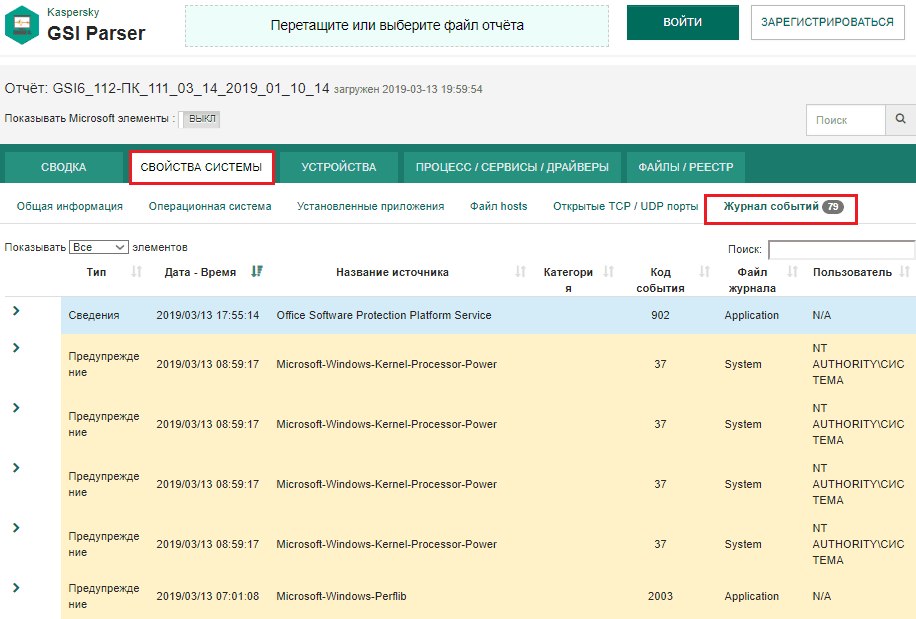

Get System Info отображает различные сведения об операционной системе, установленных программах, настройках сети, устройствах, драйверах и т. д. Записи журнала событий – лишь один из его показателей.

Преимущество этой утилиты перед стандартным средством Виндовс заключается в удобстве просмотра и показе всесторонних сведений о компьютере, что облегчает диагностику неполадок. А недостаток – в том, что она записывает не все, а только последние и наиболее значимые события.

Get System Info не требует установки на ПК, но для прочтения результатов ее придется загрузить на сайт-анализатор, то есть нужен доступ в Интернет.

Как пользоваться Get System Info:

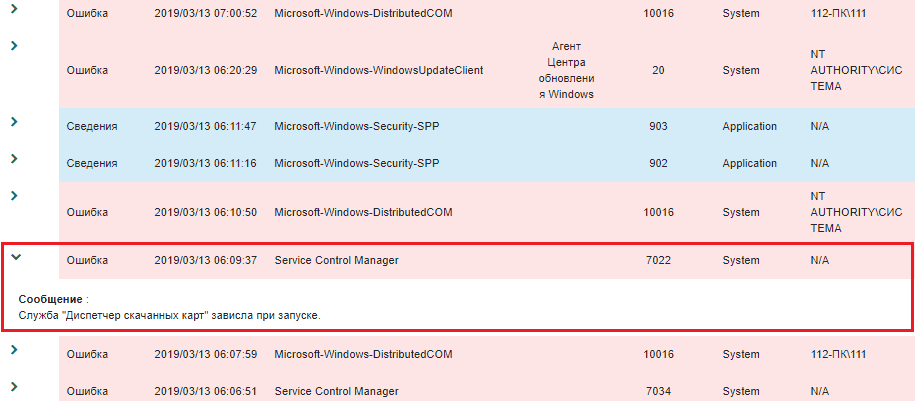

Утилита собирает сведения из журналов «Система» и «Приложения». События отображаются в хронологическом порядке, каждый уровень выделен своим цветом. Для просмотра информации о конкретной записи достаточно щелкнуть мышью по строке.

Настраиваемых представлений и фильтрации здесь нет, зато есть поиск и функция сортировки записей.

Строка поиска по журналам и выпадающий список «Показывать количество элементов» расположены над таблицей. А чтобы отсортировать данные по типу, дате и времени, источнику, категории, коду, файлу или пользователю, достаточно нажать на заголовок нужного столбца.

Сведения о событиях, которые собирает Get System Info, очень помогают найти источник неполадки в работе компьютера, если он связан с оборудованием, Windows или программным обеспечением. Если же вас интересуют данные о конкретном приложении, системном компоненте или безопасности, придется воспользоваться стандартным просмотрщиком. Тем более что вы теперь знаете, как его открывать без лишних усилий.

Источник

Вертим логи как хотим ― анализ журналов в системах Windows

Многие пользователи ПК даже не догадываются о наличии на их устройстве очень полезного дополнения. Оно фиксирует все события, происходящие в ОС. А ведь считывание и запись данных происходит даже в период отсутствия активности со стороны человека. Журнал событий в Windows 10 предоставляет пользователю возможность ознакомиться с ошибками, предупреждениями и прочей немаловажной информацией.

В некоторых случаях анализ этих данных может значительно облегчить поиск причин возникновения неисправностей. А это важный шаг на пути к их устранению и даже предупреждению. Конечно, к подобным манипуляциям чаще прибегают владельцы серверов. Однако рядовому пользователю изучение истории также может быть полезным.

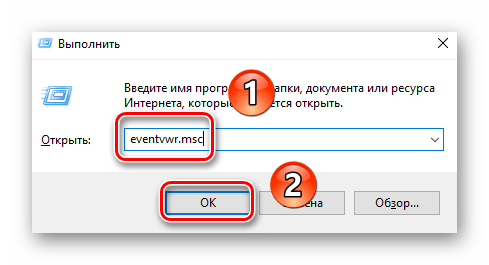

Как зайти в журнал событий в Windows 10

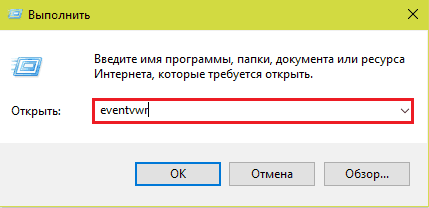

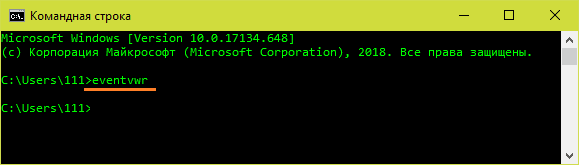

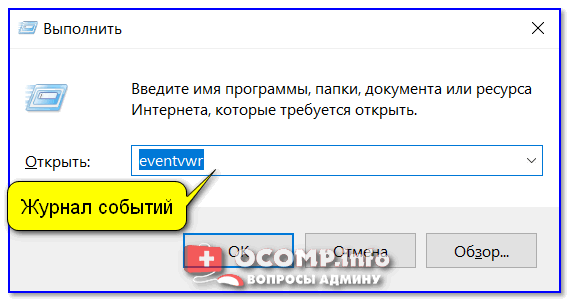

Запуск утилиты осуществляется несколькими способами. Первый подразумевает использование окна «Выполнить». Для этого необходимо:

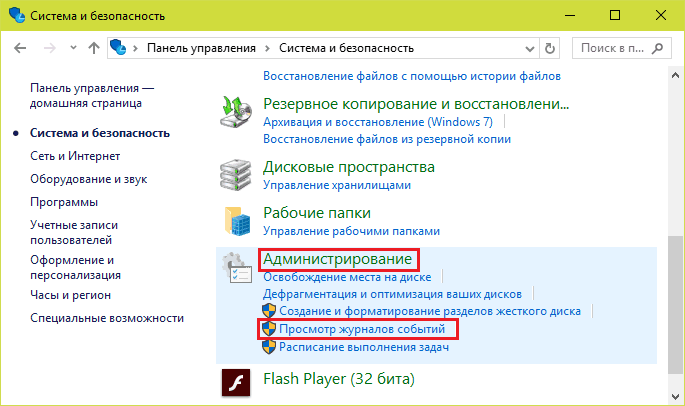

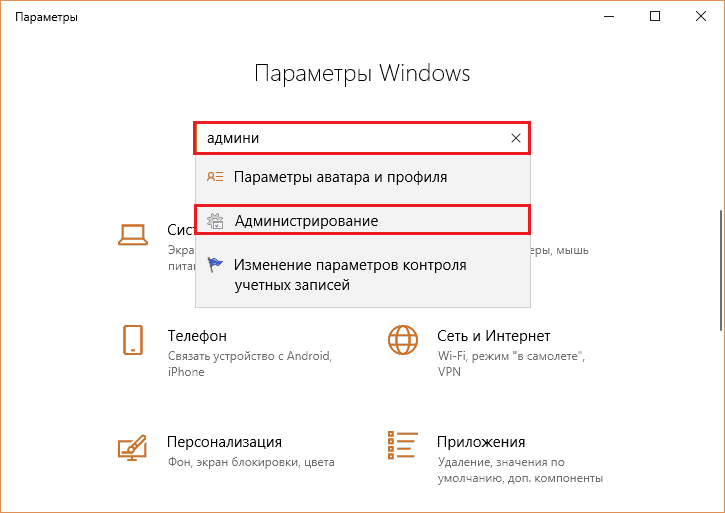

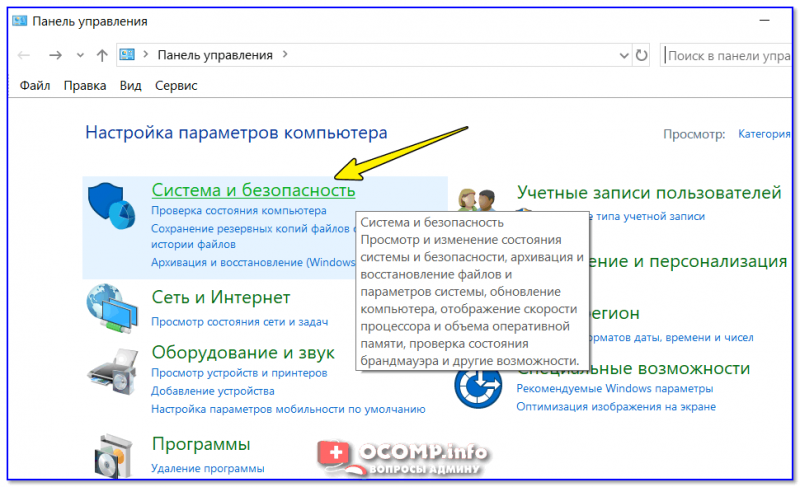

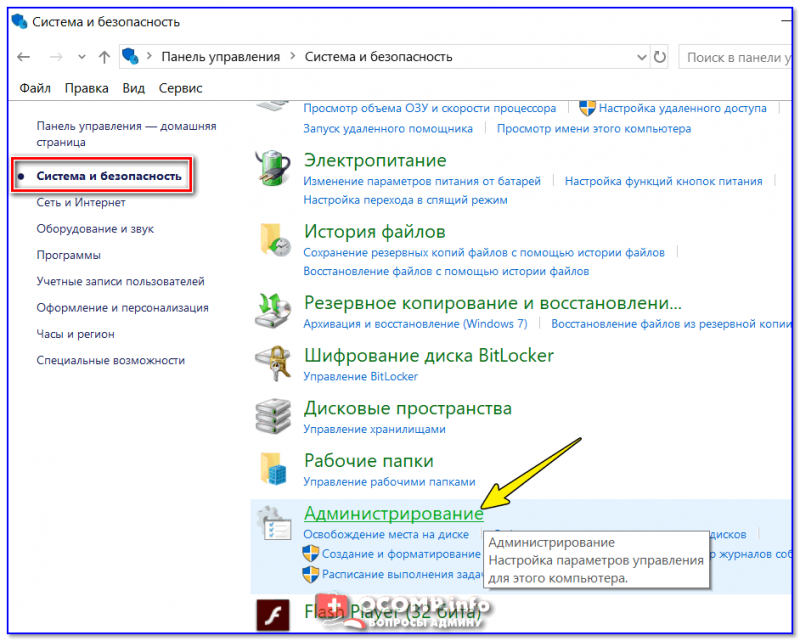

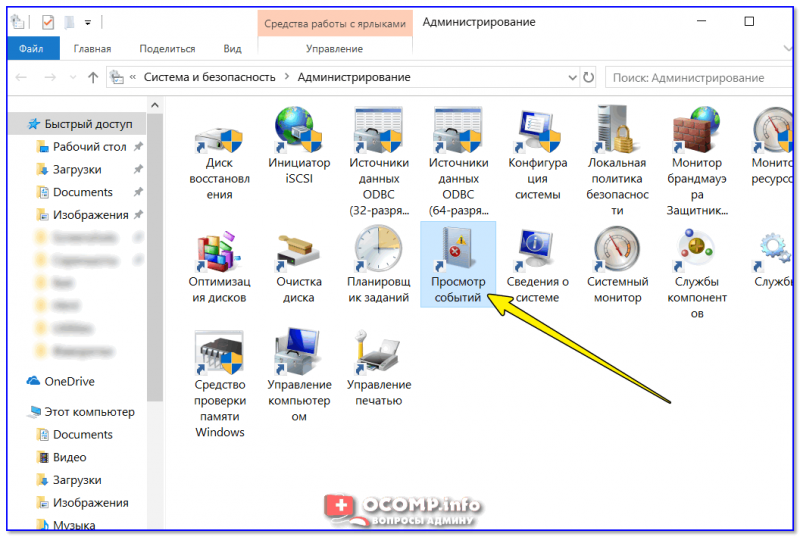

А второй требует использования панели управления, где требуется:

Попав в журнал событий в Windows 10, можно приступить к разбору его интерфейса.

В левой колонке расположены журналы событий. Они уже отсортированы по разделам. Что облегчает работу пользователя. Наибольший интерес представляет раздел «Журналы Windows», состоящий из категорий:

По центру утилиты расположено два окна. Первое отображает произошедшие события. А второе подробную информацию о каждом из них. Правая же колонка содержит рабочие инструменты журнала.

Где находится журнал событий Windows

Физически Журнал событий представляет собой набор файлов в формате EVTX, хранящихся в системной папке %SystemRoot%/System32/Winevt/Logs.

Хотя эти файлы содержат текстовые данные, открыть их Блокнотом или другим текстовым редактором не получится, поскольку они имеют бинарный формат. Тогда как посмотреть Журнал событий в Windows 7/10, спросите вы? Очень просто, для этого в системе предусмотрена специальная штатная утилита eventvwr.

Нюансы работы в журнале

Число обозреваемых событий может исчисляться тысячами и даже десятками тысяч. Для создания комфортных условий работы журнал событий в Windows 10 оснащен встроенным фильтром. Он позволяет отсортировать имеющуюся информацию по:

Но найти в журнале необходимую ошибку это полбеды. Специфичность содержащихся сведений не каждому позволит сходу понять в чём проблема. Например, пользователь может увидеть нечто вроде:

Регистрация сервера DCOM не выполнена за отведенное время ожидания

Поиск описания потребует выхода в интернет и посещения сайта Microsoft. Или иных ресурсов, предоставляющих подобную информацию.

Стоит упомянуть, что наличие ошибок – нормальное явление ОС. Любые, даже самые незначительные сбои вносятся в реестр. Так что не стоит переживать, обнаружив их в журнале.

Что такое Журнал событий и для чего он нужен

Даже если компьютер работает без каких-либо сбоев, лучше заранее узнать, где посмотреть журнал ошибок Windows 10. Периодическая его проверка поможет заранее обнаружить и предупредить появление серьезных проблем. При возникновении нештатных ситуаций, когда пользователь не видит явных причин возникновения неполадок, журнал событий Windows 10 является незаменимым помощником. Необходимо учитывать, что даже на исправном компьютере иногда возникают ошибки, которые могут не влиять на качество работы, но при наличии критических ошибок обязательно нужно принимать меры для их устранения.

Как очистить журнал событий в Windows 10

Среди способов, как почистить журнал событий в Windows 10, можно выделить 5 основных.

Вручную

Этот способ весьма прост. Он не требует специальных навыков или дополнительного софта. Все что необходимо, это:

Как вы, наверное, заметили, это самый простой способ. Однако некоторые ситуации требуют прибегнуть к иным методам.

Этот способ также позволяет быстро провести очистку. Для его реализации вам потребуется код:

@echo off FOR /F «tokens=1,2*» %%V IN (‘bcdedit’) DO SET adminTest=%%V IF (%adminTest%)==(Access) goto theEnd for /F «tokens=*» %%G in (‘wevtutil.exe el’) DO (call :do_clear «%%G») goto theEnd :do_clear echo clearing %1 wevtutil.exe cl %1 goto :eof :theEnd

Его необходимо использовать в следующем алгоритме:

После этого все отчеты будут удалены.

Через командную консоль

Очистить журнал событий в Windows 10 можно и при помощи данного инструмента. Для этого потребуется:

for /F “tokens=*” %1 in (‘wevtutil.exe el’) DO wevtutil.exe cl “%1″

Через PowerShell

PowerShell – более продвинутая версия командной строки. Очистка журнала с его помощью проводится аналогичным образом. За исключением вводимой команды. В данном случае она имеет следующий вид:

wevtutil el | Foreach-Object

Вертим логи как хотим ― анализ журналов в системах Windows

Пора поговорить про удобную работу с логами, тем более что в Windows есть масса неочевидных инструментов для этого. Например, Log Parser, который порой просто незаменим.

В статье не будет про серьезные вещи вроде Splunk и ELK (Elasticsearch + Logstash + Kibana). Сфокусируемся на простом и бесплатном.

До появления PowerShell можно было использовать такие утилиты cmd как find и findstr. Они вполне подходят для простой автоматизации. Например, когда мне понадобилось отлавливать ошибки в обмене 1С 7.7 я использовал в скриптах обмена простую команду:

findstr «Fail» *.log >> fail.txt

Она позволяла получить в файле fail.txt все ошибки обмена. Но если было нужно что-то большее, вроде получения информации о предшествующей ошибке, то приходилось создавать монструозные скрипты с циклами for или использовать сторонние утилиты. По счастью, с появлением PowerShell эти проблемы ушли в прошлое.

Основным инструментом для работы с текстовыми журналами является командлет Get-Content, предназначенный для отображения содержимого текстового файла. Например, для вывода журнала сервиса WSUS в консоль можно использовать команду:

Для вывода последних строк журнала существует параметр Tail, который в паре с параметром Wait позволит смотреть за журналом в режиме онлайн. Посмотрим, как идет обновление системы командой:

Смотрим за ходом обновления Windows.

Если же нам нужно отловить в журналах определенные события, то поможет командлет Select-String, который позволяет отобразить только строки, подходящие под маску поиска. Посмотрим на последние блокировки Windows Firewall:

Смотрим, кто пытается пролезть на наш дедик.

При необходимости посмотреть в журнале строки перед и после нужной, можно использовать параметр Context. Например, для вывода трех строк после и трех строк перед ошибкой можно использовать команду:

Оба полезных командлета можно объединить. Например, для вывода строк с 45 по 75 из netlogon.log поможет команда:

Для получения списка доступных системных журналов можно выполнить следующую команду:

Вывод доступных журналов и информации о них.

Для просмотра какого-то конкретного журнала нужно лишь добавить его имя. Для примера получим последние 20 записей из журнала System командой:

Последние записи в журнале System.

Для получения определенных событий удобнее всего использовать хэш-таблицы. Подробнее о работе с хэш-таблицами в PowerShell можно прочитать в материале Technet about_Hash_Tables.

Для примера получим все события из журнала System с кодом события 1 и 6013.

В случае если надо получить события определенного типа ― предупреждения или ошибки, ― нужно использовать фильтр по важности (Level). Возможны следующие значения:

Собрать хэш-таблицу с несколькими значениями важности одной командой так просто не получится. Если мы хотим получить ошибки и предупреждения из системного журнала, можно воспользоваться дополнительной фильтрацией при помощи Where-Object:

Ошибки и предупреждения журнала System.

Аналогичным образом можно собирать таблицу, фильтруя непосредственно по тексту события и по времени.

Подробнее почитать про работу обоих командлетов для работы с системными журналами можно в документации PowerShell:

PowerShell ― механизм удобный и гибкий, но требует знания синтаксиса и для сложных условий и обработки большого количества файлов потребует написания полноценных скриптов. Но есть вариант обойтись всего-лишь SQL-запросами при помощи замечательного Log Parser.

Утилита Log Parser появилась на свет в начале «нулевых» и с тех пор успела обзавестись официальной графической оболочкой. Тем не менее актуальности своей она не потеряла и до сих пор остается для меня одним из самых любимых инструментов для анализа логов. Загрузить утилиту можно в Центре Загрузок Microsoft, графический интерфейс к ней ― в галерее Technet. О графическом интерфейсе чуть позже, начнем с самой утилиты.

О возможностях Log Parser уже рассказывалось в материале «LogParser — привычный взгляд на непривычные вещи», поэтому я начну с конкретных примеров.

Для начала разберемся с текстовыми файлами ― например, получим список подключений по RDP, заблокированных нашим фаерволом. Для получения такой информации вполне подойдет следующий SQL-запрос:

SELECT extract_token(text, 0, ‘ ‘) as date, extract_token(text, 1, ‘ ‘) as time, extract_token(text, 2, ‘ ‘) as action, extract_token(text, 4, ‘ ‘) as src-ip, extract_token(text, 7, ‘ ‘) as port FROM ‘C:WindowsSystem32LogFilesFirewallpfirewall.log’ WHERE action=’DROP’ AND port=’3389′ ORDER BY date,time DESC

Посмотрим на результат:

Смотрим журнал Windows Firewall.

Разумеется, с полученной таблицей можно делать все что угодно ― сортировать, группировать. Насколько хватит фантазии и знания SQL.

Log Parser также прекрасно работает с множеством других источников. Например, посмотрим откуда пользователи подключались к нашему серверу по RDP.

Работать будем с журналом TerminalServices-LocalSessionManagerOperational.

Не со всеми журналами Log Parser работает просто так ― к некоторым он не может получить доступ. В нашем случае просто скопируем журнал из %SystemRoot%System32WinevtLogsMicrosoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx в %temp%test.evtx.

Данные будем получать таким запросом:

SELECT timegenerated as Date, extract_token(strings, 0, ‘|’) as user, extract_token(strings, 2, ‘|’) as sourceip FROM ‘%temp%test.evtx’ WHERE EventID = 21 ORDER BY Date DESC

Смотрим, кто и когда подключался к нашему серверу терминалов.

Особенно удобно использовать Log Parser для работы с большим количеством файлов журналов ― например, в IIS или Exchange. Благодаря возможностям SQL можно получать самую разную аналитическую информацию, вплоть до статистики версий IOS и Android, которые подключаются к вашему серверу.

В качестве примера посмотрим статистику количества писем по дням таким запросом:

SELECT TO_LOCALTIME(TO_TIMESTAMP(EXTRACT_PREFIX(TO_STRING([#Fields: date-time]),0,’T’), ‘yyyy-MM-dd’)) AS Date, COUNT(*) AS FROM ‘C:Program FilesMicrosoftExchange ServerV15TransportRolesLogsMessageTracking*.LOG’ WHERE (event-id=’RECEIVE’) GROUP BY Date ORDER BY Date ASC

Если в системе установлены Office Web Components, загрузить которые можно в Центре загрузки Microsoft, то на выходе можно получить красивую диаграмму.

Выполняем запрос и открываем получившуюся картинку…

Любуемся результатом.

Следует отметить, что после установки Log Parser в системе регистрируется COM-компонент MSUtil.LogQuery. Он позволяет делать запросы к движку утилиты не только через вызов LogParser.exe, но и при помощи любого другого привычного языка. В качестве примера приведу простой скрипт PowerShell, который выведет 20 наиболее объемных файлов на диске С.

Ознакомиться с документацией о работе компонента можно в материале Log Parser COM API Overview на портале SystemManager.ru.

Благодаря этой возможности для облегчения работы существует несколько утилит, представляющих из себя графическую оболочку для Log Parser. Платные рассматривать не буду, а вот бесплатную Log Parser Studio покажу.

Интерфейс Log Parser Studio.

Основной особенностью здесь является библиотека, которая позволяет держать все запросы в одном месте, без россыпи по папкам. Также сходу представлено множество готовых примеров, которые помогут разобраться с запросами.

Вторая особенность ― возможность экспорта запроса в скрипт PowerShell.

В качестве примера посмотрим, как будет работать выборка ящиков, отправляющих больше всего писем:

Выборка наиболее активных ящиков.

При этом можно выбрать куда больше типов журналов. Например, в «чистом» Log Parser существуют ограничения по типам входных данных, и отдельного типа для Exchange нет ― нужно самостоятельно вводить описания полей и пропуск заголовков. В Log Parser Studio нужные форматы уже готовы к использованию.

Помимо Log Parser, с логами можно работать и при помощи возможностей MS Excel, которые упоминались в материале «Excel вместо PowerShell». Но максимального удобства можно достичь, подготавливая первичный материал при помощи Log Parser с последующей обработкой его через Power Query в Excel.

Приходилось ли вам использовать какие-либо инструменты для перелопачивания логов? Поделитесь в комментариях.

Свойства событий

Каждый столбец это определенное свойство события. Все эти свойства отлично описал Дмитрий Буланов здесь. Приведу скриншот. Для увеличения нажмите на него.

Устанавливать все столбцы в таблице не имеет смысла так как ключевые свойства отображаются в области просмотра. Если последняя у вас не отображается, то дважды кликнув левой кнопкой мышки на событие в отдельном окошке увидите его свойства

На вкладке Общие есть описание этой ошибки и иногда способ ее исправления. Ниже собраны все свойства события и в разделе Подробности дана ссылка на Веб-справку по которой возможно будет информация по исправлению ошибки.

Как открыть

Для запуска нажмите «Win+R», пропишите «control». Далее:

Другой способ

Нажмите (Win+R), пропишите «eventvwr.msc».

Откроется окно утилиты. Слева расположены журналы:

Средняя колонка отображает события. Правая — действия. Ниже — сведения о выбранной записи.

Работа происходит с разделом «Журналы», в который входят такие категории:

Событий в системе исчисляется десятками тысяч. Поэтому утилита для удобства предоставляет поиск по времени, коду источнику. Например, как увидеть системные ошибки? Нажмите по ссылке «Фильтр».

Отметьте пункты как на скриншоте:

Утилита отфильтрует записи.

Просмотрите сообщение:

Как использовать просмотр событий Windows для решения проблем с компьютером

05.06.2014 windows | для начинающих

Тема этой статьи — использование малознакомого большинству пользователей инструмента Windows: Просмотр событий или Event Viewer.

Для чего это может пригодиться? Прежде всего, если вы хотите сами разобраться что происходит с компьютером и решить различного рода проблемы в работе ОС и программ— данная утилита способна вам помочь, при условии, что вы знаете, как ее использовать.

Дополнительно на тему администрирования Windows

Как запустить программу Просмотра событий

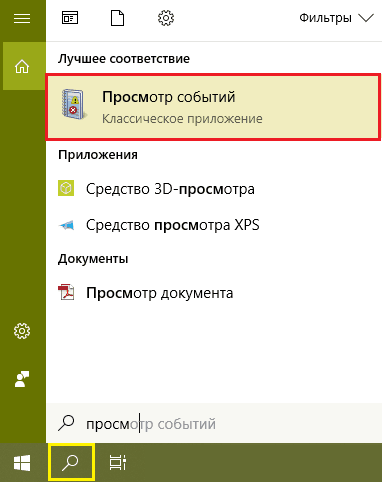

Чтобы осуществить запуск программы Просмотр событий нужно:

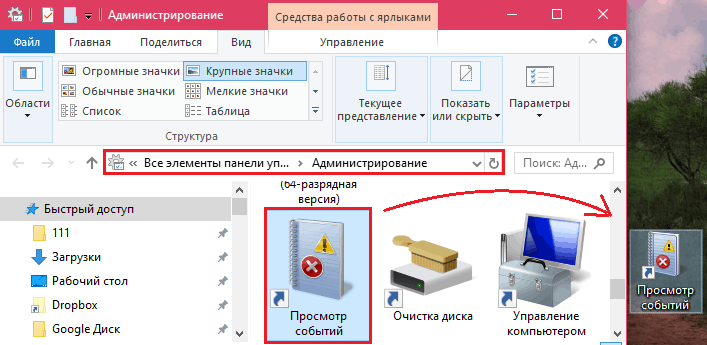

Также данная программа открывается через папку Администрирование в меню Пуск.

Важно знать, что все события распределены по категориям – к примеру, в категории Приложения размещены события приложений, в категории Система находятся системные новости. Если же на ПК настроен анализ событий безопасности (аудит событий входа в систему), то сообщения аудита поступают в категорию Безопасность.

Получить дополнительную информацию о событиях

Если вы хотите получить дополнительную информацию, предоставляемую средством просмотра событий Windows, вы можете посетить сайт EventID.net. EventID.net предоставляет базу данных, содержащую тысячи событий с соответствующими комментариями или статьями, предоставленными инженерами сайта, а также внешними сотрудниками.

Поиск может быть выполнен путём ввода идентификатора события, источника или одного или нескольких ключевых слов.

Источник

Даже если вы за компьютером ничего не делаете — в процессе работы ОС Windows записывает часть данных в спец. документы (их еще называют логами или системными журналами). Как правило, под-запись попадают различные события, например, включение/выключение ПК, возникновение ошибок, обновления и т.д. 👀

Разумеется, в некоторых случаях эти записи могут быть очень полезными. Например, при поиске причин возникновения ошибок, синих экранов, внезапных перезагрузок и т.д. Отмечу, что если у вас установлена не официальная версия Windows — может так стать, что журналы у вас отключены… 😢

В общем, в этой заметке покажу азы работы с журналами событий в Windows (например, как найти ошибку и ее код, что несомненно поможет в диагностике).

Итак…

*

Работа с журналом событий (для начинающих)

❶

Как его открыть

Вариант 1

Этот вариант универсальный и работает во всех современных версиях ОС Windows.

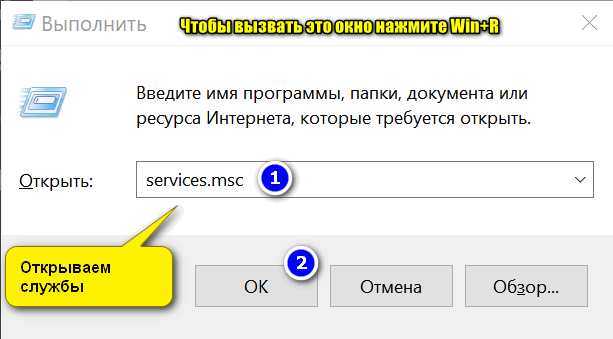

- нажать сочетание кнопок Win+R — должно появиться окно «Выполнить»;

- ввести команду eventvwr и нажать OK (примечание: также можно воспользоваться диспетчером задач (Ctrl+Shift+Esc) — нажать по меню «Файл/новая задача» и ввести ту же команду eventvwr);

eventvwr — команда для вызова журнала событий

- после этого у вас должно появиться окно «Просмотр событий» — обратите внимание на левую колонку, в ней как раз и содержатся всевозможные журналы Windows…

Просмотр событий

Вариант 2

- сначала необходимо 👉 открыть панель управления и перейти в раздел «Система и безопасность»;

Система и безопасность

- далее необходимо перейти в раздел «Администрирование»;

Администрирование

- после кликнуть мышкой по ярлыку «Просмотр событий».

Просмотр событий — Администрирование

Вариант 3

Актуально для пользователей Windows 10/11.

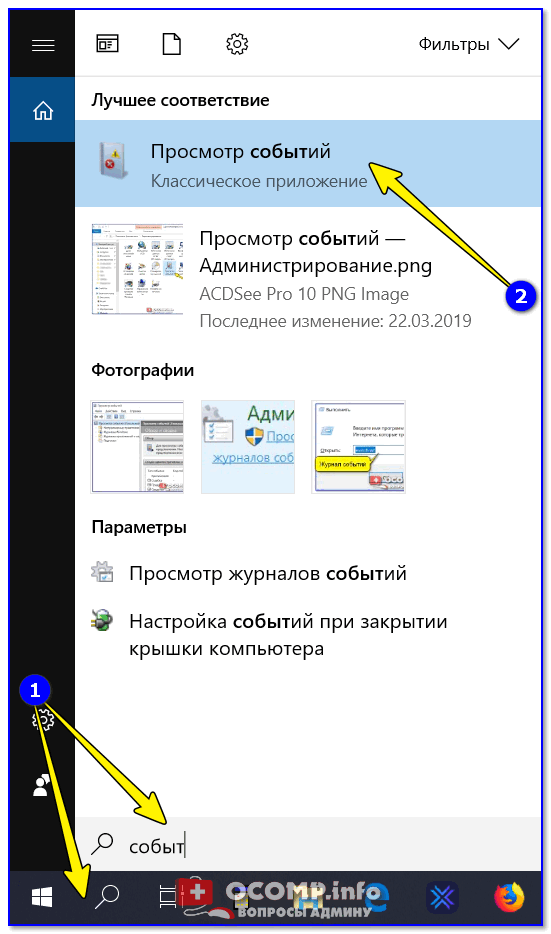

1) Нажать по значку с «лупой» на панели задач, в поисковую строку написать «событий» и в результатах поиска ОС Windows предоставит вам ссылку на журнал (см. скрин ниже). 👇

Windows 10 — события

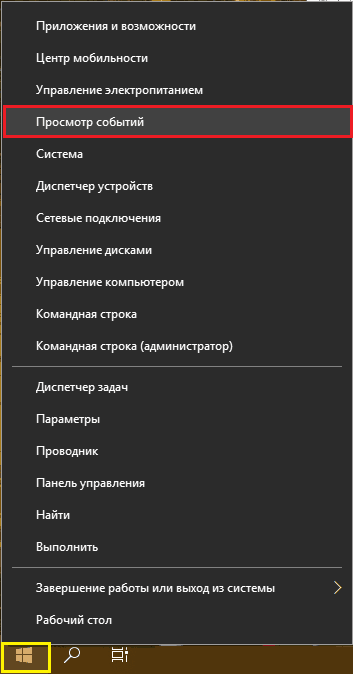

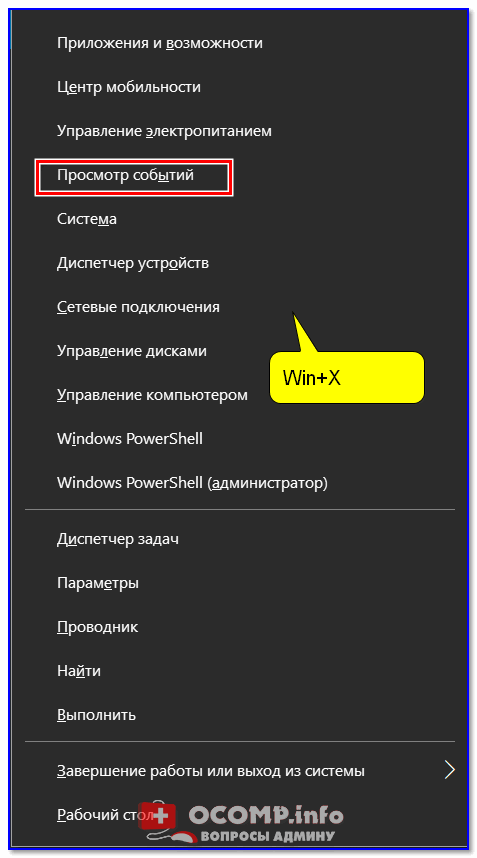

2) Еще один способ: нажать сочетание Win+X — появится меню со ссылками на основные инструменты, среди которых будет и журнал событий.

Win+X — вызов меню

❷

Журналы Windows

Журналы Windows

Наибольшую пользу (по крайней мере, для начинающих пользователей) представляет раздел «Журналы Windows» (выделен на скрине выше). Довольно часто при различных неполадках приходится изучать как раз его.

В нем есть 5 вкладок, из которых 3 основных: «Приложение», «Безопасность», «Система». Именно о них пару слов подробнее:

- «Приложение» — здесь собираются все ошибки (и предупреждения), которые возникают из-за работы программ. Вкладка будет полезна в тех случаях, когда у вас какое-нибудь приложение нестабильно работает;

- «Система» — в этой вкладке содержатся события, которые сгенерированы различными компонентами ОС Windows (модули, драйверы и пр.);

- «Безопасность» — события, относящиеся к безопасности системы (входы в учетную запись, раздача прав доступа папкам и файлам, и т.д.).

❸

Как найти и просмотреть ошибки (в т.ч. критические)

Надо сказать, что Windows записывает в журналы очень много различной информации (вы в этом можете убедиться, открыв любой из них). Среди стольких записей найти нужную ошибку не так просто. И именно для этого здесь предусмотрены спец. фильтры. Ниже покажу простой пример их использования.

И так, сначала необходимо выбрать нужный журнал (например «Система»), далее кликнуть в правой колонке по инструменту «Фильтр текущего журнала».

Система — фильтр текущего журнала / Кликабельно

После указать дату, уровень события (например, ошибки), и нажать OK.

Критические ошибки

В результате вы увидите отфильтрованный список событий. Ориентируясь по дате и времени вы можете найти именно ту ошибку, которая вас интересует.

Например, на своем подопытном компьютере я нашел ошибку из-за которой он перезагрузился (благодаря коду ошибки и ее подробному описанию — можно найти решение на сайте Microsoft).

Представлены все ошибки по дате и времени их возникновения / Кликабельно

Т.е. как видите из примера — использование журнала событий очень даже помогает в решении самых разных проблем с ПК.

❹

Можно ли отключить журналы событий

Можно! Только нужно ли? (хотя не могу не отметить, что многие считают, что на этом можно сэкономить толику дискового пространства, плюс система более отзывчива и меньше нагрузка на жесткий диск)

*

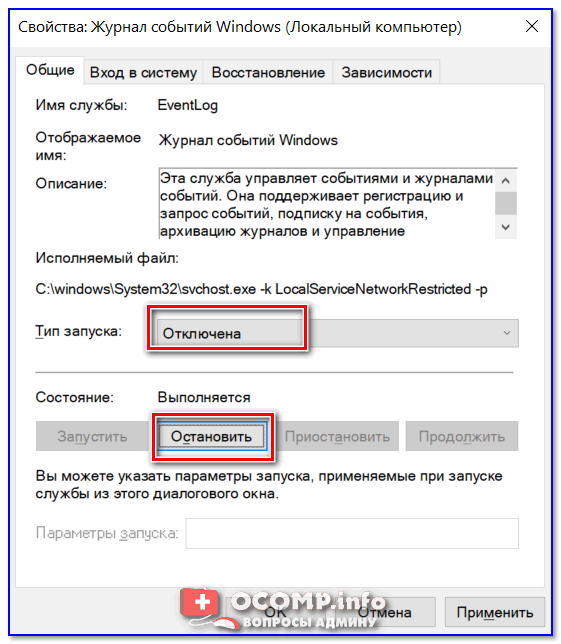

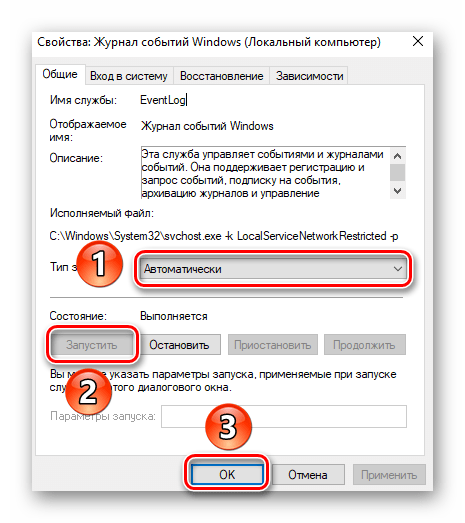

Для отключения журналов событий нужно:

- открыть «службы» (для этого нажмите Win+R, введите команду services.msc и нажмите OK);

Открываем службы — services.msc (универсальный способ)

- далее нужно найти службу «Журнал событий Windows» и открыть ее;

Службы — журналы событий

- после перевести тип запуска в режим «отключена» и нажать кнопку «остановить». Затем сохранить настройки и перезагрузить компьютер.

Отключена — остановить

*

На этом пока всё, удачи!

✌

Первая публикация: 23.03.2019

Корректировка: 14.08.2021

Полезный софт:

-

- Видео-Монтаж

Отличное ПО для создания своих первых видеороликов (все действия идут по шагам!).

Видео сделает даже новичок!

-

- Ускоритель компьютера

Программа для очистки Windows от «мусора» (удаляет временные файлы, ускоряет систему, оптимизирует реестр).

Время на прочтение

4 мин

Количество просмотров 255K

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

Еще раз продублируем ссылку на скачивание документа на сайте Рэнди Франклина Смита www.ultimatewindowssecurity.com/securitylog/quickref/Default.aspx. Нужно будет заполнить небольшую форму, чтобы получить к нему доступ.

P.S. Хотите полностью автоматизировать работу с журналами событий? Попробуйте новую версию NetWrix Event Log Manager 4.0, которая осуществляет сбор и архивирование журналов событий, строит отчеты и генерирует оповещения в режиме реального времени. Программа собирает данные с многочисленных компьютеров сети, предупреждает Вас о критических событиях и централизованно хранит данные обо всех событиях в сжатом формате для удобства анализа архивных данных журналов. Доступна бесплатная версия программы для 10 контроллеров доменов и 100 компьютеров.

Как читать журнал событий Windows ?

Думаю, что каждый из пользователей, который работает с компьютером, сталкивался с проблемами и ошибками. Пора вам научиться читать журнал событий Windows , который отображает сообщения приложений и самой системы: ошибки, информационные сообщения, предупреждения. Здесь содержится информация о событиях, кои система посчитала записать для администратора. Просто так, на всякий пожарный.

В нормально работающей системе пользователь сюда дорогу не знает – просто незачем. Однако при появлении ошибок (лагов) в Windows поводов заглянуть сюда появляется немало, благо отсюда есть что почерпнуть.

- Где журнал событий находится?

- Как обнаружить нужное событие?

- Справка по журналу

- Очистка журнала

- Тренируемся: что тормозит Windows при включении и выключении?

Где находится Журнал событий?

Самый быстрый способ попасть в него, это набрать в строке поиска после нажатия клавиши WIN слова «журналы событий». И щёлкнуть по соответствующей ссылке:

Или наберите Пуск — команда eventvwr.msc. По умолчанию, Просмотр событий откроет вкладки, в том числе со сводкой административных событий, где перечислена информация по важности для администратора. Важнейшая из них Критический тип события. Погуляйте по разделу Журналы Windows, ключевые директории Приложения и Система. Всё происходящее в системе записывается в нескольких документах. И скорее всего, вы обнаружите там несколько ошибок. Это не значит пока ровным счётом ничего. Если система стабильна, эти ошибки не критичны и не побеспокоят вас никогда. Кстати, можете присмотреться – ошибки сохраняются для программ, которых на компьютере давно уже и нет.

Игра была закрыта с помощью клавиш Alt + F4 – мама, видимо, зашла в комнату.

Теоретически, остальным программам также велено записывать важные и не очень события в Журнал, однако, на моей памяти, они эти почти не занимаются.

Читателю уже может показаться, что внимание к Журналу можно не уделять. Ан нет. Журнал поможет внимательному и думающему пользователю в случаях появления серьёзных сбоев в работе, например, при появлении BSOD или при неожиданных перезагрузках системы. Так, в Журнале легко обнаружиться «погибший» драйвер. Вам нужно лишь внимательно посмотреть на появившиеся красные значки с надписью Критический уровень и удалить указанный драйвер, а может подумать о замене устройства.

ничего страшного ещё не произошло

а здесь уже всё серьёзно: компьютер отключался

Ищем нужные события: процессы и логи результатов

К примеру, после некоторого времени работы мы обнаружили залипание мыши, пропажу некоторых папок и неработающие пути: первый признак появления сбойных секторов на диске. Для работы с ними необходимо последовательно запустить утилиту проверки состояния диска chkdsk /f, которая начнёт работу после перезагрузки, а затем проверим на целостность файловую систему самой Windows sfc /scannow. Так вот, на результаты работы как этих, так и прочих утилит можно посмотреть в том же журнале:

Так как одна из этих утилит запускается системой только перед загрузкой (для тома, который эту систему содержит), есть смысл поискать результаты по флагу Wininit (от Windows Initialisation).

Как научиться читать журнал событий windows ?

Впрочем, можно не гадать. Microsoft имеет официальную страницу поддержки по сообщениям системы. Если вас интересует конкретное событие, вы можете посетить страницу в сети. Однако, по моему мнению, очень хорошим сервисом, который поможет читать журнал событий Windows , является сервис

http://www.eventid.net/

В России ему аналогов нет, однако для владеющих английским и просто любопытствующих я покажу как им пользоваться. Так, для взятого выше примера, на странице сервиса введите в поля код ошибки и службу, которая её вызвала:

Остаётся закинуть наши условия в поиск, щёлкнув по кнопке Search и на странице появятся результаты с объяснением возникновения ошибки. Формально, они будут ненамного подробнее объяснений, даваемых самим Журналом, однако, если вы прокрутите страницу результатов ниже, то в описании на английском увидите ссылку на своеобразный форум с готовыми решениями проблемы или причинами, с которыми уже сталкивались пользователи при возникновении одноимённой ошибки. Всё на английском. Учиться надо было… И, если честно, ваш покорный слуга дальше этого сайта редко уходит: всё нечто похожее где-то когда-то уже происходило.

Как всегда, просмотр журнала событий – это не панацея. Однако от бессмысленных гаданий пользователя может спасти, сэкономив на поиске проблемы кучу времени.

Журнал событий Windows — как очистить?

Итак, с проблемами справились, система стабильна. Тогда давайте избавимся от ненужных в Журнале записей: если вы Журнал посещали, некую захламлённость по числу записей в нём наблюдать могли.

Способов очистки существует несколько. Можно это сделать через PowerShell Windows:

wevtutil el | Foreach-Object {Write-Host "Clearing $_"; wevtutil cl "$_"}

Можно через консоль:

for /f %x in ('wevtutil el') do wevtutil cl "%x"

Я же предложу вам небольшой скрипт, который вы можете поместить в текстовый документ, сохранить с расширением .bat. Я свой так и назвал Очистка логов (итоговый файл запускайте с правами админа):

Вот скрипт:

@echo off

FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V

IF (%adminTest%)==(Access) goto noAdmin

for /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G")

echo.

echo goto theEnd

:do_clear

echo clearing %1

wevtutil.exe cl %1

goto :eof

:noAdmin

exit

Дождитесь окончания работы скрипта, окно консоли само захлопнется:

Читаем журнал событий самостоятельно.

Прямо сейчас вы сможете обнаружить, например, какие службы или программы тормозят ваш компьютер во время загрузки Windows. Или мешают компьютеру побыстрее выключиться. Из строки Выполнить (WIN + R) запускаем Просмотр событий

eventvwr.msc

Выбираем

Журналы приложений и служб — Microsoft — Windows — Diagnostics-Performance — Работает

Щёлкнем правой мышкой по параметру и выберем в меню пункт Фильтр текущего журнала

В поле Все коды событий введите код 203 (Контроль производительности при выключении):

По выбранному фильтру журнал сгруппирует те события, которые, как посчитала система, привели к задержке при завершении сеанса пользователя…

… с указанием имени службы, точного занимаемого на это времени и т.п. По необходимости вы можете свериться в сети по имени сервиса, за чем он закреплён и по желанию отключить его. Если служба появляется рандомно, беспокоиться, поверьте, оснований нет. Однако в том случае, когда оно и то же имя мелькает частенько и основательно в этом Журнале прописалось, стоит задуматься. Далее. Если предпринятые вами действия возымели результат, проверьте теперь загрузку. Код событий — 103:

Успехов.