Проблема обеспечения

безошибочности (достоверности) передачи

информации в сетях имеет очень большое

значение. Если при передаче обычной

телеграммы в тексте возникает ошибка

или при разговоре по телефону слышен

треск, то в большинстве случаев ошибки

и искажения легко обнаруживаются по

смыслу. Но при передаче данных одна

ошибка (искажение одного бита) на тысячу

переданных сигналов может серьезно

отразиться на качестве информации.

Существует

множество методов обеспечения

достоверности передачи информации

(методов защиты от ошибок), отличающихся

по используемым для их реализации

средствам, по затратам времени на их

применение на передающем и приемном

пунктах, по затратам дополнительного

времени на передачу фиксированного

объема данных (оно обусловлено изменением

объема трафика пользователя при

реализации данного метода), по степени

обеспечения достоверности передачи

информации. Практическое воплощение

методов состоит из двух частей —

программной и аппаратной. Соотношение

между ними может быть самым различным,

вплоть до почти полного отсутствия

одной из частей. Чем больше удельный

вес аппаратных средств по сравнению с

программными, тем при прочих равных

условиях сложнее оборудование, реализующее

метод, и меньше затрат времени на его

реализацию, и наоборот.

Выделяют

две основные причины

возникновения ошибок при

передаче информации в сетях:

• сбои в какой-то

части оборудования сети или возникновение

неблагоприятных объективных событий

в сети (например, коллизий при использовании

метода случайного доступа в сеть). Как

правило, система передачи данных

готова к такого рода проявлениям и

устраняет их с помощью предусмотренных

планом средств;

• помехи,

вызванные внешними источниками и

атмосферными явлениями.

Помехи — это

электрические возмущения, возникающие

в самой аппаратуре или попадающие в нее

извне. Наиболее распространенными

являются флуктуационные (случайные)

помехи. Они представляют собой

последовательность импульсов, имеющих

случайную амплитуду и следующих друг

за другом через различные промежутки

времени. Примерами таких помех могут

быть атмосферные и индустриальные

помехи, которые обычно проявляются в

виде одиночных импульсов малой

длительности и большой амплитуды.

Возможны и сосредоточенные помехи в

виде синусоидальных колебаний. К ним

относятся сигналы от посторонних

радиостанций, излучения генераторов

высокой частоты. Встречаются и смешанные

помехи. В приемнике помехи могут настолько

ослабить информационный сигнал, что он

либо вообще не будет обнаружен, либо

будет искажен так, что «единица» может

перейти в «нуль», и наоборот.

Трудности борьбы

с помехами заключаются в беспорядочности,

нерегулярности и в структурном сходстве

помех с информационными сигналами.

Поэтому защита информации от ошибок и

вредного влияния помех имеет большое

практическое значение и является одной

из серьезных проблем современной теории

и техники связи.

Среди

многочисленных методов защиты от ошибок

выделяются три

группы методов: групповые

методы, помехоустойчивое кодирование

и методы защиты от ошибок в системах

передачи с обратной связью.

Из

групповых

методов получили

широкое применение мажоритарный

метод, реализующий принцип Вердана, и

метод передачи информационными

блоками с количественной характеристикой

блока.

Суть

мажоритарного

метода, давно

и широко используемого в телеграфии,

состоит в следующем. Каждое сообщение

ограниченной длины передается несколько

раз, чаще всего три раза. Принимаемые

сообщения запоминаются, а потом

производится их поразрядное сравнение.

Суждение о правильности передачи

выносится по совпадению большинства

из принятой информации методом «два из

трех». Например, кодовая комбинация

01101 при трехразовой передаче была

частично искажена помехами, поэтому

приемник принял такие комбинации: 10101,

O111O,

01001. В результате проверки каждой позиции

отдельно правильной считается комбинация

01101.

Другой групповой

метод, также не требующий перекодирования

информации, предполагает передачу

данных блоками с количественной

характеристикой блока. Такими

характеристиками могут быть: число

единиц или нулей в блоке, контрольная

сумма передаваемых символов в блоке,

остаток от деления контрольной суммы

на постоянную величину и др. На

приемном пункте эта характеристика

вновь подсчитывается и сравнивается с

переданной по каналу связи. Если

характеристики совпадают, считается,

что блок не содержит ошибок. В противном

случае на передающую сторону поступает

сигнал с требованием повторной

передачи блока. В современных ТВС такой

метод получил самое широкое

распространение.

Помехоустойчивое

(избыточное) кодирование, предполагающее

разработку и использование корректирующих

(помехоустойчивых) кодов, применяется

не только в ТКС, но и в ЭВМ для защиты от

ошибок при передаче информации между

устройствами машины. Оно позволяет

получить более высокие качественные

показатели работы систем связи. Его

основное назначение заключается в

обеспечении малой вероятности искажений

передаваемой информации, несмотря на

присутствие помех или сбоев в работе

сети.

Существует довольно

большое количество различных

помехоустойчивых кодов, отличающихся

друг от друга по ряду показателей и

прежде всего по своим корректирующим

возможностям.

К числу

наиболее важных показателей

корректирующих кодов относятся:

• значность

кода, или длина кодовой комбинации,

включающей информационные символы

(т)

и

проверочные, или контрольные, символы

(К).

Обычно

значность кода п

есть

сумма т+К;

• избыточность

кода Kизб,

выражаемая отношением числа контрольных

символов в кодовой комбинации к значности

кода;

• корректирующая

способность кода Ккс,

представляющая

собой отношение числа кодовых комбинаций

L,

в которых ошибки были обнаружены и

исправлены, к общему числу переданных

кодовых комбинаций М

в

фиксированном объеме информации.

Выбор

корректирующего кода для его использования

в данной ТКС зависит от требований по

достоверности передачи информации. Для

правильного выбора кода необходимы

статистические данные о закономерностях

появления ошибок, их характере, численности

и распределении во времени. Например,

корректирующий код, обнаруживающий

и исправляющий одиночные ошибки,

эффективен лишь при условии, что ошибки

статистически независимы, а вероятность

их появления не превышает некоторой

величины. Он оказывается непригодным,

если ошибки появляются группами. При

выборе кода надо стремиться, чтобы он

имел меньшую избыточность. Чем больше

коэффициент Киз6,

тем

менее эффективно используется пропускная

способность канала связи и больше

затрачивается времени на передачу

информации, но зато выше помехоустойчивость

системы.

В качестве примера

рассмотрим порядок кодирования

информации (формирования кодовой

комбинации для ее передачи адресату) и

декодирования (выявления и исправления

ошибок в принятой кодовой комбинации

и выделения из нее информационных

символов, т.е. информации пользователя)

при использовании одного из наиболее

популярных корректирующих кодов —

кода Хэмминга, обнаруживающего и

исправляющего одиночные ошибки.

В этом

коде контрольные символы занимают

позиции, соответствующие значениям

2°, 21,

22,

23

и

т.д., т.е. позиции с номерами 1, 2, 4, 8 и т.д.

(нумерация позиций кодовой комбинации

— слева направо). Количество контрольных

символов в кодовой комбинации должно

быть таким, чтобы в процессе декодирования

сформированное корректирующее число

(в двоичной системе счисления) могло

указать позицию кодовой комбинации с

максимальным номером. Например, для

пяти информационных разрядов потребуется

четыре контрольных. В полученной кодовой

комбинации позиция с наибольшим номером

будет 9-й, что записывается как 1001, т.е.

требует четырех разрядов.

Значения

контрольных символов при кодировании

определяются путем контроля на четность

количества единиц в

информационных разрядах

кодовой комбинации. Значение контрольного

символа равно 0, если количество

единиц будет четным, и равно 1 при нечетном

количестве единиц.

При

определении значения 1-го контрольного

символа, размещаемого на 1-й позиции

кодовой комбинации, проверяются на

четность те информационные позиции,

двоичные изображения номеров которых

содержат единицу в младшем разряде,

т.е. проверяются позиции с нечетными

номерами. При определении значения 2-го

контрольного символа, размещаемого на

2-й позиции кодовой комбинации, проверяются

на четность те информационные позиции,

двоичные изображения номеров которых

содержат единицу во 2-м разряде, т.е.

позиции с номерами 3,

6,

7, 10, 11 и т.д. Значение 3-го контрольного

символа, размещаемого на 4-й позиции

кодовой комбинации, определяется путем

контроля на четность тех информационных

позиций, двоичные изображения номеров

которых содержат единицу в 3-м разряде,

т.е. позиции с номерами 5, 6, 7, 12 и т.д.

Аналогично устанавливаются значения

и других контрольных символов.

В

процессе декодирования формируется

корректирующее число (КЧ), разрядность

двоичного изображения которого

устанавливается по указанному выше

правилу. Значения разрядов этого числа

определяются по правилам, аналогичным

тем, которые использовались для

определения значений контрольных

символов в процессе кодирования.

Разница лишь в том, что при определении

значений разрядов КЧ проверяются на

четность не только информационные

позиции, но и контрольные. Например, для

определения значения младшего разряда

КЧ проверяются на четность те позиции

кодовой комбинации, двоичные

изображения номеров которых содержат

единицу в младшем разряде, т.е. позиции

с нечетными номерами 1, 3, 5, 7 и т.д.

Значение

корректирующего числа определяет номер

позиции кодовой комбинации, в которой

произошла ошибка. Для ее исправления

необходимо значение кода в этой позиции

изменить на противоположное (0 на 1

или 1 на 0). Если КЧ равно нулю, то это

указывает на отсутствие ошибок в принятой

кодовой комбинации. Процесс декодирования

завершается выделением из кодовой

комбинации информационных символов.

Заметим, что в ТВС

корректирующие коды в основном

применяются для обнаружения ошибок,

исправление которых осуществляется

путем повторной передачи искаженной

информации. С этой целью в сетях

используются системы передачи с обратной

связью (наличие между абонентами

дуплексной связи облегчает применение

таких систем).

Системы

передачи с обратной связью делятся

на системы с решающей обратной связью

и системы с информационной обратной

связью.

Особенностью

систем с решающей обратной связью

(систем с перезапросом) является то,

что решение о необходимости повторной

передачи информации (сообщения, пакета)

принимает приемник. Здесь обязательно

применяется помехоустойчивое кодирование,

с помощью которого на приемной станции

осуществляется проверка принимаемой

информации. При обнаружении ошибки на

передающую сторону по каналу обратной

связи посылается сигнал перезапроса,

по которому информация передается

повторно. Канал обратной связи используется

также для посылки сигнала подтверждения

правильности приема, автоматически

определяющего начало следующей передачи.

В системах с

информационной обратной связью передача

информации осуществляется без

помехоустойчивого кодирования. Приемник,

приняв информацию по прямому каналу и

зафиксировав ее в своей памяти,

передает ее в полном объеме по каналу

обратной связи передатчику, где переданная

и возвращенная информация сравниваются.

При совпадении передатчик посылает

приемнику сигнал подтверждения, в

противном случае происходит повторная

передача всей информации. Таким образом,

здесь решение о необходимости повторной

передачи принимает передатчик.

Обе рассмотренные

системы обеспечивают практически

одинаковую достоверность, однако в

системах с решающей обратной связью

пропускная способность каналов

используется эффективнее, поэтому они

получили большее распространение.

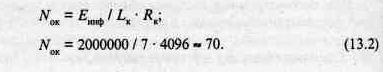

Пример

13.3. В

системах с решающей обратной связью

ARQ,

где реализуется непрерывный

автоматический запрос на повторение и

концепция скользящих окон, для двух

возможных вариантов защиты от ошибок

(системы с выборочным повторением и

системы с возвращением на NK

кадров)

и заданных характеристиках линий связи

и объеме передаваемой информации

найти время на передачу этой информации

и необходимый объем буферного ЗУ на

приемном пункте.

Исходные данные:

Еинф

= 2 Мбит — объем передаваемой информации;

Lk

= 7 — длина окна (количество кадров в

окне);

Rk

= 4096

бит — длина одного кадра;

V

k

= 9600 бит/с — пропускная способность

канала связи;

Мк

= 1000

— количество каналов в многоканальной

линии связи;

Nош

= 1 — число кадров в окне, принятых с

ошибками. Ошибочные кадры передаются

повторно. Для упрощения условия примера

и определенности будем считать, что

в каждом окне ошибочный кадр имеет

второй номер (это важно для оценки систем

с возвращением на Nk

кадров).

Постановка

задачи иллюстрируется на рис. 13.2. Данные

передаются от узла А

к

узлу В

по

прямому каналу. В семикадровом окне на

приемном пункте (в узле В)

во

втором кадре обнаружены ошибки, и сигнал

об этом (NAK

2) по обратному каналу передается в узел

А

(рис.

13.2, а).

В

протоколе ARQ

реализуется один из двух методов

обнаружения и повторной передачи

искаженных данных:

• выборочное

повторение (рис. 13.2, б),

когда

повторно передается только искаженный

кадр данного окна. Все другие кадры

этого окна, поступившие в узел В

после

искаженного кадра (в нашем примере это

кадры с номерами от 3 до 7), временно

хранятся на приемном пункте в буферном

ЗУ;

• возвращение

на nk

кадров

(рис. 13.2, в),

когда

повторно передается не только искаженный

кадр, но и все кадры данного окна,

поступившие вслед за искаженным

(предполагается, что источник, послуживший

причиной искажения второго кадра,

продолжает действовать). Здесь

надобность в буферном ЗУ пропадает.

Рассчитаем показатели для первого

варианта системы ARQ

— с выборочным повторением.

Время на передачу

заданного объема информации определяется

по формуле

где

nok

—

количество окон в передаваемом объёме

информации, причем

в

Рис.

13.2. Система

с решающей обратной связью ARQ:

а —

передача

данных по прямому каналу; б

— выборочное

повторение;

в —

возвращение

на nk

кадров

Следовательно,

T1

= 70 • (7+1) • 4096 / 9600 = 238,9 с.

Необходимый объем

буферного ЗУ:

(13.3)

где

L3у

— количество кадров данного окна,

временно сохраняемых в буферном ЗУ (в

нашем примере L3y

= 5).

Следовательно,

Езу

= 5 • 4096 • 1000 = 20 480 000 бит.

Для

второго варианта системы ARQ

— с возвращением на nk

кадров

(в нашем примере NK

= 6)

— определяется только время на передачу

информации:

(13.4)

Как

видно, первый вариант предпочтительнее

по времени на передачу заданного объема

информации, зато требует на приемном

пункте буферной памяти. Разница в

значениях показателей Т1, и Т2

будет

тем больше, чем выше интенсивность

ошибок в линиях связи.

Защита от ошибок в сетях.

Проблема обеспечения безошибочности (достоверности) передачи информации в сетях имеет очень большое значение. Практическое воплощение методов состоит из двух частей — программной и аппаратной.

Выделяют две основные причины возникновения ошибок при передаче информации в сетях:

• сбои в какой-то части оборудования сети или возникновение неблагоприятных объективных событий в сети (например, коллизий при использовании метода случайного доступа в сеть). Как правило, система передачи данных готова к такого рода проявлениям и устраняет их с помощью предусмотренных планом средств;

• помехи, вызванные внешними источниками и атмосферными явлениями.

Помехи — это электрические возмущения, возникающие в самой аппаратуре или попадающие в нее извне.

Среди многочисленных методов защиты от ошибок выделяются три группы методов: групповые методы, помехоустойчивое кодирование и методы защиты от ошибок в системах передачи с обратной связью.

Из групповых методов получили широкое применение мажоритарный метод.

Рекомендация для Вас — 13. Математическая модель изменения уровня жидкости.

Суть мажоритарного метода, давно и широко используемого в телеграфии, состоит в следующем. Каждое сообщение ограниченной длины передается несколько раз, чаще всего три раза. Принимаемые сообщения запоминаются, а потом производится их поразрядное сравнение. Суждение о правильности передачи выносится по совпадению большинства из принятой информации методом «два из трех».

Другой групповой метод, также не требующий перекодирования информации, предполагает передачу данных блоками с количественной характеристикой блока. Такими характеристиками могут быть: число единиц или нулей в блоке, контрольная сумма передаваемых символов в блоке, остаток от деления контрольной суммы на постоянную величину и др.

Помехоустойчивое (избыточное) кодирование, предполагающее разработку и использование корректирующих (помехоустойчивых) кодов, применяется не только в ТКС, но и в ЭВМ для защиты от ошибок при передаче информации между устройствами машины. Оно позволяет получить более высокие качественные показатели работы систем связи. Его основное назначение заключается в обеспечении малой вероятности искажений передаваемой информации, несмотря на присутствие помех или сбоев в работе сети.

Системы передачи с обратной связью делятся на системы с решающей обратной связью и системы с информационной обратной связью.

Особенностью систем с решающей обратной связью (систем с перезапросом) является то, что решение о необходимости повторной передачи информации (сообщения, пакета) принимает приемник. Здесь обязательно применяется помехоустойчивое кодирование, с помощью которого на приемной станции осуществляется проверка принимаемой информации.

В системах с информационной обратной связью передача информации осуществляется без помехоустойчивого кодирования. Приемник, приняв информацию по прямому каналу и зафиксировав ее в своей памяти, передает ее в полном объеме по каналу обратной связи передатчику, где переданная и возвращенная информация сравниваются. При совпадении передатчик посылает приемнику сигнал подтверждения, в противном случае происходит повторная передача всей информации. Таким образом, здесь решение о необходимости повторной передачи принимает передатчик.

Методы

защиты от ошибок при передаче информации

в ТКС.

Вопросы :

-

Методы защиты

от ошибок при передаче и информации. -

Помехоустойчивое

(избыточное) кодирование -

Системы передачи

с обратной связью. -

Групповые методы

защиты от ошибок.

Цели

и задачи изучения темы:

получение

представления о методах обеспечения

достоверности передачи информации,

причинах возникновения ошибок, методах

защиты от ошибок – групповые методы,

помехоустойчивое кодирование, системы

передачи с обратной связью.

Изучив тему,

студент должен:

-

знать понятие и

сущность методов обеспечения достоверности

передачи информации, причин возникновения

ошибок, методов защиты от ошибок как

совокупности групповых методов,

помехоустойчивого кодирования и систем

передачи с обратной связью, проблем

современной теории и техники связи. -

иметь представление

о методах защиты от ошибок, как

совокупности методов обеспечения

достоверности передачи информации, о

причинах возникновения ошибок, о

проблемах современной теории и техники

связи, системах с решающей обратной

связью, системах с информационной

обратной связью.

Изучая

тему, необходимо акцентировать внимание

на следующих понятиях:

достоверность передачи информации,

методы защиты от ошибок, помехоустойчивое

кодирование, системы передачи с обратной

связью, избыточность кода, корректирующая

способность кода, значимость кода,

системы с решающей обратной связью,

системы с информационной обратной

связью.

Тема №6. Методы

защиты от ошибок при передаче информации

в ТКС

1. Методы защиты от ошибок при передаче и информации

Проблема обеспечения

безошибочности (достоверности) передачи

информации в сетях имеет очень важное

значение. Если при передаче информации

обычной телеграммы возникает в тексте

ошибка или при разговоре по телефону

слышен треск, то в большинстве случаев

ошибки и искажения легко обнаруживаются

по смыслу. Но при передаче данных одна

ошибка (искажение одно бита) на тысячу

переданных сигналов может серьезно

отразится на качестве информации.

Существуют множество

методов обеспечения достоверности

передачи информации (методы защиты от

ошибок), отличающиеся по используемым

для их реализации средствам, по затратам

времени на их применение на передающем

и приемном пунктах, по затратам

дополнительного времени на передачу

фиксированного объема данных (оно

обусловлено объема трафика пользователя

при реализации данного метода), по

степени обеспечения достоверности

передачи информации. Практическое

воплощение метода состоит из двух

частей. – программной и аппаратной.

Соотношение между ними может быть самым

различным, вплоть до почти полного

отсутствия одной из частей. Чем больше

удельный вес аппаратурных средств по

сравнению с программными, тем при прочих

равных условиях сложнее оборудование,

реализующее метод, и меньше затрат

времени на его реализацию, и наоборот.

Выделяют две

основные причины

возникновения ошибок

при передаче информации в сетях:

-

сбои

в какой-то части оборудования сети или

возникновение неблагоприятных

объективных событий в сети. Как правило,

система передачи данных готова к такого

рода проявлениям и устраняет их с

помощью планово предусмотренных средств -

помехи,

вызванные внешним источниками и

атмосферными явлениями. Помехи – это

электрические возмущения, возникающие

в аппаратуре или попадающие в нее извне.

Наиболее распространенными являются

флуктуационные (случайные) помехи. Они

представляют собой последовательность

импульсов, имеющих случайную амплитуду

и следующих друг за другом через

различные промежутки времени. Примерами

таких помех могут быть атмосферные и

индустриальные помехи, которые обычно

появляются в виде одиночных импульсов

малой длительности и большой амплитуды.

Возможны и сосредоточенные помехи в

виде синусоидальных колебаний к ним

относятся сигналы от посторонних

радиостанций, излучения генераторов

высокой частоты. Встречаются и смешенные

помехи. В приемнике помехи могут

настолько ослабить информационный

сигнал, что он либо вообще не будет

обнаружен, либо искажен так, что «единица»

может перейти в нуль и наоборот.

Трудности борьбы

с помехами заключается в беспорядочности,

нерегулярности и в структурном сходстве

помех с информационными сигналами.

Поэтому защита информации от ошибок и

вредного влияния помех имеет большое

практическое значение и является одной

из серьезных проблем современной теории

и техники связи.

Среди многочисленных

методов защиты от ошибок выделяют три

группы методов:

-

помехоустойчивое

кодирование; -

методы защиты

от ошибок в системах передачи с обратной

связью; -

групповые

методы.

Соседние файлы в папке Лекции Вссит

- #

- #

- #

- #

- #

- #

- #

- #

- #

Защита от ошибок в сетях.

Проблема обеспечения безошибочности (достоверности) передачи информации в сетях имеет очень большое значение. Практическое воплощение методов состоит из двух частей — программной и аппаратной.

Выделяют две основные причины возникновения ошибок при передаче информации в сетях:

• сбои в какой-то части оборудования сети или возникновение неблагоприятных объективных событий в сети (например, коллизий при использовании метода случайного доступа в сеть). Как правило, система передачи данных готова к такого рода проявлениям и устраняет их с помощью предусмотренных планом средств;

• помехи, вызванные внешними источниками и атмосферными явлениями.

Помехи — это электрические возмущения, возникающие в самой аппаратуре или попадающие в нее извне.

Среди многочисленных методов защиты от ошибок выделяются три группы методов: групповые методы, помехоустойчивое кодирование и методы защиты от ошибок в системах передачи с обратной связью.

Из групповых методов получили широкое применение мажоритарный метод.

Рекомендация для Вас — 13. Математическая модель изменения уровня жидкости.

Суть мажоритарного метода, давно и широко используемого в телеграфии, состоит в следующем. Каждое сообщение ограниченной длины передается несколько раз, чаще всего три раза. Принимаемые сообщения запоминаются, а потом производится их поразрядное сравнение. Суждение о правильности передачи выносится по совпадению большинства из принятой информации методом «два из трех».

Другой групповой метод, также не требующий перекодирования информации, предполагает передачу данных блоками с количественной характеристикой блока. Такими характеристиками могут быть: число единиц или нулей в блоке, контрольная сумма передаваемых символов в блоке, остаток от деления контрольной суммы на постоянную величину и др.

Помехоустойчивое (избыточное) кодирование, предполагающее разработку и использование корректирующих (помехоустойчивых) кодов, применяется не только в ТКС, но и в ЭВМ для защиты от ошибок при передаче информации между устройствами машины. Оно позволяет получить более высокие качественные показатели работы систем связи. Его основное назначение заключается в обеспечении малой вероятности искажений передаваемой информации, несмотря на присутствие помех или сбоев в работе сети.

Системы передачи с обратной связью делятся на системы с решающей обратной связью и системы с информационной обратной связью.

Особенностью систем с решающей обратной связью (систем с перезапросом) является то, что решение о необходимости повторной передачи информации (сообщения, пакета) принимает приемник. Здесь обязательно применяется помехоустойчивое кодирование, с помощью которого на приемной станции осуществляется проверка принимаемой информации.

В системах с информационной обратной связью передача информации осуществляется без помехоустойчивого кодирования. Приемник, приняв информацию по прямому каналу и зафиксировав ее в своей памяти, передает ее в полном объеме по каналу обратной связи передатчику, где переданная и возвращенная информация сравниваются. При совпадении передатчик посылает приемнику сигнал подтверждения, в противном случае происходит повторная передача всей информации. Таким образом, здесь решение о необходимости повторной передачи принимает передатчик.

6.2.1. Связность оконечных устройств

6.2.2. Автоматический запрос повторной передачи

Перед тем как начать обсуждение структурированной избыточности, рассмотрим два основных метода использования избыточности для защиты от ошибок. В первом методе, обнаружение ошибок и повторная передача, для проверки на наличие ошибки используется контрольный бит четности (дополнительный бит, присоединяемый к данным). При этом приемное оконечное устройство не предпринимает попыток исправить ошибку, оно просто посылает передатчику запрос на повторную передачу данных. Следует заметить, что для такого диалога между передатчиком и приемником необходима двухсторонняя связь. Второй метод, прямое исправление ошибок (forward error correction — FEC), требует лишь односторонней линии связи, поскольку в этом случае контрольный бит четности служит как для обнаружения, так и исправления ошибок. Далее мы увидим, что не все комбинации ошибок можно исправить, так что коды коррекции классифицируются в соответствии с их возможностями исправления ошибок.

6.2.1. Связность оконечных устройств

Оконечные устройства систем связи часто классифицируют согласно их связности с другими оконечными устройствами. Возможные типы соединения, показанные на рис. 6.6, называются симплексными (simplex) (не путайте с симплексными, или трансортогональными кодами), полудуплексными (half-duplex) и полнодуплексными (full-duplex). Симплексное соединение на рис. 6.6, а — это односторонняя линия связи.

Передача сигналов производится только от оконечного устройства А к оконечному устройству В. Полудуплексное соединение на рис. 6.6,б это линии связи, посредством которой можно осуществлять передачи сигналов в обоих направлениях, но не одновременно. И наконец, полнодуплексное соединение (рис. 6.6, в) — это двусторонняя связь, где передача сигналов происходит одновременно в обоих направлениях.

Передача только в одном направлении а)

а)

б)

в)

Рис. 6.6. Классификация связности оконечных устройств: а) симплексная; б) полудуплексная; в) полнодуплексная

6.2.2. Автоматический запрос повторной передачи

Если зашита от ошибок заключается только в их обнаружении, система связи должна обеспечить средства предупреждения передатчика об опасности, сообщающие, что была обнаружена ошибка и требуется повторная передача. Подобные процедуры защиты от ошибок известны как методы автоматического запроса повторной передачи (Automatic Repeat Request — ARQ). На рис. 6.7 показаны три наиболее распространенные процедуры ARQ. На каждой схеме ось времени направлена слева направо. Первая процедура ARQ, запрос ARQ с остановками (stop-and-wait ARQ), показана на рис. 6.7, а. Ее реализация требует только полудуплексного соединения, поскольку передатчик перед началом очередной передачи ожидает подтверждения об успешном приеме (acknowledgement — АСК) предыдущей. В примере, приведенном на рисунке, третий блок передаваемых данных принят с ошибкой. Следовательно, приемник передает отрицательное подтверждение приема (negative acknowledgment — NAK); передатчик повторяет передачу третьего блока сообщения и только после этого передает следующий по очередности блок. Вторая процедура ARQ, непрерывный запрос ARQ с возвратом (continuous ARQ with pullback), показана на рис. 6.7,б. Здесь требуется полно-дуплексное соединение. Оба оконечных устройства начинают передачу одновременно: передатчик отправляет информацию, а приемник передает подтверждение о приеме данных. Следует .отметить,„что каждому блоку передаваемых данных присваивается порядковый номер. Кроме того, номера кадров АСК и NAK должны быть согласованы; иначе говоря, задержка распространения сигнала должна быть известна априори, чтобы передатчик знал, к какому блоку сообщения относится данный кадр подтверждения приема. В примере на рис. 6,7,б время подобрано так, что между отправленным блоком сообщений и полученным подтверждением о приеме существует постоянный интервал в четыре блока. Например, после отправки сообщения 8, приводит сигнал NAK, сообщающий об ошибке в блоке 4. При использовании процедуры ARQ передатчик «возвращается» к сообщению с ошибкой и снова передает всю информацию, начиная с поврежденного сообщения. И наконец, третья процедура, именуемая непрерывным запросом ARQ с выборочным повторением (continuous ARQ with selective repeat), показана на рис. 6.7, в. Здесь, как и во второй процедуре, требуется полнодуплексное соединение. Впрочем, в этой процедуре повторно передается только искаженное сообщение; затем передатчик продолжает передачу с того места, где она прервалась, не выполняя повторной передачи правильно принятых сообщений.

а)

б)

в)

Рис. 6.7. Автоматический запрос повторной передачи (ARQ): а) запрос

ARQ с остановками (полудуплексная связь); б) непрерывный запрос ARQ с возвратом (полнодуплексная связь); в) непрерывный запрос ARQ с выборочным повторением (полнодуплексная связь)

Выбор конкретной процедуры ARQ является компромиссом между требованиями эффективности применения ресурсов связи и необходимостью полнодуплексной связи. Полудуплексная связь (рис. 6.7, а) требует меньших затрат, нежели полнодуплексная; в то же время она менее эффективна, что можно определить по количеству пустых временных интервалов. Более эффективная работа, показанная на рис. 6.7, б, требует более дорогой полнодуплексной связи.

Главное преимущество схем ARQ перед схемами прямого исправления ошибок (forward error correction — FEC) заключается в том, что «обнаружение ошибок требует более простого декодирующего оборудования и меньшей избыточности, чем коррекция ошибок. Кроме того, она гибче; информация передается повторно только при обнаружении ошибки. С другой стороны, метод FEC может оказаться более приемлемым (или дополняющим) по какой-либо из следующих причин.

1. Обратный канал недоступен или задержка при использовании ARQ слишком велика.

2. Алгоритм повторной передачи нельзя реализовать удобным образом.

3. При ожидаемом количестве ошибок потребуется слишком много повторных передач.

Эта статья — о работе с ошибками в данных при их хранении или передаче. О контроле фактических ошибок в текстах см. Проверка фактов; о проверке знаний и навыков при обучении см. Педагогическое тестирование; о методе обучения нейросети см. Метод коррекции ошибки.

Контроль ошибок — комплекс методов обнаружения и исправления ошибок в данных при их записи и воспроизведении или передаче по линиям связи.

Контроль целостности данных и исправление ошибок — важные задачи на многих уровнях работы с информацией (в частности, физическом, канальном, транспортном уровнях сетевой модели OSI) в связи с тем, что в процессе хранения данных и передачи информации по сетям связи неизбежно возникают ошибки. Различные области применения контроля ошибок диктуют различные требования к используемым стратегиям и кодам.

В системах связи возможны несколько стратегий борьбы с ошибками:

- обнаружение ошибок в блоках данных и автоматический запрос повторной передачи[⇨] повреждённых блоков — этот подход применяется, в основном, на канальном и транспортном уровнях;

- обнаружение ошибок в блоках данных и отбрасывание повреждённых блоков — такой подход иногда применяется в системах потокового мультимедиа, где важна задержка передачи и нет времени на повторную передачу;

- упреждающая коррекция ошибок добавляет к передаваемой информации такие дополнительные данные, которые позволяют исправить ошибки без дополнительного запроса.

В контроле ошибок, как правило, используется помехоустойчивое кодирование — кодирование данных при записи или передаче и декодирование при считывании или получении при помощи корректирующих кодов, которые и позволяют обнаружить и, возможно, исправить ошибки в данных. Алгоритмы помехоустойчивого кодирования в различных приложениях могут быть реализованы как программно, так и аппаратно.

Современное развитие корректирующих кодов приписывают Ричарду Хэммингу с 1947 года[1]. Описание кода Хэмминга появилось в статье Клода Шеннона «Математическая теория связи»[2] и было обобщено Марселем Голеем[3].

Стратегии исправления ошибокПравить

Упреждающая коррекция ошибокПравить

Упреждающая коррекция ошибок (также прямая коррекция ошибок, англ. Forward Error Correction, FEC) — техника помехоустойчивого кодирования и декодирования, позволяющая исправлять ошибки методом упреждения. Применяется для исправления сбоев и ошибок при передаче данных путём передачи избыточной служебной информации, на основе которой может быть восстановлено первоначальное содержание. На практике широко используется в сетях передачи данных, телекоммуникационных технологиях. Коды, обеспечивающие прямую коррекцию ошибок, требуют введения большей избыточности в передаваемые данные, чем коды, которые только обнаруживают ошибки.

Например, в спутниковом телевидении при передаче цифрового сигнала с FEC 7/8 передаётся восемь бит информации: 7 бит полезной информации и 1 контрольный бит[4]; в DVB-S используется всего 5 видов: 1/2, 2/3, 3/4 (наиболее популярен), 5/6 и 7/8. При прочих равных условиях, можно утверждать, что чем ниже значение FEC, тем меньше пакетов допустимо потерять, и, следовательно, выше требуемое качество сигнала.

Техника прямой коррекции ошибок широко применяется в различных устройствах хранения данных — жёстких дисках, флеш-памяти, оперативной памяти. В частности, в серверных приложениях применяется ECC-память — оперативная память, способная распознавать и исправлять спонтанно возникшие ошибки.

Автоматический запрос повторной передачиПравить

Системы с автоматическим запросом повторной передачи (англ. Automatic Repeat Request, ARQ) основаны на технологии обнаружения ошибок. Распространены следующие методы автоматического запроса:

Идея запроса ARQ с остановками (англ. stop-and-wait ARQ) заключается в том, что передатчик ожидает от приемника подтверждения успешного приема предыдущего блока данных перед тем, как начать передачу следующего. В случае, если блок данных был принят с ошибкой, приемник передает отрицательное подтверждение (negative acknowledgement, NAK), и передатчик повторяет передачу блока. Данный метод подходит для полудуплексного канала связи. Его недостатком является низкая скорость из-за высоких накладных расходов на ожидание.

Для метода непрерывного запроса ARQ с возвратом (continuous ARQ with pullback) необходим полнодуплексный канал. Передача данных от передатчика к приемнику производится одновременно. В случае ошибки передача возобновляется, начиная с ошибочного блока (то есть передается ошибочный блок и все последующие).

При использовании метода непрерывного запроса ARQ с выборочным повторении (continuous ARQ with selective repeat) осуществляется передача только ошибочно принятых блоков данных.

Сетевое кодированиеПравить

Раздел теории информации, изучающий вопрос оптимизации передачи данных по сети с использованием техник изменения пакетов данных на промежуточных узлах называют сетевым кодированием. Для объяснения принципов сетевого кодирования используют пример сети «бабочка», предложенной в первой работе по сетевому кодированию «Network information flow»[5]. В отличие от статического сетевого кодирования, когда получателю известны все манипуляции, производимые с пакетом, также рассматривается вопрос о случайном сетевом кодировании, когда данная информация неизвестна. Авторство первых работ по данной тематике принадлежит Кёттеру, Кшишангу и Силве[6]. Также данный подход называют сетевым кодированием со случайными коэффициентами — когда коэффициенты, под которыми начальные пакеты, передаваемые источником, войдут в результирующие пакеты, принимаемые получателем, с неизвестными коэффициентами, которые могут зависеть от текущей структуры сети и даже от случайных решений, принимаемых на промежуточных узлах. Для неслучайного сетевого кодирования можно использовать стандартные способы защиты от помех и искажений, используемых для простой передачи информации по сети.

Энергетический выигрышПравить

При передаче информации по каналу связи вероятность ошибки зависит от отношения сигнал/шум на входе демодулятора, таким образом, при постоянном уровне шума решающее значение имеет мощность передатчика. В системах спутниковой и мобильной, а также других типов связи остро стоит вопрос экономии энергии. Кроме того, в определённых системах связи (например, телефонной) неограниченно повышать мощность сигнала не дают технические ограничения.

Поскольку помехоустойчивое кодирование позволяет исправлять ошибки, при его применении мощность передатчика можно снизить, оставляя скорость передачи информации неизменной. Энергетический выигрыш определяется как разница отношений с/ш при наличии и отсутствии кодирования.

ПримечанияПравить

- ↑ Thompson, Thomas M. (1983), From Error-Correcting Codes through Sphere Packings to Simple Groups, The Carus Mathematical Monographs (#21), The Mathematical Association of America, с. vii, ISBN 0-88385-023-0

- ↑ Shannon, C.E. (1948), A Mathematical Theory of Communication, Bell System Technical Journal (p. 418) Т. 27 (3): 379–423, PMID 9230594, DOI 10.1002/j.1538-7305.1948.tb01338.x

- ↑ Golay, Marcel J. E. (1949), Notes on Digital Coding, Proc.I.R.E. (I.E.E.E.) (p. 657) Т. 37

- ↑ Understanding Digital Television: An Introduction to Dvb Systems With … — Lars-Ingemar Lundström — Google Книги. Дата обращения: 19 мая 2020. Архивировано 11 ноября 2021 года.

- ↑ Ahlswede, R.; Ning Cai; Li, S.-Y.R.; Yeung, R.W., «Network information flow», Information Theory, IEEE Transactions on, vol.46, no.4, pp.1204-1216, Jul 2000

- ↑ Статьи:

- Koetter R., Kschischang F.R. Coding for errors and erasures in random network coding// IEEE International Symposium on Information Theory. Proc.ISIT-07.-2007.- P. 791—795.

- Silva D., Kschischang F.R. Using rank-metric codes for error correction in random network coding // IEEE International Symposium on Information Theory. Proc. ISIT-07. — 2007.

- Koetter R., Kschischang F.R. Coding for errors and erasures in random network coding // IEEE Transactions on Information Theory. — 2008- V. IT-54, N.8. — P. 3579-3591.

- Silva D., Kschischang F.R., Koetter R. A Rank-Metric Approach to Error Control in Random Network Coding // IEEE Transactions on Information Theory.- 2008- V. IT-54, N. 9.- P.3951-3967.

ЛитератураПравить

- Блейхут Р. Теория и практика кодов, контролирующих ошибки = Theory and Practice of Error Control Codes. — М.: Мир, 1986. — 576 с.

- Мак-Вильямс Ф. Дж., Слоэн Н. Дж. А. Теория кодов, исправляющих ошибки. М.: Радио и связь, 1979.

- Морелос-Сарагоса Р. Искусство помехоустойчивого кодирования. Методы, алгоритмы, применение / пер. с англ. В. Б. Афанасьева. — М.: Техносфера, 2006. — 320 с. — (Мир связи). — 2000 экз. — ISBN 5-94836-035-0.

- Clark, George C., Jr., and J. Bibb Cain. Error-Correction Coding for Digital Communications. New York: Plenum Press, 1981. ISBN 0-306-40615-2.

- Lin, Shu, and Daniel J. Costello, Jr. «Error Control Coding: Fundamentals and Applications». Englewood Cliffs, N.J.: Prentice-Hall, 1983. ISBN 0-13-283796-X.

- Mackenzie, Dana. «Communication speed nears terminal velocity». New Scientist 187.2507 (9 июля 2005): 38-41. ISSN 0262-4079.

- Wicker, Stephen B. Error Control Systems for Digital Communication and Storage. Englewood Cliffs, N.J.: Prentice-Hall, 1995. ISBN 0-13-200809-2.

- Wilson, Stephen G. Digital Modulation and Coding, Englewood Cliffs, N.J.: Prentice-Hall, 1996. ISBN 0-13-210071-1.

СсылкиПравить

- Charles Wang, Dean Sklar, and Diana Johnson. Forward Error-Correction Coding. The Aerospace Corporation. — Volume 3, Number 1 (Winter 2001/2002). Дата обращения: 24 мая 2009. Архивировано из оригинала 20 февраля 2005 года. (англ.)

- Charles Wang, Dean Sklar, and Diana Johnson. How Forward Error-Correcting Codes Work (недоступная ссылка — история). The Aerospace Corporation. Дата обращения: 24 мая 2009. Архивировано 25 февраля 2012 года. (англ.)

- Morelos-Zaragoza, Robert The Error Correcting Codes (ECC) Page (недоступная ссылка — история) (2004). Дата обращения: 24 мая 2009. Архивировано 25 февраля 2012 года. (англ.)

|

|

Макеты страниц

При передаче данных по коротковолновым радиоканалам несмотря на применение разнесенного приема и методов модуляции, специально приспособленных к свойствам таких каналов, частота появления ошибок из-за многочисленных и разнообразных помех в среде распространения нередко оказывается недопустимо большой. Существенного повышения качества связи в этом случае можно достичь только с помощью специальных устройств защиты от ошибок (УЗО). Последние, в отличие от систем защитв от ошибок, применяемых при передаче данных по проводным линиям, обычно относятся к каналу связи, а не к оконечному оборудованию данных. Поэтому методы защиты от ошибок в радиоканалах, во многом сходные с некоторыми процедурами передачи данных, необходимо рассмотреть здесь несколько подробнее. Применяемый

в том или ином случае метод тесно связан с эксплуатационными требованиями к радиоаппаратуре и особенностями ее реализаций. В зависимости от вида радиоканала (см. разд. 4.2.3) различают следующие методы.

При использовании дуплексных каналов защита данных от ошибок осуществляется с помощью кодов, обнаруживающих ошибки; отрезок сообщения, оказавшийся искаженным помехой, повторяется по запросу, посылаемому на передающую сторону по постоянно действующему обратному каналу.

В случае симплексных каналов для защиты данных также используются коды, обнаруживающие ошибки, однако для посылки запроса или подтверждения приема передача основной информации периодически прерывается и производится переключение на работу в обратном направлении.

При передаче по каналам односторонней связи ошибки могут исправляться непосредственно в месте приема с помощью корректирующих кодов.

4.4.1. ПРИМЕНЕНИЕ КОДОВ, ОБНАРУЖИВАЮЩИХ ОШИБКИ

Системы защиты от ошибок, основанные на использовании кодов, обнаруживающих ошибки, и автоматического запроса на повторение, применяются при передаче данных и телеграфной связи уже многие годы и рекомендованы МККР [4.16]. Такие системы часто сокращенно называют системами АЗО (автоматический запрос при ошибке) или, от английского выражения «automatic request» — системами

Этот метод не дает результата при ошибках типа перестановок, когда одна пли несколько единиц перешли в нули, а точно такое же число нулей перешло в единицы, так что упомянутое весовое соотношение единиц и нулей остается равным 3: 4. Однако в коротковолновых радиоканалах, поскольку в них ошибки носят преимущественно односторонний характер и перестановки появляются крайне редко, равновесные коды оказываются при обнаружении ошибок весьма эффективными.

Используемая в коротковолновых каналах система АЗО в том виде, который описан выше, обеспечивает передачу только 32 комбинаций Алфавита № 2 МККТТ. Однако системы, работающие по такому принципу, применимы и .в случае кодирования источника с помощью кодов большего объема (например, Алфавита № 5). Эффективность подобных новых систем сравнима с эффективностью ныне действующих, систем АЗО [4.18].

Принцип автоматической коррекции ошибок путем повторения знаков, первоначально принятых ошибочно, предполагает, что во время повторения обычный обмен сообщениями между оконечными установками прерывается. Чтобы несмотря на это абоненты могли работать непрерывно, на входе передающей аппаратуры системы АЗО устанавливается буферное запоминающее устройство для сообщений, поступающих во время процесса повторения. Одновременно с помощью таких буферных накопителей — механических (с применением перфоленты) или электронных ЗУ — устраняются небольшие расхождения в скоростях работы оконечного оборудования, которые могут, например, иметь место при передаче между США (45, 46 Бод) и Европой (50 Бод), а также, разумеется, и другие малые отклонения скорости от ее номинального значения. Затем с помощью импульсов считывания, поступление которых на то время, пока шел процесс повторения, было прервано, накопленные в ЗУ знаки поочередно направляются на передающие блоки системы АЗО. Блоки подключения, специально разработанные для систем АЗО, вместе с буферными накопителями обеспечивают подсоединение таких систем к национальным сетям и их применение в международной сети Телекс [4.19, 4.20].

4.4.1.1. ДУПЛЕКСНЫЕ СИСТЕМЫ АЗО

Структурная схема системы передачи данных по коротковолновому каналу, работающей по методу АЗО с применением Алфавита № 2 МККТТ при скорости 50 Бод, приведена на рис. 4.8. Система защиты от ошибок типа АЗО включает в себя расположенные в каждой из оконечных установок устройства для преобразования кода ООД в помехоустойчивый канальный код и обратно, а также схемы для проверки весового соотношения 3:4 каждой принимаемой комбинации, управления процессом повторения и запоминания

Рис. 4.8. Система АЗО для дуплексных каналов: ИД — источник данных (периодически опрашиваемый); ПД — получатель данных;

подлежащих повторению знаков. Согласно Рекомендации 342-2 МККР [4 16] и Рекомендациям

Рис. 4.9. Ход процесса повторения в системе АЗО для дуплексных каналов: — ошибочный знак;

последовательности битов по радиоканалу равна

Общий принцнп организации процесса повторения в дуплексном канале поясняет рис. 4.9. Сразу же после обнаружения ошибочного знака в приемнике установки II передача полученной информации на ООД прекращается на время, равное длительности нескольких знаков, и передатчик установки II с помощью сигнала

Для организации нескольких каналов передачи данных в одном коротковолновом канале с АЗО используются методы временного разделения (см. раед. 1.4.2.3). В двухканальной системе сигналы отдельных каналов объединяются по знакам: сразу же за семью последовательно передаваемыми элементами знака из канала

Можно и наоборот, образовать подканалы с пониженной скоростью передачи с помощью сверхцикла, охватывающего четыре основных цикла. Подобная возможность представляет интерес для таких абонентов, которым постоянно нужен канал, хотя бы и со скоростью передачи меньше 50 Бод. Упорядочение (индикация номеров) подканалов при этом осуществляется путем периодического инвертирования (т. е. переключения полярностей) элементов, относящихся к тому или иному каналу, причем порядок этого изменения однозначно указывает и начало сверхцикла. Различают «полукана-лы» и «четвертьканалы»: при полной пропускной способности первоначального канала, составляющей, например, 400 знаков/мин (что соответствует скорости 50 Бод), пропускная способность

каждого такого подканала равна соответственно 200 или 100 знакам/мин (т. е. 25 или 12,5 Бод) [4.9, 4.22].

1

Оглавление

- ПРЕДИСЛОВИЕ К РУССКОМУ ИЗДАНИЮ

- 1. АППАРАТУРА ПЕРЕДАЧИ ДАННЫХ

- 1.1. СТЫК МЕЖДУ АППАРАТУРОЙ ПЕРЕДАЧИ ДАННЫХ У АБОНЕНТА И ОКОНЕЧНЫМ ОБОРУДОВАНИЕМ ДАННЫХ

- 1.1.1. АБОНЕНТСКИЕ СТЫКИ АПД, ПРИМЕНЯЕМОЙ В ТЕЛЕФОННЫХ СЕТЯХ

- 1.1.2. АБОНЕНТСКИЙ СТЫК АППАРАТУРЫ ПЕРЕДАЧИ ДАННЫХ, ПРЕДНАЗНАЧЕННОЙ ДЛЯ СЕТИ ТЕЛЕКС

- 1.1.3. АБОНЕНТСКИЕ СТЫКИ АПД ДЛЯ СЕТЕЙ ПЕРЕДАЧИ ДАННЫХ

- 1.1.4. ЭЛЕКТРИЧЕСКИЕ ХАРАКТЕРИСТИКИ ЦЕПЕЙ СТЫКОВ

- 1.2. АППАРАТУРА ПЕРЕДАЧИ ДАННЫХ ПО КОММУТИРУЕМЫМ ТЕЛЕФОННЫМ СЕТЯМ

- 1.2.1. МОДЕМЫ ДЛЯ ПОСЛЕДОВАТЕЛЬНОЙ ПЕРЕДАЧИ ДАННЫХ

- 1.2.1.2. МОДЕМ НА 1200/600 бит/с

- 1.2.1.3. МОДЕМ НА 2400/1200 бит/с

- 1.2.1.4. МОДЕМ НА 4800/2400 бит/с

- 1.2.2. МОДЕМЫ ДЛЯ ПАРАЛЛЕЛЬНОЙ ПЕРЕДАЧИ ДАННЫХ

- 1.2.2.2. УСТРОЙСТВА ПЕРЕДАЧИ ДАННЫХ С ПОМОЩЬЮ ЧАСТОТ КНОПОЧНОГО НАБОРА НОМЕРА

- 1.2.3. УСТРОЙСТВА АВТОМАТИЧЕСКОГО ВЫЗОВА ДЛЯ СИСТЕМ ПЕРЕДАЧИ ДАННЫХ ПО ТЕЛЕФОННЫМ СЕТЯМ

- 1.3. АППАРАТУРА ПЕРЕДАЧИ ДАННЫХ ДЛЯ НЕКОММУТИРУЕМЫХ КАНАЛОВ И ТРАКТОВ

- 1.3.1. МОДЕМЫ ДЛЯ РАБОТЫ ПО НИЗКОЧАСТОТНЫМ И ПУПИНИЗИРОВАННЫМ КАБЕЛЬНЫМ ЛИНИЯМ

- 1.3.2. МОДЕМЫ ДЛЯ КАНАЛОВ ТОНАЛЬНОЙ ЧАСТОТЫ

- 1.3.2.2. МОДЕМ НА 9600 бит/с

- 1.3.3. МОДЕМЫ ДЛЯ ШИРОКОПОЛОСНЫХ КАНАЛОВ

- 1.4. АППАРАТУРА ПЕРЕДАЧИ ДАННЫХ, ПРИМЕНЯЕМАЯ В СЕТЯХ ПЕРЕДАЧИ ДАННЫХ

- 1.4.1. АППАРАТУРА ПЕРЕДАЧИ ДАННЫХ ПО АБОНЕНТСКИМ ЛИНИЯМ

- 1.4.1.2. ПОДКЛЮЧЕНИЕ К СЕТИ ОКОНЕЧНЫХ УСТАНОВОК РАБОТАЮЩИХ В СИНХРОННОМ РЕЖИМЕ СО СКОРОСТЯМИ ДО 9600 бит/с

- 1.4.2. КАНАЛООБРАЗУЮЩАЯ АППАРАТУРА

- 1.4.2.2. СИСТЕМЫ ПЕРЕДАЧИ С ЧАСТОТНЫМ РАЗДЕЛЕНИЕМ КАНАЛОВ

- 1.4.2.3. СИСТЕМЫ ПЕРЕДАЧИ С ВРЕМЕННЫМ РАЗДЕЛЕНИЕМ КАНАЛОВ

- 1.4.2.4. АППАРАТУРА ДЛЯ ПЕРЕДАЧИ ГРУППОВЫХ ПОТОКОВ БИТОВ В СИСТЕМАХ С ВРЕМЕННЫМ РАЗДЕЛЕНИЕМ КАНАЛОВ

- 2. КОММУТАЦИОННОЕ ОБОРУДОВАНИЕ СИСТЕМ ПЕРЕДАЧИ ДАННЫХ

- 2.1. КОММУТАЦИОННОЕ ОБОРУДОВАНИЕ УЗЛОВ СЕТИ

- 2.1.1.1. ОБОРУДОВАНИЕ КОММУТАЦИИ КАНАЛОВ

- 2.1.1.2. КОНЦЕНТРАТОРЫ С КОММУТАЦИЕЙ КАНАЛОВ

- 2.1.1.3. ОБОРУДОВАНИЕ КОММУТАЦИИ СООБЩЕНИЙ

- 2.1.2. ОБОРУДОВАНИЕ НЕКОММУТИРУЕМЫХ УЗЛОВ СЕТИ

- 2.2. КОММУТАЦИОННОЕ ОБОРУДОВАНИЕ ОКОНЕЧНЫХ УСТАНОВОК ПЕРЕДАЧИ ДАННЫХ

- 2.2.2. ПРИБОРЫ ПОДКЛЮЧЕНИЯ

- 3. СЕТИ ПЕРЕДАЧИ ДАННЫХ

- 3.1.2. СЕТИ СВЯЗИ, ИСПОЛЬЗУЕМЫЕ ДЛЯ ПЕРЕДАЧИ ДАННЫХ

- 3.2. ХАРАКТЕРИСТИКИ СЕТЕЙ ПЕРЕДАЧИ ДАННЫХ ОБЩЕГО ПОЛЬЗОВАНИЯ

- 3.2.2. СЕТЕВЫЕ ПАРАМЕТРЫ

- 3.2.3. УСЛУГИ, ПРЕДОСТАВЛЯЕМЫЕ АБОНЕНТАМ

- 3.3. СЕТИ С КОММУТАЦИЕЙ КАНАЛОВ

- 3.3.2. СИНХРОННЫЕ СЕТИ С КОММУТАЦИЕЙ КАНАЛОВ

- 3.4. СЕТИ С КОММУТАЦИЕЙ СООБЩЕНИЙ

- 3.4.1. СЕТЬ С КОММУТАЦИЕЙ ПОЛНЫХ СООБЩЕНИЙ

- 3.4.2. СЕТЬ С ПАКЕТНОЙ КОММУТАЦИЕЙ

- 3.5. НЕКОММУТИРУЕМЫЕ СЕТИ

- 3.6. КОНФИГУРАЦИИ СЕТЕЙ

- 3.6.2. ОБЪЕДИНЕННАЯ СЕТЬ

- 3.6.3. СРАВНЕНИЕ И ОЦЕНКА СТРУКТУР СЕТЕЙ

- 4. ПЕРЕДАЧА ДАННЫХ ПО КОРОТКОВОЛНОВЫМ РАДИОКАНАЛАМ

- 4.2. ОСОБЕННОСТИ КОРОТКОВОЛНОВЫХ РАДИОКАНАЛОВ И СЕТЕЙ СВЯЗИ

- 4.2.2. СИСТЕМЫ РАДИОСВЯЗИ

- 4.2.3. РАДИОКАНАЛЫ

- 4.3. АППАРАТУРА ПЕРЕДАЧИ ДАННЫХ ПО РАДИОКАНАЛАМ

- 4.3.2. АППАРАТУРА ДЛЯ ОДНОПОЛОСНОЙ ПЕРЕДАЧИ

- 4.3.3. ПОВЫШЕНИЕ КАЧЕСТВА СВЯЗИ С ПОМОЩЬЮ РАЗНЕСЕННОГО ПРИЕМА

- 4.4. МЕТОДЫ ЗАЩИТЫ ОТ ОШИБОК

- 4.4.1.2. СИМПЛЕКСНЫЕ СИСТЕМЫ АЗО

- 4.4.2. МЕТОДЫ ЗАЩИТЫ ОТ ОШИБОК С ПРИМЕНЕНИЕМ КОРРЕКТИРУЮЩИХ КОДОВ

- 5. ИЗМЕРЕНИЯ В ТЕХНИКЕ ПЕРЕДАЧИ ДАННЫХ

- 5.2. МЕТОДЫ И АППАРАТУРА ДЛЯ ИЗМЕРЕНИЯ ХАРАКТЕРИСТИК КАНАЛОВ СВЯЗИ

- 5.2.2. ИЗМЕРЕНИЯ ЗАТУХАНИЯ И ГРУППОВОГО ВРЕМЕНИ ЗАМЕДЛЕНИЯ

- 5.2.3. ИЗМЕРЕНИЯ ИМПУЛЬСНЫХ ХАРАКТЕРИСТИК КАНАЛА СВЯЗИ

- 5.2.4. ИЗМЕРЕНИЯ ПОМЕХ

- 5.2.4.2. ИНТЕНСИВНОСТЬ ИМПУЛЬСНЫХ ПОМЕХ

- 5.2.5. ИЗМЕРЕНИЯ КРАТКОВРЕМЕННЫХ ПЕРЕРЫВОВ

- 5.2.6. ИЗМЕРЕНИЕ ФАЗОВОГО ДРОЖАНИЯ

- 5.3. МЕТОДЫ И АППАРАТУРА ДЛЯ ИЗМЕРЕНИЯ ПАРАМЕТРОВ СИГНАЛОВ

- 5.3.2. УСТРОЙСТВА ДЛЯ ИЗМЕРЕНИЯ КРАЕВЫХ ИСКАЖЕНИЙ И КОЭФФИЦИЕНТА ОШИБОК

- 5.4. ЦЕНТРАЛИЗОВАННАЯ ИЗМЕРИТЕЛЬНАЯ АППАРАТУРА

- ПРИЛОЖЕНИЕ. МЕЖДУНАРОДНЫЕ И НАЦИОНАЛЬНЫЕ СОГЛАШЕНИЯ И СТАНДАРТЫ; В ОБЛАСТИ ПЕРЕДАЧИ ДАННЫХ

- 2. МЕЖДУНАРОДНЫЕ И НАЦИОНАЛЬНЫЕ СОГЛАШЕНИЯ И СТАНДАРТЫ В ОБЛАСТИ ПЕРЕДАЧИ ДАННЫХ, УПОРЯДОЧЕННЫЕ ПО ОРГАНИЗАЦИЯМ-СОСТАВИТЕЛЯМ

- СПИСОК ЛИТЕРАТУРЫ

Кодирование и защита от ошибок

Существует три наиболее распространенных орудия борьбы с ошибками в процессе передачи данных:

- коды обнаружения ошибок;

- коды с коррекцией ошибок, называемые также схемами прямой коррекции ошибок (Forward Error Correction — FEC);

- протоколы с автоматическим запросом повторной передачи (Automatic Repeat Request — ARQ).

Код обнаружения ошибок позволяет довольно легко установить наличие ошибки. Как правило, подобные коды используются совместно с определенными протоколами канального или транспортного уровней, имеющими схему ARQ. В схеме ARQ приемник попросту отклоняет блок данных, в котором была обнаружена ошибка, после чего передатчик передает этот блок повторно. Коды с прямой коррекцией ошибок позволяют не только обнаружить ошибки, но и исправить их, не прибегая к повторной передаче. Схемы FEC часто используются в беспроводной передаче, где повторная передача крайне неэффективна, а уровень ошибок довольно высок.

1) Методы обнаружения ошибок

Методы обнаружения ошибок основаны на передаче в составе блока данных избыточной служебной информации, по которой можно судить с некоторой степенью вероятности о достоверности принятых данных.

Избыточную служебную информацию принято называть контрольной суммой, или контрольной последовательностью кадра (Frame Check Sequence, FCS). Контрольная сумма вычисляется как функция от основной информации, причем не обязательно путем суммирования. Принимающая сторона повторно вычисляет контрольную сумму кадра по известному алгоритму и в случае ее совпадения с контрольной суммой, вычисленной передающей стороной, делает вывод о том, что данные были переданы через сеть корректно. Рассмотрим несколько распространенных алгоритмов вычисления контрольной суммы, отличающихся вычислительной сложностью и способностью обнаруживать ошибки в данных.

Контроль по паритету представляет собой наиболее простой метод контроля данных. В то же время это наименее мощный алгоритм контроля, так как с его помощью можно обнаружить только одиночные ошибки в проверяемых данных. Метод заключается в суммировании по модулю 2 всех битов контролируемой информации. Нетрудно заметить, что для информации, состоящей из нечетного числа единиц, контрольная сумма всегда равна 1, а при четном числе единиц — 0. Например, для данных 100101011 результатом контрольного суммирования будет значение 1. Результат суммирования также представляет собой один дополнительный бит данных, который пересылается вместе с контролируемой информацией. При искажении в процессе пересылки любого бита исходных данных (или контрольного разряда) результат суммирования будет отличаться от принятого контрольного разряда, что говорит об ошибке.

Однако двойная ошибка, например 110101010, будет неверно принята за корректные данные. Поэтому контроль по паритету применяется к небольшим порциям данных, как правило, к каждому байту, что дает коэффициент избыточности для этого метода 1/8. Метод редко применяется в компьютерных сетях из-за значительной избыточности и невысоких диагностических способностей.

Вертикальный и горизонтальный контроль по паритету представляет собой модификацию описанного выше метода. Его отличие состоит в том, что исходные данные рассматриваются в виде матрицы, строки которой составляют байты данных. Контрольный разряд подсчитывается отдельно для каждой строки и для каждого столбца матрицы. Этот метод обнаруживает значительную часть двойных ошибок, однако обладает еще большей избыточностью. Он сейчас также почти не применяется при передаче информации по сети.

Циклический избыточный контроль (Cyclic Redundancy Check — CRC) является в настоящее время наиболее популярным методом контроля в вычислительных сетях (и не только в сетях; в частности, этот метод широко применяется при записи данных на гибкие и жесткие диски). Метод основан на рассмотрении исходных данных в виде одного многоразрядного двоичного числа. Например, кадр стандарта Ethernet, состоящий из 1024 байт, будет рассматриваться как одно число, состоящее из 8192 бит. Контрольной информацией считается остаток от деления этого числа на известный делитель R. Обычно в качестве делителя выбирается семнадцати- или тридцатитрехразрядное число, чтобы остаток от деления имел длину 16 разрядов (2 байт) или 32 разряда (4 байт). При получении кадра данных снова вычисляется остаток от деления на тот же делитель R, но при этом к данным кадра добавляется и содержащаяся в нем контрольная сумма.

Если остаток от деления на R равен нулю, то делается вывод об отсутствии ошибок в полученном кадре, в противном случае кадр считается искаженным.

Этот метод обладает более высокой вычислительной сложностью, но его диагностические возможности гораздо шире, чем у методов контроля по паритету. Метод CRC обнаруживает все одиночные ошибки, двойные ошибки и ошибки в нечетном числе битов. Метод также обладает невысокой степенью избыточности. Например, для кадра Ethernet размером 1024 байта контрольная информация длиной 4 байта составляет только 0,4 %.

2) Методы коррекции ошибок

Техника кодирования, которая позволяет приемнику не только понять, что присланные данные содержат ошибки, но и исправить их, называется прямой коррекцией ошибок (Forward Error Correction — FEC). Коды, обеспечивающие прямую коррекцию ошибок, требуют введения большей избыточности в передаваемые данные, чем коды, которые только обнаруживают ошибки.

При применении любого избыточного кода не все комбинации кодов являются разрешенными. Например, контроль по паритету делает разрешенными только половину кодов. Если мы контролируем три информационных бита, то разрешенными 4-битными кодами с дополнением до нечетного количества единиц будут:

000 1, 001 0, 010 0, 011 1, 100 0, 101 1, 110 1, 111 0, то есть всего 8 кодов из 16 возможных.

Для того чтобы оценить количество дополнительных битов, необходимых для исправления ошибок, нужно знать так называемое расстояние Хемминга между разрешенными комбинациями кода. Расстоянием Хемминга называется минимальное число битовых разрядов, в которых отличается любая пара разрешенных кодов. Для схем контроля по паритету расстояние Хемминга равно 2.

Можно доказать, что если мы сконструировали избыточный код с расстоянием Хемминга, равным n, такой код будет в состоянии распознавать (n-1) -кратные ошибки и исправлять (n-1)/2 -кратные ошибки. Так как коды с контролем по паритету имеют расстояние Хемминга, равное 2, они могут только обнаруживать однократные ошибки и не могут исправлять ошибки.

Коды Хемминга эффективно обнаруживают и исправляют изолированные ошибки, то есть отдельные искаженные биты, которые разделены большим количеством корректных битов. Однако при появлении длинной последовательности искаженных битов (пульсации ошибок) коды Хемминга не работают.

Наиболее часто в современных системах связи применяется тип кодирования, реализуемый сверхточным кодирующим устройством (Сonvolutional coder), потому что такое кодирование несложно реализовать аппаратно с использованием линий задержки (delay) и сумматоров. В отличие от рассмотренного выше кода, который относится к блочным кодам без памяти, сверточный код относится к кодам с конечной памятью (Finite memory code); это означает, что выходная последовательность кодера является функцией не только текущего входного сигнала, но также нескольких из числа последних предшествующих битов. Длина кодового ограничения (Constraint length of a code) показывает, как много выходных элементов выходит из системы в пересчете на один входной. Коды часто характеризуются их эффективной степенью (или коэффициентом) кодирования (Code rate). Вам может встретиться сверточный код с коэффициентом кодирования 1/2.

Этот коэффициент указывает, что на каждый входной бит приходится два выходных. При сравнении кодов обращайте внимание на то, что, хотя коды с более высокой эффективной степенью кодирования позволяют передавать данные с более высокой скоростью, они, соответственно, более чувствительны к шуму.

В беспроводных системах с блочными кодами широко используется метод чередования блоков. Преимущество чередования состоит в том, что приемник распределяет пакет ошибок, исказивший некоторую последовательность битов, по большому числу блоков, благодаря чему становится возможным исправление ошибок. Чередование выполняется с помощью чтения и записи данных в различном порядке. Если во время передачи пакет помех воздействует на некоторую последовательность битов, то все эти биты оказываются разнесенными по различным блокам. Следовательно, от любой контрольной последовательности требуется возможность исправить лишь небольшую часть от общего количества инвертированных битов.

3) Методы автоматического запроса повторной передачи

В простейшем случае защита от ошибок заключается только в их обнаружении. Система должна предупредить передатчик об обнаружении ошибки и необходимости повторной передачи. Такие процедуры защиты от ошибок известны как методы автоматического запроса повторной передачи (Automatic Repeat Request — ARQ). В беспроводных локальных сетях применяется процедура «запрос ARQ с остановками» (stop-and-wait ARQ).

В этом случае источник, пославший кадр, ожидает получения подтверждения (Acknowledgement — ACK), или, как еще его называют, квитанции, от приемника и только после этого посылает следующий кадр. Если же подтверждение не приходит в течение тайм-аута, то кадр (или подтверждение) считается утерянным и его передача повторяется. На

рис.

1.13 видно, что в этом случае производительность обмена данными ниже потенциально возможной; хотя передатчик и мог бы послать следующий кадр сразу же после отправки предыдущего, он обязан ждать прихода подтверждения.

Как избежать популярных ошибок сетевой безопасности

Время на прочтение

10 мин

Количество просмотров 17K

В середине сентября стало известно об утечке почти 2Тб данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий (СОРМ) в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки – частая причина проблем крупных компаний. В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их можно обнаружить и устранить.

Распространенная причина успеха развития атак внутри сети — ошибки конфигурирования каналов связи или систем обработки и хранения данных, а также нарушения регламентов ИБ. Все это снижает эффективность используемых средств защиты и увеличивает шансы злоумышленников на взлом и развитие атаки. Во время проектов по расследованию инцидентов и анализа трафика наша команда PT Expert Security Center регулярно находит типичные ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. Давайте посмотрим, что это за ошибки.

7 типовых ошибок сетевой безопасности

Как показывает наша практика, в 9 из 10 организаций, независимо от их размера и сферы деятельности, наиболее часто встречаются следующие ошибки:

- Передача учетных данных по сети в открытом виде.

- Нешифрованные почтовые сообщения.

- Использование утилит для удаленного доступа.

- Использование широковещательных протоколов LLMNR и NetBios.

- Ошибки конфигурирования сетей.

- TOR, VPN-туннели и прочие инструменты сокрытия активности в сети.

- Нецелевое использование систем (майнеры криптовалют, торренты).

Причины ошибок в недостаточном внимании к обеспечению ИБ, в отсутствии или нарушении регламентов ИБ и IТ в организации, ошибок при настройке систем, а в больших корпоративных сетях еще из-за того, что сложно контролировать корректность конфигураций.

Далее мы поговорим о каждой ошибке, к каким последствиям они могут привести, покажем, как их можно выявить и дадим рекомендации по их устранению.

Передача учетных данных по сети в открытом виде

Все еще встречается использование сетевых протоколов, в которых в открытом виде передаются учетные данные пользователей, — это HTTP, почтовые протоколы с отсутствием шифрования, LDAP и Telnet. По данным нашего исследования, хранение важной информации в открытом виде на сетевых ресурсах встречается в 44% организаций, в которых мы проводили анализ защищенности. В случае компрометации сети злоумышленник может в пассивном режиме перехватить учетные данные, закрепить свое присутствие в инфраструктуре и повысить свои привилегии.

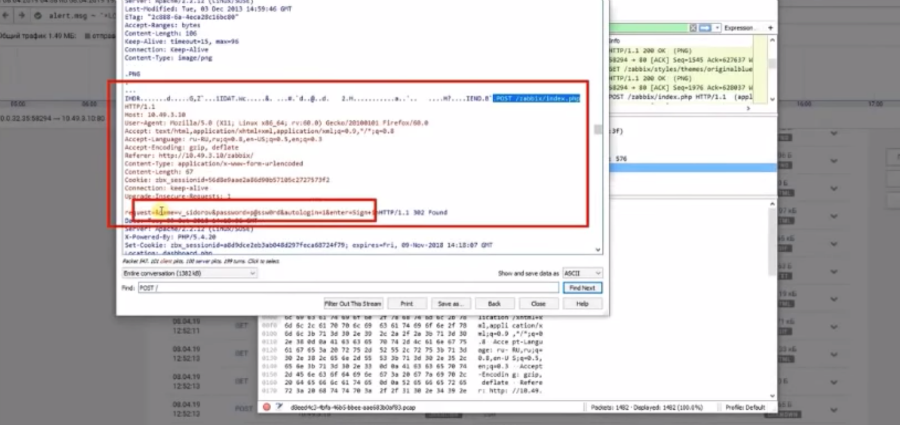

Пример «летающих» учетных данных, выявленных с помощью PT NAD

На видео мы показали, как с помощью системы анализа трафика PT Network Attack Discovery можно проверить, передаются ли по сети учетные данные в открытом виде. Для этого мы отфильтровали в PT NAD сетевые сессии по признаку передачи пароля. Это позволило найти факты передачи учетных данных для веб-приложения, в нашем случае — системы мониторинга Zabbix. Имея привилегированную учетную запись на сервере Zabbix, злоумышленник чаще всего получает возможность удаленного выполнения команд на всех системах, подключенных к мониторингу. Также в демонстрации мы рассмотрели пример анализа трафика на использование отрытых сетевых протоколов (LDAP, FTP, HTTP, POP3, SMTP, Telnet) и извлечение из него учетных записей пользователей.

Устранить передачу учетных данных в открытом виде можно несколькими способами.

- WEB-серверы: перейти с протокола HTTP на HTTPS. Для перехода на защищенный протокол HTTPS требуется настроить SSL-сертификат и переадресацию с HTTP-адресов на HTTPS. На внутренних ресурсах организации допустимо настроить самоподписанные сертификаты, предварительно настроив внутренний центр сертификации. Для общедоступных ресурсов лучше использовать доверенные сертификаты, выпущенные доверенным удостоверяющим центром.

- Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL механизмов аутентификации GSSAPI или GSS-SPNEGO.

- Для настройки аутентификации защищенной TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP серверу.

- Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут не быть доставлены на серверы, не поддерживающие шифрование.

- Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

- FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

Нешифрованные почтовые сообщения

Следующая типичная ошибка — использование открытых почтовых протоколов на пути от сервера организации к внешнему почтовому серверу. Это приводит к тому, что письма, передающиеся в защищенном виде внутри сети в дальнейшем могут передаваться по интернету в открытом виде. В результате злоумышленник, имея доступ к внешнему сетевому трафику (например, через интернет-провайдера), может беспрепятственно получать любую информацию из писем.

Для поиска незащищенной исходящей почты, которая передается во внешнюю сеть, мы воспользовались в PT NAD фильтрами по протоколу SMTP, адресу источника и получателя. Для того, чтобы исключить зашифрованные соединения, мы добавили фильтр по команде STARTTLS. В результате было обнаружено письмо с вложением, переданное в открытом виде.

Подробнее на видео

Возможные варианты устранения ошибки:

- Настроить сервер на принудительное использование TLS при отправке почты (но в этом случае письма могут быть не доставлены на серверы, не поддерживающие шифрование).

- Настроить использование S/MIME — стандарта для отправки зашифрованных сообщений и сообщений с цифровой подписью. Требует настройки почтового клиента и S/MIME сертификата. Подробнее по ссылке.

- Применять PGP. Принудительное использование PGP также исключит передачу писем в открытом виде, однако это требует дополнительной настройки на клиентах и передачи открытого ключа получателям. Данный вариант больше подходит для использования в частных случаях.

Использование утилит для удаленного доступа

Сотрудники часто применяют утилиты для удаленного доступа (remote access tools, RAT), например, TeamViewer, Ammyy Admin, RMS и другие. Если это разрешено внутренними политиками ИБ, то в случае когда злоумышленник воспользуется этими же инструментами, отличить нелегитимное их использование от легитимного будет сложно.

Обнаружить подключения через TeamViewer можно с помощью системы анализа трафика. В нашем случае, мы обнаружили две такие сетевые сессии. Если в организации запрещено использование утилит удаленного управления, то специалисту по ИБ стоит провести расследование, чтобы установить источник активности.

Еще один механизм выявления случаев использования RAT – предустановленные правила. На видео с их помощью мы обнаружили факт использования утилиты Remote Admin.

Подробнее на видео

Рекомендации по устранению нарушения:

- Контролировать использование утилит удаленного управления. Необходимо разработать регламенты ИБ, запрещающие несанкционированное использование утилит для удаленного управления, а также контролировать их соблюдение. Подключение RAT можно также запретить на уровне некоторых сетевых средств безопасности, например, NGFW.

- Разграничить права локальных пользователей на рабочих станциях. Если пользователям не будут выданы избыточные административные права, разрешающие в том числе установку программ на рабочие компьютеры, использование утилит будет невозможно.

- Ввести политику белых списков для ПО. Самый надежный, но трудоемкий метод решения. Ввести в организации список «белого» ПО и следить, что на всех узлах используется ПО только из этого списка, а также следить за актуальностью списка. Для настройки можно воспользоваться утилитой AppLocker, которая входит в состав Windows. Подробнее по ссылке.

Использование широковещательных протоколов LLMNR и NetBios

Еще одна проблема настроек сетей организаций — использование подверженных спуфингу протоколов LLMNR и NetBios. Данные протоколы позволяют за счет широковещательных запросов в локальном сегменте сети L2 разрешать имена соседних компьютеров без использования DNS сервера. Эти протоколы также автоматически используются при недоступности DNS. В случае проникновения злоумышленника во внутреннюю сеть компании, он сможет провести атаку «человек посередине» (англ. Man in the middle, MITM). Злоумышленник может ответить на широковещательный запрос и тем самым перенаправить запросы жертвы на подконтрольный злоумышленнику сервер. Проведение данной атаки позволит перехватить аутентификационные данные.

Мы попробовали выявить использование данных протоколов, воспользовавшись виджетом «Прикладные протоколы» в PT NAD. Мы обнаружили, что, кроме привычных протоколов, используются протоколы LLMNR и NBNS. Добавив их к фильтру, также обнаружили всех клиентов, которые отправляли запросы, используя данный протокол.

Видео

Чтобы устранить эту ошибку, нужно:

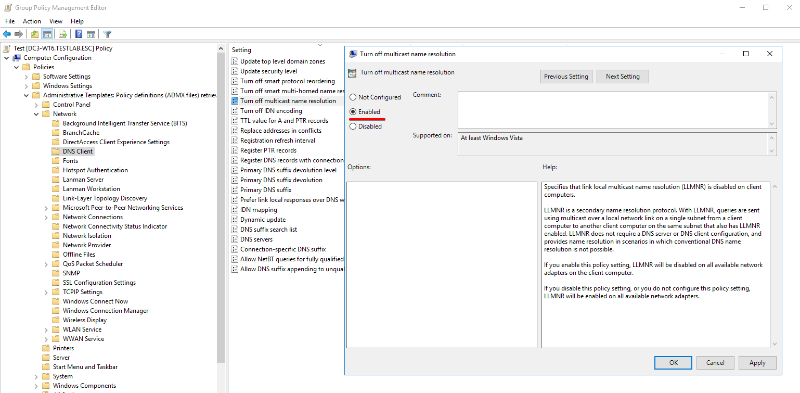

1. Отключить LLMNR. Для этого необходимо предварительно на клиентах произвести настройку DNS. Произвести отключение LLMNR можно с помощью групповой политики «Turn Off Multicast Name Resolution» в разделе «Computer Configuration -> Administrative Templates -> Network -> DNS Client». Для отключения значение политики должно быть выставлено в «Enabled».

По клику картинка откроется в полном размере

2. Отключить NetBios. Для этого необходимо воспользоваться оснасткой dhcpmgmt.msc. Server Options: Вкладка Advanced -> Microsoft Windows 2000 Options -> Microsoft Disable Netbios Option. Выставить значение 0x2.

3. Также поддержку NetBios можно отключить через запуск PowerShell скрипта на узлах с помощью групповой политики «Scripts» в разделе «Computer Configuration -> Policies-> Windows Settings». Требуется добавить startup PowerShell script с следующим содержимым:

$regkey = "HKLM:SYSTEMCurrentControlSetservicesNetBTParametersInterfaces"

Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Данный скрипт для всех сетевых адаптеров в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParametersInterfaces установит значение параметра NetbiosOptions на 2.

Если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBios может сказаться на их работоспособности.

Ошибки конфигурирования сетей

Наиболее частые ошибки, связанные с неверным конфигурированием работы сети:

- Излишне «доверительные» отношения между подсетями. Сюда относятся проблемы разграничения доступа между подсетями, при которых становится возможен несанкционированный сетевой доступ между внутренними подсетями организации. В результате злоумышленник при компрометации небольшой части сети может беспрепятственно взять под контроль ключевые узлы всей сети.

- Доступ узлов инфраструктуры ко внешним DNS-серверам. При использовании внутренней системы доменных имен DNS-запросы должны обрабатываться только на собственных DNS-серверах организации. Если DNS на клиентах сконфигурирован неверно, в случае запроса к публичному DNS-серверу существует риск утечки внутренних доменных имен, а также обход фильтрации известных адресов командных серверов вредоносного ПО.

- Открытые для внешней сети «наружу» сетевые порты и сервисы порты без необходимости в этом (например, базы данных). Вследствие у злоумышленника появляются большие возможности для проведения атаки. Например, из-за хранения сведений в незащищенной базе данных, в сеть утекли данные пациентов скорой помощи из Подмосковья.

Чтобы выявить такие ошибки, мы воспользовались вкладкой PT NAD «Сетевые связи». Все связи представлены в виде графа. Мы попробовали найти соединения из подсети DMZ в пользовательскую подсеть. Для этого настроили фильтр по подсетям. В результате мы обнаружили нежелательную сетевую связь, а также сработавшее событие — сканирование утилитой nmap, что служит индикатором проводившейся сетевой разведки.

Также мы попробовали найти связи из внешней сети к подсети DMZ. Проанализировали прикладные протоколы — увидели активное использование служебных протоколов, а также событие — попытку эксплуатации уязвимости EthernalBlue, ставшей причиной нашумевшей эпидемии WannaCry.