Обновлено 24.03.2023

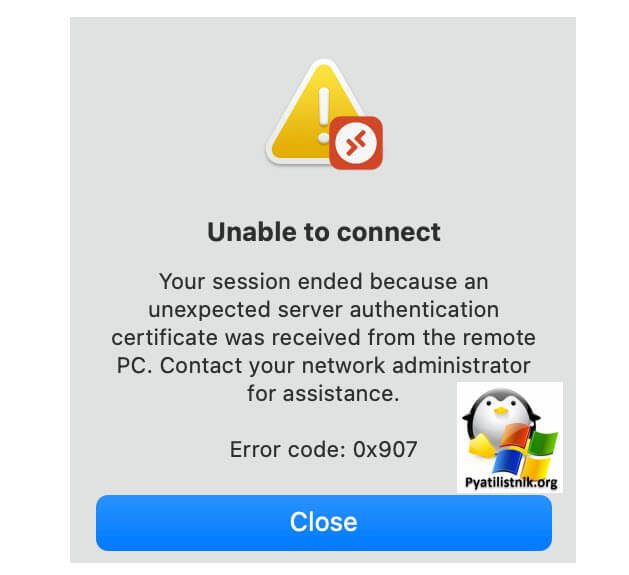

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами решили проблему «Произошла внутренняя ошибка RDP» при попытке входа на RDS ферму. Сегодня мы вновь столкнемся с трудностями авторизации на RDS ферме, ошибка звучит так «Код ошибки 0x907. Расширенный код ошибки 0x0«. Ловить я ее начал буквально вчера 27 ноября, до этого все прекрасно работало. Из пострадавших, это операционные системы Windows 10 и Windows 11, а вот на Windows 8.1, все отрабатывало на ура. Давайте разбираться в чем дело.

Диагностика ошибки 0x907

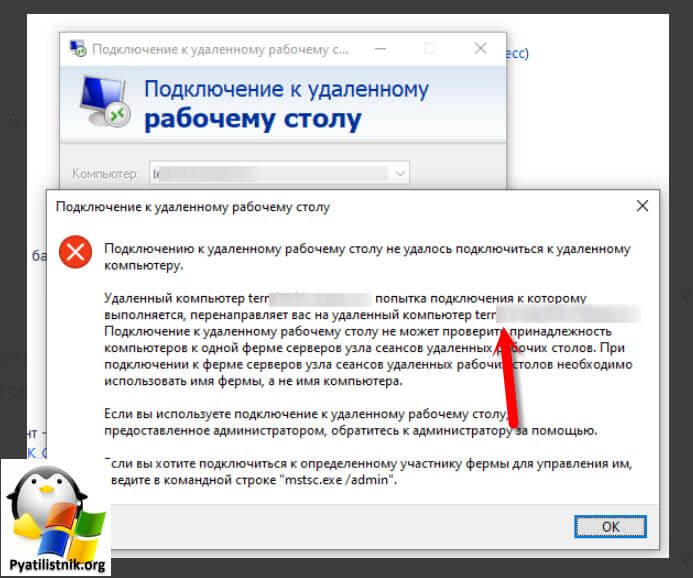

Опишу немного инфраструктуру, есть большая RDS ферма из 50 хостов RDSH. Клиенты Windows 10/11, доменные и не доменные стали получать ошибки:

Такую ошибку мы ловили, и я объяснял, что чаще всего это было из-за того, что клиент RDP (mstsc) открывается с ключом /admin. Тут я точно запускал все без ключа. Обратите внимание, что вам показывают, что вы не можете попасть именно на определенную ноду, так как брокер подключений отработал нормально и вас перекинул.

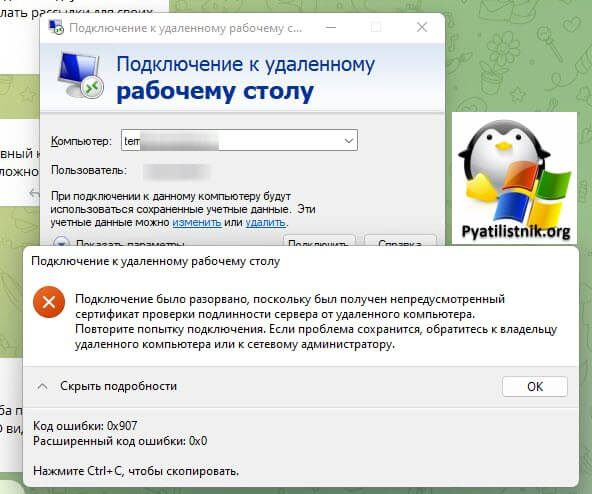

Так как у меня были полные права на любую ноду, то я попытался войти на данную ноду напрямую. В итоге получил ошибку:

Код ошибки: 0x907. Расширенный код ошибки: 0x0

Ранее я встречал проблему с сертификатом, но не с кодом 0x907, тем более ничего не менялось в самой конфигурации.

Диагностика и устранение ошибки для Windows клиентов

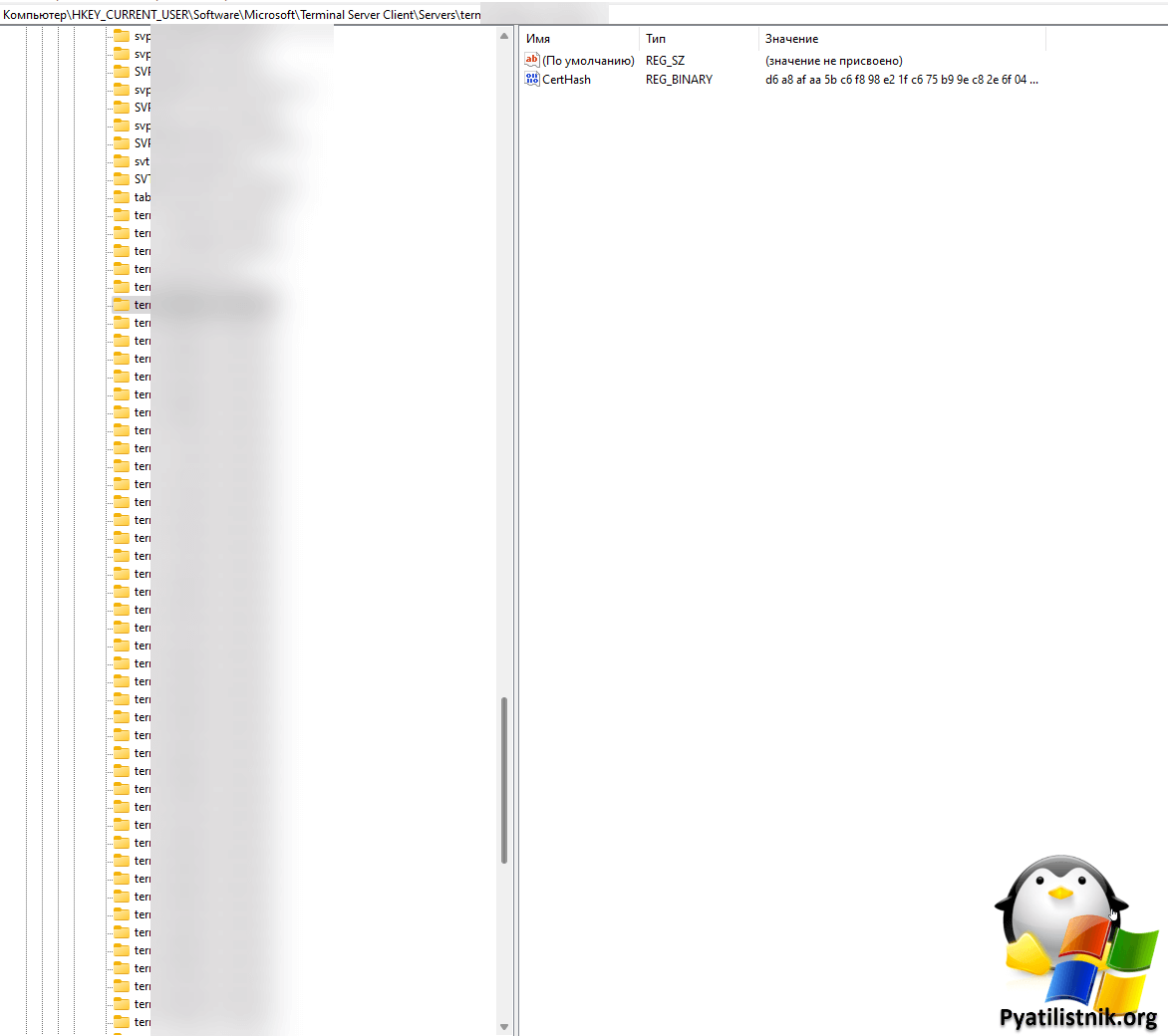

Раз при подключении на прямую к хосту RDSH мы получаем ошибку сертификата, то дело вероятнее в нем. На своем клиентском месте, где вы пытаетесь подключаться, вы должны запустить реестр Windows. Вам нужно перейти в ветку:

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers

Тут у вас будут папки с названиями всех серверов, к которым вы подключались по RDP. В каждой папке будет ключик CertHash, в котором будет отпечаток сертификата.

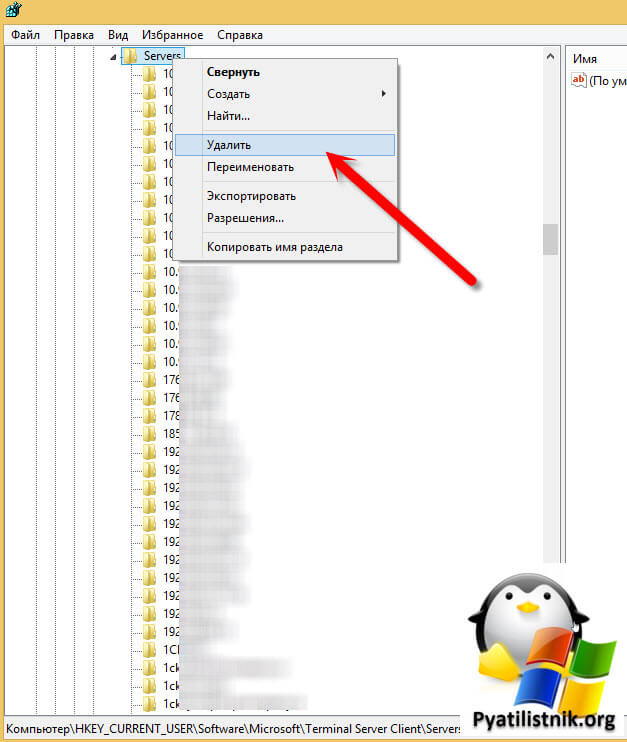

Можете спокойно удалить полностью папку Servers, это почистит историю подключений

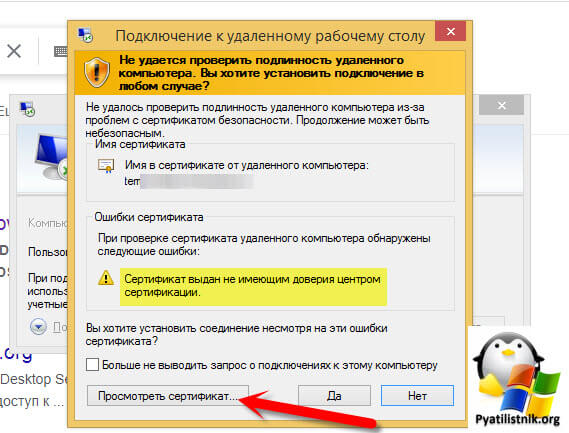

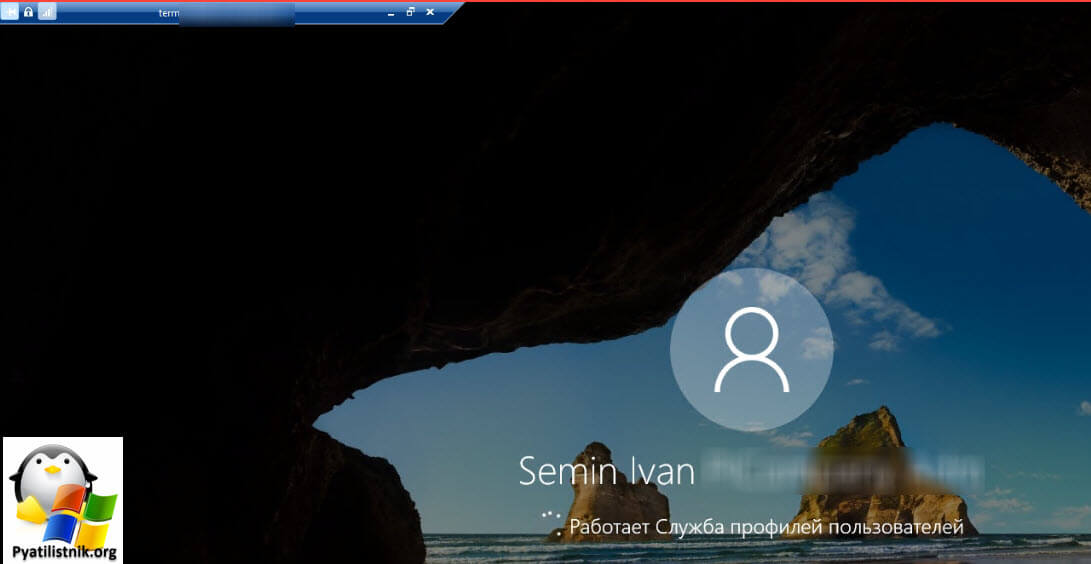

Далее когда ветка стала чистой, вновь попытайтесь напрямую подключиться к серверу куда вас не пускало, использую ключ /admin. В результате у меня после прохождения брокера высочило окно:

сертификат выдан не имеющим доверия центром сертификации

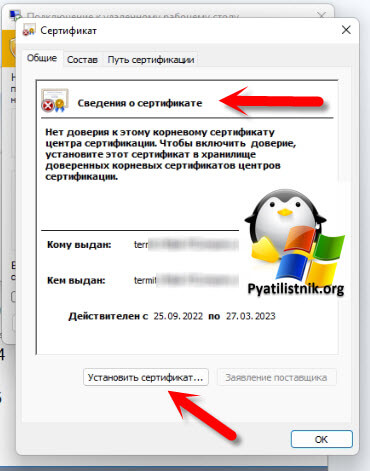

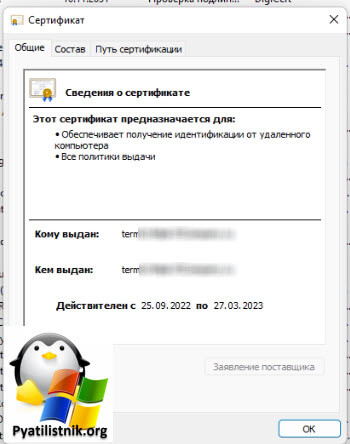

С вероятностью 99% мой RDSH хост использует самоподписный сертификат, но раньше этого хватало для подключений, давайте посмотрим сертификат. В сведениях о сертификате, видно, что наша операционная система ему не доверяет, так как нет такого корневого центра сертификации, кто его выпустил и был доверенным. Если у вас один такой хост, то можете просто установить данный сертификат, но если как и у меня их 50, то тут выкручиваться нужно иначе.

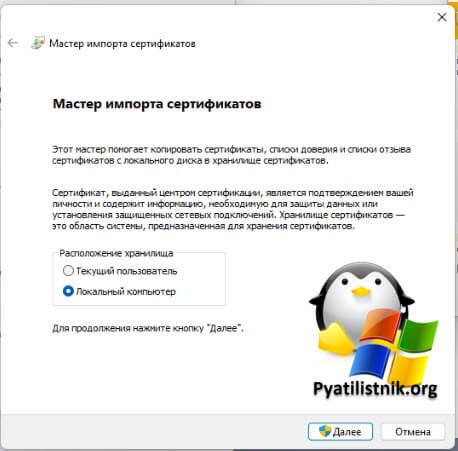

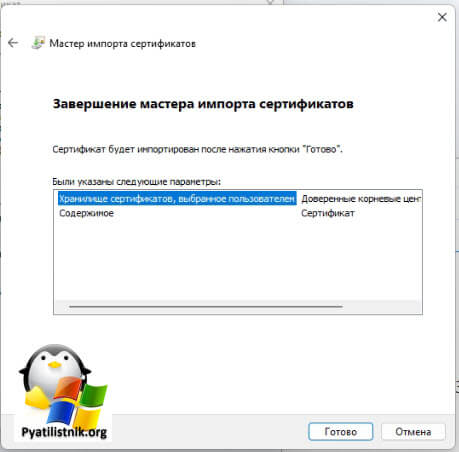

Для установки сертификата нажмите соответствующую кнопку. В мастере импорта я всегда советую корневые сертификаты устанавливать в расположение локального компьютера.

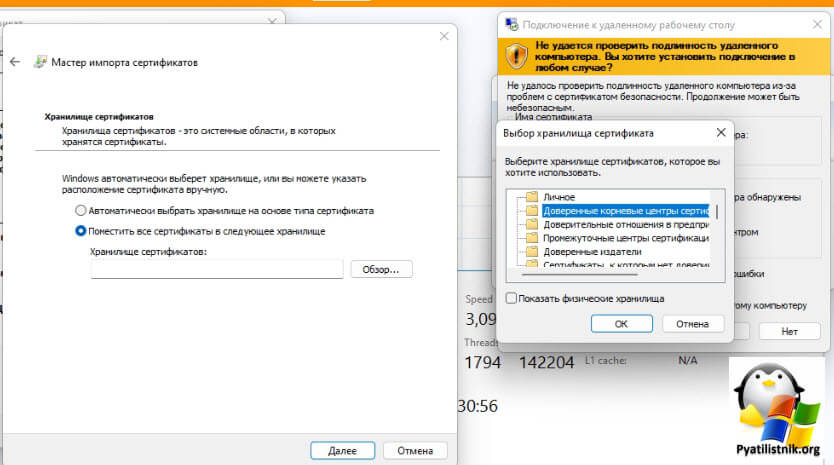

Выбираем пункт «Переместить все сертификаты в следующее хранилище» и указываем доверенные корневые центры сертификации.

Завершаем импорт корневого сертификата

Теперь если посмотреть состав вашего сертификата, то ваша система ему доверяет.

Теперь подключение к текущему хосту будет без ошибок

Но так как у меня 50 RDSH хостов, то ставить от каждого сертификат в корневые это бред. Для этого вы можете поступать двумя методами:

- 1️⃣Выпустить сертификаты на все RDSH хосты из вашего внутреннего Active Directory CA, если он есть, не все его устанавливают

- 2️⃣Заказать внешний Wildcard сертификат на домен от внешнего CA, что проще на мой взгляд

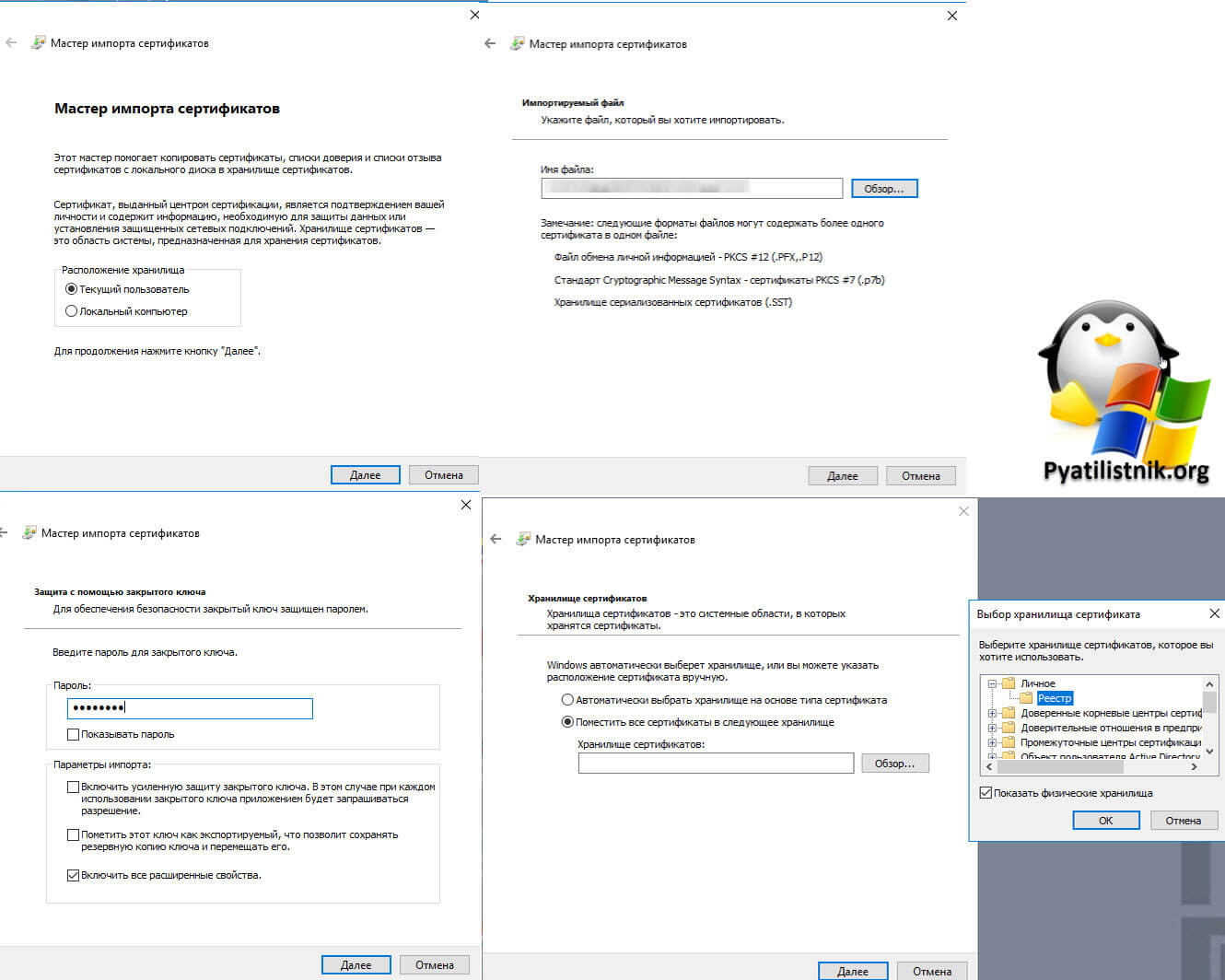

У меня уже есть такой сертификат в формате PFX. Задача у нас такая, нам нужно на всех участниках RDS фермы поменять самоподписный сертификат на новый. Алгоритм тут такой:

- 1️⃣Вы устанавливаете на нужные хосты PFX сертификат в локальное хранилище компьютера

- 2️⃣Проверяете текущий отпечаток сертификата, что используется для RDP сессий

- 3️⃣Подменяете сертификат на новый

- 4️⃣Проверяете, что теперь используется новый сертификат

Установка PFX архива дело тривиальное

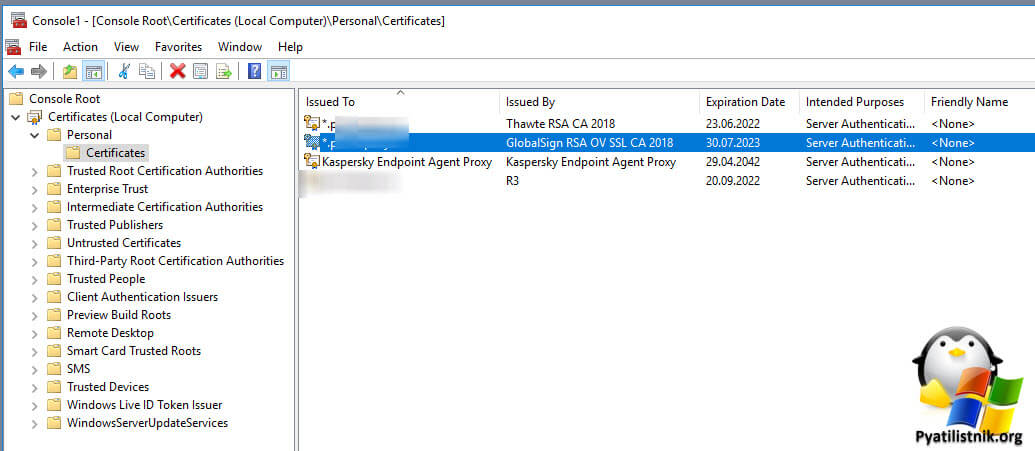

В результате у вас в контейнере личное, будет ваш сертификат.

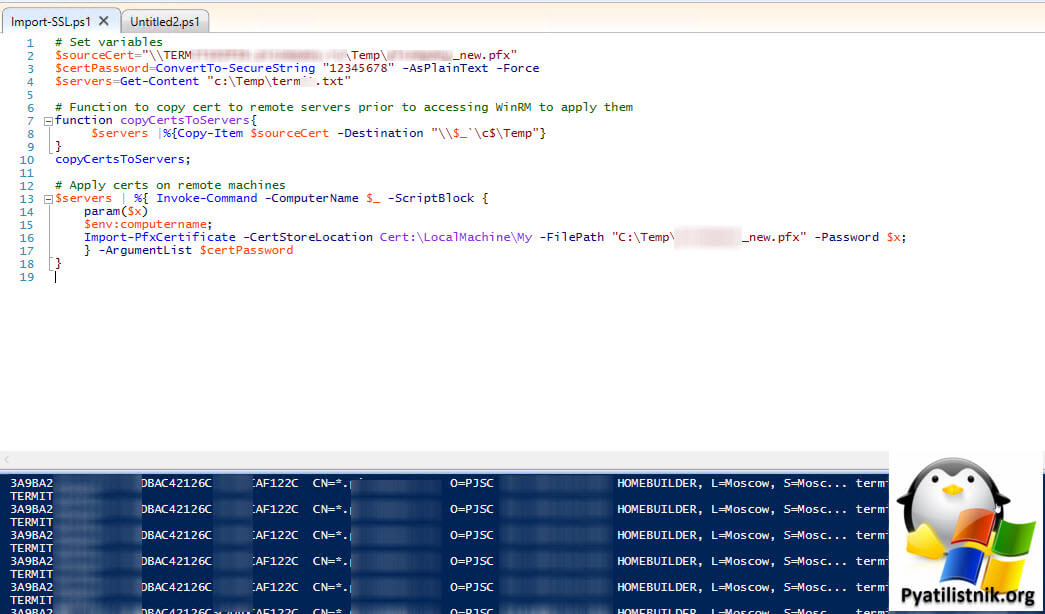

Чтобы массово установить сертификат на большое количество серверов, можете воспользоваться моим кодом:

# Задаем переменные

$sourceCert=»\TS102.pyatilistnik.orgTempnew.pfx» #Тут лежит pfx сертификат

$certPassword=ConvertTo-SecureString «1234436» -AsPlainText -Force #Пароль для доступа к сертификату

$servers=Get-Content «c:Tempterm.txt» #Файл со списком серверов

# Функция для копирования сертификата на удаленные серверы перед доступом к WinRM для их применения.

function copyCertsToServers{

$servers |%{Copy-Item $sourceCert -Destination «\$_`c$Temp»} # Кладу в папку C:Temp

}

copyCertsToServers;

# Установка сертификата на удаленных машинах

$servers | %{ Invoke-Command -ComputerName $_ -ScriptBlock {

param($x)

$env:computername;

Import-PfxCertificate -CertStoreLocation Cert:LocalMachineMy -FilePath «C:Tempnew.pfx» -Password $x;

} -ArgumentList $certPassword

}

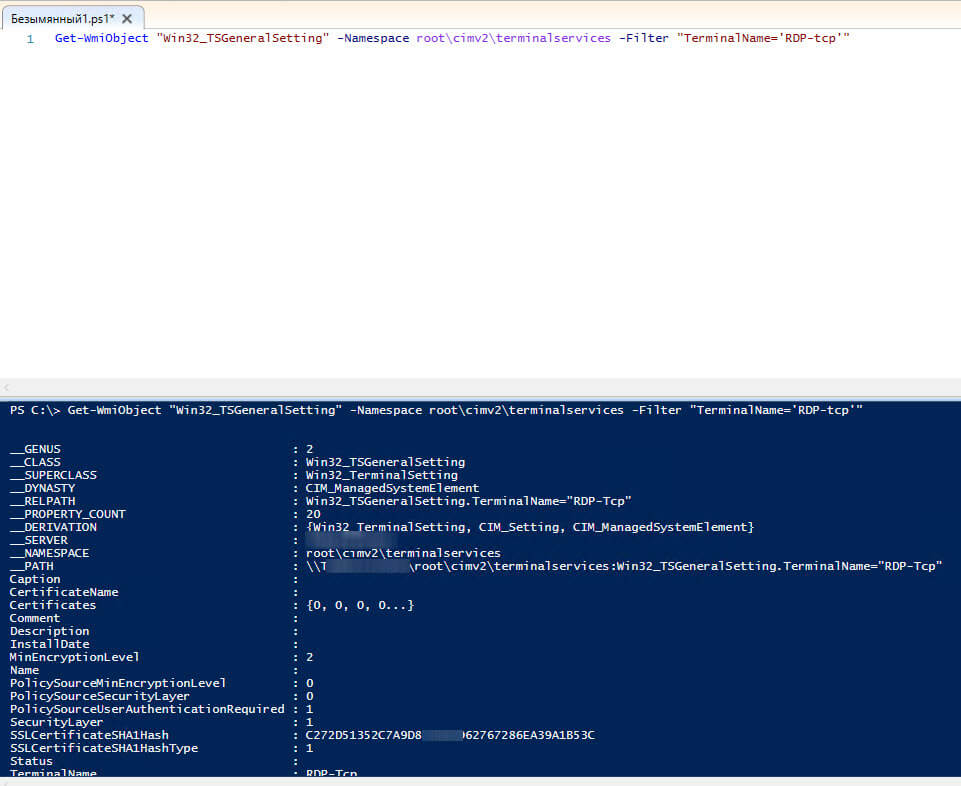

Запустите теперь PowerShell ISE в режиме администратора. Введите команду, чтобы посмотреть текущие настройки сертификата для RDP.

Get-WmiObject «Win32_TSGeneralSetting» -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»

Нас будет интересовать поле SSLCertificateSHA1Hash, тут будет отпечаток самоподписного сертификата.

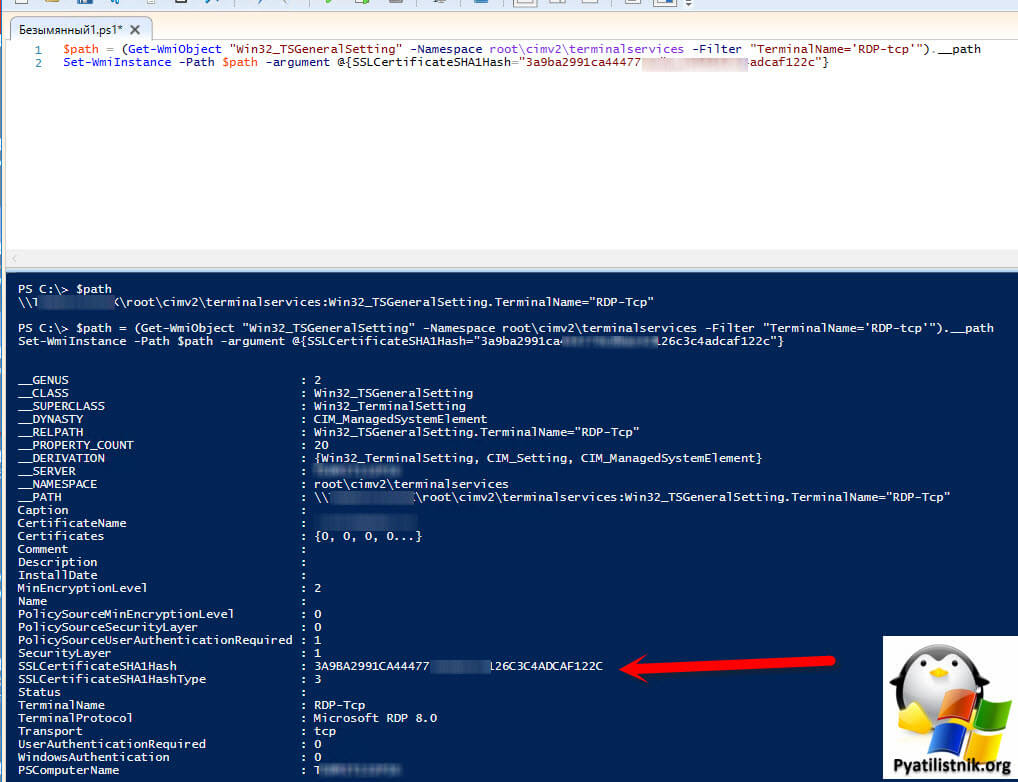

Теперь выясните отпечаток вашего Wildcard сертификата. После этого выполните команду.

$path = (Get-WmiObject «Win32_TSGeneralSetting» -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»).__path

Set-WmiInstance -Path $path -argument @{SSLCertificateSHA1Hash=»3a9ba2991ca000 779cdbac4333c3c4adcaf122c»}

Теперь у вас будет все отлично, с подключением по RDP к данному участнику RDS фермы и ошибка 0x907 пропадет.

Более продвинутый скрипт по массовой установке

#Создаем логи если их нет

function Date {Get-Date -Format «yyyy.MM.dd HH:mm:ss»}

$log_folder = «$PSScriptRootLogs» + $($MyInvocation.MyCommand.Name -replace («.ps1», «»))

$log = «$log_folder$(Get-Date -Format «yyyy_MM_dd_HH_mm_ss»).txt»

if (! (Test-Path $log_folder -PathType Container -ErrorAction SilentlyContinue))

{

New-Item $log_folder -ItemType D -Force | Out-Null

}

«$(Date) Start Processing» | Tee-Object $log -Append

### Тут мы подгружаем файл со списком серверов

foreach ($server in (Get-Content «$PSScriptRootservers.txt»))

{

«$(Date) Trying to copy certificate file» | Tee-Object $log -Append

$Thumbprint = «3a9ba2991ca444779cdbac42126c3c4adcaf122c»

Copy-Item -Path «$PSScriptRootимя_сертификата.pfx» -Destination «\$serverC$WindowsTempимя_сертификата.pfx» -Force -Verbose

### Установка удаленной сессии

«$(Date) Trying to create PS session and install certificate file» | Tee-Object $log -Append

$session = New-PSSession -ComputerName $server

Invoke-Command -Session $session -ScriptBlock {

$password = ConvertTo-SecureString -String «12345678» -AsPlainText -Force

Import-PFXCertificate -CertStoreLocation «Cert:LocalMachineMy» -FilePath «C:windowstempимя_сертификата.pfx» -Password $password -Verbose

}

Remove-PSSession $session

###

«$(Date) Trying to assign certificate to terminal services» | Tee-Object $log -Append

try {

$path = Get-WmiObject -Class «Win32_TSGeneralSetting» -Namespace «rootcimv2terminalservices» -ComputerName $server -Verbose -ErrorAction Stop

Set-WmiInstance -Path $path -Arguments @{SSLCertificateSHA1Hash = $Thumbprint} -Verbose -ErrorAction Stop

}

catch {

«$(Date) $($_.exception.message)» | Tee-Object $log -Append

}

}

###

«$(Date) End Processing» | Tee-Object $log -Append

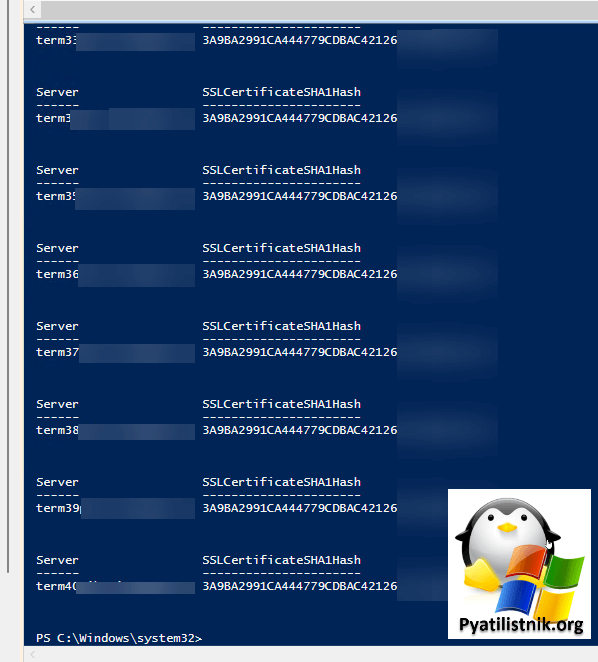

Как проверить какой сертификат отвечает на RDP

1️⃣PowerShell скрипт получает список серверов из текстового файла и сохраняет их в переменной.

2️⃣Далее для каждого сервера выполняет команду Get-WmiObject «Win32_TSGeneralSetting» -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»

3️⃣Из вывода команды берет поле SSLCertificateSHA1Hash и его значение и выводит все это в виде таблицы

$serverList = Get-Content «C:Servers.txt»

foreach ($server in $serverList) {

$tsGeneralSettings = Get-WmiObject «Win32_TSGeneralSetting» -ComputerName $server -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»

$sslCertificateHash = $tsGeneralSettings.SSLCertificateSHA1Hash

$output = New-Object -TypeName PSObject

$output | Add-Member -MemberType NoteProperty -Name «Server» -Value $server

$output | Add-Member -MemberType NoteProperty -Name «SSLCertificateSHA1Hash» -Value $sslCertificateHash

Write-Output $output | Format-Table

}

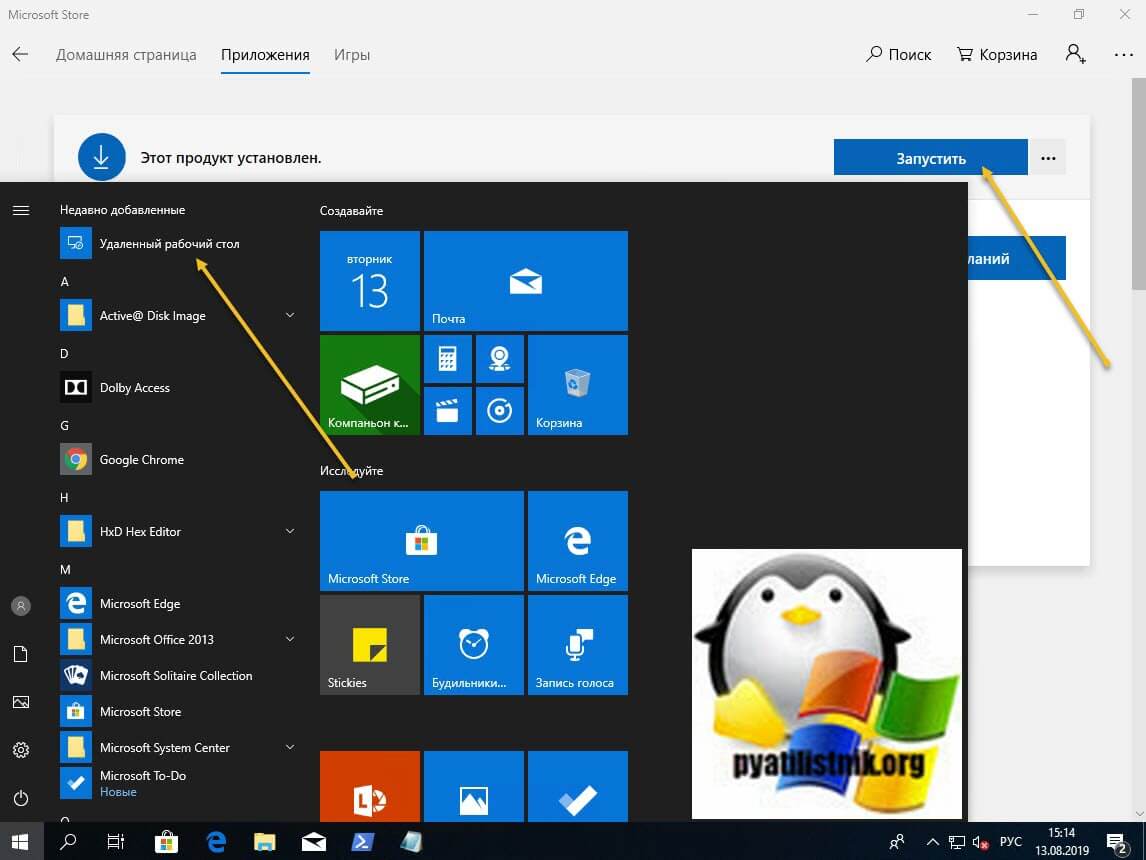

Смена клиента RDP в Windows

В качестве обходного варианта, если вы не хотите заморачиваться с сертификатами, вы можете просто выбрать другие RDP клиенты, например:

- Remote Desktop Connection Manager

- Подключение к удаленному рабочему столу Windows через магазинное приложение

Диагностика и устранение ошибки для MacOS клиентов

Пользователи Windows не одиноки, ошибку 0x907 вы можете встретить и в MacOS. После обновления RD Client до 10.3.0 так же стала отображаться ошибка 0x907, когда я хочу подключиться по RDP. На предыдущей версии RD Client все работало.

Как я и написал все началось с версии 10.3.0. Тут вы можете либо откатиться на предыдущую версию или поставить более свежую бетта версию. Я за второй вариант. Перейдите по ссылке:

https://install.appcenter.ms/orgs/rdmacios-k2vy/apps/microsoft-remote-desktop-for-mac/distribution_groups/all-users-of-microsoft-remote-desktop-for-mac

Как видите уже есть версия Version 10.8.0 (2032). Установите ее и будет вам счастье.

На этом у меня все. Надеюсь, что вы смогли подключиться и продолжить работу. С вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

- Remove From My Forums

-

Question

-

Помогите пожалуйста с решением проблемы бьюсь уже не первый месяц

есть сервер терминалов windows 2008 R2, на нем же развернут шлюз сервера терминалов и веб доступ

веб доступ опубликован наружу с внешним доменным именем типа crv.domain.com, также все запросы на это имя обрабатываются и внутренним DNS

т.е. доступ к веб интерфейсу из интернет и внутренней сети есть и работает нормально

сертификаты выпущены на это-же имя и корректно работают, после установки корневого сертификата на клиента

подключение по RDP через шлюз из интернет работает на всех клиентах кроме windows 7

при попытке подключиться , производиться авторизация, далее устанавливается защищенное соединение

и на этом этапе выскакивает ошибка — ошибка подключения к удаленному рабочему столу из-за невозможности проверить подлинность удаленного компьютера

— далее указан действительный сертификат узла

и ошибка сертификата — при проверке сертификата удаленного компьютера обнаружены ошибки — не удалось проверить, не был ли отозван этот сертификат

и соответственно далее подключение не возможно

я никак не могу понять как отключить проверку отзыва сертификата и где

также не могу понять как он проверят отзыв сертификата, ведь при создании сертификата в свойствах указаны пути к списку отзыва сертификата

и как настроить так чтобы эта проверка работала

не совсем понятна описана процедура настройки OCSP, я настроил ее но по всей видимости что-то не так

если есть какая либо инфа подскажите плиз

Answers

-

У RDC 7-й версии отключить проверку сертификата сервера на отзыв нельзя, но можно с помощью указания опции «enablecredsspsupport:i:0» в rdp-файле определить игнорирование проверки отзыва. Отзыв клиентом RDC проверяется по той же схеме, что и все прочие сертификаты (читает CDP, пробует загрузить по URL списки отзыва), но с той лишь разницей, что сертфикат УЦ, выпустившего «проверяемый» сертификат, должен находиться в хранилище компьютера доверенных УЦ («Trusted CA»).

Как проверить OCSP: http://www.ascertia.com/Products/ocspmon/default.aspx?m=eidvalid&s=ocspm.

-

Proposed as answer by

Thursday, March 11, 2010 5:54 PM

-

Marked as answer by

Nikita Panov

Friday, March 12, 2010 10:24 AM

-

Proposed as answer by

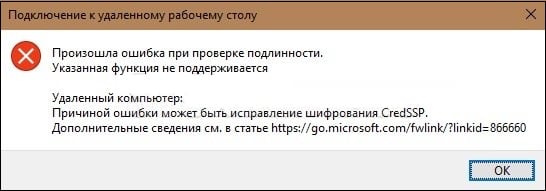

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Подключение к удаленному рабочему столу

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

An authentication error has occurred.

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

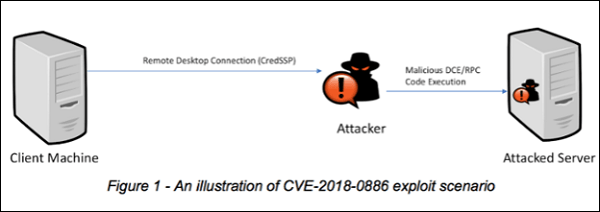

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1. Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

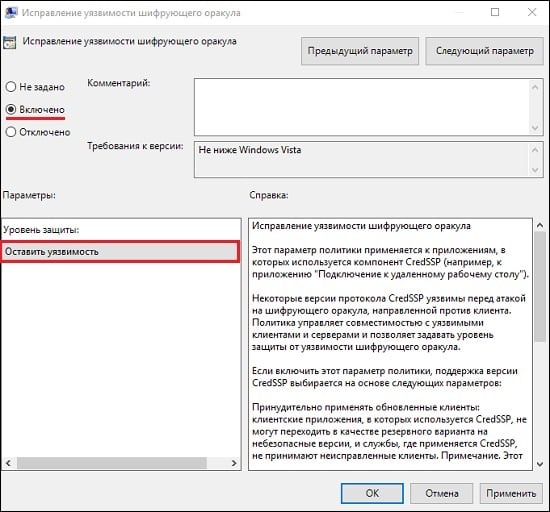

- Временный способ 2. Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда

REG ADD

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).Это единственный способ доступа к удаленному серверу по RDP, если у вас отсусвует возможность локального входа на сервер (через консоль ILO, виртуальной машины, облачный интерфейс и т.д.). В этом режиме вы сможете подключиться к удаленному серверу и установить обновления безопасности, таким образом перейдете к рекомендуемому 1 способу. После обновления сервера не забудьте отключить политику или вернуть значение ключа AllowEncryptionOracle = 0 :

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Отключение NLA для протокола RDP в Windows

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Содержание

- Не удается проверить подлинность удаленного компьютера

- Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается — Решение

- В чем суть ошибки проверки подлинности RDP

- Установка апдейта, если указанная функция не поддерживается

- Изменение настроек групповых политик

- Отключение NLA для решения ошибки проверки RPD

- Заключение

- Не удается проверить подлинность удаленного компьютера ошибка сертификата

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

- Предупреждение о самоподписанном сертификате RDP

- Создаем шаблон RDP сертификата в центре сертификации (CA)

- Настройка групповой политики для выдачи RDP сертификатов

- Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

- При подключении к серверу терминала, который работает Windows Server 2008 или Windows Server 2008 R2, вы получаете различные сообщения об ошибках, связанных с сертификатом.

- Симптомы

- Причина

- Решение

Не удается проверить подлинность удаленного компьютера

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Не удается установить соединение с удаленным помощником, не удается сопоставить DNS-имя удаленного компьютера.

Здравствуйте.Пытаюсь подключиться к другому компу через приглашение по удалённому помощнику и в.

Как проверить подлинность Windows?

Добрый день. Извиняюсь, возможно поместил не в ту тему. Работаю программистом, реального.

Как проверить подлинность Windows 7

Всем доброго времени суток!Можно ли узнать что за ОС стоит на ноутбуке.Чистая или какая-то.

Покупка оригинальной зарядки, но бу. Как проверить на подлинность?

Здравствуйте. Недавно я потерял портфель, в котором было зарядное устройство для моего телефона.

В любом случае, я считаю, что работа не стоит того.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Не удаётся запустить Windows из-за испорченного или удалённого файла

При включении компьютера пишет мол не удаётся запустить виндовс из за испорченного или удалённого.

Зависание удаленного компьютера

Добрый день! при работе с удаленным компьютером происходит зависание картинки рабочего стола.

7.7 Имя удаленного компьютера

Добрый день. Подскажите, как можно определить имя компьютера при работе с 1С через удаленный.

Доступ с удаленного компьютера.

Доброго времени суток. Подскажите что делать, на сервере находятся базы данных, причем с.

Отключение от удалённого компьютера

Не получается окончательно отключиться от удалённого компьютера. для начала в cmd подключусь.

Имя удаленного компьютера

Здравствуйте, подскажите пожалуйста как узнать имена доступных удаленных компьютеров? Моя.

Источник

Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается — Решение

При попытке подключения к серверу через протокол удалённого рабочего стола (RPD) пользователь может столкнуться с ошибкой подключения, сопровождающейся сообщением « Произошла ошибка проверки подлинности. Указанная функция не поддерживается ». Возникновение данной проблемы обычно связано с отсутствием необходимых обновлений на ПК клиента. А также рядом настроек на машинах сервера или клиента, блокирующих отдалённое подключение к ПК. Разберём, что является причиной проблемы, и как её исправить.

В чем суть ошибки проверки подлинности RDP

В апреле «Майкрософт» выпустила следующий апдейт, снабжающий пользователя более детальной информацией об ошибке во время использования клиента удалённого рабочего стола (RDP).

В мае 2018 года вышел финальный Update, изменяющий настройки сессии RDP c использованием CredSSP по умолчанию с « Vulnerable » (Уязвимый) до « Mitigated » (Смягчённый). Также это означало, что любое клиентское приложение, задействующее «CredSSP», будет невозможно откатить до небезопасной версии.

Если ваша рабочая станция получила майское обновление, а сервер его не получал, тогда рабочая станция (клиент) будет отображать сообщение об ошибке при попытке подключения к серверу с использованием RDP.

Разберём перечень способов, позволяющих эффективно избавиться от проблемы проверки подлинности RDP.

Установка апдейта, если указанная функция не поддерживается

Соответственно, основным способом, позволяющим исправить ошибку проверки подлинности RPD, является установка необходимого обновления ( CVE-2018-0886 ) как на клиентскую, так и на серверную ОС.

Выберите свою версию OS из списка снизу, и установите на вашу машину необходимый ей апдейт CVE-2018-0886:

Также можно перейти на сайт Майкрософта (при необходимости поставьте галочку и нажмите «Accept»), слева отыскать версию вашей системы (если не знаете, нажмите Win+Pause). Далее нажать справа на « Security Update », после чего вы получите возможность скачать нужное обновление.

Изменение настроек групповых политик

Если вы по каким-либо причинам не можете установить требуемые апдейты, существует паллиативное решение проблемы проверки подлинности RPD, состоящее в изменении настроек групповых политик. Не рекомендуется рассматривать его как основной вариант, так как таким образом вы сохраняете уязвимость вашей системы для действий злоумышленников.

Также вы можете осуществить данную операцию с помощью специальной команды, выполненной в командной строке с правами админа:

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Отключение NLA для решения ошибки проверки RPD

Ещё одним способом решить ошибку проверки подлинности RPD является отключение NLA (аутентификации на уровне сети).

Заключение

Появление сообщения «Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается» обычно связано с отсутствием на ПК (обычно клиентском) необходимого обновления CVE-2018-0886, позволяющего ликвидировать ряд уязвимостей в системе. Необходимо установить требуемые обновления для вашей системы, а если такое временно невозможно – просто переключите параметр шифрующего оракула на «Vulnerable» (т.е. «Оставить уязвимость»), что позволит решить ошибку.

Источник

Не удается проверить подлинность удаленного компьютера ошибка сертификата

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

При попытке подключения удаленным рабочим столом с ПК на Windows 7 к ПК на Windows 10 находящемся в домене, ошибка:

Подключение к удаленному рабочему столу

Удаленный компьютер требует включения проверки подлинности при подключении.

Удаленный компьютер: х.х.х.х

Подключение невозможно, поскольку не включена проверка подлинности.

На обоих ПК выполнил:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Клиент подключения к удаленному рабочему столу > Настройка проверки подлинности клиента на сервере > Включить > Подключаться, даже если проверка подлинности не прошла

2). На ПК с 10-кой отключил брандмауэр.

Ответы

Вопрос решился после выполнения приложенной инструкции. Теперь другая проблема:

Все ответы

При попытке подключения удаленным рабочим столом с ПК на Windows 7 к ПК на Windows 10 находящемся в домене, ошибка:

Подключение к удаленному рабочему столу

Удаленный компьютер требует включения проверки подлинности при подключении.

Удаленный компьютер: х.х.х.х

Подключение невозможно, поскольку не включена проверка подлинности.

На обоих ПК выполнил:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Клиент подключения к удаленному рабочему столу > Настройка проверки подлинности клиента на сервере > Включить > Подключаться, даже если проверка подлинности не прошла

2). На ПК с 10-кой отключил брандмауэр.

Если Win7 с которых пытаетесь подключиться у Вас не в домене, Вам нужно отключить проверку на Win 10.

The opinion expressed by me is not an official position of Microsoft

На 10-ке это сделано. После отключения этой опции как раз заявленная ошибка и появляется. До отключения была другая:

Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

При попытке подключения удаленным рабочим столом с ПК на Windows 7 к ПК на Windows 10 находящемся в домене, ошибка:

Подключение к удаленному рабочему столу

Удаленный компьютер требует включения проверки подлинности при подключении.

Удаленный компьютер: х.х.х.х (адрес сервера Балабит)

Подключение невозможно, поскольку не включена проверка подлинности.

На обоих ПК выполнил:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Клиент подключения к удаленному рабочему столу > Настройка проверки подлинности клиента на сервере > Включить > Подключаться, даже если проверка подлинности не прошла

2). На ПК с 10-кой отключил брандмауэр.

Источник

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

rdpsign.exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 «C:UsersrootDesktoprdp.rdp»

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Источник

При подключении к серверу терминала, который работает Windows Server 2008 или Windows Server 2008 R2, вы получаете различные сообщения об ошибках, связанных с сертификатом.

В этой статье предоставляется решение для различных сообщений об ошибках, связанных с сертификатом, при подключении к серверу терминала.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 2000960

Симптомы

При подключении к серверу терминала, который работает Windows Server 2008, или удаленному настольному серверу, который работает Windows Server 2008 R2, вы получаете одно из следующих сообщений об ошибке.

Подключение удаленного рабочего стола не удалось из-за невозможности проверки подлинности удаленного компьютера

Удаленный компьютер не удалось проверить подлинность из-за проблем с сертификатом безопасности. Продолжить работу может быть небезопасно.

Несоответствие имен

Запрашивается удаленный компьютер

Имя в сертификате

Ошибки сертификата

При проверке сертификата удаленного компьютера были допущены следующие ошибки: имя сервера в сертификате неверно.

Невозможно продолжить, так как требуется проверка подлинности.

Невозможно проверить удостоверение удаленного компьютера. Вы хотите подключиться в любом случае?

Удаленный компьютер не удалось проверить подлинность из-за проблем с сертификатом безопасности. Продолжить работу может быть небезопасно.

Несоответствие имен

Запрашивается удаленный компьютер

Имя в сертификате

Ошибки сертификата

Имя сервера в сертификате неверно

сертификат не из доверенного органа сертификации.

Вы хотите подключиться, несмотря на эти ошибки сертификата?

Причина

Проблема возникает из-за неправильного сертификата, который используется для сеанса сервера терминала или удаленного рабочего стола.

Решение

Ниже ниже 1000 действий по проверке выбранного сертификата.

Источник

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Рисунок 1 — Ошибка проверки подлинности RDP

Появление ошибки обусловлено установкой данных обновлений безопасности:

- Windows Server 2016 — обновление KB4103723

- Windows 10 1609 — обновление KB4103723

- Windows 10 1703 — обновление KB4103731

- Windows 10 1709 — обновление KB4103727

- Windows 10 1803 — обновление KB4103721

- Windows 7 / Windows Server 2008 R2 — обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 — обновление KB4103725

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Рисунок 2 — Проверка подлинности

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Нужна помощь в настройке RDP-подключений? Обращайтесь к нам!