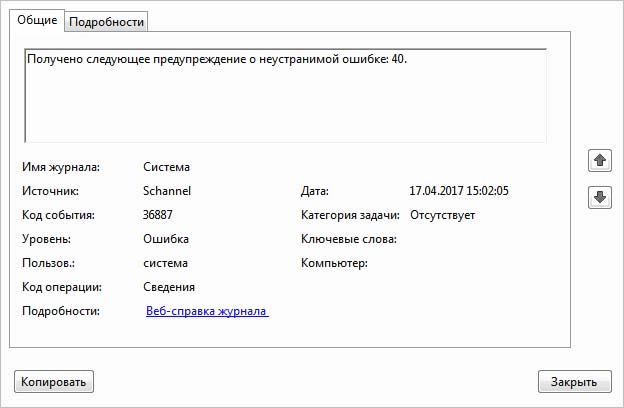

Защищенный канал SChannel (Secure Channel) включает ряд протоколов безопасности, которые обеспечивают зашифрованную аутентификацию и безопасную передачи данных. Однако в некоторых случаях не удается подключиться к определенным сайтам HTTPS через Internet Explorer, при этом в журнале событий видим, что от источника SChannel «получено следующее предупреждение о неустранимой ошибке: 40». Также в окне просмотра событий можем наблюдать сбой с кодом событии 36887 «неустранимое предупреждение 40», которое возникает после некоторых обновлений NVIDIA.

Содержание

- 1 Чем вызвана ошибка?

- 2 Удаление приложения GFE

- 3 Включение поддержки шифра RC4 в Internet Explorer

Чем вызвана ошибка?

Неустранимая ошибка возникает при установке безопасного соединения в случае, когда обнаружены несоответствия во время обмена рукопожатиями SSL/TLS. Как было указано, в установке безопасного соединения SChannel отказывают только определенные сайты. Проблема в основном возникает в Internet Explorer.

Кроме того, с неустранимой ошибкой 40 можно столкнуться в ходе обновления драйверов NVIDIA из приложения GeForce Experience.

Удаление приложения GFE

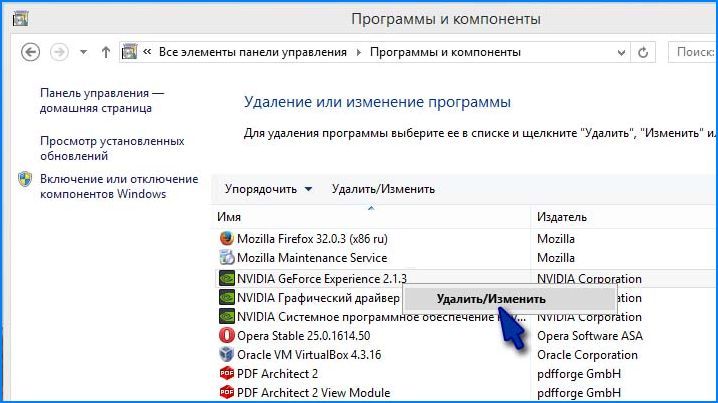

Ошибка может произойти в ходе автоматического обновления драйвера видеокарты NVIDIA через приложение GeForce Experience. По отзывам пользователей, им удалось ее устранить путем удаления GFE или обновлением до последней версии.

Если удалили приложение, попробуйте заново его установить и посмотрите, возвращается ли ошибка.

Откройте раздел «Программы и компоненты» командой appwiz.cpl, запущенной из окна «Выполнить» (Win + R).

Найдите в списке установленных программ GeForce Experience. Щелкните на ней правой кнопкой мыши и выберите «Удалить».

Следуйте инструкция на экране до завершения удаления.

Включение поддержки шифра RC4 в Internet Explorer

С неустранимой ошибкой SChannel с кодом 40 можно столкнуться при обращении к определенному сайту, когда у браузера отключена поддержка потокового шифра RC4, который используется в протоколах SSl и TSL. В этом случае нужно отключить политику алгоритмов FIPS, чтобы заставить работать RC4.

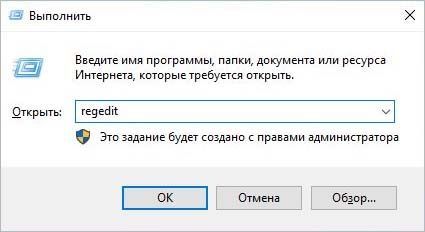

Откройте Редактор реестра командой regedit, запущенной из окна «Выполнить».

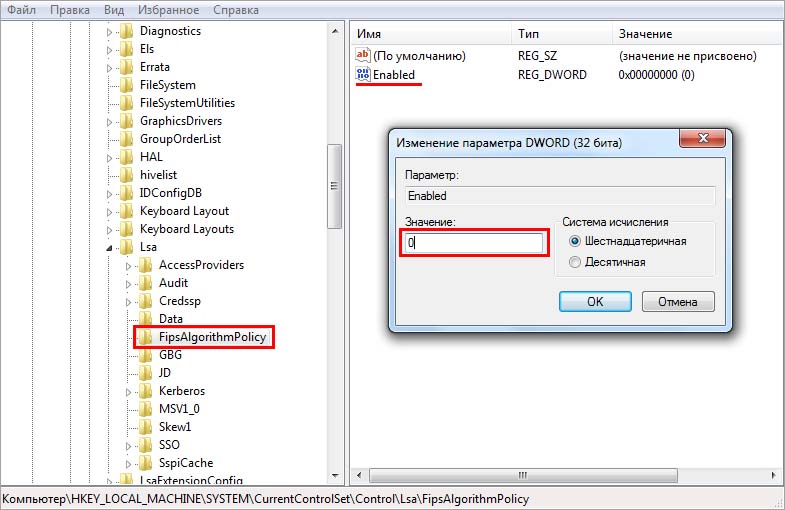

На левой панели перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Найдите раздел FipsAlgorithmPolicy. Щелкните правой кнопкой мыши на параметр Enabled и выберите «Изменить». Измените его значение с 1 на 0.

Сохраните изменения, и перезагрузите компьютер.

В качестве временного решения можно выключить логирование поставив 0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNEL

Эти события возникают вследствие несовместимой версии браузера, когда человеки пытаются попасть в OWA.

Попробуй включить SSL 3.0, SSL 2.0, TLS 1.0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 2.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 3.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsTLS 1.0Как это сделать рассказано тут (ахтунг!! Англ Яз)

В качестве временного решения можно выключить логирование поставив 0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNEL

Эти события возникают вследствие несовместимой версии браузера, когда человеки пытаются попасть в OWA.

Попробуй включить SSL 3.0, SSL 2.0, TLS 1.0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 2.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 3.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsTLS 1.0Как это сделать рассказано тут (ахтунг!! Англ Яз)

http://www.techieshelp.com/how-to-en…2008-sbs-2008/

- Remove From My Forums

schannel — EventID 36888 — fatal alert 40 — error state (1205,1207, etc)

-

Question

-

In response to the recent SSL 3.0 vulnerabilities, we have been locking down SSL settings on IIS servers. As a result (not surprisingly) we are seeing more schannel errors in the event log.

I understand that many of these are just «noise» and that schannel logging can be disabled via a registry setting, however we are wondering if the error codes will tell us which cypher they were attempting to use, so we can determine if our SSL

settings are acceptable, or too restrictive.I found a reference that describes what the fatal alert codes mean (i.e. 40 = TLS1_ALERT_HANDSHAKE_FAILURE) — but I cannot find a reference code for the internal error states (1203, 1205, 1207). Can anyone point me towards such a reference?

Alternatively, here is a sampling of the schannel errors — do any of them indicate a SSL configuration problem on the server side?

EVENT ID 36888

- The following fatal alert was generated: 40. The internal error state is 1207.

- The following fatal alert was generated: 40. The internal error state is 1205.

- The following fatal alert was generated: 10. The internal error state is 1203.

- The following fatal alert was generated: 20. The internal error state is 960.

EVENT ID 36874

- An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An TLS 1.1 connection request was received from a remote client application, but none of the cipher suites supported

by the client application are supported by the server. The SSL connection request has failed - An TLS 1.0 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An SSL connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed.

EVENT ID 36887

- The following fatal alert was received: 46.

- Edited by

Monday, October 27, 2014 2:46 PM

removed footer message

- Remove From My Forums

schannel — EventID 36888 — fatal alert 40 — error state (1205,1207, etc)

-

Question

-

In response to the recent SSL 3.0 vulnerabilities, we have been locking down SSL settings on IIS servers. As a result (not surprisingly) we are seeing more schannel errors in the event log.

I understand that many of these are just «noise» and that schannel logging can be disabled via a registry setting, however we are wondering if the error codes will tell us which cypher they were attempting to use, so we can determine if our SSL

settings are acceptable, or too restrictive.I found a reference that describes what the fatal alert codes mean (i.e. 40 = TLS1_ALERT_HANDSHAKE_FAILURE) — but I cannot find a reference code for the internal error states (1203, 1205, 1207). Can anyone point me towards such a reference?

Alternatively, here is a sampling of the schannel errors — do any of them indicate a SSL configuration problem on the server side?

EVENT ID 36888

- The following fatal alert was generated: 40. The internal error state is 1207.

- The following fatal alert was generated: 40. The internal error state is 1205.

- The following fatal alert was generated: 10. The internal error state is 1203.

- The following fatal alert was generated: 20. The internal error state is 960.

EVENT ID 36874

- An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An TLS 1.1 connection request was received from a remote client application, but none of the cipher suites supported

by the client application are supported by the server. The SSL connection request has failed - An TLS 1.0 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An SSL connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed.

EVENT ID 36887

- The following fatal alert was received: 46.

- Edited by

Monday, October 27, 2014 2:46 PM

removed footer message

- Remove From My Forums

schannel — EventID 36888 — fatal alert 40 — error state (1205,1207, etc)

-

Question

-

In response to the recent SSL 3.0 vulnerabilities, we have been locking down SSL settings on IIS servers. As a result (not surprisingly) we are seeing more schannel errors in the event log.

I understand that many of these are just «noise» and that schannel logging can be disabled via a registry setting, however we are wondering if the error codes will tell us which cypher they were attempting to use, so we can determine if our SSL

settings are acceptable, or too restrictive.I found a reference that describes what the fatal alert codes mean (i.e. 40 = TLS1_ALERT_HANDSHAKE_FAILURE) — but I cannot find a reference code for the internal error states (1203, 1205, 1207). Can anyone point me towards such a reference?

Alternatively, here is a sampling of the schannel errors — do any of them indicate a SSL configuration problem on the server side?

EVENT ID 36888

- The following fatal alert was generated: 40. The internal error state is 1207.

- The following fatal alert was generated: 40. The internal error state is 1205.

- The following fatal alert was generated: 10. The internal error state is 1203.

- The following fatal alert was generated: 20. The internal error state is 960.

EVENT ID 36874

- An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An TLS 1.1 connection request was received from a remote client application, but none of the cipher suites supported

by the client application are supported by the server. The SSL connection request has failed - An TLS 1.0 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An SSL connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed.

EVENT ID 36887

- The following fatal alert was received: 46.

- Edited by

Monday, October 27, 2014 2:46 PM

removed footer message

SQL Server 2014 Developer SQL Server 2014 Developer SQL Server 2014 Enterprise SQL Server 2014 Enterprise SQL Server 2014 Enterprise Core SQL Server 2014 Enterprise Core SQL Server 2014 Express SQL Server 2014 Express SQL Server 2014 Standard SQL Server 2014 Standard SQL Server 2014 Web SQL Server 2014 Web SQL Server 2014 Developer SQL Server 2014 Developer SQL Server 2014 Enterprise SQL Server 2014 Enterprise SQL Server 2014 Standard SQL Server 2014 Standard Еще…Меньше

Симптомы

Предполагается, что таблицы, которая имеет также columnstore индексы в 2014 Microsoft SQL Server. При выполнении параллельного запроса, содержащего операторы внешнего соединения для таблицы внутри запроса может вызвать взаимоблокировку, и появляется следующее сообщение об ошибке:

Ошибка 1205

Транзакция (идентификатор процесса n) был взаимно универсальный объект ожидания ресурсов с другим процессом и выбран в качестве жертвы взаимоблокировки. Запустите транзакцию повторно.

Примечание. Эта проблема возникает только при максимальная степень параллелизма (MAXDOP) устанавливается на больше 1.

Решение

Сначала проблема была исправлена в следующем накопительном обновлении SQL Server.

Накопительное обновление 1 для пакета обновления 1 для SQL Server 2014 г/en-us/help/3067839

Накопительного обновления 8 для SQL Server 2014 г/en-us/help/3067836

Сведения об исправленииСуществует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте данное исправление только в тех системах, которые имеют данную проблему.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этого раздела нет, отправьте запрос в службу технической поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание посетите следующий веб-узел корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Статус

Корпорация Майкрософт подтверждает, что это проблема продуктов Майкрософт, перечисленных в разделе «Относится к».

Нужна дополнительная помощь?

Обновлено 20.06.2019

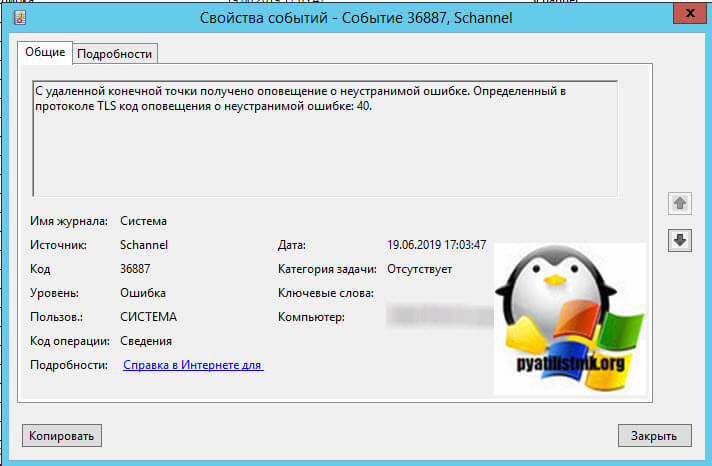

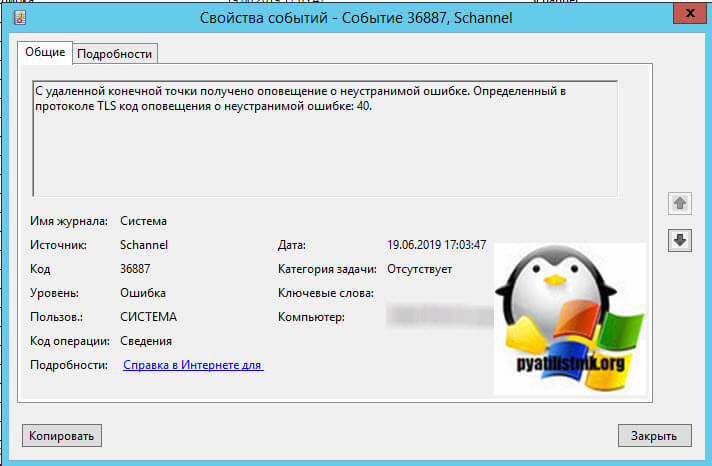

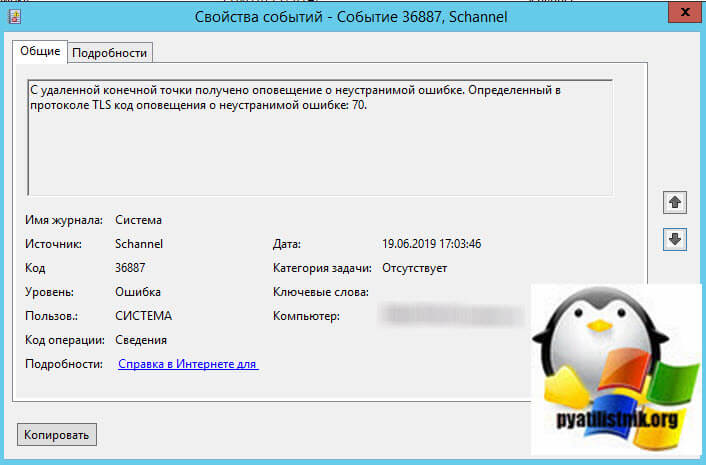

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились ремонтировать ваше оборудование в операционных системах Windows, у которых был статус ошибки «Запуск этого устройства невозможен. (код 10)». Двигаемся дальше и мы рассмотрим ситуацию, когда у вас на компьютере или сервере в журналах событий, фиксируется ошибка «Schannel ID 36887: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 40«. Мы рассмотрим на сколько критичны данные события и стоит ли на них обращать внимание.

Описание ошибки Schannel 3688

И так я проводил оптимизацию своей RDS фермы, кто не помнит, то в последнем посте я производил удаление неактивных портов TS. После после выполненной оптимизации я перезагрузил RDSH сервер и стал мониторить наличие новых и старых ошибок. Мое внимание привлекла ошибка из системного журнала логов Windows.

Ошибка «СИСТЕМА», Источник Schannel ID 3688: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 40.

Ошибка «СИСТЕМА», Источник Schannel ID 3688: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 70.

Что такое Secure Channel

Schannel означает Secure Channel — библиотека, криптографический провайдер (Security Support Provider — SSP) — Защищенный канал, который содержит набор протоколов безопасности, которые обеспечивают зашифрованную идентификацию и безопасную связь. Пакет используется программным обеспечением, использующим встроенные SSL и TLS, в том числе IIS, Active Directory, OWA, Exchange, Internet Explorer и Центр обновления Windows.

Как избавиться от ошибки Schannel 36887

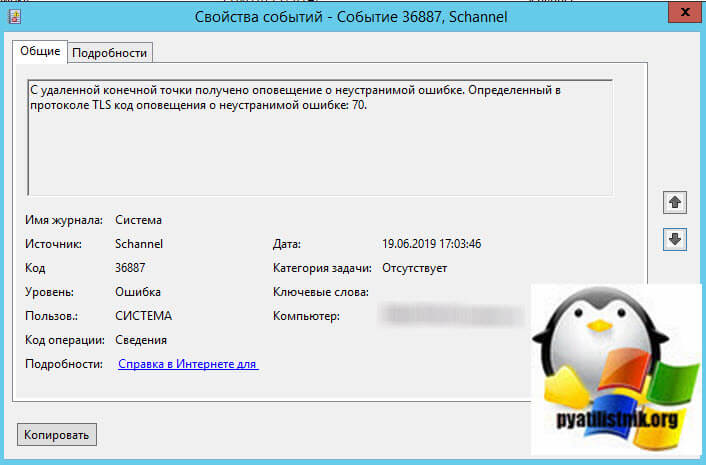

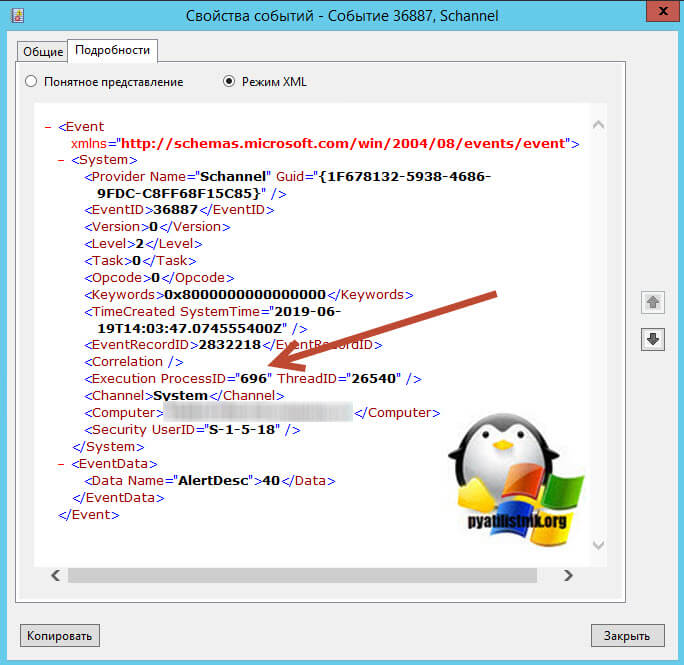

Для начала вам необходимо понять, что за процесс или приложение вызывает данную ошибку. Что мы делаем, открываем самое свежее оповещение и переходим на вкладку подробности, режим XML. Находим тут строку «<Execution ProcessID=»696« ThreadID=»26540« />«, как видим ошибку вызывает процесс с ID 696

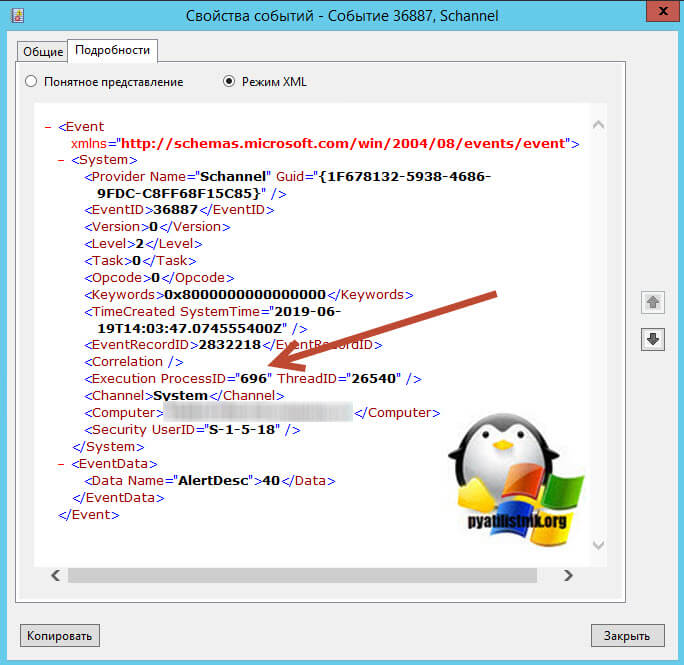

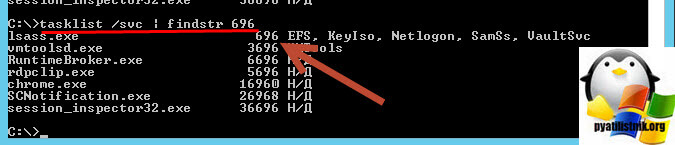

Далее нам необходимо понять, что это за процесс, для этого откройте командную строку или окно PowerShell и введите команду:

tasklist /svc | findstr 696

В результате мы видим отфильтрованный вывод всех процессов у которых в ID встречается 696. Оказывается, что 696 ID имеет процесс lsass.exe, системный процесс Windows, но тут может быть и другой процесс, например, geforce experience, удалив который или обновив, вы избавитесь от ошибки 36887. Но в моем случае, это lsass.exe.

Я стал искать закономерности в работе данного сервера и мне удалось ее обнаружить. Теперь я точно определил, когда происходят эти события в Schannel. Они возникают только тогда, когда я пытаюсь получить безопасное подключение к интернет-банкингу службы одного конкретного банка. Они не возникают, когда я пытаюсь получить безопасное соединение с любым другим онлайн-сервисом. Похоже, что-то пошло не так во время обмена рукопожатиями SSL/TLS. В таком случае вы можете поступить двумя путями:

- Позвонить в банк и разобраться почему они не используют TLS 1.2

- Отключить в Internet Explorer использование TLS 1.2 и запретить в журналах Windows регистрацию событий «Schannel ID 3688: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 40«

Правильный метод

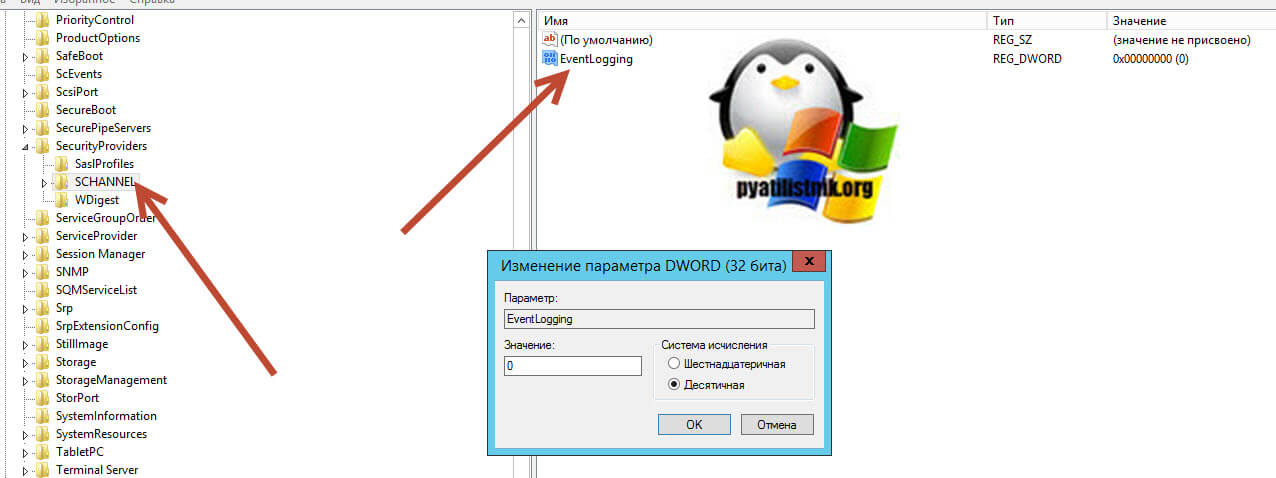

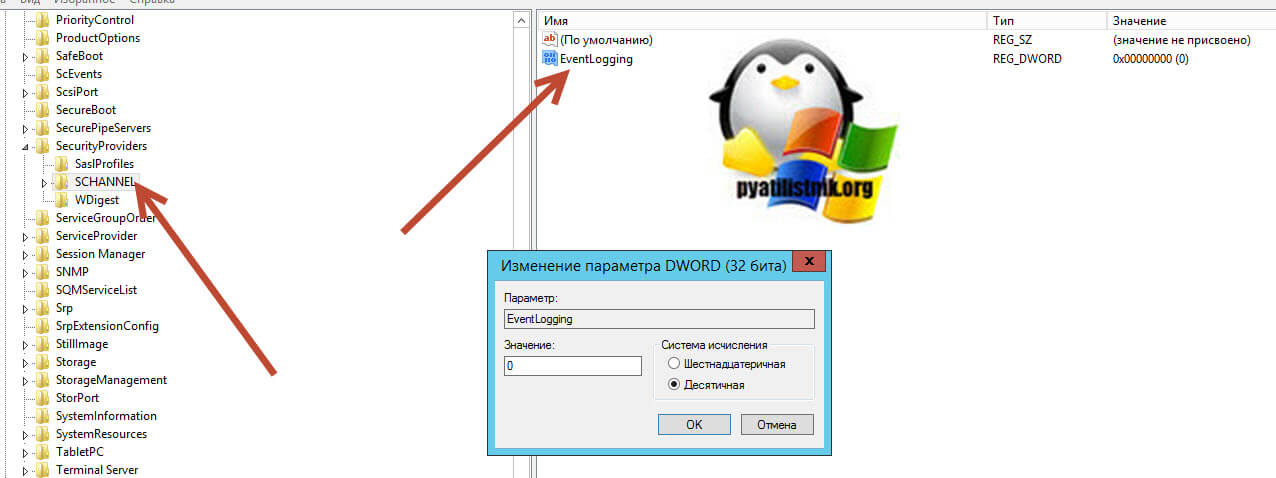

На время пока у вас идет общение с представителями клиент-банка, вы можете в реестре Windows запретить журналирование для данного события. Для этого откройте ветку:

HKLMSystemCurrentControlSetControlSecurityProvidersSCHANNEL

Найдите ключ EventLogging и выставите ему значение 0.

- 0 — не записывать в журнал

- 1 — записывать в журнал ошибок

- 2 — записывать в журнал предупреждений

- 3 — Журнал информационные и успешные события

После внесения ключа реестра, может потребоваться перезагрузка компьютера или сервера.

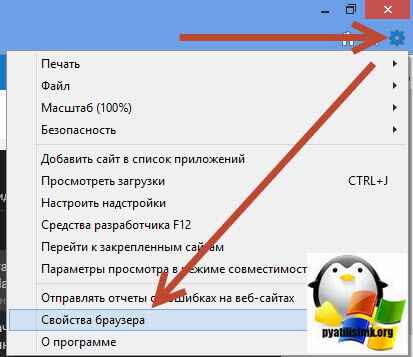

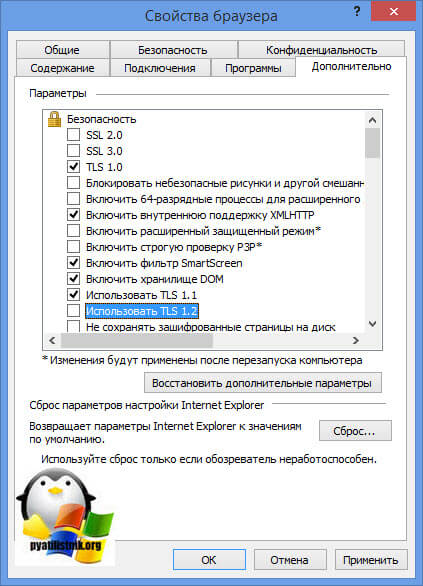

Более грубый метод

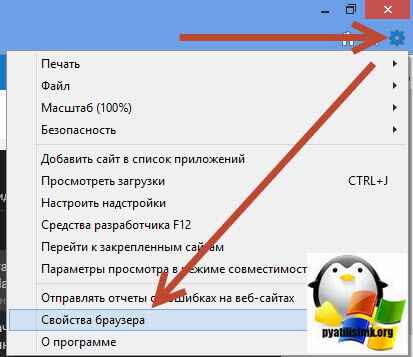

Чтобы отключить в системе появление событий Schannel ID 3688 вам необходимо открыть ваш браузер Internet Explorer 11 и перейти в раздел «Свойства браузера»

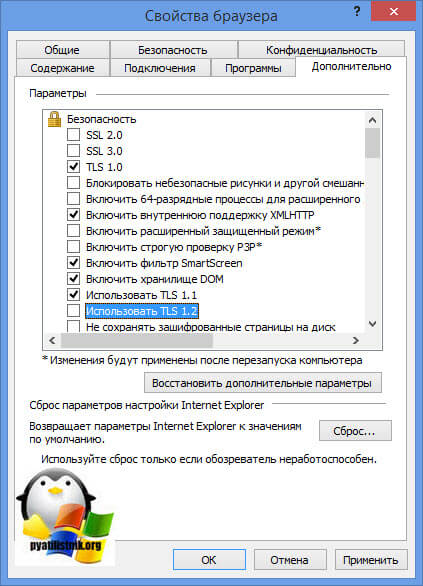

Далее идем на вкладку «Дополнительно», где выключаем пункт «Использовать TLS 1.2», что не совсем правильно с точки зрения безопасности. Перезапускаем браузер и пользуемся своим клиент-банком.

На этом у меня все, мы с вами рассмотрели причины и решения ошибки с кодом ID 3688. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Разные типы взаимодействия с удаленными пользователями

|

slmaxim |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 21.08.2012(UTC) |

Добрый день. Существует две задачи организации удаленного взаимодействия клиента и сервера в рамках организации, соответственно, двух ИСПДн. Соответственно, в рамках ИСПДн-2 имеется возможность установить на АРМ операторов любое ПО, в том числе — платное. Компьютеры клиентов ИСПДн-1 необходимо подготовить к защищенному взаимодействию максимально просто и бесплатно, т.к. это может быть абсолютно любой пользователь сети Интернет. Насколько я понимаю, в случае ИСПДн-1 (да и в случае ИСПДн-2, мне кажется) может быть применен подход, описанный здесь — http://www.cryptopro.ru/….aspx?g=posts&t=3136 . То есть бесплатное использование криптопровайдера с модулем TLS возможно при условии, что клиент аутентифицирует сервер, а не на наоборот. Однако, здесь — http://cryptopro.ru/foru….aspx?g=posts&t=3831 — говорится о том, что использование криптопровайдера CSP бесплатно возможно только для проверки ЭЦП. О защите канала (т.е. об односторонней аутентификации и шифровании канала https) нет ни слова. В официальном описании КриптоПро CSP также нет информации о свободном использовании. Не могли бы вы разъяснить этот вопрос? Также, не могли бы вы дать информацию о том, что должно быть установленно на сервере, к которому будут обращаться клиенты (субъекты ПДн) ИСПДн-1? Согласно ссылке на FAQ, для этого достаточно серверной версии криптопровайдера, но здесь — http://www.cryptopro.ru/….aspx?g=posts&t=3133 — описывается похожая задача и приводится информация о необходимости приобретения дополнительно одной лицензии для клиента. Не могли бы вы разъяснить эту коллизию? Также интересуют вопросы ключевого распределения. Я правильно понимаю, что если мы устанавливаем КриптоПро на каждый АРМ клиента ИСПДн-2, мы будем иметь разные ключи для каждого пользователя, а в случае ИСПДн-1 все клиенты портала будут работать на одном ключе, который будут получать у сервера? Итак, резюме: — можно ли использовать КриптоПро без ввода серийного номера (скачиваемую с офф. сайта версию) для работы https с ГОСТ-шифрованием с удаленным сервером? Заранее благодарю за ответ. |

|

|

|

Юрий Маслов |

|

|

Статус: Активный участник Группы: Администраторы

Зарегистрирован: 29.12.2007(UTC) Поблагодарили: 36 раз в 25 постах |

slmaxim написал: Насколько я понимаю, в случае ИСПДн-1 (да и в случае ИСПДн-2, мне кажется) может быть применен подход, описанный здесь — http://www.cryptopro.ru/….aspx?g=posts&t=3136 . То есть бесплатное использование криптопровайдера с модулем TLS возможно при условии, что клиент аутентифицирует сервер, а не на наоборот. Однако, здесь — http://cryptopro.ru/foru….aspx?g=posts&t=3831 — говорится о том, что использование криптопровайдера CSP бесплатно возможно только для проверки ЭЦП. О защите канала (т.е. об односторонней аутентификации и шифровании канала https) нет ни слова. В официальном описании КриптоПро CSP также нет информации о свободном использовании. Не могли бы вы разъяснить этот вопрос? Мы подтверждаем, что бесплатно (без ввода лицензии и без ввода серийного номера) можно использовать в следующих случаях: slmaxim написал: Также, не могли бы вы дать информацию о том, что должно быть установленно на сервере, к которому будут обращаться клиенты (субъекты ПДн) ИСПДн-1? Согласно ссылке на FAQ, для этого достаточно серверной версии криптопровайдера, но здесь — http://www.cryptopro.ru/….aspx?g=posts&t=3133 — описывается похожая задача и приводится информация о необходимости приобретения дополнительно одной лицензии для клиента. Не могли бы вы разъяснить эту коллизию? Я внимательно перечитал указанный Вами http://www.cryptopro.ru/….aspx?g=posts&t=3133 но не нашёл информации о необходимости приобретения дополнительно одной лицензии для клиента. slmaxim написал: Также интересуют вопросы ключевого распределения. Я правильно понимаю, что если мы устанавливаем КриптоПро на каждый АРМ клиента ИСПДн-2, мы будем иметь разные ключи для каждого пользователя, а в случае ИСПДн-1 все клиенты портала будут работать на одном ключе, который будут получать у сервера? В ИСПДн-1 у клиентов нет личных ключей. При установлении соединения клиента с сервером вырабатывается сессионный ключ шифрования. Он уникальный для кадого клиента и действует только на сессию. slmaxim написал: — можно ли использовать КриптоПро без ввода серийного номера (скачиваемую с офф. сайта версию) для работы https с ГОСТ-шифрованием с удаленным сервером? Да, можно. slmaxim написал: — какие продукты КриптоПро должны быть приобретены для сервера, чтобы организовать бесплатную работу клиентов? Лицензия на право использования СКЗИ «КриптоПро CSP» на одном сервере и дистрибутив СКЗИ. slmaxim написал: — какие особенности ключевого распределения в случае установки оплаченного клиента и бесплатного использования? Описал их выше. Т.е. при бесплатном использовании нет ключевого распределения. При платном — есть. |

|

С уважением, |

|

|

WWW |

|

besoft |

|

|

Статус: Участник Группы: Участники

Зарегистрирован: 17.08.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

Добрый день. Спасибо. |

|

С уважением, |

|

|

|

|

MCR |

|

|

Статус: Активный участник Группы: Участники Зарегистрирован: 06.03.2012(UTC) Сказал(а) «Спасибо»: 57 раз |

besoft написал: Добрый день. Спасибо. Ничего не мешает перед покупкой проверить. |

|

|

|

besoft |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 17.08.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

Всё так, но вопрос-то в другом: будут ли работать Модули поддержки сетевой аутентификации КриптоПро TLS, входящие в состав СКЗИ КриптоПро CSP, на сервере (TMG) и на клиенте, и будут ли они поддерживать двухсторонюю аутентификацию в этот пробный период (без введённых лицензионных ключей)? |

|

С уважением, |

|

|

|

|

Андрей Писарев |

|

|

Статус: Сотрудник Группы: Участники Зарегистрирован: 26.07.2011(UTC) Сказал «Спасибо»: 451 раз |

будут MCR написал: Для того и пробный период. за это время, наверное, уже можно было проверить Отредактировано пользователем 5 октября 2012 г. 20:04:12(UTC) |

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

besoft |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 17.08.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

Я уже пробовал, потому и вопрос возник. Событие 36874, Schannel Если аутентификация клиента по HTTP — никаких проблем: запросит имя-пароль и предоставит веб-сайт. Если сертификат — то ни в какую. |

|

С уважением, |

|

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

А серверный сертификат для TMG сделали ГОСТовый? Односторонний TLS работает? Я правильно помню, что клиентские сертификаты должны отображаться на пользователей AD? Отредактировано пользователем 6 октября 2012 г. 2:08:34(UTC) |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

besoft |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 17.08.2012(UTC) Сказал(а) «Спасибо»: 1 раз |

Да, все сертификаты ГОСТовые: и УЦ (MS CA), и серверный и клиентские. Про одностороннюю тоже уже не могу сказать, работает или нет. Уже сомневаюсь. Но клиенты подключаются по HTTPS/SSL и аутентификация (клиентская) по «HTTP» тоже работает (логин и пароль из AD). Если аутентификацию клиентов отменить (поставить «Все пользователи»), то доступ к веб-сайту также предоставляется клиентам без всяких проверок (паролей, сертификатов, …). И в AD, в свойствах учетных записей, сертификаты пользователей присутствуют. Отредактировано пользователем 6 октября 2012 г. 2:14:39(UTC) |

|

С уважением, |

|

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

Если бы на TMG был ГОСТ-сертификат — указанного выше сообщения об ошибке не могло бы быть. Где ключ? Если в реестре — давали доступ учетной записи TMG? |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Разные типы взаимодействия с удаленными пользователями

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Ошибки 36874, 36887, 36888 Schannel стали регулярно появляться на сервере Exchange 2013. За целый день накапливались десятки сообщений, но при этом работоспособность сервера нарушена не была .

Сокращение Schannel означает Secure Channel 1 — библиотека, криптографический провайдер (Security Support Provider — SSP), используемый для взаимодействия по протоколу http. По большому счету ошибки 36874, 36887, 36888 не сигнализируют о какой-то серьезной проблеме на сервере, а служат скорее для отладки взаимодействия с клиентами. Именно поэтому лишние оповещения от Schannel могут быть просто отключены.

Тем не менее, обилие одних и тех же ошибок Schannel осложняло диагностику на сервере и надо было от них избавляться.

Найти больше информации по настройке и администрированию Exchange 2013 на моем блоге вы сможете в основной статье тематики — Exchange 2013 — Установка, настройка, администрирование.

Устранение ошибок Schannel 36874, 36887, 36888

Традиционно в самом начале диагностические сведения об ошибках, чтобы вы могли их точно идентифицировать у себя. Schannel 36874:

Здравствуйте, подскажите что это за ошибка и как ее исправить (случилась на облаке

6 комментариев

Это значит, что одновременно выполняется много SQL-запросов к одной базе данных. В нормальных условиях запросы выполняются очень быстро (доли секунды) и накладываются друг на друга крайне редко. Такое одновременное наложение друг на друга большого количества запросов по времени может происходить в следующих ситуациях:

- У вас ОЧЕНЬ высокая посещаемость сайта, и при открытии страниц SQL-запросы выполняются ОЧЕНЬ часто.

- При открытии страниц выполняются медленные SQL-запросы. Если даже небольшое количество пользователей более-менее одновременно откроют страницу (или выполнят другое действие на сайте — например, запустят поиск), которые используют такие медленные запросы, то они легко наложатся друг на друга. Медленные запросы обычно свидетельствуют о неоптимально написанном программном коде приложения или плагина, которые используются на страницах сайта. Если есть информация, на каких страницах у вас чаще всего возникает такая ошибка и какие действия пользователи выполняют перед возникновением ошибки, то это может помочь выяснить, используется ли какой-то плагин на таких страницах. Такую информацию можно попробовать получить из логов веб-сервера и сервисов наподобие «Гугл-аналитики» и «Яндекс.Метрики».

Медленные SQL-запросы могут выполняться и без установки плагинов. Например, если у вас ОЧЕНЬ большой каталог товаров и настроены фильтры в категориях, то одновременное применение фильтров большим количеством пользователей может привести к тому, что сразу будет выполнено большое количество медленных SQL-запросов, которые требует больше времени, чем обычно, чтобы получить информацию из базы данных. Такая ситуация может возникнуть, например, если вы рекламируете ссылки на заранее подготовленные результаты фильтрации товаров в категориях по каким-то параметрам (характеристикам), и по этим ссылкам из ваших рекламных объявлений более-менее одновременно переходит сразу большое количество посетителей.

Другая ситуация, когда это бывает возможно: если у вас в теме дизайна используются нестандартные размеры изображений товаров и включено формирование эскизов изображений «на лету». При одновременном первом открытии разных страниц витрины формируется большое количество новых нестандартных эскизов. Для получения информации о каждом эскизе PHP-скрипт обращается к базе данных. Если на странице, скажем, 30 новых изображений, которые нужно сформировать «на лету», и таких страниц много, и все они открываются большим количеством посетителей в сравнительно сжатый период времени (что довольно маловероятно, но теоретически возможно), то начинают выполняться сразу много SQL-запросов с той же самой ошибкой «слишком много подключений».

Как от этого избавиться: увеличить значение параметра max_user_connections в конфигурации MySQL на хостинге. В облаке персонально для вас вряд ли этот параметр будет увеличен, если только эта проблема не будет признана массовой. Поэтому сначала понаблюдайте, насколько часто и на каких страницах возникает ошибка. На основании этой информации можно будет решать, какие меры стоит предпринимать.

Как с помощью Яндекс.Метрики вычислить кривой плагин, который дает ошибку 1203?

Я искал в Интернете, но не могу найти никакой информации; почему эта ошибка возникает?

Он запустил мой просмотр событий: с интервалом в 1 минуту эта ошибка продолжает появляться. (т. е. частота составляет 1 минуту)

Этот сервер является чисто контроллером домена, и никакая другая роль не была добавлена.

Пожалуйста, предложите, что мне делать?

Серверная ОС — Windows Server 2008 R2 Standard Edition.

4 ответа

Я понимаю, что вы не используете IIS, но, похоже, другие процессы также могут вызвать это сообщение об ошибке.

Это может помочь:

Один из ваших сертификатов, скорее всего, истек. Либо разверните ADCS и создайте новый первичный корневой сертификат, либо просто удалите истекшие сертификаты и создайте новые. Надеюсь это поможет.

Отправляйтесь через этот пост, исследуя 36888 и 36874 события из SChannel на одном из наших серверов Windows 2008 R2. Я решил перекопать в KB2992611 , упомянутый в другом ответе.

36888 — это неудачный запрос SSL-запроса на TLS 1.2 — ни один из наборов шифров, поддерживаемых клиентским приложением, не поддерживается сервером.

36874 текст ошибки: появилось следующее фатальное предупреждение: 40. Внутреннее состояние ошибки — 1205.

Нижняя строка: OP предшествовал KB2992611 на 2+ года. Я не думаю, что это связано с проблемой ОП. Я не думаю, что это связано с событиями, которые я сейчас вижу.

Детали:

KB2992611 (ссылка на бюллетень по безопасности Microsoft MS14-066 ) была патч для исправления уязвимости в SChannel. Патч вызвал множество проблем и был повторно выпущен вместе со вторым обновлением 3018238 для Windows 2008 R2 и Windows Server 2012.

На нашем сервере KB2992611 был установлен еще в 2014 году, как и в последующем повторном выпуске.

В КБ2992611 добавлено 4 комплекта шифрования к 2008R2 и 2012:

[. ] Некоторые клиенты сообщили о проблеме, связанной с добавлением следующих новых наборов шифров для Windows Server 2008 R2 и Windows Server 2012: TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 TLS_RSA_WITH_AES_256_GCM_SHA384 TLS_RSA_WITH_AES_128_GCM_SHA256 [. ]

На данный момент у нас нет разрешенных наборов шифрования TLS_DHE, но два упомянутых набора TLS_RSA включены.

Хотя эти ошибки происходят полурегулярно (не заливаясь), они не кажутся серьезными. Я больше не собираюсь тратить время на беспокойство о них. Мое объяснение заключается в том, что кто-то пытается получить доступ к серверному ресурсу, используя слабый, отключенный набор шифров, возможно, TLS_DHE_XXX.

Ничего подобного с устаревшими сертификатами lol, вызванными патчем под названием KB2992611, вы должны отключить несколько наборов шифров. очень легко сделать в 2012 году, но не в 2008 году.

Но да, ничего общего с истекшими сертификатами LOL

Защищенный канал SChannel (Secure Channel) включает ряд протоколов безопасности, которые обеспечивают зашифрованную аутентификацию и безопасную передачи данных. Однако в некоторых случаях не удается подключиться к определенным сайтам HTTPS через Internet Explorer, при этом в журнале событий видим, что от источника SChannel «получено следующее предупреждение о неустранимой ошибке: 40». Также в окне просмотра событий можем наблюдать сбой с кодом событии 36887 «неустранимое предупреждение 40», которое возникает после некоторых обновлений NVIDIA.

Чем вызвана ошибка?

Неустранимая ошибка возникает при установке безопасного соединения в случае, когда обнаружены несоответствия во время обмена рукопожатиями SSL/TLS. Как было указано, в установке безопасного соединения SChannel отказывают только определенные сайты. Проблема в основном возникает в Internet Explorer.

Кроме того, с неустранимой ошибкой 40 можно столкнуться в ходе обновления драйверов NVIDIA из приложения GeForce Experience.

Удаление приложения GFE

Ошибка может произойти в ходе автоматического обновления драйвера видеокарты NVIDIA через приложение GeForce Experience. По отзывам пользователей, им удалось ее устранить путем удаления GFE или обновлением до последней версии.

Если удалили приложение, попробуйте заново его установить и посмотрите, возвращается ли ошибка.

Откройте раздел «Программы и компоненты» командой appwiz.cpl, запущенной из окна «Выполнить» (Win + R).

Найдите в списке установленных программ GeForce Experience. Щелкните на ней правой кнопкой мыши и выберите «Удалить».

Следуйте инструкция на экране до завершения удаления.

Включение поддержки шифра RC4 в Internet Explorer

С неустранимой ошибкой SChannel с кодом 40 можно столкнуться при обращении к определенному сайту, когда у браузера отключена поддержка потокового шифра RC4, который используется в протоколах SSl и TSL. В этом случае нужно отключить политику алгоритмов FIPS, чтобы заставить работать RC4.

Откройте Редактор реестра командой regedit, запущенной из окна «Выполнить».

На левой панели перейдите по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Найдите раздел FipsAlgorithmPolicy. Щелкните правой кнопкой мыши на параметр Enabled и выберите «Изменить». Измените его значение с 1 на 0.

Сохраните изменения, и перезагрузите компьютер.

В качестве временного решения можно выключить логирование поставив 0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNEL

Эти события возникают вследствие несовместимой версии браузера, когда человеки пытаются попасть в OWA.

Попробуй включить SSL 3.0, SSL 2.0, TLS 1.0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 2.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 3.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsTLS 1.0Как это сделать рассказано тут (ахтунг!! Англ Яз)

В качестве временного решения можно выключить логирование поставив 0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNEL

Эти события возникают вследствие несовместимой версии браузера, когда человеки пытаются попасть в OWA.

Попробуй включить SSL 3.0, SSL 2.0, TLS 1.0 в

Код:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 2.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsSSL 3.0

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet

ControlSecurityProvidersSCHANNELProtocolsTLS 1.0Как это сделать рассказано тут (ахтунг!! Англ Яз)

http://www.techieshelp.com/how-to-en…2008-sbs-2008/

- Remove From My Forums

schannel — EventID 36888 — fatal alert 40 — error state (1205,1207, etc)

-

Question

-

In response to the recent SSL 3.0 vulnerabilities, we have been locking down SSL settings on IIS servers. As a result (not surprisingly) we are seeing more schannel errors in the event log.

I understand that many of these are just «noise» and that schannel logging can be disabled via a registry setting, however we are wondering if the error codes will tell us which cypher they were attempting to use, so we can determine if our SSL

settings are acceptable, or too restrictive.I found a reference that describes what the fatal alert codes mean (i.e. 40 = TLS1_ALERT_HANDSHAKE_FAILURE) — but I cannot find a reference code for the internal error states (1203, 1205, 1207). Can anyone point me towards such a reference?

Alternatively, here is a sampling of the schannel errors — do any of them indicate a SSL configuration problem on the server side?

EVENT ID 36888

- The following fatal alert was generated: 40. The internal error state is 1207.

- The following fatal alert was generated: 40. The internal error state is 1205.

- The following fatal alert was generated: 10. The internal error state is 1203.

- The following fatal alert was generated: 20. The internal error state is 960.

EVENT ID 36874

- An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An TLS 1.1 connection request was received from a remote client application, but none of the cipher suites supported

by the client application are supported by the server. The SSL connection request has failed - An TLS 1.0 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed. - An SSL connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection

request has failed.

EVENT ID 36887

- The following fatal alert was received: 46.

-

Edited by

Monday, October 27, 2014 2:46 PM

removed footer message

Обновлено 20.06.2019

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились ремонтировать ваше оборудование в операционных системах Windows, у которых был статус ошибки «Запуск этого устройства невозможен. (код 10)». Двигаемся дальше и мы рассмотрим ситуацию, когда у вас на компьютере или сервере в журналах событий, фиксируется ошибка «Schannel ID 36887: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 40«. Мы рассмотрим на сколько критичны данные события и стоит ли на них обращать внимание.

Описание ошибки Schannel 3688

И так я проводил оптимизацию своей RDS фермы, кто не помнит, то в последнем посте я производил удаление неактивных портов TS. После после выполненной оптимизации я перезагрузил RDSH сервер и стал мониторить наличие новых и старых ошибок. Мое внимание привлекла ошибка из системного журнала логов Windows.

Ошибка «СИСТЕМА», Источник Schannel ID 3688: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 40.

Ошибка «СИСТЕМА», Источник Schannel ID 3688: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 70.

Что такое Secure Channel

Schannel означает Secure Channel — библиотека, криптографический провайдер (Security Support Provider — SSP) — Защищенный канал, который содержит набор протоколов безопасности, которые обеспечивают зашифрованную идентификацию и безопасную связь. Пакет используется программным обеспечением, использующим встроенные SSL и TLS, в том числе IIS, Active Directory, OWA, Exchange, Internet Explorer и Центр обновления Windows.

Как избавиться от ошибки Schannel 36887

Для начала вам необходимо понять, что за процесс или приложение вызывает данную ошибку. Что мы делаем, открываем самое свежее оповещение и переходим на вкладку подробности, режим XML. Находим тут строку «<Execution ProcessID=»696« ThreadID=»26540« />«, как видим ошибку вызывает процесс с ID 696

Далее нам необходимо понять, что это за процесс, для этого откройте командную строку или окно PowerShell и введите команду:

tasklist /svc | findstr 696

В результате мы видим отфильтрованный вывод всех процессов у которых в ID встречается 696. Оказывается, что 696 ID имеет процесс lsass.exe, системный процесс Windows, но тут может быть и другой процесс, например, geforce experience, удалив который или обновив, вы избавитесь от ошибки 36887. Но в моем случае, это lsass.exe.

Я стал искать закономерности в работе данного сервера и мне удалось ее обнаружить. Теперь я точно определил, когда происходят эти события в Schannel. Они возникают только тогда, когда я пытаюсь получить безопасное подключение к интернет-банкингу службы одного конкретного банка. Они не возникают, когда я пытаюсь получить безопасное соединение с любым другим онлайн-сервисом. Похоже, что-то пошло не так во время обмена рукопожатиями SSL/TLS. В таком случае вы можете поступить двумя путями:

- Позвонить в банк и разобраться почему они не используют TLS 1.2

- Отключить в Internet Explorer использование TLS 1.2 и запретить в журналах Windows регистрацию событий «Schannel ID 3688: С удаленной конечной точки получено оповещение о неустранимой ошибке. Определенный в протоколе TLS код оповещения о неустранимой ошибке: 40«

Правильный метод

На время пока у вас идет общение с представителями клиент-банка, вы можете в реестре Windows запретить журналирование для данного события. Для этого откройте ветку:

HKLMSystemCurrentControlSetControlSecurityProvidersSCHANNEL

Найдите ключ EventLogging и выставите ему значение 0.

- 0 — не записывать в журнал

- 1 — записывать в журнал ошибок

- 2 — записывать в журнал предупреждений

- 3 — Журнал информационные и успешные события

После внесения ключа реестра, может потребоваться перезагрузка компьютера или сервера.

Более грубый метод

Чтобы отключить в системе появление событий Schannel ID 3688 вам необходимо открыть ваш браузер Internet Explorer 11 и перейти в раздел «Свойства браузера»

Далее идем на вкладку «Дополнительно», где выключаем пункт «Использовать TLS 1.2», что не совсем правильно с точки зрения безопасности. Перезапускаем браузер и пользуемся своим клиент-банком.

На этом у меня все, мы с вами рассмотрели причины и решения ошибки с кодом ID 3688. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.