Области управления ошибками; конфигурацией; доступом; производительностью; безопасностью.

Любая сложная вычислительная сеть требует дополнительных специальных

средств управления помимо тех, которые имеются в стандартных сетевых ОС. Это

связано с большим количеством разнообразного коммуникационного оборудования,

работа которого критична для выполнения сетью своих основных функций.

Распределенный характер крупной корпоративной сети делает невозможным

поддержание ее работы без централизованной системы управления, которая в

автоматическом режиме собирает информацию о состоянии каждого концентратора,

коммутатора, мультиплексора и маршрутизатора и предоставляет эту информацию

оператору сети. Обычно система управления работает в автоматизированном режиме,

выполняя наиболее простые действия по управлению сетью автоматически, а сложные

решения предоставляя принимать человеку на основе подготовленной системой

информации. Система управления должна быть интегрированной. Это означает, что

функции управления разнородными устройствами должны служить общей цели

обслуживания конечных пользователей сети с заданным качеством.

Сами системы управления представляют собой сложные программно-аппаратные

комплексы, поэтому существует граница целесообразности применения системы

управления – она зависит от сложности сети, разнообразия применяемого

коммуникационного оборудования и степени его распределенности по территории. В

небольшой сети можно применять отдельные программы управления наиболее сложными

устройствами, например, коммутатором, поддерживающим технику VLAN. Обычно каждое устройство, которое требует достаточно

сложного конфигурирования, производитель сопровождает автономной программой

конфигурирования и управления. Однако при росте сети может возникнуть проблема

объединения разрозненных программ управления устройствами в единую систему

управления, и для решения этой проблемы придется, возможно, отказаться от этих

программ и заменить их интегрированной системой управления.

Функции и архитектура

систем управления сетями

Задачи управления

Системы управления корпоративными сетями существуют не очень давно. Одной

из первых систем такого назначения, получившей широкое распространения, был

программный продукт SunNet Manager, выпущенный в 1989 году компанией SunSoft.

SunNet Manager был ориентирован

на управление коммуникационным оборудованием и контроль трафика сети. Именно

эти функции имеют чаще всего в виду, когда говорят о системе управления сетью.

Кроме систем управления сетями существуют и системы управления другими

элементами корпоративной сети: системы управления ОС, СУБД, корпоративными

приложениями. Применяются также системы управления телекоммуникационными

сетями: телефонными, а также первичными сетями технологий PDHи SDH.

Независимо от объекта управления, желательно, чтобы система управления

выполняла ряд функций, которые определены международными стандартами,

обобщающими опыт применения систем управления в различных областях. Существуют

рекомендации ITU-T X.700 и близкий к

ним стандарт ISO 7498-4, которые

делят задачи системы управления на пять функциональных групп:

- управление конфигурацией сети и именованием;

- обработка ошибок;

- анализ производительности и надежности;

- управление безопасностью;

- учет работы сети.

Рассмотрим задачи этих функциональных областей управления применительно к

системам управления сетями.

Управление конфигурацией

сети и именованием (Configuration Management). Эти задачи заключаются в

конфигурировании параметров как элементов сети (Network Element, NE), так и сети в целом. Для элементов сети, таких как

маршрутизаторы, мультиплексоры и т.п., с помощью этой группы задач определяются

сетевые адреса, идентификаторы (имена), географическое положение и пр.

Для сети в целом управление конфигурацией обычно начинается с построения

карты сети, т.е. отображении реальных связей между элементами сети и изменении

связей между элементами сети – образование новых физических или логических

каналов, изменение таблиц коммутации и маршрутизации.

Управление конфигурацией (как и другие задачи системы управления) могут

выполняться в автоматическом, ручном или полуавтоматическом режимах. Например,

карта сети может составляться автоматически, на основании зондирования реальной

сети пакетами-исследователями, а может быть введена оператором системы

управления вручную. Чаще всего применяются полуавтоматические методы, когда

автоматически полученную карту оператор подправляет вручную. Методы

автоматического построения топологической карты, как правило, являются

фирменными разработками.

Более сложной задачей является настройка коммутаторов и маршрутизаторов на

поддержку маршрутов и виртуальных путей между пользователями сети.

Согласованная ручная настройка таблиц маршрутизации при полном или частичном

отказе от использования протокола маршрутизации (а в некоторых глобальных сетях,

например, Х.25, такого протокола просто не существует) представляет собой

сложную задачу. Многие системы управления сетью общего назначения ее не

выполняют, но существуют специализированные системы конкретных производителей,

например, система NetSys компании Cisco Systems, которая решает ее для

маршуртизаторов этой же компании.

Обработка ошибок (Fault Management). Эта группа задач

включает выявление, определение и устранение последствий сбоев и отказов в

работе сети. На этом уровне выполняется не только регистрация сообщений об

ошибках, но и их фильтрация, маршрутизация и анализ на основе некоторой

корреляционной модели. Фильтрация позволяет выделить из весьма интенсивного

потока сообщений об ошибках, который обычно наблюдается в большой сети, только

важные сообщения, маршрутизация обеспечивает их доставку нужному элементу

системы управления, а корреляционный анализ позволяет найти причину, породившую

поток взаимосвязанных сообщений (например, обрыв кабеля может быть причиной

большого количества сообщений о недоступности сетей и серверов).

Устранение ошибок может быть как автоматическим, так и полуавтоматическим.

В первом случае система непосредственно управляет оборудованием или

программными комплексами и обходит отказавший элемент за счет резервных каналов

и т.п. В полуавтоматическом режиме основные решения и действия по устранению

неисправности выполняют люди, а система управления только помогает в

организации этого процесса – оформляет квитанции на выполнение работ и

отслеживает их поэтапное выполнение (подобно системам групповой работы).

В этой группе задач иногда выделяют подгруппу задач управления проблемами,

подразумевая под проблемой сложную ситуацию, требующую для разрешения

обязательного привлечения специалистов по обслуживанию сети.

Анализ производительности

и надежности (Performance Management). Задачи этой группы

связаны с оценкой на основе накопленной статистической информации таких

параметров, как время реакции системы, пропускная способность реального или

виртуального канала связи между двумя конечным и абонентами сети, интенсивность

трафика в отдельных сегментах и каналах сети, вероятность искажения данных при

их передаче через сеть, а также коэффициент готовности сети или ее определенной

транспортной службы.

Функции анализа производительности и надежности сети нужны как для

оперативного управления сетью, так и для планирования развития сети.

Результаты анализа производительности и надежности позволяют

контролировать соглашение об уровне обслуживания (Service Level Agreement, SLA), заключаемое между пользователем сети и ее администраторами (или

компанией, продающей услуги). Обычно в SLA оговариваются такие параметры надежности, как коэффициент готовности

службы в течение года и месяца, максимальное время устранения отказа, а также

параметры производительности, например, средняя и максимальная пропускная

способности при соединении двух точек подключения пользовательского

оборудования, время реакции сети (если информационная служба, для которой

определяется время реакции, поддерживается внутри сети), максимальная задержка

пакетов при передаче через сеть (если сеть используется только как транзитный

транспорт). Без средств анализа производительности и надежности поставщик услуг

публичной сети или отдел информационных технологий предприятия не сможет ни

проконтролировать, ни тем более обеспечить нужный уровень обслуживания для

конечных пользователей сети.

Управление безопасностью (Security Management). Задачи этой группы

включают в себя контроль доступа к ресурсам сети (данным и оборудованию) и

сохранение целостности данных при их хранении и передчае через сеть. Базовыми

элементами управления безопасностью являются процедуры аутентификации пользователей,

назначение и проверка прав доступа к ресурсам сети, распределение и поддержка

ключей шифрования, управления полномочиями и т.п. Часто функции этой группы не

включаются в системы управления сетями, а реализуются либо в виде специальных

продуктов (например, системы аутентификации и авторизации Kerberos, различных защитных экранов, систем

шифрования данных), либо входят в состав операционных систем и системных

приложений.

Учет работы сети (Accounting Management). Задачи этой группы занимаются регистрацией

времени использования различных ресурсов сети – устройств, каналов и

транспортных служб. Эти задачи имеют дело с такими понятиями, как время

использования службы и плата за ресурсы – billing. Ввиду специфического характера оплаты услуг у различных поставщиков и

различными формами соглашения об уровне услуг, эта группа функций обычно не

включается в коммерческие системы и платформы управления типа HP Open View, а реализуется в заказных системах, разрабатываемых

для конкретного заказчика.

Модель управления OSI не делает различий

между управляемыми объектами – каналами, сегментами локальных сетей, мостами,

коммутаторами и маршрутизаторами, модемами и мультиплексорами, аппаратным и

программным обеспечением компьютеров, СУБД. Все эти объекты управления входят в

общее понятие “система”, и управляемая система взаимодействует с

управляющей системой по открытым протоколам OSI.

Однако на практике деление систем управления по типам управляемых

объектов широко распространено. Ставшими классическими системы управления

сетями, такие как SunNet Manager, HP Open View или Cabletron Spectrum, управляют только

коммуникационными объектами корпоративных сетей, т.е. концентраторами и

коммутаторами локальных сетей, а также маршрутизаторами и удаленными мостами,

как устройствами доступа к глобальным сетям. Оборудованием территориальных

сетей обычно управляют системы производителей телекоммуникационного

оборудования, такие как RADView компании RAD Data Communecations, MainStreetXpress 46020 компании Newbridge и т.п.

Рассмотрим, как описываются общие

функциональные задачи системы управления, определенные в стандартах X.700/ISO 7498-4, для такого

конкретного класса систем управления, как системы управления компьютерами и их

системным и прикладным программным обеспечением. Их называют системами

управления системой (System Management System).

Обычно система управления системой выполняет следующие функции.

- Учет используемых аппаратных и программных средств (Configuration Management). Система автоматически

собирает информацию об установленных в сети компьютерах и создает записи в

специальной базе данных об аппаратных и программных ресурсах. После этого

администратор может быстро выяснить, какими ресурсами он располагает и где тот

или иной ресурс находится, например, узнать о том, на каких компьютерах нужно

обновить драйверы принтеров, какие компьютеры обладают достаточным количеством

памяти, дискового пространства и т.п.

- Распределение и установка программного обеспечения (Configuration Management). После завершения обследования

администратор может создать пакеты рассылки нового ПО, которое нужно

инсталлировать на всех компьютерах сети или на какой-либо группе компьютеров. В

большой сети, где проявляются преимущества системы управления, такой способ

инсталляции может существенно уменьшить трудоемкость этой процедуры. Система

может также позволять централизованно устанавливать и администрировать

приложения, которые запускаются с файловых серверов, а также дать возможность

конечным пользователям запускать такие приложения с любой рабочей станции сети.

- Удаленный анализ производительности и возникающих

проблем (Fault Management and Performance Management). Эта группа функций позволяет удаленно

измерять наиболее важные параметры компьютера, операционной системы, СУБД и т.д.

(например, коэффициент использования процессора, интенсивность страничных

прерываний, коэффициент использования физической памяти, интенсивность

выполнения транзакций). Для разрешения проблем эта группа функций может давать

администратору возможность брать на себя удаленное управление компьютером в

режиме эмуляции графического интерфейса популярных операционных систем. База

данных системы управления обычно хранит детальную информацию о конфигурации

всех компьютеров в сети для того, чтобы можно было выполнять удаленный анализ

возникающих проблем.

Примерами систем управления системами являются Microsoft System Management Server (SMS), CA Unicenter, HP Operationscenter и многие другие.

Как видно из описания функций системы управления системами, они повторяют функции

системы управления сетью, но только для других объектов. Действительно, функция

учета используемых аппаратных и программных средств соответствует функции

построения карты сети, функция распределения и установки программного

обеспечения – функции управления конфигурацией коммутаторов и маршрутизаторов,

а функция анализа производительности и возникающих проблем – функции

производительности.

Эта близость функций систем управления сетями и систем управления системами

позволила разработчикам стандартов OSI не делать различия между ними и разрабатывать общие стандарты

управления.

На практике уже несколько лет также заметна отчетливая тенденция интеграции

систем управления сетями и системами в единые интегрированные продукты

управления корпоративными сетями, например, CA Unicenter TNG или TME-10 IBM/Tivoli. Наблюдается также интеграция систем управления

телекоммуникационными сетями с системами управления корпоративными сетями.

Многоуровневая модель

задач управления

Кроме описанного выше разделения задач управления на несколько

функциональных групп, полезно разделять задачи управления на уровни в

соответствии с иерархической организацией корпоративной сети. корпоративная

сеть строится иерархически, отражая иерархию самого предприятия и его задач.

Нижний уровень сети составляют элементы сети – отдельные компьютеры,

коммуникационные устройства, каналы передачи данных. На следующем уровне

иерархии эти элементы образуют сети разного масштаба – сеть рабочей группы,

сеть отдела, сеть отделения и, наконец, сеть предприятия в целом.

Для построения интегрированной системы управления разнородными элементами

сети естественно применить многоуровневый иерархический подход. Это, в

принципе, стандартный подход для построения большой системы любого типа и

назначения – от государства до автомобильного завода. Применительно к системам

управления сетями наиболее проработанным и эффективным для создания

многоуровневой иерархической системы является стандарт Telecommunication Management Network (TMN), разработанный совместными усилиями ITU-T, ISO, ANSI и ETSI. Хотя этот стандарт и предназначался изначально для

телекоммуникационных сетей, но ориентация на использование общих принципов

делает его полезным для построения любой крупной интегрированной системы

управления сетями. Стандарты TMN состоят из

большого количества рекомендаций ITU-T (и стандартов других организаций), но основные

принципы модели TMNописаны в рекомендации

М.3010.

На каждом уровне иерархии модели TMN решаются задачи одних и тех же пяти функциональных групп,

рассмотренных выше (т.е. управления конфигурацией, производительностью,

ошибками, безопасностью и учетом), однако на каждом уровне эти задачи имеют

свою специфику. Чем выше уровень управления, тем более общий и агрегированный

характер приобретает собираемая о сети информация, а сугубо технический

характер собираемых данных начинает по мере повышения уровня меняться на

производственный, финансовый и коммерческий.

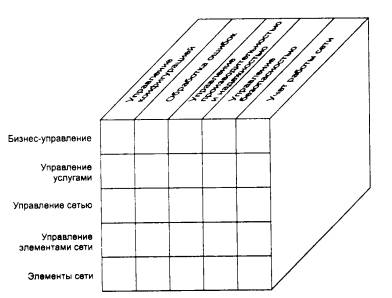

Модель TMN упрощенно можно

представить в виде следующей диаграммы (рис. 1).

Рис. 1. Многоуровневое представление задач управления сетью

Нижний уровень – уровень элементов сети (Network Element Layer, NE) – состоит из отдельных

устройств сети: каналов, усилителей, оконечной аппаратуры, мультиплексоров,

коммутаторов и т.п. Элементы могут содержать встроенные средства для поддержки

управления – датчики, интерфейсы управления, а могут и представлять вещь в

себе, требующую для связи с системой управления разработки специального

оборудования – устройств связи с объектом, УСО. Современные

технологии обычно имеют встроенные функции управления, которые позволяют

выполнять хотя бы минимальные операции по контролю за состоянием устройства и

за передаваемым устройством трафиком. Подобные функции встроены в

технологии FDDI, ISDN, Frame Relay, SDH. В этом случае

устройство всегда можно охватить системой вправления, даже если оно не имеет

специального блока управления, т.к. протокол технологии обязывает устройство

поддерживать некоторые функции управления. Устройства, которые работают по

протоколам, не имеющим встроенных функций контроля и управления, снабжаются

отдельным блоком управления, который поддерживает один из двух наиболее

распространенных протоколов управления – SNMP или CMIP. Эти протоколы

относятся к прикладному уровню модели OSI.

Следующий уровень – уровень управления элементами сети (Network Element Management Layer) – представляет

собой элементарные системы управления. Элементарные системы управления

автономно управляют отдельными элементами сети – контролируют канал связи SDH, управляют коммутатором или мультиплексором. Уровень

управления элементами изолирует верхние слои системы управления от деталей и

особенностей управления конкретным оборудованием. Этот уровень ответственен за

моделирование поведения оборудования и функциональных ресурсов нижележащей

сети. Атрибуты этих моделей позволяют управлять различными аспектами поведения

управляемых ресурсов. Обычно элементарные системы управления разрабатываются и

поставляются производителями оборудования. Примерами таких систем могут служить

системы управления Cisco View от Cisco Systems, Optivity от Bay Networks, RADView от RAD Data Communications и т.д.

Выше лежит уровень управления сетью (Network Management Layer). Этот уровень координирует работу элементарных

систем управления, позволяя контролировать конфигурацию составных каналов,

согласовывать работу транспортных подсетей разных технологий и т.п. С помощью

этого уровня сеть начинает работать как единое целое, передавая данные между

своими абонентами.

Следующий уровень – уровень управления услугами (Service Management Layer) – занимается контролем и управлением за

транспортными и информационными услугами, которые предоставляются конечным

пользователям сети. В задачу этого уровня входит подготовка сети к

предоставлению определенной услуги, ее активизация, обработка вызовов клиентов.

Формирование услуги (service provisioning) заключается в фиксации в базе данных

значений параметров услуги, например, требуемой средней пропускной способности,

максимальных величин задержек пакетов, коэффициента готовности и т.п. В функции

этого уровня входит также выдача уровню управления сетью задания на

конфигурирование виртуального или физического канала связи для поддержания

услуги. После формирования услуги данный уровень занимается контролем за качеством

ее реализации, т.е. за соблюдением сетью всех принятых на себя обязательств в

отношении производительности и надежности транспортных услуг. Результаты

контроля качества обслуживания нужны, в частности, для подсчета оплаты за

пользование услугами клиентами сети. Например, в сети Frame Relayуровень управления

услугами следит за заказанными пользователем значениями средней скорости и

согласованной пульсации, фиксируя нарушения со стороны пользователя и сети.

Уровень бизнес-управления (Business Management Layer) занимается вопросами

долговременного планирования сети с учетом финансовых аспектов деятельности

организации, владеющей сетью. На этом уровне помесячно и поквартально

подсчитываются доходы от эксплуатации сети и ее отдельных составляющих,

учитываются расходы на эксплуатацию и модернизацию сети, принимаются решения о

развитии сети с учетом финансовых возможностей. Уровень бизнес-управления

обеспечивает для пользователей и поставщиков услуг возможность предоставления

дополнительных услуг. Этот уровень является частным случаем уровня

автоматизированной системы управления предприятием (АСУП), в то время как все

нижележащие уровни соответствуют уровням автоматизированной системы управления

технологическими процессами (АСУТП), для такого специфического типа

предприятия, как телекоммуникационная или корпоративная сеть. Но если

телекоммуникационная сеть действительно чаще всего является основой

телекоммуникационной компании, то корпоративную сеть и обслуживающий ее

персонал обычно трудно назвать предприятием. Тем не менее, на некоторых

западных фирмах корпоративная сеть выделена в автономное производственное

подразделение со своим бюджетом и со своими финансовыми договорами на

обслуживание, которое данное подразделение заключает с основными

производственными подразделениями предприятия.

Области управления ошибками; конфигурацией; доступом; производительностью; безопасностью.

Любая сложная вычислительная сеть требует дополнительных специальных

средств управления помимо тех, которые имеются в стандартных сетевых ОС. Это

связано с большим количеством разнообразного коммуникационного оборудования,

работа которого критична для выполнения сетью своих основных функций.

Распределенный характер крупной корпоративной сети делает невозможным

поддержание ее работы без централизованной системы управления, которая в

автоматическом режиме собирает информацию о состоянии каждого концентратора,

коммутатора, мультиплексора и маршрутизатора и предоставляет эту информацию

оператору сети. Обычно система управления работает в автоматизированном режиме,

выполняя наиболее простые действия по управлению сетью автоматически, а сложные

решения предоставляя принимать человеку на основе подготовленной системой

информации. Система управления должна быть интегрированной. Это означает, что

функции управления разнородными устройствами должны служить общей цели

обслуживания конечных пользователей сети с заданным качеством.

Сами системы управления представляют собой сложные программно-аппаратные

комплексы, поэтому существует граница целесообразности применения системы

управления – она зависит от сложности сети, разнообразия применяемого

коммуникационного оборудования и степени его распределенности по территории. В

небольшой сети можно применять отдельные программы управления наиболее сложными

устройствами, например, коммутатором, поддерживающим технику VLAN. Обычно каждое устройство, которое требует достаточно

сложного конфигурирования, производитель сопровождает автономной программой

конфигурирования и управления. Однако при росте сети может возникнуть проблема

объединения разрозненных программ управления устройствами в единую систему

управления, и для решения этой проблемы придется, возможно, отказаться от этих

программ и заменить их интегрированной системой управления.

Функции и архитектура

систем управления сетями

Задачи управления

Системы управления корпоративными сетями существуют не очень давно. Одной

из первых систем такого назначения, получившей широкое распространения, был

программный продукт SunNet Manager, выпущенный в 1989 году компанией SunSoft.

SunNet Manager был ориентирован

на управление коммуникационным оборудованием и контроль трафика сети. Именно

эти функции имеют чаще всего в виду, когда говорят о системе управления сетью.

Кроме систем управления сетями существуют и системы управления другими

элементами корпоративной сети: системы управления ОС, СУБД, корпоративными

приложениями. Применяются также системы управления телекоммуникационными

сетями: телефонными, а также первичными сетями технологий PDHи SDH.

Независимо от объекта управления, желательно, чтобы система управления

выполняла ряд функций, которые определены международными стандартами,

обобщающими опыт применения систем управления в различных областях. Существуют

рекомендации ITU-T X.700 и близкий к

ним стандарт ISO 7498-4, которые

делят задачи системы управления на пять функциональных групп:

- управление конфигурацией сети и именованием;

- обработка ошибок;

- анализ производительности и надежности;

- управление безопасностью;

- учет работы сети.

Рассмотрим задачи этих функциональных областей управления применительно к

системам управления сетями.

Управление конфигурацией

сети и именованием (Configuration Management). Эти задачи заключаются в

конфигурировании параметров как элементов сети (Network Element, NE), так и сети в целом. Для элементов сети, таких как

маршрутизаторы, мультиплексоры и т.п., с помощью этой группы задач определяются

сетевые адреса, идентификаторы (имена), географическое положение и пр.

Для сети в целом управление конфигурацией обычно начинается с построения

карты сети, т.е. отображении реальных связей между элементами сети и изменении

связей между элементами сети – образование новых физических или логических

каналов, изменение таблиц коммутации и маршрутизации.

Управление конфигурацией (как и другие задачи системы управления) могут

выполняться в автоматическом, ручном или полуавтоматическом режимах. Например,

карта сети может составляться автоматически, на основании зондирования реальной

сети пакетами-исследователями, а может быть введена оператором системы

управления вручную. Чаще всего применяются полуавтоматические методы, когда

автоматически полученную карту оператор подправляет вручную. Методы

автоматического построения топологической карты, как правило, являются

фирменными разработками.

Более сложной задачей является настройка коммутаторов и маршрутизаторов на

поддержку маршрутов и виртуальных путей между пользователями сети.

Согласованная ручная настройка таблиц маршрутизации при полном или частичном

отказе от использования протокола маршрутизации (а в некоторых глобальных сетях,

например, Х.25, такого протокола просто не существует) представляет собой

сложную задачу. Многие системы управления сетью общего назначения ее не

выполняют, но существуют специализированные системы конкретных производителей,

например, система NetSys компании Cisco Systems, которая решает ее для

маршуртизаторов этой же компании.

Обработка ошибок (Fault Management). Эта группа задач

включает выявление, определение и устранение последствий сбоев и отказов в

работе сети. На этом уровне выполняется не только регистрация сообщений об

ошибках, но и их фильтрация, маршрутизация и анализ на основе некоторой

корреляционной модели. Фильтрация позволяет выделить из весьма интенсивного

потока сообщений об ошибках, который обычно наблюдается в большой сети, только

важные сообщения, маршрутизация обеспечивает их доставку нужному элементу

системы управления, а корреляционный анализ позволяет найти причину, породившую

поток взаимосвязанных сообщений (например, обрыв кабеля может быть причиной

большого количества сообщений о недоступности сетей и серверов).

Устранение ошибок может быть как автоматическим, так и полуавтоматическим.

В первом случае система непосредственно управляет оборудованием или

программными комплексами и обходит отказавший элемент за счет резервных каналов

и т.п. В полуавтоматическом режиме основные решения и действия по устранению

неисправности выполняют люди, а система управления только помогает в

организации этого процесса – оформляет квитанции на выполнение работ и

отслеживает их поэтапное выполнение (подобно системам групповой работы).

В этой группе задач иногда выделяют подгруппу задач управления проблемами,

подразумевая под проблемой сложную ситуацию, требующую для разрешения

обязательного привлечения специалистов по обслуживанию сети.

Анализ производительности

и надежности (Performance Management). Задачи этой группы

связаны с оценкой на основе накопленной статистической информации таких

параметров, как время реакции системы, пропускная способность реального или

виртуального канала связи между двумя конечным и абонентами сети, интенсивность

трафика в отдельных сегментах и каналах сети, вероятность искажения данных при

их передаче через сеть, а также коэффициент готовности сети или ее определенной

транспортной службы.

Функции анализа производительности и надежности сети нужны как для

оперативного управления сетью, так и для планирования развития сети.

Результаты анализа производительности и надежности позволяют

контролировать соглашение об уровне обслуживания (Service Level Agreement, SLA), заключаемое между пользователем сети и ее администраторами (или

компанией, продающей услуги). Обычно в SLA оговариваются такие параметры надежности, как коэффициент готовности

службы в течение года и месяца, максимальное время устранения отказа, а также

параметры производительности, например, средняя и максимальная пропускная

способности при соединении двух точек подключения пользовательского

оборудования, время реакции сети (если информационная служба, для которой

определяется время реакции, поддерживается внутри сети), максимальная задержка

пакетов при передаче через сеть (если сеть используется только как транзитный

транспорт). Без средств анализа производительности и надежности поставщик услуг

публичной сети или отдел информационных технологий предприятия не сможет ни

проконтролировать, ни тем более обеспечить нужный уровень обслуживания для

конечных пользователей сети.

Управление безопасностью (Security Management). Задачи этой группы

включают в себя контроль доступа к ресурсам сети (данным и оборудованию) и

сохранение целостности данных при их хранении и передчае через сеть. Базовыми

элементами управления безопасностью являются процедуры аутентификации пользователей,

назначение и проверка прав доступа к ресурсам сети, распределение и поддержка

ключей шифрования, управления полномочиями и т.п. Часто функции этой группы не

включаются в системы управления сетями, а реализуются либо в виде специальных

продуктов (например, системы аутентификации и авторизации Kerberos, различных защитных экранов, систем

шифрования данных), либо входят в состав операционных систем и системных

приложений.

Учет работы сети (Accounting Management). Задачи этой группы занимаются регистрацией

времени использования различных ресурсов сети – устройств, каналов и

транспортных служб. Эти задачи имеют дело с такими понятиями, как время

использования службы и плата за ресурсы – billing. Ввиду специфического характера оплаты услуг у различных поставщиков и

различными формами соглашения об уровне услуг, эта группа функций обычно не

включается в коммерческие системы и платформы управления типа HP Open View, а реализуется в заказных системах, разрабатываемых

для конкретного заказчика.

Модель управления OSI не делает различий

между управляемыми объектами – каналами, сегментами локальных сетей, мостами,

коммутаторами и маршрутизаторами, модемами и мультиплексорами, аппаратным и

программным обеспечением компьютеров, СУБД. Все эти объекты управления входят в

общее понятие “система”, и управляемая система взаимодействует с

управляющей системой по открытым протоколам OSI.

Однако на практике деление систем управления по типам управляемых

объектов широко распространено. Ставшими классическими системы управления

сетями, такие как SunNet Manager, HP Open View или Cabletron Spectrum, управляют только

коммуникационными объектами корпоративных сетей, т.е. концентраторами и

коммутаторами локальных сетей, а также маршрутизаторами и удаленными мостами,

как устройствами доступа к глобальным сетям. Оборудованием территориальных

сетей обычно управляют системы производителей телекоммуникационного

оборудования, такие как RADView компании RAD Data Communecations, MainStreetXpress 46020 компании Newbridge и т.п.

Рассмотрим, как описываются общие

функциональные задачи системы управления, определенные в стандартах X.700/ISO 7498-4, для такого

конкретного класса систем управления, как системы управления компьютерами и их

системным и прикладным программным обеспечением. Их называют системами

управления системой (System Management System).

Обычно система управления системой выполняет следующие функции.

- Учет используемых аппаратных и программных средств (Configuration Management). Система автоматически

собирает информацию об установленных в сети компьютерах и создает записи в

специальной базе данных об аппаратных и программных ресурсах. После этого

администратор может быстро выяснить, какими ресурсами он располагает и где тот

или иной ресурс находится, например, узнать о том, на каких компьютерах нужно

обновить драйверы принтеров, какие компьютеры обладают достаточным количеством

памяти, дискового пространства и т.п.

- Распределение и установка программного обеспечения (Configuration Management). После завершения обследования

администратор может создать пакеты рассылки нового ПО, которое нужно

инсталлировать на всех компьютерах сети или на какой-либо группе компьютеров. В

большой сети, где проявляются преимущества системы управления, такой способ

инсталляции может существенно уменьшить трудоемкость этой процедуры. Система

может также позволять централизованно устанавливать и администрировать

приложения, которые запускаются с файловых серверов, а также дать возможность

конечным пользователям запускать такие приложения с любой рабочей станции сети.

- Удаленный анализ производительности и возникающих

проблем (Fault Management and Performance Management). Эта группа функций позволяет удаленно

измерять наиболее важные параметры компьютера, операционной системы, СУБД и т.д.

(например, коэффициент использования процессора, интенсивность страничных

прерываний, коэффициент использования физической памяти, интенсивность

выполнения транзакций). Для разрешения проблем эта группа функций может давать

администратору возможность брать на себя удаленное управление компьютером в

режиме эмуляции графического интерфейса популярных операционных систем. База

данных системы управления обычно хранит детальную информацию о конфигурации

всех компьютеров в сети для того, чтобы можно было выполнять удаленный анализ

возникающих проблем.

Примерами систем управления системами являются Microsoft System Management Server (SMS), CA Unicenter, HP Operationscenter и многие другие.

Как видно из описания функций системы управления системами, они повторяют функции

системы управления сетью, но только для других объектов. Действительно, функция

учета используемых аппаратных и программных средств соответствует функции

построения карты сети, функция распределения и установки программного

обеспечения – функции управления конфигурацией коммутаторов и маршрутизаторов,

а функция анализа производительности и возникающих проблем – функции

производительности.

Эта близость функций систем управления сетями и систем управления системами

позволила разработчикам стандартов OSI не делать различия между ними и разрабатывать общие стандарты

управления.

На практике уже несколько лет также заметна отчетливая тенденция интеграции

систем управления сетями и системами в единые интегрированные продукты

управления корпоративными сетями, например, CA Unicenter TNG или TME-10 IBM/Tivoli. Наблюдается также интеграция систем управления

телекоммуникационными сетями с системами управления корпоративными сетями.

Многоуровневая модель

задач управления

Кроме описанного выше разделения задач управления на несколько

функциональных групп, полезно разделять задачи управления на уровни в

соответствии с иерархической организацией корпоративной сети. корпоративная

сеть строится иерархически, отражая иерархию самого предприятия и его задач.

Нижний уровень сети составляют элементы сети – отдельные компьютеры,

коммуникационные устройства, каналы передачи данных. На следующем уровне

иерархии эти элементы образуют сети разного масштаба – сеть рабочей группы,

сеть отдела, сеть отделения и, наконец, сеть предприятия в целом.

Для построения интегрированной системы управления разнородными элементами

сети естественно применить многоуровневый иерархический подход. Это, в

принципе, стандартный подход для построения большой системы любого типа и

назначения – от государства до автомобильного завода. Применительно к системам

управления сетями наиболее проработанным и эффективным для создания

многоуровневой иерархической системы является стандарт Telecommunication Management Network (TMN), разработанный совместными усилиями ITU-T, ISO, ANSI и ETSI. Хотя этот стандарт и предназначался изначально для

телекоммуникационных сетей, но ориентация на использование общих принципов

делает его полезным для построения любой крупной интегрированной системы

управления сетями. Стандарты TMN состоят из

большого количества рекомендаций ITU-T (и стандартов других организаций), но основные

принципы модели TMNописаны в рекомендации

М.3010.

На каждом уровне иерархии модели TMN решаются задачи одних и тех же пяти функциональных групп,

рассмотренных выше (т.е. управления конфигурацией, производительностью,

ошибками, безопасностью и учетом), однако на каждом уровне эти задачи имеют

свою специфику. Чем выше уровень управления, тем более общий и агрегированный

характер приобретает собираемая о сети информация, а сугубо технический

характер собираемых данных начинает по мере повышения уровня меняться на

производственный, финансовый и коммерческий.

Модель TMN упрощенно можно

представить в виде следующей диаграммы (рис. 1).

Рис. 1. Многоуровневое представление задач управления сетью

Нижний уровень – уровень элементов сети (Network Element Layer, NE) – состоит из отдельных

устройств сети: каналов, усилителей, оконечной аппаратуры, мультиплексоров,

коммутаторов и т.п. Элементы могут содержать встроенные средства для поддержки

управления – датчики, интерфейсы управления, а могут и представлять вещь в

себе, требующую для связи с системой управления разработки специального

оборудования – устройств связи с объектом, УСО. Современные

технологии обычно имеют встроенные функции управления, которые позволяют

выполнять хотя бы минимальные операции по контролю за состоянием устройства и

за передаваемым устройством трафиком. Подобные функции встроены в

технологии FDDI, ISDN, Frame Relay, SDH. В этом случае

устройство всегда можно охватить системой вправления, даже если оно не имеет

специального блока управления, т.к. протокол технологии обязывает устройство

поддерживать некоторые функции управления. Устройства, которые работают по

протоколам, не имеющим встроенных функций контроля и управления, снабжаются

отдельным блоком управления, который поддерживает один из двух наиболее

распространенных протоколов управления – SNMP или CMIP. Эти протоколы

относятся к прикладному уровню модели OSI.

Следующий уровень – уровень управления элементами сети (Network Element Management Layer) – представляет

собой элементарные системы управления. Элементарные системы управления

автономно управляют отдельными элементами сети – контролируют канал связи SDH, управляют коммутатором или мультиплексором. Уровень

управления элементами изолирует верхние слои системы управления от деталей и

особенностей управления конкретным оборудованием. Этот уровень ответственен за

моделирование поведения оборудования и функциональных ресурсов нижележащей

сети. Атрибуты этих моделей позволяют управлять различными аспектами поведения

управляемых ресурсов. Обычно элементарные системы управления разрабатываются и

поставляются производителями оборудования. Примерами таких систем могут служить

системы управления Cisco View от Cisco Systems, Optivity от Bay Networks, RADView от RAD Data Communications и т.д.

Выше лежит уровень управления сетью (Network Management Layer). Этот уровень координирует работу элементарных

систем управления, позволяя контролировать конфигурацию составных каналов,

согласовывать работу транспортных подсетей разных технологий и т.п. С помощью

этого уровня сеть начинает работать как единое целое, передавая данные между

своими абонентами.

Следующий уровень – уровень управления услугами (Service Management Layer) – занимается контролем и управлением за

транспортными и информационными услугами, которые предоставляются конечным

пользователям сети. В задачу этого уровня входит подготовка сети к

предоставлению определенной услуги, ее активизация, обработка вызовов клиентов.

Формирование услуги (service provisioning) заключается в фиксации в базе данных

значений параметров услуги, например, требуемой средней пропускной способности,

максимальных величин задержек пакетов, коэффициента готовности и т.п. В функции

этого уровня входит также выдача уровню управления сетью задания на

конфигурирование виртуального или физического канала связи для поддержания

услуги. После формирования услуги данный уровень занимается контролем за качеством

ее реализации, т.е. за соблюдением сетью всех принятых на себя обязательств в

отношении производительности и надежности транспортных услуг. Результаты

контроля качества обслуживания нужны, в частности, для подсчета оплаты за

пользование услугами клиентами сети. Например, в сети Frame Relayуровень управления

услугами следит за заказанными пользователем значениями средней скорости и

согласованной пульсации, фиксируя нарушения со стороны пользователя и сети.

Уровень бизнес-управления (Business Management Layer) занимается вопросами

долговременного планирования сети с учетом финансовых аспектов деятельности

организации, владеющей сетью. На этом уровне помесячно и поквартально

подсчитываются доходы от эксплуатации сети и ее отдельных составляющих,

учитываются расходы на эксплуатацию и модернизацию сети, принимаются решения о

развитии сети с учетом финансовых возможностей. Уровень бизнес-управления

обеспечивает для пользователей и поставщиков услуг возможность предоставления

дополнительных услуг. Этот уровень является частным случаем уровня

автоматизированной системы управления предприятием (АСУП), в то время как все

нижележащие уровни соответствуют уровням автоматизированной системы управления

технологическими процессами (АСУТП), для такого специфического типа

предприятия, как телекоммуникационная или корпоративная сеть. Но если

телекоммуникационная сеть действительно чаще всего является основой

телекоммуникационной компании, то корпоративную сеть и обслуживающий ее

персонал обычно трудно назвать предприятием. Тем не менее, на некоторых

западных фирмах корпоративная сеть выделена в автономное производственное

подразделение со своим бюджетом и со своими финансовыми договорами на

обслуживание, которое данное подразделение заключает с основными

производственными подразделениями предприятия.

Анализ производительности и надежности

Задачи анализа производительности и

надежности связаны с оценкой на

основе накопленной статистической

информации таких параметров, как время

реакции системы, пропускная способность

реального или виртуального канала связи

между двумя конечными абонентами сети,

интенсивность трафика в отдельных

сегментах и каналах сети, вероятность

искажения данных при их передаче через

сеть, а также коэффициент готовности

сети или ее определенной транспортной

службы. Функции анализа производительности

и надежности сети нужны как для

оперативного управления сетью, так и

для планирования развития сети.

Результаты

анализа производительности и надежности

позволяют контролироватьсоглашение

об уровне обслуживания (SLA),

заключаемое между пользователем сети

и ее администраторами (или компанией,

продающей услуги). Обычно вSLAоговариваются такие параметры надежности,

как коэффициент готовности службы в

течение года и месяца, максимальное

время устранения отказа, а также параметры

производительности, например средняя

и максимальная пропускная способности

при соединении двух точек подключения

пользовательского оборудования, время

реакции сети (если информационная

служба, для которой определяется время

реакции, поддерживается внутри сети),

максимальная задержка пакетов при

передаче через сеть (если сеть используется

только как транзитный транспорт).

Без средств анализа производительности

и надежности поставщик услуг публичной

сети или отдел информационных технологий

предприятия не сможет ни проконтролировать,

ни тем более обеспечить нужный уровень

обслуживания для конечных пользователей

сети.

Управление безопасностью

Задачи управления безопасностью

подразумевают контроль доступа к

ресурсам сети (данным и оборудованию)

и сохранение целостности данных при их

хранении и передаче через сеть. Базовыми

элементами управления безопасностью

являются процедуры аутентификации

пользователей, назначение и проверка

прав доступа к ресурсам сети, распределение

и поддержка ключей шифрования, управления

полномочиями и т. п. Часто функции этой

группы не включаются в системы управления

сетями, а реализуются либо в виде

специальных продуктов (например, систем

аутентификации и авторизацииKerberos,

различных защитных экранов, систем

шифрования данных), либо входят в состав

операционных систем и системныхприложений.

Учет работы сети

К задачам учета работы сети

относится регистрация времени

использования различных ресурсов сети

— устройств, каналов и транспортных

служб. Подобные задачи имеют дело с

такими понятиями, как время использования

службы и плата за ресурсы —billing.

Ввиду специфического характера оплаты

услуг у различных поставщиков и различными

формами соглашения об уровне услуг эта

группа функций обычно не включается в

коммерческие системы и платформы

управления типаHPOpenView, а реализуется в заказных

системах, разрабатываемых для конкретного

заказчика.

9. Коммуникационная сеть

Коммуникационной сетьюназывается

сеть, основной задачей которой является

передача данных. Коммуникационная сеть,

именуемая также сетью передачи данных,

является ядром информационной сети,

обеспечивающим передачу и некоторые

виды обработки данных. На базе одной

коммуникационной сети можно создать

несколько информационных сетей. Задачей

коммуникационной сети является доставка

адресатам блоков данных, которые при

этом не должны терять своей целостности,

доставляться без ошибок и искажения.

Важными в сети являются также операции

по предотвращению больших очередей и

переполнения буферов систем,

Коммуникационные сети делятся на три

класса: сети с маршрутизацией данных,

сети с селекцией данных и смешанные

сети.

Наряду с сетями, каждая из которых

функционирует в соответствии с принятым

протоколом, появились многопротокольные

сети. Их создание требует больших

капиталовложений. Однако затраченные

средства быстро окупаются гибкостью

работы этих сетей. Высокопроизводительные

коммуникационные сети стали именоваться

базовыми сетями. Примером такой сети

является сеть TWBNET. Высокие скорости

обеспечивают сети ретрансляции кадров.

Соответственно типам передаваемых

сигналов различают аналоговые сети и

дискретные сети.

Аналоговая сеть— коммуникационная

сеть, передающая и обрабатывающая

аналоговые сигналы. Необходимость

передачи звука, речи и изображений

привела к созданию аналоговых сетей, в

которых носителем данных является

аналоговый сигнал. Для передачи речи

были созданы телефонные сети.

Как и любая сеть с маршрутизацией данных,

телефонная состоит из узлов коммутации,

именуемых Автоматическими телефонными

станциями (АТС). АТС обеспечивают

коммутацию каналов, а в качестве

абонентских систем, в первую очередь,

используются телефонные аппараты. Чаще

всего, телефонная сеть опирается на

кабельную сеть. Вместе с этим, используются

и телефонные радиосети. Первоначально

телефонная сеть, обеспечивая

телекоммуникации, передавала аналоговые

сигналы и поэтому была аналоговой сетью.

Это было связано с тем, что акустический

сигнал имеет непрерывную форму.

Соответственно речи Человека частотный

диапазон в аналоговой телефонной сети

был выбран от 300 до 3400 Гц. Это позволяет

передавать понятную речь и даже узнавать

говорящего.

В настоящее время телефонная сеть быстро

переходит на дискретные сигналы. Это

дает возможность использовать

многопрофильные коммуникационные сети,

строить работу телефонных станций на

базе микропроцессоров, расширять виды

предоставляемых сетевых служб, повышать

качество передачи информации. Дискретная

телефонная сеть надежна в работе и

обеспечивает высокую помехоустойчивость

связи.

Передача движущихся изображений стала

осуществляться через телевизионные

сети. Телевизионная сеть — сеть,

предназначенная для обеспечения

функционирования телевидения. На первых

этапах своего развития телевизионные

сети создавались как аналоговые сети,

предназначенные только для передачи

движущихся изображений и звукового их

сопровождения. Сегодня наряду с этим,

телевизионные сети обеспечивают широкий

диапазон видов информационного сервиса

для многочисленных пользователей.

Например, телетекст. Характерной

особенностью всех телевизионных сетей

является их высокая пропускная

способность, достигающая сотен мегабит

в секунду. На первом этапе своего развития

телевизионные сети передавали информацию

только в одном направлении — от телецентра

к абонентам, имеющим телевизоры. Второй

этап характерен тем, что информация

стала передаваться в обе стороны — и от

ее многочисленных абонентов к телецентру.

Возникло интерактивное телевидение.

При этом телевизор превратился в

многоцелевой терминал.

Телевизионная сеть вначале базировалась

на использовании одного либо двух

древовидных моноканалов, построенных

на широкополосных каналах, создаваемых

на основе эфира. Теперь большое

распространение получают сети кабельного

телевидения; особенно с использованием

оптических кабелей. Из-за увеличения

числа абонентов, наращивания длины

магистралей древовидная структура в

кабельном телевидении стала неэффективной.

Ей на смену пришла гнездовая структура.

Здесь, подключение к центральной станции

более простых гнездовых станций позволило

существенно улучшить экономичность и

качество передачи информации в сети. В

гнездовой сети сокращается, длина

магистралей, повышается соотношение

сигнал-шум.

В телевизионных сетях широко используются

спутники связи. Особенно удобны

геостационарные спутники, неподвижно

расположенные относительно наземных

абонентов. Созданы и функционируют

системы прямого (непосредственного)

телевещания со спутников. Они, при

использовании терминалов VSAT, рассчитаны

на прием сигналов на малые телевизионные

антенны диаметром 0,6-0,9 м. Еще отсутствуют

общие для всех международные стандарты

на телевизионные сети. Эта стандартизация

начнется с телевидения высокого

разрешения HDTV. Готовится стандартизация

по основам обработки сигналов изображения

и звука, способам преобразования

сигналов, передающей аппаратуре, методам

кодирования, способам сжатия данных.

Ведутся работы, связанные с переходом

телевизионных сетей на передачу и

обработку дискретных сигналов.

Телевизионная сеть из сети широковещания

постепенно превращается в многоцелевую

коммуникационную сеть большой пропускной

способности.

Однако, вскоре стал ясен первый важный

недостаток аналоговых сетей — искажение

сигналов и трудности, связанные с

восстановлением их первоначальной

формы. С появлением компьютеров стал

ясен второй недостаток рассматриваемых

сетей трудности, связанные с обеспечением

взаимодействия компьютеров, которые

данные передают с помощью дискретных

сигналов. В результате, наряду с

аналоговыми появились дискретные сети.

Развитие коммуникационных сетей показало

необходимость интеграции звука,

изображений и других типов данных для

возможности их совместной передачи.

Так как дискретные сети надежней и

экономичней аналоговых, то за основу

были приняты именно они. В этой связи

число аналоговых сетей быстро сокращается

и они заменяются дискретными.

Дискретная сеть— коммуникационная

сеть, передающая и обрабатывающая

дискретные сигналы. Первоначально

дискретные принципы использовались в

системах обработки данных. В семидесятых

годах эти принципы стали применяться

и в коммуникационных сетях. Разработка

теории, массовое производство разнообразных

высокоскоростных Интегральных Схем

(ИС), создание дискретной аппаратуры

для каналов привели к тому, что обработка

и передача данных слились в единое

целое. Появились протоколы, определяющие

дискретные сети, именуемые также

цифровыми сетями. Использование в сетях

дискретных сигналов позволило обеспечить

различные виды коммутации на базе одних

и тех же узлов коммутации и каналов. Эта

задача решена международным союзом

электросвязи, который разработал модель

Цифровой Сети с Интегральным Обслуживанием

(ЦСИО или ISDN). Для дискретных сетей

созданы дискретные системы, обеспечивающие

скоростную передачу сигналов. Дискретные

сети по сравнению с прежними (аналоговыми

сетями) имеют достаточно много преимуществ.

К ним, в первую очередь, относятся:

высокая помехоустойчивость, широкое

использование микропроцессоров и

устройств памяти, простота каналообразующей

аппаратуры.

Число аналоговых сетей быстро сокращается

и они заменяются дискретными.

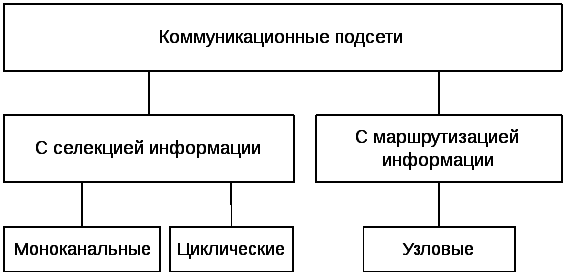

Коммуникационные подсети характеризуются

многими свойствами. Важнейшими из них

являются те, которые определяют способы

поставки информации конкретным адресатам.

В этом отношении коммуникационные

подсети делятся на два класса (см. рис.)

К первому из них относятся коммуникационные

подсети с селекцией информации. Они

характеризуются тем, что в них любой

блок данных передается от одной

абонентской системы-отправителя всем

абонентским системам. Системы, получив

очередной блок данных, проверяют адрес

его назначения. Система, которой адресован

блок, принимает его, остальные системы

отвергают этот блок. В результате

происходит селекция информации, которая

позволяет посылать блоки данных одной

группе, а также сразу всем абонентским

системам, подключенным к коммуникационной

подсети.

Рис. Классификация коммуникационных

подсетей

Подсети с селекцией информации делятся

на две группы: моноканальные ициклические. Они различаются тем,

что в подсети первой группы каждый

посланный блок данных попадает ко всем

абонентским системам практически

одновременно, а в подсети второй группы

каждый передаваемый блок доставляется

всем абонентским системам последовательно

(по очереди), проходя мимо каждой из них.

Моноканальная коммуникационная подсеть

далее для краткости именуется моноканалом.

Моноканал строится на основе общего

канала, к которому через специальные

устройства подключаются все абонентские

системы сети.

Циклическая коммуникационная подсеть,

часто именуемая циклическим кольцом,

— это канал, имеющий кольцевую форму. В

это кольцо врезаются абонентские

системы, деля его на сегменты.

Ко второму классу относятся коммуникационные

подсети с маршрутизацией информации.

В этих подсетях передача данных в отличие

от сетей предыдущего класса осуществляется

от одной абонентской системы-отправителя

к другой абонентской системе-получателю.

Для обеспечения такой доставки информации

в коммуникационной подсети используются

один либо более узлов коммутации. Поэтому

рассматриваемую подсеть далее будем

именовать узловой.

Каждый узел коммутации принимает блоки

данных и передает далее по различным

направлениям в зависимости от адресов

их назначения. Благодаря этому в подсети

осуществляется маршрутизация информации

— прокладка через коммуникационную

подсеть трактов, связывающих абонентские

системы. Моноканальные, циклические и

узловые подсети нередко конкурируют

друг с другом. При этом, правда, нужно

иметь в виду, что моноканальные и узловые

подсети могут быть как локальными, так

и территориальными. Что же касается

циклических подсетей, то они являются

только локальными.

Соседние файлы в папке Лекции по сетям ЭВМ4

- #

- #

Сетевое управление помогает администратору локализовать возникающие в сети ошибки и без промедления оценить ее состояние. Многие системы построены в соответствии с моделью FCAPS, т. е. разделены на управление ошибками, конфигурацией, статистикой, производительностью и безопасностью, причем не все решения охватывают полностью пять областей. Часто предприятиям попросту не нужна такая функциональность, им вполне хватает даже возможностей свободно распространяемого программного обеспечения или менеджеров элементов от производителей активных компонентов.

Администратор сети обычно отвечает за управление активными компонентами в локальных и глобальных сетях. В большинстве случаев к его обязанностям добавляется распространение программного обеспечения, а также управление системами и уровнем обслуживания. На крупных предприятиях некоторые предметные области переданы отдельным подразделениям, они занимаются мониторингом и конфигурацией своих компонентов, документируют их состояние в отчетах. Нередко для этой цели используется централизованное решение управления. Однако для различных компонентов и дисциплин могут применяться разные инструменты управления, работа с которыми в идеальном случае осуществляется тем не менее подразделением ИТ централизованно. Такой сценарий называется «зонтичное управление».

КОМПЕТЕНЦИИ

Говоря о сетевом управлении, как правило, имеют в виду управление и обслуживание коммутаторов и маршрутизаторов. Отсюда ясно, какие подразделения и лица должны быть вовлечены в соответствующие проекты. Однако система сетевого управления, охватывающая как локальную, так и глобальную сеть, обречена на провал, когда, к примеру, администраторы маршрутизаторов и глобальных сетей отказываются предоставлять доступ к собственным системам. Ни одно подразделение не захочет находиться под контролем у другого и добровольно никому не дает прав мониторинга своих компонентов. Чтобы провести внедрение новой системы управления с минимальным количеством препятствий, необходимо ответить на следующие вопросы:

- каких специалистов нужно привлечь к участию в проекте?

- кто принимает решение о выборе продукта?

- какие права для работы с системой управления будут предоставлены конкретным лицам?

Кроме того, с самого начала следует четко установить, каким требованиям должна отвечать система. Лишь когда все заинтересованные стороны — и руководство, и исполнители — привлечены к реализации проекта, можно понять, что является причиной проблем — например, нежелание некоторых подразделений работать совместно и предоставлять доступ к своим системам.

ФУНКЦИОНАЛЬНЫЙ ОХВАТ

Все системы обычно позволяют получить графическое представление сети, когда инфраструктура ИТ изображается на так называемых картах (см. Рисунок 1). Многие производители предлагают возможность получения важной информации через интерфейс Web, а некоторые решения полностью базируются на Web и потому не зависят от платформы.

|

Рисунок 1. Карта раскинувшейся на всю Германию сети предприятия с указанием имеющихся соединений маршрутизаторов. |

На карте, как правило, системы отображают сети IP — по одной или несколько подсетей IP. Однако это представление не учитывает зависимостей на втором уровне модели OSI. Так, например, оставшийся без ответа ping часто не позволяет определить, почему сервер недостижим. Поэтому производители систем сетевого управления дополнили свое программное обеспечение интеллектуальными элементами на втором уровне. Эти системы распознают, через какие порты или интерфейсы соединены между собой маршрутизаторы, коммутаторы и серверы, а по результатам опроса интерфейса сообщают, отчего нет доступа к серверу: из-за его отключения или по причине отсутствия соединения с магистралью.

Многие производители решений сетевого управления для описания различных возможностей своих инструментов используют модель управления сбоями, конфигурацией, статистикой, производительностью и безопасностью (Fault, Configuration, Accounting, Performance and Security, FCAPS). Эта модель была разработана Международным союзом телекоммуникаций (International Telecommunications Union, ITU) для провайдеров и операторов, поэтому для локальных сетей используются не все описанные в ней функции. Большинство систем предусматривает управление только такими категориями, как ошибки, конфигурация и производительность, причем на практике они часто перекрываются, и определить их границы невозможно. Часть из них, например статистика, реализуется в виде отдельных решений, которые рациональнее применять для специальных задач, поскольку многофункциональные универсальные продукты оказываются сложными и трудно поддаются управлению.

УПРАВЛЕНИЕ СБОЯМИ

Управление сбоями — основополагающая составная часть всех систем. Оно определяет поведение в случае тревоги, отвечает за обнаружение и исправление неисправностей, тестирование, а также за восстановление сети. Речь идет о том, чтобы после проявления ошибки как можно быстрее восстановить рабочее состояние. Путем опроса переменных SNMP в агентах сетевых компонентов и получения сообщений SNMP система распознает ошибки и анализирует их. Это может быть неготовность системы или превышение порогового значения, когда нагрузка на канал к серверу или между двумя коммутаторами превышает критическую. Система определяет причину ошибки: например, обнаруживает отсутствие соединения с магистралью. После выяснения причины система сопоставляет ее с различными сообщениями об ошибках и состоянии, подает сигнал тревоги, а управление конфигурацией устраняет ошибку — перезапускает системы или вызывает внешние программы для ликвидации проблемы.

Однако решающим фактором является то, что сообщения о тревоге в зависимости от времени суток и дня недели немедленно направляются ответственному сотруднику по электронной почте, SMS или пейджинговой связи. Слишком часто администраторы вычислительных центров узнают о случившемся лишь после звонка пользователя с жалобой на неработоспособность системы. Неправильно же сконфигурированные системы, постоянно выдающие тревожные сообщения, когда инфраструктуре ИТ ничего не угрожает, попросту игнорируются. Часто персонал не принимает всерьез работающую таким образом систему сетевого управления, поскольку она не предлагает никакой помощи. Тем не менее многие системы поддерживают возможность автоматического направления вызова в справочную техническую службу и именно этим интересны предприятиям, где бы хотели структурировать свои информационные технологии в соответствии с библиотекой инфраструктуры ИТ (IT Infrastructure Library, ITIL). В ней определены 12 ключевых процессов управления службами ИТ, а основная идея заключается в том, что правильно функционирующие процессы управления ведут к повышению качества услуг.

УПРАВЛЕНИЕ КОНФИГУРАЦИЕЙ

Управление конфигурацией позволяет контролировать, изменять и следить за компонентами при помощи соответствующих функций, к которым относятся сбор, представление, управление и актуализация параметров конфигурации. Управление конфигурацией должно автоматически обнаруживать все компоненты сети, распознавать их и классифицировать.

Автоматическое обнаружение наряду с данными об адресе сетевого узла (IP-адрес и MAC-адрес) должно позволять извлекать и другую информацию. Для топологий локальных и глобальных сетей недостаточно, когда из маршрутизатора или коммутатора третьего уровня считываются данные о маршрутизируемых сетях IP, поскольку все остальные сведения о топологии так же интересны и необходимы, например управляющая информация (Management Information Base, MIB) о мостах или исчерпывающие подробности о продвижении данных. В итоге может быть составлена точная топология сети, в частности способ физического соединения коммутаторов и маршрутизаторов между собой. Таким образом можно установить контроль за механизмами обеспечения избыточности, а в случае отказа сервера отследить цепочку соединений вплоть до соответствующего порта коммутатора.

С этой функциональностью связана и возможность документирования при условии, что предусмотрена функция экспорта, например в Visio. Более того, благодаря управлению конфигурацией должна появиться возможность устанавливать пороговые значения для самых различных параметров, к примеру нагрузки на сеть или широковещания. Само по себе конфигурирование компонентов проще всего осуществлять с помощью менеджеров элементов от соответствующих производителей компонентов.

УПРАВЛЕНИЕ ПРОИЗВОДИТЕЛЬНОСТЬЮ

В идеальном случае управление производительностью предоставляет данные обо всех коммуникационных процессах на предприятии. Сбор данных может происходить при помощи SNMP/удаленного мониторинга (т. е. путем опроса и сообщений SNMP от отдельных компонентов) или от внешних источников данных. Управление производительностью позволяет получить статистику о работе портов коммутаторов или маршрутизаторов в реальном времени. Кроме того, соответствующий инструментарий должен уметь также измерять время отклика компонентов и учитывать, например, нагрузку центрального процессора коммутатора или маршрутизатора. Отчеты позволяют сетевому администратору выдвигать предположения относительно производительности сети в будущем, поэтому хороший инструмент измерения производительности становится основой определения типовых характеристик и анализа тенденций для прогнозирования нормальной производительности сети и составления мнения о перспективах изменения объемов поступления данных. Анализ производительности позволяет предотвратить появление узких мест и тем самым повысить готовность сети (см. Рисунок 2).

|

Рисунок 2. Показания нагрузки и возникающих ошибок. |

СТАТИСТИКА

Создание отчетов об использовании сетевых услуг и передача их инициаторам, персонам и группам относится к управлению статистикой (см. Рисунок 3). Эта задача относительно сложна и в большинстве систем сетевого управления реализуется с большими затратами. Классическое управление на базе SNMP часто не в состоянии с ней справиться, поскольку требуется другой коллектор данных. Однако для растущего числа предприятий упорядочение затрат играет главную роль и потому должно быть хорошо продумано в рамках сетевого управления.

|

Рисунок 3. Отчет о готовности коммутатора. |

УПРАВЛЕНИЕ БЕЗОПАСНОСТЬЮ

Управление безопасностью при сетевом управлении играет второстепенную роль, поскольку состоит преимущественно в ограничении доступа и задании прав на использование сети. В эту категорию попадают идентификация, аутентификация и авторизация. Для указанных действий разработаны специальные решения.

ЗАКЛЮЧЕНИЕ

Не всегда необходима поддержка всех категорий модели FCAPS. Часто в небольших однородных сетях для сетевого управления достаточно менеджера элементов от производителя активных компонентов — к примеру, IronView от Foundry, Cisco Works или EpiCenter от Extreme. Система сетевого управления вовсе не обязательно должна быть дорогой. Если она применяется правильно, то быстро окупается благодаря сокращению времени на ликвидацию отказа, а в небольших сетях администратору даже не приходится применять такие сложные платформы, как Tivoli или HP OpenView. В этом случае можно предложить соответствующее свободно распространяемое решение Nagios или Whats Up Gold от IPswitsch.

Оливер Зюэс — консультант в компании Magellan. С ним можно связаться по адресу: db@lanline.awi.de.

? AWi Verlag

Скачать материал

Выберите документ из архива для просмотра:

lk12_mdk_03_01_Arkhitektura_i_oblasti_upravlenia_setyami.doc

lk13-14_mdk_03_01_Mnogourovnevaya_arkhitektura_upravlenia_TMN.doc

lk15_mdk_03_01_Protokoly_upravlenia.doc

lk16-17_mdk_03_01_Upravlenie_otkazami_v_rabote_seti.doc

lk18_mdk_03_01_Upravlenie_proizvoditelnostyu_i_bezopasnostyu_seti.doc

lk19_mdk_03_01_Obsluzhivanie_LVS.doc

lk1_03_01_PROFILAKTIKA_OB_EKTOV_SETEVOJ_INFRASTRUKTURY.docx

lk20_mdk_03_01_Iskusstvo_diagnostiki_lokalnykh_setey.doc

lk21_mdk_03_01_diagnosticheskie_programmy.doc

lk22_mdk_03_01_izmerenie_utilizatsii_seti.doc

lk23_mdk_03_01_Izmerenie_chisla_kolliziy_v_seti.doc

lk24_mdk_03_01_Tekhnicheskie_predlozhenia_i_proektnaya_dokumentatsia.doc

lk2_Monitoring_i_analiz_kompyuternykh_setey.docx

lk3_mdk_03_01.docx

lk4_mdk_03_01_Oborudovanie_dlya_diagnostiki_i_sertifikatsii_kabelnykh_sistem.docx

lk5_mdk_03_01_Expertnye_sistemy.docx

lk6_mdk_03_01_Vstroennye_sredstva_monitoringa_i_analiza_setey.docx

lk7_mdk_03_01_Autsorsing_setevoy_infrastruktury.docx

lk8-9-10-11_mdk_03_01_Proverka_i_profilaktika_setevykh_obektov.doc

Выбранный для просмотра документ lk12_mdk_03_01_Arkhitektura_i_oblasti_upravlenia_setyami.doc

ЭКСПЛУАТАЦИЯ СЕТЕВЫХ

КОНФИГУРАЦИЙ

Управление сетями

Архитектура и области

управления сетями

Системы управления сетями

представляют собой сложные программно-аппаратные комплексы, поэтому существует

граница целесообразности их применения, которая зависит от сложности сети. В

небольшой сети можно применять отдельные программы управления наиболее сложными

устройствами. Однако при росте сети встает проблема объединения разных программ

управления устройствами в единую систему управления, и для решения этой проблемы

придется, возможно, отказаться от этих программ и заменить их интегрированной

системой управления.

Первые системы управления

корпоративными сетями были ориентированы на управление коммуникационным

оборудованием и контроль трафика сети. Именно эти функции чаще всего имеют в

виду, когда говорят о системе управления сетью. Кроме систем управления сетями,

существуют и системы управления другими элементами корпоративной сети: системы

управления ОС; системы управления базами данных (СУБД), корпоративными приложениями

идр.

Типовая архитектура систем

управления сетями. Независимо от объекта управления желательно, чтобы система

управления выполняла ряд функций, которые определены международными

стандартами, обобщающими опыт применения систем управления в различных

областях. Стандарты X.700/ISO 7498-4 делят задачи системы

управления на пять функциональных групп [12]:

- 1) управление

конфигурацией сети; - 2) обработка

ошибок; - 3) анализ

производительности и надежности; - 4) управление

безопасностью; - 5) учет работы

сети.

Рассмотрим задачи этих

функциональных областей управления применительно к системам управления сетями.

Управление

конфигурацией сети заключаются в конфигурировании

параметров как элементов сети, так и сети в целом. Для элементов сети, таких

как маршрутизаторы, мультиплексоры и др., с помощью этой группы задач

определяются сетевые адреса, идентификаторы, географическое положение и пр. Для

сети в целом управление конфигурацией обычно начинается с построения карты

сети, т.е. отображения реальных связей между элементами сети и изменения связей

между элементами сети — образования новых физических или логических каналов,

изменения таблиц коммутации и маршрутизации.

Управление конфигурацией,

как и другие задачи системы управления, может выполняться в автоматическом, ручном

или полуавтоматическом режимах. Например, карта сети может составляться

автоматически, на основании зондирования реальной сети пакетами-

исследователями (программными агентами или просто агентами), либо

вводиться оператором системы управления вручную. Чаще всего применяются

полуавтоматические методы, когда автоматически полученную карту оператор

подправляет вручную. Одной из наиболее сложных задач управления конфигурацией

сети является настройка коммутаторов и маршрутизаторов на поддержку маршрутов и

виртуальных путей между пользователями сети. Согласованную ручную настройку

таблиц маршрутизации при полном или частичном отказе от использования протокола

маршрутизации (а в некоторых глобальных сетях, например Х.25, такого

протокола просто не существует) многие системы управления сетью общего

назначения просто не выполняют. Однако существуют специализированные системы

конкретных производителей, например система NetSys компании Cisco

Systems, которая решает ее для маршрутизаторов этой же компании.

Обработка

ошибок — выявление, определение и устранение последствий сбоев и

отказов в работе сети. На этом уровне выполняется регистрация сообщений об

ошибках, их фильтрация, маршрутизация и попытка устранения последствий их

возникновения. Фильтрация позволяет выделить из весьма

интенсивного потока сообщений об ошибках, который обычно наблюдается в большой

сети, только важные сообщения. Маршрутизация обеспечивает их

доставку нужному элементу системы управления, а корреляционный анализ позволяет

найти причину, породившую поток взаимосвязанных сообщений (например, обрыв

кабеля может быть причиной большого количества сообщений о недоступности сетей

и серверов).

Устранение ошибок может

быть как автоматическим, так и полуавтоматическим. В первом случае система

непосредственно управляет оборудованием или программными комплексами и обходит

отказавший элемент за счет резервных каналов. В полуавтоматическом режиме

основные решения и действия по устранению неисправности выполняют люди, а

система управления только помогает в организации этого процесса: оформляет

квитанции на выполнение работ и отслеживает их поэтапное выполнение (подобно

системам групповой работы).

Если при этом процесс

управления сбоями поддерживается процессом управления конфигурациями,

удаленным администрированием, то становится возможным архивировать

различные сетевые настройки на сервере и проводить регулярное обслуживание

сетевого оборудования. Кроме того, необходимо ежедневно проверять сетевые

настройки и сравнивать их с ожидаемыми, что позволяет быстро распознавать

возможные атаки на сетевые устройства. Вот почему так важно включать в число

областей управления сетью инструмент управления конфигурациями, который

может быть как простой системой, способной лишь распознавать устройства, так и

более сложной системой, способной проверять /og-файлы устройств, обнаруживать

ошибки конфигураций и составлять статистику использования устройств. В качестве

примера в табл. 3.1 приведен перечень типовых наблюдаемых параметров управления

сетью.

Анализ

производительности и надежности. Задачи этой группы связаны

с оценкой времени реакции системы, пропускной способности реального или