Обновлено 08.12.2022

Описание проблемы

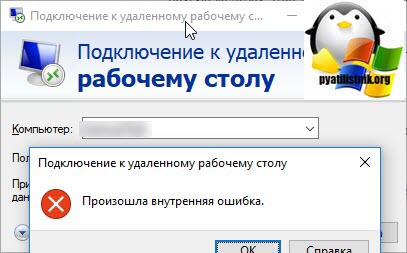

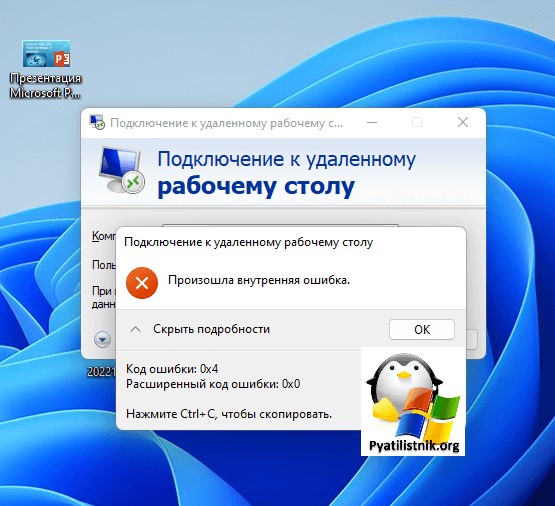

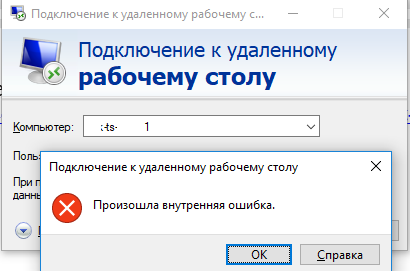

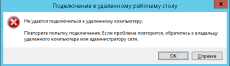

Есть сервер с операционной системой Windows Server 2012 R2, сотрудник пытается к нему подключиться, через классическую утилиту «Подключение к удаленному рабочему столу», в момент авторизации, выскакивает окно с ошибкой «Произошла внутренняя ошибка».

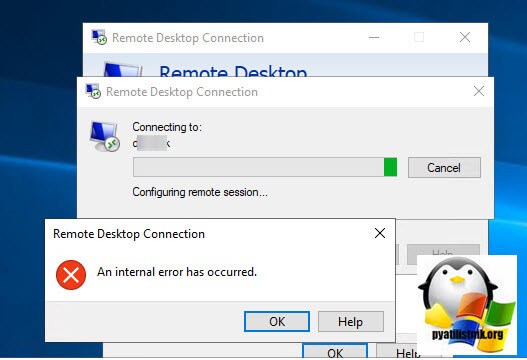

В английском варианте ошибка звучит вот так:

An internal error has occurred

После этого у вас разрывается соединение. Когда мы видели моргающий экран по RDP, там хотя бы вы попадали на сервер и могли открыть диспетчер устройств, тут сразу все обрубается на корню. Давайте смотреть, что можно сделать.

🆘 Что есть в логах?

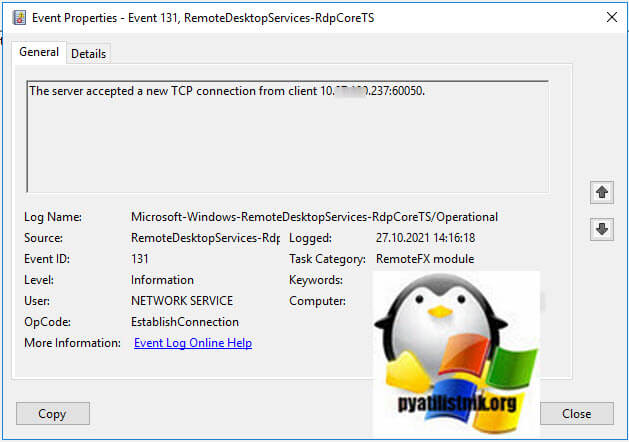

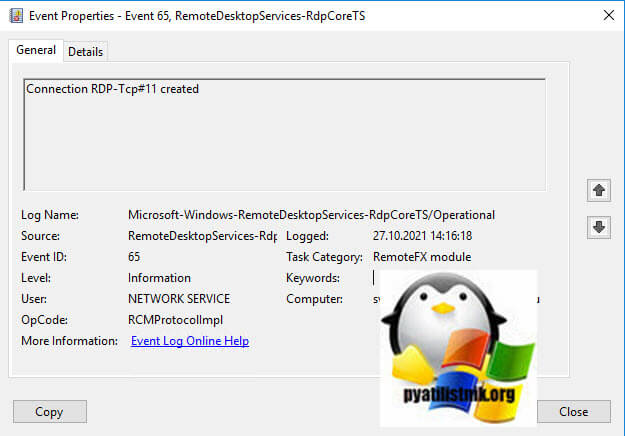

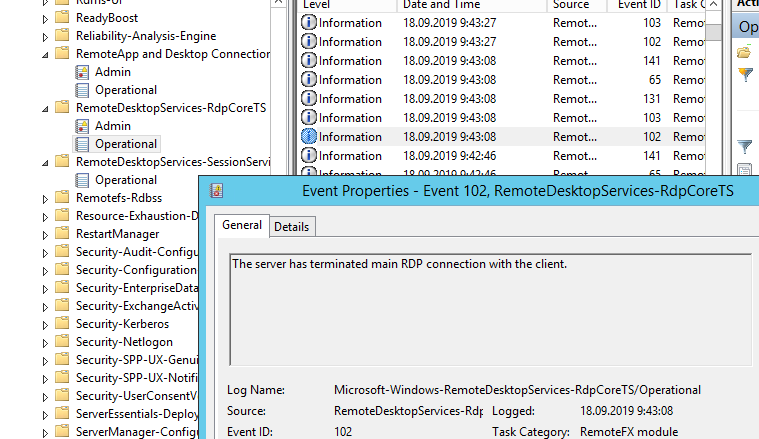

Если посмотреть журналы событий на удаленном сервере, куда вы пытаетесь подключиться, то там порядок событий будет такой:

События нужно искать в журнале Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

- 1️⃣ Первым будет идти событие ID 131 «The server accepted a new TCP connection from client IP-адрес:60050.». Тут вы увидите IP-адрес с которого идет попытка входа.

- 2️⃣ Далее событие ID 65 «Connection RDP-Tcp#11 created «.

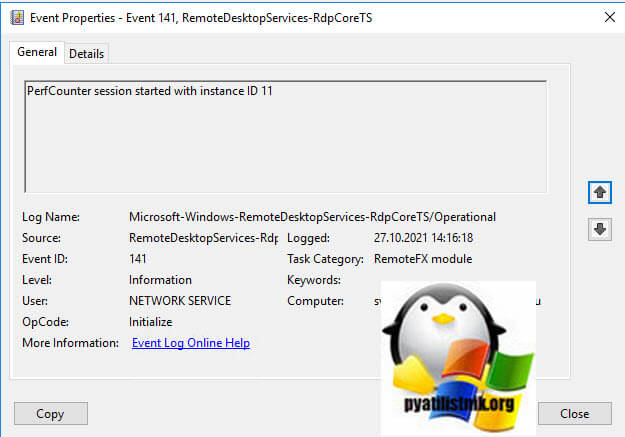

- 3️⃣ Затем событие 141 «PerfCounter session started with instance ID 11». Тут сессии будет назначен ID.

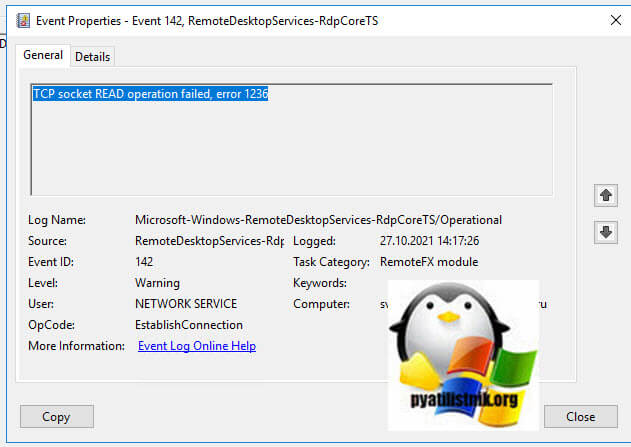

- 4️⃣ За ним будет идти ID 142 «TCP socket READ operation failed, error 1236».

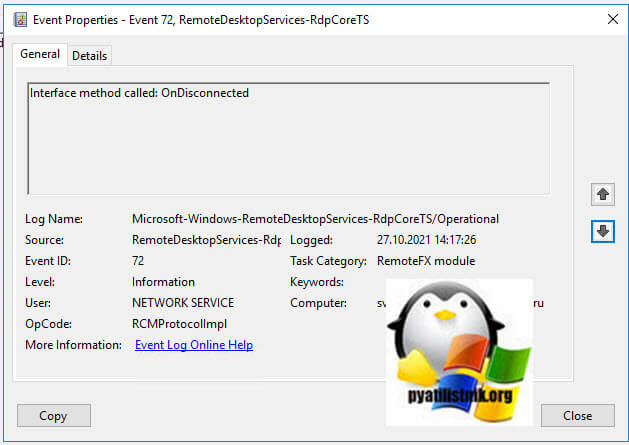

- 5️⃣ Потом вы увидите ID 72 «Interface method called: OnDisconnected»

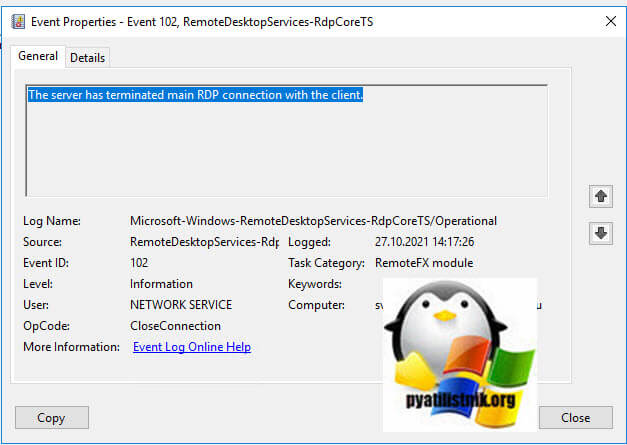

- 6️⃣ И же после этого вам покажут, что сервер разорвал подключение: «ID 102 The server has terminated main RDP connection with the client.»

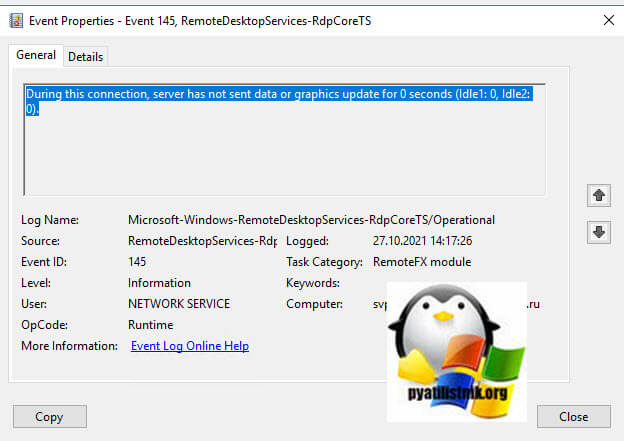

- 7️⃣ В событии ID 145 так же появляются подробности «During this connection, server has not sent data or graphics update for 0 seconds (Idle1: 0, Idle2: 0).».

- 8️⃣ Могут быть события с ID 148 «Channel rdpinpt has been closed between the server and the client on transport tunnel: 0.» или «Channel rdpcmd has been closed between the server and the client on transport tunnel: 0.» или «Channel rdplic has been closed between the server and the client on transport tunnel: 0.»

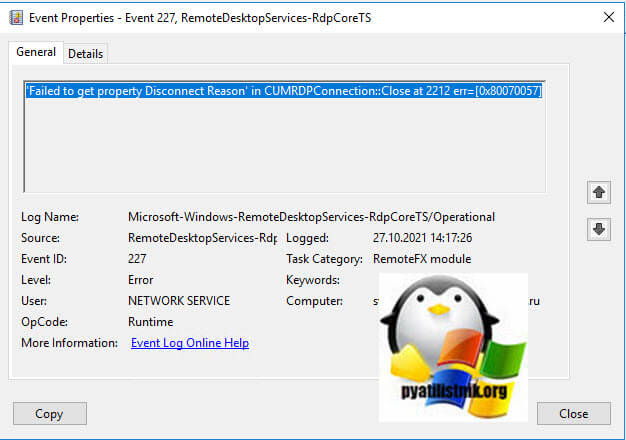

- 9️⃣ Ну и вишенка на торте, ошибка ID 227 «‘Failed to get property Disconnect Reason’ in CUMRDPConnection::Close at 2212 err=[0x80070057]»

Исправляем ошибку «Произошла внутренняя ошибка»

Так как по RDP подключиться не получается, то первым делом нужно проверить отвечает ли порт, по умолчанию это 3389. О том, как проверить порт на удаленном сервере я вам описывал, там все сводилось к выполнению команды Telnet, ознакомьтесь. Если порт отвечает, то делаем следующее.

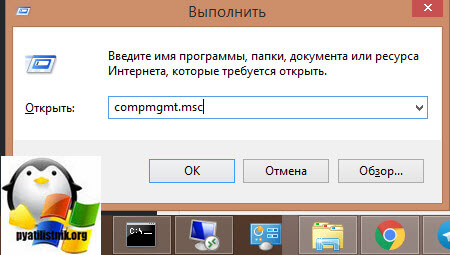

Нужно удаленно перезапустить службу на этом сервере, чтобы сам сервер не перезагружать, так как в этот момент, он может выполнять важные задачи, можно использовать утилиту «Управление компьютером». Открыть ее можно через команду вызова оснастки, вызываем окно «Выполнить», через одновременное нажатие клавиш WIN и R, в котором пишем:

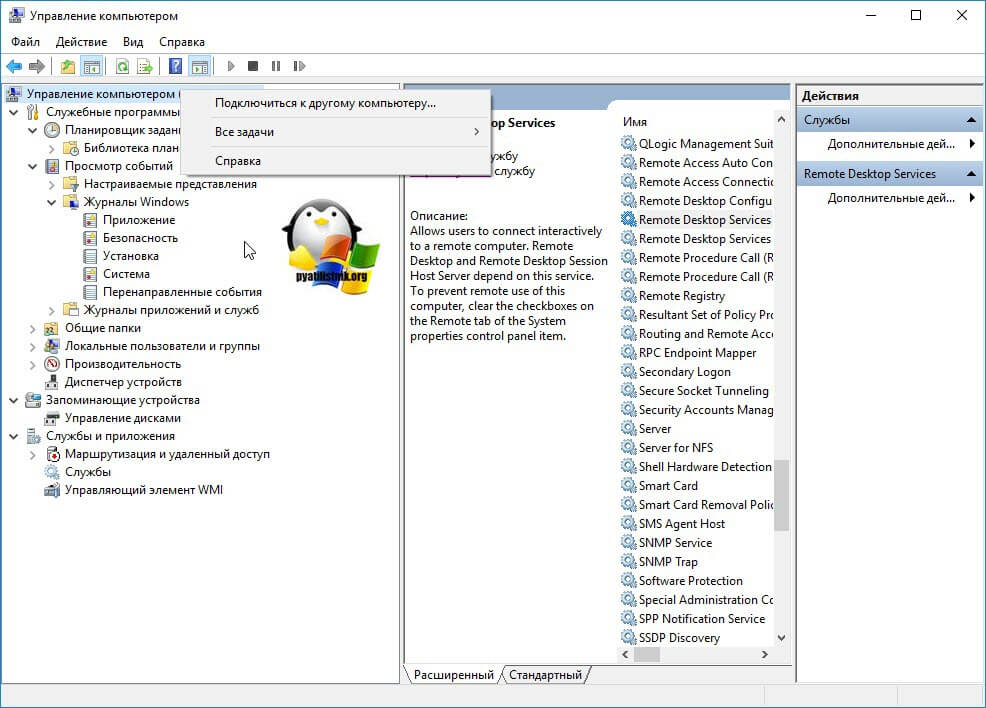

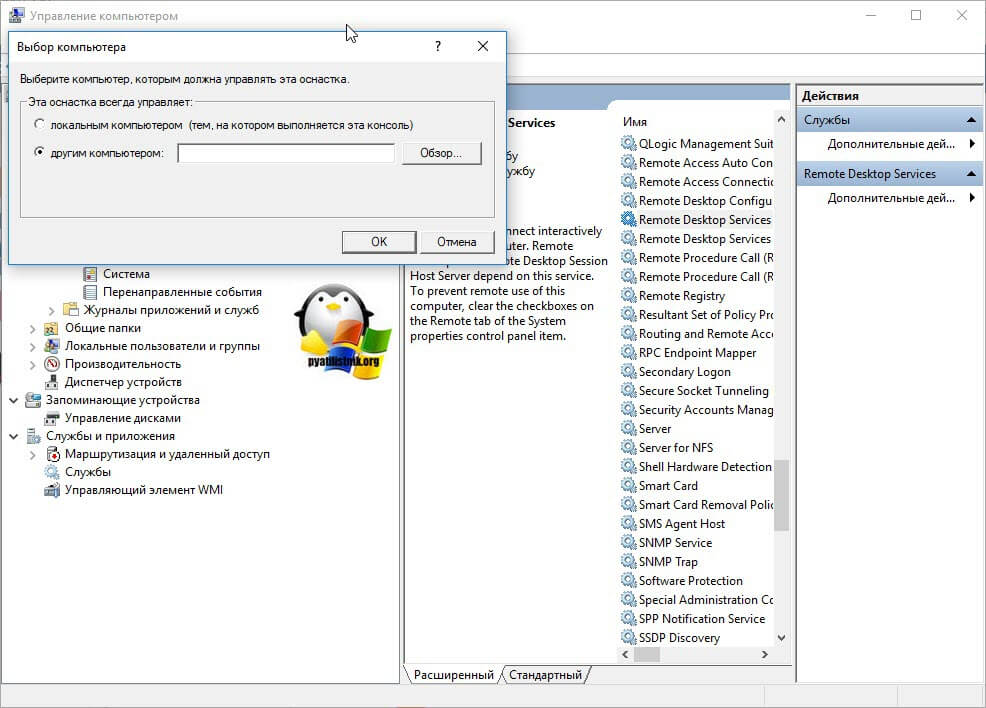

В открывшейся оснастке, щелкните в самом верху по пункту «Управление компьютером» правым кликом мыши, и выберите пункт «Подключиться к удаленному компьютеру».

Выберите пункт «Другим компьютером» и укажите его DNS имя, или найдите его через кнопку обзор.

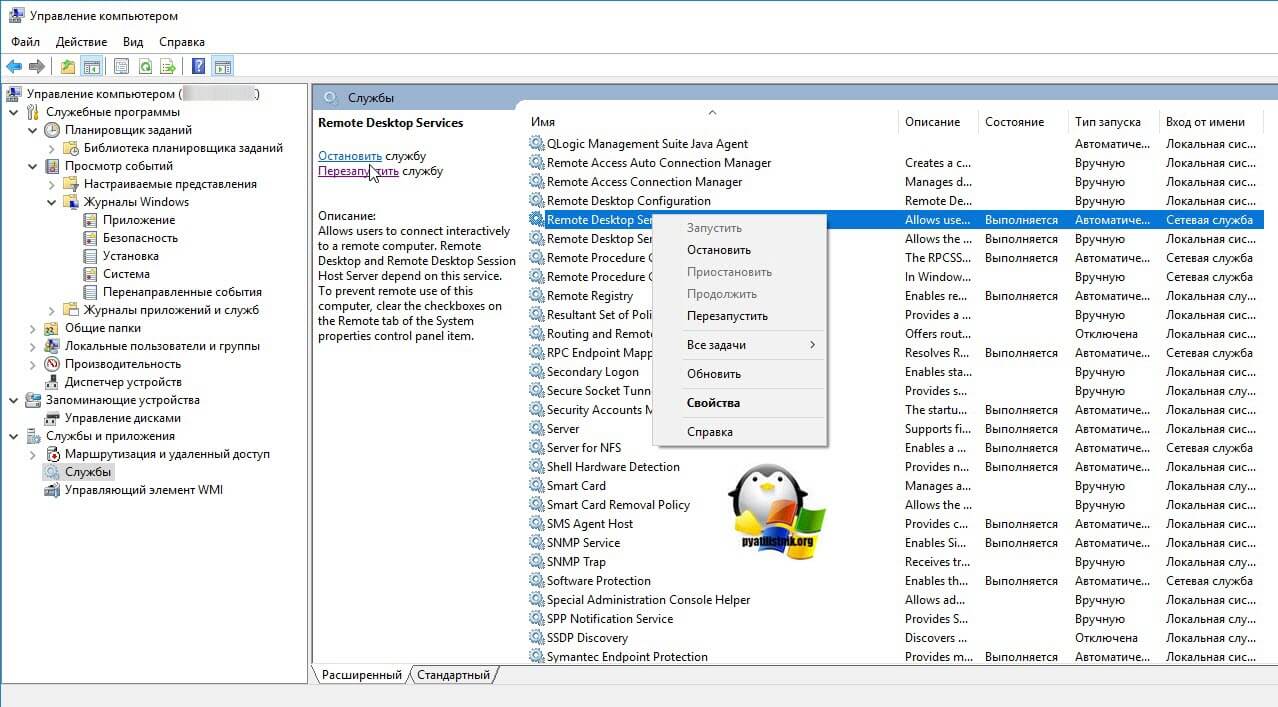

Когда вы подключитесь к нужному серверу, перейдите в пункт «Службы и приложения — Службы», в списке сервисов найдите службу удаленных рабочих столов (Remote Desktop Services), и перезапускаем ее. После этого ошибка подключения по RDP «Произошла внутренняя ошибка», у вас должна пропасть.

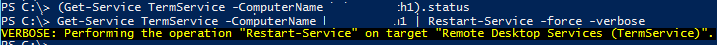

Так же вы можете использовать оболочку PowerShell запущенную от имени пользователя, у которого есть права на удаленный сервер, где будет перезапускаться служба RDP. Выполните:

Get-Service TermService -ComputerName Имя сервера | Restart-Service –force –verbose

Дополнительные методы решения

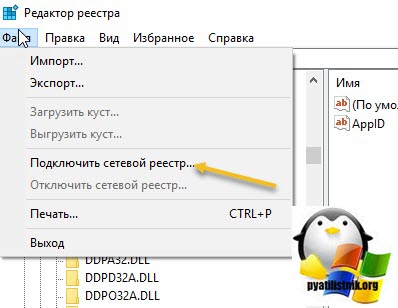

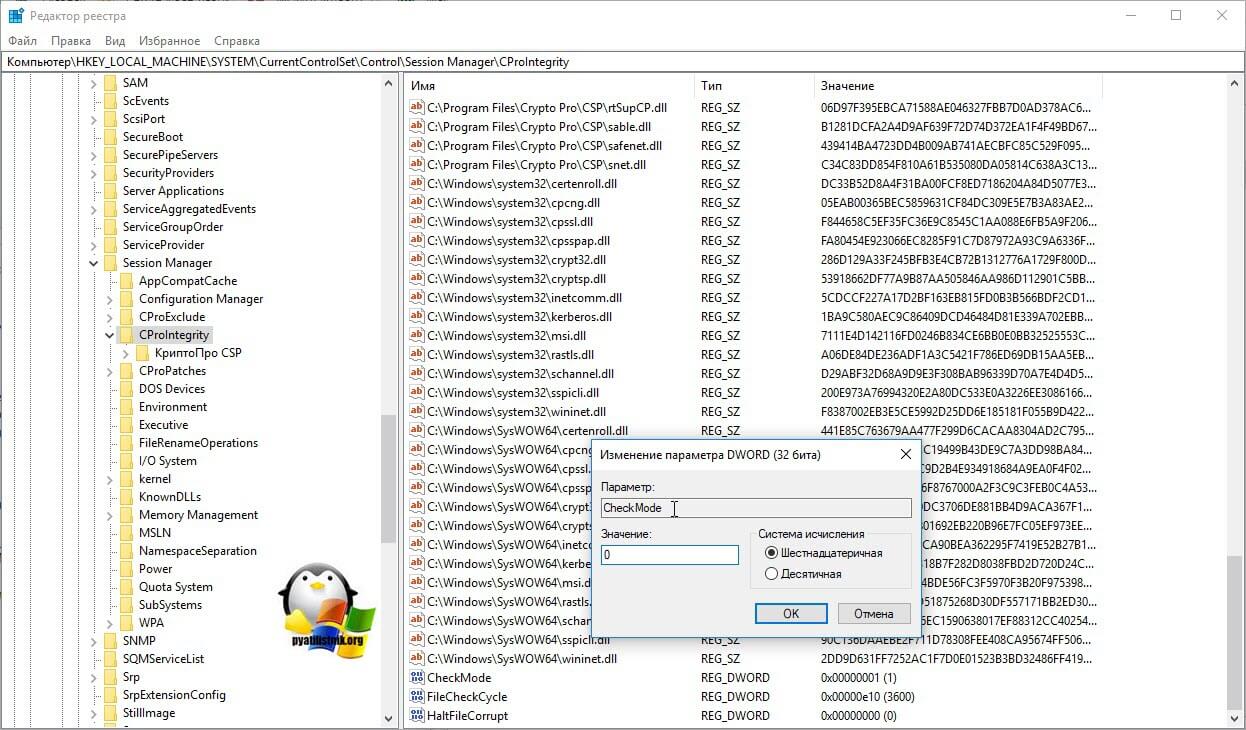

Если вам не помог первый метод, перезапускающий службу удаленных рабочих столов, то можно попробовать выполнить правку реестра. Открываете редактор реестра Windows, если у вас физического доступа к серверу нет или он далеко и вам лень до него идти, то можно попробовать подключиться к реестру удаленного сервера.

Для этого в окне «Редактор реестра» пункт меню «Файл — Подключить сетевой реестр».

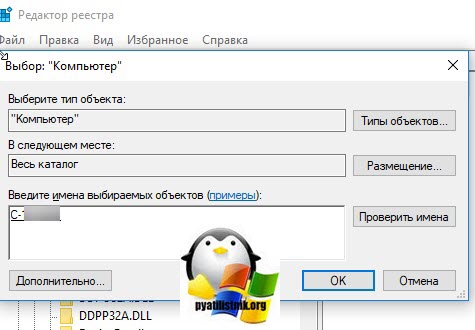

В открывшемся окне «Выбор компьютера» указываем его DNS-имя или ip-адрес и нажимаем ок. У вас будет установлено подключение к удаленному реестру сервера, что испытывает проблемы.

Находим ключ CheckMode по пути

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Session ManagerCProIntegrityCheckMode

Перед любыми правками реестра, обязательно сделайте выгрузку нужной ветки, чтобы можно было восстановить все в оперативном режиме

Выставляем ему значение о, чтобы отключить у программы КриптоПРО CSP проверку контрольных сумм. Еще один важный момент, если у вас старая версия КриптоПРО, то это так же может быть источником, проблем, недавний пример, это ошибка «Windows installer service could not be accessed». Для этого удаляем правильно КриптоПРО CSP и ставим последнюю доступную версию.

Еще можно попробовать изменить значение вот такого ключа реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Session ManagerMemory ManagementSessionImageSize

Найдите ключ SessionImageSize и задайте ему значение 0x00000020.

Дополнительные настройки RDP клиента

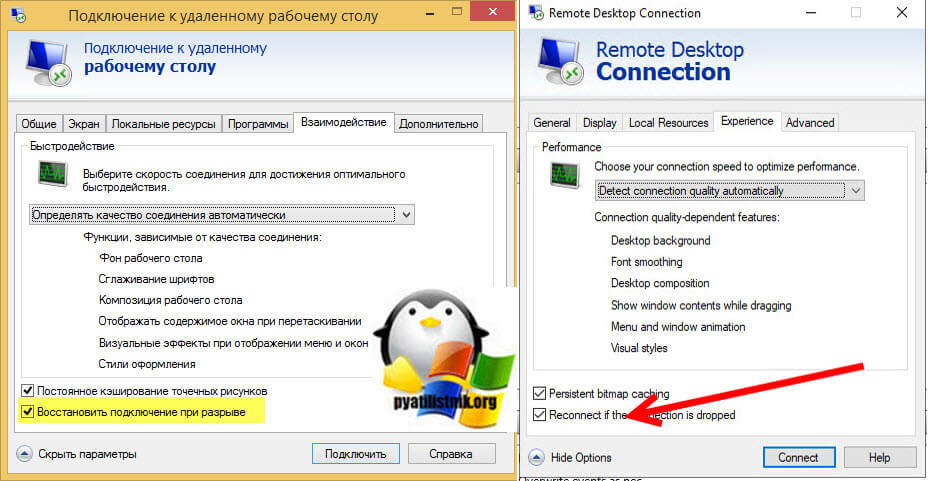

Например ошибка «An internal error has occurred» у меня встретилась на Windows Server 2022 и там мне помогло в настройках клиента RDP отключение некой опции. Перейдите в дополнительные настройки клиента для удаленного подключения, где н вкладке «Experiens (Взаимодействие)» вам нужно убрать галку с опции «Восстановить подключение при разрыве (Reconnect if the connection is droped)«

На каких-то сайтах предлагалось именно активировать данный пункт.

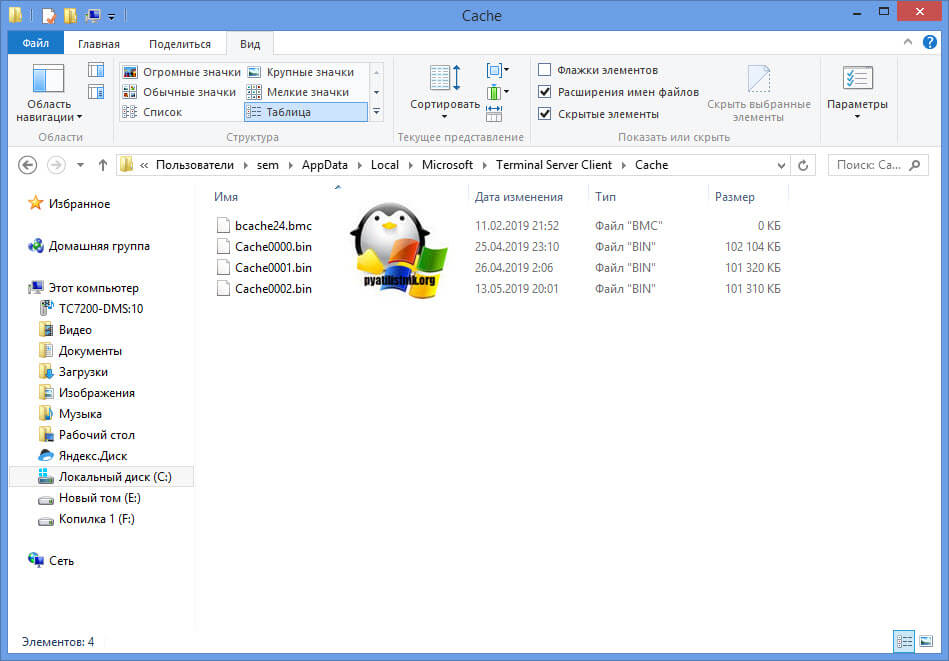

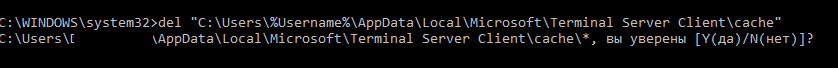

Удаление кэша подключений

Еще одним методом решения внутренней ошибки подключения по RDP может выступать поврежденный кэш, который хранится на локальном компьютере пользователя. Для его отображения вам необходимо включить отображение скрытых папок и удалить содержимое папки:

C:Usersимя пользователяAppDataLocalMicrosoftTerminal Server Client

Обновление 07.12.2022

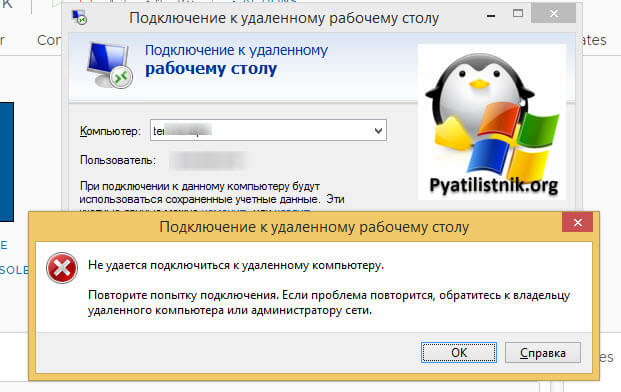

В декабре я вновь столкнулся с внутренней ошибкой, она еще стала проявлять себя вот так:

Не удается подключиться к удаленному компьютеру

Произошла внутренняя ошибка. Код ошибки: 0x4. Расширенный код ошибки: 0x0

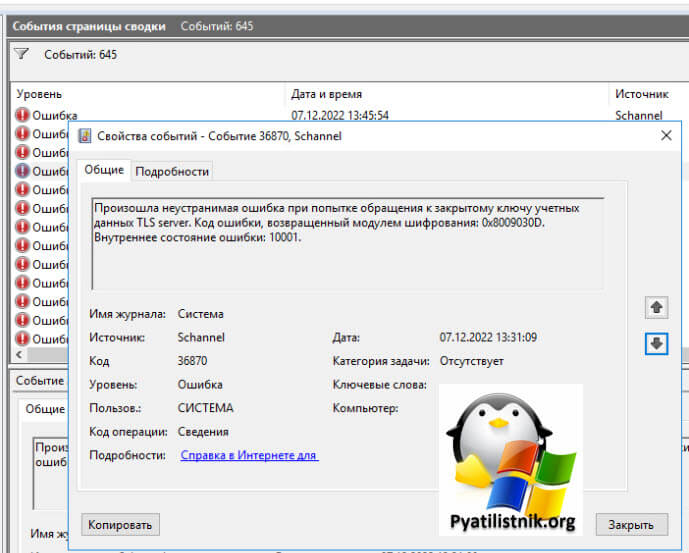

В логах сервера очень много ошибок:

Она возникает, при каждой попытке войти на рабочий стол, это и есть проблема в моем конкретном случае. Устраните ее, и ошибка с подключекнием уйдет. Перезагрузка не нужна.

Данная ошибка говорит, что на тот сертификат, что использует удаленный сервер, нет прав у самого сервера, подробности выше по ссылке

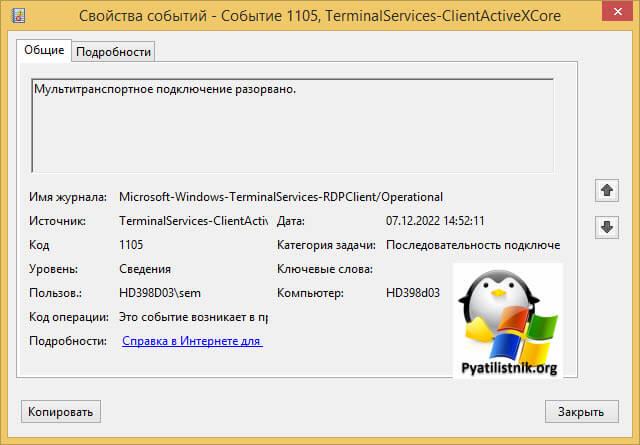

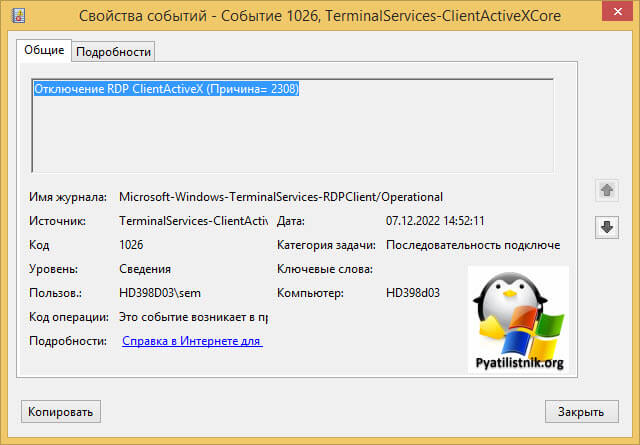

На клиентской машине откуда я пытался произвести подключение было три события:

ID 1024: Выполняется подключение RDP ClientActiveX к серверу (ter104)

ID 1105: Мультитранспортное подключение разорвано.

ID 1028: Отключение RDP ClientActiveX (Причина= 2308)

Код 2808 — Ваш сеанс служб удаленных рабочих столов завершен. Соединение с удаленным компьютером было потеряно, возможно, из-за проблем с сетевым подключением. Попробуйте снова подключиться к удаленному компьютеру. Если проблема не исчезнет, обратитесь к сетевому администратору или в службу технической поддержки.

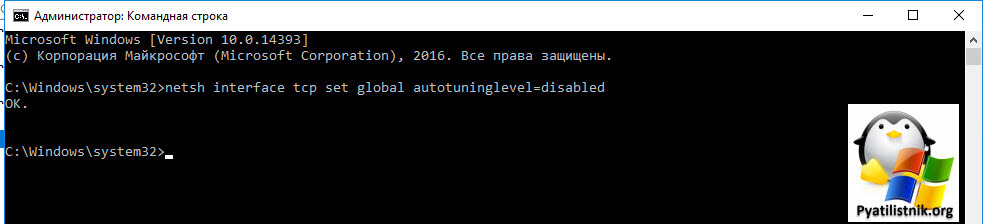

Так как у меня это была виртуальная машина, то я смог легко подключиться через консоль. В случае с ошибкой «Отключение RDP ClientActiveX (Причина= 2308)«, я отключил на сервере и клиенте autotuninglevel:

netsh interface tcp set global autotuninglevel=disabled

Не забываем перезагрузиться.

Это не помогло, далее я выполнил еще несколько рекомендаций. Я установил на сервер валидный SSL сертификат для RDP сессии. В ошибке 0x907, RDP соединение разрывалось, так как клиентская система не доверяла самоподписному сертификату удаленного сервера. Это нужно поправить, ссылку я указал, обязательно проверьте, кто сейчас выступает в роли активного:

Get-WmiObject «Win32_TSGeneralSetting» -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»

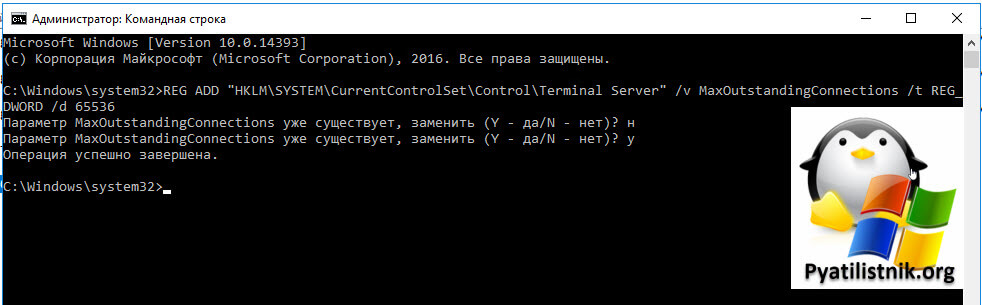

Еще я создал параметр реестра MaxOutstandingConnections. В Windows по умолчанию есть ограничения на количество сетевых подключений, так например в серверной версии, это параметр равен 3000, в десктопной 100. Из-за нестабильной сети, они могут быстро забиваться. Одно из решений проблемы с внутренней ошибкой подключения, является увеличение этого значения. В командной строке в режиме администратора выполните:

REG ADD «HKLMSYSTEMCurrentControlSetControlTerminal Server» /v MaxOutstandingConnections /t REG_DWORD /d 65536

New-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetControlTerminal Server»

-Name MaxOutstandingConnections -Value 10000 -PropertyType DWORD -Force

После этого нужно перезагрузиться.

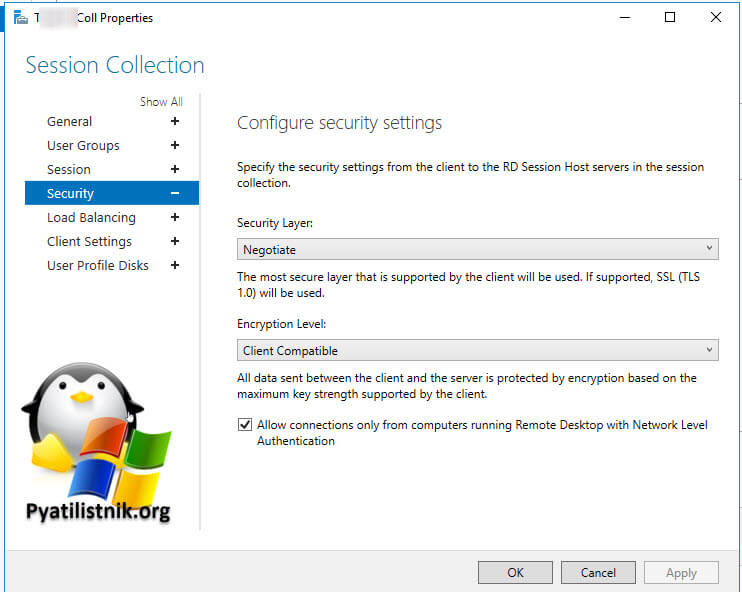

Временное решение

Пока вы не уберете ошибку «Код ошибки, возвращенный модулем шифрования: ошибка 0x8009030D», описанную выше, вы можете понизить уровень безопасности вот такими манипуляциями, это устранит «An internal error has occurred».

На обычном сервере все это помогло, а вот на ноде RDSH ошибка оставалась. Тут я решил проверить догадку с уровнем безопасности «Configure security settings». На моей ферме был уровень «Согласования (Negotiate)«

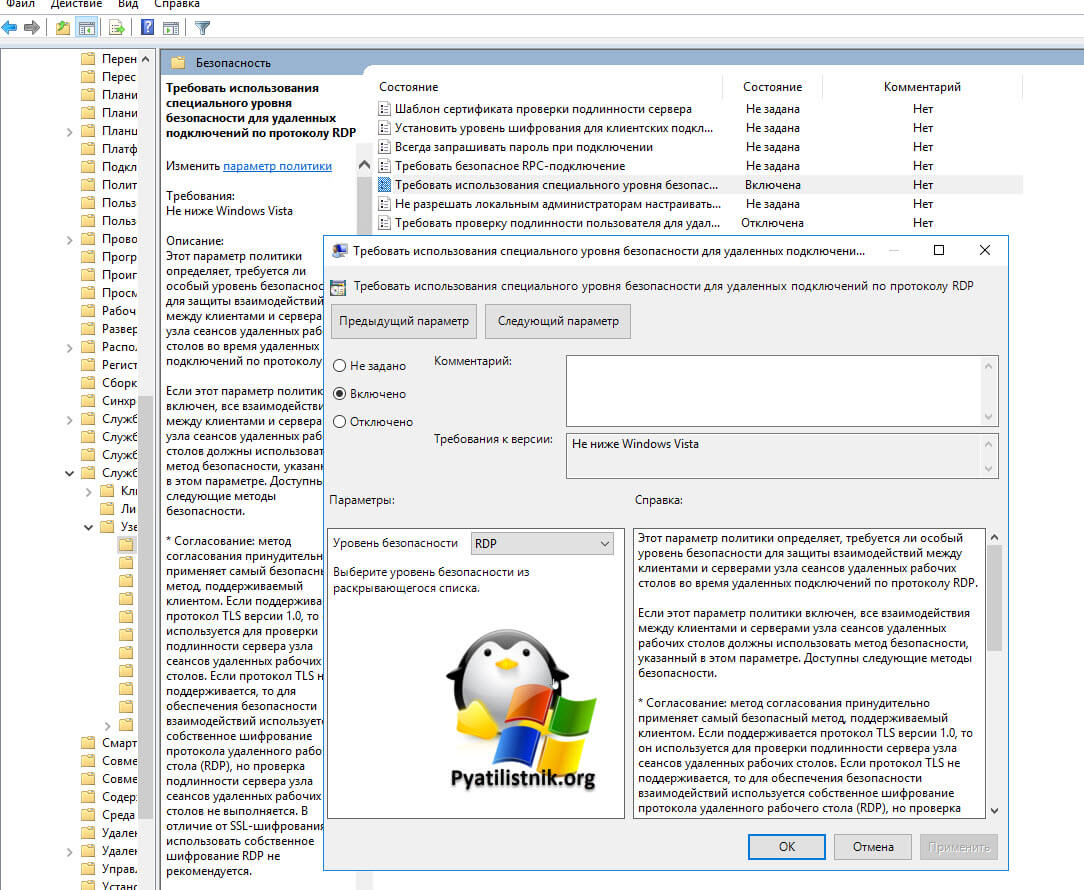

Я пошел на сервер, где были проблемы подключения и решил проверить один параметр локальной политики gpedit.msc.

Конфигурация компьютера — Административные шаблоны- Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Безопасность — Требовать использование специального уровня безопасности для удаленных подключений по протоколу RDP

Тут попробуйте выставить уровень RDP. В результате у меня после этих настроек все заработало. Теперь нужно понять, что изменилось. В настройках RDS фермы указано, что мы используем уровень согласование:

* Согласование: метод согласования принудительно применяет самый безопасный метод, поддерживаемый клиентом. Если поддерживается протокол TLS версии 1.0, то он используется для проверки подлинности сервера узла сеансов удаленных рабочих столов. Если протокол TLS не поддерживается, то для обеспечения безопасности взаимодействий используется собственное шифрование протокола удаленного рабочего стола (RDP), но проверка подлинности сервера узла сеансов удаленных рабочих столов не выполняется. В отличие от SSL-шифрования, использовать собственное шифрование RDP не рекомендуется.

Если и это вам не помогло, то нужно смотреть вариант в сторону обновления или переустановки драйверов на сетевую карту, тут вы определяете модель вашей карты или материнской платы, если в нее все интегрировано и обновляете. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Дополнительные ссылки

- https://serverfault.com/questions/934026/windows-10-pro-rdp-server-an-internal-error-has-occurred

- https://social.technet.microsoft.com/Forums/en-US/e1d60cc0-0096-4859-a0e7-eb7f11905737/remote-desktop-v10-error-0x4-from-mac?forum=winRDc

- https://learn.microsoft.com/en-us/answers/questions/108219/can-not-rdp-to-2012-r2-standard-server-after-septe.html

- https://serverfault.com/questions/541364/how-to-fix-rdp-on-windows-server-2012

Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Standard Windows Server 2012 R2 Essentials Windows Server 2012 R2 Foundation Windows 8.1 Enterprise Windows 8.1 Pro Windows 8.1 Еще…Меньше

В данной статье описывается проблема, возникающая при создании сеанса протокола удаленного рабочего стола (RDP) для подключения к компьютеру под управлением Windows Server 2012 R2. Доступно исправление для решения этой проблемы. Исправление имеет необходимых компонентов и Необходимость перезагрузки.

Симптомы

При возникновении этой проблемы, не может войти в ферме служб удаленных рабочих столов (RDS). Кроме того необходимо перезагрузить сервер, чтобы восстановить жесткий.

Решение

Для решения этой проблемы, корпорация Майкрософт выпустила исправление. Несмотря на то, что эта проблема наблюдалась только в Windows Server 2012 R2, исправление применимо также к Windows 8.1.

Сведения об исправлении

Важно. Языковой пакет не следует устанавливать после установки этого исправления. В противном случае языковые изменения в исправление не будет применяться, и будет необходимо повторно установить исправление. Дополнительные сведения содержатся в статье Установка языковых пакетов для Windows.

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте данное исправление только в тех системах, которые имеют данную проблему.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этого раздела нет, отправьте запрос в службу технической поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание посетите следующий веб-узел корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Сведения о реестре

Для использования исправления из этого пакета нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

После установки исправления компьютер необходимо перезагрузить.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.

Глобальная версия этого исправления устанавливает файлы с атрибутами, указанными в приведенных ниже таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени (DST). Кроме того, при выполнении определенных операций с файлами, даты и время могут изменяться.

Сведения о файлах Windows 8.1 и Windows Server 2012 R2 и заметки

Важно. Windows Server 2012 R2 исправления и исправления Windows 8.1 включаются в тех же самых пакетов. Однако исправления на странице запроса исправлений перечислены под обеими операционными системами. Для получения пакета исправлений, который применяется к одной или обеих операционных систем, установите исправления, перечисленные в разделе «Windows 8.1/Windows Server 2012 R2» на странице. Всегда смотрите раздел «Информация в данной статье относится к следующим продуктам» статьи для определения фактических операционных систем, к которым применяется каждое исправление.

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Версия

Продукт

Контрольная точка

Направление поддержки

6.3.960 0.17xxx

Windows 8.1 и Windows Server 2012 R2

RTM

GDR

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды, указаны отдельно в разделе «Сведения о дополнительных файлах». MUM, MANIFEST и связанные файлы каталога безопасности (.cat) очень важны для поддержания состояния обновленных компонентов. Файлы каталога безопасности, для которых не перечислены атрибуты, подписаны цифровой подписью корпорации Майкрософт.

Для всех поддерживаемых 32-разрядных версий Windows 8.1

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Rdpcorets.dll |

6.3.9600.17725 |

2,975,232 |

10-Mar-2015 |

23:49 |

x86 |

|

Rdpudd.dll |

6.3.9600.17725 |

117,248 |

11-Mar-2015 |

01:21 |

x86 |

|

Rdpvideominiport.sys |

6.3.9600.17415 |

22,848 |

29-Oct-2014 |

03:10 |

x86 |

|

Rfxvmt.dll |

6.3.9600.17415 |

33,792 |

29-Oct-2014 |

01:54 |

x86 |

Для всех поддерживаемых 64-разрядных версий Windows 8.1 и Windows Server 2012 R2

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Rdpcorets.dll |

6.3.9600.17725 |

3,547,648 |

10-Mar-2015 |

23:52 |

x64 |

|

Rdpudd.dll |

6.3.9600.17725 |

131,584 |

11-Mar-2015 |

02:03 |

x64 |

|

Rdpvideominiport.sys |

6.3.9600.17415 |

27,456 |

29-Oct-2014 |

03:56 |

x64 |

|

Rfxvmt.dll |

6.3.9600.17415 |

40,448 |

29-Oct-2014 |

02:37 |

x64 |

Сведения о дополнительных файлах

Сведения о дополнительных файлах для Windows 8.1 и для Windows Server 2012 R2

Дополнительные файлы для всех поддерживаемых 32-разрядных версий Windows 8.1

|

Свойства файла |

Значение |

|---|---|

|

Имя файла |

X86_f23adafebbea176413f58b01252ed837_31bf3856ad364e35_6.3.9600.17725_none_399d39f34a7e3ec5.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

725 |

|

Дата (UTC) |

11-Mar-2015 |

|

Время (UTC) |

09:01 |

|

Платформа |

Неприменимо |

|

Имя файла |

X86_microsoft-windows-r..s-regkeys-component_31bf3856ad364e35_6.3.9600.17725_none_c46fbfcd233741bd.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

12,927 |

|

Дата (UTC) |

11-Mar-2015 |

|

Время (UTC) |

09:13 |

|

Платформа |

Неприменимо |

Дополнительные файлы для всех поддерживаемых версий на базе x64 Windows 8.1 и Windows Server 2012 R2

|

Свойства файла |

Значение |

|---|---|

|

Имя файла |

Amd64_355115e3893858a76d13f257549c5343_31bf3856ad364e35_6.3.9600.17725_none_950fac53b135fc26.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

729 |

|

Дата (UTC) |

11-Mar-2015 |

|

Время (UTC) |

09:01 |

|

Платформа |

Неприменимо |

|

Имя файла |

Amd64_microsoft-windows-r..s-regkeys-component_31bf3856ad364e35_6.3.9600.17725_none_208e5b50db94b2f3.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

12,931 |

|

Дата (UTC) |

11-Mar-2015 |

|

Время (UTC) |

09:01 |

|

Платформа |

Неприменимо |

Статус

Корпорация Майкрософт подтверждает, что это проблема продуктов Майкрософт, перечисленных в разделе «Относится к».

Дополнительные сведения

ПричинаЭта проблема возникает из-за бесконечный цикл в функции.

Ссылки

См. термины , которые корпорация Майкрософт использует для описания обновлений программного обеспечения.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

Столкнулся со странным сообщением “

Произошла внутренняя ошибка

/

An internal error has occurred

” при RDP подключении к недавно развернутому серверу RDSH на Windows Server 2012 R2 из Windows 10. Буквально вчера RDP подключение к серверу работало нормально, но после установки и настройки RemotApp приложений и перезагрузки сервера, я не могу удаленно подключиться к его рабочему столу. Служба Remote Desktop Services судя по всему работает, так как пароль пользователя при подключении запрашивается.

Как я понял, сообщение RDP консоли “Произошла внутренняя ошибка” может появляться в различных случаях и иметь совершенно различные причины, связанные как с сервером Remote Desktop, так и с клиентом. В этой статье я постарался собрать все варианты решения и сценарий, который помог мне.

В первую очередь, убедитесь, что на RDS сервере доступен RDP порт 3389, и подключение не блокируется файерволом (Test-NetConnection rdsserver –port 3389).

Изучив логи RDP подключений на удаленном RDS сервере, я не увидел никаких особенных ошибок. В журнале Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational видно, что RDP сессия создается:

The server accepted a new TCP connection from client 10.10.1.60:64379.

Connection RDP-Tcp#3 created

Но потом без какой-либо ошибки RDP сеанс завершается:

The server has terminated main RDP connection with the client.

The disconnect reason is 0

Проверьте состояние службу Remote Desktop Services на удаленном сервере и перезапустите ее. Вы можете удаленно перезапустить службу через консоль Services.msc (Connect to another computer), но гораздо проще проверить состояние службы и перезапустить ее через PowerShell:

(Get-Service TermService -ComputerName msk-ts1).status

Служба запушена (Running), перезапустим ее:

Get-Service TermService -ComputerName msk-ts1| Restart-Service –force –verbose

Но проблему это не решило.

Какие еще варианты решения проблемы мне удалось найти в сети:

- Если у вас на удаленном сервере установлен КриптоПРО, он может быть источником проблем с rdp подключением. Попробуйте отключить проверку контрольных целостности файлов (проверки контрольных сумм) в КриптоПро через реестр. Перейдите в ветку реестра

HKLMSYSTEMCurrentControlSetControlSession ManagerCProIntegrity

и измените значение параметра CheckMode на 0. Перезагрузите сервер. - Если в журнале событий TerminalServices-RemoteConnectionManager вы встретите событие с EventID 1057 (The RD Session Host Server has failed to create a new self signed certificate to be used for RD Session Host Server authentication on SSL connections), перейдите в каталог

C:ProgramDataMicrosoftCryptoRSA

, переименуйте папку Machinekeys в Machinekeys_bak и перезапустите службу TermService. - Также нашел информацию, что RDP проблема “Произошла внутренняя ошибка” встречалась в Windows 10 1809, если на удаленном компьютере включена политика Configure H.264/AVC hardware encoding for Remote Desktop connections (находится в секции GPO: Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Remote Session Environment). Для решения этой проблемы достаточно отключить UDP протокол для RDP, создав в ветке реестра

HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal ServicesClient

параметр

fClientDisableUDP

со значением 1. - В комментариях Ivan оставил очень полезный фикс.

Проблема с ошибкой RDP может быть в наличии некоего счетчика учитывающего максимальное количество подключений в Windows.

В десктопных версиях Windows — 100, в Windows Server -3000. Для сброса счетчика достаточно перезагрузить компьютер, или просто увеличить лимит через реестр:

REG ADD "HKLMSYSTEMCurrentControlSetControlTerminal Server" /v MaxOutstandingConnections /t REG_DWORD /d 65536

Ни один из рассмотренных выше сценариев не был применим в моем случае. Я совершенно случайно обнаружил, что с других компьютеров нет проблем с подключением к этому RDS серверу. Значить проблема только с моим компьютером, а не с сервером.

Я очистил историю RDP подключений в ветке

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers

и сбросил кэш RDP в каталоге

C:Users%Username%AppDataLocalMicrosoftTerminal Server ClientCache

(перед удалением закройте все запущенные сеансы mstsc.exe):

del "C:Users%Username%AppDataLocalMicrosoftTerminal Server Clientcache"

После этого перезагрузил свой компьютер, и ошибка RDP подключения исчезла!

- Remove From My Forums

-

Вопрос

-

Здравствуйте.

Система Server 2012 Standart. Установлены службы удаленных рабочих столов, лицензирование удаленных рабочих столов. Контроллер домена поднят настроен в виртуальной среде.

Проблема в следующем: по непонятной закономерности работающие терминальные сеансы зависают, а через некоторое время сервер перестает принимать терминальные подключения, ругается на таймаут службы лицензирования

или на то, что не удается установить соединение между двумя компьютерами за отведенный период времени. Локально в это время система работает нормально. В журнале пишется ошибка terminalservices licensing с кодом

85, но не понятно является это причиной или следствием сбоя.После перезагрузки службы сервера терминалов начинают работать нормально, до следующего коллапса. Вообще вся ситуация очень похожа на описание к исправлению http://support.microsoft.com/kb/2571388/ru , только не привязано к попыткам

выхода из сеанса.Подскажите, пожалуйста, на что обратить внимание для решения этой проблемы.

Ответы

-

Причина проблемы — Volume Shadow Copy Service (VSS), судя по ошибкам с id 40963, следствие — ошибка с ID 44. Как пример такого поведения, можно рассматривать эту

статью. Достаточно простым выходом из такой ситуации, может быть перезапуск службы «Лицензирование удаленных рабочих столов» —

net stop «Remote Desktop Licensing» , затем

net start «Remote Desktop Licensing«, но проблему не решит. Резервное копирование чем делаете? Виртуальная машина с контроллером расположена на системном диске хостовой системы,

или на другом(отдельном)?-

Изменено

3 апреля 2013 г. 21:37

-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Moderator

6 мая 2013 г. 7:46

-

Изменено

-

Думаю, стоит применить

Autoruns for Windows v11.5 для выявления проблемы, посмотреть что происходит в момент входа на терминальный сервер.

Не удается подключиться к удаленному компьютеру в Windows Server 2012 R2

Не удается подключиться к удаленному компьютеру в Windows Server 2012 R2

Не удается подключиться к удаленному компьютеру

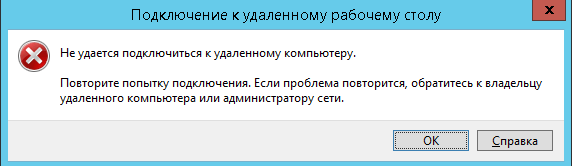

Всем привет сегодня рассмотрим как решается ошибка Не удается подключиться к удаленному компьютеру в Windows Server 2012 R2. Данная ошибка появляется когда пользователь пытается войти через RDP, смотрим в чем дело.

Описание задачи

Задача у меня была такая, требовалось сделать клон одной виртуальной машины на VMware ESXI 5.5, и запустить ее в параллельное использование. Был сделан клон, и обезличен, перезакинут в домен Active Directory. Далее виртуальной машины была настроена сеть, а именно статический ip адрес. Сервер запинговался и была попытка зайти по через удаленный рабочий стол, но появилась ошибка

Не удается подключиться к удаленному компьютеру-01

Обычно такое сообщение выскакивает когда закрыт порт RDP 3389 либо сам сервер не доступен. Оба требования были выполнены. Проверить доступность порта, поможет утилита telnet. Решение данной проблемы нашлось быстро, переустановкой сервера терминалов, но для начала удалением служб удаленных рабочих столов.

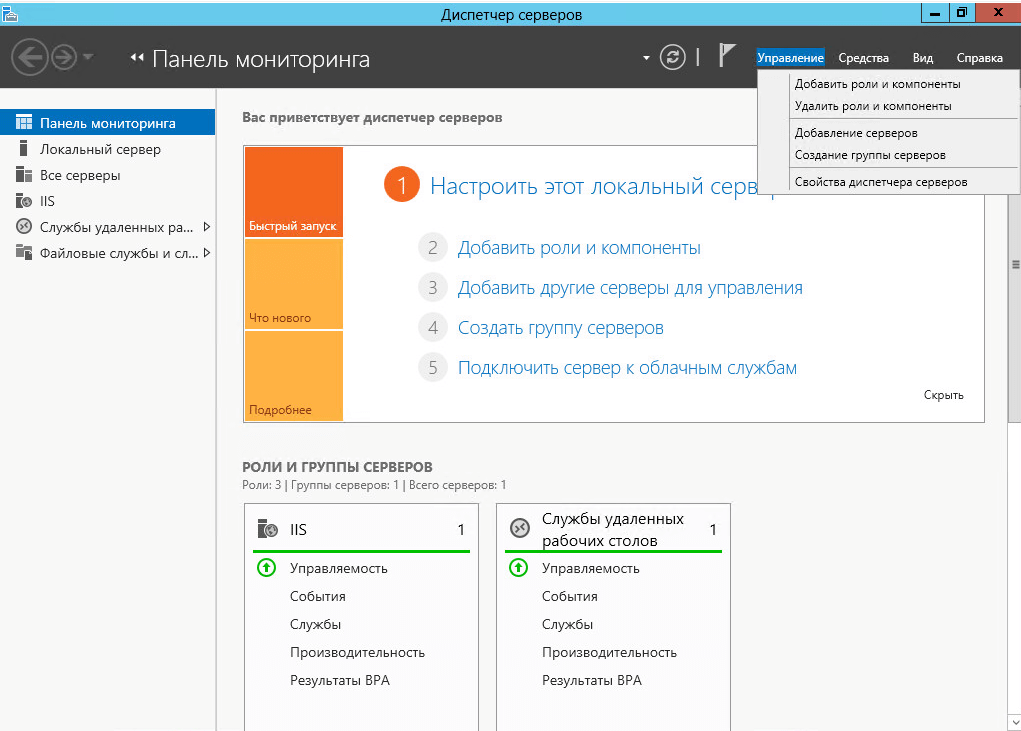

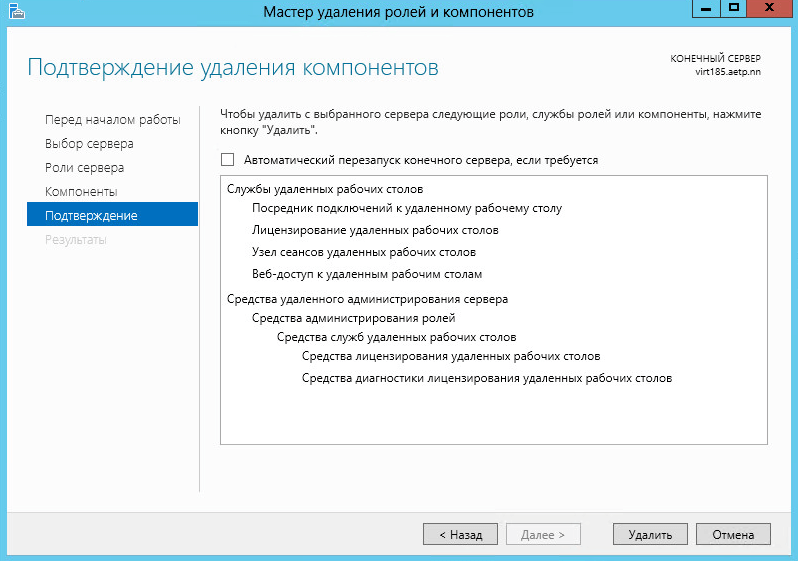

Удаляем службы удаленных рабочих столов через диспетчер сервера

Открываем диспетчер сервера, нажимаем Управление-Удалить роли и компоненты

Удаляем сервер терминалов

На первом приветственном окне жмем далее

Окно перед началом работы

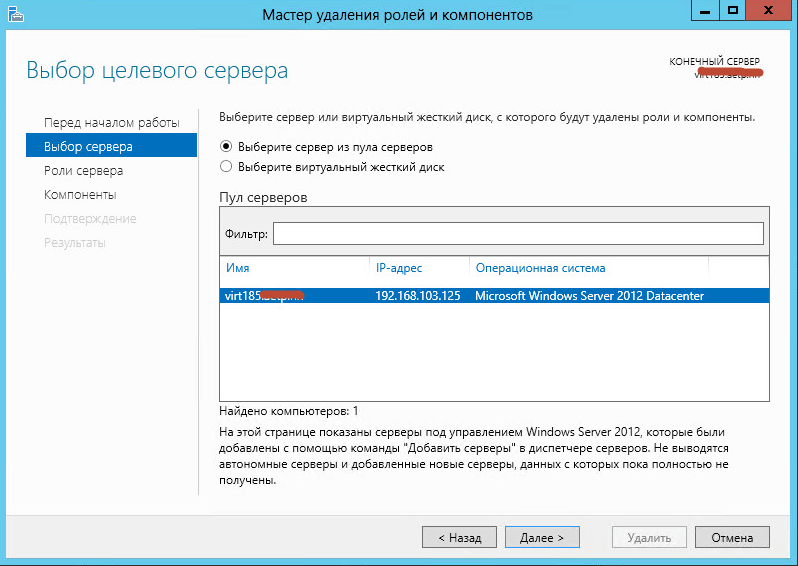

Выбираем сервер из пула серверов

Не удается подключиться к удаленному компьютеру-04

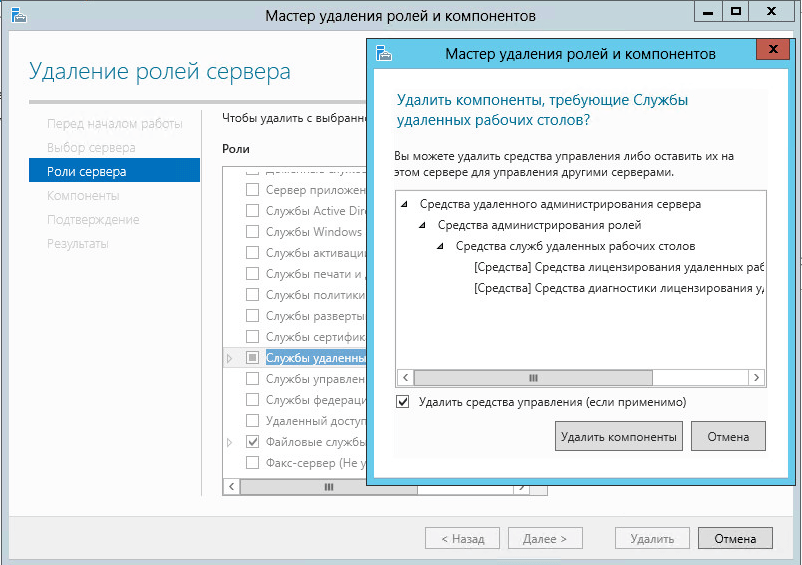

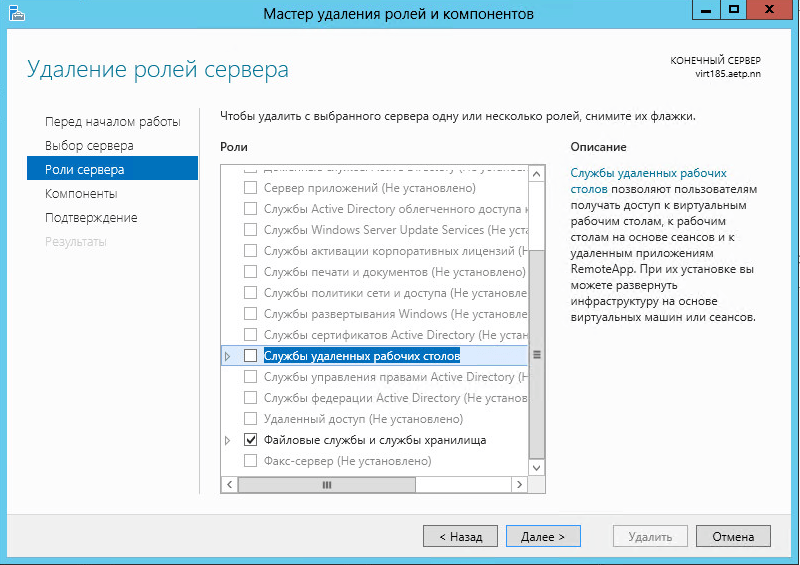

Снимаем галку с роли службы удаленных рабочих столов, выбираем Удалить кмпоненты

удаляем службы удаленных рабочих столов

удаляем службы удаленных рабочих столов

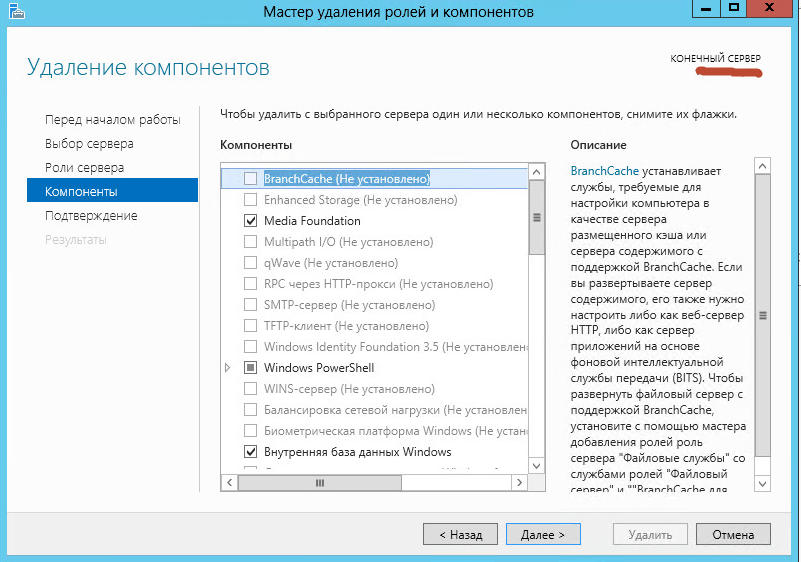

Пропускаем окно удаление компонентов и жмем далее

Удалить, через минуту роль службы удаленных рабочих столов будет удалена

Не удается подключиться к удаленному компьютеру-08

Вас попросят перезагрузить сервер, во время перезагрузки компоненты до удаляются.

Не удается подключиться к удаленному компьютеру

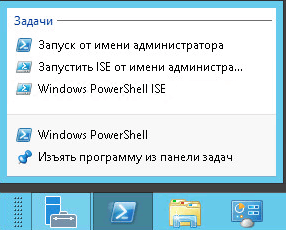

Удаляем службы удаленных рабочих столов через powershell

Powershell очень мощный инструмент для решения любой задачи в Windows Server 2012 R2, и уж деинсталировать роль ему как нечего делать. Первое, что нужно сделать это открыть powershell от имени администратора, правым кликом по значку.

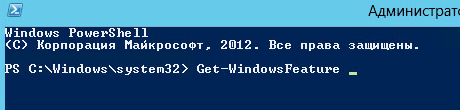

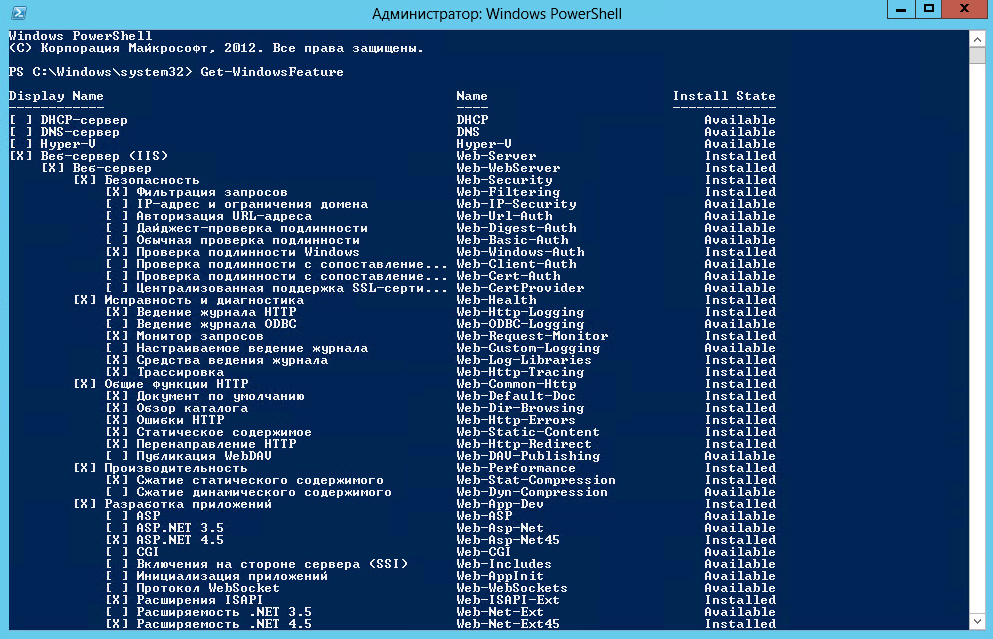

Сначала посмотрим список установленных ролей и компонентов Windows Server 2012 R2, командой

Смотрим установленные роли

В результате вы получите приличный список всех ролей и компонентов. Справа будет статус установлено или нет.

список ролей windows Server 2012 R2

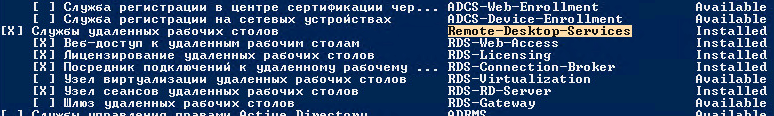

Ищем службы удаленных рабочих столов, и справа название параметра для удаления Remote-Desktop-Services

службы удаленных рабочих столов

Удаляем сервер терминалов командой

Параметр -Restart перезагрузит виртуальную машину если того требуем установщик.

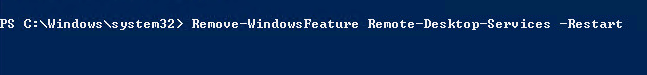

удаляем сервер терминалов

Начнется процесс удаления служб удаленных рабочих столов.

процесс удаления сервера терминалов

Далее после перезагрузки вам нужно заново установить данную службу с сервером лицензирования, как это сделать я рассказывал Как установить сервер терминалов 2012

Вот так вот просто решается ошибка Не удается подключиться к удаленному компьютеру в Windows Server 2012 R2.

Источник

Устранение неполадок с подключениями к Удаленному рабочему столу General Remote Desktop connection troubleshooting

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину. Use these steps when a Remote Desktop client can’t connect to a remote desktop but doesn’t provide messages or other symptoms that would help identify the cause.

Проверка состояния протокола RDP Check the status of the RDP protocol

Проверка состояния протокола RDP на локальном компьютере Check the status of the RDP protocol on a local computer

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол). To check and change the status of the RDP protocol on a local computer, see How to enable Remote Desktop.

Если параметры удаленного рабочего стола недоступны, см. раздел Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере. If the remote desktop options are not available, see Check whether a Group Policy Object is blocking RDP.

Проверка состояния протокола RDP на удаленном компьютере Check the status of the RDP protocol on a remote computer

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра: To check and change the status of the RDP protocol on a remote computer, use a network registry connection:

- Сначала откройте меню Пуск и выберите Выполнить. First, go to the Start menu, then select Run. В появившемся текстовом поле введите regedt32. In the text box that appears, enter regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр. In the Registry Editor, select File, then select Connect Network Registry.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК. In the Select Computer dialog box, enter the name of the remote computer, select Check Names, and then select OK.

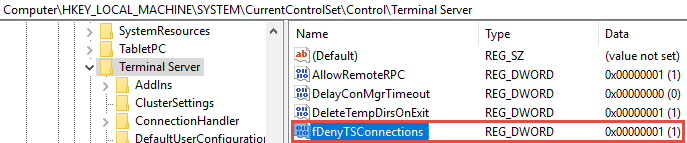

- Перейдите к записи HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server. Navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server.

- Если раздел fDenyTSConnections имеет значение 0, значит протокол RDP включен. If the value of the fDenyTSConnections key is 0, then RDP is enabled.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен. If the value of the fDenyTSConnections key is 1, then RDP is disabled.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на 0. To enable RDP, change the value of fDenyTSConnections from 1 to 0.

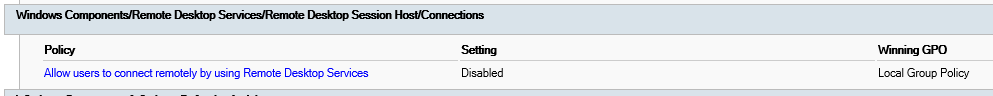

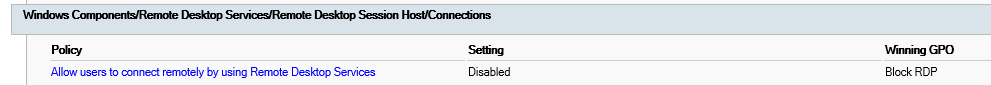

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере Check whether a Group Policy Object (GPO) is blocking RDP on a local computer

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера. If you can’t turn on RDP in the user interface or the value of fDenyTSConnections reverts to 1 after you’ve changed it, a GPO may be overriding the computer-level settings.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду: To check the group policy configuration on a local computer, open a Command Prompt window as an administrator, and enter the following command:

Когда команда будет выполнена, откройте файл gpresult.html. After this command finishes, open gpresult.html. Выберите Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов. In Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections, find the Allow users to connect remotely by using Remote Desktop Services policy.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP. If the setting for this policy is Enabled, Group Policy is not blocking RDP connections.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. If the setting for this policy is Disabled, check Winning GPO. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP. This is the GPO that is blocking RDP connections.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере Check whether a GPO is blocking RDP on a remote computer

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера. To check the Group Policy configuration on a remote computer, the command is almost the same as for a local computer:

В файле (gpresult- .html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html). The file that this command produces (gpresult- .html) uses the same information format as the local computer version (gpresult.html) uses.

Изменение блокирующего объекта групповой политики Modifying a blocking GPO

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). You can modify these settings in the Group Policy Object Editor (GPE) and Group Policy Management Console (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками). For more information about how to use Group Policy, see Advanced Group Policy Management.

Чтобы изменить блокирующую политику, используйте один из следующих методов. To modify the blocking policy, use one of the following methods:

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Подключения >Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов. In GPE, access the appropriate level of GPO (such as local or domain), and navigate to Computer Configuration >Administrative Templates >Windows Components >Remote Desktop Services >Remote Desktop Session Host >Connections >Allow users to connect remotely by using Remote Desktop Services.

- Задайте для политики значение Включена или Не задана. Set the policy to either Enabled or Not configured.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force. On the affected computers, open a command prompt window as an administrator, and run the gpupdate /force command.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику. In GPM, navigate to the organizational unit (OU) in which the blocking policy is applied to the affected computers and delete the policy from the OU.

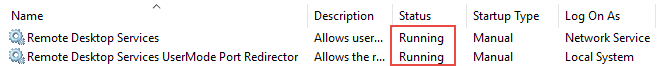

Проверка состояния служб RDP Check the status of the RDP services

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы: On both the local (client) computer and the remote (target) computer, the following services should be running:

- службы удаленных рабочих столов (TermService); Remote Desktop Services (TermService)

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService). Remote Desktop Services UserMode Port Redirector (UmRdpService)

Для локального или удаленного управления службами можно использовать оснастку MMC. You can use the Services MMC snap-in to manage the services locally or remotely. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell). You can also use PowerShell to manage the services locally or remotely (if the remote computer is configured to accept remote PowerShell cmdlets).

На любом компьютере запустите одну или обе службы, если они запущены. On either computer, if one or both services are not running, start them.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически. If you start the Remote Desktop Services service, click Yes to automatically restart the Remote Desktop Services UserMode Port Redirector service.

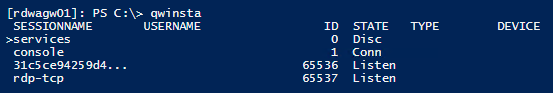

Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

Проверка состояния прослушивателя RDP Check the status of the RDP listener

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work both locally and remotely.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет: To connect to a remote computer, run the following cmdlet:

Введите qwinsta. Enter qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. If the list includes rdp-tcp with a status of Listen, the RDP listener is working. Перейдите к разделу Проверка порта прослушивателя протокола RDP. Proceed to Check the RDP listener port. В противном случае перейдите к шагу 4. Otherwise, continue at step 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера. Export the RDP listener configuration from a working computer.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра). Sign in to a computer that has the same operating system version as the affected computer has, and access that computer’s registry (for example, by using Registry Editor).

- Перейдите к следующей записи реестра: Navigate to the following registry entry:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-TcpHKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp - Экспортируйте запись в REG-файл. Export the entry to a .reg file. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров. For example, in Registry Editor, right-click the entry, select Export, and then enter a filename for the exported settings.

- Скопируйте экспортированный REG-файл на затронутый компьютер. Copy the exported .reg file to the affected computer.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения). To import the RDP listener configuration, open a PowerShell window that has administrative permissions on the affected computer (or open the PowerShell window and connect to the affected computer remotely).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To back up the existing registry entry, enter the following cmdlet:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To remove the existing registry entry, enter the following cmdlets:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами: To import the new registry entry and then restart the service, enter the following cmdlets:

Замените именем экспортированного REG-файла. Replace with the name of the exported .reg file.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Test the configuration by trying the remote desktop connection again. Если подключиться все равно не удается, перезагрузите затронутый компьютер. If you still can’t connect, restart the affected computer.

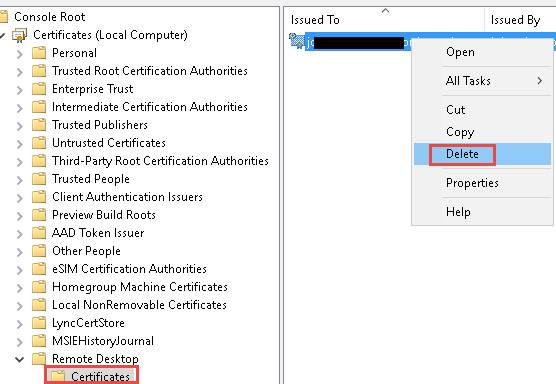

Проверка состояния самозаверяющего сертификата протокола RDP Check the status of the RDP self-signed certificate

- Если подключиться так и не удалось, откройте оснастку MMC «Сертификаты». If you still can’t connect, open the Certificates MMC snap-in. Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер. When you are prompted to select the certificate store to manage, select Computer account, and then select the affected computer.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP. In the Certificates folder under Remote Desktop, delete the RDP self-signed certificate.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов. On the affected computer, restart the Remote Desktop Services service.

- Обновите оснастку диспетчера сертификатов. Refresh the Certificates snap-in.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys. If the RDP self-signed certificate has not been recreated, check the permissions of the MachineKeys folder.

Проверка разрешений для папки MachineKeys Check the permissions of the MachineKeys folder

- На затронутом компьютере откройте проводник и перейдите к папке C:ProgramDataMicrosoftCryptoRSA . On the affected computer, open Explorer, and then navigate to C:ProgramDataMicrosoftCryptoRSA.

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно. Right-click MachineKeys, select Properties, select Security, and then select Advanced.

- Убедитесь, что настроены следующие разрешения: Make sure that the following permissions are configured:

- BuiltinАдминистраторы: Полный доступ BuiltinAdministrators: Full control

- Все: чтение и запись. Everyone: Read, Write

Проверка порта прослушивателя протокола RDP Check the RDP listener port

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. On both the local (client) computer and the remote (target) computer, the RDP listener should be listening on port 3389. Другие приложения не должны использовать этот порт. No other applications should be using this port.

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

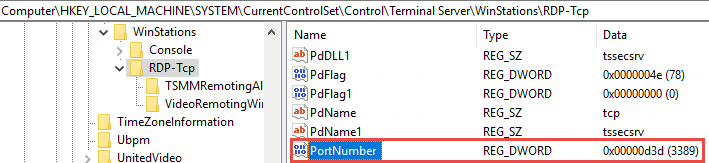

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра: To check or change the RDP port, use the Registry Editor:

- Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле. Go to the Start menu, select Run, then enter regedt32 into the text box that appears.

- Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр. To connect to a remote computer, select File, and then select Connect Network Registry.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК. In the Select Computer dialog box, enter the name of the remote computer, select Check Names, and then select OK.

- Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations . Open the registry and navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations .

- Если PortNumber имеет значение, отличное от 3389, укажите значение 3389. If PortNumber has a value other than 3389, change it to 3389.

Для управления службами удаленного рабочего стола можно использовать другой порт. You can operate Remote Desktop services using another port. Но мы не рекомендуем делать это. However, we don’t recommend you do this. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации. This article doesn’t cover how to troubleshoot that type of configuration.

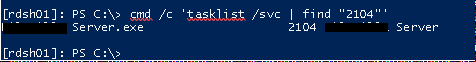

Проверка того, что другое приложение не пытается использовать тот же порт Check that another application isn’t trying to use the same port

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work locally and remotely.

Откройте окно PowerShell. Open a PowerShell window. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName . To connect to a remote computer, enter Enter-PSSession -ComputerName .

Введите следующую команду: Enter the following command:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова. Look for an entry for TCP port 3389 (or the assigned RDP port) with a status of Listening.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса». The process identifier (PID) for the process or service using that port appears under the PID column.

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду: To determine which application is using port 3389 (or the assigned RDP port), enter the following command:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Look for an entry for the PID number that is associated with the port (from the netstat output). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа. The services or processes that are associated with that PID appear on the right column.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов: If an application or service other than Remote Desktop Services (TermServ.exe) is using the port, you can resolve the conflict by using one of the following methods:

- В настройках такого приложения или службы укажите другой порт (рекомендуется). Configure the other application or service to use a different port (recommended).

- Удалите другое приложение или службу. Uninstall the other application or service.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется). Configure RDP to use a different port, and then restart the Remote Desktop Services service (not recommended).

Проверка блокировки порта протокола RDP брандмауэром Check whether a firewall is blocking the RDP port

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389. Use the psping tool to test whether you can reach the affected computer by using port 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe. Go to a different computer that isn’t affected and download psping from https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду: Open a command prompt window as an administrator, change to the directory in which you installed psping, and then enter the following command:

Проверьте выходные данные команды psping на наличие таких результатов: Check the output of the psping command for results such as the following:

- Подключение к : удаленный компьютер доступен. Connecting to : The remote computer is reachable.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно. (0% loss): All attempts to connect succeeded.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен. The remote computer refused the network connection: The remote computer is not reachable.

- (100% loss) (100 % потерь): не удалось выполнить подключение. (100% loss): All attempts to connect failed.

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру. Run psping on multiple computers to test their ability to connect to the affected computer.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера. Note whether the affected computer blocks connections from all other computers, some other computers, or only one other computer.

Рекомендуемые дальнейшие действия: Recommended next steps:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру. Engage your network administrators to verify that the network allows RDP traffic to the affected computer.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP. Investigate the configurations of any firewalls between the source computers and the affected computer (including Windows Firewall on the affected computer) to determine whether a firewall is blocking the RDP port.

—>

Источник