Интернет сделал для нас удобным находить любую необходимую информацию. Вы можете посещать веб-сайты напрямую или использовать поисковую систему, например Google, для доступа к различным типам данных. Однако бывают случаи, когда мы не можем открывать веб-страницы, и этому может быть несколько причин. В некоторых случаях это может быть связано с вашим сетевым подключением. С другой стороны, еще одна распространенная проблема, которая вызывает эту проблему, — это сбой установления связи TLS.

Теперь вы можете спросить: «Что означает рукопожатие TLS?» TLS означает Transport Layer Security, протокол шифрования. Связь по этому протоколу остается конфиденциальной и безопасной. В этом посте мы собираемся объяснить, что происходит при рукопожатии TLS. Таким образом, вы лучше поймете концепцию. Более того, мы научим вас, как исправить ошибку сбоя установления связи TLS.

Как мы все знаем, когда есть форма переговоров или приветствия между двумя людьми, мы скрепляем это рукопожатием. Точно так же, когда два сервера обмениваются данными и подтверждают друг друга, они формируют рукопожатие TLS. Во время этого процесса серверы проходят проверку. Они устанавливают шифрование при обмене ключами. После подтверждения подлинности всех деталей начнется обмен данными. Вот четыре этапа рукопожатия TLS:

- Указывает версию TLS, которая будет использоваться для связи.

- Выбор алгоритма шифрования для связи.

- Открытый ключ и цифровая подпись эмитента сертификата SSL будут использоваться для проверки подлинности.

- Будут созданы сеансовые ключи, которые затем будут обмениваться между двумя серверами.

Чтобы упростить задачу, обе стороны сначала скажут «привет». Затем сервер предоставит сертификат, который клиент проверит. После того, как будет подтверждена подлинность сертификата, начнется сеанс. Перед этим будет создан ключ, который позволит обмениваться данными между серверами.

Как исправить проблемы с рукопожатием TLS

К сожалению, если проблема связана с сервером, вы ничего не можете сделать. Например, если сертификат с сервера не может быть аутентифицирован, тогда это уже не в ваших руках. Однако, если у вас возникли проблемы с браузером, который вы используете, вы все равно можете попробовать множество обходных путей. Кроме того, если вы имеете дело с несоответствием в протоколе TLS, вы можете исправить проблему в браузере.

Сбой рукопожатия TLS может быть по разным причинам. Прежде чем пытаться решить проблему, убедитесь, что вы действительно имеете дело с ошибкой рукопожатия TLS. В большинстве случаев можно соблюдать следующие правила:

- Попробуйте посетить другие сайты и посмотрите, сохраняется ли проблема.

- Если вы используете сеть Wi-Fi, попробуйте переключиться на проводную.

- Попробуйте другие сетевые подключения. Например, используйте другой маршрутизатор или переключитесь на общедоступную сеть.

После того, как вы установили причину проблемы, вы можете спросить: «Следует ли мне отключить квитирование TLS в моем браузере?» Мы понимаем ваше разочарование, но не рекомендуем этого делать. В конце концов, протокол TLS — один из лучших способов обеспечить безопасный просмотр. Действительно, вы можете продолжить просмотр веб-сайта даже с недействительным сертификатом. Однако вы никогда не должны совершать с ним какие-либо операции. Например, не отправляйте учетные данные пароля и не используйте свою кредитную карту.

С другой стороны, бывают случаи, когда сбой подтверждения TLS возникает из-за проблем с вашим браузером. В этом случае вы можете решить проблему, изменив некоторые настройки в вашем браузере. Ниже мы расскажем о некоторых из лучших обходных путей.

Решение 1. Обеспечение правильного системного времени

В большинстве случаев рукопожатие TLS не удается из-за неправильных настроек системного времени. Имейте в виду, что системное время является жизненно важным фактором при проверке того, действительно ли сертификат действителен или просрочен. Итак, если время на вашем ПК не совпадает со временем на сервере, то может показаться, что сертификаты больше не действительны. Поэтому мы рекомендуем вам установить системное время на «автоматическое». Вот шаги:

- На клавиатуре нажмите Windows Key + I. Откроется приложение «Настройки».

- В приложении «Настройки» выберите «Время и язык».

- Перейдите на правую панель и установите переключатель в разделе «Автоматически устанавливать время» в положение «Вкл.».

- Перезагрузите компьютер, затем попробуйте снова зайти на сайт, чтобы убедиться, что ошибка подтверждения TLS исчезла.

Решение 2. Изменение протокола TLS в Windows 10

Возможно, проблема связана с версией TLS, которую использует ваш браузер. Стоит отметить, что в Windows 10 и более ранних версиях операционной системы централизованы настройки протокола. Вы можете получить доступ к свойствам Интернета, чтобы переключиться на другую версию TLS. Для этого следуйте этим инструкциям:

- Запустите диалоговое окно «Выполнить», нажав клавиши Windows + R на клавиатуре.

- В диалоговом окне «Выполнить» введите «inetcpl.cpl» (без кавычек), затем нажмите «ОК».

- В окне свойств Интернета перейдите на вкладку «Дополнительно».

- Прокрутите вниз, пока не дойдете до раздела «Безопасность», где вы можете добавить или удалить протоколы TLS.

- Если веб-сайт, к которому вы пытаетесь получить доступ, требует TLS 1.2, вам необходимо его выбрать.

- Нажмите «Применить» и «ОК», чтобы сохранить внесенные изменения.

- После изменения версии TLS попробуйте снова получить доступ к тому же веб-сайту.

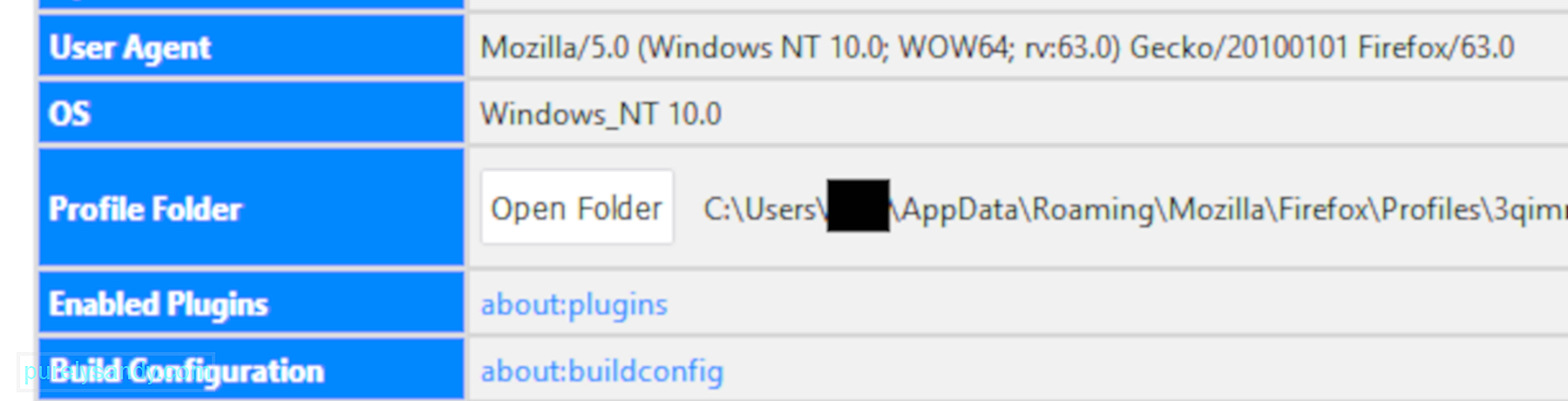

Когда дело доходит до протоколов TLS, IE, Chrome и Edge используют возможности Windows. Между тем Firefox управляет собственной базой данных сертификатов и протоколами TLS. Итак, если вы хотите изменить версию TLS в Firefox, выполните следующие действия:

- Запустите Firefox, затем введите «about: config» (без кавычек) в адресной строке.

- Нажмите Enter, затем щелкните поле поиска.

- Введите «TLS» (без кавычек), затем найдите security.tls.version.min.

- Вы можете изменить это на любое из следующего:

Установите TLS 1 и 1.1, введя 1 и 2.

Включите TLS 1.2, введя 3.

Установите максимальный протокол TLS 1.3, введя 4.

Решение 3. Удаление базы данных сертификатов или профиля браузера

Браузеры хранят базу данных сертификатов. Например, профили Firefox поддерживают файл cert8.db. Есть один способ узнать, что ошибка установления связи TLS связана с локальной базой данных сертификатов. Вы можете попробовать удалить файл cert8.db в Firefox. Если ошибка исчезает при перезагрузке компьютера и браузера, значит, вы определили причину.

Для Edge за обработку сертификатов отвечает диспетчер сертификатов. Вы можете удалить сертификаты, выполнив следующие действия:

- Откройте Edge, затем введите в адресной строке «edge: // settings / privacy» (без кавычек).

- Щелкните параметр «Управление сертификатами и настройками HTTPS / SSL», затем удалите сертификаты.

Если у вас возникли проблемы с поиском базы данных сертификатов, лучше всего удалить профиль браузера. Как только вы это сделаете, вы можете снова попытаться получить доступ к веб-сайту, чтобы узнать, исчезла ли ошибка TLS.

Решение 4. Сброс настроек браузера

Если ни одно из исправлений, которыми мы поделились, не может решить проблему TLS, то последнее средство — сбросить настройки браузера. Лучший способ сделать это — удалить и переустановить браузер. Как только вы это сделаете, вы можете снова попытаться получить доступ к веб-сайту, чтобы проверить, исчезла ли ошибка TLS.

В некоторых случаях время установления связи TLS истекает, и вы не можете посетить веб-сайт. Когда это происходит, вы, естественно, спросите: «Сколько времени занимает рукопожатие TLS?» Что ж, это займет несколько секунд. Если это занимает больше минуты или двух, возможно, у вас медленное сетевое соединение. С другой стороны, также возможно, что ваш браузер перегружен расширениями, надстройками и прочим мусором.

Когда это происходит, вы должны использовать надежный очиститель нежелательной почты с ПК, например Auslogics BoostSpeed. Вы можете использовать этот инструмент, чтобы легко избавиться от ненужных файлов браузера. Более того, BoostSpeed имеет функции, которые позволяют настраивать неоптимальные настройки браузера, обеспечивая плавную и быструю работу.

Какое из решений помогло вам решить проблему с подтверждением TLS?

Дайте нам знать в комментариях ниже!

Some users reported that the page on Firefox failed to load because of the error “Performing a TLS handshake”. If you are also stuck in the error, the solutions in this post could be helpful. By the way, if you are seeking an alternative to Disk Management, try MiniTool Partition Wizard.

This guide focuses on the Firefox TLS handshake failure error, explaining what the error does mean, analyzing the causes for the error, and providing solutions to the error.

What Is TLS Handshake?

TLS is the abbreviation of Transport Layer Security. A TLS handshake is an exchange of information between a client (the browser you are using) and a server (the website you are attempting to connect to). That’s why a page won’t load when a TLS handshake failure happens.

Causes for “Performing a TLS Handshake”

Why does “Performing a TLS handshake” show up? There are various reasons and they are:

- Unsupported protocol: The protocol that your browser is using is not supported by the server.

- Browser error: There is something wrong with Firefox.

- Antivirus/Addons interference: The installed antivirus software and addons are interfering with the connection.

- IPv6 and DNS issues: The TLS handshake failure is also associated with IPv6 and DNS issues.

How to Fix TLS Handshake Failure in Firefox?

Based on the above reasons for “Performing a TLS handshake”, the following solutions have been developed and you can try them one by one.

How to Fix TLS Handshake Failure?

- Clear Firefox cache and browsing history.

- Remove suspicious add-ons.

- Disable HTTP scanning on antivirus software.

- Use Google’s DNS.

- Disable IPv6.

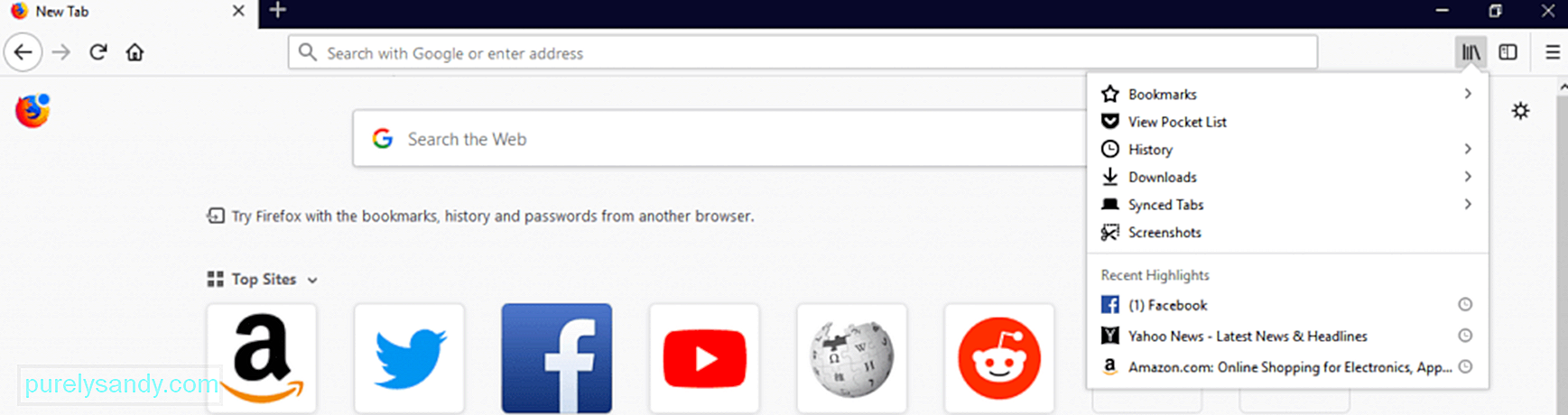

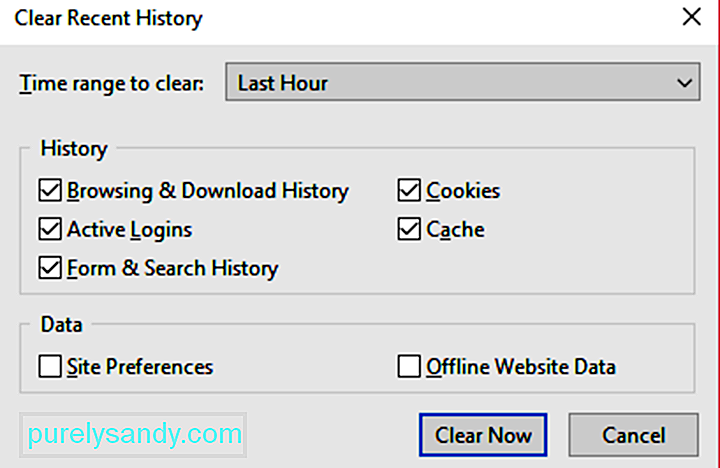

Fix 1: Clear Firefox Cache and Browsing History

First, try clearing the cache and browsing history on Firefox.

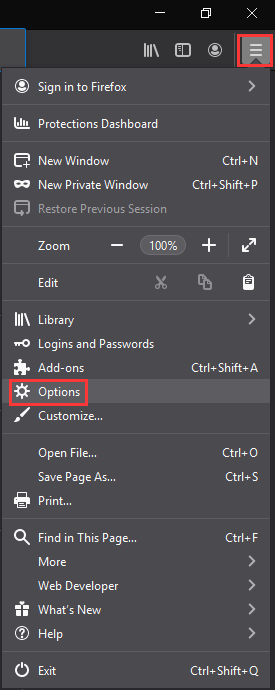

Step 1: Click the Firefox menu on the Firefox interface and then choose Options.

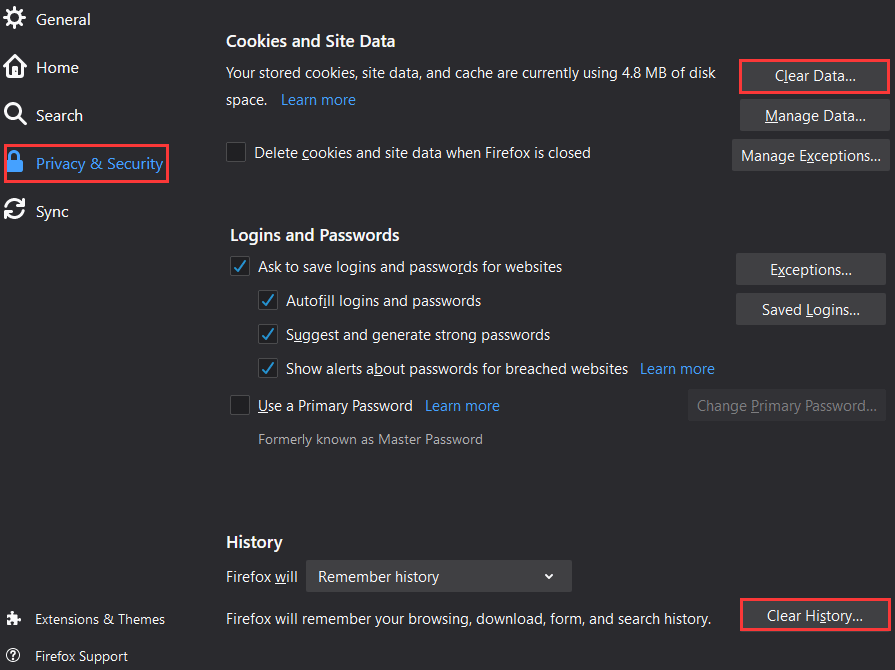

Step 2: Switch to the Privacy and Security tab. Next, clear cache and browsing history:

- Clear cache: click the Clear Data button, untick the box associated with Cookies and Site Data and keep the box associated with Cached Web Content ticked, and click the Clear button.

- Clear browsing history: click the Clear History button, choose the time range you want to clear, check all items you want to clear, and click the OK button.

After removing the cache and browsing history, attempt to access the page that failed to load again and see if the Firefox Performing a TLS handshake error persists.

Fix 2: Remove Suspicious Add-ons

If you received the “Performing a TLS handshake” error after adding any new add-ons, the added add-ones might be the culprit of the error. In this case, you need to remove them.

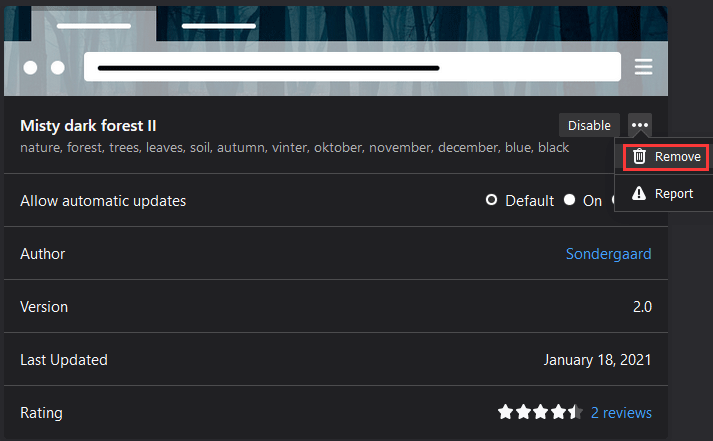

Step 1: Launch the Firefox menu and then choose Add-ons.

Step 2: Disable the suspicious add-ons:

- Locate the suspicious add-ones at the right pane of the screen.

- Click the Manage button.

- Click the three dots next to the Disable button.

- Choose the Remove option.

Repeat the above steps to remove all suspicious ass-ones

Fix 3: Disable HTTPS Scanning on Antivirus Software

As we know, the antivirus software scans the sites’ certificates, which slows down the process of requesting files from the server and eventually causes the “Performing a TLS handshake” error. Therefore, to get rid of the error, you can try disabling the HTTPS scanning settings on your installed antivirus software.

Here is the tutorial on how to disable the HTTPS Scanning setting on Avast.

Step 1: Launch Avast on your computer.

Step 2: Go to the path: Home > Settings > Components > Web Shield > Enable HTTPS Scanning and uncheck Enable HTTPS Scanning.

After disabling the HTTPS scanning setting on your antivirus software, try accessing the page again and see if the TLS handshake failure happens again.

Fix 4: Use Google’s DNS

Some users proved that switching to Google’s DNS is a quick solution to “Performing a TLS handshake”. So, have a try.

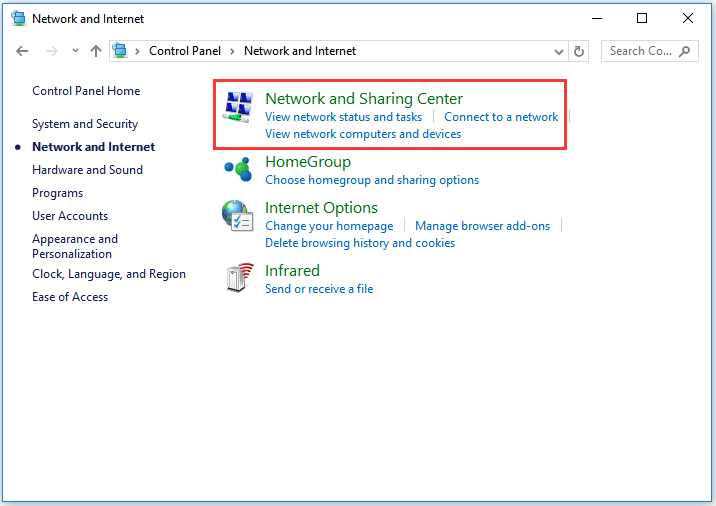

Step 1: Type Control inside the Windows search bar and then click Enter to open Control Panel.

Step 2: Once Control Panel opens, switch to the view mode to Category and then choose Network and Internet.

Step 3: Choose Network and Sharing Center on the right side of the Network and Internet window.

Step 4: Double-click the network adapter you are using and then click Properties.

Step 5: On the network adapter properties window, locate Internet Protocol Version 4 (TCP/IPv4) and then click Properties.

Step 6: Under the General tab, see if Use the following DNS server address is selected. If not select it. Next, set the Preferred DNS server to be 8.8.8.8 and the Alternate DNS server to be 8.8.4.4. Finally, click OK to save changes.

Fix 5: Disable IPv6

The last solution to Firefox TLS handshake failure is to disable IPv6. The detailed steps are:

Step 1: Press Windows + R to call out the Run dialogue box. Next, type ncpa.cpl in the box and then hit Enter to open the Internet Connection settings item in Control Panel.

Step 2: On the Network Connections window, double-click on the Network Adapter you are using.

Step 3: Click Properties. Next, find Internet Protocol Version 6 on the list and uncheck the box associated with the entry. Finally, click OK to save the change.

Step 4: Restart your computer.

Once the computer boots, check if the “Performing a TSL handshake” message persists.

Как решить проблему сбоя рукопожатия TLS в Firefox (06.13.23)

Firefox — один из основных веб-браузеров на рынке сегодня. Он был выпущен в 2002 году и с тех пор превратился в мощный и стабильный браузер для Windows, macOS, Linux и других основных операционных систем. Firefox также доступен для устройств Android и iOS.

Однако некоторые пользователи недавно сообщали о том, что они застревают на так называемой фазе подтверждения TLS при доступе к веб-сайту через Firefox. Каждый раз, когда пользователи вводят веб-сайт в адресную строку, страница не загружается из-за сбоя рукопожатия TLS. Обработка TLS-рукопожатия должна занять всего пару секунд, а не минут. Если вы застряли на этом этапе или если рукопожатие длится более пяти секунд, значит, с вашим браузером что-то не так.

Это руководство объяснит, что такое рукопожатие TLS и что делать, если вы столкнулись с ошибкой Проблема с TLS-рукопожатием.

Что такое TLS-рукопожатие?

Протокол установления связи TLS используется всякий раз, когда для запуска или возобновления безопасных сеансов требуется аутентификация и обмен ключами. Протокол установления связи TLS занимается согласованием шифров, аутентификацией сервера и клиента и обменом информацией о ключах сеанса.

Совет для профессионалов: просканируйте свой компьютер на наличие проблем с производительностью, нежелательных файлов, вредоносных приложений и угроз безопасности < br />, которые могут вызвать системные проблемы или снижение производительности.

Проблемы с бесплатным сканированием для ПК. 3.145.873загрузкиСовместимость с: Windows 10, Windows 7, Windows 8

Специальное предложение. Об Outbyte, инструкции по удалению, лицензионное соглашение, политика конфиденциальности.

Рукопожатия TLS на первый взгляд кажутся простыми, но на самом деле процесс состоит из следующих сложных шагов:

Учитывая количество обменов между сервером и клиентом, многие из них могут пойти не так, как надо. Например, одна неверная конфигурация браузера или отсутствие сертификата веб-сайта могут привести к сбою всего процесса установления связи TLS.

Что вызывает сбой установления связи TLS?

Недавно несколько пользователей Firefox сообщили, что они сталкиваются с ошибкой установления связи TLS всякий раз они используют браузер для доступа к веб-сайтам. Для некоторых пользователей проблема связана с определенными веб-сайтами, в то время как другие сталкиваются с ошибкой на всех веб-сайтах. В некоторых случаях страница в конечном итоге загружается после зависания на этапе установления связи TLS. Однако в большинстве случаев страница просто застревает, а экран становится либо белым, либо черным.

Вот несколько распространенных причин ошибок установления связи TLS:

- Неправильное системное время — это означает, что на вашем компьютере неправильная конфигурация времени и даты.

- Несоответствующий протокол — Протокол, используемый вашим браузером, не поддерживается сервером.

- Ошибка браузера — ошибка возникает в одной из настроек браузера.

- Стороннее — третье лицо перехватывает, манипулирует или вмешивается в соединение.

- Несоответствие набора шифров : сервер не поддерживает набор шифров используется клиентом.

- Неверный сертификат . Это может быть вызвано неполным или недействительным сертификатом, неправильным именем хоста URL, отозванным или просроченным сертификатом SSL / TLS или ошибкой построения пути. в самозаверяющих сертификатах.

Как исправить сбой установления связи TLS в Firefox

Если ваш браузер Firefox зависает при TLS Handshake и перезагрузка не помогает, вероятно, где-то что-то не так. Вот несколько способов решить проблему с подтверждением связи TLS в Firefox.

Очистите кеш и историю просмотров.

Первое, что вам нужно сделать, когда вы столкнетесь с проблемами в браузере, — это удалить все кэшированные данные и историю. Для этого:

Пока вы работаете, вы можете удалить все ненужные файлы на своем компьютере, чтобы убедиться, что поврежденный файл не мешает вашим процессам. Вы можете использовать такой инструмент, как Outbyte PC Repair , чтобы удалить все ненужные файлы с вашего компьютера.

После удаления истории браузера, кеша и ненужных файлов попробуйте открыть веб-сайт, который ранее не загружался, чтобы узнать, сработала ли ваша очистка.

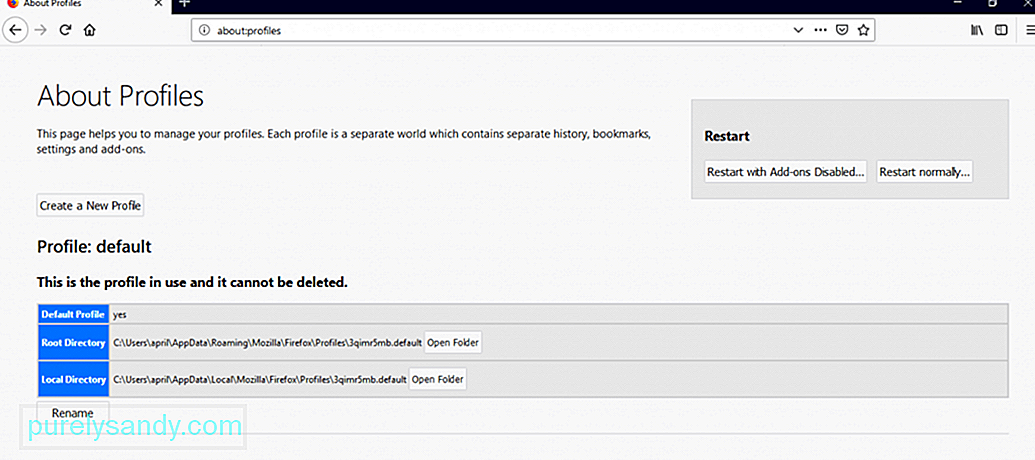

Используйте новый профиль.

Если очистка кэшированных данных Firefox и истории просмотров не сработала, следующим шагом будет создание нового профиля Firefox . Использование нового профиля похоже на начало работы с чистого листа, потому что иногда есть индивидуальные настройки, которые могут мешать процессам. Этот метод также определит, вызвана ли проблема настройками Firefox или чем-то еще.

Чтобы создать новый профиль, выполните следующие действия:

Перезапустите Firefox, используя новый профиль пользователя, и проверьте, решена ли проблема с TLS Handshake.

Вы можете попытаться исправить свой старый профиль, но Выявить причину проблемы будет сложно и отнимет много времени. Вам необходимо отключить, а затем снова включить надстройки, дважды проверить подключение к прокси-серверу и удалить расширения. Если вы беспокоитесь о потере своих данных, вы можете просто перенести их в свой новый профиль, чтобы избежать хлопот.

Проверьте самоподписанные сертификаты на наличие идентичной информации.

Если вы разработчик или просматриваете внутренние веб-сайты, возможно, Firefox испытывает проблемы с синтаксическим анализом ваших сертификатов SSL. Если сертификат веб-сайта заменялся несколько раз, а новые сертификаты содержат идентичную информацию о субъекте и эмитенте, Firefox будет задыхаться от количества возможных комбинаций путей и начнет замедляться. Вы заметите, что Firefox замедляется, когда у вас хранится от семи до восьми самозаверяющих сертификатов, а наличие 10 и более приведет к зависанию вашего браузера при выполнении TLS-рукопожатия.

Чтобы подтвердить, что вы сами подписали сертификаты вызывают проблему с Firefox, следуйте этим инструкциям:

Если веб-страница загружается успешно, это означает, что ваша локальная база данных сертификатов действительно вызывает проблему с Firefox. Чтобы решить эту проблему, вам необходимо настроить способ создания новых сертификатов в вашей системе, чтобы в них не была одинаковая информация.

Отключите TLS Handshake в Firefox.

Если вышеуказанные решения не работают, вы можете попробуйте отключить TLS в своем браузере.

Для этого:

Это должно отключать квитирование TLS при каждом доступе к веб-страница с использованием Firefox.

Резюме

Проблема с застреванием сообщения «Выполнение подтверждения TLS» заключается в том, что это нечеткая проблема с множеством различных потенциальных причин. Вы можете попробовать любое из приведенных выше решений или все, чтобы узнать, какое из них решает вашу проблему.

YouTube видео: Как решить проблему сбоя рукопожатия TLS в Firefox

06, 2023

I am configuring OpenVPN 2.3.6-1 on my Arch Linux server in order to encrypt SMB traffic over the public Internet. When I test the setup on one of my Linux virtual machine clients, I get the error: TLS Error: TLS handshake failed.

I quickly read (OpenVPN on OpenVZ TLS Error: TLS handshake failed (google suggested solutions not helping)) and tried to switch from the default UDP to TCP, but that only caused the client to repeatedly report that the connection timed out. I also tried disabling the cipher and TLS authentication, but that caused the server to fail with Assertion failed at crypto_openssl.c:523. In both instances, the required changes were made to both the client and server configurations.

I have been following the instructions at (https://wiki.archlinux.org/index.php/OpenVPN) to set up OpenVPN and the instructions at (https://wiki.archlinux.org/index.php/Create_a_Public_Key_Infrastructure_Using_the_easy-rsa_Scripts) to create the keys and certificates. The only deviations I have made from these instructions have been specifying my own computers’ names and their corresponding key/certificate file names.

See also my original question about securing SMB traffic over the Internet: (Simple encryption for Samba shares)

Can anybody explain how I can solve this issue?

Details:

Server: Arch Linux (up to date) connected directly to gateway via ethernet cable. No iptables.

Client: Arch Linux (up to date) virtual machine on VirtualBox 4.3.28r100309 Windows 8.1 host, bridged network adapter. No iptables. Windows Firewall disabled.

Gateway: Port forwarding for port 1194 enabled, no firewall restrictions.

Here are the configuration files on the server and client, respectively. I created these according to the instructions on the Arch Wiki.

/etc/openvpn/server.conf (Non-comment lines only):

port 1194

proto udp

dev tun

ca /etc/openvpn/ca.crt

cert /etc/openvpn/server-name.crt

key /etc/openvpn/server-name.key

dh /etc/openvpn/dh2048.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

tls-auth /etc/openvpn/ta.key 0

comp-lzo

user nobody

group nobody

persist-key

persist-tun

status openvpn-status.log

verb 3

/etc/openvpn/client.conf (Non-comment lines only):

client

dev tun

proto udp

remote [my public IP here] 1194

resolv-retry infinite

nobind

user nobody

group nobody

persist-key

persist-tun

ca /etc/openvpn/ca.crt

cert /etc/openvpn/client-name.crt

key /etc/openvpn/client-name.key

remote-cert-tls server

tls-auth /etc/openvpn/ta.key 1

comp-lzo

verb 3

Here are the outputs of running openvpn on the machines with the above configurations. I started the server first, then the client.

The output of openvpn /etc/openvpn/server.conf on the server:

Thu Jul 30 17:02:53 2015 OpenVPN 2.3.6 x86_64-unknown-linux-gnu [SSL (OpenSSL)] [LZO] [EPOLL] [MH] [IPv6] built on Dec 2 2014

Thu Jul 30 17:02:53 2015 library versions: OpenSSL 1.0.2d 9 Jul 2015, LZO 2.09

Thu Jul 30 17:02:53 2015 NOTE: your local LAN uses the extremely common subnet address 192.168.0.x or 192.168.1.x. Be aware that this might create routing conflicts if you connect to the VPN server from public locations such as internet cafes that use the same subnet.

Thu Jul 30 17:02:53 2015 Diffie-Hellman initialized with 2048 bit key

Thu Jul 30 17:02:53 2015 Control Channel Authentication: using '/etc/openvpn/ta.key' as a OpenVPN static key file

Thu Jul 30 17:02:53 2015 Outgoing Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Thu Jul 30 17:02:53 2015 Incoming Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Thu Jul 30 17:02:53 2015 Socket Buffers: R=[212992->131072] S=[212992->131072]

Thu Jul 30 17:02:53 2015 ROUTE_GATEWAY 192.168.0.1/255.255.255.0 IFACE=enp5s0 HWADDR=##:##:##:##:##:##

Thu Jul 30 17:02:53 2015 TUN/TAP device tun0 opened

Thu Jul 30 17:02:53 2015 TUN/TAP TX queue length set to 100

Thu Jul 30 17:02:53 2015 do_ifconfig, tt->ipv6=0, tt->did_ifconfig_ipv6_setup=0

Thu Jul 30 17:02:53 2015 /usr/bin/ip link set dev tun0 up mtu 1500

Thu Jul 30 17:02:53 2015 /usr/bin/ip addr add dev tun0 local 10.8.0.1 peer 10.8.0.2

Thu Jul 30 17:02:53 2015 /usr/bin/ip route add 10.8.0.0/24 via 10.8.0.2

Thu Jul 30 17:02:53 2015 GID set to nobody

Thu Jul 30 17:02:53 2015 UID set to nobody

Thu Jul 30 17:02:53 2015 UDPv4 link local (bound): [undef]

Thu Jul 30 17:02:53 2015 UDPv4 link remote: [undef]

Thu Jul 30 17:02:53 2015 MULTI: multi_init called, r=256 v=256

Thu Jul 30 17:02:53 2015 IFCONFIG POOL: base=10.8.0.4 size=62, ipv6=0

Thu Jul 30 17:02:53 2015 IFCONFIG POOL LIST

Thu Jul 30 17:02:53 2015 Initialization Sequence Completed

The output of openvpn /etc/openvpn/client.conf on the client:

Thu Jul 30 21:03:02 2015 OpenVPN 2.3.6 x86_64-unknown-linux-gnu [SSL (OpenSSL)] [LZO] [EPOLL] [MH] [IPv6] built on Dec 2 2014

Thu Jul 30 21:03:02 2015 library versions: OpenSSL 1.0.2d 9 Jul 2015, LZO 2.09

Thu Jul 30 21:03:02 2015 WARNING: file '/etc/openvpn/client-name.key' is group or others accessible

Thu Jul 30 21:03:02 2015 WARNING: file '/etc/openvpn/ta.key' is group or others accessible

Thu Jul 30 21:03:02 2015 Control Channel Authentication: using '/etc/openvpn/ta.key' as a OpenVPN static key file

Thu Jul 30 21:03:02 2015 Outgoing Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Thu Jul 30 21:03:02 2015 Incoming Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Thu Jul 30 21:03:02 2015 Socket Buffers: R=[212992->131072] S=[212992->131072]

Thu Jul 30 21:03:02 2015 NOTE: UID/GID downgrade will be delayed because of --client, --pull, or --up-delay

Thu Jul 30 21:03:02 2015 UDPv4 link local: [undef]

Thu Jul 30 21:03:02 2015 UDPv4 link remote: [AF_INET][my public IP here]:1194

Thu Jul 30 21:04:02 2015 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Thu Jul 30 21:04:02 2015 TLS Error: TLS handshake failed

Thu Jul 30 21:04:02 2015 SIGUSR1[soft,tls-error] received, process restarting

Thu Jul 30 21:04:02 2015 Restart pause, 2 second(s)

In raising this issue, I confirm the following:

{please fill the checkboxes, e.g: [X]}

- I have read and understood the contributors guide.

- The issue I am reporting can be replicated.

- [] The issue I am reporting can be is directly related to the pivpn installer script.

- The issue I am reporting isn’t a duplicate (see FAQs, closed issues, and open issues).

Issue

Have you searched for similar issues and solutions?

Console output of curl -L install.pivpn.io | bash

Console output of pivpn add or pivpn add nopass

Console output of pivpn debug

:::: �[4mPiVPN debug�[0m ::::

=============================================

:::: �[4mLatest commit�[0m ::::

commit 8e3a95152412a9d35b67d51bfc80379350815252

Author: 4s3ti <cfcolaco@colacoweb.net>

Date: Fri Jun 7 16:30:41 2019 +0200

Merge pull request #767 from pivpn/test

Test into Master.

=============================================

:::: �[4mInstallation settings�[0m ::::

/etc/pivpn/DET_PLATFORM -> Raspbian

/etc/pivpn/INSTALL_PORT -> 1194

/etc/pivpn/INSTALL_PROTO -> udp

/etc/pivpn/INSTALL_USER -> pi

/etc/pivpn/NO_UFW -> 1

/etc/pivpn/pivpnINTERFACE -> eth0

=============================================

:::: �[4msetupVars file shown below�[0m ::::

pivpnUser=pi

UNATTUPG=unattended-upgrades

pivpnInterface=eth0

IPv4dns=

IPv4addr=192.168..

IPv4gw=192.168..

pivpnProto=udp

PORT=1194

ENCRYPT=2048

APPLY_TWO_POINT_FOUR=false

DOWNLOAD_DH_PARAM=false

PUBLICDNS=REMOTE

OVPNDNS1=8.8.8.8

OVPNDNS2=8.8.4.4

=============================================

:::: �[4mServer configuration shown below�[0m ::::

dev tun

proto udp

port 1194

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server_EEuxBNqxqBo4w5Qq.crt

key /etc/openvpn/easy-rsa/pki/private/server_EEuxBNqxqBo4w5Qq.key

dh none

ecdh-curve secp384r1

topology subnet

server 10.8.0.0 255.255.255.0

# Set your primary domain name server address for clients

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

# Prevent DNS leaks on Windows

push "block-outside-dns"

# Override the Client default gateway by using 0.0.0.0/1 and

# 128.0.0.0/1 rather than 0.0.0.0/0. This has the benefit of

# overriding but not wiping out the original default gateway.

push "redirect-gateway def1"

client-to-client

keepalive 1800 3600

remote-cert-tls client

tls-version-min 1.2

tls-crypt /etc/openvpn/easy-rsa/pki/ta.key

cipher AES-256-CBC

auth SHA256

compress lz4

user nobody

group nogroup

persist-key

persist-tun

crl-verify /etc/openvpn/crl.pem

status /var/log/openvpn-status.log 20

status-version 3

syslog

verb 3

#DuplicateCNs allow access control on a less-granular, per user basis.

#Remove # if you will manage access by user instead of device.

#duplicate-cn

# Generated for use by PiVPN.io

=============================================

:::: �[4mClient template file shown below�[0m ::::

client

dev tun

proto udp

remote REMOTE 1194

resolv-retry infinite

nobind

persist-key

persist-tun

key-direction 1

remote-cert-tls server

tls-version-min 1.2

verify-x509-name server_EEuxBNqxqBo4w5Qq name

cipher AES-256-CBC

auth SHA256

auth-nocache

verb 3

=============================================

:::: �[4mRecursive list of files in�[0m ::::

::: �[4m/etc/openvpn/easy-rsa/pki shows below�[0m :::

/etc/openvpn/easy-rsa/pki/:

ca.crt

crl.pem

Default.txt

dh2048.pem

extensions.temp

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

issued

openssl-easyrsa.cnf

private

renewed

revoked

safessl-easyrsa.cnf

serial

serial.old

ta.key

teste.ovpn

=============================================

:::: �[4mSelf check�[0m ::::

:: [OK] IP forwarding is enabled

Done

:: [OK] OpenVPN is running

:: [OK] OpenVPN is enabled (it will automatically start on reboot)

:: [OK] OpenVPN is listening on port 1194/udp

[INFO] Run �[1mpivpn -d�[0m again to see if we detect issues

=============================================

:::: �[4mSnippet of the server log�[0m ::::

Jul 2 21:53:50 SWarrior ovpn-server[437]: OpenVPN 2.4.7 arm-unknown-linux-gnueabihf [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [PKCS11] [MH/PKTINFO] [AEAD] built on Feb 20 2019

Jul 2 21:53:50 SWarrior ovpn-server[437]: library versions: OpenSSL 1.1.1c 28 May 2019, LZO 2.10

Jul 2 21:53:51 SWarrior ovpn-server[437]: ECDH curve secp384r1 added

Jul 2 21:53:51 SWarrior ovpn-server[437]: Outgoing Control Channel Encryption: Cipher 'AES-256-CTR' initialized with 256 bit key

Jul 2 21:53:51 SWarrior ovpn-server[437]: Outgoing Control Channel Encryption: Using 256 bit message hash 'SHA256' for HMAC authentication

Jul 2 21:53:51 SWarrior ovpn-server[437]: Incoming Control Channel Encryption: Cipher 'AES-256-CTR' initialized with 256 bit key

Jul 2 21:53:51 SWarrior ovpn-server[437]: Incoming Control Channel Encryption: Using 256 bit message hash 'SHA256' for HMAC authentication

Jul 2 21:53:51 SWarrior ovpn-server[437]: TUN/TAP device tun0 opened

Jul 2 21:53:51 SWarrior ovpn-server[437]: TUN/TAP TX queue length set to 100

Jul 2 21:53:51 SWarrior ovpn-server[437]: /sbin/ip link set dev tun0 up mtu 1500

Jul 2 21:53:51 SWarrior ovpn-server[437]: /sbin/ip addr add dev tun0 10.8.0.1/24 broadcast 10.8.0.255

Jul 2 21:53:51 SWarrior ovpn-server[437]: Could not determine IPv4/IPv6 protocol. Using AF_INET

Jul 2 21:53:51 SWarrior ovpn-server[437]: Socket Buffers: R=[163840->163840] S=[163840->163840]

Jul 2 21:53:51 SWarrior ovpn-server[437]: UDPv4 link local (bound): [AF_INET][undef]:1194

Jul 2 21:53:51 SWarrior ovpn-server[437]: UDPv4 link remote: [AF_UNSPEC]

Jul 2 21:53:51 SWarrior ovpn-server[437]: GID set to nogroup

Jul 2 21:53:51 SWarrior ovpn-server[437]: UID set to nobody

Jul 2 21:53:51 SWarrior ovpn-server[437]: MULTI: multi_init called, r=256 v=256

Jul 2 21:53:51 SWarrior ovpn-server[437]: IFCONFIG POOL: base=10.8.0.2 size=252, ipv6=0

Jul 2 21:53:51 SWarrior ovpn-server[437]: Initialization Sequence Completed

=============================================

:::: �[4mDebug complete�[0m ::::

Console output of sudo netstat -uanp | grep openvpn

udp 0 0 0.0.0.0:1194 0.0.0.0:* 437/openvpn

server.conf:

dev tun

proto udp

port 1194

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server_EEuxBNqxqBo4w5Qq.crt

key /etc/openvpn/easy-rsa/pki/private/server_EEuxBNqxqBo4w5Qq.key

dh none

ecdh-curve secp384r1

topology subnet

server 10.8.0.0 255.255.255.0

# Set your primary domain name server address for clients

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

# Prevent DNS leaks on Windows

push "block-outside-dns"

# Override the Client default gateway by using 0.0.0.0/1 and

# 128.0.0.0/1 rather than 0.0.0.0/0. This has the benefit of

# overriding but not wiping out the original default gateway.

push "redirect-gateway def1"

client-to-client

keepalive 1800 3600

remote-cert-tls client

tls-version-min 1.2

tls-crypt /etc/openvpn/easy-rsa/pki/ta.key

cipher AES-256-CBC

auth SHA256

compress lz4

user nobody

group nogroup

persist-key

persist-tun

crl-verify /etc/openvpn/crl.pem

status /var/log/openvpn-status.log 20

status-version 3

syslog

verb 3

#DuplicateCNs allow access control on a less-granular, per user basis.

#Remove # if you will manage access by user instead of device.

#duplicate-cn

# Generated for use by PiVPN.io

client.ovpn:

dev tun

proto udp

remote raspberryPICV.dynu.net 1194

resolv-retry infinite

nobind

persist-key

persist-tun

key-direction 1

remote-cert-tls server

tls-version-min 1.2

verify-x509-name server_EEuxBNqxqBo4w5Qq name

cipher AES-256-CBC

auth SHA256

auth-nocache

verb 3

<ca>```