26 октября 2011 в 7:55

Приветствую!

Возникла проблема с назначением разрешений для пользователей. Захожу Пользователи — Разрешения, выбираю право доступа на какой-нибудь модуль, выставляю галочки для анонимных пользователей, и не только. При сохранении вылетает ошибка «Ошибка при проверке значения, пожалуйста повторите. Если ошибка повторится, сообщите администратору сайта.». Ничего не сохраняется.

Где копать, в чем может быть проблема?

п.с.

-Кеш чистил

-Пробовал сохранять под разными админами

- Drupal6

- Есть вопрос

У меня из трекера нормально ищет, а если какой-нибудь топик открыть и искать оттуда, то пишет так же.

- ответить

0

salt — 13 Июнь, 2010 — 19:05

Спасибо, хоть что-то проясняется…

- ответить

А у меня, если проголосовать (опрос на главной странице)..

- ответить

А если к самому голосованию перейти?

- ответить

Если к самому голосованию перейти, то всё норм..Хотя..бывает что и с главной страницы нормально голосует.С браузером это вроде не связано..т.к. всё эти действия в одном и том же браузере…

- ответить

trubadur4ik, а как из трекера искать? открыть «Мой трекер» и там в поиске? у меня просто вообще нигде не ищет и та же ошибка.

- ответить

- ответить

0

dm — 15 Июнь, 2010 — 14:57

Хм, сейчас включил логирование поиска, посмотрю что там за ошибки появляются. Просто у меня в разных браузерах хоть под логином, хоть под гостем все абсолютно нормально ищется.

- ответить

Прямо из этой темы в поисковике набираю sudo, жму энтер — вуаля, сабж. Браузер — хром.

- ответить

Сообщаю. Файрфокс уже перманентно ничего найти не может второй день, на 10 запросов один удачный, с какой бы страницы я не заходил.

- ответить

0

dm — 16 Июнь, 2010 — 15:37

Уважаемые, а как теперь? Поиск не заработал? Я изменил некоторые настройки, но сам проверить не могу, т.к. у меня и так все работало.

- ответить

0

Anticr — 16 Июнь, 2010 — 16:01

у меня с главной страницы не ищет в опере под логином, а если без логина то ищет…

- ответить

С титульной страницы ищет!

Со страницы «Новое на сайте» не ищет!

Из этой темы — не ищет!

- ответить

0

dm — 16 Июнь, 2010 — 16:05

Сейчас тоже лучше на стало?

- ответить

О, а сейчас у меня ищет с титульной и из этой темы. А вот с трекера — по-прежнему сабж.

- ответить

у меня вообще негде не ищет.

то ищет то ни ищет

- ответить

Хы, а у меня сегодня ищет везде вроде))

- ответить

Видимо во всём виноваты лунные циклы и протуберанцы.

- ответить

Блин, это просто хрень какая-то. У меня из этой темы опять перестал искать((

- ответить

Отсюда ищет. С главной не ищет.

Огнелис.

- ответить

0

dm — 17 Июнь, 2010 — 19:34

А под гостем тоже не ищет или только под учетной записью? А то у меня хоть ты тресни ни разу сбоя не дало. Подозреваю что это связанно с токеном формы поиска но пока точно не ясно, продолжаю поиски корня проблемы…

- ответить

0

Anticr — 17 Июнь, 2010 — 20:01

в опере 10.53 64х битной под гостем на главной работает, а под моей не пашет…

- ответить

0

salt — 23 Июнь, 2010 — 15:15

Заработало, всем спасибо!

- ответить

Отправить комментарий

#1

do4_sfinksa

-

- Members

-

- 52 сообщений

Новый участник

Отправлено 22 ноября 2012 — 09:42

У меня такой вопрос (о возможностях Jmeter). Есть следующий сценарий: Я захожу на сайт (свой, локальный, сырой, на Drupal делающийся) под админом, а потом захожу в управление — добавить нового пользователя. Но JMeter почему-то этого делать не хочет — первый запрос (отправка данных пользователя admin с заходом на сайт) успешен, а остальные с кодом 403. Т.е. сайт не воспринимает, что админ зашел, а значит, и не позволяет ничего от его имени делать. Так и должно быть, или я что-то не учла?

-

0

- Наверх

#2

player1

Отправлено 22 ноября 2012 — 10:16

кукисы включены?

добавь Cookie Manager в тест план

-

0

- Наверх

#3

do4_sfinksa

do4_sfinksa

-

- Members

-

- 52 сообщений

Новый участник

Отправлено 22 ноября 2012 — 10:55

кукисы включены?

добавь Cookie Manager в тест план

Теперь запросы проходят успешно, но вот после сценария я залажу проверить, добавился ли юзер — а он не добавился

-

0

- Наверх

#4

player1

Отправлено 22 ноября 2012 — 22:02

так сложно что либо сказать.

Попробуй добавить в Tread Group листнер View Results Tree. Выполни один прогон. Посмотри какие именно запросы отправляются на сервер, что сервер возвращает. Попробуй вручную отправить те же самые запросы. Посмотри ответы сервера при помощи Firebug’а. Сравни с ответами из JMeter.

Если ошибка будет неочевидной, скопируй запросы/ответы сюда в виде текста или скриншота.

-

0

- Наверх

#5

do4_sfinksa

do4_sfinksa

-

- Members

-

- 52 сообщений

Новый участник

Отправлено 23 ноября 2012 — 09:17

Проделала. Получается что вместо успешного сообщения «Создана новая учетная запись для test11. Сообщение по e-mail не отправлялось.» у меня jmeter возвращает «Ошибка при проверке значения, пожалуйста повторите. Если ошибка повторится, сообщите администратору сайта.». Может, после записи скрипта прокси-сервером потом надо в запросах удалять какие-то строки? я ничего не удаляла, а просто меняла отправляемые значения, которые вводятся в формы… Плюс ко всему я оставляла только значимые на мой взгляд запросы, т.к. jmeter Помимо них генерирует целую кучу всякого. Впрочем, даже если эту кучу оставить, всё равно результат тот же.

Прикрепленные файлы

-

0

- Наверх

#6

player1

Отправлено 25 ноября 2012 — 15:15

охохо. посмотрел я на друпал. вот на это демо: http://www.opensourc…hp?scriptid=191

Тяжелая вещь в плане адекватности возвращаемых ответов. Запрашиваешь несуществующий путь — он отвечает, что всё нормально. В результате 2 часа не замечал опечатку в одном запросе.

По существу: как и предполагалось, у друпаловских форм есть скрытые динамические поля, такие как form_build_id, form_token и т.д. Значение в этих полях уже заполненное и каждый раз новое.

Чтобы работать с такими формами, необходимо сначала запрашивать страницу с формой, а потом анализировать HTML код этой формы с помощью какого-нибудь Post Processor’а, например XPath Extractor или Regular Expression Extractor.

Например, для поля form_build_id это будет xpath //input[@name=’form_build_id’]/@value или regexp name=»form_build_id» value=»(.+?)»

Скрипт, что у меня получился для создания пользователей на Демо Друпале в аттаче. Там есть оба варианта уполребления: и XPath Extractor, и Regular Expression Extractor

Прикрепленные файлы

-

Drupal.zip 2,94К

5 Количество загрузок:

-

1

- Наверх

#7

do4_sfinksa

do4_sfinksa

-

- Members

-

- 52 сообщений

Новый участник

Отправлено 26 ноября 2012 — 11:59

спасибо! Буду разбираться, но суть ясна

-

0

- Наверх

В настоящее время в сфере обеспечения безопасности веб-сайтов и приложений возникла очень интересная ситуация: с одной стороны, некоторые разработчики уделяют особое внимание безопасности, с другой, они напрочь забывают о некоторых видах атак и не считают ошибки, позволяющие выполнить данные атаки, уязвимостями. Например, к такой категории можно отнести CSRF (Сross Site Request Forgery). Эта атака позволяет производить различные действия на уязвимом сайте от имени авторизованного пользователя. Если вы не слышали о таком, то я рекомендую прочитать соответствующую статью в Википедии, чтобы иметь общее представление об этом виде атак. Основная часть статьи предназначена тем, кто обеспокоен правильной защитой своих сайтов от CSRF.

Замечание 1: если подходить формально, то CSRF является атакой, а не уязвимостью, как и XSS. Уязвимостью является неправильная обработка входных данных, а CSRF это использует.

Замечание 2: если какие-то ошибки показались вам очевидными и не заслуживающими упоминания, то я рад за вас. Однако данный материал основан на реальных уязвимостях крупных сайтов, а каждый пункт показывает ошибку какой-либо команды разработчиков, обернувшуюся дырой в безопасности.

Список ошибок:

1) Полностью отсутствует защита от CSRF.

По своему опыту могу сказать, что в настоящее время это — самая распространенная ошибка. Ее можно встретить как на малопосещаемых блогах, так и на крупных проектах. Единственная уважительная причина не использовать защиту от данного вида атак — сайт не хранит никакие пользовательские данные, а вы не используете панель администратора для редактирования материалов.

2) Защищены не все запросы.

Я бы поставил эту ошибку на второе место по распространенности. На многих сайтах, где реализована какая-либо защита от CSRF, можно найти уязвимые запросы. Например, если вы воспользуетесь поиском Хабра habrahabr.ru/search/?q=CSRF, то увидите значительное количество статей, повествующих о найденных уязвимостях на тех сервисах, где есть защита.

Вы должны защищать абсолютно все запросы, которые изменяют что-либо на сайте. Вы добавили токен в форму смены адреса электронной почты, и злоумышленник не сможет завладеть аккаунтом вашего пользователя, изменив от его имени почту, а затем и пароль? Здорово. Вот только такая мера бесполезна, если можно просто отправить запрос на перевод денег с аккаунта жертвы на кошелек атакующего, минуя вашу защиту.

Удобство обеспечения безопасности — одна из причин использовать только метод POST для запросов, изменяющих данные пользователя. Если вы следуете этому совету, то необходимо просто убедиться, что все POST-запросы содержат надежный и правильный токен. Об этом речь пойдет ниже.

3) Использование для защиты от CSRF чего-либо, кроме токенов.

Казалось бы, очень удобно использовать HTTP referer (https://ru.wikipedia.org/wiki/HTTP_referer) для защиты от атак. Если в этом заголовке не страницы с вашего домена, то запрос был подделан. Но не все так радужно. У небольшой части пользователей HTTP referer может быть пуст по разным причинам. Кроме того, он может быть подделан с использованием старых версий Flash, что подставляет под удар тех, кто очень долго ничего не обновлял на своем компьютере.

Как насчет использования капчи? Я слышал достаточно большое количество вопросов от разработчиков о возможности их использования для защиты от атаки. Мой однозначный ответ — нет. Во-первых, вы явно не будете заставлять пользователя вводить капчу на каждый чих: это приведет к ошибке № 2. Во-вторых, далеко не все способы реализации капч обеспечат вас должной защитой, которую злоумышленник не сможет обойти. Поскольку эта тема является весьма спорной и актуальной, в дальнейшем я посвящу ей отдельную статью.

Для защиты от CSRF вы должны использовать анти-CSRF токены и только их. Лишь они обеспечивают должную защиту ваших сайтов. В общих чертах о механизме токенов рассказано в Википедии:

4) Отсутствие проверки анти-CSRF токена при обработке запроса.

Подобную ошибку я встречал на сайтах весьма серьезных компаний, чья безопасность должна быть на высоте.

В самом запросе токен есть, а при его обработке он не проверяется. Можно вставить в это поле любую строку, запрос все равно будет корректно обработан. Комментировать тут особенно нечего, надо только указать, что применение функции isset() php.net/manual/ru/function.isset.php для проверки токена совершенно недопустимо.

5) Частичная проверка анти-CSRF токена.

Данную ошибку я встретил сразу на нескольких крупных сайтах рунета в разных вариациях. Например, один из сайтов использовал токены вида «Имя_пользователя.Текущее_время.Длинное_случайное_число». При этом проверялось только соответствие имени пользователя в токене и логина того, от чьего имени был отправлен запрос. Это немного усложняет атаку, но не делает ее невозможной.

6) Возможность использовать один токен для разных пользователей.

Данную ошибку я встретил один раз, но на достаточно крупном сайте, так что считаю необходимым упомянуть ее. Злоумышленник мог зарегистрировать новый аккаунт на сайте, скопировать токен из исходного кода страницы и использовать его для CSRF. Не допускайте такой ошибки, так как она полностью уничтожает все плюсы токенов на вашем сайте.

7) Недостаточная длина токена.

Ваш токен должен быть настолько длинным, чтобы злоумышленник потратил на его подбор как минимум столько же времени, сколько и на подбор пароля пользователя. Я встречал токены из 2 символов, они не сильно помогут, если кто-то очень сильно захочет осуществить CSRF-атаку.

Предсказумые токены.

Предсказумые токены.

При разработке алгоритма генерации токена обязательно используйте случайные данные в токене (совет актуален, если вы разрабатываете всю систему с нуля. В случае использования фреймворка или CMS вы должны полагаться на их разработчиков). Поверьте, токен вида «md5(user_id)» — очень плохая идея.

9) Отсутствие токенов в админ-панели или системе для сотрудников техподдержки.

Даже если весь доступный вашим пользователям сайт защищен от CSRF, то не стоит забывать про панель администратора. В одной известной в узких кругах биллинг-системе было много CSRF именно в панели администратора (хотя они были и в публичной части системы, но это не так важно). И любой, кто знал структуру запросов, мог использовать CSRF-атаку на сотрудника техподдержки и получить доступ к данным всех клиентов компании, использующей данную биллинг-систему. Единственная проблема — необходимо узнать структуру запросов: для этого можно использовать социальную инженерию, скачать копию в открытых источниках или просто взломать менее защищенный сайт, использующий такую же систему.

10) Передача токенов в открытом виде, особенно в GET-запросах.

На нескольких сайтах я видел ситуации, когда токены пользователей передавались в открытом виде: если токен содержится в адресе страницы, то пользователь может скопировать ссылку целиком и разместить ее где-нибудь, даже не подозревая об опасности. Вам не нужно сильно беспокоиться о скрытой передаче токенов только тогда, когда они одноразовые, а пользователь может случайно раскрыть только использованный токен. Однако это все равно не очень хорошо, так как сигнализирует о некоторых проблемах с архитектурой приложения: например, вы используете GET, а не POST для запросов, изменяющих пользовательские данные.

Наличие этих ошибок даже на крупных и серьезных сайтах показывает, что проблема защиты от CSRF-атак стоит достаточно остро. Безусловно, этот список не является исчерпывающим. Я уверен, что можно найти еще несколько ошибок и способов их эксплуатации. Однако если вы проверите свои сайты на наличие проблем, описанных в этой статье, и исправите их, то значительно повысите защищенность проекта.

Недопустимый токен CSRF. Пожалуйста, попробуйте отправить форму

Я получаю это сообщение об ошибке каждый раз, когда я пытаюсь представить форме:

недопустимый маркер CSRF. Пожалуйста, попробуйте повторно отправить форму

13 ответов

вам нужно добавить _token в форме я.е

на данный момент в вашей форме отсутствует поле токена CSRF. Если вы используете функции формы веточки для отображения вашей формы, как form(form) это автоматически отобразит поле токена CSRF для вас, но ваш код показывает, что вы визуализируете свою форму с raw HTML, как <form></form> , поэтому вам нужно вручную отобразить поле.

или просто добавьте > перед закрывающим тегом формы.

согласно docs

это отображает все поля, которые еще не были отображены для данного форма. Это хорошая идея, чтобы всегда иметь это где-то внутри формы. как он будет отображать скрытые поля для вас и сделать любые поля, которые вы забыли чтобы сделать более очевидным (так как он будет отображать поле для вас).

Также вы можете увидеть это сообщение об ошибке, если ваша форма имеет много элементов.

эта опция в php.ini причина проблемы

проблема в том, что _token пропускает запрос PUT (GET) Таким образом, вы можете увеличить стоимость.

кроме того, это касается больших файлов. Увеличение

опция решит проблему

это происходит потому, что формы по умолчанию содержат защиту CSRF, которая в некоторых случаях не требуется.

вы можете отключить эту защиту CSRF в своем классе формы в getDefaultOptions способ такой:

если вы не хотите отключать защиту CSRF, вам нужно отобразить поле защиты CSRF в вашей форме. Это можно сделать с помощью > в вашем файле представления, например:

> отображает все поля, которые вы не ввели вручную.

перед </form> tag put:

он автоматически вставит другие важные (скрытые) входы.

в дополнение к другим предложениям вы можете получить ошибки токена CSRF, если ваше хранилище сеансов не работает.

в недавнем случае мой коллега изменил «session_prefix» на значение, в котором было пробел.

это сломанное хранилище сеансов, что, в свою очередь, означало, что моя форма не смогла получить токен CSRF из сеанса.

У меня была эта проблема со странным поведением: очистка кэша браузера не исправила ее, но Очистка файлов cookie (то есть файла cookie идентификатора сеанса PHP) решила проблему.

Это должно быть сделано после вы проверили все другие ответы, включая проверку вас do имейте токен в скрытом поле ввода формы.

недавно у меня была эта ошибка. Оказывается, Мои настройки cookie были неправильными в config.в формате YML. Добавление cookie_path и cookie_domain параметры framework.session исправил.

Если вы не хотите использовать form_row или form_rest и просто хотите получить доступ к значению _token в шаблоне twig. Используйте следующее:

в моем случае у меня возникли проблемы с аннотацией maxSize в сущности, поэтому я увеличил ее с 2048 до 20048.

надеюсь, что этот ответ поможет!

если вы преобразовали свою форму из простого HTML в twig, убедитесь, что вы не пропустили удаление закрытия </form> — тег. Глупая ошибка, но как я обнаружил, это возможная причина этой проблемы.

когда я получил эту ошибку, я не мог понять сначала. Я использую form_start() и form_end() для генерации формы, поэтому я не нужно явно добавлять маркер С form_row(form._token) , или использовать form_rest() чтобы получить его. он уже должен был быть добавлен автоматически form_end() .

проблема заключалась в том, что представление, с которым я работал, было преобразовано из простого HTML в twig, и я пропустил удаление закрытия </form> — тег, поэтому вместо :

это на самом деле похоже на то, что может вызвать ошибку, но, по-видимому, это не так, поэтому когда form_end() выходы form_rest() , форма уже закрыта. Фактический сгенерированный источник страницы формы был похож это:

очевидно, решение удалить лишний закрывающий тег и может выпить еще кофе.

Я столкнулся с аналогичной проблемой. После того, как поле токена было фактически отображено (см. принятый ответ), я проверил свои куки. Было 2(!) cookies для домена в моем браузере Chrome, по-видимому, потому, что я запускал приложение в том же домене, что и другое приложение, но с другим портом (т. е. mydomain.com установите исходный файл cookie, пока приложение buggy работает на mydomain.com: 123) Теперь, по-видимому, Chrome отправил неправильный cookie, поэтому защита CSRF не смогла связать токен с правильный сеанс.

Fix: очистите все куки для рассматриваемого домена, убедитесь, что вы не запускаете несколько приложений в одном домене с разными портами.

у меня была та же ошибка, но в моем случае проблема заключалась в том, что мое приложение использовало несколько доменов первого уровня, в то время как cookie использовал один. Удаление cookie_domain: «.%domain%» с framework.session на config.yml вызвал cookies по умолчанию для любого домена, в котором была форма, и это исправило проблему.

это кажется проблемой при использовании bootstrap, если вы не визуализируете форму с помощью >. Кроме того, проблемы, похоже, возникают только при вводе type=»hidden». Если вы проверите страницу с формой, вы обнаружите, что скрытый ввод не является частью разметки вообще или он визуализируется, но не передается по какой-либо причине. Как было предложено выше, добавление > или упаковка ввода, как показано ниже, должны сделать трюк.

Что означает ошибка «CSRF токен истек»

Если вы столкнулись с ошибкой «истек CSRF-токен» — читайте нашу статью. Из неё вы узнаете, как работает CSRF-token защита, и что делать, если CSRF токен истек.

Что такое CSRF

CSRF (англ. cross-site request forgery) — это межсайтовая подделка запроса. Это атака, которой может подвергаться любой веб-ресурс или веб-приложение. В первую очередь это касается сайтов, которые используют cookies, сертификаты авторизации и браузерную аутентификацию. В результате атаки страдают клиенты и репутация ресурса.

Вредоносный скрипт прячется в коде сайта или обычной ссылке. С помощью него мошенник получает доступ к конфиденциальной информации: платежным реквизитам, логину и паролю, личной переписке. После того как данные “в кармане”, хакер может изменить пароль, указать свой номер телефона или email, перевести деньги на свой счёт и многое другое.

Как работает CSRF-атака

Злоумышленник может использовать фишинговую ссылку — это наиболее распространенный способ обмана. В этом случае атака работает по следующей схеме:

- Злоумышленник создаёт поддельную страницу, очень похожую на оригинальную, и встраивает её в сайт. В коде ссылка может выглядеть так: <a href=“вредоносная ссылка”>Unsubscribe here</a>.

- Пользователь переходит с одной страницы сайта на другую (например, на страницу оплаты) и вместо реальной страницы попадает на поддельную.

- Пользователь совершает действие на странице, например, оплачивает товар или вводит данные авторизации.

- Информация или денежные средства вместо оригинального сервера уходят на сервер мошенника.

CSRF-атаки случаются из-за того, что без специальных настроек сервер не может с точностью в 100% определить, кто именно выполняет действия со стороны пользователя. Он не может проверить, действительно ли на кнопку “оплатить” нажал тот пользователь, который изначально открыл страницу с оплатой. Хакеры активно используют этот люфт в безопасности HTTP-запросов и применяют вредоносные скрипты. Однако от атаки можно защититься с помощью CSRF-токенов.

Что такое CSRF-token и как он работает

В общем понимании токен — это механизм, который позволяет идентифицировать пользователя или конкретную сессию для безопасного обмена информацией и доступа к информационным ресурсам. Токены помогают проверить личность пользователя (например, клиента, который онлайн получает доступ к банковскому счёту). Их используют как вместо пароля, так и вместе с ним. Токен — это в каком-то смысле электронный ключ.

CSRF-token — это максимально простой и результативный способ защиты сайта от CSRF-мошенников. Он работает так: сервер создаёт случайный ключ (он же токен) и отправляет его браузеру клиента. Когда браузер запрашивает у сервера информацию, сервер, прежде чем дать ответ, требует показать ключ и проверяет его достоверность. Если токен совпадает, сессия продолжается, а если нет — прерывается. Токен действителен только одну сессию — с новой сессией он обновляется.

Чтобы получить ответ от сервера, используются разные методы запроса. Условно они делятся на две категории: те, которые не изменяют состояние сервера (GET, TRACE, HEAD), и те, которые изменяют (PUT, PATCH, POST и DELETE). Последние имеют большую CSRF-уязвимость и поэтому должны быть защищены в первую очередь.

При создании и использовании токена должны соблюдаться следующие условия:

нахождение в скрытом параметре;

генерация с помощью генератора псевдослучайных чисел;

ограниченное время жизни (одна сессия);

уникальность для каждой транзакции;

устойчивый к подбору размер (в битах);

Типы токенов

Существует три основных типа токенов по способу генерации:

- Synchronizer Tokens или Anti-CSRF (токены синхронизации). В этом случае инициатором ключа выступает сервер — на нём хранится исходная шифровка. Когда браузер обращается к серверу и предъявляет ему ключ, сервер сравнивает его с исходником и в зависимости от результата продолжает или прерывает сессию.

- Double Submit Cookie (двойная отправка куки). При этом способе токен нигде не хранится. Когда браузер обращается к серверу впервые за сессию, сервер генерирует и передаёт ему ключ в двух формах: через куки и в одном из параметров ответа. При следующих обращениях браузера сервер дважды проверяет правильность ключа — в параметрах и в куках.

- Encrypted Token (зашифрованный токен). Этот способ предполагает, что ключом шифруется какая-то часть информации о клиенте, которая содержится в браузере. При первом запросе браузера сервер получает информацию о пользователе, зашифровывает её и передаёт браузеру токен. При следующем взаимодействии сервер расшифровывает токен и сверяет информацию.

Помимо токенов, для защиты используется флаг Same-Site (большинство браузеров его поддерживает). Он работает напрямую для cookies и позволяет помечать куки конкретного домена. Сервер проверяет, содержатся ли нужные пометки в куках страницы, с которых происходит оплата или вносятся изменения. Если пометок нет — сессия прекращается.

Также в качестве меры защиты на страницах сайта настраивают форму с капчей. Это особенно актуально для страниц смены пароля или совершения денежных транзакций.

«Истек срок действия токена» или «CSRF-значение недопустимо»: что это значит и что делать

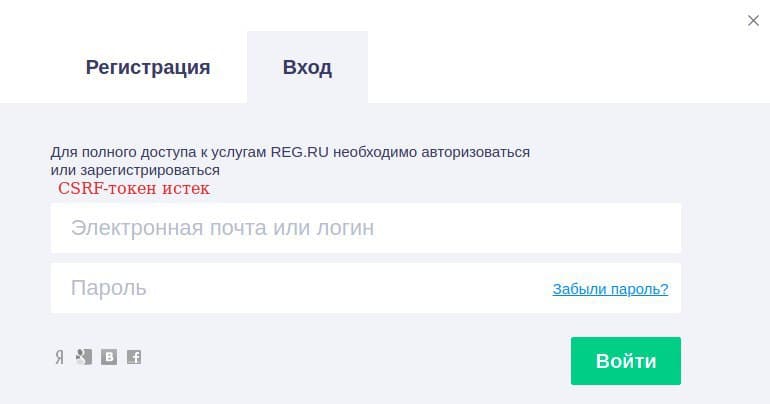

Даже при авторизации на сайтах, для которых настроена защита от атак, можно встретить следующие варианты сообщения об ошибке: «Недопустимое CSRF-значение»/«CSRF-токены не совпадают» или «Token expired» (в переводе — срок действия токена истек). Сообщение может отображаться как на английском, так и на русском. Пример ошибки при авторизации на сайте REG.RU:

Обычно ошибка возникает по двум основным причинам:

сервер некорректно сгенерировал токен;

срок токена истек — пользователь долго не совершал никаких действий на странице.

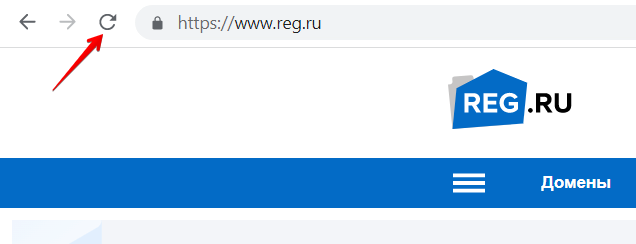

В обоих случаях исправить проблему поможет перезагрузка страницы — вы запустите новую сессию, а значит, сервер и браузер договорятся о новом рабочем токене. Для этого нажмите на значок обновления страницы:

Иногда ошибка возникает из-за расширений защиты конфиденциальности или плагинов блокировки рекламы (например, Ghostery, UBlock Origin, Blur), которые настроены у пользователя. В этом случае можно отключить расширение. Также можно добавить сайт, на котором появилось сообщение, в список доверенных сайтов.

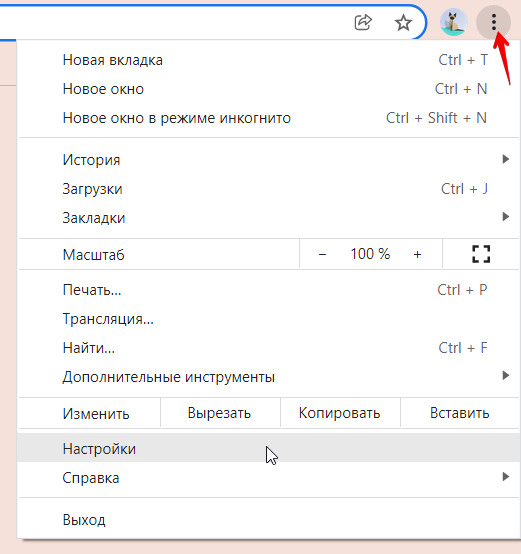

На примере сайта reg.ru покажем, что для этого нужно:

- Откройте настройки Chrome:

- В списке слева выберите Конфиденциальность и безопасность, а затем Файлы cookie и другие данные сайтов.

- Внизу страницы откройте Сайты, которые всегда могут использовать файлы cookie и кликните Добавить.

- Введите «[*.]www.reg.ru» и нажмите Добавить.

- Нажмите Все файлы cookie и данные сайта и удалите все записи, которые связаны с сайтом reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

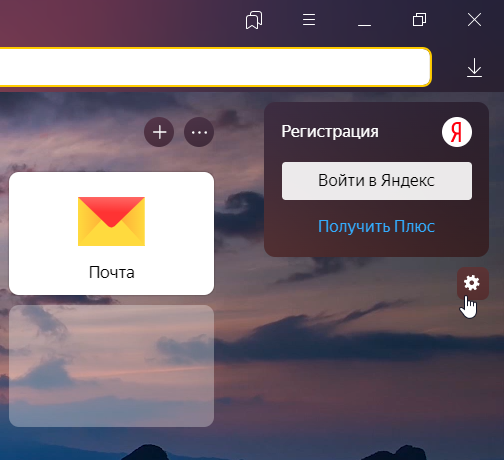

- Откройте настройки браузера Яндекс:

- Перейдите на Сайты — Расширенные.

- Кликните Настройки… для первого параметра в списке. Затем на вкладке «Разрешена» введите www.reg.ruи кликните Добавить.

- Добавьте адрес сайта для всех параметров списка по аналогии.

- Откройте настройки Safari комбинацией Cmd + , (⌘,).

- Перейдите на вкладку Конфиденциальность и проверьте, что в пункте «Файлы cookie и данные веб-сайтов» не выбрано «Блокировать все файлы cookie». Если это так, снимите настройки.

- Кликните Управление данными веб-сайтов и удалите все записи, которые относятся к www.reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

В некоторых случаях сгенерировать верный токен мешают локальные настройки куки в браузере. Чтобы сессия прошла успешно, достаточно вернуть дефолтные настройки.

Заключение

Успешная атака CSRF позволяет хакеру действовать на сайте от имени другого зарегистрированного посетителя. Чтобы мошенник не добрался до конфиденциальных данных, для сайта нужно настроить один из типов CSRF-токенов. Токены позволяют серверу и браузеру безопасно обмениваться информацией в течение сессии. Однако даже на безопасных сайтах можно столкнуться с ошибкой «токен CSRF истек». В этом нет ничего страшного. Чтобы возобновить подключение, достаточно обновить страницу браузера.

Просмотров 9.3к. Опубликовано 19.12.2022

Обновлено 19.12.2022

Каждый сайт, который создает компания, должен отвечать принятым стандартам. В первую очередь затем, чтобы он попадал в поисковую выдачу и был удобен для пользователей. Если код страниц содержит ошибки, неточности, он становится “невалидным”, то есть не соответствующим требованиям. В результате интернет-ресурс не увидят пользователи или информация на нем будет отображаться некорректно.

В этой статье рассмотрим, что такое валидность, какие могут быть ошибки в HTML-разметке и как их устранить.

Содержание

- Что такое HTML-ошибка валидации и зачем она нужна

- Чем опасны ошибки в разметке

- Как проверить ошибки валидации

- Предупреждения

- Ошибки

- Пример прохождения валидации для страницы сайта

- Как исправить ошибку валидации

- Плагины для браузеров, которые помогут найти ошибки в коде

- Коротко о главном

Что такое HTML-ошибка валидации и зачем она нужна

Под понятием “валидация” подразумевается процесс онлайн-проверки HTML-кода страницы на соответствие стандартам w3c. Эти стандарты были разработаны Организацией всемирной паутины и стандартов качества разметки. Сама организация продвигает идею унификации сайтов по HTML-коду — чтобы каждому пользователю, вне зависимости от браузера или устройства, было удобно использовать ресурс.

Если код отвечает стандартам, то его называют валидным. Браузеры могут его прочитать, загрузить страницы, а поисковые системы легко находят страницу по соответствующему запросу.

Чем опасны ошибки в разметке

Ошибки валидации могут разными — видимыми для глаза простого пользователя или такими, которые можно засечь только с помощью специальных программ. В первом случае кроме технических проблем, ошибки в разметке приводят к негативному пользовательскому опыту.

К наиболее распространённым последствиям ошибок в коде HTML-разметки также относят сбои в нормальной работе сайта и помехи в продвижении ресурса в поисковых системах.

Рассмотрим несколько примеров, как ошибки могут проявляться при работе:

- Медленно подгружается страница

Согласно исследованию Unbounce, более четверти пользователей покидают страницу, если её загрузка занимает более 3 секунд, ещё треть уходит после 6 секунд;

- Не видна часть текстовых, фото и видео-блоков

Эта проблема делает контент для пользователей неинформативным, поэтому они в большинстве случаев уходят со страницы, не досмотрев её до конца;

- Страница может остаться не проиндексированной

Если поисковый робот распознает недочёт в разметке, он может пропустить страницу и прервать её размещение в поисковых системах;

- Разное отображение страниц на разных устройствах

Например, на компьютере или ноутбуке страница будет выглядеть хорошо, а на мобильных гаджетах половина кнопок и изображений будет попросту не видна.

Из-за этих ошибок пользователь не сможет нормально работать с ресурсом. Единственное решение для него — закрыть вкладку и найти нужную информацию на другом сайте. Так количество посетителей сайта постепенно уменьшается, он перестает попадать в поисковую выдачу — в результате ресурс становится бесполезным и пропадает в пучине Интернета.

Как проверить ошибки валидации

Владельцы ресурсов используют 2 способа онлайн-проверки сайтов на наличие ошибок — технический аудит или использование валидаторов.

Первый случай подходит для серьёзных проблем и масштабных сайтов. Валидаторами же пользуются ежедневно. Наиболее популярный — сервис The W3C Markup Validation Service. Он сканирует сайт и сравнивает код на соответствие стандартам W3C. Валидатор выдаёт 2 типа несоответствий разметки стандартам W3C: предупреждения и ошибки.

Давайте рассмотрим каждый из типов чуть подробнее.

Предупреждения

Предупреждения отмечают незначительные проблемы, которые не влияют на работу ресурса. Они появляются из-за расхождений написания разметки со стандартами W3C.

Тем не менее, предупреждения всё равно нужно устранять, так как из-за них сайт может работать медленнее — например, по сравнению с конкурентами с такими же сайтами.

Примером предупреждения может быть указание на отсутствие тега alt у изображения.

Ошибки

Ошибки — это те проблемы, которые требуют обязательного устранения.

Они представляют угрозу для корректной работы сайта: например, из-за них могут скрываться разные блоки — текстовые, фото, видео. А в некоторых более запущенных случаях содержимое страницы может вовсе не отображаться, и сам ресурс не будет загружаться. Поэтому после проверки уделять внимание ошибкам с красными отметками нужно в первую очередь.

Распространённым примером ошибки может быть отсутствие тега <!DOCTYPE html> в начале страницы, который помогает информации преобразоваться в разметку.

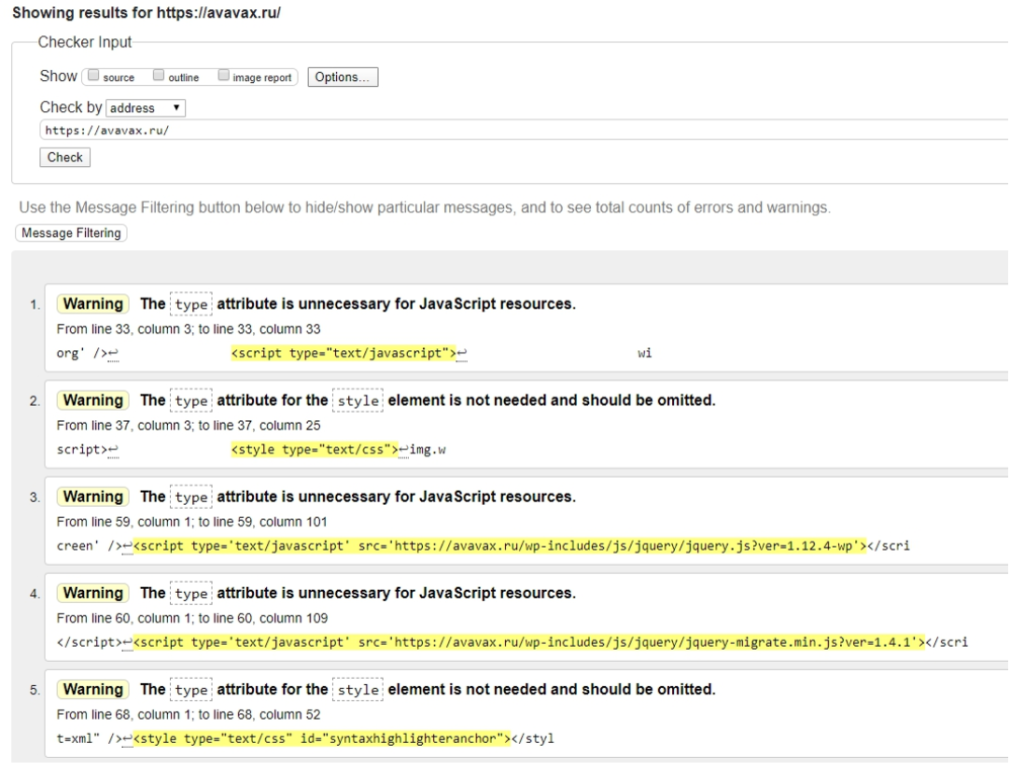

Пример прохождения валидации для страницы сайта

Рассмотрим процесс валидации на примере сайта avavax.ru, который создали на WordPress.

В результате проверки валидатор выдал 17 замечаний. После анализа отчета их можно свести к 3 основным:

- атрибут ‘text/javascript’ не требуется при подключении скрипта;

- атрибут ‘text/css’ не требуется при подключении стиля;

- у одного из элементов section нет внутри заголовка h1-h6.

Первое и второе замечания генерирует сам движок WordPress, поэтому разработчикам не нужно их убирать. Третье же замечание предполагает, что каждый блок текста должен иметь заголовок, даже если это не всегда необходимо или видно для читателя.

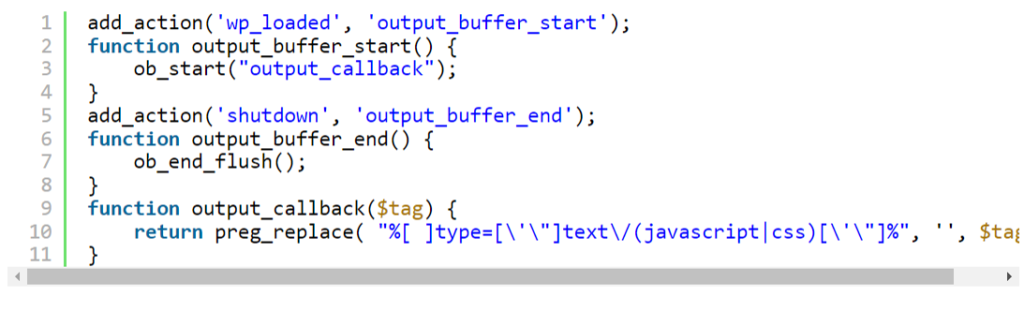

Решить проблемы с предупреждениями для стилей и скриптов можно через добавление кода в файл темы function.php.

Для этого на хук wp_loaded нужно повесить функцию output_buffer_start(), которая загрузит весь генерируемый код html в буфер. При выводе в буфер вызывается функция output_callback($tag), которая просматривает все теги, находит нежелательные атрибуты с помощью регулярных выражений и заменяет их пробелами. Затем на хук ‘shutdown вешается функция output_buffer_end(), которая возвращает обработанное содержимое буфера.

Для исправления семантики на сайте нужно использовать заголовки. Валидатор выдаёт предупреждение на секцию about, которая содержит фото и краткий текст. Валидатор требует, чтобы в каждой секции был заголовок. Для исправления предупреждения нужно добавить заголовок, но сделать это так, чтобы его не было видно пользователям:

- Добавить заголовок в код: <h3>Обо мне</h3>

Отключить отображение заголовка:

1 #about h3 {

2 display: none;

3 }

После этой части заголовок будет в коде, но валидатор его увидит, а посетитель — нет.

За 3 действия удалось убрать все предупреждения, чтобы качество кода устроило валидатор. Это подтверждается зелёной строкой с надписью: “Document checking completed. No errors or warnings to show”.

Как исправить ошибку валидации

Всё зависит от того, какими техническими знаниями обладает владелец ресурса. Он может сделать это сам, вручную. Делать это нужно постепенно, разбирая ошибку за ошибкой. Но нужно понимать, что если при проверке валидатором было выявлено 100 проблем — все 100 нужно обязательно решить.

Поэтому если навыков и знаний не хватает, лучше привлечь сторонних специалистов для улучшения качества разметки. Это могут быть как фрилансеры, так и профессиональные веб-агентства. При выборе хорошего специалиста, результат будет гарантироваться в любом случае, но лучше, чтобы в договоре оказания услуг будут чётко прописаны цели проведения аудита и гарантии решения проблем с сайтом.

Если объём работ большой, выгоднее заказать профессиональный аудит сайта. С его помощью можно обнаружить разные виды ошибок, улучшить внешний вид и привлекательность интернет-ресурса для поисковых ботов, обычных пользователей, а также повысить скорость загрузки страниц, сделать качественную верстку и избавиться от переспама.

Плагины для браузеров, которые помогут найти ошибки в коде

Для поиска ошибок валидации можно использовать и встроенные в браузеры плагины. Они помогут быстро находить неточности еще на этапе создания кода.

Для каждого браузера есть свой адаптивный плагин:

- HTML Validator для браузера Firefox;

- HTML Validator for Chrome;

- HTML5 Editor для Opera.

С помощью этих инструментов можно не допускать проблем, которые помешают нормальному запуску сайта. Плагины помогут оценить качество внешней и внутренней оптимизации, контента и другие характеристики.

Коротко о главном

Валидация — процесс выявления проблем с HTML-разметкой сайта и ее соответствия стандартам W3C. Это унифицированные правила, с помощью которых сайт может нормально работать и отображаться и для поисковых роботов, и для пользователей.

Проверку ресурса можно проводить тремя путями: валидаторами, специалистам полномасштабного аудита и плагинами в браузере. В большинстве случаев валидатор — самое удобное и быстрое решение для поиска проблем. С его помощью можно выявить 2 типа проблем с разметкой — предупреждения и ошибки.

Работать необходимо сразу с двумя типами ошибок. Даже если предупреждение не приведет к неисправности сайта, оставлять без внимания проблемные блоки нельзя, так как это снизит привлекательность ресурса в глазах пользователя. Ошибки же могут привести к невозможности отображения блоков на сайте, понижению сайта в поисковой выдаче или полному игнорированию ресурса со стороны поискового бота.

Даже у крупных сайтов с миллионной аудиторией, например, Яндекс.Дзен или ВКонтакте, есть проблемы с кодом. Но комплексный подход к решению проблем помогает устранять серьёзные моменты своевременно. Нужно развивать сайт всесторонне, чтобы получить результат от его существования и поддержки. Если самостоятельно разобраться с проблемами не получается, не стоит “доламывать” — лучше обратиться за помощью к профессионалам, например, агентствам по веб-аудиту.

Предсказумые токены.

Предсказумые токены.