Содержание

- Произошла ошибка проверки подлинности. Указанная функция не поддерживается

- Ответ

- Отключение NLA для протокола RDP в Windows

- Ошибка при подключении по RDP (Исправление шифрования CredSSP)

- Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

- Предупреждение о самоподписанном сертификате RDP

- Создаем шаблон RDP сертификата в центре сертификации (CA)

- Настройка групповой политики для выдачи RDP сертификатов

- Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

- Устранение неполадок с подключениями к Удаленному рабочему столу

- Проверка состояния протокола RDP

- Проверка состояния протокола RDP на локальном компьютере

- Проверка состояния протокола RDP на удаленном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

- Изменение блокирующего объекта групповой политики

- Проверка состояния служб RDP

- Проверка состояния прослушивателя протокола RDP

- Проверка состояния прослушивателя RDP

- Проверка состояния самозаверяющего сертификата протокола RDP

- Проверка разрешений для папки MachineKeys

- Проверка порта прослушивателя протокола RDP

- Проверка того, что другое приложение не пытается использовать тот же порт

- Проверка блокировки порта протокола RDP брандмауэром

- Устранение ошибки проверки подлинности RDP

Произошла ошибка проверки подлинности. Указанная функция не поддерживается

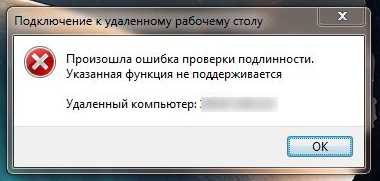

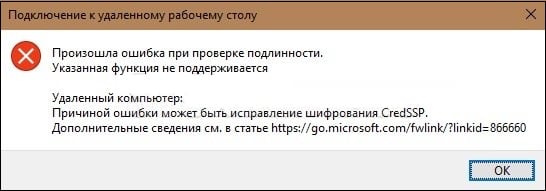

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

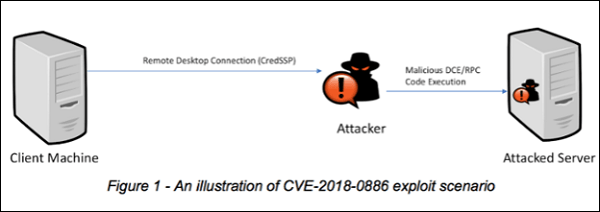

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

Отключение NLA для протокола RDP в Windows

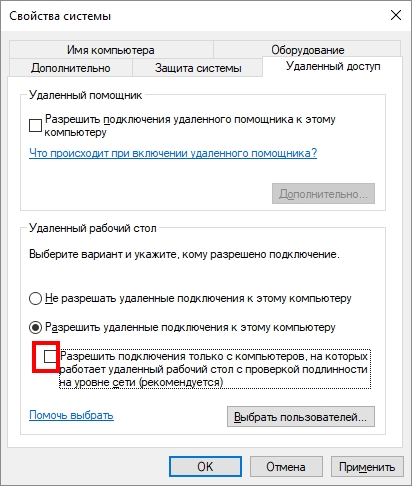

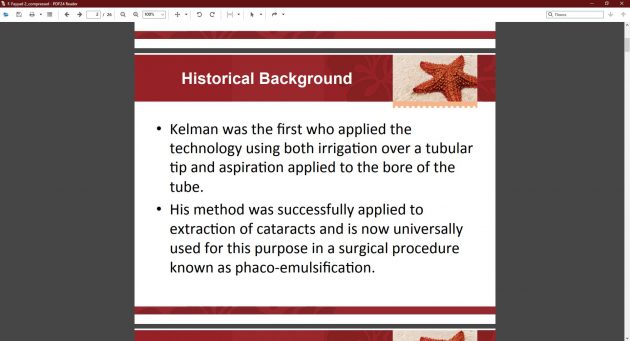

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

Источник

Ошибка при подключении по RDP (Исправление шифрования CredSSP)

13 марта Microsoft опубликовал описание уязвимости CVE-2018-0886 в протоколе проверки подлинности CredSSP, который в частности используется при подключении по RDP к терминальным серверам. Позже Microsoft опубликовал, что будет блокировать подключения к необновлённым серверам, где присутствует данная уязвимость. В связи с чем многие заказчики столкнулись с проблемами подключения по RDP.

В частности, в Windows 7 можно увидеть ошибку: «Произошла ошибка проверки подлинности. Указанная функция не поддерживается»

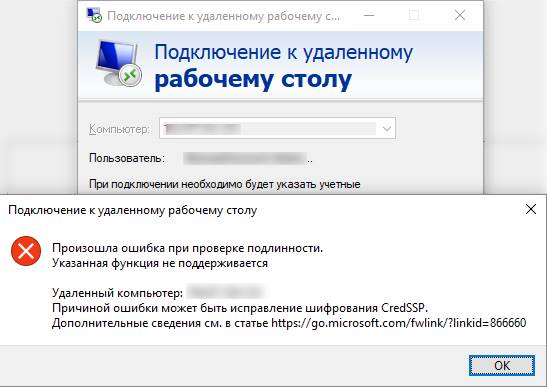

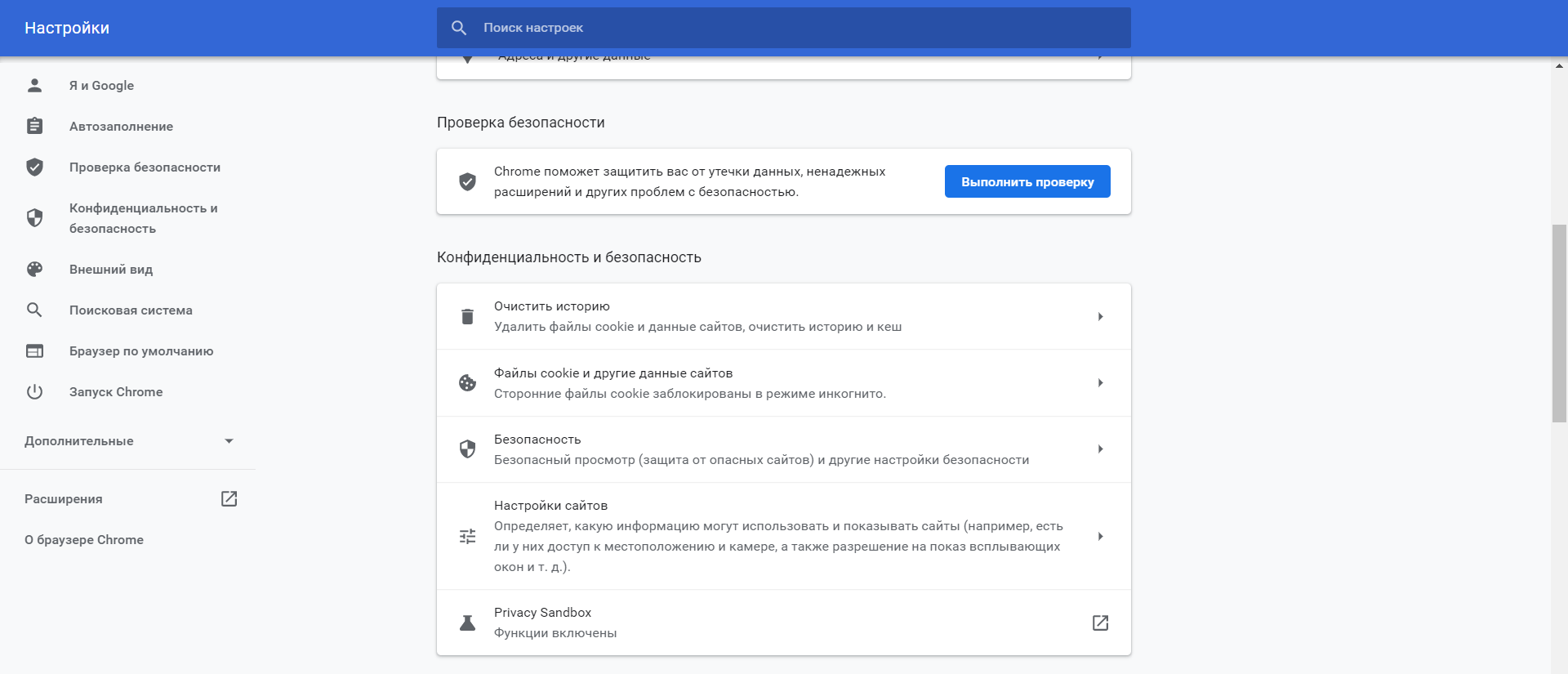

В Windows 10 ошибка расписана более подробно, в частности сказано «Причиной ошибки может быть исправление шифрования CredSSP»:

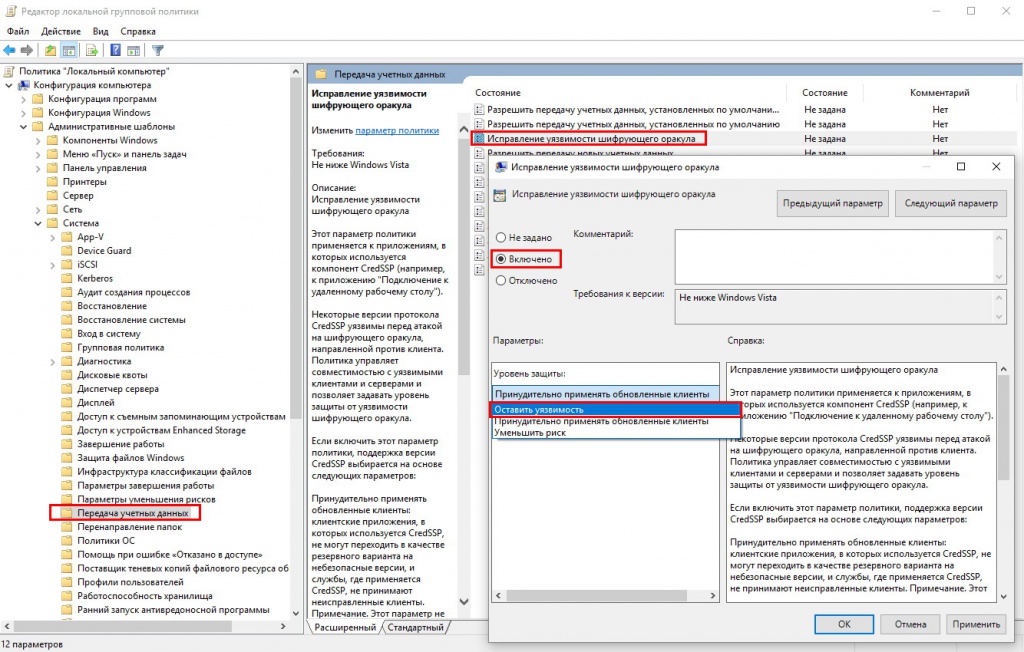

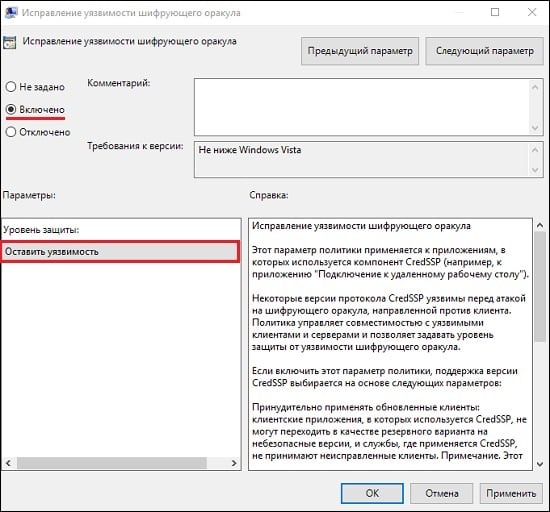

Для обхода ошибки со стороны клиента многие советуют отключить групповую политику, путём установки значения Encryption Oracle Remediation в Vulnerable:

с помощью gpedit.msc в Конфигурация компьютера / Административные шаблоны / Система / Передача учётных данных, слева выбрать «Исправление уязвимости шифрующего оракула» (забавный конечно перевод), в настройках поставить «Включено» и выбрать «Оставить уязвимость».

или через реестр (т.к., например, в Windows Home нет команды gpedit.msc):

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

НО! Так делать не нужно! Т.к. таким образом вы оставляете уязвимость и риски перехвата вашего трафика и пр. конфиденциальные данные, включая пароли. Единственный случай, когда это может быть необходимо, это когда у вас вообще нет другой возможности подключиться к удалённому серверу, кроме как по RDP, чтобы установить обновления (хотя у любого облачного провайдера должна быть возможность подключения к консоли сервера). Сразу после установки обновлений, политики нужно вернуть в исходное состояние.

Если доступ к удалённому серверу есть, то ещё, как временная мера, можно отключить требование NLA (Network Level Authentication), и сервер перестанет использовать CredSSP. Для этого достаточно в Свойствах системы, на вкладке удалённые подключения снять соответствующую галку «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети»:

Но, это тоже неправильный подход.

Источник

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

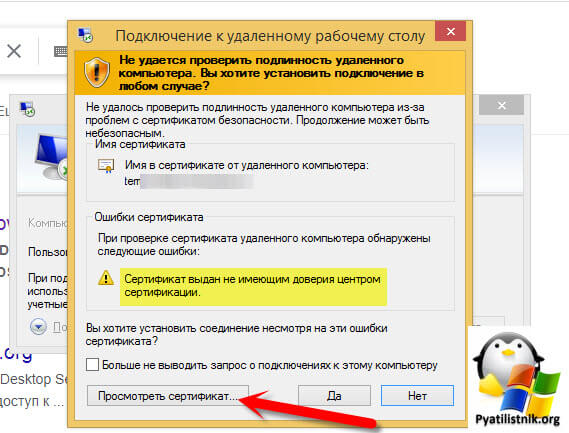

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

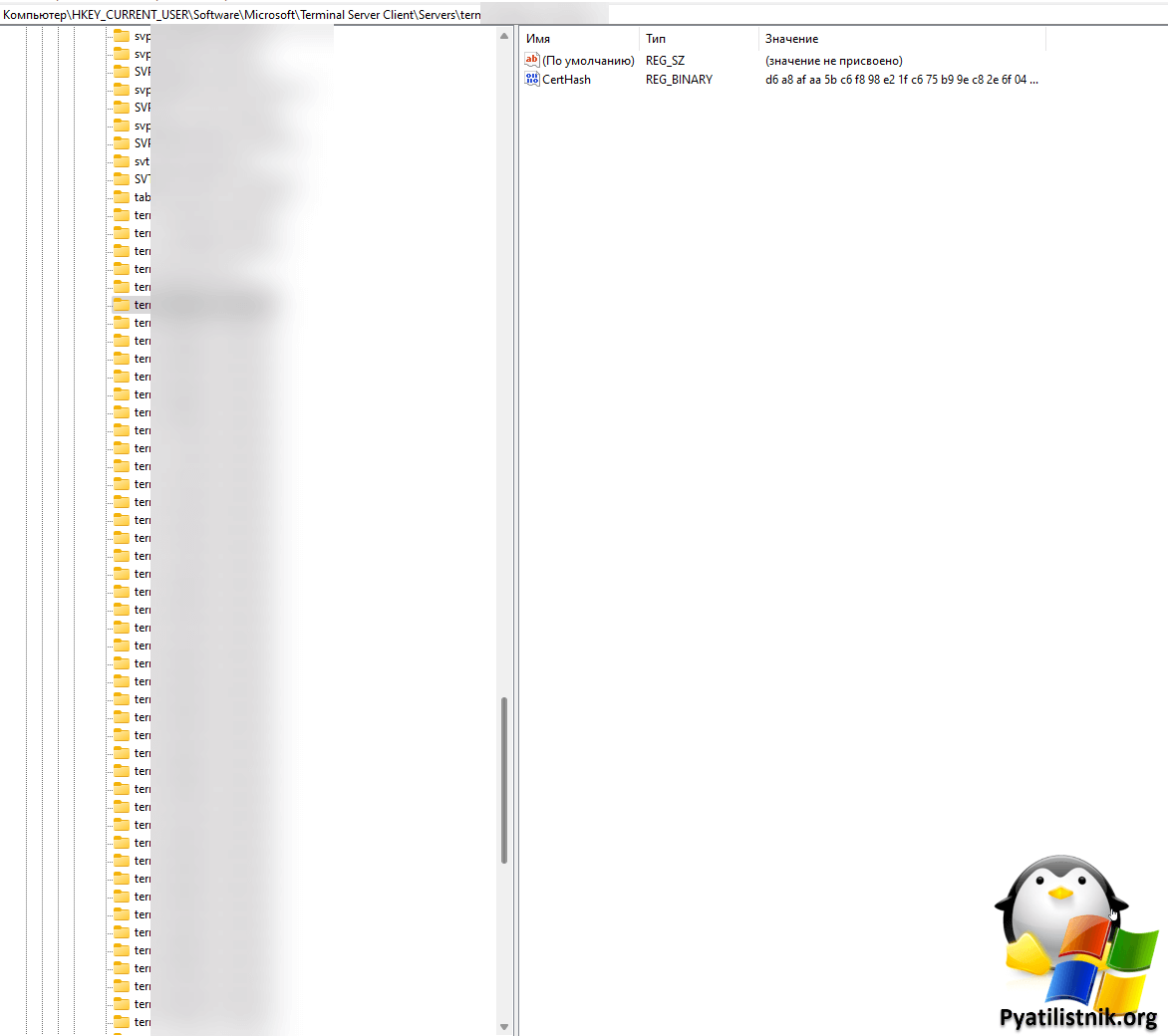

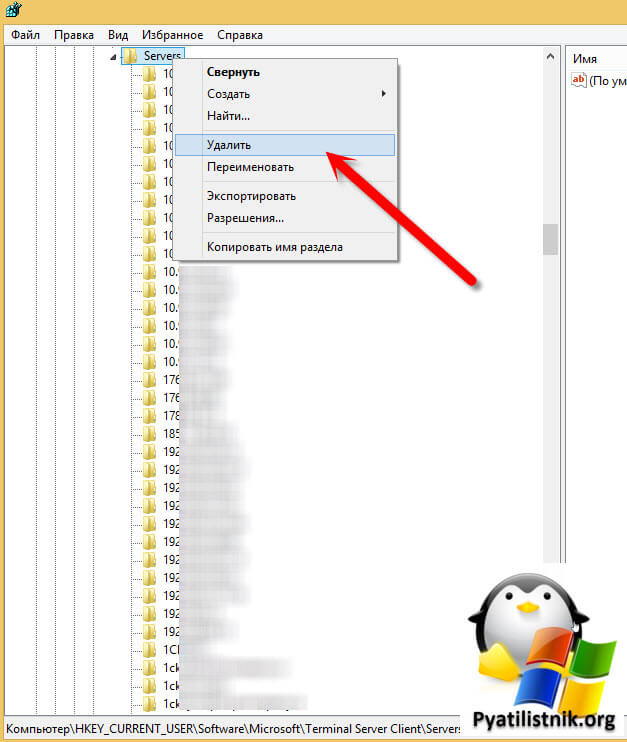

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

rdpsign.exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 «C:UsersrootDesktoprdp.rdp»

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Источник

Устранение неполадок с подключениями к Удаленному рабочему столу

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

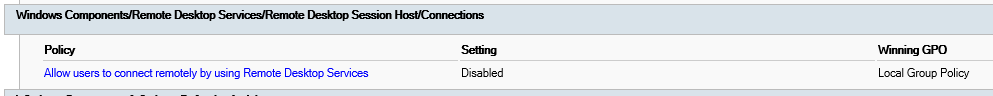

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

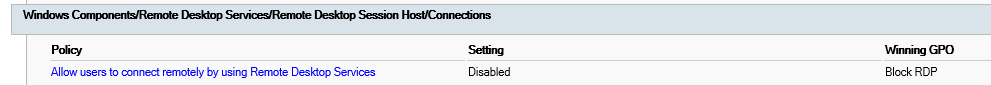

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

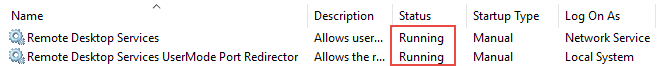

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

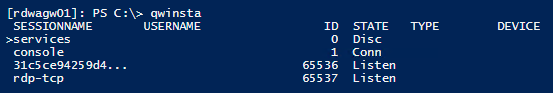

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

Проверка разрешений для папки MachineKeys

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

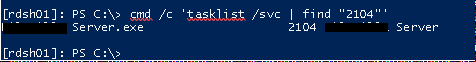

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Рекомендуемые дальнейшие действия:

Источник

Устранение ошибки проверки подлинности RDP

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Появление ошибки обусловлено установкой данных обновлений безопасности:

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

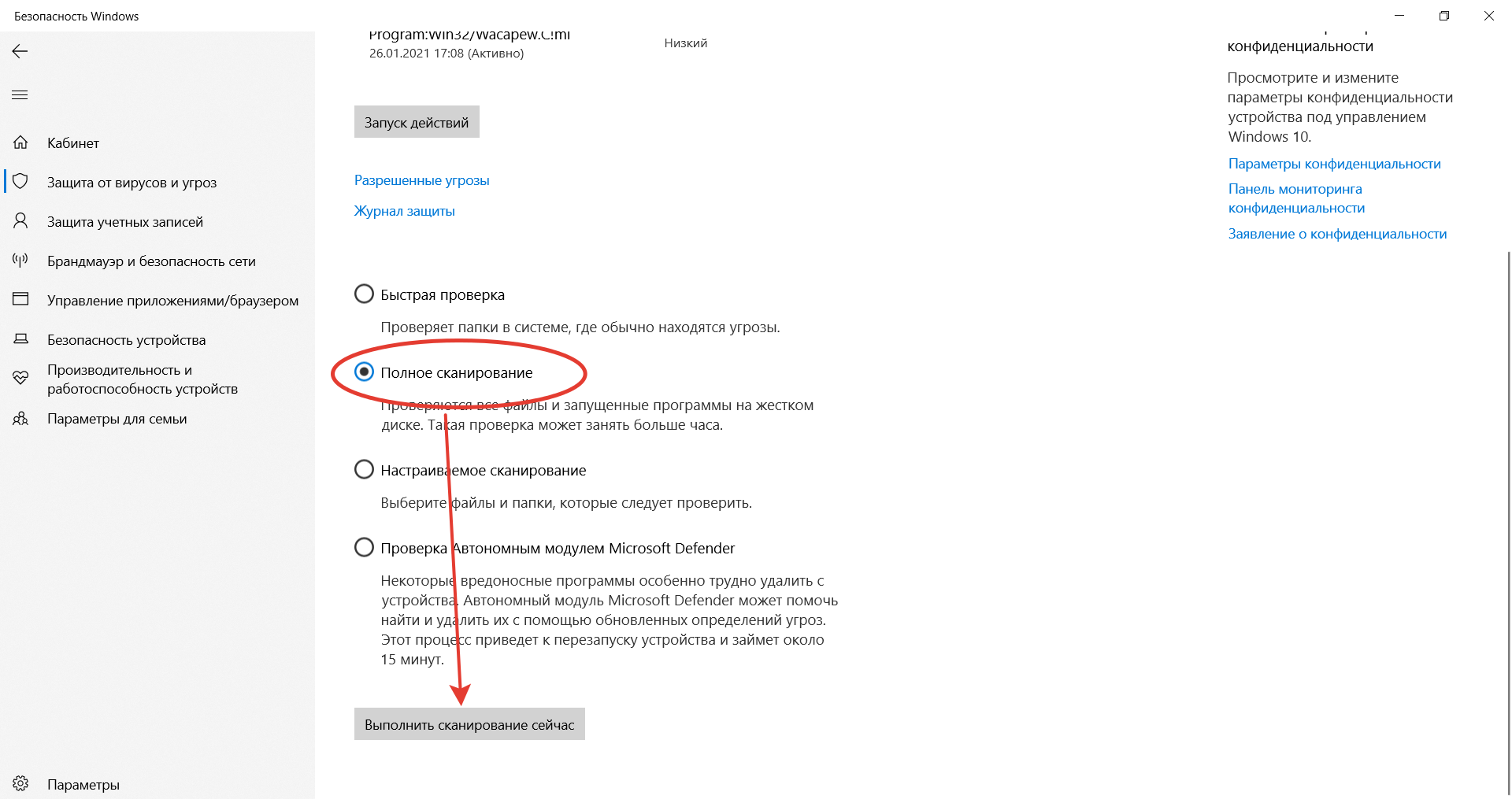

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Нужна помощь в настройке RDP-подключений? Обращайтесь к нам!

Источник

Содержание

- Не удается проверить подлинность удаленного компьютера

- Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается — Решение

- В чем суть ошибки проверки подлинности RDP

- Установка апдейта, если указанная функция не поддерживается

- Изменение настроек групповых политик

- Отключение NLA для решения ошибки проверки RPD

- Заключение

- Не удается проверить подлинность удаленного компьютера ошибка сертификата

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

- Предупреждение о самоподписанном сертификате RDP

- Создаем шаблон RDP сертификата в центре сертификации (CA)

- Настройка групповой политики для выдачи RDP сертификатов

- Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

- При подключении к серверу терминала, который работает Windows Server 2008 или Windows Server 2008 R2, вы получаете различные сообщения об ошибках, связанных с сертификатом.

- Симптомы

- Причина

- Решение

Не удается проверить подлинность удаленного компьютера

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Не удается установить соединение с удаленным помощником, не удается сопоставить DNS-имя удаленного компьютера.

Здравствуйте.Пытаюсь подключиться к другому компу через приглашение по удалённому помощнику и в.

Как проверить подлинность Windows?

Добрый день. Извиняюсь, возможно поместил не в ту тему. Работаю программистом, реального.

Как проверить подлинность Windows 7

Всем доброго времени суток!Можно ли узнать что за ОС стоит на ноутбуке.Чистая или какая-то.

Покупка оригинальной зарядки, но бу. Как проверить на подлинность?

Здравствуйте. Недавно я потерял портфель, в котором было зарядное устройство для моего телефона.

В любом случае, я считаю, что работа не стоит того.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Не удаётся запустить Windows из-за испорченного или удалённого файла

При включении компьютера пишет мол не удаётся запустить виндовс из за испорченного или удалённого.

Зависание удаленного компьютера

Добрый день! при работе с удаленным компьютером происходит зависание картинки рабочего стола.

7.7 Имя удаленного компьютера

Добрый день. Подскажите, как можно определить имя компьютера при работе с 1С через удаленный.

Доступ с удаленного компьютера.

Доброго времени суток. Подскажите что делать, на сервере находятся базы данных, причем с.

Отключение от удалённого компьютера

Не получается окончательно отключиться от удалённого компьютера. для начала в cmd подключусь.

Имя удаленного компьютера

Здравствуйте, подскажите пожалуйста как узнать имена доступных удаленных компьютеров? Моя.

Источник

Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается — Решение

При попытке подключения к серверу через протокол удалённого рабочего стола (RPD) пользователь может столкнуться с ошибкой подключения, сопровождающейся сообщением « Произошла ошибка проверки подлинности. Указанная функция не поддерживается ». Возникновение данной проблемы обычно связано с отсутствием необходимых обновлений на ПК клиента. А также рядом настроек на машинах сервера или клиента, блокирующих отдалённое подключение к ПК. Разберём, что является причиной проблемы, и как её исправить.

В чем суть ошибки проверки подлинности RDP

В апреле «Майкрософт» выпустила следующий апдейт, снабжающий пользователя более детальной информацией об ошибке во время использования клиента удалённого рабочего стола (RDP).

В мае 2018 года вышел финальный Update, изменяющий настройки сессии RDP c использованием CredSSP по умолчанию с « Vulnerable » (Уязвимый) до « Mitigated » (Смягчённый). Также это означало, что любое клиентское приложение, задействующее «CredSSP», будет невозможно откатить до небезопасной версии.

Если ваша рабочая станция получила майское обновление, а сервер его не получал, тогда рабочая станция (клиент) будет отображать сообщение об ошибке при попытке подключения к серверу с использованием RDP.

Разберём перечень способов, позволяющих эффективно избавиться от проблемы проверки подлинности RDP.

Установка апдейта, если указанная функция не поддерживается

Соответственно, основным способом, позволяющим исправить ошибку проверки подлинности RPD, является установка необходимого обновления ( CVE-2018-0886 ) как на клиентскую, так и на серверную ОС.

Выберите свою версию OS из списка снизу, и установите на вашу машину необходимый ей апдейт CVE-2018-0886:

Также можно перейти на сайт Майкрософта (при необходимости поставьте галочку и нажмите «Accept»), слева отыскать версию вашей системы (если не знаете, нажмите Win+Pause). Далее нажать справа на « Security Update », после чего вы получите возможность скачать нужное обновление.

Изменение настроек групповых политик

Если вы по каким-либо причинам не можете установить требуемые апдейты, существует паллиативное решение проблемы проверки подлинности RPD, состоящее в изменении настроек групповых политик. Не рекомендуется рассматривать его как основной вариант, так как таким образом вы сохраняете уязвимость вашей системы для действий злоумышленников.

Также вы можете осуществить данную операцию с помощью специальной команды, выполненной в командной строке с правами админа:

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Отключение NLA для решения ошибки проверки RPD

Ещё одним способом решить ошибку проверки подлинности RPD является отключение NLA (аутентификации на уровне сети).

Заключение

Появление сообщения «Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается» обычно связано с отсутствием на ПК (обычно клиентском) необходимого обновления CVE-2018-0886, позволяющего ликвидировать ряд уязвимостей в системе. Необходимо установить требуемые обновления для вашей системы, а если такое временно невозможно – просто переключите параметр шифрующего оракула на «Vulnerable» (т.е. «Оставить уязвимость»), что позволит решить ошибку.

Источник

Не удается проверить подлинность удаленного компьютера ошибка сертификата

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

При попытке подключения удаленным рабочим столом с ПК на Windows 7 к ПК на Windows 10 находящемся в домене, ошибка:

Подключение к удаленному рабочему столу

Удаленный компьютер требует включения проверки подлинности при подключении.

Удаленный компьютер: х.х.х.х

Подключение невозможно, поскольку не включена проверка подлинности.

На обоих ПК выполнил:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Клиент подключения к удаленному рабочему столу > Настройка проверки подлинности клиента на сервере > Включить > Подключаться, даже если проверка подлинности не прошла

2). На ПК с 10-кой отключил брандмауэр.

Ответы

Вопрос решился после выполнения приложенной инструкции. Теперь другая проблема:

Все ответы

При попытке подключения удаленным рабочим столом с ПК на Windows 7 к ПК на Windows 10 находящемся в домене, ошибка:

Подключение к удаленному рабочему столу

Удаленный компьютер требует включения проверки подлинности при подключении.

Удаленный компьютер: х.х.х.х

Подключение невозможно, поскольку не включена проверка подлинности.

На обоих ПК выполнил:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Клиент подключения к удаленному рабочему столу > Настройка проверки подлинности клиента на сервере > Включить > Подключаться, даже если проверка подлинности не прошла

2). На ПК с 10-кой отключил брандмауэр.

Если Win7 с которых пытаетесь подключиться у Вас не в домене, Вам нужно отключить проверку на Win 10.

The opinion expressed by me is not an official position of Microsoft

На 10-ке это сделано. После отключения этой опции как раз заявленная ошибка и появляется. До отключения была другая:

Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

При попытке подключения удаленным рабочим столом с ПК на Windows 7 к ПК на Windows 10 находящемся в домене, ошибка:

Подключение к удаленному рабочему столу

Удаленный компьютер требует включения проверки подлинности при подключении.

Удаленный компьютер: х.х.х.х (адрес сервера Балабит)

Подключение невозможно, поскольку не включена проверка подлинности.

На обоих ПК выполнил:

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Клиент подключения к удаленному рабочему столу > Настройка проверки подлинности клиента на сервере > Включить > Подключаться, даже если проверка подлинности не прошла

2). На ПК с 10-кой отключил брандмауэр.

Источник

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

rdpsign.exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 «C:UsersrootDesktoprdp.rdp»

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Источник

При подключении к серверу терминала, который работает Windows Server 2008 или Windows Server 2008 R2, вы получаете различные сообщения об ошибках, связанных с сертификатом.

В этой статье предоставляется решение для различных сообщений об ошибках, связанных с сертификатом, при подключении к серверу терминала.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 2000960

Симптомы

При подключении к серверу терминала, который работает Windows Server 2008, или удаленному настольному серверу, который работает Windows Server 2008 R2, вы получаете одно из следующих сообщений об ошибке.

Подключение удаленного рабочего стола не удалось из-за невозможности проверки подлинности удаленного компьютера

Удаленный компьютер не удалось проверить подлинность из-за проблем с сертификатом безопасности. Продолжить работу может быть небезопасно.

Несоответствие имен

Запрашивается удаленный компьютер

Имя в сертификате

Ошибки сертификата

При проверке сертификата удаленного компьютера были допущены следующие ошибки: имя сервера в сертификате неверно.

Невозможно продолжить, так как требуется проверка подлинности.

Невозможно проверить удостоверение удаленного компьютера. Вы хотите подключиться в любом случае?

Удаленный компьютер не удалось проверить подлинность из-за проблем с сертификатом безопасности. Продолжить работу может быть небезопасно.

Несоответствие имен

Запрашивается удаленный компьютер

Имя в сертификате

Ошибки сертификата

Имя сервера в сертификате неверно

сертификат не из доверенного органа сертификации.

Вы хотите подключиться, несмотря на эти ошибки сертификата?

Причина

Проблема возникает из-за неправильного сертификата, который используется для сеанса сервера терминала или удаленного рабочего стола.

Решение

Ниже ниже 1000 действий по проверке выбранного сертификата.

Источник

Произошла ошибка проверки подлинности RDP — как исправить

Очередные обновления к Windows постоянно создают какие-то проблемы. Так пользователи удаленных рабочих столов сталкиваются чаще с ошибкой проверки подлинности RDP. Обновление под номером KB4103718 и последующие версии не стабильны на многих компьютерах. Адрес RDP блокируется без возможности работы с его настройками и появляется сообщение об ошибке «Произошла ошибка проверки подлинности RDP» и подключение к удаленному рабочему столу не удалось.

Деинсталляция обновлений

Временным решением и очевидным остается откат к предыдущей версии Windows. Необходимо полностью деинсталлировать весь софт, идущий с обновлением. Единственным недостатком остается временное устранение проблемы с RDP, ведь нет гарантий, что последующие анонсированные улучшения к Windows будут работать корректней. Хотя если такой расклад вас устраивает, работать без обновлений, то можно остановиться именно на данном пункте.

Кумулятивные обновления

Если такое определение для вас новое, тогда придется провести незначительный исторический урок. Сравнительно недавно «Microsoft» отказались от фрагментных патчей для своих операционных систем Windows. Теперь нет еженедельных загрузок. Вместо них предлагается система обновлений в режиме накопления. Кумулятивные обновления будут содержать софт, разработанный за целый месяц, что также подразумевает скачивание лишь 12 раз в год.

Это своего рода огромный патч. Если у вас «RDP ошибка проверки подлинности» появилась после незначительного обновления лишь одного модуля, то сделайте откат и инсталлируйте масштабную его версию. Глобально обновите вашу ОС из официальных источников «Microsoft».

Отключаем NLA

Потребуется отключить Network Level Authentication. Это делается через меню «Удаленный доступ», которое найдете в свойствах системы. Необходимо поставить галочку или точку напротив следующей категории: «Разрешить подключения только с компьютеров…..». Он разной версии Windows содержание может незначительно меняться. Ориентируйтесь на низ вашего окна. Необходимая команда размещается в самом низу и имеет подпункт.

Альтернативным вариантом остается отключение подлинности на уровне NLA.

- Начинаем наш путь в недра ПК с конфигураций компьютера.

- Далее переходим по «Административным шаблонам».

- «Компоненты Windows» позволят отыскать такой важный путь как «Службы удаленных рабочих столов».

- Продолжаем двигаться и теперь отыщем «Узел сеансов удаленных рабочих столов». Последним этапом поисков становится «Безопасность».

- Когда конечная директория найдена, в среднем окне отключаем следующую службу «Требовать проверку подлинности пользователя…». Снова ориентироваться нужно по последнему вкладышу – на многих ОС необходимая служба последняя.

Тут же подымаясь немного выше, замечаем пункт с названием «Требовать использования специального…». Он очень важен. Необходимо выставить корректный уровень безопасности. Переводим значение на нужный сервер RDP.

Обязательно перезапустите систему – без этого шага внесенные изменения не вступят в силу.

Снять ограничения

В большинстве случаев нужно всего-лишь снять галочку на проверку подлинности. Нажмите сочетание кнопок на клавиатуре Win+R и введите sysdm.cpl, чтобы открыть свойства системы. Перейдите во вкладку «Удаленный доступ«, ниже установите «Разрешить удаленные подключения к этому компьютеру» и снимите галочку «Разрешить подключения только с компьютеров, на которых работает проверка подлинности«.

Комментариев: 5

Добрый день. Не ожидал что в 2018 найду свежую информацию для старых маков. Вот мне как раз актуально, так как подключаюсь по удалёнке не к серверу, а к своему рабочему компьютеру на Windows 10, обновился недавно. Теперь RDP снова работает 🙂

Вы так конкретно и доступно всё описали, что до меня наконец-то дошло почему не удаётся подключиться к удалённому компу. Спасибо за помощь!

Устранение ошибки проверки подлинности RDP

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Рисунок 1 — Ошибка проверки подлинности RDP

Появление ошибки обусловлено установкой данных обновлений безопасности:

- Windows Server 2016 — обновление KB4103723

- Windows 10 1609 — обновление KB4103723

- Windows 10 1703 — обновление KB4103731

- Windows 10 1709 — обновление KB4103727

- Windows 10 1803 — обновление KB4103721

- Windows 7 / Windows Server 2008 R2 — обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 — обновление KB4103725

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Рисунок 2 — Проверка подлинности

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Произошла ошибка при проверке подлинности. Не удается установить связь с локальной системой безопасности.

Удаленный компьютер: HOSTNAME

Причиной ошибки может быть пароль с истекшим сроком действия.

Обновите ваш пароль, если срок его действия истек.

Обратитесь за помощью к вашему администратору или в службу технической поддержки.

Для исправления этой проблемы следует запустить Редактор локальной групповой политики (gpedit.msc) , пройти по пути: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Безопасность > Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети.

Не удается проверить подлинность удаленного компьютера

Когда я удалено на сервере через rdp поменял время, при следующем входе через rdp, стало появляться сообщение «Не удается проверить подлинность удаленного компьютера». Нажимаю на ok все нормально. Сертификат от 1 декабря 2020 г. до 2 июня 2021 г., время я поменял 2 декабря. Раньше я время не менял, при входе через rdp данное сообщение не появлялось. Кроме как больше не показывать, можно еще как-то решить эту проблему?

Не удается установить соединение с удаленным помощником, не удается сопоставить DNS-имя удаленного компьютера.

Здравствуйте.Пытаюсь подключиться к другому компу через приглашение по удалённому помощнику и в.

Как проверить подлинность Windows?

Добрый день. Извиняюсь, возможно поместил не в ту тему. Работаю программистом, реального.

Как проверить подлинность Windows 7

Всем доброго времени суток!Можно ли узнать что за ОС стоит на ноутбуке.Чистая или какая-то.

Покупка оригинальной зарядки, но бу. Как проверить на подлинность?

Здравствуйте. Недавно я потерял портфель, в котором было зарядное устройство для моего телефона.

выставить правильное время

ИЛИ

в свойствах рдп подключения — дополнительно — проверка подлинности сервера — подключаться без предупреждения

Проблема в сертификате, точнее в том, что он самоподписанный.

Компы проверяют все сертификаты по цепочке: Выданный Вам сертификат -> Промежуточные центры сертификации -> Доверенный корневой центр сертификации.

Сертификаты выдаваемые простым людям подписываются сертификатами промежуточных центров, а их сертификаты — корневыми центрами.

Вы можете любой сертификат добавить в доверенные корневые центры сертификации через certmgr.msc

В Вашем случае можно добавить этот сертификат в доверенные корневые и, чисто теоретически, он перестанет спрашивать о нём.

Либо развернуть в домене, если он есть, центр сертификации и использовать сертификат, подписанный им. Работать это будет только в этом же домене, так как в нём сертификат Вашего центра сертификации будет добавлен в доверенные.

В любом случае, я считаю, что работа не стоит того.

Не удаётся запустить Windows из-за испорченного или удалённого файла

При включении компьютера пишет мол не удаётся запустить виндовс из за испорченного или удалённого.

Зависание удаленного компьютера

Добрый день! при работе с удаленным компьютером происходит зависание картинки рабочего стола.

7.7 Имя удаленного компьютера

Добрый день. Подскажите, как можно определить имя компьютера при работе с 1С через удаленный.

Доступ с удаленного компьютера.

Доброго времени суток. Подскажите что делать, на сервере находятся базы данных, причем с.

Отключение от удалённого компьютера

Не получается окончательно отключиться от удалённого компьютера. для начала в cmd подключусь.

Имя удаленного компьютера

Здравствуйте, подскажите пожалуйста как узнать имена доступных удаленных компьютеров? Моя.

Обновлено 24.03.2023

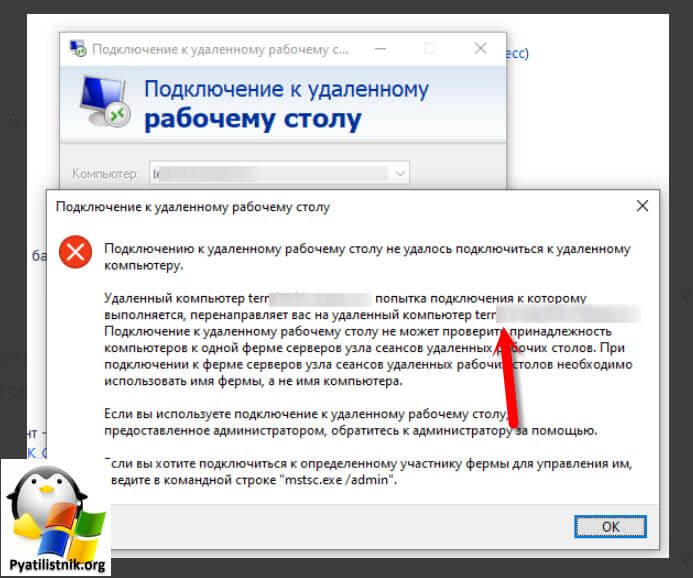

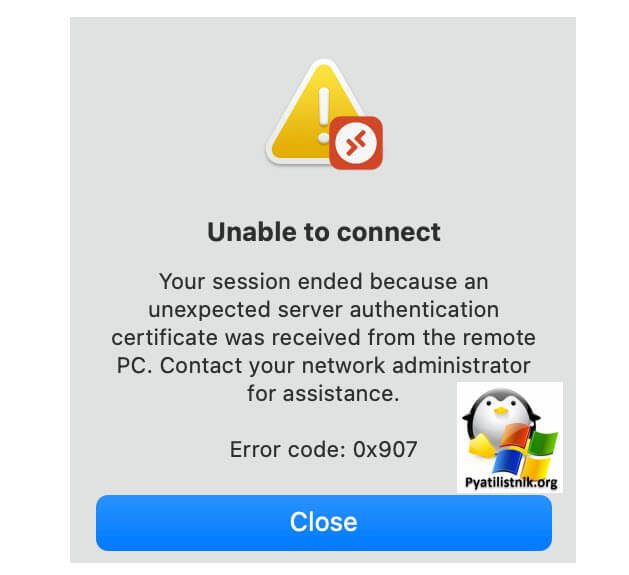

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами решили проблему «Произошла внутренняя ошибка RDP» при попытке входа на RDS ферму. Сегодня мы вновь столкнемся с трудностями авторизации на RDS ферме, ошибка звучит так «Код ошибки 0x907. Расширенный код ошибки 0x0«. Ловить я ее начал буквально вчера 27 ноября, до этого все прекрасно работало. Из пострадавших, это операционные системы Windows 10 и Windows 11, а вот на Windows 8.1, все отрабатывало на ура. Давайте разбираться в чем дело.

Диагностика ошибки 0x907

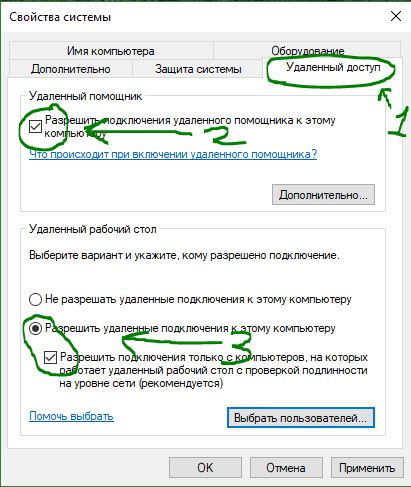

Опишу немного инфраструктуру, есть большая RDS ферма из 50 хостов RDSH. Клиенты Windows 10/11, доменные и не доменные стали получать ошибки:

Такую ошибку мы ловили, и я объяснял, что чаще всего это было из-за того, что клиент RDP (mstsc) открывается с ключом /admin. Тут я точно запускал все без ключа. Обратите внимание, что вам показывают, что вы не можете попасть именно на определенную ноду, так как брокер подключений отработал нормально и вас перекинул.

Так как у меня были полные права на любую ноду, то я попытался войти на данную ноду напрямую. В итоге получил ошибку:

Код ошибки: 0x907. Расширенный код ошибки: 0x0

Ранее я встречал проблему с сертификатом, но не с кодом 0x907, тем более ничего не менялось в самой конфигурации.

Диагностика и устранение ошибки для Windows клиентов

Раз при подключении на прямую к хосту RDSH мы получаем ошибку сертификата, то дело вероятнее в нем. На своем клиентском месте, где вы пытаетесь подключаться, вы должны запустить реестр Windows. Вам нужно перейти в ветку:

HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers

Тут у вас будут папки с названиями всех серверов, к которым вы подключались по RDP. В каждой папке будет ключик CertHash, в котором будет отпечаток сертификата.

Можете спокойно удалить полностью папку Servers, это почистит историю подключений

Далее когда ветка стала чистой, вновь попытайтесь напрямую подключиться к серверу куда вас не пускало, использую ключ /admin. В результате у меня после прохождения брокера высочило окно:

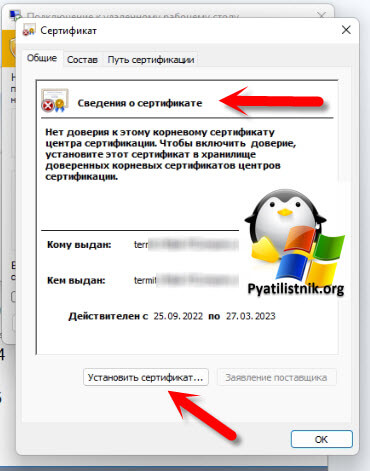

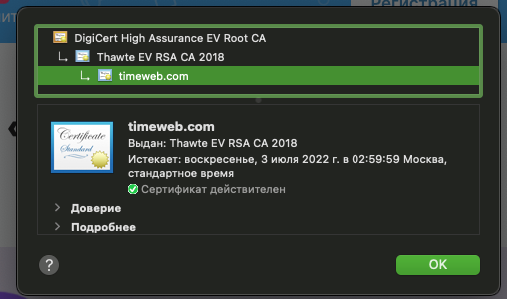

сертификат выдан не имеющим доверия центром сертификации

С вероятностью 99% мой RDSH хост использует самоподписный сертификат, но раньше этого хватало для подключений, давайте посмотрим сертификат. В сведениях о сертификате, видно, что наша операционная система ему не доверяет, так как нет такого корневого центра сертификации, кто его выпустил и был доверенным. Если у вас один такой хост, то можете просто установить данный сертификат, но если как и у меня их 50, то тут выкручиваться нужно иначе.

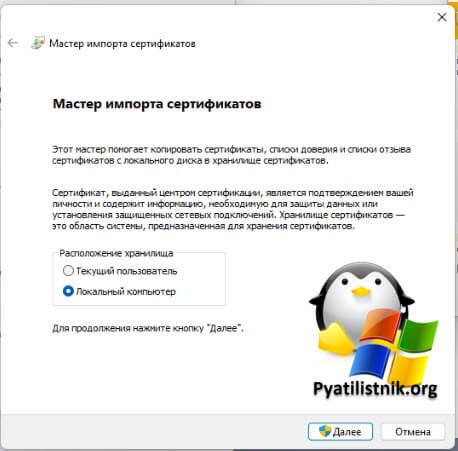

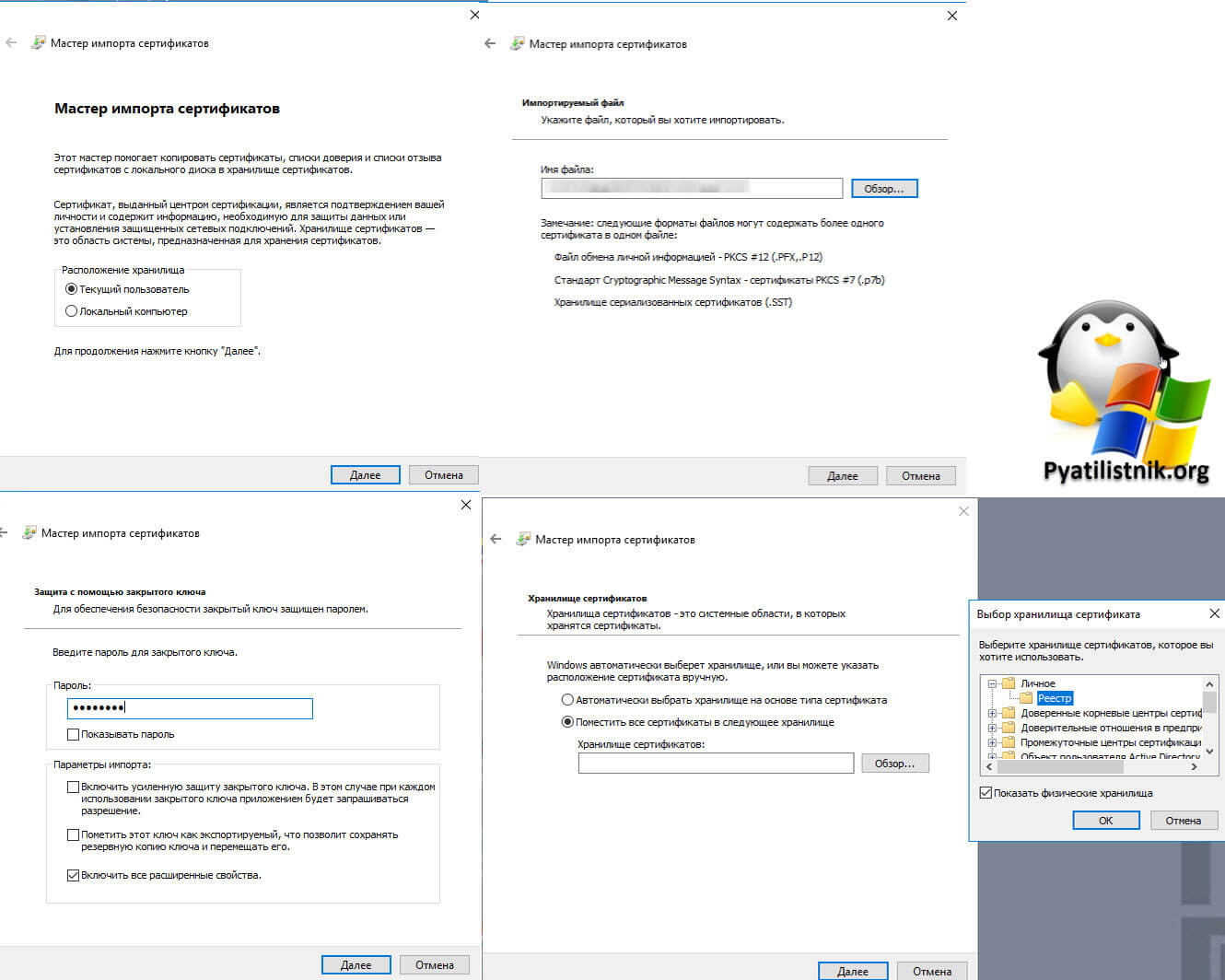

Для установки сертификата нажмите соответствующую кнопку. В мастере импорта я всегда советую корневые сертификаты устанавливать в расположение локального компьютера.

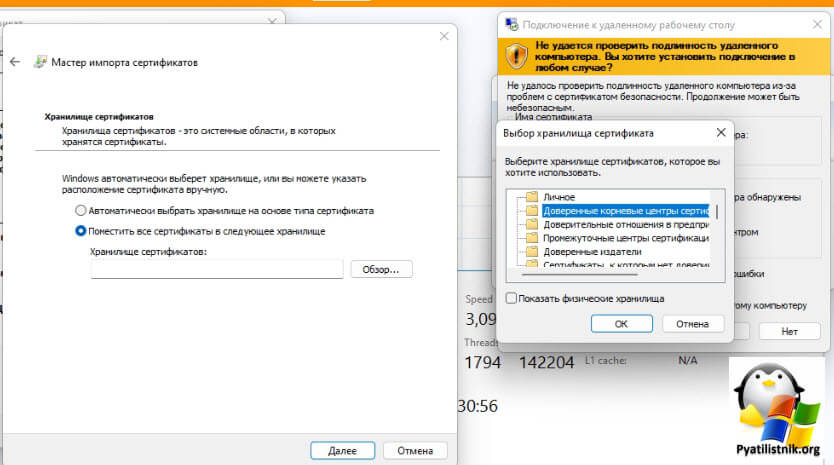

Выбираем пункт «Переместить все сертификаты в следующее хранилище» и указываем доверенные корневые центры сертификации.

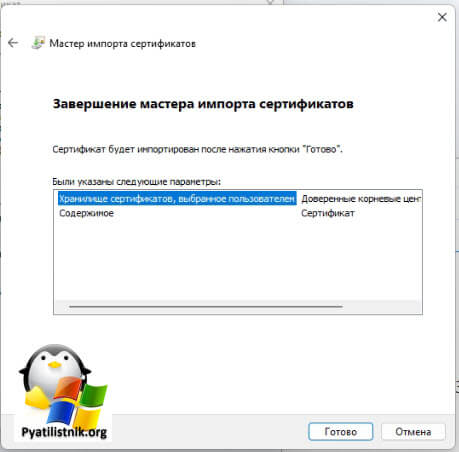

Завершаем импорт корневого сертификата

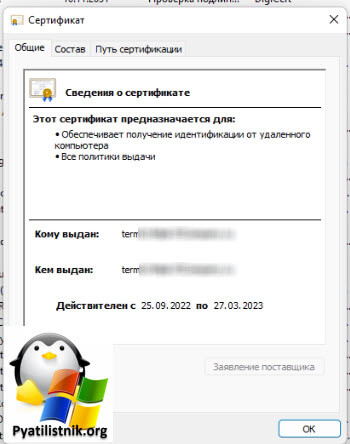

Теперь если посмотреть состав вашего сертификата, то ваша система ему доверяет.

Теперь подключение к текущему хосту будет без ошибок

Но так как у меня 50 RDSH хостов, то ставить от каждого сертификат в корневые это бред. Для этого вы можете поступать двумя методами:

- 1️⃣Выпустить сертификаты на все RDSH хосты из вашего внутреннего Active Directory CA, если он есть, не все его устанавливают

- 2️⃣Заказать внешний Wildcard сертификат на домен от внешнего CA, что проще на мой взгляд

У меня уже есть такой сертификат в формате PFX. Задача у нас такая, нам нужно на всех участниках RDS фермы поменять самоподписный сертификат на новый. Алгоритм тут такой:

- 1️⃣Вы устанавливаете на нужные хосты PFX сертификат в локальное хранилище компьютера

- 2️⃣Проверяете текущий отпечаток сертификата, что используется для RDP сессий

- 3️⃣Подменяете сертификат на новый

- 4️⃣Проверяете, что теперь используется новый сертификат

Установка PFX архива дело тривиальное

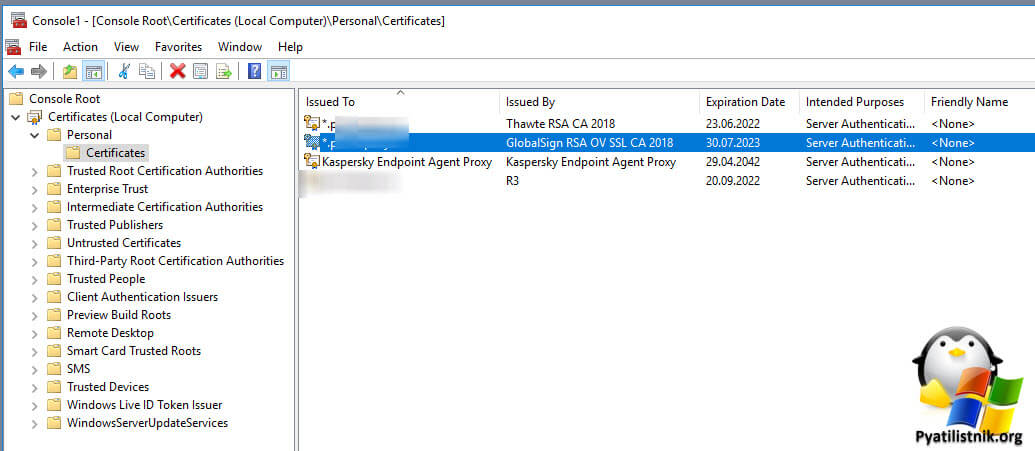

В результате у вас в контейнере личное, будет ваш сертификат.

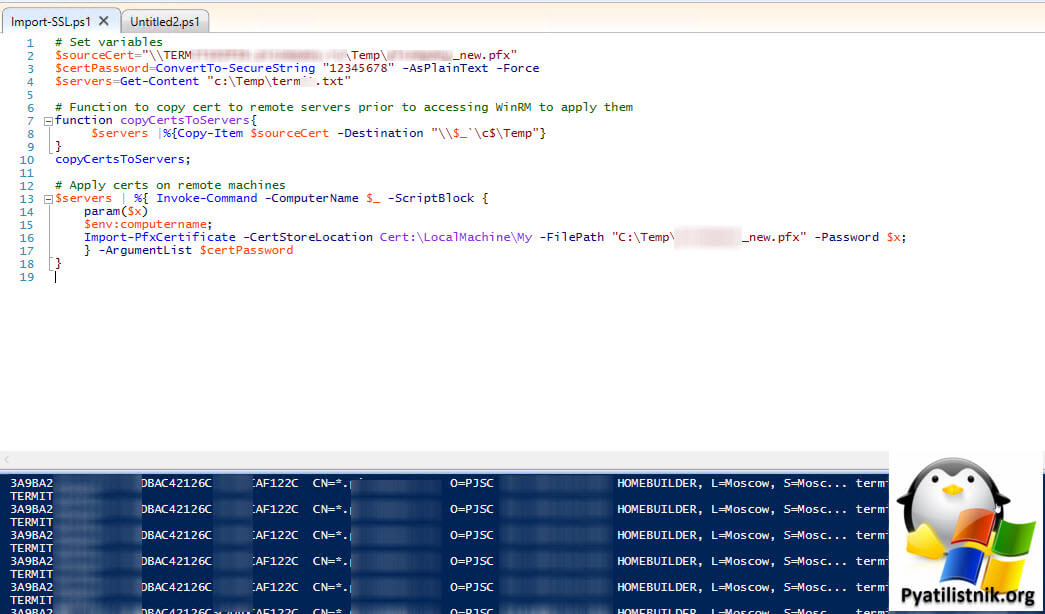

Чтобы массово установить сертификат на большое количество серверов, можете воспользоваться моим кодом:

# Задаем переменные

$sourceCert=»\TS102.pyatilistnik.orgTempnew.pfx» #Тут лежит pfx сертификат

$certPassword=ConvertTo-SecureString «1234436» -AsPlainText -Force #Пароль для доступа к сертификату

$servers=Get-Content «c:Tempterm.txt» #Файл со списком серверов

# Функция для копирования сертификата на удаленные серверы перед доступом к WinRM для их применения.

function copyCertsToServers{

$servers |%{Copy-Item $sourceCert -Destination «\$_`c$Temp»} # Кладу в папку C:Temp

}

copyCertsToServers;

# Установка сертификата на удаленных машинах

$servers | %{ Invoke-Command -ComputerName $_ -ScriptBlock {

param($x)

$env:computername;

Import-PfxCertificate -CertStoreLocation Cert:LocalMachineMy -FilePath «C:Tempnew.pfx» -Password $x;

} -ArgumentList $certPassword

}

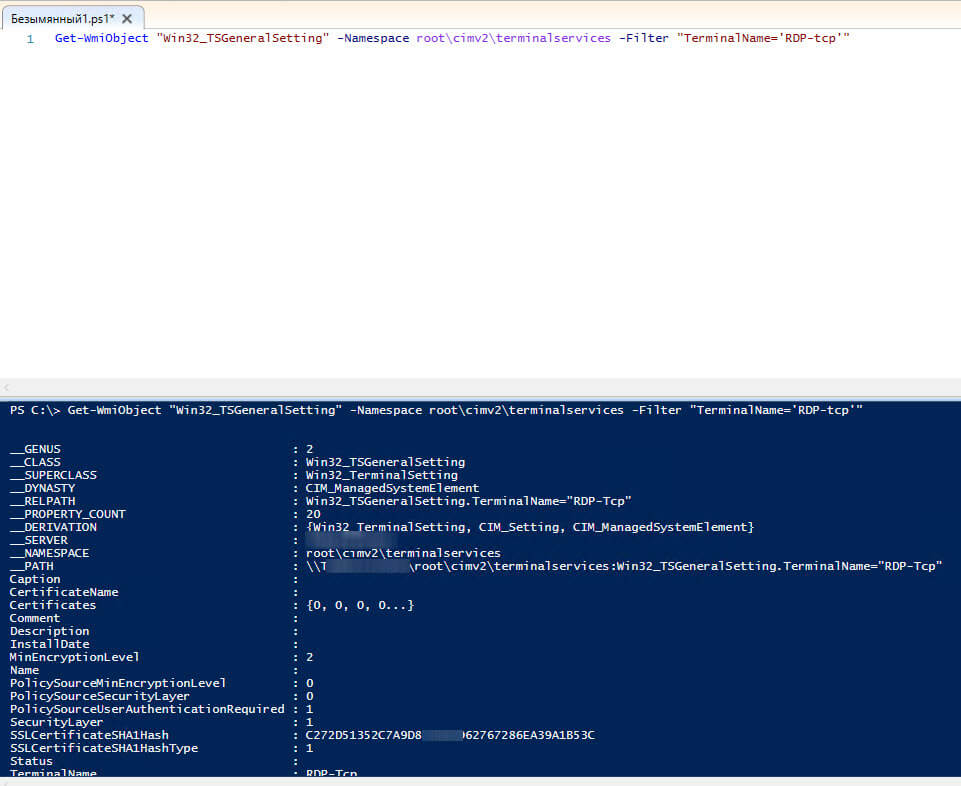

Запустите теперь PowerShell ISE в режиме администратора. Введите команду, чтобы посмотреть текущие настройки сертификата для RDP.

Get-WmiObject «Win32_TSGeneralSetting» -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»

Нас будет интересовать поле SSLCertificateSHA1Hash, тут будет отпечаток самоподписного сертификата.

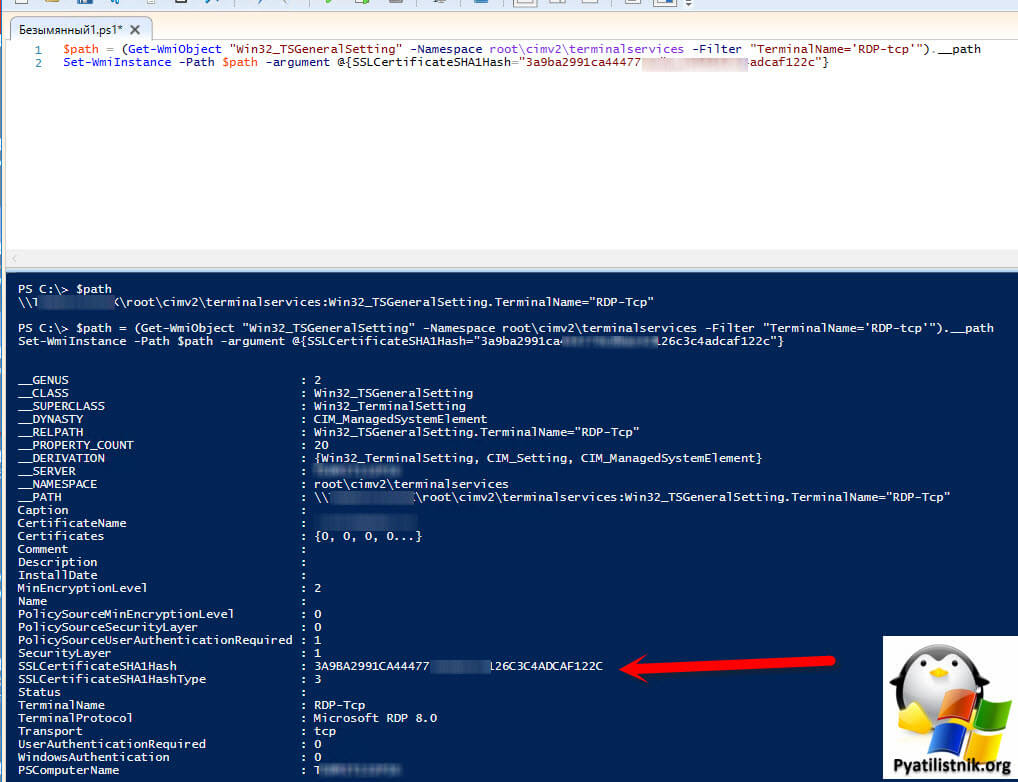

Теперь выясните отпечаток вашего Wildcard сертификата. После этого выполните команду.

$path = (Get-WmiObject «Win32_TSGeneralSetting» -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»).__path

Set-WmiInstance -Path $path -argument @{SSLCertificateSHA1Hash=»3a9ba2991ca000 779cdbac4333c3c4adcaf122c»}

Теперь у вас будет все отлично, с подключением по RDP к данному участнику RDS фермы и ошибка 0x907 пропадет.

Более продвинутый скрипт по массовой установке

#Создаем логи если их нет

function Date {Get-Date -Format «yyyy.MM.dd HH:mm:ss»}

$log_folder = «$PSScriptRootLogs» + $($MyInvocation.MyCommand.Name -replace («.ps1», «»))

$log = «$log_folder$(Get-Date -Format «yyyy_MM_dd_HH_mm_ss»).txt»

if (! (Test-Path $log_folder -PathType Container -ErrorAction SilentlyContinue))

{

New-Item $log_folder -ItemType D -Force | Out-Null

}

«$(Date) Start Processing» | Tee-Object $log -Append

### Тут мы подгружаем файл со списком серверов

foreach ($server in (Get-Content «$PSScriptRootservers.txt»))

{

«$(Date) Trying to copy certificate file» | Tee-Object $log -Append

$Thumbprint = «3a9ba2991ca444779cdbac42126c3c4adcaf122c»

Copy-Item -Path «$PSScriptRootимя_сертификата.pfx» -Destination «\$serverC$WindowsTempимя_сертификата.pfx» -Force -Verbose

### Установка удаленной сессии

«$(Date) Trying to create PS session and install certificate file» | Tee-Object $log -Append

$session = New-PSSession -ComputerName $server

Invoke-Command -Session $session -ScriptBlock {

$password = ConvertTo-SecureString -String «12345678» -AsPlainText -Force

Import-PFXCertificate -CertStoreLocation «Cert:LocalMachineMy» -FilePath «C:windowstempимя_сертификата.pfx» -Password $password -Verbose

}

Remove-PSSession $session

###

«$(Date) Trying to assign certificate to terminal services» | Tee-Object $log -Append

try {

$path = Get-WmiObject -Class «Win32_TSGeneralSetting» -Namespace «rootcimv2terminalservices» -ComputerName $server -Verbose -ErrorAction Stop

Set-WmiInstance -Path $path -Arguments @{SSLCertificateSHA1Hash = $Thumbprint} -Verbose -ErrorAction Stop

}

catch {

«$(Date) $($_.exception.message)» | Tee-Object $log -Append

}

}

###

«$(Date) End Processing» | Tee-Object $log -Append

Как проверить какой сертификат отвечает на RDP

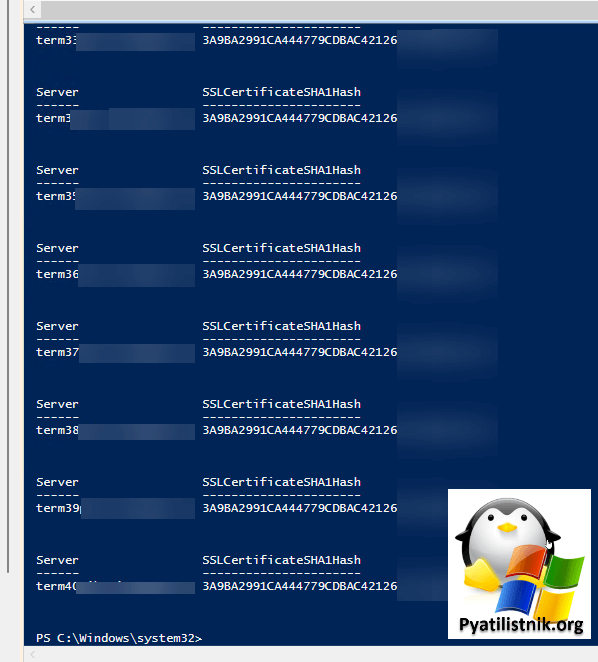

1️⃣PowerShell скрипт получает список серверов из текстового файла и сохраняет их в переменной.

2️⃣Далее для каждого сервера выполняет команду Get-WmiObject «Win32_TSGeneralSetting» -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»

3️⃣Из вывода команды берет поле SSLCertificateSHA1Hash и его значение и выводит все это в виде таблицы

$serverList = Get-Content «C:Servers.txt»

foreach ($server in $serverList) {

$tsGeneralSettings = Get-WmiObject «Win32_TSGeneralSetting» -ComputerName $server -Namespace rootcimv2terminalservices -Filter «TerminalName=’RDP-tcp'»

$sslCertificateHash = $tsGeneralSettings.SSLCertificateSHA1Hash

$output = New-Object -TypeName PSObject

$output | Add-Member -MemberType NoteProperty -Name «Server» -Value $server

$output | Add-Member -MemberType NoteProperty -Name «SSLCertificateSHA1Hash» -Value $sslCertificateHash

Write-Output $output | Format-Table

}

Смена клиента RDP в Windows

В качестве обходного варианта, если вы не хотите заморачиваться с сертификатами, вы можете просто выбрать другие RDP клиенты, например:

- Remote Desktop Connection Manager

- Подключение к удаленному рабочему столу Windows через магазинное приложение

Диагностика и устранение ошибки для MacOS клиентов

Пользователи Windows не одиноки, ошибку 0x907 вы можете встретить и в MacOS. После обновления RD Client до 10.3.0 так же стала отображаться ошибка 0x907, когда я хочу подключиться по RDP. На предыдущей версии RD Client все работало.

Как я и написал все началось с версии 10.3.0. Тут вы можете либо откатиться на предыдущую версию или поставить более свежую бетта версию. Я за второй вариант. Перейдите по ссылке:

https://install.appcenter.ms/orgs/rdmacios-k2vy/apps/microsoft-remote-desktop-for-mac/distribution_groups/all-users-of-microsoft-remote-desktop-for-mac

Как видите уже есть версия Version 10.8.0 (2032). Установите ее и будет вам счастье.

На этом у меня все. Надеюсь, что вы смогли подключиться и продолжить работу. С вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

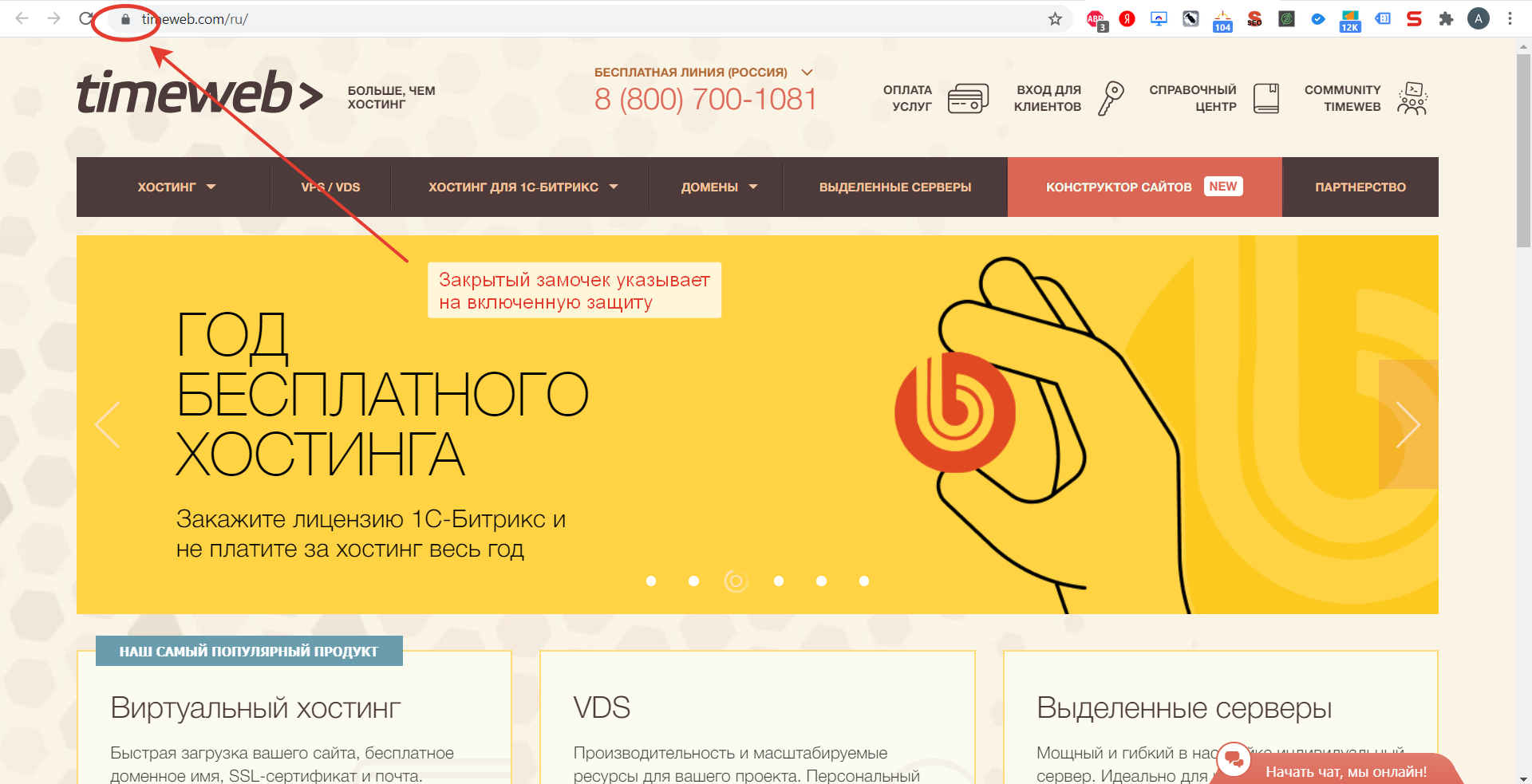

При открытии сайтов в браузере иногда возникают ошибки – домен в адресной строке выделяется красным с зачеркиванием или ресурс вообще не открывается. Типовая причина скрывается в сбоях работы сертификата SSL. Исправить их может только администратор сайта, но перед обращением к нему стоит проверить собственный компьютер.

Что такое SSL

Текущие тенденции сайтостроения предполагают высокую безопасность соединения пользователя с веб-ресурсом. Это необходимо для защиты персональных данных, секретных номеров банковских карт и информации о проводимых сделках. Организуется безопасность подключением протокола шифрования Secure Sockets Layer (сокращенно SSL).

Особенности сертификата:

- Сертификат выпускается доверенным центром Certification Authority (CA).

- После выдачи он подключается к домену средствами провайдера хостинга.

- Срок его действия ограничен 1 годом, после чего требуется продление.

Работа сайта возможна и без SSL, но поисковые системы «не доверяют» таким ресурсам и помечают их в браузере как неблагонадежные. Поэтому лучше разобраться, как решить проблему с защитой и полноценно пользоваться протоколом HTTPS. Сертификат актуален на сайтах, где присутствует регистрация, предлагается покупка товаров или онлайн-оплата различных сервисов.

При появлении любых сомнений в исправности защиты регистрироваться на сайте или вводить ранее выданные логин и пароль не рекомендуется. Тем более не стоит осуществлять онлайн-оплату с банковских карт или электронных кошельков, ведь не исключено, что проблема возникла из-за взлома ресурса злоумышленниками.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Причины появления ошибок SSL

Существует всего две причины, почему браузер отображает ошибку сертификата SSL со стороны сервера. Первая заключается в окончании срока активации, вторая – это покупка сертификата у поставщика без достаточных полномочий для выдачи «полноценной защиты». Например, виной может быть выбор самоподписанного сертификата, лишь эмулирующего работу реального протокола.

Остальные проблемы обычно скрываются на локальном компьютере:

- Произошел сброс системного времени.

- Неправильно настроена антивирусная программа.

- Сбоит браузер или установленное расширение.

- Срабатывает вредоносный скрипт.

Чтобы выяснить настоящую причину, пользователю браузера рекомендуется проверить все перечисленные факторы. При том же заражении компьютерными вирусами возможно проявление сразу нескольких симптомов – от изменения текущего времени и блокировки антивирусом до подключения перенаправления страниц в браузере и других неприятностей.

Изредка встречаются ситуации, когда проблема возникла со стороны администратора, если он ошибся при подключении нового сертификата или забыл продлить его действие. Обычно такие неполадки устраняются быстро, потому что после активации сайт проверяется и, в случае неработоспособности сертификата, проводится повторное подключение вплоть до получения положительного результата.

Время и дата

Сертификат SSL имеет четко обозначенный срок действия с датой активации и деактивации. Такой подход отчасти дает дополнительную защиту, потому что в случае технического сбоя в системных часах компьютера сайты перестают открываться. Сброс времени обычно происходит «назад», на дату изготовления материнской платы, на что и реагирует система.

Варианты исправления ситуации:

- Вручную внести корректную дату и время, после чего обновить страницу в браузере.

- Воспользоваться функцией синхронизации через интернет, встроенной в Windows.

- Заменить батарейку на памяти BIOS. При первом запуске ПК нужно внести корректные данные.

Каждый раз после изменения времени рекомендуется ручное обновление страницы или перезапуск браузера. Такой шаг активирует повторное соединение с сервером и позволяет зайти на сайт «с нуля», но уже с правильным временем, соответствующим сроку действия сертификата SSL (после активации и до ее завершения).

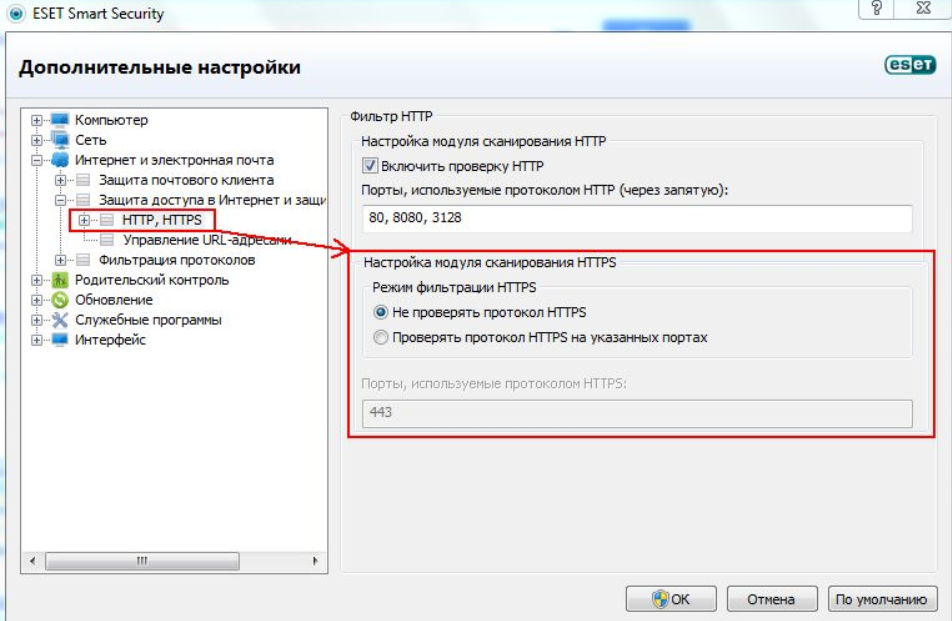

Настройки антивируса и брандмауэра

Программы для защиты компьютера от вирусов и хакерских атак иногда блокируют и «полезные» соединения, например, определенные домены или сразу весь протокол HTTPS, используемый при подключении сертификата SSL. Большинство антивирусов и брандмауэров проверяют его работу, и это становится причиной блокировки сайта как «злоумышленника, пытающего украсть данные».

Варианты исправления ситуации:

- Отключить режим «проверка протокола HTTPS». После этого зайти на сайт заново.

- Полностью выключить антивирусную программу. Перезагрузить ПК, открыть страницу.

- Сбросить настройки брандмауэра. Опять проводится перезапуск компьютера и веб-ресурса.

Функция временного отключения имеется в любой защитной программе, даже интегрированной в операционную систему Windows. Но это не гарантирует полную деактивацию приложения. В этом случае разобраться в ситуации поможет открытие сайта на другом компьютере или запуск безопасного режима (актуально для проводного подключения к интернету).

Браузер и операционная система

Наличие проблемы с браузером проще всего определить открытием сайта на другом устройстве или в другой программе. Иногда решение заключается в банальном обновлении версии приложения до актуальной. То же относится к операционной системе, если используется интегрированный браузер вроде Edge. Пакеты обновлений для того и выпускаются, чтобы устранять неполадки в ПО.

Варианты исправления ситуации:

- Полностью очистить историю браузера вместе с кэшем и другими данными.

- Временно отключить все ранее установленные и активные расширения.

- Переустановить программу после ее полной деинсталляции.

Остается еще один вариант – сбросить настройки браузера до состояния «по умолчанию». Способ аналогичен переустановке, но экономит время. Правда, он неэффективен, если проблема возникла из-за сбоя в одном из служебных файлов программы. Отдельное внимание стоит уделить расширению, выполняющему функции антивирусной защиты, ведь оно часто блокирует даже безопасное соединение.

Заражение компьютерными вирусами

Выдачей ошибки SSL браузер, вероятно, предупреждает о попытке его подмены, переадресации на сайт-клон или иной угрозе. В это случае рекомендуется провести полную проверку компьютера на наличие вирусов. Если присутствуют другие признаки заражения, стоит скачать парочку программ со свежими антивирусными базами (например, CureIt).

Варианты исправления ситуации:

- Временно отключить все программы из автозагрузки.

- Провести очистку диска от временных файлов.

- Перезагрузить компьютер после предыдущих шагов.

Выполняются перечисленные действия программами типа CCleaner. Они дают прямой доступ как к автозагрузке операционной системе, так и к списку расширений установленных браузеров. Также в таких программах обычно есть функция удаления ненужных системных файлов, в которых запросто может быть тело компьютерного вируса.

Если предложенные способы устранения ошибки SSL не помогли, остается ждать, пока проблему устранит администратор, или воспользоваться любым другим тематическим сайтом с аналогичным контентом.

При посещении веб-сайта с установленным сертификатом безопасности (для шифрования данных по протоколам SSL/TLS), который браузер не может проверить, выдаются следующие предупреждения:

Internet Explorer:

«Сертификат безопасности этого веб-узла не был выпущен доверенным центром сертификации».

Firefox 3:

«(Имя сайта) использует недействительный сертификат безопасности. К сертификату нет доверия, так как сертификат его издателя неизвестен». Или: «(Имя сайта) использует недействительный сертификат безопасности. К сертификату нет доверия, так как он является самоподписанным».

Давайте разберемся, почему браузеры так реагируют на некоторые сертификаты и как от избавиться от этой ошибки.

Почему возникает ошибка SSL?

Браузеры обычно разрабатываются с уже встроенным списком доверенных поставщиков SSL сертификатов. К таким относятся всем известные компании Comodo, Thawte, Geotrust, Symantec, RapidSSL, GlobalSign и некоторые другие.

Тем не менее многие поставщики SSL сертификатов в этих списках отсутствуют, так как далеко не у всех есть договоренности с разработчиками веб-браузеров. При открытии сайта с SSL сертификатом, выданным одним из таких поставщиков, браузер выдает предупреждение, что Центр сертификации (ЦС), выдавший SSL сертификат, не является доверенным. То же происходит, когда на сайте установлен самоподписанный SSL сертификат. Internet Explorer выдает довольно общее предупреждение, тогда как Firefox 3 различает SSL сертификаты, выданные самим сервером (самоподписанные SSL сертификаты), и другие виды недоверенных сертификатов.

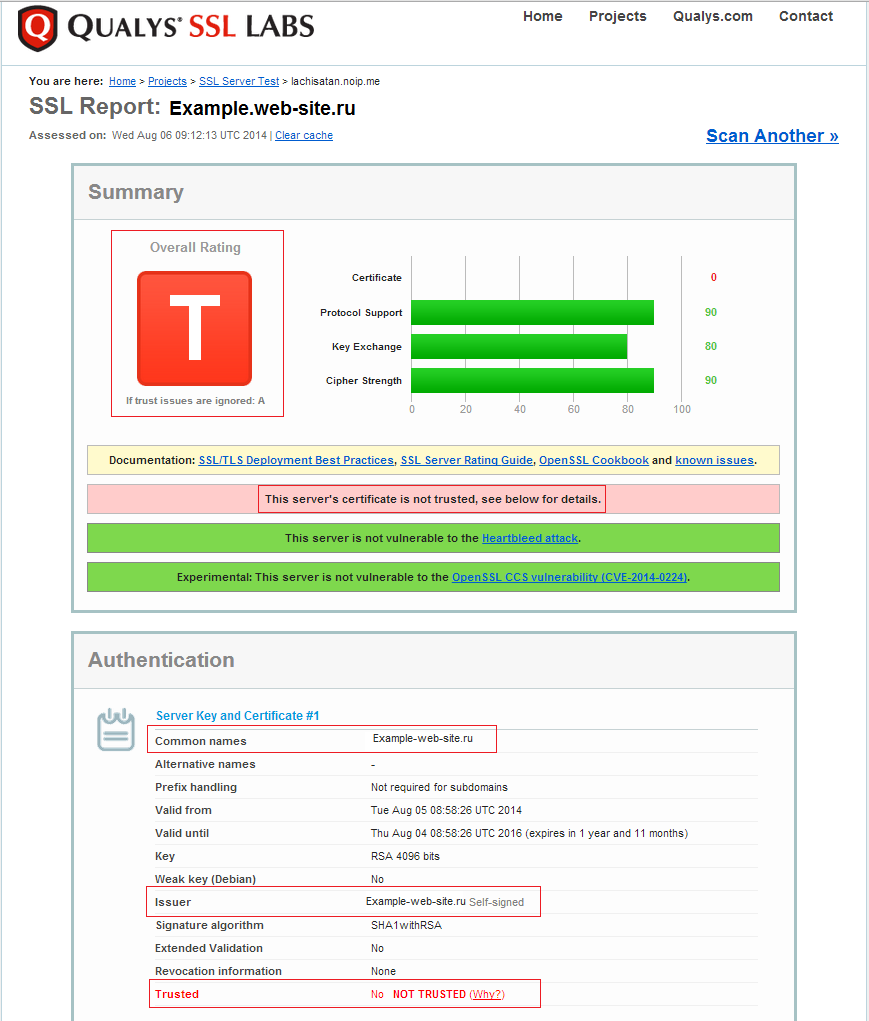

Если Вы купили SSL сертификат у нас и после его установки возникает такая ошибка, Вы можете устранить ее, следуя инструкциям ниже. Нет необходимости устанавливать дополнительное ПО на клиентские устройства и приложения, чтобы устранить ошибку с доверенным SSL сертификатом. Первое, что следует сделать, это найти причину ошибки SSL с помощью тестера SSL сертификатов. Перейдя по ссылке, Вы можете ввести Ваш домен и запустить проверку SSL сертификата. Если присутствует ошибка SSL о недоверенном сертификате, сервис об этом сообщит. Он различает два типа ошибок:

Самоподписанные SSL сертификаты

Возможной причиной подобной ошибки SSL может быть установленный на сервере самоподписанный SSL сертификат. Браузеры не принимают самоподписанные сертификаты, потому что они сгенерированы Вашим сервером, а не независимым центром сертификации. Чтобы определить, является ли Ваш SSL сертификат самоподписанным, посмотрите с помощью вышеназванного тестера, указан ли центр сертификации в поле Issuer. В случае самоподписанного SSL, в этой графе указывается название Вашего сервера и далее написано «Self-signed».

Решение: Купить SSL сертификат от доверенного центра сертификации.

Если после установки доверенного SSL сертификата на Вашем сервере нашелся самоподписанный, мы рекомендуем пересмотреть инструкции по установке и убедится, что Вы выполнили все нужные шаги.

Ошибка в установке SSL сертификата

Наиболее распространенной причиной ошибки типа «к сертификату нет доверия» — это неверная установка SSL на сервер (или серверы), на котором размещен сайт. С помощью все того же тестера SSL сертификатов Вы можете проверить, в этом ли причина проблемы. В блоке Certification Paths перечислены промежуточные и корневые сертификаты, установленные на Вашем сервере. Если в этом блоке указано «Path #X: Not trusted», значит у Вас ошибка в установке SSL сертификата и клиенту не удалось установить издателя Вашего SSL сертификата.

Решение: Чтобы устранить эту ошибку SSL, установите файл промежуточного сертификата на сервер, следуя инструкциям по установке для Вашего сервера. Промежуточные и корневые сертификаты Вы можете скачать в личном кабинете, вместе с Вашим основным SSL сертификатом.

После установки сертификата дополнительно убедитесь, что установка была произведена правильно. Если нужно, перезагрузите сервер.

Другие сообщения браузеров об ошибке SSL

Ниже приведены еще несколько предупреждающих сообщений, выдаваемых различными браузерами. Internet Explorer 6:

«Информация, которой Вы обмениваетесь с этим сайтом, не может быть просмотрена или изменена другими. Тем не менее, имеются замечания по сертификату безопасности сайта. Сертификат безопасности выдан компанией, не входящей в состав доверенных. Просмотрите сертификат, чтобы определить, следует ли доверять центру сертификации. Хотите продолжить?»

Internet Explorer 7:

«Сертификат безопасности этого веб-узла не был выпущен доверенным центром сертификации. Наличие ошибок в сертификате безопасности может означать, что вас пытаются обмануть или хотят перехватить информацию, передаваемую на сервер».

Когда ваш iPhone выдает сообщение об ошибке «Не удается проверить подлинность сервера », он сообщает, что сертификат почтового сервера является поддельным. Короче говоря, эта ошибка возникает из-за строгой проверки сертификатов почтового сервера на вашем iPhone. Это одна из самых распространенных ошибок, возникающих на устройствах iOS при использовании приложения Почта. Читайте дальше, чтобы узнать, что вызывает эту ошибку на вашем iPhone и как ее исправить.

Для владельцев iPhone, которые нашли наш сайт, пытаясь найти решение, попробуйте узнать, является ли ваш телефон одним из поддерживаемых нами устройств. Если это так, посетите страницу устранения неполадок для этого устройства, просмотрите его, чтобы найти проблемы, которые схожи с вашими, и не стесняйтесь использовать наши решения и обходные пути. Однако, если после этого вам по-прежнему нужна наша помощь, заполните нашу анкету по проблемам iPhone и нажмите «Отправить», чтобы связаться с нами.

Что вызывает ошибку «Не удается проверить подлинность сервера» на вашем iPhone?

Для безопасного подключения к почтовому серверу ваш iPhone попытается получить SSL-сертификат сервера, а затем проверит его надежность. Если он обнаружит, что сертификат не соответствует имени домена, срок действия которого истек или не подписан компанией, он будет помечен как ненадежный. И это происходит, когда появляется сообщение «Cannot Verify Server Identity». Эта ошибка обычно возникает при настройке новой учетной записи электронной почты на устройстве iOS или после изменения сертификата почтового сервера. То же самое может произойти после переноса учетной записи электронной почты.

Обычно ошибка связана с ненадежными или недопустимыми настройками почтового сервера. Есть также несколько случаев, когда виноваты ошибки iOS. Чтобы дать вам некоторые подсказки, я наметил некоторые из наиболее рекомендуемых методов устранения неполадок и возможных решений в этом посте. Не стесняйтесь обращаться к этому пошаговому руководству всякий раз, когда вам нужна помощь, чтобы избавиться от «не может подтвердить личность сервера» на вашем iPhone.

Перед устранением неполадок проверьте и убедитесь, что информация о дате и времени на вашем iPhone правильная. При необходимости установите дату и время автоматически. Если с датой и временем все в порядке, вы можете продолжить и попробовать следующие решения.

Первое решение: выйдите и перезапустите приложение Почта.

Это также может происходить среди других случайных ошибок в приложении с приложением Почта. И часто такие ошибки исправляются путем перезапуска приложения. Если вы недавно открыли приложение «Почта» на своем устройстве, сначала закройте его, чтобы перезапустить.

Если вы используете более ранние айфоны с физической кнопкой «Домой», выход из фоновых приложений выполняется с помощью следующих шагов:

- Перейдите на главный экран, чтобы начать.

- Затем проведите пальцем вверх от нижней части экрана, а затем сделайте небольшую паузу в середине.

- Проведите пальцем вправо или влево, чтобы найти приложение Сообщения .

- Затем проведите пальцем по карточке приложения Сообщения / превью, чтобы закрыть ее.

Если вы используете iPhone 8 или более ранние модели, вот как вы очищаете фоновые приложения:

- Дважды нажмите кнопку « Домой», чтобы просмотреть последние использованные приложения.

- Затем перемещайтесь по предварительным просмотрам приложений, проводя пальцем влево или вправо.

- И чтобы закрыть приложение, проведите пальцем по его предварительному просмотру.

После завершения всех фоновых приложений, попробуйте снова запустить Почту и посмотреть, исчезла ли ошибка. Если это повторяется, то вам нужно перейти к следующему возможному решению.

ТАКЖЕ ЧИТАЙТЕ: как исправить приложение iPhone XR App Store не будет устанавливать проблему обновления

Второе решение: программный сброс / перезагрузка iPhone.

Другое возможное решение этой ошибки — перезагрузка устройства или программный сброс. Это, скорее всего, то, что вам нужно, если ошибка вызвана незначительными системными сбоями. Существуют разные способы мягкого сброса iPhone.

Если вы используете iPhone X, XS, XS Max или XR, выполните следующие действия, чтобы выполнить программный сброс:

- Нажмите и удерживайте боковую кнопку и любую кнопку громкости, пока не появится слайдер выключения питания .

- Перетащите ползунок, чтобы полностью отключить iPhone.

- Затем через 30 секунд снова нажмите боковую кнопку, чтобы снова включить iPhone.

Если вы используете iPhone 8, 8 Plus или более ранние версии, программный сброс или перезагрузка выполняется следующим образом:

- Нажмите и удерживайте верхнюю или боковую кнопку, пока не появится слайдер выключения питания .

- Перетащите ползунок, чтобы полностью отключить телефон.

- Примерно через 30 секунд снова нажмите и удерживайте верхнюю или боковую кнопку, чтобы снова включить телефон.

Выполнение вышеуказанных шагов не повлияет на сохраненную информацию во внутренней памяти телефона, поэтому создание резервной копии не потребуется. После этого попробуйте и посмотрите, появляется ли по-прежнему ошибка «Не удается проверить подлинность сервера».

Третье решение: удалите свою учетную запись электронной почты, а затем добавьте ее обратно.

Многие люди, которые столкнулись с той же ошибкой при использовании Почты на своем устройстве iOS, смогли найти решение, удалив учетную запись электронной почты и добавив ее обратно. Если вы хотите попробовать, вот как это делается:

- Нажмите « Настройки» на главном экране.

- Нажмите Аккаунты и пароли.

- Перейдите в раздел « Учетные записи ».

- Затем нажмите, чтобы выбрать учетную запись электронной почты, которую вы хотите удалить.

- Нажмите кнопку « Удалить учетную запись» в нижней части экрана.

- Затем нажмите « Удалить с моего iPhone», чтобы подтвердить, что вы хотите удалить учетную запись электронной почты. Выбранное письмо будет удалено.

- После удаления учетной записи электронной почты вернитесь в меню «Настройки» -> «Учетные записи и пароли» .

- Затем нажмите на опцию Добавить учетную запись.

- Выберите поставщика услуг электронной почты.

- Введите всю необходимую информацию.

Затем следуйте инструкциям на экране, чтобы завершить весь процесс настройки электронной почты. Если вы настроили несколько учетных записей электронной почты на своем iPhone, то вы должны удалить и восстановить их тоже. Если после этого ошибка «не удается проверить подлинность сервера» все равно появляется, перейдите к следующему решению.

Четвертое решение: обновить настройки iOS и оператора.

Обновления также могут быть ключом к исправлению ошибки «невозможно проверить подлинность сервера», если она вызвана ошибками iOS. Обновления обычно включают исправления для исправления существующих проблем устройства, которые связаны с системными ошибками. Если у вашего iPhone нет проблем с подключением к Интернету, вы можете проверить и обновить iOS без проводов. Просто убедитесь, что ваше устройство имеет достаточно места для хранения и срок службы батареи завершить весь процесс.

- Чтобы проверить наличие обновлений iOS, выберите «Настройки» -> «Основные» -> «Обновление программ» .

Уведомление об обновлении будет отображаться, если доступна новая версия iOS. Прочитайте и просмотрите информацию об обновлении, а затем следуйте инструкциям на экране всякий раз, когда вы готовы начать загрузку и установку обновления.

Помимо обновлений iOS, установка обновлений носителя также может быть рассмотрена среди других средств, особенно если ошибка связана с сетевыми проблемами.

- Чтобы проверить обновление настроек оператора, перейдите в меню «Настройки» -> «Основные» -> «О программе», затем перейдите к разделу « Оператор ».

Следуйте инструкциям на экране, чтобы загрузить и установить обновление на свой iPhone.

Дождитесь, пока ваш iPhone завершит обновление, и после его завершения перезагрузите его, чтобы применить последние системные изменения.

ТАКЖЕ ЧИТАЙТЕ: Как исправить Apple iPhone XR, который не распознается в iTunes, ошибка 0xE

Пятое решение: сброс настроек сети.

Этот сброс удаляет последние настройки сети, включая настроенные сети, а затем восстанавливает параметры и значения сети по умолчанию. Если ошибка связана с неправильными или неверными настройками сети, то выполнение этого сброса, скорее всего, решит ее. Вот как это делается:

- На главном экране нажмите « Настройки» .

- Нажмите Общие .

- Прокрутите вниз и нажмите Сброс .

- Выберите опцию Сброс настроек сети.

- При появлении запроса введите пароль, чтобы продолжить.

- Затем нажмите на опцию, чтобы подтвердить, что вы хотите сбросить настройки сети на вашем телефоне.

Телефон автоматически перезагружается после завершения сброса. К тому времени вы можете начать настройку сети Wi-Fi для повторного подключения к Интернету и использования онлайн-сервисов. После подключения устройства откройте приложение «Почта» и проверьте, исчезла ли ошибка.

В крайнем случае: сброс к заводским настройкам / общий сброс.