Содержание

- Ошибка: сбой проверки подлинности Kerberos

- Для проверки того, что DNS на целевом компьютере правильно распознает имя главного компьютера:

- Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

- Симптомы

- Причина

- Решение

- Вычисление максимального размера маркера

- Известные проблемы, влияющие на MaxTokenSize

- Ошибка «Неподтверченный etype» при доступе к ресурсу в надежном домене

- Симптомы

- Причина

- Типы шифрования Kerberos

- Проверка подлинности NTLM

- Решение

- Метод 1. Настройка доверия для поддержки шифрования AES128 и AES 256 в дополнение к шифрованию RC4

- Метод 2. Настройка клиента для поддержки шифрования RC4 в дополнение к шифрованию AES128 и AES256

- Метод 3. Настройка доверия для поддержки шифрования AES128 и AES 256 вместо шифрования RC4

- Дополнительная информация

- Ошибка проверки подлинности kerberos windows server 2019

- Идентификация и доступ в Active Directory

- Протокол аутентификации kerberos

- Детальная проверка kerberos от начала логирования

- Ошибка проверки подлинности kerberos windows server 2019

- Спрашивающий

- Общие обсуждения

- Все ответы

Ошибка: сбой проверки подлинности Kerberos

В ходе удаленной отладки может возникнуть следующее сообщение об ошибке:

Эта ошибка возникает, когда монитор удаленной отладки Visual Studio выполняется от имени учетной записи локальной системы (LocalSystem) или учетной записи сетевой службы (NetworkService). Работая под одной из этих учетных записей, удаленный отладчик должен установить соединение с аутентификацией на основе Kerberos, чтобы иметь возможность возвращать данные главному компьютеру отладчика Visual Studio.

Проверка подлинности Kerberos невозможна при следующих условиях:

Удаленный компьютер или ведущий компьютер с отладчиком включен в рабочую группу, а не в домен.

Служба Kerberos на контроллере домена была отключена.

Если аутентификация на основе Kerberos недоступна, следует сменить учетную запись, от имени которой выполняется монитор удаленной отладки Visual Studio. Инструкции см. в статье Ошибка: службе удаленного отладчика Visual Studio не удается подключиться к этому компьютеру.

Если оба компьютера входят в один и тот же домен, но это сообщение возникает снова, проверьте, что служба DNS на целевом компьютере правильно определяет имя главного компьютера. Выполните описанные ниже действия.

Для проверки того, что DNS на целевом компьютере правильно распознает имя главного компьютера:

На целевом компьютере войдите в меню Пуск и выберите в меню Стандартные пункт Командная строка.

В окне командной строки введите:

В первой строке ответа ping будет выведено полное имя компьютера и IP-адрес, возвращаемый службой DNS для указанного компьютера.

Источник

Проблемы с проверкой подлинности Kerberos, когда пользователь принадлежит к многим группам

Эта статья поможет вам решить проблемы с ошибкой проверки подлинности Kerberos, когда пользователь принадлежит к многим группам.

Применяется к: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 327825

Симптомы

Дополнительные сведения о контексте ошибки см. в ссылке HTTP 400 Bad Request (Запросзагона слишком долго) ответов на запросы HTTP.

В аналогичных условиях Windows проверки подлинности NTLM работает, как и ожидалось. Проблема проверки подлинности Kerberos может возникнуть только при анализе Windows поведения. Однако в таких сценариях Windows не удастся обновить параметры групповой политики.

Такое поведение происходит в любой из поддерживаемых в настоящее время Windows версиях. Сведения о поддерживаемых версиях Windows см. в Windows.

Причина

Пользователь не может проверить подлинность, так как билет, который создает Kerberos для представления пользователя, недостаточно велик, чтобы содержать все члены группы пользователя.

В рамках службы проверки подлинности ExchangeWindows создает маркер для представления пользователя для целей авторизации. Этот маркер (также называемый контекстом авторизации) включает идентификаторы безопасности (SID) пользователя и siD-коды всех групп, к которой принадлежит пользователь. Он также включает все SID-данные, хранимые в атрибуте учетной sIDHistory записи пользователя. Kerberos хранит этот маркер в структуре данных сертификата атрибута привилегий (PAC) в билете Kerberos Ticket-Getting (TGT). Начиная с Windows Server 2012, Kerberos также сохраняет маркер в структуре данных Active Directory Claims (Dynamic Access Control) в билете Kerberos. Если пользователь является членом большого количества групп, и если существует много утверждений для пользователя или используемого устройства, эти поля могут занимать много пробелов в билете.

Маркер имеет фиксированный максимальный размер MaxTokenSize (). Транспортные протоколы, такие как удаленный вызов процедуры (RPC) и HTTP, зависят от значения при выделении буферов MaxTokenSize для операций проверки подлинности. MaxTokenSize имеет следующее значение по умолчанию в зависимости от версии Windows, которая создает маркер:

Как правило, если пользователь принадлежит к более чем 120 универсальным группам, значение по умолчанию не создает достаточно большого буфера для MaxTokenSize удержания информации. Пользователь не может проверить подлинность и может получить сообщение из памяти. Кроме того, Windows не сможет применить параметры групповой политики для пользователя.

Другие факторы также влияют на максимальное число групп. Например, УАИ для глобальных и локальных доменных групп имеют меньшие требования к пространству. Windows Server 2012 и более поздние версии добавляют сведения о претензиях в билет Kerberos, а также сжимаются SID-данные ресурсов. Обе функции изменяют требования к пространству.

Решение

Чтобы устранить эту проблему, обновим реестр на каждом компьютере, который участвует в процессе проверки подлинности Kerberos, включая клиентские компьютеры. Рекомендуется обновить все системы на Windows, особенно если пользователям необходимо войти в несколько доменов или лесов.

Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Перед его изменением необходимо создать реестр длявосстановления в случае возникновения проблем.

На каждом из этих компьютеров установите запись реестра для MaxTokenSize большего значения. Эту запись можно найти в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaKerberosParameters подкайке. Компьютеры должны перезапустить после внести это изменение.

Дополнительные сведения об определении нового значения см. в разделе Вычисление максимального размера маркера MaxTokenSize в этой статье.

Например, рассмотрим пользователя, используюшего веб-приложение, которое опирается на SQL Server клиента. В рамках процесса проверки подлинности клиент SQL Server передает маркер пользователя в SQL Server базу данных. В этом случае необходимо настроить запись реестра на каждом MaxTokenSize из следующих компьютеров:

В Windows Server 2012 (и более поздних версиях) Windows можно войти в журнал события (Event ID 31), если размер маркера преодолеет определенный порог. Чтобы включить такое поведение, необходимо настроить параметр групповой политики Конфигурация компьютераАдминистративные шаблоныSystemKDCWarning для больших билетов Kerberos.

Вычисление максимального размера маркера

TokenSize = 1200 + 40d + 8s

Для Windows Server 2012 (и более поздних версий) эта формула определяет свои компоненты следующим образом:

Windows Сервер 2008 R2 и более ранние версии используют ту же формулу. Тем не менее, в этих версиях число членов группы домена и локальной группы является частью значения d, а не значения s.

Если у вас есть значение 0x0000FFFF (64K), вы можете быть в состоянии буферить примерно MaxTokenSize 1600 D-класса SID или примерно 8000 S-class SIDs. Однако на значение, которое можно безопасно использовать, влияет ряд других факторов, в том числе MaxTokenSize следующие:

Если вы используете доверенные учетные записи делегирования, каждый SID требует в два раза больше места.

Если у вас несколько трастов, настройте эти траста для фильтрации siD-систем. Эта конфигурация снижает влияние размера билета Kerberos.

Если вы используете Windows Server 2012 или более поздний вариант, на требования к пространству SID также влияют следующие факторы:

В 2019 г. Корпорация Майкрософт отправила обновления в Windows, которые изменили конфигурацию неподготовленного делегирования для Kerberos на отключенную. Дополнительные сведения см. в статью Updates to TGT delegation across incoming trusts in Windows Server.

Так как сжатие SID ресурсов широко используется и неконтентированное делегированное число неограниченно, 48000 или больше должны стать достаточными для MaxTokenSize всех сценариев.

Известные проблемы, влияющие на MaxTokenSize

Для большинства реализаций должно быть достаточно значения в MaxTokenSize 48 000 bytes. Это значение по умолчанию в Windows Server 2012 и более поздних версиях. Однако, если вы решите использовать большее значение, просмотрите известные проблемы в этом разделе.

Ограничение размера в 1010 групповых SID для маркера доступа к LSA

Эта проблема аналогична тому, что пользователь, у которого слишком много членов группы, не может проверить подлинность, но расчеты и условия, которые регулируют проблему, отличаются. Например, пользователь может столкнуться с этой проблемой при использовании проверки подлинности Kerberos или Windows проверки подлинности NTLM. Дополнительные сведения см. в статью Ведение журнала учетной записи пользователя, в которую входит более 1010групп, на компьютере на Windows сервере.

Известная проблема при использовании значений MaxTokenSize более 48 000

Для смягчения вектора атаки на службу internet Information Server (IIS) использует ограниченный размер буфера http-запроса в 64 КБ. Билет Kerberos, который является частью http-запроса, закодирован как Base64 (6 битов, расширенный до 8 битов). Таким образом, билет Kerberos использует 133 процента от первоначального размера. Поэтому, если максимальный размер буфера в IIS составляет 64 КБ, билет Kerberos может использовать 48 000 битов.

Если задать запись реестра значению, которое превышает 48000 bytes, и буферное пространство используется для siDs, может возникнуть ошибка MaxTokenSize IIS. Однако если вы установите запись реестра до 48 000 бит и используете пространство для SID-файлов и утверждений, возникает ошибка MaxTokenSize Kerberos.

Известные проблемы при использовании значений MaxTokenSize больше 65 535

Мы также определили, что протокол IKE IPSEC не позволяет BLOB-адресу безопасности быть больше 66 536 битов, и он также не будет иметь значения, когда задавалось большее MaxTokenSize значение.

Источник

Ошибка «Неподтверченный etype» при доступе к ресурсу в надежном домене

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 4492348

Симптомы

Компьютер в детском домене леса Службы домена Active Directory (AD DS) не может получить доступ к службе, которая находится в другом домене в одном лесу. При запуске сетевого следа на сообщениях на клиентском компьютере и с клиентского компьютера этот след содержит следующие сообщения Kerberos:

На контроллере домена детского домена viewer событий записи следующую запись события 14:

Причина

Эта проблема возникает при настройке домена ребенка (или только клиента) следующим образом:

Типы шифрования Kerberos

Шифрование RC4 считается менее безопасным, чем более новые типы шифрования, AES128-CTS-HMAC-SHA1-96 и AES256-CTS-HMAC-SHA1-96. Руководства по безопасности, такие как руководство по технической реализации Windows 10 безопасности, предоставляют инструкции по повышению безопасности компьютера, настроив его на использование только шифрования AES128 и/или AES256 (см. типы шифрования Kerberos, чтобы предотвратить использование наборов шифрования DES и RC4).

Такой клиент может продолжать подключаться к службам в собственном домене, которые используют шифрование AES128 или AES256. Однако другие факторы могут помешать клиенту подключиться к аналогичным службам в другом доверяемом домене, даже если эти службы также используют шифрование AES128 или AES256.

На очень высоком уровне контроллер домена (DC) отвечает за управление запросами доступа в собственном домене. В рамках процесса проверки подлинности Kerberos dc проверяет, что клиент и служба могут использовать один и тот же тип шифрования Kerberos. Однако, когда клиент запрашивает доступ к службе в другом доверяемом домене, dc клиента должен «передать» клиенту dc в домен службы. Когда dc создает билет на передачу, вместо сравнения типов шифрования клиента и службы, он сравнивает типы шифрования клиента и доверия.

Проблема возникает из-за конфигурации самого доверия. В Active Directory объект домена имеет связанные доверенные объекты домена (TDOs), которые представляют каждый домен, которому он доверяет. Атрибуты TDO описывают отношения доверия, включая типы шифрования Kerberos, поддерживаемые доверием. Связь по умолчанию между детским доменом и родительским доменом — это двунаружное транзитное доверие, которое поддерживает тип шифрования RC4. Оба родительского и детского домена имеют TDOs, которые описывают эту связь, в том числе тип шифрования.

Проверка подлинности NTLM

После сбоя проверки подлинности Kerberos клиент пытается вернуться к проверке подлинности NTLM. Однако если проверка подлинности NTLM отключена, у клиента нет других альтернатив. Поэтому попытка подключения сбой.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов:

Выбор зависит от ваших потребностей в безопасности и необходимости свести к минимуму нарушения или поддерживать обратную совместимость.

Метод 1. Настройка доверия для поддержки шифрования AES128 и AES 256 в дополнение к шифрованию RC4

Этот метод добавляет новые типы шифрования в конфигурацию доверия и не требует изменений для клиента или службы. В этом методе для настройки доверия используется средство командной ksetup строки.

Чтобы настроить тип доверия шифрования Kerberos, откройте окно командной подсказки на домене DC в доверенного домена и введите следующую команду:

В этой команде представлено полностью квалифицированное доменное имя (FQDN) доверяемого домена.

В примере, в котором находится корневой домен (где находится служба) и это детский домен (где находится клиент), откройте окно командной подсказки на dc и введите следующую contoso.com child.contoso.com contoso.com команду:

После завершения этой команды dc может успешно создать переходный билет, который клиент может использовать для child.contoso.com достижения contoso.com dc.

Так как связь между двумя доменами является двунастройным транзитным доверием, настройте другую сторону доверия, открыв окно Командная подсказка на dc и введите child.contoso.com следующую команду:

Дополнительные сведения о средстве ksetup см. в ksetup.

Метод 2. Настройка клиента для поддержки шифрования RC4 в дополнение к шифрованию AES128 и AES256

Этот метод предполагает изменение конфигурации клиента, а не доверия. Вы можете изменить конфигурацию одного клиента или с помощью групповой политики изменить конфигурацию нескольких клиентов в домене. Однако главный недостаток этого изменения конфигурации заключается в том, что если вы отключили шифрование RC4 для повышения безопасности, откат этого изменения может оказаться невозможен.

Полные инструкции по изменению типов шифрования, которые могут использовать клиенты, см. в Windows Конфигурации для поддерживаемого типа шифрования Kerberos.

Метод 3. Настройка доверия для поддержки шифрования AES128 и AES 256 вместо шифрования RC4

Этот метод напоминает метод 1 в том, что вы настраивает атрибуты доверия.

В случае Windows лесных трастов обе стороны доверия поддерживают AES. Поэтому все запросы на билеты в трастах используют AES. Однако сторонний клиент Kerberos, который проверяет билет на реферал, может уведомить вас о том, что в билете используется тип шифрования, который клиент не поддерживает. Чтобы позволить такому клиенту и далее проверять билет, обнови его в поддержку AES.

При использовании этого метода настройте доверие с помощью оснастки Active Directory Domains and Trusts MMC. Чтобы использовать этот метод, выполните следующие действия:

В доменах Active Directory и Trusts перейдите к надежному объекту домена (в contoso.com примере). Щелкните правой кнопкой мыши объект, выберите свойства и выберите трасты.

В поле Домены, которые доверяют этому домену (входящие трасты), выберите доверчивый домен (в child.domain.com примере).

Выберите свойства, выберите другой домен поддерживает шифрование Kerberos AES, а затем выберите ОК.

Чтобы проверить конфигурацию доверия, выберите Проверка в диалоговом окне доверчивый домен.

В случае доверия в одну сторону доверенный домен перечисляет доверчивый домен как входящий, а доверчивый домен — как исходящую.

Если связь является двустойким доверием, каждый домен перечисляет другой домен как входящий, так и исходящую. В этой конфигурации убедитесь, что проверьте конфигурацию домена в доменах, которые доверяют этому домену (входящие трасты) и доменам, доверенным этим доменом (исходящая трастов). В обоих случаях необходимо выбрать почтовый ящик.

На вкладке Trusts нажмите кнопку ОК.

Перейдите к объекту домена для доверяемой области ( child.contoso.com ).

Дополнительная информация

Дополнительные сведения о TDOs см. в следующих статьях:

Дополнительные сведения о типах шифрования Kerberos см. в следующих статьях:

Источник

Ошибка проверки подлинности kerberos windows server 2019

Добрый день уважаемые читатели, не так давно у меня на работе была задача по настройке групп доступности SQL на Windows кластере, там клиентам сделали красивый веб-инструментарий, все замечательно, теперь клиент ждет следующего развития ситуации, а именно настройка и внедрение механизма Single Sign-On (SSO) или по русски единая точка аутентификация, мы с вами уже с ней знакомились при настройке Vmware vCenter Server. Данный механизм работает на протоколе шифрования kerberos, о котором мы и поговорим. Мы рассмотрим как происходит проверка подлинности kerberos в Active Directory, так как понимание принципов работы, поможет вам в реализации единой точки аутентификации.

Идентификация и доступ в Active Directory

Доменные службы Active Directory (Active Directory Domain Services, AD DS ) обеспечивают идентификацию и доступ (Identity and Access, IDA ) для корпоративных сетей. Давайте посмотрим каким требованиям и критериям должна соответствовать структура IDA:

Протокол аутентификации kerberos

Именно за счет провайдеров Security Support Provider (SSP) сделан механизм аутентификации. Операционная система Windows уже имеет встроенные модули, но никто не мешает программистам, взять и написать свой и подключить его к SSPI

Протокол аутентификации kerberos пришел на смену устаревшему и уже с точки зрения не безопасному, протоколу NTLM, он был основным до Windows 2000. Протокол Kerberos всегда используется в построении механизмов Single Sign-On. В его основе лежит такой принцип, что если двум участникам известен некий ключ и у них есть возможность подтвердить это, то они смогут однозначно идентифицировать друг друга.

Междоменный ключ (inter-realm key). Этот ключ обеспечивает междоменную аутентификацию и используется для обеспечения доверительных отношений в среде Aсtive Directory.

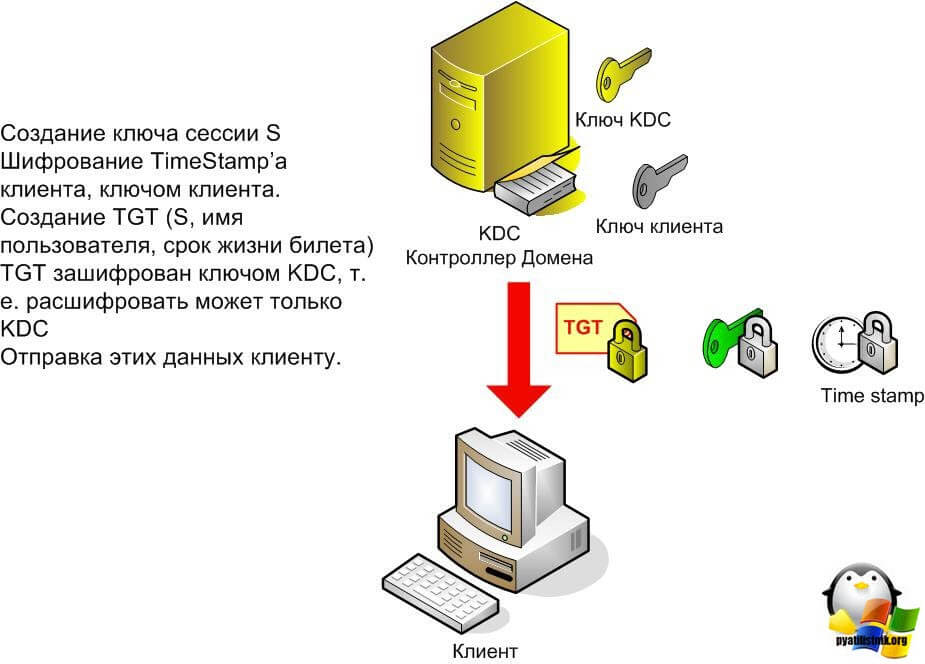

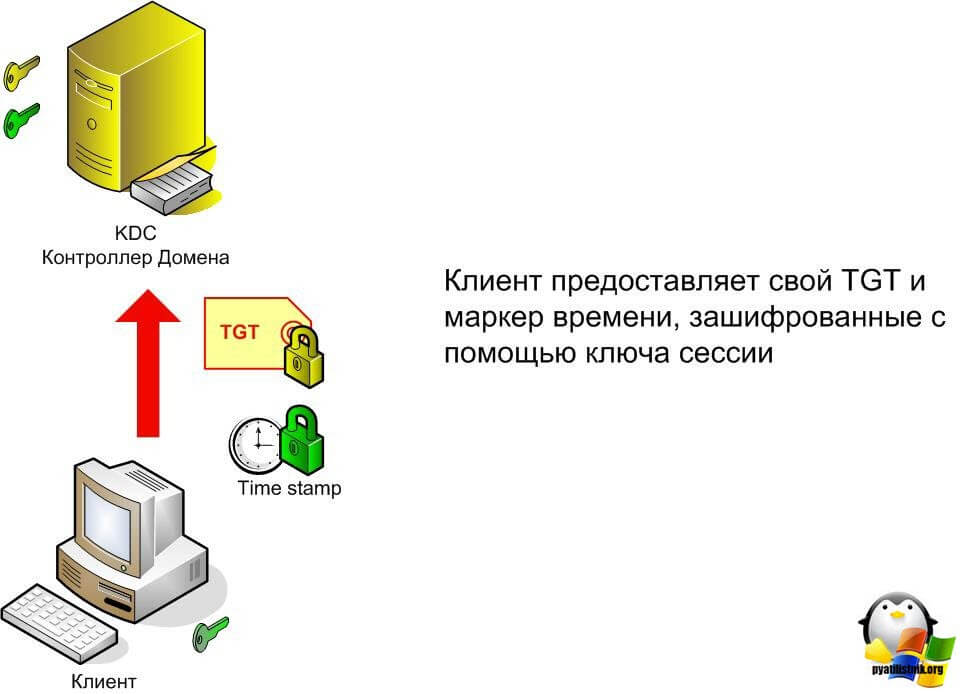

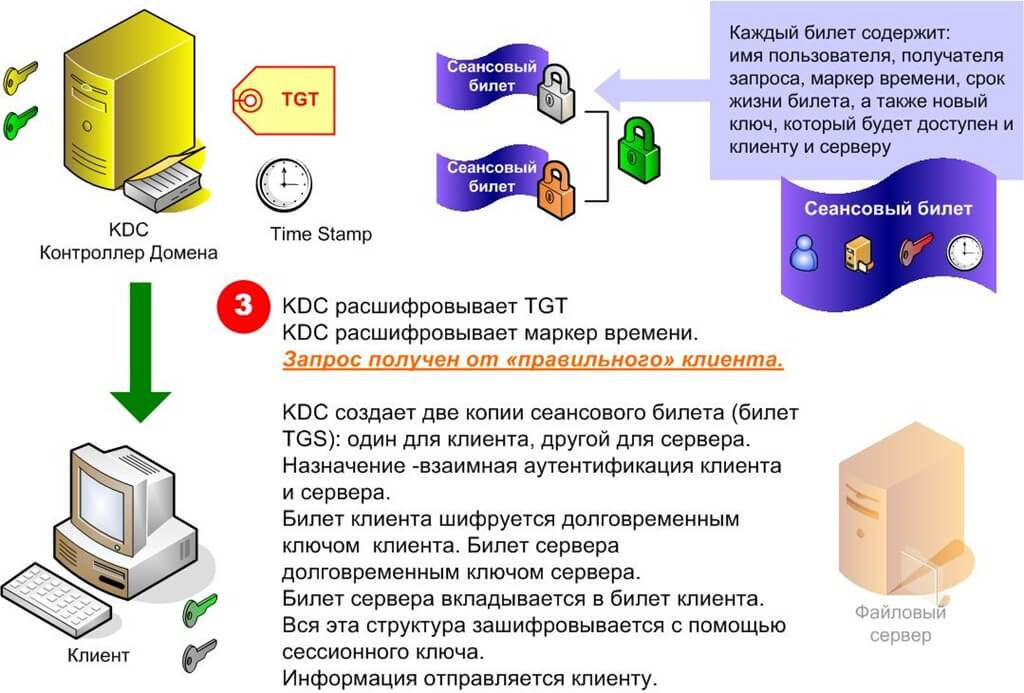

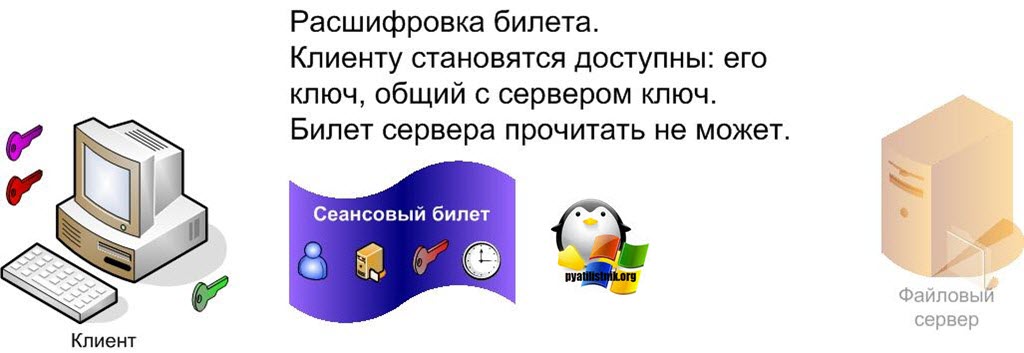

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей). TGT шифруется при помощи ключа, общего для служб KDC, то есть клиент не может прочитать информацию из своего билета. Этот билет используется клиентом для получения других билетов.

Сам Ticket-Granting Service состоит из двух вещей, первая это копия сессионного ключа и информация о клиенте. Все эти данные зашифрованы ключом, общим между сервисом к которому идет обращение и KDC. Это означает, что пользователь не сможет посмотреть эти данные, а вот служба или сервер к которому идет обращение да.

Еще очень важным моментом, является тот фактор, что служба KDC, должна точно знать к какому именно сервису идет обращение и каким ключом шифрования производить обработку. Для этого есть такой механизм, как Service Principal Names, по сути это уникальный идентификатор службы, который будет прописан в вашей базе Active Directory. Из требований к нему, он должен быть уникален в рамках леса. Каждая служба, которая будет использовать Kerberos, должна иметь зарегистрированный SPN. Без правильно настроенного идентификатора протокол для этой службы или сервера работать не будет.

Сам SPN будет хранится в атрибуте Service-Principal-Name, у той учетной записи к которой он привязан и под которым стартует служба. Таким образом, SPN связывает воедино все части процесса. Клиент знает, к какой службе он хочет получить доступ. И при запросе ключа он строит строку SPN, к примеру, при помощи функции DsMakeSpn. Сервер KDC, получив эти данные, может найти учетную запись, под которой стартует эта служба, и, используя ключ этой учетной записи из Active Directory, создать билет доступа к службе и зашифровать его этим ключом.

Как производится настройка SPN мною уже была описана в одной из статей.

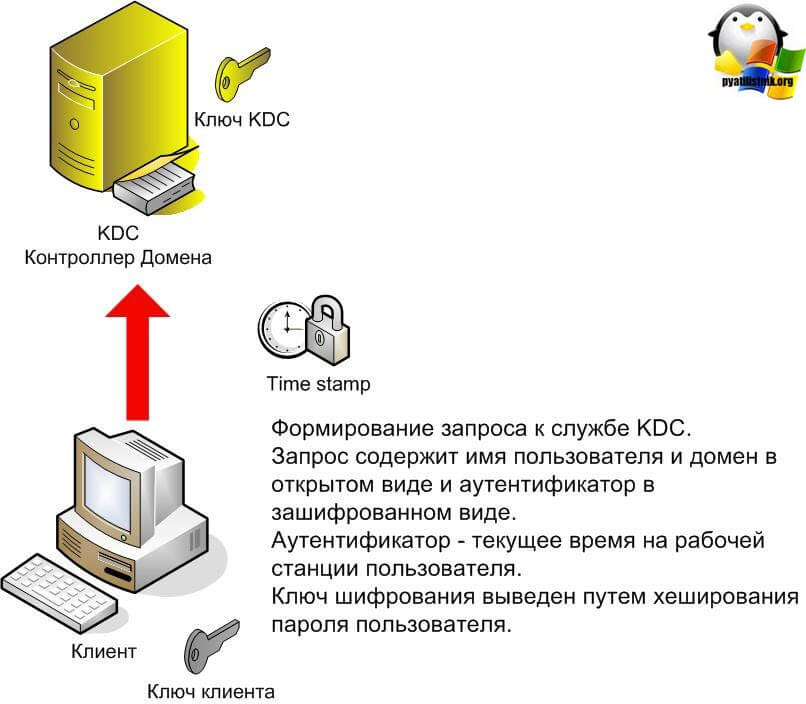

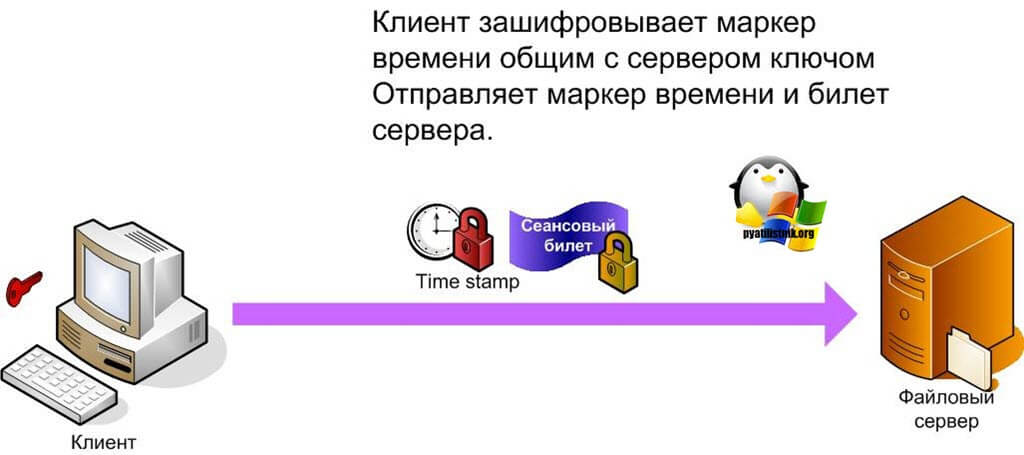

Детальная проверка kerberos от начала логирования

Давайте еще в картинках я расскажу более детально как происходит проверка подлинности kerberos, от момента ввода пароля пользователем. И так:

Источник

Ошибка проверки подлинности kerberos windows server 2019

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Имеется хост-система Windows 10 и установленная на VMware Windows Server 2008 r2 Core. Серверной версии присвоен ip-адрес. С помощью Диспетчера серверов Windows 10 пытаюсь подключиться по ip для удаленного управления, но выдается «Ошибка проверки подлинности Kerberos». Какие действия предпринять?

Все ответы

Сразу оговорюсь, что в делах администрирования я совсем новичок.

Расхождения во времени нет, везде стоит правильное. winrm включен на Windows Server. Какие логи нужно посмотреть? Спасибо.

В RSAT ведь и входит Диспетчер серверов, насколько я понимаю? Проблема была изначально, у меня просто появилась задача подключиться к серверу через этот диспетчер.

Через Управление компьютером > Подключиться к другому компьютеру возникает «Ошибка (5). Отказано в доступе».

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

Я не волшебник, я только учусь MCP, MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера, Twitter.

Хм, команды dcdiag и repadmin /showrepl не проходят на сервере. Видимо, нужно что-то доустанавливать?

Эти команды необходимо выполнить на DC а не на рядовом сервере, зайдите на DC локально и выполните и выложите вывод команд

У вас dc виртуальный или физический сервер?

Тогда будем пытаться делать вывод из имеющейся информации. Из того, что приведено, подозрительны две вещи:

Они должны быть зарегистрированы на MY-PC

Источник

Добрый день, периодически у клиентов выходит сообщение в сетевом подключении что подлинность не проверена и заместо доменной сети выходит сеть предприятия. Сервер на windows server 2008 SP2. Помогите решить вопрос. Выход и вход из

домена с переустановкои учетки не помогает. При ошибке не работают сетевые политики и шары.

Время создания: 10/31/2019 13:46:31

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 13:46:31

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 13:46:31

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 13:46:31

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 13:51:36

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 13:51:36

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 13:51:36

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 13:51:36

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 13:56:41

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 13:56:41

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 13:56:41

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 13:56:41

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 14:01:46

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 14:01:46

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 14:01:46

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 14:01:46

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 14:06:51

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 14:06:51

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 14:06:51

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 14:06:51

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 14:11:55

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 14:11:55

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 14:11:55

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 14:11:55

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 14:17:00

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 14:17:00

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 14:17:00

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 14:17:00

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 14:22:05

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 14:22:05

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 14:22:05

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 14:22:05

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000065

Время создания: 10/31/2019 14:27:10

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000067

Время создания: 10/31/2019 14:27:10

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x0000006C

Время создания: 10/31/2019 14:27:10

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Warning. Код события (EventID): 0x00000458

Время создания: 10/31/2019 14:27:10

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0xC0001B68

Время создания: 10/31/2019 14:29:17

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0xC0001B68

Время создания: 10/31/2019 14:29:18

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0xC0001B68

Время создания: 10/31/2019 14:29:23

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0xC0001B68

Время создания: 10/31/2019 14:29:23

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000457

Время создания: 10/31/2019 14:29:35

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

Возникло событие Error. Код события (EventID): 0x00000457

Время создания: 10/31/2019 14:29:44

EvtFormatMessage failed, error 15100 Загрузчику ресурсов не удалось

найти файл MUI..

(Не удается извлечь строку события (журнал событий = System),

ошибка 0x3afc)

……………………. DC — не пройдена проверка SystemLog

Запуск проверки: VerifyReferences

……………………. DC — пройдена проверка VerifyReferences

Выполнение проверок разделов на: ForestDnsZones

Запуск проверки: CheckSDRefDom

……………………. ForestDnsZones — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. ForestDnsZones — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: DomainDnsZones

Запуск проверки: CheckSDRefDom

……………………. DomainDnsZones — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. DomainDnsZones — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: Schema

Запуск проверки: CheckSDRefDom

……………………. Schema — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Schema — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: Configuration

Запуск проверки: CheckSDRefDom

……………………. Configuration — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Configuration — пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: topan

Запуск проверки: CheckSDRefDom

……………………. topan — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. topan — пройдена проверка CrossRefValidation

Выполнение проверок предприятия на: topan.kz

Запуск проверки: LocatorCheck

……………………. topan.kz — пройдена проверка LocatorCheck

Запуск проверки: Intersite

……………………. topan.kz — пройдена проверка Intersite

| title | description | author | ms.author | ms.reviewer | ms.date | ms.service | ms.subservice | ms.topic | monikerRange |

|---|---|---|---|---|---|---|---|---|---|

|

Troubleshoot Active Directory authentication for SQL Server on Linux and containers |

Troubleshoot Active Directory authentication issues with SQL Server on Linux and containers, configuration tips, common errors. Includes Kerberos, keytabs and DNS. |

amitkh-msft |

amitkh |

randolphwest |

02/21/2023 |

sql |

linux |

conceptual |

>= sql-server-linux-2017 || >= sql-server-2017 || =sqlallproducts-allversions |

Troubleshoot Active Directory authentication for SQL Server on Linux and containers

[!INCLUDE SQL Server — Linux]

This article helps you troubleshoot Active Directory Domain Services authentication issues with [!INCLUDEssNoVersion] on Linux and containers. It includes prerequisite checks and tips for a successful Active Directory configuration, and a list of common errors and troubleshooting steps.

Validate current configuration

Before you begin troubleshooting, you must validate the current user, mssql.conf, Service Principal Name (SPN), and realm settings.

-

Obtain or renew the Kerberos TGT (ticket-granting ticket) using

kinit:kinit privilegeduser@CONTOSO.COM

-

Run the following command, making sure that the user under which you’re running this command has access to the

mssql.keytab:/opt/mssql/bin/mssql-conf validate-ad-config /var/opt/mssql/secrets/mssql.keytab

For more information about the

validate-ad-configcommand, view the help using/opt/mssql/bin/mssql-conf validate-ad-config --helpcommand.

DNS and reverse DNS lookups

-

DNS lookups on the domain name and NetBIOS name should return the same IP address, which normally matches the IP address for the domain controller (DC). Run these commands from the [!INCLUDEssNoVersion] host machine.

nslookup contoso nslookup contoso.com

If the IP addresses don’t match, see Join SQL Server on a Linux host to an Active Directory domain to fix DNS lookups and communication with the DC.

-

Perform a reverse DNS (rDNS) lookup for each IP address listed in the previous results. This includes IPv4 and IPv6 addresses where applicable.

nslookup <IPs returned from the above commands>

All should return

<hostname>.contoso.com. If that isn’t the case, check the PTR (pointer) records that are created in Active Directory.You may have to work with your domain administrator to get rDNS working. If you can’t add PTR entries for all the IP addresses returned, you can also limit SQL Server to a subset of domain controllers. This change affects any other services using

krb5.confon the host.For more information about reverse DNS, see What is reverse DNS?

Check keytab file and permissions

-

Check that you’ve created the keytab (key table) file, and that mssql-conf is configured to use the correct file with appropriate permissions. The keytab must be accessible to the

mssqluser account. For more information, see Use adutil to configure Active Directory authentication with SQL Server on Linux. -

Make sure that you can list the contents of the keytab, and that you’ve added the correct SPNs, port, encryption type, and user account. If you don’t type the passwords correctly when creating the SPNs and keytab entries, you’ll encounter errors when attempting to sign in using Active Directory authentication.

klist -kte /var/opt/mssql/secrets/mssql.keytab

An example of a working keytab follows. The example uses two encryption types, but you can use just one or more depending on the encryption types supported in your environment. In the example,

sqluser@CONTOSO.COMis the privileged account (which matches the network.privilegedadaccount setting in mssql-conf), and the host name for [!INCLUDEssNoVersion] issqllinux.contoso.comlistening on the default port 1433.$ kinit privilegeduser@CONTOSO.COM Password for privilegeduser@CONTOSO.COM: $ klist Ticket cache: FILE:/tmp/krb5cc_1000 Default principal: privilegeduser@CONTOSO.COM Valid starting Expires Service principal 01/26/22 20:42:02 01/27/22 06:42:02 krbtgt/CONTOSO.COM@CONTOSO.COM renew until 01/27/22 20:41:57 $ klist -kte mssql.keytab Keytab name: FILE:mssql.keytab KVNO Timestamp Principal ---- ----------------- -------------------------------------------------------- 2 01/13/22 13:19:47 MSSQLSvc/sqllinux@CONTOSO.COM (aes256-cts-hmac-sha1-96) 2 01/13/22 13:19:47 MSSQLSvc/sqllinux@CONTOSO.COM (aes128-cts-hmac-sha1-96) 2 01/13/22 13:19:47 MSSQLSvc/sqllinux.contoso.com@CONTOSO.COM (aes256-cts-hmac-sha1-96) 2 01/13/22 13:19:47 MSSQLSvc/sqllinux.contoso.com@CONTOSO.COM (aes128-cts-hmac-sha1-96) 2 01/13/22 13:19:47 MSSQLSvc/sqllinux:1433@CONTOSO.COM (aes256-cts-hmac-sha1-96) 2 01/13/22 13:19:47 MSSQLSvc/sqllinux:1433@CONTOSO.COM (aes128-cts-hmac-sha1-96) 2 01/13/22 13:19:47 MSSQLSvc/sqllinux.contoso.com:5533@CONTOSO.COM (aes256-cts-hmac-sha1-96) 2 01/13/22 13:19:47 MSSQLSvc/sqllinux.contoso.com:5533@CONTOSO.COM (aes128-cts-hmac-sha1-96) 2 01/13/22 13:19:55 sqluser@CONTOSO.COM (aes256-cts-hmac-sha1-96) 2 01/13/22 13:19:55 sqluser@CONTOSO.COM (aes128-cts-hmac-sha1-96)

Validate realm information in krb5.conf

-

In

krb5.conf(located at/etc/krb5.conf), check that you have provided values for the default realm, realm information, and domain to realm mapping. The following example is a samplekrb5.conffile. For more information, see Understanding Active Directory authentication for SQL Server on Linux and containers.[libdefaults] default_realm = CONTOSO.COM [realms] CONTOSO.COM = { kdc = adVM.contoso.com admin_server = adVM.contoso.com default_domain= contoso.com } [domain_realm] .contoso.com = CONTOSO.COM contoso.com = CONTOSO.COM

-

You can restrict [!INCLUDEssNoVersion] to contact a subset of domain controllers, which is useful if your DNS configuration returns more domain controllers than [!INCLUDEssNoVersion] needs to contact. [!INCLUDEssNoVersion] on Linux allows you to specify a list of domain controllers that [!INCLUDEssNoVersion] contacts in a round-robin fashion when performing an LDAP lookup.

There are two steps you need to complete. First, modify

krb5.confby adding any number of domain controllers that you need, prefixed withkdc =.[realms] CONTOSO.COM = { kdc = kdc1.contoso.com kdc = kdc2.contoso.com .. .. }

Keep in mind that

krb5.confis a common Kerberos client configuration file, so any changes you make in this file will affect other services in addition to [!INCLUDEssNoVersion]. Before making any changes, consult with your domain administrator.You can then enable the network.enablekdcfromkrb5conf setting using mssql-conf, and then restart [!INCLUDEssNoVersion]:

sudo /opt/mssql/bin/mssql-conf set network.enablekdcfromkrb5conf true sudo systemctl restart mssql-server

Troubleshoot Kerberos

See the following details to assist you in troubleshooting Active Directory authentication issues and identifying specific error messages.

Trace Kerberos

After you create the user, SPNs, and keytabs, and configure mssql-conf to see that the Active Directory configuration for [!INCLUDEssNoVersion] on Linux is correct, you can display the Kerberos trace messages to the console (stdout) when attempting to obtain or renew the Kerberos TGT with the privileged account, using this command:

root@sqllinux mssql# KRB5_TRACE=/dev/stdout kinit -kt /var/opt/mssql/secrets/mssql.keytab sqluser

If there aren’t any problems, you should see output similar to the following sample. If not, the trace provides context about which steps you should review.

3791545 1640722276.100275: Getting initial credentials for sqluser@CONTOSO.COM

3791545 1640722276.100276: Looked up etypes in keytab: aes256-cts, aes128-cts

3791545 1640722276.100278: Sending unauthenticated request

3791545 1640722276.100279: Sending request (202 bytes) to CONTOSO.COM

3791545 1640722276.100280: Initiating TCP connection to stream 10.0.0.4:88

3791545 1640722276.100281: Sending TCP request to stream 10.0.0.4:88

3791545 1640722276.100282: Received answer (185 bytes) from stream 10.0.0.4:88

3791545 1640722276.100283: Terminating TCP connection to stream 10.0.0.4:88

3791545 1640722276.100284: Response was from master KDC

3791545 1640722276.100285: Received error from KDC: -1765328359/Additional pre-authentication required

3791545 1640722276.100288: Preauthenticating using KDC method data

3791545 1640722276.100289: Processing preauth types: PA-PK-AS-REQ (16), PA-PK-AS-REP_OLD (15), PA-ETYPE-INFO2 (19), PA-ENC-TIMESTAMP (2)

3791545 1640722276.100290: Selected etype info: etype aes256-cts, salt "CONTOSO.COMsqluser", params ""

3791545 1640722276.100291: Retrieving sqluser@CONTOSO.COM from /var/opt/mssql/secrets/mssql.keytab (vno 0, enctype aes256-cts) with result: 0/Success

3791545 1640722276.100292: AS key obtained for encrypted timestamp: aes256-cts/E84B

3791545 1640722276.100294: Encrypted timestamp (for 1640722276.700930): plain 301AA011180F32303231313XXXXXXXXXXXXXXXXXXXXXXXXXXXXX, encrypted 333109B95898D1B4FC1837DAE3E4CBD33AF8XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

3791545 1640722276.100295: Preauth module encrypted_timestamp (2) (real) returned: 0/Success

3791545 1640722276.100296: Produced preauth for next request: PA-ENC-TIMESTAMP (2)

3791545 1640722276.100297: Sending request (282 bytes) to CONTOSO.COM

3791545 1640722276.100298: Initiating TCP connection to stream 10.0.0.4:88

3791545 1640722276.100299: Sending TCP request to stream 10.0.0.4:88

3791545 1640722276.100300: Received answer (1604 bytes) from stream 10.0.0.4:88

3791545 1640722276.100301: Terminating TCP connection to stream 10.0.0.4:88

3791545 1640722276.100302: Response was from master KDC

3791545 1640722276.100303: Processing preauth types: PA-ETYPE-INFO2 (19)

3791545 1640722276.100304: Selected etype info: etype aes256-cts, salt "CONTOSO.COMsqluser", params ""

3791545 1640722276.100305: Produced preauth for next request: (empty)

3791545 1640722276.100306: AS key determined by preauth: aes256-cts/E84B

3791545 1640722276.100307: Decrypted AS reply; session key is: aes256-cts/05C0

3791545 1640722276.100308: FAST negotiation: unavailable

3791545 1640722276.100309: Initializing KCM:0:37337 with default princ sqluser@CONTOSO.COM

3791545 1640722276.100310: Storing sqluser@CONTOSO.COM -> krbtgt/CONTOSO.COM@CONTOSO.COM in KCM:0:37337

3791545 1640722276.100311: Storing config in KCM:0:37337 for krbtgt/CONTOSO.COM@CONTOSO.COM: pa_type: 2

3791545 1640722276.100312: Storing sqluser@CONTOSO.COM -> krb5_ccache_conf_data/pa_type/krbtgt/CONTOSO.COM@CONTOSO.COM@X-CACHECONF: in KCM:0:37337

$ sudo klist

Ticket cache: KCM:0:37337

Default principal: sqluser@CONTOSO.COM

Valid starting Expires Service principal

12/28/2021 20:11:16 12/29/2021 06:11:16 krbtgt/CONTOSO.COM@CONTOSO.COM

renew until 01/04/2022 20:11:16

Enable Kerberos and security-based PAL logging

You can enable security.kerberos and security.ldap logging to identify specific error messages in the PAL (Platform Abstraction Layer). Create a logger.ini file with the following content at /var/opt/mssql/, restart [!INCLUDEssNoVersion], and then reproduce the failure. The PAL’s Active Directory error and debug messages will be logged to /var/opt/mssql/log/security.log.

[Output:security] Type = File Filename = /var/opt/mssql/log/security.log [Logger] Level = Silent [Logger:security.kerberos] Level = Debug Outputs = security [Logger:security.ldap] Level = debug Outputs = security

You don’t need to restart [!INCLUDEssNoVersion] for the logger changes to be picked up from logger.ini, but failures can occur during Active Directory service initialization on during [!INCLUDEssNoVersion] startup that would otherwise go unnoticed. Restarting [!INCLUDEssNoVersion] ensures all the error messages are captured.

The security log continues to write to the drive until you remove the changes in logger.ini. Remember to disable security.kerberos and security.ldap logging once you’ve identified and resolved the problem to prevent running out of space on the drive.

The PAL logger generates log files in the following format:

<DATETIME> <Log level> [<logger>] <<process/thread identifier>> <message>

For example, a sample line from the log follows:

12/28/2021 13:56:31.609453055 Error [security.kerberos] <0003753757/0x00000324> Request ticket server MSSQLSvc/sql.contoso.com:1433@CONTOSO.COM kvno 3 enctype aes256-cts found in keytab but cannot decrypt ticket

Once you have PAL logging enabled and you reproduce the issue, look for the first message with a log-level of Error, then use the following table to find the error and follow the guidance and recommendation to troubleshoot and resolve the issue.

Common error messages

Error message: «Login failed. The login is from an untrusted domain and cannot be used with Integrated authentication.»

Possible cause

This error is encountered when you try logging in using an Active Directory account, once you have configured Active Directory authentication.

Guidance

This is a generic error message, and you must enable PAL logging to identify the specific error message.

You can refer to this list of common errors to identify the possible cause for each error, then follow the troubleshooting guidance to resolve the issue.

| Error messages |

|---|

| Windows NT user or group ‘CONTOSOuser’ not found |

| Could not look up short domain name due to error |

| Could not perform rDNS lookup for host <hostname> due to error |

| FQDN not returned by rDNS lookup |

| Failed to bind to LDAP server |

| Key table entry not found |

| No key table entry found for <principal> |

| Request ticket server <principal> not found in keytab (ticket kvno <KVNO>) |

| Request ticket server <principal> kvno <KVNO> found in keytab but not with enctype <encryption type> |

| Request ticket server <principal> kvno <KVNO> enctype <encryption type> found in keytab but cannot decrypt ticket |

Error message: Windows NT user or group ‘CONTOSOuser’ not found

Possible cause

You may encounter this error when trying to create the Windows login, or during group refresh.

Guidance

To validate the issue, please follow the guidance as documented for «Login failed. The login is from an untrusted domain and can’t be used with Integrated authentication. (Microsoft SQL Server, Error: 18452)» enable PAL logging to identify the specific error, and troubleshoot accordingly.

Error message: «Could not look up short domain name due to error»

Possible cause

The Transact-SQL syntax to create an Active Directory login is:

CREATE LOGIN [CONTOSOuser] FROM WINDOWS;

The NetBIOS name (CONTOSO) is required in the command, but in the backend when performing an LDAP connection, the FQDN of the domain (contoso.com) must be provided. To do this conversion, a DNS lookup is performed on CONTOSO to resolve to the IP of a domain controller, which can then be bound to for LDAP queries.

Guidance

The error message «Could not look up short domain name due to error» suggests that nslookup for contoso doesn’t resolve to IP address of the domain controller. You should review DNS and reverse DNS lookups to confirm that nslookup for both the NetBIOS and domain name should match.

Error messages: «Could not perform rDNS lookup for host <hostname> due to error» or «FQDN not returned by rDNS lookup»

Possible cause

This error message mostly indicates that the reverse DNS records (PTR records) don’t exist for all domain controllers.

Guidance

Check the DNS and reverse DNS lookups. Once the domain controllers that don’t have rDNS entries are identified, there are two options:

-

Add rDNS entries for all domain controllers

This isn’t a [!INCLUDEssNoVersion] setting, and must be configured at the domain level. You may have to work with your domain administration team to create the required PTR records for all the domain controllers returned when running

nslookupon the domain name. -

Restrict [!INCLUDEssNoVersion] to a subset of domain controllers

If adding PTR records isn’t possible for all returned domain controllers, you can limit SQL Server to a subset of domain controllers.

Error message: «Failed to bind to LDAP server ldap://CONTOSO.COM:3268: Local Error»

Possible cause

This is a generic error from OpenLDAP, but normally means one of two things:

- No credentials

- rDNS problems

Here is one such example of the error message:

12/09/2021 14:32:11.319933684 Error [security.ldap] <0000000142/0x000001c0> Failed to bind to LDAP server ldap://[CONTOSO.COM:3268]: Local error

Guidance

-

No credentials

Other error messages are thrown first if credentials won’t load for LDAP connections. You should enable PAL logging and check the error log for error messages before this one. If there aren’t any other errors, it’s most likely not a credentials issue. If one is found, then work on fixing the error message that you see. In most cases, it will be one of the error messages covered in this article.

-

rDNS problems

Check the DNS and reverse DNS lookups.

When the OpenLDAP library connects to a domain controller, either the domain FQDN (

contoso.com) or the DC’s FQDN (kdc1.contoso.com) is provided. Once the connection is made (but before returning success to the caller), the OpenLDAP library checks the IP of the server it connected to. It will then perform a reverse DNS lookup and check that the name of the server connected to (kdc1.contoso.com) matches the domain that the connection was requested for (contoso.com). If this doesn’t match, the OpenLDAP library fails the connection as a security feature. This is part of why the rDNS settings are so important for [!INCLUDEssNoVersion] on Linux and have been in focus for this documentation.

Error message: «Key table entry not found»

Possible cause

This error indicates access issues with the keytab file, or not having all the required entries in the keytab.

Guidance

Make sure the keytab file has the correct access level and permissions. The default location and the name for the keytab file is /var/opt/mssql/secrets/mssql.keytab. To view the current permissions on all files under the secrets folder, you can run this command:

sudo ls -lrt /var/opt/mssql/secrets

You can use these commands to set the permissions and access level on the keytab file:

sudo chown mssql /var/opt/mssql/secrets/mssql.keytab sudo chmod 440 /var/opt/mssql/secrets/mssql.keytab

For more details on listing the keytab entries and setting the correct permissions, see the previous Check keytab file and permissions section. If any of the conditions in that section aren’t met, you’ll see this or equivalent error: "Key table entry not found".

Error message: «No key table entry found for <principal>»

Possible cause

When attempting to retrieve the credentials of <principal> from the keytab, no applicable entries were found.

Guidance

Follow the Check keytab file and permissions section of this document to list all entries in the keytab. Make sure that <principal> is present. In this case, the principal account is usually the network.privilegedadaccount to which the SPNs are registered. If it isn’t, then add it using the adutil command. For more information, see Use adutil to configure Active Directory authentication with SQL Server on Linux.

Error message: «Request ticket server <principal> not found in keytab (ticket kvno <KVNO>)»

Possible cause

This error indicates that [!INCLUDEssNoVersion] couldn’t find a keytab entry for the requested ticket with the specified KVNO (Key Version Number).

Guidance

Follow the Check keytab file and permissions section of this document to list all entries in the keytab. If you can’t find an error message that matches the <principal> and KVNO, add this entry by updating the keytab file using the steps mentioned in that section.

You can also run the following command to get the latest KVNO from the DC. Before you run this command, you need to obtain or renew the Kerberos TGT using the kinit command. For more information, see Use adutil to create an Active Directory user for SQL Server and set the Service Principal Name (SPN).

Error message: «Request ticket server <principal> kvno <KVNO> found in keytab but not with enctype <encryption type>»

Possible cause

This error means that the encryption type requested by the client wasn’t present in [!INCLUDEssNoVersion]’s keytab.

Guidance

To validate, follow the Check keytab file and permissions section of this document to list all entries in the keytab. If you can’t find an error message that matches the principal, KVNO, and encryption type, add this entry by updating the keytab file using the steps mentioned in that section.

Error message: «Request ticket server <principal> kvno <KVNO> enctype <encryption type> found in keytab but can’t decrypt ticket»

Possible cause

This error indicates that [!INCLUDEssNoVersion] couldn’t use a credential from the keytab file to decrypt the incoming authentication request. The error is often cased by an incorrect password.

Guidance

Recreate the keytab using the correct password. If you use adutil, follow the steps in Use adutil to configure Active Directory authentication with SQL Server on Linux to create the keytab with the right password.

Common ports

This table shows the common ports used by [!INCLUDEssNoVersion] on Linux for configuring and administering Active Directory authentication.

| Active Directory Service | Port |

|---|---|

| DNS | 53 |

| LDAP | 389 |

| LDAPS | 636 |

| Kerberos | 88 |

Next steps

- Understanding Active Directory authentication for SQL Server on Linux and containers

- Tutorial: Use adutil to configure Active Directory authentication with SQL Server on Linux

Когда вы входите на компьютер, присоединенный к домену Windows 11/10, и пытаетесь подключиться к уже подключенному диску или нескольким клиентским рабочим станциям не удается правильно пройти аутентификацию на сервере и происходит сбой с сообщением об ошибке Система не может связаться с контроллером домена для обслуживания запрос аутентификации, то этот пост предназначен для того, чтобы помочь вам с решением проблемы.

Системе не удается связаться с контроллером домена для обслуживания запроса проверки подлинности. Пожалуйста, повторите попытку позже.

Это сообщение об ошибке обычно указывает на то, что клиентские машины не могут подключиться к контроллеру домена для проверки подлинности, и почти всегда указывает на неправильные настройки DNS (неправильная настройка DHCP или статические настройки, т. е. смешивание DNS-адресов DC и не-DC) или проблемы с маршрутизацией. Обычно это может быть связано со следующим:

- Контроллер домена находится в автономном режиме из-за технического обслуживания или отключения питания.

- Проблемы с сетью, если клиентское устройство неправильно настроено для установления связи с контроллером домена или если в сети есть проблемы.

- Проблемы с хост-сервером, если контроллер домена является виртуальной машиной.

Системе не удается связаться с контроллером домена для обслуживания запроса аутентификации.

Если вы получите сообщение Системе не удается связаться с контроллером домена для обслуживания запроса аутентификации. в Введите сетевые учетные данные диалоговое окно при попытке подключиться или аутентифицировать клиентский компьютер к серверному компьютеру Windows, то приведенные ниже предложения могут помочь вам решить проблему сетевой аутентификации.

- Сбросить DNS

- Отключить и снова подключить клиентскую машину к домену

- Дополнительные способы устранения неполадок

Давайте посмотрим, как эти перечисленные предложения применимы к решению проблемы.

Чтение: произошла ошибка аутентификации (код: 0x800706be).

1]Очистить DNS

Если Системе не удается связаться с контроллером домена для обслуживания запроса аутентификации. возникает ошибка, вы можете сначала сбросить DNS с сервера и клиентских машин, а затем перезапустить службу DNS-сервера. После этого вы можете проверить журналы событий и убедиться, что никакие события не были зарегистрированы.

Читайте: ваш DNS-сервер может быть недоступен в Windows 11/10

2]Отключить и снова подключить клиентский компьютер к домену.

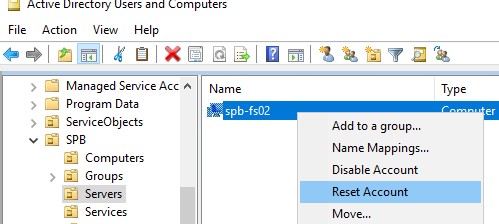

Может быть несколько причин, по которым некоторые машины не могут пройти аутентификацию. Это может быть связано с истечением срока действия токена AD в то время, когда не удалось пройти аутентификацию. Это решение просто требует, чтобы вы отсоединились, а затем снова присоединили затронутые клиентские машины к домену. Итак, это влечет за собой помещение клиентских машин в рабочую группу и перезагрузку, затем удаление компьютеров из AD и повторную регистрацию их в домене. Как сообщалось, вы можете после удаления машины из домена, сброса учетной записи компьютера в AD и попытки повторно присоединиться к машине, вы можете получить следующее сообщение об ошибке:

Не удалось связаться с контроллером домена Active Directory (AD DC) для домена.

В этом случае, если вы можете успешно пропинговать контроллер домена, но не можете подключиться к компьютеру, вы можете обратиться к рекомендациям, представленным в этом руководстве, для решения проблемы.

Читайте: Как удалить профиль домена в Windows

3]Дополнительные способы устранения неполадок

- Если вы столкнулись с этой проблемой после выхода из спящего режима, проверьте состояние сетевого подключения, наведя курсор на значок «Сеть» на панели задач, если появившаяся подсказка не содержит вашего доменного имени, являющегося причиной ошибки. В этом случае вы можете отключить и снова включить сетевой адаптер в Диспетчере устройств или отключить его, а затем снова подключить (через 10 секунд) сетевой шнур.

- По той или иной причине Windows могла изменить профиль Network Discovery или Sharing. В этом случае вам, возможно, придется перейти к настройкам сети и перейти на ДОМЕН с Общественный и обеспечить видимость для машин и т. д.

- Попробуйте пропинговать сервер по имени компьютера и посмотреть, возвращается ли результат с IPv6. Если это так, то, вероятно, IPv4 может быть подавлен, и это может вызвать проблему. В этом случае вы можете попробовать отключить IPv6 и продолжить с IPv4 и посмотреть, поможет ли это.

- Временно отключите программное обеспечение безопасности, такое как антивирус или брандмауэр (особенно от сторонних поставщиков) в вашей системе. Кроме того, если у вас установлено и запущено программное обеспечение VPN, посмотрите, поможет ли вам в этом случае отключение или отключение службы.

- Убедитесь, что DNS на вашем контроллере домена имеет _msdcs.domain.com зону прямого просмотра и заполняется различными записями SRV. Запустите dcdiag /e /i /c на одном из ваших контроллеров домена, проверьте вывод и найдите проблемы с DNS, о которых может быть сообщено. Тесты, проведенные dcdiag включить проверки работоспособности, чтобы убедиться, что _msdcs содержит именно правильные настройки для работы домена. Если нет, он сообщит вам, чего не хватает, чтобы вы могли предпринять необходимые действия.

Надеюсь, это поможет!

Теперь прочтите: указанный домен либо не существует, либо с ним невозможно связаться

Как устранить проблемы с аутентификацией AD?

Если у вас возникли проблемы с проверкой подлинности AD, в процессе устранения неполадок Active Directory вы можете сделать следующее:

- Запустите диагностику на контроллерах домена.

- Проверьте DNS на наличие признаков неисправности.

- Запустите проверку Kerberos.

- Изучите контроллеры домена.

Active Directory использует Kerberos для аутентификации связи в домене. Поэтому ваш сервер AD также должен принимать этот тип аутентификации. Если Kerberos перестает работать, процесс аутентификации прерывается.

Как принудительно выполнить аутентификацию контроллера домена?

Чтобы заставить клиента проверять свой вход в систему на конкретном контроллере домена, сделайте следующее:

- Откройте редактор реестра.

- Перейдите по указанному ниже пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParameters

- Создайте значение New> DWORD с именем Тип узла и нажмите ВВОД.

- Дважды щелкните новое значение и установите для него значение 4 (это устанавливает для сети M-режим/смешанный, что означает, что она будет выполнять широковещательную рассылку перед запросом разрешения серверов имен). По умолчанию система имеет значение 1, если WINS-серверы не настроены (B-узел/широковещательная рассылка), или 8, если настроен хотя бы один WINS-сервер (сначала H-узел/разрешение имен запросов, а затем широковещательная рассылка).

- Затем создайте (если он не существует) New > DWORD с именем ВключитьLMHOSTS значение и установите его значение равным 1.

- Закройте редактор реестра.

- Перезагрузите машину.

Читайте: Как отключить аутентификацию NTLM в домене Windows.

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержание:

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

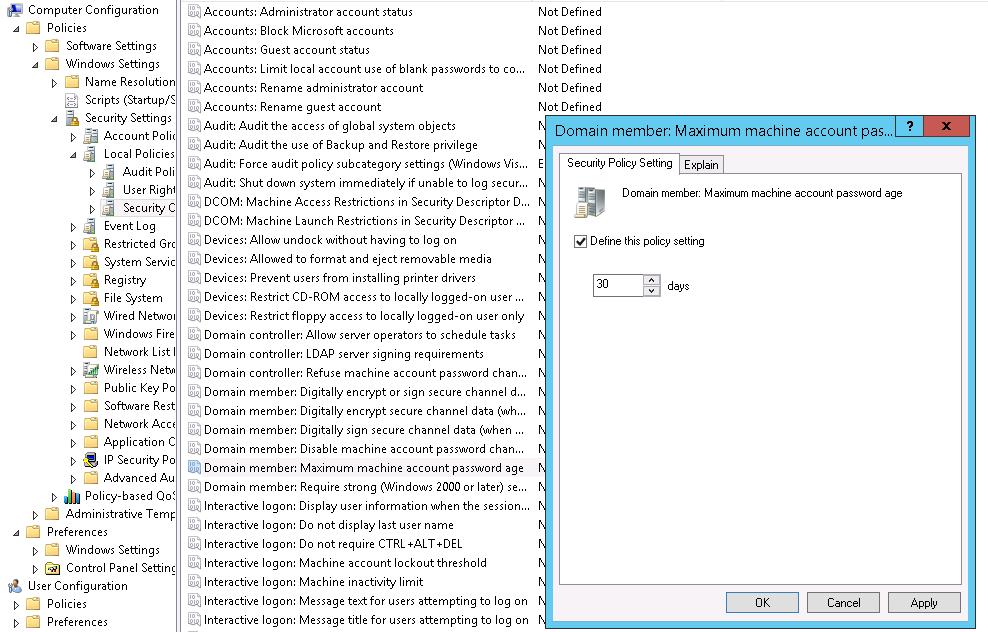

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей.

Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Netlogon

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLMSECURITYPolicySecrets$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Test-ComputerSecureChannel –verbose

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corpdomain_admin

dc01.corp.winitpro.ru

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

nltest /sc_verify:corp.winitpro.ru

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

netdom.exe

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.