|

thint1 |

|

|

Статус: Новичок Группы: Участники

|

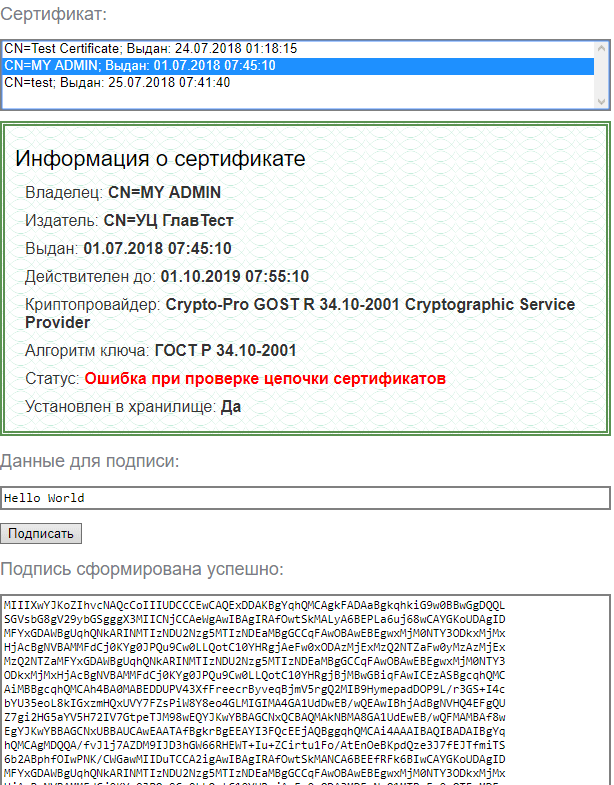

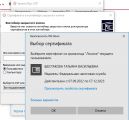

Здравствуйте! На странице проверки https://www.cryptopro.ru…ge/cades_bes_sample.html В чем может быть дело? |

|

|

|

thint1 |

|

|

Статус: Новичок Группы: Участники

|

Может кто-нибудь помочь разобраться? |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

А можете приложить сертификат? |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

thint1 |

|

|

Статус: Новичок Группы: Участники

|

сертификат приложил |

|

|

|

thint1 |

|

|

Статус: Новичок Группы: Участники

|

Так же пробовал ставить КриптоПро CSP 4. Результат такой же. На Windows пробовал ставить тот же сертификат — на странице проверки ошибка про цепочку такая же, но подписание почему то срабатывает |

|

|

|

mxl |

|

|

Статус: Новичок Группы: Участники Поблагодарили: 1 раз в 1 постах |

Удалось разобраться? У меня аналогичная проблема на macOS. |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: mxl Удалось разобраться? У меня аналогичная проблема на macOS. Здравствуйте. Приложите, пожалуйста, скриншот с ошибкой. |

|

Техническую поддержку оказываем тут |

|

|

|

|

mxl |

|

|

Статус: Новичок Группы: Участники Поблагодарили: 1 раз в 1 постах |

У меня сертификат, полученный здесь https://www.kartoteka.ru/uc/#carousel-ecp/4. Я следовал всем инструкциям по установке. И на странице выше подпись проходит проверку. Также прочитал статьи https://support.cryptopr…-s-kriptopro-csp-v-macos и https://habr.com/ru/post/450516/ Мне удается подписать файл, используя команду: Код: Подпись этого файла проходит проверку на сайте госуслуг. Но я не могу подписать файл через КриптоПро CSP, выдает: Цитата: Процесс отмены не может быть продолжен — проверка сертификатов недоступна. Код ошибки: 0x800B010E (2148204814)

Также подпись не проходит проверку на странице https://www.cryptopro.ru…e/cades_bes_sample.html.

Отредактировано пользователем 10 июля 2019 г. 10:23:53(UTC) |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: mxl У меня сертификат, полученный здесь https://www.kartoteka.ru/uc/#carousel-ecp/4. Я следовал всем инструкциям по установке. И на странице выше подпись проходит проверку. Также прочитал статьи https://support.cryptopr…-s-kriptopro-csp-v-macos и https://habr.com/ru/post/450516/ Мне удается подписать файл, используя команду: Код: Подпись этого файла проходит проверку на сайте госуслуг. Но я не могу подписать файл через КриптоПро CSP, выдает: Цитата: Процесс отмены не может быть продолжен — проверка сертификатов недоступна. Код ошибки: 0x800B010E (2148204814)

Также подпись не проходит проверку на странице https://www.cryptopro.ru…e/cades_bes_sample.html.

Выполните команды: Код: и проверьте создание подписи. |

|

Техническую поддержку оказываем тут |

|

|

|

|

mxl |

|

|

Статус: Новичок Группы: Участники Поблагодарили: 1 раз в 1 постах |

Автор: Александр Лавник Выполните команды: Код: и проверьте создание подписи. Ничего не поменялось, те же ошибки. К слову, я уже импортировал данные сертификаты, но в хранилище mroot: Код: |

|

|

| Пользователи, просматривающие эту тему |

|

Guest (2) |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

|

thint1 |

|

|

Статус: Новичок Группы: Участники Зарегистрирован: 08.08.2018(UTC) |

Здравствуйте! На странице проверки https://www.cryptopro.ru…ge/cades_bes_sample.html В чем может быть дело? |

|

|

|

thint1 |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 08.08.2018(UTC) |

Может кто-нибудь помочь разобраться? |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

А можете приложить сертификат? |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

thint1 |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 08.08.2018(UTC) |

сертификат приложил |

|

|

|

thint1 |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 08.08.2018(UTC) |

Так же пробовал ставить КриптоПро CSP 4. Результат такой же. На Windows пробовал ставить тот же сертификат — на странице проверки ошибка про цепочку такая же, но подписание почему то срабатывает |

|

|

|

mxl |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 10.07.2019(UTC) Поблагодарили: 1 раз в 1 постах |

Удалось разобраться? У меня аналогичная проблема на macOS. |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Зарегистрирован: 30.06.2016(UTC) Сказал «Спасибо»: 51 раз |

Автор: mxl Удалось разобраться? У меня аналогичная проблема на macOS. Здравствуйте. Приложите, пожалуйста, скриншот с ошибкой. |

|

Техническую поддержку оказываем тут |

|

|

|

|

mxl |

|

|

Статус: Новичок Группы: Участники Зарегистрирован: 10.07.2019(UTC) Поблагодарили: 1 раз в 1 постах |

У меня сертификат, полученный здесь https://www.kartoteka.ru/uc/#carousel-ecp/4. Я следовал всем инструкциям по установке. И на странице выше подпись проходит проверку. Также прочитал статьи https://support.cryptopr…-s-kriptopro-csp-v-macos и https://habr.com/ru/post/450516/ Мне удается подписать файл, используя команду: Код: Подпись этого файла проходит проверку на сайте госуслуг. Но я не могу подписать файл через КриптоПро CSP, выдает: Цитата: Процесс отмены не может быть продолжен — проверка сертификатов недоступна. Код ошибки: 0x800B010E (2148204814)

Также подпись не проходит проверку на странице https://www.cryptopro.ru…e/cades_bes_sample.html.

Отредактировано пользователем 10 июля 2019 г. 10:23:53(UTC) |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Зарегистрирован: 30.06.2016(UTC) Сказал «Спасибо»: 51 раз |

Автор: mxl У меня сертификат, полученный здесь https://www.kartoteka.ru/uc/#carousel-ecp/4. Я следовал всем инструкциям по установке. И на странице выше подпись проходит проверку. Также прочитал статьи https://support.cryptopr…-s-kriptopro-csp-v-macos и https://habr.com/ru/post/450516/ Мне удается подписать файл, используя команду: Код: Подпись этого файла проходит проверку на сайте госуслуг. Но я не могу подписать файл через КриптоПро CSP, выдает: Цитата: Процесс отмены не может быть продолжен — проверка сертификатов недоступна. Код ошибки: 0x800B010E (2148204814)

Также подпись не проходит проверку на странице https://www.cryptopro.ru…e/cades_bes_sample.html.

Выполните команды: Код: и проверьте создание подписи. |

|

Техническую поддержку оказываем тут |

|

|

|

|

mxl |

|

|

Статус: Новичок Группы: Участники

Зарегистрирован: 10.07.2019(UTC) Поблагодарили: 1 раз в 1 постах |

Автор: Александр Лавник Выполните команды: Код: и проверьте создание подписи. Ничего не поменялось, те же ошибки. К слову, я уже импортировал данные сертификаты, но в хранилище mroot: Код: |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Назначение

Криптопровайдер (Cryptography Service Provider, CSP) — независимый программный модуль, позволяющий осуществлять криптографические операции. Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

https://www.cryptopro.ru/products/csp

При работе с Astra Linux в качестве СКЗИ разрешается использовать только следующие версии КриптоПро CSP:

- КриптоПро CSP версии 4.0 R4;

- КриптоПро CSP версии 5.0;

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base.

СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно-программным модулем доверенной загрузки (АПМДЗ).

При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS.

Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP.

Установка КриптоПро CSP

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www.cryptopro.ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет КриптоПро CSP 4 и выше версии — пакет для 64 разрядной системы.

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию.

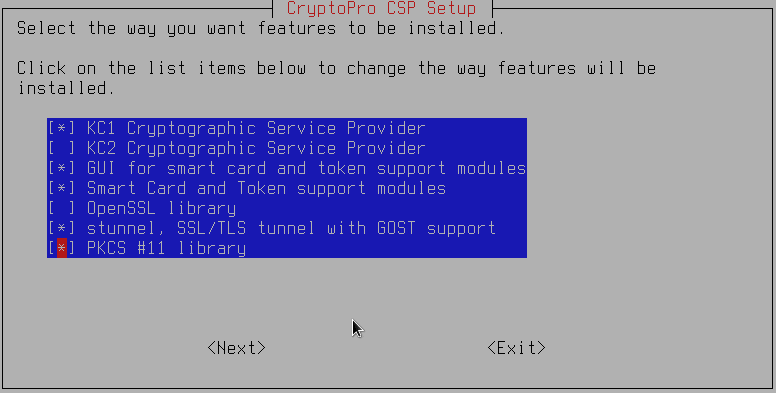

Для написания настоящей статьи была использована сертифицированная версия ПО «КриптоПро» «4.0 R4». При этом были выполнены следующие действия:

- Загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb.tgz»;

- Открыть «Терминал Fly» (горячая клавиша Alt+T);

-

Разархивировать полученный архив в терминале командой:

tar -zxf linux-amd64_deb.tgz

-

Перейти в каталог с ПО:

cd linux-amd64_deb

-

Установить ПО с помощью запуска сценария «install.sh» или «instal_gui.sh» командой:

sudo ./install_gui.sh

* Выбрать необходимые модули, библиотеки.

Описание необходимых пакетов КриптоПро

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

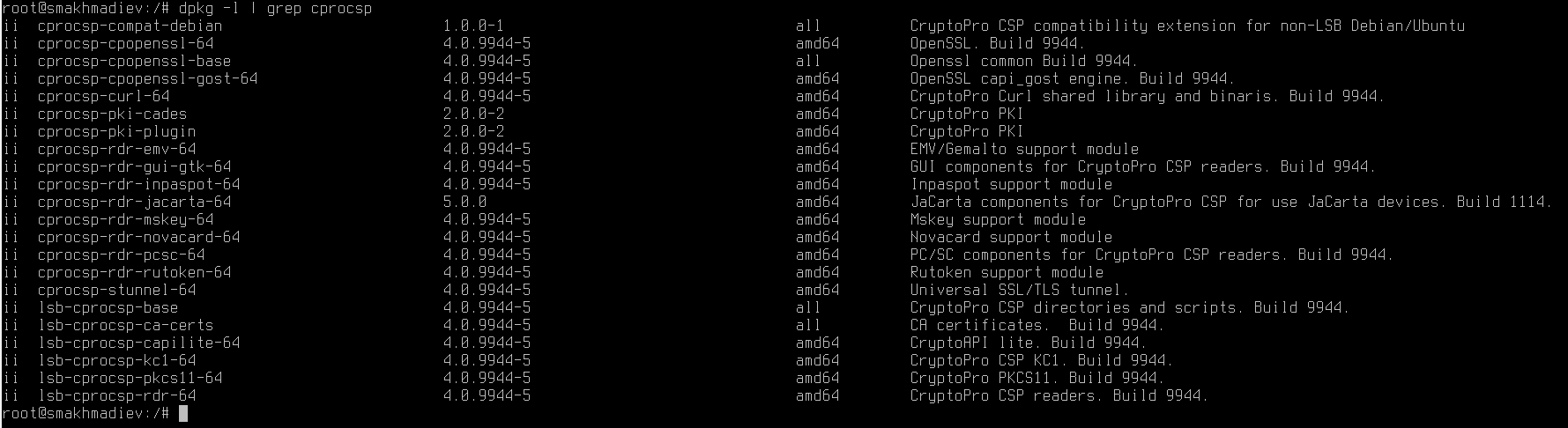

Для просмотра всех установленных пакетов КриптоПро CSP ввести команду:

dpkg -l | grep cprocsp

Настройка путей к исполняемым файлам

Для того, чтобы не вводить каждый раз полный путь к утилитам КриптоПро CSP, в терминале FLY следует ввести команду:

export PATH=»$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr ‘n’ ‘:’)$PATH»

Установка дополнительных пакетов с модулем поддержки для токена

Начиная с версии КриптоПро 4.0 R4 и выше, модули поддержки смарт-карт входят в состав пакета и отдельная их установка не требуется.

Для более ранних версий:

Нажмите здесь для раскрытия…

Для корректной работы с токеном/смарт-картой обязательно требуется установить дополнительные пакеты libccid, libgost-astra , пакеты pcscd. Команда для установки:

sudo apt install libccid pcscd libgost-astra

Пакеты с модулем поддержки:

- Для Рутокен: https://www.rutoken.ru/support/download/nix/

- Для Алладин: https://www.aladdin-rd.ru/support/downloads/jacarta

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

sudo service pcscd restart

Ключ КриптоПРО CSP для работы в режиме замкнутой программной среды Astra Linux SE.

Ключ для обеспечения работы в режиме замкнутой программной среды Astra Linux SE доступен по ссылке: https://cryptopro.ru/sites/default/files/private/csp/cryptopro_pub_key.gpg. Для загрузки ключа требуется регистрация.

Для регистрации ключа:

-

Установить пакет astra-digsig-oldkeys:

sudo apt install astra-digsig-oldkeys

-

Создать каталог /etc/digsig/keys/legacy/cryptopro:

sudo mkdir -p /etc/digsig/keys/legacy/cryptopro

Далее предполагается, что ключ загружен и помещен в созданный каталог.

-

Выполнить команду:

sudo update-initramfs -uk all

- Перезагрузить компьютер.

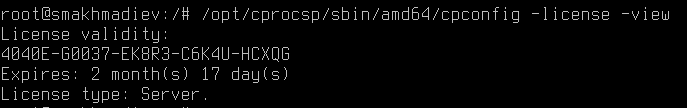

Проверка срока истечения лицензии

Проверить срок истечения лицензии можно командой:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Установка лицензии

Для установки лицензии выполнить команду :

sudo /opt/cprocsp/sbin/amd64/cpconfig -license -set <номер_лицензии>

Носители и контейнеры

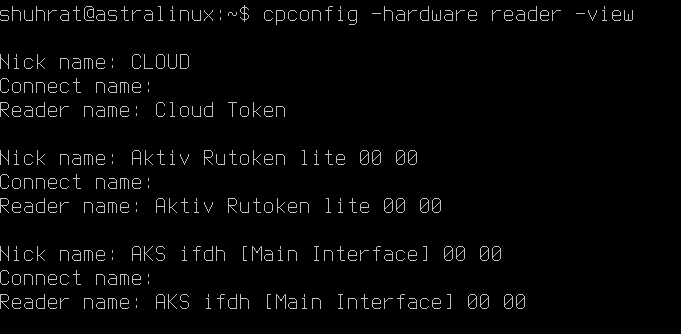

Идентификация токена

Для просмотра списка настроенных считывателей можно воспользоваться командой:

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view

Чтобы узнать модель подключенного токена, следует ввести команду:

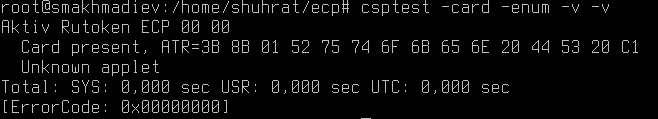

/opt/cprocsp/bin/amd64/csptest -card -enum -v -v

После чего система выдаст информацию о подключенном устройстве:

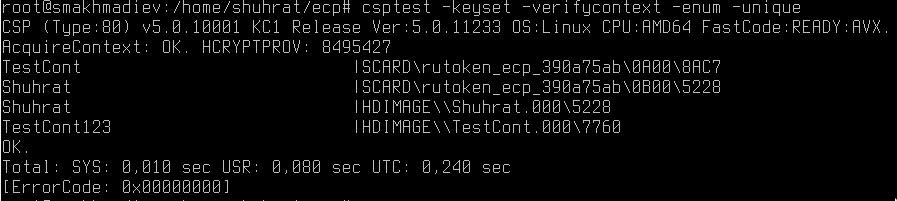

Проверить наличие носителей с контейнерами можно с помощью команды:

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum -unique

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

В этом случае будет выведен список носителей с контейнерами в следующем формате:

Где .HDIMAGE — локальный носитель, .HDIMAGETestCont123 — название контейнера, .Aktiv Rutoken ECP 00 00 — название носителя (токена).

Подробная информация про «Имена контейнеров»

Информация о контейнерах

Для просмотра подробной информации о контейнерах воспользуйтесь командой:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘ИМЯ’ -info

Пример работы команды:

Нажмите здесь для раскрытия…

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘Shuhrat’ -info

CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11233 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 8981043

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: «Shuhrat»

Signature key is available. HCRYPTKEY: 0x8f3b03

Exchange key is available. HCRYPTKEY: 0x8f9883

Symmetric key is not available.

UEC key is not available.

CSP algorithms info:

Type:Encrypt Name:’GOST 28147-89′(14) Long:’GOST 28147-89′(14)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026142

Type:Hash Name:’GR 34.11-2012 256′(18) Long:’GOST R 34.11-2012 256′(22)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032801

Type:Signature Name:’GR 34.10-2012 256′(18) Long:’GOST R 34.10-2012 256′(22)

DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00011849

Type:Exchange Name:’DH 34.10-2012 256′(18) Long:’GOST R 34.10-2012 256 DH'(25)

DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043590

Type:Exchange Name:’DH 34.10-2012 256′(18) Long:’GOST R 34.10-2012 256 DH'(25)

DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043591

Type:Hash Name:’GOST 28147-89 MAC'(18) Long:’GOST 28147-89 MAC'(18)

DefaultLen:32 MinLen:8 MaxLen:32 Prot:0 Algid:00032799

Type:Encrypt Name:’GR 34.12 64 M'(14) Long:’GOST R 34.12-2015 64 Magma'(27)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026160

Type:Encrypt Name:’GR 34.12 128 K'(15) Long:’GOST R 34.12-2015 128 Kuznyechik'(33)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026161

Type:Hash Name:’GR 34.13 64 M MAC'(18) Long:’GOST R 34.13-2015 64 Magma MAC'(31)

DefaultLen:64 MinLen:8 MaxLen:64 Prot:0 Algid:00032828

Type:Hash Name:’GR 34.13 128 K MAC'(19) Long:’GOST R 34.13-2015 128 Kuznyechik MAC'(37)

DefaultLen:128 MinLen:8 MaxLen:128 Prot:0 Algid:00032829

Type:Hash Name:’GR34.11-12 256 HMAC'(20) Long:’GOST R 34.11-2012 256 HMAC'(27)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032820

Status:

Provider handles used: 6

Provider handles max: 1048576

CPU Usage: 6 %

CPU Usage by CSP: 0 %

Measurement interval: 119 ms

Virtual memory used: 15281652 KB

Virtual memory used by CSP: 116572 KB

Free virtual memory: 26053680 KB

Total virtual memory: 41335332 KB

Physical memory used: 14602360 KB

Physical memory used by CSP: 12576 KB

Free physical memory: 5857712 KB

Total physical memory: 20460072 KB

Key pair info:

HCRYPTKEY: 0x8f3b03

AlgID: CALG_GR3410_12_256 = 0x00002e49 (00011849):

AlgClass: ALG_CLASS_SIGNATURE

AlgType: ALG_TYPE_GR3410

AlgSID: 73

KP_HASHOID:

1.2.643.7.1.1.2.2 (ГОСТ Р 34.11-2012 256 бит)

KP_DHOID:

1.2.643.2.2.35.1 (ГОСТ Р 34.10 256 бит, параметры по умолчанию)

KP_SIGNATUREOID:

1.2.643.2.2.35.1 (ГОСТ Р 34.10 256 бит, параметры по умолчанию)

Permissions:

CRYPT_READ

CRYPT_WRITE

CRYPT_IMPORT_KEY

0x800

0x2000

0x20000

0x100000

KP_CERTIFICATE:

Not set.

Key pair info:

HCRYPTKEY: 0x8f9883

AlgID: CALG_DH_GR3410_12_256_SF = 0x0000aa46 (00043590):

AlgClass: ALG_CLASS_KEY_EXCHANGE

AlgType: ALG_TYPE_DH

AlgSID: 70

KP_HASHOID:

1.2.643.7.1.1.2.2 (ГОСТ Р 34.11-2012 256 бит)

KP_DHOID:

1.2.643.2.2.36.0 (ГОСТ Р 34.10 256 бит, параметры обмена по умолчанию)

KP_SIGNATUREOID:

1.2.643.2.2.36.0 (ГОСТ Р 34.10 256 бит, параметры обмена по умолчанию)

Permissions:

CRYPT_READ

CRYPT_WRITE

CRYPT_IMPORT_KEY

0x800

0x10000

0x20000

0x100000

KP_CERTIFICATE:

Subject: INN=007814508921, E=user@astralinux.ru, C=RU, CN=Махмадиев Шухрат, SN=Махмадиев

Valid : 18.10.2018 12:07:24 — 18.01.2019 12:17:24 (UTC)

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Container version: 2

Carrier flags:

This reader is removable.

This reader supports unique carrier names.

This carrier does not have embedded cryptography.

Keys in container:

signature key

exchange key

Extensions (maxLength: 1435):

ParamLen: 46

OID: 1.2.643.2.2.37.3.9

Critical: FALSE

Size: 19

Decoded size: 24

PrivKey: Not specified — 18.01.2020 07:31:07 (UTC)

ParamLen: 47

OID: 1.2.643.2.2.37.3.10

Critical: FALSE

Size: 19

Decoded size: 24

PrivKey: Not specified — 18.01.2020 07:31:12 (UTC)

Total: SYS: 0,020 sec USR: 0,180 sec UTC: 2,180 sec

[ErrorCode: 0x00000000]

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Чтобы получить уникальные идентификаторы ключевых контейнеров используйте команду:

/opt/cprocsp/bin/amd64/csptest -keys -enum -verifyc -fqcn -un

Особенности применения PIN-кодов в контейнерах:

- если аутентификацию осуществляет само устройство (как, например, токен), то PIN при создании контейнера не создается, а предъявляется, так как он — свойство устройства. Как следствие: у всех контейнеров на токене одинаковый PIN;

- если устройство аутентификацию не осуществляет (как HDIMAGE), то при создании контейнера создается и PIN-код. Следствие: у всех контейнеров, PIN-код на HDIAMGE может быть разным.

Проверка работы контейнера

Для того чтобы проверить работу контейнера (в том числе возможность выполнения разных операций при текущей лицензии), следует выполнить команду:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ИМЯ -check

Пример работы команды:

Нажмите здесь для раскрытия…

/opt/cprocsp/bin/amd64/csptestf -keyset -container Shuhrat -check

CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11233 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 28224051

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: «Shuhrat»

Check header passed.

Signature key is available. HCRYPTKEY: 0x1b53883

Exchange key is available. HCRYPTKEY: 0x1b57e23

Symmetric key is not available.

UEC key is not available.

License: Cert without license

Check container passed.

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed (import restricted).

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed.

Certificate in container matches AT_KEYEXCHANGE key.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

PrivKey: Not specified — 18.01.2020 07:31:07 (UTC)

OID: 1.2.643.2.2.37.3.10

PrivKey: Not specified — 18.01.2020 07:31:12 (UTC)

Total: SYS: 0,030 sec USR: 0,140 sec UTC: 2,430 sec

[ErrorCode: 0x00000000]

Удаление контейнера

Для удаления контейнера следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘.Aktiv Rutoken ECP 00 00TestCont’ -deletek

Копирование контейнера

Для примера скопируем контейнер из локального хранилища в хранилище Рутокена ЕЦП:

csptestf -keycopy -contsrc ‘.HDIMAGEКонтейнер_оригинал’ -contdest ‘.Aktiv Rutoken ECP 00 00Контейнер_копия’

Смена пароля на контейнер (снятие паролей с контейнера)

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘.Aktiv Rutoken ECP 00 00TestContainer’ -change <новый_пароль> -passwd <старый_пароль>

В случае, если контейнеру с ключом не был задан PIN, следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘.Aktiv Rutoken ECP 00 00TestContainer’ -change <новый_пароль>

Категории сертификатов

Сертификаты делятся на четыре категории:

- личные сертификаты (устанавливаются в хранилище umy, где u = User, my — имя хранилища). Для таких сертификатов, как правило, имеется закрытый ключ (и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием можно, например, подписать файл;

- корневые сертификаты — краеугольный камень безопасности, так как цепочки доверия строятся от них. Корневые сертификаты надо добавлять в хранилища осознанно и внимательно (устанавливаются в uroot, также администратор может поставить их в mroot, где m = Machine, такие сертификаты будут доступны в режиме read only в root-хранилищах всех пользователей);

- промежуточные сертификаты — появляются, когда есть промежуточные УЦ (структура вида «головной УЦ» -> «промежуточный УЦ» -> «пользовательский сертификат»). Прямое доверие к ним не требуется (устанавливаются в uca, также администратор может поставить их в mca). В это же хранилище устанавливаются и списки отзыва сертификатов (CRL). Обычно точки получения промежуточных сертификатов и списков отзыва (CRL) правильно указаны в пользовательских сертификатах, поэтому они загружаются автоматически и устанавливаются в хранилище ucache. В общем про них можно ничего особо не знать и ничего не делать.

- сертификаты партнёров по общению, чтобы проверять их подписи и зашифровывать для них сообщения. Ставятся либо в umy (это не лучшая, но распространенная практика), либо в uAddressBook;

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации:

Установка всех личных сертификатов со всех контейнеров в uMy :

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov

Установка определенного сертификата с определенного контейнера в uMy:

/opt/cprocsp/bin/amd64/certmgr -inst -cont ‘.Aktiv Rutoken ECP 00 00Ivanov’

Установка сертификата удостоверяющего центра ГУЦ в mRoot:

Установка списка отозванных сертификатов (CRL) (список загружается с того же сайта и устанавливается в mca):

Примечание

В опции -pattern >>> ‘rutoken’ может быть другим в зависимости от подключенного токена.

- Перенести файлы на рабочую станцию;

-

Установить файлы на рабочей станции:

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -file ca2020.cer

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -file crl_20.crl -crl

Примечание

- Имена хранилищ указаны в формате, используемом программой certmgr. У программы cryptcp похожий формат: -mroot и -uAddressBook.

- Из под учетной записи пользователя установка выполняется в хранилище uca, из под учетной записи администратора установка выполняется в хранилище mca:

-

В опции -pattern можно указать пустое значение < ‘ ‘ > чтобы установить все сертификаты в uMy. Пример:

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern »

-

В случае, если личный сертификат устанавливается из файла следует использовать опцию -file :

certmgr -inst -file cert.cer -store uMy

-

Хранилища пользователей хранятся в /var/opt/cprocsp/users

Просмотр

Для просмотра ранее установленных сертификатов можно воспользоваться :

/opt/cprocsp/bin/amd64/certmgr -list

Удаление

Удаление сертификата из хранилища КриптоПро:

/opt/cprocsp/bin/amd64/certmgr -delete

После выполнения команды на экран будет выведен весь список сертификатов и предложение ввести номер удаляемого сертификата.

Или удаление всех сертификатов:

/opt/cprocsp/bin/amd64/certmgr -del -all

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся в каталоге /var/opt/cprocsp/keys.

Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт сертификата:

/opt/cprocsp/bin/amd64/certmgr -export -dest cert.cer

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

csptest -keyset -enum_cont -verifycontext -fqcn

Связываем сертификат и закрытый ключ:

certmgr -inst -file 1.cer -cont ‘.HDIMAGEcontainer.name’

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Can not install certificate Public keys in certificate and container are not identical

Проверка цепочки сертификатов

Для примера: чтобы проверить цепочку сертификатов, можно скопировать персональный сертификат в файл:

/opt/cprocsp/bin/amd64/cryptcp -copycert -dn ‘CN=Имя_вашего_сертификата’ -df /temp/сертификат.cer

Можно указать другое поле сертификата: CN, E, SN, OGRN, SNILS и тд.

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018. Утилита командной строки для подписи и шифрования файлов. Будет использован следующий сертификат: АРМ Субъект:"АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ""", Москва, 77 г. Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Цепочка сертификатов не проверена для следующего сертификата: Субъект:"АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ""", Пустовой, Виктор Иванович, "АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ""", Генеральный директор, Москва, 77 г. Москва, RU, шоссе Варшавское д. 26, 5087746137023, 007726604816, 13407634844, mail@rusbitech.ru Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Ошибка: Цепочка сертификатов не проверена для следующего сертификата (код ошибки 10000): /dailybuilds/CSPbuild/CSP/samples/CPCrypt/Certs.cpp:396: 0x20000133 Вы хотите использовать этот сертификат (Да[Y], Нет[N], Отмена[C])? С

Из вывода следует, что у нас отсутствует некий сертификат в цепочке сертификатов. Можно запустить вышеуказанную команду в режиме debug(отладки):

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn 'CN=Имя_вашего_сертификата' -df /temp/сертификат.cer ... ----------- Error chain ----------- Chain status:IS_UNTRUSTED_ROOT Revocation reason:unspecified 1. Subject:'E=uc@mil.ru, OGRN=1037700255284, INN=007704252261, C=RU, S=77 г. Москва, L=Москва, STREET=ул.Знаменка д.19, OU=4 центр (удостоверяющий) войсковой части 31659, O=Министерство обороны Российской Федерации, CN=Министерство обороны Российской Федерации' Issuer:'E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET="улица Тверская, дом 7", O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России' Cert status:IS_UNTRUSTED_ROOT ...

CP_PRINT_CHAIN_DETAIL=1 --> включает режим отладки

В нашем примере из логов можно сделать вывод, что нам надо установить сертификат УЦ МО с CN=Министерство обороны Российской Федерации:

/opt/cprocsp/bin/amd64/certmgr -inst -store uRoot -file minoboron-root-2018.crt

Для того, чтобы убедиться в устранении ошибки, можно повторно в режиме отладки запустить команду. При правильно установленной цепочке сертификатов, статус у сертификата будет = CERT_TRUST_NO_ERROR

.... Subject:'E=uc@mil.ru, OGRN=1037700255284, INN=007704252261, C=RU, S=77 г. Москва, L=Москва, STREET=ул.Знаменка д.19, OU=4 центр (удостоверяющий) войсковой части 31659, O=Министерство обороны Российской Федерации, CN=Министерство обороны Российской Федерации' Issuer:'E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET="улица Тверская, дом 7", O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России' Cert status:CERT_TRUST_NO_ERROR ... Цепочки сертификатов проверены. Копирование сертификатов завершено. [ErrorCode: 0x00000000]

Подписание документа ЭЦП

Подпись документа может быть сделана двумя способами:

- attached (присоединенная), когда результирующий файл — это CMS-сообщение, внутрь которого упакованы данные и атрибуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows);

- detached (отсоединенная), когда результирующий файл — это CMS-сообщение БЕЗ исходных данных, но с атрибутами (типа подписи). В этом случае для проверки надо «принести» исходный файл. Разумеется он остаётся неизменным и его можно смотреть cat-ом

Подпись файлов (присоединенная)

/opt/cprocsp/bin/amd64/cryptcp -sign -dn ‘CN=Название_нужного_сертификата’ -der zayavlenie.pdf

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf…

Подпись данных…

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000]

Подпись файлов (отсоединенная)

/opt/cprocsp/bin/amd64/cryptcp -sign -detach -dn ‘CN=Название_нужного_сертификата’ -pin 12345678 raport.pdf raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат: Субъект:»АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf… Подпись данных…

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000]

Проверка подписи в файле

Проверка прикрепленной подписи

Для проверки прикрепленной подписи выполните:

/opt/cprocsp/bin/amd64/cryptcp -verify raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Найдено сертификатов: 4

Цепочки сертификатов проверены.

Папка ‘./’:

raport.pdf.sig … Проверка подписи…

Автор подписи: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Подпись проверена.

[ErrorCode: 0x00000000]

Способ «естественный»

Использовать ключ -verall, указывающий, что надо найти всех подписавших, в том числе в сообщении:

/opt/cprocsp/bin/amd64/cryptcp -verify -verall -detached /home/shuhrat/smolensk/raport.pdf raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Папка ‘/home/shuhrat/smolensk/’: /home/shuhrat/smolensk/raport.pdf… Проверка подписи…

Автор подписи: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf… Проверка подписи…

Подпись проверена.

[ErrorCode: 0x00000000]

Способ «обучающий»

Указать в качестве хранилища сертификатов само сообщение (ключ -f):

/opt/cprocsp/bin/amd64/cryptcp -verify -f raport.pdf.sig -detached raport.pdf raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:»АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf…

Проверка подписи..

Автор подписи: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Подпись проверена.

[ErrorCode: 0x00000000]

Извлечение подписанного файла

Чтобы извлечь файл, необходимо указать его имя в конце команды проверки подписи:

cryptcp -verify raport.pdf.sig raport.pdf

В версии КриптоПро 5 появился графический инструмент для работы с сертификатами — cptools. Инструмент можно запустить из консоли:

cptools

либо

/opt/cprocsp/bin/amd64/cptools

Удаление КриптоПро CSP

Для того, чтобы удалить ПО КриптоПро CSP, в терминале FLY следует ввести последовательно 3 команды:

sudo rm -rf /opt/cprocsp

sudo rm -rf /var/opt/cprocsp/

sudo rm -rf /etc/opt/cprocsp/

Отключение сообщений о необходимости перехода на ГОСТ Р 34.10-2012

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34.10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34.10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3.9, 4.0 и КриптоПро JCP 2.0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34.10-2001. В случае если ваша система использует ключи ГОСТ Р 34.10-2001, просим принять во внимание инструкцию.

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64.ini в существующую секцию Parameters:

[Parameters] #Параметрыпровайдера warning_time_gen_2001=ll:9223372036854775807 warning_time_sign_2001=ll:9223372036854775807

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4.0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34.10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP и Клиент HSM 2.0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34.10-2001 после 1 января 2019 года, о чем выдаются предупреждения в виде соответствующих окон.

Полезные ссылки

КриптоПро CADES ЭЦП Browser plug-in

КриптоПро CADES ЭЦП Browser plug-in

Таблица поддерживаемых устройств Крипто-Про CSP

На официальном сайте СКЗИ КриптоПро в таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP:

https://www.cryptopro.ru/products/csp/compare

База знаний КриптоПро

https://support.cryptopro.ru/index.php?/Knowledgebase/List

Обсуждение КриптоПро CSP на форуме astralinux

https://forum.astralinux.ru/threads/419/

Chromium+КриптоПРО

https://www.cryptopro.ru/news/2018/12/zashchishchennyi-brauzer-dlya-gosudarstvennykh-elektronnykh-ploshchadok-teper-i-na-linu

https://astralinux.ru/news/category-news/2018/brauzeryi-%C2%ABastra-linux-special-edition%C2%BB-adaptirovanyi-dlya-rabotyi/

Список ГИС и ЭТП использующих cades-bes plugin

ЭЦП в государственных информационных системах и электронно торговых площадках

Перечень аккредитованных удостоверяющих центров

https://e-trust.gosuslugi.ru/CA/

Диагностический архив для обращения в тех. поддержку

По всем вопросам установки СКЗИ в операционную систему, их настройки и обеспечения доступа к электронным ресурсам в сети Интернет можно обращаться в техническую поддержку Astra Linux и КриптоПро.

Для создания диагностического архива, можно воспользоваться следующей командой:

sudo /opt/cprocsp/bin/amd64/curl http://cryptopro.ru/sites/default/files/products/csp/cprodiag 2>/dev/null|sudo perl

В результате должен получится архив в файле cprodiag_день_месяц_год.tar.gz, который следует прислать в техническую поддержку Astra Linux и КриптоПро.

Криптопровайдер КриптоПро CSP предназначен для:

https://www.cryptopro.ru/products/csp

Для ОС AstraLinux следует загрузить пакет:

К моменту написания статьи, была использована сертифицированная версия ПО «КриптоПро» «4.0 R3».

1) Загрузка архива с сертифицированной версией ПО «КриптоПро» «4.0 R3»:

2) Открыть «Терминал Fly» (alt+T)

tar -zxf linux-amd64_deb.tgz

cd /linux-amd64_deb

sudo ./install_gui.sh

Содержание

- 1

Описание необходимых пакетов КриптоПро - 2

Прописывание путей к исполняемым файлам - 3

Установка дополнительных пакетов с модулем поддержки для токена- 3.1

Браузер Chrome - 3.2

Альтернативный метод получения тестового сертификата

- 3.1

- 4

Создание локального носителя- 4.1

Проверка работы контейнера - 4.2

Копирование контейнера - 4.3

4 категории сертификатов - 4.4

Установка - 4.5

Просмотр - 4.6

Удаление - 4.7

Экспорт сертификатов на другую машину - 4.8

Проверка цепочки сертификатов - 4.9

Подпись файлов (присоединённая)

- 4.1

- 5

Проверка подписи в файле - 6

Список сайтов ЕСИА использующий IFCP-plugin- 6.1

Установка и настройка

- 6.1

- 7

Таблица поддерживаемых устройств Крипто-Про CSP - 8

Диагностический архив для обращения в тех. поддержку-

- 8.0.1 Источник

-

Описание необходимых пакетов КриптоПро

dpkg -l | grep cprocsp

Прописывание путей к исполняемым файлам

Установка дополнительных пакетов с модулем поддержки для токена

библиотека libccid, libgost-astra , пакеты pcscd, libpcsclite1

Рутокен: https://www.rutoken.ru/support/download/rutoken-for-cp/

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

Проверить срок истечения лицензии можно командой:

Для установки другой лицензии следует выполнить команду :

a)Установить пакет alien, необходимый для конвертации rpm-пакетов в deb-формат

б) Загрузить архив cades_linux_amd64.zip

в) Распаковать архив cades_linux_amd64.zip перейти в каталог с распакованными файлами и выполнить команды:

alien -dc cprocsp-pki-2.0.0-amd64-plugin.rpm

dpkg -i cprocsp-pki-cades_2.0.0-2_amd64.deb cprocsp-pki-plugin_2.0.0-2_amd64.deb

-

Браузер Chrome

д) Тестовый сайт предложит Вам подписать документ и выбрать нужный Вам сертификат.

Открываем эмулятор терминала и выполняем от root`а:

Перезапускаем браузер.

Альтернативный метод получения тестового сертификата

2) Для получение сертификата, перейдите в раздел Сформировать ключи и отправить запрос на сертификат

6) Тестовый УЦ КриптоПро уведомит нас о том, что сертификат выдан

7) Пройти по ссылке и установить сертификат, введя пароль контейнера.

Для запроса, получения и установки сертификата с тестового УЦ «КриптоПро» — можно, воспользоваться одной командой:cryptcp -creatcert -rdn ’E=email@astralinux.ru, CN=имя_сертификата’ -cont ’.HDIMAGEимя_контейнера’ -hashalg 1.2.643.7.1.1.2.2

Чтобы узнать модель подключенного токена, следует ввести команду:

После чего система выдаст информацию о подключенном устройстве:

Проверить наличие носителей с контейнерами можно с помощью команды:/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum -unique

В этом случае будет выведен список носителей с контейнерами в следующем формате:

Где .HDIMAGE — локальный носитель, .HDIMAGETestCont123 — название контейнера, .Aktiv Rutoken ECP 00 00 — название носителя (токена).

Создание локального носителя

sudo /opt/cprocsp/sbin/amd64/cpconfig -hardware reader -add HDIMAGE store

Для создания контейнера в носителе HDIMAGE следует воспользоваться командой:

Для добавления контейнера в носитель токена следует воспользоваться командой:

В 5-ой версии КриптоПРО CSP v.5.0, для создания контейнера, имя носителя можно не указывать, а выбрать в интерактивном gtk-диалоге:

Для просмотра подробной информации о контейнерах воспользуйтесь командой:

Проверка работы контейнера

/opt/cprocsp/bin/amd64/csptestf -keyset -container ИМЯ -check

Для удаления контейнера следует воспользоваться командой:

Копирование контейнера

csptestf -keycopy -contsrc ’.HDIMAGEКонтейнер_оригинал’ -contdest ’.Aktiv Rutoken ECP 00 00Контейнер_копия’

Для создания запроса на получение сертификата для контейнера ’.Aktiv Rutoken ECP 00 00Shuhrat’ , воспользуемся командой:

Для примера можно воспользоваться тестовым удостоверяющим центром КриптоПро. Нам нужен пункт « Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64 «. На следующей странице в поле «Сохраненный запрос» вставляем содержимое файла cert.req и нажимаем кнопку «Выдать».

/opt/cprocsp/bin/amd64/certmgr -inst -file имя_полученного_сертификата.cer -cont ’.Aktiv Rutoken ECP 00 00Shuhrat’

/opt/cprocsp/bin/amd64/csptest -keys -cont ’.Aktiv Rutoken ECP 00 00Shuhrat’ -keyt exchange -impcert имя_полученного_сертификата.cer

4 категории сертификатов

* личные сертификаты (ставятся в хранилище umy, где u = User, my — имя хранилища) — как правило для них есть закрытый ключ (и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием можно, например, подписать файл.

* промежуточные сертификаты — появляются, когда есть промежуточные УЦ (головной -> промежуточный -> пользовательский). Прямое доверие к ним не требуется (ставятся в uca, также администратор может поставить их в mca). В это же хранилище ставятся CRL-и. Обычно точки получения промежуточных сертификатов и CRL-ей правильно указаны в пользовательских сертификатах, поэтому они автоматом выкачиваются и попадают в хранилище ucache. В общем про них можно ничего особо не знать и ничего не делать.

Установка

Просмотр

certmgr -list

Удаление

certmgr -delete 1 (номер сертификата)

Экспорт сертификатов на другую машину

Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

/opt/cprocsp/bin/amd64/certmgr -export -dest cert.cer

И как обычно, связываем сертификат и закрытый ключ:

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Проверка цепочки сертификатов

/opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN=Имя_вашего_сертификата -df /temp/сертификат.cer

В нашем примере, из логов можно сделать вывод, что нам надо установить сертификат УЦ МО с CN=Министерство обороны Российской Федерации:

Для того, чтобы убедиться в устранении ошибки, можно повторно в режиме отладки запустить команду. При правильно установленной цепочке сертификатов, статус у сертификата будет = CERT_TRUST_NO_ERROR

* attached (присоединённая), тогда результирующий файл — это CMS-сообщение, внутрь которого упакованы данные и атрубуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows).

Подпись файлов (присоединённая)

Проверка подписи в файле

Для проверки прикрепленной подписи выполните:

использовать ключ -verall — он понимает, что надо найти всех подписавших и ищет в том числе в сообщении:

указать в качестве хранилища сертификатов само сообщение (ключ -f):

Чтобы извлечь файл, необходимо указать его имя в конце команды проверки подписи:

её можно запустить из консоли:

либо

Для доступа к Госуслугам был использован Рутокен ЭЦП 2, «КриптоПро 4.0 R3», IFCP-plugin 3.0.3

Список сайтов ЕСИА использующий IFCP-plugin

Установка и настройка

1) Скачать Рутокен плагин с оффициального сайта: https://www.rutoken.ru/support/download/rutoken-plugin/

2) Скачать IFCP-плагин с сайта ГосУслуг в формате «deb» — файл IFCPlugin-x86_64.deb; https://ds-plugin.gosuslugi.ru/plugin/upload/Index.spr

3) Установить плагин:

Для браузера Chromium:sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts

sudo ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so

4) Добавить в конфигурационный файл IFCplugin /etc/ifc.cfg :

Для этого в конфигурационный файл /etc/opt/cprocsp/config64.ini следует в разделе PKCS11 добавить:

tail -f /var/log/ifc/engine_logs/engine.log

Перейдя на сайт zakupki.gov.ru, следует кликнуть мышкой по иконке «Личного кабинета» и выбрать необходимый метод входа:

После чего система уведомит Вас, о том что для работы необходимо установить и настроить ПО «КриптоПро CSP»:

Нажав кнопку «Продолжить работу с сайтом», система предложит выбрать нужный сертификат:

Выбрать сертификат и ввести pin-код.

1) Для авторизации на сайте Минфина России, следует перейти на страницу авторизации

2) Скачать и установить корнейвой сертификат УЦ «Минфина России:

3) Кликнуть по ссылке Вход по сертификату и выбрать нужный сертификат:

4) После чего система попросит Вас ввести пароль:

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34.10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34.10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3.9, 4.0 и КриптоПро JCP 2.0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34.10-2001. В случае если ваша система использует ключи ГОСТ Р 34.10-2001, просим принять во внимание инструкцию.

[Parameters]

warning_time_gen_2001=ll:9223372036854775807

Таблица поддерживаемых устройств Крипто-Про CSP

https://www.cryptopro.ru/products/csp/compare

https://support.cryptopro.ru/index.php?/Knowledgebase/List

https://forum.astralinux.ru/threads/419/

https://www.cryptopro.ru/news/2018/12/zashchishchennyi-brauzer-dlya-gosudarstvennykh-elektronnykh-ploshchadok-teper-i-na-linu

Диагностический архив для обращения в тех. поддержку

Для создания диагностического архива, можно воспользоваться следующей командой:

В результате должен получится cprodiag_день_месяц_год.tar.gz архив, который следует прислать в техническую поддержку Astra Linux и КриптоПро.

Источник

- https://wiki.astralinux.ru/pages/viewpage.action?pageId=32833902

You can achieve your desired result with a combination of certtool and openssl. It is important to note that there are two things invovled here, one is to validate the chain itself and the other is checking if the chain is trusted against locally installed trusted root certificates.

WARNING: check negative cases

Please check negative cases, that is make sure things which your test should pick up as invalid is correctly picked up as invalid. You can do that with https://badssl.com/ or something you make yourself. If you don’t know for sure that negative cases will fail whatever you are testing then the test will not help a lot.

To verify the chain is trusted:

openssl s_client -showcerts -connect example.com:443 </dev/null 2>/dev/null

| sed -ne '/-BEGIN/,/-END/p'

| certtool --verify

To verify chain’s consistency only — but not trust:

openssl s_client -showcerts -connect example.com:443 </dev/null 2>/dev/null

| sed -ne '/-BEGIN/,/-END/p'

| certtool --verify-chain

Example of a trusted chain:

$ openssl s_client -showcerts -connect example.com:443 </dev/null 2>/dev/null | sed -ne '/-BEGIN/,/-END/p' | certtool --verify

Loaded system trust (154 CAs available)

Subject: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Issuer: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Issuer: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Issuer: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Checked against: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Verified. The certificate is trusted.

Subject: CN=www.example.org,OU=Technology,O=Internet Corporation for Assigned Names and Numbers,L=Los Angeles,ST=California,C=US

Issuer: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Checked against: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Verified. The certificate is trusted.

Chain verification output: Verified. The certificate is trusted.

Example of an untrusted chain:

$ openssl s_client -showcerts -connect untrusted-root.badssl.com:443 </dev/null 2>/dev/null | sed -ne '/-BEGIN/,/-END/p' | certtool --verify

Loaded system trust (154 CAs available)

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Chain verification output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Checking if the untrusted chain is valid nonetheless:

$ openssl s_client -showcerts -connect untrusted-root.badssl.com:443 </dev/null 2>/dev/null | sed -ne '/-BEGIN/,/-END/p' | certtool --verify-chain

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Checked against: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Verified. The certificate is trusted.

Chain verification output: Verified. The certificate is trusted.

You can achieve your desired result with a combination of certtool and openssl. It is important to note that there are two things invovled here, one is to validate the chain itself and the other is checking if the chain is trusted against locally installed trusted root certificates.

WARNING: check negative cases

Please check negative cases, that is make sure things which your test should pick up as invalid is correctly picked up as invalid. You can do that with https://badssl.com/ or something you make yourself. If you don’t know for sure that negative cases will fail whatever you are testing then the test will not help a lot.

To verify the chain is trusted:

openssl s_client -showcerts -connect example.com:443 </dev/null 2>/dev/null

| sed -ne '/-BEGIN/,/-END/p'

| certtool --verify

To verify chain’s consistency only — but not trust:

openssl s_client -showcerts -connect example.com:443 </dev/null 2>/dev/null

| sed -ne '/-BEGIN/,/-END/p'

| certtool --verify-chain

Example of a trusted chain:

$ openssl s_client -showcerts -connect example.com:443 </dev/null 2>/dev/null | sed -ne '/-BEGIN/,/-END/p' | certtool --verify

Loaded system trust (154 CAs available)

Subject: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Issuer: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Issuer: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Issuer: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Checked against: CN=DigiCert Global Root CA,OU=www.digicert.com,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Verified. The certificate is trusted.

Subject: CN=www.example.org,OU=Technology,O=Internet Corporation for Assigned Names and Numbers,L=Los Angeles,ST=California,C=US

Issuer: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Checked against: CN=DigiCert SHA2 Secure Server CA,O=DigiCert Inc,C=US

Signature algorithm: RSA-SHA256

Output: Verified. The certificate is trusted.

Chain verification output: Verified. The certificate is trusted.

Example of an untrusted chain:

$ openssl s_client -showcerts -connect untrusted-root.badssl.com:443 </dev/null 2>/dev/null | sed -ne '/-BEGIN/,/-END/p' | certtool --verify

Loaded system trust (154 CAs available)

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Chain verification output: Not verified. The certificate is NOT trusted. The certificate issuer is unknown.

Checking if the untrusted chain is valid nonetheless:

$ openssl s_client -showcerts -connect untrusted-root.badssl.com:443 </dev/null 2>/dev/null | sed -ne '/-BEGIN/,/-END/p' | certtool --verify-chain

Subject: CN=*.badssl.com,O=BadSSL,L=San Francisco,ST=California,C=US

Issuer: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Checked against: CN=BadSSL Untrusted Root Certificate Authority,O=BadSSL,L=San Francisco,ST=California,C=US

Signature algorithm: RSA-SHA256

Output: Verified. The certificate is trusted.

Chain verification output: Verified. The certificate is trusted.

ГИИС ДМДК Ошибка при проверке цепочки сертификатов

Страницы 1

Чтобы отправить ответ, нужно авторизоваться или зарегистрироваться

#1 2022-09-15 13:18:32

- Sudo

- Посетитель

- Неактивен

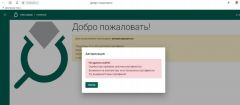

ГИИС ДМДК Ошибка при проверке цепочки сертификатов

что за ещё цепочка сертификатов?

сертификат мной куплен и установлен в крипто про

подскажите пожалуйста как мне решить эту головную боль?

#2 Ответ от Николай Киблицкий 2022-09-15 14:03:44

- Николай Киблицкий

- Техническая поддержка

- Неактивен

Re: ГИИС ДМДК Ошибка при проверке цепочки сертификатов

Здравствуйте Sudo.

Указанная ошибка возникает если система не до конца настроена, а именно, на текущий компьютер не установлен доверенный корневой сертификат (сертификаты) удостоверяющего центра.

Для решения сложившейся ситуации рекомендуем вам воспользоваться инструкцией по ссылке .

#3 Ответ от Sudo 2022-09-15 14:08:33

- Sudo

- Посетитель

- Неактивен

Re: ГИИС ДМДК Ошибка при проверке цепочки сертификатов

Всё получилось. Спасибо!

Сообщений 3

Страницы 1

Чтобы отправить ответ, нужно авторизоваться или зарегистрироваться

Windows, Windows 10, Windows 7, Windows 8, Windows Server, Windows Vista, Windows XP, Безопасность, Программное обеспечение

- 20.03.2019

- 80 249

- 32

- 25.01.2021

- 83

- 76

- 7

- Содержание статьи

- Причина возникновения ошибки

- Исправление ошибки

- Комментарии к статье ( 32 шт )

- Добавить комментарий

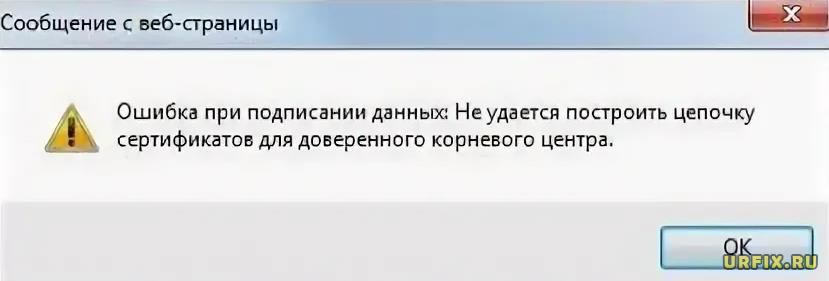

В процессе работы с каким-либо программным обеспечением, которое использует средства криптозащиты и электронных подписей, возможно столкновение со следующей ошибкой:

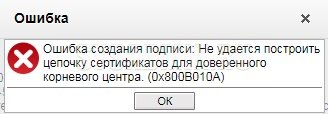

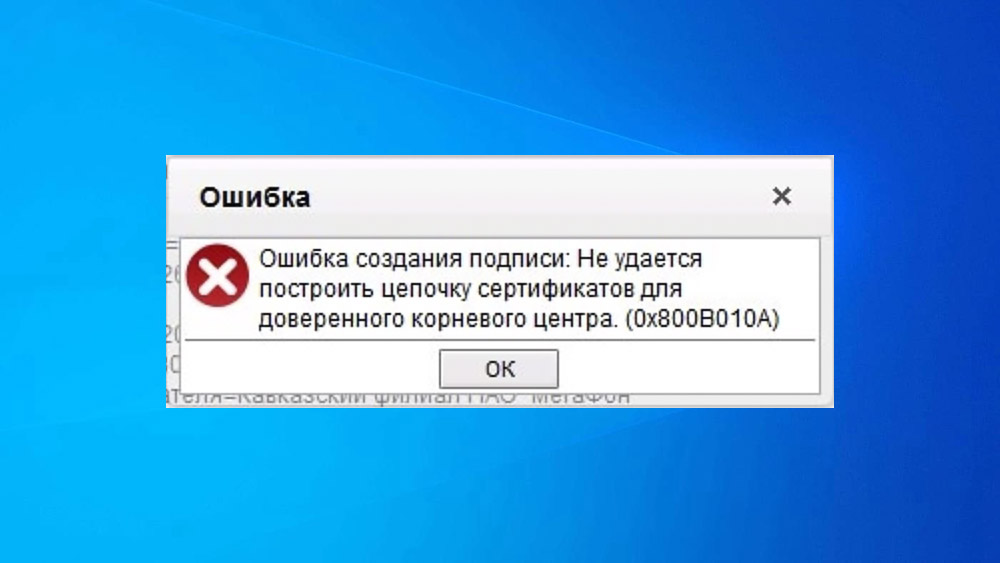

Ошибка создания подписи: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Причина возникновения ошибки

На самом деле, вся суть проблемы более чем корректно описана в тексте ошибки — отсутствуют сертификаты доверенных корневых центров.

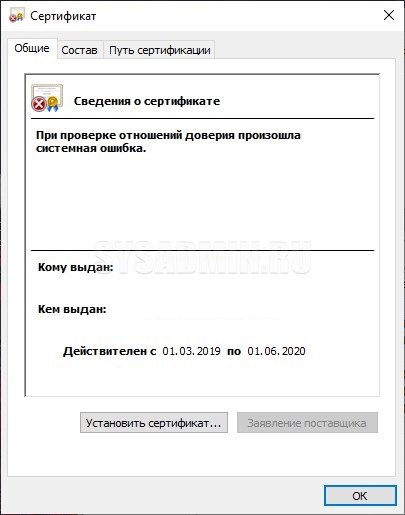

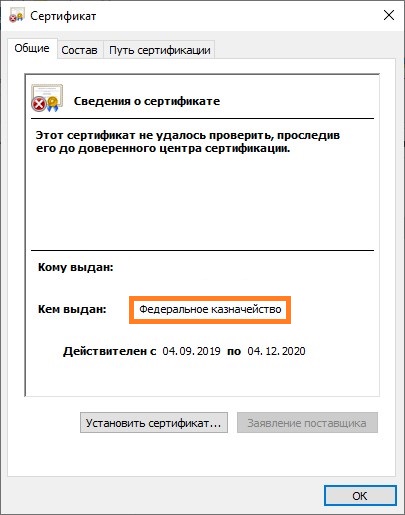

Убедиться в этом, можно, открыв проблемный сертификат на компьютере, при использовании которого появляется ошибка. Если в окне сертификата, на вкладке «Общие» написано «При проверке отношений доверия произошла системная ошибка» или «Этот сертификат не удалось проверить, проследив его до доверенного центра сертификации», то проблема точно в этом. О том, как устранить её — читайте ниже.

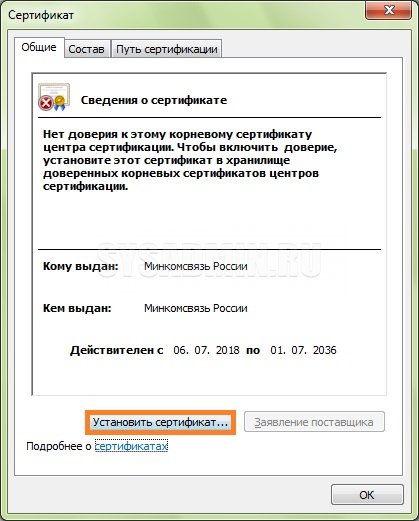

Исправление ошибки

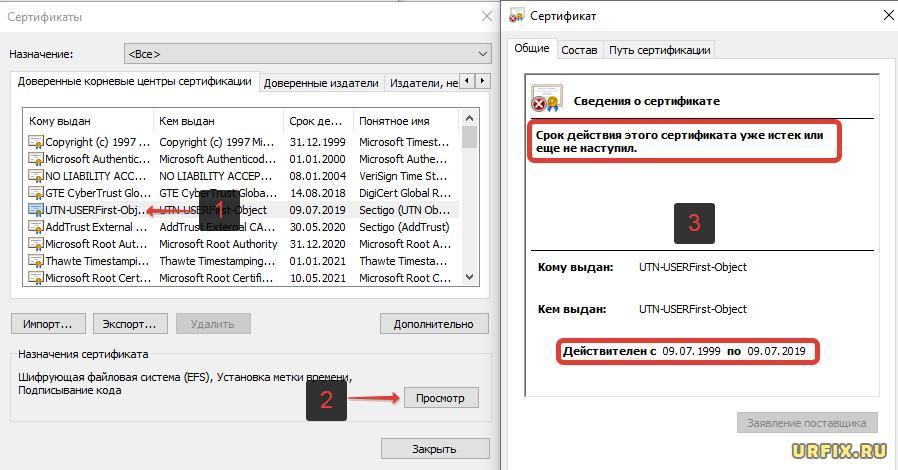

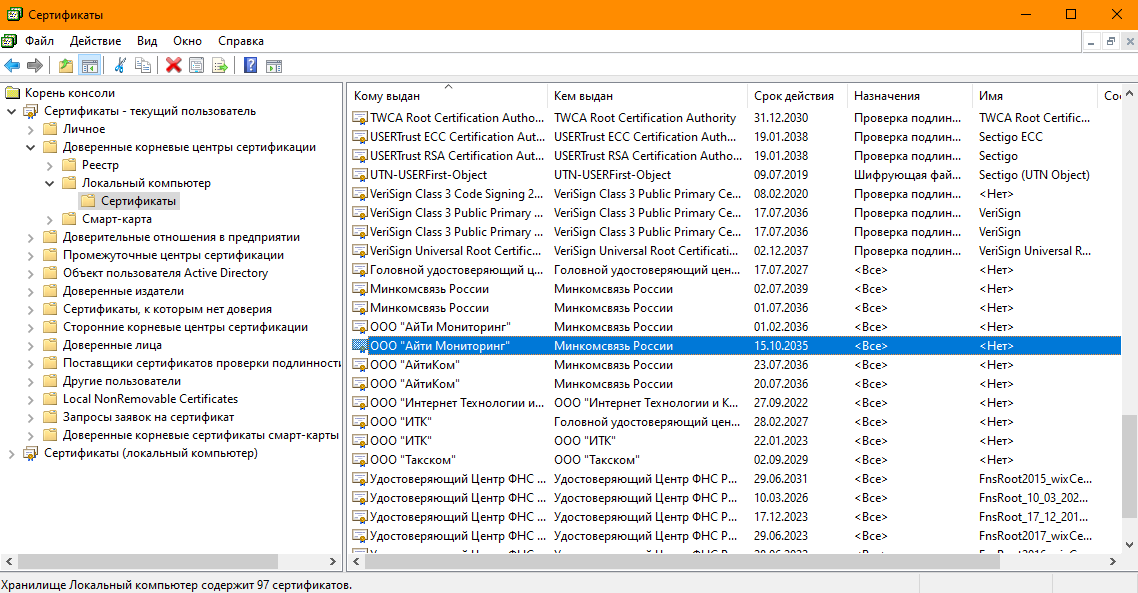

Как писалось выше, вся проблема в отсутствующих корневых сертификатах. Для того, чтобы данная ошибка ушла, нужно поставить эти самые корневые сертификаты — взять их можно у издателя сертификата (почти наверняка, они должны быть на их сайте). Издателя сертификата можно увидеть в поле «Кем выдан» свойств сертификата (выделено оранжевым на картинке ниже).

В качестве примера разберем как исправить подобную ошибку для сертификатов выданных Федеральным Казначейством России.

Переходим на сайт федерального казначейства, в раздел «Корневые сертификаты». Скачиваем «Сертификат Минкомсвязи России (Головного удостоверяющего центра) ГОСТ Р 34.10-2012» и «Сертификат Удостоверяющего центра Федерального казначейства ГОСТ Р 34.10-2012 CER». Открываем оба скачанных файла и устанавливаем оба сертификата.

Установка сертификата состоит из следующих действий:

- Открываем сертификат. В левом нижнем углу нажимаем на кнопку «Установить сертификат«.

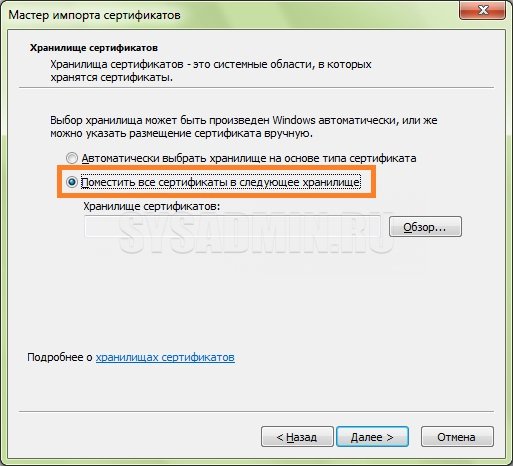

- Откроется «Мастер импорта сертификатов«. Нажимаем «Далее«. В следующем окошке выбираем пункт «Поместить все сертификаты в следующее хранилище», и нажимаем кнопку «Обзор».

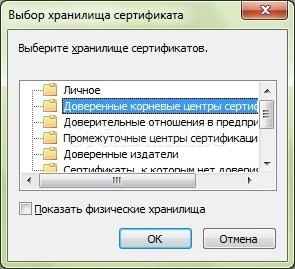

- В списке выбора хранилища сертификатов выбираем «Доверенные корневые центры сертификации«. Нажимаем кнопку «ОК«, затем кнопку «Далее«.

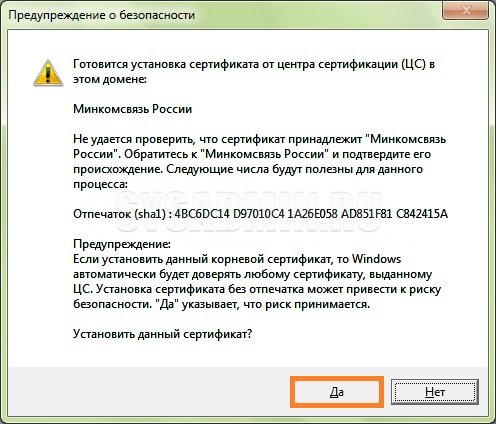

- В следующем окошке нажимаем на кнопку «Готово«. Затем, в окне предупреждения системы безопасности, на вопрос о том, что вы действительно хотите установить этот сертификат, нажимаем «Да». После этого последует подтверждение установки сертификатов.

После установки всех нужных корневых сертификатов, данная ошибка должна исчезнуть.

Работая с криптографическими утилитами (КриптоПро и др.), применяющими инструменты криптозащиты и электронные подписи, пользователи нередко сталкиваются с проблемами создания реквизита электронного документа. Один из частых сбоев – ошибка с кодом 0x800b010a и описанием неисправности «Не удаётся проверить цепочку сертификатов». Возникает проблема при различных условиях, например, в процессе регистрации на сайте госзакупок или применении сгенерированной ЭЦП в подписании документов.

Решение проблемы напрямую зависит от причины её возникновения, а потому рассмотрим способы устранения неприятности, эффективные в зависимости от провоцирующего фактора.

Причины конфликта сертификатов

Ошибка связана с некорректным использованием ключей цифровой подписи и сертификатами, поэтому может появляться независимо от веб-ресурса, с которым вы работаете. Столкнуться с уведомлением «Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800b010a)» (текст может отличаться, но сути вопроса не меняет) можно по следующим причинам:

- нет доступа к удостоверяющему центру (УЦ), откуда можно загрузить нужный сертификат;

- необходимого сертификата нет в хранилище;

- сертификат отсутствует или недействителен (истёк срок действия);

- сбой в программе, вызванный неактуальностью компонентов и указывающий на необходимость обновления ПО;

- нестабильное подключение.

Так, в тексте уведомления об ошибке сообщается причина проблемы – цепочку сертификатов не удаётся построить, поскольку один из них или несколько недоступны (отсутствуют, некорректно установлены или неактуальны).

ВНИМАНИЕ. Нормальная работа осуществляется при условии установленных корневого (головного), промежуточного и личного сертификатов.

Исправление сбоя 0x800b010a

При возникновении данной проблемы электронная подпись станет недействительной, и подписать ею файл не получится. Сбой может произойти при различных условиях, от чего будет зависеть вариант решения.

Так как ошибка с кодом 0x800b010a и пояснением «Не удаётся построить цепочку сертификатов для доверенного корневого центра» или другим описанием, например, «Ошибка вычисления подписи», возникает из-за невозможности построения элементов, то основная задача заключается в проверке всех участвующих звеньев и восстановлении цепи. Рассмотрим подробнее, как исправить проблему разными способами, актуальными в том или ином случае.

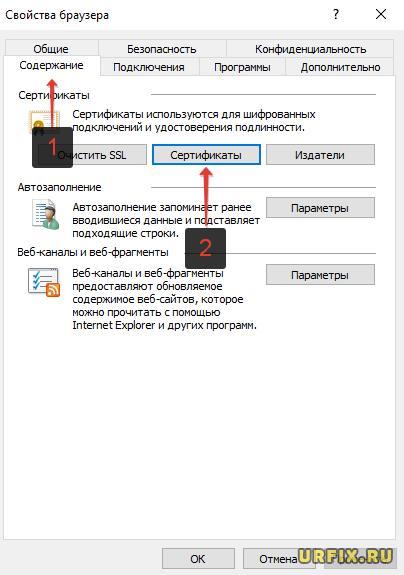

Проверка сроков

В некоторых случаях проблема спровоцирована истёкшим сроком действия сертификатов. Если вы своевременно не обновили их и не запросили свежие ключи, то решение заключается в просмотре сведений и выборе актуального на текущий момент сертификата. Для этого выбираем из списка нужный и жмём кнопку «Просмотр». Необходимые сведения доступны на вкладке «Общие». При необходимости обновляем, а в случае отсутствия доверия устанавливаем в корректную директорию. Невозможность отслеживания пути до доверенного центра говорит о нарушении общей цепи, вероятно, не установлены промежуточные сертификаты.

Проверка наличия основного ГУЦ

Если ошибка всё ещё беспокоит, переходим к следующему варианту устранения проблемы. Кроме проверки актуальности ключей, важно также убедиться в наличии основного ключа ПАК, являющегося первым и главным звеном в последовательной цепи сертификатов.

Выполняем пошагово такие манипуляции:

ВАЖНО. Устанавливая сертификат Головного удостоверяющего центра, следует загрузить его в папку «Доверенные корневые центры сертификации», личный располагаем в каталоге «Личные», а прочие – в «Промежуточные центры сертификации».

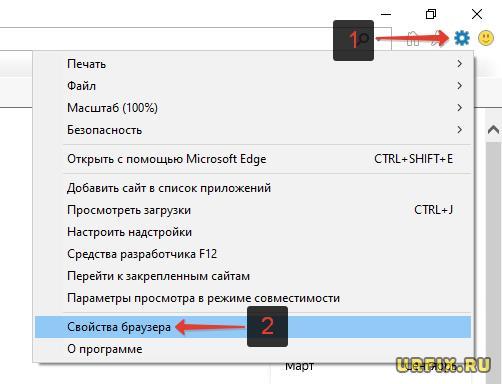

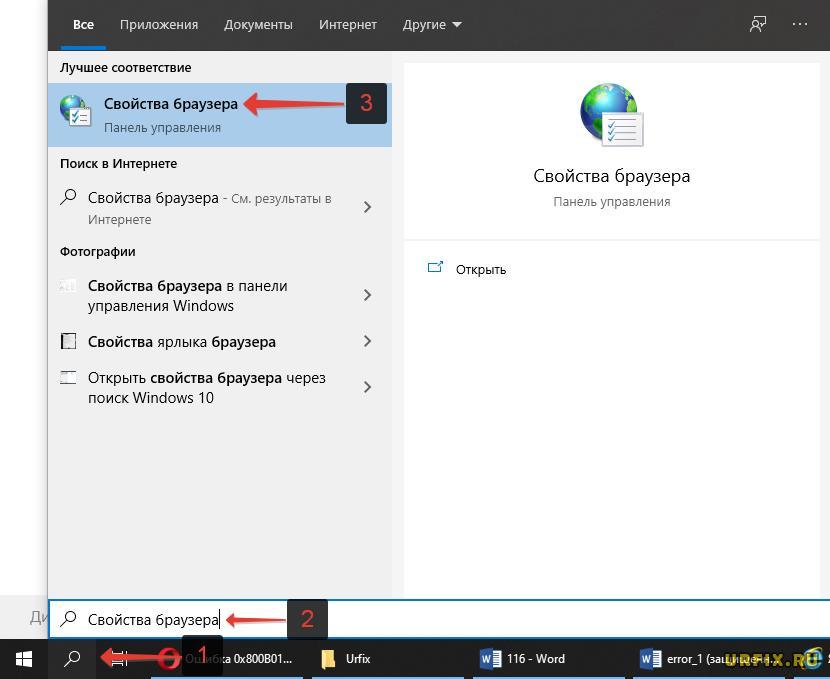

Проверка CryptoPro

Если внутренний сбой не был устранён, можно попытаться выполнить переустановку КриптоПРО путём полного удаления софта с компьютера и установки свежей версии:

При работе в тестовом режиме рекомендуем также проверить правильность указанного адреса службы штампов времени (TSP).

В решении проблем с функционированием программы КриптоПРО и прочих продуктов может также помочь поддержка на сайте cryptopro.ru/support.

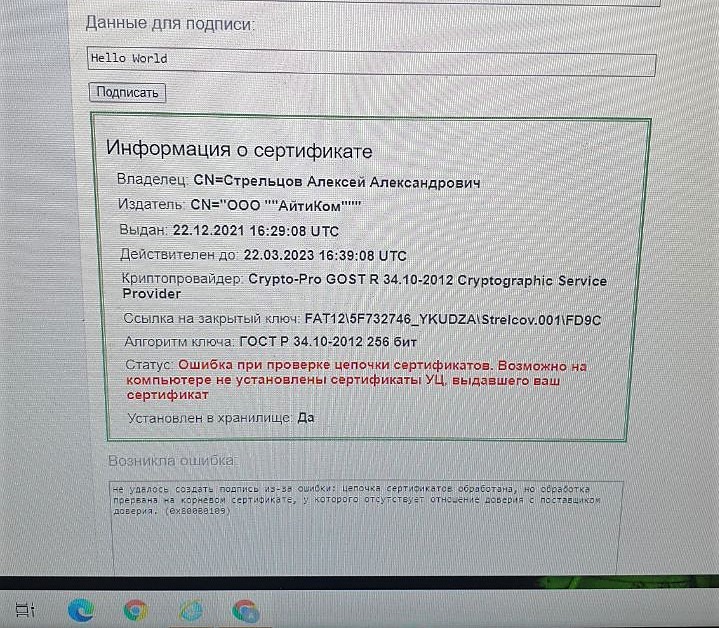

Ошибка при проверке цепочки сертификатов. Возможно на ваш компьютер не установлены сертификаты УЦ, выдавшего ваш сертификат

-

Опубликовано

7 февраля 2022 -

Обновлено 12 сентября 2022 -

настройка, ошибка

-

Комментариев: 18

Немного теории о цепочке сертификатов

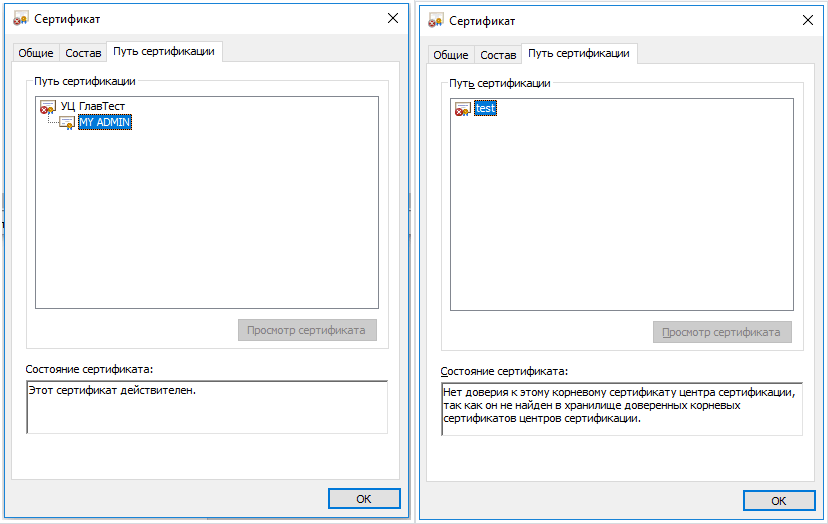

Чтобы сертификат пользователя имел юридическую значимость он удостоверяется сертификатом удостоверяющего центра, а тот в свою очередь заверяется сертификатом Минкомсвязи России, который является корневым сертификатом. Это называется цепочкой сертификатов.

Чтобы программы «понимали» что сертификату пользователя можно доверять необходимо чтобы корневой сертификат был установлен в хранилище «Доверенные корневые центры сертификации».

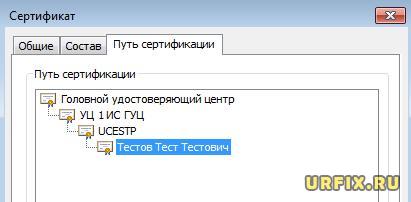

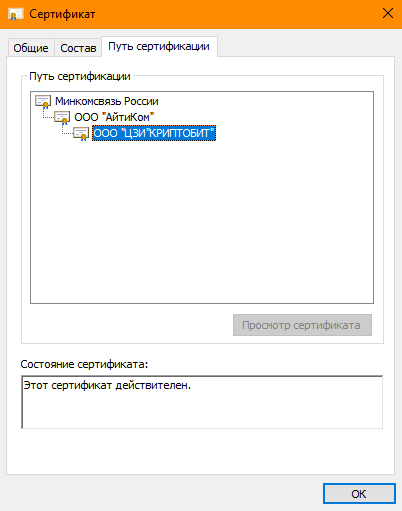

Если всё установлено правильно, то вкладка «Путь сертификации» сертификата пользователя выглядит так:

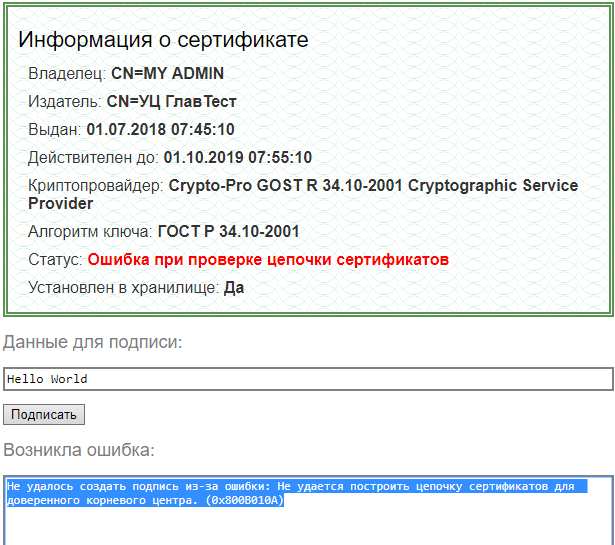

Ошибка проверки цепочки сертификатов

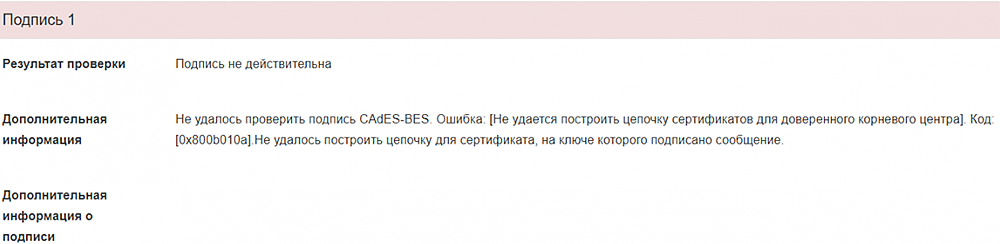

Если в цепочке не хватает корневых сертификатов для проверки доверия к пользовательскому сертификату, то тестовая страница выдаёт ошибку:

Ошибка при проверке цепочки сертификатов. Возможно на ваш компьютер не установлены сертификаты УЦ, выдавшего ваш сертификат

Решение проблемы проверки цепочки сертификатов

Самый простой способ решения проблемы — запустить установщик корневых сертификатов. Он установит сертификаты в соответствующие хранилища в автоматическом режиме.

Этот установщик подходит для всех аккредитованных удостоверяющих центров (АУЦ), так как содержит главный сертификат Минкомсвязи России, которым в свою очередь заверяются сертификаты АУЦ.

А опытные пользователи, которые хотят установить сертификаты вручную, смогут без труда найти инструкции по установке корневых сертификатов.

Ошибка при проверке цепочки сертификатов. Возможно на ваш компьютер не установлены сертификаты УЦ, выдавшего ваш сертификат обновлено: 12 сентября, 2022 автором: ЭЦП SHOP

18 ответов

-

Спасибо! Помог установщик сертификатов!

-

Огромное спасибо! Без вас подпись из ФНС не работала

-

Да, без корневых сертификатов вообще никакие не будут работать 🙂

-

-

Большое спасибо, помогло установить

-

Спасибо большое , установщик сертификатов помог

-

Рады за Вас )

-

-

Просто лучшие, программа помогла !!!!

-

Спасибо )

-

-

Спасибо. Помогли решить проблему

-

Спасибо огромное. Проблема устранена при помощи установщика сертификатов УЦ

-

Спасибо за отзыв 👍

-

-

Спасибо большое, заработало.

-

Спасибо, помогло быстро решить эту проблему

-

Добрый день!

Нету у меня ЦЗИ«КРИПТОБИТ»-

Что Вы имеете в виду?

-

Я долго думал и понял! Вы про скриншот «Путь сертификации»!

ООО ЦЗИ«КРИПТОБИТ» — это наша организация. На этом месте будет наименование вашей организации или ФИО физлица. А выше наименование вашего УЦ!

Главное чтобы в состоянии сертификата было указано, что он действителен!

-

-

Не помогло

-

Значит нужно копать глубже!

Обратитесь в техническую поддержку УЦ, выдавшего сертификат

-

Добавить комментарий

Из нашей статьи вы узнаете:

При использовании КриптоПро ЭЦП Browser plug-in могут возникать ошибки, приводящие к тому, что плагин не работает или работает некорректно, из-за чего электронная подпись не создаётся. Рассмотрим наиболее распространённые варианты ошибок и разберёмся, как их устранить.

При проверке отображается статус «Плагин загружен», но нет информации о криптопровайдере

Это значит, что криптопровайдер КриптоПро CSP не установлен. Необходимо загрузить дистрибутив программы с сайта разработчика и установить её на компьютер. В настройках плагина в графу Список доверенных узлов также следует добавить адрес ресурса, с которым работаете (например, nalog.ru).

Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

При этой ошибке плагин не может сформировать запрос на создание ЭЦП. Она возникает, если по каким-то причинам нет возможности проверить статус сертификата. Например, если нет привязки к ключу или доступа к спискам отзыва. Также проблема может воспроизводиться, если не установлены корневые сертификаты.

Для устранения этой ошибки нужно привязать сертификат к закрытому ключу.

Сначала проверьте, строится ли цепочка доверия. Для этого нужно открыть файл сертификата, а затем вкладку Путь сертификации.

Если на значке сертификата отображается крест, это означает, что цепочка доверия не строится. В этом случае необходимо скачать и установить корневые и промежуточные сертификаты. Они должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат на ваше имя.

Для установки корневого сертификата необходимо:

- Кликнуть правой кнопкой мыши по файлу.

- В контекстном меню выбрать пункт Установить сертификат.

- После запуска Мастера установки нажать Далее.

- Выбрать вариант Поместить все сертификаты в выбранной хранилище и нажать Обзор.

- Выбрать в списке хранилищ Доверенные корневые центры сертификации, нажать ОК, затем Далее.

- Нажать Готово.

Установка промежуточных сертификатов выполняется точно так же, как и установка корневых, за исключением того, что в процессе установки вместо пункта Доверенные корневые центры сертификации нужно выбрать пункт Промежуточные центры сертификации.

Если вы создаёте ЭЦП таких форматов, как CAdES-T или CAdES-X Long Type 1, ошибка может возникать из-за отсутствия доверия к сертификату оператора службы предоставления штампов времени. В этой ситуации нужно установить корневой сертификат УЦ в доверенные корневые центры.

ЭЦП создаётся с ошибкой при проверке цепочки сертификатов

Данная проблема возникает из-за отсутствия доступа к спискам отозванных сертификатов. Списки должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат ЭЦП. Установка списков выполняется по той же схеме, что и установка промежуточного сертификата.

Ошибка несоответствия версии плагина

При проверке возникает сообщение «Установлен и настроен плагин для браузера КриптоПро ЭЦП Browser plug-in версии 2.0.12438 и выше. — undefined». В этом случае необходимо установить плагин версии 2.0.12438 и выше.

Появляется сообщение «Плагин недоступен»

Данная проблема может возникнуть, если ваш браузер не поддерживает установленную версию плагина. Попробуйте воспользоваться другим обозревателем.

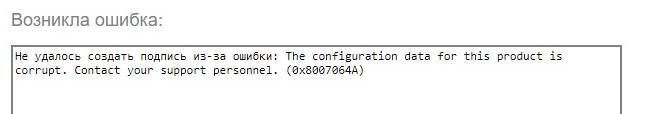

Ошибки 0x8007064A и 0x8007065B

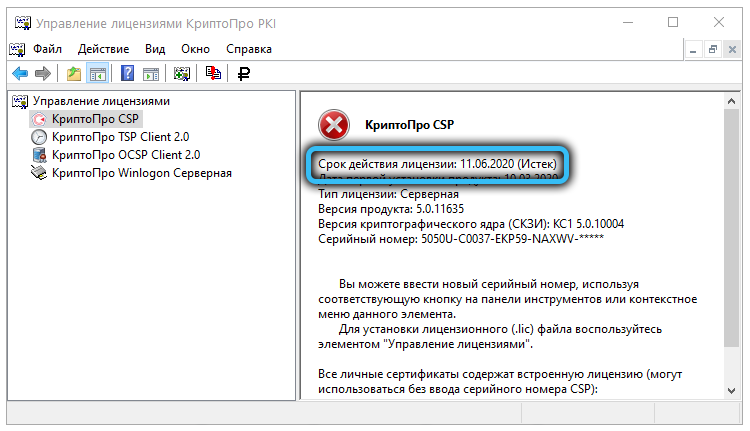

Ошибка возникает в связи с окончанием срока действия лицензий на КриптоПро CSP (КриптоПро TSP Client 2.0, Криптопро OCSP Client 2.0).

Чтобы создать электронную подпись с форматом CAdES-BES, необходима действующая лицензия на КриптоПро CSP. Создание ЭЦП с форматом CAdES-X Long Type 1 потребует наличия действующих лицензий:

- КриптоПро CSP;

- КриптоПро OCSP Client 2.0;

- КриптоПро TSP Client 2.0.

После приобретения лицензии потребуется её активация.

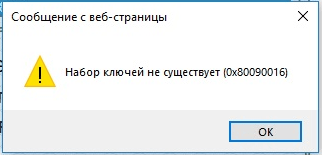

Набор ключей не существует (0x80090016)

Возникает из-за того, что у браузера нет прав для выполнения операции. Для решения проблемы в настройках плагина добавьте сайт в Список доверенных узлов.

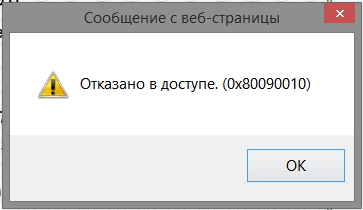

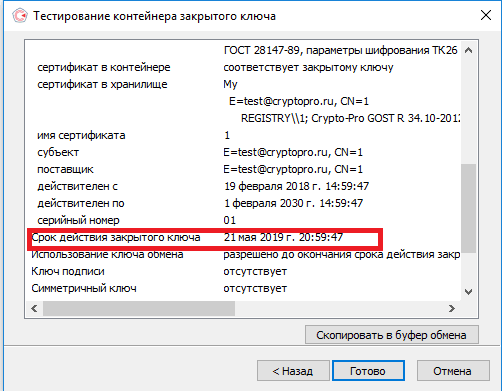

Отказано в доступе (0x80090010)

Возникает в связи с истечением срока действия закрытого ключа. Чтобы проверить срок действия, запустите Крипто-Про CSP, затем откройте вкладку Сервис. Далее необходимо выбрать пункт Протестировать и указать контейнер с закрытым ключом. Если в результатах тестирования вы увидите, что срок действия закрытого ключа истёк, необходимо получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Появление такой ошибки означает, что криптопровайдер не поддерживает алгоритм используемого сертификата. Рекомендуется проверить актуальность версии КриптоПро CSP.

Если предлагаемые выше способы устранения ошибок не помогут, рекомендуем обратиться в службу поддержки КриптоПро.

У вас ещё нет электронной подписи? Её можно заказать у нас на сайте. Выберите подходящий вариант ЭЦП: для участия в электронных торгах, работы с порталами или отчётности. Процедура оформления не займёт больше одного дня.

Назначение

Криптопровайдер (Cryptography Service Provider, CSP) — независимый программный модуль, позволяющий осуществлять криптографические операции. Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

https://www.cryptopro.ru/products/csp

При работе с Astra Linux в качестве СКЗИ разрешается использовать только сертифицированные версии КриптоПро CSP. На момент последнего обновления настоящей статьи это:

- КриптоПро CSP версии 5.0 R2 исполнение 1-Base или 2-Base;

- КриптоПро CSP версии 5.0 исполнение 1-Base или 2-Base;;

СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно-программным модулем доверенной загрузки (АПМДЗ).

При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS.

Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP.

Установка КриптоПро CSP

Архив с программным обеспечением КриптоПро CSP доступен для загрузки на официальном сайте www.cryptopro.ru. Для загрузки требуется регистрация на сайте.

Для ОС Astra Linux следует загружать сертифицированные версии, пакеты «КриптоПро CSP x.x для Linux (x64, deb)» или «КриптоПро CSP x.x для Astra Linux, ЗПС (x64)» где x.x — номер версии.

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию.

Для написания настоящей статьи были выполнены следующие действия:

- Загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb.tgz»;

- Открыть «Терминал Fly» (горячая клавиша Alt+T);

-

Разархивировать полученный архив в терминале командой:

tar -zxf linux-amd64_deb.tgz

-

Перейти в каталог с ПО:

cd linux-amd64_deb

-

Установить ПО:

-