В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

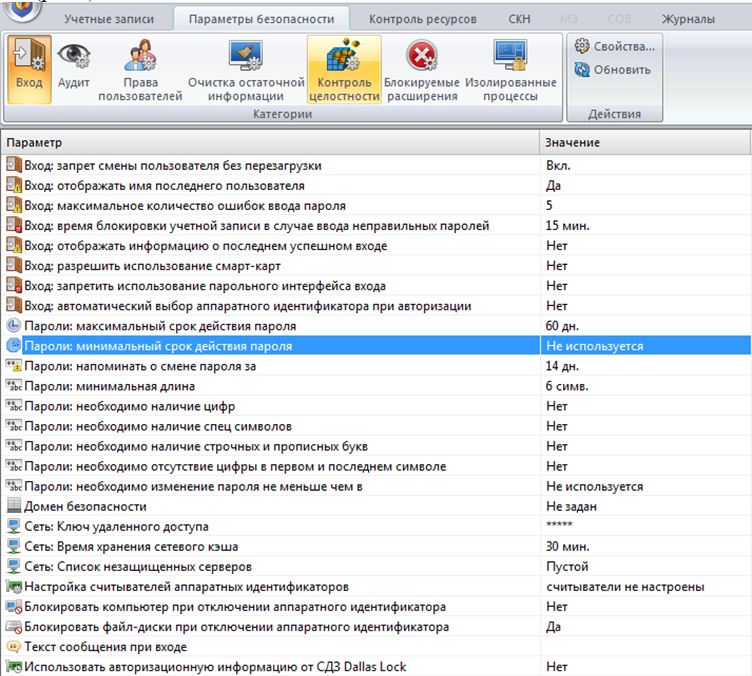

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

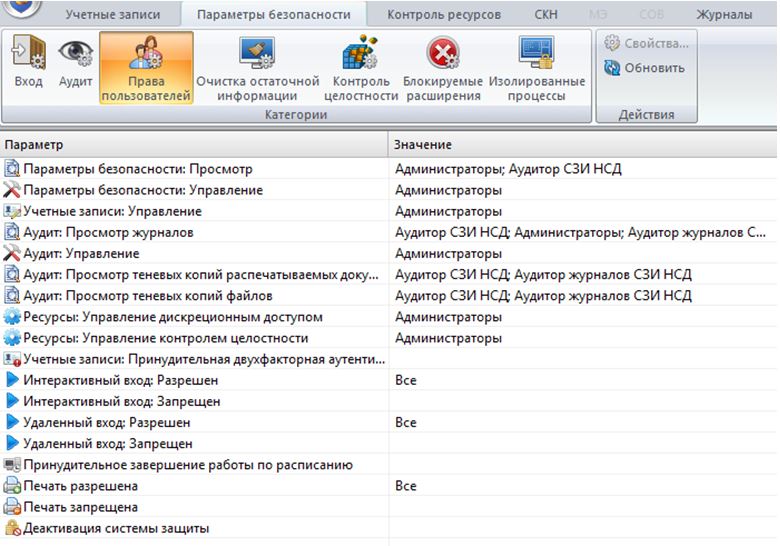

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

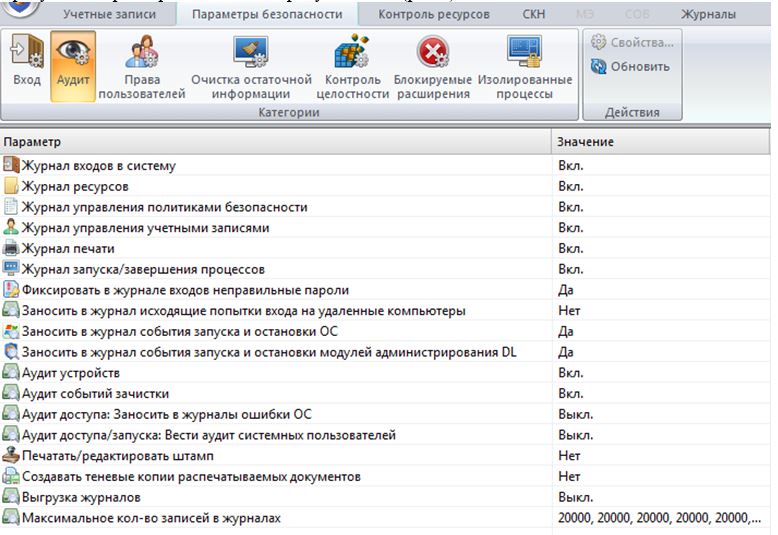

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

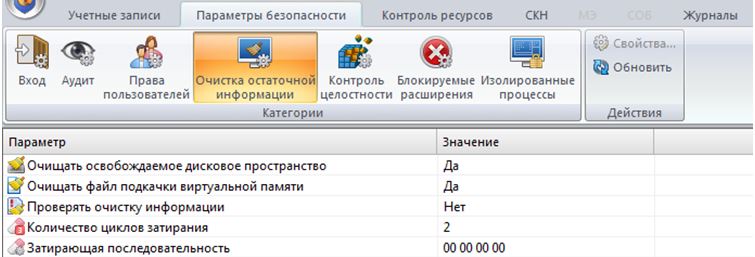

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

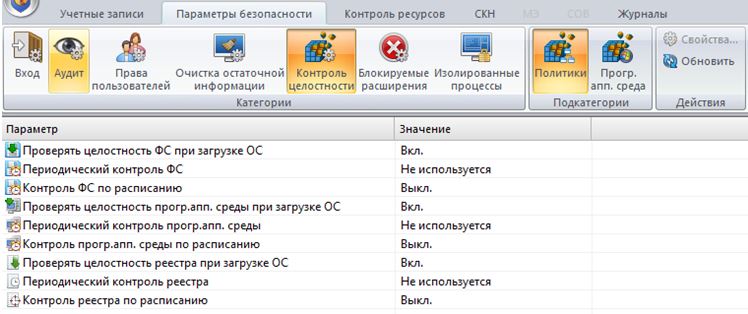

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

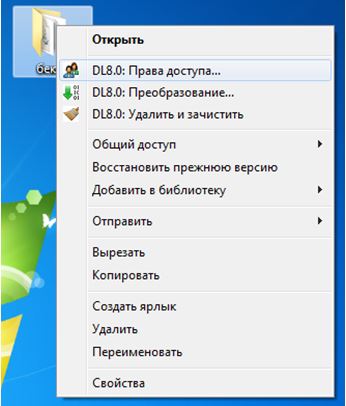

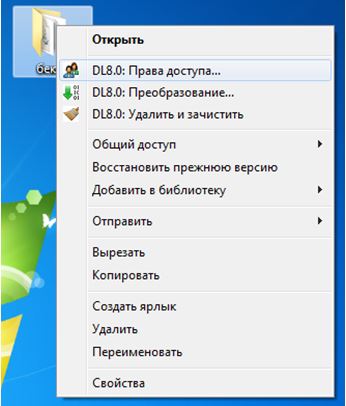

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

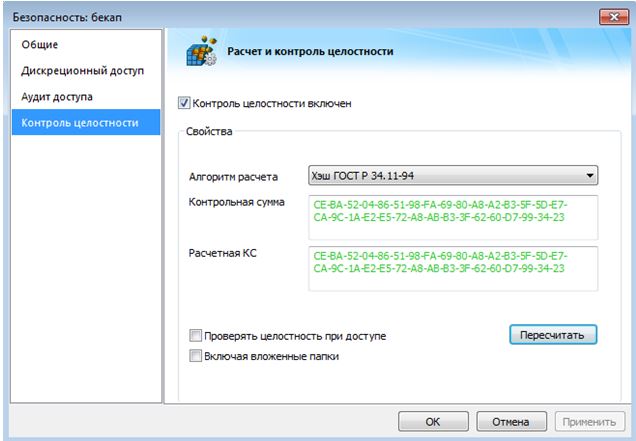

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:Program Files | Полный

доступ |

Чтение и выполнение | Полный

доступ |

| 3 | Место хранения защищаемой информации | C:secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:Program FilesCrypto Pro

C:Program Files (x86)Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:Program FilesViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:Program FilesViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:Program Filesdrweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z: | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E: | Чтение

Запись |

Чтение

Запись |

Чтение

Запись |

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

| 1 | c:windowsapppatchacgenral.dll |

| 2 | c:windowsexplorer.exe |

| 3 | c:windowssystem32activeds.dll |

| 4 | c:windowssystem32actxprxy.dll |

| 5 | c:windowssystem32adsldpc.dll |

| 6 | c:windowssystem32advapi32.dll |

| 7 | c:windowssystem32advpack.dll |

| 8 | c:windowssystem32alg.exe |

| 9 | c:windowssystem32apphelp.dll |

| 10 | c:windowssystem32atl.dll |

| 11 | c:windowssystem32audiosrv.dll |

| 12 | c:windowssystem32authz.dll |

| 13 | c:windowssystem32autochk.exe |

| 14 | c:windowssystem32basesrv.dll |

| 15 | c:windowssystem32batmeter.dll |

| 16 | c:windowssystem32bootvid.dll |

| 17 | c:windowssystem32browser.dll |

| 18 | c:windowssystem32browseui.dll |

| 19 | c:windowssystem32cabinet.dll |

| 20 | c:windowssystem32certcli.dll |

| 21 | c:windowssystem32clbcatq.dll |

| 22 | c:windowssystem32clusapi.dll |

| 23 | c:windowssystem32cnbjmon.dll |

| 24 | c:windowssystem32colbact.dll |

| 25 | c:windowssystem32comctl32.dll |

| 26 | c:windowssystem32comdlg32.dll |

| 27 | c:windowssystem32comres.dll |

| 28 | c:windowssystem32comsvcs.dll |

| 29 | c:windowssystem32credui.dll |

| 30 | c:windowssystem32certcli.dll |

| 31 | c:windowssystem32crypt32.dll |

| 32 | c:windowssystem32cryptdll.dll |

| 33 | c:windowssystem32cryptsvc.dll |

| 34 | c:windowssystem32cryptui.dll |

| 35 | c:windowssystem32cscdll.dll |

| 36 | c:windowssystem32cscui.dll |

| 37 | c:windowssystem32csrsrv.dll |

| 38 | c:windowssystem32csrss.exe |

| 39 | c:windowssystem32ctfrnon.exe |

| 40 | c:windowssystem32davclnt.dll |

| 41 | c:windowssystem32dhcpcsvc.dll |

| 42 | c:windowssystem32dmserver.dll |

| 43 | c:windowssystem32dmusic.dll |

| 44 | c:windowssystem32dnsapi.dll |

| 45 | c:windowssystem32dnsrslvr.dll |

| 46 | c:windowssystem32dpcdll.dll |

| 47 | c:windowssystem32drprov.dll |

| 48 | c:windowssystem32dssenh.dll |

| 49 | c:windowssystem32ersvc.dll |

| 50 | c:windowssystem32es.dll |

| 51 | c:windowssystem32esent.dll |

| 52 | c:windowssystem32eventlog.dll |

| 53 | c:windowssystem32framebuf.dll |

| 54 | c:windowssystem32gdi32.dll |

| 55 | c:windowssystem32hal.dll |

| 56 | c:windowssystem32hnetcfg.dll |

| 57 | c:windowssystem32icaapi.dll |

| 58 | c:windowssystem32icmp.dll |

| 59 | c:windowssystem32imagehlp.dll |

| 60 | c:windowssystem32imapi.exe |

| 61 | c:windowssystem32inetpp.dll |

| 62 | c:windowssystem32iphlpapi.dll |

| 63 | c:windowssystem32ipnathlp.dll |

| 64 | c:windowssystem32kbdru.dll |

| 65 | c:windowssystem32kbdus.dll |

| 66 | c:windowssystem32kdcom.dll |

| 67 | c:windowssystem32kerberos.dll |

| 68 | c:windowssystem32kernel32.dll |

| 69 | c:windowssystem32Iinkinfo.dll |

| 70 | c:windowssystem32lmhsvc.dll |

| 71 | c:windowssystem32localspl.dll |

| 72 | c:windowssystem32lsasrv.dll |

| 73 | c:windowssystem32lsass.exe |

| 74 | c:windowssystem32mfc42.dll |

| 75 | c:windowssystem32midimap.dll |

| 76 | c:windowssystem32mnmdd.dll |

| 77 | c:windowssystem32mpr.dll |

| 78 | c:windowssystem32mprapi.dll |

| 79 | c:windowssystem32msacm32.dll |

| 80 | c:windowssystem32msasnI.dll |

| 81 | c:windowssystem32msctf.dll |

| 82 | c:windowssystem32msgina.dll |

| 83 | c:windowssystem32msi.dll |

| 84 | c:windowssystem32msidle.dll |

| 85 | c:windowssystem32msimg32.dll |

| 86 | c:windowssystem32msisip.dll |

| 87 | c:windowssystem32mspatcha.dll |

| 88 | c:windowssystem32msprivs.dll |

| 89 | c:windowssystem32mstask.dll |

| 90 | c:windowssystem32mstlsapi.dll |

| 91 | c:windowssystem32msutb.dll |

| 92 | c:windowssystem32msvl_0.dll |

| 93 | c:windowssystem32msvcp60.dll |

| 94 | c:windowssystem32msvcrt.dll |

| 95 | c:windowssystem32mswsock.dll |

| 96 | c:windowssystem32msxml3.dll |

| 97 | c:windowssystem32mtxclu.dll |

| 98 | c:windowssystem32ncobjapi.dll |

| 99 | c:windowssystem32nddeapi.dll |

| 100 | c:windowssystem32netapi32.dll |

| 101 | c:windowssystem32netcfgx.dll |

| 102 | c:windowssystem32netlogon.dll |

| 103 | c:windowssystem32netman.dll |

| 104 | c:windowssystem32netmsg.dll |

| 105 | c:windowssystem32netrap.dll |

| 106 | c:windowssystem32netshell.dll |

| 107 | c:windowssystem32netui0.dll |

| 108 | c:windowssystem32netuil.dll |

| 109 | c:windowssystem32ntdll.dll |

| 110 | c:windowssystem32ntdsapi.dll |

| 111 | c:windowssystem32ntlanman.dll |

| 112 | c:windowssystem32ntmarta.dll |

| 113 | c:windowssystem32ntoskrnl.exe |

| 114 | c:windowssystem32ntshrui.dll |

| 115 | c:windowssystem32odbc32.dll |

| 116 | c:windowssystem32odbcint.dll |

| 117 | c:windowssystem32ole32.dll |

| 118 | c:windowssystem32oleacc.dll |

| 119 | c:windowssystem32oleaut32.dll |

| 120 | c:windowssystem32pautoenr.dll |

| 121 | c:windowssystem32pjlmon.dll |

| 122 | c:windowssystem32powrprof.dll |

| 123 | c:windowssystem32profmap.dll |

| 124 | c:windowssystem32psapi.dll |

| 125 | c:windowssystem32psbase.dll |

| 126 | c:windowssystem32pstorsvc.dll |

| 127 | c:windowssystem32rasadlilp.dll |

| 128 | c:windowssystem32rasapi32.dll |

| 129 | c:windowssystem32raschap.dll |

| 130 | c:windowssystem32rasdlg.dll |

| 131 | c:windowssystem32rasman.dll |

| 132 | c:windowssystem32rastls.dll |

| 133 | c:windowssystem32regapi.dll |

| 134 | c:windowssystem32regsvc.dll |

| 135 | c:windowssystem32resutils.dll |

| 136 | c:windowssystem32riched20.dll |

| 137 | c:windowssystem32rpcrt4.dll |

| 138 | c:windowssystem32rpcss.dll |

| 139 | c:windowssystem32rsaenh.dll |

| 140 | c:windowssystem32rtutils.dll |

| 141 | c:windowssystem32rundll32.exe |

| 142 | c:windowssystem32samlib.dll |

| 143 | c:windowssystem32samsrv.dll |

| 144 | c:windowssystem32scecli.dll |

| 145 | c:windowssystem32scesrv.dll |

| 146 | c:windowssystem32schannel.dll |

| 147 | c:windowssystem32schedsvc.dll |

| 148 | c:windowssystem32seclogon.dll |

| 149 | c:windowssystem32secur32.dll |

| 150 | c:windowssystem32sens.dll |

| 151 | c:windowssystem32services.exe |

| 152 | c:windowssystem32setupapi.dll |

| 153 | c:windowssystem32sfc.exe |

| 154 | c:windowssystem32sfc_os.dll |

| 155 | c:windowssystem32sfcfiles.dll |

| 156 | c:windowssystem32shdoclc.dll |

| 157 | c:windowssystem32shdocvw.dll |

| 158 | c:windowssystem32shell32.dll |

| 159 | c:windowssystem32shfolder.dll |

| 160 | c:windowssystem32shimeng.dll |

| 161 | c:windowssystem32shlwapi.dll |

| 162 | c:windowssystem32shsvcs.dll |

| 163 | c:windowssystem32smss.exe |

| 164 | c:windowssystem32spoolss.dll |

| 165 | c:windowssystem32spoolsv.exe |

| 166 | c:windowssystem32srsvc.dll |

| 167 | c:windowssystem32srvsvc.dll |

| 168 | c:windowssystem32ssdpapi.dll |

| 169 | c:windowssystem32ssdpsrv.dll |

| 170 | c:windowssystem32stobject.dll |

| 171 | c:windowssystem32svchost.exe |

| 172 | c:windowssystem32sxs.dll |

| 173 | c:windowssystem32tapi32.dll |

| 174 | c:windowssystem32tcpmon.dll |

| 175 | c:windowssystem32termsrv.dll |

| 176 | c:windowssystem32themeui.dll |

| 177 | c:windowssystem32trkwks.dll |

| 178 | c:windowssystem32twext.dll |

| 179 | c:windowssystem32umpnpmgr.dll |

| 180 | c:windowssystem32upnp.dll |

| 181 | c:windowssystem32urlmon.dll |

| 182 | c:windowssystem32usbmon.dll |

| 183 | c:windowssystem32user32.dll |

| 184 | c:windowssystem32userenv.dll |

| 185 | c:windowssystem32userinit.exe |

| 186 | c:windowssystem32uxtheme.dll |

| 187 | c:windowssystem32version.dll |

| 188 | c:windowssystem32vga.dll |

| 189 | c:windowssystem32vga256.dll |

| 190 | c:windowssystem32vga64k.dll |

| 191 | c:windowssystem32vssapi.dll |

| 192 | c:windowssystem32w32time.dll |

| 193 | c:windowssystem32watchdog.sys |

| 194 | c:windowssystem32wbemesscli.dll |

| 195 | c:windowssystem32wbemfastprox.dll |

| 194 | c:windowssystem32wbemncprov.dll |

| 197 | c:windowssystem32wbemrepdrvfs.dll |

| 198 | c:windowssystem32wbemwbemcomn.dll |

| 199 | c:windowssystem32wbemwbemcons.dll |

| 200 | c:windowssystem32wbemwbemcore.dll |

| 201 | c:windowssystem32wbemwbemess.dll |

| 202 | c:windowssystem32wbemwbemprox.dll |

| 203 | c:windowssystem32wbemwbemsvc.dll |

| 204 | c:windowssystem32wbemwmiprvsd.dll |

| 205 | c:windowssystem32wbemwmisvc.dll |

| 206 | c:windowssystem32wbemwmiutils.dll |

| 207 | c:windowssystem32wdigest.dll |

| 208 | c:windowssystem32webcheck.dll |

| 209 | c:windowssystem32webclnt.dll |

| 210 | c:windowssystem32win32k.sys |

| 211 | c:windowssystem32wm32spl.dll |

| 212 | c:windowssystem32winhttp.dll |

| 213 | c:windowssystem32wminet.dll |

| 214 | c:windowssystem32winlogon.exe |

| 215 | c:windowssystem32winmm.dll |

| 216 | c:windowssystem32winrnr.dll |

| 217 | c:windowssystem32winscard.dll |

| 218 | c:windowssystem32winspool.exe |

| 219 | c:windowssystem32winsrv.dll |

| 220 | c:windowssystem32winsta.dll |

| 221 | c:windowssystem32wintrust.dll |

| 222 | c:windowssystem32wkssvc.dll |

| 223 | c:windowssystem32wldap32. dll |

| 224 | c:windowssystem32wlnotify.dll |

| 225 | c:windowssystem32wmi.dll |

| 226 | c:windowssystem32ws2_32.dll |

| 227 | c:windowssystem32ws2help.dll |

| 228 | c:windowssystem32wscsvc.dll |

| 229 | c:windowssystem32wshext.dll |

| 230 | c:windowssystem32wshnetbs.dll |

| 231 | c:windowssystem32wshtcpip.dll |

| 232 | c:windowssystem32wsock32.dll |

| 233 | c:windowssystem32wtsapi32.dll |

| 234 | c:windowssystem32wuauclt.exe |

| 235 | c:windowssystem32wuaueng.dll |

| 236 | c:windowssystem32wuauserv.dll |

| 237 | c:windowssystem32wups.dll |

| 238 | c:windowssystem32wzcsapi.dll |

| 239 | c:windowssystem32wzcsvc.dll |

| 240 | c:windowssystem32xpob2res.dll |

| 241 | c:windowssystem32xpsp2res.dll |

| 242 | ntldr |

| 243 | ntdetect.com |

| Перечень разделов реестра | |

| 1 | HKLMSystemCurrentControlSetControl |

| 2 | HKLMSystemCurrentControlSetServices |

| 3 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonUserinit |

| 4 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonShell |

| 5 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionRun |

| 6 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionExplorerSharedTaskScheduler |

| 7 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionShellServiceObjectDelayLoad |

| 8 | HKLMSoftwareMicrosoftwindowsCurrentVersionExplorerShellExecuteHooks |

| 9 | HKLMSoftwareMicrosoftwindowsCurrentVersionShell Extensions |

Перечень файлов КриптоПРО CSP

| 1 | C:Program FilesCrypto ProCSPaccord.dll |

| 2 | C:Program Files (x86)Crypto ProCSPaccord.dll |

| 3 | C:Program FilesCrypto ProCSPapmdz.dll |

| 4 | C:Program Files (x86)Crypto ProCSPapmdz.dll |

| 5 | C:Program FilesCrypto ProCSPbio.dll |

| 6 | C:Program Files (x86)Crypto ProCSPbio.dll |

| 7 | C:Windowssystem32certenroll.dll |

| 8 | C:WindowsSysWOW64certenroll.dll |

| 9 | C:Program FilesCrypto ProCSPcertmgr.exe |

| 10 | C:Program Files (x86)Crypto ProCSPcertmgr.exe |

| 11 | C:Program FilesCommon FilesCrypto ProAppCompatcpadvai.dll |

| 12 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpadvai.dll |

| 13 | C:Program FilesCommon FilesCrypto ProAppCompatcpcertocm.dll |

| 14 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcertocm.dll |

| 15 | C:Windowssystem32cpcng.dll |

| 16 | C:WindowsSysWOW64cpcng.dll |

| 17 | C:Program FilesCrypto ProCSPcpconfig.cpl |

| 18 | C:Program FilesCommon FilesCrypto ProAppCompatcpcrypt.dll |

| 19 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcrypt.dll |

| 20 | C:Program FilesCrypto ProCSPcpcsp.dll |

| 21 | C:Program Files (x86)Crypto ProCSPcpcsp.dll |

| 22 | C:Program FilesCrypto ProCSPcpcspi.dll |

| 23 | C:Program Files (x86)Crypto ProCSPcpcspi.dll |

| 24 | C:Program FilesCrypto ProCSPcpcspr.dll |

| 25 | C:Program Files (x86)Crypto ProCSPcpcspr.dll |

| 26 | C:Program FilesCommon FilesCrypto ProAppCompatcpenroll.dll |

| 27 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpenroll.dll |

| 28 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpExSec.dll |

| 29 | C:Program FilesCommon FilesCrypto ProSharedcpext.dll |

| 30 | C:Program Files (x86)Common FilesCrypto ProSharedcpext.dll |

| 31 | C:Program FilesCommon FilesCrypto ProAppCompatcpintco.dll |

| 32 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpintco.dll |

| 33 | C:Program FilesCommon FilesCrypto ProAppCompatcpkrb.dll |

| 34 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpkrb.dll |

| 35 | C:Program FilesCommon FilesCrypto ProAppCompatcpmail.dll |

| 36 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpmail.dll |

| 37 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpMSO.dll |

| 38 | C:Program FilesCommon FilesCrypto ProAppCompatcpoutlm.dll |

| 39 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpoutlm.dll |

| 40 | C:Program FilesCommon FilesCrypto ProAppCompatcprastls.dll |

| 41 | C:Program Files (x86)Common FilesCrypto ProAppCompatcprastls.dll |

| 42 | C:Program FilesCrypto ProCSPcprdr.dll |

| 43 | C:Program Files (x86)Crypto ProCSPcprdr.dll |

| 44 | C:Program FilesCrypto ProCSPcprndm.dll |

| 45 | C:Program Files (x86)Crypto ProCSPcprndm.dll |

| 46 | C:Program FilesCommon FilesCrypto ProAppCompatCProCtrl.sys |

| 47 | C:Program FilesCommon FilesCrypto ProAppCompatcpschan.dll |

| 48 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpschan.dll |

| 49 | C:Program FilesCommon FilesCrypto ProAppCompatcpsecur.dll |

| 50 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsecur.dll |

| 51 | C:WindowsSysWOW64cpssl.dll |

| 52 | C:Windowssystem32cpssl.dll |

| 53 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsslsdk.dll |

| 54 | C:Windowssystem32cpsspap.dll |

| 55 | C:WindowsSysWOW64cpsspap.dll |

| 56 | C:Program FilesCrypto ProCSPcpsuprt.dll |

| 57 | C:Program Files (x86)Crypto ProCSPcpsuprt.dll |

| 58 | C:Program FilesCrypto ProCSPcpui.dll |

| 59 | C:Program Files (x86)Crypto ProCSPcpui.dll |

| 60 | C:Program Files (x86)Crypto ProCSPcpverify.exe |

| 61 | C:Program FilesCommon FilesCrypto ProAppCompatcpwinet.dll |

| 62 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpwinet.dll |

| 63 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpxml5.dll |

| 64 | C:Windowssystem32crypt32.dll |

| 65 | C:WindowsSysWOW64crypt32.dll |

| 66 | C:Windowssystem32cryptsp.dll |

| 67 | C:WindowsSysWOW64cryptsp.dll |

| 68 | C:Program FilesCrypto ProCSPcsptest.exe |

| 69 | C:Program Files (x86)Crypto ProCSPcsptest.exe |

| 70 | C:Program FilesCrypto ProCSPdallas.dll |

| 71 | C:Program Files (x86)Crypto ProCSPdallas.dll |

| 72 | C:Program FilesCommon FilesCrypto ProAppCompatdetoured.dll |

| 73 | C:Program Files (x86)Common FilesCrypto ProAppCompatdetoured.dll |

| 74 | C:Program FilesCrypto ProCSPds199x.dll |

| 75 | C:Program Files (x86)Crypto ProCSPds199x.dll |

| 76 | C:Program FilesCrypto ProCSPdsrf.dll |

| 77 | C:Program Files (x86)Crypto ProCSPdsrf.dll |

| 78 | C:Program FilesCrypto ProCSPemv.dll |

| 79 | C:Program Files (x86)Crypto ProCSPemv.dll |

| 80 | C:Program FilesCrypto ProCSPesmarttoken.dll |

| 81 | C:Program Files (x86)Crypto ProCSPesmarttoken.dll |

| 82 | C:Program FilesCrypto ProCSPesmarttokengost.dll |

| 83 | C:Program Files (x86)Crypto ProCSPesmarttokengost.dll |

| 84 | C:Program FilesCrypto ProCSPetok.dll |

| 85 | C:Program Files (x86)Crypto ProCSPetok.dll |

| 86 | C:Program FilesCrypto ProCSPfat12.dll |

| 87 | C:Program Files (x86)Crypto ProCSPfat12.dll |

| 88 | C:Program Files (x86)Crypto ProCSPgenkpim.exe |

| 89 | C:Windowssystem32inetcomm.dll |

| 90 | C:WindowsSysWOW64inetcomm.dll |

| 91 | C:Program FilesCrypto ProCSPinpaspot.dll |

| 92 | C:Program Files (x86)Crypto ProCSPinpaspot.dll |

| 93 | C:Program FilesCrypto ProCSPisbc.dll |

| 94 | C:Program Files (x86)Crypto ProCSPisbc.dll |

| 95 | C:Program FilesCrypto ProCSPjcard.dll |

| 96 | C:Program Files (x86)Crypto ProCSPjcard.dll |

| 97 | C:Windowssystem32kerberos.dll |

| 98 | C:WindowsSysWOW64kerberos.dll |

| 99 | C:Program FilesCrypto ProCSPkst.dll |

| 100 | C:Program Files (x86)Crypto ProCSPkst.dll |

| 101 | C:Program FilesCrypto ProCSPmskey.dll |

| 102 | C:Program Files (x86)Crypto ProCSPmskey.dll |

| 103 | C:Program FilesCrypto ProCSPnovacard.dll |

| 104 | C:Program Files (x86)Crypto ProCSPnovacard.dll |

| 105 | C:Program FilesCrypto ProCSPpcsc.dll |

| 106 | C:Program Files (x86)Crypto ProCSPpcsc.dll |

| 107 | C:Windowssystem32rastls.dll |

| 108 | C:WindowsSysWOW64rastls.dll |

| 109 | C:Program FilesCrypto ProCSPreg.dll |

| 110 | C:Program Files (x86)Crypto ProCSPreg.dll |

| 111 | C:Program FilesCrypto ProCSPric.dll |

| 112 | C:Program Files (x86)Crypto ProCSPric.dll |

| 113 | C:Program FilesCrypto ProCSProsan.dll |

| 114 | C:Program Files (x86)Crypto ProCSProsan.dll |

| 115 | C:Program FilesCrypto ProCSPrtSupCP.dll |

| 116 | C:Program Files (x86)Crypto ProCSPrtSupCP.dll |

| 117 | C:Program FilesCrypto ProCSPsable.dll |

| 118 | C:Program Files (x86)Crypto ProCSPsable.dll |

| 119 | C:Program FilesCrypto ProCSPsafenet.dll |

| 120 | C:Program Files (x86)Crypto ProCSPsafenet.dll |

| 121 | C:Windowssystem32schannel.dll |

| 122 | C:WindowsSysWOW64schannel.dll |

| 123 | C:Program FilesCrypto ProCSPsnet.dll |

| 124 | C:Program Files (x86)Crypto ProCSPsnet.dll |

| 125 | C:Windowssystem32sspicli.dll |

| 126 | C:WindowsSysWOW64sspicli.dll |

| 127 | C:Windowssystem32wininet.dll |

| 128 | C:WindowsSysWOW64wininet.dll |

| 129 | C:Program Files (x86)Crypto ProCSPwipefile.exe |

Перечень файлов Dr.Web

C:Program Filesdrwebspideragent_adm.exe

| 1 | C:Program FilesCommon FilesAVDr.Web Anti-virusupgrade.exe |

| 2 | C:Program FilesCommon FilesDoctor WebScanning Engineccsdk.dll |

| 3 | C:Program FilesCommon FilesDoctor WebScanning Enginedrweb32.dll |

| 4 | C:Program FilesCommon FilesDoctor WebScanning Enginedwantispam.exe |

| 5 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkapi.dll |

| 6 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkdaemon.exe |

| 7 | C:Program FilesCommon FilesDoctor WebScanning Enginedwengine.exe |

| 8 | C:Program FilesCommon FilesDoctor WebScanning Enginedwinctl.dll |

| 9 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrlib.dll |

| 10 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrui.exe |

| 11 | C:Program FilesCommon FilesDoctor WebScanning Enginedwwatcher.exe |

| 12 | C:Program FilesCommon FilesDoctor WebUpdaterdrwupsrv.exe |

| 13 | C:Program Filesdrwsxtn.dll |

| 14 | C:Program Filesdrwsxtn64.dll |

| 15 | C:Program Filesdrwebdwnetfilter.exe |

| 16 | C:Program Filesdrwebdwscancl.exe |

| 17 | C:Program Filesdrwebdwscanner.exe |

| 18 | C:Program Filesdrwebdwservice.exe |

| 19 | C:Program Filesdrwebdwsewsc.exe |

| 20 | C:Program Filesdrwebdwsysinfo.dll |

| 21 | C:Program Filesdrwebdwsysinfo.exe |

| 22 | C:ProgramFilesdrwebspideragent.exe |

Содержание

- Исправляем ошибку: Службе профилей пользователей не удалось войти в систему

- 1. Редактирование параметров профиля в реестре

- 2. Восстановление Default профиля заменой поврежденного файла NTUSER.DAT

- 3. Восстановление Windows из точки восстановления

- 4. Создание нового пользователя и перенос старых данных

- 5. Права на чтение каталога C:UsersDefault

- Рекомендации по устранению проблемы

- Как исправить ошибку & quot; Служба профилей пользователей не смогла войти в систему & quot; в Windows 10

- С экрана входа в систему

- Если вы не можете перейти на экран входа в систему

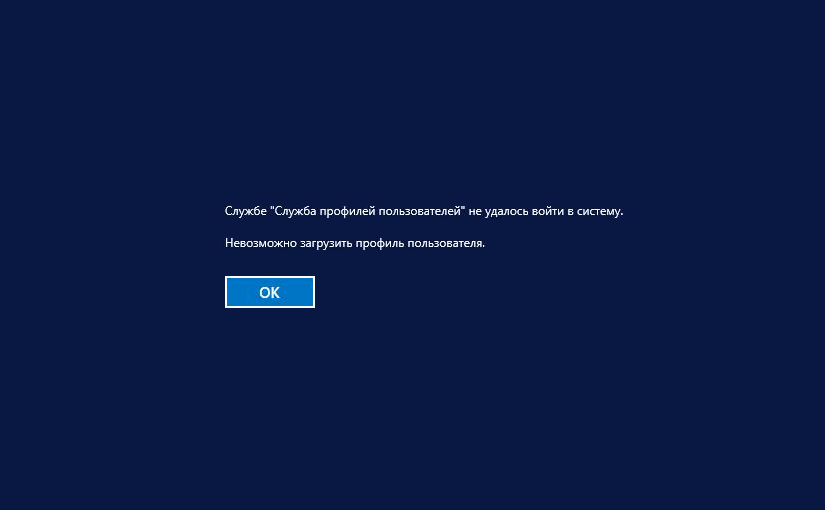

- Службе «Служба профилей пользователей» не удалось войти в систему, после установки Dallas Lock

- Служба профилей пользователей не удалось войти в систему windows 10

- Решаем проблему «Служба профилей пользователей не удалось войти в систему» с помощью редактора реестра

- Вариант 1. Исправить профиль учетной записи пользователя

- Смотрите два варианта шаг 6 и шаг 7 в зависимости у кого как

- Вариант 2. Удалить и создать новый профиль пользователя для учетной записи

- Решим проблему «Невозможно загрузить профиль пользователя» простым способом

Исправляем ошибку: Службе профилей пользователей не удалось войти в систему

В этой статье мы рассмотрим все варианты решения ошибки загрузки профиля пользователя на Windows 7, Windows 10 и линейке Windows Server, начиная с 2008 (чаще всего на RDS серверах). Ошибка довольно распространена, связана обычно с повреждением каталога с профилем пользователя, но исправляется относительно легко.

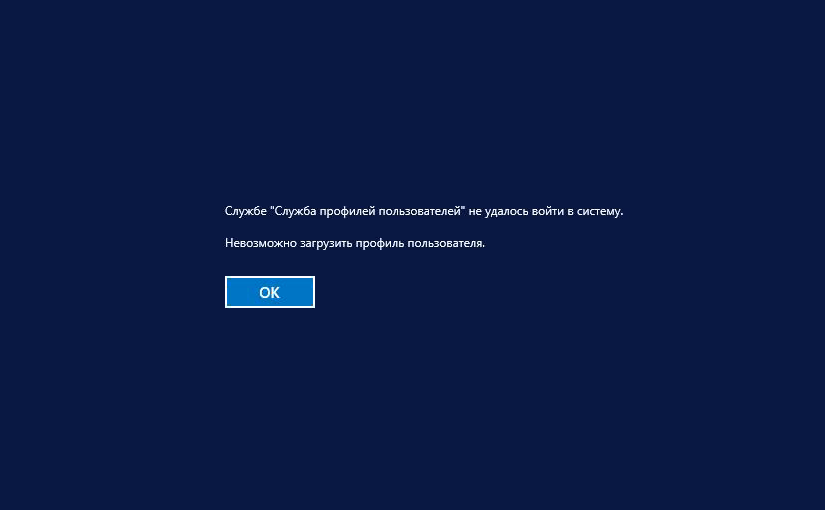

Проблемы выглядит следующим образом: служба профилей пользователей (ProfSvc) не может загрузить профиль пользователя Windows, соответственно пользователь компьютера не может войти в систему, а после ввода учетных данных появляется окно с ошибкой:

Невозможно загрузить профиль пользователя.

User profile cannot be loaded.

Ошибка загрузки профиля в подавляющем большинстве случае связана с повреждением профиля пользователя или прав на каталог профиля. Это может произойти из-за некорректного завершения работы системы, обновления системы, некорректных изменений в реестре или других сбоев.

Рассмотрим все способы для решения проблемы, начиная с самых простых. Практически для всех вариантов решения вам потребуется учетная запись с правами локального администратора на компьютере. Если у вас нет другой учетной записи на компьютере, где возникает эта ошибка и вы не можете зайти под временным профилем, то вам потребуется загрузиться с загрузочной флешки и создать новую учетную запись.

Проблема может возникнуть по разным причинам, поэтому мы рассматриваем все возможные варианты решения. Если вам не помогает один вариант, переходите к следующему.

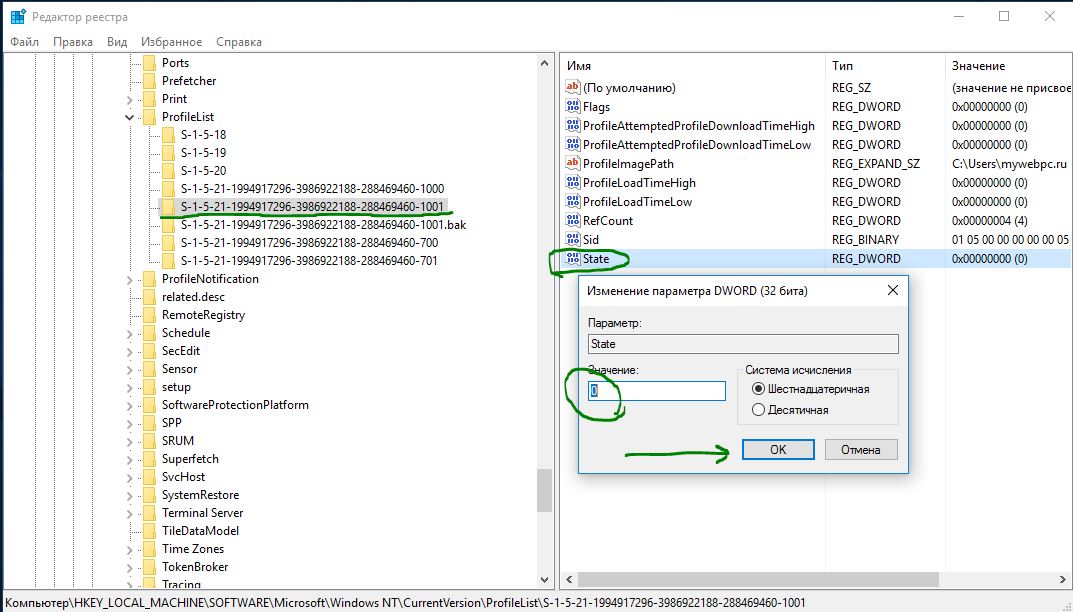

1. Редактирование параметров профиля в реестре

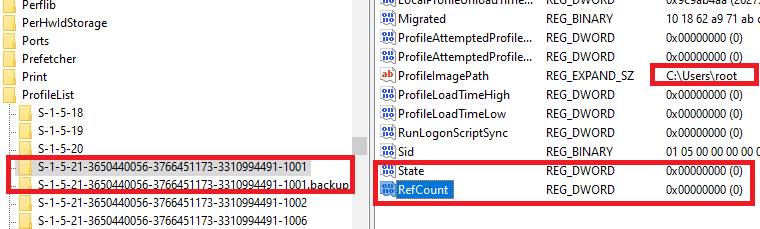

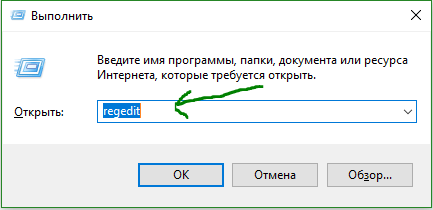

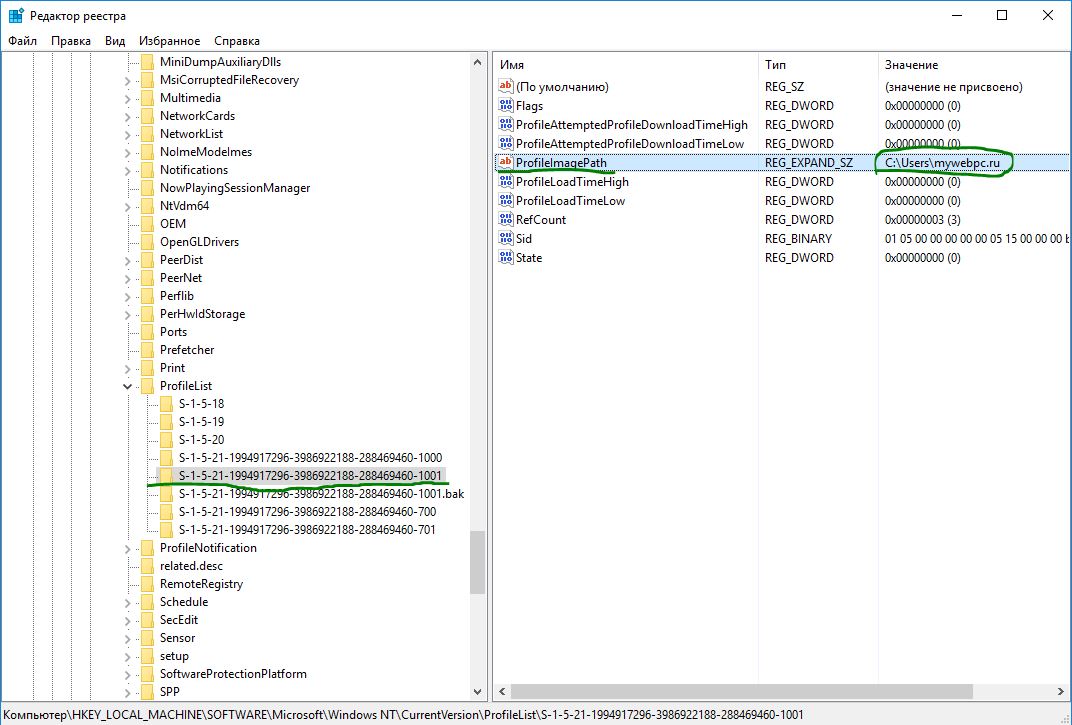

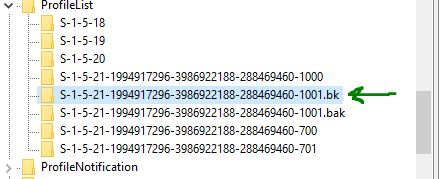

Запустите редактор реестра regedit с правами администратора и перейдите в ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList.

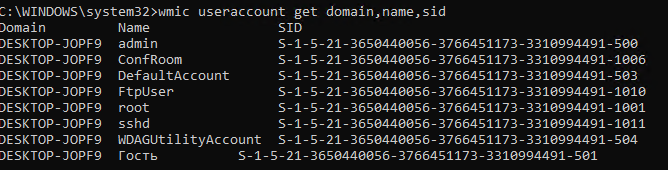

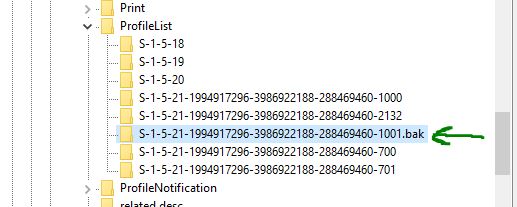

Вы увидите список разделов (профилей) с названием в виде S-1-5-21-xxxxxxx. Это идентификаторы (SID) пользователей, по любому из них можно узнать имя учетной записи (например, следующей командой можно вывести список локальных пользователей и их SID: wmic useraccount get domain,name,sid ).

Можно просто найти профиль проблемного пользователя, последовательно перебрав все ветки с SID в разделе ProfileList. В нужной ветке учетная запись пользователя должна присутствовать в пути к профилю в параметре реестра ProfileImagePath.

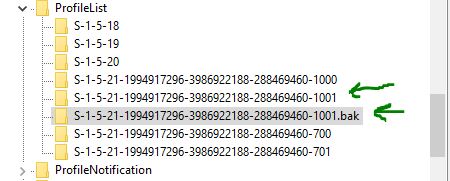

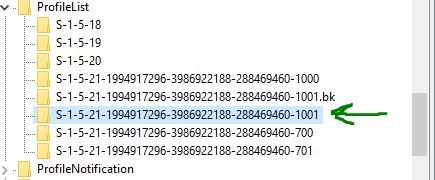

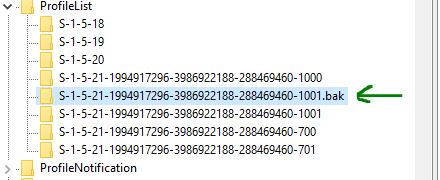

Есть несколько вариантов:

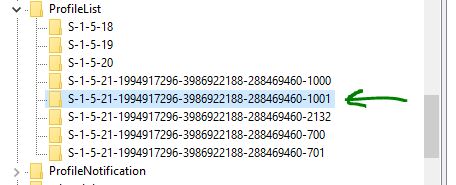

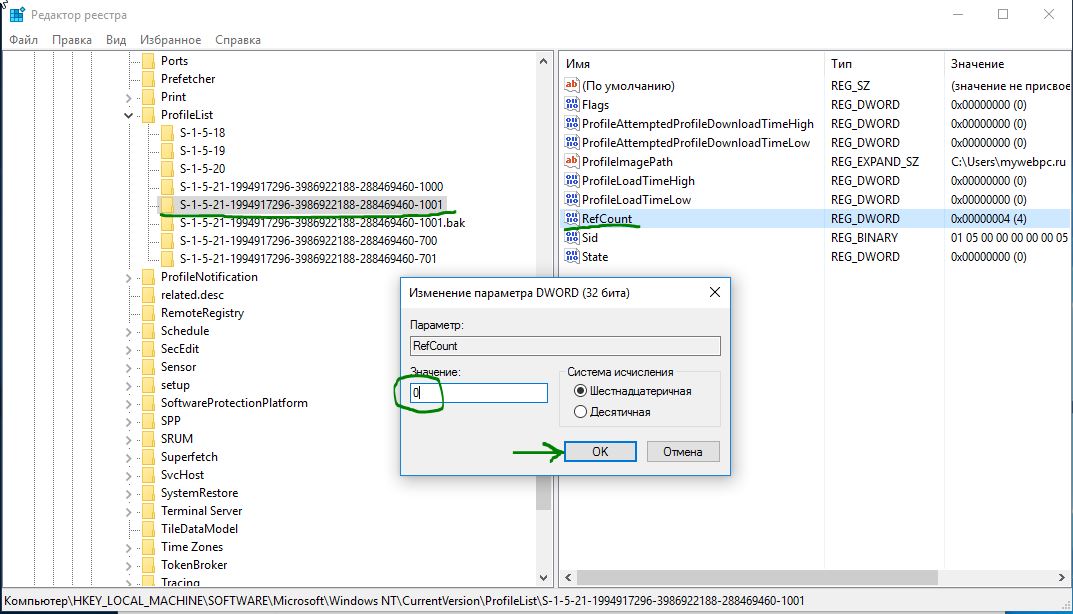

После того как вы переименовали ветку нужного профиля, нужно отредактировать значение параметров RefCount и State. Установите для них значения . Если у вас нет таких параметров, создайте их вручную (тип DWORD).

Убедитесь, что в значении ProfileImagePath указан путь к правильному каталогу профиля, а папка сама с профилем присутствует на диске и имеет такое же название, как и в ProfileImagePath. В моём случае это C:Usersroot.

После этого перезагрузите компьютер и попробуйте войти под профилем пользователя.

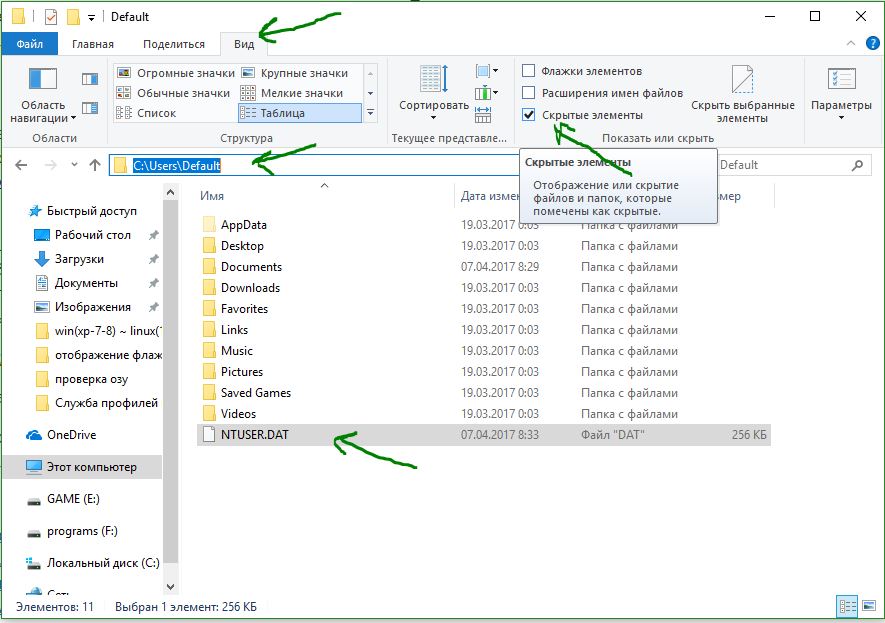

2. Восстановление Default профиля заменой поврежденного файла NTUSER.DAT

Если ошибка “Невозможно загрузить профиль пользователя” возникла при первом входе пользователя в систему, значит проблема с загрузкой профиля может быть связана с поврежденным файлом NTUSER.DAT в Default профиле. В этом файле хранятся настройки пользователя, те параметры, которые загружаются в ветку реестра HKEY_CURRENT_USER при входе пользователя. При создании профиля для нового пользователя этот файл копируется в каталог с созданным профилем пользователя. Если файл NTUSER.DAT удален или поврежден, служба User Profile Service не может создать профиль для нового пользователя.

Перейдите в каталог C:UsersDefault. В ней будет находиться файл NTUSER.DAT, переименуйте его, например, в NTUSER.DAT2. Далее вам нужно будет заменить этот файл аналогичным файлом с профиля другого пользователя, либо файлом с другого компьютера (с такой же версией Windows). После этого перезагрузите систему, и если проблема была в испорченном NTUSER.DAT, то всё должно заработать.

В интернете так же встречается совет заменить всю папку C:UsersDefault, но суть остаётся та же, дело в замене файла NTUSER.DAT, который меняется и при замене папки.

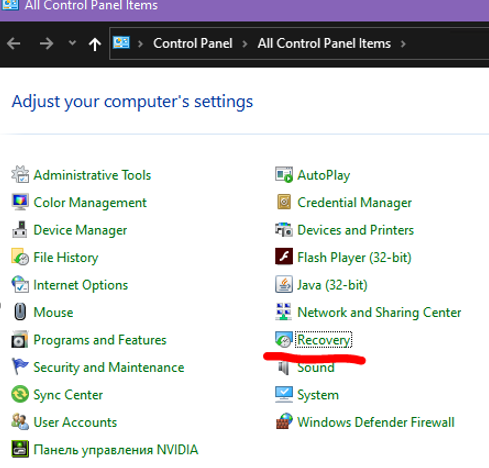

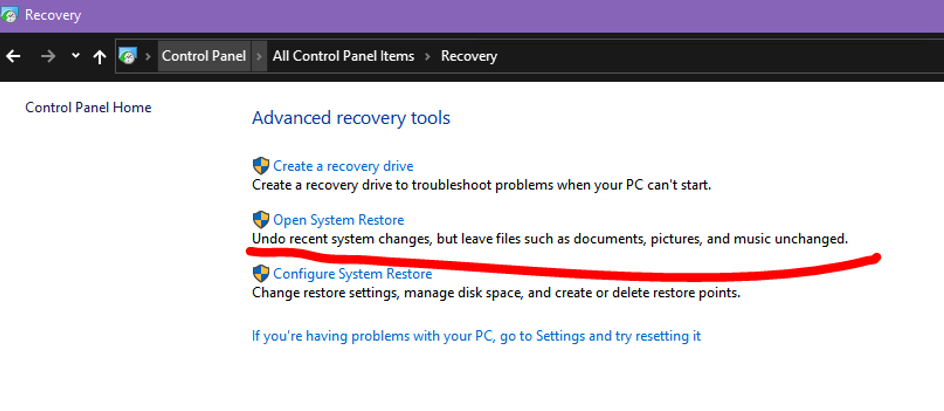

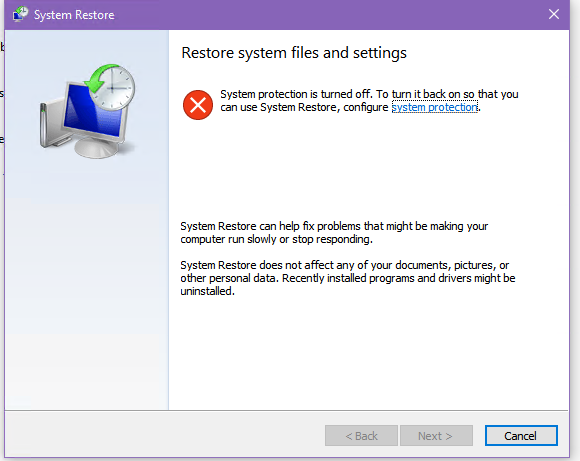

3. Восстановление Windows из точки восстановления

Если у вас в Windows включены и настроены точки восстановления, можно попробовать решить ошибку через восстановление на предыдущую точку восстановления.

В панели управления зайдите в раздел Recovery.

Далее жмите Open System Restore.

И следуйте указаниям мастера (несколько раз нажать далее), после чего система начнет восстановление.

Вы также можете увидеть подобную ошибку

Это значит, что у вас не настроены точки восстановления. В этом случае воспользоваться этим методом не выйдет.

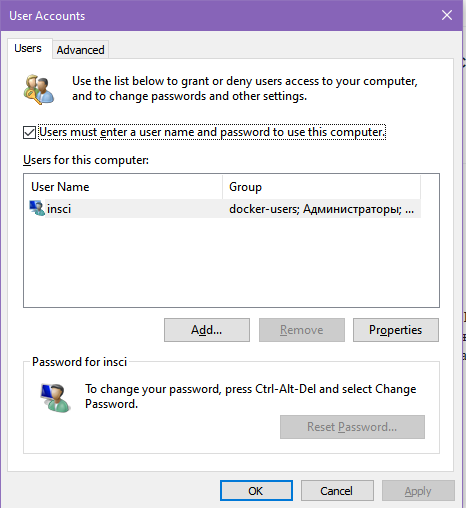

4. Создание нового пользователя и перенос старых данных

Если другие варианты вам не помогли, можно создать нового пользователя и перенести в него данные из старого профиля. Этот способ обязательно сработает, так как мы будем создавать нового пользователя с новым профилем.

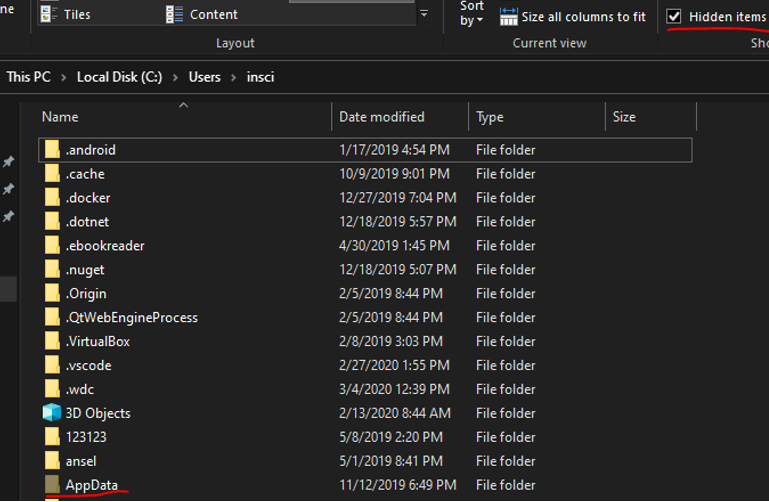

Пункты 3 и 4 относятся к Windows 10, если у вас Windows 7, то просто пропустите их и перейдите к пункту 5.

Не забудьте включить отображение скрытых файлов и папок.

При таком способе восстановления вы не теряете данные, которые были в старом профиле. Если при копировании возникли проблемы, вы всегда можете получить доступ к данным со старого профиля просто зайдя в C:usersваш_старый_профиль

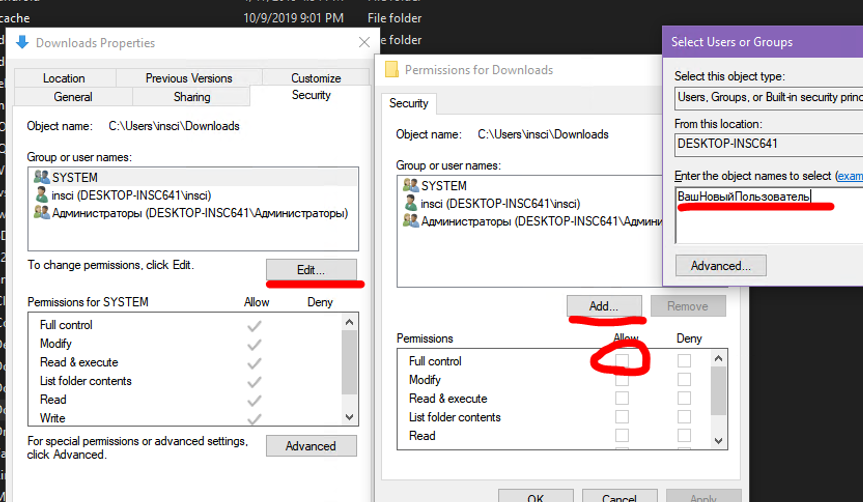

После того как как вы успешно зайдете под новым профилем, убедитесь, что у вас есть доступ к старым файлам, например, в папке Загрузки или Документы. Если доступа нет (выскакивает ошибка с запретом доступа), необходимо будет дать RW или FullControl права на эти папки вашему новому пользователю.

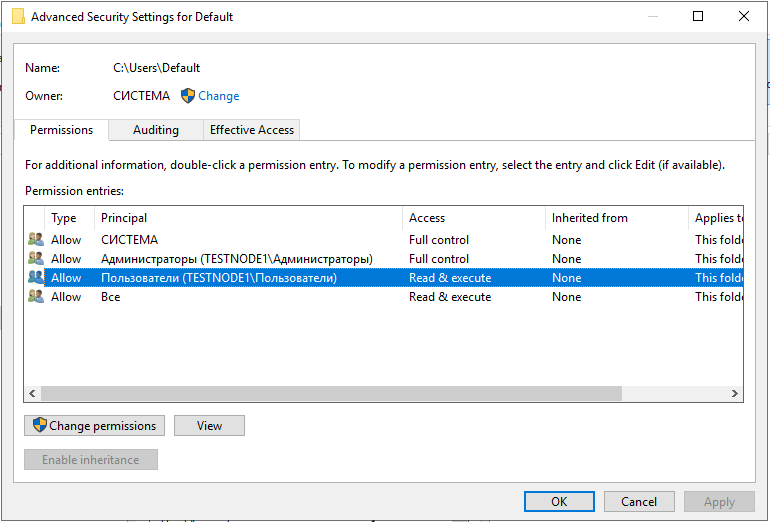

5. Права на чтение каталога C:UsersDefault

Проблем с отсутствием прав на чтение профиля пользователя Default чаще встречается в Windows Server. При попытке зайти в систему на Windows Server 2008 и выше, может встретиться подобная ошибка. В журнале ошибок вы можете увидеть соответствующую ошибку с ID 1509.

Для исправления просто дайте группе Users права на чтение C:UsersDefault, как указано ниже.

Если ошибка не решится, проверьте журнал ошибок Windows на предмет похожих ошибок, например, ID 1500, которая связана с повреждением файла NTUSER.DAT (решается вариантом #2 в этой статье).

Рекомендации по устранению проблемы

Практически всегда проблема с загрузкой профиля связано с некорректными данными профиля в реестре, или поврежденим файла NTUSER.DAT, поэтому устранение ошибки связано с восстановлением этих ресурсов в прежнее состояние.

Следуя этой статье, первым делом попробуйте исправить пути к профилю в реестре и файл ntuser.dat. Обычно этих шагов достаточно, чтобы восстановить работоспособность профиля. В некоторых статьях рекомендуют заходить в безопасном режиме, но в этом нет никакой необходимости, так как эта проблема не связана с драйверами.

Самый сложный вариант — это когда вы не можете попасть в ваш профиль, у вас нет другого административного аккаунта, и система не создает временный профиль. То есть, вы никак не можете войти в Windows. Для решения проблемы вам понадобится загрузочная флешка (или хотя бы установочный диск) с вашей версией Windows, вам нужно загрузится с него и создать новый аккаунт с правами администратора. Затем следуйте описанным в статье шагам.

Источник

Как исправить ошибку & quot; Служба профилей пользователей не смогла войти в систему & quot; в Windows 10

Большинство ошибок Windows возникает после того, как вы вошли в систему. Но ошибка «Служба профилей пользователей не смогла войти в систему» вообще не позволяет войти в систему. Вот почему исправить это немного сложнее, чем другие ошибки Windows.

Однако вы можете использовать следующие шаги для эффективной диагностики и устранения проблемы.

Загрузиться в безопасном режиме

Первое, что вам нужно сделать, это загрузить Windows в безопасном режиме. Хотя вы не можете войти в систему, как обычно, вы все равно можете использовать свой компьютер в безопасном режиме. В безопасном режиме, по сути, загружается Windows с минимальным набором функций и программ, необходимых для работы.

Чтобы загрузиться в безопасном режиме, выполните следующие действия:

С экрана входа в систему

Включите компьютер как обычно.

Когда вы дойдете до экрана входа, нажмите и удерживайте Shift и выберите Power> Restart.

Ваш компьютер загрузится на синий экран с тремя вариантами. Выберите Устранение неполадок.

Нажмите «Дополнительные параметры»> «Параметры запуска»> «Перезагрузить».

После перезагрузки компьютера нажмите «Безопасный режим с загрузкой сетевых драйверов».

Ваш компьютер перезагрузится в безопасном режиме.

Если вы не можете перейти на экран входа в систему

Удерживайте кнопку питания на устройстве, пока оно не выключится.

Нажмите кнопку питания, чтобы запустить компьютер. Как только он включится и вы увидите логотип производителя, снова нажмите и удерживайте кнопку питания.

Повторите этот процесс дважды, пока ваш компьютер не загрузится в среду восстановления Windows (winRE).

Теперь выполните шаги 3, 4 и 5 из раздела выше.

Используйте SFC для сканирования поврежденных файлов

Наиболее вероятной причиной ошибки «Служба профилей пользователей не удалось войти в систему» является поврежденный файл пользователя. Это может произойти по разным причинам, от сканирования антивирусного программного обеспечения при загрузке до отключения электроэнергии при включении компьютера.

Связанный: Как найти коды остановки и исправить ошибки Windows 10

К счастью, в Windows есть несколько встроенных утилит, которые могут помочь вам автоматически найти и исправить поврежденные файлы Windows. Утилита называется System File Checker (SFC) и запускается с помощью командной строки:

Убедитесь, что ваш компьютер находится в безопасном режиме.

В строке поиска меню Пуск введите cmd и выберите Командная строка.

В окне командной строки введите sfc / scannow и нажмите Enter.

Windows начнет сканирование вашего компьютера на наличие поврежденных файлов и автоматически исправит их. Весь процесс должен занять около 30 минут.

После завершения сканирования перезагрузите компьютер и попробуйте снова войти в систему.

Восстановите ваш компьютер до более раннего состояния

В Windows есть полезная функция под названием «Восстановление системы», которая позволяет откатывать изменения на вашем компьютере и восстанавливать его до более раннего момента времени.

Прежде чем продолжить, вы должны знать, что эта функция не включена по умолчанию, и вам придется вручную создавать точки восстановления, если вы не используете такие методы, как этот, для создания ежедневных точек восстановления.

Если вы помните, как создавали точку восстановления до появления ошибки, выполните следующие действия:

Нажмите клавишу Windows + R, чтобы открыть диалоговое окно «Выполнить».

В поле «Выполнить» введите rstrui.exe и нажмите Enter.

В диалоговом окне «Восстановление системы» нажмите «Далее».

Выберите точку восстановления из списка.

В следующем окне еще раз проверьте все и нажмите Готово.

Windows восстановит свое предыдущее состояние, и теперь вы сможете без проблем войти в систему.

Вы должны сделать резервную копию всех важных данных или приложений, которые они могли установить после создания точки восстановления.

Изменить конфигурацию реестра

Другой способ устранить ошибку «Служба профилей пользователей не смогла войти в систему» - внести некоторые изменения в реестр. Это расширенный метод устранения неполадок, и перед продолжением рекомендуется создать точку восстановления системы.

Для правильной настройки реестра выполните следующие действия:

Загрузитесь в безопасном режиме, выполнив действия, описанные в первом разделе этой статьи.

Нажмите клавишу Windows + R, чтобы открыть окно «Выполнить». Введите regedit и нажмите Enter.

В редакторе реестра, используя панель навигации слева, перейдите к: HKEY_LOCAL_MACHINE Software Microsoft Windows NT Current Version Profile List

В папке с переименованным файлом из шага 5 щелкните правой кнопкой мыши «Состояние» и выберите «Изменить».

Измените значение в Value data с 8000 на 0 (ноль).

После этого щелкните правой кнопкой мыши запись RefCount и измените значение в Value data на 0 (ноль).

Подтвердите изменения и закройте редактор реестра.

Перезагрузите компьютер и войдите в систему.

Связанный: Лучшие диски восстановления и восстановления для восстановления системы Windows

C: Users Default AppData Local Application Data

Если вы найдете другую папку с именем Application Data под той, в которой вы находитесь, удалите ее и перезагрузите компьютер. Это должно решить проблему.

Включите службу профилей пользователей

В некоторых случаях может быть отключена сама служба профилей пользователей. Обычно виновато стороннее приложение. К счастью, вы можете включить его, выполнив простую команду в окне командной строки:

Загрузите компьютер в безопасном режиме.

В строке поиска меню «Пуск» введите cmd. В результатах поиска щелкните правой кнопкой мыши Командная строка> Запуск от имени администратора.

В окне командной строки введите sc config ProfSvc start = auto и нажмите Enter.

После этого введите sc start ProfSvc и нажмите Enter.

Закройте командную строку и перезагрузите компьютер.

Войдите в систему и используйте свой компьютер

Если вы внимательно выполнили действия, перечисленные выше, ошибка «Служба профилей пользователей не смогла войти в систему» должна уйти в прошлое.

Некоторые из этих методов также используются для диагностики множества других распространенных ошибок Windows. Так что будет полезно, если вы будете помнить о них, когда у вас возникнут другие проблемы на вашем компьютере.

Источник

| Автор: Даниил Ильин | 24245 | 14.12.2010 10:21 |

Алексей, какую именно вы учетную запись отключили и как именно?

| Автор: Даниил Ильин | 24262 | 14.12.2010 16:14 |

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме 🙂

Источник

Довольно часто возникает такая ошибка, очень не приятная ситуация, особенно когда ты ставишь СЗИ (средства защиты информации) Dallas Lock от НСД (несанкционированный доступ) на компьютере бухгалтера. А ещё не приятнее, если вы не сделали перед этим бэкап (резервную копию).

Так вот, поставил как то Dallas Lock 8k на windows 10 с последними на момент написания поста обновлениями, после перезагрузки появилась ошибка «служба профилей пользователей». Первое что пришло в голову, запуститься в безопасном режиме и попробовать удалить, чего конечно же Даллас не дал сделать. Потом хотел попробовать запуститься с утилитой dlremove и удалить её, но именно на этой машине не получилось запуститься по ней, причину не знаю, не стал заморачиваться.

Решил удалить Kaspersky (иногда бывают недружелюбия между ними) и поставить заново, благо заранее я делал точку восстановления, чтобы возможно было это сделать. Удалил каспер и поставил Dallas заново, ошибка никуда не исчезла.

РЕШЕНИЕ

В итога попросил помощи у друга и он дал очень ценный совет. Чтобы не возникала такая ошибка, необходимо:

1. У вас обязательно должен быть какой-нибудь другой компьютер. В моем случаи было так, что ошибка появилась на второй машине которую я делал. На первой такой ошибки не было, железки были одинаковые. Так вот, на компьютере, где нет ошибки и всё установилось без проблем, сперва нужно создать одно правило в разделе «Сессии исключения» в Dallas Lock. Заходим в этот раздел, нажимаем правой кнопкой мыши и Создать. Откроется окно создания нового исключения, где нужно проставить знак «*» (звёздочка) в строках Имя пользователя и Домен пользователя и поставить галочки в обе строки, в конце также поставить галочку в «Исключение активно».

2. Далее необходимо сохранить конфигурацию, для этого нажимаем на значок Dallas в левом верхнем углу и выбираем Конфигурация — Сохранить конфигурацию.

Помните, перед каждой установки Dallas Lock делайте обязательно точку восстановления

Источник

Служба профилей пользователей не удалось войти в систему windows 10

Решаем проблему «Служба профилей пользователей не удалось войти в систему» с помощью редактора реестра

Вариант 1. Исправить профиль учетной записи пользователя

Иногда ваша учетная запись может быть повреждена и это мешает вам получить доступ к файлам в windows 10. Зайдем в редактор реестра несколькими способами, через безопасный режим:

Шаг 1. Нажмите сочетание клавиш «windows + R» для вызова команды «выполнить» и введите команду regedit для входа в реестр.

Шаг 2. В открывшимся окне перейдите по пути:

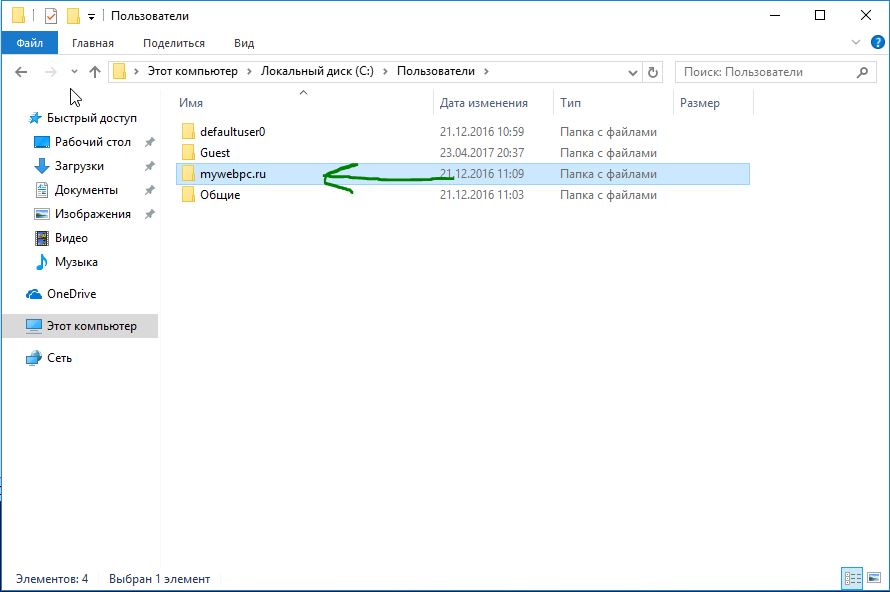

Шаг 3. В параметре ProfileList у вас будет несколько ключей s-1-5. Вам нужно будет выбрать самый длинный ключ с длинным массивом чисел и вашей учетной записью, на которой ошибка «Служба профилей пользователей не удалось войти в систему». Убедиться, что путь правильный нажмите на длинный ключ и с право в колонке должно быть имя ProfileImagePath, если не нашли, то листайте все длинные ключи пока не наткнетесь в правой колонке на ProfileImagePath с вашим сломанным профилем, в моем случае учетная запись C:Usermywebpc.ru.

Шаг 4. Если вы неправильно переименовали папку профиля пользователя C:Usermywebpc.ru пострадавшей учетной записи, то откройте проводник по пути C:Usermywebpc.ru и нажмите на сломанном профиле правой кнопкой мыши, выберите переименовать и введите вручную правильное имя профиля (mywebpc.ru). После переименовки заходим обратно в реестре в папку ProfileList и смотрим, чтобы имя было написано, как на картинке (шаг 3) C:Usermywebpc.ru.

Смотрите два варианта шаг 6 и шаг 7 в зависимости у кого как

Шаг 8. Выделите ключ который переименовали без .bak и с право в столбце нажмите два раза, чтобы открыть настройки параметра RefCount, и присвойте значение 0. Если у вас нет такого параметра RefCount, то нажмите с право на пустом поле правой кнопкой мыши и создайте параметр DWORD (32-bit), переименуйте его в RefCount и задайте значение 0.

Шаг 9. В правом поле выберите ключ без .bak и в параметре State задайте значение 0. Если нет такого параметра, то кликните на пустом поле с право и нажмите создать DWORD (32-bit), переименуйте его в State и задайте значение 0.

Шаг 10. Перезапустите ваш комп и ошибка «служба профилей пользователей не удалось войти в систему» и «невозможно загрузить профиль пользователя» в windows 10 должна исчезнуть.

Вариант 2. Удалить и создать новый профиль пользователя для учетной записи

Этот вариант удалит профиль пользователя, тем самым вы потеряете все настройки своей учетной записи и персонализацию.

Шаг 1. Если есть другая учетная запись администратора, на которой нет ошибки, выйдите из текущей учетной записи (например: mywebpc.ru) и войдите в запись администратора.

Если у вас нет другой учетной записи администратора для входа, вы можете сделать один из следующих вариантов ниже, чтобы включить встроенную учетную запись администратора для входа в систему и перейти к шагу 2 ниже.

Шаг 2. Сделайте резервную копию всего, что вы не хотите потерять в папке профиля C: Users (имя пользователя) (например: mywebpc.ru) соответствующей учетной записи пользователя в другое место. Когда закончите, удалите папку C: Users (имя пользователя).

Шаг 3. Нажмите кнопки windows + R, чтобы открыть диалоговое окно «Выполнить», введите regedit и нажмите кнопку OK.

Шаг 4. В редакторе реестра перейдите к указанному ниже расположению.

Шаг 5. На левой панели в списке ProfileList нажмите на длинный ключ на котором ошибка учетной записи. Справа в ProfileImagePath виден профиль.

Шаг 7. Закройте редактор реестра и перезагрузите компьютер, после чего он автоматически воссоздаст нового пользователя.

Решим проблему «Невозможно загрузить профиль пользователя» простым способом

Можете скопировать этот файл с другого компьютера с такой же версией windows и вставить его к себе по пути C:UsersDefault.

Способ 2. Можно попробовать заменить целиком папку «C:Users» с другого компьютера.

Если кто знает, как еще исправить ошибку, «Служба профилей пользователей препятствует входу в систему» еще каким методом, то пишите в форме «сообщить об ошибке».

Источник

Adblock

detector

| Автор: забегал, пробовал, подходит! | 39014 | 06.09.2012 19:59 |

Обновлено: 29.01.2023

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.

Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Secret Net

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

p, blockquote 1,0,0,0,0 —>

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 —>

p, blockquote 3,0,0,0,0 —>

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 —>

p, blockquote 5,0,1,0,0 —>

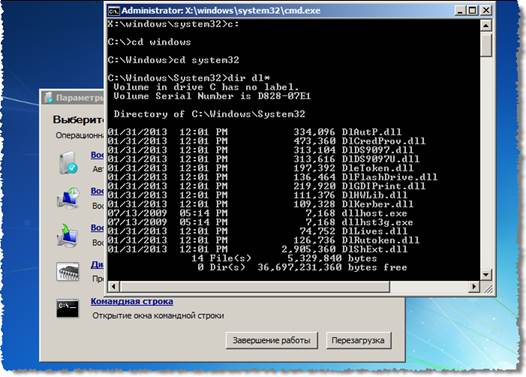

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 —>

p, blockquote 7,0,0,0,0 —>

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 —>

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%system32» и ввести следующие команды:

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%system32drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 —>

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 —>

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthenticationCredential Providers ».

p, blockquote 13,0,0,0,0 —>

Удалить ветку реестра «» по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

AuthenticationCredential Providers».

p, blockquote 14,0,0,0,0 —>

Полностью удалить из реестра следующие разделы:

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlCrypt»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlFlt»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlHwCtrl»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlfirewall»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlLwf»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDllPSService»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt»;

- «HKEY_CLASSES_ROOTDaLoDisk»;

- «HKEY_LOCAL_MACHINESOFTWAREClassesDaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 —>

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 —>

p, blockquote 18,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass».

p, blockquote 19,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass».

p, blockquote 20,0,0,0,0 —>

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 —>

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 —>

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

Dallas Lock — Форум по вопросам информационной безопасности

проблема!

сначала при печати компьютер стал уходить в BSOD. после долгомутной переустановки (заключившейся в итоге в переустановки службы диспетчера печати) принтер стал печатать(также при отключении в даллас локе «аудита печати»), теперь печать происходит при только отключении «аудита печати» .

Вы кое-как поделились информацией о своей проблеме.

В чем, собственно, Ваш вопрос?

нужна помощь, отключил в dallas locke 7.5 учетную запись, теперь не могу загрузиться. может есть способ обойти dallas или поможет только переустановка?

И все таки жаль, жаль . , что вопрос Кристины не получил ответа. Проблема есть и как теперь я наблюдаю не только у Кристины . После установки DL служба печати наглухо отказывается функционировать.

В новой версии DL такой проблемы полк не наблюдается, хотя и в старых такое случалось не всегда

Господа, звоните в техподдержку конфидента.

По вопросу Кристины -виноват скорее всего драйвер принтера, нужно попробовать переустановить драйвер или установить стандартный драйвер макрософт (если принтер древний или редкий то скорее всего из=за этого).

Алексей, какую именно вы учетную запись отключили и как именно?

DL 7.7 таже самая проблема. Снесли Даллас, поставили заново дрова на принтер (официальные и принудительно), сверху поставили Даллас, все печатает и работает. Заметили тенденцию, что когда Даллас поставлен на ПЭВМ с установкой следующих программ возникают проблеммы, выражающиеся в некоректной работе ПО.

Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

<начало цитаты>

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesKLIFParameters]

«NoISwift»=dword:00000001

<конец цитаты>

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме

14.ВОССТАНОВЛЕНИЕ КОМПЬЮТЕРА ПРИ СБОЕ СИСТЕМЫ ЗАЩИТЫ

В некоторых случаях возможны ситуации, когда по каким-либо причинам доступ на защищенный компьютер осуществить невозможно. Невозможно загрузить операционную систему предположительно из-за сбоя работы системы защиты Dallas Lock 8.0.

В этом случае можно воспользоваться аварийным отключением системы защиты. Аварийное отключение может производиться в ручном режиме или в автоматическом с помощью диска восстановления.

|

Примечание. В ситуациях, когда вход в ОС осуществляется, необходимо воспользоваться штатной функцией удаления (раздел «Удаление системы защиты»). |

Если Windows не загружается, однако

модуль доверенной загрузки

работает корректно, значит, нет поврежденных зон преобразования, и дальнейшее аварийное восстановление имеет смысл.

- Декодирование преобразованных областей жесткого диска (данный этап не выполняется, если диски не были преобразованы) (для Dallas Lock 8.0 C).

- Отключение модуля доверенной загрузки (загрузчика) и подмена системных файлов Dallas Lock 8.0 с помощью загрузочного диска восстановления (подмена библиотек Dallas Lock 8.0 на библиотеки Windows) вручную или с помощью загрузочного диска восстановления.

- Редактирование реестра вручную или с помощью специальной утилиты.

14.1.Аварийное декодирование областей жесткого диска

Для этого необходимо ввести в поле авторизации загрузчика pin-код администратора, и, нажатием кнопкой F2, выбрать действие: Аварийное восстановление (Рис. 250).

Рис. 250. Аварийное декодирование дисков в загрузчике

14.2.Аварийное отключение Dallas Lock 8.0 в ручном режиме

14.2.1.Порядок аварийного отключения для Windows XP/2003

- Для аварийного отключения системы защиты Dallas Lock 8.0 в Windows XP/2003 необходимо получить доступ к файловой системе.

Чтобы запустить консоль восстановления, необходим установочный диск Windows ХР/2003. В некоторых случаях консоль восстановления может быть уже установлена вместе с ОС на ПК, тогда ее можно выбрать при обычном запуске Windows из меню параметров загрузки.

- После запуска диска дождаться завершения процесса копирования файлов установки, затем выбрать из меню параметров загрузки Консоль восстановления (Recovery Console), нажав «R».

- Выбрать копию Windows, которую следует восстанавливать. На экране появится список операционных систем, установленных на ПК. В большинстве случаев Windows — единственная, поэтому следует нажать «1» и «Enter».

- Далее ввести пароль администратора. После чего откроется доступ к корню каталога файловой системы: «C:Windows».

- После получения доступа к файловой системе необходимо подменить системные файлы.

- ren dlautp.dll dlautp_.dll

- copy msv1_0.dll dlautp.dll

- ren dlkerber.dll dlkerber_.dll

- copy kerberos.dll dlkerber.dll

- ren dlgina.dll dlgina_.dll

- copy msgina.dll dlgina.dll

- После подмены системных файлов необходимо очистить реестр.

Рис. 251. Окно редактора реестра

- Необходимо удалить ключ GinaDLL, расположенный по пути: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

- Также необходимо найти и полностью удалить из реестра следующие разделы:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlCrypt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLDisk.

Для удаления разделов из ветки Root необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки Root) (Рис. 252).

- Также необходимо изменить значение ключа UpperFilters в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClassD36E967-E325-11CE—BFC1-08002BE10318>: вместо «DlDisk PartMgr» следует оставить «PartMgr».

14.2.2.Порядок аварийного

отключения для Windows Vista/2008/7/2008R2/8/2012

- Для аварийного отключения системы защиты Dallas Lock 8.0 в ОС Windows Vista/2008/7/2008R2/8/2012 необходимо получить доступ к файловой системе.

WinRE может быть загружена с установочного диска операционной системы. Но можно воспользоваться встроенным инструментом восстановления, не требующим загрузки с CD. Для этого необходимо запустить меню дополнительных вариантов загрузки (перед началом загрузки ОС нажать F8 на клавиатуре) (Рис. 253).

Рис. 253. Меню дополнительных вариантов загрузки ОС Windows 7

Необходимо выбрать «Устранение неполадок компьютера» (Repair Your Computer).Windows загрузит необходимые файлы и запустит процесс восстановления. Система попросит выбрать язык и ввести авторизационные данные. Появится необходимое окно параметров восстановления системы. В нем следует выбрать открытие окна командной строки.

С помощью командной строки необходимо переключиться на диск (раздел жесткого диска), где установлена система защиты Dallas Lock 8.0. Следует учесть, что буква того диска, который определен консолью восстановления как диск с установленной системой защиты, может не совпадать с буквой диска назначенного ОС, на который система защиты была установлена (диск С) (Рис. 254).

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlDisk,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDlFlt

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLCRYPT,

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLDisk.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_DLFlt,

Настройка параметры входа

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Читайте также:

- Автокад не видит объекты

- Как найти чек в 1с штрих м

- Не видно текста выноски в автокаде

- Teamviewer quicksupport что это за программа отзывы

- Как отделить голос от музыки в adobe premiere pro

Содержание

- Dallas lock настройка принтера

- Настройка СЗИ Dallas Lock версии 8-К

- Настройка СЗИ Dallas Lock версии 8-К

Dallas lock настройка принтера

ИО Капитана Очевидности

Сообщения: 5360

Благодарности: 1102

Организовали новое рабочее место на Windows 7 Prof x64

Для работы с документами установили MS Office 2003 (знаю, старый, но операторам так привычнее).

Для защиты информации используется Dallas Lock 8.0-C

Вскоре выявилась следующая проблема: при работе в сеансе с повышенным уровнем секретности программы Microsoft Office 2003 не могут ничего выводить на печать. Показывает окно с сообщением о проблемах отправки документа на печать.

Причём проблема именно в MS Office 2003 — «Блокнот», LibreOffice и прочие программы печатают нормально.

Пытался отследить момент ошибки через Procmon, но ничего подозрительного не нашёл.

При переводе Dallas Lock в режим обучения, было выявлено следующее

При печати из программ MS Office 2003 процесс диспетчера печати (Spool.exe) записывает информацию в файл C:WindowsSystem32NE00 или NE01.

Для каждого принтера используется своё имя файла: NE00 — предустановленный драйвер виртуального принтера «Microsoft XPS», NE01 — физический принтер рабочего места, другие виртуальные или реальные принтеры получали бы следующие номера в порядке установки.

После выхода из режима обучения в список прав мандатного доступа было добавлено правило «Секретно» для файла C:WindowsSystem32NE01 (файл соответствует физическому принтеру). Поскольку файл является временным, был использован режим «дескриптор по пути».

После этого программы MS Office 2003 начали печатать на этот принтер при работе системы на мандатном уровне «секретно», но перестали печатать в обычном уровне работы.

На рабочем месте выполняется работа с документами разной степени секретности.

Dallas Lock не позволяет назначить режим «разделяемой папки» для файла.

Для папки System32 назначить режим «разделяемой папки» невозможно, поскольку это нарушит работу операционной системы.

Прошу дать совет по способу исправления или обхода выявленной проблемы.

——-

Самое совершенное оружие, которым забиты арсеналы богатых и процветающих наций, может легко уничтожить необразованного, больного, бедного и голодного. Но оно не может уничтожить невежество, болезнь, нищету и голод. (Фидель Кастро)

Почему всех осужденных за измену Родине при Сталине реабилитировали при Горбачёве по отсутствию состава преступления? Потому что при Горбачёве измену Родине перестали считать преступлением.

Источник

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К