Чтобы решить эту проблему, пришлось немного покопаться в настройках программы.

Для начала нужно кликнуть правой клавишей мыши по значку установленной программы, расположенному в трее, чтобы перейти непосредственно в раздел «Настройки».

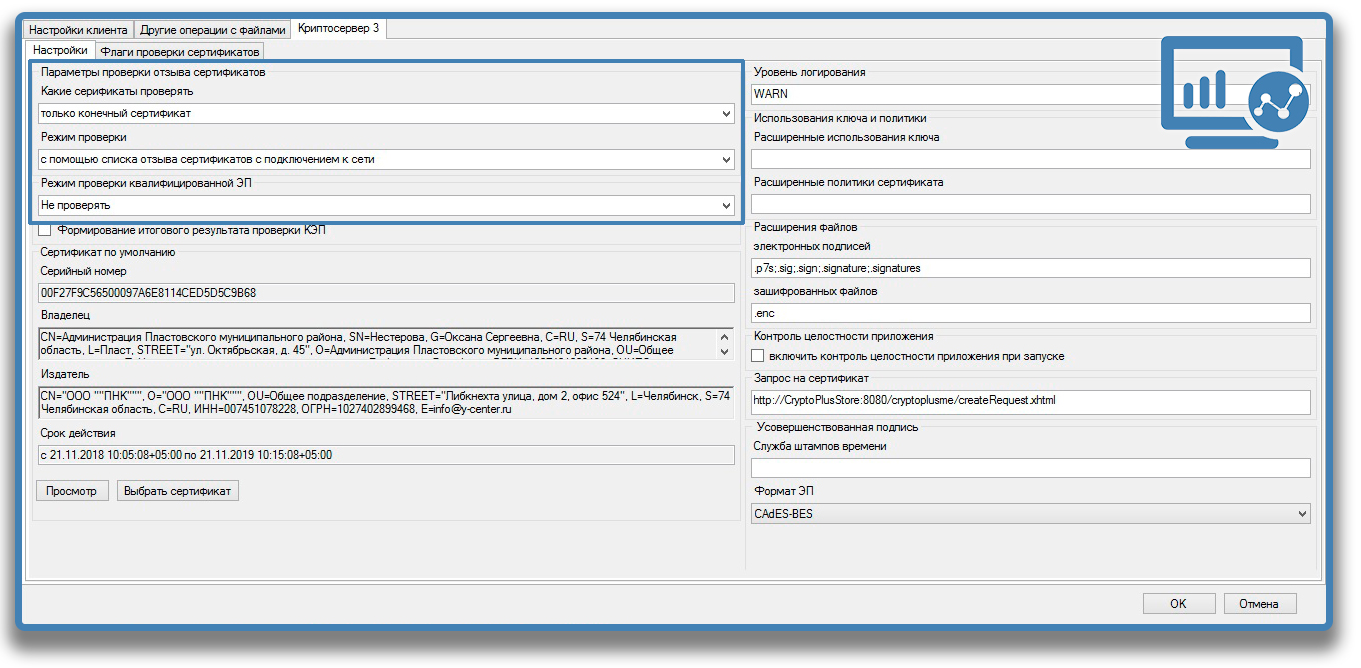

Далее переходим во вкладку «Криптосервер 3» и в открывшемся окне «Какие сертификаты проверять» выбираем «Только конечный сертификат»

В «Режим проверки» подставляем значение

А

отмечаем чекбокс «Не проверять»

Остальное я оставила как было. Естественно, для вступления изменений в силу нужно не забыть кликнуть по кнопке ОК. В моем случае это решило проблему дальнейшей работы с сайтом ПФР.

Перейти к содержанию

На чтение 1 мин Просмотров 2к. Опубликовано 07.10.2022

Для работы Пенсионного Фонда России требуется специальный плагин, который система предложит вам установить во время входа — Crypto + DE

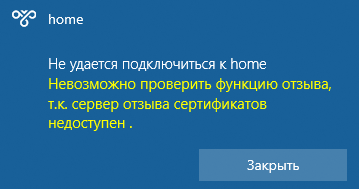

Если быть точнее, вероятно вы даже сможете войти, а вот подписать документ с разрешением на использование — может быть проблемно, т.к. будет возникать ошибка:

Криптосервер 3 Ошибка при инициализации криптографической сессии.

Функция отзыва не смогла произвести проверку отзыва для сертификата. Невозможно проверить функцию отзыва, т.к. сервер отзыва сертификатов недоступен

— Ищет в правом нижнем углу значок Crypto + DE (зелененький) и кликаем правой кнопкой мышки

— Настройки

— Переходим на вкладку «Криптосервер 3»

— Вкладка «Какие сертификаты проверять» выбираем > «Только конечный сертификат»

— В режиме проверки выбираем «С помощью списка отзыва сертификатов с подключением по сети»

— В графе «Режим проверки квалифицированной ЭП» выбираем > «Не проверять»

— Нажимаем ОК и перезапускаем Crypto + DE

— Все должно работать 🙂

Лучшей Вашей благодарностью будет комментарий под этой записью, спасибо

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите левый Ctrl+Enter.

Мы используем cookie-файлы, чтобы получить статистику, которая помогает нам улучшить сервис для Вас с целью персонализации сервисов и предложений. Продолжая пользоваться сайтом, вы даёте согласие на использование ваших cookie-файлов.

Произошла небольшая неприятность на работе. Ноутбук, на котором настроено рабочее место для ЕГИССО срочно понадобилось отдать на время другому пользователю. «Ничего страшного» — подумал я, — «настрою портал на другом компьютере, благо как настраивать давно уже известно».

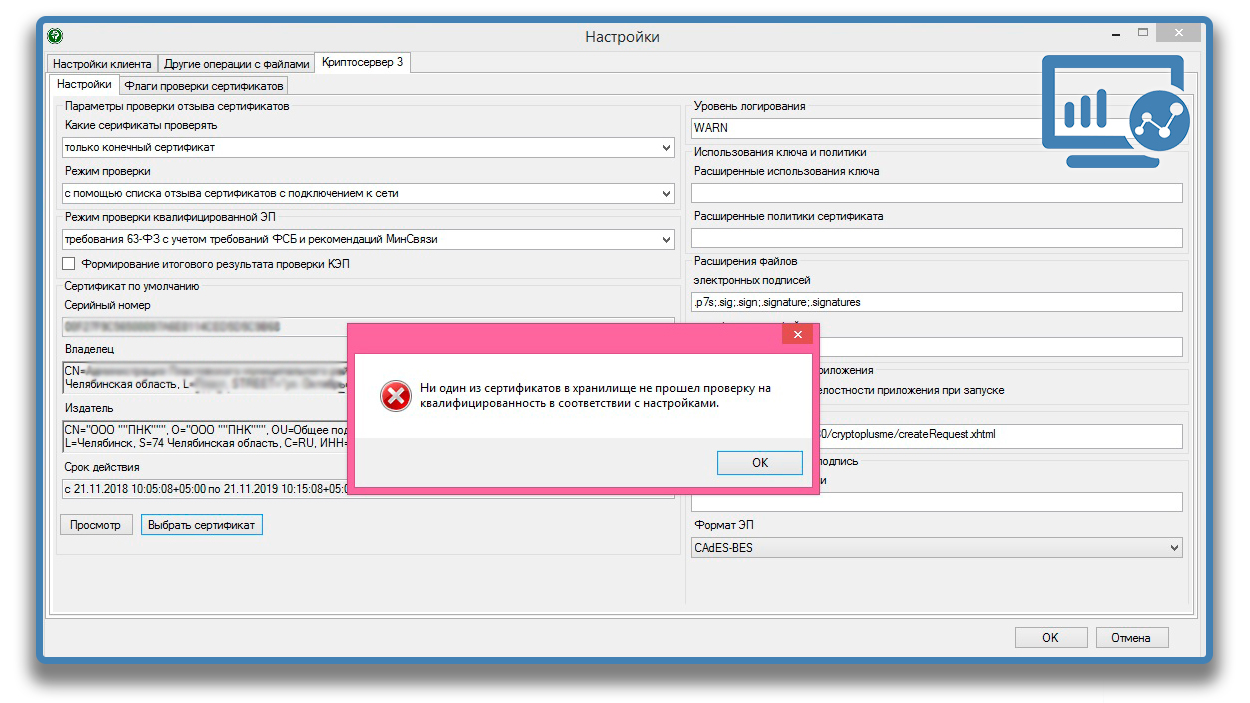

Но после того как все необходимые компоненты были установлены, средство для работы с электронной подписью CryptoDE начало капризничать и никак не хотело подписывать документы. Постоянно выскакивающее окно сообщало: «Ни один из сертификатов в хранилище не прошел проверку на квалифицированность в соответствии с настройками». Чтобы избавиться от этой ошибки, понадобилось немного поковыряться в настройках программы. В данной статье речь пойдет о том, как провести настройку CryptoDE для ЕГИССО.

Содержание

- Где скачать Crypto+DE

- Ошибка

- Настройка CryptoDE для ЕГИССО

- Итог

Где скачать Crypto+DE

Скачать актуальную версию программы можно:

- С официального сайта ПФР (ссылка)

- Яндекс Диск (ссылка)

Ошибка

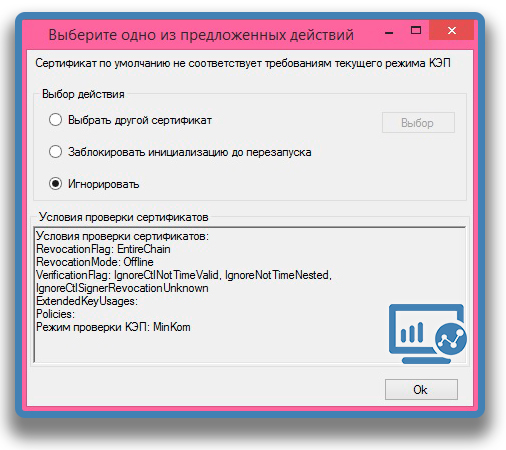

Если правой кнопкой мыши нажать на значок Crypto+DE, а затем «Выбрать сертификат по умолчанию», то программа успешно предложит выбрать сертификат из установленных сертификатов. Но это действие ничего не решит, т.к. при подписании документа выскочило окно, которое оповещает о том, что сертификат по умолчанию не соответствует требованиям текущего режима КЭП.

Настройка CryptoDE для ЕГИССО

Итак, для решения данной проблемы необходимо немного поковыряться в настройках программы.

- Нажимаем правой кнопкой мыши на значок Crypto+DE в трее и переходим в раздел «Настройки»

- Во вкладке «Настройки клиента» все значения оставляем по умолчанию.

- Нас интересует вкладка «Криптосервер 3».

- «Какие сертификаты проверять» выставляем значение «Только конечный сертификат»

- «Режим проверки» выставляем значение «С помощью списка отзыва сертификатов с подключением к сети»

- «Режим проверки квалифицированной ЭП» ставим «Не проверять»

- Все остальные значения я оставил по умолчанию. Не забываем нажать «Ок», чтобы все изменения вступили в силу.

Итог

На этом настройка CryptoDE завершена. Все документы успешно подписываются и загружаются на портал в кабинете поставщика информации. Оставлю на всякий случай скриншот настроек, которые действуют у меня в данный момент. Если у Вас не заработало или что-то не получилось, можете смело написать в комментариях. Постараюсь всем помочь!

Администратор

Поставщик информации

Задать вопрос

Остались вопросы? Помогу, чем смогу!

Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.6

»

КриптоПро TLS + «Функция отзыва не смогла произвести проверку отзыва для сертификата»

|

D!m@n |

|

|

Статус: Активный участник Группы: Участники Зарегистрирован: 28.10.2008(UTC) |

Добрый день! Веб-служба WCF использует HTTPS с аутентификацией клиента по сертификату. На стороне службы: На клиенте: Эксперимент №1: Эксперимент №2: Эксперимент №3: Эксперимент №4: Скажите, пожалуйста, как победить ошибку 0x80092012 КриптоПро TLS? Отредактировано пользователем 21 августа 2011 г. 13:56:39(UTC) |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы

Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

Выложите настройки netsh http show sslcert из привязки службы?Для RSA издатели клиентских сертификатов те же? и настройки? Отредактировано пользователем 22 августа 2011 г. 7:10:39(UTC) Пользователь Максим Коллегин прикрепил следующие файлы:

У Вас нет прав для просмотра или загрузки вложений. Попробуйте зарегистрироваться. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

D!m@n |

|

|

Статус: Активный участник Группы: Участники

Зарегистрирован: 28.10.2008(UTC) |

maxdm, огромное спасибо за оперативный ответ! Вывод netsh http show sslcert Код: Из журнала CAPI2: Код: И сразу за ним: Код: Т.е. получается, что все-таки не вытягивается CRL в онлайне? (как установить причину? ведь я могу скачать CRL через IE) Что касается RSA-шных сертификатов, с которыми все получилось, то они все сделаны с помощью makecert и, конечно, имеют ряд отличий: Отредактировано пользователем 22 августа 2011 г. 14:43:05(UTC) |

|

|

|

D!m@n |

|

|

Статус: Активный участник Группы: Участники Зарегистрирован: 28.10.2008(UTC) |

И еще добавлю: |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы

Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

Цитата: Проверка отзыва с использованием только кэшированного сертификата клиента : Disabled вот эту настройку нужно изменить. Отредактировано пользователем 22 августа 2011 г. 15:49:04(UTC) |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

D!m@n |

|

|

Статус: Активный участник Группы: Участники Зарегистрирован: 28.10.2008(UTC) |

maxdm написал: Цитата: Проверка отзыва с использованием только кэшированного сертификата клиента : Disabled вот эту настройку нужно изменить. Если не ошибаюсь, для этого в реестре в разделе sslbindinginfo данного порта надо поставить Попробовал, перезагрузился, опция действительно установилась в Enabled. В журнале CAPI2 больше нет попыток получить CRL через точку распространения, но ошибка «Функция отзыва не смогла произвести проверку отзыва для сертификата» сохраняется. При этом CRL был импортирован вручную. Отредактировано пользователем 22 августа 2011 г. 16:52:49(UTC) |

|

|

|

D!m@n |

|

|

Статус: Активный участник Группы: Участники

Зарегистрирован: 28.10.2008(UTC) |

Уффф, кажись разобрался. maxdm, поправьте меня, пожалуйста, если я что-то понял не так. И еще — огромное Вам спасибо за помощь! P.S. Еще эксперимент провел: Отредактировано пользователем 22 августа 2011 г. 17:14:13(UTC) |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы

Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

Да, после установки нужно переместить CRL в хранилище компьютера или выбрать хранилище при установке. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

D!m@n |

|

|

Статус: Активный участник Группы: Участники Зарегистрирован: 28.10.2008(UTC) |

maxdm написал: Да, после установки нужно переместить CRL в хранилище компьютера или выбрать хранилище при установке. Так при импорте через GUI он не предлагает выбрать, чье это хранилище — локального компьютера или текущего пользователя. Он предлагает выбрать только название хранилища… |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы

Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

там есть крыжик — показывать физические хранилища. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.6

»

КриптоПро TLS + «Функция отзыва не смогла произвести проверку отзыва для сертификата»

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Перейти к содержанию

На чтение 1 мин Просмотров 3.4к. Опубликовано 08.12.2021

На днях попытался подключиться к своему домашнему серверу через VPN SSTP, подключение всегда работало идеально, но тут не смог подключиться и получил ошибку: «Невозможно проверить функцию отзыва, т.к. сервер отзыва сертификатов недоступен».

При подключении для VPN-соединений по протоколу SSTP, клиент должен проверить не отозван ли сертификат и у него. Для решения проблемы, можно отозвать сертификат на сервере или отменить проверку сертификатов на клиенте.

Отмена проверки сертификата на клиенте

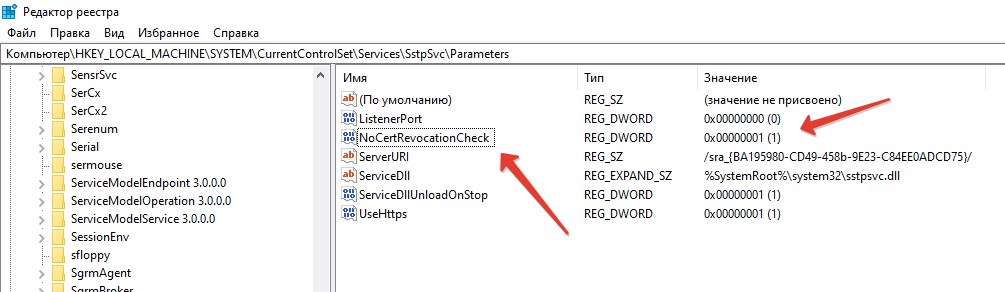

Для отмены проверки, внесите изменения в реестр в ветку:

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesSstpsvcparameters

И в параметре типа DWORD с именем NoCertRevocationCheck, присвойте значение 1.

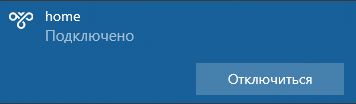

Готовый файл исправления реестра, можно скачать тут. После изменений, перезагрузите компьютер и проверьте работает ли соединение. У меня заработало и без перезагрузки.

Надеюсь материал помог вам решить ошибку!

Администратор

«Админы делятся на тех, кто не делает бэкапы, и тех, кто уже делает». Народная мудрость.

microsoft-windows:windows-server-2012-r2:remote-access:how-to-disable-certificate-revocation-check-on-sstp-windows-client

Как отключить проверку отзыва сертификата VPN-сервера на клиенте с ОС Windows при использовании SSTP VPN

Цитата из статьи TechNet Library — Configure RRAS with a Computer Authentication Certificate:

По умолчанию для VPN-подключений по протоколу SSTP клиенты должны проверить, что сертификат не отозван.

Для этого проверяется сервер, указанный в сертификате как сервер, на котором размещается список отзыва сертификатов (CRL).

Если с сервером, на котором размещается список отзыва сертификатов, не удается связаться, проверка завершается с ошибкой, а VPN-подключение отбрасывается. Чтобы предотвратить это, следует опубликовать список отзыва сертификатов на сервере, доступном через Интернет, или отменить обязательную проверку этого списка на клиенте.

Чтобы отменить проверку списка отзыва сертификатов, создайте параметр реестра типа DWORD с именем NoCertRevocationCheck в следующем расположении:

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesSstpsvcparameters

Присвойте параметру значение 1.

Имейте ввиду, что отключение проверки отзыва сертификата таким образом повлияет на все VPN-соединения на клиенткой системе, что понизит уровень безопасности клиентской системы в целом, поэтому использовать такой метод имеет смысл лишь в крайних случаях, например на период решения проблем с недоступным CRL

Алексей Максимов

Время публикации: 28.04.2016 12:10

microsoft-windows/windows-server-2012-r2/remote-access/how-to-disable-certificate-revocation-check-on-sstp-windows-client.txt

· Последнее изменение: 28.04.2016 12:14 —

Алексей Максимов

Содержание

- ЕГИССО настройка рабочего места

- Программы для ЕГИССО

- Настройка рабочего места ЕГИССО

- Настройка браузера для ЕГИССО

- В заключение

- Настройка CryptoDE для ЕГИССО

- Где скачать Crypto+DE

- Ошибка

- Настройка CryptoDE для ЕГИССО

ЕГИССО настройка рабочего места

Каждый орган местного самоуправления и подведомственные им организации, которые осуществляют назначение мер социальной защиты должны предоставлять информацию о мерах социальной поддержки. В связи с этим вопрос как произвести настройку рабочего места ЕГИССО становиться всё более актуальным. В этой статье мы разберем какое ПО нужно использовать для организации защищенного соединения и как настроить компьютер под ЕГИССО

Программы для ЕГИССО

Начнем с загрузки всего необходимого нам для настройки рабочего места, чтобы потом на это не отвлекаться. И так, для работы с порталом ЕГИССО нам понадобятся:

- В первую очередь операционная система Windows 7 или Windows 10. В случае с Windows 7 возможно ещё понадобиться дополнительно обновить браузер Internet Explorer до 11 версии;

- Криптопровайдер КриптоПро CSP 4.0 R3. Скачать дистрибутив для установки можно с официального сайта КриптоПро (Обязательно требуется регистрация);

- Прикладное программное обеспечение управления электронной подписью и шифрованием (ППО УЭПШ) Crypto+ DE 3.1;

- Плагин для браузера КриптоПро ЭЦП Browser plug-in версии 2.0;

- Плагин для работы с порталом государственных услуг IFCPlugin;

- Корневой сертификат ЕГИССО;

- Сертификат безопасности выданный на юридическое лицо. Его можно получить в авторизованном удостоверяющем центре.

На этом перечень нужных нам программ для работы с ЕГИССО окончен.

Настройка рабочего места ЕГИССО

Приступаем к установке и настройке программного обеспечения для организации работы в кабинете поставщика информации (КПИ).

Первым делом, должна быть произведена настройка КриптоПро для ЕГИССО. Скачиваем и устанавливаем КриптоПро CSP 4.0 R3. Хотелось бы подчеркнуть, рекомендуемая версия программы КриптоПро CSP 4.0.9944. С этой сборкой проблем во время работы обнаружено не было. Запускаем установочный файл и нажимаем «Установить (рекомендуется)», при этом пункт «Установить корневые сертификаты» должен быть отмечен.

После установки КриптоПро перезагружаем компьютер и устанавливаем корневой сертификат ЕГИССО. Кликаем два раза по ранее загруженному сертификату. Затем кликаем по кнопке «Установить сертификат…».

В мастере импорта сертификатов отмечаем пункт «Поместить все сертификаты в следующее хранилище» затем жмем кнопку «Обзор…».

В предоставленном списке выбираем «Доверенные корневые центры сертификации» и нажимаем «ОК».

Далее, если всё сделано верно, на экране появится окно с предупреждением о безопасности. Это окно носит уведомительных характер, подтверждаем установку сертификата ЕГИССО нажатием на кнопку «Да».

После подтверждения вы увидите сообщение о том, что импорт успешно выполнен. Установка сертификата ЕГИССО завершена.

Следующим шагом копируем контейнер закрытого ключа и устанавливаем сертификат организации выданный авторизованным удостоверяющим центром. Перед началом копирования подключите устройство на котором храниться контейнер с сертификатом.

После подключения устройства открываем КриптоПро CSP, переходим на вкладку «Сервис» и кликаем «Скопировать…».

В открывшимся окне нажимаем «Обзор…», затем выбираем контейнер для копирования.

Вводим пароль от контейнера (пароль по умолчанию обычно 12345678) и жмем «ОК». Ставить галочку «Запомнить пароль» не нужно, так как обращаться к данному контейнеры с этого компьютера вы больше не будете.

В следующем окне выбираем пункт «Реестр».

Устанавливаем пароль на создаваемый контейнер и опять жмем «ОК».

Следующее сообщение которое вы увидите, уведомляет об успешном копировании контейнера.

Возвращаемся во вкладку «Сервис». Теперь нам надо установить сертификат из контейнера. Для этого нажимаем «Просмотреть сертификаты в контейнере…».

Жмем «Обзор…» и выбираем контейнер который только что скопировали. Будьте внимательны, поле «Считыватель» должно содержать «Реестр». Чтобы не ошибиться можете отключить устройство с которого копировали контейнер.

Вводим пароль от контейнера и нажимаем «ОК». В этот раз лучше отметить поле «Запомнить пароль», чтоб не пришлось его больше заполнять при обращении к контейнеру через КриптоПро.

Проверяем данные по сертификату, что бы не ошибиться с выбором контейнера если их у вас несколько. И кликаем по кнопке «Установить».

После этого появиться сообщение в котором сказано, что сертификат установлен в хранилище.

Контейнер не содержит сертификата

Часть работы по настройке рабочего места ЕГИССО касающаяся КриптоПро CSP 4.0 R3 и установки сертификатов выполнена. Переходим к этапу установки плагина пользователя системы электронного правительства. Для этого запускаем установочный файл IFCPlugin и нажимаем «Далее».

Дожидаемся окончания процесса и переходим к установке КриптоПро ЭЦП Browser plug-in версии 2.0. Для этого запускаем файл cadesplugin и нажимаем «Да». После установки рекомендовано перезапустить браузер.

Приступаем к установке УЭПШ Crypto+DE.

Во время установки Crypto+DE скачивает с интернета недостающие для работы компоненты. По этому процесс установки может занять от пары минут до получаса, возможно и больше (в зависимости от скорости вашего интернета). Терпеливо ждем и ни в коем случае не прерываем процесс установки. По окончанию процесса установки будет предложено запустить программу.

После нажатия «Готово» будет предложено установить сертификат, обязательно нажимаем «Да».

Затем программа предложит установить ещё один сертификат, тоже обязательно соглашаемся.

После их установки появиться сообщение в котором говориться что «Установка корневого сертификата для https завершена». Это говорит о том, что Crypto+DE установлена верно. Перезагружаем компьютер.

Осталось выполнить еще пару шагов. После загрузки компьютера нажимаем правой кнопкой мыши по зеленому значку только что установленной программы в трее возле часов. И выбираем пункт «Настройки».

Первым делом переходим во вкладку «Криптосервер 3» и изменяем параметр режима проверки на пункт «с помощью списка отзыва сертификатов с подключением к сети». В параметре «Сертификат по умолчанию» должен отображаться сертификат юридического лица, который устанавливали через КриптоПро.

Установка и настройка программ для рабочего места ЕГИССО был выполнена успешно!

Настройка браузера для ЕГИССО

Переходим к настройке браузера. Запускаем Internet Explorer 11, нажимаем шестеренку в правом верхнем углу и выбираем пункт «Свойства браузера».

В открывшимся окне переходим на вкладку «Безопасность». Выбираем зону «Надежные сайты» и нажимаем кнопку «Сайты».

Далее снимаем галочку «Для всех сайтов этой зоны требуется проверка серверов (https:)» Затем добавляем поочередно узлы http://*.egisso.ru, https://*.egisso.ru и https://*.gosuslugi.ru.

После нажатия кнопки «Закрыть», переходим на вкладку «Дополнительно». В этой вкладке снимаем галочку с пункта SSL 3.0. Обязательно должны быть отмечены пункты:

- TLS 1.0;

- Использовать TLS 1.1;

- Использовать TLS 1.2.

На этом настройка браузера, ровно, как и настройка рабочего места ЕГИССО, завершена.

Для проверки доступа в кабинет поставщика информации заходим на сайт ЕГИССО и жмем на ссылку «Поставщик информации».

Если настройка была произведена правильно, то вы будите перенаправлены на форму авторизации через сайт госуслуги.

В заключение

В этой статье рассмотрена настройка КриптоПро для ЕГИССО, настройка Crypto+DE и браузера Internet Explorer. Как видите сам процесс настройки не сложный и сводиться к нескольким действиям. Скачиваете дистрибутивы по приведенным в статье ссылкам (все ссылки даны на официальные источники). Устанавливаете криптропровайдер КриптоПро CSP, перезагружаете компьютер. Настраиваете сертификат ЕГИССО и вашей организации. Устанавливаете плагины КриптоПро ЭЦП Browser plug-in и пользователя системы электронного правительства IFCPlugin. Затем устанавливаете Crypto+DE. Перезагружаете компьютер и настраиваете Crypto+DE. Последним шагом является настройка браузера Internet Explorer.

Источник

Настройка CryptoDE для ЕГИССО

Произошла небольшая неприятность на работе. Ноутбук, на котором настроено рабочее место для ЕГИССО срочно понадобилось отдать на время другому пользователю. «Ничего страшного» — подумал я, — «настрою портал на другом компьютере, благо как настраивать давно уже известно».

Но после того как все необходимые компоненты были установлены, средство для работы с электронной подписью CryptoDE начало капризничать и никак не хотело подписывать документы. Постоянно выскакивающее окно сообщало: «Ни один из сертификатов в хранилище не прошел проверку на квалифицированность в соответствии с настройками». Чтобы избавиться от этой ошибки, понадобилось немного поковыряться в настройках программы. В данной статье речь пойдет о том, как провести настройку CryptoDE для ЕГИССО.

Где скачать Crypto+DE

Скачать актуальную версию программы можно:

- С официального сайта ПФР ( ссылка )

- Яндекс Диск ( ссылка )

Ошибка

Если правой кнопкой мыши нажать на значок Crypto+DE, а затем «Выбрать сертификат по умолчанию», то программа успешно предложит выбрать сертификат из установленных сертификатов. Но это действие ничего не решит, т.к. при подписании документа выскочило окно, которое оповещает о том, что сертификат по умолчанию не соответствует требованиям текущего режима КЭП.

Настройка CryptoDE для ЕГИССО

Итак, для решения данной проблемы необходимо немного поковыряться в настройках программы.

- Нажимаем правой кнопкой мыши на значок Crypto+DE в трее и переходим в раздел «Настройки»

- Во вкладке «Настройки клиента» все значения оставляем по умолчанию.

- Нас интересует вкладка «Криптосервер 3».

- «Какие сертификаты проверять» выставляем значение «Только конечный сертификат»

- «Режим проверки» выставляем значение «С помощью списка отзыва сертификатов с подключением к сети»

- «Режим проверки квалифицированной ЭП» ставим «Не проверять»

На этом настройка CryptoDE завершена. Все документы успешно подписываются и загружаются на портал в кабинете поставщика информации. Оставлю на всякий случай скриншот настроек, которые действуют у меня в данный момент. Если у Вас не заработало или что-то не получилось, можете смело написать в комментариях. Постараюсь всем помочь!

Источник

Здравствуйте.

Есть 1000 ПК, операционки разные; развернут внутрений центр сертификации; сертификаты успешно выдаются на 700 машинах.

На остальных 300 (в основном это XP Pro) сертификаты не получаются.

При попытке запросить на проблемном ПК сертификат выдает ошибку «Неудача при выполнении запроса сертификата. Невозможно проверить функцию отзыва, т.к. сервер отзыва сертификатов недоступен«, хотя при тех же действиях

не на проблемных ПК сертификат без проблем выдается, сервер центра сертификации работает, в списках «неудачных запросов» сертификатов эти компьютеры даже не светятся, то есть они туда даже не пытаются ломиться.

По URL к CRL проходит и файлик загружается

В логах на этих машинах стабильно вылазиет ошибка

«Автоматическая подача заявки на сертификат Локальная система: не удалось подать заявку на один сертификат Сертификат клиента ConfigMgr (0x80092013). Невозможно проверить функцию отзыва, т.к. сервер отзыва

сертификатов недоступен .

«

«Автоматическая подача заявки на сертификат Локальная система: не удалось подать заявку на один сертификат Autheticated Computer (0x80092013). Невозможно проверить функцию отзыва, т.к. сервер отзыва сертификатов недоступен

.»

Я уже не знаю куда копать. Пытался выявить какие то проблемы с сетью, обновления какие нибудь которые не стоят, сбрасывал шаблоны безопасности, копировал ветки реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftCryptography с рабочих ПК на проблемные.

- Изменен тип

1 апреля 2013 г. 7:10

Тема переведена в разряд обсуждений по причине отсутствия активности.

Перейти к содержанию

На чтение 1 мин Просмотров 7к. Опубликовано 07.10.2022

Для работы Пенсионного Фонда России требуется специальный плагин, который система предложит вам установить во время входа — Crypto + DE

Если быть точнее, вероятно вы даже сможете войти, а вот подписать документ с разрешением на использование — может быть проблемно, т.к. будет возникать

Лучшей Вашей благодарностью будет комментарий под этой записью, спасибо

Мы используем cookie-файлы, чтобы получить статистику, которая помогает нам улучшить сервис для Вас с целью персонализации сервисов и предложений. Продолжая пользоваться сайтом, вы даёте согласие на использование ваших cookie-файлов.

Произошла небольшая неприятность на работе. Ноутбук, на котором настроено рабочее место для ЕГИССО срочно понадобилось отдать на время другому пользователю. «Ничего страшного» — подумал я, — «настрою портал на другом компьютере, благо как настраивать давно уже известно».

Но после того как все необходимые компоненты были установлены, средство для работы с электронной подписью CryptoDE начало капризничать и никак не хотело подписывать документы. Постоянно выскакивающее окно сообщало: «Ни один из сертификатов в хранилище не прошел проверку на квалифицированность в соответствии с настройками». Чтобы избавиться от этой ошибки, понадобилось немного поковыряться в настройках программы. В данной статье речь пойдет о том, как провести настройку CryptoDE для ЕГИССО.

Алексей Максимов

Время публикации: 28.04.2016 12:10

microsoft-windows/windows-server-2012-r2/remote-access/how-to-disable-certificate-revocation-check-on-sstp-windows-client.txt

· Последнее изменение: 28.04.2016 12:14 —

Алексей Максимов