-

Главная

-

Инструкции

-

Windows

-

Ошибка при подключении по RDP

RDP – это протокол, предназначенный для удаленного подключения к серверу с ОС Windows. Процесс подключения по RDP довольно прост и был уже детально описан в одной из наших инструкций.

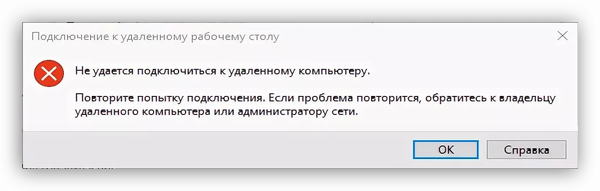

Иногда у пользователя могут возникнуть трудности при очередной попытке входа на удаленный сервер с помощью RDP. Система в момент подключения выдает ошибку и ее краткое описание. Однако для обычного пользователя информации в системном окне ошибки недостаточно, чтобы решить проблему.

В статье мы рассмотрим наиболее частые пользовательские ошибки, которые возникают при попытке входа на удаленный сервер, и опишем, как их устранить.

Ошибка №1. «Произошла внутренняя ошибка»

Во время подключения по RDP с помощью штатной утилиты Windows пользователь может получить окно с ошибкой в момент входа на сервер.

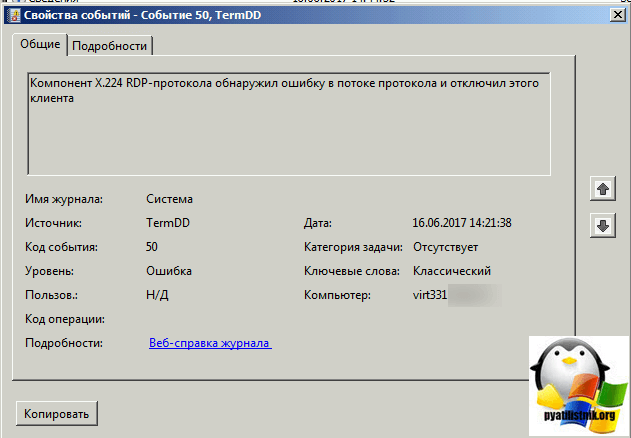

Вот ее пример:

Как видно на картинке, описание ошибки нам ничего не объясняет. Причин у нее может быть множество. Например, она может возникнуть из-за неправильной настройки подключения или настройки безопасности протокола.

Ниже рассмотрим список причин и возможных решений, которые помогли другим пользователям избавиться от ошибки.

Решение №1. Проверка работы порта

Первое, что нужно сделать – это проверить, что прослушиватель протокола RDP настроен на работу по порту 3389 как на сервере, так и на локальной машине. Для этого будем использовать системное приложение «Редактор реестра».

Перед тем, как приступать к исправлению ошибки, следует создать резервную копию реестра.

- Нажимаем сочетание кнопок WIN+R и запускаем

regedt32, используя поле ввода. - Создаем резервную копию. Для этого в окне реестра нажимаем вкладку «Файл», а затем «Экспорт». После выбираем место, где будут храниться файлы реестра. Если после внесенных изменений возникнут какие-либо ошибки, реестр можно будет восстановить («Файл» → «Импорт»).

- Далее открываем папку «RDP-Tcp». Для этого воспользуемся поиском, как показано на рисунке ниже.

- Для продолжения поиска используем кнопку F3. Нажимать ее нужно до тех пор, пока адрес папки не совпадет с адресом на картинке ниже.

- В найденной папке ищем параметр, который называется «PortNumber». В ситуации, когда его значение не равно 3389, его следует поменять.

- Теперь нужно повторить предыдущий шаг, только для удаленного сервера.

- После проверки портов следует выполнить перезапуск служб. Подробнее — в описании решения №2.

- Выполняем повторный вход на сервер.

Решение №2. Перезапуск служб удаленных рабочих столов

Если порт прошел проверку в предыдущем решении или был настроен правильно, то переходим к перезапуску служб удаленных рабочих столов. Чтобы не перезагружать устройства, которые могут находиться в работе, воспользуемся утилитой «Управление компьютером».

- Воспользуемся сочетанием кнопок WIN+R и запускаем

compmgmt.msc, используя поле ввода. - Далее переходим во вкладку «Службы и приложения», а затем открываем «Службы».

- Находим «Службы удаленных рабочих столов» и кликаем «Перезапустить службу», как показано на картинке ниже.

- Далее снова выполняем предыдущие 2 шага, но в этот раз для сервера. Чтобы это сделать, нужно для начала нажать правой кнопкой мыши по вкладке «Управление компьютером», а затем нажать «Подключиться к другому компьютеру».

- После успешного подключения повторяем шаги 2 и 3.

- Пробуем заново подключиться к серверу.

Решение №3. Проверка статуса протокола на сервере

Чтобы проверить статус работы протокола RDP на сервере, воспользуемся системным приложением «Редактор реестра» из Решения №1.

- Нажимаем сочетание кнопок WIN+R и запускаем

regedt32, используя поле ввода. - Теперь выполняем подключение к сетевому реестру, как показано на картинке ниже.

- Далее переходим в 2 папки, которые называются Terminal Server и Terminal Services. Для этого воспользуемся поиском (сочетание клавиш CTRL+F).

Переключаться между найденными папками можно с помощью клавиши F3. Нажимаем ее до тех пор, пока адрес папки не совпадет с адресом на картинке ниже.

То же самое выполняем для папки Terminal Services. Ее адрес при поиске должен совпасть со следующим.

В двух найденных выше папках ищем fDenyTSConnections. Искомый параметр может принимать два значения: либо 0, либо 1. Первое указывает на успешную работу протокола RDP. Второе предполагает, что он отключен.

- Изменяем значения параметров на 0.

- Пробуем заново выполнить вход на сервер.

Решение №4. Изменение настроек подключения

Отдельным пользователям удалось проблему благодаря корректировкам настроек подключения к удаленному серверу. Опишем ниже пошаговое решение:

- В программе «Подключение к удаленному рабочему столу» открываем дополнительные параметры подключения.

- Среди всех вкладок выбираем «Взаимодействие» и кликаем на нее.

- Далее в поле, указанном на картинке ниже, следует установить или убрать галочку, в зависимости от того, в каком состоянии оно находится сейчас.

- Теперь пробуем заново выполнить подключение.

Решение №5. Очистка кэша подключений

Кроме перечисленных выше решений, можно попробовать очистить кэш подключений. Для этого выполним следующие шаги:

- Для начала следует включить отображение скрытых папок. Для этого устанавливаем галочку в соответствующем поле, как показано на картинке ниже.

- Далее переходим в папку Cache, которая расположена по адресу

C:Users%Имя_пользователя%AppDataLocalMicrosoftTerminal Server Client, и удаляем все, что в ней находится. - Теперь заходим в системное приложение «Редактор реестра», о котором говорилось ранее, и переходим к вкладке Servers (HKEY_CURRENT_USER → Software → Microsoft → Terminal Server Client). Здесь также удаляем все записи.

- Перезагружаем компьютер и выполняем повторное подключение к удаленному серверу.

Решение №6. Увеличение лимита на количество подключений

Внутренняя ошибка подключения по RDP может быть также решена за счет увеличения параметра реестра, отвечающего за ограничение количества сетевых подключений. Данный параметр по умолчанию в сетевых версиях равен 3000, а в десктопных всего 100. Он может очень быстро забиться, вследствие чего у пользователя и возникают трудности с входом.

Для исправления проблемы следует увеличить размер параметра MaxOutstandingConnections. Чтобы это сделать, достаточно запустить терминал (обязательно в режиме администратора) и выполнить специальную команду:

REG ADD "HKLMSYSTEMCurrentControlSetControlTerminal Server" /v MaxOutstandingConnections /t REG_DWORD /d 65536Результат выполнения команды продемонстрирован на картинке ниже.

Теперь перезагружаем службы удаленных рабочих столов и пробуем заново выполнить вход на сервер.

Ошибка №2 «CredSSP: ошибка при проверке подлинности»

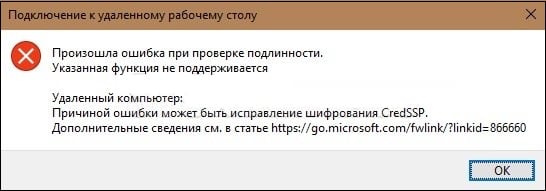

Ошибка проверки подлинности при подключении по RDP возникает на этапе авторизации.

Как видно по картинке выше, система указывает пользователю на возможную причину ошибки, связанную с CredSSP.

CredSSP – это протокол Windows, который служит для безопасной передачи учетных данных от локальной машину к серверу. Он защищает пользователя от DDoS-атак или несанкционированного доступа к серверу.

Ошибка проверки подлинности зачастую возникает у пользователей из-за отсутствия обновлений безопасности на пользовательском компьютере, либо на самом удаленном сервере.

Ниже подробно опишем решение ошибки CredSSP во время подключения по RDP для Windows версий Home и Professional.

Скачать обновление безопасности после удачного входа пользователя на сервер возможно с официального сайта Microsoft либо в разделе «Центр обновления Windows» в параметрах вашей системы.

Решение №1. Windows Home

Описанное ниже решение ориентировано на пользователей с ОС Windows Home.

- Для начала открываем на пользовательском компьютере терминал, запущенный от имени администратора.

- Далее вводим команду в строку терминала:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2Используемая команда вносит корректировки в реестр Windows, добавляя ключ, отвечающий за изменение политики безопасности CredSSP. Значение 2 устанавливает самый низкий уровень защиты.

- Перезагружаем устройство.

- Пробуем заново подключиться к серверу.

- Далее на сервере следует обязательно установить необходимые обновления безопасности.

- По завершении обновлений нужно вернуть начальные настройки безопасности, используя команду из шага №2. Только вместо 2 на конце, нужно ввести 0.

Решение №2. Windows Professional

Предложенное ниже решение подойдет тем пользователям, кто пользуется профессиональной версией Windows.

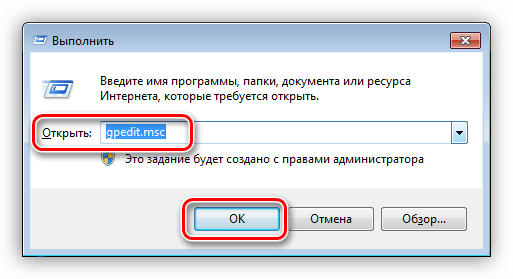

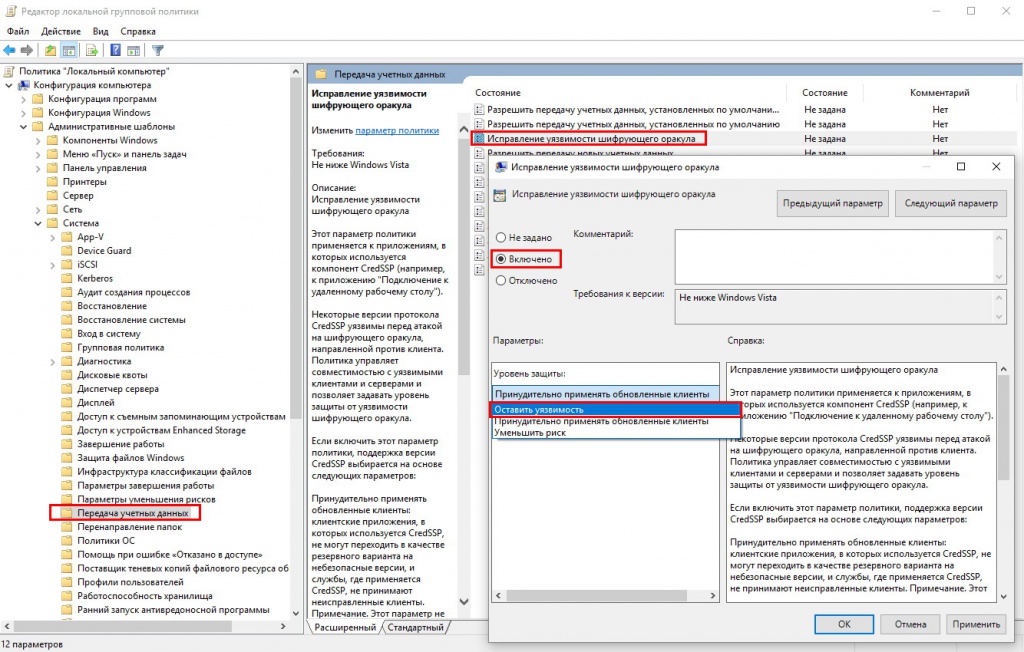

- Для начала открываем системное приложение «Редактор локальной групповой политики». Используем сочетание кнопок WIN+R и открываем

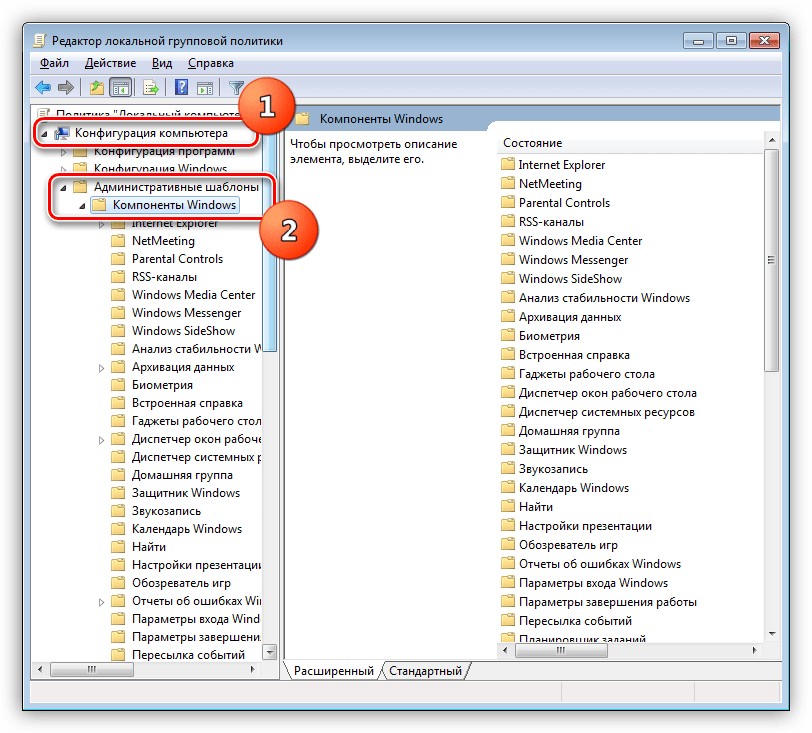

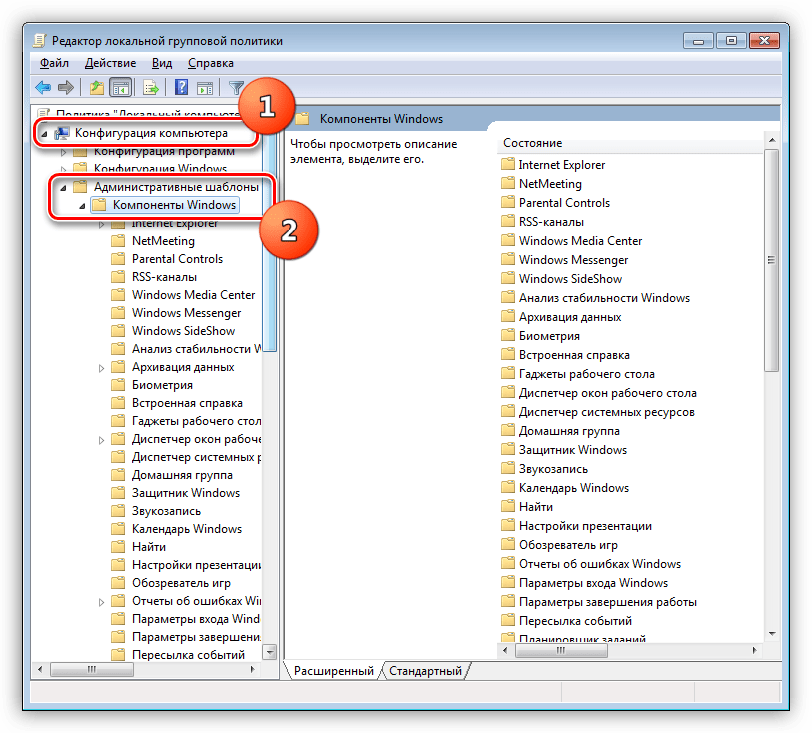

gpedit.msc, используя поле ввода. - В открывшейся системе переходим в папку «Передача учетных данных» (Конфигурация компьютера → Административные шаблоны → Система → Передача учетных данных).

- Среди всех параметров выбранной папки ищем «Защита от атак с использованием криптографического оракула». Щелкаем по нему дважды.

- В открывшемся окне включаем использование выбранного параметра, а также устанавливаем такой же уровень защиты, как на картинке ниже.

- Перезагружаем устройство.

- Пробуем заново подключиться к серверу.

- Далее следует сразу перейти к установке всех обновлений безопасности.

- По завершении обновлений рекомендуется сразу возвратить параметр «Защита от атак с использованием криптографического оракула» в первоначальное состояние.

Заключение

Мы рассмотрели 2 популярные ошибки подключения по RDP. Это внутренняя ошибка подключения и ошибка при проверки подлинности. К каждой из ошибок мы подобрали решения, которые в большинстве случаев помогут пользователям исправить их.

В последнее время всё чаще у пользователей Windows 7 возникает ошибка при подключении к удаленному рабочему столу на Windows Server 20162019 через шлюз удаленных рабочих столов.

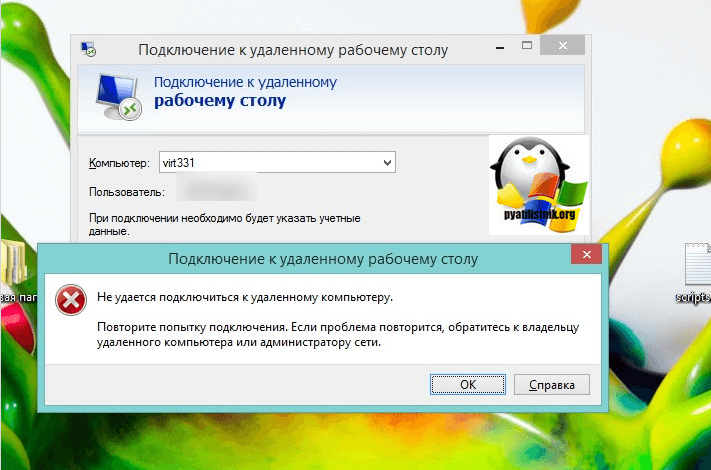

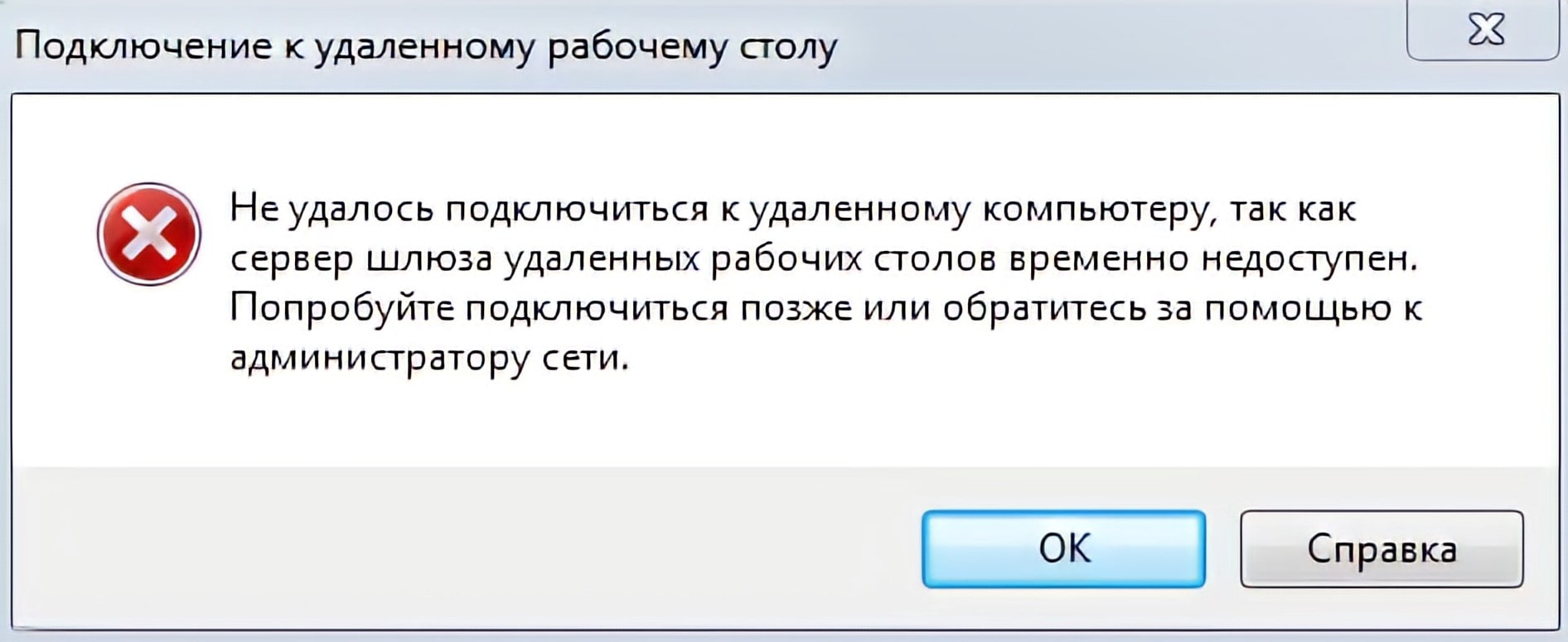

Ошибка следующая — “Не удалось подключиться к удаленному компьютеру, так как сервер шлюза удаленных рабочих столов временно недоступен. Попробуйте подключиться позже или обратитесь за помощью к администратору сети.”

Рисунок 1 — Ошибка подключения к серверу

Данная ошибка происходит из-за того что “Подключение к удаленному рабочему столу (mstsc.exe)” не поддерживает протокол удаленного рабочего стола 8.1.

Рисунок 2 — Старая версия утилиты ms

Причина — не стоят обновления на Windows 7. В этом случае можно установить все обновления на Windows 7 через центр обновления Windows.

Рисунок 3 — Центр обновления Windows

Второй способ — установить требуемые обновления вручную.

Обновления нужно ставить в зависимости от разрядности ОС Windows 7 (32 или 64-битной).

Обновления устанавливаются в следующем порядке:

- Windows6.1 — KB2574819-v2

- Windows6.1 — KB2830477

- Windows6.1 — KB2857650

- Windows6.1 — KB2913751

Компьютер перезагрузится один раз.

После обновления мы получаем “Подключение к удаленному рабочему столу (mstsc.exe)” версии 6.3.9600 с возможностью подключаться к Windows Server 20162019:

Рисунок 4 — Версия после обновления

Требуется помощь? Напишите в наш чат!

При попытке подключения к серверу через протокол удалённого рабочего стола (RPD) пользователь может столкнуться с ошибкой подключения, сопровождающейся сообщением «Произошла ошибка проверки подлинности. Указанная функция не поддерживается». Возникновение данной проблемы обычно связано с отсутствием необходимых обновлений на ПК клиента. А также рядом настроек на машинах сервера или клиента, блокирующих отдалённое подключение к ПК. Разберём, что является причиной проблемы, и как её исправить.

Содержание

- В чем суть ошибки проверки подлинности RDP

- Установка апдейта, если указанная функция не поддерживается

- Изменение настроек групповых политик

- Отключение NLA для решения ошибки проверки RPD

- Заключение

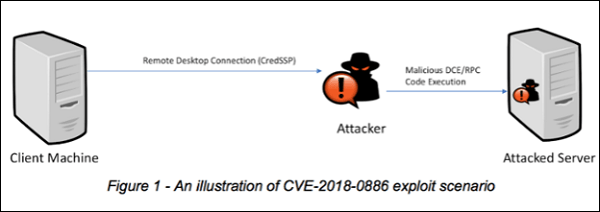

В чем суть ошибки проверки подлинности RDP

В марте 2018 года компания Microsoft выпустила обновление протокола CredSSP для CVE-2018-0886. Последний до того обладал критической уязвимостью, позволяющей отдалённому злоумышленнику выполнять необходимые ему команды в непропатченной версии CredSSP.

В апреле «Майкрософт» выпустила следующий апдейт, снабжающий пользователя более детальной информацией об ошибке во время использования клиента удалённого рабочего стола (RDP).

В мае 2018 года вышел финальный Update, изменяющий настройки сессии RDP c использованием CredSSP по умолчанию с «Vulnerable» (Уязвимый) до «Mitigated» (Смягчённый). Также это означало, что любое клиентское приложение, задействующее «CredSSP», будет невозможно откатить до небезопасной версии.

Если ваша рабочая станция получила майское обновление, а сервер его не получал, тогда рабочая станция (клиент) будет отображать сообщение об ошибке при попытке подключения к серверу с использованием RDP.

Разберём перечень способов, позволяющих эффективно избавиться от проблемы проверки подлинности RDP.

Читайте также: Windows не удается запустить это устройство, так как информация о его конфигурации в реестре неполна или повреждена (Код 19).

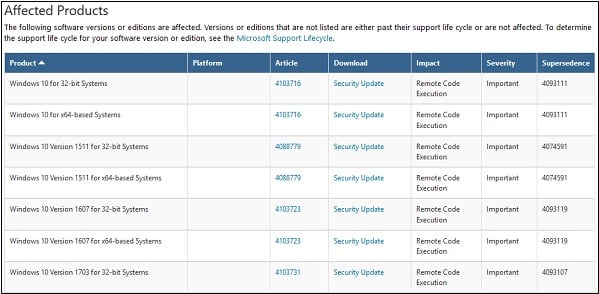

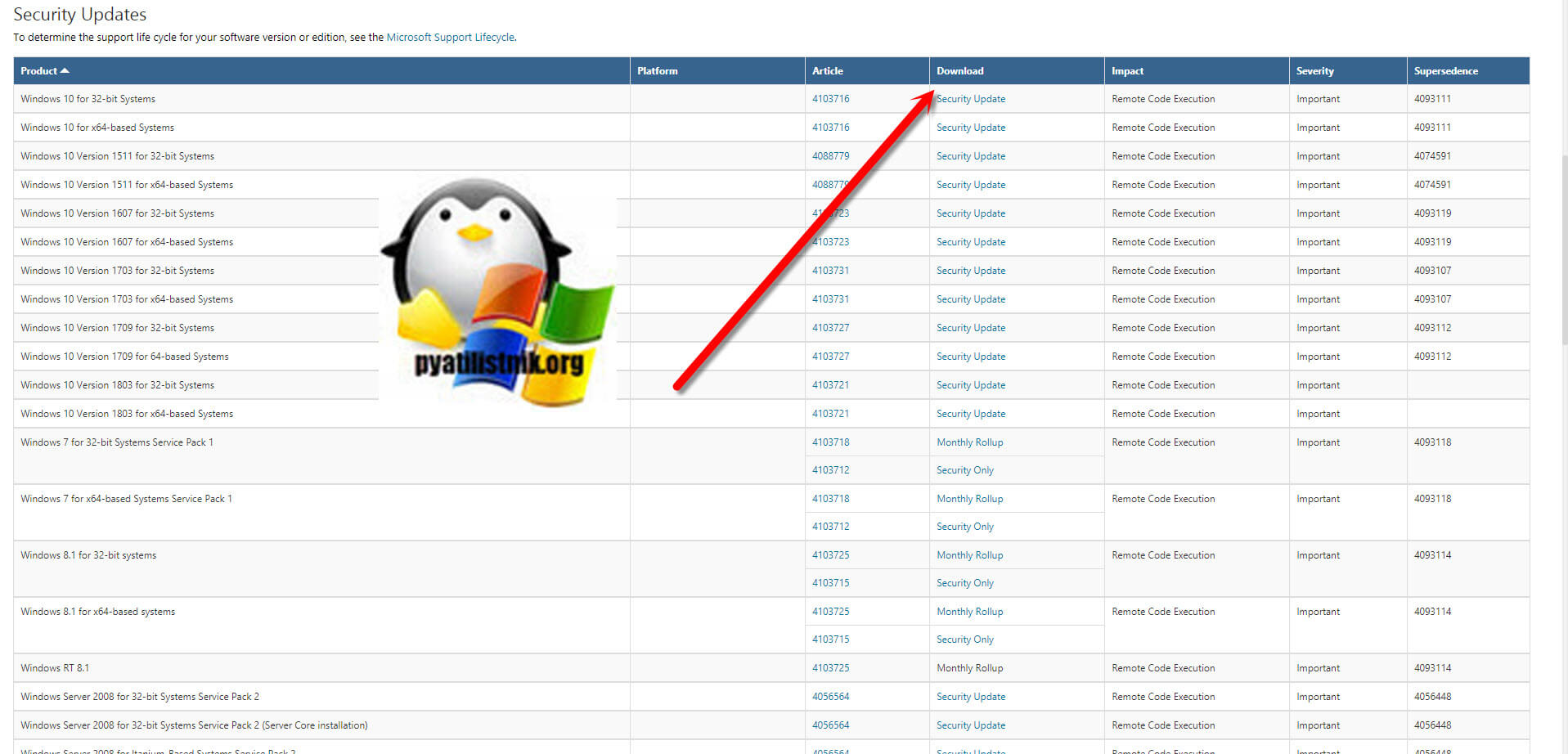

Установка апдейта, если указанная функция не поддерживается

Соответственно, основным способом, позволяющим исправить ошибку проверки подлинности RPD, является установка необходимого обновления (CVE-2018-0886) как на клиентскую, так и на серверную ОС.

Выберите свою версию OS из списка снизу, и установите на вашу машину необходимый ей апдейт CVE-2018-0886:

- Апдейт для Виндовс Сервер 2016 1803

- Апдейт для Виндовс Сервер 2016 1709

- Апдейт для Виндовс Сервер 2016 1703

- Апдейт для Виндовс Сервер 2016 1607

- Апдейт для Виндовс Сервер 2016 1511

- Апдейт для Виндовс Сервер 2016

- Апдейт для Виндовс 10 1803 ARM64

- Апдейт для Виндовс 10 1803 x86

- Апдейт для Виндовс 10 1803 x64

- Апдейт для Виндовс 10 1709 ARM

- Апдейт для Виндовс 10 1709 x86

- Апдейт для Виндовс 10 1709 x64

- Апдейт для Виндовс 10 1703 ARM

- Апдейт для Виндовс 10 1703 x86

- Апдейт для Виндовс 10 1703 x64

- Апдейт для Виндовс 10 1607 ARM

- Апдейт для Виндовс 10 1607 x86

- Апдейт для Виндовс 10 1607 x64

- Апдейт для Виндовс 10 x86

- Апдейт для Виндовс 10 x64

- Апдейт для Виндовс Сервер 2012 R2

- Апдейт для Виндовс 8.1 x86

- Апдейт для Виндовс 8.1 x64

- Апдейт для Виндовс Сервер 2012

- Апдейт для Виндовс Сервер 2008 R2

- Апдейт для Виндовс 7 x86

- Апдейт для Виндовс 7 x64

Также можно перейти на сайт Майкрософта (при необходимости поставьте галочку и нажмите «Accept»), слева отыскать версию вашей системы (если не знаете, нажмите Win+Pause). Далее нажать справа на «Security Update», после чего вы получите возможность скачать нужное обновление.

Рекомендуем к прочтению: Unknown Device скачать драйвер бесплатно Windows 7 (32,64 bit).

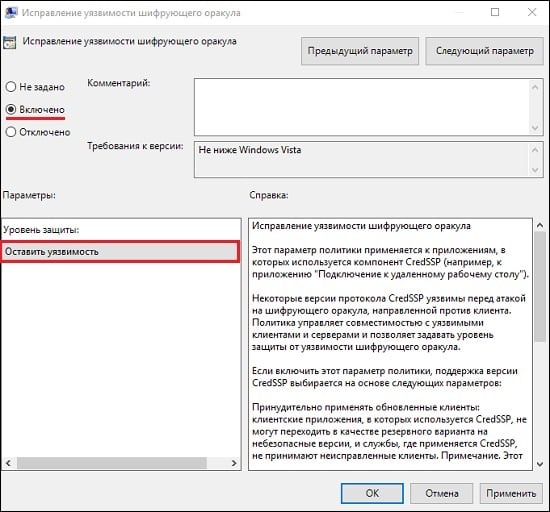

Изменение настроек групповых политик

Если вы по каким-либо причинам не можете установить требуемые апдейты, существует паллиативное решение проблемы проверки подлинности RPD, состоящее в изменении настроек групповых политик. Не рекомендуется рассматривать его как основной вариант, так как таким образом вы сохраняете уязвимость вашей системы для действий злоумышленников.

Выполните следующее:

- Нажмите на клавиши Win+R, наберите gpedit.msc и нажмите ввод;

- Кликните слева на «Конфигурация компьютера», затем на «Административные шаблоны», потом «Система» и «Передача учетных данных»;

- Справа найдите параметр «Исправление системы шифрующего оракула», и дважды кликните на нём;

- В появившемся окне данной опции выбираем «Включено» слева, а уровень защиты внизу ставим на значение «Оставить уязвимость»;

- Сохраняем изменения нажав на «Ок».

Установите указанные параметры

Также вы можете осуществить данную операцию с помощью специальной команды, выполненной в командной строке с правами админа:

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Это может быть полезным: Как обновить функции Windows 10 до версии 1809.

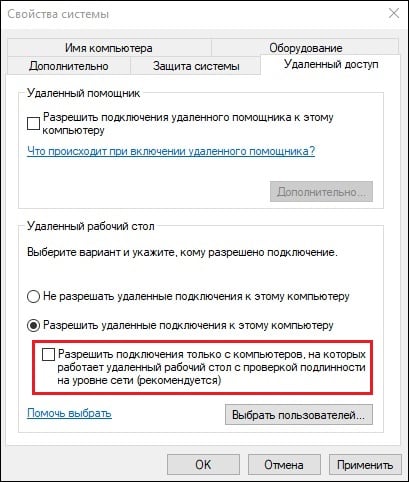

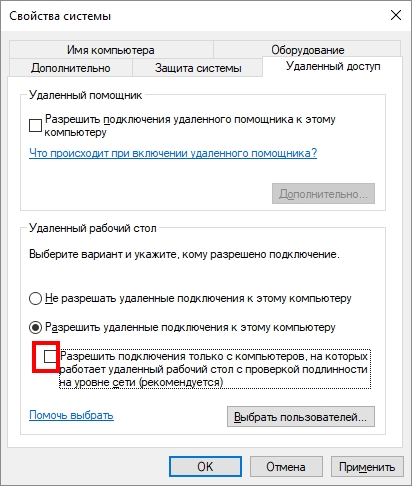

Отключение NLA для решения ошибки проверки RPD

Ещё одним способом решить ошибку проверки подлинности RPD является отключение NLA (аутентификации на уровне сети).

Для этого:

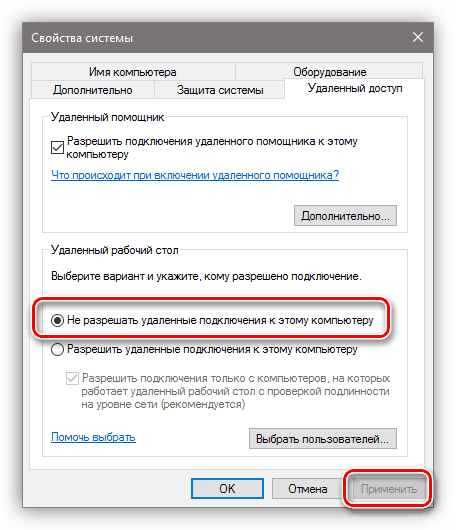

- Нажмите на Win+R, введите там sysdm.cpl и нажмите ввод;

- Перейдите на вкладку «Удалённый доступ», и снимите галочку с параметра «Разрешить подключение только с компьютеров…»;

- Нажмите на «Ок» для сохранения изменений.

Заключение

Появление сообщения «Произошла ошибка проверки подлинности RDP. Указанная функция не поддерживается» обычно связано с отсутствием на ПК (обычно клиентском) необходимого обновления CVE-2018-0886, позволяющего ликвидировать ряд уязвимостей в системе. Необходимо установить требуемые обновления для вашей системы, а если такое временно невозможно – просто переключите параметр шифрующего оракула на «Vulnerable» (т.е. «Оставить уязвимость»), что позволит решить ошибку.

13 марта Microsoft опубликовал описание уязвимости CVE-2018-0886 в протоколе проверки подлинности CredSSP, который в частности используется при подключении по RDP к терминальным серверам. Позже Microsoft опубликовал, что будет блокировать подключения к необновлённым серверам, где присутствует данная уязвимость. В связи с чем многие заказчики столкнулись с проблемами подключения по RDP.

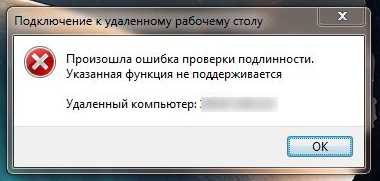

В частности, в Windows 7 можно увидеть ошибку: «Произошла ошибка проверки подлинности. Указанная функция не поддерживается»

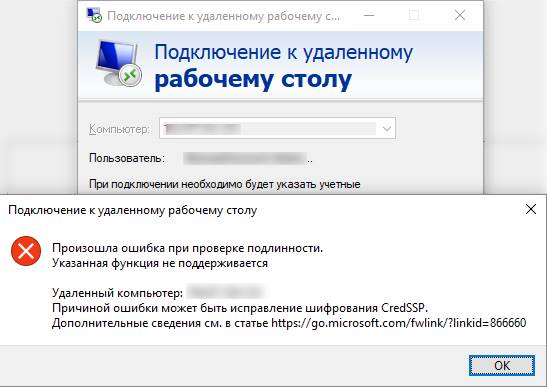

В Windows 10 ошибка расписана более подробно, в частности сказано «Причиной ошибки может быть исправление шифрования CredSSP»:

Для обхода ошибки со стороны клиента многие советуют отключить групповую политику, путём установки значения Encryption Oracle Remediation в Vulnerable:

с помощью gpedit.msc в Конфигурация компьютера / Административные шаблоны / Система / Передача учётных данных, слева выбрать «Исправление уязвимости шифрующего оракула» (забавный конечно перевод), в настройках поставить «Включено» и выбрать «Оставить уязвимость».

или через реестр (т.к., например, в Windows Home нет команды gpedit.msc):

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

НО! Так делать не нужно! Т.к. таким образом вы оставляете уязвимость и риски перехвата вашего трафика и пр. конфиденциальные данные, включая пароли. Единственный случай, когда это может быть необходимо, это когда у вас вообще нет другой возможности подключиться к удалённому серверу, кроме как по RDP, чтобы установить обновления (хотя у любого облачного провайдера должна быть возможность подключения к консоли сервера). Сразу после установки обновлений, политики нужно вернуть в исходное состояние.

Если доступ к удалённому серверу есть, то ещё, как временная мера, можно отключить требование NLA (Network Level Authentication), и сервер перестанет использовать CredSSP. Для этого достаточно в Свойствах системы, на вкладке удалённые подключения снять соответствующую галку «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети»:

Но, это тоже неправильный подход.

Правильный подход — это всего-лишь установить нужные обновления на операционную систему, закрывающие уязвимость CVE-2018-0886 в CredSSP, причём, как серверную, куда вы подключаетесь, так и клиентскую, с которой вы подключаетесь.

Список обновлений для всех операционных систем, начиная с Windows 7 и Windows Server 2008 доступен по ссылке: https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Выбираете нужную версию операционной системы, скачиваете соответствующее обновление из каталога, устанавливаете и перезагружаетесь. После этого ошибка должна пропасть.

Например, на Windows Server 2016 ссылка на скачивание будет такой: https://www.catalog.update.microsoft.com/Search.aspx?q=KB4103723

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Решаем проблему с невозможностью подключения к удаленному ПК

Невозможно подключиться к удаленному ПК

Проблема, о которой пойдет речь, возникает при попытке получить доступ к другому ПК или серверу с помощью встроенного в Windows RDP-клиента. Мы его знаем под именем «Подключение к удаленному рабочему столу».

Данная ошибка возникает по нескольким причинам. Далее мы подробнее поговорим о каждой и приведем способы решения.

Причина 1: Отключение удаленного управления

В некоторых случаях пользователи или системные администраторы выключают возможность удаленного подключения в настройках системы. Делается это в целях повышения безопасности. При этом изменяются некоторые параметры, отключаются службы и компоненты. Ниже приведена ссылка на статью, описывающую данную процедуру. Для того чтобы обеспечить удаленный доступ, необходимо включить все опции, которые мы в ней отключали.

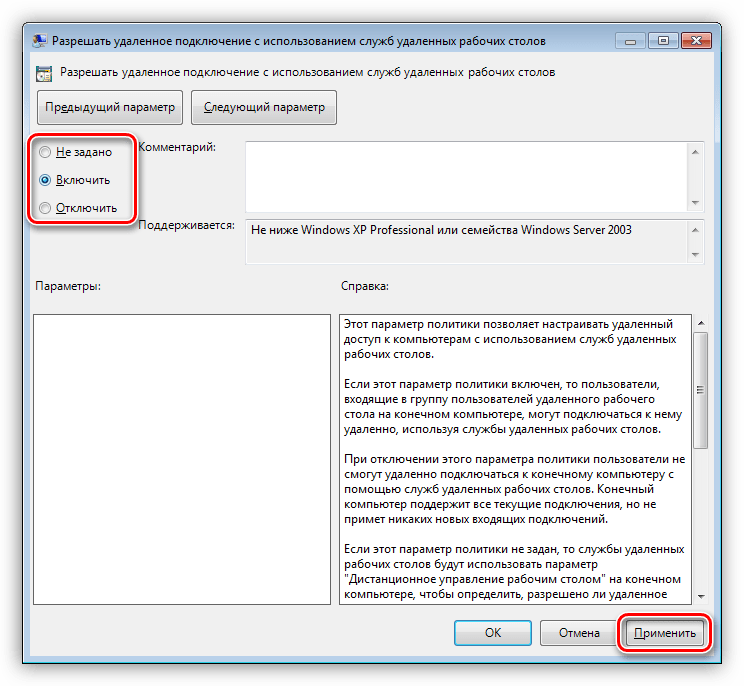

Локальные групповые политики

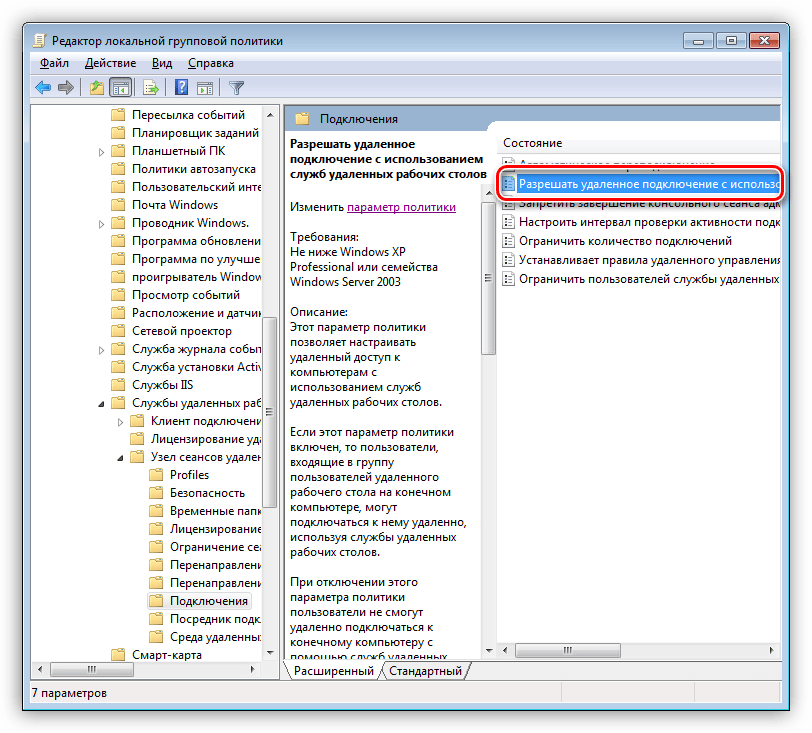

На обоих компьютерах также необходимо проверить, не отключен ли компонент RDP в настройках локальных групповых политик. Данная оснастка присутствует только в профессиональных, максимальных и корпоративных редакциях ОС Windows, а также в серверных версиях.

- Для доступа к оснастке вызываем строку «Выполнить» комбинацией клавиш Windows+R и прописываем команду

В разделе «Конфигурация компьютера» открываем ветку с административными шаблонами, а затем «Компоненты Windows».

Далее по очереди раскрываем папки «Службы удаленных рабочих столов», «Узел сеансов удаленных рабочих столов» и кликаем по подпапке с настройками подключений.

В правой части окна дважды кликаем по пункту, разрешающему удаленное подключение с использованием служб удаленных рабочих столов.

Если параметр имеет значение «Не задано» или «Включить», то ничего не предпринимаем, в противном случае ставим переключатель в нужное положение и жмем «Применить».

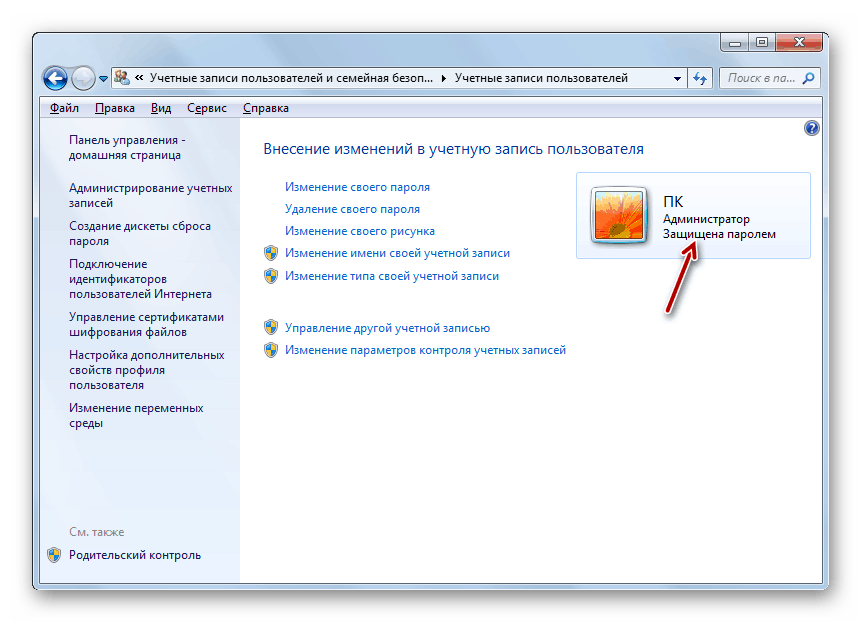

Причина 2: Отсутствие пароля

Если на целевом компьютере, а точнее, на учетной записи того пользователя, по которым мы входим в удаленную систему, не установлена защита по паролю, то подключение выполнить не удастся. Для того чтобы исправить ситуацию, необходимо создать пароль.

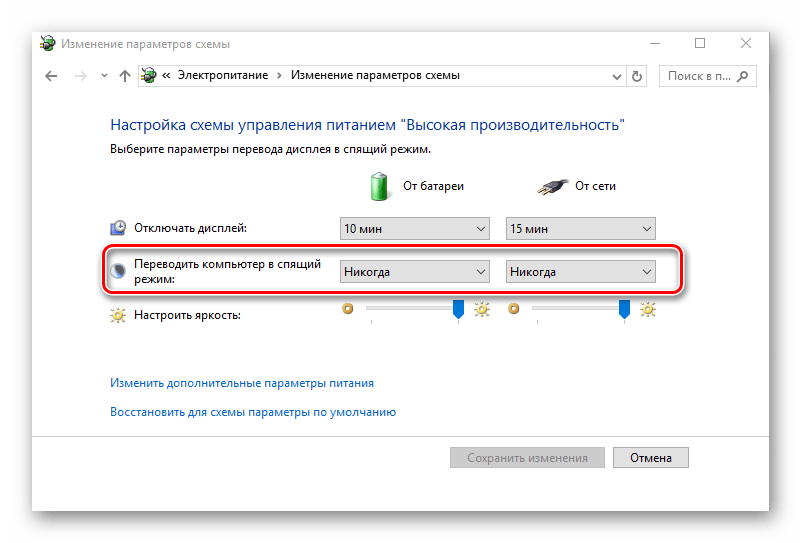

Причина 3: Спящий режим

Спящий режим, включенный на удаленном ПК, может воспрепятствовать нормальному соединению. Решение здесь простое: необходимо отключить данный режим.

Подробнее: Как отключить спящий режим на Windows 10, Windows 8, Windows 7

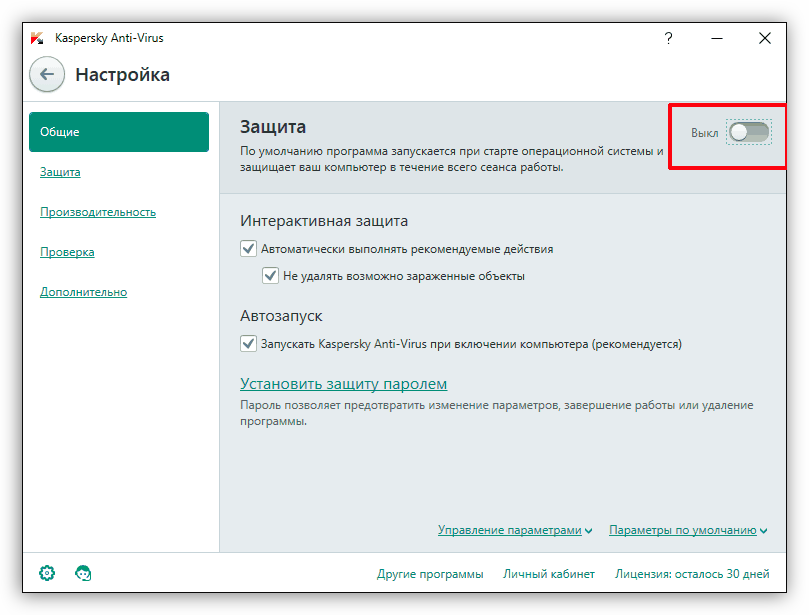

Причина 4: Антивирус

Еще одной причиной невозможности подключения может стать антивирусное программное обеспечение и входящий в его состав брандмауэр (файервол). Если такой софт установлен на целевом ПК, то его необходимо временно отключить.

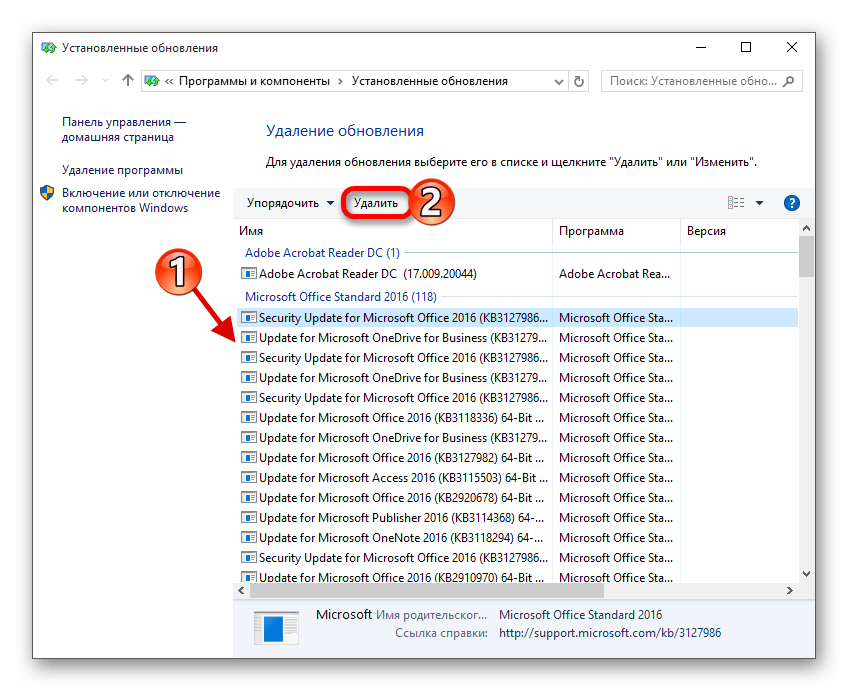

Причина 5: Обновление безопасности

Данное обновление под номером KB2992611 призвано закрыть одну из уязвимостей Windows, связанную с шифрованием. Варианта исправления ситуации два:

- Полное обновление системы.

- Удаление этого апдейта.

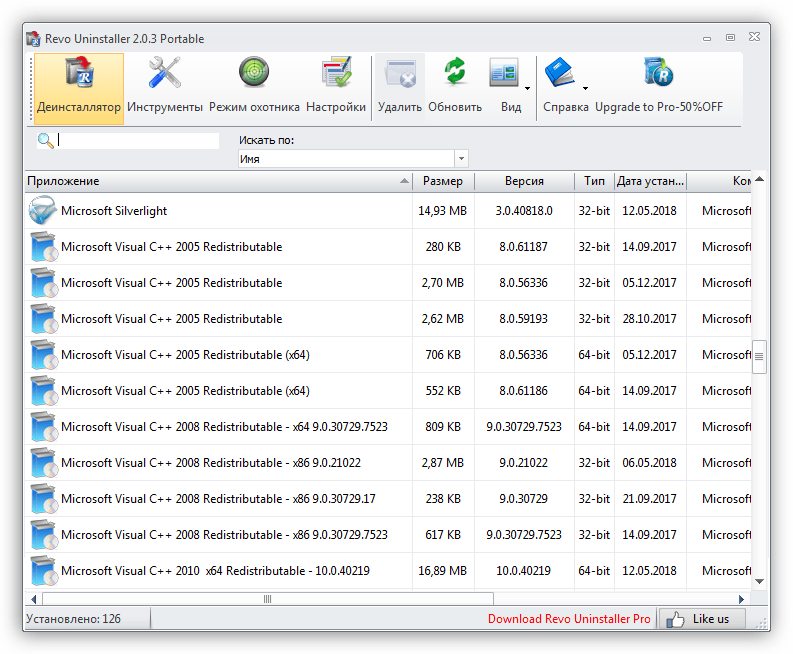

Причина 6: Сторонние программы для шифрования

Некоторые программы, такие, как, например, КриптоПро, могут стать причиной возникновения ошибки удаленного подключения. Если вы пользуетесь подобным софтом, то его необходимо удалить с компьютера. Для этого лучше использовать Revo Uninstaller, так как кроме простого удаления нам еще придется почистить систему от оставшихся файлов и параметров реестра.

Если без использования криптографического софта обойтись нельзя, то после удаления установите самую последнюю версию. Обычно такой подход помогает решить проблему.

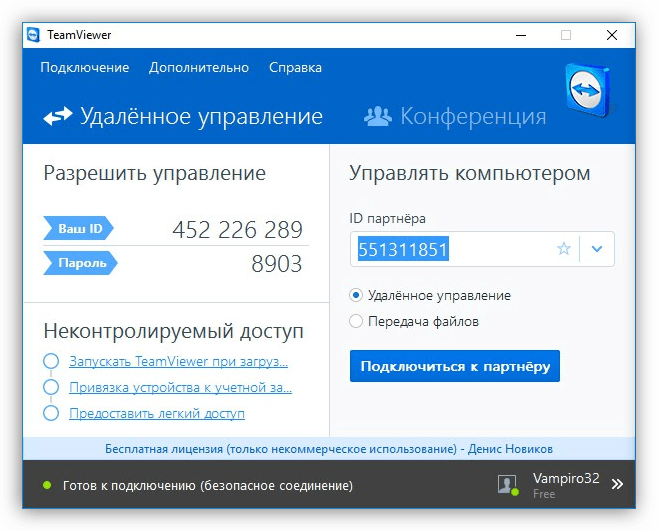

Альтернативное решение: Программы для удаленного подключения

Если инструкции, приведенные выше, не помогли решить проблему, то обратите внимание на сторонние программы для удаленного управления компьютерами, например, TeamViewer. Его бесплатная версия обладает достаточным функционалом для полноценной работы.

Заключение

Причин, приводящих к невозможности выполнения подключения к удаленному рабочему столу с помощью RDP-клиента, великое множество. Мы привели способы устранения самых распространенных из них и, чаще всего, этого бывает достаточно. В случае повторного появления ошибки сэкономьте свое время и нервы, воспользовавшись сторонним клиентом, если такое возможно.

Источник

Не удается подключиться к удаленному компьютеру по RDP

Не удается подключиться к удаленному компьютеру по RDP

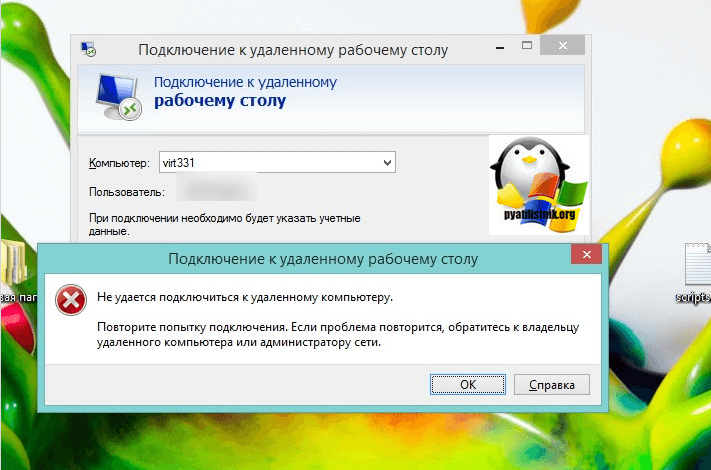

Добрый день уважаемые читатели и гости блога, сегодня столкнулся с такой ситуацией, при попытке подключиться к серверу терминалов на Windows Server 2008 R2 я получил ошибку «Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу удаленного компьютера.» после ввода логина и пароля, что говорит как минимум о том, что порт доступен, давайте смотреть как можно решить данную проблему и восстановить доступ.

Причины ошибки «Повторите попытку подключения»

В прошлый раз мы с вами победили ошибку с синим экраном dpc watchdog violation, победим и эту, но для начала нужно понять причину всего этого действия. Вот как выглядит данная проблема:

Как я и писал выше, появляется она после ввода корректного логина и пароля.

- Вся эта канитель началась еще с 2014 года, после обновлений KB2992611 и последующих. В момент установки данных обновлений ужесточился уровень безопасности и шифрования.

- Вторая возможная причина, это наличие программ КриптоПро или VipNet, у меня был именно второй вариант

- Другие сторонние программные обеспечения по шифрованию.

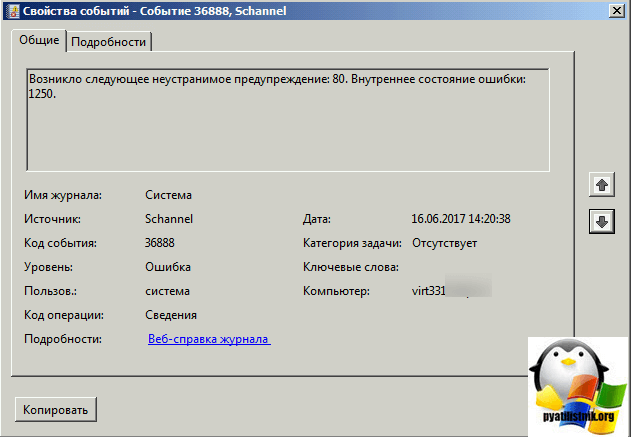

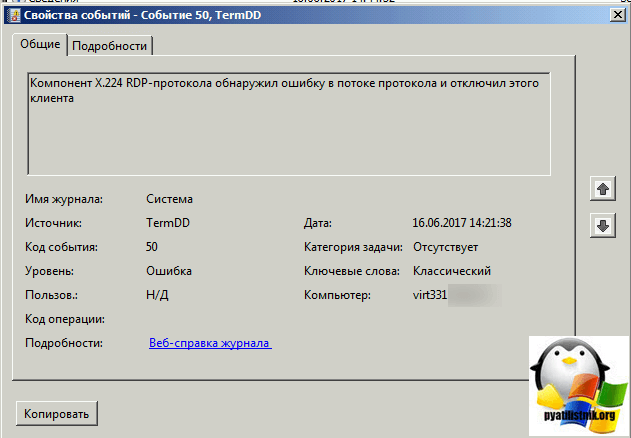

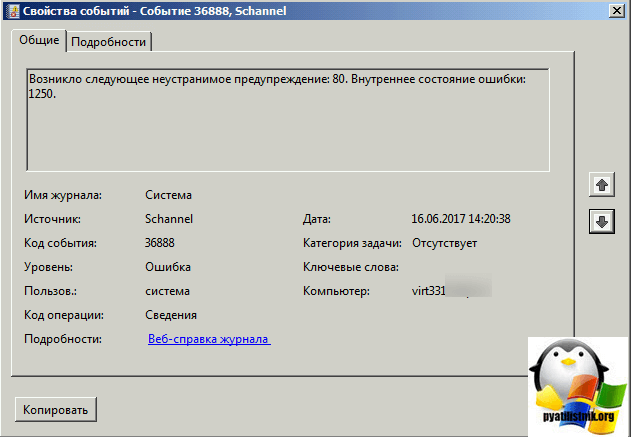

Если вы посмотрите логи Windows, то сможете обнаружить вот такие системные предупреждения:

- возникло следующее неустранимое предупреждение: 36888. Внутренне состояние ошибки: 1250

- Компонент X.224 RDP-протокола обнаружил ошибку в потоке протокола и отключил этого клиента.

Как решить ошибку с RDP подключением

Существует несколько методов решения ошибки «Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу удаленного компьютера.» что вы должны сделать:

- Удалить необходимые обновления Windows

- Удаление или обновление «Крипто ПРО» и VipNet

- Понижение требования к уровню шифрования

- Установка дополнительных обновлений

Удаление или обновление ПО

Начинаю я с этого метода, так как он самый правильный и с точки удобства и с точки безопасности. Если вам данное ПО не нужно, то советую его удалить его и провести очистку системы от мусора, если же программы нужны, то рассмотрите вариант их обновления на свежие версии в которых уже таких проблем нет. В моем случае это не получилось сделать, так как мне была необходима старая версия VipNet.

Удаления обновления KB2992611

Следующим методом я вам посоветую установка новых обновлений, которые это решают, могу посоветовать KB3018238 (оно идет теперь вместе с KB2992611) и KB3011780, с ходом времени, данные обновления могут перекрываться уже более новыми, так, что следите за ними на официальном сайте Microsoft. Если KB2992611 установлено, то попробуйте его удалить, проверить возможность подключения и снова поставить.

Скачать KB3011780 https://www.microsoft.com/ru-ru/download/details.aspx?id=44966

Скачиваете и производите обновление, это похоже на шаги описанные в проблеме, где windows 7 не находит обновления, мы так же устанавливали автономные версии.

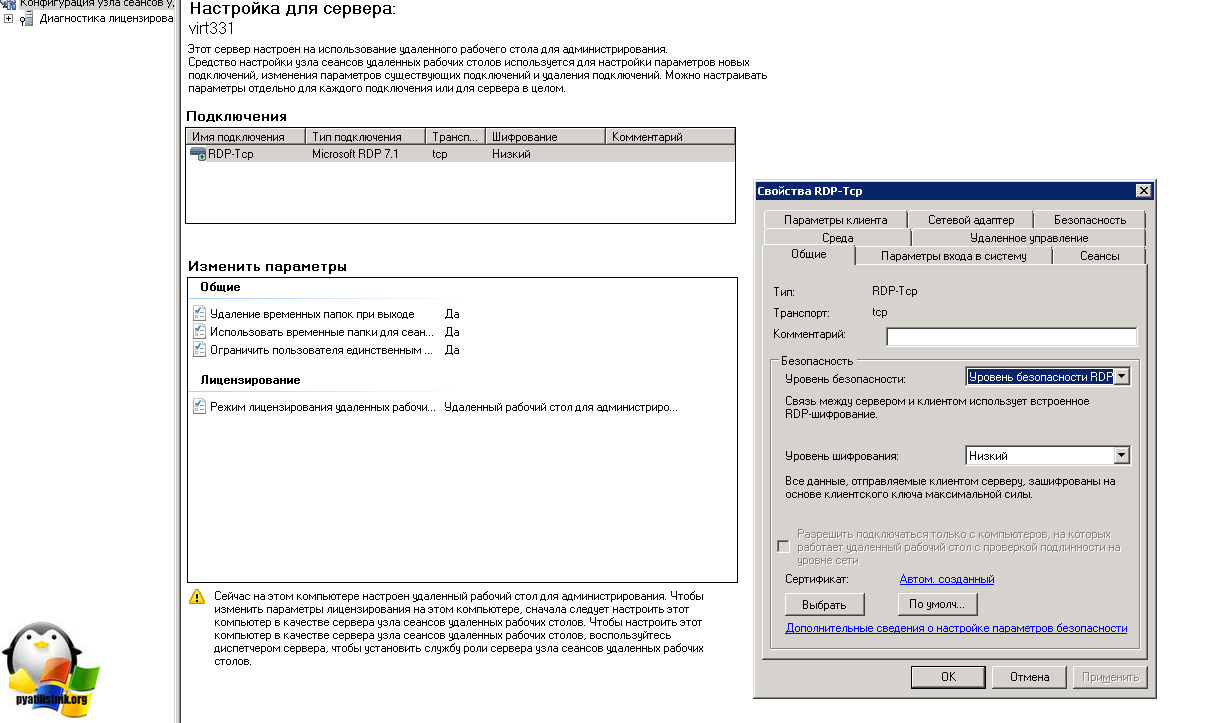

Понижение требования к уровню шифрования

Не самое правильное решение, так как уменьшает уровень защиты и шифрования трафика, но может быть палочкой-выручалочкой в некоторых ситуациях. В настройках сервера терминалов снизить уровень «безопасности/уровень шифрования». Для этого заходите в «Пуск > Администрирование > Удаленный рабочий стол > Конфигурация узла сеансов удаленного рабочего стола», выбираете «Настройка для сервер», далее вкладка «Общие» и два пункта:

- Уровень безопасности > Уровень безопасности RDP

- Уровень шифрования > Низкий

Все теперь повторите подключение и повторите попытку зайти по RDP, ошибка должна исчезнуть, но поищите возможность все же обновиться.

Источник

Если удаленный рабочий стол между Windows 7 и Windows 10 перестал работать

Кое-кто из пользователей «семерки» по-прежнему не собирается переходить на Windows 10. Вопреки всем стараниям Microsoft, где активно работают над тем, чтобы с мотивацией у «отстающих» все было в полном порядке. Так что, если почему-то не получается подключиться с компа на Windows 7 к компу на Windows 10 через «удаленный рабочий стол».

… то бишь, через Remote Desktop Connection (а точнее, через Remote Desktop Protocol), то это теперь тоже весьма серьезный повод задуматься.

Не факт, конечно, что данная проблема тоже является элементом «заботы» разработчика о своих пользователях. Однако, судя по отзывам последних, её актуальность давеча, скажем так, начала несколько повышаться. Впрочем, в конспирологию вдаваться вряд ли стоит. Потому сейчас просто расскажем о том.

что делать, когда удаленный рабочий стол между Windows 7 и Windows 10 перестал работать

#1 — проверяем текущее состояние службы удаленного доступа на ПК с Windows 7:

- «Пуск» > «Панель управления» > «Система»;

- в левой части окна «Система» кликаем «Настройка удаленного доступа«;

- в открывшемся окошке «Свойства системы» переходим во вкладку «Удаленный доступ«;

- активируем опции «Разрешить подключение удаленного помощника к этому компьютеру» (сверху) и «Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее)» (она ниже, в разделе «Удаленный рабочий стол«);

- жмем «Применить» и «ОК«.

#2 — обновляем версию ОС на ПК с Windows 10

…по той простой причине, что некоторые обновления Windows могут влиять на работу Протокола удалённого рабочего стола (RDP) не самым лучшим образом (как KB4103721 в свое время, к примеру). Поэтому если этот самый протокол нормально не работает или вообще никак не работает, то есть смысл проверить Центр обновления Windows 10 на предмет наличия очередного апдейта. Процедура стандартная: «Пуск» > «Параметры» > «Обновление и безопасность» > кнопка «Проверка наличия обновлений» (или «Установить…», если комп уже сам скачал все апдейты).

Источник

Если удаленный рабочий стол между Windows 7 и Windows 10 перестал работать

Кое-кто из пользователей «семерки» по-прежнему не собирается переходить на Windows 10. Вопреки всем стараниям Microsoft, где активно работают над тем, чтобы с мотивацией у «отстающих» все было в полном порядке. Так что, если почему-то не получается подключиться с компа на Windows 7 к компу на Windows 10 через «удаленный рабочий стол».

… то бишь, через Remote Desktop Connection (а точнее, через Remote Desktop Protocol), то это теперь тоже весьма серьезный повод задуматься.

Не факт, конечно, что данная проблема тоже является элементом «заботы» разработчика о своих пользователях. Однако, судя по отзывам последних, её актуальность давеча, скажем так, начала несколько повышаться. Впрочем, в конспирологию вдаваться вряд ли стоит. Потому сейчас просто расскажем о том.

что делать, когда удаленный рабочий стол между Windows 7 и Windows 10 перестал работать

Значит, по порядку:

#1 — проверяем текущее состояние службы удаленного доступа на ПК с Windows 7:

- «Пуск» > «Панель управления» > «Система»;

- в левой части окна «Система» кликаем «Настройка удаленного доступа«;

- в открывшемся окошке «Свойства системы» переходим во вкладку «Удаленный доступ«;

- активируем опции «Разрешить подключение удаленного помощника к этому компьютеру» (сверху) и «Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее)» (она ниже, в разделе «Удаленный рабочий стол«);

- жмем «Применить» и «ОК«.

#2 — обновляем версию ОС на ПК с Windows 10

…по той простой причине, что некоторые обновления Windows могут влиять на работу Протокола удалённого рабочего стола (RDP) не самым лучшим образом (как KB4103721 в свое время, к примеру).

Поэтому если этот самый протокол нормально не работает или вообще никак не работает, то есть смысл проверить Центр обновления Windows 10 на предмет наличия очередного апдейта.

Процедура стандартная: «Пуск» > «Параметры» > «Обновление и безопасность» > кнопка «Проверка наличия обновлений» (или «Установить…», если комп уже сам скачал все апдейты).

Решено Не удается подключиться к удаленному компьютеру по RDP

Суть проблемы:

Перестал подсоединяться к серверу(Windows Server 2008 R2 ) по RDP в журнале пусто. Поднял сервер Терминалов, ситуация аналогичная, неважно какой логин пароль вводишь всегда ошибка:

Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу удаленного компьютера

Почти день потратил на решение данной проблемы:

ПРОВЕРИТЬ:

1. Вероятная проблема это наличие программ КриптоПро или VipNet (либо аналогичные программы криптошифрования) — удалить или обновить

2. Вторая вероятная проблема Обновления — удалить последние или доустановить все последние

— Удаления обновления KB2992611

— Либо установить: KB3018238

. В моем случае помогло РЕШЕНИЕ: Понижение требования к уровню шифрования

В настройках сервера терминалов снизить уровень «безопасности/уровень шифрования».

Панель управление > Администрирование > Удаленный рабочий стол > Конфигурация узла сеансов удаленного рабочего стола», выбираете «Настройка для сервер», далее вкладка «Общие» и два пункта:

Уровень безопасности > Уровень безопасности RDP

Уровень шифрования > Низкий

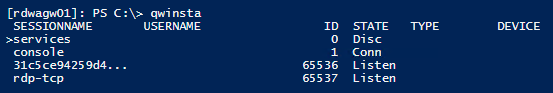

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

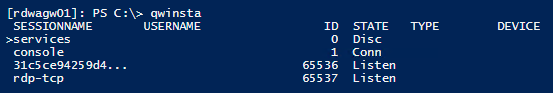

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра).

- Перейдите к следующей записи реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp - Экспортируйте запись в REG-файл. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров.

- Скопируйте экспортированный REG-файл на затронутый компьютер.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Здесь — имя экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

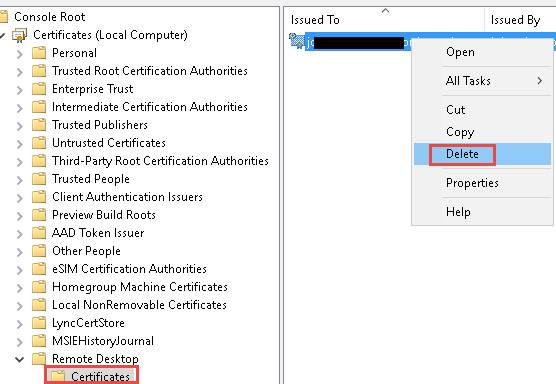

Проверка состояния самозаверяющего сертификата протокола RDP

- Если подключиться так и не удалось, откройте оснастку MMC «Сертификаты». Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов.

- Обновите оснастку диспетчера сертификатов.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys.

Проверка разрешений для папки MachineKeys

- На затронутом компьютере откройте проводник и перейдите к папке C:ProgramDataMicrosoftCryptoRSA.

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно.

- Убедитесь, что настроены следующие разрешения:

- BuiltinAdministrators: полный контроль

- Все: чтение и запись.

RDP: нет подключения по RDP с определенного компьютера

Всем привет.

В общем есть терминальный сервак 2008r2, стоит за роутером.

На этот сервак могут заходить любые компы по РДП кроме моего ноута.

В итоге я со своего ноута подключають по РДП на другой сервак а уже с него подключаюсь на нужный.

Очистка MSLicensing не помогла.

ping до роутера с моего ноутбука нормальный.

На ноуте стоит win7 со всеми обновлениями.

Обычная ошибка как будто сервак вообще выключен:

не включен удаленный доступ или удаленный комп. выключен.

Т.е. окно логина не появляется. Как будето ваще этот сервак выключен короче.

Соединение — только по RDP? Или сначала VPN, а уже потом RDP?

«Второй сервер» — за тем же роутером?

Порт провайдер не режет?

На роутере есть разрешающие правило по IP?

Если ноут расположить в одной сети с «первым сервером» — есть соединение?

(3)

— все подключения без VPN, т.е. самые простые

— Все серваки из примера находяся в разных сетях, городах и т.п.

— Провайдер порт не режет, поскольку иначе с другого сервера я тоже не смог бы подключаться, а так я подключась на нужный с любого из 3 серваков. т.е. практически с любого.

— На роутере нет фильтрации по IP и т.п. также этого нет в брандмауэре сервера.

— ноут расположить в сервером в одной сети нет возможности, сервак в другом городе.

(5) я так понимаю что запись в логах появится только в том случае если будет попытка ввести логин пароль, а такой попытки не происходит, коннекта с сервером вообще нет.

В каких логах смотреть?

(7) ну вот и убедись, что их нет.

логи терминального сервера.

МС — виндовс — терминалсервис — что-то типа локал сесионн

(13)

В логах роутера забито все такими записями которые генерируются по несколько в секунду

Jul 31 22:13:30 dnsmasq-dhcp229: DHCP packet received on eth0 which has no address

Что это значит я не знаю

(12)

Не понимаю фразу

«а кто тогда тебе разрешает имя сервера в ИП? »

что означают слова «тебе», «разрешает», «имя сервера», «ИП». Не одно из этих слов мне не понятно.

Структура сети, не понятно что имеется ввиду. Там нет нигда AD везеде DHCP

(14)

HawkEye ты пишешь какуюто дичь все время, ты бот?

Еще раз говорю сервер за роутером, его нельзя пингануть или сделать трасер, потому что роутер перекидывает порт РДП на сервак.

(17) (18) если для тебя AD и DHCP — сущности одного уровня которые взаимоисключают друг друга, то пригласи специалиста и не суй свои кривые ручонки туда, куда не следует.

(0) напиши строку подключения, последние цифры в айпи замени на хх =)

+(21) телнет должен соединиться и показать черный экран

Пингуешь как? Пингани большими пакетами. Может по прямой трассе ктото не пропускает большие пакеты. попробуй настроить МПУ

> На этот сервак могут заходить любые компы по РДП кроме моего ноута.

такое описание проблемы выдает настоящего партизана (ни ошибки, ни вообще никакого описания), хотя орлинный глаз тоже видимо еще тот крендель.

у меня есть сходная проблема. на той стороне хп через роутер. обычно все работает хорошо, но если на удаленной машине уже сидит этот же пользователь под кем логинишься(т.е. залогинишься в его сессию), а если другой — то спрашивает как и полагается. не зайти даже с этого же компа из под другого пользователя — после ввода логина и пароля компьютер зависает приблизительно на минуту, а потом отвисает и говорит что якобы терминал тут вообще не работает (точнее сейчас не помню). посмотрю потом журнал, но буду признателен, если кто подскажет еще куда смотреть.

(18) не селен в телнете (слышал но не понимаю что это), использовал Putty, указал IP роутера, порт РДП (поскольку этот порт переадресован роутером на сервер), выбрал протокол телнет, нажал Опен. Putty выдал error, connection timed out.

— все подключения без VPN

— Все серваки из примера находяся в разных сетях, городах и т.п.

Как это без VPN? Заходи кто хочет?

Хотя бы бесплатный Hamachi подняли между компами и все бы соединялось. Ну хотя бы между ноутом и серваком.

У меня такое бывало из-за кривой сетевухи, которая резала большие пакеты. Протокол rdp почему-то оказывался чувствителен к невозможности отправлять пакеты максимального MTU.

(31)

Я фрилансер 1сник, серваки не мои, а клиентов. Да там нет защиты, заходи кто хочешь. Максимум защиты порт РДП не стандартный и все.

(32) Нет. На серваке 2 сетевухи, обе в роутер, я пробовал выставлять переадресацию порта РДП как на первую так и на вторую, результат одинаковый.

При этом с других серверов и вообще компов захоидт нормально. Проблема наверно в моем ноуте где-то.

(29) вместо «Putty выдал error, connection timed out.» должен быть connection abort если порт доступен, позовите друга, купите ему пива за решение, конкретики никакой в теме

Есть идея, что это связано с тем что РДП на этом сервере не на стандартном порте, а на 2001, и его режет антивирус (брандмауэр отключен).

(36) да проблема была в порте. Наверно мой локальный ноут или мой локальный провайдер режет порт 2001, если поменять порт РДП на серваке на стандартный, и его прокинуть в роутере, то все норм.

(37) его (2001) наверно не просто прокидывать надо было, а перенаправить на 3389 (стандартный порт для РДП)

(38)другие-то насколько я понял работали через 2001, значит работало перенаправление.

(37)порт 2001 указывали, когда по рдп подключались?

(39) тут столько неизвестных, что просто пи.. причем с каждым постом ТС неизвестных становится еще больше )

наверно, проще позволить ветке уйти в небытие

+(40)все-таки добавлю, вдруг поможет, нужно указывать в параметрах подключения rdp

ipкудаподключаемся:2001

(39) да сдругих компьютеров нормально подключение происходило. поэтому 2001 порт нормально работал везде кроме как с стого места с которого пытается зайти мой ноут. а мой ноут сейчас в отпуске и пользуется общественной вайфай.

Скорее всего порт режется у местного провайдера.

(42) очень хочется заминусовать автора, в ро его, +б. Хотя не автора, а его ноут, который с*ка в отпуске в макдаковском вайфай. Наверняка ноут на стройке нашел

ВНИМАНИЕ! Если вы потеряли окно ввода сообщения, нажмите Ctrl-F5 или Ctrl-R или кнопку «Обновить» в браузере.

Тема не обновлялась длительное время, и была помечена как архивная. Добавление сообщений невозможно.

Но вы можете создать новую ветку и вам обязательно ответят!

Каждый час на Волшебном форуме бывает более 2000 человек.

Причины ошибки «Повторите попытку подключения»

В прошлый раз мы с вами победили ошибку с синим экраном dpc watchdog violation, победим и эту, но для начала нужно понять причину всего этого действия. Вот как выглядит данная проблема:

Как я и писал выше, появляется она после ввода корректного логина и пароля.

- Вся эта канитель началась еще с 2014 года, после обновлений KB2992611 и последующих. В момент установки данных обновлений ужесточился уровень безопасности и шифрования.

- Вторая возможная причина, это наличие программ КриптоПро или VipNet, у меня был именно второй вариант

- Другие сторонние программные обеспечения по шифрованию.

Если вы посмотрите логи Windows, то сможете обнаружить вот такие системные предупреждения:

- возникло следующее неустранимое предупреждение: 36888. Внутренне состояние ошибки: 1250

- Компонент X.224 RDP-протокола обнаружил ошибку в потоке протокола и отключил этого клиента.

Как устранить ошибку подключения по RDP Win 7 -> Win Server

В последнее время всё чаще у пользователей Windows 7 возникает ошибка при подключении к удаленному рабочему столу на Windows Server 20162019 через шлюз удаленных рабочих столов.

Ошибка следующая — “Не удалось подключиться к удаленному компьютеру, так как сервер шлюза удаленных рабочих столов временно недоступен. Попробуйте подключиться позже или обратитесь за помощью к администратору сети.”

Рисунок 1 — Ошибка подключения к серверу

Данная ошибка происходит из-за того что “Подключение к удаленному рабочему столу (mstsc.exe)” не поддерживает протокол удаленного рабочего стола 8.1.

Рисунок 2 — Старая версия утилиты ms

Причина — не стоят обновления на Windows 7. В этом случае можно установить все обновления на Windows 7 через центр обновления Windows.

Рисунок 3 — Центр обновления Windows

Второй способ — установить требуемые обновления вручную.

Обновления нужно ставить в зависимости от разрядности ОС Windows 7 (32 или 64-битной).

Обновления устанавливаются в следующем порядке:

- Windows6.1 — KB2574819-v2

- Windows6.1 — KB2830477

- Windows6.1 — KB2857650

- Windows6.1 — KB2913751

Компьютер перезагрузится один раз.

После обновления мы получаем “Подключение к удаленному рабочему столу (mstsc.exe)” версии 6.3.9600 с возможностью подключаться к Windows Server 20162019: