_stay true_

14.09.16 — 09:27

Здравствуйте. Есть три базы с идентичнымы списками пользователей(логины, пароли, права)

Юзеры планируют работать в веб морде.

Хотим попробовать настроить так, чтобы авторизовавшись во «входной» базе, в две другие заходили без ввода логина и пароля.

Перерыл кучу статей в сети, включая итс. Опубликовал «входную» базу с галкой «использовать в качестве провайдера OpenID». Две другие опебликовал с галками «Использовать OpenID-аутентификацию и в поле с адресом провайдера указал как в инструкции: http://127.0.0.1/mybase//e1cib/oid2op

вбиваем ссылку в браузер, скачивается файлик с настройками, как в инструкции. Вот его содержимое

<?xml version=»1.0″ encoding=»UTF-8″?>

<xrds:XRDS xmlns:xrds=»xri://$xrds» xmlns=»xri://$xrd*($v*2.0)»>

<XRD>

<Service priority=’0′>

<Type>http://specs.openid.net/auth/2.0/server</Type>;

<URI>http://127.0.0.1/mybase/e1cib/oid2op</URI>;

</Service>

</XRD>

</xrds:XRDS>

Ни в какую не хочет появляться окно OpenID-аутентификации. Только стандартное окно 1С.

платформа 8.3.8.2054 + сервер 1С(x64), веб-сервер Apache 2.4.4(x64)

Кто настраивал подобное — поделитесь мудростью.

_stay true_

1 — 14.09.16 — 09:29

_stay true_

2 — 14.09.16 — 10:11

Ну блин, выручайте((

_stay true_

3 — 14.09.16 — 10:22

Где же все остроумные гении типа «позовите специалиста» или «тебе этого делать не нужно»?)) А то скучно

xafavute

4 — 14.09.16 — 10:24

все сервера на 1 компе?

_stay true_

5 — 14.09.16 — 10:24

(4) Да, я пока локально на своём играюсь с win7 x64

_stay true_

6 — 14.09.16 — 10:25

Все три публикации доступны по 127.0.0.1/mybase или Localhost/mybase

Пробовал ru_RU в конец добавлять — безрезультатно.

_stay true_

7 — 14.09.16 — 10:31

Ещё наблюдал, что базы, в публикации которых указана ссылка на провайдер, при запуске по веб-морде долго «висят», а потом появляется окно 1С-аутентификации. Установка юзеру галки «Аутентификации OpenID» не дала результатов

xafavute

8 — 14.09.16 — 10:36

может это?

Если OpenID-провайдер требует интерактивной аутентификации (происходит первое обращение или истекло время жизни признака аутентифицированности), клиент отображает диалог для ввода имени и пароля пользователя.

Аутентификация происходит по списку пользователей информационной базы OpenID-провайдера.

xafavute

9 — 14.09.16 — 10:36

добавь в базу openid тестового пользователя и проверь

_stay true_

10 — 14.09.16 — 10:38

(9) Пробую

xafavute

11 — 14.09.16 — 10:40

также включи тж по exeption

xafavute

12 — 14.09.16 — 10:40

еще нашел

Возможно, дело в том, что вы пытаетесь работать c OpenID провайдером по протоколу http.

Это следует из того, что в файле oid2op указан адрес OpenID провайдера с протоколом http.

<URI>http://msk-s3-arm065/sm/e1cib/oid2op</URI>;

В то время как в документации по 1С:Предприятию сказано (Руководство администратора, приложение 3, п. 3.16.8.2):

ВНИМАНИЕ! Взаимодействие с OpenID-провайдером осуществляется только по HTTPS-соединению.

xafavute

13 — 14.09.16 — 10:41

_stay true_

14 — 14.09.16 — 10:44

(12) Поднимаем Apache 2.4.4(x64) с SSL. Будем пробовать.

Мыш

15 — 14.09.16 — 11:01

ОпенИД не делал, но доменную авторизацию заборол. Но на ИИС.

_stay true_

16 — 19.09.16 — 10:51

Не получилось.

Настроили SSL как

http://adminsnotes.blogspot.ru/2008/01/apache-openssl-windows.html

В браузере стучится в базу по https://localhost:443/mybase

Ссылка на провайдер стала такой:

https://localhost:443/mybase/e1cib/oid2op

default.vrd базы провайдера Openid

<?xml version=»1.0″ encoding=»UTF-8″?>

<point xmlns=»http://v8.1c.ru/8.2/virtual-resource-system»;

xmlns:xs=»http://www.w3.org/2001/XMLSchema»;

xmlns:xsi=»http://www.w3.org/2001/XMLSchema-instance»;

base=»/SPPR»

ib=»File="D:KULESHOV_K_OSPPR_FILE";»

enableStandardOData=»true»

temp=»D:wwwtmp»>

<ws publishExtensionsByDefault=»true»>

<point name=»EnterpriseDataExchange_1_0_1_1″

alias=»EnterpriseDataExchange_1_0_1_1.1cws»

enable=»true»/>

<point name=»EnterpriseDataUpload_1_0_1_1″

alias=»EnterpriseDataUpload_1_0_1_1.1cws»

enable=»true»/>

<point name=»ErrorsExchange»

alias=»ErrorsExchange.1cws»

enable=»true»/>

<point name=»Exchange»

alias=»exchange.1cws»

enable=»true»/>

<point name=»Exchange_2_0_1_6″

alias=»exchange_2_0_1_6.1cws»

enable=»true»/>

<point name=»FunctionModel»

alias=»FunctionModel.1cws»

enable=»true»/>

<point name=»InterfaceVersion»

alias=»InterfaceVersion.1cws»

enable=»true»/>

</ws>

<httpServices publishExtensionsByDefault=»true»/>

<openid>

<provider>

<lifetime>604800</lifetime>

</provider>

</openid>

</point>

default.vrd базы со ссылкой на провайдер openid:

<?xml version=»1.0″ encoding=»UTF-8″?>

<point xmlns=»http://v8.1c.ru/8.2/virtual-resource-system»;

xmlns:xs=»http://www.w3.org/2001/XMLSchema»;

xmlns:xsi=»http://www.w3.org/2001/XMLSchema-instance»;

base=»/DMC_WEB»

ib=»File="D:KULESHOV_K_ODMC_WEB";»

enableStandardOData=»true»>

<httpServices publishByDefault=»false»/>

<ws>

<point name=»AddressSystem»

alias=»AddressSystem.1cws»

enable=»true»/>

<point name=»DMMessageService»

alias=»dmmessage.1cws»

enable=»true»/>

<point name=»DMService»

alias=»dm.1cws»

enable=»true»/>

<point name=»DMX»

alias=»DMX.1cws»

enable=»true»/>

<point name=»EnterpriseDataExchange_1_0_1_1″

alias=»EnterpriseDataExchange_1_0_1_1.1cws»

enable=»true»/>

<point name=»EnterpriseDataUpload_1_0_1_1″

alias=»EnterpriseDataUpload_1_0_1_1.1cws»

enable=»true»/>

<point name=»Exchange»

alias=»exchange.1cws»

enable=»true»/>

<point name=»Exchange_2_0_1_6″

alias=»exchange_2_0_1_6.1cws»

enable=»true»/>

<point name=»Files»

alias=»files.1cws»

enable=»true»/>

<point name=»InterfaceVersion»

alias=»InterfaceVersion.1cws»

enable=»true»/>

<point name=»MEDO»

alias=»medo.1cws»

enable=»true»/>

<point name=»MEDO1C»

alias=»medo1c.1cws»

enable=»true»/>

<point name=»MobileDMVersionService»

alias=»mobileDMVersionService.1cws»

enable=»true»/>

<point name=»MEDO2013″

alias=»medo2013.1cws»

enable=»true»/>

</ws>

<openid>

<rely url=»https://localhost:443/SPPR//e1cib/oid2op»/>;

</openid>

</point>

И содержимое файла oid2op

<?xml version=»1.0″ encoding=»UTF-8″?>

<xrds:XRDS xmlns:xrds=»xri://$xrds» xmlns=»xri://$xrd*($v*2.0)»>

<XRD>

<Service priority=’0′>

<Type>http://specs.openid.net/auth/2.0/server</Type>;;

<URI>https://localhost:443/mybase/e1cib/oid2op</URI>;;

</Service>

</XRD>

</xrds:XRDS>

Всё-равно вылезает стандартное окно 1С-аутентификации.

_stay true_

17 — 19.09.16 — 10:53

xafavute

18 — 19.09.16 — 11:00

(17) Сертификаты для https как настраивал?

xafavute

19 — 19.09.16 — 11:00

сама ссылкка в браузере открывается?

arsik

20 — 19.09.16 — 11:03

А попробуй в настройках не локалхост указать, а нормальный,внешний, айпишник.

_stay true_

21 — 19.09.16 — 11:08

(18) сертификаты как описано в статье в (16)

http://adminsnotes.blogspot.ru/2008/01/apache-openssl-windows.html

В командной строке прописывали нужные команды. Всё как по инструкции

(20) Сейчас попробую.

arsik

22 — 19.09.16 — 11:10

+ (20) Клиент возможно пытается на 127.0.0.1 искать openid сервер.

_stay true_

23 — 19.09.16 — 11:16

(22) я первый раз такое пытаюсь поднять: разве openid-сервером в данном случае не выступает база 1С?

xafavute

24 — 19.09.16 — 11:22

_stay true_

25 — 19.09.16 — 11:27

(24) Да. Скачивается файлик. Как в статье на ITS описано.

<?xml version=»1.0″ encoding=»UTF-8″?>

<xrds:XRDS xmlns:xrds=»xri://$xrds» xmlns=»xri://$xrd*($v*2.0)»>

<XRD>

<Service priority=’0′>

<Type>http://specs.openid.net/auth/2.0/server</Type>;;;

<URI>https://localhost:443/mybase/e1cib/oid2op</URI>;;;

</Service>

</XRD>

</xrds:XRDS>

_stay true_

26 — 19.09.16 — 15:25

Если через тонкий клиент и выставить параметр запуска /OIDA+, то такая ошибка лезет:

«1с ошибка подключения к openid провайдеру https://localhost:443/mybase/e1cib/oid2op»; и предлагает повторить попытку подключения

Через браузер даже окошко OpenID-аутентификации не лезет.

Может, чего с юзерами намудрил? В базе-провайдере: создал админа с полными правами и ролью администратор системы, поставил галку «Аутентификация 1С: предприятия» и галку «Аутентификация OpenID». Во второй базе, где указана ссылка на провайдер OpenID, просто создал юзера с таким же логином и правами, но выставил только галку «Аутентификация OpneID».

_stay true_

27 — 19.09.16 — 15:48

Если просто без ввода пароля нажать вход, то получаем ошибку: «Ошибка OpenID-аутентификации пользователя(Тонкий клиент).

Что за бяка-кака(((

arsik

28 — 19.09.16 — 18:30

Внешний айпишник указывал? У тебя клиент пытается на локалхосте найти опенайди сервер.

xafavute

29 — 19.09.16 — 18:34

(26) Ты уже выяснил чей список показывается: свой или чужой?

xafavute

30 — 19.09.16 — 18:35

И в тж что пишется?

xafavute

31 — 19.09.16 — 18:35

попробуй полный собрать

xafavute

32 — 19.09.16 — 18:36

ну и платформу не ниже 8.3.8.2027

_stay true_

33 — 20.09.16 — 08:36

(28) Внешний айпи не указывал, ибо пока тестирую всё на рабочем компе.

(29) В тонком клиенте в окне OpenID-аутентификации не отображаются пользователи в списке вообще. Приходится руками писать имя и пароль. Если вводишь корректные данные — ругается, что ошибка соедигнения с сервером OpenID, если оставляешь пароль пустым — вылетает ошибка «Ошибка OpenID аутентификации(тонкий клиент)

(32) Платформа 8.3.8.1933+сервер x64

(31) Не совсем понял.

(30) В ТЖ вот что вижу:

Statistics: RecordsScanned = 1, ParseTime = 0, ExecuteTime = 0, BuffersMemory = 32988, ResultRecords = 1, RecordSize = 731′,Rows=1

28:59.980006-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=4184,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_oid2op_auth,Value=’OpenID:20160920042859:9f6a9aee-ba45-4104-919a-5c161bf1edf8:gpJlceZT/y6QRXQEVcRMe7nlPHdTgWus2RJmM9ogOwc=’

28:59.980007-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2027,file=srcVResourceOpenID2Impl.cpp,threadId=4184,func=process_oid2op_request,OP=auth OK

28:59.995001-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1128,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RP=request received

28:59.995002-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1409,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RPCommand=init

28:59.995003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1413,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RP=init command

28:59.995004-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=

28:59.995005-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_oid2rp_sii,Value=966271582496286583:3393608938:1CV8C:

28:59.995006-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2578,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=performDiscovery,RP=open https://localhost:443/SPPR/e1cib/oid2op

29:00.011000-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2584,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=performDiscovery,RP XRDS parsing=downloading and parsing

29:00.026000-0,EXCP,0,process=httpd,Exception=9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3,Descr=»srcLibxml2_Intf.cpp(136):

9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3: Ошибка доступа к файлу ‘https://localhost:443/SPPR/e1cib/oid2op’: srcHTTPImpl.cpp(2559):

896db6ac-cc39-4065-8298-1bf5fccb9d98: Ошибка работы с Интернет: Удаленный узел не прошел проверку»

29:00.026001-0,EXCP,0,process=httpd,Exception=c593fe3b-aeaf-496a-a32e-6b4dc2d13fff,Descr=’srcVResourceOpenID2Impl.cpp(2555):

c593fe3b-aeaf-496a-a32e-6b4dc2d13fff: Ошибка разбора XML: — [1,1]

Фатальная ошибка:

Extra content at the end of the document

SystemId: https://localhost:443/SPPR/e1cib/oid2op’

29:00.026002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RP=OP DISCOVERY ERROR https://localhost:443/SPPR/e1cib/oid2op

29:00.026003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=1

_stay true_

34 — 20.09.16 — 09:19

Обновляю платформу до 8.3.8.2088

_stay true_

35 — 20.09.16 — 14:34

Та же беда. И в cacert.pem отпечаток прописал, и как только уже не изголялся. Не работает.

_stay true_

36 — 28.09.16 — 10:43

попробуем ещё раз:) Апну темку)))

Кирпичами прошу не кидаться:)

Итак, было сделано следующее:

1.Установлены 1С:предприятие 8.3.8.2088+Сервер 1С: предприятия(х64) того же релиза(чтобы получить 64х-компоненты для взаимодействия с Apache 2.4.4(x64))

2. Установлен веб-сервер Apache 2.4.4(x64) с поддержкой OpenSSL/1.0.1e

3. Настроены Apache и SSL согластно инструкции http://catalog.mista.ru/public/146288/

4. в каталоге bin платформы и сервера в файлы cacert.pem добавлены отпечатки, полученные строго по инструкции http://1centerprise8.blogspot.ru/2015/08/post-https-82.html

5. Сертификат был успешно импортированы в винду в доверенные корневые центры сертификации

7. Опубликована база-провайдер с галкой «Использовать в качестве OpenID-провайдера» и временем жизни соединения 432 000 секунд.

7. Ссылка на провадйер openid получилась такой: https://myserver/SPPR/e1cib/oid2op

Как в инструкции на its

8. создан тестовый пользователь в базе провайдере СППР: OpenID, способ аутентификации 1С, пароль и роли установлены;

9. В базе-примемнике создан пользователь с таким же логином и ролями, но способ аутентификации указан OpenID;

10. Источник, примемник, настройки OpenID доступны по ссылкам;

11. Настроен технологический журнал в соответствии с интсрукцией на ИТС(получение событий OpenID)

В итоге:

1. Подключаемся к базе-приемнику по тонкому клиенту: появляется окно OpenID-аутентификации со ссылкой на провайдер, вводим логин, пароль вводим пустой или неправильный: получаем ошибку «Ошибка OpenID-аутентификации пользователя(тонкий клиент). В тех журнале наблюдаем:

38:11.145002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=process_oid2rp_request,RP=OP DISCOVERY ERROR https://kab314-12/SPPR/e1cib/oid2op

38:11.145003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=1

39:27.810001-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1977,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=process_oid2op_request,OP=auth command

39:27.810002-0,SYSTEM,0,process=httpd,level=DEBUG,component=vrsbase,class=OID2Log,line=393,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=read_message,Msg=»can’t set msg param»,Key=auth.pwd,Value=

39:27.810005-1,DBV8DBEng,1,process=httpd,Trans=0,Sql=»SELECT TOP 2147483647 ID, Name, Descr, OSName, Changed, RolesID, Show, Data, EAuth, AdmRole, UsSprH

FROM v8users

WHERE Name = N’OpenID’ AND ID <> 0x952A5019EAE6A1F74023E7966E3EE1DE

ORDER BY Name»,NParams=0,Rows=1,Func=getExecSQLStatistics

39:27.810006-3,DBV8DBEng,0,process=httpd,Trans=0,Sql=»SELECT TOP 2147483647 ID, Name, Descr, OSName, Changed, RolesID, Show, Data, EAuth, AdmRole, UsSprH

FROM v8users

WHERE Name = N’OpenID’ AND ID <> 0x952A5019EAE6A1F74023E7966E3EE1DE

ORDER BY Name»,NParams=0,planSQLText=’Fields:(

ID,

Name,

Descr,

OSName,

Changed,

RolesID,

Show,

Data,

EAuth,

AdmRole,

UsSprH

)

V8USERS (v8users) RANGE SCAN USING INDEX (BYNAME) (1 fields)

WHERE

(ID <> 952A5019EAE6A1F74023E7966E3EE1DE)

Statistics: RecordsScanned = 1, ParseTime = 0, ExecuteTime = 0, BuffersMemory = 32982, ResultRecords = 1, RecordSize = 731′,Rows=1

39:27.810009-1,DBV8DBEng,1,process=httpd,Trans=0,Func=selectFileName,FileName=ibparams.inf

39:27.810010-3,DBV8DBEng,0,process=httpd,Trans=0,Func=readFile,CatName=Params,FileName=ibparams.inf

39:27.810011-0,SYSTEM,0,process=httpd,level=DEBUG,component=vrsbase,class=OID2Log,line=966,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=oid2op_check_cred,OP=invalid credentials,Username=OpenID

39:27.810012-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2045,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=process_oid2op_request,OP=auth FAILED

2. Подключаемся к базе-приемнику по тонкому клиенту: появляется окно OpenID-аутентификации со ссылкой на провайдер, вводим КОРРЕКТНЫЕ логин/пароль(как в базе-провайдере), получаем «Ошибка подключения к OpenID-провайдеру https://myserver/SPPR/e1cib/oid2op»;

В тех.журнале видим следующее:

40:46.097000-0,EXCP,0,process=httpd,Exception=9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3,Descr=»srcLibxml2_Intf.cpp(136):

9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3: Ошибка доступа к файлу ‘https://kab314-12/SPPR/e1cib/oid2op’: srcHTTPImpl.cpp(2559):

896db6ac-cc39-4065-8298-1bf5fccb9d98: Ошибка работы с Интернет: Удаленный узел не прошел проверку»

40:46.097001-0,EXCP,0,process=httpd,Exception=c593fe3b-aeaf-496a-a32e-6b4dc2d13fff,Descr=’srcVResourceOpenID2Impl.cpp(2556):

c593fe3b-aeaf-496a-a32e-6b4dc2d13fff: Ошибка разбора XML: — [1,1]

Фатальная ошибка:

Extra content at the end of the document

SystemId: https://kab314-12/SPPR/e1cib/oid2op’

40:46.097002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=process_oid2rp_request,RP=OP DISCOVERY ERROR https://kab314-12/SPPR/e1cib/oid2op

40:46.097003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=1

Сервер и клиент всё поднято на одном компе, в апаче настроен виртуальный хост как по инструкции.

Почему пишет «узел не прошел проверку» и «ошибка работы с интернет» — для меня большая загадка(((

_stay true_

37 — 28.09.16 — 10:47

myserver=kab 314-12

Содержание:

1. Об ошибке «Удаленный узел не прошел проверку»

2. Диагностика ошибки «Удаленный узел не прошел проверку»

3. Устранение ошибки «Удаленный узел не прошел проверку»

1. Об ошибке «Удаленный узел не прошел проверку»

В данной статье рассказывается об ошибке «Удалённый узел не прошёл проверку» в 1С. Мы затронем причины возникновения неполадки, а также подробно опишем способы, которые помогут в её устранении.

Начиная с 10-ой версии платформы 1С 8.3 был изменён порядок валидации сертификатов. Из-за этого, когда пользователь работает с операционной системой Windows, чтобы проверить легитимность сертификата, система обращается в Интернет, внешний ресурс. Чтобы вышеуказанная операция прошла успешно, необходимо, чтобы человек, который запустил rphost в 1С, мог обращаться в Интернет, при этом должен быть доступ к самому ресурсу.

В случае, когда первичные настройки доступа в Интернет не были верно установлены, могут появляться следующие ошибки:

· когда задавались запросы к сервисам в Интернете, либо при определении адреса веб-сервиса, возникает ошибка «Удалённый узел не прошёл проверку» (её вид в системе 1С показан на скриншоте ниже):

Рис. 1 Ошибка Удаленный узел не прошел проверку в 1С

· когда происходит попытка исполнения OpenID, в авторизации вроде «Ошибка подключения к OpenID провайдеру», в техническом журнале системы 1С возникает «Ошибка работы с Интернет: Удалённый узел не прошёл проверку» (текст данной ошибки указан на скриншоте ниже):

Рис. 2 Ошибка работы с Интернет 1С

2. Диагностика ошибки «Удаленный узел не прошел проверку»

Обычно в данном случае неполадка заключается в том, что пользователь не имеет доступ к нужной странице в Интернете.

Специальной блокировки сайтов, которые предназначены, чтобы проводить валидацию сертификатов, нет. Так что в данной ситуации, наиболее вероятно, что у пользователя нет доступа ни к одному сайту. Чтобы это проверить запускается браузер: необходимо кликнуть на «Shift» и на ярлык браузера, после чего выбрать «Запустить от имени другого пользователя». Лучше всего выяснять на конкретном примере, где произошла ошибка.

Чаще всего, причинами служат следующие факторы:

· файл hosts повлиял на блокированный ресурс;

· из-за работы прокси-сервера нет возможности зайти на ресурс;

· firewall заблокировал сайт;

· антивирус заблокировал сайт.

Чтобы более детально продиагностировать ошибку, если она не входит в список типичных, лучшим решением будет настройка сбора добавочных event-логов в ОС Windows.

3. Устранение ошибки «Удаленный узел не прошел проверку»

Разберём каждый случай из диагностики ошибки «Удаленный узел не прошел проверку» в 1C:

1. с антивирусом и браузером Firewall решение очевидное: проверяем блокируемые ресурсы и сверяем, содержится ли там ресурс, который блокируется в конкретном случае – если да, то необходимо отключить его блокировку;

2. если дело в работе прокси-сервера, то необходимо провести следующий алгоритм действий:

· запускаем браузер Internet Explorer как пользователь, с чьего имени запускается rphost в 1С;

· во вкладке «Свойства браузера» переходим в следующую вкладку, «Подключения», и кликаем на «Настройка сайта»;

· когда указывается в настройках, что был использован прокси-сервер и, при этом, согласно политике безопасности, тогда отключаем работу прокси-сервера, для чего убираем лишнюю «галочку» с соответствующей настройки, как показано на скриншоте ниже:

Рис. 3 Отключение работы прокси-сервера

· в случае, если, всё-таки, прокси-сервер действует по предусмотрению, то необходимо дать доступ к прямому обращению к ресурсам, к которым система 1С обращается, чтобы сделать валидацию сертификата, для чего кликаем на «Дополнительно» и прописываем нужный ресурс в виде исключительного случая для прокси-сервера:

Рис. 4 Исключение для работы прокси-сервера

3. Если проблема возникает из-за того, что файл hosts производит блокировку доступа к сайтам, проверяем это, как показано ниже:

Рис. 5 Проверка блокировки доступа к сайтам

Далее показано, где находится заблокированный ресурс в файле и как его устранить:

Рис. 6 Устранение блокировки доступа к сайтам

Один из вышеприведённых способов обязательно решит ошибку «Удалённый узел не прошёл проверку» в 1С.

В данной статье было описано две вариации ошибки в 1С 8.3 «Удалённый узел не прошёл проверку», проведена диагностика данных ошибок, а также представлены алгоритмы, при помощи которых, можно устранить неполадку.

Специалист компании «Кодерлайн»

Айдар Фархутдинов

попробуем ещё раз:) Апну темку))) Кирпичами прошу не кидаться:) Итак, было сделано следующее: 1.Установлены 1С:предприятие 8.3.8.2088+Сервер 1С: предприятия(х64) того же релиза(чтобы получить 64х-компоненты для взаимодействия с Apache 2.4.4(x64)) 2. Установлен веб-сервер Apache 2.4.4(x64) с поддержкой OpenSSL/1.0.1e 3. Настроены Apache и SSL согластно инструкции 4. в каталоге bin платформы и сервера в файлы cacert.pem добавлены отпечатки, полученные строго по инструкции 5. Сертификат был успешно импортированы в винду в доверенные корневые центры сертификации 7. Опубликована база-провайдер с галкой «Использовать в качестве OpenID-провайдера» и временем жизни соединения 432 000 секунд. 7. Ссылка на провадйер openid получилась такой: Как в инструкции на its 8. создан тестовый пользователь в базе провайдере СППР: OpenID, способ аутентификации 1С, пароль и роли установлены; 9. В базе-примемнике создан пользователь с таким же логином и ролями, но способ аутентификации указан OpenID; 10. Источник, примемник, настройки OpenID доступны по ссылкам; 11. Настроен технологический журнал в соответствии с интсрукцией на ИТС(получение событий OpenID) В итоге: 1. Подключаемся к базе-приемнику по тонкому клиенту: появляется окно OpenID-аутентификации со ссылкой на провайдер, вводим логин, пароль вводим пустой или неправильный: получаем ошибку «Ошибка OpenID-аутентификации пользователя(тонкий клиент). В тех журнале наблюдаем: 38:11.145002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=process_oid2rp_request,RP=OP DISCOVERY ERROR 39:27.810002-0,SYSTEM,0,process=httpd,level=DEBUG,component=vrsbase,class=OID2Log,line=393,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=read_message,Msg=»can’t set msg param»,Key=auth.pwd,Value= 39:27.810005-1,DBV8DBEng,1,process=httpd,Trans=0,Sql=»SELECT TOP 2147483647 ID, Name, Descr, OSName, Changed, RolesID, Show, Data, EAuth, AdmRole, UsSprH FROM v8users WHERE Name = N’OpenID’ AND ID <> 0x952A5019EAE6A1F74023E7966E3EE1DE ORDER BY Name»,NParams=0,Rows=1,Func=getExecSQLStatistics 39:27.810006-3,DBV8DBEng,0,process=httpd,Trans=0,Sql=»SELECT TOP 2147483647 ID, Name, Descr, OSName, Changed, RolesID, Show, Data, EAuth, AdmRole, UsSprH FROM v8users WHERE Name = N’OpenID’ AND ID <> 0x952A5019EAE6A1F74023E7966E3EE1DE ORDER BY Name»,NParams=0,planSQLText=’Fields:( ID, Name, Descr, UsSprH ) V8USERS (v8users) RANGE SCAN USING INDEX (BYNAME) (1 fields) 2. Подключаемся к базе-приемнику по тонкому клиенту: появляется окно OpenID-аутентификации со ссылкой на провайдер, вводим КОРРЕКТНЫЕ логин/пароль(как в базе-провайдере), получаем «Ошибка подключения к OpenID-провайдеру ; В тех.журнале видим следующее: 40:46.097000-0,EXCP,0,process=httpd,Exception=9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3,Descr=»srcLibxml2_Intf.cpp: 9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3: Ошибка доступа к файлу »: srcHTTPImpl.cpp(2559): 896db6ac-cc39-4065-8298-1bf5fccb9d98: Ошибка работы с Интернет: Удаленный узел не прошел проверку» 40:46.097001-0,EXCP,0,process=httpd,Exception=c593fe3b-aeaf-496a-a32e-6b4dc2d13fff,Descr=’srcVResourceOpenID2Impl.cpp(2556): c593fe3b-aeaf-496a-a32e-6b4dc2d13fff: Ошибка разбора XML: — [1,1] Фатальная ошибка: Extra content at the end of the document SystemId: ‘ 40:46.097002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=process_oid2rp_request,RP=OP DISCOVERY ERROR Сервер и клиент всё поднято на одном компе, в апаче настроен виртуальный хост как по инструкции. Почему пишет «узел не прошел проверку» и «ошибка работы с интернет» — для меня большая загадка(((

Удаленный узел не прошел проверку в 1С

Об ошибке «Удаленный узел не прошел проверку»

В данной статье рассказывается об ошибке «Удалённый узел не прошёл проверку» в 1С. Мы затронем причины возникновения неполадки, а также подробно опишем способы, которые помогут в её устранении.

Начиная с 10-ой версии платформы 1С 8.3 был изменён порядок валидации сертификатов. Из-за этого, когда пользователь работает с операционной системой Windows, чтобы проверить легитимность сертификата, система обращается в Интернет, внешний ресурс. Чтобы вышеуказанная операция прошла успешно, необходимо, чтобы человек, который запустил rphost в 1С, мог обращаться в Интернет, при этом должен быть доступ к самому ресурсу.

В случае, когда первичные настройки доступа в Интернет не были верно установлены, могут появляться следующие ошибки:

· когда задавались запросы к сервисам в Интернете, либо при определении адреса веб-сервиса, возникает ошибка «Удалённый узел не прошёл проверку» (её вид в системе 1С показан на скриншоте ниже):

когда происходит попытка исполнения OpenID, в авторизации вроде «Ошибка подключения к OpenID провайдеру», в техническом журнале системы 1С возникает «Ошибка работы с Интернет: Удалённый узел не прошёл проверку» (текст данной ошибки указан на скриншоте ниже):

Диагностика ошибки «Удаленный узел не прошел проверку»

Обычно в данном случае неполадка заключается в том, что пользователь не имеет доступ к нужной странице в Интернете.

Специальной блокировки сайтов, которые предназначены, чтобы проводить валидацию сертификатов, нет. Так что в данной ситуации, наиболее вероятно, что у пользователя нет доступа ни к одному сайту. Чтобы это проверить запускается браузер: необходимо кликнуть на «Shift» и на ярлык браузера, после чего выбрать «Запустить от имени другого пользователя». Лучше всего выяснять на конкретном примере, где произошла ошибка.

Чаще всего, причинами служат следующие факторы:

- файл hosts повлиял на блокированный ресурс;

- из-за работы прокси-сервера нет возможности зайти на ресурс;

- firewall заблокировал сайт;

- антивирус заблокировал сайт.

Чтобы более детально продиагностировать ошибку, если она не входит в список типичных, лучшим решением будет настройка сбора добавочных event-логов в ОС Windows.

Устранение ошибки «Удаленный узел не прошел проверку»

Разберём каждый случай из диагностики ошибки «Удаленный узел не прошел проверку» в 1C:

1. с антивирусом и браузером Firewall решение очевидное: проверяем блокируемые ресурсы и сверяем, содержится ли там ресурс, который блокируется в конкретном случае – если да, то необходимо отключить его блокировку;

2. если дело в работе прокси-сервера, то необходимо провести следующий алгоритм действий:

- запускаем браузер Internet Explorer как пользователь, с чьего имени запускается rphost в 1С;

- во вкладке «Свойства браузера» переходим в следующую вкладку, «Подключения», и кликаем на «Настройка сайта»;

- когда указывается в настройках, что был использован прокси-сервер и, при этом, согласно политике безопасности, тогда отключаем работу прокси-сервера, для чего убираем лишнюю «галочку» с соответствующей настройки, как показано на скриншоте ниже:

- в случае, если, всё-таки, прокси-сервер действует по предусмотрению, то необходимо дать доступ к прямому обращению к ресурсам, к которым система 1С обращается, чтобы сделать валидацию сертификата, для чего кликаем на «Дополнительно» и прописываем нужный ресурс в виде исключительного случая для прокси-сервера:

3. Если проблема возникает из-за того, что файл hosts производит блокировку доступа к сайтам, проверяем это, как показано ниже:

Далее показано, где находится заблокированный ресурс в файле и как его устранить:

Один из вышеприведённых способов обязательно решит ошибку «Удалённый узел не прошёл проверку» в 1С.

В данной статье было описано две вариации ошибки в 1С 8.3 «Удалённый узел не прошёл проверку», проведена диагностика данных ошибок, а также представлены алгоритмы, при помощи которых, можно устранить неполадку.

Заказать консультацию

По этой или иной ошибке Вы можете обратиться к нашим специалистам, мы Вам поможем решить Вашу проблему.

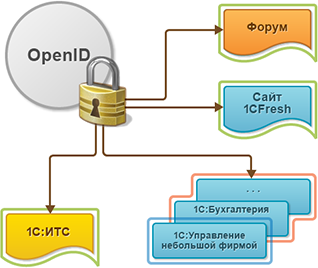

В сервисе 1cfresh.com применяется удобная и надежная система аутентификации пользователей, основанная на технологии OpenID. Благодаря этой технологии, после ввода логина и пароля на любом ресурсе сервиса вы сможете входить без повторного ввода логина и пароля во все компоненты сервиса 1cfresh.com:

- приложения сервиса;

- сайт сервиса;

- форум сервиса;

- личный кабинет (менеджер сервиса);

а также на сайт Информационно-технологического сопровождения («1С:ИТС»).

Это делает работу с сервисом 1cfresh.com более комфортной для пользователей.

Если пользователь вошел в сервис 1cfresh.com, то данные об этом запоминаются в виде cookie для того компьютера и того клиентского приложения (браузера или тонкого клиента «1С:Предприятия 8»), с помощью которых пользователь ввел логин и пароль. В cookie содержится срок годности — 24 часа.

Поэтому если пользователь в течение 24 часов с момента ввода логина и пароля войдет на любой ресурс сервиса 1cfresh.com или на сайт 1С:ИТС с того же компьютера, используя то же клиентское приложение (браузер или тонкий клиент), то ему не придется снова вводить логин или пароль.

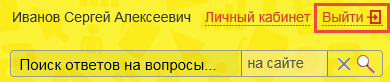

Как завершить сеанс работы с сервисом и сбросить данные OpenID-аутентификации

Если к вашим приложениям могут иметь доступ другие лица, то желательно позаботиться о том, чтобы они не могли войти с вашего компьютера в сервис 1cfresh.com от вашего имени. Для этого перед завершением работы с сервисом 1cfresh.com необходимо сбросить данные OpenID-аутентификации в сервисе, например:

-

нажать на сайте сервиса гиперссылку

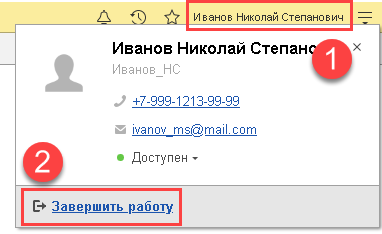

Выйти: - или нажать в любом приложении сервиса кнопку

(Сервис и настройки) в правом верхнем углу окна приложения, и затем выбрать команду меню Файл — Завершить работу пользователя…

-

или нажать в строке заголовка приложения надпись с именем пользователя, а в выведенном окошке нажать гиперссылку Завершить работу:

О других способах сброса данных OpenID-аутентификации в сервисе 1cfresh.com можно прочесть в статье по ссылке.

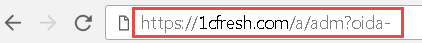

Если вы не желаете пользоваться OpenID-аутентификацией

С приложениями сервиса можно работать и без использования OpenID-аутентификации:

-

Для вызова приложения сервиса с помощью браузера без использования OpenID-аутентификации можно вызвать приложение по прямой ссылке, добавив после номера приложения (области данных) символы

?oida-Для входа в личный кабинет с помощью браузера без использования OpenID-аутентификации следует использовать адрес

https://1cfresh.com/a/adm/?oida-Для удобства такие ссылки на приложения и личный кабинет сервиса можно добавить в закладки браузера.

- При использовании тонкого клиента можно настроить автоматическое добавление приложений сервиса в список информационных баз тонкого клиента, так чтобы при их вызове не использовалась OpenID-аутентификация. Как это сделать, описано в статье по ссылке.

- При использовании тонкого клиента также можно добавить приложение сервиса в список информационных баз тонкого клиента вручную, как описано в статье по ссылке, указав при добавлении в поле Дополнительные параметры запуска значение

/OIDA-

См. также:

Имеем веб сервер Apache2.4 на Centos 7, работает по https. Сертификат самоподписанный. На нем опубликованы 2-е базы.

Сертификат создавал так:

spoiler

# Генерирую ключ

openssl genrsa -des3 -out ca.key 4096

# На основе ключа создаю сертификат для CA

openssl req -new -x509 -days 365 -key ca.key -out ca.crt

# Генерирую ключ

openssl genrsa -out server.key 4096

# На основе предыдущего ключа создаю файл запроса (csr)

openssl req -new -key server.key -config openssl-csr.cnf -reqexts req_ext -out server.csr

# Создаю сертификат сервера (подписываю .csr своим ca.crt)

openssl x509 -req -days 365 -CA ca.crt -CAkey ca.key -set_serial 01 -extfile openssl-csr.cnf -extensions req_ext -in server.csr -out server.crt

Файл default.vrd для базы провайдера:

spoiler

<?xml version="1.0" encoding="UTF-8"?>

<point xmlns="http://v8.1c.ru/8.2/virtual-resource-system"

xmlns:xs="http://www.w3.org/2001/XMLSchema"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

base="/openidprov"

ib="Srvr=srv1c;Ref=OpenIDProv;">

<standardOdata enable="false"

reuseSessions="autouse"

sessionMaxAge="20"

poolSize="10"

poolTimeout="5"/>

<b><openid>

<provider>

<lifetime>86400</lifetime>

</provider>

</openid></b>

</point>Файл default.vrd для базы клиента OpenID:

spoiler

<?xml version="1.0" encoding="UTF-8"?>

<point xmlns="http://v8.1c.ru/8.2/virtual-resource-system"

xmlns:xs="http://www.w3.org/2001/XMLSchema"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

base="/test-openid-client"

ib="Srvr=srv1c;Ref=test-openid-client;">

<standardOdata enable="false"

reuseSessions="autouse"

sessionMaxAge="20"

poolSize="10"

poolTimeout="5"/>

<openid>

<rely url="https://srv1c-cl-testssl2-web/openidprov/e1cib/oid2op" />

</openid>

</point>В базе провайдерской, завел пользователей с паролями. (Пустая новая база 1С, не нашел что нужна какая-то специальная конфигурация, но вдруг.)

В базе клиентской, завел одноименных пользователей. Отключил аутентификацию 1С, включил OpenID.

При запуске клиентской базы тонким клиентом, меня перекидывает в базу OpenID. Если ввожу не верный пароль, сообщается об этом. Если ввожу верный пароль, получаю ошибку: «Ошибка подключения к OpenID провайдеру https://srv1c-cl-testssl2-web/openidprov/e1cib/oid2op».

В технологическом журнале при этом такая ошибка: «Ошибка работы с Интернет: Удаленный узел не прошел проверку».

Сервер 1С и Web сервер, это Linux (CentOS 7). На клиентских машинах Windows, сертификат ca.crt добавлен в хранилище доверенных корневых сертификатов. В браузере базы, и клиентская и провайдерская открываются быз ошибок по https.

Если перейти по адресу https://srv1c-cl-testssl2-web/openidprov/e1cib/oid2op скачивается файлик:

spoiler

<?xml version="1.0" encoding="UTF-8"?>

<xrds:XRDS xmlns:xrds="xri://$xrds" xmlns="xri://$xrd*($v*2.0)">

<XRD>

<Service priority='0'>

<Type>http://specs.openid.net/auth/2.0/server</Type>

<URI>https://srv1c-cl-testssl2-web/openidprov/e1cib/oid2op</URI>

</Service>

</XRD>

</xrds:XRDS>Также, если захожу веб браузером в базу клиентску, то меня не перекидывает на провайдерскую, в отличии от тонкого клиента.

Подозреваю что проблема в неправельно сгенерированном сертификате, или неправельной установке его на веб сервере (я про сертификат ca.crt), но на ИТС написано что клиентские сертификаты 1с ищет в хранилище сертификатов, а в CentOS нет единого хранилища.

Кстати, если открывать каким-нибудь консольным браузером с веб сервера его страничку:

https://srv1c-cl-testssl2-web/openidprov/e1cib/oid2op то, также открывается тот файлик, который скачивается на десктопных машинах, на сертификат не ругается.

14.09.16 — 09:27

Здравствуйте. Есть три базы с идентичнымы списками пользователей(логины, пароли, права)

Юзеры планируют работать в веб морде.

Хотим попробовать настроить так, чтобы авторизовавшись во «входной» базе, в две другие заходили без ввода логина и пароля.

Перерыл кучу статей в сети, включая итс. Опубликовал «входную» базу с галкой «использовать в качестве провайдера OpenID». Две другие опебликовал с галками «Использовать OpenID-аутентификацию и в поле с адресом провайдера указал как в инструкции: http://127.0.0.1/mybase//e1cib/oid2op

вбиваем ссылку в браузер, скачивается файлик с настройками, как в инструкции. Вот его содержимое

<?xml version=»1.0″ encoding=»UTF-8″?>

<xrds:XRDS xmlns:xrds=»xri://$xrds» xmlns=»xri://$xrd*($v*2.0)»>

<XRD>

<Service priority=’0′>

<Type>http://specs.openid.net/auth/2.0/server</Type>;

<URI>http://127.0.0.1/mybase/e1cib/oid2op</URI>;

</Service>

</XRD>

</xrds:XRDS>

Ни в какую не хочет появляться окно OpenID-аутентификации. Только стандартное окно 1С.

платформа 8.3.8.2054 + сервер 1С(x64), веб-сервер Apache 2.4.4(x64)

Кто настраивал подобное — поделитесь мудростью.

1 — 14.09.16 — 09:29

2 — 14.09.16 — 10:11

Ну блин, выручайте((

3 — 14.09.16 — 10:22

Где же все остроумные гении типа «позовите специалиста» или «тебе этого делать не нужно»?)) А то скучно

4 — 14.09.16 — 10:24

все сервера на 1 компе?

5 — 14.09.16 — 10:24

(4) Да, я пока локально на своём играюсь с win7 x64

6 — 14.09.16 — 10:25

Все три публикации доступны по 127.0.0.1/mybase или Localhost/mybase

Пробовал ru_RU в конец добавлять — безрезультатно.

7 — 14.09.16 — 10:31

Ещё наблюдал, что базы, в публикации которых указана ссылка на провайдер, при запуске по веб-морде долго «висят», а потом появляется окно 1С-аутентификации. Установка юзеру галки «Аутентификации OpenID» не дала результатов

8 — 14.09.16 — 10:36

может это?

Если OpenID-провайдер требует интерактивной аутентификации (происходит первое обращение или истекло время жизни признака аутентифицированности), клиент отображает диалог для ввода имени и пароля пользователя.

Аутентификация происходит по списку пользователей информационной базы OpenID-провайдера.

9 — 14.09.16 — 10:36

добавь в базу openid тестового пользователя и проверь

10 — 14.09.16 — 10:38

(9) Пробую

11 — 14.09.16 — 10:40

также включи тж по exeption

12 — 14.09.16 — 10:40

еще нашел

Возможно, дело в том, что вы пытаетесь работать c OpenID провайдером по протоколу http.

Это следует из того, что в файле oid2op указан адрес OpenID провайдера с протоколом http.

<URI>http://msk-s3-arm065/sm/e1cib/oid2op</URI>;

В то время как в документации по 1С:Предприятию сказано (Руководство администратора, приложение 3, п. 3.16.8.2):

ВНИМАНИЕ! Взаимодействие с OpenID-провайдером осуществляется только по HTTPS-соединению.

13 — 14.09.16 — 10:41

14 — 14.09.16 — 10:44

(12) Поднимаем Apache 2.4.4(x64) с SSL. Будем пробовать.

15 — 14.09.16 — 11:01

ОпенИД не делал, но доменную авторизацию заборол. Но на ИИС.

16 — 19.09.16 — 10:51

Не получилось.

Настроили SSL как

http://adminsnotes.blogspot.ru/2008/01/apache-openssl-windows.html

В браузере стучится в базу по https://localhost:443/mybase

Ссылка на провайдер стала такой:

https://localhost:443/mybase/e1cib/oid2op

default.vrd базы провайдера Openid

<?xml version=»1.0″ encoding=»UTF-8″?>

<point xmlns=»http://v8.1c.ru/8.2/virtual-resource-system»;

xmlns:xs=»http://www.w3.org/2001/XMLSchema»;

xmlns:xsi=»http://www.w3.org/2001/XMLSchema-instance»;

base=»/SPPR»

ib=»File="D:KULESHOV_K_OSPPR_FILE";»

enableStandardOData=»true»

temp=»D:wwwtmp»>

<ws publishExtensionsByDefault=»true»>

<point name=»EnterpriseDataExchange_1_0_1_1″

alias=»EnterpriseDataExchange_1_0_1_1.1cws»

enable=»true»/>

<point name=»EnterpriseDataUpload_1_0_1_1″

alias=»EnterpriseDataUpload_1_0_1_1.1cws»

enable=»true»/>

<point name=»ErrorsExchange»

alias=»ErrorsExchange.1cws»

enable=»true»/>

<point name=»Exchange»

alias=»exchange.1cws»

enable=»true»/>

<point name=»Exchange_2_0_1_6″

alias=»exchange_2_0_1_6.1cws»

enable=»true»/>

<point name=»FunctionModel»

alias=»FunctionModel.1cws»

enable=»true»/>

<point name=»InterfaceVersion»

alias=»InterfaceVersion.1cws»

enable=»true»/>

</ws>

<httpServices publishExtensionsByDefault=»true»/>

<openid>

<provider>

<lifetime>604800</lifetime>

</provider>

</openid>

</point>

default.vrd базы со ссылкой на провайдер openid:

<?xml version=»1.0″ encoding=»UTF-8″?>

<point xmlns=»http://v8.1c.ru/8.2/virtual-resource-system»;

xmlns:xs=»http://www.w3.org/2001/XMLSchema»;

xmlns:xsi=»http://www.w3.org/2001/XMLSchema-instance»;

base=»/DMC_WEB»

ib=»File="D:KULESHOV_K_ODMC_WEB";»

enableStandardOData=»true»>

<httpServices publishByDefault=»false»/>

<ws>

<point name=»AddressSystem»

alias=»AddressSystem.1cws»

enable=»true»/>

<point name=»DMMessageService»

alias=»dmmessage.1cws»

enable=»true»/>

<point name=»DMService»

alias=»dm.1cws»

enable=»true»/>

<point name=»DMX»

alias=»DMX.1cws»

enable=»true»/>

<point name=»EnterpriseDataExchange_1_0_1_1″

alias=»EnterpriseDataExchange_1_0_1_1.1cws»

enable=»true»/>

<point name=»EnterpriseDataUpload_1_0_1_1″

alias=»EnterpriseDataUpload_1_0_1_1.1cws»

enable=»true»/>

<point name=»Exchange»

alias=»exchange.1cws»

enable=»true»/>

<point name=»Exchange_2_0_1_6″

alias=»exchange_2_0_1_6.1cws»

enable=»true»/>

<point name=»Files»

alias=»files.1cws»

enable=»true»/>

<point name=»InterfaceVersion»

alias=»InterfaceVersion.1cws»

enable=»true»/>

<point name=»MEDO»

alias=»medo.1cws»

enable=»true»/>

<point name=»MEDO1C»

alias=»medo1c.1cws»

enable=»true»/>

<point name=»MobileDMVersionService»

alias=»mobileDMVersionService.1cws»

enable=»true»/>

<point name=»MEDO2013″

alias=»medo2013.1cws»

enable=»true»/>

</ws>

<openid>

<rely url=»https://localhost:443/SPPR//e1cib/oid2op»/>;

</openid>

</point>

И содержимое файла oid2op

<?xml version=»1.0″ encoding=»UTF-8″?>

<xrds:XRDS xmlns:xrds=»xri://$xrds» xmlns=»xri://$xrd*($v*2.0)»>

<XRD>

<Service priority=’0′>

<Type>http://specs.openid.net/auth/2.0/server</Type>;;

<URI>https://localhost:443/mybase/e1cib/oid2op</URI>;;

</Service>

</XRD>

</xrds:XRDS>

Всё-равно вылезает стандартное окно 1С-аутентификации.

17 — 19.09.16 — 10:53

18 — 19.09.16 — 11:00

(17) Сертификаты для https как настраивал?

19 — 19.09.16 — 11:00

сама ссылкка в браузере открывается?

20 — 19.09.16 — 11:03

А попробуй в настройках не локалхост указать, а нормальный,внешний, айпишник.

21 — 19.09.16 — 11:08

(18) сертификаты как описано в статье в (16)

http://adminsnotes.blogspot.ru/2008/01/apache-openssl-windows.html

В командной строке прописывали нужные команды. Всё как по инструкции

(20) Сейчас попробую.

22 — 19.09.16 — 11:10

+ (20) Клиент возможно пытается на 127.0.0.1 искать openid сервер.

23 — 19.09.16 — 11:16

(22) я первый раз такое пытаюсь поднять: разве openid-сервером в данном случае не выступает база 1С?

24 — 19.09.16 — 11:22

25 — 19.09.16 — 11:27

(24) Да. Скачивается файлик. Как в статье на ITS описано.

<?xml version=»1.0″ encoding=»UTF-8″?>

<xrds:XRDS xmlns:xrds=»xri://$xrds» xmlns=»xri://$xrd*($v*2.0)»>

<XRD>

<Service priority=’0′>

<Type>http://specs.openid.net/auth/2.0/server</Type>;;;

<URI>https://localhost:443/mybase/e1cib/oid2op</URI>;;;

</Service>

</XRD>

</xrds:XRDS>

26 — 19.09.16 — 15:25

Если через тонкий клиент и выставить параметр запуска /OIDA+, то такая ошибка лезет:

«1с ошибка подключения к openid провайдеру https://localhost:443/mybase/e1cib/oid2op»; и предлагает повторить попытку подключения

Через браузер даже окошко OpenID-аутентификации не лезет.

Может, чего с юзерами намудрил? В базе-провайдере: создал админа с полными правами и ролью администратор системы, поставил галку «Аутентификация 1С: предприятия» и галку «Аутентификация OpenID». Во второй базе, где указана ссылка на провайдер OpenID, просто создал юзера с таким же логином и правами, но выставил только галку «Аутентификация OpneID».

27 — 19.09.16 — 15:48

Если просто без ввода пароля нажать вход, то получаем ошибку: «Ошибка OpenID-аутентификации пользователя(Тонкий клиент).

Что за бяка-кака(((

28 — 19.09.16 — 18:30

Внешний айпишник указывал? У тебя клиент пытается на локалхосте найти опенайди сервер.

29 — 19.09.16 — 18:34

(26) Ты уже выяснил чей список показывается: свой или чужой?

30 — 19.09.16 — 18:35

И в тж что пишется?

31 — 19.09.16 — 18:35

попробуй полный собрать

32 — 19.09.16 — 18:36

ну и платформу не ниже 8.3.8.2027

33 — 20.09.16 — 08:36

(28) Внешний айпи не указывал, ибо пока тестирую всё на рабочем компе.

(29) В тонком клиенте в окне OpenID-аутентификации не отображаются пользователи в списке вообще. Приходится руками писать имя и пароль. Если вводишь корректные данные — ругается, что ошибка соедигнения с сервером OpenID, если оставляешь пароль пустым — вылетает ошибка «Ошибка OpenID аутентификации(тонкий клиент)

(32) Платформа 8.3.8.1933+сервер x64

(31) Не совсем понял.

(30) В ТЖ вот что вижу:

Statistics: RecordsScanned = 1, ParseTime = 0, ExecuteTime = 0, BuffersMemory = 32988, ResultRecords = 1, RecordSize = 731′,Rows=1

28:59.980006-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=4184,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_oid2op_auth,Value=’OpenID:20160920042859:9f6a9aee-ba45-4104-919a-5c161bf1edf8:gpJlceZT/y6QRXQEVcRMe7nlPHdTgWus2RJmM9ogOwc=’

28:59.980007-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2027,file=srcVResourceOpenID2Impl.cpp,threadId=4184,func=process_oid2op_request,OP=auth OK

28:59.995001-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1128,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RP=request received

28:59.995002-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1409,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RPCommand=init

28:59.995003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1413,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RP=init command

28:59.995004-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=

28:59.995005-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_oid2rp_sii,Value=966271582496286583:3393608938:1CV8C:

28:59.995006-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2578,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=performDiscovery,RP=open https://localhost:443/SPPR/e1cib/oid2op

29:00.011000-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2584,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=performDiscovery,RP XRDS parsing=downloading and parsing

29:00.026000-0,EXCP,0,process=httpd,Exception=9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3,Descr=»srcLibxml2_Intf.cpp(136):

9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3: Ошибка доступа к файлу ‘https://localhost:443/SPPR/e1cib/oid2op’: srcHTTPImpl.cpp(2559):

896db6ac-cc39-4065-8298-1bf5fccb9d98: Ошибка работы с Интернет: Удаленный узел не прошел проверку»

29:00.026001-0,EXCP,0,process=httpd,Exception=c593fe3b-aeaf-496a-a32e-6b4dc2d13fff,Descr=’srcVResourceOpenID2Impl.cpp(2555):

c593fe3b-aeaf-496a-a32e-6b4dc2d13fff: Ошибка разбора XML: — [1,1]

Фатальная ошибка:

Extra content at the end of the document

SystemId: https://localhost:443/SPPR/e1cib/oid2op’

29:00.026002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=process_oid2rp_request,RP=OP DISCOVERY ERROR https://localhost:443/SPPR/e1cib/oid2op

29:00.026003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=2212,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=1

34 — 20.09.16 — 09:19

Обновляю платформу до 8.3.8.2088

35 — 20.09.16 — 14:34

Та же беда. И в cacert.pem отпечаток прописал, и как только уже не изголялся. Не работает.

36 — 28.09.16 — 10:43

попробуем ещё раз:) Апну темку)))

Кирпичами прошу не кидаться:)

Итак, было сделано следующее:

1.Установлены 1С:предприятие 8.3.8.2088+Сервер 1С: предприятия(х64) того же релиза(чтобы получить 64х-компоненты для взаимодействия с Apache 2.4.4(x64))

2. Установлен веб-сервер Apache 2.4.4(x64) с поддержкой OpenSSL/1.0.1e

3. Настроены Apache и SSL согластно инструкции http://catalog.mista.ru/public/146288/

4. в каталоге bin платформы и сервера в файлы cacert.pem добавлены отпечатки, полученные строго по инструкции http://1centerprise8.blogspot.ru/2015/08/post-https-82.html

5. Сертификат был успешно импортированы в винду в доверенные корневые центры сертификации

7. Опубликована база-провайдер с галкой «Использовать в качестве OpenID-провайдера» и временем жизни соединения 432 000 секунд.

7. Ссылка на провадйер openid получилась такой: https://myserver/SPPR/e1cib/oid2op

Как в инструкции на its

8. создан тестовый пользователь в базе провайдере СППР: OpenID, способ аутентификации 1С, пароль и роли установлены;

9. В базе-примемнике создан пользователь с таким же логином и ролями, но способ аутентификации указан OpenID;

10. Источник, примемник, настройки OpenID доступны по ссылкам;

11. Настроен технологический журнал в соответствии с интсрукцией на ИТС(получение событий OpenID)

В итоге:

1. Подключаемся к базе-приемнику по тонкому клиенту: появляется окно OpenID-аутентификации со ссылкой на провайдер, вводим логин, пароль вводим пустой или неправильный: получаем ошибку «Ошибка OpenID-аутентификации пользователя(тонкий клиент). В тех журнале наблюдаем:

38:11.145002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=process_oid2rp_request,RP=OP DISCOVERY ERROR https://kab314-12/SPPR/e1cib/oid2op

38:11.145003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=1

39:27.810001-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=1977,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=process_oid2op_request,OP=auth command

39:27.810002-0,SYSTEM,0,process=httpd,level=DEBUG,component=vrsbase,class=OID2Log,line=393,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=read_message,Msg=»can’t set msg param»,Key=auth.pwd,Value=

39:27.810005-1,DBV8DBEng,1,process=httpd,Trans=0,Sql=»SELECT TOP 2147483647 ID, Name, Descr, OSName, Changed, RolesID, Show, Data, EAuth, AdmRole, UsSprH

FROM v8users

WHERE Name = N’OpenID’ AND ID <> 0x952A5019EAE6A1F74023E7966E3EE1DE

ORDER BY Name»,NParams=0,Rows=1,Func=getExecSQLStatistics

39:27.810006-3,DBV8DBEng,0,process=httpd,Trans=0,Sql=»SELECT TOP 2147483647 ID, Name, Descr, OSName, Changed, RolesID, Show, Data, EAuth, AdmRole, UsSprH

FROM v8users

WHERE Name = N’OpenID’ AND ID <> 0x952A5019EAE6A1F74023E7966E3EE1DE

ORDER BY Name»,NParams=0,planSQLText=’Fields:(

ID,

Name,

Descr,

OSName,

Changed,

RolesID,

Show,

Data,

EAuth,

AdmRole,

UsSprH

)

V8USERS (v8users) RANGE SCAN USING INDEX (BYNAME) (1 fields)

WHERE

(ID <> 952A5019EAE6A1F74023E7966E3EE1DE)

Statistics: RecordsScanned = 1, ParseTime = 0, ExecuteTime = 0, BuffersMemory = 32982, ResultRecords = 1, RecordSize = 731′,Rows=1

39:27.810009-1,DBV8DBEng,1,process=httpd,Trans=0,Func=selectFileName,FileName=ibparams.inf

39:27.810010-3,DBV8DBEng,0,process=httpd,Trans=0,Func=readFile,CatName=Params,FileName=ibparams.inf

39:27.810011-0,SYSTEM,0,process=httpd,level=DEBUG,component=vrsbase,class=OID2Log,line=966,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=oid2op_check_cred,OP=invalid credentials,Username=OpenID

39:27.810012-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=2045,file=srcVResourceOpenID2Impl.cpp,threadId=1028,func=process_oid2op_request,OP=auth FAILED

2. Подключаемся к базе-приемнику по тонкому клиенту: появляется окно OpenID-аутентификации со ссылкой на провайдер, вводим КОРРЕКТНЫЕ логин/пароль(как в базе-провайдере), получаем «Ошибка подключения к OpenID-провайдеру https://myserver/SPPR/e1cib/oid2op»;

В тех.журнале видим следующее:

40:46.097000-0,EXCP,0,process=httpd,Exception=9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3,Descr=»srcLibxml2_Intf.cpp(136):

9db1fa37-b455-4f3f-b8dd-7de0ea7d6da3: Ошибка доступа к файлу ‘https://kab314-12/SPPR/e1cib/oid2op’: srcHTTPImpl.cpp(2559):

896db6ac-cc39-4065-8298-1bf5fccb9d98: Ошибка работы с Интернет: Удаленный узел не прошел проверку»

40:46.097001-0,EXCP,0,process=httpd,Exception=c593fe3b-aeaf-496a-a32e-6b4dc2d13fff,Descr=’srcVResourceOpenID2Impl.cpp(2556):

c593fe3b-aeaf-496a-a32e-6b4dc2d13fff: Ошибка разбора XML: — [1,1]

Фатальная ошибка:

Extra content at the end of the document

SystemId: https://kab314-12/SPPR/e1cib/oid2op’

40:46.097002-0,SYSTEM,0,process=httpd,level=INFO,component=vrsbase,class=OID2Log,line=1437,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=process_oid2rp_request,RP=OP DISCOVERY ERROR https://kab314-12/SPPR/e1cib/oid2op

40:46.097003-0,SYSTEM,0,process=httpd,level=TRACE,component=vrsbase,class=OID2Log,line=281,file=srcVResourceOpenID2Impl.cpp,threadId=1884,func=RequestCookies::setCookie,Msg=set cookie,Name=vrs_nooida,Value=1

Сервер и клиент всё поднято на одном компе, в апаче настроен виртуальный хост как по инструкции.

Почему пишет «узел не прошел проверку» и «ошибка работы с интернет» — для меня большая загадка(((

_stay true_

37 — 28.09.16 — 10:47

myserver=kab 314-12

Содержание:

1. Об ошибке «Удаленный узел не прошел проверку»

2. Диагностика ошибки «Удаленный узел не прошел проверку»

3. Устранение ошибки «Удаленный узел не прошел проверку»

1. Об ошибке «Удаленный узел не прошел проверку»

В данной статье рассказывается об ошибке «Удалённый узел не прошёл проверку» в 1С. Мы затронем причины возникновения неполадки, а также подробно опишем способы, которые помогут в её устранении.

Начиная с 10-ой версии платформы 1С 8.3 был изменён порядок валидации сертификатов. Из-за этого, когда пользователь работает с операционной системой Windows, чтобы проверить легитимность сертификата, система обращается в Интернет, внешний ресурс. Чтобы вышеуказанная операция прошла успешно, необходимо, чтобы человек, который запустил rphost в 1С, мог обращаться в Интернет, при этом должен быть доступ к самому ресурсу.

В случае, когда первичные настройки доступа в Интернет не были верно установлены, могут появляться следующие ошибки:

· когда задавались запросы к сервисам в Интернете, либо при определении адреса веб-сервиса, возникает ошибка «Удалённый узел не прошёл проверку» (её вид в системе 1С показан на скриншоте ниже):

Рис. 1 Ошибка Удаленный узел не прошел проверку в 1С

· когда происходит попытка исполнения OpenID, в авторизации вроде «Ошибка подключения к OpenID провайдеру», в техническом журнале системы 1С возникает «Ошибка работы с Интернет: Удалённый узел не прошёл проверку» (текст данной ошибки указан на скриншоте ниже):

Рис. 2 Ошибка работы с Интернет 1С

2. Диагностика ошибки «Удаленный узел не прошел проверку»

Обычно в данном случае неполадка заключается в том, что пользователь не имеет доступ к нужной странице в Интернете.

Специальной блокировки сайтов, которые предназначены, чтобы проводить валидацию сертификатов, нет. Так что в данной ситуации, наиболее вероятно, что у пользователя нет доступа ни к одному сайту. Чтобы это проверить запускается браузер: необходимо кликнуть на «Shift» и на ярлык браузера, после чего выбрать «Запустить от имени другого пользователя». Лучше всего выяснять на конкретном примере, где произошла ошибка.

Чаще всего, причинами служат следующие факторы:

· файл hosts повлиял на блокированный ресурс;

· из-за работы прокси-сервера нет возможности зайти на ресурс;

· firewall заблокировал сайт;

· антивирус заблокировал сайт.

Чтобы более детально продиагностировать ошибку, если она не входит в список типичных, лучшим решением будет настройка сбора добавочных event-логов в ОС Windows.

3. Устранение ошибки «Удаленный узел не прошел проверку»

Разберём каждый случай из диагностики ошибки «Удаленный узел не прошел проверку» в 1C:

1. с антивирусом и браузером Firewall решение очевидное: проверяем блокируемые ресурсы и сверяем, содержится ли там ресурс, который блокируется в конкретном случае – если да, то необходимо отключить его блокировку;

2. если дело в работе прокси-сервера, то необходимо провести следующий алгоритм действий:

· запускаем браузер Internet Explorer как пользователь, с чьего имени запускается rphost в 1С;

· во вкладке «Свойства браузера» переходим в следующую вкладку, «Подключения», и кликаем на «Настройка сайта»;

· когда указывается в настройках, что был использован прокси-сервер и, при этом, согласно политике безопасности, тогда отключаем работу прокси-сервера, для чего убираем лишнюю «галочку» с соответствующей настройки, как показано на скриншоте ниже:

Рис. 3 Отключение работы прокси-сервера

· в случае, если, всё-таки, прокси-сервер действует по предусмотрению, то необходимо дать доступ к прямому обращению к ресурсам, к которым система 1С обращается, чтобы сделать валидацию сертификата, для чего кликаем на «Дополнительно» и прописываем нужный ресурс в виде исключительного случая для прокси-сервера:

Рис. 4 Исключение для работы прокси-сервера

3. Если проблема возникает из-за того, что файл hosts производит блокировку доступа к сайтам, проверяем это, как показано ниже:

Рис. 5 Проверка блокировки доступа к сайтам

Далее показано, где находится заблокированный ресурс в файле и как его устранить:

Рис. 6 Устранение блокировки доступа к сайтам

Один из вышеприведённых способов обязательно решит ошибку «Удалённый узел не прошёл проверку» в 1С.

В данной статье было описано две вариации ошибки в 1С 8.3 «Удалённый узел не прошёл проверку», проведена диагностика данных ошибок, а также представлены алгоритмы, при помощи которых, можно устранить неполадку.

Специалист компании «Кодерлайн»

Айдар Фархутдинов

When I run in visual studio I am able to connect to openid provider, But if I host app in IIS ,I am not able to connect to openid provider. (I am getting error at CreateRequest)

Please let me know what settings has to be done in IIS so that I can connect to the Openid Provider. Below is the error I am getting

[InvalidOperationException: Sequence

contains no elements]

System.Linq.Enumerable.First(IEnumerable`1

source) +336

DotNetOpenAuth.OpenId.RelyingParty.OpenIdRelyingParty.CreateRequest(Identifier

userSuppliedIdentifier)[ProtocolException: No OpenID endpoint

found.]

DotNetOpenAuth.OpenId.RelyingParty.OpenIdRelyingParty.CreateRequest(Identifier

userSuppliedIdentifier)

Anuraj

18.7k7 gold badges53 silver badges79 bronze badges

asked Feb 7, 2011 at 6:34

This is usually a firewall issue. That may not apply to you if your IIS and VS are on the same machine, but it’s something that you may consider.

Otherwise the best way to find out why it failed is to activate logging and set a verbose logging setting. You could alternatively just install one of the shipping OpenID RP samples to your IIS, as they have a built-in TracePage.aspx file that will display verbose logging to you. If the samples also fail, the logs should tell you why. If the samples don’t fail, then that will tell you something about your web site as well, and logging on your site will hopefully help further.

Please also check out «No OpenID endpoint found» on Azure Website as this may be a duplicate question.

answered Feb 8, 2011 at 14:41

Andrew ArnottAndrew Arnott

79.6k26 gold badges131 silver badges171 bronze badges

1