когда человек пытается зайти на, казалось бы, нормальный интернет-ресурс, а браузер препятствует этому. В этой статье мы разберем, что значит SSL ERROR NO CYPHER OVERLAP и как избавиться от этой ошибки

SSL_ERROR_NO_CYPHER_OVERLAP

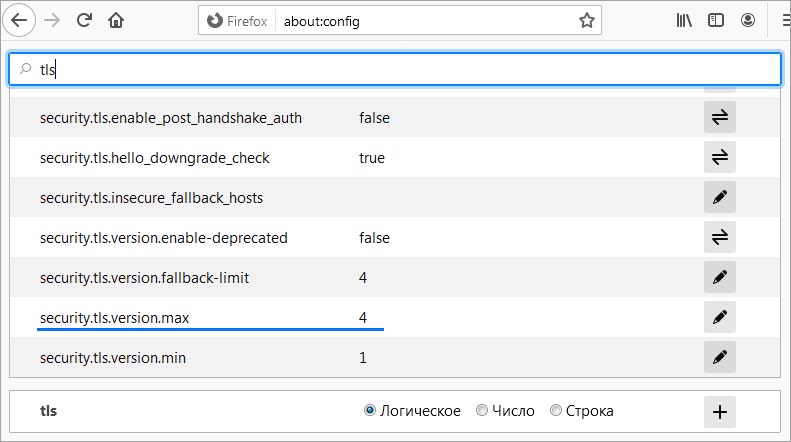

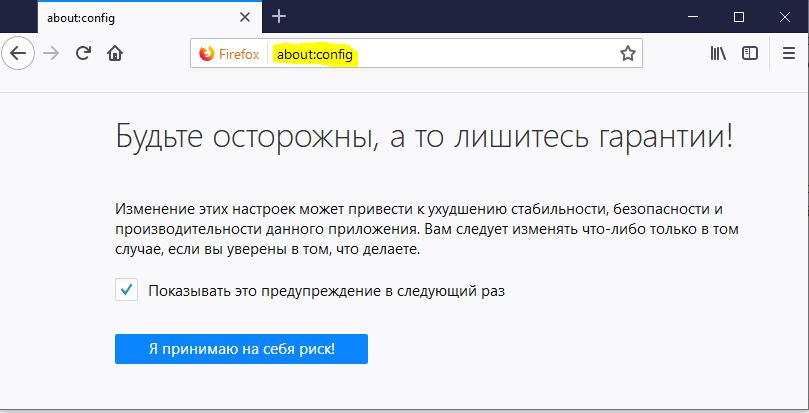

Закройте все вкладки, которые открыты в настоящее время, и сохраните всю свою работу. Затем откройте новую вкладку и введите в адресную строку URL about:config, чтобы открыть скрытые настройки Firefox. Если вы получите предупреждение, примите его. На следующем экране будут отображены все настройки конфигурации.

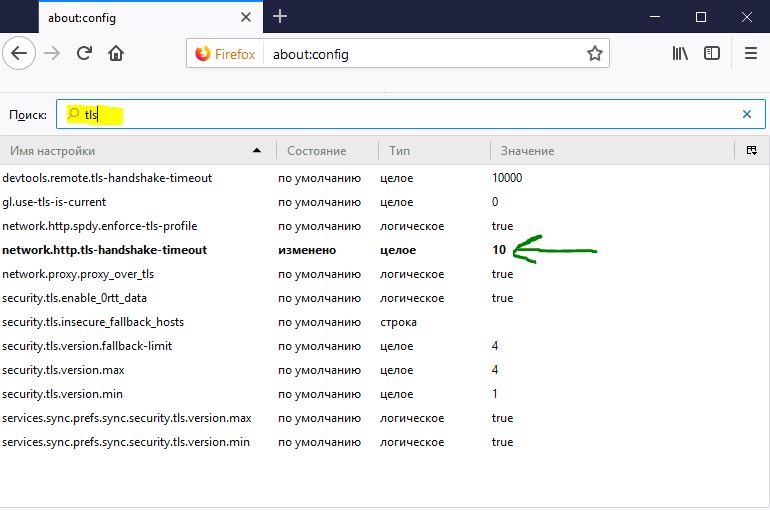

1. Сбросить настройки TLS

В окне поиска над списком введите TLS. Это покажет все настройки, которые имеют конфигурацию TLS. TLS обозначает разъем транспортного уровня. Теперь найдите любые настройки, которые выделены жирным текстом. Если да, это означает, что настройка была изменена. Чтобы восстановить его по умолчанию, щелкните правой кнопкой мыши и выберите “Сбросить“. На скрине ниже у меня измененная настройка выделена жирным “network.http.tls-handshake-timeout“, вот ее нужно и сбросить.

2. Сбросить настройки SSL

Далее повторяем поиск и вводим SSL3. Ищем опять жирный текст, который означает, что параметр был изменен. Нажимаем на нем правой кнопкой мыши и “Сбросить“. Я бы рекомендовал еще для повышения безопасности эти два параметра заблокировать. Установите для них значение false. Эти два параметра связаны с популярной уязвимостью Logjam, которая появилась три года назад.

- security.ssl3.dhe_rsa_aes_128_sha.

- security.ssl3.dhe_rsa_aes_256_sha.

3. Изменение версии TLS

Изменение версии TLS для обхода ошибки – отличный вариант, но не забывайте, что вы не должны делать этого для каждого веб-сайта. Зайдите обратно в скрытые параметры браузера Firefox, введя в адресную строку URL about:config, далее в поиске наберите TLS и найдите

- security.tls.version.fallback-limit – измените значение на 0.

- security.tls.version.min – установите значение 0.

- Проверьте, можете ли вы получить доступ к веб-сайту.

Предупреждение: Изменение этих значений сделает ваш браузер менее безопасным. Так что сделайте это, если это очень необходимо на некоторое время. Обязательно верните эти значения по умолчанию или сбросьте.

4. Проблема с сервером

Если это происходит только с одним конкретным сайтом, это проблема с сервером. Только администратор сервера может решить проблему. Обычно это происходит, когда веб-сайт по-прежнему использует RC4-Only Cipher Suite, а настройки в параметрах сервера security.tls.unrestricted_rc4_fallback to toggled to false.

Загрузка комментариевПолитика конфиденциальности

№107-11-2014 16:45:46

Alookard Участник Группа: Members Зарегистрирован: 05-10-2014 Сообщений: 40 UA:

не открывает сайт с сертификатом ssl_error_no_cypher_overlap

привет.

сайт

не открывает, Код ошибки: ssl_error_no_cypher_overlap

скрытый текст

Ошибка при установлении защищённого соединения

При соединении с

произошла ошибка. Установка защищённого соединения с этим узлом не удалась: отсутствуют общие алгоритм(ы) шифрования. (Код ошибки: ssl_error_no_cypher_overlap)

Страница, которую вы пытаетесь просмотреть, не может быть отображена, так как достоверность полученных данных не может быть проверена.

Пожалуйста, свяжитесь с владельцами веб-сайта и проинформируйте их об этой проблеме.

что делать?

Отредактировано Alookard (07-11-2014 16:48:24)

Чем вызвана ошибка?

Во многих случаях эта ошибка препятствует входу на отдельные сайты, которые не могут обеспечить требуемый уровень защиты или протоколы, запрашиваемые браузером. Но существуют и другие причины:

- Отключены протоколы безопасности SSL3 и TLS в настройках.

- Используется устаревшая версия Firefox.

- На сервере используется шифрование RC4, поддержка которого полностью отключена в Firefox.

Немного важной информации перед ознакомлением с процедурой лечения

Решение проблемы SSL ERROR NO CYPHER OVERLAP есть, но изначально стоит узнать несколько важных нюансов:

- Чаще всего эта проблема возникает на фирменном браузере от создателей операционной системы Виндовс – Internet Explorer. А также на Firefox, обновленной до 34 версии или выше. То есть, иногда можно просто перейти на другой интернет-браузер, чтобы нивелировать последствия этого конфликта.

- Вирусная активность здесь совершенно не причем. Поэтому можно даже не тратить время, чтобы выполнить сканирование и поиск заражений в своей системе. Хотя это всегда является полезным мероприятием.

- Иногда первопричиной является и используемый антивирусник.

What causes the error code ‘SSL_ERROR_NO_CYPHER_OVERLAP’?

Like mentioned before, this error code occurs when in most cases, the server fails to provide proper security mechanism or protocols to the request of the browser, hence, the web page fails to load. However, there are some other reasons as well such as:

- Firefox is not updated to the latest version which causes issues when surfing the internet.

- SSL3 is disabled on the web browser. Furthermore, TLS can also be disabled which cause the error message.

- RC4 support has been completely removed from Firefox and if the website is passing it as a parameter, this error will be prompted.

Before moving to the solutions, make sure that you have administrator privileges and you have a stable internet connection.

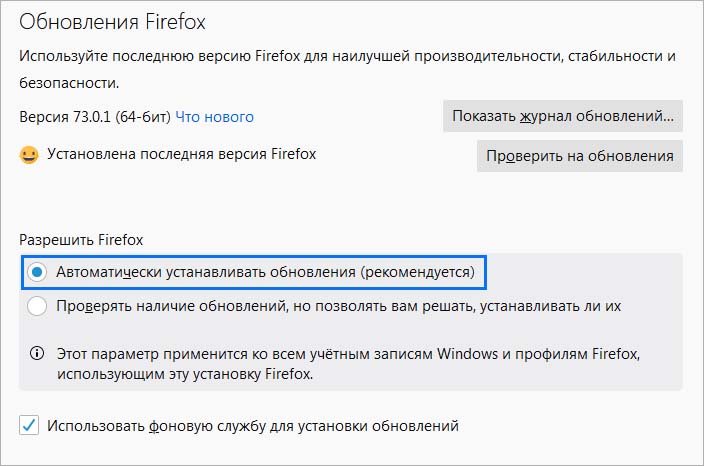

Solution 1: Updating Firefox to the latest release

Firefox is updated and new security modifications and protocols are added all the time for a safer and improved experience. If you have an older Firefox release such as SP2 or SP3, you should navigate to the official Firefox website and download the latest release i.e. 24.

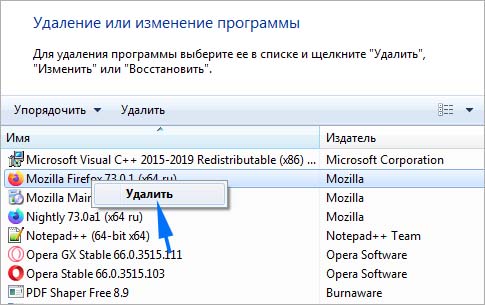

You can uninstall the current version of Firefox by press Windows + R, typing “appwiz.cpl” in the dialogue box and press Enter. Once in the program’s manager, right-click on Firefox and select Uninstall.

After uninstalling the older version, download the latest one and restart your computer for changes to take place properly. Also, make sure that you delete the configuration files when you uninstall the older one.

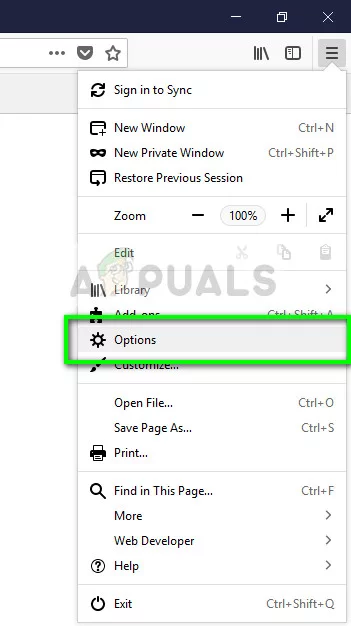

Solution 2: Checking SSL3 and TLS1 encryption protocols

Users will also experience this error if the encryption protocols SSL3 and TLS1 are disabled on their version of Firefox. Some websites require these protocols mandatory for their connection and if you have these disabled, you will not be able to view the web page.

We will check the Options in Firefox and make sure they are turned on as expected.

- Click on the settings icon at the upper right side of the window and select

- Now navigate to Advanced > Encryption : Protocols

Options – Firefox

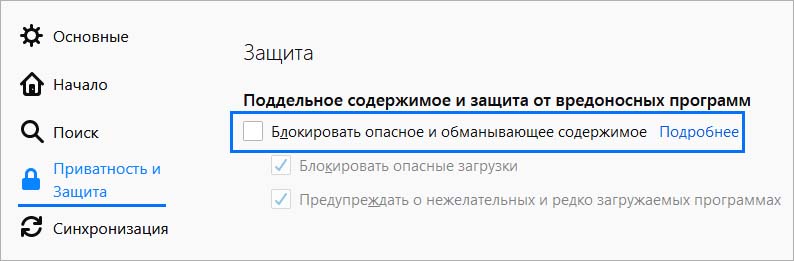

Here you will know whether the protocols are enabled or not. If they aren’t, toggle the option and enable them again. However, do note the option to perform this action will not be available in Firefox 24. If you already have the latest version of Firefox, you can navigate to Options > Privacy and Security > Security. Here uncheck the option Block dangerous and deceptive content. Save changes and restart your computer. Check if the error message is resolved.

Solution 3: Checking Firefox configuration file

If both the above methods don’t work for you, we can try to check your Firefox configurations and check if any module of TLS and SSL3 is disabled. If it is, we will try enabling it and try accessing the website again. These modules can get changed in their operations all the time so nothing to worry about.

- Open a new window in Firefox and paste the following address:

about:config

- Now search for the keyword ‘TLS’ in the search bar at the near top, check each entry starting with TLS whether they are set to a default value. If they aren’t, you will see a bolder entry which will also be tagged modified.

- In this case, reset the necessary permissions and restart your computer. In the same search box, search for ‘SSL3’ and do the same actions.

Note: If you are unable to access specific websites but can access other websites, it probably means that the website is outdated and the problem is on the server. Here you can only wait it out and hope that the issue gets resolved on the backend. Also, make sure that you have the latest version of Java.

Kevin Arrows

Kevin is a dynamic and self-motivated information technology professional, with a Thorough knowledge of all facets pertaining to network infrastructure design, implementation and administration. Superior record of delivering simultaneous large-scale mission critical projects on time and under budget.

Доступ к странице может быть заблокирован кодом ошибки SSL_ERROR_NO_CYPHER_OVERLAP, когда браузер не обновлялся продолжительное время. В этом случае включите опцию автоматического обновления или загрузите и установите последнюю версию.

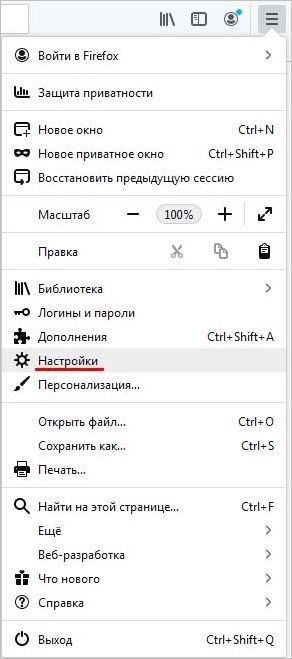

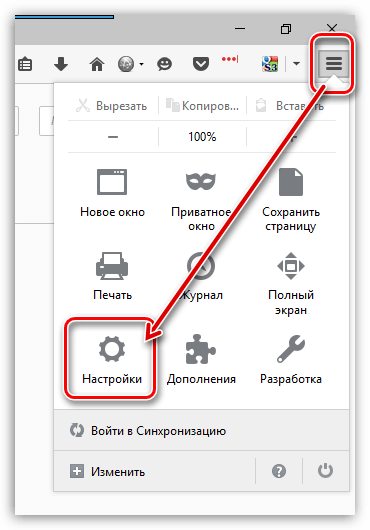

Разверните меню и перейдите в пункт «Настройки».

В разделе Основные найдите раздел «Обновления» и отметьте флажком поле, связанное с автоматической установкой.

Также можно удалить текущую установку Firefox. Откройте раздел «Программы и компоненты» командой appwiz.cpl из окна Win + R. Найдите в списке приложение, щелкните по нему правой кнопкой мыши и выберите «Удалить».

После перезагрузки компьютера загрузите последнюю версию с официального сайта и следуйте инструкциям для ее установки.

Изменение тайм-аута

В Mozilla предусмотрено дополнительное меню для продвинутых пользователей. С его помощью предлагаю изменить тайм-аут для сайтов.

Как это сделать:

Очистка кэша Firefox

В процессе работы браузер в автоматическом режиме сохраняет информацию с посещенных ресурсов (странички с текстом, изображения, видео и прочее). Эта информация быстро устаревает, а потому ее нужно периодически чистить.

Подробная инструкция:

- Находясь в Firefox одновременно нажмите «Ctrl+Shift+Delete».

- В графе «Удалить» выберите «Все».

- В разделе «История» отметьте имеющиеся пункты и щелкните «Ок».

- Перезапустите обозреватель.

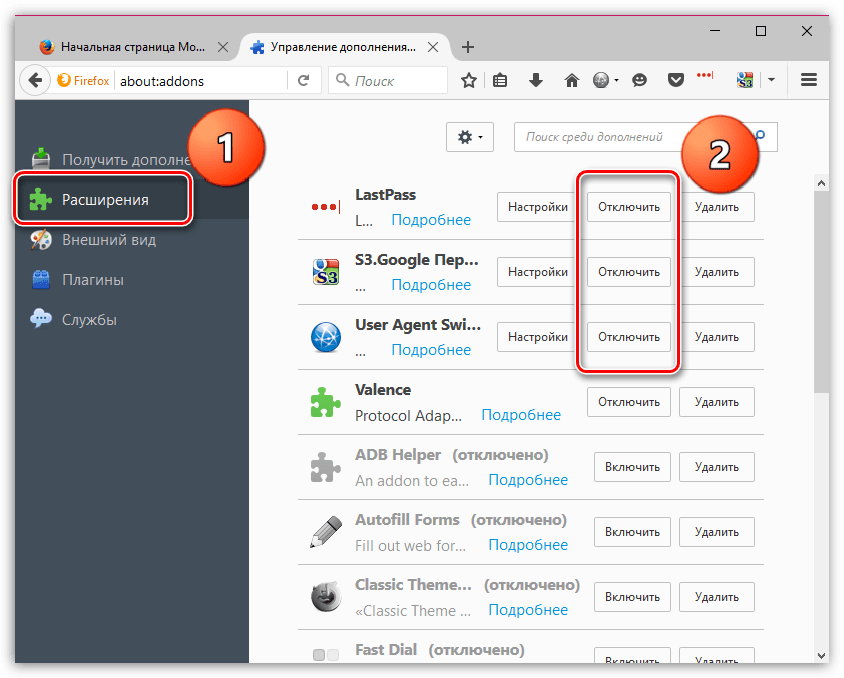

Отключение расширений и удаление тем

Также сбой SSL ERROR NO CYPHER OVERLAP могут вызывать расширения, установленные в браузере. Их нужно отключить, удалить или попробовать переустановить.

Действуем по шагам:

- В окне веб-обозревателя зажмите клавиши «Ctrl+Shift+A».

- Поочередно отключайте каждое расширение, проверяя работу сайта.

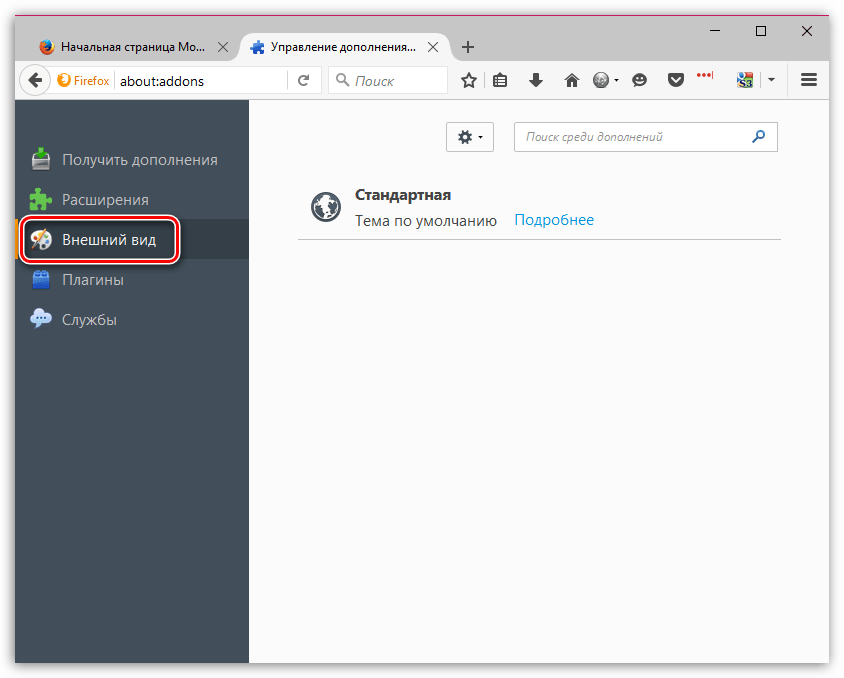

- Также удалите все темы кроме стандартной.

Зачастую сбой вызывают блокировщики рекламы, VPN и визуальные закладки.

С блокировщиками рекламы все немного проще, можно приостановить их работу только на конкретных сайтах.

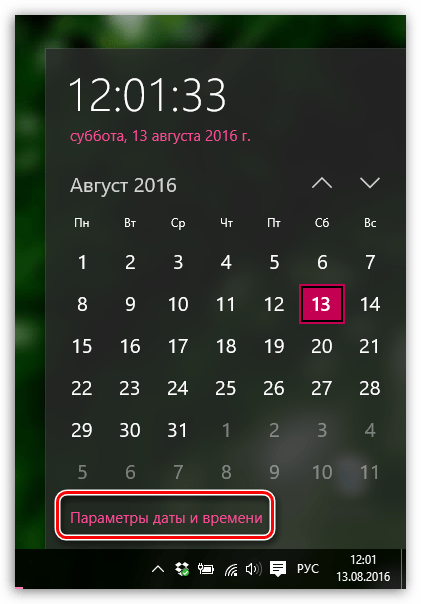

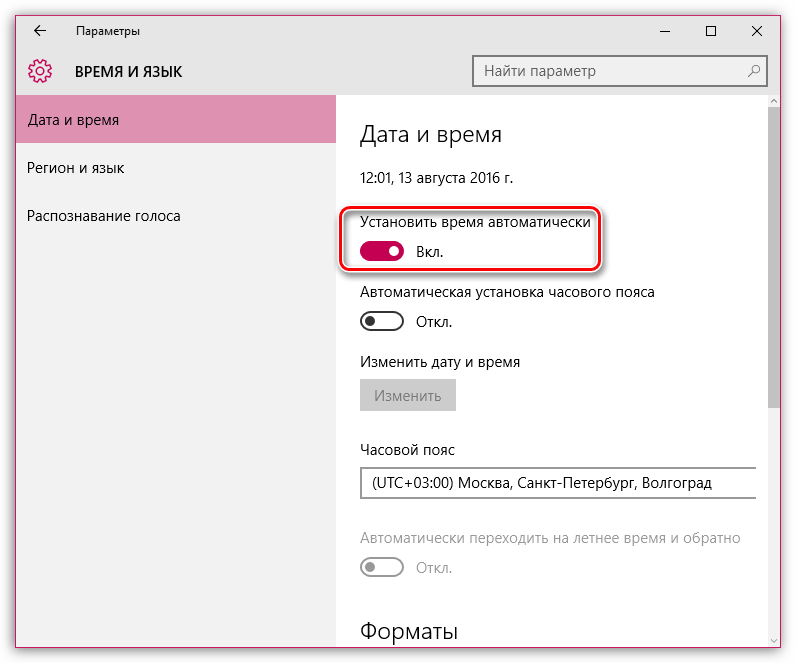

Дата и время

Убедитесь, что дата и время, выставленное на компьютере правильное. При необходимости измените его, щелкнув по виджету правой мышкой и войдя в «Настройки».

Укажите часовой пояс и активируйте функцию автоматического определения. Также можно выставить дату вручную.

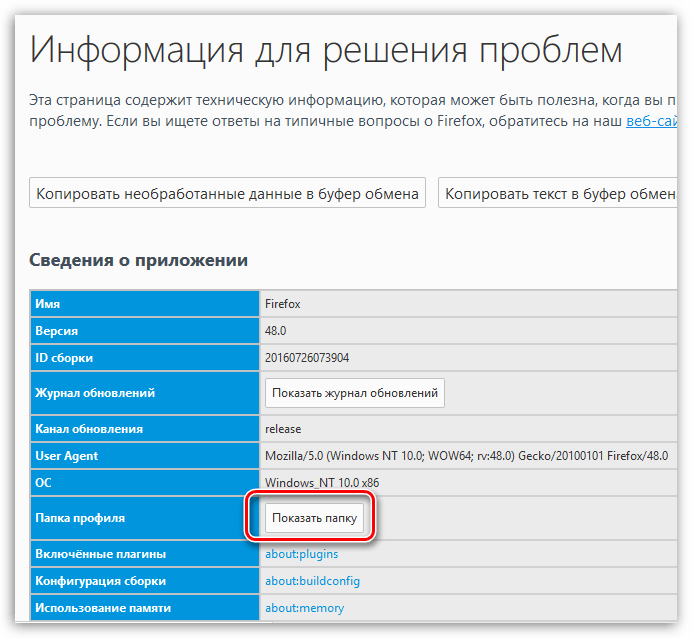

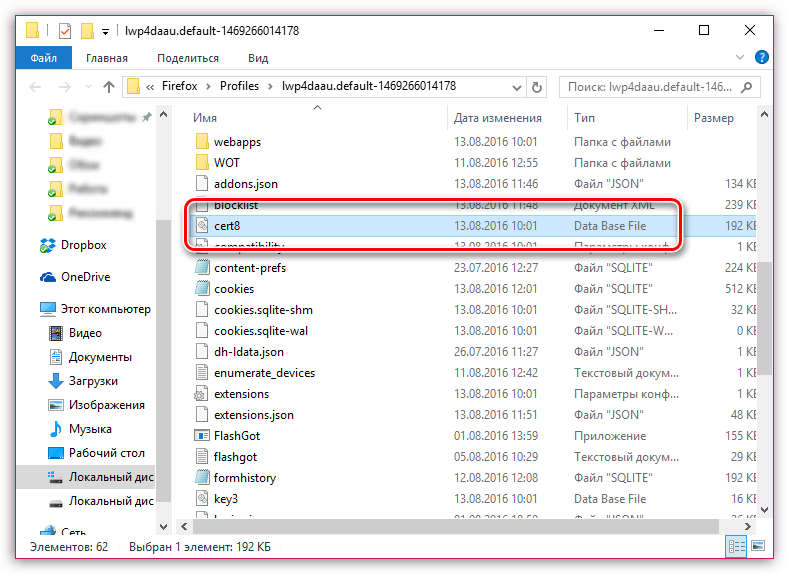

Удаление базы данных Mozilla Firefox

Не стоит исключать возможность повреждения базы данных обозревателя. Проверить и исправить этот момент можно штатными средствами.

- В адресной строке введите about:support и нажмите «Enter».

- В строке «Папка профиля» кликните «Открыть папку».

- Найдите объект с именем «cert9», закройте обозреватель и удалите этот файл.

- После очередного запуска веб-обозревателя база данных вновь будет создана, что должно избавить от неполадки.

Содержание

- Как устранить ошибку при переходе на защищенный сайт?

- Причина 1: Сертификат не будет действителен до даты [дата]

- Причина 2: Сертификат истек [дата]

- Причина 3: к сертификату нет доверия, так как сертификат его издателя неизвестен

- Причина 4: к сертификату нет доверия, т.к. отсутствует цепочка сертификатов

- Как устранить ошибку при переходе на незащищенный сайт?

- Обход ошибки

- Видео-урок:

- Вопросы и ответы

И хотя Mozilla Firefox считается наиболее стабильным браузером, в процессе использования некоторые пользователи могут сталкиваться с различными ошибками. В данной статье пойдет речь об ошибке «Ошибка при установлении защищенного соединения», а именно о способах ее устранения.

Сообщение «Ошибка при установлении защищенного подключения» может появляться в двух случаях: когда вы переходите на защищенный сайт и, соответственно, при переходе на незащищенный сайт. Оба типа проблемы мы и рассмотрим ниже.

Как устранить ошибку при переходе на защищенный сайт?

В большинстве случаев пользователь сталкивается с ошибкой при установлении защищенного подключения при переходе на защищенный сайт.

О том, что сайт защищен, пользователю может говорить «https» в адресной строке перед названием самого сайта.

Если вы столкнулись с сообщением «Ошибка при установлении защищенного соединения», то под ним вы сможете увидеть разъяснение причины возникновения проблемы.

Причина 1: Сертификат не будет действителен до даты [дата]

При переходе на защищенный веб-сайт Mozilla Firefox в обязательном порядке проверяет у сайта наличие сертификатов, которые позволят быть уверенным в том, что ваши данные будут передаваться только туда, куда они были предназначены.

Как правило, подобного типа ошибка говорит о том, что на вашем компьютере установлены неправильные дата и время.

В данном случае вам потребуется изменить дату и время. Для этого щелкните в правом нижнем углу по иконке даты и в отобразившемся окне выберите пункт «Параметры даты и времени».

На экране отобразится окно, в котором рекомендуется активировать пункт «Установить время автоматически», тогда система самостоятельно установит верные дату и время.

Причина 2: Сертификат истек [дата]

Эта ошибка как также может говорить о неправильно установленном времени, так и может являться верным знаком того, что сайт все-таки вовремя не обновил свои сертификаты.

Если дата и время установлены на вашем компьютере, то, вероятно, проблема в сайте, и пока он не обновит сертификаты, доступ к сайту может быть получен только путем добавления в исключения, который описан ближе к концу статьи.

Причина 3: к сертификату нет доверия, так как сертификат его издателя неизвестен

Подобная ошибка может возникнуть в двух случаях: сайту действительно не стоит доверять, или же проблема заключается в файле cert8.db, расположенном в папке профиля Firefox, который был поврежден.

Если вы уверены в безопасности сайта, то, вероятно, проблема все же заключается в поврежденном файле. И чтобы решить проблему, потребуется, чтобы Mozilla Firefox создала новый такой файл, а значит, необходимо удалить старую версию.

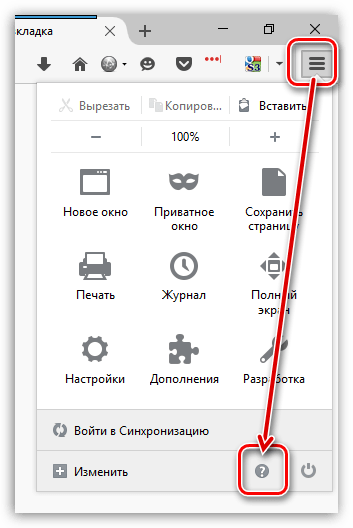

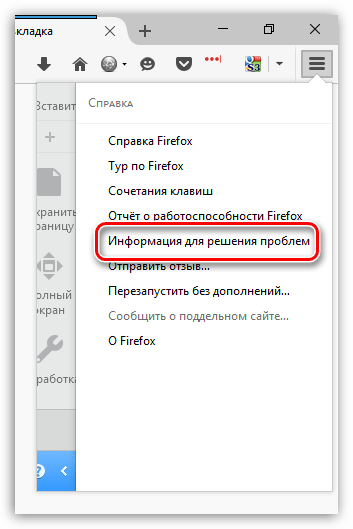

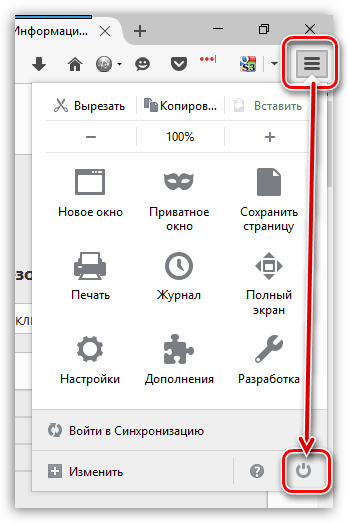

Чтобы попасть в папку профиля, щелкните по кнопке меню Firefox и в отобразившемся окне щелкните по иконке со знаком вопроса.

В той же области окна отобразится дополнительное меню, в котором потребуется щелкнуть по пункту «Информация для решения проблем».

В открывшемся окне щелкните по кнопке «Показать папку».

После того, как на экране появится папка профиля, необходимо закрыть Mozilla Firefox. Для этого щелкните по кнопке меню браузера и в отобразившемся окне кликните по кнопке «Выход».

Теперь вернемся к папке профиля. Найдите в ней файл cert8.db, щелкните по нему правой кнопкой мыши и выберите пункт «Удалить».

Как только файл будет удален, можете закрыть папку профиля и снова запустить Firefox.

Причина 4: к сертификату нет доверия, т.к. отсутствует цепочка сертификатов

Подобная ошибка возникает, как привило, из-за антивирусов, в которых активирована функция SSL-сканирования. Перейдите в настройки антивируса и отключите функцию сетевого (SSL) сканирования.

Как устранить ошибку при переходе на незащищенный сайт?

Если сообщение «Ошибка при переходе на защищенное соединение» появляется, если вы переходите на незащищенный сайт, это может говорить о конфликте настроек, дополнений и тем.

Прежде всего, откройте меню браузера и перейдите к разделу «Дополнения». В левой области окна, открыв вкладку «Расширения», отключите максимальное количество расширений, установленных для вашего браузера.

Следом перейдите ко вкладке «Внешний вид» и удалите все сторонние темы, оставив и применив для Firefox стандартную.

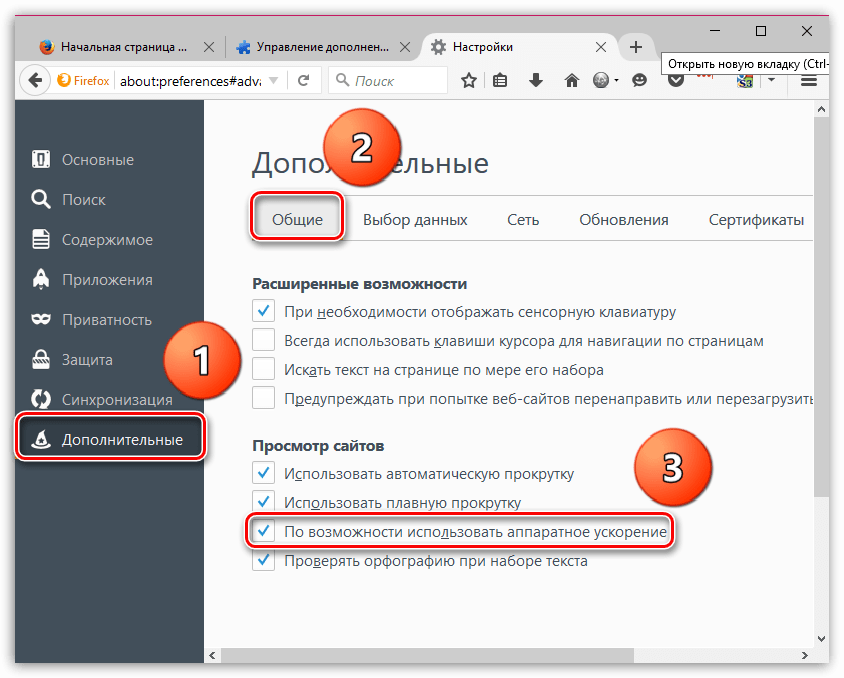

После выполнения данных действий проверьте наличие ошибки. Если она осталась, попробуйте отключить аппаратное ускорение.

Для этого щелкните по кнопке меню браузера и перейдите к разделу «Настройки».

В левой области окна перейдите ко вкладке «Дополнительные», а в верхней откройте подвкладку «Общие». В данном окне вам потребуется снять галочку с пункта «По возможности использовать аппаратное ускорение».

Обход ошибки

Если вы так и не смогли устранить сообщение «Ошибка при установлении защищенного соединения», но при этом уверены в безопасности сайта, устранить проблему можно, обойдя настойчивое предупреждение Firefox.

Для этого в окне с ошибкой щелкните по кнопке «Или же вы можете добавить исключение», после чего кликните по появившейся кнопке «Добавить исключение».

На экране отобразится окно, в котором щелкните по кнопке «Получить сертификат», а затем кликните по кнопке «Подтвердить исключение безопасности».

Видео-урок:

Надеемся данная статья помогла вам устранить проблемы в работе Mozilla Firefox.

Содержание

- Единый Центр Электронно Цифровой Подписи

- Автоматизированная настройка zakupki.gov.ru по 44ФЗ

- Ручная настройка zakupki.gov.ru

- Браузер для работы в zakupki.gov.ru

- Корневой сертификат zakupki.gov.ru

- Настройка браузера Internet Explorer для zakupki.gov.ru

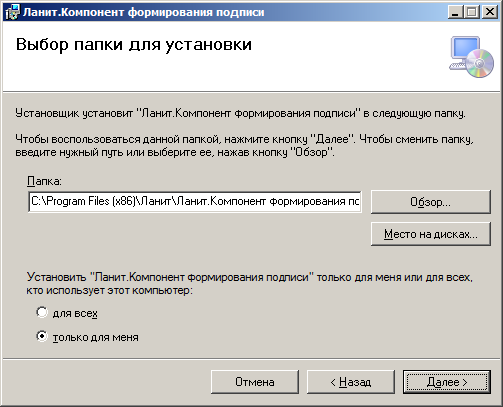

- Установка компонента для формирования подписи Ланит sign.cab

- Ошибки при работе с zakupki.gov.ru:

- При попытке зайти в «Личный кабинет» zakupki.gov.ru не появляется окно выбора сертификата

- Не отображает страницу zakupki.gov.ru или Не удается отобразить эту страницу

- Ошибка при установлении защищённого соединения

- 15 комментария “ Инструкция по настройке рабочего места zakupki.gov.ru 44-ФЗ ”

- Настройка рабочего места для участия в госзакупках: что и как нужно делать?

- Содержание:

- 1. Настройка операционной системы Windows

- 2. Настройка ПО для пользователей, работающих с электронной подписью в ЕИС

- 3. Перерегистрация сертификата

- 4. Автоматизированная настройка

- 5. Заключение

- Настройка рабочего места для участия в электронных торгах

- Электронная подпись и средство электронной подписи

- Как получить сертификат?

- Как настроить рабочее место?

- Когда всё настроено

- Настройка рабочего места для госзакупок windows 10

- Установка корневых сертификатов

- Установка личного сертификата

- Настройка браузера Internet Explorer

- Вам также может понравиться

- fzs.roskazna.ru Первичное обращение за сертификатом

- Zakupki.gov.ru ЕИС перезагружается/выключается компьютер

- ФСС | Ошибка сервера ORA-20001: Доступ к ЭЛН с № ***, СНИЛС ***, статусом 010 — ограничен

- У этой записи 11 комментариев

Единый Центр Электронно Цифровой Подписи

Инструкция описывает настройку рабочего места на сайте zakupki.gov.ru — Единой информационной системы в сфере закупок по 44-ФЗ.

Автоматизированная настройка zakupki.gov.ru по 44ФЗ

На сайте zakupki.gov.ru появилась возможность автоматизированной настройки рабочего места.

Переходим по ссылке скачиваем Автоматизированная настройка рабочего места (Windows).exe и запускаем.

Ручная настройка zakupki.gov.ru

Браузер для работы в zakupki.gov.ru

Чтобы попасть в личный кабинет сайта zakupki.gov.ru, необходимо использовать браузер Internet Explorer. Другие браузеры не поддерживаются сайтом Единой информационной системы в сфере закупок.

Корневой сертификат zakupki.gov.ru

Скачать корневой сертификат zakupki.gov.ru можно по этой ссылке. Необходимо скачать, распоковать архив.

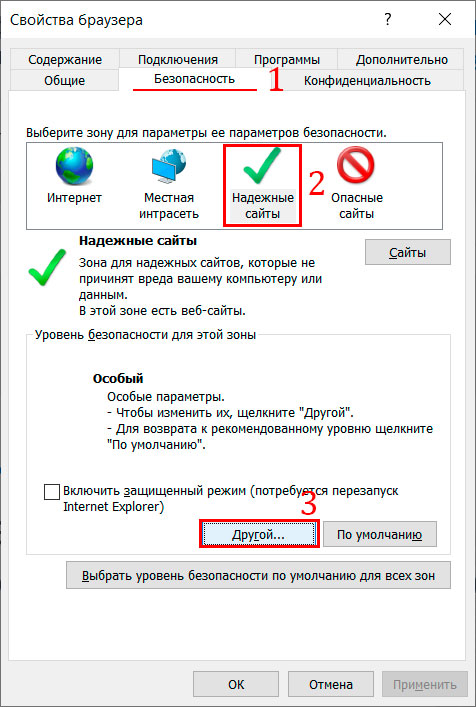

Настройка браузера Internet Explorer для zakupki.gov.ru

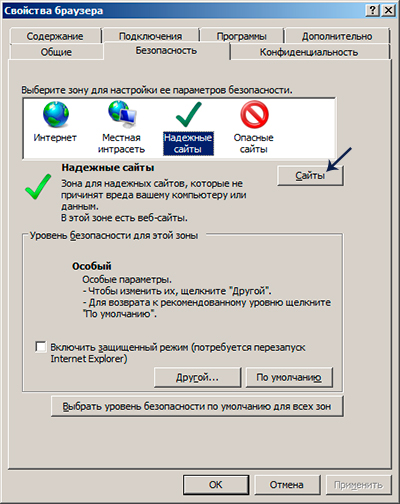

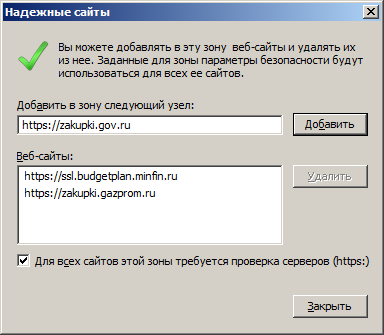

Чтобы добавить сайт https://zakupki.gov.ru/ в список доверенных узлов необходимо:

Добавить сайт https://zakupki.gov.ru

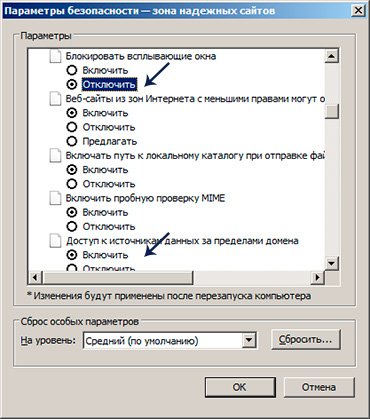

Во вкладке Надежные сайты, нажимаем на кнопку Другой

В открывшемся окне изменяем следующие значения:

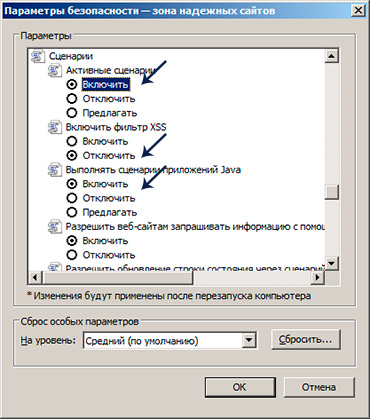

Также в этом же окне в блоке Сценарии:

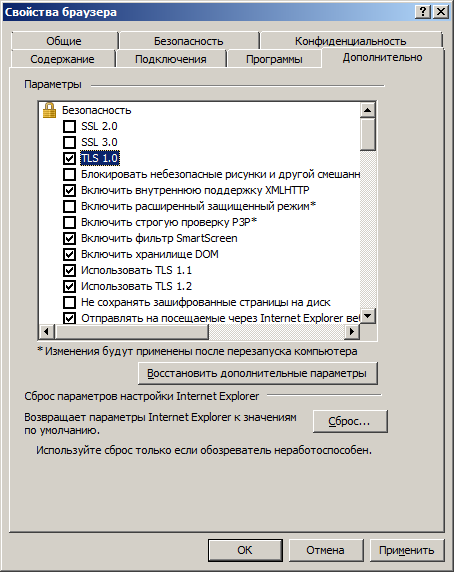

Во вкладке Дополнительно, убрать галочку использовать Использовать SSL 3.0:

Установка компонента для формирования подписи Ланит sign.cab

Скачать компонент для формирования подписи Ланит sign можно по этой ссылке.

Настройка рабочего места zakupki.gov.ru завершена.

Ошибки при работе с zakupki.gov.ru:

При попытке зайти в «Личный кабинет» zakupki.gov.ru не появляется окно выбора сертификата

Не отображает страницу zakupki.gov.ru или Не удается отобразить эту страницу

Ошибка при установлении защищённого соединения

Необходимо использовать Internet Explorer.

15 комментария “ Инструкция по настройке рабочего места zakupki.gov.ru 44-ФЗ ”

Если вы делали все по инструкции и у Вас ошибка «Не удается установить соединение» и при этом установлен антивирус Касперский, то в настройках необходимо отключить «Проверять защищенные соединения». Тогда все заработает.

Спасибо, Николай, у меня тоже именно из-за Каспера не работало, всё перепробовал, стал рыться уже в яндексе — чего делать — и попал сюда. Всё работает)

Всем привет, долго мучался со всей этой хрень и помогло только выполнить диагностику на контуре и исправить все автоматически сразу получилось зарегестрироваться. может кому будет полезно https://help3.kontur.ru/uc

Спасибо, добрый человек! Аналогичная ситуация, помогло!

«Скачать компонент для формирования подписи Ланит sign можно по этой ссылке.» — ссылка не работает.

Если я ничего не путаю, то для сайта закупок можно использовать браузер Спутник (только установить с поддержкой отечественной криптографии).

А мы вообще не можем разместить сведения о заключенном контракте пятый день. Ошибка сервера после обновления, срок пройдёт будем штраф платить. В техподдержку невозможно дозвониться, на обращения не отвечают. Задолбала эта ЕИС

такое ощущение что государство с помощью этой настройки безопасности хочет геноцид устроить, все время что то да глючит позор им

Да, глюки у них постоянно; то плагин версии 3.0.0.0 с Континентом не дружит и из-за этого не зайти, пока не снесешь все, что принадлежит на ключевом носителе Континенту, то сегодня (10.07.2018 г.) невозможно войти в личный кабинет, хотя недели две назад проблем не было и я в системе ничего не менял. Вход на портал госуслуг получается без проблем, также и Торги и ГМУ работают нормально. Сегодня, если у них регламентные работы, то почему в службе поддержки об этом не знают — звонил час назад (около 18.00 мск)

Почему все ПО, которое касается гособеспечения, сделано через одно место?

Ребята разработчики, это вы так хорошо занимаетесь импортозамещением? Всецело используя браузер IE от пресловутого Microsoft, а как же ваш хваленый спутник? Почему нет возможности использовать другие браузеры?

Потому, что «языком 3.14159…ть — не мешки ворочать»

почему при размещении документов интернет ЭКСПЛОВЕР прекращает работу

Источник

Настройка рабочего места для участия в госзакупках: что и как нужно делать?

Подготовка к участию в государственных закупках требует серьезных действий от потенциального участника. Например, зарегистрировать ИП или юрлицо, получить электронную подпись и т.д. А также правильно настроить свое рабочее место, чтобы все звенья цепи (сайт ЕИС, интернет-браузер, электронная подпись) работали слаженно и без технических сбоев.

Расскажем, как настроить рабочее место в ручном и автоматическом режиме корректно и без ошибок. Это подробная инструкция для участников закупок со скриншотами и примерами.

Содержание:

1. Настройка операционной системы Windows

На сайте Единой информационной системы в помощь участникам закупок даются две схемы по настройке рабочего места: автоматическая и ручная. Для того чтобы найти эти файлы, зайдите на официальный Портал http://zakupki.gov.ru и пройдите следующие разделы: «Документы» — «Материалы для работы в ЕИС» — «Файлы для настройки рабочего места». Или просто кликните по этой ссылке.

Перед началом настройки ознакомьтесь со следующими документами:

Компьютер и ПО пользователя должны соответствовать следующим системным требованиям, которые мы собрали в таблице ниже:

Опытные участники в курсе, что для работы в ЕИС не нужно устанавливать на компьютер какое-то специальное приложение. Все действия осуществляются в интернет-браузере. В браузере нужно активировать протокол шифрования TLS 1.0. Для этого войдите в меню браузера и выберите раздел «Инструменты», затем — «Свойства обозревателя», а в появившемся окне откройте раздел «Дополнительно». Установите «галку» в квадрате напротив пункта «TLS 1.0»:

Далее понадобится подтвердить подлинность электронных цифровых подписей и загрузить сертификаты, полученные в удостоверяющем центре. В разделе «Дополнительно» выберите закладку «Документы» и найдите «Файлы для настройки рабочего места». Перед вами появится окно со списком сертификатов:

Установите требуемые сертификаты, выбрав:

Если сертификат, полученный в УЦ, представлен в виде PKCS #7, то понадобится загрузка этого сертификата в формате *.p7b. Для этого 2 раза кликните на сертификат УЦ.

Чтобы загрузить файл, нажмите клавишу «Установить сертификат» в блоке «Общие» (в сведениях):

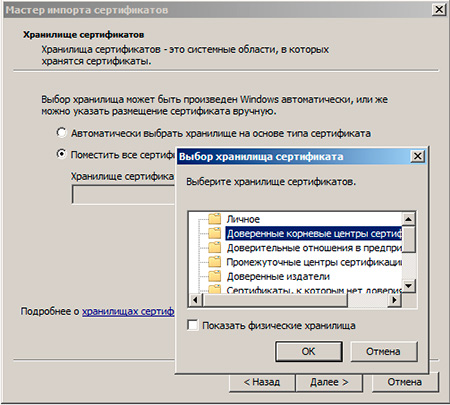

После этого нажмите кнопку «Далее», появится окно, в котором система будет предлагать действие «Автоматически выбрать хранилище на основе типа сертификата». Но вам нужно будет переместить отметку на строку «Поместить все сертификаты в следующее хранилище»:

В предложенном разделе укажите вариант «Доверенные корневые центры сертификации». Чтобы завершить установку кликните клавишу «Далее» и «Готово».

Для правильного формирования печатных файлов нужно выбрать значение «Пусто» для всех групп этого раздела:

2. Настройка ПО для пользователей, работающих с электронной подписью в ЕИС

Организациям, которые подписывают документы в личном кабинете ЕИС электронной подписью, для начала нужно произвести все действия, которые мы описали выше, а затем перейти к дополнительным настройкам:

В разделе «Надежные сайты» выберите «Сайты», в строке для указания зон скопируйте адрес сайта ЕИС. После успешных действий нажмите кнопку «Закрыть».

А затем по аналогии установите следующие разрешения для другой группы действий, как это показано на рисунке:

Напротив всех компонентов ряда «Элементы ActiveX и модули подключения» активируйте значение «Включить»:

Завершите действие, нажав кнопку «ОК».

Переходим к настройке всплывающих окон. Чтобы система функционировала без сбоев, необходимо произвести некоторые действия для браузера Internet Explorer. В окне свойств браузера Internet Explorer откройте раздел «Конфиденциальность», а затем в поле «Блокирование всплывающих окон» уберите установленное разрешение:

Можно выбрать и другой способ: вставить адрес ЕИС в список исключений в настройках блокировки всплывающих окон. При этом действии не нужно убирать значение «Включить» для блокировки. Просто зайдите в «Параметры», скопируйте ссылку ЕИС в «Надежные узлы» и кликните «Добавить»:

И нажмите клавишу «Закрыть».

Включите «галку» напротив строки «Переопределить автоматическую обработку файлов cookie» и подтвердите свое действие нажатием на клавишу «ОК»:

Переходим к установке параметров обозревателя по умолчанию. Для этого откройте блок «Дополнительно» и кликните на «Сброс»:

Если планируется использование версии КриптоПро CSP 4.0.9842, то лучше не применять:

− TLS 1.1 и TLS 1.2 для Windows 7,

− TLS 1.2 для Windows 8.1;

− TLS 1.2 для версии ОС Windows 10.

Сбросить личные параметры нужно путем установления соответствующей отметки напротив строки «Удалить личные настройки» и нажать клавишу «Сброс»:

Далее нужно будет удалить временные файлы интернета, истории обзора и куки-файлов. Чтобы произвести это действие, войдите в раздел «Общие» и кликните «Удалить»:

Установите «галки», как это показано на рисунке, и нажмите «Удалить»:

Рассмотрим, как добавить параметр «zakupki.gov.ru» для просмотра в формате совместимости.

Для того чтобы исключить сбои при совместимости ЕИС и Internet Explorer, нужно вставить адрес на официальный Портал закупок в список просмотра в режиме совместимости.

Узел «zakupki.gov.ru» добавляется в названный перечень путем входа в блок «Параметры режима представления совместимости» для браузера Internet Explorer версии 8 и 9 или «Параметры просмотра в режиме совместимости» (IE с обновлением не ниже 10-й версии).

На экране появится окно, в котором вам нужно будет кликнуть на клавишу «Добавить».

Для работы с электронной подписью и для реализации электронного обмена документами потребуется установить плагин КриптоПро CSP. Такой электронный документооборот имеет ту же юридическую силу, что и обмен бумажными документами, подписанными сторонами собственноручно и заверенными печатью. Разработчики советуют использовать версию КриптоПро CSP не ниже 4.0.9842.

О том, как установить и настроить данный плагин, говорится на официальном сайте разработчика.

Далее потребуется установка и настройка ПО VipNet CSP. Это криптопровайдер, обеспечивающий безопасность информации и электронной подписи. Инструкция по его загрузке и настройке дается на официальном сайте производителя.

В разделе «Эмуляция» выберите «Режим просмотра документов» и нажмите вариант «10»:

Переходим к установке и настройке дополнения «КриптоПро ЭЦП Browser plug-in». Это дополнение нужно для формирования и обработки действия при электронном подписывании форм. Для установки плагина загрузите на свой компьютер файл по этой ссылке.

Воспользовавшись правом админа, запустите файл «CadesPlugIn.exe». Для этого кликните правой кнопкой мыши на иконку пакета «CadesPlugIn.exe» и в появившемся меню нажмите на строку «Запуск от имени администратора».

На экране появится окно, куда нужно внести необходимую информацию и подтвердить совершаемое действие.

Далее система попросит подтвердить установку нажатием кнопки «Да» или отменить действие кнопкой «Нет».

В случае успешной загрузки плагина система уведомит вас об этом, останется только нажать «Ок».

Чтобы браузер работал корректно в связке с плагином «КриптоПро», необходимо:

— скопировать адрес ЕИС в список надежных узлов;

— протестировать, как все работает.

Для проверки наличия адреса ЕИС в надежных узлах плагина (если его там не окажется, то нужно будет добавить), нужно открыть «Настройки КриптоПро ЭЦП Browser plug-in» посредством нужного браузера.

Для этого кликните правой кнопкой мыши на «Настройки КриптоПро ЭЦП Browser plug-in» и нажмите на строку «Открыть с помощью», затем укажите название интересующего браузера:

После всех этих действий на экране вашего компьютера появится такое окно:

В представленном окне подтвердите выполнение сценариев и элементов ActiveX, кликнув по строке «Разрешите заблокированное содержимое».

В разделе настройки «КриптоПРО» вставьте ссылку на ЕИС и нажмите на «Плюс» справа от этого значения. Затем нажмите «Сохранить»:

3. Перерегистрация сертификата

Рассмотрим алгоритм действий, которому нужно следовать, если срок действия сертификата истек. Для этого заново авторизуйтесь в личном кабинете. В разделе «Пользователь» войдите во вкладку «Редактировать»:

Появится поле, как показано на рисунке ниже, вам нужно активировать действие «Зарегистрировать сертификат ЭП»:

На экране появится окно «Регистрационные данные пользователя», эта страница содержит путь к файлу. Нажмите кнопку «Обзор».

Затем установите файловое разрешение *.crl для нового сертификата, кликните «Загрузить». Вбейте пароль и подтвердите его, а затем нажмите «Сохранить». Чтобы проверить правильность своих действий, выйдите из личного кабинета и заново авторизуйтесь под сертификатом.

4. Автоматизированная настройка

На официальном портале Единой информационной системы разработчики предлагают автоматизированную настройку компьютера для участия в госзакупках. Для этого нужно перейти по ссылке и активировать автоматический процесс настройки:

5. Заключение

Для того чтобы можно было участвовать в госзакупках, нужно правильно настроить свое рабочее место, поэтому мы и дали такую подробную инструкцию, чтобы максимально исключить возможные трудности и некорректную работу системы. Но если все-таки вопросы будут появляться, то их можно задавать в техническую поддержку сайта ЕИС.

Помните, что для обычного просмотра госзакупок на сайте ЕИС, не требуется регистрация или наличие электронной подписи. Искать закупки в этом случае можно в любом интернет-браузере, например, «Яндекс». Но если вы серьезно намерены участвовать в торгах, то пользуйтесь только браузером Internet Explorer 10-й версии и выше, чтобы избежать сбоев при совместимости

Источник

Настройка рабочего места для участия в электронных торгах

Чтобы участвовать в электронных процедурах, вам нужно настроить рабочее место:

По 44-ФЗ в электронной форме проводятся аукционы, по 223-ФЗ и коммерческим торгам — конкурсы, котировки, запросы цен и т д.

Электронная подпись и средство электронной подписи

Для использования электронной подписи (сертификата) вам нужны токен и средство электронной подписи.

Токен с разъемом USB — это самая распространенная форма выдачи электронной подписи. Токен может содержать сразу несколько подписей. Популярные марки токенов в России: Рутокен, eToken и JaCarta.

Средство электронной подписи — это программное обеспечение, с помощью которого можно создавать и проверять электронную подпись, зашифровывать и расшифровывать информацию. Самое распространенное средство электронной подписи — КриптоПро CSP. Его вы получили вместе с токеном.

Чтобы узнать подробнее о том, как устроена электронная подпись, посмотрите видеоролик или почитайте нашу статью.

Как получить сертификат?

Как настроить рабочее место?

Если у вас сертификат СКБ Контур, то настройка состоит из пяти этапов:

Проверка того, что КриптоПро CSP установлено и работает правильно

Проверка настройки вашего токена в зависимости от марки:

— Рутокен

— eToken

— JaCarta

В дистрибутиве средства электронной подписи должен быть модуль поддержки нужного токена, иначе появится ошибка.

Проверка наличия электронных подписей

Сертификаты с истекшим сроком действия работать не будут. Каждую новую электронную подпись нужно установить на рабочее место, чтобы участвовать с ней в электронных процедурах.

Проверка сертификатов удостоверяющего центра

На рабочем месте должны быть установлены сертификаты удостоверяющего центра, в котором вы получили ключ. Иначе могут возникать ошибки «Сертификат выдан неизвестным удостоверяющим центром» или «Не удаётся отобразить страницу».

Проверка настроек браузера:

Установка простая, технические проблемы решаются удаленно. СКБ Контур гарантирует сохранение конфиденциальности информации.

Когда всё настроено

После того как рабочее место настроено, зарегистрируйте новую электронную подпись на электронной торговой площадке.

Источник

Настройка рабочего места для госзакупок windows 10

С 1 июля 2018 года подписание документов на сайте ЕИС zakupki.gov.ru происходит с помощью плагина «КриптоПро ЭЦП Browser plug-in». Плагин «sign.cab» не используется.

Установка корневых сертификатов

1. Корневой сертификат Головного удостоверяющего центра (ГУЦ, он же Минкомсвязь). Инструкция по установке корневого сертификата ГУЦ.

2. Корневой сертификат Удостоверяющего центра Федерального казначейства (УЦ ФК) или коммерческого удостоверяющего центра (Контур, Такском, Тензор и т.д.), в зависимости от того каким УЦ выпущен ваш сертификат электронной подписи. Инструкция по установке корневого сертификата УЦ ФК.

Установка личного сертификата

C 1 июля 2018 года на портале закупок можно использовать только усиленную квалифицированную электронную подпись. Получить квалифицированный (усиленный квалифицированный) сертификат можно в аккредитованных удостоверяющих центрах. Инструкция по установке личного сертификата в КриптоПро.

Настройка браузера Internet Explorer

В поле «Добавить в зону следующий узел» пишем «https://*.zakupki.gov.ru» и нажимаем «Добавить».

2. Настраиваем параметры безопасности: идем в свойства браузера — вкладка «Безопасность» — иконка «Надежные сайты» — кнопка «Другой».

Блок «Разное» — «Блокировать всплывающие окна» — выбираем «Отключить».

Блок «Разное» — «Доступ к источникам данных за пределами домена» – выбираем «Включить».

Блок «Сценарии» — «Активные сценарии» — выбираем «Включить».

Блок «Сценарии» — «Включить фильтр XSS» — выбираем «Отключить».

Блок «Сценарии» — «Выполнять сценарии приложений Java» — выбираем «Включить».

В блоке «Элементы ActiveX и модули подключения» все значения «Включить»

И нажимаем кнопку «ОК».

3. Настраиваем всплывающий окна: идем в свойства браузера — вкладка «Privacy» — снять флажок выключателя «Блокировать всплывающие окна».

4. Переопределяем автоматическую обработку куки-файлов: идем в свойства браузера — вкладка «Конфиденциальность» — кнопка «Дополнительно» — в новом окне установить флажок в поле «Переопределить автоматическую обработку файлов cookie» — нажать «ОК».

5. Установка параметров IE по умолчанию: идем в свойства браузера — вкладка «Дополнительно» — нажать на кнопку «Сброс».

Если используете КриптоПро 4.0.9842, то рекомендуется отключить:

TLS 1.1 и TLS 1.2 для Windows 7,

TLS 1.2 для Windows 8.1,

TLS 1.2 для Windows 10.

Вам также может понравиться

fzs.roskazna.ru Первичное обращение за сертификатом

Zakupki.gov.ru ЕИС перезагружается/выключается компьютер

ФСС | Ошибка сервера ORA-20001: Доступ к ЭЛН с № ***, СНИЛС ***, статусом 010 — ограничен

У этой записи 11 комментариев

Добрый день! Сделал все как в инструкции, не могу зайти в личный кабинет «Не удается открыть эту страницу»

Нет инструкции по настройке браузера

У меня проходит авторизация через ЭЦП, переадресовывает обратно на закупки после ввода пин-кода ЭЦП, выбираю заригистрироваться как физ лицо или ип и выдает ошибку — Произошла неизвестная сетевая ошибка. Пожалуйста, проверьте сетевое соединение и корректность работы криптоПРО.

Обновите КриптоПро до версии 4.0.9963. Дистрибутив можно взять тут https://elektronnayapodpis.info/kriptopro-4-0-skachat-besplatno/

КриптоПро ЭЦП Browser Plug-in установлен?

Здравствуйте! Попробуйте добавить в надежные узлы «https://*.esia.gosuslugi.ru». Так же обязательно надо установить корневые сертификаты ГУЦ ГОСТ 2012 (подробнее https://elektronnayapodpis.info/kornevoj-sertifikat-golovnogo-udostoverjajushhego-centra-guc-minkomszjazi-skachat-2019/ ) и УФ ФК ГОСТ 2012 (подробнее https://elektronnayapodpis.info/kornevoj-sertifikat-uc-federalnogo-kaznachejstva/ ). Еще рекомендуют проходить регистрацию в браузере IE 11 версии. Каким УЦ и по какому ГОСТу выпущен сертификат руководителя? Сертификат руководителя установлен через КриптоПро? Посмотрите сертификат сайта (нажмите на замочек в строке браузера) — кто издатель этого сертификата?

Здравствуйте! Настроил рабочее место для работы на ЕИС, дошел до страницы с заполнением данных. Но кнопки «подписать и отправить» не было, поэтому начал регистрацию заново. Но теперь после входа с помощью ЭП, и после того, как выбираю организацию, пишет «не удается открыть страницу».

Здравствуйте. Не мог настроить доступ к странице: «Не удается открыть эту страницу». Перепробовал все. Лишь после того как в Крипто Про глянул версию ЭЦП что она от 2012 года (256) и в свойствах Крипто про. Раздел Алгоритмы выбрал Тип CSP: Gost R34.10-2012 (256) после этого я смог пройти на страницу ЕИС.

Спасибо тебе добрый человек.

3 дня просто танев с бубном. А оказалось надо сменить алгоритм.

Да. Перезагурзка обязательна!

Мы не можем пройти регистрацию на сайте Закупки гов.

У нас установлен Vipnet CSP 4.4

при регистрации заходим портал Госуслуги с помощью ЭЦП, а после появления визитки предприятия нажимаем, программа предлагает подписать с квал усиленной подписью и возвращает на главную страничку

как исправить ошибку

Для Сообщений от:Вадима 2 ОКТ 2019 и Алексея 28 ЯНВ 2020

По поводу изменения Алгоритмов в КриптоПРО

В разделе КриптоПРО — Алгоритмы, лучше ничего не менять.

Нужно просто обновить КриптоПРО до версии не ниже 4.0.9944.

Если требуется только обновить КриптоПро 4.0, например, с версии 4.0.9842 до 4.0.9944,

то старую версию удалять не нужно, запустить CSPSetup.exe и нажать ДА (т.е. обновить)

. ОБЯЗАТЕЛЬНО ПЕРЕЗАГРУЗИТСЯ после обновления.

Вадим — У вас скорее всего стояла версия КриптоПРО 4.0.9842

Начиная с КриптоПРО 4.0.9944 эти настройки закрыты для изменения.

У тех поменял настройки в КриптоПРО — Алгоритмы, и после этого сделал новый сертификат

могут появится проблемы при входе в Электронный бюджет — сайт http://lk2012.budget.gov.ru/udu-webcenter

и при подписании в Облачном портале 1С — сайт https://buh2012.budget.gov.ru/buh2012/

там где используется Континент TLS 2.0

Описание и решение —

Не заходит на lk2012.budget.gov.ru, Постоянно идет выбор сертификата и ввод пароля или Ошибка «Internet Explorer не может отобразить эту веб-страницу»

Если посмотреть Контейнер закрытого ключа созданный с такими настройками

КриптоПро CSP — Сервис — [ Протестировать ]

выбрать соответствующий контейнер закрытого ключа

Для ГОСТ 2012, у Пользователя не заходит в ЭБ

алгоритм:

ГОСТ Р 34.10-2012 DH 256 бит

ГОСТ Р 34.10-2012 256 бит, параметры ТК-26 А

ГОСТ Р 34.11-2012 256 бит

ГОСТ 28147-89, параметры шифрования ТК26 Z

Для ГОСТ 2012, у других пользователей заходит в ЭБ

алгоритм:

ГОСТ Р 34.10-2012 DH 256 бит

ГОСТ Р 34.10-2001, параметры обмена по умолчанию

ГОСТ Р 34.11-2012 256 бит

ГОСТ 28147-89, параметры шифрования ТК26 Z

Правильная строка в алгоритмах, по разному отображается для одного и того же контейнера закрытого ключа

В КриптоПРО 4.0.9944 вторая строка будет выглядеть:

ГОСТ Р 34.10-2001, параметры обмена по умолчанию

А в КриптоПРО 4.0.9963 вторая строка выглядит как:

ГОСТ Р 34.10 256 бит, параметры обмена по умолчанию

Источник

При попытке соединения с каким-либо сайтом пользователь может получить сообщение об ошибке ssl_error_no_cypher_overlap. В этом материале я расскажу, что это за код ошибки, поясню причины её возникновения, а также поведаю, как исправить ошибку ssl_error_no_cypher_overlap на вашем ПК.

Как видно из формулировки ошибки ssl_error_no_cypher_overlap, данная проблема возникает в случае отсутствия поддержки определёнными сайтами некоторых протоколов шифрования (no_cypher_overlap). Обычно речь идёт об использовании сайтом протокола SSL версии 3.0 (создан в далёком 1996 году), работа с которым в наше время может самым грустным образом сказаться на общей безопасности соединения и сохранности передаваемых данных.

Несмотря на то, что протокол SSL пережил своё дальнейшее развитие, объективированное в протоколах TLS, некоторые сайты ещё продолжают требовать от пользователей применение устаревшего SSL. Потому активация и применение SSL на вашем браузере будет совершаться вами на ваш страх и риск.

Причины возникновения ошибки в браузере

Как уже упоминалось, основная причина возникновения ошибки SSL Error – это использование сайтом устаревшего протокола, также причиной возникновения проблемы может являться деятельность вирусных и антивирусных программ, блокирующих или модифицирующих сетевое интернет-соединение.

При этом чаще всего рассматриваемая ошибка фиксируется на браузере Mozilla Firefox (особенно, после обновления №34), на других браузерах она встречается крайне редко.

Как исправить ошибку ssl_error_no_cypher_overlap

Приведу список методов по устранению рассматриваемой ошибки:

- Перезагрузите свой компьютер. Данный совет-клише иногда помогает;

- Проверьте ваш компьютер на наличие вирусных программ с помощью надёжного антивируса;

- Попробуйте временно отключить ваш антивирус и файервол, а затем попробуйте зайти на проблемный сайт;

- Используйте другой браузер. Поскольку чаще всего данная ошибка возникает на Firefox, смена браузера может исправить проблему;

- Измените настройки Firefox. Для этого откройте в вашей Мозилле новое окно, впишите в адресной строке about:config и нажмите ввод. Подтвердите принятие на себя риска, а затем в строке поиска введите security.tls.version. После получения результатов из нескольких значений измените значение параметров security.tls.version.fallback-limit и security.tls.version.min на 0. После данных новаций попробуйте вновь зайти на проблемный сайт, он должен загрузиться.

- Отключите https. Инструкция .

Заключение

Чаще всего в возникновении проблемы ssl_error_no_cypher_overlap виноват устаревший криптографический протокол SSL, который используют некоторые сайты. Если вы пользуетесь «лисой», тогда смените значение некоторых параметров браузера как указано сверху, в иных же случаях может помочь временное отключение антивируса и файервола, а также смена браузера.

Современные браузеры отличаются действительно эффективными антивирусными возможностями. Даже без разных сторонних программ они смогут защитить компьютер от проникновения в него шпионских троянов. Однако именно из-за подобных чрезмерных мер, пользователи получают блокирования надежных интернет страниц безосновательно. Одной из подобных блокировок становится «ssl_error_no_cypher_overlap». Еще вчерашний хороший сайт (например, zakupki.gov) внезапно перестает загружаться. Подобное очень часто встречается на браузере Firefox и Internet Explorer.

Причины ошибки

Из самой ошибки можно понять, что протокол SSLv3 более не поддерживается, а без данной степени безопасности браузер не может произвести соединение. То есть, никто не может ручаться за вашу безопасность, поэтому наилучшее решение — заблокировать интернет соединение.

Код ошибки «ssl_error_no_cypher_overlap» в Mozilla Firefox

Причиной же становиться обновление браузера Firefox до последней версии, по непонятным причинам с 34 версии он начинает очень сильно возмущаться при подключении подозрительных SSL. Браузер находит на посещаемом ресурсе некоторые плагины, скрипты и взломанные протоколы безопасности, которые могут собирать информацию о пользователе, и блокирует к веб-сайту доступ. Другой возможной проблемой становится антивирус или действующий в вашей системе троян (угонщик браузера).

Исправляем ошибку подключения

Сразу замечу, что момент с зараженным ПК уберем, пользователь должен постоянно сканировать систему антивирусами и сканерами на наличие зловредов. Хорошо борется с угонщиками — AdwCleaner, например.

Итак, для начала уккажем простые советы для быстрого решения:

- Используя Firefox, почистите все куки и кэш, а также историю.

- Отключите на время защиту ОС и с ней экран антивируса.

- Воспользуйтесь другим браузером, предварительно деинсталлировав Firefox с перезагрузкой ПК.

- Замените файл hosts рекомендуемым от Майкрософт. Его найдете на официальной странице корпорации.

Изменяем настройки Firefox

Более сложным вариантом остается изменение параметров браузера. Следует проследовать в его корневое меню и сменить несколько требуемых пунктов:

- Откроем новую страницу в Firefox. Прописываем в графе поиска: about:config

- Из нескольких пунктов выбираем только два: security.tls.version.fallback-limit

и security.tls.version.min

Имейте ввиду, что проставив нулевые значения, вы сделали браузер уязвимым, поэтому постарайтесь сразу же вернуть все значения обратно. А администратору сайта желательно указать на проблему.

Это в большинстве случаев это помогает исправить код ошибки ssl_error_no_cypher_overlap в браузере. Но следует учитывать очень важный момент, теперь вы менее защищены от вредоносных программ. Поэтому лучше много раз подумайте, стоит ли этот сайт увеличение рисков заражения компьютера вирусными программами. Может легче сменить браузер или найти другой источник в интернете.

I»m developing a web app. Currently, I»m using a self-signed certificate (getting it properly signed comes later).

When I have the web server set so that it only accepts TLS1.1 and TLS1.2, I»m getting a SSL_ERROR_NO_CYPHER_OVERLAP error. And, of course, trying the «use outdated security» link doesn»t work, since the web server won»t allow those connections.

If I temporarily allow insecure connections on the web server, Firefox will then allow me to accept the cert. After the cert is accepted, Firefox can then connect over only TLS1.1 and TLS1.2. So, most of the time, Firefox can find a common cypher for TLS1.1/1.2 connections.

(The web server is on an Ubuntu kernel, with OpenSSL1.0.1f.)

I»m developing a web app. Currently, I»m using a self-signed certificate (getting it properly signed comes later).

When I have the web server set so that it only accepts TLS1.1 and TLS1.2, I»m getting a SSL_ERROR_NO_CYPHER_OVERLAP error. And, of course, trying the «use outdated security» link doesn»t work, since the web server won»t allow those connections.

If I temporarily allow insecure connections on the web server, Firefox will then allow me to accept the cert. After the cert is accepted, Firefox can then connect over only TLS1.1 and TLS1.2. So, most of the time, Firefox can find a common cypher for TLS1.1/1.2 connections.

(The web server is on an Ubuntu kernel, with OpenSSL1.0.1f.)

Chosen solution

I finally figured out what is going on.

The fix is really in configuring OpenSSL; however, since Firefox is the browser that most readily displays the problem, I»m going to post the answer here.

Anyway, at issue is the separation in OpenSSL of the protocols supported vs. the cipher list.

In an app using OpenSSL, if you»re using anything older than OpenSSL 1.1.0, you»ll need to disable any protocol older than TLSv1. Do this with:

SSL_CTX_set_options(ctx, SSL_OP_NO_SSLv2 | SSL_OP_NO_SSLv3);

(Note that recent versions of OpenSSL before version 1.1.0 have SSLv2 turned off by default, but it doesn»t hurt to explicitly disable it with this call. Also note that if you disable TLSv1 , you»ll break compatibility with some apps that make HTTPS calls; for example Firefox appears to use TLSv1 to do the certificate exchange, before going to stronger protocols for the session).

The key to understanding the SSL_NO_CYPHER_OVERLAP error is that TLSv1 only uses SSLv3 ciphers.

So, I was running into this issue because when I disabled SSLv3, I was also disabling the SSLv3 ciphers. To set the OpenSSL ciphers, use something like:

SSL_CTL_set_cipher_list(ctx, «TLSv1.2:TLSv1:SSLv3:!SSLv2:HIGH:!MEDIUM:!LOW»);

If you use instead (as I was originally using):

SSL_CTL_set_cipher_list(ctx, «TLSv1.2:TLSv1:!SSLv3:!SSLv2:HIGH:!MEDIUM:!LOW»);

You»ll effectively disable TLSv1, since there are no TLSv1-specific ciphers (at least in OpenSSL), and with the SSLv3 ciphers disabled, it isn»t possible to establish a TLSv1 connection.

With SSLv3 disabled, but the TLSv1/SSLv3 ciphers enabled, Firefox is able to get the certificates. After this, I see that Firefox then establishes a TLSv1.2 connection.

Most of the above solution is not needed for OpenSSL 1.1.0, since that has no support for SSLv3 at all.

Read this answer in context

4

Question owner

Thanks for your reply.

Unfortunately, I»m developing behind a firewall, so said site isn»t able to scan it.

Is there a way to find out what ciphers Firefox attempted?

(It still seems strange that if I have Firefox accept the certificate, by temporarily reducing security, that Firefox is then able to agree on a high security cipher.)

Thanks for your reply.

Unfortunately, I»m developing behind a firewall, so said site isn»t able to scan it.

Is there a way to find out what ciphers Firefox attempted?

(It still seems strange that if I have Firefox accept the certificate, by temporarily reducing security, that Firefox is then able to agree on a high security cipher.)

What connection settings does Firefox use if you allow lower security?

You can check that in the Security tab in the Network Monitor.

What connection settings does Firefox use if you allow lower security?

You can check that in the Security tab in the Network Monitor.

*https://developer.mozilla.org/Tools/Network_Monitor

Question owner

Don»t know if I»m quite clicking on the correct place.

With Network Monitor open, if I click on the GET request, the security tab is only saying that the security certificate is invalid (which I expect, since it is invalid).

In experimenting with different security settings on the server, it appears that when I get «invalid certificate», it is using SSLv3, while if I set the server for TLS only, I get «no cypher overlap» (although I»m not seeing a SSLv3 warning in the security tab).

If I go to about:config, and search on security*ssl, I see a large number of enabled ciphers in the list. If I search on security*tls, I don»t see any ciphers listed.

I»ve attached screen shots. The one with «no cypher overlap» is what I get when I disable SSLv3 on my web server, and the one with «unknown issuer» is what I get when I enable SSLv3 on my web server.

(Both Chrome and IE just give me the «invalid certificate» error, but will otherwise connect.)

Don»t know if I»m quite clicking on the correct place.

With Network Monitor open, if I click on the GET request, the security tab is only saying that the security certificate is invalid (which I expect, since it is invalid).

In experimenting with different security settings on the server, it appears that when I get «invalid certificate», it is using SSLv3, while if I set the server for TLS only, I get «no cypher overlap» (although I»m not seeing a SSLv3 warning in the security tab).

If I go to about:config, and search on security*ssl, I see a large number of enabled ciphers in the list. If I search on security*tls, I don»t see any ciphers listed.

I»ve attached screen shots. The one with «no cypher overlap» is what I get when I disable SSLv3 on my web server, and the one with «unknown issuer» is what I get when I enable SSLv3 on my web server.

(Both Chrome and IE just give me the «invalid certificate» error, but will otherwise connect.)

Причины возникновения ошибки в браузере

Как уже упоминалось, основная причина возникновения ошибки SSL Error – это использование сайтом устаревшего протокола, также причиной возникновения проблемы может являться деятельность вирусных и антивирусных программ, блокирующих или модифицирующих сетевое интернет-соединение.

При этом чаще всего рассматриваемая ошибка фиксируется на браузере Mozilla Firefox (особенно, после обновления №34), на других браузерах она встречается крайне редко.

Как исправить ошибку ssl_error_no_cypher_overlap

Приведу список методов по устранению рассматриваемой ошибки:

- Перезагрузите свой компьютер. Данный совет-клише иногда помогает;

- Проверьте ваш компьютер на наличие вирусных программ с помощью надёжного антивируса;

- Попробуйте временно отключить ваш антивирус и файервол, а затем попробуйте зайти на проблемный сайт;

- Используйте другой браузер. Поскольку чаще всего данная ошибка возникает на Firefox, смена браузера может исправить проблему;

- Измените настройки Firefox. Для этого откройте в вашей Мозилле новое окно, впишите в адресной строке about:config и нажмите ввод. Подтвердите принятие на себя риска, а затем в строке поиска введите security.tls.version. После получения результатов из нескольких значений измените значение параметров security.tls.version.fallback-limit и security.tls.version.min на 0. После данных новаций попробуйте вновь зайти на проблемный сайт, он должен загрузиться.

- Отключите https. Инструкция .

Заключение

Чаще всего в возникновении проблемы ssl_error_no_cypher_overlap виноват устаревший криптографический протокол SSL, который используют некоторые сайты. Если вы пользуетесь «лисой», тогда смените значение некоторых параметров браузера как указано сверху, в иных же случаях может помочь временное отключение антивируса и файервола, а также смена браузера.

Современные браузеры отличаются действительно эффективными антивирусными возможностями. Даже без разных сторонних программ они смогут защитить компьютер от проникновения в него шпионских троянов. Однако именно из-за подобных чрезмерных мер, пользователи получают блокирования надежных интернет страниц безосновательно. Одной из подобных блокировок становится «ssl_error_no_cypher_overlap». Еще вчерашний хороший сайт (например, zakupki.gov) внезапно перестает загружаться. Подобное очень часто встречается на браузере Firefox и Internet Explorer.

Причины ошибки

Из самой ошибки можно понять, что протокол SSLv3 более не поддерживается, а без данной степени безопасности браузер не может произвести соединение. То есть, никто не может ручаться за вашу безопасность, поэтому наилучшее решение — заблокировать интернет соединение.

Код ошибки «ssl_error_no_cypher_overlap» в Mozilla Firefox

Причиной же становиться обновление браузера Firefox до последней версии, по непонятным причинам с 34 версии он начинает очень сильно возмущаться при подключении подозрительных SSL. Браузер находит на посещаемом ресурсе некоторые плагины, скрипты и взломанные протоколы безопасности, которые могут собирать информацию о пользователе, и блокирует к веб-сайту доступ. Другой возможной проблемой становится антивирус или действующий в вашей системе троян (угонщик браузера).

Исправляем ошибку подключения

Сразу замечу, что момент с зараженным ПК уберем, пользователь должен постоянно сканировать систему антивирусами и сканерами на наличие зловредов. Хорошо борется с угонщиками — AdwCleaner, например.

Итак, для начала уккажем простые советы для быстрого решения:

- Используя Firefox, почистите все куки и кэш, а также историю.

- Отключите на время защиту ОС и с ней экран антивируса.

- Воспользуйтесь другим браузером, предварительно деинсталлировав Firefox с перезагрузкой ПК.

- Замените файл hosts рекомендуемым от Майкрософт. Его найдете на официальной странице корпорации.

Изменяем настройки Firefox

Более сложным вариантом остается изменение параметров браузера. Следует проследовать в его корневое меню и сменить несколько требуемых пунктов:

- Откроем новую страницу в Firefox. Прописываем в графе поиска: about:config

- Из нескольких пунктов выбираем только два: security.tls.version.fallback-limit

и security.tls.version.min

Имейте ввиду, что проставив нулевые значения, вы сделали браузер уязвимым, поэтому постарайтесь сразу же вернуть все значения обратно. А администратору сайта желательно указать на проблему.

Это в большинстве случаев это помогает исправить код ошибки ssl_error_no_cypher_overlap в браузере. Но следует учитывать очень важный момент, теперь вы менее защищены от вредоносных программ. Поэтому лучше много раз подумайте, стоит ли этот сайт увеличение рисков заражения компьютера вирусными программами. Может легче сменить браузер или найти другой источник в интернете.

I»m developing a web app. Currently, I»m using a self-signed certificate (getting it properly signed comes later).

When I have the web server set so that it only accepts TLS1.1 and TLS1.2, I»m getting a SSL_ERROR_NO_CYPHER_OVERLAP error. And, of course, trying the «use outdated security» link doesn»t work, since the web server won»t allow those connections.

If I temporarily allow insecure connections on the web server, Firefox will then allow me to accept the cert. After the cert is accepted, Firefox can then connect over only TLS1.1 and TLS1.2. So, most of the time, Firefox can find a common cypher for TLS1.1/1.2 connections.

(The web server is on an Ubuntu kernel, with OpenSSL1.0.1f.)

I»m developing a web app. Currently, I»m using a self-signed certificate (getting it properly signed comes later).

When I have the web server set so that it only accepts TLS1.1 and TLS1.2, I»m getting a SSL_ERROR_NO_CYPHER_OVERLAP error. And, of course, trying the «use outdated security» link doesn»t work, since the web server won»t allow those connections.

If I temporarily allow insecure connections on the web server, Firefox will then allow me to accept the cert. After the cert is accepted, Firefox can then connect over only TLS1.1 and TLS1.2. So, most of the time, Firefox can find a common cypher for TLS1.1/1.2 connections.

(The web server is on an Ubuntu kernel, with OpenSSL1.0.1f.)

Chosen solution

I finally figured out what is going on.

The fix is really in configuring OpenSSL; however, since Firefox is the browser that most readily displays the problem, I»m going to post the answer here.

Anyway, at issue is the separation in OpenSSL of the protocols supported vs. the cipher list.

In an app using OpenSSL, if you»re using anything older than OpenSSL 1.1.0, you»ll need to disable any protocol older than TLSv1. Do this with:

SSL_CTX_set_options(ctx, SSL_OP_NO_SSLv2 | SSL_OP_NO_SSLv3);

(Note that recent versions of OpenSSL before version 1.1.0 have SSLv2 turned off by default, but it doesn»t hurt to explicitly disable it with this call. Also note that if you disable TLSv1 , you»ll break compatibility with some apps that make HTTPS calls; for example Firefox appears to use TLSv1 to do the certificate exchange, before going to stronger protocols for the session).

The key to understanding the SSL_NO_CYPHER_OVERLAP error is that TLSv1 only uses SSLv3 ciphers.

So, I was running into this issue because when I disabled SSLv3, I was also disabling the SSLv3 ciphers. To set the OpenSSL ciphers, use something like:

SSL_CTL_set_cipher_list(ctx, «TLSv1.2:TLSv1:SSLv3:!SSLv2:HIGH:!MEDIUM:!LOW»);

If you use instead (as I was originally using):

SSL_CTL_set_cipher_list(ctx, «TLSv1.2:TLSv1:!SSLv3:!SSLv2:HIGH:!MEDIUM:!LOW»);

You»ll effectively disable TLSv1, since there are no TLSv1-specific ciphers (at least in OpenSSL), and with the SSLv3 ciphers disabled, it isn»t possible to establish a TLSv1 connection.

With SSLv3 disabled, but the TLSv1/SSLv3 ciphers enabled, Firefox is able to get the certificates. After this, I see that Firefox then establishes a TLSv1.2 connection.

Most of the above solution is not needed for OpenSSL 1.1.0, since that has no support for SSLv3 at all.

Read this answer in context

4

Question owner

Thanks for your reply.

Unfortunately, I»m developing behind a firewall, so said site isn»t able to scan it.

Is there a way to find out what ciphers Firefox attempted?

(It still seems strange that if I have Firefox accept the certificate, by temporarily reducing security, that Firefox is then able to agree on a high security cipher.)

Thanks for your reply.

Unfortunately, I»m developing behind a firewall, so said site isn»t able to scan it.

Is there a way to find out what ciphers Firefox attempted?

(It still seems strange that if I have Firefox accept the certificate, by temporarily reducing security, that Firefox is then able to agree on a high security cipher.)

What connection settings does Firefox use if you allow lower security?

You can check that in the Security tab in the Network Monitor.

What connection settings does Firefox use if you allow lower security?

You can check that in the Security tab in the Network Monitor.

*https://developer.mozilla.org/Tools/Network_Monitor

Question owner

Don»t know if I»m quite clicking on the correct place.

With Network Monitor open, if I click on the GET request, the security tab is only saying that the security certificate is invalid (which I expect, since it is invalid).

In experimenting with different security settings on the server, it appears that when I get «invalid certificate», it is using SSLv3, while if I set the server for TLS only, I get «no cypher overlap» (although I»m not seeing a SSLv3 warning in the security tab).

If I go to about:config, and search on security*ssl, I see a large number of enabled ciphers in the list. If I search on security*tls, I don»t see any ciphers listed.

I»ve attached screen shots. The one with «no cypher overlap» is what I get when I disable SSLv3 on my web server, and the one with «unknown issuer» is what I get when I enable SSLv3 on my web server.

(Both Chrome and IE just give me the «invalid certificate» error, but will otherwise connect.)

Don»t know if I»m quite clicking on the correct place.

With Network Monitor open, if I click on the GET request, the security tab is only saying that the security certificate is invalid (which I expect, since it is invalid).

In experimenting with different security settings on the server, it appears that when I get «invalid certificate», it is using SSLv3, while if I set the server for TLS only, I get «no cypher overlap» (although I»m not seeing a SSLv3 warning in the security tab).

If I go to about:config, and search on security*ssl, I see a large number of enabled ciphers in the list. If I search on security*tls, I don»t see any ciphers listed.

I»ve attached screen shots. The one with «no cypher overlap» is what I get when I disable SSLv3 on my web server, and the one with «unknown issuer» is what I get when I enable SSLv3 on my web server.

(Both Chrome and IE just give me the «invalid certificate» error, but will otherwise connect.)

Modified May 18, 2016 at 9:55:13 AM PDT by gshonle

Question owner

I did a tcpdump trace; 10.1.233.67 is the system running Firefox; 10.1.85.41 is the Linux server. See attached image.

Here are the TLSv1.2 ciphers supported by the Linux OpenSSL:

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-SHA384

ECDHE-ECDSA-AES256-SHA384

DHE-DSS-AES256-GCM-SHA384

DHE-RSA-AES256-GCM-SHA384

DHE-RSA-AES256-SHA256

DHE-DSS-AES256-SHA256

ECDH-RSA-AES256-GCM-SHA384

ECDH-ECDSA-AES256-GCM-SHA384

ECDH-RSA-AES256-SHA384

ECDH-ECDSA-AES256-SHA384

AES256-GCM-SHA384

AES256-SHA256

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-RSA-AES128-SHA256

ECDHE-ECDSA-AES128-SHA256

DHE-DSS-AES128-GCM-SHA256

DHE-RSA-AES128-GCM-SHA256

DHE-RSA-AES128-SHA256

DHE-DSS-AES128-SHA256

ECDH-RSA-AES128-GCM-SHA256

ECDH-ECDSA-AES128-GCM-SHA256

ECDH-RSA-AES128-SHA256

ECDH-ECDSA-AES128-SHA256

AES128-GCM-SHA256

AES128-SHA256

So, it looks like they almost overlap…

I did a tcpdump trace; 10.1.233.67 is the system running Firefox; 10.1.85.41 is the Linux server. See attached image.

Here are the TLSv1.2 ciphers supported by the Linux OpenSSL:

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-SHA384

ECDHE-ECDSA-AES256-SHA384

DHE-DSS-AES256-GCM-SHA384

DHE-RSA-AES256-GCM-SHA384

DHE-RSA-AES256-SHA256

DHE-DSS-AES256-SHA256

ECDH-RSA-AES256-GCM-SHA384

ECDH-ECDSA-AES256-GCM-SHA384

ECDH-RSA-AES256-SHA384

ECDH-ECDSA-AES256-SHA384

AES256-GCM-SHA384

AES256-SHA256

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-RSA-AES128-SHA256

ECDHE-ECDSA-AES128-SHA256

DHE-DSS-AES128-GCM-SHA256

DHE-RSA-AES128-GCM-SHA256

DHE-RSA-AES128-SHA256

DHE-DSS-AES128-SHA256

ECDH-RSA-AES128-GCM-SHA256

ECDH-ECDSA-AES128-GCM-SHA256

ECDH-RSA-AES128-SHA256

ECDH-ECDSA-AES128-SHA256

AES128-GCM-SHA256

AES128-SHA256

So, it looks like they almost overlap…

SSL handshaking is over my head, but two things:

(1) Under no circumstances will recent versions of Firefox use SSLv3 as a protocol

. The lowest supported protocol is TLS 1.0.

(2) In about:config, the preference names for the ciphers

contain ssl3, but this is an historical artifact and has no bearing on the protocol

that is used. These ciphers need to be enabled in order to be available for TLS connections.

There are two ciphers I recommend setting to false, since they are associated with the Logjam issue:

security.ssl3.dhe_rsa_aes_128_sha

security.ssl3.dhe_rsa_aes_256_sha

Some users may prefer to set the two RC4 ciphers to false as well, but this may create problems with older Microsoft IIS servers.

You should be able to connect securely using these ciphers (your list => Firefox preference name):

ECDHE-RSA-AES128-GCM-SHA256 => security.ssl3.ecdhe_rsa_aes_128_gcm_sha256

ECDHE-ECDSA-AES128-GCM-SHA256 =>

SSL handshaking is over my head, but two things:

(1) Under no circumstances will recent versions of Firefox use SSLv3 as a «»protocol»». The lowest supported protocol is TLS 1.0.

(2) In about:config, the preference names for the «»ciphers»» contain ssl3, but this is an historical artifact and has no bearing on the «»protocol»» that is used. These ciphers need to be enabled in order to be available for TLS connections.

There are two ciphers I recommend setting to false, since they are associated with the Logjam issue:

security.ssl3.dhe_rsa_aes_128_sha

security.ssl3.dhe_rsa_aes_256_sha

Some users may prefer to set the two RC4 ciphers to false as well, but this may create problems with older Microsoft IIS servers.

You should be able to connect securely using these ciphers (your list => Firefox preference name):

ECDHE-RSA-AES128-GCM-SHA256 => security.ssl3.ecdhe_rsa_aes_128_gcm_sha256

ECDHE-ECDSA-AES128-GCM-SHA256 => security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256

Question owner

Both security.ssl3.ecdhe_rsa_aes_128_gcm_sha256 and security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256 are enabled in Firefox (I»m using the default settings for everything).

So… Still puzzled about what»s going on…

Both security.ssl3.ecdhe_rsa_aes_128_gcm_sha256 and security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256 are enabled in Firefox (I»m using the default settings for everything).

So… Still puzzled about what»s going on…

See next post

«»See next post»»

Looking at your last screen shot («Client Hello»), I»m a little baffled. Is that the client machine»s cipher list? It doesn»t match Firefox»s list — in particular, to my knowledge, Firefox does not support any CBC ciphers, which comprise nearly all of what»s listed. Do you have a proxy in front of Firefox on the client?

Modified May 18, 2016 at 11:47:47 AM PDT by jscher2000

Oops, I»m wrong based on this site: https://www.ssllabs.com/ssltest/viewMyClient.html — CBC appears in several of the cipher names there even if they do not appear in about:config.

Cipher Suites (in order of preference)

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 (0xc02b) Forward Secrecy 128

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) Forward Secrecy 128

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA (0xc00a) Forward Secrecy 256

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA (0xc009) Forward Secrecy 128

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013) Forward Secrecy 128

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (0xc014) Forward Secrecy 256

TLS_RSA_WITH_AES_128_CBC_SHA (0x2f) 128

TLS_RSA_WITH_AES_256_CBC_SHA (0x35) 256

TLS_RSA_WITH_3DES_EDE_CBC_SHA (0xa) 112

These two do not appear on my normal list, as I have disabled them as mentioned earlier:

TLS_DHE_RSA_WITH_AES_128_CBC_SHA (0x33) Forward Secrecy 128

TLS_DHE_RSA_WITH_AES_256_CBC_SHA (0x39) Forward Secrecy 256

With those, there are 11 as you saw in Client Hello.

Oops, I»m wrong based on this site: https://www.ssllabs.com/ssltest/viewMyClient.html — CBC appears in several of the cipher names there even if they do not appear in about:config.

Cipher Suites (in order of preference)

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 (0xc02b) Forward Secrecy 128

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) Forward Secrecy 128

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA (0xc00a) Forward Secrecy 256

TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA (0xc009) Forward Secrecy 128

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013) Forward Secrecy 128

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (0xc014) Forward Secrecy 256

TLS_RSA_WITH_AES_128_CBC_SHA (0x2f) 128

TLS_RSA_WITH_AES_256_CBC_SHA (0x35) 256

TLS_RSA_WITH_3DES_EDE_CBC_SHA (0xa) 112

These two do not appear on my normal list, as I have disabled them as mentioned earlier:

TLS_DHE_RSA_WITH_AES_128_CBC_SHA (0x33) Forward Secrecy 128

TLS_DHE_RSA_WITH_AES_256_CBC_SHA (0x39) Forward Secrecy 256

With those, there are 11 as you saw in Client Hello.

Question owner

The Hello Client packet is what was sent by the system running Firefox; it was sent when Firefox attempted the connection.

I double-checked, and I don»t have a proxy in front of Firefox.

To quote Alice: Curiouser and curiouser…

The Hello Client packet is what was sent by the system running Firefox; it was sent when Firefox attempted the connection.

I double-checked, and I don»t have a proxy in front of Firefox.

To quote Alice: Curiouser and curiouser…

Question owner

Yes, OpenSSL 1.0.1f is from January of 2014, and I»d prefer if we went to a newer version. Unfortunately, the current plan is to not move to a newer OpenSSL right now (not my choice).

Any ideas on a next step?

Yes, OpenSSL 1.0.1f is from January of 2014, and I»d prefer if we went to a newer version. Unfortunately, the current plan is to not move to a newer OpenSSL right now (not my choice).

Any ideas on a next step?

What happens if you click the «(Not secure) Try loading» link?

If you also need to override the bad certificate, accept a temporary exception.

Then assuming you get a secure connection, check the protocol and cipher listed on the Page Info dialog, security panel, toward the bottom, which you can view using either:

- right-click (on Mac Ctrl+click) a blank area of the page and choose View Page Info > Security

- (menu bar) Tools > Page Info > Security

- click the padlock or «i» icon in the address bar, then the «>» button, then More Information

What shows as in use there?

What happens if you click the «(Not secure) Try loading» link?

If you also need to override the bad certificate, accept a temporary exception.

Then assuming you get a secure connection, check the protocol and cipher listed on the Page Info dialog, security panel, toward the bottom, which you can view using either:

* right-click (on Mac Ctrl+click) a blank area of the page and choose View Page Info > Security

* (menu bar) Tools > Page Info > Security

* click the padlock or «i» icon in the address bar, then the «>» button, then More Information

What shows as in use there?

Question owner

See attached for what happens if I click on the (Not secure) link. Since my server is set to not use SSLv3, Firefox can»t connect.

If I temporarily enable SSLv3 on my server, I can accept the invalid certificate. Then, the connection uses TLS 1.2 (Cipher is TLS_RSA_WITH_AES_128_CBC_SHA, 128 bit keys). (If I permanently accept the certificate, I can always connect immediately, even with SSLv3 disabled on my server.)

See attached for what happens if I click on the (Not secure) link. Since my server is set to not use SSLv3, Firefox can»t connect.

If I temporarily enable SSLv3 on my server, I can accept the invalid certificate. Then, the connection uses TLS 1.2 (Cipher is TLS_RSA_WITH_AES_128_CBC_SHA, 128 bit keys). (If I permanently accept the certificate, I can always connect immediately, even with SSLv3 disabled on my server.)

SSL handshaking is over my head, but two things:

(1) Under no circumstances will recent versions of Firefox use SSLv3 as a protocol

. The lowest supported protocol is TLS 1.0.

(2) In about:config, the preference names for the ciphers

contain ssl3, but this is an historical artifact and has no bearing on the protocol

that is used. These ciphers need to be enabled in order to be available for TLS connections.

There are two ciphers I recommend setting to false, since they are associated with the Logjam issue:

security.ssl3.dhe_rsa_aes_128_sha

security.ssl3.dhe_rsa_aes_256_sha

Some users may prefer to set the two RC4 ciphers to false as well, but this may create problems with older Microsoft IIS servers.

You should be able to connect securely using these ciphers (your list => Firefox preference name):

ECDHE-RSA-AES128-GCM-SHA256 => security.ssl3.ecdhe_rsa_aes_128_gcm_sha256

ECDHE-ECDSA-AES128-GCM-SHA256 =>

SSL handshaking is over my head, but two things:

(1) Under no circumstances will recent versions of Firefox use SSLv3 as a «»protocol»». The lowest supported protocol is TLS 1.0.

(2) In about:config, the preference names for the «»ciphers»» contain ssl3, but this is an historical artifact and has no bearing on the «»protocol»» that is used. These ciphers need to be enabled in order to be available for TLS connections.

There are two ciphers I recommend setting to false, since they are associated with the Logjam issue:

security.ssl3.dhe_rsa_aes_128_sha

security.ssl3.dhe_rsa_aes_256_sha

Some users may prefer to set the two RC4 ciphers to false as well, but this may create problems with older Microsoft IIS servers.

You should be able to connect securely using these ciphers (your list => Firefox preference name):

ECDHE-RSA-AES128-GCM-SHA256 => security.ssl3.ecdhe_rsa_aes_128_gcm_sha256

ECDHE-ECDSA-AES128-GCM-SHA256 => security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256

Question owner

Both security.ssl3.ecdhe_rsa_aes_128_gcm_sha256 and security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256 are enabled in Firefox (I»m using the default settings for everything).

So… Still puzzled about what»s going on…

Both security.ssl3.ecdhe_rsa_aes_128_gcm_sha256 and security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256 are enabled in Firefox (I»m using the default settings for everything).

So… Still puzzled about what»s going on…

See next post

«»See next post»»