Форум КриптоПро

»

Средства криптографической защиты информации

»

КриптоПро CSP 5.0

»

Неправильный зарегистрированный набор ключей. Код ошибки: 0x8009001A (2148073498)

|

pikachurus |

|

|

Статус: Участник Группы: Участники

|

Здравствуйте. КриптоПро CSP 5.0.11455 через Инструменты КриптоПро импортирую .pfx с закрытым ключом, снятый c Windows 10. сам импорт проходит успешно. вижу, что по пути /var/opt/cprocsp/keys появилась папка с контейнером и шестью файлами в ней (*.key). в свойствах сертификата (в Инструментах КриптоПро) вижу PrivateKey Link: Yes и корректный путь до закрытого контейнера. на вкладке Контейнеры (в Инструменты КриптоПро) тоже все на месте, но нажатие на Протестировать контейнер приводит к появлению ошибки Неправильный зарегистрированный набор ключей. Код ошибки: 0x8009001A (2148073498) на каком этапе я неправ? |

|

WWW |

|

Troodon |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 2 раз |

Автор: pikachurus Здравствуйте. КриптоПро CSP 5.0.11455 через Инструменты КриптоПро импортирую .pfx с закрытым ключом, снятый c Windows 10. сам импорт проходит успешно. вижу, что по пути /var/opt/cprocsp/keys появилась папка с контейнером и шестью файлами в ней (*.key). в свойствах сертификата (в Инструментах КриптоПро) вижу PrivateKey Link: Yes и корректный путь до закрытого контейнера. на вкладке Контейнеры (в Инструменты КриптоПро) тоже все на месте, но нажатие на Протестировать контейнер приводит к появлению ошибки Неправильный зарегистрированный набор ключей. Код ошибки: 0x8009001A (2148073498) на каком этапе я неправ? Добрый день. Такая же ошибка 0x8009001A — неправильный зарегистрированный набор ключей. Как вы решили порблему? |

|

|

|

vitsen |

|

|

Статус: Новичок Группы: Участники

|

Такая проблема появилась, когда копировал ключи от одного пользователя к другому. Решилось только полным удалением криптопро: uninstall.sh и удаление каталогов /opt/cprocsp/ /var/opt/cprocsp/ /etc/opt/cprocsp/ и установкой заново. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

Средства криптографической защиты информации

»

КриптоПро CSP 5.0

»

Неправильный зарегистрированный набор ключей. Код ошибки: 0x8009001A (2148073498)

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Содержание

- Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

- Работа с СКЗИ и аппаратными ключевыми носителями в Linux

- Причина 1

- Причина 2

- Причина 3

- Причина 4

- Руководство по настройке

- Установка драйверов и ПО для работы с JaCarta PKI

- Установка пакетов КриптоПро CSP

- Настройка и диагностика КриптоПро CSP

- Работа с токеном JaCarta PKI

- Программное извлечение ключей

- Результаты

- Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

- Подпись ошибка 0x80090010 отказано в доступе КриптоПро; решение

- Криптопро код ошибки 0x8009001a

- Подпись ошибка 0x80090010 отказано в доступе КриптоПро – решение

- Ошибка подписи. CryptSignMessage: Отказано в доступе

- Проверяем контейнер

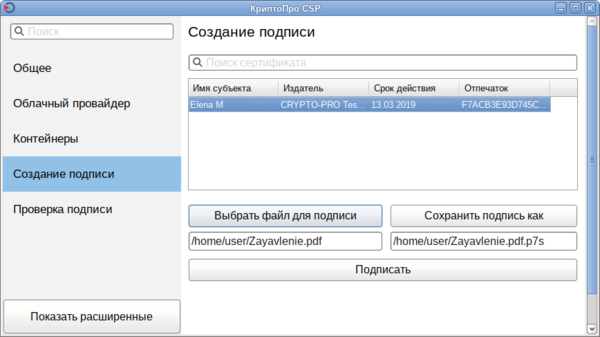

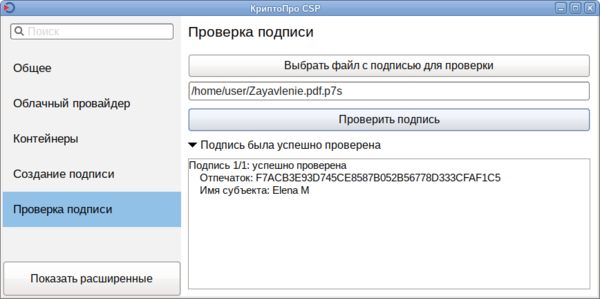

- Как подписать документы?

- Заключение

- Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

- Решение проблемы:

Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

Создается контейнер так (обработка ошибок опущена):

Пользователь Alice (админ):

HCRYPTPROV prov;

::CryptAcquireContext(&prov, “keyset”, CP_DEF_PROV, CRYPT_NEWKEYSET | CRYPT_MACHINE_KEYSET);

HCRYPTKEY key;

::CryptGenKey(prov, AT_KEYEXCHANGE, CRYPT_EXPORTABLE, &key);

// все ок, закрывает хэндлы

Пользователь Bob (админ):

И еще вопрос.

Если я создам CRYPT_MACHINE_KEYSET и явно разрешу доступ к нему другому пользователю-не-админу прочитав, изменив и установив DACL кейсета при помощи CryptSetProvParam(…,PP_KEYSET_SEC_DESCR, …), то сможет ли этот пользователь-не-админ открыть этот кейсет? MSDN говорит, что это возможно для MS провайдеров. Возможно ли это для КриптоПро?

| 30.09.2003 14:06:30 | Василий |

Я проверю приведённый пример.

«СКЗИ КриптоПРО CSP функционирует в следующих операционных системах

(ОС):

• Windows 95 с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows 95 OSR2 с установленным ПО MS Internet Explorer версии 5.0 и

выше;

• Windows 98 с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows 98 SE с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows NT 4.0 SP5 и выше с установленным ПО MS Internet Explorer 5.0 и

выше;

• Windows ME;

• Windows 2000.»

Про ХР, стало быть, речи нет.

Кое-что там может работать, а может и не работать.

В данном случае не живёт флажок CRYPT_SILENT. Если его снести, всё намного лучше.

Но в любом случае все эксперименты с ХР на Ваш страх и риск.

Используйте продукт «Крипто-Про CSP 2.0».

| 30.09.2003 16:03:35 | Maxim Egorushkin |

Спасибо за важную информацию.

Источник

Работа с СКЗИ и аппаратными ключевыми носителями в Linux

Хранение ключей на токенах и смарт-картах обеспечивает дополнительную защиту от внешних и внутренних нарушителей, в том числе имеющих определенный уровень доступа к информационной системе и оборудованию.

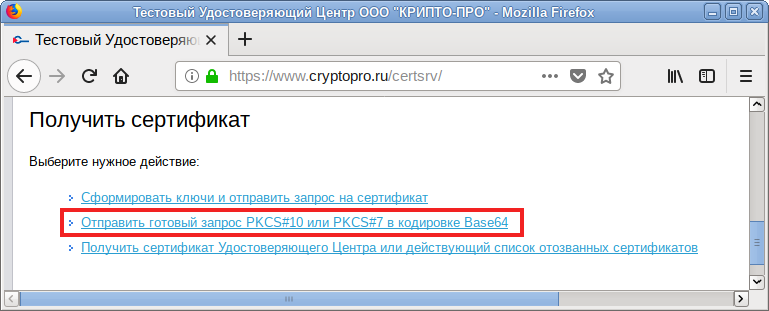

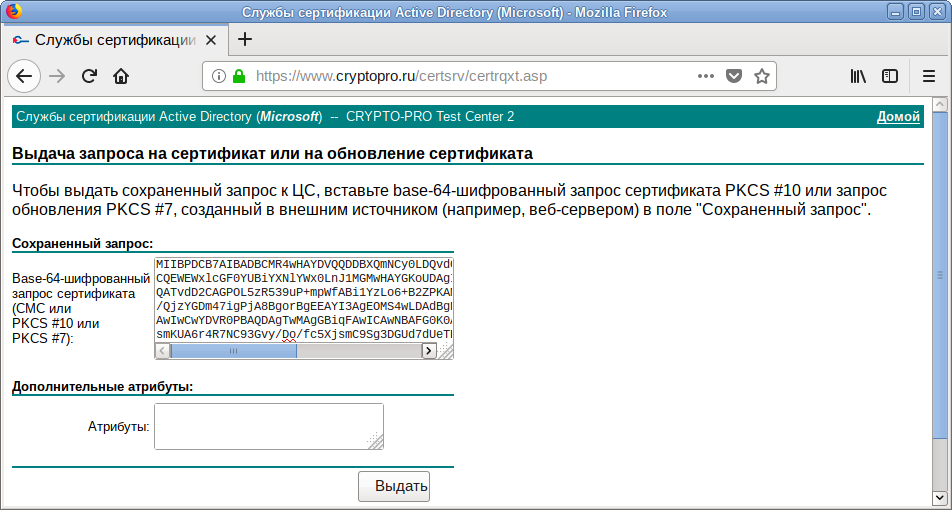

Сегодня я расскажу, как мы защищаем ключи шифрования и электронной подписи в наших информационных системах, и сделаю это в подробном, хорошо проиллюстрированном руководстве по настройке SUSE Linux Enterprise Server 12 SP3 для работы с токеном Aladdin JaCarta PKI и КриптоПро CSP KC2 4.0.9944.

Опубликовать данное руководство побудило несколько причин:

Причина 1

Причина 2

Лучшая инструкция по настройке взаимодействия с аппаратными носителями в Linux, которую удалось найти, была также от wiki.astralinux.ru — Работа с КриптоПро CSP

Причина 3

UPD 16.04.2019: В процессе настройки среды и оборудования выяснилось, что носитель, первым оказавшийся в распоряжении, был вовсе не JaCarta PKI Nano, как ожидалось, а устройство работающее в режиме SafeNet Authentication Client eToken PRO.

UPD 16.04.2019: Некогда Банку требовалось устройство, которое могло бы работать в той же инфраструктуре, что и eToken PRO (Java). В качестве такого устройства компания “ЗАО Аладдин Р.Д.” предложила токен JaCarta PRO, который был выбран банком. Однако на этапе формирования артикула и отгрузочных документов сотрудником компании была допущена ошибка. Вместо модели JaCarta PRO в артикул и отгрузочные документы случайно вписали JaCarta PKI.

UPD 16.04.2019: Благодарю компанию Аладдин Р.Д., за то что помогли разобраться и установить истину.

В этой ошибке нет никаких политических и скрытых смыслов, а только техническая ошибка сотрудника при подготовке документов. Токен JaCarta PRO является продуктом компании ЗАО “Аладдин Р.Д.”. Апплет, выполняющий функциональную часть, разработан компанией “ЗАО Аладдин Р.Д”.

Этот eToken PRO относился к партии, выпущенной до 1 декабря 2017 года.

После этой даты компания «Аладдин Р.Д.» прекратила продажу устройств eToken PRO (Java).

Забегая немного вперед, нужно сказать, что работа с ним настраивалась через соответствующие драйверы — SafenetAuthenticationClient-10.0.32-0.x86_64, которые можно получить только в поддержке Аладдин Р.Д. по отдельной online заявке.

В КриптоПро CSP для работы с этим токеном требовалось установить пакет cprocsp-rdr-emv-64 | EMV/Gemalto support module.

Данный токен определялся и откликался. При помощи утилиты SACTools из пакета SafenetAuthenticationClient можно было выполнить его инициализацию. Но при работе с СКЗИ он вел себя крайне странно и непредсказуемо.

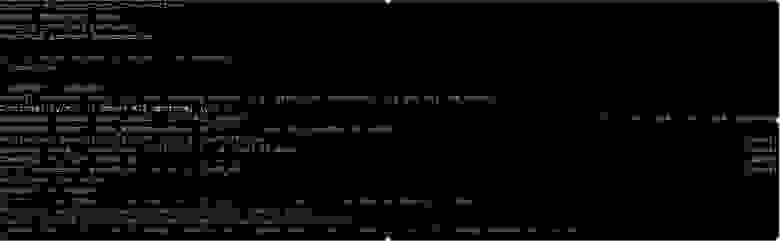

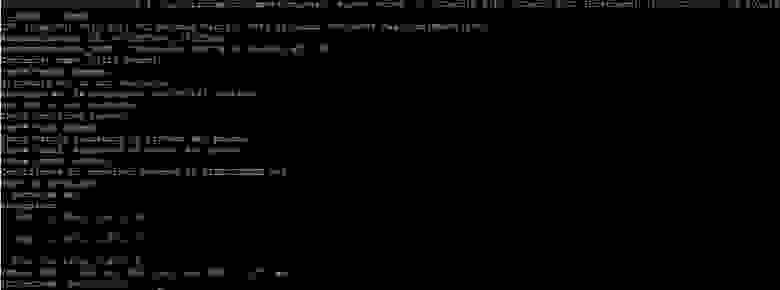

Проявлялось это следующим образом, на команду:

Выдавался ответ, что все хорошо:

Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

Согласно перечню кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

«Невалидный набор ключей» — причина такого сообщения, возможно, кроется либо в старом чипе, прошивке и апплете Gemalto, либо в их драйверах для ОС, которые не поддерживают новые стандарты формирования ЭП и функции хэширования ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012.

В таком состоянии токен блокировался. СКЗИ начинало показывать неактуальное состояние считывателя и ключевого контейнера. Перезапуск службы криптографического провайдера cprocsp, службы работы с токенами и смарт-картами pcscd и всей операционной системы не помогали, только повторная инициализация.

Справедливости ради требуется отметить, что SafeNet eToken PRO корректно работал с ключами ГОСТ Р 34.10-2001 в ОС Windows 7 и 10.

Проблему удалось решить, взяв настоящий токен JaCarta PKI в (XL) обычном корпусе.

Но на попытки заставить работать Safenet eToken PRO времени было потрачено немало. Хотелось обратить на это внимание и, возможно, кого-то оградить от подобного.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

Руководство по настройке

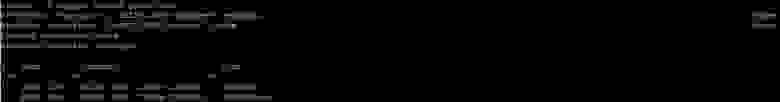

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

В нашем случае это Bus 004 Device 003: ID 24dc:0101

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

Установка драйверов и ПО для работы с JaCarta PKI

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4.2., первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

zypper search CCID

zypper install pcsc-ccid

zypper search CCID

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637.03-0.x86_64.rpm

zypper install idprotectclient-637.03-0.x86_64.rpm

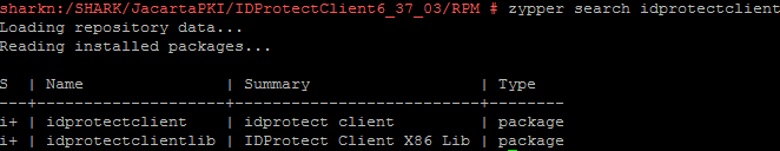

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.Д.

zypper search openct

Поэтому пакет openct удаляем:

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

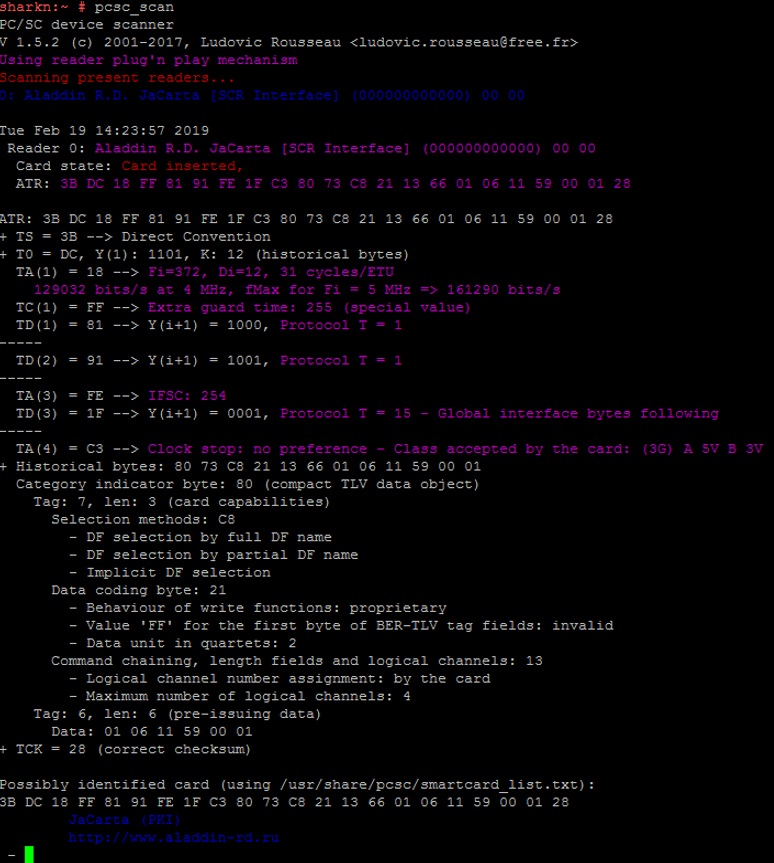

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

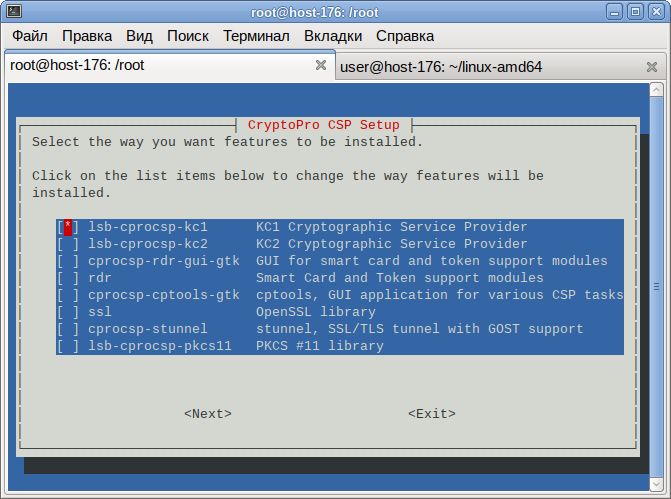

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

Некоторые компоненты имеют зависимости. Так, например, если попытаться выполнить установку пакета поддержки SafeNet eToken PRO cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm — EMV/Gemalto support module, то получим сообщение о необходимости сначала установить базовый компонент CSP поддержки считывателей cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm — PC/SC components for CryptoPro CSP readers:

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

zypper install lsb-cprocsp-pkcs11-64-4.0.9944-5.x86_64.rpm

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

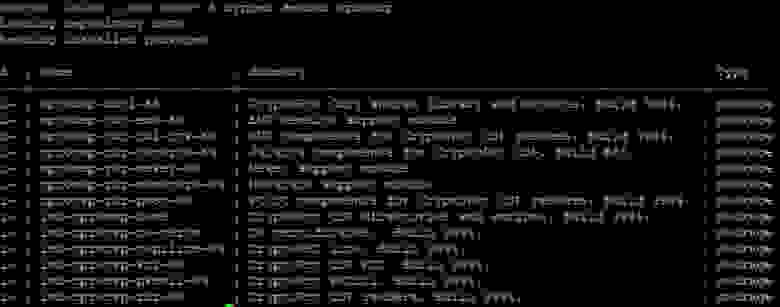

Проверяем итоговую конфигурацию КриптоПро CSP:

S | Name | Summary | Type

—+——————————+—————————————————-+———

i+ | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | package

i+ | cprocsp-rdr-emv-64 | EMV/Gemalto support module | package

i+ | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | package

i+ | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | package

i+ | cprocsp-rdr-mskey-64 | Mskey support module | package

i+ | cprocsp-rdr-novacard-64 | Novacard support module | package

i+ | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| package

i+ | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | package

i+ | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | package

i+ | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | package

i+ | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | package

i+ | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | package

i+ | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

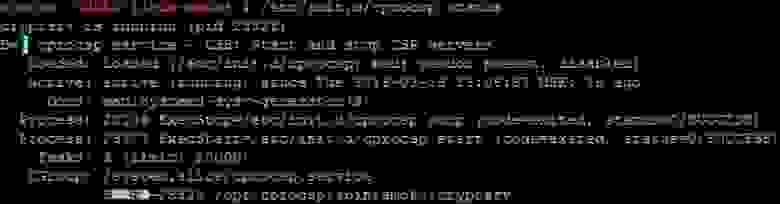

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

Настройка и диагностика КриптоПро CSP

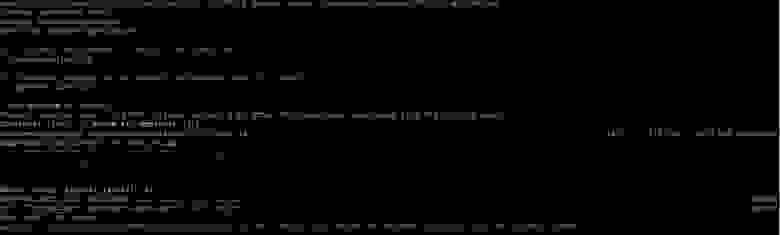

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

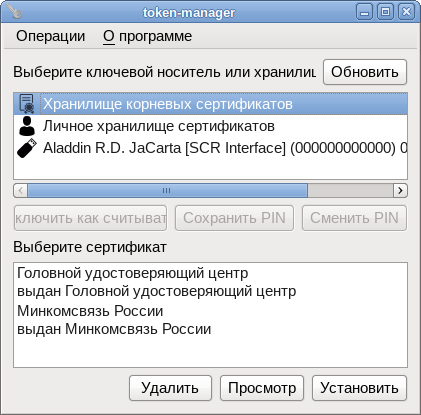

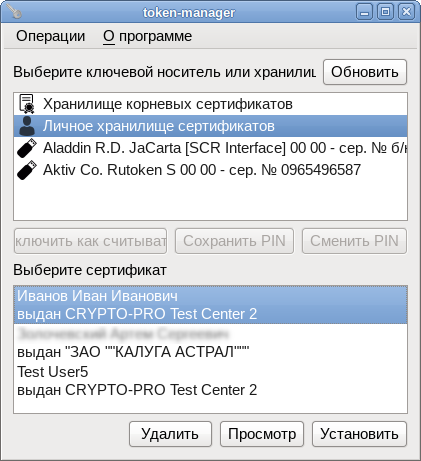

Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00 — это наш носитель.

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

В результате выполнения в конфигурационный файл /etc/opt/cprocsp/config64.ini

в раздел linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро будет добавлена запись:

linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро (000000000000) 00 00″Default]

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4.0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ.00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

Проверяем, что режим включен:

cat /etc/opt/cprocsp/config64.ini | grep StrengthenedKeyUsageControl

Выполняем перезапуск службы криптографического провайдера:

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

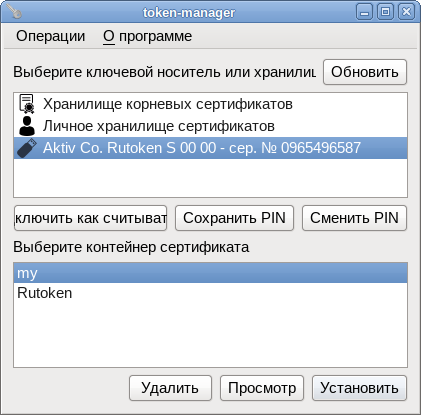

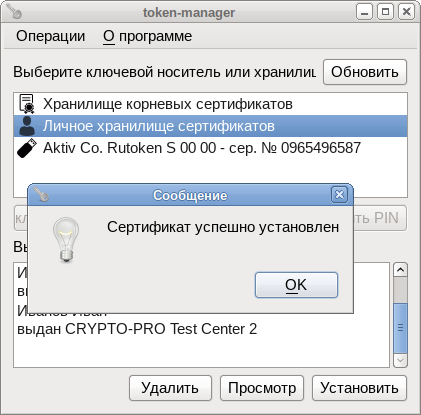

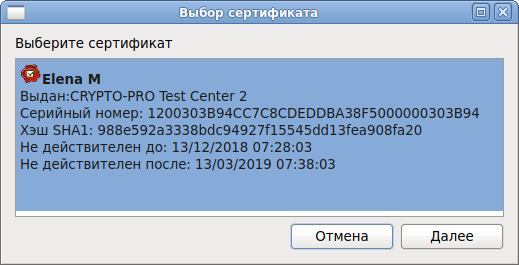

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

После установки IDProtectClient — программного обеспечения для работы с JaCarta PKI, на сервере в папке /usr/share/applications появились два файла:

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

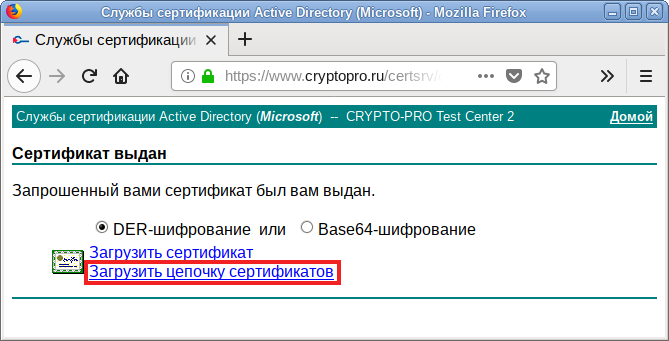

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

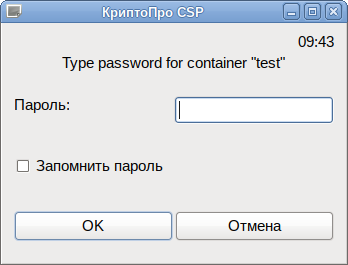

Для доступа к контейнеру с ключами нужно ввести пароль:

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

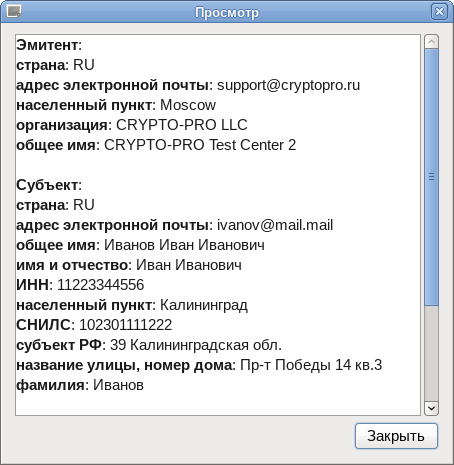

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

Для диагностики контейнера используется эта же команда с ключом –check

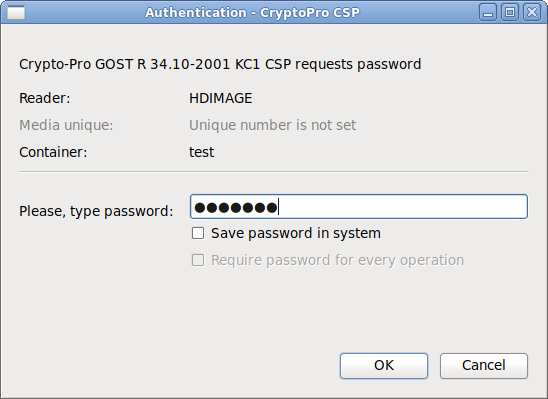

Потребуется ввести пароль от контейнера:

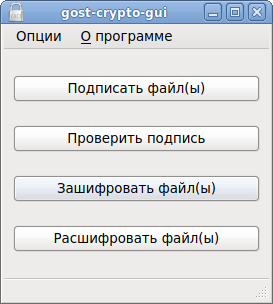

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

Если действовать так:

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

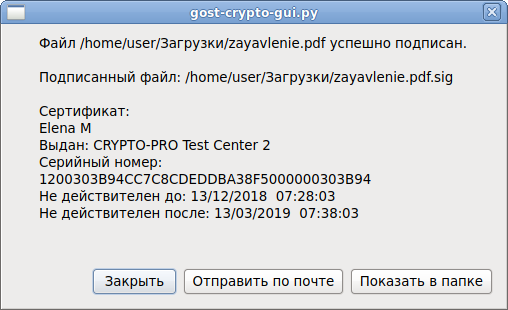

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

Источник

Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

В событиях на ЦР видно:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 14:14:22

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка %2 при обращении к CSP: %1

Так как машина на которой стоит АРМ удаленная, АРМ был установлен также на машину ЦР, ошибка осталась но в событиях ЦР изменилась:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 17:37:30

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка 0x80090019 при обращении к CSP: Набор ключей не определен.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

КриптоПро TLS. Ошибка 0x8009001f при обращении к CSP: Неправильный параметр набора ключей.

Меня смущает то, что когда в АРМ заходишь вразделы Пользователи, Сертификаты и пр. он выдает окошко с просьбой вставить соответсвующий ключевой носитель (но пароль не спрашивает ибо он запомнен), а когда заходишь в раздел Центр сертификации и выбираешь правой кнопкой любой из пунктов, то ошибка вываливается сразу, даже не спрашивая контейнеров ключей.

Однако если удалить сертификат веб-сервера ЦР из хранилища и перегрузится, то такой ошибки уже нет, если опять прописать туда, то опять появляется. Создание нового контейнера и сертификата веб-сервера ЦР не приводит к улучшению.

На службе IISAdmin стоит галочка разрешить доступ к рабочему столу. Таймауты в CSP стоят по 60 сек.

ООО ТК «Контакт», Воронеж. Договора пока нет, потому что проблем не возникало до этого 🙂

>Версия и билд CSP?

3.0.3293 КС1

>Способ хранения ключей?

Дисковод

>версия ОС, какие обновления?

Windows2000 Server, SP4, 5.0.2195, все обновления

>версия IE, какие обновления?

6.0.2800.1106, SP1, все обновления

>Используется MSDE или SQL-сервер?

MSDE, и клиентская часть MSSQL

Источник

Подпись ошибка 0x80090010 отказано в доступе КриптоПро; решение

Криптопро код ошибки 0x8009001a

Подпись ошибка 0x80090010 отказано в доступе КриптоПро – решение

Сегодня разберем проблему с подписью в КриптоПро, а конкретнее строчку в отчете “ошибка 0x80090010 отказано в доступе”. Поговорим чем вызван этот сбой в СУФД, дадим общие рекомендации по обновлению программы. В конце статьи оставим инструкцию как же все такие подписать документы, если ключ просрочен, а отправить отчет нужно.

Ошибка подписи. CryptSignMessage: Отказано в доступе

Отправляясь тестировать контейнер первым делом получаем отчет с ошибкой вот такого содержания:

Ошибка 0x80090010 отказано в доступе

Для начала проверьте версию КриптоПРО CSP. Если версия стабильная и рабочая – оставляем, если помимо этого сбоя присутствую другие ошибки – версию программы лучше обновить на будущее.

Ошибка 0x80090010 отказано в доступе – означает что просрочена версия открытого или закрытого ключа. Создавая запрос на выдачу сертификата для генерации ключей, мы несём необходимые бумаги для выдачи подписи через несколько недель. Контроль будет осуществляться с даты создания запроса. Тут мы используем лайфхак, об этом ниже, а для начала мы протестируем контейнер.

Проверяем контейнер

Для проверки контейнера проделаем стандартные операции перечисленные ниже:

Проверка завершилась с ошибкой

Срок действия закрытого ключа истек

Срок действия закрытого ключа истек

Еще раз – ошибка подписи 0x80090010 всегда означает что истек срок действия закрытого ключа.

Как подписать документы?

Тут придется прибегнуть к маленькой хитрости, которая работала раньше во многих программах схожего типа – поменять системную дату на срок действия системного ключа:

Настройка даты и времени

После этого можно выдохнуть, заварить чашечку крепкого кофе… И начать готовить документы и оформлять заявку для оформления нового сертификата.

Заключение

Напишите нам в комментариях помогла ли вам данная инструкция побороть проблему отказа доступа в КриптоПро. Если статья была полезна – делитесь ссылками в соцсетях, так вы поможете другим пользователям с аналогичной проблемой. Задавайте другие вопросы о других программах, которые работают с ошибками или вызывают вопросы.

Евгений Загорский

IT специалист. Автор информационных статей на тему Андроид смартфонов и IOS смартфонов. Эксперт в области решения проблем с компьютерами и программами: установка, настройка, обзоры, советы по безопасности ваших устройств. В свободное время занимается дизайном и разработкой сайтов.

При попытке погуглить информацию в интернете, решить проблему не удавалось. Большинство ссылок ведут на форумы, где обсуждаются проблемы связанные с крипто-приложениями, такими как крипто-про. Но тут дело не в этом, никаких программ не использовалось.

Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

.Net framework cleanup tool

.Net framework repair tool

Но к сожалению эффекта так же не произошло.

Решение проблемы:

Очень надеемся, что данная статья поможет многим решить проблему (Неправильный зарегистрированный набор ключей,0x80070643) с Windows 8.1 без переустановки. Если у вас остались вопросы, пожалуйста, задайте их в комментариях.

Большое спасибо, Михаил, все сделали оперативно а главное понятно для меня. Так как мы с вами нашли общий язык. хотелось бы в дальнейшем так же продолжить связь именно с вами. Надеюсь на плодотворное сотрудничество.

От имени предприятия ГУП «Севастопольское авиационное предприятие» выражаем благодарность за профессионализм и оперативность вашей компании! Желаем вашей компании дальнейшего процветания!

Спасибо вам, Михаил, большое за помощь в оформлении. Очень квалифицированный сотрудник +5!

От лица компании «АКБ-Авто» и от себя лично выражаю Вам и всем сотрудникам вашей компании благодарность за продуктивную и качественную работу, чуткое отношение к требованиям клиента и оперативность в исполнении заказываемых работ.

Хочу поблагодарить консультанта Михаила за отличную работу, своевременные и полные консультации. Очень внимателен к проблемам клиента и вопросам, оперативное решение самых казалось бы для меня сложных ситуаций. Очень приятно работать с Михаилом. Теперь своим клиентам и знакомым буду рекомендовать Вашу компанию. Да и консультанты в тех. поддержке тоже очень вежливы, внимательны, помогли справится со сложной установкой ключа. Спасибо.

Левицкий Александр Константинович г. Самара

Личная благодарность консультанту Михаилу Владимировичу за оперативную консультацию и работу по ускоренному получению сертификата ЭП. В ходе предварительной консультации подбирается оптимальный набор индивидуальных услуг. Конечный результат получен незамедлительно.

Спасибо за оперативную работу и компетентную помощь! Консультацией остался очень доволен!

ООО «Эксперт Система» благодарит за оперативную работу консультанта Михаила! Желаем Вашей компании роста и процветания!

Спасибо консультанту, представившемуся Михаилом, за оперативность в работе с клиентами.

Пономарев Степан Геннадьевич

Большое спасибо консультанту Михаилу, за оказанную помощь в получении ЭЦП. За оперативную работу и консультирование по вопросам возникающим в процессе оформления.

Компания в лице консультанта Михаила делает невозможное! Ускорение аккредитации менее чем за 1 час! Оплата по факту оказания услуги. Думал, такого не бывает. С полной ответственностью могу советовать связываться с Центром выдачи электронных подписей.

Для решения данной проблемы следует выполнить следующие шаги:

1. Выбрать меню «Пуск» > «Панель управления» > «КриптоПро CSP». Перейти на вкладку «Сервис» и нажать на кнопку «Удалить запомненные пароли». Отметить пункт «Пользователя» и нажать на кнопку «ОК».

2. В окне «Выбор ключевого контейнера» поставить переключатель «Уникальные имена» и повторить выбор контейнера.

3. Если ключевой носитель — дискета или флэш-карта, необходимо просмотреть его содержимое. В корне носителя должна быть папка с шестью файлами с расширением. key.

4. Если ключевой носитель — ruToken или ruToken Lite, то следует переустановить драйвера и модуль поддержки. Для этого необходимо:

5. Сделать копию ключевого контейнера и выполнить установку сертификата с дубликата (см. Как скопировать контейнер с сертификатом на другой носитель?).

Если предложенное решение не помогло устранить ошибку, то необходимо обратиться в службу технической поддержки по адресу [email protected], указав следующие данные:

Чтобы открыть данное окно, следует перейти в меню «Пуск» > «Панель управления» > «Крипто Про CSP» > «Оборудование» > «Настроить типы носителей», выбрать «Rutoken» (либо «Rutoken lite») > «Свойства» > «Информация».

Создание электронной подписи на платформе 1С с помощью СКЗИ КриптоПро CSP можно выполнять как на стороне сервера, так и на стороне клиента. В обоих случаях может появиться довольно неприятная ошибка:

Неправильный параметр набора ключей.

Неприятна данная ошибка тем, что у неё множество причин, и что бы её исправить, нужно провести целый комплекс мероприятий.

Источник

Содержание

- Инструкция по настройке и работе с Крипто-Про для государственных порталов

- DavidovichDV

- Вложения

- DavidovichDV

- Вложения

- Blaze

- DavidovichDV

- Blaze

- DavidovichDV

- amotash

- Вложения

- DavidovichDV

- amotash

- DavidovichDV

- amotash

- Вложения

- mfc31

- DavidovichDV

- renbuar

- renbuar

Инструкция по настройке и работе с Крипто-Про для государственных порталов

DavidovichDV

New member

# выполняется от суперпользователя «root» или через «sudo»

$ выполняется от обычного пользователя

комментарий

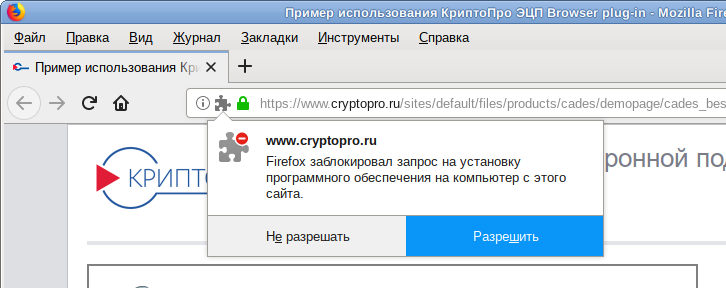

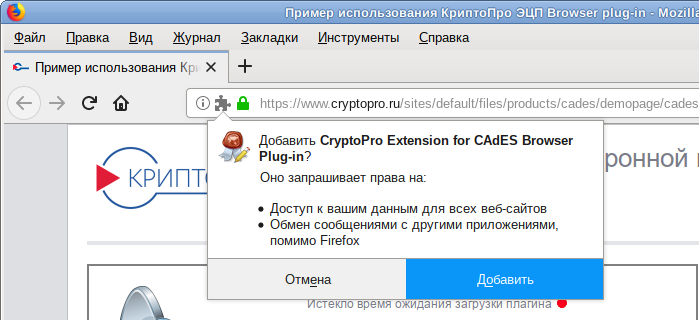

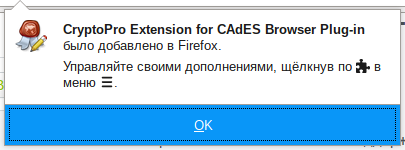

На новых версия Firefox работать скорее всего не будет или часть функционала будет недоступна, можно взять cryptofox с сайта крипто-про

Данные настройки были проверены на встроенном браузере в астру chromium или chromium-gost от крипто-про

Загрузить последнюю версию Крипто-Про с официального сайта

Открыть Пуск->Утилиты->Менеджер файлов mc

перейти в каталог куда загрузили архив

Распакуем архив

$ tar -xf linux-amd64_deb.tgz

Перейдем в каталог

$ cd linux-amd64_deb

получим то что на картинке ниже

Жмем клавишу Enter

Выбираем все пункты нажимая на клавишу «Пробел» переход осуществляется клавишами вниз/вверх

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

Жмем клавишу Enter

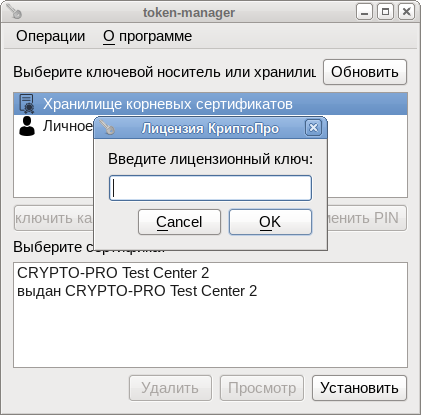

Вводим свой серийный номер. Регистр нужно строго соблюдать.

Жмем клавишу Enter

Жмем выбираем Exit клавишами Tab, жмем клавишу Enter, Выбираем Yes, жмем клавишу Enter

Для USB токенов нужно установить данное ПО

# apt install libpcsclite1 pcscd libccid

они все есть в репозитарии астры, ничего нигде искать дополнительно не надо

Библиотека libccid не ниже 1.4.2

Для rutoken S нужно установить драйвер c сайта производителя, лучше установить более новое

https://www.rutoken.ru/support/download/drivers-for-nix/

# dpkg -i ifd-rutokens_1.0.4_amd64.deb

Проверить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Если что то не работает пишите возможно я что то упустил, а так же пишите коды ошибок, будем пополнять базу знаний и возможные пути решений

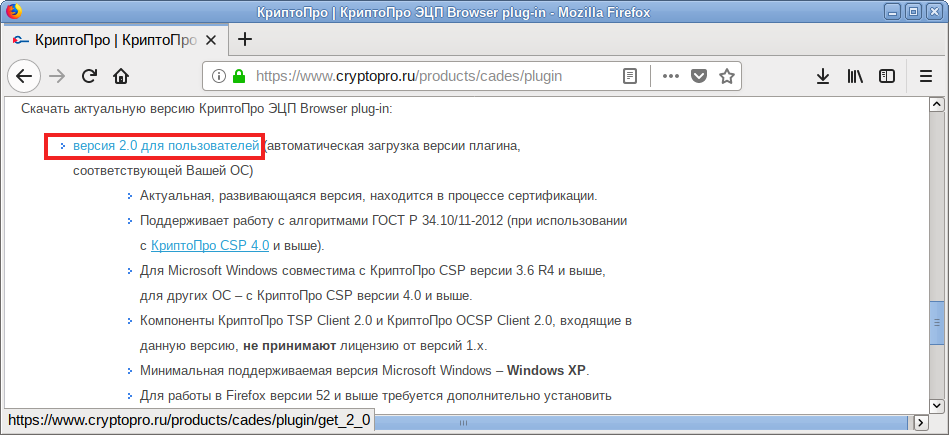

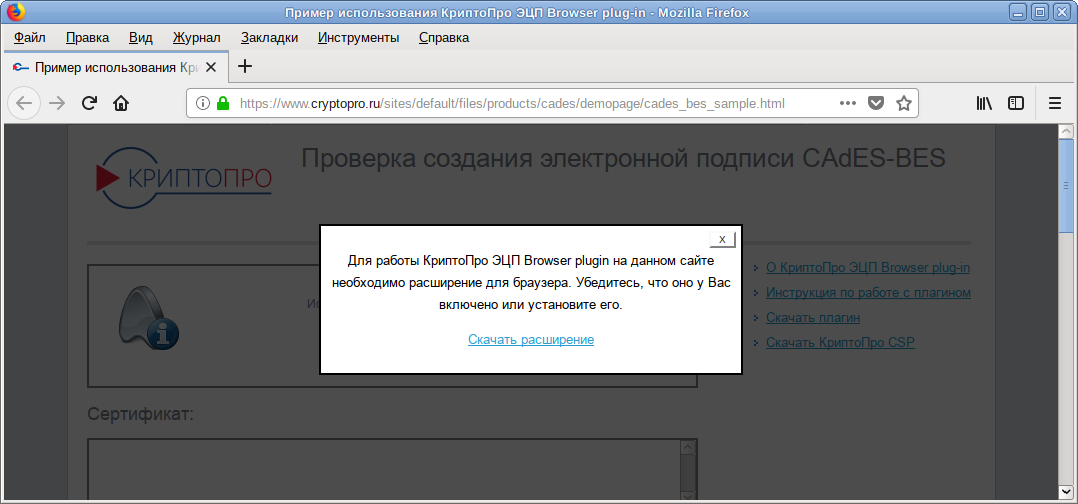

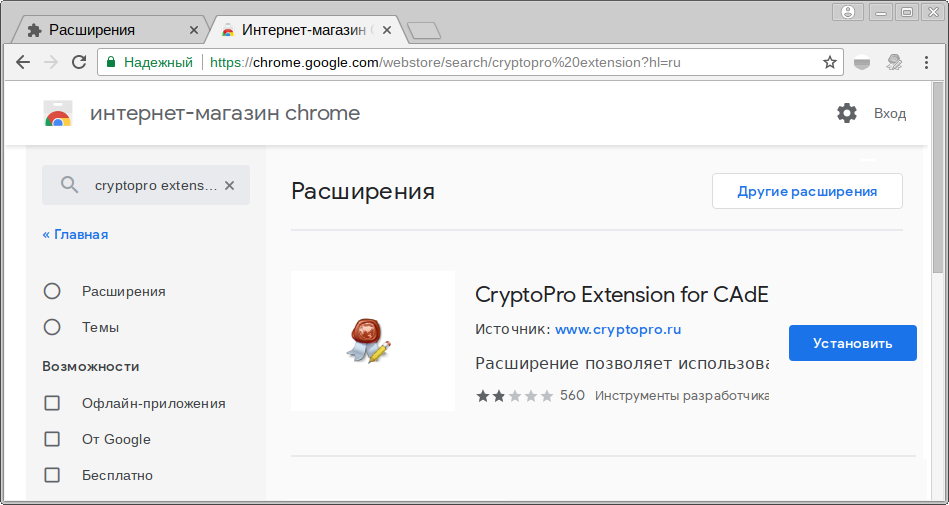

Качаем архив с плагином с официального сайта Крипто-ПРО https://www.cryptopro.ru/products/cades/plugin желательно в отдельный каталог

Заходим в каталог куда скачали архив с плагином и разархивируем

$ tar -xf cades_linux_amd64.tar.gz

Конвертируем в deb пакеты

если вывод команды был «bash: alien: команда не найдена», то вам надо читать внимательней потребности, установить alien

# apt install alien

# dpkg -i lsb-cprocsp-devel_*.deb cprocsp-pki-*.deb

на всякий пожарный установку лучше повторить, т.к. бывали случаи что установка прошла успешно, а библиотек на месте не было

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/mozilla/plugins/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so

на всякий пожарный что бы было, если вдруг с путями кто-нибудь из программ случайно, обязательно затупит, сделаем симлинки на библиотеки

# ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/libnpcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppcades.so /usr/lib/libcppcades.so

# ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so /usr/lib/libcppkcs11.so

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.cryptopro.nmcades.json /etc/chromium/native-messaging-hosts/ru.cryptopro.nmcades.json

так же желательно сделать симлинки нашел в какой то документации, возможно в них и нет необходимости, эти каталоги это для корректной работы плагинов браузеров и библиотек плагинов,

# ln -s /etc/opt/chrome /etc/opt/chromium

# ln -s /etc/opt/chrome /etc/opt/chromium-gost

Одно из самых главных требований при работе с этим плагином, это нужно при КОПИРОВАНИИ или СОЗДАНИИ контейнера установить пинкод

Качаем прикрепленный архив

или с тындекс диска

https://yadi.sk/d/8VJFh_cFHRGRJA

Разархивируем

$ unzip IFCPlugin-3.0.0-x86_64.deb.zip

Устанавливаем

# dpkg -i IFCPlugin-3.0.0-x86_64.deb

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

# ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/ru.rtlabs.ifcplugin.json

config = <

cert_from_registry = «false»;

set_user_pin = «false»;

>

params =

(

< name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet»;

type = «capi»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

>,

< name = «Криптопровайдер VipNet CSP»;

alias = «VIPNet_linux»;

type = «capi_linux»;

provider_name = «Infotecs Cryptographic Service Provider»;

provider_num = «2»;

skip_pkcs11_list = «true»;

>,

< name = «Криптопровайдер КриптоПро CSP»;

alias = «CryptoPro»;

type = «capi»;

provider_name = «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер КриптоПро Рутокен CSP»;

alias = «CryptoPro_Rutoken»;

type = «capi»;

provider_name = «GOST R 34.10-2001 Rutoken CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер Signal-COM CSP»;

alias = «SignalCom»;

type = «capi»;

provider_name = «Signal-COM CPGOST Cryptographic Provider»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «Криптопровайдер LISSI-CSP»;

alias = «LISSI-CSP»;

type = «capi»;

provider_name = «LISSI-CSP»;

provider_num = «75»;

skip_pkcs11_list = «false»;

>,

< name = «JaCarta Криптотокен»;

alias = «JaCarta»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «jcPKCS11-2.DLL»;

lib_linux = «libjcPKCS11-2.so.2.4.0»;

lib_mac = «jcPKCS11-2»;

>,

< name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2001»;

lib_linux = «libcppkcs11.so»;

>,

< name = «CryptoPro CSP»;

alias = «cryptoprocsp»;

type = «pkcs11»;

alg = «gost2012»;

lib_linux = «libcppkcs11.so»;

>,

< name = «Актив руТокен ЭЦП»;

alias = «ruTokenECP»;

type = «pkcs11»;

alg = «gost2001»;

lib_win = «rtpkcs11ecp.dll»;

lib_linux = «librtpkcs11ecp.so»;

lib_mac = «librtpkcs11ecp.dylib»;

>

);

Заходим в каталог куда скачали архив

$ unzip ifc.cfg.zip

Копируем конфигурационный файл

# cp ifc.cfg /etc/ifc.cfg

Перейти в меню — Дополнительные инструменты — Расширения и включить плагин

На случай диагностики ошибок ifcplugin нужен будет лог /var/log/ifc/engine_logs/engine.log

Вложения

DavidovichDV

New member

Общее описание выводов ошибок

[ErrorCode: 0x00000000]

Код ошибки 0, значит все прошло успешно

Error number 0x8009001f (2148073503).

Неправильный параметр набора ключей.

скорее всего нужно добавить пинкод или другой тип стандарта контейнера если ошибка возникает при копировании ключей

-pinsrc 12345678

-pindest 12345678

ERROR: SCardListReaders(NULL)

если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

Проверить/отобразить USB токены можно командой

$ /opt/cprocsp/bin/amd64/list_pcsc

Примерный вывод:

Aktiv Co. Rutoken S 00 00

если получили ERROR: SCardListReaders(NULL) , если ключ вставлен, то скорее всего либо у вас не установлены требуемые библиотеки/драйвера, либо что то мешает его распознать(какой-то пакет из состава Крипто-Про)

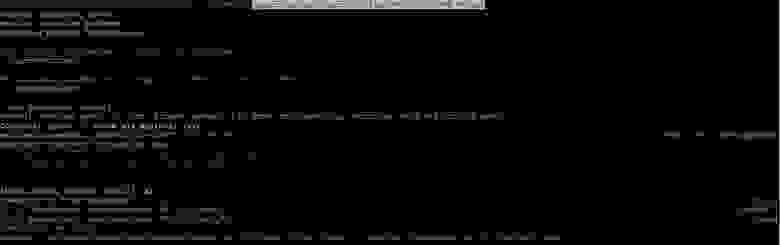

Вывести список всех ключевых носителей и контейнеров

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 28131731

.Aktiv Co. Rutoken S 00 00key1

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,380 sec

[ErrorCode: 0x00000000]

Вывод всех ключевых носителей и контейнеров с отображением уникального имени

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn -uniq

CSP (Type:80) v4.0.9018 KC2 Release Ver:4.0.9958 OS:Linux CPU:AMD64 FastCode:READY:SSSE3.

AcquireContext: OK. HCRYPTPROV: 16527635

.HDIMAGEkey0 |.HDIMAGEHDIMAGEkey0.0001174

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 2,130 sec

[ErrorCode: 0x00000000]

Нужная нам информация между строками » AcquireContext: OK. » и » OK . «

Еще возможный вывод .HDIMAGE и .FLASH, где

.HDIMAGE это ключевой носитель сохранен на жестком диске, вроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе.

$ /opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘.HDIMAGEkey0’ -contdest ‘.Aktiv Co. Rutoken S 00 00key1’ -typesrc 75 -typedest 75 -pinsrc 12345678 -pindest 12345678

csptest -keycopy Запуск копирования

-contsrc ‘.HDIMAGEkey0’

Указываем откуда копируем «.HDIMAGE» это указатель откуда брать ключ в данном случае из локального расположения,

навроде считывателя реестра в Windows версии. «key0» это имя ключевого контейнера на носителе

-contdest ‘.Aktiv Co. Rutoken S 00 00key1’

Указываем куда копируем ‘.Aktiv Co. Rutoken S 00 00key1’ это указатель на устройство

ОБЯЗАТЕЛЬНО . Имя ключей должно отличаться

ОБЯЗАТЕЛЬНО . Имя ключей должно быть на латинице,

КАТЕГОРИЧЕСКИ не рекомендуется использовать кириллицу или любой другой алфавит отличный от латиницы

-typesrc 75 Тип сформированного контейнера откуда копируется по ГОСТУ где 75(ГОСТ-2001), 80(ГОСТ-2012)

-typedest 75 Тип сформированного контейнера куда копируется

-pinsrc 12345678 Пинкод источника ключевого носителя

-pindest 12345678 Пинкод ключевого носителя

*** Загрузка личного сертификата в хранилище в данном случае из локального считывателя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘HDIMAGE’

*** Загрузка личного сертификата в хранилище в данном случае из рутокена

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

*** Загрузка личного сертификата в хранилище в данном случае из Флэш накопителя

$ /opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘FLASH’

*** Вывод личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy

*** Вывод субъекта и серийного номера загруженных личных сертификатов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uMy | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$/opt/cprocsp/bin/amd64/certmgr -list -cert -store uroot

*** Вывод субъекта и серийного номера загруженных сертификатов корневых удостоверяющих центров в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store root | grep -iE «^Serial|^Subject»

*** Полный вывод загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca

*** Вывод субъекта и серийного номера загруженных сертификатов промежуточных серверов в личном хранилище

$ /opt/cprocsp/bin/amd64/certmgr -list -cert -store uca | grep -iE «^Serial|^Subject»

*** Загрузка личного сертификата в личное хранилище сертификатов, в данном случае из всех считывателей rutoken

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘rutoken’

Match: SCARDrutoken_32b56458B007E72

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 1,760 sec

[ErrorCode: 0x00000000]

Match: SCARDrutoken_32b56458B007E72

Match это означает что он нашел ключевые носители удовлетворяющие условию и загрузил с него все сертификаты

Skip это значит что этот считыватель и контейнер не соответствует запросу и будет проигнорирован

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file 48b19fb33bb637c88a54d19650730b67e42db121.cer

файл сертификата прикреплен

*** Экспорт в файл сертификата из хранилища

$ /opt/cprocsp/bin/amd64/certmgr -export -cert -dn «CN=» -dest ‘cert.crt’

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

— Эспорт в файл закрытого ключа из хранилища

/opt/cprocsp/bin/amd64/certmgr -export -file 1234.pfx

Сначала выведет список всех имеющихся личных сертификатов, затем нужно ввести порядковый номер сертификата

Вложения

Blaze

New member

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

DavidovichDV

New member

и за что отвечают эти параметры?

P.S. С госзакупками проблем со входом не возникло. Спасибо.

1. Да может.

2. нет, можно воспользоваться любым контейнером

3. Это либо от старого функционала который в новой версии не работает, либо планируемый на будущее и сейчас тестируется у разработчика

лучше оставить так как работает, любы изобретения могут привести к сбоям в работе

Blaze

New member

личный сертификат установлен в хранилище -store uMy с привязкой к контейнеру закрытого ключа, в локальном ридере HDIMAGE

В Astra Linux применяется какая версия пакета pcsc-lite ?

У меня вечно, пока не закроешь страницу, висит на обращении к средству электронной подписи и бесконечно бегает анимация

DavidovichDV

New member

У вас плагин версии 3.0.3 он не работает, нужен 3.0.0, проверено на многих дистрибутивах

pcsc-1.8.20, но это существенной роли не сыграет главное это версия плагина.

amotash

New member

Вложения

DavidovichDV

New member

amotash

New member

DavidovichDV

New member

amotash

New member

Вложения

mfc31

New member

DavidovichDV

New member

renbuar

New member

По данной инструкции зашел на площадки и госуслуги. Спасибо.

renbuar

New member

]# /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -v -nosave -savecert /tmp/t.p7b

[root@test-x64-centos7

]# /opt/cprocsp/bin/amd64/certmgr -list -file /tmp/t.p7b

=============================================================================

1——-

Issuer : E=uc_fk@roskazna.ru, S=г. Москва, INN=007710568760, OGRN=1047797019830, STREET=»улица Ильинка, дом 7″, L=Москва, C=RU, O=Федеральное казначейство, CN=Федеральное казначейство

Subject : INN=007710568760, OGRN=1047797019830, STREET=»ул. Проспект Мира, 105″, E=777@roskazna.ru, C=RU, S=г. Москва, L=Москва, O=Федеральное казначейство, CN=zakupki.gov.ru

Serial : 0x6F064FA71C24CD7E2CE6FAAEA927D8C7EC69A35F

SHA1 Hash : c369b560ce239beddb2fc12b4884dee1cfc923aa

SubjKeyID : 10c6d12e7cd886d022bcdfea4cbe10e32acf82bc

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Public key : 04 40 1b ce 0b 15 6a 4a 57 e0 1b d8 39 ee 86 83

32 70 ea db fd f5 39 c1 e6 de 3c c8 be 10 81 03

5d da 0b 3b 09 7a d3 0d 46 33 58 11 3b 20 94 99

fe 04 fe 8e e6 bc 32 53 ff 2e 71 10 8e e2 12 a1

52 cf

Not valid before : 21/12/2017 06:06:33 UTC

Not valid after : 21/03/2019 06:06:33 UTC

PrivateKey Link : No

Subject Alt Names

UPN : ▒㌴ (2.5.4.12)

URL : 0

CDP : http://crl.roskazna.ru/crl/ucfk.crl

CDP : http://crl.fsfk.local/crl/ucfk.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.1

.

При наличии расширения Subject Alt Names RFC требует сверять имя сервера с ним, а не с полем CN. Поэтому CN=zakupki.gov.ru отброшен, а в Subject Alt Names хрень.

Andrey, [05.10.18 11:35]

Но мы сделали параметр для отключения требований RFC6125, который может подвергнуть систему опасности для атак с подменой сертификатов:

[root@test-x64-centos7

]# /opt/cprocsp/sbin/amd64/cpconfig -ini ‘configparameters’ -add long Rfc6125_NotStrict_ServerName_Check 1

[root@test-x64-centos7

Источник

Добрый день друзья!

На прошлой неделе к нам обратился один из посетителей со странной проблемой. Пользователь рассказывает: при попытке установить любое приложение в Windows 8.1,

предустановленной на ноутбуке, у него

возникала ошибка — неправильный зарегистрированный набор ключей

.

Причем установить программы он пытался самые обычные, к примеру iTunes, различные игры, такие как Sims, Need For Speed и так далее. В большинстве случаев на моменте установки вылетала ошибка неправильный зарегистрированный набор ключей

и

дистрибутив, (установщик) завершал свою работу

.

Иногда вылетала ошибка

0x80070643

, вместо той, например при установке компонента Microsoft Visual C++.

При попытке погуглить информацию в интернете, решить проблему не удавалось. Большинство ссылок ведут на форумы, где обсуждаются проблемы связанные с крипто-приложениями, такими как крипто-про. Но тут дело не в этом, никаких программ не использовалось.

Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

- Некоторые форумы ссылаются на проблему с защитником Windows (Windows Defender) — пробовали отключать, не помогает.

- Возможная причина ошибки — антивирус Avast. Антивирус у пользователя был установлен, удалили полностью, на всякий случай прошлись утилитой для полного удаления антивируса (avastclear.exe)

- Был полностью переустановлен Microsoft .NET Framework с помощью отключения его, как компонента Windows.

- Пробовали вычистить остатки с утилит:

.Net framework cleanup tool

.Net framework repair tool

Но к сожалению эффекта так же не произошло.

- Естественно, пробовали устанавливать все последние обновления на Windows 8.1.

- Проверяли полностью антивирусом.

Решение проблемы:

- Необходимо удалить каталог (папку), которая находится по следующему пути C:UsersВАШ ПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftCryptoRSA (имеется ввиду саму папку RSA). После удаления — перезагрузить компьютер, после перезагрузки, Windows должен пересоздать эту папку заново. (папка appdata может быть скрыта и переходить к ней нужно скопировав полностью путь, или поставив галочку отображать скрытые файлы в настройках проводника).

- Можно попробовать создать нового пользователя Windows 8 и проверить, работает ли установка под новым пользователем (пользователь должен находится в группе администраторы).

Очень надеемся, что данная статья поможет многим решить проблему (Неправильный зарегистрированный набор ключей,0x80070643) с Windows 8.1 без переустановки. Если у вас остались вопросы, пожалуйста, задайте их в комментариях.

Для решения данной проблемы следует выполнить следующие шаги:

1. Выбрать меню «Пуск» > «Панель управления» > «КриптоПро CSP». Перейти на вкладку «Сервис» и нажать на кнопку «Удалить запомненные пароли». Отметить пункт «Пользователя» и нажать на кнопку «ОК».

2. В окне «Выбор ключевого контейнера» поставить переключатель «Уникальные имена» и повторить выбор контейнера.

3. Если ключевой носитель — дискета или флэш-карта, необходимо просмотреть его содержимое. В корне носителя должна быть папка с шестью файлами с расширением.key.

3. Если ключевой носитель — дискета или флэш-карта, необходимо просмотреть его содержимое. В корне носителя должна быть папка с шестью файлами с расширением.key.

4. Если ключевой носитель — ruToken или ruToken Lite, то следует переустановить драйвера и модуль поддержки. Для этого необходимо:

- Отсоединить токен от компьютера (в момент отключения светодиод на токене не должен мигать).

- Открыть меню «Пуск» > «Панель управления» > «Установка и удаление программ» (для операционных систем Windows Vista и Windows Seven «Пуск» > «Панель управления» > «Программы и компоненты».

- В списке найти элемент «Rutoken Support Modules», «Rutoken Drivers» (либо «Драйверы Рутокен») и выбрать «Удалить».

- Перезагрузить компьютер.

- Установить новые драйвера и модуль поддержки, а также выполнить все остальные рекомендуемые действия с помощью сервиса диагностики .

5. Сделать копию ключевого контейнера и выполнить установку сертификата с дубликата (см. Как скопировать контейнер с сертификатом на другой носитель?).

Если предложенное решение не помогло устранить ошибку, то необходимо обратиться в службу технической поддержки по адресу [email protected], указав следующие данные:

- ИНН и КПП организации;

- скриншот возникающей ошибки;

- номер диагностики;

Необходимо повторно зайти на портал диагностики по адресу https://help.kontur.ru , нажать на кнопку «Начать диагностику». Как только процесс проверки закончится, на экране отобразиться номер диагностики. Присвоенный номер обращения указать в письме.

- Если используется дискета или флэш-карта, то сообщить, какие файлы и папки содержатся в корне носителя.

- Если ключевой носитель — ruToken или ruToken Lite, то скриншот окна свойств ruToken;

Чтобы открыть данное окно, следует перейти в меню «Пуск» > «Панель управления» > «Крипто Про CSP» > «Оборудование» > «Настроить типы носителей», выбрать «Rutoken» (либо «Rutoken lite») > «Свойства» > «Информация».

Сообщение не соответствует формату XML Encryption.

Обратитесь к разработчику программного обеспечения, на котором осуществлялось шифрование данных.

Сообщите следующую информацию: Отсутствует элемент EncryptedData class ru.ibs.cryptopro.jcp.crypt.CryptoException

Причины:

Неправильные настройки АРМ ЛПУ в части подписания;

Неправильные настройки криптопровайдера;

Истечение срока действия сертификата, закрытого ключа или лицензии КриптоПро CSP.

Что делать:

1. Выполните настройку АРМ ЛПУ

Внимание! Поддержка алгоритма ГОСТ 2012 в АРМ ЛПУ добавлена в версии 2.0.21. Если у вас более ранняя версия, обновите ее на актуальную.

В меню Администрирование – Настройка подписей для сервисов установите флаг «Шифровать сообщение». После этого Вам необходимо указать Имя сертификата ФСС и Тип контейнера.

Данный сертификат можно скачать на сайте https://lk.fss.ru/eln.html (если Вы настраиваете сервисы для тестирования, то Вам необходимо скачать ТЕСТОВЫЙ сертификат ФСС).

После скачивания установите его на компьютер.

Обратите внимание, Сертификаты МО (должен иметь закрытый ключ) и ФСС должны быть установлены в хранилище «Личное», соответственно тип контейнера выбран «Личные». Вся цепочка вышестоящих сертификатов в папку «Доверенные корневые центры сертификации». Все сертификаты должны быть актуальными и не отозванными.

2. Проверьте настройки криптопровайдера

При использовании криптопровайдера Vipnet CSP

рабочей версией является 4.4.

При использовании криптопровайдера КриптоПро CSP

рабочей версией является 4.0 и выше. Рекомендуется сборка 4.0.9963.

Через «Панель управления» в КриптоПро CSP зайдите на вкладку «Сервис», нажмите кнопку «Удалить запомненные пароли…». В окне «Удаление запомненных паролей» выбрать «Удалить все запомненные пароли закрытых ключей: Пользователя».

Если используются сертификаты подписи по ГОСТ 2012 проверьте настройки на вкладке «Алгоритмы». В выпадающем списке «Выберите тип CSP» выберите GOST R 34.10-2012. Должны быть установлены следующие параметры:

Ниже приведен образец настроек в КриптоПро CSP 5.0

Если вы не можете изменить параметры на вкладке «Алгоритмы» (даже запустив КриптоПро CSP от лица администратора), необходимо сделать следующее:

В реестре Windows открыть ключ HKEY_LOCAL_MACHINESOFTWAREWOW6432NodeCrypto ProCryptographyCurrentVersionParameters и изменть значение EnableOIDModify на 1. После чего необходимо перезагрузиться.

После изменения настроек криптопровайдера необходимо перезапустить АРМ ЛПУ.

3. Проверьте сертификаты и лицензии

С помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)) откройте ваш сертификат. Срок действия сертификата не должен быть просрочен.

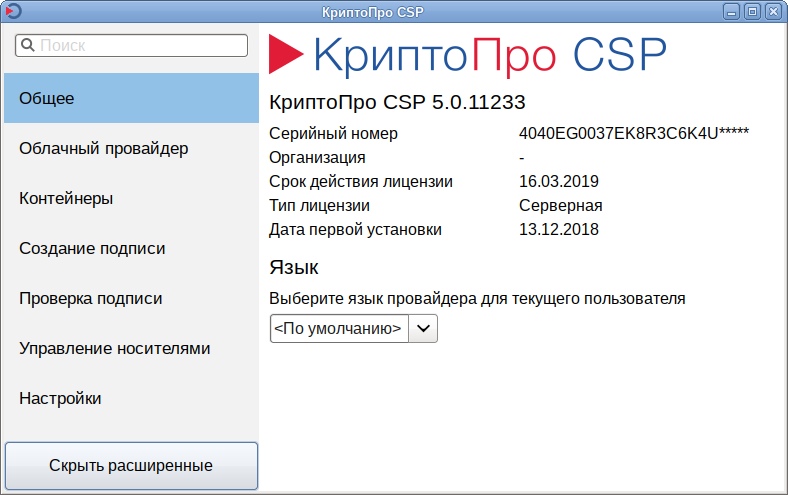

Запустите КриптоПро CSP. На вкладке «Общие» проверьте срок действия лицензии криптопровайдера.

Откройте вкладку «Сервис» и нажмите кнопку «Протестировать». Выберите контейнер закрытого ключа вашего сертификата. В открывшемся окне тестирования не должно быть ошибок, сообщений об истечении срока действия ключа итп.

2. ORA-20015: Не удалось определить состояние ЭЛН:

Для перехода в статус «Продлен» необходимо добавить период нетрудоспособности;

Для перехода в статус «Закрыт» необходимо заполнить поля: «Приступить к работе с: дата» или «Иное: код»;

Для перехода в статус «Направление на МСЭ» необходимо заполнить поле «Дата направления в бюро МСЭ»

Причина:

1. В системе существует ЭЛН с таким же номером и такими же данными, которые Вы присылаете (дублирование данных);

2. Присылаемые данные в ЭЛН не соответствуют этапу оформления (заполнения) ЭЛН:

- недостаточно данных для определения состояния ЭЛН;

- внесенные данные относятся к разным этапам оформления (заполнения) ЭЛН.

Что делать:

3. ORA-20013: Не удалось обновить данные. Обновляемая запись потеряла актуальность

Причина:

Вы пытаетесь изменить ЭЛН, который ранее уже был кем-то изменен.

Что делать:

1. Запросите актуальное состояние ЭЛН из системы, тем самым Вы исключите повторную отправку тех же данных;

2. Выполните необходимую дальнейшую операцию с ЭЛН в соответствии с порядком 624н:

- продление (добавить новый период нетрудоспособности);

- закрытие (добавить информацию о закрытии);

- направление на МСЭ (добавить информацию о направлении на МСЭ).

4. ORA-20001: Доступ к ЭЛН с №_________, СНИЛС_________, статусом _________ — ограничен

Причина:

Вы пытаетесь получить данные ЭЛН, который находится в статусе, ограничивающем Ваш доступ. Например, страхователь пытается получить данные ЭЛН, который еще не закрыт медицинской организацией. Согласно процессной модели, страхователь может получить данные ЭЛН для редактированиня только на статусе 030 — Закрыт. Другой пример — бюро МСЭ не может получить данные ЭЛН, который не направлен в бюро МСЭ (статус 040 — Направление на МСЭ)

Что делать:

1. Удостоверьтесь, что номер ЭЛН, данные которого вы хотите получить, введен верно.

2. Дождитесь перехода ЭЛН на статус, который позволит Вам получить данные ЭЛН.

5. Ошибка вызова сервиса передачи / получения данных. Не удалось расшифровать сообщение.

Возможно сообщение было зашифровано на ключе, отличном от ключа уполномоченного лица ФСС.

Проверьте правильность и актуальность ключа уполномоченного лица ФСС.

Причины:

В настройках подписания и шифрования в используемом пользователем ПО, в поле «Сертификат уполномоченного лица ФСС» указан неверный сертификат;

Используется криптопровайдер Vipnet CSP определенной сборки.

Что делать:

Укажите верный сертификат уполномоченного лица ФСС:

- Определите направление отправки запросов — тестовое или продуктивное;

- Скачайте сертификат уполномоченного лица ФСС в разделе ЭЛН на сайте Фонда;

Сертификат для тестовой отправки опубликован на сайте https://lk-test.fss.ru/cert.html

Сертификат для продуктива опубликован на сайте https://lk.fss.ru/cert.html ; - Закройте используемое ПО. Удалите из хранилища «Личное» установленные сертификаты ФСС с помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)). Установите скачанный сертификат на компьютер в хранилище «Личное» для текущего пользователя;

- Укажите данный сертификат в соответствующих настройках используемого ПО.

При использовании криптопровайдера Vipnet CSP — рабочей версией является 4.4.

6. Ошибка вызова сервиса передачи/получения данных.

Ошибка шифрования сообщения для получателя. Client received SOAP Fault from server: Fault occurred while processing. Please see the log to find more detail regarding exact cause of the failure.null

Причина:

Вы указали неверный сертификат для шифрования сообщения в поле «Имя сертификата МО»: указанный сертификат может быть использован только для подписания, но не шифрования.

Что делать:

Закажите и установите сертификат, который поддерживает не только операцию подписания, но и операцию шифрования.

7.

Ошибка при установке АРМ ЛПУ: Unable to build entity manager factory.

Возникла ошибка при попытке загрузки данных из базы данных. Сообщите администратору следующую информацию:

Unable to build entity manager factory.

Причина:

- Приложение было установлено некорректно (некорректно установлена БД);

- База данных приложения установлена, но не доступна.

Что делать:

1. Запустите установку с правами администратора;

2. Выполните установку программы по шагам инструкции (путь, где лежит инструкция: http://lk.fss.ru/eln.html).

Если установка приложения выполнена в соответствии с инструкцией, но ошибка повторяется, необходимо проверить:

- На компьютере отключена служба postgresql-9.5. Правой кнопкой на значке «Мой компьютер» — Управление — Службы и приложения — Службы, postgresql-9.5 должна быть запущена, запуск — автоматически. Для настройки запуска и работы службы Windows обратитесь к вашему системному администратору;

- В настройках подключения к базе данных указан неправильный пароль для пользователя fss. Проверьте, что в БД этот пароль не менялся, пароль по умолчанию — fss;

- Проверьте каталог установки БД PostgreSQL, по умолчанию — C:postgresql;

- Подключение к БД PostgreSQL осуществляется по умолчанию по порту 5432. Этот порт должен быть открыт и доступен. Для проверки обратитесь к вашему системному администратору;

- Приложение на клиентской машине не может связаться с сервером т.к. установлено какое либо сетевое ограничение. Проверьте, настройки антивирусов, файерволов, прочего сетевого ПО, для клиентской машины должны быть прописаны разрешения подключения к серверу по порту 5432.

8. Ошибка при попытке загрузки данных из базы данных.

Возникла ошибка при попытке загрузки данных из базы данных.

Сообщите следующую информацию: org.hibernate.exception.SQLGrammarException: could not extract ResultSet.

Причина:

Приложение АРМ ЛПУ не может получить данные из базы данных PostgreSQL. Эта ошибка возникает чаще всего после установки обновления, когда приложение обновлено, а база данных PostgreSQL по какой либо причине не обновлена.

Что делать:

- Если приложение установлено на компьютере пользователя, а база данных PostgreSQL — на сервере. Необходимо запустить обновление приложение не только на клиенте, но и на серверной машине;

- Если и приложение, и база данных PostgreSQL установлены на одной машине. Проверьте каталог установки приложения. По умолчанию, приложение АРМ ЛПУ ставится в каталог C:FssTools, а база данных PostgreSQL в каталог C:postgresql. Если при первичной установке была выбрана другая директория для установки приложения — то при обновлении вы должны указать именно эту директорию.

9. Ошибка при попытке зайти в настройки подписи в ПО АРМ ЛПУ.

При попытке зайти в настройки подписи в ПО АРМ ЛПУ выходит ошибка «Internal error. Reason: java.lang.ExceptionInInitializerError» или

«Internal Error. Reason: java.lang.NoClassDefFoundError: Could not initialize class ru.ibs.fss.common.security.signature.COMCryptoAPIClient»

Причина:

Приложение было установлено некорректно (не зарегистрирована библиотека GostCryptography.dll).

Что делать:

1. Необходимо убедиться, что разрядность ОС совпадает с разрядностью установщика приложения.

2. Проверить, установлены ли в системе компоненты Microsoft.Net Framework версии 4 и выше (по умолчанию данные компоненты устанавливаются в C:WindowsMicrosoft.NETFramework). Данные компоненты можно скачать с сайта microsoft.com .

3. Проверить, что в папке, куда установлено приложение, имеется файл GostCryptography.dll (по умолчанию данный файл устанавливается в C:FssTools). Если данного файла нет, попробуйте переустановить приложение.

4. Если все верно, в командной строке выполнить:

Cd C:FssTools — переходим в папку, в которой находится файл GostCryptography.dll

C:WindowsMicrosoft.NETFrameworkv4.0.30319RegAsm.exe /registered GostCryptography.dll — с указанием вашего адреса установки компонентов Microsoft.NET

5. Перезапустить приложение.

10. Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1.

Ошибка: «Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1»

Причина:

Поле «SERV1_DT1» было исключено в новой спецификации 1.1 (14 версия и выше АРМ ЛПУ), изменена строка соединения.

Что делать:

Поменять строку соединения в настройках.

В меню Администрирование – Настройки сервисов ФСС – Строка соединения, укажите следующий адрес сервиса:

- Для работы https://docs.fss.ru/WSLnCryptoV11/FileOperationsLnPort?WSDL

- Для тестирования:

- В настройках АРМ Подписания и шифрования проверить, что указанный криптопровайдер соответствует реально установленному у пользователя;

- В настройках АРМ Подписания и шифрования проверить, что ГОСТы сертификата подписания и сертификата ФСС одинаковы и соответствуют выбранному криптопровайдеру;

- Если используется сертификат ЭП по ГОСТ 2012, откройте сертификат, вкладка «Состав», параметр «Средство электронной подписи».

Необходимо проверить, что средство ЭП соответствует криптопровайдеру, установленному у пользователя; - Если используется сертификат ЭП по ГОСТ 2012 и криптопровайдер КриптоПро, проверьте настройки на вкладке «Алгоритмы». В выпадающем списке «Выберите тип CSP» выберите GOST R 34.10-2012 (256). Должны быть установлены следующие параметры:

«Параметры алгоритма шифрования» — ГОСТ 28147-89, параметры алгоритма шифрования TK26 Z

«Параметры алгоритма подписи» — ГОСТ 34.10-2001, параметры по умолчанию

«Параметры алгоритма Диффи-Хеллмана» — ГОСТ 34.10-2001, параметры обмена по умолчанию

- В сертификате отсутствует закрытый ключ. С помощью системной утилиты certmgr.msc откройте сертификат, на вкладке «Общие» должно быть написано «Есть закрытый ключ для этого сертификата»;

- Криптопровайдер не видит контейнер закрытого ключа для этого сертификата. В криптопровайдере КриптоПро CSP перейдите на вкладку «Сервис» и нажмите «Удалить запомненные пароли» — для пользователя;

- Возможно, контейнер поврежден сторонним ПО. Переустановите сертификат заново, с обязательным указанием контейнера;

- Переустановите криптопровайдер.

13. АРМ Подготовки расчетов для ФСС, ошибка «Набор ключей не определен»

Причина:

ГОСТ сертификата ФСС не соответствует выбранному в настройках криптопровайдеру, либо криптопровайдер не может получить закрытый ключ из контейнера закрытого ключа для выбранного сертификата.

Что делать:

Создание электронной подписи на платформе 1С с помощью СКЗИ КриптоПро CSP можно выполнять как на стороне сервера, так и на стороне клиента. В обоих случаях может появиться довольно неприятная ошибка:

Неправильный параметр набора ключей.

Неприятна данная ошибка тем, что у неё множество причин, и что бы её исправить, нужно провести целый комплекс мероприятий.

Постановка задачи

Допустим, имеется информационная база, с которой платформа 1С работает в клиент-серверном варианте. Создание электронной подписи будем выполнять на стороне сервера, в этом случае рекомендуется использовать сертификаты и ключи, находящиеся в хранилище локального компьютера, так как они будут доступны любому пользователю Windows. А так же имеется установленный сертификат в хранилище локального компьютера в разделе Личное (см. рисунок 1) с привязкой к закрытому ключу (см. рисунок 2).

При выполнении создания ЭП происходит исключительная ошибка, сообщающая о неправильном параметре набора ключей.

Решение проблемы

Создание ЭП на стороне сервера означает, что данная операция будет выполняться от имени пользователя сервера 1С (USR1CV82 или USR1CV83, в зависимости от версии платформы). Одна из причин появления ошибки неправильного параметра набора ключей — это отсутствие у пользователя доступа к закрытому(секретному) ключу сертификата.

Что бы пользователя наделить необходимыми правами для работы с закрытым ключом сертификата, откройте оснастку Сертификаты

(подключается автоматически при установке КриптоПро CSP) и найдите сертификат, который используется для создания ЭП. Нажмите правой кнопкой мыши на него и выберите пункт Все задачи -> Управление закрытыми ключами

(см. рисунок 3).

В открывшемся окне добавьте пользователя и установите полный доступ к закрытому ключу.

Ошибка должна исчезнуть.

Сегодня разберем проблему с подписью в КриптоПро, а конкретнее строчку в отчете “ошибка 0x80090010 отказано в доступе”. Поговорим чем вызван этот сбой в СУФД, дадим общие рекомендации по обновлению программы. В конце статьи оставим инструкцию как же все такие подписать документы, если ключ просрочен, а отправить отчет нужно.

Ошибка подписи. CryptSignMessage: Отказано в доступе

Отправляясь тестировать контейнер первым делом получаем отчет с ошибкой вот такого содержания:

Ошибка 0x80090010 отказано в доступе

Для начала проверьте версию КриптоПРО CSP. Если версия стабильная и рабочая – оставляем, если помимо этого сбоя присутствую другие ошибки – версию программы лучше обновить на будущее.

Ошибка 0x80090010 отказано в доступе – означает что просрочена версия открытого или закрытого ключа. Создавая запрос на выдачу сертификата для генерации ключей, мы несём необходимые бумаги для выдачи подписи через несколько недель. Контроль будет осуществляться с даты создания запроса. Тут мы используем лайфхак, об этом ниже, а для начала мы протестируем контейнер.

Проверяем контейнер

Для проверки контейнера проделаем стандартные операции перечисленные ниже:

Если вы не можете изменить параметры на вкладке «Алгоритмы» (даже запустив КриптоПро CSP от лица администратора), необходимо сделать следующее:

В реестре Windows открыть ключ HKEY_LOCAL_MACHINESOFTWAREWOW6432NodeCrypto ProCryptographyCurrentVersionParameters и изменть значение EnableOIDModify на 1. После чего необходимо перезагрузиться.

После изменения настроек криптопровайдера необходимо перезапустить АРМ ЛПУ.

3. Проверьте сертификаты и лицензии

С помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)) откройте ваш сертификат. Срок действия сертификата не должен быть просрочен.

Запустите КриптоПро CSP. На вкладке «Общие» проверьте срок действия лицензии криптопровайдера.

Откройте вкладку «Сервис» и нажмите кнопку «Протестировать». Выберите контейнер закрытого ключа вашего сертификата. В открывшемся окне тестирования не должно быть ошибок, сообщений об истечении срока действия ключа итп.

2. ORA-20015: Не удалось определить состояние ЭЛН:

Для перехода в статус «Продлен» необходимо добавить период нетрудоспособности;

Для перехода в статус «Закрыт» необходимо заполнить поля: «Приступить к работе с: дата» или «Иное: код»;

Для перехода в статус «Направление на МСЭ» необходимо заполнить поле «Дата направления в бюро МСЭ»

Причина:

1. В системе существует ЭЛН с таким же номером и такими же данными, которые Вы присылаете (дублирование данных);

2. Присылаемые данные в ЭЛН не соответствуют этапу оформления (заполнения) ЭЛН:

- недостаточно данных для определения состояния ЭЛН;

- внесенные данные относятся к разным этапам оформления (заполнения) ЭЛН.

Что делать:

3. ORA-20013: Не удалось обновить данные. Обновляемая запись потеряла актуальность

Причина:

Вы пытаетесь изменить ЭЛН, который ранее уже был кем-то изменен.

Что делать:

1. Запросите актуальное состояние ЭЛН из системы, тем самым Вы исключите повторную отправку тех же данных;

2. Выполните необходимую дальнейшую операцию с ЭЛН в соответствии с порядком 624н:

- продление (добавить новый период нетрудоспособности);

- закрытие (добавить информацию о закрытии);

- направление на МСЭ (добавить информацию о направлении на МСЭ).

4. ORA-20001: Доступ к ЭЛН с №_________, СНИЛС_________, статусом _________ — ограничен

Причина:

Вы пытаетесь получить данные ЭЛН, который находится в статусе, ограничивающем Ваш доступ. Например, страхователь пытается получить данные ЭЛН, который еще не закрыт медицинской организацией. Согласно процессной модели, страхователь может получить данные ЭЛН для редактированиня только на статусе 030 — Закрыт. Другой пример — бюро МСЭ не может получить данные ЭЛН, который не направлен в бюро МСЭ (статус 040 — Направление на МСЭ)

Что делать:

1. Удостоверьтесь, что номер ЭЛН, данные которого вы хотите получить, введен верно.

2. Дождитесь перехода ЭЛН на статус, который позволит Вам получить данные ЭЛН.

5. Ошибка вызова сервиса передачи / получения данных. Не удалось расшифровать сообщение.

Возможно сообщение было зашифровано на ключе, отличном от ключа уполномоченного лица ФСС.

Проверьте правильность и актуальность ключа уполномоченного лица ФСС.

Причины:

В настройках подписания и шифрования в используемом пользователем ПО, в поле «Сертификат уполномоченного лица ФСС» указан неверный сертификат;

Используется криптопровайдер Vipnet CSP определенной сборки.

Что делать:

Укажите верный сертификат уполномоченного лица ФСС:

- Определите направление отправки запросов — тестовое или продуктивное;

- Скачайте сертификат уполномоченного лица ФСС в разделе ЭЛН на сайте Фонда;

Сертификат для тестовой отправки опубликован на сайте https://lk-test.fss.ru/cert.html

Сертификат для продуктива опубликован на сайте https://lk.fss.ru/cert.html ; - Закройте используемое ПО. Удалите из хранилища «Личное» установленные сертификаты ФСС с помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)). Установите скачанный сертификат на компьютер в хранилище «Личное» для текущего пользователя;

- Укажите данный сертификат в соответствующих настройках используемого ПО.

При использовании криптопровайдера Vipnet CSP — рабочей версией является 4.4.

6. Ошибка вызова сервиса передачи/получения данных.

Ошибка шифрования сообщения для получателя. Client received SOAP Fault from server: Fault occurred while processing. Please see the log to find more detail regarding exact cause of the failure.null

Причина:

Вы указали неверный сертификат для шифрования сообщения в поле «Имя сертификата МО»: указанный сертификат может быть использован только для подписания, но не шифрования.

Что делать:

Закажите и установите сертификат, который поддерживает не только операцию подписания, но и операцию шифрования.

7.

Ошибка при установке АРМ ЛПУ: Unable to build entity manager factory.

Возникла ошибка при попытке загрузки данных из базы данных. Сообщите администратору следующую информацию:

Unable to build entity manager factory.

Причина:

- Приложение было установлено некорректно (некорректно установлена БД);

- База данных приложения установлена, но не доступна.

Что делать:

1. Запустите установку с правами администратора;

2. Выполните установку программы по шагам инструкции (путь, где лежит инструкция: http://lk.fss.ru/eln.html).

Если установка приложения выполнена в соответствии с инструкцией, но ошибка повторяется, необходимо проверить:

- На компьютере отключена служба postgresql-9.5. Правой кнопкой на значке «Мой компьютер» — Управление — Службы и приложения — Службы, postgresql-9.5 должна быть запущена, запуск — автоматически. Для настройки запуска и работы службы Windows обратитесь к вашему системному администратору;

- В настройках подключения к базе данных указан неправильный пароль для пользователя fss. Проверьте, что в БД этот пароль не менялся, пароль по умолчанию — fss;

- Проверьте каталог установки БД PostgreSQL, по умолчанию — C:postgresql;

- Подключение к БД PostgreSQL осуществляется по умолчанию по порту 5432. Этот порт должен быть открыт и доступен. Для проверки обратитесь к вашему системному администратору;

- Приложение на клиентской машине не может связаться с сервером т.к. установлено какое либо сетевое ограничение. Проверьте, настройки антивирусов, файерволов, прочего сетевого ПО, для клиентской машины должны быть прописаны разрешения подключения к серверу по порту 5432.

8. Ошибка при попытке загрузки данных из базы данных.

Возникла ошибка при попытке загрузки данных из базы данных.

Сообщите следующую информацию: org.hibernate.exception.SQLGrammarException: could not extract ResultSet.

Причина:

Приложение АРМ ЛПУ не может получить данные из базы данных PostgreSQL. Эта ошибка возникает чаще всего после установки обновления, когда приложение обновлено, а база данных PostgreSQL по какой либо причине не обновлена.

Что делать:

- Если приложение установлено на компьютере пользователя, а база данных PostgreSQL — на сервере. Необходимо запустить обновление приложение не только на клиенте, но и на серверной машине;

- Если и приложение, и база данных PostgreSQL установлены на одной машине. Проверьте каталог установки приложения. По умолчанию, приложение АРМ ЛПУ ставится в каталог C:FssTools, а база данных PostgreSQL в каталог C:postgresql. Если при первичной установке была выбрана другая директория для установки приложения — то при обновлении вы должны указать именно эту директорию.

9. Ошибка при попытке зайти в настройки подписи в ПО АРМ ЛПУ.

При попытке зайти в настройки подписи в ПО АРМ ЛПУ выходит ошибка «Internal error. Reason: java.lang.ExceptionInInitializerError» или

«Internal Error. Reason: java.lang.NoClassDefFoundError: Could not initialize class ru.ibs.fss.common.security.signature.COMCryptoAPIClient»

Причина:

Приложение было установлено некорректно (не зарегистрирована библиотека GostCryptography.dll).

Что делать:

1. Необходимо убедиться, что разрядность ОС совпадает с разрядностью установщика приложения.

2. Проверить, установлены ли в системе компоненты Microsoft.Net Framework версии 4 и выше (по умолчанию данные компоненты устанавливаются в C:WindowsMicrosoft.NETFramework). Данные компоненты можно скачать с сайта microsoft.com .

3. Проверить, что в папке, куда установлено приложение, имеется файл GostCryptography.dll (по умолчанию данный файл устанавливается в C:FssTools). Если данного файла нет, попробуйте переустановить приложение.

4. Если все верно, в командной строке выполнить:

Cd C:FssTools — переходим в папку, в которой находится файл GostCryptography.dll

C:WindowsMicrosoft.NETFrameworkv4.0.30319RegAsm.exe /registered GostCryptography.dll — с указанием вашего адреса установки компонентов Microsoft.NET

5. Перезапустить приложение.

10. Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1.

Ошибка: «Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1»

Причина:

Поле «SERV1_DT1» было исключено в новой спецификации 1.1 (14 версия и выше АРМ ЛПУ), изменена строка соединения.

Что делать:

Поменять строку соединения в настройках.

В меню Администрирование – Настройки сервисов ФСС – Строка соединения, укажите следующий адрес сервиса:

- Для работы https://docs.fss.ru/WSLnCryptoV11/FileOperationsLnPort?WSDL

- Для тестирования:

- В настройках АРМ Подписания и шифрования проверить, что указанный криптопровайдер соответствует реально установленному у пользователя;

- В настройках АРМ Подписания и шифрования проверить, что ГОСТы сертификата подписания и сертификата ФСС одинаковы и соответствуют выбранному криптопровайдеру;

- Если используется сертификат ЭП по ГОСТ 2012, откройте сертификат, вкладка «Состав», параметр «Средство электронной подписи».

Необходимо проверить, что средство ЭП соответствует криптопровайдеру, установленному у пользователя; - Если используется сертификат ЭП по ГОСТ 2012 и криптопровайдер КриптоПро, проверьте настройки на вкладке «Алгоритмы». В выпадающем списке «Выберите тип CSP» выберите GOST R 34.10-2012 (256). Должны быть установлены следующие параметры:

«Параметры алгоритма шифрования» — ГОСТ 28147-89, параметры алгоритма шифрования TK26 Z

«Параметры алгоритма подписи» — ГОСТ 34.10-2001, параметры по умолчанию

«Параметры алгоритма Диффи-Хеллмана» — ГОСТ 34.10-2001, параметры обмена по умолчанию

- В сертификате отсутствует закрытый ключ. С помощью системной утилиты certmgr.msc откройте сертификат, на вкладке «Общие» должно быть написано «Есть закрытый ключ для этого сертификата»;

- Криптопровайдер не видит контейнер закрытого ключа для этого сертификата. В криптопровайдере КриптоПро CSP перейдите на вкладку «Сервис» и нажмите «Удалить запомненные пароли» — для пользователя;

- Возможно, контейнер поврежден сторонним ПО. Переустановите сертификат заново, с обязательным указанием контейнера;

- Переустановите криптопровайдер.

13. АРМ Подготовки расчетов для ФСС, ошибка «Набор ключей не определен»

Причина:

ГОСТ сертификата ФСС не соответствует выбранному в настройках криптопровайдеру, либо криптопровайдер не может получить закрытый ключ из контейнера закрытого ключа для выбранного сертификата.

Что делать:

Создание электронной подписи на платформе 1С с помощью СКЗИ КриптоПро CSP можно выполнять как на стороне сервера, так и на стороне клиента. В обоих случаях может появиться довольно неприятная ошибка:

Неправильный параметр набора ключей.

Неприятна данная ошибка тем, что у неё множество причин, и что бы её исправить, нужно провести целый комплекс мероприятий.

Постановка задачи

Допустим, имеется информационная база, с которой платформа 1С работает в клиент-серверном варианте. Создание электронной подписи будем выполнять на стороне сервера, в этом случае рекомендуется использовать сертификаты и ключи, находящиеся в хранилище локального компьютера, так как они будут доступны любому пользователю Windows. А так же имеется установленный сертификат в хранилище локального компьютера в разделе Личное (см. рисунок 1) с привязкой к закрытому ключу (см. рисунок 2).

При выполнении создания ЭП происходит исключительная ошибка, сообщающая о неправильном параметре набора ключей.

Решение проблемы