#1

Продвинутый пользователь

-

Группа:

Пользователи -

сообщений

34 -

Регистрация:

18-декабря 08 - МестоположениеРоссия

-

Webmoney BL

Отправлено 27 мая 2010 — 18:26

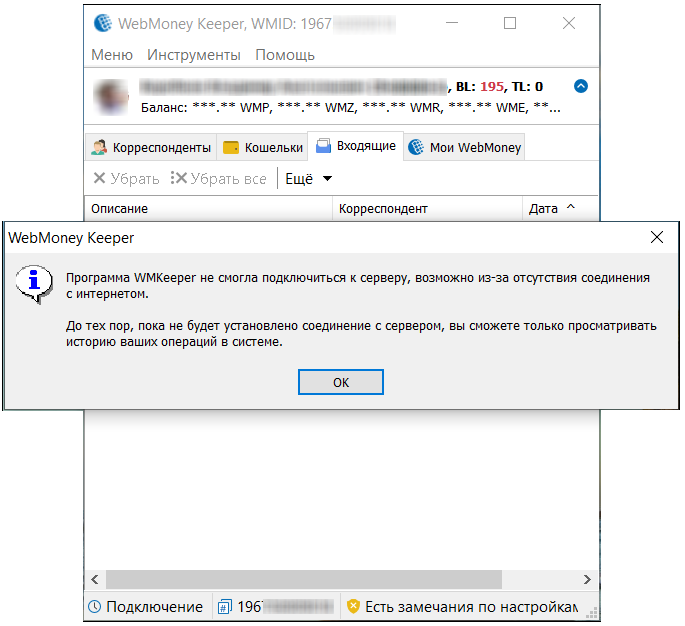

Не одно, так другое. Авторизация проходит нормально, но соединение уже пару часов установиться никак не может.

Это профилактика?

-

-

0

-

- Наверх

#2

Знаток

632584157120 (WMID

Отправлено 27 мая 2010 — 19:01

Периодически жмите ф5 в кипере

-

-

1

-

- Наверх

#3

Продвинутый пользователь

245656956606 (WMID

-

Группа:

Пользователи -

сообщений

34 -

Регистрация:

18-декабря 08 - МестоположениеРоссия

-

Webmoney BL

Отправлено 27 мая 2010 — 19:08

Обычно так и делаю, но в этот раз не помогает.

-

-

0

-

- Наверх

#4

Продвинутый пользователь

245656956606 (WMID

-

Группа:

Пользователи -

сообщений

34 -

Регистрация:

18-декабря 08 - МестоположениеРоссия

-

Webmoney BL

Отправлено 27 мая 2010 — 20:31

Ну это уже издевательство по-моему, только вчера разблокировали, дня не прошло — опять сдох WMID. В саппорте глухо, да что уже такое то у вас там творится, вебмани? upd: Зашел вместо енум с ключами — законнектило. Надеюсь не заблокируют снова за подозрительность.

-

-

0

-

- Наверх

#5

Новичок

Axim (WMID 108760911699 )

-

Группа:

Пользователи -

сообщений

1 -

Регистрация:

28-мая 10 - МестоположениеРоссия

-

Webmoney BL

Отправлено 28 мая 2010 — 06:57

скож можно

-

-

0

-

- Наверх

#6

Знаток

Octagon (WMID 169882980071 )

-

Группа:

Пользователи -

сообщений

221 -

Регистрация:

25-сентября 09 - МестоположениеИзраиль

-

Webmoney BL

Отправлено 28 мая 2010 — 18:39

Несколько раз перезагрузите кипер. Нажатие обновления соединения редко помогает. Эта проблема почему-то имеет место у многих, но общего ответа пока нет. ИМХО. Проблемы первичной авторизации открытия сессии у сервера.

-

-

0

-

- Наверх

#7

Новичок

dorket (WMID

-

Группа:

Пользователи -

сообщений

1 -

Регистрация:

16-января 14 -

Webmoney BL

Отправлено 16 января 2014 — 04:13

Немогу подключиться, авторизацию прошол (почемуто потребовало создать новый файл кошельков, хотя час назад заходил все норм было) пробовал авторизовываться через пароль и через енум, ничего непомогает….

-

-

0

-

- Наверх

#8

Обычный пользователь, не сотрудник

AndrewTishkin (WMID

Отправлено 17 января 2014 — 01:39

Немогу подключиться

Подробности и скриншоты в студию, всех пошаговых действий.

и через енум, ничего непомогает…

Чтобы E-num использовать для входа в Classic, сначала надо их в инам-хранилище сохранить, а без этого само собой этот вариант работать не будет

-

-

0

-

- Наверх

#9

Новичок

sidun (WMID

-

Группа:

Пользователи -

сообщений

1 -

Регистрация:

09-апреля 14 -

Webmoney BL

Отправлено 09 апреля 2014 — 19:32

вот у меня та же проблема. два дня бился , чтобы зайти в keeper classic, а теперь соединение с сервером нет. кто подскажет ip сервера. может банит кто-то? Никакие советы в данной теме не помогают. есть еще мнения?

-

-

0

-

- Наверх

#10

Обычный пользователь, не сотрудник

AndrewTishkin (WMID

Отправлено 09 апреля 2014 — 22:54

кто подскажет ip сервера, может банит кто-то?

Своему провайдеру вопрос задавали?

IP адреса WM

-

-

0

-

- Наверх

#11

Новичок

Таня (WMID

-

Группа:

Пользователи -

сообщений

2 -

Регистрация:

14-апреля 15 -

Webmoney BL

Отправлено 28 апреля 2015 — 16:16

помогииите, пожалуйста.

недавно зарегистрировалась в WebMoney, скачала keeper classic, привязала к нему свой WMID.

при входе в программу keeper classic и вводе WMID с паролем, всё нормально. Открывается файл кошельков, начинается подключение, но потом появляется окно, в котором написано, что Произошла ошибка при выполнении команды… и так при каждой попытке. Пароль ввожу правильный, пробовала восстанавливать, всё равно ошибка.

Объясните «чайнику»(мне), что нужно делать…

-

-

0

-

- Наверх

#12

Новичок

Nikitad (WMID

-

Группа:

Пользователи -

сообщений

1 -

Регистрация:

05-апреля 16 -

Webmoney BL

Отправлено 09 июня 2016 — 21:16

помогииите, пожалуйста.

недавно зарегистрировалась в WebMoney, скачала keeper classic, привязала к нему свой WMID.

при входе в программу keeper classic и вводе WMID с паролем, всё нормально. Открывается файл кошельков, начинается подключение, но потом появляется окно, в котором написано, что Произошла ошибка при выполнении команды… и так при каждой попытке. Пароль ввожу правильный, пробовала восстанавливать, всё равно ошибка.

Объясните «чайнику»(мне), что нужно делать…

Аналогичная проблема

-

-

0

-

- Наверх

#13

Знаток

! добрый торговец ! (WMID

-

Группа:

Пользователи -

сообщений

9 820 -

Регистрация:

18-мая 09 - МестоположениеЭфиопия

-

Webmoney BL

Отправлено 09 июня 2016 — 22:35

помогииите, пожалуйста.

недавно зарегистрировалась в WebMoney, скачала keeper classic, привязала к нему свой WMID.

при входе в программу keeper classic и вводе WMID с паролем, всё нормально. Открывается файл кошельков, начинается подключение, но потом появляется окно, в котором написано, что Произошла ошибка при выполнении команды… и так при каждой попытке. Пароль ввожу правильный, пробовала восстанавливать, всё равно ошибка.

Объясните «чайнику»(мне), что нужно делать…Аналогичная проблема

Попробуйте от имени администратора запустить, антивирус отключить на время и посмотрите, как будет. Может, с каким-то работающим приложением в конфликт входит, попробуйте отключить все лишнее и посмотрите, как кипер вести себя будет.

-

-

0

-

- Наверх

#15

Новичок

Sergіjp (WMID

-

Группа:

Пользователи -

сообщений

2 -

Регистрация:

11-июля 16 -

Webmoney BL

Отправлено 11 июля 2016 — 21:59

такая же тема хоть бери нов вмид создавай

-

-

0

-

- Наверх

#16

Знаток

! добрый торговец ! (WMID

-

Группа:

Пользователи -

сообщений

9 820 -

Регистрация:

18-мая 09 - МестоположениеЭфиопия

-

Webmoney BL

Отправлено 11 июля 2016 — 22:29

такая же тема хоть бери нов вмид создавай

Да причем тут вмид, дело в самой операционке или в конфликте с каким-либо установленным софтом. Если винда, обновления попробуйте установить.

ЗЫ

Хотя, да, если полный тупик, можно и другой вид создать, под другой тип кипера и объединить оба вмид под один аттестат.

Сообщение отредактировал ! добрый торговец !: 11 июля 2016 — 22:32

-

-

0

-

- Наверх

#17

Новичок

391226873192 (WMID

-

Группа:

Пользователи -

сообщений

1 -

Регистрация:

18-августа 16 -

Webmoney BL

Отправлено 18 августа 2016 — 19:14

Соединение установил и что теперь?

-

-

0

-

- Наверх

#18

Знаток

! добрый торговец ! (WMID

-

Группа:

Пользователи -

сообщений

9 820 -

Регистрация:

18-мая 09 - МестоположениеЭфиопия

-

Webmoney BL

Отправлено 18 августа 2016 — 19:59

Соединение установил и что теперь?

А да этого что было?

-

-

0

-

- Наверх

#19

Новичок

022386951321 (WMID 022386951321 )

-

Группа:

Пользователи -

сообщений

1 -

Регистрация:

15-мая 17 -

Webmoney BL

Отправлено 15 мая 2017 — 18:09

Ошибка в webmoney keeper pro «не установлено соединение с центром сертификации» ! Ничего не помогает:

запустил от имени администратора, антивирус отключил на время ! Подскажите пожалуйста !

-

-

0

-

- Наверх

#20

Знаток

! добрый торговец ! (WMID

-

Группа:

Пользователи -

сообщений

9 820 -

Регистрация:

18-мая 09 - МестоположениеЭфиопия

-

Webmoney BL

Отправлено 15 мая 2017 — 18:18

Ошибка в webmoney keeper pro «не установлено соединение с центром сертификации» ! Ничего не помогает:

запустил от имени администратора, антивирус отключил на время ! Подскажите пожалуйста !

Рекомендации по подключению WM Keeper WinPro

-

-

0

-

- Наверх

Форум КриптоПро

»

КриптоПро УЦ

»

КриптоПро УЦ 2.0

»

Ошибка при настройки ЦР помогите разобраться

|

Вячеслав 125 |

|

|

Статус: Новичок Группы: Участники

|

Здравствуйте. Если выбираю Установить сертификат из файла — то: ОШИБКА Если выбираю Использовать сертификат из хранилища — то: ОШИБКА Настройкой УЦ занимаюсь в первые, многого не знаю. Подскажите в чем проблема. Спасибо |

|

WWW |

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 38 раз |

Здравствуйте. |

|

Техническую поддержку оказываем тут. |

|

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Форум КриптоПро

»

КриптоПро УЦ

»

КриптоПро УЦ 2.0

»

Ошибка при настройки ЦР помогите разобраться

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

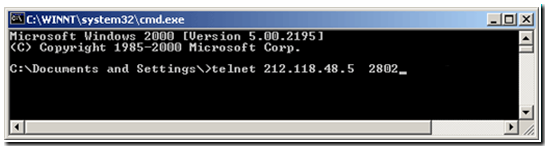

В режиме Online программа WM Keeper WinPro устанавливает соединение с сервером сертификации системы через порт 2802 TCP. Сообщение «Не удалось установить соединение с центром сертификации» означает, что этот порт у Вас закрыт, и Вам необходимо его открыть.

Проверьте наличие доступа к серверам сертификации через TCP порт 2802:

Для этого в меню Windows Пуск-Выполнить наберите cmd, нажмите ОК, затем в открывшемся окне введите

telnet (IP-адрес сервера сертификации) 2802 и нажмите «Enter».

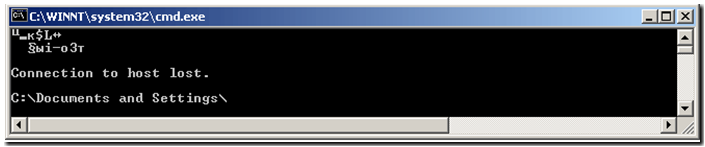

Откроется окно с пустым экраном.

При нажатии клавиши Enter в окне должно быть сообщение об утрате соединения.

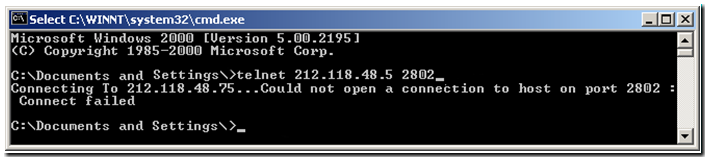

Если соединения нет, то будет сообщение о невозможности подключения либо при нажатии клавиши Enter курсор будет смещаться не выдавая никаких сообщений.

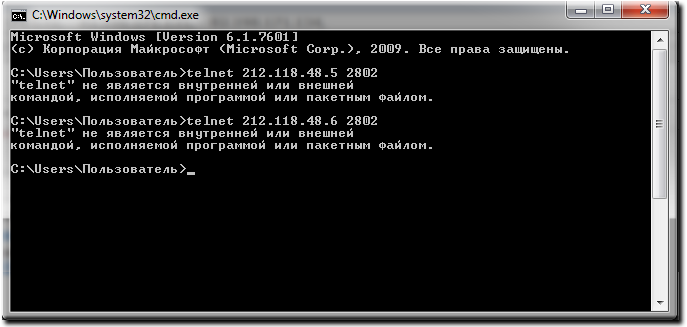

Если при проверке наличия доступа к серверам сертификации через TCP порт 2802 вы получаете ошибку, как показано на скриншоте:

«telnet не является внутренней или внешней командой», это означает, что у вас в windows отключена служба сервера telnet.

Для включения службы сервера telnet в windows выполните следующие действия:

Пуск (Start) -> Панель управления(Control Panel) -> Программы и компоненты (Programs and Features) -> Включение или отключение компонентов Windows (Turn Windows features on or off) -> Выбрать пункт «Клиент Telnet» (Telnet Client) -> ОК

Подробнее о включении службы сервера telnet вы можете ознакомиться здесь

Если Вы работаете из дома — вероятно, порт закрыт фаерволом.

В случае доступа с работы Вам необходимо обратиться к вашему системному администратору.

Если у вас стоит прокси-сервер (в том случае, если он используется вашим компьютером для доступа в Интеренет), то он должен быть настроен на двустороннюю передачу — пропуск пакетов через этот порт с вашего компьютера до серверов сертификации и в обратную сторону.

В настоящий момент сервера сертификации имеют доменные имена

wmsc1.webmoney.ru, IP адреса:

212.118.48.13, 212.118.48.133, 212.118.48.6, 212.118.48.5, 212.118.48.138,

212.118.48.132, 212.118.48.131, 212.118.48.129, 212.118.48.7, 212.118.48.136,

212.118.48.130, 212.118.48.137, 212.118.48.139, 212.118.48.135

wmsc2.webmoney.ru, IP адреса:

212.118.48.178, 91.227.52.146, 91.200.28.146, 91.227.52.145, 212.118.48.179,

91.200.28.145, 212.118.48.180, 91.200.28.147, 212.118.48.177, 91.200.28.148,

91.227.52.148, 91.227.52.144, 91.200.28.144, 91.227.52.147, 212.118.48.176

wmsc3.webmoney.ru, IP адреса:

91.227.52.142, 91.227.52.133, 91.227.52.137, 91.227.52.135, 91.227.52.134,

91.227.52.131, 91.227.52.138, 91.227.52.143, 91.227.52.129, 91.227.52.130,

91.227.52.141, 91.227.52.139, 91.227.52.132, 91.227.52.140, 91.227.52.136

wmsc4.webmoney.ru, IP адреса:

91.200.28.138, 91.200.28.130, 91.200.28.142, 91.200.28.129, 91.200.28.136,

91.200.28.139, 91.200.28.134, 91.200.28.131, 91.200.28.132, 91.200.28.137,

91.200.28.133, 91.200.28.140, 91.200.28.135, 91.200.28.143, 91.200.28.141

Программа WM Keeper WinPro не имеет встроенного прокси-клиента, поэтому при работе через прокси-сервер необходимо использовать отдельную программу прокси-клиента. Такие программы поставляются как в составе прокси-сервера, так и отдельно.

В зависимости от типа и версии прокси-сервер может требовать различной настройки. Кроме того, в некоторых случаях настройка прокси-сервера бывает невозможна (например, из-за отсутствия доступа к нему). Здесь решением проблемы может стать использование программ, позволяющих «обходить» прокси-серверы:WinGate, UserGate 3.0.

Ниже приведены рекомендации по работе с различными прокси-серверами и программами.

- Настройка прокси сервера WinGate

- Настройка прокси сервера UserGate

Если же проверка дала положительный результат (открылось пустое чёрное окно и после нажатия любой клавиши на экране появилось сообщение о том что соединение утрачено), а Кипер не подключается, попробуйте также сделать следующее: найдите файл под названием «hosts» ( без расширения). Для этого, в WindowsNT/2000 он размещается в каталоге System32/drivers/etc, в Windows9x — в корневом каталоге системы. В Windows9x вместо файла hosts может находиться только файл hosts.sam. В этом случае создайте файл hosts и скопируйте в него содержимое файла hosts.sam.

Добавьте в конец файла такую запись —

212.118.48.178 wmsc2.webmoney.ru

92.227.52.132 wmsc3.webmoney.ru

91.200.28.138 wmsc4.webmoney.ru

212.118.48.136 wmsc1.webmoney.ru

92.227.52.133 wmsc3.webmoney.ru

212.118.48.132 wmsc1.webmoney.ru

212.118.48.139 wmsc1.webmoney.ru

если файла «hosts» нет, создайте его, и поместите в него вышеприведённые строки.

Если это не изменит ситуацию с Кипером:

- попробуйте переустановить программу;

- проверьте Ваши брандмауэры и прокси-сервера (если таковые есть) на предмет блокировок по порту;

- обратитесь к Вашему провайдеру (или системному администратору) на предмет ограничений по прохождению пакетов по TCP порту 2802. (ограничений в обе стороны, по длине пакетов и.т.д.).

|

DamnCliffracers |

|

|

Статус: Участник Группы: Участники

|

Добрый день. Столкнулись с проблемой — в Консоли ЦР в разделе «Центры сертификации» при проверке связи с ЦС возникает ошибка: Цитата: С центром сертификации нет связи, либо служба центра регистрации не может в анстоящее время обрабатывать запросы. Результат выполнения команды Ping-CA: Цитата: Ping-CA : Ошибка соединения с центром сертификации ООО <ИЖТЕНДЕР>. Нашли рекомендуемое решение этой ошибки, но есть вопрос: обязательно ли нужно создавать новый клиентский сертификат или можно заново настроить соединение с тем сертификатом, который используется в данный момент? |

|

|

|

Захар Тихонов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 38 раз |

Здравствуйте. |

|

Техническую поддержку оказываем тут. |

|

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

В этой статье я рассмотрю следующие темы о тонкостях и лучших практиках для реализации PKI от Microsoft — Active Directory Certificate Services:

- Общие представления о PKI

- Автоматический запрос сертификатов

- Ручная установка сертификата корневого ЦС

- Проверка отзыва сертификатов

- Веб-службы регистрации сертификатов

- Запрос сертификата с альтернативным именем

- Обобщенные лучшие практики

- Полезные ссылки

Общие представления о PKI

Чем более интегрированной, сложной и защищенной становится инфраструктура на Windows Server, тем больше она полагается в добавок к традиционной Active Directory на PKI (Public Key Infrastructure, переводят как инфраструктура открытого ключа) для обеспечения доверительных отношений и проверки подлинности между компьютерами, пользователями и службами. Active Directory Certificate Services — это реализация PKI от Microsoft, которая состоит из следующих элементов:

- Центр сертификации (ЦС, Certification Authority), корневой и подчиненные

- отношения всеобщего доверия к ЦС

- выдаваемые ЦС сертификаты для компьютеров, пользователей и служб

- различные службы поддержки PKI

- списки отзывов сертификатов (CRL)

- сетевой ответчик (Online Responder, более прогрессивная альтернатива CRL)

- Web Enrollment (средство запроса сертификатов через Web)

Автоматический запрос сертификатов

От центра сертификации нет толку, если клиентские компьютеры в вашей сети не имеют к нему доверия и/или не получают сертификаты. При установке ЦС в домене Active Directory по умолчанию должны создаваться групповые политики, которые прописывают доверие клиентов к корневому ЦС и автоматический запрос сертификатов компьютера у него. Однако, при некоторых сценариях эти политики необходимо настраивать вручную и в этом поможет статья TechNet Configure Computer Certificate Autoenrollment.

Ручная установка сертификата корневого ЦС

Если в среде Active Directory и локальной сети доверие к корневому центру сертификации настраивается автоматически, то для доверия к ЦС со стороны недоменных удаленных компьютеров необходимо установить сертификат ЦС в их хранилище Доверенные корневые центры сертификации. Иначе либо будут выдаваться предупреждения о потенциальной опасности подписанного неизвестно кем сертификата, либо вообще соединения с таким сервером будут отклонятся, как, например, в случае с Remote Desktop Services Gateway будет выдаваться такая ошибка:

Компьютеру не удаётся проверить удостоверение шлюза удалённых рабочих столов «server.argon.com.ru». Подключаться к серверам без удостоверений небезопасно.

This computer can’t verify the identity of the RD «server.argon.com.ru». It’s not safe to connect to servers that can’t be identified.

Этот сертификат не удалось проверить, проследив его до доверенного центра сертификации

Нужно учесть, что сертификат вашего корневого ЦС нужно устанавливать не в хранилище текущего пользователя, а в хранилище локального компьютера, так как только его содержимое действует на всех пользователей и системные учетные записи. Существует несколько способов добавить сертификат ЦС в хранилище локального компьютера.

Через MMC

Открыть MMC с правами администратора » добавить оснастку Сертификаты » выбрать в качестве области Локальный компьютер » импортировать нужный сертификат в хранилище Доверенные корневые центры сертификации. Более подробно в статье TechNet Manage Trusted Root Certificates.

Через свойства сертификата

Запустить командную строку с правами админа » вызвать в ней с:pathtocert.crt » откроется окно свойств сертификата » нажать кнопку Установить » отметить галку Показывать физические хранилища » выбрать хранилище для установки сертификата Доверенные корневые центры сертификации » Локальный компьютер.

Через командную строку

Потребуется утилита CertMgr, с помощью нее нужно выполнить следующую команду:

certmgr.exe -add -c «с:pathtocert.crt» -s -r localMachine root

Проверка отзыва сертификатов

Некоторые сетевые службы (удаленные рабочие столы, DirectAccess, L2TP и SSTP VPN), которые используют сертификаты для проверки подлинности сервера, требуют проверки этих сертификатов на легитимность (но отозваны ли они центром сертификации). В окружении локальной сети с такими проверками проблем не возникает, так как списки отзыва сертификатов опубликованы в Active Directory и по локальным адресам центра сертификации.

Ситуация меняется, если легитимность сертификата пытаются проверить из интернета, где, естественно, ни Active Directory, ни локальные адреса центров сертификации не доступны. И самое неприятное в том, что доверие системы к сертификату, выданному доверенным центром, но не проверенному на легитимность, еще ниже, чем к неизвестному или самоподписанному. Например соединение с удаленным рабочим столом отклоняется, выдавая ошибку:

Не удалось проверить, не был ли отозван этот сертификат.

A revocation check could not be perfomed for the certificate.

Для решения проблемы доступности проверки отзыва сертификатов из интернета необходимо опубликовать любую из следующих служб:

- CRL (Certificate Revocation List, список отзыва сертификатов) на веб-сервере, регулярно обновляемый

- Online Responder (сетевой ответчик, доступный начиная с Windows Server 2008 редакции Enterprise), который функционирует примерно также, как и предыдущий вариант, но по более прогрессивному протоколу OCSP (но через HTTP)

Для работы обоих вариантов необходимо, чтобы в центре сертификации были заблаговременно настроены доступные из интернета адреса этих служб, так как эти адреса жестко прописываются в каждом выдаваемом сертификате.

За инструкциями по настройки ЦС для размещения CRL в интернете обращайтесь к статье TechNet Configuring Certificate Revocation. От себя лишь замечу хитрость: если ваш домен имеет доступное из интернета DNS-имя (то есть argon.com.ru, а не argon.local), а на сервер с корневым ЦС установлена опция Web Enrollment, то ЦС уже настроен на публикацию своих CRL по адресу http://server.argon.com.ru/CertEnroll. Поэтому для полноценной работы CRL достаточно просто опубликовать в интернете порт HTTP по доменному имени server.argon.com.ru.

Настройка и публикация Online Responder немного сложнее, но подробно описана в статьях TechNet Online Responder и Setting Up Online Responder Services in a Network. Тут уже никаких хитростей и настроек по умолчанию нет, честно устанавливаете роль на нужный сервер, конфигурируете эту роль, публикуете HTTP-сайт в интернете и настраиваете ЦС на включение информации об Online Responder’e в публикуемые сертификаты.

Проверить правильность функционирования проверки отзыва (CRL или OCSP) любого сертификата можно с помощью следующей команды:

certutil -url name.cer

где name.cer — имя выданного сертификата.

Следует иметь ввиду, что проверка отзыва по протоколу OCSP проходит успешно только в том случае, если сертификат ЦС, выдавшего проверяемый сертификат, установлен в хранилище доверенных сертификатов локального компьютера.

Веб-службы регистрации сертификатов

Они же Certificate Enrollment Web Services, если по-английски. Весьма полезная роль, которая позволяет:

- запрашивать сертификаты пользователями без участия администратора

- предоставлять по требованию сертификат корневого ЦС

- выполнять особые уже подготовленные запросы (Custom Request), например для веб-серверов под управлением Linux или других сетевых устройств

- делать это все через интернет

- сам Web Enrollment может работать на отличном от ЦС компьютере, что повышает безопасность корневого ЦС

Установка и настройка Web Enrollment проста и тривиальна за исключением следующих моментов

- в случае установки Web Enrollment на отличный от ЦС компьютер, необходимо обязательно выполнить шаги, описанные в статье TechNet Configuring Delegation Settings for the Certificate Enrollment Web Service Account, иначе служба не будет работать, выдавая следующую ошибку:

Произошла непредвиденная ошибка: Служба центра сертификации (ЦС) не запущена.

An unexpected error has occurred: The Certification Authority Service has not been started.

- та же ошибка будет выдаваться, если Web Enrollment работает на одном сервере с ISA Server / Forefront TMG, в их системных правилах нужно отключить Enforce strict RPC compliance и разрешить протокол RPC во внутреннюю сеть.

- при публикации Web Enrollment в интернете необходимо включить требование работы через SSL для веб-приложения CertSrv в консоли IIS

Запрос сертификата с альтернативным именем

Насущный вопрос при публикации внутренних служб предприятия в интернете — создание сертификатов со списком альтернативных имен DNS (Subject Alternative Name, SAN).

По умолчанию ЦС на Windows Server не настроен на выдачу сертификатов, содержащих SAN. Чтобы включить эту функцию на компьютере с ЦС нужно выполнить:

certutil -setreg policyEditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

net stop certsvc

net start certsvc

Запрос через консоль MMC

Начиная с Windows Server 2008 появилась возможность запросить сертификат с SAN через MMC-консоль Сертификаты, для этого…

- В консоли управления ЦС для шаблона сертификата Веб-сервер назначить права на запрос и чтение для учетки компьютера, запрашивающего сертификат.

- Компьютер, с которого создается запрос, должен входить в домен, в котором опубликован ЦС

- Создать запрос по шаблону веб-сервера → в свойствах запроса указать список альтернативных DNS-имен на вкладке Субъект → Дополнительное имя → DNS.

Запрос через утилиту certreq

Более гибким и универсальным способом запроса сертификатов с SAN является следующий, использующий утилиту certreq. Чтобы создать сертификат нужно действовать по следующему алгоритму:

1. Подготовить текстовый файл request.inf запроса сертификата со следующим содержанием.

[Version]

Signature=»$Windows NT$»

[NewRequest]

Subject = «CN=server.argon.local, OU=IT, O=Argon, L=Kirov, S=Kirovskaya, C=RU»

KeySpec = 1

KeyLength = 2048

HashAlgorithm = SHA256

Exportable = TRUE

MachineKeySet = TRUE

SMIME = FALSE

PrivateKeyArchive = FALSE

UserProtected = FALSE

UseExistingKeySet = FALSE

RequestType = PKCS10

KeyUsage = 0xa0

ProviderName = «Microsoft RSA SChannel Cryptographic Provider»

FriendlyName = «server.argon.local with SAN»

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1 ; Server Authentication

[RequestAttributes]

CertificateTemplate = WebServer

[Extensions]

2.5.29.17 = «{text}»

_continue_ = «DNS=*.argon.com.ru&»

_continue_ = «DNS=argon.com.ru&»

_continue_ = «DNS=server.argon.local&»

_continue_ = «DNS=server&»

_continue_ = «DNS=localhost»

2. На машине, для которой предполагается запрашивается сертификат, выполнить команду

certreq -new request.inf

Нам предложат сохранить подготовленный файл запроса в формате .req. Одновременно с этим в хранилище сертификатов компьютера будет сохранен закрытый ключ для будущего сертификата.

3. Отправить запрос центру сертификации и получить в ответ .cer файл. Для этого можно воспользоваться MMC-конcолью управления Certification Authority (и указать .req файл) либо Web Enrollment (в окно расширенного запроса вставить содержимое .req файла и выбрать шаблон веб-сервера).

4. Выполнить установку полученного сертификата на целевой компьютер следующей командой

certreq -accept request.cer

5. PROFIT. В результате описанных действий в хранилище сертификатов компьютера будет создан сертификат с закрытым ключом, пригодный для авторизации сервера по нескольким именами, прописанным .inf файле.

Обобщенные лучшие практики

Приведу пример рациональной реализации PKI на предприятии для поддержки передовых служб Windows Server 2008 R2

- На контроллере домена развернут корневой центр сертификации

- Если организации велика, то создано несколько подчиненных ЦС, выделенных для определенных целей (по назначению сертификата, по филиалу организации, для распределения нагрузки…)

- В групповых политиках настроено доверие к корневому ЦС и автоматический запрос сертификатов доменный компьютеров

- На пограничном компьютере-члене домена развернуты и опубликованы с помощью Forefront TMG в интернете службы:

- Web Enrollment для установки сертификата ЦС и запроса личных сертификатов с недоменных компьютеров

- Online Responder для проверки отзыва сертификатов по протоколу OCSP

- Опубликованы в интернете с использованием сертификатов с SAN следующие сетевые службы, опирающиеся на использование сертификатов и проверку их отзыва:

- Remote Desktop Gateway

- Outlook Web Access

- DirectAccess

- SharePoint

Полезные ссылки

- PKI предприятия

- How to configure the Windows Server 2008 CA Web Enrollment Proxy

- How to add a Subject Alternative Name to a secure LDAP certificate

- How to Request a Certificate With a Custom Subject Alternative Name

- Устанавливаем Certification Authority — Vadims Podans’s blog

- OCSP (часть 1), OCSP (часть 2) — Vadims Podans’s blog