Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

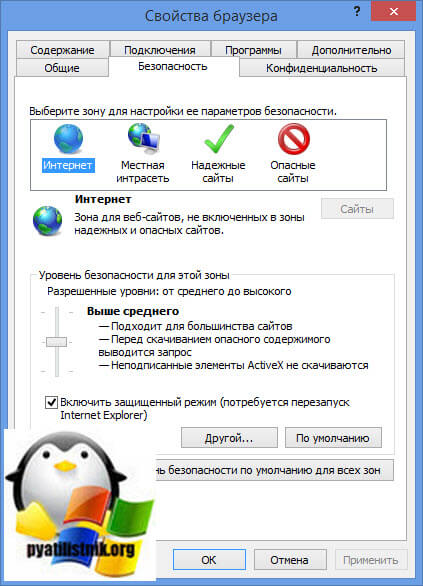

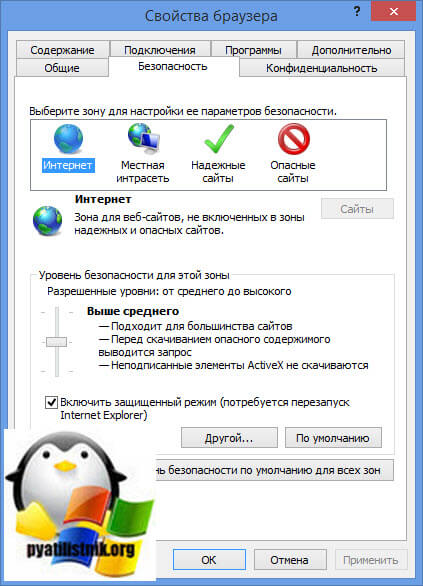

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

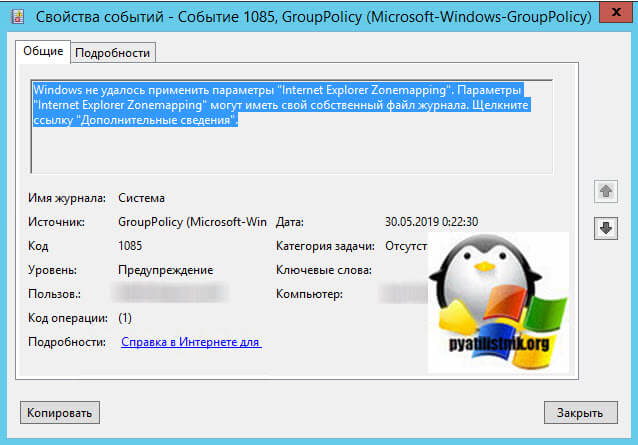

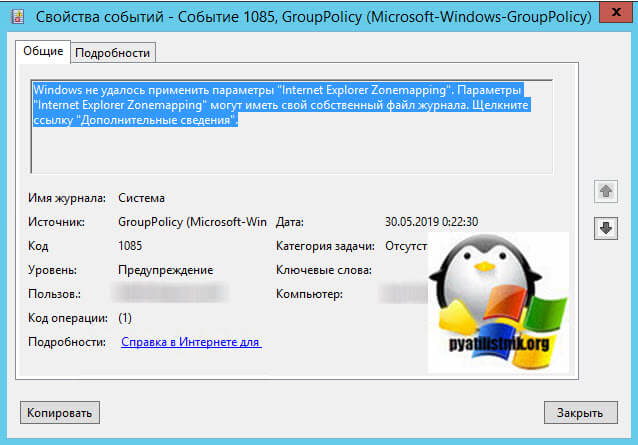

Источник Group Policy. Код события ID 1085. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения». ( Description: Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file)

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

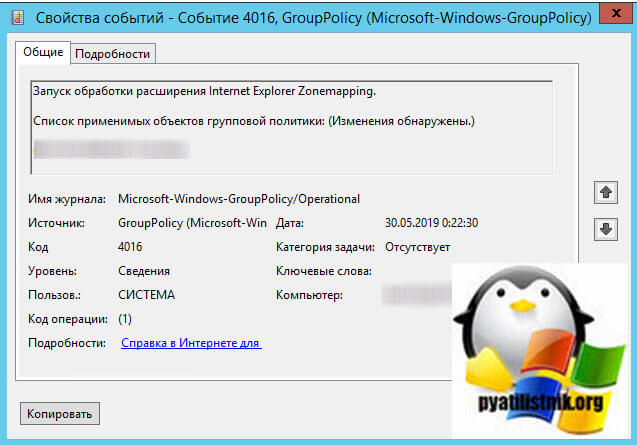

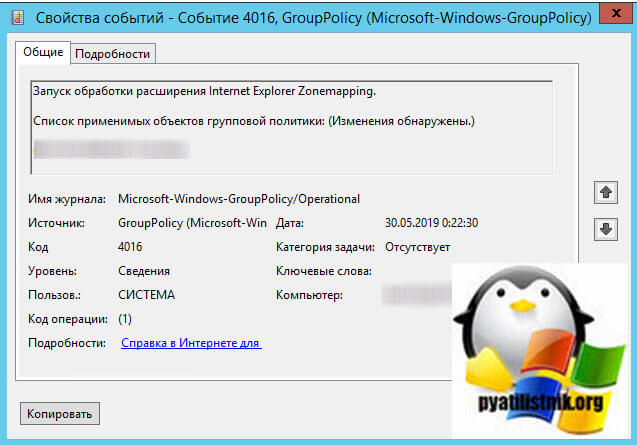

Код события 4016. Запуск обработки расширения Internet Explorer Zonemapping. Список применимых объектов групповой политики: (Изменения обнаружены.) Имя объекта GPO

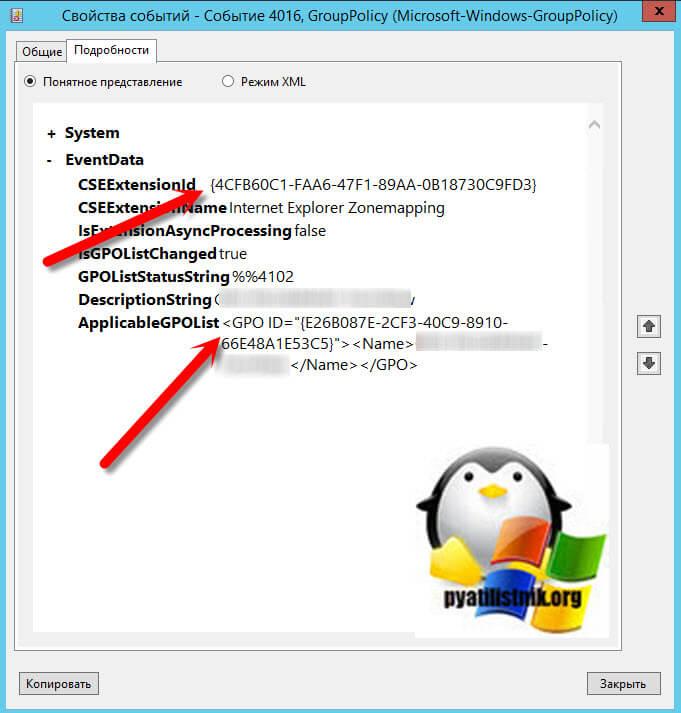

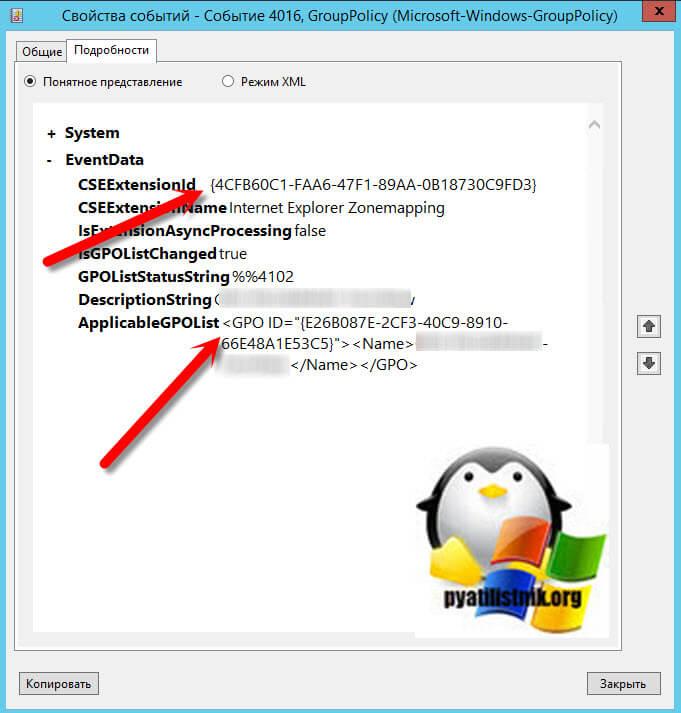

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

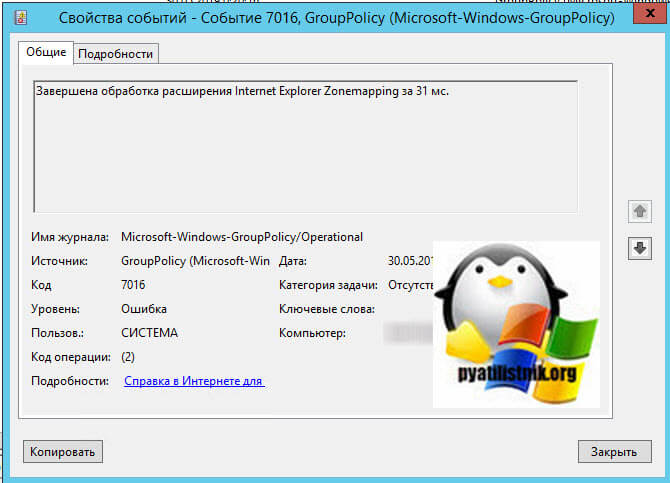

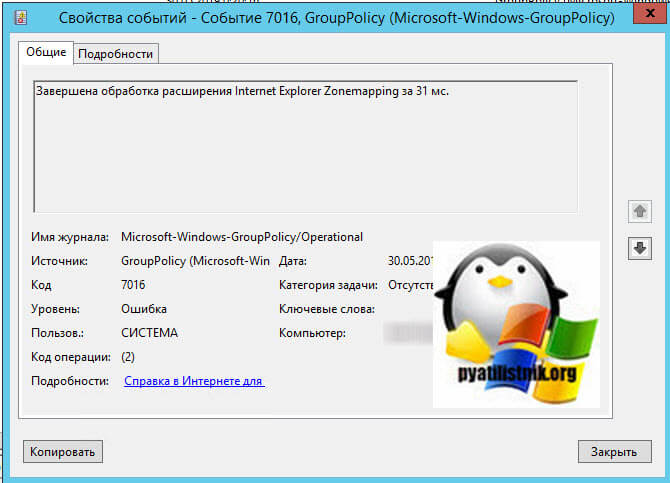

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Ошибка с кодом 7016. Завершена обработка расширения Internet Explorer Zonemapping за 31 мс.

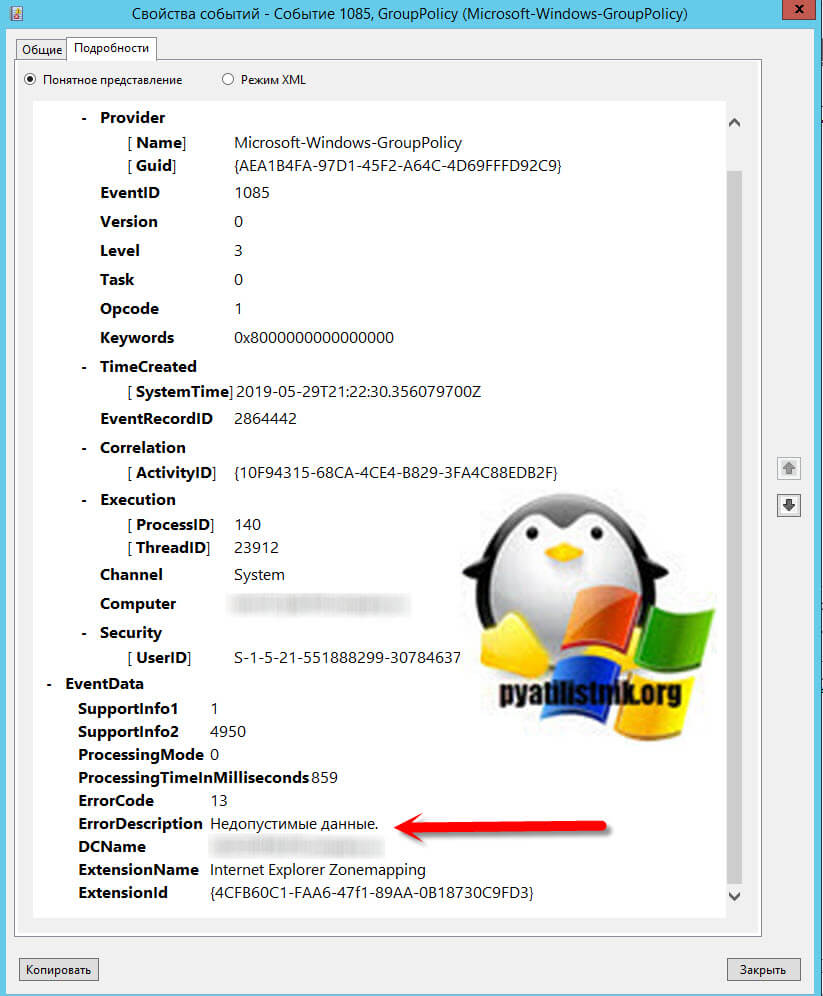

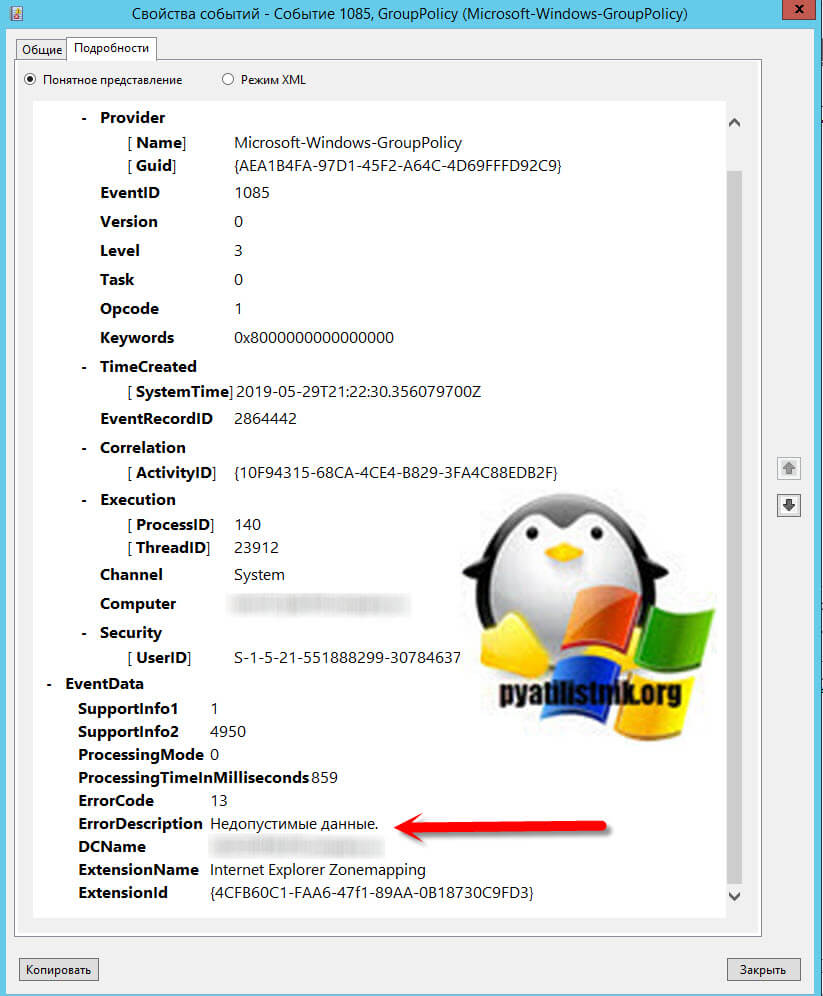

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

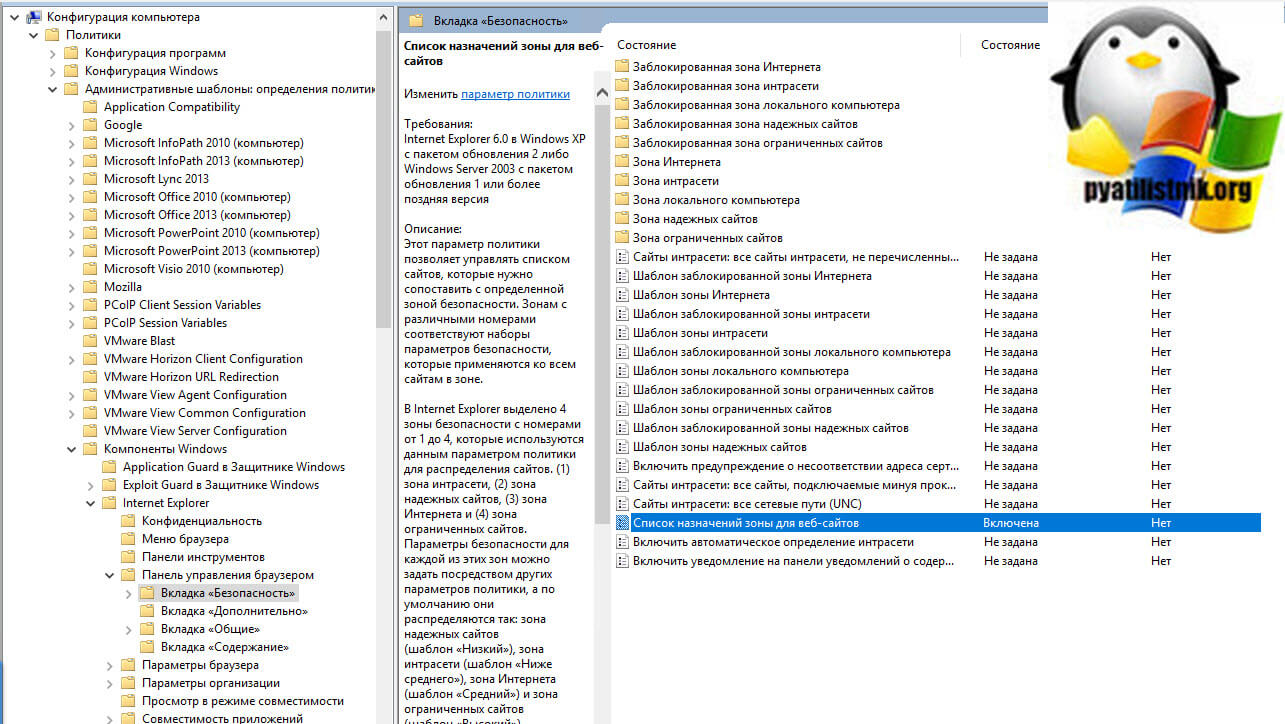

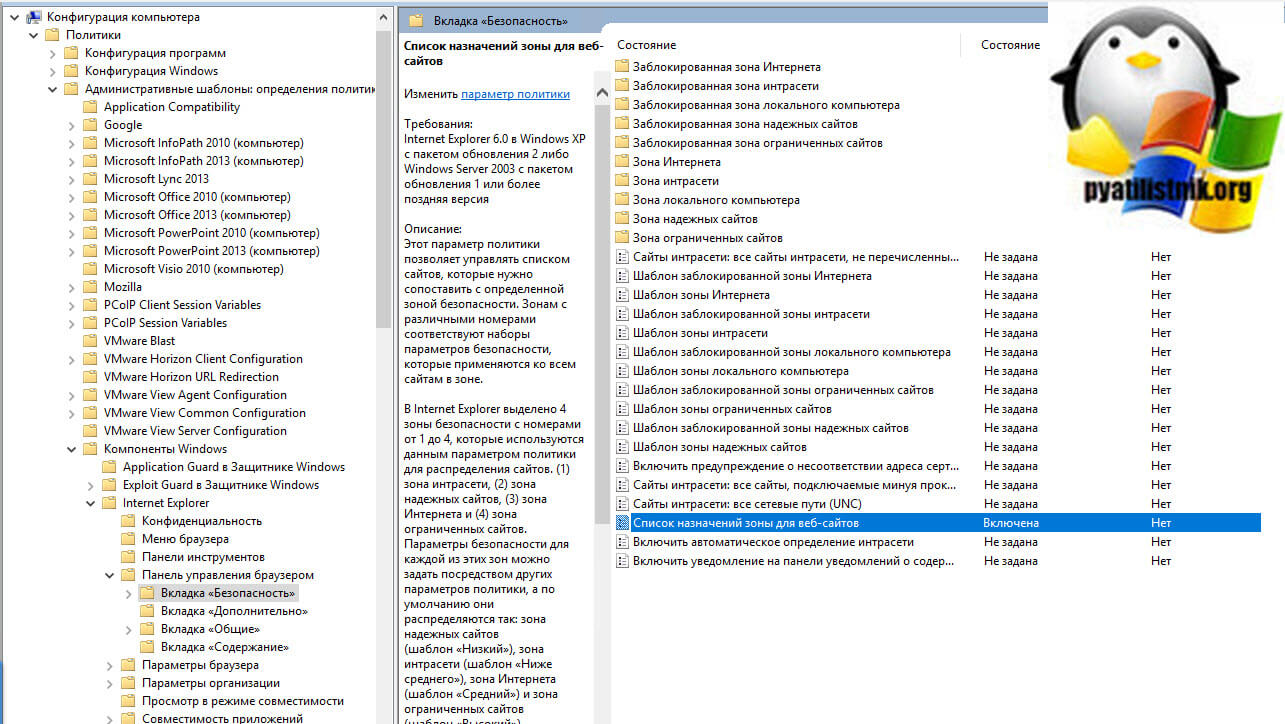

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Internet Explorer — Панель управления браузером — Вкладка безопасность — Список назначений зоны для веб-сайтов (Administrative Templates > Windows Components > Internet Explorer> Internet Control Panel > Security Page > Site to Zone Assignment List)

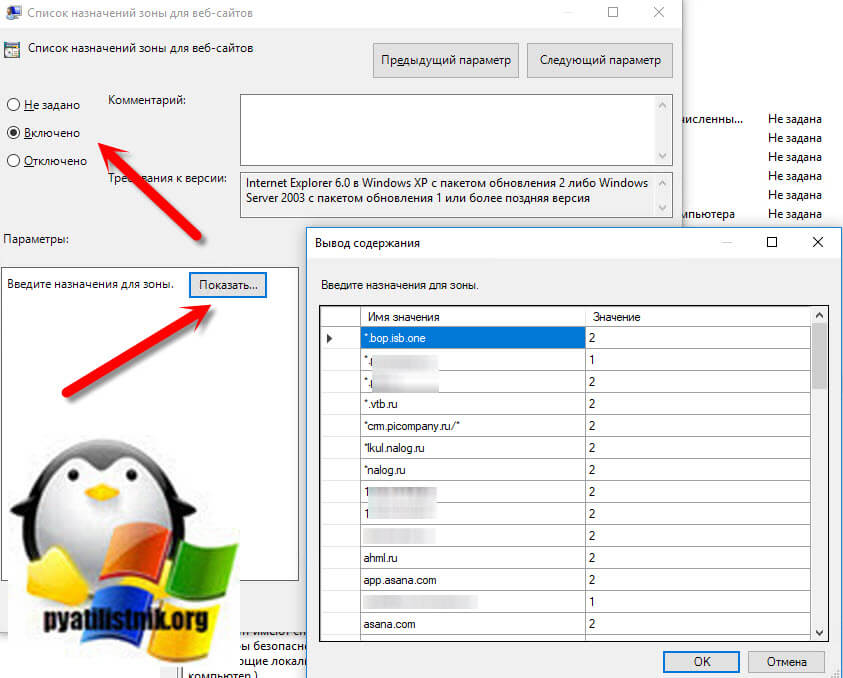

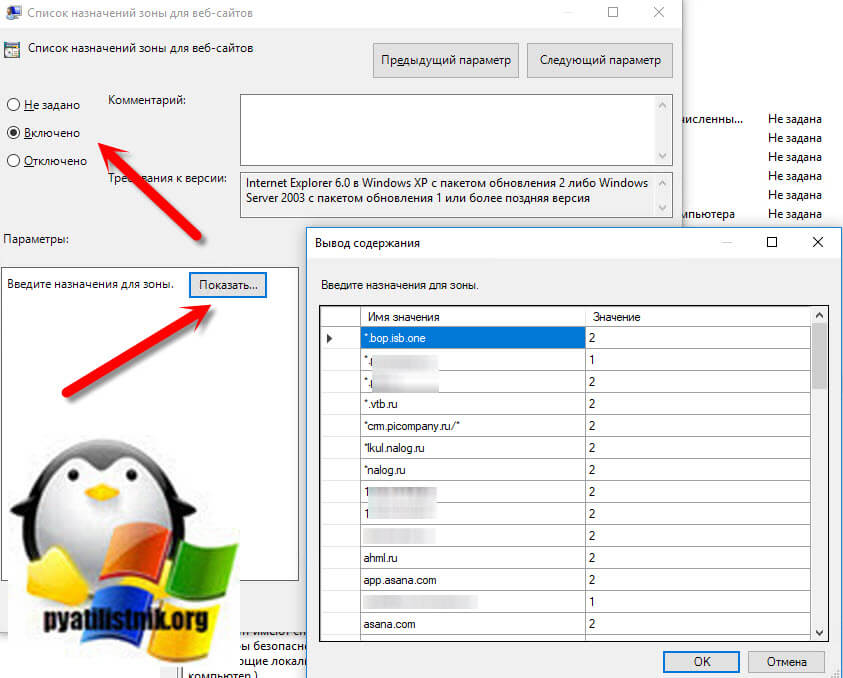

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

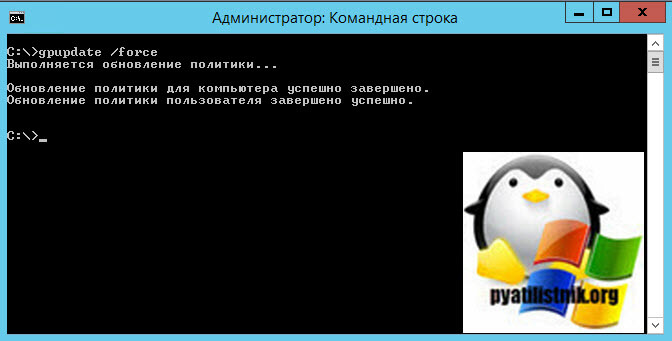

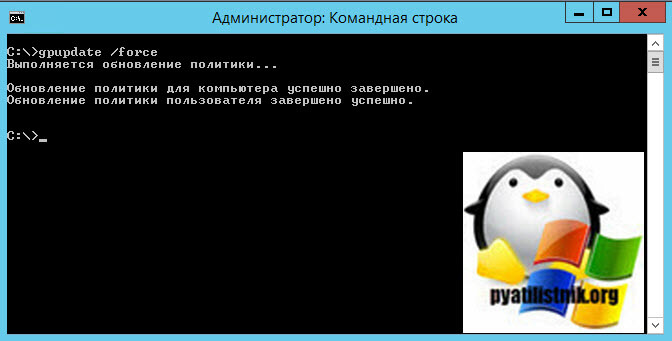

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

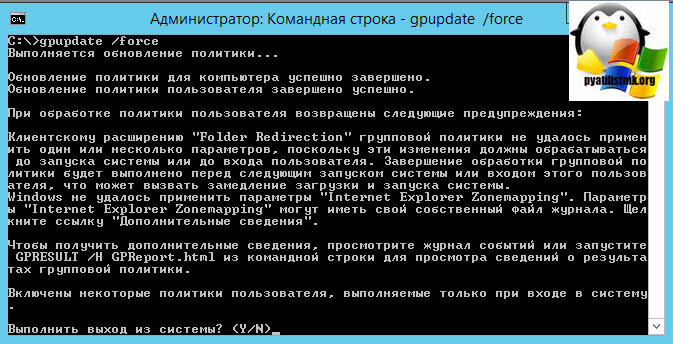

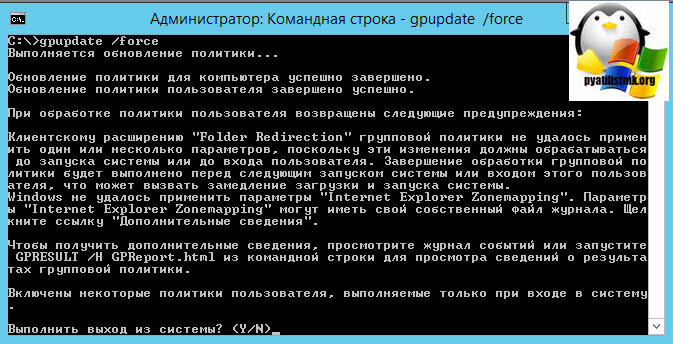

Если есть ошибки в синтаксисе, то увидите вот такую картину:

При обработке политики пользователя возвращены следующие предупреждения: Клиентскому расширению «Folder Redirection» групповой политики не удалось применить один или несколько параметров, поскольку эти изменения должны обрабатываться до запуска системы или до входа пользователя. Завершение обработки групповой политики будет выполнено перед следующим запуском системы или входом этого пользователя, что может вызвать замедление загрузки и запуска системы. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения».

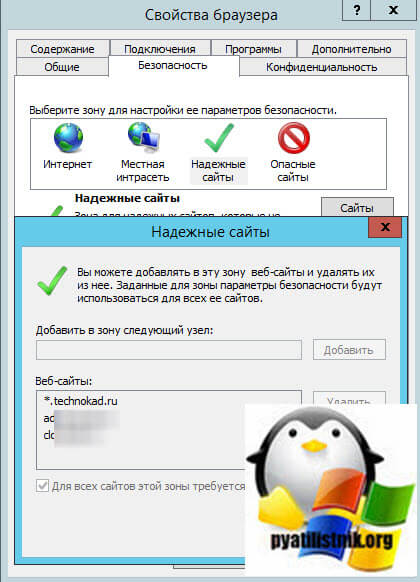

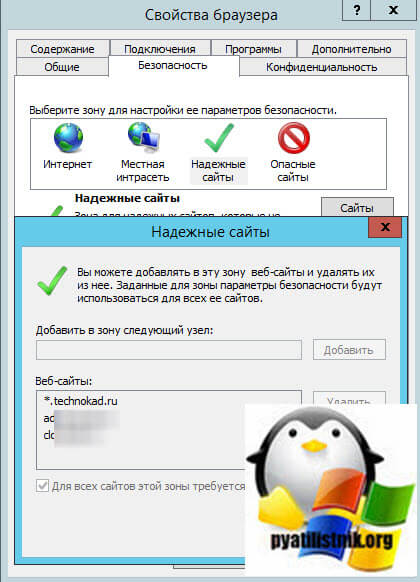

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

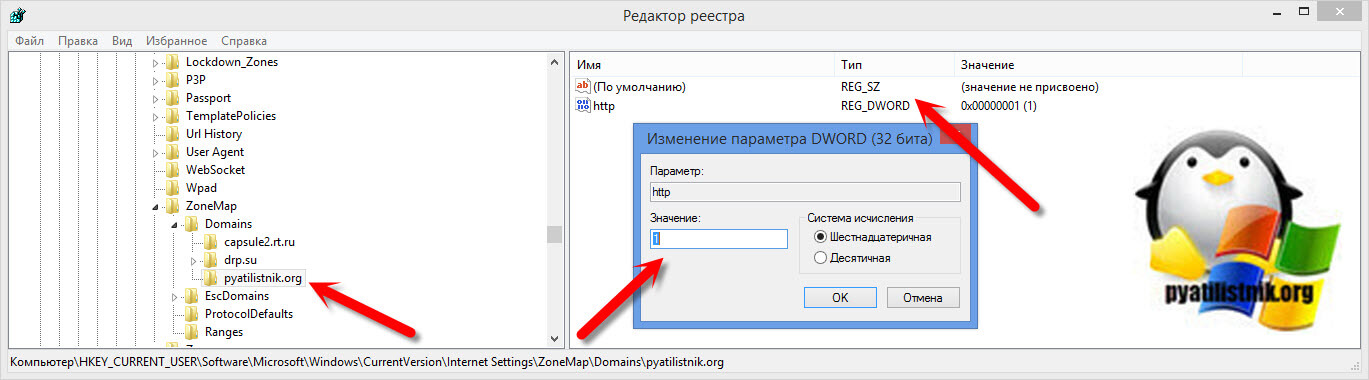

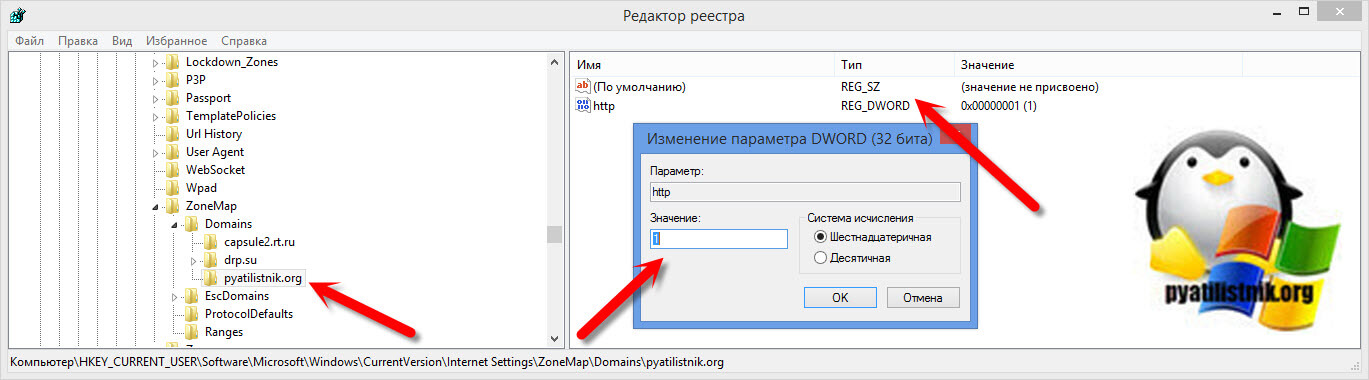

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

На этом у меня все. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Дополнительные материалы

- https://blogs.msdn.microsoft.com/askie/2016/04/05/description-of-event-id-1085-from-internet-explorer-zonemapping/

- https://carlwebster.com/troubleshooting-microsoft-group-policy-site-to-zone-mapping/

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

Источник

Windows не удалось применить параметры internet explorer zonemapping

The following forum(s) have migrated to Microsoft Q&A: All English Windows Server forums!

Visit Microsoft Q&A to post new questions.

Answered by:

Question

we are having problems with a certain group policy. We have a rather large environment, and have implemented a while ago, a group policy to centrally manage the Trusted Sites/Local Intranet sites: Windows Components/Internet Explorer/Internet Control Panel/Security Page

The GPO seems to be working well. The sites are recognized as stated in the policy.

Nevertheless, we get an error message in the event viewer:

Error 1085: The Group Policy client-side extension Internet Explorer Zonemapping failed to execute. Please look for any errors reported earlier by that extension.

With RSOP.msc I get this result:

Internet Explorer Zonemapping Failed (no data) 28/06/2011 15:33:11 Internet Explorer Zonemapping failed due to the error listed below.

The parameter is incorrect.

I can give you the list of all zone assignments if needed. We allready recreated it.

thanks for you help

Answers

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

All replies

Please check if the values you typed in are valid.

Examples of invalid values:

Examples of valid values:

For more information, please refer to the following Microsoft TechNet blog:

A test case for troubleshooting group policy application – Event ID 1085 and 7016

If the issue persists, would you please send me more information for analyzing. For your convenience, I have created a workspace for you. You can upload the information files to the following link. (Please choose «Send Files to Microsoft»)

Note: Due to differences in text formatting with various email clients, the workspace link above may appear to be broken. Please be sure to include all text between ‘(‘ and ‘)’ when typing or copying the workspace link into your browser. Meanwhile, please note that files uploaded for more than 72 hours will be deleted automatically. Please ensure to notify me timely after you have uploaded the files. Thank you for your understanding.

1. On domain controller, click Start -> Run, type GPMC.MSC, it will load the GPMC console. If the GPMC snap-in is not installed.

2. Right click on «Group Policy Result» and choose wizard to generate a report for the problematic computer and user account (please place appropriately). (Choose computer and select the proper user in the wizard)

3. Right click the resulting group policy result and click the «Save Report…» => save report and upload it to the link I provided.

Collect the Userenv.log

Subkey: HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon

Value data: 0x00030002 (Hexadecimal)

After the issue reoccurs, find and upload %windir%DebugUserModeUserenv.log file.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

I have been looking at the entries for 10 times, and I can’t find an invalid value.

I have uploaded both logs to the provided Workspace. Can you please check if something is wrong?

I would like to confirm what is the status of the issue? Have the issue been solved?

If not, please send me the diagnostic report again. It seems that the original log has been removed automatically and I cannot read it in time.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

My GPO enviroment works great but I noticed the same error in event log.

Group Policy is working correctly if the last Group Policy event to appear in

the System event log has one of the following event IDs:

(which I see as end result of processing)

This is because Group Policy uses the information collected during preprocessing to apply

settings to the computer or user. The Group Policy service cycles through each

client-side extension, sharing the previous collected information. Each

client-side extension then applies its specific policy settings to the computer

or users. During this process, one or more client-side extensions may report

problems when attempting to apply policy settings.

So I understand that there is nothing to worry about?

Old thread — Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

— You cannot use a wildcard * for any site in the Trusted Sites zone

— You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet — 1, Trusted Sites — 2

Using a wildcard for a Trusted Site will display the «Windows failed to apply the Internet Explorer Zonemapping settings» and «Parameter incorrect» error

For example, add the following to the same User Policy under Site to Zone Assignment list — GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 — mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents — hopefully it helps someone

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

I have found that the zonemapping won’t work if you enter a DNS name with just 2 characters, for example:

Will NOT work, also not: sb.nl ss.nl, aa.nl, bb.nl, ff.nl etc.

What does work: sbs.nl, ff1.nl etc.

It seems that there is a bug with just 2 characters.

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

Old thread — Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

— You cannot use a wildcard * for any site in the Trusted Sites zone

— You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet — 1, Trusted Sites — 2

Using a wildcard for a Trusted Site will display the «Windows failed to apply the Internet Explorer Zonemapping settings» and «Parameter incorrect» error

For example, add the following to the same User Policy under Site to Zone Assignment list — GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 — mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents — hopefully it helps someone

We also struggled with this » Internet Explorer Zonemapping failed. » error until I found this post. Then we removed all the wildcards from URLs in trusted sites zone and error went away.

Источник

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Источник Group Policy. Код события ID 1085. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения». ( Description: Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file)

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Код события 4016. Запуск обработки расширения Internet Explorer Zonemapping. Список применимых объектов групповой политики: (Изменения обнаружены.) Имя объекта GPO

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Ошибка с кодом 7016. Завершена обработка расширения Internet Explorer Zonemapping за 31 мс.

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Internet Explorer — Панель управления браузером — Вкладка безопасность — Список назначений зоны для веб-сайтов (Administrative Templates > Windows Components > Internet Explorer> Internet Control Panel > Security Page > Site to Zone Assignment List)

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

При обработке политики пользователя возвращены следующие предупреждения: Клиентскому расширению «Folder Redirection» групповой политики не удалось применить один или несколько параметров, поскольку эти изменения должны обрабатываться до запуска системы или до входа пользователя. Завершение обработки групповой политики будет выполнено перед следующим запуском системы или входом этого пользователя, что может вызвать замедление загрузки и запуска системы. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения».

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

На этом у меня все. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Дополнительные материалы

- https://blogs.msdn.microsoft.com/askie/2016/04/05/description-of-event-id-1085-from-internet-explorer-zonemapping/

- https://carlwebster.com/troubleshooting-microsoft-group-policy-site-to-zone-mapping/

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

Источник

Windows не удалось применить параметры internet explorer zonemapping

The following forum(s) have migrated to Microsoft Q&A: All English Windows Server forums!

Visit Microsoft Q&A to post new questions.

Answered by:

Question

we are having problems with a certain group policy. We have a rather large environment, and have implemented a while ago, a group policy to centrally manage the Trusted Sites/Local Intranet sites: Windows Components/Internet Explorer/Internet Control Panel/Security Page

The GPO seems to be working well. The sites are recognized as stated in the policy.

Nevertheless, we get an error message in the event viewer:

Error 1085: The Group Policy client-side extension Internet Explorer Zonemapping failed to execute. Please look for any errors reported earlier by that extension.

With RSOP.msc I get this result:

Internet Explorer Zonemapping Failed (no data) 28/06/2011 15:33:11 Internet Explorer Zonemapping failed due to the error listed below.

The parameter is incorrect.

I can give you the list of all zone assignments if needed. We allready recreated it.

thanks for you help

Answers

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

All replies

Please check if the values you typed in are valid.

Examples of invalid values:

Examples of valid values:

For more information, please refer to the following Microsoft TechNet blog:

A test case for troubleshooting group policy application – Event ID 1085 and 7016

If the issue persists, would you please send me more information for analyzing. For your convenience, I have created a workspace for you. You can upload the information files to the following link. (Please choose «Send Files to Microsoft»)

Note: Due to differences in text formatting with various email clients, the workspace link above may appear to be broken. Please be sure to include all text between ‘(‘ and ‘)’ when typing or copying the workspace link into your browser. Meanwhile, please note that files uploaded for more than 72 hours will be deleted automatically. Please ensure to notify me timely after you have uploaded the files. Thank you for your understanding.

1. On domain controller, click Start -> Run, type GPMC.MSC, it will load the GPMC console. If the GPMC snap-in is not installed.

2. Right click on «Group Policy Result» and choose wizard to generate a report for the problematic computer and user account (please place appropriately). (Choose computer and select the proper user in the wizard)

3. Right click the resulting group policy result and click the «Save Report…» => save report and upload it to the link I provided.

Collect the Userenv.log

Subkey: HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon

Value data: 0x00030002 (Hexadecimal)

After the issue reoccurs, find and upload %windir%DebugUserModeUserenv.log file.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

I have been looking at the entries for 10 times, and I can’t find an invalid value.

I have uploaded both logs to the provided Workspace. Can you please check if something is wrong?

I would like to confirm what is the status of the issue? Have the issue been solved?

If not, please send me the diagnostic report again. It seems that the original log has been removed automatically and I cannot read it in time.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

My GPO enviroment works great but I noticed the same error in event log.

Group Policy is working correctly if the last Group Policy event to appear in

the System event log has one of the following event IDs:

(which I see as end result of processing)

This is because Group Policy uses the information collected during preprocessing to apply

settings to the computer or user. The Group Policy service cycles through each

client-side extension, sharing the previous collected information. Each

client-side extension then applies its specific policy settings to the computer

or users. During this process, one or more client-side extensions may report

problems when attempting to apply policy settings.

So I understand that there is nothing to worry about?

Old thread — Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

— You cannot use a wildcard * for any site in the Trusted Sites zone

— You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet — 1, Trusted Sites — 2

Using a wildcard for a Trusted Site will display the «Windows failed to apply the Internet Explorer Zonemapping settings» and «Parameter incorrect» error

For example, add the following to the same User Policy under Site to Zone Assignment list — GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 — mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents — hopefully it helps someone

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

I have found that the zonemapping won’t work if you enter a DNS name with just 2 characters, for example:

Will NOT work, also not: sb.nl ss.nl, aa.nl, bb.nl, ff.nl etc.

What does work: sbs.nl, ff1.nl etc.

It seems that there is a bug with just 2 characters.

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

Old thread — Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

— You cannot use a wildcard * for any site in the Trusted Sites zone

— You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet — 1, Trusted Sites — 2

Using a wildcard for a Trusted Site will display the «Windows failed to apply the Internet Explorer Zonemapping settings» and «Parameter incorrect» error

For example, add the following to the same User Policy under Site to Zone Assignment list — GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 — mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents — hopefully it helps someone

We also struggled with this » Internet Explorer Zonemapping failed. » error until I found this post. Then we removed all the wildcards from URLs in trusted sites zone and error went away.

Источник

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Источник Group Policy. Код события ID 1085. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения». ( Description: Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file)

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Код события 4016. Запуск обработки расширения Internet Explorer Zonemapping. Список применимых объектов групповой политики: (Изменения обнаружены.) Имя объекта GPO

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Ошибка с кодом 7016. Завершена обработка расширения Internet Explorer Zonemapping за 31 мс.

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Internet Explorer — Панель управления браузером — Вкладка безопасность — Список назначений зоны для веб-сайтов (Administrative Templates > Windows Components > Internet Explorer> Internet Control Panel > Security Page > Site to Zone Assignment List)

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

При обработке политики пользователя возвращены следующие предупреждения: Клиентскому расширению «Folder Redirection» групповой политики не удалось применить один или несколько параметров, поскольку эти изменения должны обрабатываться до запуска системы или до входа пользователя. Завершение обработки групповой политики будет выполнено перед следующим запуском системы или входом этого пользователя, что может вызвать замедление загрузки и запуска системы. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения».

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

На этом у меня все. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Дополнительные материалы

- https://blogs.msdn.microsoft.com/askie/2016/04/05/description-of-event-id-1085-from-internet-explorer-zonemapping/

- https://carlwebster.com/troubleshooting-microsoft-group-policy-site-to-zone-mapping/

- Remove From My Forums

Event ID 1085 on DC — Failed to Apply the Group Policy Local Users and Groups Settings

-

Question

-

I have a domain with 2 DCs. The primary DC is running Server 2012 and is raising Event ID 1085 every 10 minutes and 20 seconds.

Windows failed to apply the Group Policy Local Users and Groups settings. Group Policy Local Users and Groups settings might have its own log file. Please click on the «More information» link.

System - Provider [ Name] Microsoft-Windows-GroupPolicy [ Guid] {AEA1B4FA-97D1-45F2-A64C-4D69FFFD92C9} EventID 1085 Version 0 Level 3 Task 0 Opcode 1 Keywords 0x8000000000000000 - TimeCreated [ SystemTime] 2014-10-20T20:09:03.706992400Z EventRecordID 130087 - Correlation [ ActivityID] {FDDFB8C5-9ECF-41B9-B2B4-3AD0B345A37A} - Execution [ ProcessID] 1000 [ ThreadID] 3280 Channel System Computer SERVER.DOMAIN.NAME - Security [ UserID] S-1-5-18 - EventData SupportInfo1 1 SupportInfo2 4404 ProcessingMode 0 ProcessingTimeInMilliseconds 10343 ErrorCode 183 ErrorDescription Cannot create a file when that file already exists. DCName SERVER.DOMAIN.name ExtensionName Group Policy Local Users and Groups ExtensionId {17D89FEC-5C44-4972-B12D-241CAEF74509}Everything I look up for Event ID 1085 seems to be about a different cause.

Any ideas?

- Edited by

Monday, October 20, 2014 8:38 PM

- Edited by

Hi All,

I have a large domain and a long list of websites that are trusted using the following group policy setting:

Administrative Templates > Windows Components > Internet Explorer> Internet Control Panel > Security Page >

Site to Zone Assignment List

On all (XP/vista/win7) workstations across the domain I’m getting the following error:

Log Name: System

Source: Microsoft-Windows-GroupPolicy

Event ID: 1085

Task Category: None

Level: Warning

Keywords: Description: Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file.

There’s nothing either side of this error in the log that shines any more light on the issue.

I know which group policy object its applying these settings but cant find which of the entries in the site to zone assignment list is causing this issue. I looked in the

Group Policy/Operational log but all I see is the following entry which says «completed» but is logged as an error:

After some research I’m guessing that the issue is an incorrect wild-card. This is what my trusted sites list looks like (with names removed of course):

http://servername.*

*.internaldomain.com.au

*.domain.com.au

*.domain.*

*.externaldomain.com

*.domain.inernaldomain.com.au

*.domain.*

*.domain/name.*

*.domain.inernaldomain.au*

*.domain.com

Is there something obviously incorrect here?

Does anyone know where I could find an article that clearly outlines the acceptable wildcard syntax for the

«Security page site to zone assignment list» group policy? Ive read every forum post, website and blog I could find on the internet but nothing is clear and I wasn’t able to find an MS document that steps it out. I’ve also changed the

existing list a number of times based on blog posts etc but had no luck.

**Please Note**

I dont want to change to a different method or have an intellectual debate re why I would have these sites/wildacrd/policy set. I’m really looking to see what entry is invalid and where the documentation is for this policy setting so i can make sure they are

always correct in the future.

thanks in advance for your time and assistance

Simone

PS: I’ve already read the following posts a number of times:

- I get no data but have identified the GP that is causing the issue:

A test case for troubleshooting group policy application – Event ID 1085 and 7016 — http://blogs.technet.com/b/askds/archive/2008/08/21/a-test-case-for-troubleshooting-group-policy-application-event-id-1085-and-7016.aspx

- I dont have any 2 letter domain names:

Problems Adding Top-Level Domains to Zone Sites List — http://support.microsoft.com/kb/259493

- I tried formatting the list per this article:

[Solved] The Group Policy client-side extension Internet Explorer Zonemapping failed to execute — http://daily-it.blogspot.com.au/2008/09/solved-group-policy-client-side.html - Has no domain wildcard format info:

Behavior of Site to Zone Assignment List — http://blogcastrepository.com/blogs/mattbro/archive/2006/09/07/2183.aspx - Great article, no wildcard data:

Internet Explorer Policy Settings — http://technet.microsoft.com/en-us/library/bb457144.aspx

- Internet zonemapping problem: http://social.technet.microsoft.com/Forums/en-US/winserverGP/thread/a8756a27-b562-42ad-8782-87d284e6bcfb/

- Spiceworks Event 1085 (Warning) — http://community.spiceworks.com/windows_event/show/1582-microsoft-windows-grouppolicy-1085

- Event ID 1085 — Application of Group Policy — http://technet.microsoft.com/en-us/library/cc727303%28v=ws.10%29.aspx

Application of group policy — http://technet.microsoft.com/en-us/library/cc727312%28v=ws.10%29.aspx - Evt ID 1085 GP client-side extension IE ZoneMapping failed to exec — http://www.winvistatips.com/evt-id-1085-gp-client-side-extension-ie-zonemapping-failed-exec-t706399.html

- Event 1085 — Internet Explorer Zonemapping — http://www.minasi.com/forum/topic.asp?TOPIC_ID=29206

- EventID.net — http://www.eventid.net/display.asp?eventid=1085&eventno=1412&source=Userenv&phase=1

- Event ID 1085 — Internet Explorer Zonemapping failed to execute — http://www.experts-exchange.com/OS/Microsoft_Operating_Systems/Server/2003_Server/Q_24897522.html

.

.

.

UPDATE:

I disabled the original policy and created a new one with only one trusted site address in it. Then I logged into a clean test machine did some testing.What I found after a few hours of testing was; regardless of the site that I have listed in group policy

—

- The HKCUSoftwarePoliciesMicrosoftCurrent versionInternet SettingsZone Map Key registry entry is

always updated with that entry on the workstation. So the workstation’s registry always updates the key with

*.sitename.com per the site that I have set in GP - If I run GPUPDATE /FORCE over and over again, on the same machine, under the same user account, using the same DC I get:

Failure, Failure, Failure, Success, Success, Success, Failure etc

I wasn’t able to determine any pattern to the failures, I tried stopping some of the processes on that machine but didn’t find anything that would make it fail/succeed reliably.

There is no AV or firewalls installed on my test machine

Anyone have any more ideas? I think I might install filemon and try to capture some more data unless there’s a better tool?

- Edited by

Wednesday, August 15, 2012 6:14 AM

Hi All,

I have a large domain and a long list of websites that are trusted using the following group policy setting:

Administrative Templates > Windows Components > Internet Explorer> Internet Control Panel > Security Page >

Site to Zone Assignment List

On all (XP/vista/win7) workstations across the domain I’m getting the following error:

Log Name: System

Source: Microsoft-Windows-GroupPolicy

Event ID: 1085

Task Category: None

Level: Warning

Keywords: Description: Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file.

There’s nothing either side of this error in the log that shines any more light on the issue.

I know which group policy object its applying these settings but cant find which of the entries in the site to zone assignment list is causing this issue. I looked in the

Group Policy/Operational log but all I see is the following entry which says «completed» but is logged as an error:

After some research I’m guessing that the issue is an incorrect wild-card. This is what my trusted sites list looks like (with names removed of course):

http://servername.*

*.internaldomain.com.au

*.domain.com.au

*.domain.*

*.externaldomain.com

*.domain.inernaldomain.com.au

*.domain.*

*.domain/name.*

*.domain.inernaldomain.au*

*.domain.com

Is there something obviously incorrect here?

Does anyone know where I could find an article that clearly outlines the acceptable wildcard syntax for the

«Security page site to zone assignment list» group policy? Ive read every forum post, website and blog I could find on the internet but nothing is clear and I wasn’t able to find an MS document that steps it out. I’ve also changed the

existing list a number of times based on blog posts etc but had no luck.

**Please Note**

I dont want to change to a different method or have an intellectual debate re why I would have these sites/wildacrd/policy set. I’m really looking to see what entry is invalid and where the documentation is for this policy setting so i can make sure they are

always correct in the future.

thanks in advance for your time and assistance

Simone

PS: I’ve already read the following posts a number of times:

- I get no data but have identified the GP that is causing the issue:

A test case for troubleshooting group policy application – Event ID 1085 and 7016 — http://blogs.technet.com/b/askds/archive/2008/08/21/a-test-case-for-troubleshooting-group-policy-application-event-id-1085-and-7016.aspx

- I dont have any 2 letter domain names:

Problems Adding Top-Level Domains to Zone Sites List — http://support.microsoft.com/kb/259493

- I tried formatting the list per this article:

[Solved] The Group Policy client-side extension Internet Explorer Zonemapping failed to execute — http://daily-it.blogspot.com.au/2008/09/solved-group-policy-client-side.html - Has no domain wildcard format info:

Behavior of Site to Zone Assignment List — http://blogcastrepository.com/blogs/mattbro/archive/2006/09/07/2183.aspx - Great article, no wildcard data:

Internet Explorer Policy Settings — http://technet.microsoft.com/en-us/library/bb457144.aspx

- Internet zonemapping problem: http://social.technet.microsoft.com/Forums/en-US/winserverGP/thread/a8756a27-b562-42ad-8782-87d284e6bcfb/

- Spiceworks Event 1085 (Warning) — http://community.spiceworks.com/windows_event/show/1582-microsoft-windows-grouppolicy-1085

- Event ID 1085 — Application of Group Policy — http://technet.microsoft.com/en-us/library/cc727303%28v=ws.10%29.aspx

Application of group policy — http://technet.microsoft.com/en-us/library/cc727312%28v=ws.10%29.aspx - Evt ID 1085 GP client-side extension IE ZoneMapping failed to exec — http://www.winvistatips.com/evt-id-1085-gp-client-side-extension-ie-zonemapping-failed-exec-t706399.html

- Event 1085 — Internet Explorer Zonemapping — http://www.minasi.com/forum/topic.asp?TOPIC_ID=29206

- EventID.net — http://www.eventid.net/display.asp?eventid=1085&eventno=1412&source=Userenv&phase=1

- Event ID 1085 — Internet Explorer Zonemapping failed to execute — http://www.experts-exchange.com/OS/Microsoft_Operating_Systems/Server/2003_Server/Q_24897522.html

.

.

.

UPDATE:

I disabled the original policy and created a new one with only one trusted site address in it. Then I logged into a clean test machine did some testing.What I found after a few hours of testing was; regardless of the site that I have listed in group policy

—

- The HKCUSoftwarePoliciesMicrosoftCurrent versionInternet SettingsZone Map Key registry entry is

always updated with that entry on the workstation. So the workstation’s registry always updates the key with

*.sitename.com per the site that I have set in GP - If I run GPUPDATE /FORCE over and over again, on the same machine, under the same user account, using the same DC I get:

Failure, Failure, Failure, Success, Success, Success, Failure etc

I wasn’t able to determine any pattern to the failures, I tried stopping some of the processes on that machine but didn’t find anything that would make it fail/succeed reliably.

There is no AV or firewalls installed on my test machine

Anyone have any more ideas? I think I might install filemon and try to capture some more data unless there’s a better tool?

- Edited by

Wednesday, August 15, 2012 6:14 AM

Windows Thread, Group Policy Error 1085 in Technical; Hi all,

im getting event ID (1085) for a certain number of computers in the event log and this message …

-

3rd March 2009, 12:03 PM #1

Hi all,

im getting event ID (1085) for a certain number of computers in the event log and this message relating to folder redirection.

«The Group Policy client-side extension Folder Redirection failed to execute. Please look for any errors reported earlier by that extension.».

The error message immediately before this is Event ID 111 and the error message is

«Unable to apply folder redirection policy, initialization failed.».

This is causing real problems because i think its related to another problem where he computers arent loading the user group policies either!

This has really stumped me.

Thanks

James

-

3rd March 2009, 12:39 PM #2

This is typically related to redirecting My Documents, but it can also be linked to Redirecting Start Menus and Desktops too.

Check that users have Full Control of their My Documents. Some users report problems redirecting folders since installing Windows XP SP3, but it’s strange because I have deployed SP3 quite a bit now and haven’t suffered from this problem

-

3rd March 2009, 12:57 PM #3

HI

Is this any help.

Event ID 1085 Source Userenv

Richard

-

3rd March 2009, 02:16 PM #4

Originally Posted by Michael

This is typically related to redirecting My Documents, but it can also be linked to Redirecting Start Menus and Desktops too.

Check that users have Full Control of their My Documents. Some users report problems redirecting folders since installing Windows XP SP3, but it’s strange because I have deployed SP3 quite a bit now and haven’t suffered from this problem

I had this exact issue. Removed SP3 and all worked fine afterwards.

-

3rd March 2009, 02:21 PM #5

Same here.. exact same problem with SP3.. was driving me nuts, until I built a new machine and tested after every update. Stopped working right after SP3…

-

3rd March 2009, 02:23 PM #6

Thanks for the replies

The starange thing is that this only happens on about 5-6 computers. All the others are fine.

Might be a silly question, but can computers have permissions, like users can?

Its just like the 6 computers dont have the correct permissions to read the group policies that invoke the folder redirection and other user policies.

James

-

3rd March 2009, 02:26 PM #7

From memory, I think it’s also related to how you setup your user shares. Under Folder Redirection I use ‘Redirect to the user’s home directory’ and setup their shares as servernameshare$ in AD.

Be interesting to see which method you’re using — both Admiral208 and sippo.

-

3rd March 2009, 02:40 PM #8

We use Basic Redirection and redirect to the users home directory.

We have one shared folder, which is then split into staff and students- which then splits to year joined.

-

3rd March 2009, 03:47 PM #9

Oh well, knocks that theory on the head. Something must be different though!

-

28th June 2011, 11:45 AM #10

I’ve been encountering this error recently. Other symptoms included programs not working correctly, IE moaning about security and other settings — These were tracked to the HKCU (ntuser.dat) being problematic. Odley I think I have finally fixed the problem when I checked the DNS and found a (Same as parent) Address record with the wrong IP address. SOA, and NS records were both correct.

-

22nd September 2011, 01:55 PM #11

Just to dig this post up — I just had this problem with re-directed desktop and start menu folders, the problem was I was re-directing users to a shared desktop and startmenu, but had the ‘Grant user exclusive rights’ box checked. Clearing this fixed it right away.

Hope this is of help to someone.

After some research I’m guessing that the issue is an incorrect wild-card. This is what my trusted sites list looks like (with names removed of course):

http://servername.*

*.internaldomain.com.au

*.domain.com.au

*.domain.*

*.externaldomain.com

*.domain.inernaldomain.com.au

*.domain.*

*.domain/name.*

*.domain.inernaldomain.au*

*.domain.com

Is there something obviously incorrect here?

Does anyone know where I could find an article that clearly outlines the acceptable wildcard syntax for the