Версия ПО: Единый Клиент JaCarta 2.12.2.2260 — 2.13.x

Если у вас Единый Клиент версии 3.х — перейдите по ссылке.

Токены: JaCarta LT

Проблема:

Заблокирован или забыт PIN-код пользователя на JaCarta LT, доступ к памяти заблокирован. Разблокировка PIN-кода пользователя невозможна.

Причина:

При производстве ключевого носителя JaCarta LT не устанавливается PIN-код администратора.

Решение:

Так как на JaCarta LT на производстве не устанавливается PIN-код администратора, то такой токен нельзя разблокировать. Можно выполнить форматирование.

-

Запустите ПО «Единый Клиент JaCarta» 2.12 и выше.

-

Переключитесь в режим администратора.

- Нажмите на кнопку «Storage».

- Нажмите «Форматировать».

- Заполните запрашиваемые строки. В строке запроса PIN-код администратора введите любое значение. После выполнения операции «форматирование» данное значение установится как новый PIN-код администратора.

- Нажмите «Выполнить».

Обращаем Ваше внимание на то, что при выполнении операции «форматирование» всё содержимое токена удаляется!

После форматирования ключевого носителя с установленным PIN-кодом администратора доступна возможность разблокировки PIN-кода пользователя без форматирования.

Если на JaCarta LT был установлен PIN-код администратора и далее был заблокирован или забыт, то выполнить форматирование такого токена в ПО «Единый Клиент JaCarta» нельзя.

В таком случае необходимо выполнить следующее:

- скачайте и установите ПО JC-PROClient. Доступен для скачивания по ссылке — JaCarta PKI для Windows (с обратной совместимостью) 1 или JaCarta PKI для Windows (с обратной совместимостью) 2;

- запустите ПО JC-PROClient, подключите токен JaCarta LT и далее нажмите на кнопку «Инициализация»;

- заполните необходимые строки и нажмите на кнопку «Запуск».

Обращаем Ваше внимание на то, что при выполнении операции «инициализация» всё содержимое токена удаляется!

- После успешного выполнения операции «Инициализация» рекомендуем Вам удалить ПО JC-PROClient с ПК.

Владельцы электронной подписи часто не могут вспомнить пароль от нее. Ситуация грустная, но не безвыходная. Как восстановить доступ к подписи — читайте в статье.

Пароль или пин-код электронной подписи (ЭП или ЭЦП) схож с пин-кодом банковской карты. Он защищает подпись от мошенников, его нужно запомнить или записать на листочек и хранить подальше от самой подписи. Но, в отличие от пин-кода карточки, пароль ЭП редко используют и часто забывают.

Возьмем экономиста Василия. Он получил электронную подпись, установил ее на компьютер, задал пароль, поставил галочку «Запомнить» — и все, больше никогда эту комбинацию не вводил. Но через полгода Василий переехал в другой кабинет и сел за новый компьютер. Попытался установить на него свою подпись, но не получилось — он забыл пароль электронной подписи, а листочек, на который записывал символы, потерял.

В своей беде Василий не одинок — многие владельцы ЭП не могут вспомнить или не знают, где взять пароль электронной подписи. В этой статье расскажем, что делать в подобной ситуации и когда нужно получать новую ЭП.

Что такое пароль и пин-код электронной подписи

На электронную подпись устанавливают один из типов защиты: пароль или пин-код. Разберемся, чем они отличаются.

Пароль от контейнера электронной подписи

Пароль используют для подписи, сохраненной в память компьютера. Он защищает контейнер ЭП — папку с файлами подписи: сертификатом, закрытым и открытым ключами.

Впервые с паролем владелец ЭП встречается, когда выпускает сертификат ЭП и записывает его в реестр компьютера или на обычную флешку (не токен). Придумать пароль нужно самостоятельно — при записи программа КриптоПро CSP покажет окошко, в которое нужно ввести комбинацию чисел, символов и латинских и русских букв.

Далее этот пароль будет запрашиваться при установке подписи на компьютер, ее копировании и при каждом использовании — подписании документов, работе на электронной торговой площадке или входе в сервисы. Если, конечно, не установить галочку «Запомнить пароль».

Пин-код от токена электронной подписи

Пин-код используется для электронной подписи, которая записана на носитель в виде usb-флешки — на токен. Пин защищает токен, поэтому, если мошенники украдут носитель ЭП, то самой подписью они воспользоваться не смогут.

Впервые владелец ЭП должен ввести пин-код при выпуске подписи — когда ее записывают на токен. Если носитель новый, то нужно ввести «заводское» стандартное значение, например, 12345678 для Рутокена. «Заводское» значение лучше сразу изменить на собственное, чтобы его не смогли подобрать злоумышленники.

После этого пин-код понадобится вводить, чтобы установить сертификат подписи на компьютер, использовать и копировать ЭП, работать с ней за новым компьютером. Чтобы не вводить комбинацию каждый раз, можно нажать галочку «Запомнить пароль». Главное в таком случае самим не забыть последовательность символов.

Как восстановить пароль электронной подписи

Если пароль и пин-код подписи не удается вспомнить, то восстановить его не получится. В этом не поможет даже удостоверяющий центр, выпустивший сертификат, — он не хранит пароли ЭП. Поэтому нужно пытаться вспомнить заветную комбинацию или подобрать ее.

Забыл пароль подписи

Пароль от контейнера ЭП можно вводить неограниченное количество раз. Поэтому можно спокойно подбирать к подписи все знакомые комбинации: важные даты или код из смс, которую при выпуске сертификата присылал удостоверяющий центр. Возможно, именно этот код случайно установили на контейнер в качестве защиты.

Если подобрать пароль не удается, то доступ к сертификату можно вернуть в некоторых случаях. Если раньше пароль сохраняли на компьютере — нажимали галочку «Запомнить», то иногда такой контейнер можно скопировать без ввода пароля. Попытайтесь скопировать папку со всеми файлами подписи на другое устройство или токен. Если в процессе у вас не спросят пароль, то можно продолжать работать с ЭП.

Если не получается ни скопировать подпись, ни вспомнить пароль ЭЦП, то остается только одно — получить новый сертификат ЭП. Для этого нужно отозвать старый в удостоверяющем центре и подать документы и заявку на выпуск нового. На контейнер новой подписи стоит установить пароль, который легко запомнить, но который не угадают мошенники.

Забыл пин-код токена

Восстановить забытый пин-код токена тоже невозможно. Именно из-за этого токен — надежный носитель ЭП: если его украдут мошенники, то пин-код защитит подпись от них.

Однако для владельца ЭП есть два способа, которые помогут подобрать нужную комбинацию.

Решение №1. Заводской пароль.

По умолчанию на новом токене установлен стандартный пин-код от производителя. Можно ввести его, чтобы вернуть доступ к сертификату ЭП. Для разных носителей подойдут разные значения:

- «Рутокен», eSmart, JaCarta и JaCarta LT— 12345678,

- если носитель eSmart, JaCarta или JaCarta LT получен у производителя, а не в Контуре — 1234567890,

- eToken — 1234567890, eToken,

- Jacarta SE — 1111111 для PKI-части и 0987654321 для ГОСТ части.

Если «заводская» комбинация к токену не подходит, значит ее сменили при записи сертификата. Тогда вернуть доступ к ЭП можно только одним способом — подобрать правильные символы.

Решение №2. Подбор пин-кода и права администратора

На то, чтобы подобрать пин-код к токену, есть десять попыток. После десятого неверного ввода символов заблокируется.

Иногда количество попыток ввода можно увеличить. Для этого нужно зайти на токен в качестве администратора и разблокировать пин-код:

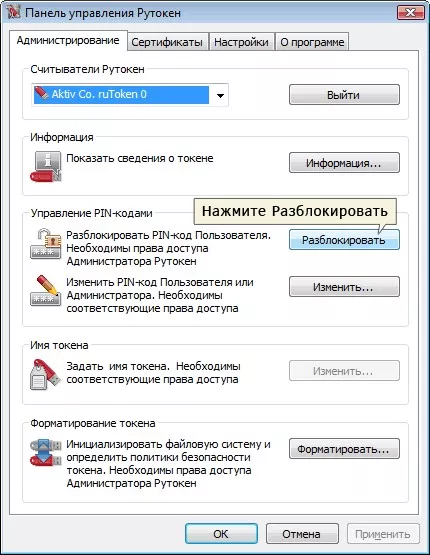

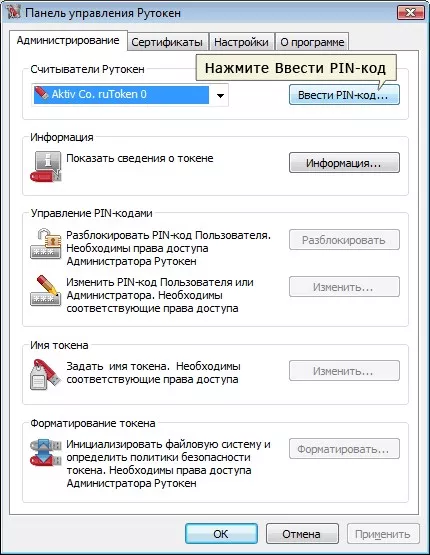

- Перейти в панель управления токеном. Например, если используется носитель «Рутокен», то нужно перейти в Пуск — Панель управления — Панель управления «Рутокен» — вкладка «Администрирование».

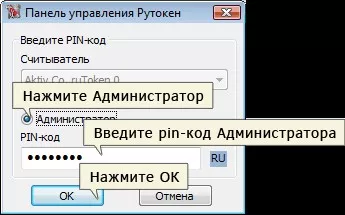

- Ввести пин-код администратора. Стандартное значение устанавливает производитель: для «Рутокена» — 87654321, для Jacarta SE — 00000000 для PKI-части и 1234567890 для ГОСТ части. Если стандартное значение администратора не подошло, значит его сменили, и нужно вспоминать установленную комбинацию. На это есть десять попыток, потом токен окончательно заблокируется.

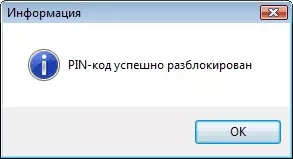

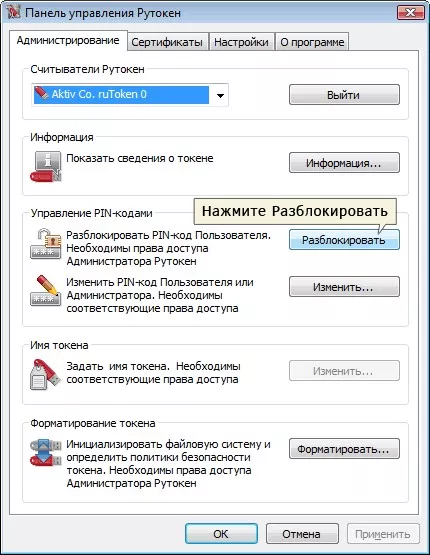

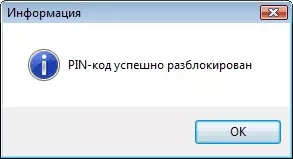

- Разблокировать пин-код токена. Для этого на вкладке «Администрирование» нажать «Разблокировать».

Также, если пин-код администратора известен, то можно сбросить попытки ввода другим способом — через КриптоПро CSP:

- Открыть КриптоПро CSP, перейти на вкладку «Оборудование» и нажать кнопку «Настроить типы носителей».

- Выбрать свой токен. Открыть его свойства и перейти в раздел «Информация».

- Разблокировать пин-код.

После разблокировки счетчик попыток ввода сбросится. Но даже тогда, пока правильную комбинацию к токену не введут, доступ будет закрыт и использовать подпись не получится.

Если вспомнить или изменить нужную комбинацию не удалось, придется получать новый сертификат подписи в УЦ: отозвать старый сертификат и получить новый. Токен можно использовать старый — можете отформатировать носитель, тогда старый пин-код и сертификат удалятся. Отметим, что отформатировать токены марок Рутокен, eToken, JaCarta LT можно без прав администратора. Но для форматирования носителя Jacarta SE нужно знать администраторский пин.

При записи подписи на новый токен советуем поменять стандартный пин-код носителя на собственный. Это, конечно, может привести к тому, что комбинация вновь потеряется. Но лучше получить новый сертификат, чем пострадать от мошенников, которые смогли взломать «заводское» значение на токене и подписали украденной ЭП важные документы.

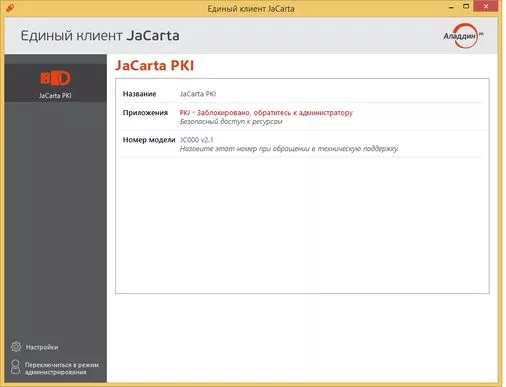

Если вы забыли пин-код администратора JaCarta для RSA-ключа, появится окно с ошибкой «Ошибка авторизации. PIN-код заблокирован и не может быть использован«.

Внимание! Процесс инициализации не только сбросит пин-код администратора, но и удалит RSA-ключ с носителя JaCarta!

Если вы поменяли стандартный пин-код и забыли его, то в вашем случае поможет только инициализация с полным удалением информации с JaCarta.

Для разблокирования пин-кода администратора выполните следующие действия:

ВНИМАНИЕ!

Если вами были утеряны (заблокированы) пин-коды от вкладки ГОСТ, то ключ JaCarta полностью теряет свой функционал, работать с ним больше не получится. Таковы требования ФСБ России для ГОСТ апплета.

Содержание

- 1 Что делать, если при введении пин гост рутокен появляется ошибка

- 2 Основные понятия

- 3 Pin код и безопасность данных приложения android. как правильно реализовать?

- 4 Как настроить параметры для нового пин-кода рутокен

- 5 Как придумать надежный пин для рутокен и сменить пароль

- 6 Как снять блокировку пин-кода rutoken

- 7 Настройка с pin-кодом с помощью wps (wi-fi protected setup)

- 8 Носители esmart/jacarta/jacarta lt:

- 9 Носители rutoken s/lite/эцп 2.0:

- 10 Носитель etoken:

- 11 Пин-коды рутокен для егаис (гост и rki)

- 12 Пин-коды рутокен для пользователя и администратора

- 13 Разблокировать

- 14 Стандартный пин-код для токена. особенности работы. –

- 15 Управление пин-кодами пользователя и администратора рутокен

- 15.1 Узнайте больше о Huawei

Что делать, если при введении пин гост рутокен появляется ошибка

Вы вводите пин ГОСТ Рутокен 12345678, но система выдает ошибку? Существует несколько причин подобного сбоя. Наиболее вероятная — изменение пароля. Если PIN не менялся вами, возможно, в УЦ было установлено другое значение, например, 123456789. Еще один вариант — блокировка (автоматическая или администратором), о снятии которой мы рассказали выше.

Основные понятия

Ключевой носитель (Электронный идентификатор) — это компактное устройство в виде USB-брелка, которое служит для авторизации пользователя в сети или на локальном компьютере, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных.

USB-флеш-накопитель (сленг. флешка, флэшка , флеш-драйв) — запоминающее устройство, использующее в качестве носителя флеш-память, и подключаемое к компьютеру или иному считывающему устройству по интерфейсу USB.

ПИН (англ. Personal Identification Number — персональный идентификационный номер) — аналог пароля

Защищенный носитель — это компактное устройство, предназначенное для безопасного хранения электронной подписи. Представляет собой устройство в виде USB-флешки с защищенной паролем картой памяти, на которой хранится информация для создания электронной подписи.

Если в качестве ключевого носителя используется защищенный носитель, то следует указать стандартный pin-код ознакомившись со списком ниже в зависимости от того какой носитель используется:

Pin код и безопасность данных приложения android. как правильно реализовать?

Добрый день. Разбираюсь с безопасным хранением информации в своем приложении для Android, и столкнулся с интересным моментом: можно ли считать PIN код для входа в приложение (самопальный) достаточной защитой?

Допустим, у злоумышленника есть физических доступ к устройству (ну украл он его, почему нет? чем не сценарий атаки?). В самом простом случае, если разработчик не задумался о безопасности хранения данных, можно или банально открыть приложение и получить доступ ко всей интересной злоумышленнику информации, или же слить файл Бд (sqlite, например) и расковыряв его вытянуть все данные. отсюда напрашиваются следующие выводы:

1. Необходима защита для входа в приложение (PIN код или пароль)

2. Необходимо хранить все данные в зашифрованном виде.

Идея проста – у пользователя есть некий, заданный им, мастер-ключ, которым шифруется вся информация (БД). Ключ большой и длинный, и чтобы при каждом входе в приложение пользователю не надо было его вводить, вводим новую сущность – PIN код для входа в приложение (код из 4 цифр). Сам мастер-ключ хранится на этом же устройстве в зашифрованном виде, и ключом является PIN код (точнее, производная от него. Например, MD5 хеш). В данном случае все выглядит очень безопасно, не так ли? Но если подумать, смоделировать ситуацию. то все становится гораздо печальнее.

Допустим, злоумышленник выкрал девайс жертвы, и слил зашифрованную БД приложения. Далее, злоумышленник может банальным брутфорсом (10^4 комбинаций – мелочь) перебрать все возможные варианты PIN кода, пока не найдет нужный. Для этого необходимо знать алгоритм работы приложения, что не является существенной проблемой. Одно из правил защиты информации гласит: нельзя считать защищенной систему, вся защита которой заключается в секрете механизма защиты (перефразировал своими словами для подходящего случая). Узнать методику защиты не составляет большого труда. Далее, если процедура дешифровки БД выдает даже полную белиберду, злоумышленнику достаточно расковырять копию БД с известным PIN кодом (поставить приложение на свой девайс, установить PIN, заполнить данные, расковырять БД) и найти структуру хранения данных, а точнее сигнатуры данных (Например JSON – {_id: x, name: “xxxx”} и прогнать все варианты дешифровки через простой сигнатурный поиск (даже простой regex справится с задачей). А далее мы получаем:

1. Всю “защищенную” и “приватную” информацию пользователя

2. Заведомо корректный PIN для входа в приложение.

И неизвестно ,что хуже. Допустим, что приложение для банк-клиента защищено именно так. В таком случае, зная PIN для входа в приложение и имея физический доступ к девайсу перевести все средства пользователя себе (PIN известен, СМС придет на это самое устройство) для злоумышленника не составляет труда.

Отсюда возникает вывод: если вся защита построена на PIN коде (уязвим для перебора) и имеется возможность провести брутфорс – защита не стоит ничего. Но при этом все банковские приложения используют этот (или похожий) механизм защиты.

Отсюда вопрос:

1. Действительно ли все так плохо и нельзя доверять подобным приложениям?

2. Реально ли разработать нормальную, устойчивую к взлому систему с использованием PIN кода для входа (не графический ключ и отпечаток пальца, а именно коротккий и легко перебираемый код)? Если да – то как?

З.Ы. Уверен, что чего-то важного я не знаю, и это мешает разобраться в вопросе.

UPD:

В общем и целом задачка выглядит неразрешимой. Т.к. есть “черный ящик” – наше приложение, установленное на девайсе. Для получения всех данных нужно знать только четырехзначный пин, а он брутфорсится на раз. Считается., что имея на руках девайс, злоумышленник может выковырять любые данные оттуда. А отсюда вопрос – верно ли последнее утверждение? Может, есть какое-то супер защищенное хранилище Android? Локально хранящееся на устройстве, и которое достаточно сложно взломать? Если приложение будет иметь доступ туда – писать туда ключик, и задача решена. Но что это за загадочное место?

UPD2:

Итак, нашел эту статью. Все достаточно понятно расписано. Вывод простой – хранить ключи надо в KeyStore, но это не спасение, если девайс рутован. Нужно проверять, рутован ли девайс, и предупреждать пользователя. НО! Насколько я понял, есть возможность рутировать девайс без потери данных, а это означает, что злоумышленник может рутировать девайс, сохранив все данные, и расковырять KeyStore. Беда.

Но если не вдаваться в проблему рутования, то решение выглядит следующим образом: по PIN коду происходит вход в приложение, а приложение вытягивает ключ, сгенерированный при первом запуске приложения, из KeyStore и им расшифровывает БД. При этом не сохраняет расшифрованные данные в незащищенном месте (часто это используют для увеличения скорости работы приложения, этакое кеширование данных), т.к. эти данные можно вытянуть без проблем.

Теперь понятно, почему многие банковские приложения не запускаются на рутированных девайсах. Но это не решает проблемы рутирования без потери данных. Т.е. допустим, что злоумышленник умыкнул мой НЕ рутованный девайс, рутанул его, вытянул из KeyStore ключик для приложения банк-клиента, и вытянул мои данные. При этом, для проверки корректности PIN, необходимо где-то хранить его хэш (зашифрованный, соленый – и что? И соль и пароль шифрования лежит в уже доступном для злоумышленника KeyStore). Таким образом полным перебором можно подобрать PIN для входа в приложение, зайти в приложение и перевести все средства. Снести все банковские приложения, что-ли?))

Как настроить параметры для нового пин-кода рутокен

В разделе «Политики качества …» («Настройки») можно задать базовые критерии оценки надежности пин-кода Рутокен. Изначально «слабым» считается вариант, который состоит из одного повторяющегося символа. Администратор может запретить выбор простых комбинаций, а также ограничить их минимальную длину. Для изменения политик необходимо проставить «галочки» напротив нужных пунктов, а затем кликнуть «ОК» и «Применить».

При наличии администраторского доступа к ПК можно изменять политики качества через «Групповые политики». Для этого необходимо зайти через «Пуск» в раздел «Выполнить» и ввести команду gpedit.msc в поле «Открыть». Далее следует ввести команду, в которой указать путь к файлу rt.Drivers.exe, определенный ключ инсталлятора и его значение. Полный список ключей можно найти в инструкции на странице 14.

Как придумать надежный пин для рутокен и сменить пароль

Для каждого устройства Рутокен необходимо придумывать уникальную пару надежных пин-кодов. Комбинируйте буквы, цифры и символы, стараясь избегать распространенных «клише» вроде qwerty или 0000. Не используйте имена, фамилии, даты и названия, которые имеют к вам какое-либо отношение (например, имя жены или день рождения дочери).

- Подключите USB-носитель к ПК и запустите панель управления.

- Выберите название токена, укажите роль (Пользователь или Администратор) и введите соответствующий ПИН.

- В разделе «Администрирование» найдите секцию «Изменить ПИН-коды…» и кликните «Изменить».

В открывшемся окне выберите роль, а затем введите и подтвердите новый вариант. Нажмите «ОК».

Как снять блокировку пин-кода rutoken

После 10 ошибочных попыток пин-код Rutoken блокируется. Администратор может снять блокировку с пользовательского пароля, нажав кнопку «Разблокировать» напротив соответствующей секции («вкладка «Администрирование»).

Блокировка администраторского PIN-кода снимается только путем сброса всех настроек при возврате к заводскому состоянию. Кликните «Форматировать» напротив секции «Инициализировать файловую систему…» («Администрирование»). Укажите имя носителя и новый пароль.

Настройка с pin-кодом с помощью wps (wi-fi protected setup)

Если точка беспроводного доступа/маршрутизатор поддерживает WPS (способ с использованием PIN-кода), настройка устройства не составит труда. Подключение с использованием PIN-кода (личного идентификационного номера) — это один из способов подключения, разработанный Wi-Fi Alliance®. Введя PIN-код, созданный заявителем (используемое устройство), в регистратор (устройство, управляющее беспроводной локальной сетью), можно настроить параметры беспроводной сети и безопасности. Инструкции по доступу к режиму WPS см. в руководстве пользователя, прилагаемом к беспроводной точке доступа/маршрутизатору.

Носители esmart/jacarta/jacarta lt:

- Стандартный пин-код на таких токенах: 12345678

Носители rutoken s/lite/эцп 2.0:

- 12345678 – пользователь

- 87654321 – администратор

Носитель etoken:

- Стандартный пин-код пользователя: 1234567890

Пин-коды рутокен для егаис (гост и rki)

Процедура настройки рабочего места для ЕГАИС состоит из нескольких этапов, на трех из которых вводится PIN ключевого идентификатора. Сначала пин-код Рутокен (ГОСТ) 12345678 запрашивается системой при первом переходе в Личный кабинет (после проверки компьютера на наличие требуемого ПО).

Далее организация направляет запрос в ФНС, а после подтверждения (занимает около 5 дней) получает RSA(RKI)-ключ. На этом этапе стандартная комбинация 12345678 вводится дважды — сначала при создании запроса на сертификат для передачи в удостоверяющий центр, а затем при формировании транспортного RSA-ключа в Личном кабинете.

Важно: для упрощения процедуры настройки рекомендуем использовать заводской пароль по умолчанию, который в дальнейшем можно изменить.

Пин-коды рутокен для пользователя и администратора

Владелец устройства вводит пароль для подтверждения каждого значимого действия. Например, для смены криптопровайдера через панель управления, входа в ЕГАИС или на портал Росреестра, регистрации онлайн-кассы в ИФНС или подачи заявки на участие в аукционе. Форма запроса появляется на разных этапах — от регистрации на интернет-площадках до смены настроек доступа.

Первый раз PIN-код используется еще на «старте» работы с носителем — после установки драйверов и запуска панели управления. Для выполнения дальнейших операций требуется выбрать сертификат из списка (если их несколько) и ввести пользовательский пин Рутокен по умолчанию.

Разблокировать

Если вы несколько (как правило, 10) раз ввели неверный PIN-код пользователя, носитель блокируется. Для того чтобы разблокировать:

JaCarta SE

- Запустите «Единый клиент JaCarta» и переключитесь в режим администрирования.

- Перейдите на вкладку приложения, PIN-код к которому заблокирован (PKI или ГОСТ), и нажмите «Разблокировать PIN-код пользователя».

- В окне разблокировки введите:

- Если заблокирован PIN-код приложения ГОСТ — только PIN администратора.

При разблокировке PIN-кода приложения ГОСТ восстанавливается количество попыток ввода пароля, при этом смены пользовательского PIN-кода не происходит.

Чтобы изменить пользовательский PIN-код ГОСТ или PIN-код администратора (если он был забыт, но не заблокирован), необходимо выполнить инициализацию. При этом все ключи будут удалены.

Если PIN-код администратора был заблокирован, доступ к JaCarta SE не восстановить. Приобретите ЭП на новом носителе.

JaCarta LT

- Запустите «Единый клиент JaCarta» и переключитесь в режим администрирования.

- Перейдите на вкладку «STORAGE», и нажмите «Разблокировать PIN-код пользователя» — в окне с предупреждением нажмите «ОК».

- В окне разблокировки введите PIN-код администратора. Если пароль верный, будет восстановлено количество попыток ввода PIN-кода пользователя.

Если перед генерацией ЭП при инициализации был указан только PIN-код пользователя и носитель заблокирован, при разблокировке будет ошибка: «Ошибка авторизации. Pin-код пользователя еще не был проинициализирован».

Стандартный пин-код для токена. особенности работы. –

Токены, электронные ключи для доступа к важной информации, приобретают всю большую популярность в России. Токен сейчас – не только средство для аутентификации в операционной системе компьютера, но и удобное устройство для хранения и предъявления персональной информации: ключей шифрования, сертификатов, лицензий, удостоверений. Токены надежнее стандартной пары “логин/пароль” за счет механизма двухфакторной идентификации: то есть пользователь не только должен иметь в наличии носитель информации (непосредственно сам токен), но и знать PIN-код.

Основных форм-факторов, в которых выпускаются токены, три: USB-токен, смарт-карта и брелок. Защита при помощи PIN-кода чаще всего встречается в USB-токенах, хотя последние модели USB-токенов выпускаются с возможностью установки RFID-метки и с жидкокристаллическим дисплеем для генерации одноразовых паролей.

Остановимся подробнее на принципах функционирования токенов с PIN-кодом. PIN-код – это специально заданный пароль, который разбивает процедуру аутентификации на два этапа: присоединение токена к компьютеру и ввод собственно PIN-кода.

Наиболее популярные модели токенов на современном электронном рынке России – Рутокен, eToken от компании “Аладдин”, и электронный ключ от компании “Актив”. Рассмотрим наиболее часто задаваемые вопросы касательно PIN-кодов для токена на примере токенов этих производителей.

1. Какой PIN-код используется по умолчанию?

В таблице ниже представлены информация о PIN-кодах по умолчанию для токенов Рутокен и eToken. Пароль по умолчанию отличается для разных уровней владельцев.

| Владелец | Пользователь | Администратор |

| Рутокен | 12345678 | 87654321 |

| eToken |

1234567890 | По умолчанию пароль администратора не устанавливается. Может быть установлен через панель управления только для моделей eToken PRO, eToken NG- FLASH, eToken NG-OTP. |

| JaCarta PKI | 11111111

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код – 1234567890 |

00000000

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код не установлен |

| JaCarta-2 ГОСТ |

1234567890 |

PUK-код для разблокирования – 0987654321 |

| JaCarta PKI/2ГОСТ | Для PKI-функционала: 11111111

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код – 1234567890 Для ГОСТ-функционала: PIN-код не задан |

Для PKI-функционала: 00000000

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код не установлен Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/ГОСТ/SE | Для PKI-функционала: 11111111

Для ГОСТ-функционала: 0987654321 |

Для PKI-функционала: 00000000

Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/BIO | 11111111 | 00000000 |

| JaCarta PKI/Flash | 11111111 | 00000000 |

| ESMART Token | 12345678 | 12345678 |

| карта IDPrime | 0000 | 48 нулей |

| JaCarta PRO/JaCarta LT | 1234567890 | 1234567890 |

2. Надо ли изменять PIN-код по умолчанию? Если да, то в какой момент работы с токеном?

PIN-код по умолчанию настоятельно рекомендуется изменить сразу после старта работы с токеном.

3. Что делать, если PIN-коды на токене неизвестны, а PIN-код по умолчанию уже сброшен?

Единственный выход — полностью очистить (отформатировать) токен.

4. Что делать, если PIN-код пользователя заблокирован?

Разблокировать PIN-код пользователя можно через панель управления токена. Для выполнения этой операции необходимо знать PIN-код администратора.

5. Что делать, если PIN-код администратора заблокирован?

Разблокировать PIN-код администратора невозможно. Единственный выход — полностью очистить (отформатировать) токен.

6. Какие меры безопасности предприняты производителями для снижения риска подбора пароля?

Основные пункты политики безопасности для PIN-кодов USB-токенов компаний “Аладдин” и “Актив” представлены в таблице ниже. Проанализировав данные таблицы можно сделать вывод, что eToken предположительно будет иметь более защищенный пин код. Рутокен, хоть и позволяет задавать пароль всего из одного символа, что небезопасно, по остальным параметрам не уступает продукту компании “Аладдин”.

| Параметр | eToken | Рутокен |

| Минимальная длина PIN-кода | 4 | 1 |

|

Состав PIN-кода |

Буквы, цифры, специальные символы | Цифры, буквы латинского алфавита |

|

Рекомендуемая длина PIN-кода |

Больше или равно 7 | До 16 |

|

Администрирование безопасности PIN-кода |

Есть | Есть |

|

Защита от атак с использованием методов полного перебора и подбора по словарю |

Есть | Есть |

|

Значение по умолчанию счетчика неправильного ввода |

15 | 15 |

|

Возможность менять значение счетчика неправильного ввода |

Есть | Есть |

|

Автоматическая блокировка при превышении количества попыток неправильного ввода |

Есть | Есть |

|

Обнуление счетчика при первой успешной попытке ввода PIN-кода |

Есть | Есть |

Важность сохранения PIN-кода в секрете известна всем тем, кто использует токены в личных целях, хранит на нем свою электронную подпись, доверяет электронному ключу информацию не только личного характера, но и детали своих бизнес-проектов. Токены компаний “Аладдин” и “Актив” обладают предустановленными защитными свойствами и вместе с определенной долей предосторожности, которая будет проявлена пользователем, снижают риск подбора пароля до минимума.

Программные продукты Рутокен и eToken представлены

в интернет-магазине Cryptostore.ru

в различных конфигурациях и форм-факторах. Предлагаемый ассортимент позволит вам выбрать именно ту модель токена, которая наиболее отвечает вашим требованиям, будь то

токен в виде USB-брелока

или

электронный ключ, дополненный флэш-картой для хранения ваших данных

.

Управление пин-кодами пользователя и администратора рутокен

Стандартные комбинации цифр — 12345678 и 87654321 — можно найти в большинстве статей и инструкций по работе с Рутокен. «Заводские» пароли не обеспечивают защиты данных, поэтому их стоит использовать только на начальном этапе — для настройки и тестирования устройства. Для дальнейшей безопасной работы замените стандартные цифровые комбинации на более сложные буквенно-цифровые сочетания.

Права на смену пользовательского ПИН-кода имеет либо Пользователь, либо Администратор, либо Пользователь с Администратором. По умолчанию установлен первый вариант, но при форматировании можно выбрать любую политику.

Администратор Рутокен может не только сменить свой пин-код, но и установить определенные ограничения по выбору нового пользовательского пароля. С этой целью настраиваются политики качества, в числе которых:

- минимальное количество символов (1-16);

- запрет на использование комбинации по умолчанию;

- запрет на использование комбинации из одинаковых символов (например, 1111);

- разрешение на использование кириллицы и латиницы;

- запрет на выбор ПИН-кода только из цифр или только из букв;

- указание минимального количества попыток ввода;

- определение «слабых», «средних» и «сильных» паролей.

Для смены изначальных политик качества перейдите в раздел «Настройки».

Содержание

- 1 Что делать, если при введении пин гост рутокен появляется ошибка

- 2 Основные понятия

- 3 Pin код и безопасность данных приложения android. как правильно реализовать?

- 4 Как настроить параметры для нового пин-кода рутокен

- 5 Как придумать надежный пин для рутокен и сменить пароль

- 6 Как снять блокировку пин-кода rutoken

- 7 Настройка с pin-кодом с помощью wps (wi-fi protected setup)

- 8 Носители esmart/jacarta/jacarta lt:

- 9 Носители rutoken s/lite/эцп 2.0:

- 10 Носитель etoken:

- 11 Пин-коды рутокен для егаис (гост и rki)

- 12 Пин-коды рутокен для пользователя и администратора

- 13 Разблокировать

- 14 Стандартный пин-код для токена. особенности работы. –

- 15 Управление пин-кодами пользователя и администратора рутокен

- 15.1 Узнайте больше о Huawei

Что делать, если при введении пин гост рутокен появляется ошибка

Вы вводите пин ГОСТ Рутокен 12345678, но система выдает ошибку? Существует несколько причин подобного сбоя. Наиболее вероятная — изменение пароля. Если PIN не менялся вами, возможно, в УЦ было установлено другое значение, например, 123456789. Еще один вариант — блокировка (автоматическая или администратором), о снятии которой мы рассказали выше.

Основные понятия

Ключевой носитель (Электронный идентификатор) — это компактное устройство в виде USB-брелка, которое служит для авторизации пользователя в сети или на локальном компьютере, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных.

USB-флеш-накопитель (сленг. флешка, флэшка , флеш-драйв) — запоминающее устройство, использующее в качестве носителя флеш-память, и подключаемое к компьютеру или иному считывающему устройству по интерфейсу USB.

ПИН (англ. Personal Identification Number — персональный идентификационный номер) — аналог пароля

Защищенный носитель — это компактное устройство, предназначенное для безопасного хранения электронной подписи. Представляет собой устройство в виде USB-флешки с защищенной паролем картой памяти, на которой хранится информация для создания электронной подписи.

Если в качестве ключевого носителя используется защищенный носитель, то следует указать стандартный pin-код ознакомившись со списком ниже в зависимости от того какой носитель используется:

Pin код и безопасность данных приложения android. как правильно реализовать?

Добрый день. Разбираюсь с безопасным хранением информации в своем приложении для Android, и столкнулся с интересным моментом: можно ли считать PIN код для входа в приложение (самопальный) достаточной защитой?

Допустим, у злоумышленника есть физических доступ к устройству (ну украл он его, почему нет? чем не сценарий атаки?). В самом простом случае, если разработчик не задумался о безопасности хранения данных, можно или банально открыть приложение и получить доступ ко всей интересной злоумышленнику информации, или же слить файл Бд (sqlite, например) и расковыряв его вытянуть все данные. отсюда напрашиваются следующие выводы:

1. Необходима защита для входа в приложение (PIN код или пароль)

2. Необходимо хранить все данные в зашифрованном виде.

Идея проста – у пользователя есть некий, заданный им, мастер-ключ, которым шифруется вся информация (БД). Ключ большой и длинный, и чтобы при каждом входе в приложение пользователю не надо было его вводить, вводим новую сущность – PIN код для входа в приложение (код из 4 цифр). Сам мастер-ключ хранится на этом же устройстве в зашифрованном виде, и ключом является PIN код (точнее, производная от него. Например, MD5 хеш). В данном случае все выглядит очень безопасно, не так ли? Но если подумать, смоделировать ситуацию. то все становится гораздо печальнее.

Допустим, злоумышленник выкрал девайс жертвы, и слил зашифрованную БД приложения. Далее, злоумышленник может банальным брутфорсом (10^4 комбинаций – мелочь) перебрать все возможные варианты PIN кода, пока не найдет нужный. Для этого необходимо знать алгоритм работы приложения, что не является существенной проблемой. Одно из правил защиты информации гласит: нельзя считать защищенной систему, вся защита которой заключается в секрете механизма защиты (перефразировал своими словами для подходящего случая). Узнать методику защиты не составляет большого труда. Далее, если процедура дешифровки БД выдает даже полную белиберду, злоумышленнику достаточно расковырять копию БД с известным PIN кодом (поставить приложение на свой девайс, установить PIN, заполнить данные, расковырять БД) и найти структуру хранения данных, а точнее сигнатуры данных (Например JSON – {_id: x, name: “xxxx”} и прогнать все варианты дешифровки через простой сигнатурный поиск (даже простой regex справится с задачей). А далее мы получаем:

1. Всю “защищенную” и “приватную” информацию пользователя

2. Заведомо корректный PIN для входа в приложение.

И неизвестно ,что хуже. Допустим, что приложение для банк-клиента защищено именно так. В таком случае, зная PIN для входа в приложение и имея физический доступ к девайсу перевести все средства пользователя себе (PIN известен, СМС придет на это самое устройство) для злоумышленника не составляет труда.

Отсюда возникает вывод: если вся защита построена на PIN коде (уязвим для перебора) и имеется возможность провести брутфорс – защита не стоит ничего. Но при этом все банковские приложения используют этот (или похожий) механизм защиты.

Отсюда вопрос:

1. Действительно ли все так плохо и нельзя доверять подобным приложениям?

2. Реально ли разработать нормальную, устойчивую к взлому систему с использованием PIN кода для входа (не графический ключ и отпечаток пальца, а именно коротккий и легко перебираемый код)? Если да – то как?

З.Ы. Уверен, что чего-то важного я не знаю, и это мешает разобраться в вопросе.

UPD:

В общем и целом задачка выглядит неразрешимой. Т.к. есть “черный ящик” – наше приложение, установленное на девайсе. Для получения всех данных нужно знать только четырехзначный пин, а он брутфорсится на раз. Считается., что имея на руках девайс, злоумышленник может выковырять любые данные оттуда. А отсюда вопрос – верно ли последнее утверждение? Может, есть какое-то супер защищенное хранилище Android? Локально хранящееся на устройстве, и которое достаточно сложно взломать? Если приложение будет иметь доступ туда – писать туда ключик, и задача решена. Но что это за загадочное место?

UPD2:

Итак, нашел эту статью. Все достаточно понятно расписано. Вывод простой – хранить ключи надо в KeyStore, но это не спасение, если девайс рутован. Нужно проверять, рутован ли девайс, и предупреждать пользователя. НО! Насколько я понял, есть возможность рутировать девайс без потери данных, а это означает, что злоумышленник может рутировать девайс, сохранив все данные, и расковырять KeyStore. Беда.

Но если не вдаваться в проблему рутования, то решение выглядит следующим образом: по PIN коду происходит вход в приложение, а приложение вытягивает ключ, сгенерированный при первом запуске приложения, из KeyStore и им расшифровывает БД. При этом не сохраняет расшифрованные данные в незащищенном месте (часто это используют для увеличения скорости работы приложения, этакое кеширование данных), т.к. эти данные можно вытянуть без проблем.

Теперь понятно, почему многие банковские приложения не запускаются на рутированных девайсах. Но это не решает проблемы рутирования без потери данных. Т.е. допустим, что злоумышленник умыкнул мой НЕ рутованный девайс, рутанул его, вытянул из KeyStore ключик для приложения банк-клиента, и вытянул мои данные. При этом, для проверки корректности PIN, необходимо где-то хранить его хэш (зашифрованный, соленый – и что? И соль и пароль шифрования лежит в уже доступном для злоумышленника KeyStore). Таким образом полным перебором можно подобрать PIN для входа в приложение, зайти в приложение и перевести все средства. Снести все банковские приложения, что-ли?))

Как настроить параметры для нового пин-кода рутокен

В разделе «Политики качества …» («Настройки») можно задать базовые критерии оценки надежности пин-кода Рутокен. Изначально «слабым» считается вариант, который состоит из одного повторяющегося символа. Администратор может запретить выбор простых комбинаций, а также ограничить их минимальную длину. Для изменения политик необходимо проставить «галочки» напротив нужных пунктов, а затем кликнуть «ОК» и «Применить».

При наличии администраторского доступа к ПК можно изменять политики качества через «Групповые политики». Для этого необходимо зайти через «Пуск» в раздел «Выполнить» и ввести команду gpedit.msc в поле «Открыть». Далее следует ввести команду, в которой указать путь к файлу rt.Drivers.exe, определенный ключ инсталлятора и его значение. Полный список ключей можно найти в инструкции на странице 14.

Как придумать надежный пин для рутокен и сменить пароль

Для каждого устройства Рутокен необходимо придумывать уникальную пару надежных пин-кодов. Комбинируйте буквы, цифры и символы, стараясь избегать распространенных «клише» вроде qwerty или 0000. Не используйте имена, фамилии, даты и названия, которые имеют к вам какое-либо отношение (например, имя жены или день рождения дочери).

- Подключите USB-носитель к ПК и запустите панель управления.

- Выберите название токена, укажите роль (Пользователь или Администратор) и введите соответствующий ПИН.

- В разделе «Администрирование» найдите секцию «Изменить ПИН-коды…» и кликните «Изменить».

В открывшемся окне выберите роль, а затем введите и подтвердите новый вариант. Нажмите «ОК».

Как снять блокировку пин-кода rutoken

После 10 ошибочных попыток пин-код Rutoken блокируется. Администратор может снять блокировку с пользовательского пароля, нажав кнопку «Разблокировать» напротив соответствующей секции («вкладка «Администрирование»).

Блокировка администраторского PIN-кода снимается только путем сброса всех настроек при возврате к заводскому состоянию. Кликните «Форматировать» напротив секции «Инициализировать файловую систему…» («Администрирование»). Укажите имя носителя и новый пароль.

Настройка с pin-кодом с помощью wps (wi-fi protected setup)

Если точка беспроводного доступа/маршрутизатор поддерживает WPS (способ с использованием PIN-кода), настройка устройства не составит труда. Подключение с использованием PIN-кода (личного идентификационного номера) — это один из способов подключения, разработанный Wi-Fi Alliance®. Введя PIN-код, созданный заявителем (используемое устройство), в регистратор (устройство, управляющее беспроводной локальной сетью), можно настроить параметры беспроводной сети и безопасности. Инструкции по доступу к режиму WPS см. в руководстве пользователя, прилагаемом к беспроводной точке доступа/маршрутизатору.

Носители esmart/jacarta/jacarta lt:

- Стандартный пин-код на таких токенах: 12345678

Носители rutoken s/lite/эцп 2.0:

- 12345678 – пользователь

- 87654321 – администратор

Носитель etoken:

- Стандартный пин-код пользователя: 1234567890

Пин-коды рутокен для егаис (гост и rki)

Процедура настройки рабочего места для ЕГАИС состоит из нескольких этапов, на трех из которых вводится PIN ключевого идентификатора. Сначала пин-код Рутокен (ГОСТ) 12345678 запрашивается системой при первом переходе в Личный кабинет (после проверки компьютера на наличие требуемого ПО).

Далее организация направляет запрос в ФНС, а после подтверждения (занимает около 5 дней) получает RSA(RKI)-ключ. На этом этапе стандартная комбинация 12345678 вводится дважды — сначала при создании запроса на сертификат для передачи в удостоверяющий центр, а затем при формировании транспортного RSA-ключа в Личном кабинете.

Важно: для упрощения процедуры настройки рекомендуем использовать заводской пароль по умолчанию, который в дальнейшем можно изменить.

Пин-коды рутокен для пользователя и администратора

Владелец устройства вводит пароль для подтверждения каждого значимого действия. Например, для смены криптопровайдера через панель управления, входа в ЕГАИС или на портал Росреестра, регистрации онлайн-кассы в ИФНС или подачи заявки на участие в аукционе. Форма запроса появляется на разных этапах — от регистрации на интернет-площадках до смены настроек доступа.

Первый раз PIN-код используется еще на «старте» работы с носителем — после установки драйверов и запуска панели управления. Для выполнения дальнейших операций требуется выбрать сертификат из списка (если их несколько) и ввести пользовательский пин Рутокен по умолчанию.

Разблокировать

Если вы несколько (как правило, 10) раз ввели неверный PIN-код пользователя, носитель блокируется. Для того чтобы разблокировать:

JaCarta SE

- Запустите «Единый клиент JaCarta» и переключитесь в режим администрирования.

- Перейдите на вкладку приложения, PIN-код к которому заблокирован (PKI или ГОСТ), и нажмите «Разблокировать PIN-код пользователя».

- В окне разблокировки введите:

- Если заблокирован PIN-код приложения ГОСТ — только PIN администратора.

При разблокировке PIN-кода приложения ГОСТ восстанавливается количество попыток ввода пароля, при этом смены пользовательского PIN-кода не происходит.

Чтобы изменить пользовательский PIN-код ГОСТ или PIN-код администратора (если он был забыт, но не заблокирован), необходимо выполнить инициализацию. При этом все ключи будут удалены.

Если PIN-код администратора был заблокирован, доступ к JaCarta SE не восстановить. Приобретите ЭП на новом носителе.

JaCarta LT

- Запустите «Единый клиент JaCarta» и переключитесь в режим администрирования.

- Перейдите на вкладку «STORAGE», и нажмите «Разблокировать PIN-код пользователя» — в окне с предупреждением нажмите «ОК».

- В окне разблокировки введите PIN-код администратора. Если пароль верный, будет восстановлено количество попыток ввода PIN-кода пользователя.

Если перед генерацией ЭП при инициализации был указан только PIN-код пользователя и носитель заблокирован, при разблокировке будет ошибка: «Ошибка авторизации. Pin-код пользователя еще не был проинициализирован».

Стандартный пин-код для токена. особенности работы. –

Токены, электронные ключи для доступа к важной информации, приобретают всю большую популярность в России. Токен сейчас – не только средство для аутентификации в операционной системе компьютера, но и удобное устройство для хранения и предъявления персональной информации: ключей шифрования, сертификатов, лицензий, удостоверений. Токены надежнее стандартной пары “логин/пароль” за счет механизма двухфакторной идентификации: то есть пользователь не только должен иметь в наличии носитель информации (непосредственно сам токен), но и знать PIN-код.

Основных форм-факторов, в которых выпускаются токены, три: USB-токен, смарт-карта и брелок. Защита при помощи PIN-кода чаще всего встречается в USB-токенах, хотя последние модели USB-токенов выпускаются с возможностью установки RFID-метки и с жидкокристаллическим дисплеем для генерации одноразовых паролей.

Остановимся подробнее на принципах функционирования токенов с PIN-кодом. PIN-код – это специально заданный пароль, который разбивает процедуру аутентификации на два этапа: присоединение токена к компьютеру и ввод собственно PIN-кода.

Наиболее популярные модели токенов на современном электронном рынке России – Рутокен, eToken от компании “Аладдин”, и электронный ключ от компании “Актив”. Рассмотрим наиболее часто задаваемые вопросы касательно PIN-кодов для токена на примере токенов этих производителей.

1. Какой PIN-код используется по умолчанию?

В таблице ниже представлены информация о PIN-кодах по умолчанию для токенов Рутокен и eToken. Пароль по умолчанию отличается для разных уровней владельцев.

| Владелец | Пользователь | Администратор |

| Рутокен | 12345678 | 87654321 |

| eToken |

1234567890 | По умолчанию пароль администратора не устанавливается. Может быть установлен через панель управления только для моделей eToken PRO, eToken NG- FLASH, eToken NG-OTP. |

| JaCarta PKI | 11111111

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код – 1234567890 |

00000000

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код не установлен |

| JaCarta-2 ГОСТ |

1234567890 |

PUK-код для разблокирования – 0987654321 |

| JaCarta PKI/2ГОСТ | Для PKI-функционала: 11111111

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код – 1234567890 Для ГОСТ-функционала: PIN-код не задан |

Для PKI-функционала: 00000000

При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код не установлен Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/ГОСТ/SE | Для PKI-функционала: 11111111

Для ГОСТ-функционала: 0987654321 |

Для PKI-функционала: 00000000

Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/BIO | 11111111 | 00000000 |

| JaCarta PKI/Flash | 11111111 | 00000000 |

| ESMART Token | 12345678 | 12345678 |

| карта IDPrime | 0000 | 48 нулей |

| JaCarta PRO/JaCarta LT | 1234567890 | 1234567890 |

2. Надо ли изменять PIN-код по умолчанию? Если да, то в какой момент работы с токеном?

PIN-код по умолчанию настоятельно рекомендуется изменить сразу после старта работы с токеном.

3. Что делать, если PIN-коды на токене неизвестны, а PIN-код по умолчанию уже сброшен?

Единственный выход — полностью очистить (отформатировать) токен.

4. Что делать, если PIN-код пользователя заблокирован?

Разблокировать PIN-код пользователя можно через панель управления токена. Для выполнения этой операции необходимо знать PIN-код администратора.

5. Что делать, если PIN-код администратора заблокирован?

Разблокировать PIN-код администратора невозможно. Единственный выход — полностью очистить (отформатировать) токен.

6. Какие меры безопасности предприняты производителями для снижения риска подбора пароля?

Основные пункты политики безопасности для PIN-кодов USB-токенов компаний “Аладдин” и “Актив” представлены в таблице ниже. Проанализировав данные таблицы можно сделать вывод, что eToken предположительно будет иметь более защищенный пин код. Рутокен, хоть и позволяет задавать пароль всего из одного символа, что небезопасно, по остальным параметрам не уступает продукту компании “Аладдин”.

| Параметр | eToken | Рутокен |

| Минимальная длина PIN-кода | 4 | 1 |

|

Состав PIN-кода |

Буквы, цифры, специальные символы | Цифры, буквы латинского алфавита |

|

Рекомендуемая длина PIN-кода |

Больше или равно 7 | До 16 |

|

Администрирование безопасности PIN-кода |

Есть | Есть |

|

Защита от атак с использованием методов полного перебора и подбора по словарю |

Есть | Есть |

|

Значение по умолчанию счетчика неправильного ввода |

15 | 15 |

|

Возможность менять значение счетчика неправильного ввода |

Есть | Есть |

|

Автоматическая блокировка при превышении количества попыток неправильного ввода |

Есть | Есть |

|

Обнуление счетчика при первой успешной попытке ввода PIN-кода |

Есть | Есть |

Важность сохранения PIN-кода в секрете известна всем тем, кто использует токены в личных целях, хранит на нем свою электронную подпись, доверяет электронному ключу информацию не только личного характера, но и детали своих бизнес-проектов. Токены компаний “Аладдин” и “Актив” обладают предустановленными защитными свойствами и вместе с определенной долей предосторожности, которая будет проявлена пользователем, снижают риск подбора пароля до минимума.

Программные продукты Рутокен и eToken представлены

в интернет-магазине Cryptostore.ru

в различных конфигурациях и форм-факторах. Предлагаемый ассортимент позволит вам выбрать именно ту модель токена, которая наиболее отвечает вашим требованиям, будь то

токен в виде USB-брелока

или

электронный ключ, дополненный флэш-картой для хранения ваших данных

.

Управление пин-кодами пользователя и администратора рутокен

Стандартные комбинации цифр — 12345678 и 87654321 — можно найти в большинстве статей и инструкций по работе с Рутокен. «Заводские» пароли не обеспечивают защиты данных, поэтому их стоит использовать только на начальном этапе — для настройки и тестирования устройства. Для дальнейшей безопасной работы замените стандартные цифровые комбинации на более сложные буквенно-цифровые сочетания.

Права на смену пользовательского ПИН-кода имеет либо Пользователь, либо Администратор, либо Пользователь с Администратором. По умолчанию установлен первый вариант, но при форматировании можно выбрать любую политику.

Администратор Рутокен может не только сменить свой пин-код, но и установить определенные ограничения по выбору нового пользовательского пароля. С этой целью настраиваются политики качества, в числе которых:

- минимальное количество символов (1-16);

- запрет на использование комбинации по умолчанию;

- запрет на использование комбинации из одинаковых символов (например, 1111);

- разрешение на использование кириллицы и латиницы;

- запрет на выбор ПИН-кода только из цифр или только из букв;

- указание минимального количества попыток ввода;

- определение «слабых», «средних» и «сильных» паролей.

Для смены изначальных политик качества перейдите в раздел «Настройки».

«Рутокен»

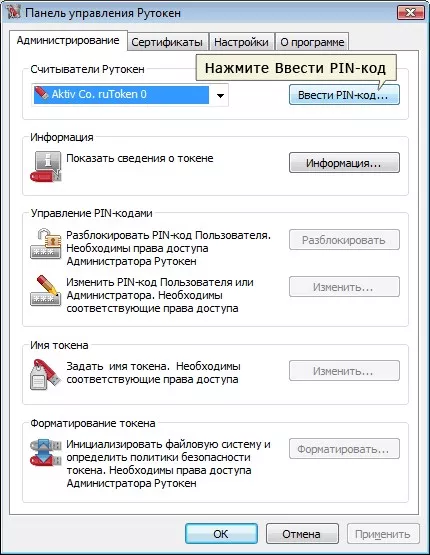

Чтобы разблокировать ruToken/ruToken ЭЦП, необходимо:

1. Открыть «Панель управления Рутокен» («Пуск» — «Панель управления» — «Панель управления Рутокен»);

Если «Панель управления Рутокен» отсутствует, нужно обновить драйверы для токена. Их можно загрузить:

- из «Личного кабинета» («Управление услугами» — «АРМ» — «Дистрибутивы программ» — Rutoken);

- с сайта производителя в разделе «Центр загрузки».

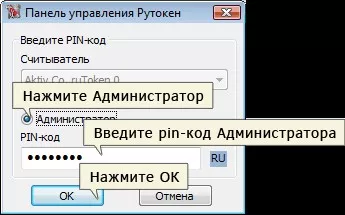

2. Перейти на вкладку «Администрирование» и нажать «Ввести PIN-код…»;

3. Выбрать «Администратор» и ввести pin-код. Стандартный pin-код администратора для ruToken/ruToken ЭЦП: 87654321;

4. Нажать «Разблокировать»;

Важно!

1. Если был изменен и утерян pin-код администратора, разблокировать токен можно только при .

2. Pin-код на ruToken/ruToken ЭЦП не может быть пустым.

JaCarta

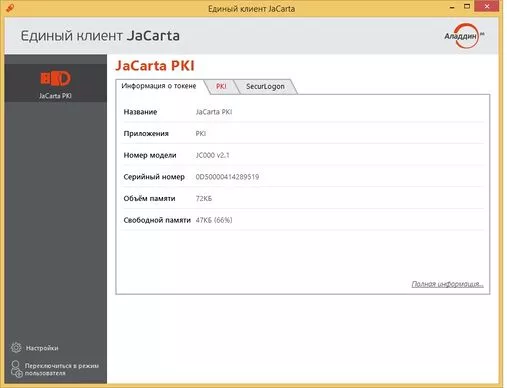

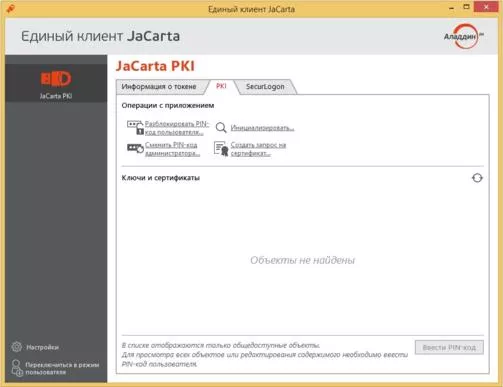

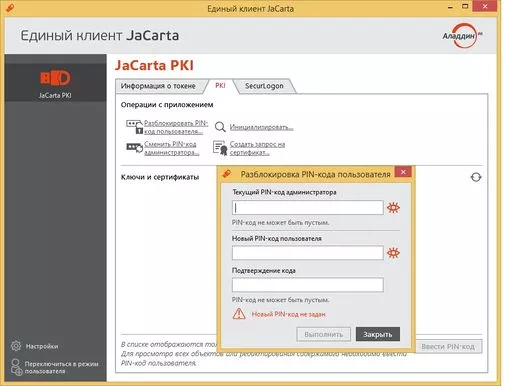

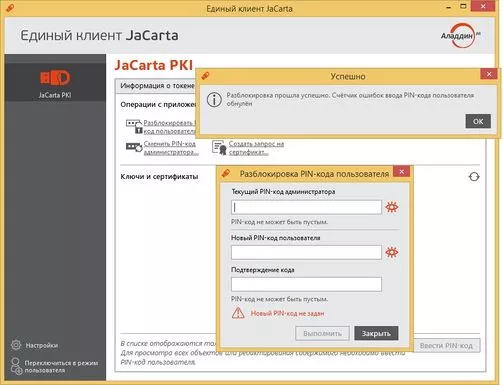

Чтобы разблокировать пин-код на вкладке PKI, необходимо:

- Перейти в меню «Пуск» – «Все программы» – «Аладдин Р.Д.» – «Единый клиент JaCarta»;

- Нажать «Переключиться в режим администрирования»;

- Перейти на вкладку PKI;

- Нажать «Разблокировать PIN-код пользователя»;

- Ввести пароль администратора по умолчанию «00000000» и новый пароль пользователя;

Важно! Если количество попыток ввода PIN-кода для PKI области исчерпано, необходимо:

1. Нажать «Инициализировать», чтобы отформатировать PKI-часть (удалить все данные),

2. Получить в «Личном кабинете ЕГАИС» новый ключ RSA.

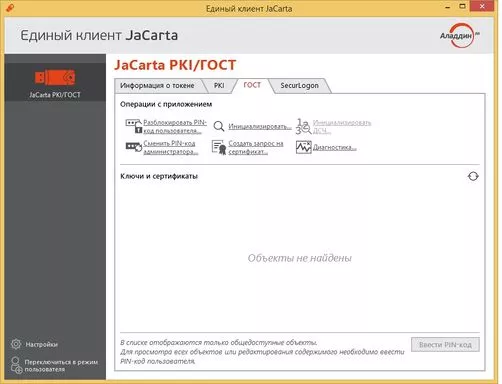

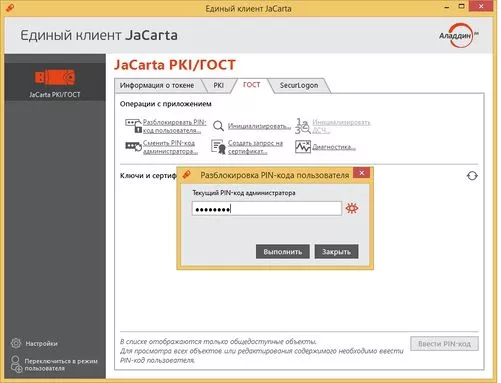

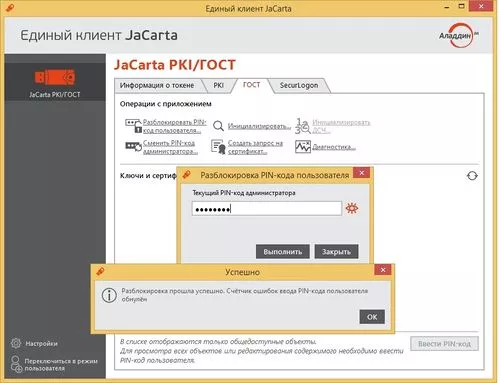

Чтобы разблокировать ГОСТ вкладку токена, необходимо:

- Перейти в меню «Пуск» – «Все программы» – «Аладдин Р.Д.» – «Единый клиент JaCarta»;

- Нажать «Переключиться в режим администрирования»;

- Перейти на вкладку «ГОСТ»;

- Нажать «Разблокировать PIN-код пользователя».

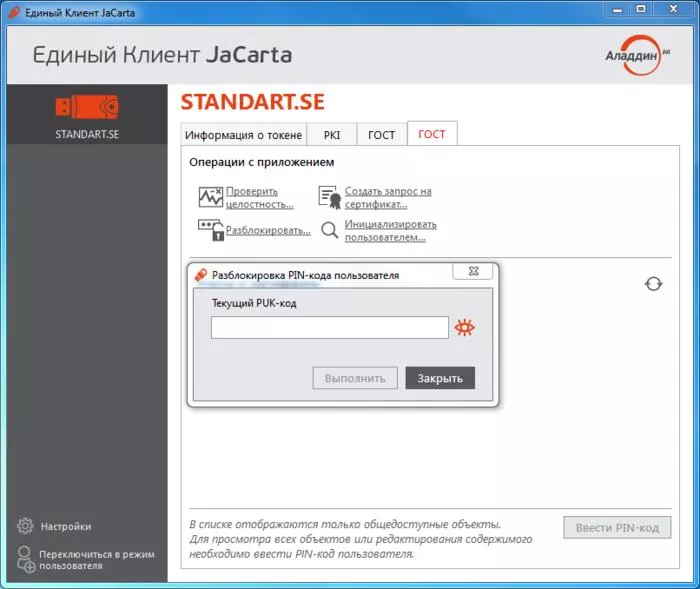

Разблокировка PIN-кода ГОСТ-2 области

Чтобы разблокировать ГОСТ-2 вкладку токена, необходимо:

- Перейти в меню «Пуск» – «Все программы» – «Аладдин Р.Д.» – «Единый клиент JaCarta»;

- Нажать «Переключиться в режим администрирования»;

- Перейти на вкладку «ГОСТ»;

- Нажать «Разблокировать»;

- Ввести PUK-код для разблокировки «0987654321»;

- Ввести пароль администратора по умолчанию «1234567890».

Если пароль пользователя:

- неизвестен, то даже с помощью пароля администратора отсутствует возможность получить доступ к ключу;

- неизвестен и токен заблокирован, необходимо инициализировать (форматировать) токен, чтобы установить новый пароль пользователя.

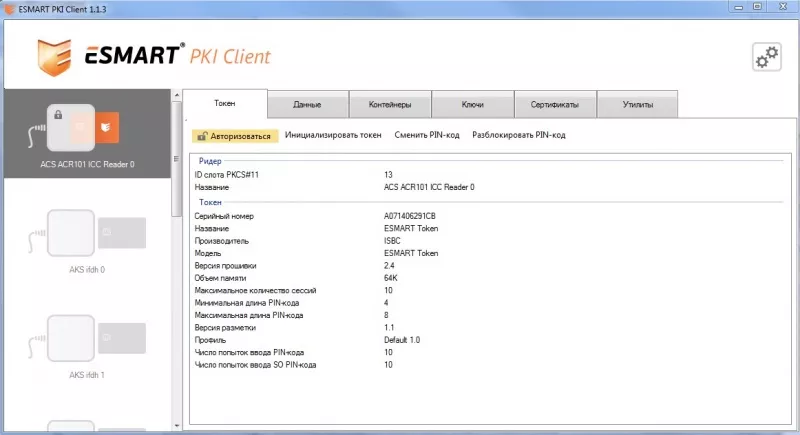

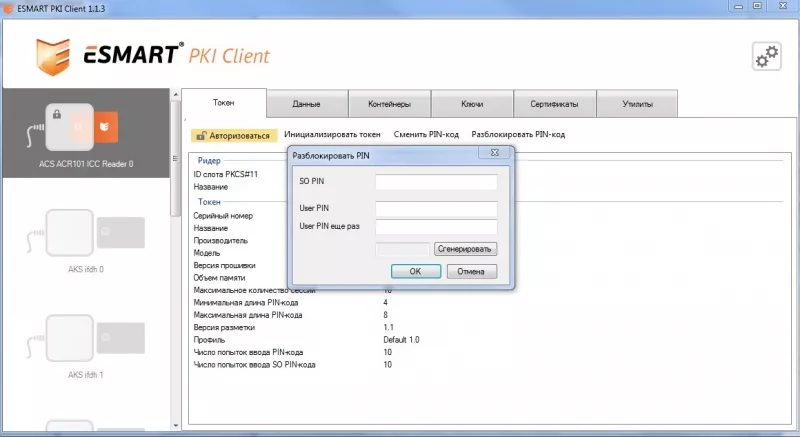

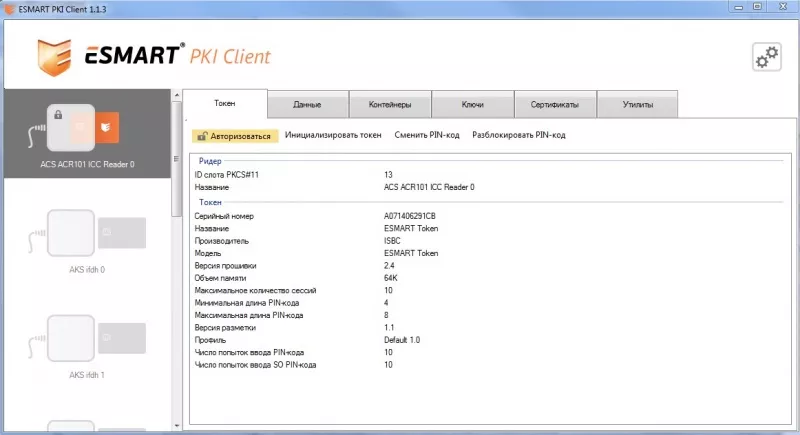

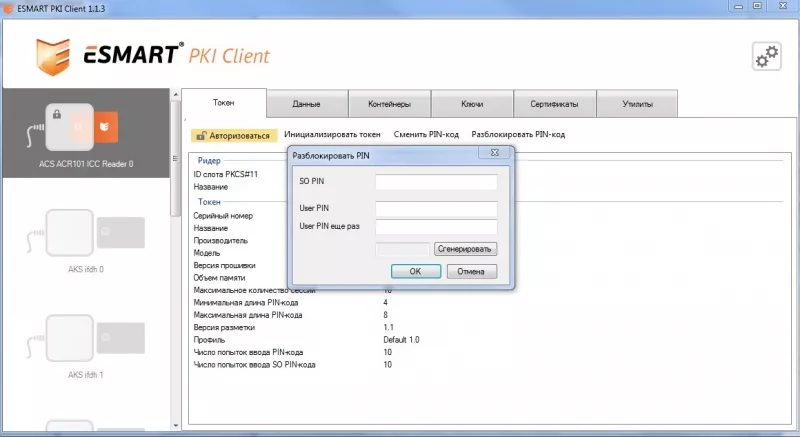

Esmart

Для разблокировки необходимо:

1. Перейти в меню «Пуск» — «Панель управления» — eSmartPKIClient (можно загрузить из «Личного кабинета»);

2. В разделе «Токен» нажать «Разблокировать PIN-код»;

3. Ввести пароль администратора в поле SO PIN (PIN по умолчанию 12345678);

4. Дважды указать новый пароль пользователя в поле User PIN;

5. Нажать «ОК».

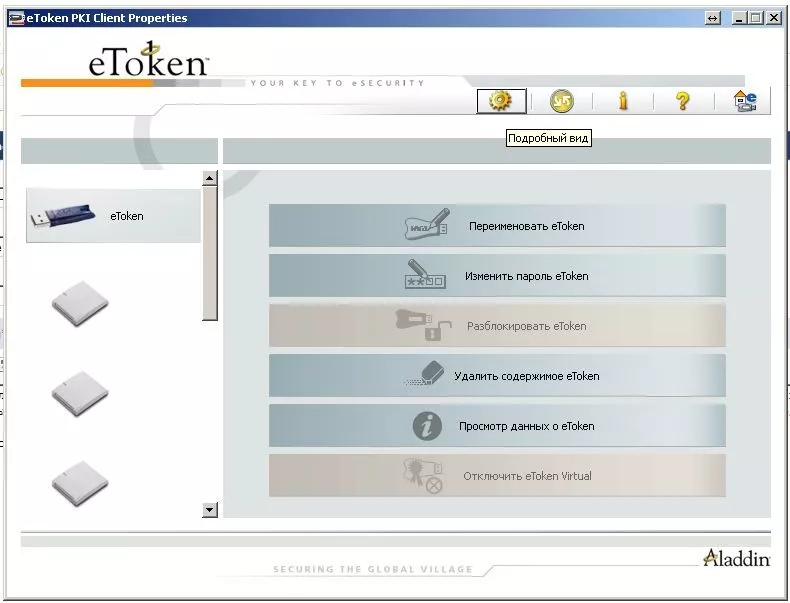

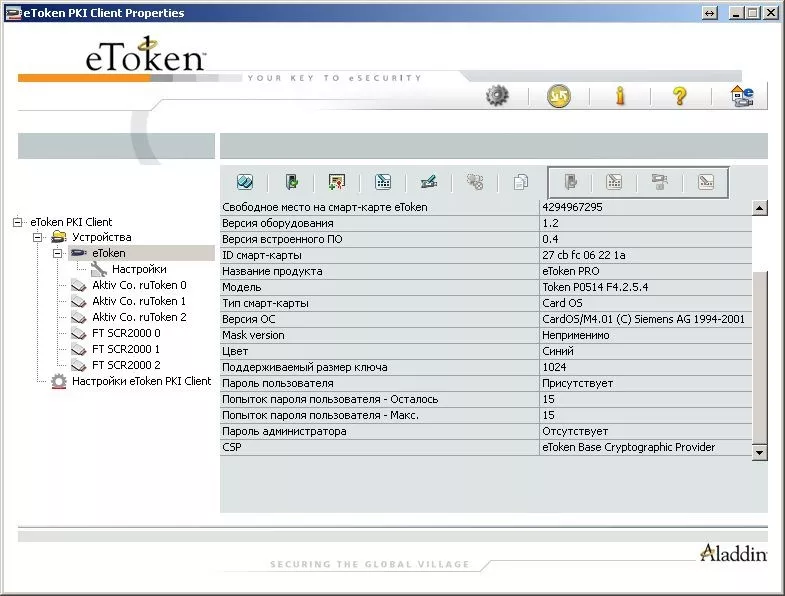

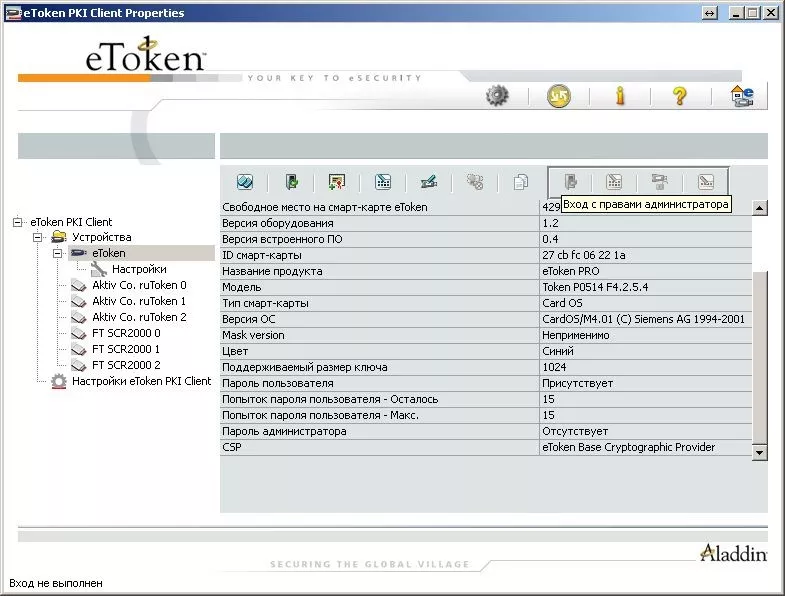

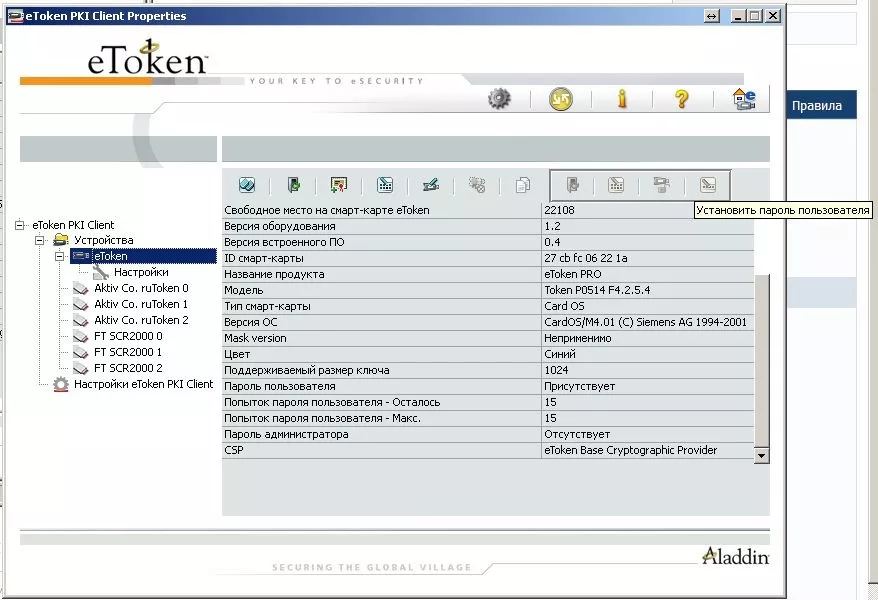

eToken

Необходимо:

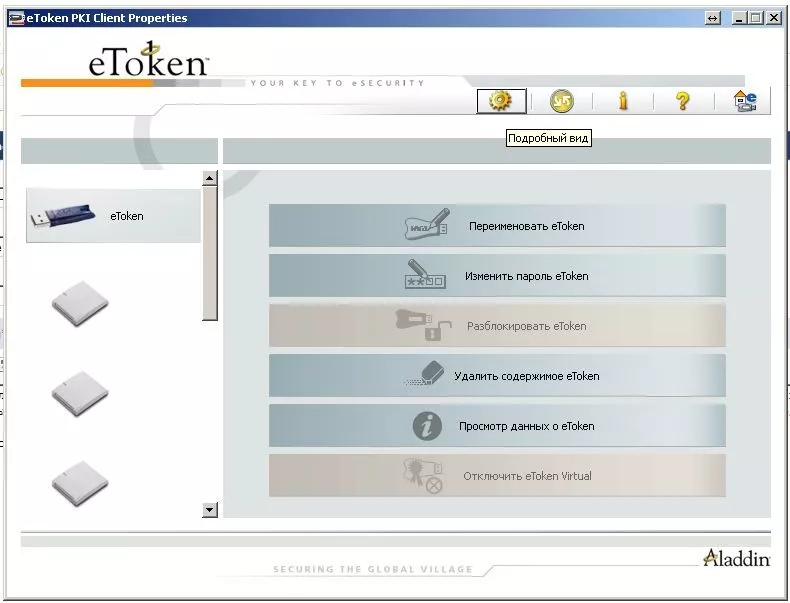

1. Открыть программу eTokenPKIClient;

Если программа отсутствует, вам необходимо приобрести новый токен, т.к. производитель eToken прекратил реализацию этого носителя и сопутствующего ПО.

2. Выбрать нужный eToken;

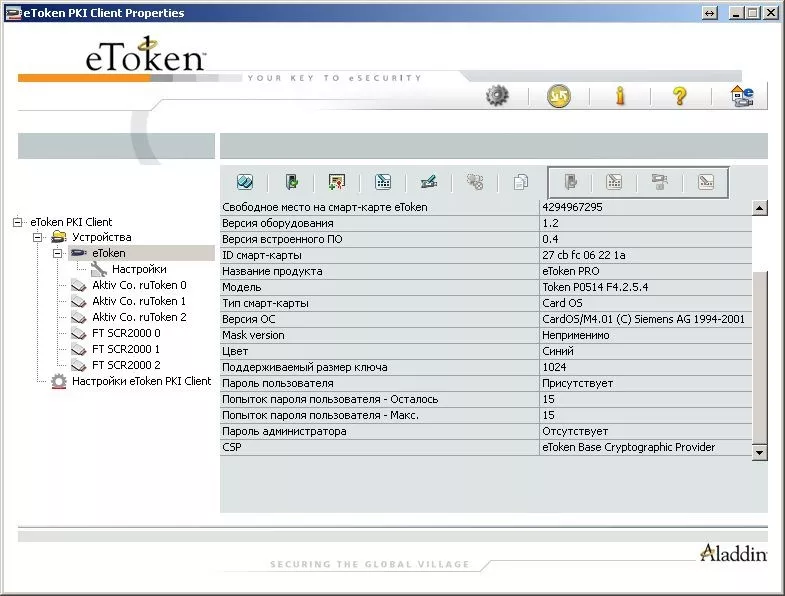

Количество попыток ввода pin-кода можно увидеть с правой стороны в списке свойств в поле «Попыток пароля пользователя». Если в поле указана цифра «0», токен заблокирован.

Для разблокировки необходимо:

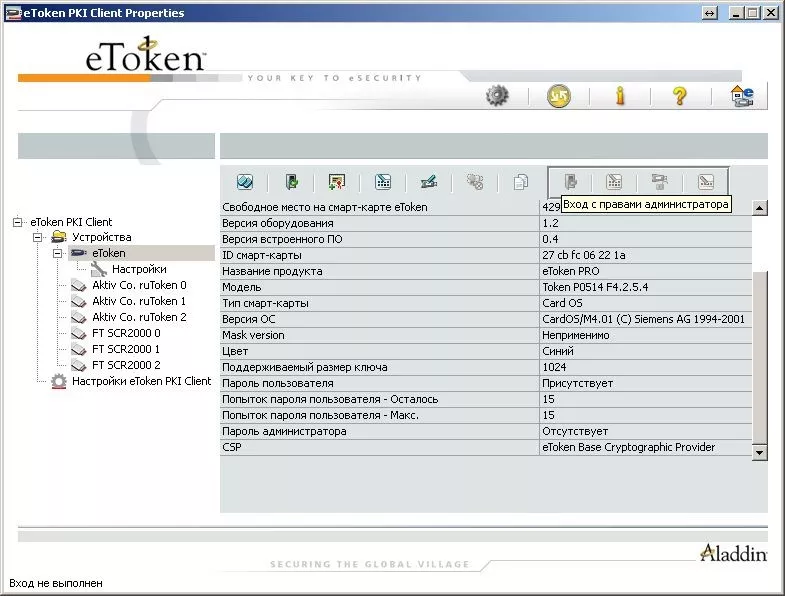

1. Нажать «Вход с правами администратора» (четвертая кнопка справа, в отдельной группе из 4-х кнопок);

Если кнопка «Вход с правами администратора» затемнена, пароль администратора отсутствует и возможность разблокировать токен отсутствует.

2. Ввести пароль администратора (по умолчанию 0987654321);

Важно! После 15 попыток ввода неправильного pin-кода eToken будет заблокирован.

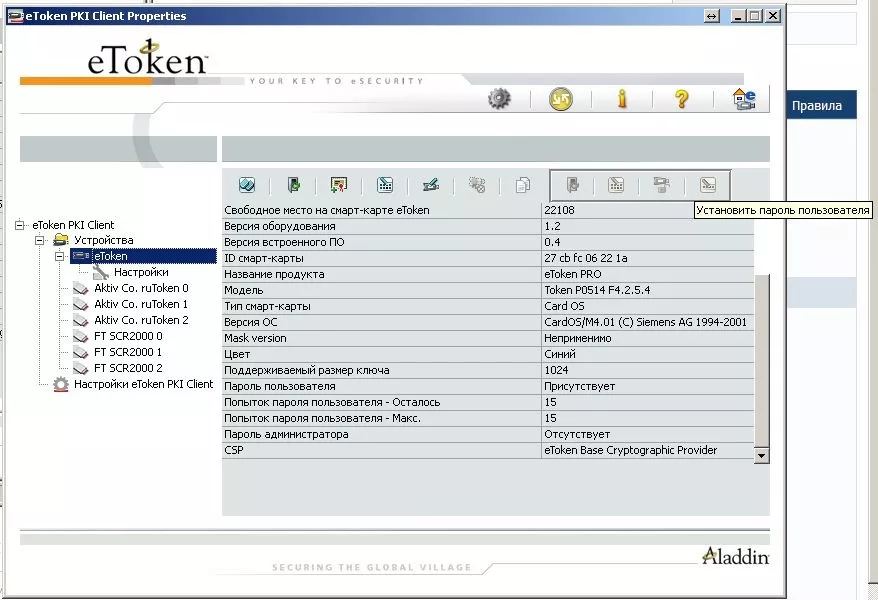

3. Нажать «Установить пароль пользователя» (первая кнопка справа, в отдельной группе из 4-х кнопок);

3. Ввести новый pin-код пользователя;

4. Повторить его в поле «Подтверждение».

Носитель Jacarta PKI/ГОСТ блокируется при многочисленных попытках ввести неверный пин-код. При этом теряется связь с сервером ФСРАР, и данные о фактурах не поступают в вашу учетную систему. Как быстро разблокировать ключ и восстановить работу с ЕГАИС?

По умолчанию на всех новых носителях установлены следующие пароли:

| PKI | 11 11 11 11 |

| Администратор PKI | 00 00 00 00 |

| ГОСТ | 0987654321 |

| Администратор ГОСТ | 1234567890 |

Для снятия блокировки на компьютере должна быть установлена программа Единый клиент Jacarta. Если настройка и установка ЕГАИС производилась нашими специалистами, то эта программа у вас уже есть.

Запустите программу и дождитесь, когда в окне Единого клиента появится информация о носителе Jacarta PKI/ГОСТ.

Снятие блокировки ГОСТ

В разделе ГОСТ записан сертификат КЭП, выданный в удостоверяющем центре. Будьте внимательны

— нельзя удалять из этого раздела какие-либо компоненты. После удаления придется повторно обращаться в удостоверяющий центр для выпуска ключа.

Чтобы разблокировать пин-код ГОСТ, в верхнем меню “Операции с приложением” выберите первый пункт “Разблокировать PIN-код пользователя”. На экране появится уведомление, что снятие блокировки обнулит счетчик ошибочных попыток ввода.

Нажмите “ОК” и во вновь открывшемся окне введите пин-код администратора Jacarta ГОСТ

1234567890. После обнуления счетчика ошибок введите стандартный пин-код пользователя ГОСТ 0987654321.

Важно: эта процедура поможет только скинуть счетчик, но не изменить забытый пароль на новый. Если вы изменили пароль ГОСТ, установленный по умолчанию, и забыли его, придется проводить инициализацию и вновь записывать ключ в удостоверяющем центре.

Снятие блокировки PKI

В контейнере PKI записан RSA-ключ, который генерируется в личном кабинете на сайте egais.ru. В случае утери пин-кода этот раздел может быть инициализирован (полностью очищен), так как вы можете повторно записать ключ самостоятельно и бесплатно, без обращения в удостоверяющий центр.

Добрый день!. Последние два дня у меня была интересная задача по поиску решения на вот такую ситуацию, есть физический или виртуальный сервер, на нем установлена наверняка многим известная КриптоПРО. На сервер подключен , который используется для подписи документов для ВТБ24 ДБО

. Локально на Windows 10 все работает, а вот на серверной платформе Windows Server 2016 и 2012 R2, Криптопро не видит ключ JaCarta

. Давайте разбираться в чем проблема и как ее поправить.

Описание окружения

Есть виртуальная машина на Vmware ESXi 6.5, в качестве операционной системы установлена Windows Server 2012 R2 . На сервере стоит КриптоПРО 4.0.9944, последней версии на текущий момент. С сетевого USB хаба, по технологии USB over ip , подключен ключ JaCarta. Ключ в системе видится

, а вот в КриптоПРО нет.

Алгоритм решения проблем с JaCarta

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.

Возможные причины с определением контейнера

- Во первых, это проблема с драйверами, например, в Windows Server 2012 R2, JaCarta в идеале должна определяться в списке смарт карт как JaCarta Usbccid Smartcard, а не Microsoft Usbccid (WUDF)

- Во вторых если устройство видится как Microsoft Usbccid (WUDF), то версия драйверов может быть устаревшей, и из-за чего ваши утилиты будут не определять защищенный USB носитель.

- Устарелая версия CryptoPRO

Как решить проблему, что криптопро не видит USB ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

Перед установкой любого программного обеспечения работающего с USB носителями на которых находятся сертификаты и закрытые ключи. Нужно ОБЯЗАТЕЛЬНО

отключить токен, если воткнут локально, то отключаем его, если по сети, разрываем сессию

- Первым делом обновляем вашу операционную систему , всеми доступными обновлениями, так как Microsoft исправляет много ошибок и багов, в том числе и драйверами.

- Вторым пунктом является, в случае с физическим сервером, установить все свежие драйвера на материнскую плату и все периферийное оборудование.

- Далее устанавливаете Единый Клиент JaCarta.

- Устанавливаете свежую версию КриптоПРО

Установка единого клиента JaCarta PKI

Единый Клиент JaCarta

— это специальная утилита от компании «Аладдин», для правильной работы с токенами JaCarta. Загрузить последнюю версию, данного программного продукта, вы можете с официального сайта, или у меня с облака, если вдруг, не получиться с сайта производителя.

Далее полученный архив вы распаковываете и запускаете установочный файл, под свою архитектуру Windows , у меня это 64-х битная. Приступаем к установке Jacarta драйвера. Единый клиент Jacarta, ставится очень просто (НАПОМИНАЮ ваш токен в момент инсталляции, должен быть отключен). На первом окне мастера установки, просто нажимаем далее.

Принимаем лицензионное соглашение и нажимаем «Далее»

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

Если выберете «Выборочную установку», то обязательно установите галки:

- Драйверы JaCarta

- Модули поддержки

- Модуль поддержки для КриптоПРО

Через пару секунд, Единый клиент Jacarta, успешно установлен.

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

https://www.cryptopro.ru/downloads

На текущий момент самая последняя версия КриптоПро CSP 4.0.9944. Запускаем установщик, оставляем галку «Установить корневые сертификаты» и нажимаем «Установить (Рекомендуется)»

Инсталляция КриптоПРО будет выполнена в фоновом режиме, после которой вы увидите предложение, о перезагрузке браузера, но я вам советую полностью перезагрузиться.

После перезагрузки подключайте ваш USB токен JaCarta. У меня подключение идет по сети, с устройства DIGI, через . В клиенте Anywhere View, мой USB носитель Jacarta, успешно определен, но как Microsoft Usbccid (WUDF), а в идеале должен определиться как JaCarta Usbccid Smartcard, но нужно в любом случае проверить, так как все может работать и так.

Открыв утилиту «Единый клиент Jacarta PKI», подключенного токена обнаружено не было, значит, что-то с драйверами.

Microsoft Usbccid (WUDF) — это стандартный драйвер Microsoft, который по умолчанию устанавливается на различные токены, и бывает, что все работает, но не всегда. Операционная система Windows по умолчанию, ставит их в виду своей архитектуры и настройки, мне вот лично в данный момент такое не нужно. Что делаем, нам нужно удалить драйвера Microsoft Usbccid (WUDF) и установить драйвера для носителя Jacarta.

Откройте диспетчер устройств Windows, найдите пункт «Считыватели устройств смарт-карт (Smart card readers)» щелкните по Microsoft Usbccid (WUDF) и выберите пункт «Свойства». Перейдите на вкладку «Драйвера» и нажмите удалить (Uninstall)

Согласитесь с удалением драйвера Microsoft Usbccid (WUDF).

Вас уведомят, что для вступления изменений в силу, необходима перезагрузка системы, обязательно соглашаемся.

После перезагрузки системы, вы можете увидеть установку устройства и драйверов ARDS Jacarta.

Откройте диспетчер устройств, вы должны увидеть, что теперь ваше устройство определено, как JaCarta Usbccid Smartcar и если зайти в его свойства, то вы увидите, что смарт карта jacarta, теперь использует драйвер версии 6.1.7601 от ALADDIN R.D.ZAO, так и должно быть.

Если открыть единый клиент Jacarta, то вы увидите свою электронную подпись, это означает, что смарт карта нормально определилась.

Открываем CryptoPRO, и видим, что криптопро не видит сертификат в контейнере, хотя все драйвера определились как нужно. Есть еще одна фишка.

- В RDP сессии вы не увидите свой токен, только локально, уж такая работа токена, либо я не нашел как это поправить. Вы можете попробовать выполнить рекомендации по устранению ошибки «Не возможно подключиться к службе управления смарт-картами».

- Нужно снять одну галку в CryptoPRO

ОБЯЗАТЕЛЬНО снимите галку «Не использовать устаревшие cipher suite-ы» и перезагрузитесь

.

Причина:

При производстве ключевого носителя JaCarta LT не устанавливается PIN-код администратора.

Решение:

Так как на JaCarta LT на производстве не устанавливается PIN-код администратора, то такой токен нельзя разблокировать. Можно выполнить форматирование.

-

Запустите ПО «Единый Клиент JaCarta» 2.12 и выше.

-

Переключитесь в режим администратора.

- Нажмите на кнопку «Storage».

- Нажмите «Форматировать».

- Заполните запрашиваемые строки. В строке запроса PIN-код администратора введите любое значение. После выполнения операции «форматирование» данное значение установится как новый PIN-код администратора.

- Нажмите «Выполнить».

Обращаем Ваше внимание на то, что при выполнении операции «форматирование» всё содержимое токена удаляется!

После форматирования ключевого носителя с установленным PIN-кодом администратора доступна возможность разблокировки PIN-кода пользователя без форматирования.

Если на JaCarta LT был установлен PIN-код администратора и далее был заблокирован или забыт, то выполнить форматирование такого токена в ПО «Единый Клиент JaCarta» нельзя.

В таком случае необходимо выполнить следующее:

- скачайте и установите ПО JC-PROClient. Доступен для скачивания по ссылке — JaCarta PKI для Windows (с обратной совместимостью) 1 или JaCarta PKI для Windows (с обратной совместимостью) 2;

- запустите ПО JC-PROClient, подключите токен JaCarta LT и далее нажмите на кнопку «Инициализация»;

- заполните необходимые строки и нажмите на кнопку «Запуск».

Обращаем Ваше внимание на то, что при выполнении операции «инициализация» всё содержимое токена удаляется!

- После успешного выполнения операции «Инициализация» рекомендуем Вам удалить ПО JC-PROClient с ПК.

Владельцы электронной подписи часто не могут вспомнить пароль от нее. Ситуация грустная, но не безвыходная. Как восстановить доступ к подписи — читайте в статье.

Пароль или пин-код электронной подписи (ЭП или ЭЦП) схож с пин-кодом банковской карты. Он защищает подпись от мошенников, его нужно запомнить или записать на листочек и хранить подальше от самой подписи. Но, в отличие от пин-кода карточки, пароль ЭП редко используют и часто забывают.

Возьмем экономиста Василия. Он получил электронную подпись, установил ее на компьютер, задал пароль, поставил галочку «Запомнить» — и все, больше никогда эту комбинацию не вводил. Но через полгода Василий переехал в другой кабинет и сел за новый компьютер. Попытался установить на него свою подпись, но не получилось — он забыл пароль электронной подписи, а листочек, на который записывал символы, потерял.

В своей беде Василий не одинок — многие владельцы ЭП не могут вспомнить или не знают, где взять пароль электронной подписи. В этой статье расскажем, что делать в подобной ситуации и когда нужно получать новую ЭП.

Что такое пароль и пин-код электронной подписи

На электронную подпись устанавливают один из типов защиты: пароль или пин-код. Разберемся, чем они отличаются.

Пароль от контейнера электронной подписи

Пароль используют для подписи, сохраненной в память компьютера. Он защищает контейнер ЭП — папку с файлами подписи: сертификатом, закрытым и открытым ключами.

Впервые с паролем владелец ЭП встречается, когда выпускает сертификат ЭП и записывает его в реестр компьютера или на обычную флешку (не токен). Придумать пароль нужно самостоятельно — при записи программа КриптоПро CSP покажет окошко, в которое нужно ввести комбинацию чисел, символов и латинских и русских букв.

Далее этот пароль будет запрашиваться при установке подписи на компьютер, ее копировании и при каждом использовании — подписании документов, работе на электронной торговой площадке или входе в сервисы. Если, конечно, не установить галочку «Запомнить пароль».

Пин-код от токена электронной подписи

Пин-код используется для электронной подписи, которая записана на носитель в виде usb-флешки — на токен. Пин защищает токен, поэтому, если мошенники украдут носитель ЭП, то самой подписью они воспользоваться не смогут.

Впервые владелец ЭП должен ввести пин-код при выпуске подписи — когда ее записывают на токен. Если носитель новый, то нужно ввести «заводское» стандартное значение, например, 12345678 для Рутокена. «Заводское» значение лучше сразу изменить на собственное, чтобы его не смогли подобрать злоумышленники.

После этого пин-код понадобится вводить, чтобы установить сертификат подписи на компьютер, использовать и копировать ЭП, работать с ней за новым компьютером. Чтобы не вводить комбинацию каждый раз, можно нажать галочку «Запомнить пароль». Главное в таком случае самим не забыть последовательность символов.

Как восстановить пароль электронной подписи

Если пароль и пин-код подписи не удается вспомнить, то восстановить его не получится. В этом не поможет даже удостоверяющий центр, выпустивший сертификат, — он не хранит пароли ЭП. Поэтому нужно пытаться вспомнить заветную комбинацию или подобрать ее.

Забыл пароль подписи

Пароль от контейнера ЭП можно вводить неограниченное количество раз. Поэтому можно спокойно подбирать к подписи все знакомые комбинации: важные даты или код из смс, которую при выпуске сертификата присылал удостоверяющий центр. Возможно, именно этот код случайно установили на контейнер в качестве защиты.

Если подобрать пароль не удается, то доступ к сертификату можно вернуть в некоторых случаях. Если раньше пароль сохраняли на компьютере — нажимали галочку «Запомнить», то иногда такой контейнер можно скопировать без ввода пароля. Попытайтесь скопировать папку со всеми файлами подписи на другое устройство или токен. Если в процессе у вас не спросят пароль, то можно продолжать работать с ЭП.

Если не получается ни скопировать подпись, ни вспомнить пароль ЭЦП, то остается только одно — получить новый сертификат ЭП. Для этого нужно отозвать старый в удостоверяющем центре и подать документы и заявку на выпуск нового. На контейнер новой подписи стоит установить пароль, который легко запомнить, но который не угадают мошенники.

Забыл пин-код токена

Восстановить забытый пин-код токена тоже невозможно. Именно из-за этого токен — надежный носитель ЭП: если его украдут мошенники, то пин-код защитит подпись от них.

Однако для владельца ЭП есть два способа, которые помогут подобрать нужную комбинацию.

Решение №1. Заводской пароль.

По умолчанию на новом токене установлен стандартный пин-код от производителя. Можно ввести его, чтобы вернуть доступ к сертификату ЭП. Для разных носителей подойдут разные значения:

- «Рутокен», eSmart, JaCarta и JaCarta LT— 12345678,

- если носитель eSmart, JaCarta или JaCarta LT получен у производителя, а не в Контуре — 1234567890,

- eToken — 1234567890, eToken,

- Jacarta SE — 1111111 для PKI-части и 0987654321 для ГОСТ части.

Если «заводская» комбинация к токену не подходит, значит ее сменили при записи сертификата. Тогда вернуть доступ к ЭП можно только одним способом — подобрать правильные символы.

Решение №2. Подбор пин-кода и права администратора

На то, чтобы подобрать пин-код к токену, есть десять попыток. После десятого неверного ввода символов заблокируется.

Иногда количество попыток ввода можно увеличить. Для этого нужно зайти на токен в качестве администратора и разблокировать пин-код:

- Перейти в панель управления токеном. Например, если используется носитель «Рутокен», то нужно перейти в Пуск — Панель управления — Панель управления «Рутокен» — вкладка «Администрирование».

- Ввести пин-код администратора. Стандартное значение устанавливает производитель: для «Рутокена» — 87654321, для Jacarta SE — 00000000 для PKI-части и 1234567890 для ГОСТ части. Если стандартное значение администратора не подошло, значит его сменили, и нужно вспоминать установленную комбинацию. На это есть десять попыток, потом токен окончательно заблокируется.

- Разблокировать пин-код токена. Для этого на вкладке «Администрирование» нажать «Разблокировать».

Также, если пин-код администратора известен, то можно сбросить попытки ввода другим способом — через КриптоПро CSP:

- Открыть КриптоПро CSP, перейти на вкладку «Оборудование» и нажать кнопку «Настроить типы носителей».

- Выбрать свой токен. Открыть его свойства и перейти в раздел «Информация».

- Разблокировать пин-код.

После разблокировки счетчик попыток ввода сбросится. Но даже тогда, пока правильную комбинацию к токену не введут, доступ будет закрыт и использовать подпись не получится.

Если вспомнить или изменить нужную комбинацию не удалось, придется получать новый сертификат подписи в УЦ: отозвать старый сертификат и получить новый. Токен можно использовать старый — можете отформатировать носитель, тогда старый пин-код и сертификат удалятся. Отметим, что отформатировать токены марок Рутокен, eToken, JaCarta LT можно без прав администратора. Но для форматирования носителя Jacarta SE нужно знать администраторский пин.

При записи подписи на новый токен советуем поменять стандартный пин-код носителя на собственный. Это, конечно, может привести к тому, что комбинация вновь потеряется. Но лучше получить новый сертификат, чем пострадать от мошенников, которые смогли взломать «заводское» значение на токене и подписали украденной ЭП важные документы.

Если вы забыли пин-код администратора JaCarta для RSA-ключа, появится окно с ошибкой «Ошибка авторизации. PIN-код заблокирован и не может быть использован«.

Внимание! Процесс инициализации не только сбросит пин-код администратора, но и удалит RSA-ключ с носителя JaCarta!

Если вы поменяли стандартный пин-код и забыли его, то в вашем случае поможет только инициализация с полным удалением информации с JaCarta.

Для разблокирования пин-кода администратора выполните следующие действия:

ВНИМАНИЕ!

Если вами были утеряны (заблокированы) пин-коды от вкладки ГОСТ, то ключ JaCarta полностью теряет свой функционал, работать с ним больше не получится. Таковы требования ФСБ России для ГОСТ апплета.

Содержание

- 1 Что делать, если при введении пин гост рутокен появляется ошибка

- 2 Основные понятия

- 3 Pin код и безопасность данных приложения android. как правильно реализовать?

- 4 Как настроить параметры для нового пин-кода рутокен

- 5 Как придумать надежный пин для рутокен и сменить пароль

- 6 Как снять блокировку пин-кода rutoken

- 7 Настройка с pin-кодом с помощью wps (wi-fi protected setup)

- 8 Носители esmart/jacarta/jacarta lt:

- 9 Носители rutoken s/lite/эцп 2.0:

- 10 Носитель etoken:

- 11 Пин-коды рутокен для егаис (гост и rki)

- 12 Пин-коды рутокен для пользователя и администратора

- 13 Разблокировать

- 14 Стандартный пин-код для токена. особенности работы. –

- 15 Управление пин-кодами пользователя и администратора рутокен

- 15.1 Узнайте больше о Huawei

Что делать, если при введении пин гост рутокен появляется ошибка

Вы вводите пин ГОСТ Рутокен 12345678, но система выдает ошибку? Существует несколько причин подобного сбоя. Наиболее вероятная — изменение пароля. Если PIN не менялся вами, возможно, в УЦ было установлено другое значение, например, 123456789. Еще один вариант — блокировка (автоматическая или администратором), о снятии которой мы рассказали выше.

Основные понятия

Ключевой носитель (Электронный идентификатор) — это компактное устройство в виде USB-брелка, которое служит для авторизации пользователя в сети или на локальном компьютере, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения персональных данных.

USB-флеш-накопитель (сленг. флешка, флэшка , флеш-драйв) — запоминающее устройство, использующее в качестве носителя флеш-память, и подключаемое к компьютеру или иному считывающему устройству по интерфейсу USB.

ПИН (англ. Personal Identification Number — персональный идентификационный номер) — аналог пароля

Защищенный носитель — это компактное устройство, предназначенное для безопасного хранения электронной подписи. Представляет собой устройство в виде USB-флешки с защищенной паролем картой памяти, на которой хранится информация для создания электронной подписи.

Если в качестве ключевого носителя используется защищенный носитель, то следует указать стандартный pin-код ознакомившись со списком ниже в зависимости от того какой носитель используется:

Pin код и безопасность данных приложения android. как правильно реализовать?

Добрый день. Разбираюсь с безопасным хранением информации в своем приложении для Android, и столкнулся с интересным моментом: можно ли считать PIN код для входа в приложение (самопальный) достаточной защитой?

Допустим, у злоумышленника есть физических доступ к устройству (ну украл он его, почему нет? чем не сценарий атаки?). В самом простом случае, если разработчик не задумался о безопасности хранения данных, можно или банально открыть приложение и получить доступ ко всей интересной злоумышленнику информации, или же слить файл Бд (sqlite, например) и расковыряв его вытянуть все данные. отсюда напрашиваются следующие выводы:

1. Необходима защита для входа в приложение (PIN код или пароль)

2. Необходимо хранить все данные в зашифрованном виде.