Добрый день!

В организации есть сервер на Windows Server 2012 R2 Enterprise, на котором подняты контроллер домена Active Directory и DNS сервер. Так с недавнего времени в DNS сервере при проведении теста на «простой запрос к этому dns-серверу»

все время выдает «отказ». При чем, что в логах нет никаких ошибок. Подскажите, пожалуйста, в чем может быть причина и как исправить.

Может у кого было подобное и как исправили?

C:UsersАдминистратор>dcdiag /test:dns

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = dc1

* Определен лес AD.

Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-NameDC1

Запуск проверки: Connectivity

……………………. DC1 — пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: Default-First-Site-NameDC1

Запуск проверки: DNS

Проверки DNS выполняются без зависания. Подождите несколько минут…

……………………. DC1 — пройдена проверка DNS

Выполнение проверок разделов на: ForestDnsZones

Выполнение проверок разделов на: DomainDnsZones

Выполнение проверок разделов на: Schema

Выполнение проверок разделов на: Configuration

Выполнение проверок разделов на: int

Выполнение проверок предприятия на: int.dmn.ru

Запуск проверки: DNS

Результаты проверки контроллеров домена:

Контроллер домена: dc1.int.dmn.ru

Домен: int.dmn.ru

TEST: Basic (Basc)

Внимание! У адаптера

[00000010] Сетевое подключение Intel(R) 82574L Gigabit

неверный DNS-сервер: 127.0.0.1 (dc1.int.dmn.ru.)

TEST: Delegations (Del)

Ошибка: DNS-сервер: dc1.int.dmn.ru. IP-адрес:192.168.0.5

[Broken delegated domain _msdcs.int.dmn.ru.]

Отчет о результатах проверки DNS-серверов, используемых приведенными

выше контроллерами домена:

DNS-сервер: 192.168.0.5 (dc1.int.dmn.ru.)

2 — проверка на данном DNS-сервере не пройдена

PTR record query for the 1.0.0.127.in-addr.arpa. failed on the DN

S server 192.168.0.5 Name resolution is not functional. _ldap._tcp

.int.dmn.ru. failed on the DNS server 192.168.0.5

Отчет по результатам проверки DNS:

Auth Basc Forw Del Dyn RReg Ext

_________________________________________________________________

Домен: int.dmn.ru

dc1 PASS WARN PASS FAIL PASS PASS n/a

……………………. int.dmn.ru — не пройдена проверка DNS

C:UsersАдминистратор>

-

Изменено

1 декабря 2017 г. 11:55

Добрый день!

В организации есть сервер на Windows Server 2012 R2 Enterprise, на котором подняты контроллер домена Active Directory и DNS сервер. Так с недавнего времени в DNS сервере при проведении теста на «простой запрос к этому dns-серверу»

все время выдает «отказ». При чем, что в логах нет никаких ошибок. Подскажите, пожалуйста, в чем может быть причина и как исправить.

Может у кого было подобное и как исправили?

C:UsersАдминистратор>dcdiag /test:dns

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = dc1

* Определен лес AD.

Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-NameDC1

Запуск проверки: Connectivity

……………………. DC1 — пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: Default-First-Site-NameDC1

Запуск проверки: DNS

Проверки DNS выполняются без зависания. Подождите несколько минут…

……………………. DC1 — пройдена проверка DNS

Выполнение проверок разделов на: ForestDnsZones

Выполнение проверок разделов на: DomainDnsZones

Выполнение проверок разделов на: Schema

Выполнение проверок разделов на: Configuration

Выполнение проверок разделов на: int

Выполнение проверок предприятия на: int.dmn.ru

Запуск проверки: DNS

Результаты проверки контроллеров домена:

Контроллер домена: dc1.int.dmn.ru

Домен: int.dmn.ru

TEST: Basic (Basc)

Внимание! У адаптера

[00000010] Сетевое подключение Intel(R) 82574L Gigabit

неверный DNS-сервер: 127.0.0.1 (dc1.int.dmn.ru.)

TEST: Delegations (Del)

Ошибка: DNS-сервер: dc1.int.dmn.ru. IP-адрес:192.168.0.5

[Broken delegated domain _msdcs.int.dmn.ru.]

Отчет о результатах проверки DNS-серверов, используемых приведенными

выше контроллерами домена:

DNS-сервер: 192.168.0.5 (dc1.int.dmn.ru.)

2 — проверка на данном DNS-сервере не пройдена

PTR record query for the 1.0.0.127.in-addr.arpa. failed on the DN

S server 192.168.0.5 Name resolution is not functional. _ldap._tcp

.int.dmn.ru. failed on the DNS server 192.168.0.5

Отчет по результатам проверки DNS:

Auth Basc Forw Del Dyn RReg Ext

_________________________________________________________________

Домен: int.dmn.ru

dc1 PASS WARN PASS FAIL PASS PASS n/a

……………………. int.dmn.ru — не пройдена проверка DNS

C:UsersАдминистратор>

- Изменено

1 декабря 2017 г. 11:55

- Remove From My Forums

-

General discussion

-

Hi, we have just upgraded to a 2008 dns server from at 2003 server.

As far as I can tell, DNS is working fine. I can resolve names etc, but when I try to run DNS tests in fails:

Simple query against this DNS server — FAIL

Recursive query to other DNS servers — FAIL

We have set our new DNS server up the same as our 2003 which worked fine.

I have to NIC’s, only one is set to listen for DNS requests, the other is reserved for mangement and I have to specific public IP addresses listed as forwarders. Can anyone help me get this working?

Thanks.

- Changed type

Monday, October 17, 2011 6:42 AM

- Changed type

- Remove From My Forums

-

General discussion

-

Hi, we have just upgraded to a 2008 dns server from at 2003 server.

As far as I can tell, DNS is working fine. I can resolve names etc, but when I try to run DNS tests in fails:

Simple query against this DNS server — FAIL

Recursive query to other DNS servers — FAIL

We have set our new DNS server up the same as our 2003 which worked fine.

I have to NIC’s, only one is set to listen for DNS requests, the other is reserved for mangement and I have to specific public IP addresses listed as forwarders. Can anyone help me get this working?

Thanks.

- Changed type

Monday, October 17, 2011 6:42 AM

- Changed type

Невозможно представить своё существование без доступа к источникам информации, который даёт интернет. Связующим звеном сети компьютеров являются DNS серверы. К сожалению, иногда в их работе возникают ошибки. В этих случаях доступ к интернету ограничен или его нет совсем. Поэтому каждому пользователю не помешают базовые знания по теме.

Если объяснять простыми словами, можно назвать DNS сервер адресной книгой интернета. Каждый подключённый к сети компьютер получает идентификатор IP — адрес в виде цифрового значения подобного к такому — 127.0.0.1. Каждый опубликованный сайт имеет доменное имя — http://hostus.ru. Основная задача DNS сервера — преобразование (трансляция) доменного имени в IP адреса и обратный процесс.

Видео: объяснение принципов работы DNS сервера

К сожалению, иногда в цепочке происходят сбои. Возникают ошибки. Причин может быть довольно много, рассмотрим самые распространённые:

- нет подключения к интернету;

- неправильные настройки роутера или модема;

- некорректные настройки брандмауэра;

- критически устарел драйвер сетевой карты;

- заражение компьютера вирусом;

- работы на DNS сервере провайдера;

- ошибки программного обеспечения на сайте.

Устранение неполадок нужно начинать, проверяя простейшие настройки, и только в случае неудачи осторожно переходить к более сложным действиям.

Общие ошибки DNS

Рассмотрим самые распространённые ошибки, которые обычно легко устранить собственными силами. Как правило, исправление не занимает слишком много времени.

DNS сервер не отвечает, не удаётся найти DNS адрес сервера

Наверное, наиболее часто встречающаяся проблема.

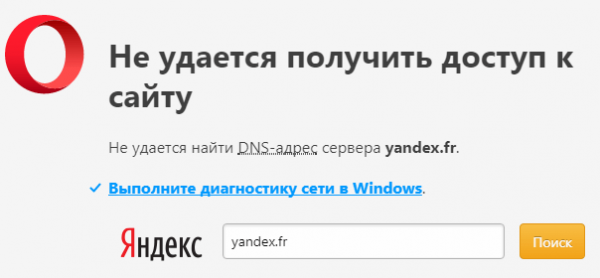

Так выглядит сообщение об ошибке в окне браузера

Когда ошибка появляется в результате попытки входа на определённый ресурс, а остальные прекрасно работают, вероятней всего, проблемы возникают на сайте. Что-то исправить в этом случае не получится. Наберитесь терпения, возможно, через время всё будет работать в штатном порядке.

Ошибки DNS могут появляться по причине неисправностей в работе роутера. А также в их возникновении может быть виноват интернет-провайдер. Перезагрузите или выключите на время маршрутизатор, возможно, это действие уберёт ошибку. Изменений нет — попытайтесь подключить интернет-кабель к ПК или ноутбуку напрямую, минуя роутер. Если действие не помогло, звоните своему провайдеру, вероятно, проблема на его стороне.

Когда все устройства работают нормально, а ошибка возникает на одном компьютере, скорее всего, она связана с неправильной работой самого устройства. Рассмотрение подобной ошибки достойно отдельной публикации.

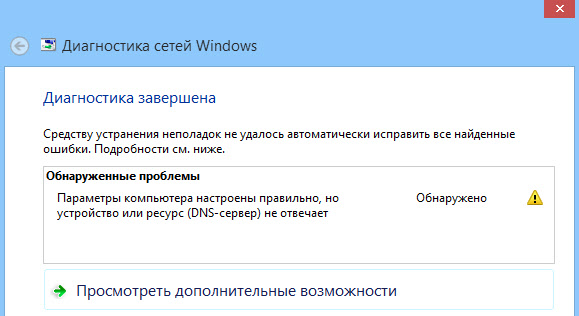

Windows не удаётся связаться с устройством или ресурсом

Рассмотрим такой вариант — основные приложения продолжают работать, интернет подключён, но нужный нам ресурс недоступен, при обращении к сайту на экране появляется сообщение: «Не удаётся найти DNS адрес сервера».

Браузер выдает сообщение об ошибке

Для выяснения причин ошибки проведите диагностику сети:

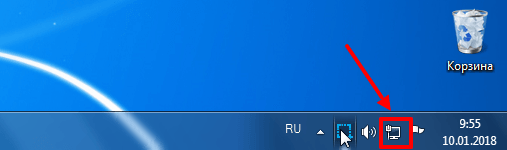

- Для этого правой кнопкой мыши нажмите значок сетевых подключений в нижней части экрана.

Для проведения диагностики сети нажмите значок правой кнопкой мыши

- В появившейся вкладке нажмите пункт «Диагностика сети».

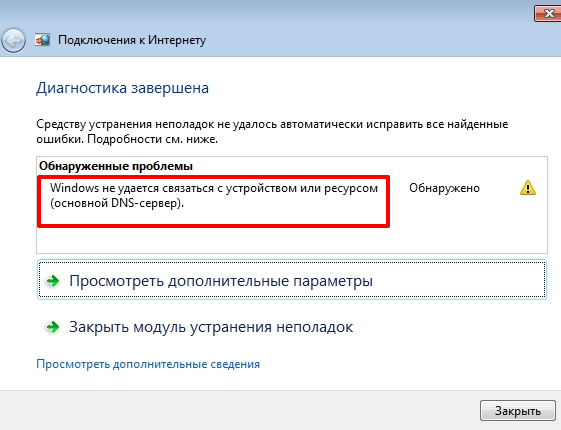

- После выполнения проверки, в разделе «устранение неполадок сети» появляется сообщение, в котором говорится о неудаче при попытке системы исправить ошибку в автоматическом режиме.

Сообщение о неудаче при попытке системы подключиться к DNS серверу

У этой ошибки могут быть разные причины возникновения. Методы решения проблемы подбираются соответственно:

- некорректная работа антивирусной программы — попробуйте её временно отключить или установите другую;

- возможно, сбоит DNS — клиент Windows — откройте «Панель управления» раздел «Администрирование» вкладку «Службы» и перезапустите службу DNS клиента, выключите и снова запустите компьютер.

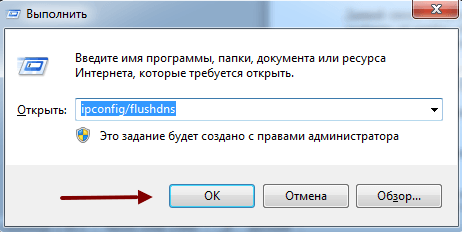

Если все перечисленные действия не увенчались успехом попытайтесь сбросить DNS кэш. Нажмите Win+R, в появившемся окне наберите «ipconfig/flushdns», запустите процесс.

DNS кэш чистится запуском команды «ipconfig/flushdns»

После выполненных действий все должно работать нормально.

Нет доступа к DNS серверу

Пользователи часто встречаются с ситуацией, когда все устройства работают нормально, оплата провайдеру перечислена, но доступ к Всемирной паутине отсутствует. Причина ошибки — некорректные настройки доступа к интернету. Все можно исправить собственными силами.

Для устранения возникшей ошибки произведите такие действия:

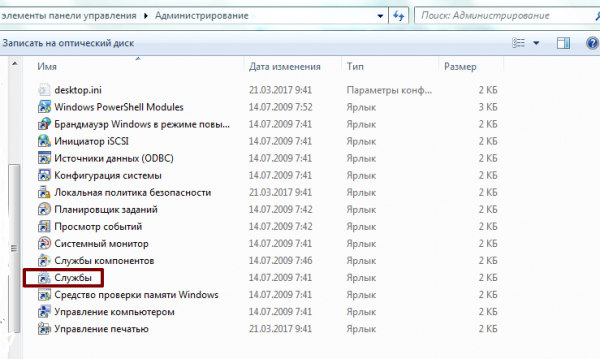

- В меню «Пуск», войдите в «Панель управления», пункт — «Администрирование», выберите раздел — «Службы».

Выбираете пункт службы раздела администрирование, панели управления Windows

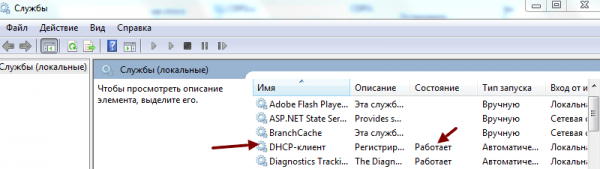

- Найдите строку «DNS клиент», там должна быть надпись: «Работает».

При работающем DNS в строке DNSP-клиент всегда есть запись «Работает»

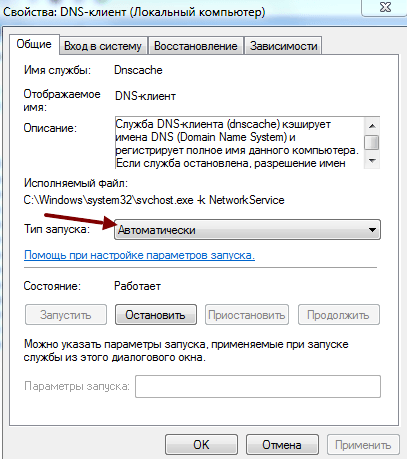

- Если строка пустая — наведите курсор мыши, нажмите левую кнопку, вызовите контекстное меню, щёлкнув «Свойства».

- Далее, в графе «Тип запуска» укажите: «Автоматически».

На вкладке необходимо указать тип запуска: «Автоматический»

Нажмите кнопку «Применить» и «ОК».

В ситуации, когда служба работает, а доступа к сети нет, должны помочь следующие действия:

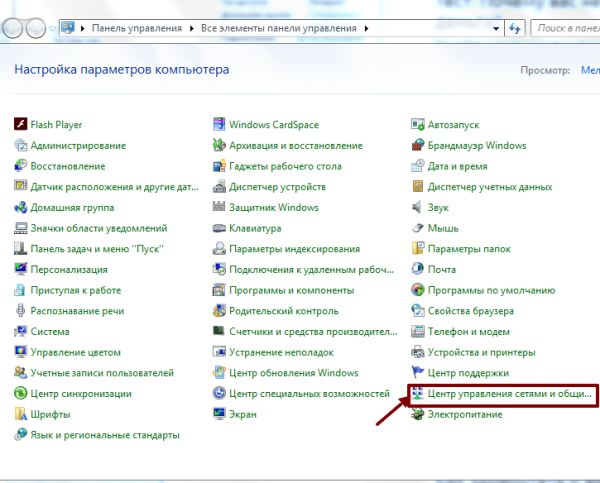

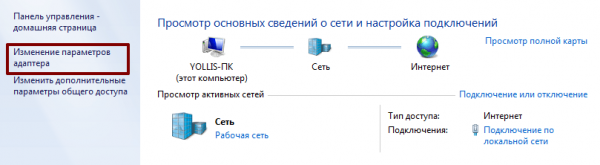

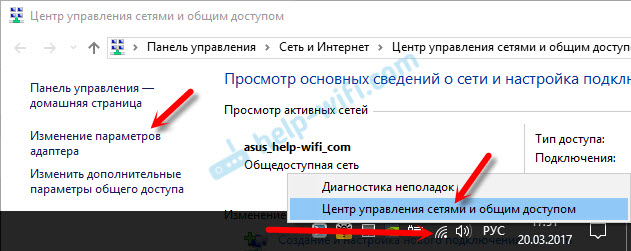

- Войдите в панель управления, там откройте вкладку: «Центр управления сетями и общим доступом».

Откройте вкладку «Центр управления сетями и общим доступом» в окне панели управления Windows

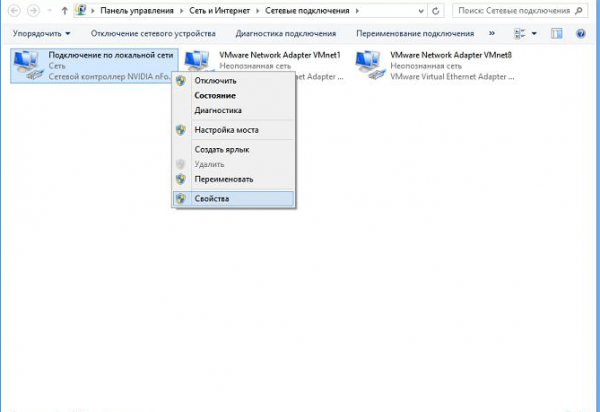

- В разделе «Изменение параметров адаптера» вызовите контекстное меню сетевого подключения.

Выберите пункт «Изменение параметров адаптера» в разделе «Центр управления сетями и общим доступом»

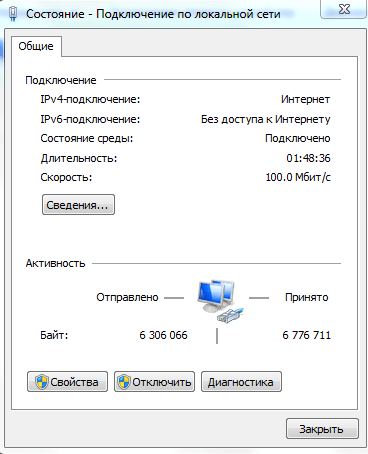

- В появившейся вкладке кликните на строку «Свойства».

На вкладке «Подключение по локальной сети», выберите пункт «Свойства»

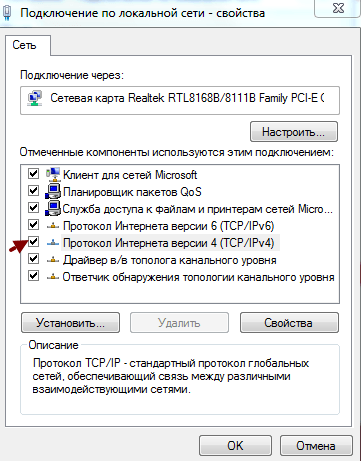

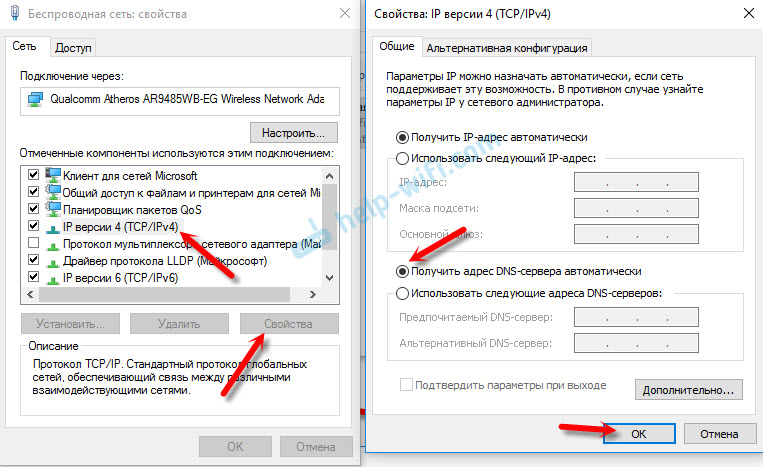

- В новой вкладке, выделить строку «Протокол интернета 4 (TCP/IP 4)», опять нажать «Свойства».

Выделите пункт «Протокол интернета 4 (TCP/IP 4)», нажмите «Свойства»

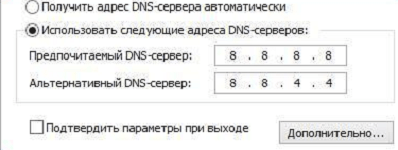

- В очередном выпавшем окне установите отметку на строчке «Использовать следующие адреса DNS — серверов».

Установите IP адрес сервера в ручном режиме

- В строке «Предпочтительный DNS — сервер» наберите «8. 8. 8. 8».

- Строка «Альтернативный DNS — сервер» должна быть заполнена подобным образом «8. 8. 4. 4».

- Нажать «ОК».

Если все сделано правильно, а положительного результата нет, существует большая вероятность ошибок Windows. Попробуйте провести восстановление системы в последней точке, когда все работало корректно. Для этого войдите в меню «Пуск», «Панель управления», «Восстановление». Выберите точку восстановления, запустите процедуру, перезагрузите компьютер.

Если браузер продолжает выдавать ошибку, как вариант для решения проблемы возможны такие действия:

- Войдите в «Сетевые подключения», посмотрите нет ли там подозрительных подключений, если вы нашли такое, его необходимо удалить.

Найдите и удалите подозрительные сетевые подключения

- После этого проверьте работоспособность DNS.

- Загрузите Windows в безопасном режиме.

- Попробуйте открыть любой сайт, если при этом доступ в интернет есть — выполните следующее действие.

- Произведите загрузку системы обычным порядком.

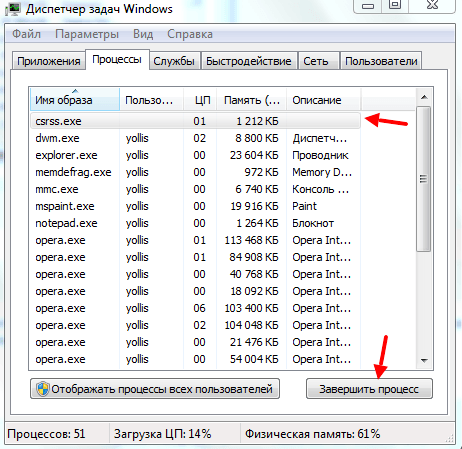

- Откройте диспетчер задач Windows.

Последовательое завершение процессов через «Диспетчер задач Windows»

- Последовательно закрывайте приложения, пока не восстановится работоспособность DNS.

Такие манипуляции помогут выявить приложение, мешающее нормальной загрузке сайтов.

Ещё одной причиной ошибки могут быть устаревшие драйверы сетевого адаптера. Найдите его модель. На сайте производителя загрузите новые программы, установите.

Если ничего, из перечисленного выше, не помогло, тогда ваш компьютер атакован вирусом, произведите следующие действия:

- Скачайте лечащую утилиту Dr. Web CureIt или другую с похожим функционалом.

- Проведите полное сканирование компьютера.

- Удалите заражённые файлы.

Стоит отметить ещё одну ошибку. Иногда при попытке входа в интернет можно увидеть надпись: «Не удаётся преобразовать DNS адрес сервера». Наиболее часто ошибка связана с ремонтными работами на DNS сервисе, предоставляющем услуги доступа к сети. Проверьте соединение с интернетом, подключив к нему другой компьютер или ноутбук. Если ошибка появляется на всех устройствах — свяжитесь с провайдером. В случае когда ошибка свойственна одному устройству, ваши действия подобны к исправлению ошибки «нет доступа к DNS серверу». Ваша система, по-видимому, посылает некорректные запросы на сервер DNS.

Ошибки программного обеспечения

К подобным относятся сбои DNS вызванные ошибками программного обеспечения серверов и отдельных сайтов.

Произошла временная ошибка DNS

Это сообщение вызвано проблемами DNS в Exchange 2013. Microsoft Exchange Server — программный продукт служащий для обмена сообщениями и совместной работы. Не совсем ясно, что обозначает «Временная ошибка сервера. Повторите попытку позже. PRX 3». В конце — есть ещё PRX 1, PRX 3, PRX 7. Документации, к сожалению, нет.

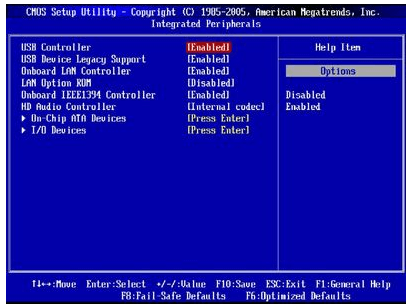

Известны разные способы решения проблемы. Если у вас на компьютере есть встроенная сетевая карта, а дополнительно установленна внешняя, отключите ту, которая не используется. Для этого вам необходимо произвести следующие действия:

- запустите ПК или выполните перезагрузку, если компьютер включён и при запуске BIOS нажмите на клавишу F12 или Del;

- для входа в настройки используются клавиши F1, F10 и другие — если вы не знаете, какую выбрать, читайте текст «Press… to enter Setup», где будет написана нужная комбинация;

- в параметрах откройте раздел со словом Integrated, где вам понадобится строка On Board LAN или что-то на неё похожее;

- поменяйте статус строки на Disabled, чтобы деактивировать её;

- не забудьте для выхода воспользоваться кнопкой Save and Exit, чтобы сохранить изменения.

Панель БИОС, через которую вносятся изменения в конфигурацию ооборудования

Будьте осторожны, если у вас нет уверенности в своих действиях, не экспериментируйте с БИОС компьютера, лучше пригласите специалиста.

Когда сетевая карта одна или отключение второй не помогло убрать ошибку — попробуйте предпринять такие действия:

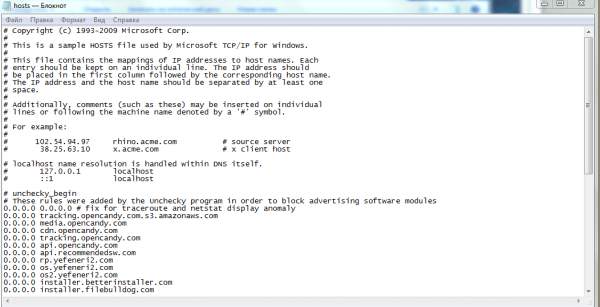

- проверьте все записи DNS сервера в конфигурации сетевых карт (проверьте все сетевые адаптеры) убедитесь, что нет ссылки на сервер 127.0.0.1 в качестве DNS сервера, вместо этого используете реальный IP-адрес;

- когда на сервере установлено более одного фиксированного IP-адреса, сделайте запись для всех IP адресов в файле hosts (C: Windows System 32 drivers etc hosts), отформатированном «192.168.1.1 SERVERNAME»;

Файл hosts предназначен для сопоставления доменных имен сайтов и IP адресов

- вовремя загружайте обновления Exchange 2013, особенно CU 1.

Не удалось разрешить DNS имя контроллера домена

Специфическая ошибка, редко встречающаяся рядовым пользователям ПК. Характерна для систем, входящих в доменные сети Windows под управлением Active Directory. AD представляет набор процессов и сервисов, позволяет централизованно управлять инфраструктурой локальной сети. Все компьютера сети при этом объединены в общий домен. Ошибка возникает при попытке ввести новый сервер в домен. Система выдаёт сообщение «не удалось разрешить DNS — имя контроллера домена».

Попытайтесь предпринять следующие действия:

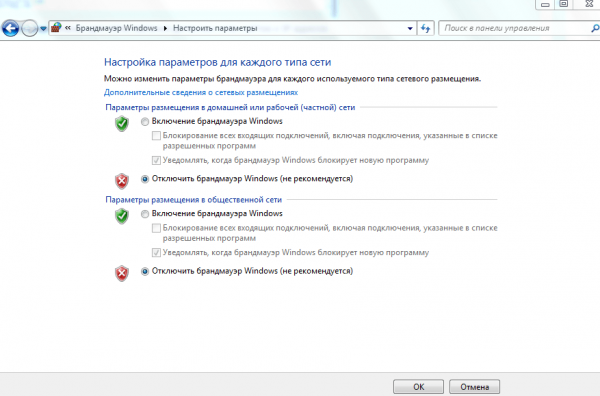

- отключите брандмауэр, возможно, он неправильно настроен;

Отключите Брандмауэр Windows в разделе настройка параметров сети

- проверьте корректность ввода параметров свойств сетевого подключения;

- правильно ли введены IP адреса DNS сервера;

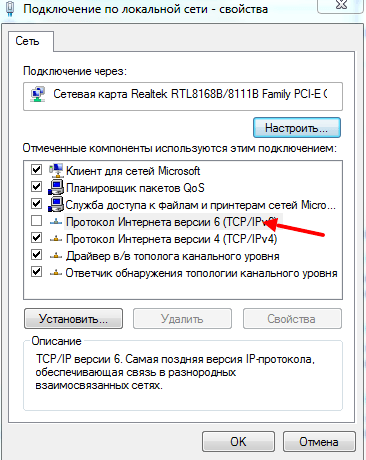

- возможно, мешает TCP/IPv 6, попытайтесь его отключить;

Отключите протокола интерета 6 (TCP/IPv 6) на вкладке свойства сети

- в свойствах подключения попробуйте установить «Получить IP-адрес автоматически».

Не смогли загрузить страницу потому, что не нашли сайт в dns

Ошибка в основном относится к работе веб-мастеров. При регистрации нового домена DNS серверам неизвестен его адрес. Пока информация о нём на DNS серверах не появится, сайт, почта, другие элементы работать не будут. DNS сервер, прописанный для домена, выступает в роли «глашатая», благодаря которому адрес сайта станет известен другим серверам. Сначала информация о домене появляется на DNS хостинга. Если вы владелец сайта, а при попытке его открыть высвечивается ошибка «на dns сервере не найден адрес для домена этого веб-узла», обратитесь к администрации вашего хостинга.

Подобная ошибка может возникнуть при переносе домена на другой хостинг. В этом случае доменное имя сайта прежнее, а IP адрес меняется. Для решения проблемы необходимо обратиться к администрации вашего хостинга.

Другие распространённые ошибки

Кроме уже рассмотренных, могут возникнуть другие неполадки, связанные, с DNS сервером.

Таблица: часто встречающиеся ошибки DNS и способы их устранения

| Идентификатор события | Сообщение об ошибке | Возможные ошибки и корректирующее действие |

| 408 | Сервер DNS не может открыть сокет для адреса IP. Убедитесь, что это один из действительных адресов компьютера сервера. | Если адрес IP является действительным, проверьте, не пытается ли другое устройство или программа использовать порт службы DNS (53). |

| 413 | Сервер DNS будет отправлять запросы другим серверам DNS на порт, отличный от принятого по умолчанию (TCP порт 53). | Эта проблема возникает на компьютерах с несколькими сетевыми адаптерами (когда сервер DNS настроен на использование только части из доступных адресов IP). Кроме этого, может оказаться, ответы удалённых серверов DNS пытаются использовать порт, использование которого не настроено на локальном сервере DNS, что приводит к возникновению проблем в репликации данных зоны через соединения WAN (сквозь брандмауэры). Для обеспечения использования настроенного порта для всех соединений, измените настройку интерфейсов IP таким образом, чтобы выполнялось одно из условий: Используются все адреса IP. Используется только один из адресов IP. |

| 414 | Компьютер сервера не имеет настроенного основного суффикса DNS. | Например, сервер имеет имя dns 1 вместо dns1.company.net. Эта конфигурация может привести к некорректным или неудачным обращениям. Для исправления этой проблемы подключите сервер DNS к домену или предоставьте полное имя DNS, которое окажется подходящим для рабочей группы. |

| 708 | Сервер DNS не обнаружил первичных или вторичных зон. Сервер запускается в режиме только кэширования и он не авторитетен ни для одной из зон. | Если создание только кэширующего сервера DNS было главной целью, то делать ничего не нужно. В противном случае это сообщение подразумевает необходимость настройки зон на сервере. |

| 3150 | Сервер DNS записал новую версию зоны «zonename» в файл filename. Новую версию можно просмотреть, перейдя на вкладку. | Это событие возникает, когда сервер DNS настроен на работу в качестве корневого сервера. Если это нежелательный результат, необходимо удалить корневую зону (.) для исключения появления таких сообщений. |

| 6527 | Срок действия зоны «zonename» истёк до успешной передачи зоны или обновления с основного сервера, который является источником зоны. Зона была отключена. | Вторичный сервер DNS потерял сетевое соединение с основным сервером, поэтому невозможно выполнить репликацию. Решите проблему в работе сети. На вторичном сервере удалите и повторно создайте зону, указав правильный адрес IP для того же или нового основного сервера. На основном сервере указана неправильная конфигурация зоны в записи SOA. Исправьте это с помощью одного из предложенных действий. Убедитесь, что значение Refresh Intervals меньше, чем значение Expires After. Уменьшите значение Retry Interval. Увеличьте значение Expires After. Добавьте вторичный сервер в список уведомления (Notify List). |

С первого взгляда проблемы, перечисленные в статье, кажутся сложными и почти нерешаемыми. Но тщательно разобравшись в теме, все можно исправить собственными силами. Для этого потребуется терпение и время. Но главное, что вам необходимо, — это желание.

- Распечатать

Получил хорошее советское техническое образование.

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(9 голосов, среднее: 3.8 из 5)

Поделитесь с друзьями!

DNS-сервер фактически является приложением, которое работает на отдельном физическом сервере или совместно с другими серверами и обрабатывает все запросы, содержащие доменные имена.

Как только вы зарегистрировали доменное имя, оно начинает обслуживаться DNS-сервером, и любое обращение к домену по имени проходит через него. С момента привязки доменного имени к DNS-серверу может пройти до 72 часов, чтобы домен начал работать. Если по истечении этого срока домен не заработал или возникла ситуация, когда работающий домен перестал отвечать на запросы, проведите быструю диагностику DNS.

С чего начать?

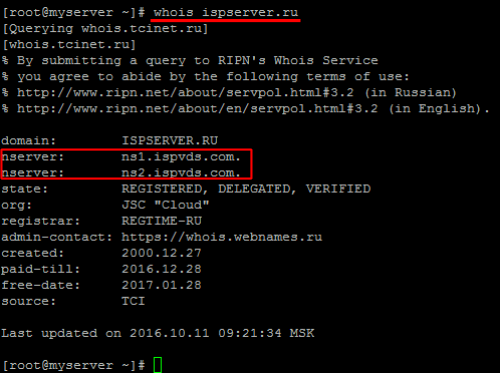

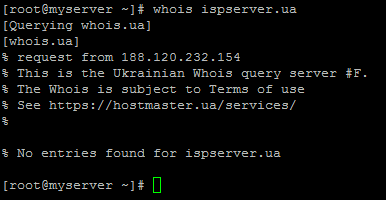

Используйте утилиту whois для первичной диагностики DNS. Актуально для Linux-систем.

Выполните команду:

whois ispserver.ru

В примере показан корректный вывод ответа на whois, который в большинстве случаев должен быть именно таким.

Whois выводит информацию о домене, в данном примере — ispserver.ru. Серверы имен, которые обслуживают домен — ns1.ispvds.com, ns2.ispvds.com — это первичный и вторичный DNS-серверы. На ns1.ispvds.com вносятся изменения зоны ispserver.ru, ns2.ispvds.com периодически синхронизирует свои записи с первичным DNS-сервером. В случае дочерних DNS-серверов (расположенных на самом делегируемом домене) в выводе whois рядом с именем сервера имен указывается его IP-адрес.

Строка с меткой “state:” обозначает статус, в котором находится домен. REGISTERED и DELEGATED в этой строке указывают на то, что домен зарегистрирован и делегирован.

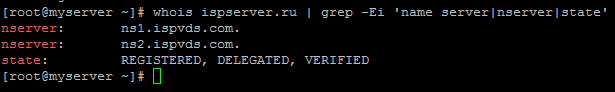

Для получения краткой информации о домене используйте команду whois с параметрами:

whois ispserver.ru | grep -Ei 'name server|nserver|state'

Если домен не зарегистрирован (такого домена не существует), то ответ на whois будет следующим:

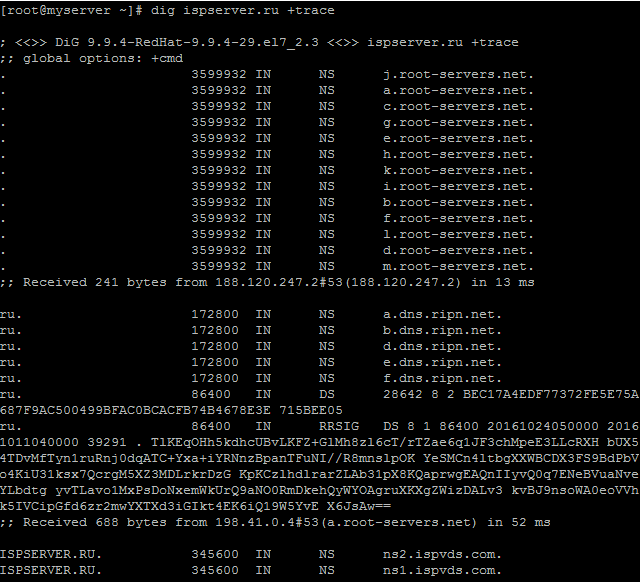

Используйте утилиту dig для обращения из командной строки к серверу DNS. Выполните трассировку маршрута пакетов к DNS-серверу командой:

dig ispserver.ru +trace

Первые 13 строк, начинающиеся со знака “.”, обозначают, что сначала были опрошены серверы имен корневой зоны, затем было сделано перенаправление на зону .ru (строки, начинающиеся с “.ru”), а затем запрос был отправлен на серверы имен домена ispserver.ru — ns1.ispvds.com, ns2.ispvds.com. Предпоследняя строка указывает на то, что серверы имен передали IP-адрес домена ispserver.ru в ответ на запрос.

Если при трассировке на каком-то шаге передача запроса происходит не на нужный DNS-сервер (например, серверы зоны .ru не перенаправляют пакет на серверы ns1.ispvds.com, ns2.ispvds.com), это означает, что информация о домене либо еще не обновилась, либо появились какие-то проблемы при работе DNS-сервера.

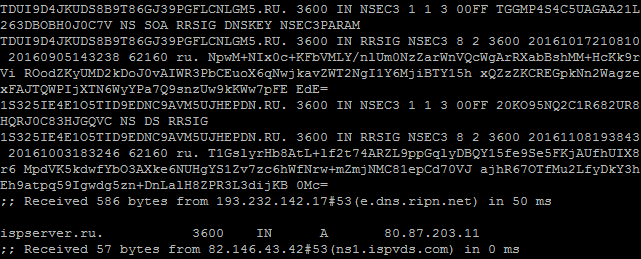

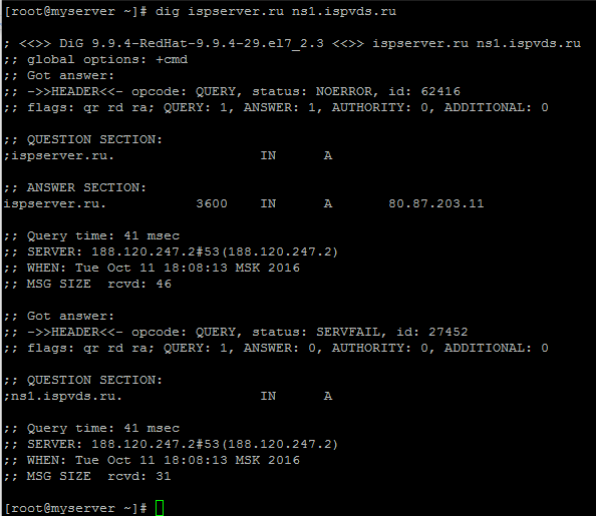

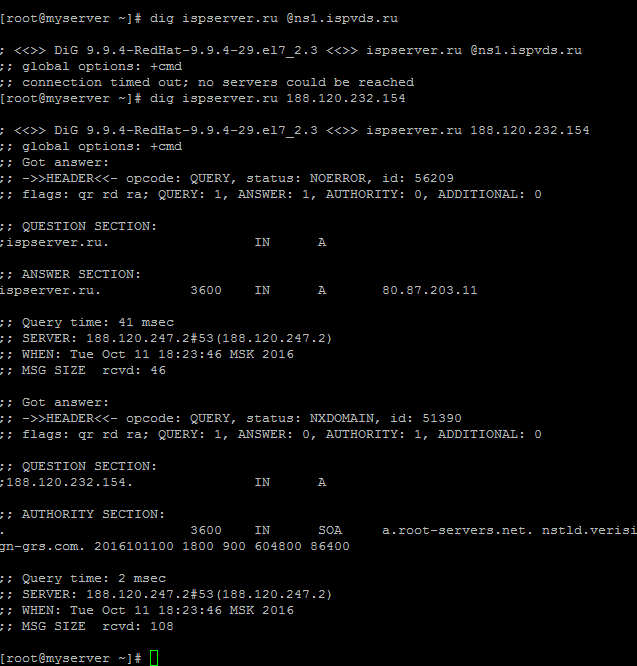

Опросите конкретный DNS-сервер, обслуживающий ваш домен, командой

dig ispserver.ru ns1.ispvds.ru

Секция ANSWER SECTION содержит IP-адрес, возвращенный DNS-сервером. Этот IP должен совпадать с тем, который вы назначали домену. Если он отличается, обновите доменную зону или подождите, пока она обновится автоматически. Все DNS-серверы должны возвращать один и тот же IP-адрес для домена.

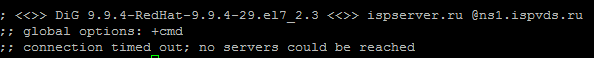

Ошибка “Connection timed out”

Если в ответ на команду dig вы получаете сообщение “Connection timed out”, это означает, что DNS-сервер не отвечает.

Проверьте, доступен ли DNS-сервер и открыт ли на нем 53 порт.

Опросите первичный сервер имен командой

dig ispserver.ru <IP-адрес> где IP-адрес - IP сервера, на котором расположен домен.

При правильной работе DNS должен выводиться корректный IP-адрес домена.

Решение основных проблем с DNS

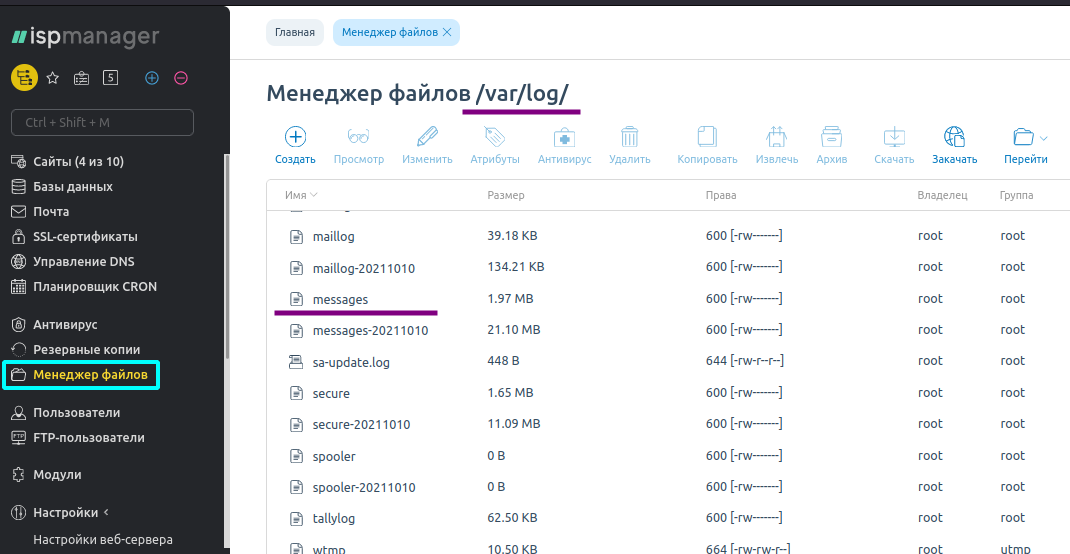

Описание всех возникших проблем DNS-сервера читайте в лог-файле DNS, который по умолчанию находится по следующему пути: /var/log/messages. Расположение может быть изменено в зависимости от настроек вашего сервера. Через ISPmanager лог-файл можно просмотреть через “Менеджер файлов”.

Далее описаны наиболее часто возникающие проблемы DNS, которые можно обнаружить командой dig или в лог-файле.

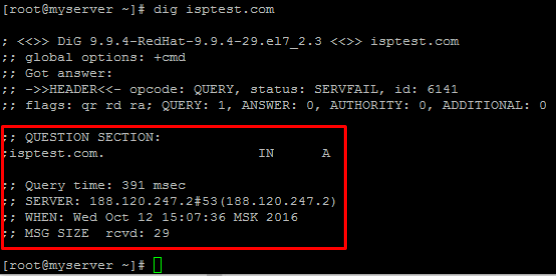

Пустой ответ на команду dig

Под пустым ответом на команду dig понимается отсутствие секции ANSWER в выводе.

Как правило, причинами такого ответа могут быть:

- не существует такого доменного имени;

- домен не зарегистрирован на VPS;

- не создана А-запись для домена.

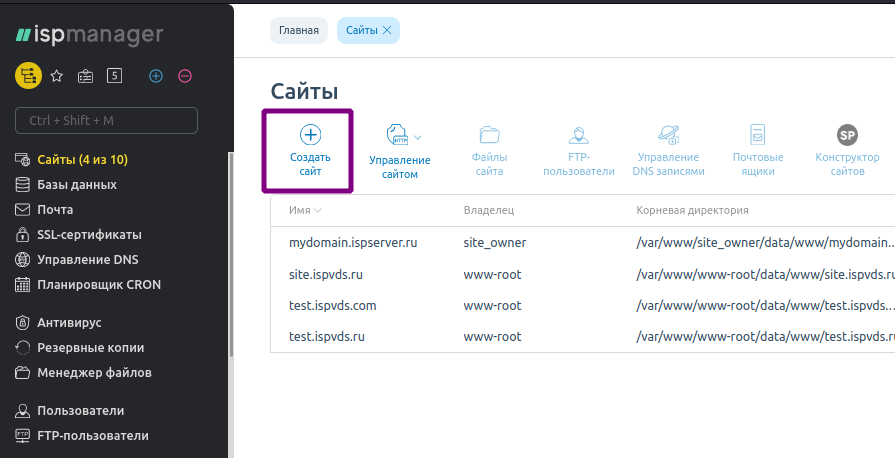

Проверьте, зарегистрирован ли домен на сервере. Зайдите в ISPmanager в раздел “Сайты” и убедитесь, что в списке существует запись вашего доменного имени. В данном примере это isptest.com, которого в списке нет. Нажмите на кнопку “Создать сайт” и создайте новый сайт.

Если у вас нет панели управления ISPmanager, проверьте, есть ли файл зоны домена, вручную.

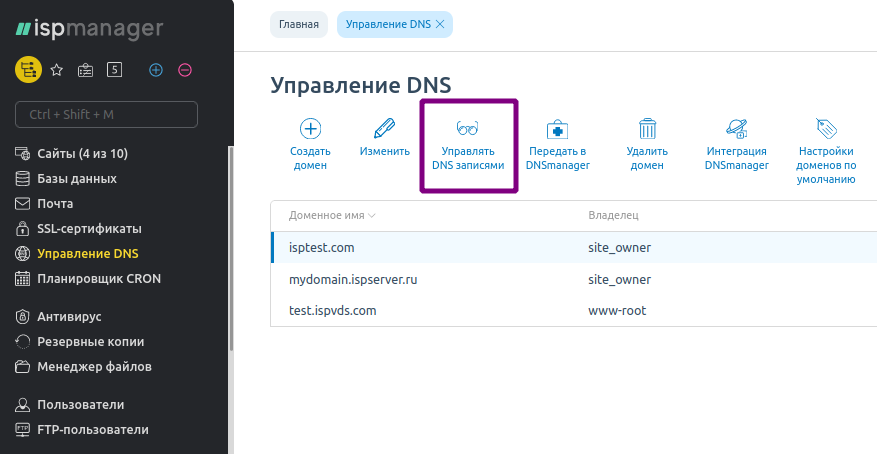

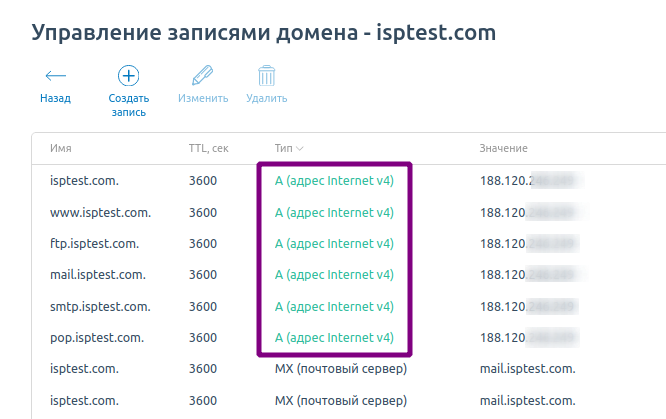

Удостоверьтесь, что на сервере для вашего домена корректно созданы А-записи. Зайдите в ISPmanager в раздел “Управление DNS”. Выделите домен и нажмите кнопку “Управлять DNS записями”.

Среди ресурсных записей найдите А-запись и удостоверьтесь, что каждая запись содержит значение IP-адрес сервера, на котором расположен домен. В обратном случае исправьте несоответствия или создайте записи заново.

Если вы не используете панель управления ISPmanager, выполните проверки вручную на сервере. Пример А-записи в конфигурационном файле named.conf:

ispserver.com. IN A 10.10.10.10

Ошибка “Permission denied”

Следующая запись лог-файле DNS означает, что были неправильно назначены права на файл зоны или владелец файла /etc/bind/ispsrv.com

Oct 12 15:23:50 ispsrv named[18761]: zone ispsrv.ru/IN: loading from master file /etc/bind/ispsrv.com failed: permission denied Oct 12 15:23:50 ispsrv named[18761]: zone ispsrv.ru/IN: not loaded due to errors.

Удостоверьтесь, что служба bind запущена от имени того же пользователя, что и владелец файла ispsrv.com. Выполните команду

[root@dns ~]# ls -l /etc/bind/ispsrv.com -rw -r

Следующий результат этой команды говорит о том, что владельцем /etc/bind/ispsrv.com является суперпользователь root:

1 root root 444 Oct 12 16:00 /etc/bind/fvdstest.com

Также проверьте права на саму папку /etc/bind/ командой:

[root@dns ~]# ls -ld /etc/bind/ drwxr-sr-x

Следующий результат указывает на то, что директория доступна пользователям root и bind:

2 root bind 4096 Oct 12 16:07 /etc/bind

Ошибка “No address records (A or AAAA)”

Следующие строки в лог-файле DNS означают, что ресурсная А-запись отсутствует для дочернего NS:

Oct 12 15:23:50 ispsrv ds named[19931]: zone ispsrv.ru/IN: NS 'ns1.ispsrv.com' has no address records (A or AAAA) Oct 12 15:23:50 ispsrv named[19931]: zone ispsrv.ru/IN: NS 'ns2.ispsrv.com' has no address records (A or AAAA) Oct 12 15:23:50 ispsrv named[19931]: zone ispsrv.ru/IN: not loaded due to errors.

В данном случае для DNS-серверов ns1.ispsrv.com и ns2.ispsrv.com отсутствуют А-записи. Сделайте следующие записи в фале named.conf:

ns1 IN A 10.10.10.10 ns2 IN A 11.11.11.11

Ошибка “CNAME and other data”

Следующие строки в лог-файле DNS означают, что для одного домена прописаны одновременно А и CNAME ресурсные записи:

Oct 12 16:13:30 ispsrv named[20701]: zone ispsrv.ru/IN: loading from master file /etc/bind/fvdstest.com failed: CNAME and other data Oct 12 16:13:30 ispsrv named[20701]: zone ispsrv.ru/IN: not loaded due to errors.

Конфликт вызывает запись вида:

ispsrv.com. IN A 10.10.10.10 ispsrv.com. IN CNAME isptest.com

Оставьте только одну необходимую запись.

Ошибка “Query denied”

Следующие строки в лог-файле DNS означают, что ваш запрос к DNS-серверу запрещен:

Oct 12 16:53:03 ispsrv named[03771]: client 188.120.234.14#49834: query ‘ispsrv.com/A/IN’ denied

А таком случае DNS-сервер возможно настроен так, что запросы к нему разрешены только от дочернего DNS (slave).

Ошибка “Transfer failed”

Следующие строки в лог-файле DNS означают, что в конфигурации DNS запрещен трансфер на данный IP-адрес зоны домена:

Oct 12 17:13:13 ispsrv named[83374]: client 188.126.231.143#50652: zone transfer ispsrv.com/AXFR/IN' denied

Команда dig указывает на эту ошибку следующим ответом:

; <<>> DiG 9.8.4-rpz2+rl005.12-P1 <<>> ispsrv.com @10.10.10.10 AXFR ;; global options: +cmd ; Transfer failed.

Ошибка в синтаксисе

Если вы случайно допустили синтаксическую ошибку в конфигурации файла доменной зоны, то в ответе на команду dig появятся не ожидаемые вами обозначения. Например,

;; QUESTION SECTION: ;<domain>. IN A ;; ANSWER SECTION: <domain>. 3600 IN A 123.123.123.123 ;; AUTHORITY SECTION: <domain>. 3600 IN NS ns2.ispsrv.ru.<domain>. <domain>. 3600 IN NS ns1.ispsrv.ru.<domain>.

<domain> означает, что после ns1.ispsrv.ru не поставлена точка. Исправьте ошибку, поставив закрывающую точку: ns1.ispsrv.ru.

При неполадках в разрешении имен DNS в среде Microsoft Active Directory (AD) нередко возникают проблемы. DNS — краеугольный камень для среды AD, и без корректного разрешения имен операции могут прерваться или застопориться. Вероятно, проблема разрешения имен появилась со временем из-за постепенного отхода от надежной древовидной иерархической схемы. Ниже приводятся основные рекомендации и описываются средства диагностики, позволяющие предотвращать или решать проблемы DNS.

Рекомендация 1. Пространство имен DNS должно отражать смежную древовидную иерархию

Пространство имен DNS Интернета имеет древовидную иерархическую организацию, управление которой делегировано администраторам службы DNS, отвечающим за различные «ветви» пространства имен DNS (IETF RFC 1034, RFC 1032). Подобно своим собратьям по Интернету, администраторы DNS корпоративных сетей должны следовать иерархической древовидной концепции. Наличие фрагментарности или несвязностей в пространстве имен корпоративной сети порождает сложности в виде добавления серверов пересылки, зон-заглушек и/или дополнительных зон.

Рассмотрим случай, когда одна компания приобретает другую и каждая из них имеет независимое пространство имен. Эти пространства должны быть функционально объединены с использованием доверительных отношений Windows Server. Предлагаемый подход заключается в создании безопасной виртуальной частной сети (VPN) между средами двух компаний в корне каждого отдельного непрерывного пространства имен. Передача запросов об именах по сети VPN в пространство имен на противоположном конце «VPN-туннеля» осуществляется с использованием серверов пересылки, как показано на рисунке. Любые запросы, не удовлетворяющие критериям условий сервера пересылки, направляются на серверы DNS поставщика услуг Интернета (ISP). Серверы DNS, настроенные на пересылку по условию и расположенные на корневом уровне одного из двух непрерывных пространств имен, направляют запросы на конкретный сервер DNS, расположенный в другом непрерывном пространстве имен. На этом сервере DNS в кэше накапливается информация о пространстве имен, что снижает необходимость в рекурсии.

|

| Рисунок. Использование пересылки по условию между раздельными пространствами имен DNS корпоративной сети |

Вместо использования серверов пересылки некоторые администраторы предпочитают создавать зоны-заглушки на серверах DNS в доменах верхнего уровня корпоративной сети, например domain1.local и domainA.local. Зоны-заглушки содержат только те записи, которые необходимы для определения доверительных серверов DNS для подчиненной зоны, и имеют значение скорее тогда, когда зоны не хранятся в AD. Зоны-заглушки имеют значение, когда необходимо поддерживать информированность сервера DNS в родительской зоне о доверительных серверах DNS в дочерней зоне. Зоны-заглушки повышают сложность, поскольку ответ службы DNS такой зоны на запрос об имени содержит информацию обо всех заслуживающих доверия серверах DNS в домене. Цель же состоит в организации работоспособной и простой для диагностики инфраструктуры DNS.

Рекомендация 2. Нужно знать, где хранится информация DNS

Данные зоны DNS могут размещаться в хранилище AD или в файловой системе в папке c:%systemroot%system32dns. Настоятельно рекомендуется сохранять информацию зоны в AD, а затем выполнять ее репликацию на каждом сервере DNS в домене (DomainDNSZones) или в лесу (ForestDNSZones). Оптимальный вариант — сохранение данных DNS на каждом сервере DNS домена с последующей передачей этой информации в родительскую зону. Пересылка данных DNS настраивается так, чтобы серверы DNS доменов child1.domain1.local и child2.domain1.local направляли данные на серверы DNS домена domain1.local. В родительском домене осуществляется делегирование для каждого дочернего домена.

Рекомендация 3. Определить, относится ли проблема DNS к сфере регистрации или к сфере разрешения имен

Для разрешения имени необходимо, чтобы это имя было зарегистрировано в какой-либо зоне на сервере DNS. В среде Windows разные службы регистрируют различные записи. В Windows 7, Windows Vista, Windows Server 2008 R2 и Server 2008 записи A и PTR регистрирует служба клиента DNS. В Windows XP и Windows Server 2003 эти записи регистрирует служба клиента DHCP.

Интервал регистрации — 24 часа, за исключением случаев, когда регистрацию выполняет сервер DHCP; в таких случаях регистрация должна выполняться при обновлении аренды адреса клиента DHCP.

В случае Server 2008 R2, Server 2008 и 2003 за регистрацию некоторых дополнительных записей отвечает служба Netlogon. Журнал записей, регистрируемых службой Netlogon, хранится в папке %SystemRoot%System32ConfigNetlogon.dns. В случае Server 2008 контроллеры домена (DC) динамически регистрируют от 15 до 30 записей SRV каждый час, а в случае 2003 служба Netlogon выполняет регистрацию каждые 24 часа.

В Server 2008 служба кластеров регистрирует ресурс «сетевое имя» кластера при включении этого ресурса в работу. Запись обновляется как минимум один раз каждые 24 часа. Чтобы определить, все ли IP-адреса ресурса «сетевое имя» зарегистрированы в DNS, можно использовать параметр RegisterAllProvidersIP. Более подробную информацию можно найти в статье Microsoft по адресу support.microsoft.com/kb/947048.

Проблема относится к сфере регистрации DNS. Если в DNS отсутствуют записи DNS, с помощью интерфейса редактора Active Directory (ADSI Edit) выясните, не связано ли это просто c отсутствием их отображения в графическом окне консоли DNS или AD. Убедитесь в существовании записей в AD, следуя шагам, описанным в статье по адресу support.microsoft.com/kb/867464. Если записи отсутствуют, установите сетевой монитор на системе, выполняющей регистрацию записей DNS, и выполните сетевую трассировку при попытке зарегистрировать записи A, PTR или SRV. Чтобы инициировать регистрацию записей A и PTR, введите команду

ipconfig/registerdns

Для регистрации записи SRV введите команду

c:net stop netlogon && net start netlogon

Остановите сетевую трассировку и выполните фильтрацию трафика DNS. При отсутствии регистрационных данных сетевой трассировки проверьте, запущена ли служба, отвечающая за регистрацию (клиент DHCP, клиент DNS, Netlogon, Cluster), и проанализируйте журналы событий. Если это не поможет, обратитесь в группу технической поддержки Microsoft.

Проблема относится к сфере разрешения DNS. Если техническая проблема не относится к сфере регистрации записей DNS, смените метод диагностики и проанализируйте разрешение имен DNS. Выполните проверку связи с целевым объектом по полному доменному имени (FQDN) на предмет успеха или отказа. В случае отказа связи по имени, но не по IP-адресу, убедитесь в правильности настроек сервера DNS в свойствах протокола TCP/IP системы, инициирующей запрос. Затем запустите сетевую трассировку и очистите кэш распознавателя с помощью команды

c:ipconfig/flushdns

Вновь проверьте связь с целевым объектом по FQDN (например, ping server.domain1.local), остановите сетевую трассировку и проверьте наличие исходящего запроса DNS и/или входящего ответа DNS. Задача состоит в том, чтобы определить, связана ли проблема с доставкой запроса на сервер DNS, либо, если сервер DNS получает запрос — c отсутствием ответа или же с его доставкой инициатору запроса DNS.

Рекомендация 4. Использование средств диагностики DNS

Для анализа проблем в DNS необходимо иметь следующие средства диагностики: DNSLint, DCDiag и NSlookup.

DNSLint. Утилита DNSLint реализует три функциональных теста с выдачей результатов в отчете в формате HTML. Тесты предназначены для выявления проблемы некорректного делегирования зон (lame delegation), проверки записей DNS, необходимых для успешного выполнения репликации AD, и контроля определяемого пользователем набора записей DNS на нескольких серверах DNS. Для тестирования доменных имен и получения результатов для диагностики проблемы некорректного делегирования в команде dnslint укажите параметр /d. Для задания IP-адреса сервера DNS, который является доверительным для данного домена, укажите /s. Для определения возможности разрешения записи DNS, для которой требуется репликация в лесу AD, укажите /ad. Более подробную информацию можно найти в статье «Description of the DNSLint utility» по адресу support.microsoft.com/kb/321045.

DCDiag. Команду dcdiag можно запустить с использованием параметра /test: DNS. Варианты теста включают основной тест DNS и тесты для серверов пересылки и корневых ссылок, делегирования, динамических обновлений DNS, регистрации записей DNS и имен Интернета.

Проверьте состояние работоспособности контроллера домена:

DCDIAG/TEST: DNS/v/s: /f:

Проверьте состояние работоспособности всех контроллеров домена в лесу:

DCDIAG/TEST: DNS/f/e/f:

Проверьте способность контроллера домена регистрировать записи DNS-локатора DC:

DCDIAG/TEST: RegisterInDNS /DnsDomain: /v/f:

В приведенных выше командах параметр /v задает вывод детальных данных, /s — локальное выполнение, /f — прямой вывод в файл, /e — тестирование всех серверов.

Для Windows Server 2003 SP2 следует пользоваться утилитой DCDiag, включенной в SP2, в соответствии с описанием (support.microsoft.com/kb/926027). Для Server 2008 и Server 2008 R2 выполните установку DCDiag: пройдя по пунктам меню Server Manager, Features, Add Features, Remote Server Administration Tools, Role Administration Tools, Select DNS Server Tools, Next, Install.

NSlookup. Хорошо известная команда диагностики DNS. Для просмотра вариантов синтаксиса NSlookup нужно запустить команду NSlookup из командной строки, а затем ввести help. Следует иметь в виду, что NSlookup имеет собственный встроенный разрешитель имен в исполняемом файле, поэтому не использует разрешитель операционной системы.

Рекомендация 5. Соответствие рекомендациям Microsoft относительно DNS

Контроль состояния работоспособности среды DNS для Server 2008 R2 следует осуществлять с использованием анализатора соответствия рекомендациям Microsoft Best Practices Analyzer (BPA) в составе пакета Server 2008 R2. Этот инструмент представлен в двух вариантах: один для проверки соответствия рекомендациям по конфигурации DNS, второй — для DNS. BPA представляет собой полезный инструмент сканирования среды DNS для Server 2008 R2 и анализа потенциальных проблем конфигурации DNS.

Чтобы открыть BPA, выполните следующие действия.

- В меню Start выберите Administrative Tools и далее Server Manager.

- На древовидном представлении откройте Roles и выберите роль, для которой нужно запустить BPA.

- На панели подробностей в разделе Summary откройте область анализатора соответствия рекомендациям Best Practices Analyzer.

Для Windows Server 2008 в анализаторе базовых настроек конфигурации Microsoft (MBCA) существует модель DNS. MBCA сравнивает настройки серверов DNS с рекомендациями для DNS, изложенными в модели DNS из MBCA 2.0.

Загрузку MBCA можно осуществить по ссылке http://www.microsoft.com/downloads/en/details.aspx?displaylang=en&FamilyID=1b6e9026-f505-403e-84c3-a5dea704ec67.

Исправность DNS — работоспособное состояние AD

В случае неполадок в разрешении имен в среде Windows AD могут возникать различные проблемы. Определите источник проблемы: система, подсеть или сеть. Затем установите, относится ли данная проблема к сфере регистрации или к сфере разрешения имен DNS. При необходимости воспользуйтесь средствами Microsoft для диагностики и поддержания работоспособности среды DNS.

Бойд Гербер (boydg@microsoft.com) — инженер из отдела технической поддержки в Microsoft Networking Escalation. Специализируется на поддержке и настройке DNS

- Remove From My Forums

-

General discussion

-

Hi, we have just upgraded to a 2008 dns server from at 2003 server.

As far as I can tell, DNS is working fine. I can resolve names etc, but when I try to run DNS tests in fails:

Simple query against this DNS server — FAIL

Recursive query to other DNS servers — FAIL

We have set our new DNS server up the same as our 2003 which worked fine.

I have to NIC’s, only one is set to listen for DNS requests, the other is reserved for mangement and I have to specific public IP addresses listed as forwarders. Can anyone help me get this working?

Thanks.

-

Changed type

Monday, October 17, 2011 6:42 AM

-

Changed type

Одной из самых частых ошибок связанных с подключением к интернету в Windows, является ошибка: «DNS-сервер не отвечает». При этом, пропадает доступ к интернету. На значке подключения скорее всего будет желтый треугольник, а в браузере, при попытке открыть сайт, вы скорее всего увидите ошибку «Не удается найти DNS-адрес», «err name not resolved «, или что-то в этом роде. Проблема эта вызвана сбоем в работе DNS-сервера, который отвечает за перенаправленные IP-адреса на домен. Если говорить о причинах возникновения этой ошибки, то виновником может быть как сам компьютер, так и маршрутизатор, или оборудование на стороне провайдера.

Сама ошибка «DNS-сервер не отвечает» появляется в результате диагностики сетей Windows. Запустить диагностику очень просто. Достаточно нажать правой кнопкой мыши на значок подключения к интернету, и выбрать «Диагностика неполадок».

Получил хорошее советское техническое образование.

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(9 голосов, среднее: 3.8 из 5)

Поделитесь с друзьями!