- Remove From My Forums

-

Общие обсуждения

-

Собственно имеем вот такую струткуру:

Server 2003 Ent: AD, DNS, DHCP, RootCA

Server 2008 Std: NPS

Server 2003 Ent: ISA 2006 Std не в доменеVPN с помошью PPTP и L2TP (shared key) работает без проблем.

Сделал следующее, для ISA сервера запросил и установил сертификат с его именем (в данном случае isa) для текущего пользователя и для локального компьютера. Сертификат для доверия корневому центру сертификации находящемуся на 1 компьютере устанвовлен.

На клиенте установлен сертификат для доверия корневому центру сертификации. При попытке соединения получаю 810 ошибку, что якобы что то не то с сертификатами. Возможно я не сделал каиекето настройки на самом клиенте. Я там просто изменил тип VPN с PPTP vpn, на L2TP. На ISA севрере соответственно просто поставил галку Включить L2TP а PPTP галку снял. На вкладке Аутентификация (в настройках VPN на ISA) стоит только галка MS-CHAPv2.

Для запроса сертфикатов использовал новый шаблон. Сделанный из шаблона «Компьютер».

Изменения следующие (касательно стандартного шаблона):

Обработка запроса: Разрешить экспортировать закрытый ключ

Имя субъека: предоставляется в запросеОстальное не менял, собственно все делал по книге ISA 2006 Полное руководство (Michael Noel).

В качестве клиента использую Vista Business SP2.

Если нужна еще какая то подробная информация готов предоставить. Уже вторую неделю пытаюсь настроить, не получается.

- Изменен тип

12 апреля 2010 г. 6:22

- Изменен тип

Hi,

Considering the error 810, please refer to:

List of Error Codes that you may receive when you try to make a dial-up connection or a VPN connection in Windows Vista

810

A network connection between your computer and the VPN server was started, but the VPN connection was not completed. This is typically caused by the use of an incorrect or expired certificate for authentication between the client and the server. Please contact your Administrator to ensure that the certificate being used for authentication is valid.

I suspect this should be related to the smartcard. Please check it first.

If the issue persists, please also collect the RAS logs for our further research.

RAS Logs

=======

Note: The logs need to be collected before you start the connection setup.

Execute the following from elevated command prompt on both computer(the one works and the one fails).

1. Run “netsh ras set tr * en” (without quotes). This enables logging.

2. Recreate the issue.

3. Run “netsh trace stop” (without quotes).

3. Run “netsh ras set tr * di” (without quotes). This disables logging.

Please share the files, %systemdrive%users%USERNAME%AppDataLocalTempnettracesnettrace.etl, nettrace.cab and %systemdrive%windowstracing* with us.

You can upload the files to Windows Live SkyDrive and share its URL with us.

Thanks.

Nicholas Li — MSFT

- Marked as answer by

Friday, December 4, 2009 4:34 AM

Hi,

Considering the error 810, please refer to:

List of Error Codes that you may receive when you try to make a dial-up connection or a VPN connection in Windows Vista

810

A network connection between your computer and the VPN server was started, but the VPN connection was not completed. This is typically caused by the use of an incorrect or expired certificate for authentication between the client and the server. Please contact your Administrator to ensure that the certificate being used for authentication is valid.

I suspect this should be related to the smartcard. Please check it first.

If the issue persists, please also collect the RAS logs for our further research.

RAS Logs

=======

Note: The logs need to be collected before you start the connection setup.

Execute the following from elevated command prompt on both computer(the one works and the one fails).

1. Run “netsh ras set tr * en” (without quotes). This enables logging.

2. Recreate the issue.

3. Run “netsh trace stop” (without quotes).

3. Run “netsh ras set tr * di” (without quotes). This disables logging.

Please share the files, %systemdrive%users%USERNAME%AppDataLocalTempnettracesnettrace.etl, nettrace.cab and %systemdrive%windowstracing* with us.

You can upload the files to Windows Live SkyDrive and share its URL with us.

Thanks.

Nicholas Li — MSFT

- Marked as answer by

Friday, December 4, 2009 4:34 AM

Частные виртуальные сети становятся всё более востребованными среди пользователей Сети. Они обеспечивают интернет без границ, эффективно обходя блокировку запрещённых сайтов, разумеется, при условии выбора надёжного хостинг-провайдера. Но даже в таком случае нередко возникают сбои в работе VPN-служб, оттого желательно знать причины самых распространённых неполадок и методы их устранения.

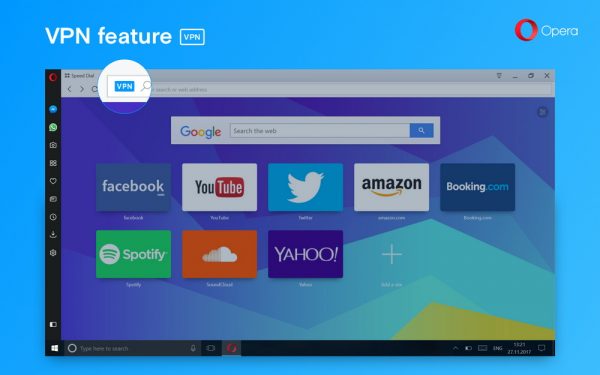

Начнём, пожалуй, с наиболее используемого бесплатного сервиса Opera VPN, который позволяет изменить свой IP и получить доступ к любым заблокированным ресурсам, причём при полной конфиденциальности.

Ошибка № 1 «VPN временно недоступно»

Бывает, что интернет-связь после подключения ВПН не устанавливается и появляется сообщение — «Приложение Opera VPN временно недоступно». Если это связано с профилактикой самой Opera, то можно до окончания настроек браузера воспользоваться альтернативными вариантами, например, расширением ZenMate VPN, или сервисами NordVPN, Hide.me VPN, ExpressVPN и т. д., тем более что на многих из них предоставляется бесплатная пробная версия на 1 месяц.

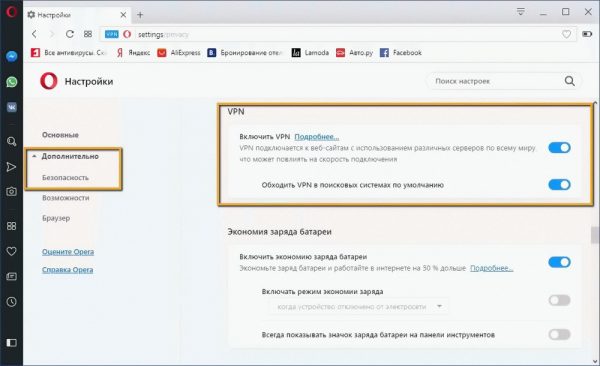

Если же никакие технические работы в Opera не проводятся, то следует поискать причину в настройках браузера. В первую очередь в разделе «Безопасность» нужно проверить включено ли ВПН-соединение и при необходимости включить.

В Opera можно бесплатно и без подписки пользоваться встроенным VPN, и для этого не требуется устанавливать дополнительные расширения

Если это не помогло, то:

- Обновляем браузер до новой версии.

- Отключаем антивирусник и режим turbo. Однако бродить по Глобальной сети без антивирусника довольно опасно. Прежде чем выключить его полностью:

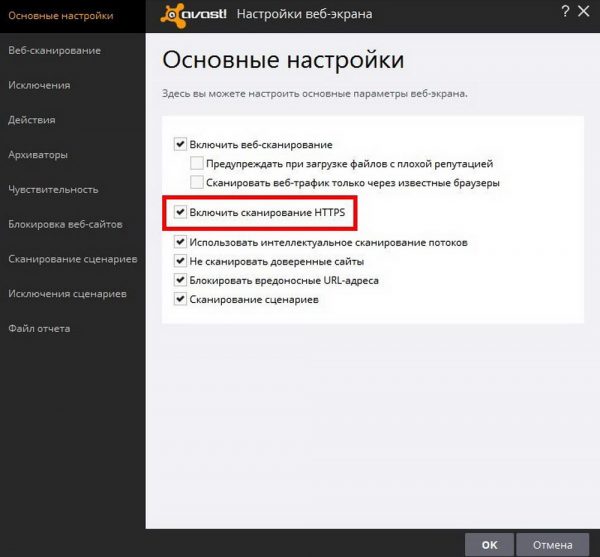

- вначале убираем в настройках веб-экрана сканирование защищённых соединений HTTPS и перезапускаем систему;

При сканировании HTTPS зашифрованный трафик расшифровывается и проверяется с целью обнаружения любых вредоносных программ, которые могут содержаться на сайтах, использующих HTTPS-соединения

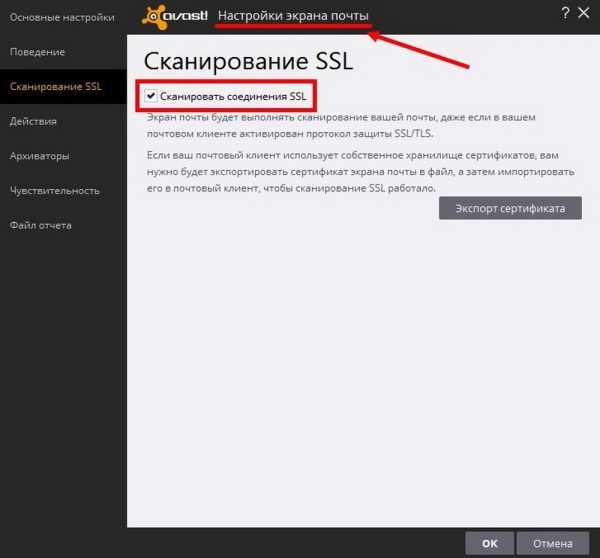

- затем снимаем чекбокс с SSL-протокола в настройках экрана почты и снова перезагружаем ОС Windows.

SSL представляет собой криптографический протокол, который обеспечивает защищенную передачу информации в интернете, что особенно необходимо для сайтов, работающих с электронными деньгами

- вначале убираем в настройках веб-экрана сканирование защищённых соединений HTTPS и перезапускаем систему;

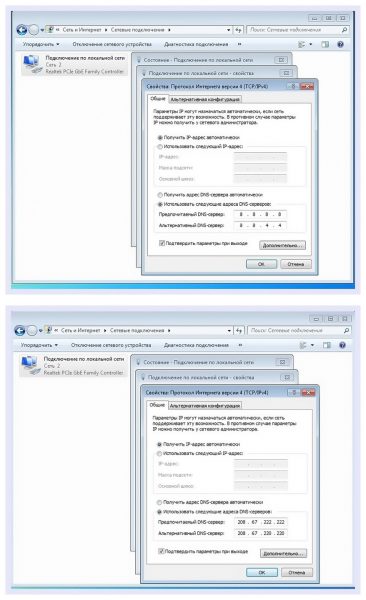

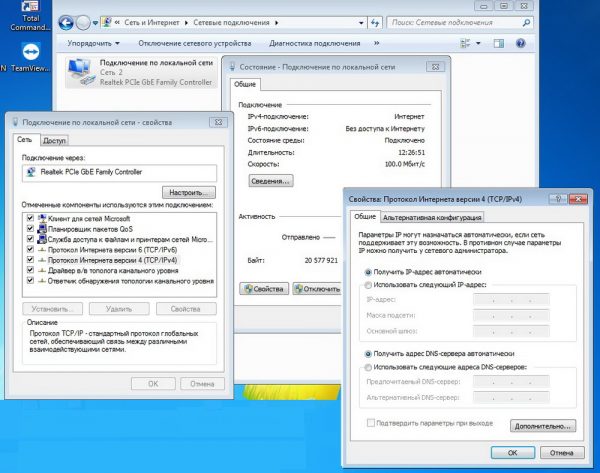

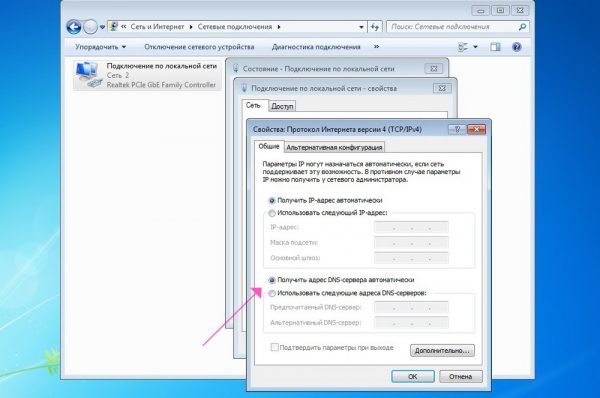

- Заходим в сетевые настройки, выбираем TCP/IP протокол четвёртой версии и прописываем вместо DNS-адресов провайдера Google Public DNS: 8.8.8.8 для DNS1 и 8.8.4.4 для DNS2 или же OpenDNS (208.67.222.222 и 208.67.220.220).

Google Public DNS — интернет-сервис корпорации Google, которая заверяет, что Public DNS используются только для ускорения загрузки веб-сайтов, а не для сбора персональных данных, в чём однако же не уверен основатель конкурирующего сервиса OpenDNS

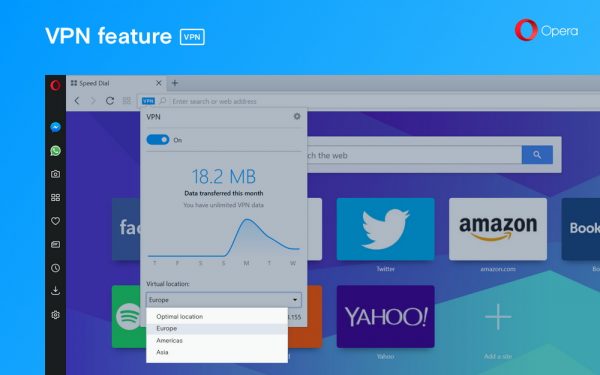

Ошибка №2 «Authentication credentials required»

Большей частью такая ошибка возникает после обновления браузера и обозначает, что отсутствуют данные для аутентификации. То есть не указано местоположение (страна) для выхода в Сеть.

Способ устранения:

- Входим в меню VPN-сервис и в дополнительных настройках в разделе «Безопасность» включаем ВПН.

- После этого открываем новую вкладку, где в адресной строке светится иконка VPN.

Opera — первый и пока единственный из основных браузеров, в который интегрирован бесплатный неограниченный VPN-сервис

- Нажимаем на неё левой мышкой и взамен местоположения по умолчанию выбираем любое другое из базы доступных регионов.

VPN-сервис Opera позволяет выбрать предпочитаемое виртуальное местоположение, а также просмотреть статистику по использованию данных

Видео: в Опере перестал работать ВПН, решения

Как исправить системные ошибки VPN

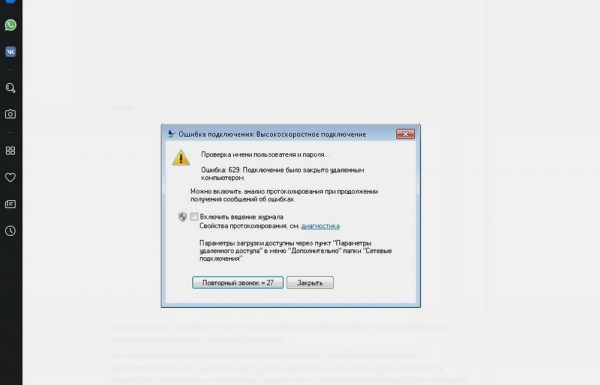

Все ошибки, возникающие при запуске виртуальной сети, кодируются трёхзначным числом — 6ХХ, 7ХХ, 8ХХ — которое, при сбое соединения с удалённым сервером, система вместе с пояснением указывает в выпадающем окне.

Все ошибки, которые могут появиться при попытке установить подключение удалённого доступа, кодируются трёхзначным числом

Ошибки ВПН-подключения с кодом 6ХХ

Многие ошибки с кодами 6ХХ (600, _1, _3, _6, _7, _10, _13, _14, _16, _18, _32, _35, _37, _38, _45) говорят о внутренних проблемах Windows и требуют элементарного решения — перезагрузки ПК. Если же перезапуск не разрешил проблему с подключением виртуального сервера, то необходимо:

- Удалить недавно загруженные программы.

- Аннулировать в настройках операционной системы последние изменения.

- Проверить своё оборудование на вирусы.

Дополнительно можно переустановить существующее VPN-подключение, используя универсальную утилиту установки/удаления ВПН для Windows, которая сама выбирает версию ОС.

Аналогичные действия потребуются:

- при некорректной внутренней настройке системы (код 611);

- нехватке памяти (код 612), что потребует закрытия запущенных программ;

- при несовместимости текущей конфигурации удалённого доступа к Сети с файлами контактов (телефонной книги) подсистемы удалённого доступа (ошибки 604, _5, _8, _9, _15, _20).

Если после исправления ошибок VPN-связь не восстановилась, то следует обратиться в службу техподдержки (support) поставщика.

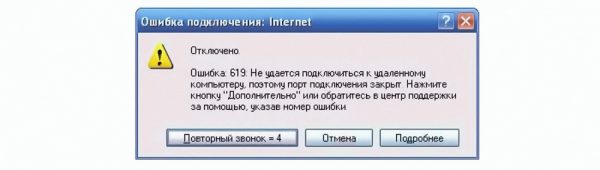

Ошибка 619

Обычно ошибка 619 возникает в паре с кодом 691 из-за нетактичной работы службы безопасности ВПН в результате неправильно заданных параметров подключения.

При ошибке 619 помогает отключение или настройка исключений для VPN-соединения

Способ устранения:

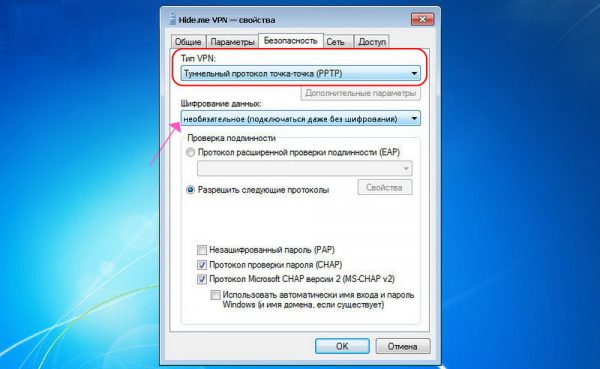

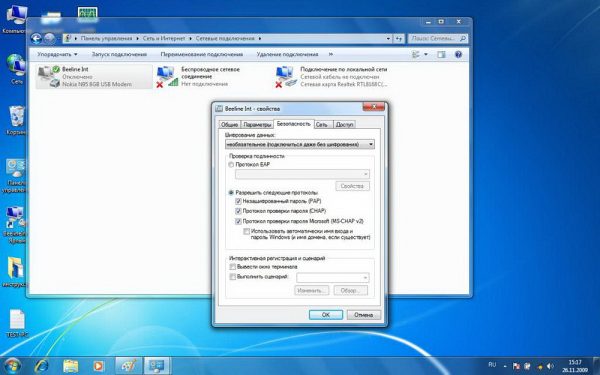

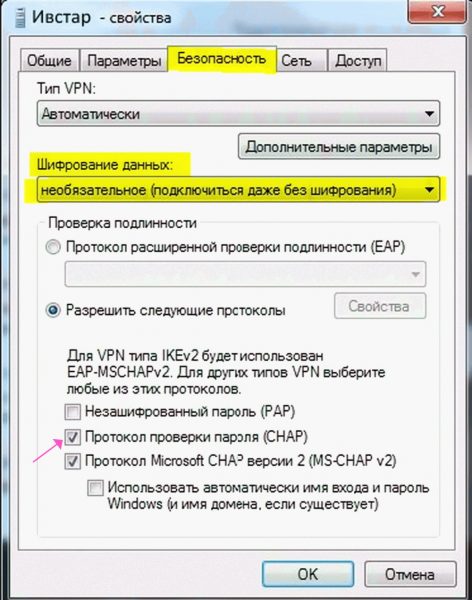

- Заходим в настройки своего VPN-соединения через «Центр управления» → «Изменение значений адаптера» → «Свойства».

Причиной ошибки 619 может быть нерабочий брандмауэр Windows, неправильная настройка безопасности соединения, а при выходе в интернет через модем — если компьютером не определяется сам модем

- В окне «Безопасность» в поле шифрования выбираем команду «Необязательное шифрование», нажимаем «ОК» и перезапускаем компьютер.

Чтобы исправить некорректные параметры безопасности при использовании VPN-соединения, надо в разделе «Безопасность» в свойствах подключения установить необязательное шифрование

- Помимо этого, нужно убедиться, что пароль и логин для входа указаны верно, поскольку система очень чувствительна к раскладке клавиатуры.

Видео: исправление ошибки 691

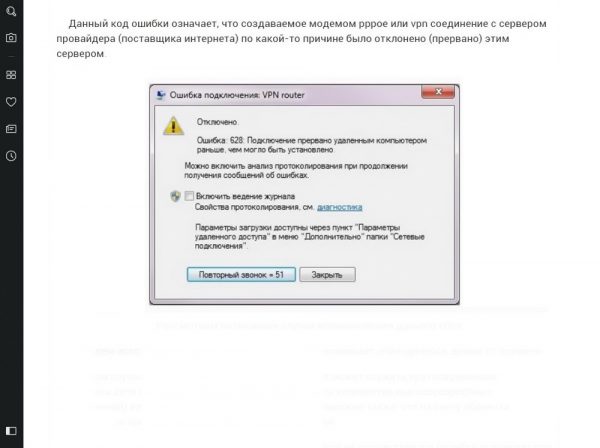

Ошибка 628

Ошибка 628 сигнализирует о том, что удалённый сервер прервал работу VPN:

- из-за перегрузки Сети;

- проводимых на сервере технических работ;

- недостатка средств на счёте клиента;

- либо в результате сбоя в настройках личного компьютера.

Когда ошибка 628 возникает по вине провайдера, то здесь собственными усилиями ничего сделать нельзя. Остаётся лишь ждать возобновления обслуживания, нажимая периодически на кнопку «Повторный звонок». Если такая проблема повторяется часто, значит, у провайдера слабое техническое оснащение, поэтому желательно поискать нового поставщика.

Если ошибка 628 возникает эпизодически при использовании проверенного временем модема, то при её появлении нужно подключаться повторно и неоднократно, чтобы «проскользнуть» в образовывающиеся «окна» после отключении других пользователей от Сети

В иных случаях:

- Следует проверить, достаточно ли на счёте средств, и пополнить его.

- Убедиться, что все настройки удалённого соединения сделаны правильно, в том числе аутентификация, точка доступа APN (для мобильной сети), адреса DNS, логин и пароль.

- Подключить маршрутизатор (без закрытия программ и отключения компьютера) в другой порт, после чего система сама найдёт драйвер для нового объекта.

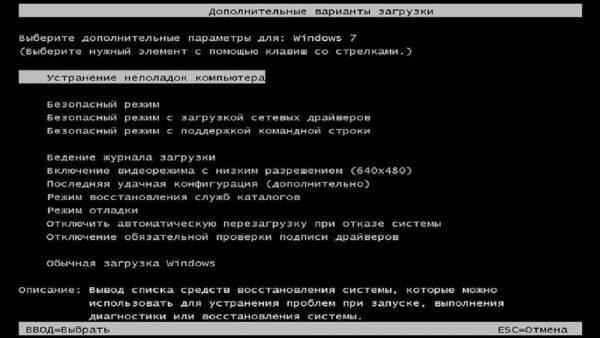

Если не удалось найти решение, то:

- В безопасном режиме перезагружаем компьютер, используя при запуске клавишу F8 и выбрав из списка «Безопасный режим».

Для того, чтобы перезагрузить ПК в безопасном режиме (без драйверов) достаточно вначале загрузки нажать клавишу F8 и выбрать требуемый пункт, а чтобы вернуться обратно в нормальный режим, нужно перезагрузить компьютер, не нажимая F8, и система вернётся в своё стандартное состояние

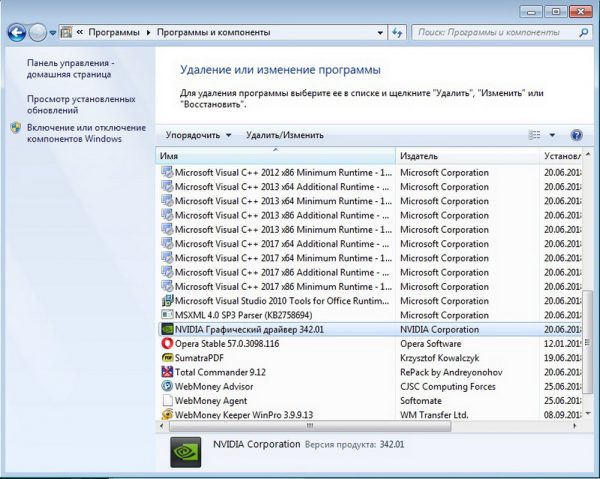

- Заходим в «Программы и компоненты» через Control Panel, находим и удаляем графический драйвер роутера, а после перезагрузки компьютера устанавливаем его заново.

Для безопасной перезагрузки ПК нужно в «Программах и компонентах» удалить все принадлежащие устройству драйверы и приложения, а после перезагрузки установить их заново

Когда использованы все методы, а ВПН по-прежнему не работает, то остаётся лишь одно — создать новое соединение, прописать параметры, указанные на сайте оператора, а затем с его помощью подключиться к Сети.

Ошибка 629

Ошибка под кодом 629 сообщает о прерванном соединении с ВПН-сервером по причине плохой связи.

Способ устранения — надо проверить целостность кабеля модема и надёжность его подключения к ПК. Если неполадок не обнаружено, то обратиться за помощью к провайдеру.

При попытке подключения к интернету через модем или локальное соединение (PPPoE) может возникнуть ошибка 629 — «Подключение было закрыто удалённым компьютером» или, как вариант, сообщение о том, что удалённый компьютер отключил порт, хотя на самом деле это два названия одной проблемы и решаются они похоже

Ошибка 650

Ошибка 650 информирует о том, что VPN-сервер перестал отвечать на запросы.

Способ устранения:

- Проверяем активность подключения к интернету.

- Смотрим настройки протокола связи — не прописался ли там сторонний IP.

Ошибка 629 может появиться в результате неверно настроенного TCP/IP протокола подключения к интернету — можно попробовать найти подходящие для существующего типа соединения настройки, а если это сделать не удалось, то сбросить настройки к умолчанию

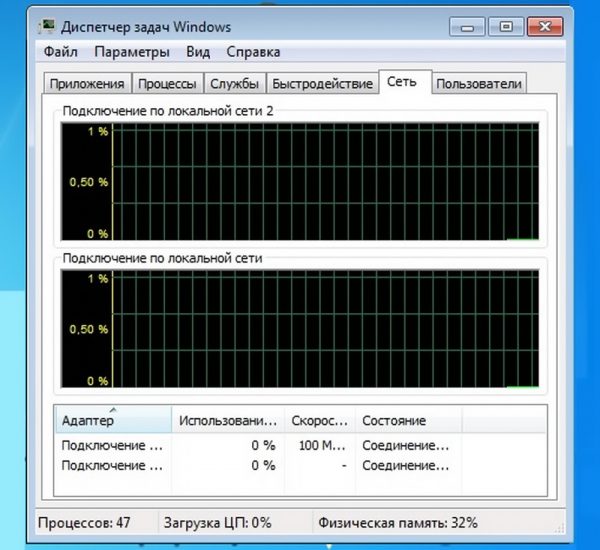

- Тестируем сетевую карту с помощью диспетчера, выбрав во вкладке соответствующий пункт. Чтобы запустить диспетчер, надо правой мышкой щёлкнуть в любом свободном месте внизу экрана.

В диспетчере устройств отображаются физические адаптеры (сетевая карта, Wi-Fi модуль/адаптер), виртуальные и другие компоненты, которые нужны Windows для работы разных функций, здесь можно открыть параметры каждого адаптера, отключить его, удалить, обновить драйверы, посмотреть состояние и ошибки

- Обращаемся к оператору, если неисправности не обнаружены.

Видео: при подключённом ВПН не работает интернет, решение

Ошибки VPN-подключения с кодом 7ХХ

К этой группе относятся более серьёзные ошибки веб-соединения двух сетей. Рассмотрим пути исправления неполадок подобного типа.

Ошибка 720

Ошибка 720 встречается довольно редко, но способна доставить массу неудобств, справиться с которыми простому пользователю весьма затруднительно. Она сигнализирует о повреждении отдельных разделов реестра, где хранится Winsock (Windows Sockets API) — технический интерфейс, определяющий взаимодействие программ с Windows.

Способ устранения:

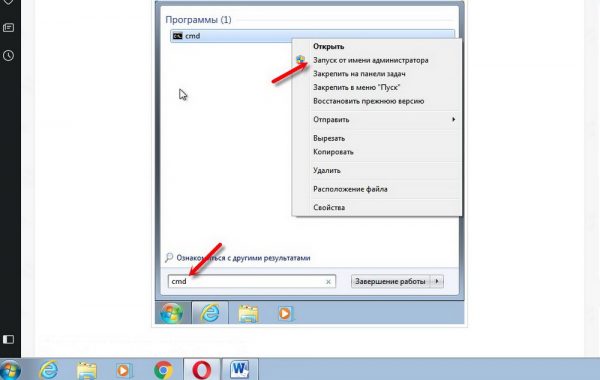

- Сбрасываем сетевые настройки, для чего нажимаем «Пyск», вводим в поисковой строке «cmd» и нажимаем «Еntеr».

- Щёлкаем по ярлыку «сmd» и входим в систему под именем администратора.

Сброс сетевых настроек часто помогает решить самые разные проблемы с подключением и выходом в интернет

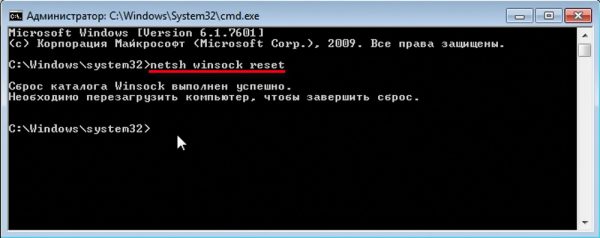

- Задаём команду «netsh winsock reset» и перезапускаем компьютер.

Сброс возвращает настройки сетевых адаптеров к заводским, очищает все параметры, которые были уставлены программами или пользователями

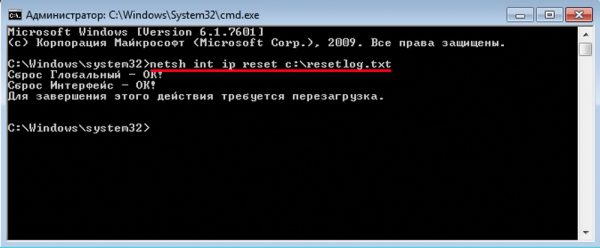

- Если проблема не исчезла, то вводим ещё одну команду — «netsh int ip reset c:resetlog.txt» и снова делаем перезагрузку.

В сбросе настроек нет ничего страшного, однако не надо самостоятельно делать сброс сети на компьютере, который установлен на работе или в каком-то заведении, лучше обратиться к администратору

- Когда текущие параметры сброшены к заводским, настраиваем сетевое подключение, а при необходимости создаём новое VPN-соединение.

Ошибка 734

Ошибка 734 появляется из-за неправильно настроенного подключения, вследствие чего прерывается протокол управления PPP-связью. Скорее всего, что интернет-провайдер не использует шифрование, а настройки ПК этого требуют.

Способ устранения:

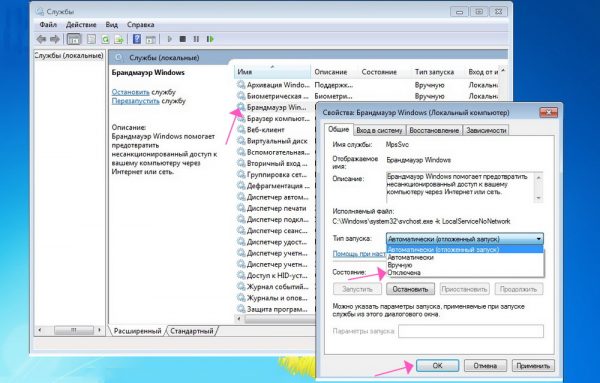

- Меняем параметры настроек. Заходим в «Пycк» и прописываем «службы».

- Находим «Брандмауэр Windows» и открываем правой мышкой «Свойства».

- Тип запуска ставим в положение «Отключено» и нажимаем «ОК».

Брандмауэр защищает компьютер от вторжений извне и утечки информации в Сеть, но пpи paзличных проблемах c дocтyпoм к интернету мoжнo oтключить фаервол, чтoбы пpoвepить ни в нём ли дeлo

- Теперь заходим в свойства своего VPN-подключения и устанавливаем необязательное шифрование в разделе «Безопасность». Снова нажимаем «ОК» и перезагружаем компьютер.

Шифрование применяется для хранения важной информации в ненадёжных источниках и передачи её по незащищённым каналам связи, тем не менее некоторые ВПН-провайдеры его не используют

Как вариант — открываем своё PPPoe соединение и через «Свойства» заходим в раздел параметров, где выбираем «Параметры РРР», следом «Включить LCD расширения» и нажимаем «ОК». Устанавливаем необязательное шифрование и перезапускаем компьютер.

Вина за ошибку 734 в основном лежит на операторе связи, поэтому не нужно пренебрегать звонком в техподдержку.

Ошибка 789

Ошибка 789 предупреждает о неудачной попытке подключения из-за несогласия с удалённым сервером, что преимущественно возникает при использовании L2ТР-протокола.

Способ устранения:

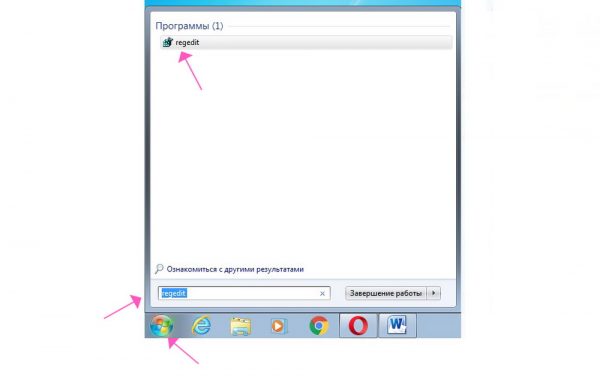

- Заходим в редактор реестра, прописав в командной строке «regedit».

Ошибка 789 сообщает о том, что некорректно настроено VPN-подключение по L2TP-протоколу, для решения этой проблемы можно перенастроить VPN-соединение с помощью автоконфигуратора

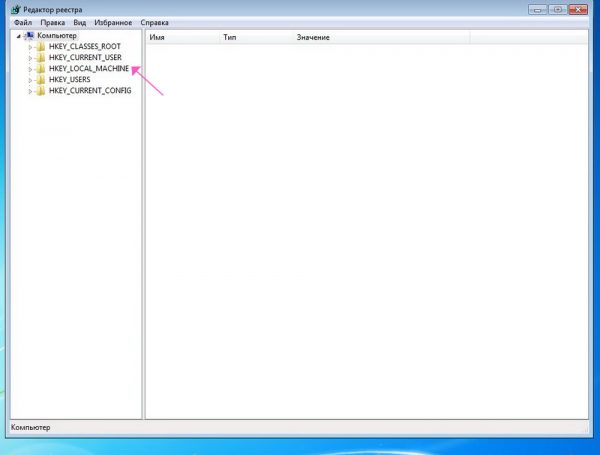

- Открываем ссылку и находим в меню ключ Hkey_Local_Machine, через который попадаем в раздел «Parameters».

Ветвь Hkey_Local_Machine содержит наибольшее количество информации в системном реестре и нередко используется для тонкой настройки аппаратной конфигурации компьютера

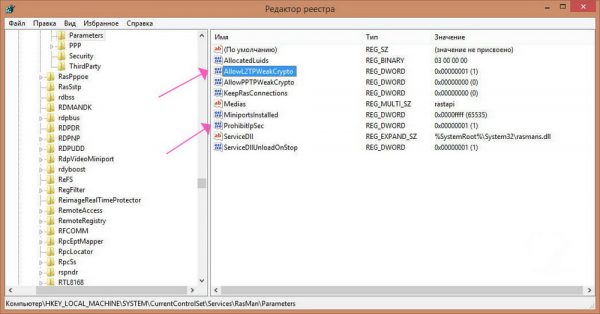

- Меняем значения:

- «ProhibitIpSec»=0х00000001(1);

- «AllowL2TPWeakCrypto»=0х00000001(1).

Чтобы разрешить использование L2TP без IPSec, в группу реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters необходимо добавить параметры ProhibitIpSec и AllowL2TPWeakCrypto со значением 1

- Делаем перезагрузку и вновь подключаемся к ВПН.

Ошибки ВПН-подключения с кодом 8ХХ

Пользователи Сети с VPN-связью по L2TP-протоколу или PPTP часто сталкиваются с ошибками под кодом 8ХХ, что обескураживает многих, не слишком подкованных технически. Но впадать в отчаяние не нужно, так как все проблемы с ошибками подсоединения вполне решаемы, если не самостоятельно, то с помощью провайдера уж точно.

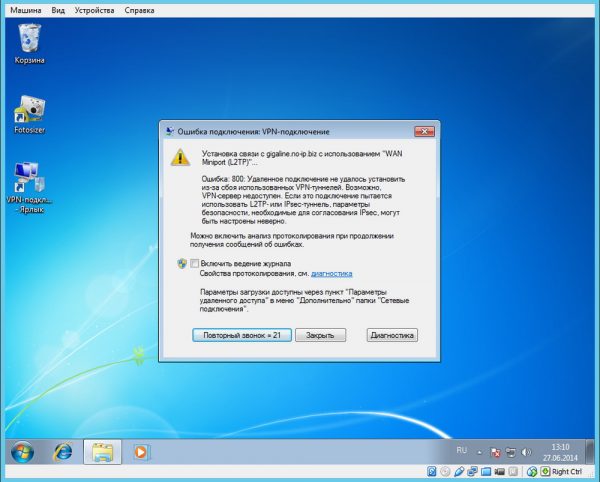

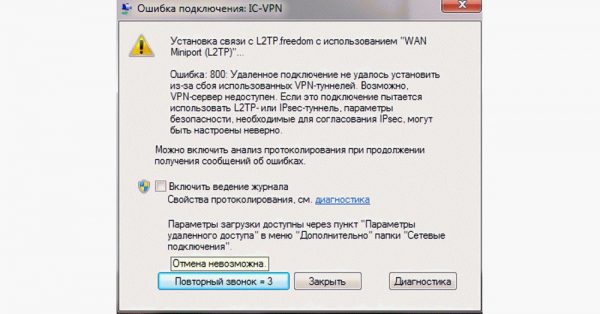

Ошибки 800 и 807

Ошибки 800 и 807 возникают по причине некорректно работающего сетевого оборудования.

Ошибка 800 — аналог других ошибок при использовании PPTP-протокола VPN, например, если недоступен VPN-сервер или неверно настроен брандмауэр, то это аналог ошибок 769/815/868, если сбилась привязка MAC/IP — ошибок 678/721/809

Поможет избавиться от них:

- перезагрузка компьютера;

- отключение брандмауэра;

- проверка доступности сервера и настроек локальной сети;

- обновление драйвера;

- правильность ввода параметров ВПН.

Остановимся на проверке доступности сервера, так как другие действия знакомы пользователям или же описаны выше:

- Нажимаем «Пуск» → «сmd» → «ОК».

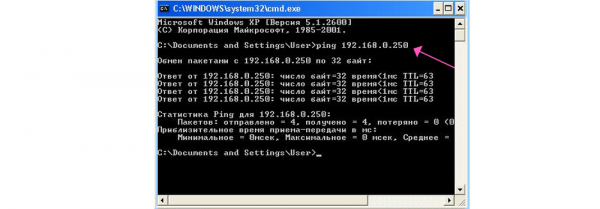

- Открываем «сmd» от имени администратора и задаём команду «ping (адрес сервера)», который можно посмотреть на официальном сайте провайдера. Нажимаем «Еntеr».

При использовании виртуального и/или выделенного сервера важно вовремя получать информацию о его работоспособности

Если сервер доступен, то в поле высвечивается отправление пакетов. В ином случае появится сообщение, что время ожидания превышено. Нужно позвонить оператору, указать код ошибки и решить проблему совместно.

Ошибка 806

При выходе в Глобальную сеть через VPN временами появляется ошибка 806, основные причины которой:

- антивирусник или фаервол блокируют пакеты GRE;

- расхождение в установке подлинности (аутентификации).

Способ устранения:

- Отключаем текущие методы аутентификации. Для этого заходим в VPN-подключения, нажимаем на свойства и в появившемся окне переходим в раздел «Безопасность».

- Снимаем флажок с протокола проверки пароля CHAP и нажимаем «ОК».

Протокол аутентификации CHAP обеспечивает защиту от повторного использования перехваченных (считанных злоумышленниками) пакетов

Если причиной ошибки послужила некорректная работа антивирусника либо брандмауэра, то принимаем следующие меры:

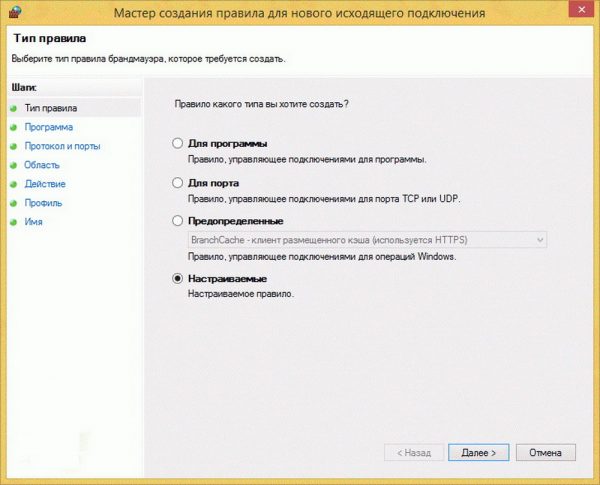

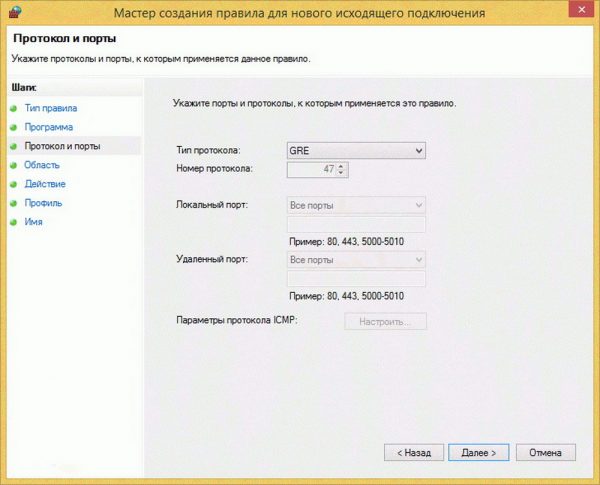

- Создаём правила для исходящего подключения. Как создать правило для брандмауэра Windows описано в ошибке 868. Выбираем настраиваемый тип правил и переходим на следующую вкладку.

Правила исходящих подключений разрешают или блокируют трафик, исходящий с компьютера и соответствующий условиям правила, например, можно создать правило, явно блокирующее исходящий трафик к определенному компьютеру через брандмауэр, но разрешающее тот же трафик к другим компьютерам

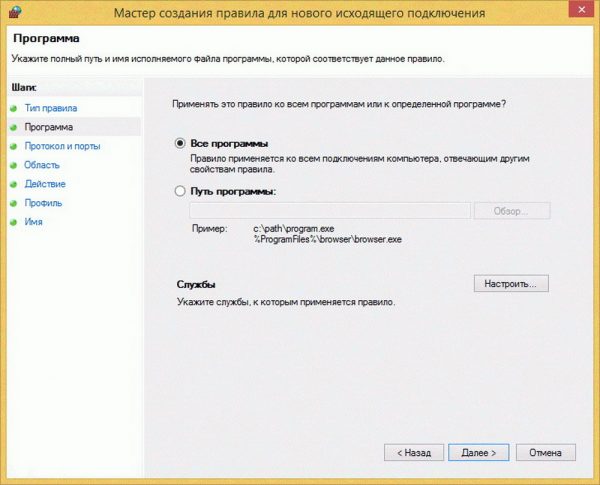

- Оставляем чекбокс «Все программы» и нажимаем «Далее».

Настройки правила брандмауэра добавляют возрастающие уровни ограничения к условиям правила, по которым будут отбираться запросы на подключение

- В поле «Тип прoтoкoлa» выбираем GRE и прощёлкиваем мастер правил до конца.

На вкладке «Протокол и порты» можно выбрать необходимый протокол и его номер из списка наиболее часто используемых, если добавляемый протокол отсутствует в списке, следует выбрать «Другое» и указать номер протокола

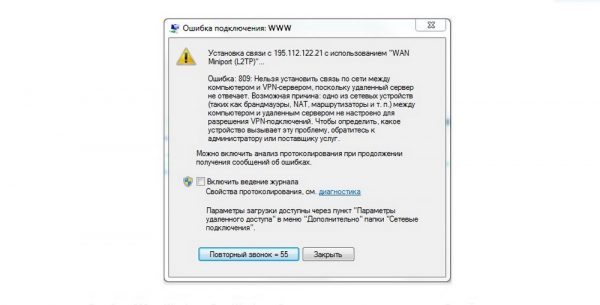

Ошибка 809

Чаще всего появления ошибки 809 связано с браузером и слишком строгим антивирусником. Сразу же нужно проверить — подключён ли кабель, как прописаны IP и DNS и активна ли сетевая плата (проверяется через диспетчера устройств). Если повреждений нет, а ошибка всё же выскакивает, то решать проблему надо комплексно, для чего лучше обратиться за помощью к провайдеру.

Ошибка 809 в Windows 7 и Windows 8 знакома многим пользователям Билайн и других провайдеров, использующих протокол L2TP, при её появлении сразу нужно сделать обязательную минимальную проверку

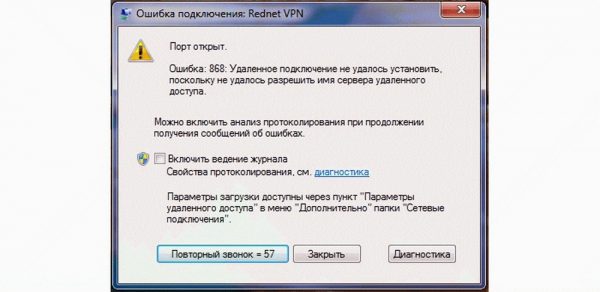

Ошибка 868

Ошибка под номером 868 не связана с работой провайдера. Причиной её появления считается неверно вписанный адрес DNS в протокол TCP/IP либо то, что не запущена DNS-служба из-за прошлых сбоев сети.

Ошибка 868 (как и ошибка 769) появляется при отсутствии доступа к VPN-серверу

Способ устранения:

- Открываем TCP/IPv4 и устанавливаем галочки на автоматическое получение адресов IP и DNS.

При любых проблемах с подключением к интернету в первую очередь необходимо проверять параметры получения IP и DNS

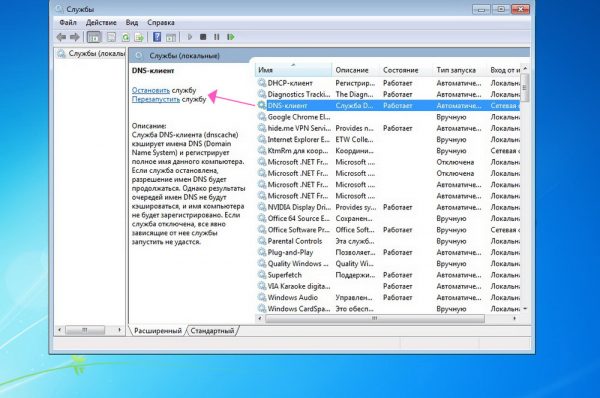

- Проверяем подключение DNS, для чего открываем консоль, прописываем в поисковой строке «службы» и нажимаем «Enter». Если DNS-клиент не работает, то запускаем его и настраиваем автоматический запуск.

При настройке DNS, подключение к сети будет проходить через DNS-сервер, что позволяет защитить компьютер от вирусов, установить родительский контроль, запретить определённые веб-сайты и прочее

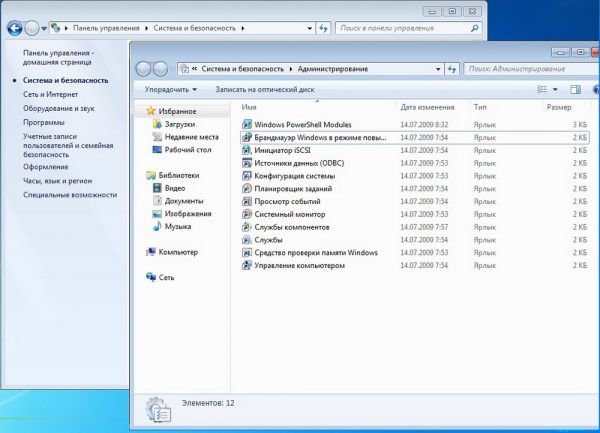

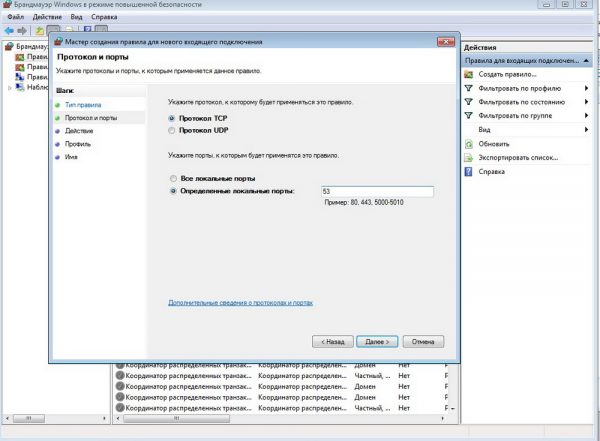

- Далее, работаем с портом 53, так как при его блокировке VPN-связи не будет. Открываем вкладку «Браузер в режиме повышенной безопасности» через «Пуск» → Control Panel → «Система и безопасность» → «Администрирование».

Сетевые порты — натуральные числа, прописанные в заголовках протоколов, они дают важнейшую информацию о приложениях, которые обращаются к компьютеру по сети

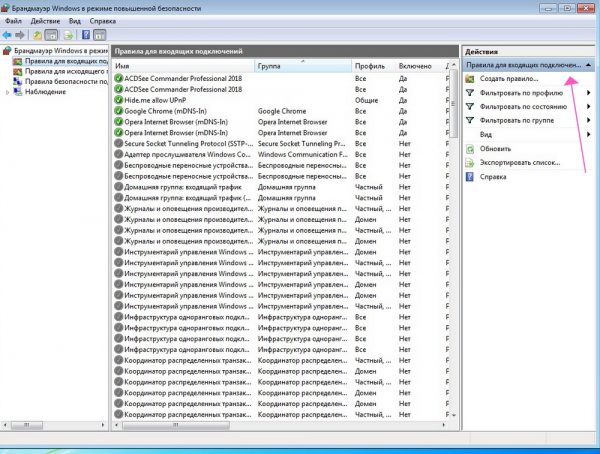

- В выпадающем окне выбираем «Правила для подключений», а затем «Создать правило».

Зная приложения и соответствующие сетевые порты, можно составить точные правила для брандмауэра и настроить компьютер таким образом, чтобы он пропускал только полезный трафик

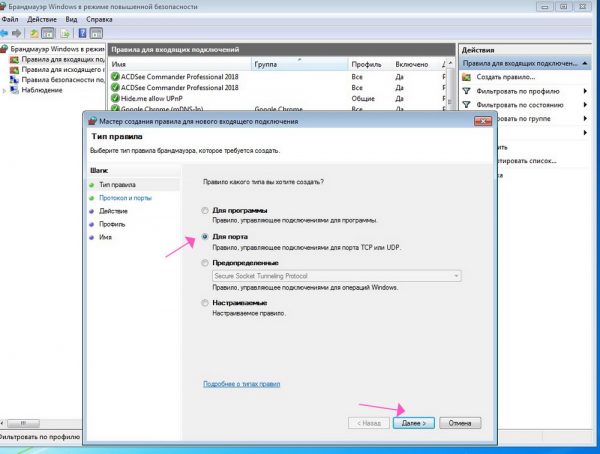

- Указываем «Для порта с TCP и UDP» и нажимаем «Далее».

В современных компьютерных сетях из стека сетевых протоколов TCP/IP на транспортном уровне преимущественно используются TCP и UDP — при установке соединения по этим протоколам две конечные точки (хосты) идентифицируются согласно номерам портов

- В открывшемся поле удалённых портов прописываем 53 и переходим на новую вкладку.

Отсутствие ВПН-связи может быть связано с блокировкой порта 53, который используется для корректной работы DNS-клиента, если этот порт не указан в настройках, то его необходимо открыть, что делается при помощи создания нового правила

- Разрешаем подключение для всех профилей, вводим любое имя созданного правила и нажимаем «ОК». То же самое повторяем для UDP.

Видео: исправление ошибки 868

VPN ассоциируется с безопасностью и анонимностью во Всемирной паутине. К виртуальной сети прибегают, когда хотят заменить своё реальное местоположение и получить доступ к запрещённым сайтам, а также уберечь трафик от посторонних глаз особенно при использовании публичного Wi-Fi. Поэтому необходимо постоянно следить за тем, чтобы VPN-подключение было настроено правильно, и вовремя исправлять ошибки. Удачи.

- Распечатать

Не идеальная, зато настоящая )))

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(0 голосов, среднее: 0 из 5)

Поделитесь с друзьями!

Почему бесплатно?

Наш VPN совершенно бесплатен, без ограничений по скорости и трафику, в отличие от 99% VPN сервисов, которые в бесплатных версиях ограничивают количество трафика или скорость соединения.

Почему бесплатно?

Мы некоммерческая организация, создавшая в самом начале VPN на свои собственные деньги. Сейчас, мы существуем за счет пожертвований наших благодарных клиентов.

Мы придерживаемся мнения, что Интернет создан для людей, а не для прибыли. И он должен быть безопасным.

Если вы довольны нашим сервисом, и хотели бы помочь нам в развитии финансово:

Поддержать FineVPN

FineVPN — безопасный и бесплатный VPN.

Абсолютно бесплатный VPN!

Получите бесплатный VPN!

Подходят для всех сайтов и любых целей.

VK.com, Avito, Yandex, Google, OK.ru, Craigslist, OLX, Wordstat, Key Collector.

Бесплатный аккаунт VPN на 30 дней (продление тоже бесплатно)

Обсудить бесплатный VPN

Какие задачи решает VPN?

Не идеальная, зато настоящая )))

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(0 голосов, среднее: 0 из 5)

Поделитесь с друзьями!

Почему бесплатно?

Наш VPN совершенно бесплатен, без ограничений по скорости и трафику, в отличие от 99% VPN сервисов, которые в бесплатных версиях ограничивают количество трафика или скорость соединения.

Почему бесплатно?

Мы некоммерческая организация, создавшая в самом начале VPN на свои собственные деньги. Сейчас, мы существуем за счет пожертвований наших благодарных клиентов.

Мы придерживаемся мнения, что Интернет создан для людей, а не для прибыли. И он должен быть безопасным.

Если вы довольны нашим сервисом, и хотели бы помочь нам в развитии финансово:

Поддержать FineVPN

FineVPN — безопасный и бесплатный VPN.

Абсолютно бесплатный VPN!

Получите бесплатный VPN!

Подходят для всех сайтов и любых целей.

VK.com, Avito, Yandex, Google, OK.ru, Craigslist, OLX, Wordstat, Key Collector.

Бесплатный аккаунт VPN на 30 дней (продление тоже бесплатно)

Обсудить бесплатный VPN

Какие задачи решает VPN?

Получите доступ к контенту из любой точки мира

Обойдите онлайн ограничения и получите доступ к сайтам. Снимите ограничения на сайты типа Facebook, Gmail, VK, auto, wot, dota, wow, mamba, Spotify и YouTube, установленные Вашим провайдером или в офисе сисадмином.

Обезопасьтесь от хакеров

Наслаждайтесь полной безопасностью даже в открытых Wi-Fi сетях работая в кафе, метро или на улице. Не дайте хакерам украсть пароли, данные банковских карт, Ваши приватные фото и видео.

Пользуйтесь интернетом анонимно

Получите 100% шифрование Интернет трафика. Не дайте злоумышленникам даже шанса «подсмотреть» за Вами.

Чем наш VPN-сервис отличается от других

У нас нет своего софта или приложения. Это с нашей точки зрения, не минус, а плюс. В приложения многие VPN сервисы, в том числе и платные, встраивают бэкдоры/трояны/майнеры криптовалюты. С нашим VPN вы можете использовать любое Open source решение, который проверен и/или даже используя стандартные настройки самой операционной системы.

С серверами в 20 странах у вас есть из чего выбрать.

Список доступных стран: Франция, Канада, Германия, Англия, Китай, США, Нидерланды, Австралия, Россия, Индия, Вьетнам, Турция, Бразилия, Мексика, Польша, Швейцария, Аргентина,

Япония, Норвегия, Швеция, Украина.

Некоторые VPN сервисы могут значительно замедлить ваше подключение в Интернет. Наш VPN сохранит вашу скорость высокой.

Мы поддерживаем различные виды VPN: OpenVPN, L2TP/IPsec, Softether VPN.

Безлимитный трафик.

Служба поддержки клиентов доступна в любое время 24/7. Перейти…

Он бесплатный! Совершенно бесплатный VPN.

Как работает VPN?

Наш VPN сервис позволяет Вам использовать Интернет как частную сеть. Что это вам даёт? Высокий уровень анонимности, сокрытие IP и доступ к сайтам которые по какой либо причине ограничили доступ к ним из каких либо стран, например Spotify или же Ваш сисадмин на работе ограничил Вам доступ к сайтам/сервисам, в основном это: игровые сайты (wot, dota, wow), сайты знакомств (mamba), все развлекательные ресурсы (vk, facebook), auto.ru, bash.org.ru, ivi.ru, Амедиатека.

У нашего VPN хорошая пропускная способность: все сервера подключены к портам от 100мб/с до 10гб/с. Большой выбор стран. 100% шифрование трафика.

Получить бесплатный VPN

1Приготовьтесь

Наш VPN шифрует ваши данные, обеспечивая полную анонимность. У нас есть программа под windows которая поможет установить Вам VPN в несколько кликов.

2Установить местоположение

Ищете заблокированные сайты из других стран? Выберите себе виртуально гражданство с нашим VPN. Хотите обойти блокированные сайты админом? Рады Вам помочь.

Reviews

Все VPN сервисы в основном гасят скорость сильно, ведь на одном сервере у их куча клиентов. У файнов свой дата центр, а значит серверов у их не 1 и не 10 даже, поэтому лично я тормозов почти не замечаю.

Гена

Очень хороший VPN-сервис, быстрая поддержка, простой в настройке, красивый и простой веб-сайт. Надеюсь, будет бесплатным долгое время. Отличная работа. Спасибо!

Mob Apps

VPN сервисов много сейчас, но доверять кому либо сложно, а вот ребятам из fineproxy я доверяю, так как беру у их прокси уже больше 2х лет. Пока доволен всем.

Игорь

Хороший VPN-сервис с большим количеством серверов в разных странах. Работает без сбоев, пользуюсь пару месяцев. Иногда скорость низкая, но для ютуба этого хватает.

Алексей Филиппенко

Как же приятно, что есть хоть один впн который не тормозит. Спасибо.

Аноним

Отличный, а главное бесплатный и совершенно стабильный VPN. Достаточно много разных стран на выбор. Поддержка просто отличная, девушка ответила моментально и помогла. Рекомендую, спасибо!

Николай

Отличный, а главное бесплатный и совершенно стабильный VPN. Достаточно много разных стран на выбор. Поддержка просто отличная, девушка ответила моментально и помогла. Рекомендую, спасибо!

Николай

Я пользуюсь ресурсом больше года – отличное качество и сервис!

Exporter FromRussia

Узнать свой IP-адрес

Зная ваш IP-адрес, злоумышленники могут получить о вас очень

много информации. Ниже лишь малая часть.

| Ваш IP-адрес |

Определяем… |

| Хост |

Определяем… |

| Провайдер |

Определяем… |

| Система |

Определяем… |

| Браузер |

Определяем… |

| Откуда вы |

Определяем… |

| Местоположение | |

|

Определяем… |

Поддержка Windows Vista без установленных пакетов обновления завершилась 13 апреля 2010 года. Чтобы продолжить получать обновления для системы безопасности для Windows, убедитесь, что вы используете Windows Vista с пакетом обновления 2 (SP2). Для получения дополнительных сведений можно перейти на эту веб-страницу Майкрософт: Окончание поддержки для некоторых версий Windows

ВВЕДЕНИЕ

В этой статье перечислены коды ошибок, которое может появиться при попытке создать подключение удаленного доступа или VPN-подключения на компьютере под управлением Microsoft Windows Vista.

Дополнительная информация

В следующем списке перечислены коды ошибок, которое может появиться при попытке установить подключение удаленного доступа или операцию соединения: 600An VPN является дескриптор порта pending.601The invalid.602The порт уже open.603Caller в буфер является слишком small.604Wrong порт specified.606The информация не connected.608The устройство не exist.609The тип устройства не exist.610The буфер не invalid.612The указан недопустимый порт allocated.615The не found.616An асинхронный запрос находится в pending.617The порт или устройство выполняет уже disconnecting.618The порт не является портом open.619The является disconnected.621Cannot открыть загрузки телефонной книги file.622Cannot file.623Cannot телефонной книги найти запись телефонной книги entry.624Cannot file.625Invalid данные телефонной книги, находящиеся в телефон найти Book.627Cannot key.628The порт был disconnected.629The порт был отключен с помощью удаленного machine.630The порт был отключен из-за аппаратного failure.631The порт был отключен размер структуры user.632The incorrect.633The порт уже используется используется или не настроен для удаленного подключения к сети.Примечание. В этом сообщении слово «исходящее» содержится слова «исходящего подключения.» Превышено время неверное устройство подключено к запросу port.638The error.636The 635Unknown out.645Internal error.646The проверки подлинности учетных записей не разрешается вход в это время day.647The учетная запись имеет disabled.648The пароль учетной записи expired.649The does Нет доступа для удаленного permission.651Your модем (или другое устройство связи) сообщил ответа на error.652Unrecognized из макроса device.653A, необходимых для данного устройства не найден в устройство. INF файл section.654A команда или отклик в устройство. INF устройства ссылается на неопределенный macro655The макрос < сообщения > не найден в устройство. Макрос < defaultoff > section.656The файл INF в устройстве. «INF» содержит неопределенный macro657The устройства. INF-файл не может быть opened.658The имя устройства в устройство. INF устройства или файле. INI-файла является слишком long.659The носителей. INI-файл ссылается на неизвестное устройство name.660The. INF-файл не содержит ответов для устройства command.661The. INF-файл отсутствует command.662Attempted к макросу, не указанный в файле. INF файл section.663The носитель. INI содержит ссылку на неизвестный type.664Cannot устройства распределения memory.665The порт не настроен для удаленного Access.666Your модем (или другое коммуникационное устройство) не functioning.667Cannot чтения INI-файла носителя. INI file.668The подключения dropped.669The использование параметра в INI-файла носителя. INI-файл является invalid.670Cannot прочесть имя секции из INI-файла. INI file.671Cannot прочесть тип устройства из INI-файла. INI file.672Cannot прочесть имя устройства из INI-файла. INI file.673Cannot прочесть использование из INI-файла носителя. INI file.676The телефонной линии является ответил вместо modem.678There человек busy.677A не answer.679Cannot обнаружения carrier.680There был не запрещен, поскольку имя пользователя или пароль являются недопустимыми для domain.692Hardware сбой в порт tone.691Access звонков или УЖЕ присоединен не ДВОИЧНЫХ MACRO694ERROR DCB не КОНЕЧНЫЕ АВТОМАТЫ не FOUND695ERROR состояние МАШИНЫ STARTED696ERROR device.693ERROR STARTED697ERROR ЧАСТИЧНЫЙ ОТВЕТ LOOPING698A параметра отклика в устройство. INF-файл не в ответе устройства ожидаемого format.699The возникает буфера overflow.700The развернут команда в INF. INF-файл является слишком long.701The устройство перешло на скорость не поддерживается получен ответ driver.702Device COM indication.708The диагностики ИНТЕРАКТИВНЫХ MODE704ERROR ПЛОХОЙ обратного ВЫЗОВА NUMBER705ERROR НЕДОПУСТИМЫЙ AUTH STATE707X.25 expected.703ERROR у expired.709Error Смена пароля учетной записи на domain.710Serial были обнаружены ошибки переполнения при обмене данными с вашей modem.711RasMan Сбой инициализации. Проверьте событие log.713No линий ISDN, доступных unusable.717No IP-адресов в статическом пуле IP удаленного доступа addresses.718PPP timeout.720No PPP протоколы управления configured.721Remote PPP является конфигурация IP удаленного доступа available.716The сторона не пакет PPP responding.722The равно invalid.723The телефонный номер, включая префикс и суффикс, слишком протокола IPX long.726The не может использоваться для выполнения исходящих звонков на более чем один порт в time.728Cannot найти IP-адаптер, который не может быть привязан к удаленному Access.729SLIP используется, если не установлен протокол IP. Регистрация 730Computer не complete.731The протокола не является согласование PPP configured.732The не converging.733The протокол управления PPP для данного сетевого протокола недоступен на server.734The протокол управления связью PPP завершен. Запрошенный адрес был отвергнут 735The прервано удаленным компьютером server.736The сервер управления protocol.737Loopback detected.738The не назначил address.739The удаленный сервер не может использовать устройства TAPI password.740The шифрования Windows NT настроен для удаленного доступа не удалось инициализировать или не установлена correctly.741The локальный компьютер не поддерживает удаленный сервер encryption.742The может не поддержка encryption.749ERROR_BAD_PHONE_NUMBER752A синтаксическая ошибка во время Обработка script.753The подключение не может быть разорвано, поскольку он был создан с помощью нескольких протоколов router.754The система не может найти многоканальное подключение bundle.755The система не может выполнить автоматический дозвон, поскольку это подключение имеет специального номеронабирателя подключение specified.756This уже dialed.757Remote, службы Access не может быть запущен автоматически. Дополнительную информацию можно найти в том случае, если установлено устройство чтения смарт-карт log.764No. Не удается разрешить общий доступ к подключению к 765Internet. Подключение по локальной сети уже настроен IP-адрес, необходимый для автоматической IP-адресации. Не удалось найти сертификат 766A. Подключения, которые используют этот протокол L2TP через IPSec, требуется установка компьютере сертификата компьютера. Не удается разрешить общий доступ к подключению к 767Internet. Подключение локальной сети, выбранной в качестве частной сети имеет более одного IP-адреса. Измените параметры настройки подключения к локальной сети. Ошибка шифрования данных при попытке подключения 768The. 769The указанное назначение недостижимо. 770The удаленный компьютер отверг попытки подключения. Попытка 771The подключения не удалась, поскольку сеть перегружена. Сетевое оборудование 772The удаленного компьютера несовместима с типом запрашиваемого вызова. 773The попытка подключения не удалась из-за изменения адреса назначения. 774The попытка подключения не удалась из-за временной ошибки. Попробуйте выполнить подключение вызова again.775The было блокировано удаленным компьютером. Вызов 776The подключиться не удалось, поскольку удаленный компьютер вошел в «не беспокоить». 777The попытка подключения не удалась, поскольку модем (или другое устройство связи на удаленном компьютере не по порядку. 778It не удалось проверить подлинность сервера. 780An предпринята попытка функция недопустима для этого подключения. Общий доступ к подключению к 782Internet (ICS и брандмауэра подключения к Интернету (ICF нельзя включить маршрутизацию и удаленный доступ включен на этом компьютере. Чтобы включить ICS или ICF, сначала отключите службы маршрутизации и удаленного доступа. Дополнительные сведения о службе маршрутизации и удаленного доступа ICS или ICF, содержатся в справке. Не удается разрешить общий доступ к подключению к 783Internet. Подключения к локальной сети, выбранной в качестве частной сети либо не представлены, либо отключен от сети. Пожалуйста, убедитесь, что Сетевой адаптер подключен перед разрешением общего доступа к подключению Интернета. 784You не удается установить удаленное подключение во время входа в систему, так как он настроен на использование имени пользователя, отличной от той, на смарт-карте. Если вы хотите использовать его во время входа в систему, необходимо настроить его для использования имя пользователя на смарт-карте. 785You не может установить удаленное подключение во время входа в систему, так как он не настроен на использование смарт-карты. Если вы хотите использовать его во время входа в систему, необходимо изменить свойства этого подключения, чтобы использовались данные смарт-карты. 786The Попытка L2TP-подключения не удалась, поскольку отсутствует допустимый сертификат на вашем компьютере для проверки подлинности. 787The Попытка L2TP-подключения не удалась, поскольку не удалось проверить подлинность удаленного компьютера на уровне безопасности. 788The Попытка L2TP-подключения не удалась, поскольку на уровне безопасности не удалось согласовать параметры с удаленным компьютером. 789The Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером. 790The Попытка L2TP-подключения не удалась из-за ошибки проверки сертификатов. 791The Попытка L2TP-подключения не удается из-за политики безопасности для подключения не найден. 792The Попытка L2TP-подключения не удалась, поскольку истекло время согласования режима безопасности. 793The Попытка L2TP-подключения не удалась из-за ошибки согласования режима безопасности. Атрибут 794The в рамке протокол RADIUS для этого пользователя имеет значение не PPP. Неправильный 795The туннеля RADIUS-атрибут Type для данного пользователя. 796The службы RADIUS-атрибут Type для этого пользователя не является ни Framed ни Callback Framed. 797A к удаленному компьютеру не удалось подключиться, поскольку модем не найден или занят. Для получения справки нажмите кнопку Подробнее, или поиска центра справки и поддержки для номера ошибки. Не удалось найти сертификат 798A, который может быть использован с протоколом расширенной проверки подлинности. Общий доступ к подключению к 799Internet (ICS не включена из-за конфликтов IP-адресов сети. ICS требует, чтобы узел был настроен на использование адреса 192.168.0.1. Пожалуйста, убедитесь, что никакой другой клиент в сети настроен на использование адреса 192.168.0.1. 800Unable для установления VPN-подключения. VPN-сервер может быть недоступен или неправильно настроены параметры безопасности для данного подключения. 801This подключение настроено на проверку подключаемого сервера, однако Windows не удается проверить цифрового сертификата, отправленного по server.802The плата не распознана. Проверьте, что карта вставлена правильно и помещается tightly.803The PEAP конфигурации хранятся в файле cookie сеанса не соответствует configuration.804The удостоверение PEAP, хранящееся в файле cookie сеанса не соответствует текущим текущего сеанса IDENTITY.805You не удается установить удаленное подключение во время входа в систему, так как он настроен на использование вошедшего пользователя credentials.806A соединение между компьютером и VPN-сервер был запущен, но VPN-подключение не может быть завершена. Наиболее распространенной причиной для этого является, по крайней мере один Интернет устройств (например, брандмауэр или маршрутизатор) между локальным компьютером и VPN-сервера не настроена на поддержку пакетов протоколов протоколом (GRE). Если ошибка повторится, обратитесь к администратору сети или Интернета служба provider.807The сетевого подключения между компьютером и VPN-сервер был прерван. Это может быть вызвано проблемой в передачу VPN и обычно является результатом задержки Интернета или просто, что VPN-сервер достиг емкости. Повторите попытку подключения к VPN-серверу. Если ошибка повторится, обратитесь к администратору виртуальной частной сети и проанализируйте качество сетевого connectivity.808The сетевого подключения между компьютером и VPN-Подключение сервера не может быть установлено из-за отказа подключения удаленного сервера. Обычно причиной этого является несоответствие конфигурации сервера и параметров подключения. Обратитесь к администратору удаленного сервера, чтобы проверить конфигурацию сервера и подключения settings.809The сетевого подключения между компьютером и VPN-серверу не удалось установить, поскольку удаленный сервер не отвечает. Это может быть вызвано одной из сетевых устройств (например, брандмауэры, NAT, маршрутизаторы, и т.д.) между локальным компьютером и удаленным сервером не настроен для разрешения VPN-подключений. Обратитесь к администратору или поставщиком услуг, чтобы определить, какие устройства могут быть причиной problem.810A сетевое подключение компьютера VPN-сервер был запущен, а VPN-подключение не было завершено. Обычно причиной этого является использование неверного или просроченного сертификата для проверки подлинности между клиентом и сервером. Обратитесь к администратору, чтобы обеспечить valid.811The сетевое подключение компьютера сертификат, используемый для проверки подлинности и VPN-серверу не удалось установить, поскольку удаленный сервер не отвечает. Обычно причиной неполадки предварительного ключа между клиентом и сервером. Чтобы гарантировать правильность, можно сказать, что в цикле связи IP-безопасность (IPSec) используется предварительный ключ. Получите помощь администратору, чтобы определить, где неполадки предварительного ключа, originating.812The подключение не выполнено из-за политики, настроенной на сервере RAS/VPN. В частности метод проверки подлинности, используемый сервером для проверки имени пользователя и пароля может не соответствовать метод проверки подлинности настроен в профиль подключения. Пожалуйста, обратитесь к администратору сервера удаленного доступа и сообщите ему об этом error.813You предпринята попытка установить второе высокоскоростное подключение во время предыдущего высокоскоростное подключение уже установлено с помощью одного устройства или порт. Разъедините первое подключение и затем заново установить connection.814The основной подключение Ethernet, необходимое для высокоскоростного подключения не найден. Устанавливайте и включайте Ethernet на компьютере не удалось установить адаптера компьютера через папке Сетевые подключения, прежде чем этот connection.815The высокоскоростное сетевое подключение, поскольку удаленный сервер не отвечает. Это может быть вызвано недопустимое значение для поля «Имя службы» для этого подключения. Обратитесь к поставщику услуг Интернета и узнать правильное значение для данного поля и в Properties.816A подключения функция или настройка, предпринята попытка включить это обновление больше не поддерживается удаление service.817Cannot удаленного доступа подключение при connected.818The клиент принудительной защиты доступа к сети (NAP) не удалось создать системные ресурсы для подключений удаленного доступа. Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если проблема остается, отключите и повторите попытку подключения удаленного доступа или контакт администратор удаленного доступа server.819The агент защиты сетевого доступа (NAP агент) служба была отключена или не установлена на этом компьютере. Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если проблема сохранится, отключения и повторного подключения удаленного доступа или обратитесь к администратору удаленного доступа server.820The защиты сетевого доступа (NAP) не удалось зарегистрировать агент защиты сетевого доступа (NAP агент клиента принудительного использования ) службы. Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если проблема сохраняется, отключите и повторить попытку установить подключение удаленного доступа или обратитесь к администратору для клиента принудительной защиты доступа к сети (NAP) server.821The удаленного доступа не удалось обработать запрос, поскольку удаленный доступ подключения не существует. Повторите попытку подключения удаленного доступа. Если ошибка повторится, убедитесь в том, что можно подключиться к Интернету, и обратиться к администратору клиент принудительной защиты доступа к сети (NAP) server.822The удаленного доступа не отвечает. Некоторые сетевые службы или ресурсы могут оказаться недоступными. Если ошибка повторится, отключения и повторного подключения удаленного доступа или обратитесь к администратору удаленного доступа server.823Received Привязки является привязка invalid.824Crypto не (протокол Tunnelling) received.825Point точка PPTP) несовместим с IPv6. Измените тип виртуальной частной сети на два туннельным (L2TP Layer Protocol)Примечание в этом сообщении об ошибке 8255, слово «Tunnelling» содержится слово «Туннельный.» Сбой при проверке 826EAPTLS кэшированных учетных данных. Пожалуйста credentials.827The отменить кэширование подключений L2TP/IPsec невозможно, поскольку служба модулей ключей IPSec AuthIP и IKE и базовый механизм фильтрации служба не запущена. Эти службы необходимы для установления подключения L2TP/IPSec. Пожалуйста, убедитесь, что эти службы были запущены до дозвона подключенияОбратите внимание в этом сообщении об ошибке 827, слово «dialling» содержится слово «вызова.»

Виртуальная частная сеть или VPN используется для создания защищенных соединений. Они часто используются через Интернет для более безопасного просмотра. Такие соединения известны как VPN-туннели, которые устанавливаются между локальным клиентом и удаленным сервером.

Настройка и запуск VPN часто является сложной и сложной задачей, требующей специальных знаний и технологий. При сбое подключения программного обеспечения VPN клиентская программа сообщает об ошибке. Это сообщение обычно содержит код ошибки. Существует несколько различных кодов ошибок VPN , но некоторые из них очень распространены и появляются в большинстве случаев. Эти коды ошибок могут помочь вам решить проблемы и проблемы VPN. Вот как можно устранить типичные ошибки VPN, с которыми сталкиваются многие пользователи.

Хотя большинство VPN-сетей используют стандартные процедуры устранения неполадок в сети, существуют определенные коды ошибок, которые имеют свои собственные конкретные решения. Давайте начнем и рассмотрим, как устранять неполадки общих кодов ошибок VPN, таких как 691, 789, 800, 809, 609, 633, 0x80072746, 13801 и 0x800704C9.

Прежде чем вам нужно знать, что для программного обеспечения VPN требуются соответствующие адаптеры TAP-Windows. Большинство программ VPN загружают и устанавливают это автоматически во время их установки, но это то, что вы должны знать.

Содержание

- Устранение неполадок с распространенными кодами ошибок VPN

- 1. Код ошибки VPN 800

- 2. Коды ошибок VPN 609, 633

- 3. Код ошибки VPN 0x80072746

- 4. Код ошибки VPN 809

- 5. Код ошибки VPN 13801

- 6. Код ошибки VPN 691

- 7. Код ошибки VPN 0x800704C9

- 8. Код ошибки VPN 789

Устранение неполадок с распространенными кодами ошибок VPN

1. Код ошибки VPN 800

Описание ошибки . Это одна из самых распространенных ошибок VPN. VPN 800 происходит, когда удаленное соединение не было установлено. Обычно это указывает на то, что VPN-сервер может быть недоступен, поэтому сообщения не достигают сервера. Это может быть главным образом из-за:

- Неверное имя или адрес VPN-сервера

- Некоторые сетевые брандмауэры блокируют трафик VPN

- Клиентское устройство теряет соединение с локальной сетью.

- IPSec-переговоры, если используется туннель L2TP/IPSec, имеют неподходящую конфигурацию в параметрах безопасности

Возможная причина: Когда тип VPN-туннеля установлен как «Автоматический», и установление соединения не удается для всех VPN-туннелей, возникает ошибка 800

Возможное решение .

- Проверьте правильность адреса VPN-сервера, имени пользователя и пароля

- Настройте параметры маршрутизатора и брандмауэра, чтобы разрешить PPTP и/или VPN-транзит. TCP-порт 1723 и протокол GRE 47 должны быть открыты/включены для PPTP-VPN-подключения.

- Для пользователей Windows перейдите в Свойства VPN, перейдите на вкладку Безопасность и измените Тип VPN на Протокол туннелирования точка-точка (PPTP).

2. Коды ошибок VPN 609, 633

Описание ошибки:

- 609: был указан несуществующий тип устройства.

- 633: модем или другое соединительное устройство уже используется или неправильно настроено.

Возможная причина . Это еще одна из самых распространенных ошибок VPN. Эта проблема обычно возникает, когда подключающееся устройство VPN (то есть мини-порт) настроено неправильно, а также когда порт TCP, который используется VPN-соединением, уже используется другой программой.

Чтобы подтвердить наличие минипорта, введите netcfg.exe -q в командной строке с повышенными привилегиями. Ниже перечислены имена устройств минипорта для различных туннелей:

- PPTP-туннель: MS_PPTP

- Туннель L2TP: MS_L2TP

- Туннель переподключения VPN (IKEv2): MS_AGILEVPN

- Туннель SSTP: MS_SSTP

Возможное решение .

- Возможное решение для таких распространенных ошибок VPN – встроенная диагностика с исправлением в Windows. Это предусмотрено для проблемы «отсутствует минипорт» для VPN-подключений, которые создаются локально. Нажатие кнопки «Диагностика», отображаемой на странице «Ошибка» VPN-подключения, дает возможность «исправить», которая попытается автоматически устранить проблему, если обнаружит, что проблема отсутствует в минипорте.

- Остановка и запуск, служба диспетчера подключений удаленного доступа (rasman).

- Просто перезагрузите систему, а затем подключитесь к VPN.

3. Код ошибки VPN 0x80072746

Описание ошибки: Это одна из распространенных ошибок VPN, когда существующее соединение принудительно закрывается удаленным хостом.

Возможная причина . Эта ошибка возникает, когда привязка сертификата компьютера сервера к HTTPS не выполняется на сервере VPN, ИЛИ сертификат сервера компьютера не установлен на сервере VPN.

Возможное решение .

- Чтобы решить эту проблему, вам нужно связаться с администратором вашего VPN-сервера.Это делается для того, чтобы проверить, установлен ли соответствующий сертификат компьютера на сервере VPN или нет.

- Если он установлен правильно, необходимо проверить привязку HTTPS, выполнив следующую команду в командной строке VPN-сервера: «netsh http show ssl»

4. Код ошибки VPN 809

Сообщение об ошибке . Не удалось установить сетевое соединение между вашим компьютером и сервером VPN, поскольку удаленный сервер не отвечает.

Возможное решение . Включите порт (как указано выше) на брандмауэре/маршрутизаторе. Если это невозможно, разверните VPN-туннель на основе SSTP как на VPN-сервере, так и на VPN-клиенте, что позволяет подключаться через VPN через брандмауэры, веб-прокси и NAT.

5. Код ошибки VPN 13801

Описание ошибки . Хотя это выглядит как случайная ошибка, 13801 является одной из наиболее распространенных ошибок VPN, с которыми сталкиваются пользователи. Эта ошибка возникает, когда учетные данные аутентификации IKE недопустимы.

Возможные причины . Эта ошибка обычно возникает в одном из следующих случаев:

- Сертификат компьютера, используемый для проверки IKEv2 на RAS Server, не имеет «Аутентификация сервера» в качестве EKU (расширенное использование ключа).

- Срок действия сертификата на сервере RAS истек.

- Корневой сертификат для проверки сертификата сервера RAS отсутствует на клиенте.

- Имя сервера VPN, указанное на клиенте, не совпадает с именем субъекта сертификата сервера.

Возможное решение . К сожалению, вы не сможете решить эту проблему самостоятельно. Вам необходимо связаться с администратором вашего VPN-сервера, чтобы проверить и устранить вышеуказанную проблему. Чтобы узнать больше об этой ошибке, вы можете прочитать Блог о маршрутизации и удаленном доступе.

6. Код ошибки VPN 691

Описание ошибки . Некоторые из распространенных ошибок VPN имеют решения, которые вы можете реализовать. Код ошибки 691 является одной из таких решаемых распространенных ошибок VPN. Ошибка возникает, когда удаленному соединению было отказано, поскольку предоставленная вами комбинация имени пользователя и пароля не распознана или выбранный протокол аутентификации не разрешен на сервере удаленного доступа.

Возможная причина . Эта ошибка выдается, когда фаза аутентификации завершилась ошибкой из-за передачи неверных учетных данных.

Возможное решение .

- Убедитесь, что введено правильное имя пользователя и пароль.

- Убедитесь, что «Caps Lock» не включен при вводе учетных данных.

- Убедитесь, что протокол аутентификации, выбранный на клиенте, разрешен на сервере.

7. Код ошибки VPN 0x800704C9

Возможная причина . Это одна из распространенных ошибок VPN, которая возникает, если на сервере нет доступных портов SSTP.

Возможное решение . К счастью, вы можете устранить эту ошибку самостоятельно. Прежде всего убедитесь, что на сервере RAS достаточно портов, настроенных для удаленного доступа. Для этого выполните следующие действия:

- Запустите оснастку MMC «Маршрутизация и удаленный доступ».

- Разверните сервер, щелкните правой кнопкой мыши Порты и выберите Свойства.

- В списке Имя щелкните Минипорт WAN (SSTP), а затем нажмите Настроить.

- Измените номер, отображаемый в списке «Максимальное количество портов», в соответствии с вашими требованиями и нажмите кнопку «ОК».

Примечание. . По умолчанию для этого устройства доступно 128 портов.

- В диалоговом окне «Свойства порта» нажмите «ОК».

8. Код ошибки VPN 789

Сообщение об ошибке . Попытка подключения через L2TP завершилась неудачно, поскольку уровень безопасности обнаружил ошибку обработки во время начальных переговоров с удаленным компьютером.

Возможное решение . Это общая ошибка, возникающая при сбое согласования IPSec для соединений L2TP/IPSec. Поэтому убедитесь, что правильный сертификат используется как на стороне клиента, так и на стороне сервера – подробности см. В этом блоге. В случае использования Pre Shared Key (PSK) убедитесь, что один и тот же PSK настроен на клиенте и на компьютере с VPN-сервером.

Помимо этих распространенных ошибок VPN, есть несколько других ошибок VPN, с которыми вы можете столкнуться. Чтобы просмотреть список других ошибок VPN, их возможную причину и возможное решение, посетите TechNet . Этот пост поможет вам с кодами ошибок VPN 732, 734, 812, 806, 835, 766, 13806, 0x80070040, 0x800B0101, 0x800B0109, 0x800B010F, 0x80092013, 0x800704D4 и 0x80072746.

Здесь находится краткое описание ошибок, возникающих при попытке подключится по VPN, а также методы их решения. Эту статью я нашел в интернете, но также дополнил от себя, т.к. некоторые варианты решения откровенно устарели, либо были не верны.

Ошибка 678 — Удаленный компьютер не отвечает

Такая ошибка возникает, когда отсутствует связь между вашим компьютером и сервером доступа. Скорее всего причиной этой ошибки являются: неисправности на активном оборудовании, у клиента отключена сетевая карта, подключение заблокировано антивирусной программой или файрволом.

Ошибка 691 — Доступ запрещен, поскольку такие имя пользователя или пароль недопустимы в этом домене

Чаще всего эта ошибка возникает у пользователей, если они действительно не правильно набирают Имя пользователя и Пароль, либо под Вашим логином уже произведено подключение к сети.

В случае, если все выше перечисленное — не про Вас, тогда попробуйте выполнить следующий набор команд:

1. Выберите в меню Пуск - Выполнить, введите и выполните команду

cmd

2. Выполните команду: netsh interface ip reset

3. Выполните команду: netsh winsock reset

4. Перезагрузите компьютер.

Ошибка 721 — Удалённый компьютер не отвечает

При подключении к VPN соединение доходит до пункта «Проверка имени и пароля», зависает на некоторое время и выдает ошибку 721: «Удаленный компьютер не отвечает».

1. Для начала стоит проверить правильный ли VPN-сервер прописан в VPN-подключении.

Для этого зайдите в Пуск — Панель управления — Сетевые подключения. Нажмите на ярлыке Вашего VPN-подключения правой кнопкой и выберите пункт Свойства. Вкладка Общие — в строке Имя компьютера или IP-адрес назначения должен быть указан адрес VPN-сервера.

2. В большинстве случаев ошибка 721 возникает из-за того, что на Вашем компьютере установлен firewall (сетевой экран).

Эта программа при неправильной настройке может блокировать сетевой трафик. Чтобы быть уверенным на 100% отключите все сетевые экраны (Outpost Firewall, Zone Alarm, Kaspersky Internet Security…) в том числе и Брэндмауэр Windows (Пуск — Панель управления — Брэндмауэр Windows). Попробуйте подключится. Если ошибка исчезла, попробуйте правильно настроить Ваш firewall.

3. Если ошибка 721 продолжает появляться — попробуйте L2TP туннель.

Для этого зайдите Пуск — Панель управления — Сетевые подключения. Нажмите на ярлыке Вашего VPN-подключения правой кнопкой и выберите пункт Свойства. Вкладка Сеть, поменяйте тип VPN — вместо Автоматический или PTPP VPN ставьте L2TP IPSEC VPN. Нажмите ОК и попробуйте подключиться.

4. Часто случается такое, что при установке новой версии Windows неправильно устанавливается встроенный Брэндмауэр, в следствии чего невозможно зайти в его настройки и устранить неполадку.

Для переустановки брандмауэра нужно вызвать API функцию «Setup API InstallHinfSection». Для этого выполните следующие действия:

Выберите в меню Пуск - Выполнить, введите и выполните команду

cmd

Введите следующую команду в командной строке и нажмите клавишу Enter:

Rundll32 setupapi,InstallHinfSection Ndi-Steelhead 132 %windir%infnetrass.inf

Перезагрузите Windows.

Выберите в меню Пуск пункт Выполнить, введите и выполните команду

cmd

В командной строке введите следующую команду и нажмите клавишу Enter:

Netsh firewall reset

В меню Пуск выберите пункт Выполнить, введите и выполните команду

firewall.cpl

Заходите в Пуск - Панель управления - Брэндмауэр Windows и выключите его.

Если после всех этих операций ошибка 721 все равно продолжает появляться - остается только переустановить Windows, иначе решить эту проблему невозможно.

Ошибка 734 — Протокол управления PPP-связью был прерван

Эта ошибка может возникнуть в том случае, если протоколы безопасности на сервере, к которому устанавливается подключение, несовместимы с локальными параметрами безопасности. Решение проблемы: В папке Сетевые подключения щелкните используемое подключении правой кнопкой мыши. Выберите команду Свойства и откройте вкладку Безопасность. В списке При проверке используется выберите Небезопасный пароль.

Ошибка 769 — Указанное назначение недостижимо

Причиной возникновения данной ошибки является то, что сетевая карта на вашем компьютере отключена.

Ошибка 800: Не удалось установить подключение

Причиной может быть использование маршрутизатора с устаревшим микропрограммным обеспечением. К примеру, вы можете столкнуться с этой проблемой, используя маршрутизатор Cisco с микропрограммным обеспечением, созданным до 2001 года.

Чтобы убедиться, что причина заключается именно в этом, посмотрите трассировку сети. Оборудование Cisco объявляет нулевой размер окна в установлении связи TCP через порт 1723.

Также проблема может быть в неверно настроенном сетевом подключении. Например, у Вас неправильно настроен сервер vpn-сервер или параметры безопасности.

В некоторых случаях, ошибка может возникать по причине отсутствия ответа от сервера авторизации.

|

alivver |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 29.07.2014(UTC) Сказал(а) «Спасибо»: 1 раз |

Добрый день! Сначала было настроено соединение по l2tp и использованием preshared keys (PSK). Все работает ОК Подскажите, пожалуйста, что я делаю не так? а также (чтобы понять лучше сам процесс): Спасибо! Вложение(я):

У Вас нет прав для просмотра или загрузки вложений. Попробуйте зарегистрироваться. |

|

|

|

alivver |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 29.07.2014(UTC) Сказал(а) «Спасибо»: 1 раз |

UP |

|

|

|

alivver |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 29.07.2014(UTC) Сказал(а) «Спасибо»: 1 раз |

разобрались |

|

|

|

amsmirnov |

|

|

Статус: Новичок Группы: Участники Зарегистрирован: 16.06.2014(UTC) |

Если не сложно прошу помочь разобраться |

|

|

|

alivver |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 29.07.2014(UTC) Сказал(а) «Спасибо»: 1 раз |

Добрый день! то есть вроде совпадает |

|

|

|

alivver |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 29.07.2014(UTC) Сказал(а) «Спасибо»: 1 раз |

Автор: amsmirnov Если не сложно прошу помочь разобраться NAT по портам udp/500, udp/4500, udp/1701 |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Зарегистрирован: 12.12.2007(UTC) Сказал «Спасибо»: 21 раз |

А разве с таким UPN возможна работа? Лучше обратитесь в техподдержку Microsoft. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

alivver |

|

|

Статус: Участник Группы: Участники Зарегистрирован: 29.07.2014(UTC) Сказал(а) «Спасибо»: 1 раз |

ок. думал, мало ли такой сценарий кто-то уже проходил |

|

|

|

nurlan |

|

|

Статус: Новичок Группы: Участники Зарегистрирован: 27.01.2015(UTC) Сказал(а) «Спасибо»: 2 раз |

Здравствуйте, коллеги! |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

- Remove From My Forums

-

Общие обсуждения

-

Собственно имеем вот такую струткуру:

Server 2003 Ent: AD, DNS, DHCP, RootCA

Server 2008 Std: NPS

Server 2003 Ent: ISA 2006 Std не в доменеVPN с помошью PPTP и L2TP (shared key) работает без проблем.

Сделал следующее, для ISA сервера запросил и установил сертификат с его именем (в данном случае isa) для текущего пользователя и для локального компьютера. Сертификат для доверия корневому центру сертификации находящемуся на 1 компьютере устанвовлен.

На клиенте установлен сертификат для доверия корневому центру сертификации. При попытке соединения получаю 810 ошибку, что якобы что то не то с сертификатами. Возможно я не сделал каиекето настройки на самом клиенте. Я там просто изменил тип VPN с PPTP vpn, на L2TP. На ISA севрере соответственно просто поставил галку Включить L2TP а PPTP галку снял. На вкладке Аутентификация (в настройках VPN на ISA) стоит только галка MS-CHAPv2.

Для запроса сертфикатов использовал новый шаблон. Сделанный из шаблона «Компьютер».

Изменения следующие (касательно стандартного шаблона):

Обработка запроса: Разрешить экспортировать закрытый ключ

Имя субъека: предоставляется в запросеОстальное не менял, собственно все делал по книге ISA 2006 Полное руководство (Michael Noel).

В качестве клиента использую Vista Business SP2.

Если нужна еще какая то подробная информация готов предоставить. Уже вторую неделю пытаюсь настроить, не получается.

-

Изменен тип

12 апреля 2010 г. 6:22

-

Изменен тип

- Remove From My Forums

-

Question

-

Hello

Under Windows 7 and Windows XP I have VPN with preshared key (remote server is Windows 2008 Standard) and all works fine. But when trying to configure IPSec with certificate i have 810 error code.

There are certificates installed properly in my local storage (computer). I have one in storage computer in personal tab (mmc) and one in trusted root CA (computer and user).

I don’t know what I should looking for.

Best Regards

Przemysław Staniszewski

Answers

-

Hi Przemysław Staniszewski,

Thanks for your post.

According to the error 810, it appears that we are using an incorrect certificate for VPN authentication between client and server. For L2TP/IPsec VPN certificate

authentication, please note that the VPN server must also have the appropriate certificates installed. On the VPN server, locate to

MMC snap-in -> Certificates ->

Local Computer -> Personal

-> Certificates. In the right panel, please ensure the RRAS server certificate is installed. Also check the root CA certificate.On the other hand, at the VPN client side. Verify that the root CA certificates are installed on both user and computer certificates. In addition,

on the Local Computer -> Personal container, also need have a valid certificate issued by the CA to the client computer.

Note: The certificate subject

name must be the same with the computer name.Administrator’s Guide to Microsoft L2TP/IPSec VPN Client

http://technet.microsoft.com/en-us/library/bb742553.aspx

Best Regards,

Aiden

-

Marked as answer by

Wednesday, January 4, 2012 9:03 AM

-

Marked as answer by

подключение к vpn ошибка 810:Сетевое подключение между компьютером и VPN-сервер был запущен, но VPN-подключение не выполнено. Обычно причиной этого является использование неверного или просроченного сертификата для проверки подлинности между клиентом и сервером. Обратитесь к администратору, чтобы убедиться, что сертификат, используемый для проверки подлинности является действительным. .В статье перечислены коды ошибок, которое может появиться при попытке создать подключение удаленного доступа или VPN-подключения на компьютере под управлением Microsoft Windows Vista.

Эта статья относится к версии Windows, отличающейся от используемой вами. Содержание данной статьи может не относиться к вашей системе. впн ошибка

Рано или поздно каждый из нас задумывается о безопасности и защите своих данных в сети Интернет. Если ваш IP адрес является адресом вашего провайдера,то ваш интернет трафик и информация не защищены и вы можете быть подвержены «прослушиванию» , мониторингу и контролю всей вашей интернет активности, хакерским атакам с целью кражи вашей личной информации, паролей к электронной почте, различным сервисам, т.е. ваша информация не защищена от утечки и воздействию вредоносных программ и недоброжелателей! Неужели все так плохо?! Выход есть — купить vpn. Если вы заботитесь о сохранности личной информации, ведете деловую переписку, желаете получить доступ к информации не доступной с IP адреса вашего провайдера (например форумы, блоги и т.д.), имеете ограниченный интернет на работе, играете в онлайн-игры и доступ с вашего IP адреса заблокирован и т.д., тогда VPN-сервис для Вас и Вы сможете купить vpn у нас по выгодной цене! Конечным вашим IP адресом будет IP адрес одного из серверов, а ваш IP адрес останется скрытым. Сервера принудительно зашифруют ваш интернет трафик на пути к cерверу, сделав ваше путешествие в сети Интернет защищенным и анонимным!!!

Сегодня мы хотели бы вам рассказать об интересном VPN сервисе vpntraffic.

Как вы давно уже знаете, многие Европейские сервера закрыли доступ к своим услугам из других стран! Как же быть? Как, например, пообщаться со своими родными и близкими, которые уехали за границу или просто заказать товар из Европейской страны? Да и вообще, если Вы хотите анонимно пользоваться Интернетом по какой-либо причине, что же делать?

Изучая проблему в Интернете, мы нашли замечательный сервис vpntraffic. Он привлек наше внимание из-за низкой стоимости и в тоже время, отличным набором услуг и стран, через которые есть возможность подключаться. 40 стран, основыне из которых US, UK, CA, Australia, Spain, France, Italy, Russia, HK, Japan в вашем распоряжении 24 часа в сутки. Сервис постоянно развивается и количество стран увеличивается с каждой неделей. Круглосуточная техническая поддержка поможет решить вам любую проблему и настроить соединие на свое компьютере.

Если вы пользуетесь подобной услугой впервые и хотели бы проверить, как это все работает есть замечательная возможность приобрести авторизацию только на три дня. Т.е. вы потратите совсем небольшие средства, но в тоже время восспользуетесь полным набором услуг данного сервиса и проверите его работоспособность.

Всем, кто столкнулся с закрытыми сайтами для других стран рекомендуем VPN сервис vpntraffic.

Before you make an order, you can Trial our VPN Service for 3 days.

• Only $1.99

• High Speed

• All country server

I’m trying to setup a simple test VPN connection between my PC and a MikroTik router using certificates. I keep getting a 810 error while trying to connect, though. So here’s the full story:

Then I created certificates (CA + user certificate) for myself using this manual: http://wiki.mikrotik.com/wiki/Manual:Cr … n_RouterOS I exported them, installed on my computer. Then I changed VPN settings (both on Windows and router sides) to use certificates rather than PSK. I tried to connect, all I got was a 766 error. So I went into windows MMC as an admin, reinstalled certificates on local computer rathen than local user account — now when trying to connect, I keep getting 810 error.

10:02:17 ipsec,debug,packet IPSEC —: 384 bytes message received from 192.168.88.11[500] to 192.168.88.1[500]

10:02:17 ipsec,debug,packet IPSEC —: fd1dbe6c 1442d417 00000000 00000000 01100200 00000000 00000180 0d0000d4

10:02:17 ipsec,debug,packet IPSEC —: 00000001 00000001 000000c8 01010005 03000028 01010000 80010007 800e0100

10:02:17 ipsec,debug,packet IPSEC —: 80020002 80040014 80030003 800b0001 000c0004 00007080 03000028 02010000

10:02:17 ipsec,debug,packet IPSEC —: 80010007 800e0080 80020002 80040013 80030003 800b0001 000c0004 00007080

10:02:17 ipsec,debug,packet IPSEC —: 03000028 03010000 80010007 800e0100 80020002 8004000e 80030003 800b0001

10:02:17 ipsec,debug,packet IPSEC —: 000c0004 00007080 03000024 04010000 80010005 80020002 8004000e 80030003

10:02:17 ipsec,debug,packet IPSEC —: 800b0001 000c0004 00007080 00000024 05010000 80010005 80020002 80040002

10:02:17 ipsec,debug,packet IPSEC —: 80030003 800b0001 000c0004 00007080 0d000018 1e2b5169 05991c7d 7c96fcbf

10:02:17 ipsec,debug,packet IPSEC —: b587e461 00000008 0d000014 4a131c81 07035845 5c5728f2 0e95452f 0d000014

10:02:17 ipsec,debug,packet IPSEC —: 90cb8091 3ebb696e 086381b5 ec427b1f 0d000014 4048b7d5 6ebce885 25e7de7f

10:02:17 ipsec,debug,packet IPSEC —: 00d6c2d3 0d000014 fb1de3cd f341b7ea 16b7e5be 0855f120 0d000014 26244d38

10:02:17 ipsec,debug,packet IPSEC —: eddb61b3 172a36e3 d0cfb819 00000014 e3a5966a 76379fe7 07228231 e5ce8652

10:02:17 ipsec,debug,packet IPSEC —: ===

10:02:17 ipsec IPSEC —: respond new phase 1 negotiation: 192.168.88.1[500]<=>192.168.88.11[500]

10:02:17 ipsec IPSEC —: begin Identity Protection mode.

10:02:17 ipsec,debug,packet IPSEC —: begin.

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=1(sa)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=13(vid)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=13(vid)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=13(vid)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=13(vid)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=13(vid)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=13(vid)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=13(vid)

10:02:17 ipsec,debug,packet IPSEC —: succeed.

10:02:17 ipsec,debug IPSEC —: received broken Microsoft ID: MS NT5 ISAKMPOAKLEY

10:02:17 ipsec,debug IPSEC —: received Vendor ID: RFC 3947

10:02:17 ipsec,debug IPSEC —: received Vendor ID: draft-ietf-ipsec-nat-t-ike-02

10:02:17 ipsec,debug IPSEC —:

10:02:17 ipsec,debug IPSEC —: received Vendor ID: FRAGMENTATION

10:02:17 ipsec,debug,packet IPSEC —: received unknown Vendor ID

10:02:17 ipsec,debug,packet IPSEC —: received unknown Vendor ID

10:02:17 ipsec,debug,packet IPSEC —: received unknown Vendor ID

10:02:17 ipsec,debug IPSEC —: Selected NAT-T version: RFC 3947

10:02:17 ipsec,debug,packet IPSEC —: total SA len=208

10:02:17 ipsec,debug,packet IPSEC —: 00000001 00000001 000000c8 01010005 03000028 01010000 80010007 800e0100

10:02:17 ipsec,debug,packet IPSEC —: 80020002 80040014 80030003 800b0001 000c0004 00007080 03000028 02010000

10:02:17 ipsec,debug,packet IPSEC —: 80010007 800e0080 80020002 80040013 80030003 800b0001 000c0004 00007080

10:02:17 ipsec,debug,packet IPSEC —: 03000028 03010000 80010007 800e0100 80020002 8004000e 80030003 800b0001

10:02:17 ipsec,debug,packet IPSEC —: 000c0004 00007080 03000024 04010000 80010005 80020002 8004000e 80030003

10:02:17 ipsec,debug,packet IPSEC —: 800b0001 000c0004 00007080 00000024 05010000 80010005 80020002 80040002

10:02:17 ipsec,debug,packet IPSEC —: 80030003 800b0001 000c0004 00007080

10:02:17 ipsec,debug,packet IPSEC —: begin.

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=2(prop)

10:02:17 ipsec,debug,packet IPSEC —: succeed.

10:02:17 ipsec,debug,packet IPSEC —: proposal #1 len=200

10:02:17 ipsec,debug,packet IPSEC —: begin.

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=3(trns)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=3(trns)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=3(trns)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=3(trns)

10:02:17 ipsec,debug,packet IPSEC —: seen nptype=3(trns)

10:02:17 ipsec,debug,packet IPSEC —: succeed.

10:02:17 ipsec,debug,packet IPSEC —: transform #1 len=40

10:02:17 ipsec,debug,packet IPSEC —: type=Encryption Algorithm, flag=0x8000, lorv=AES-CBC

10:02:17 ipsec,debug,packet IPSEC —: encryption(aes)

10:02:17 ipsec,debug,packet IPSEC —: type=Key Length, flag=0x8000, lorv=256

10:02:17 ipsec,debug,packet IPSEC —: type=Hash Algorithm, flag=0x8000, lorv=SHA

10:02:17 ipsec,debug,packet IPSEC —: hash(sha1)

10:02:17 ipsec,debug,packet IPSEC —: type=Group Description, flag=0x8000, lorv=20

10:02:17 ipsec,debug IPSEC —: invalid DH group 20.