При использовании КриптоПро ЭЦП Browser plug-in могут возникать ошибки, приводящие к тому, что плагин не работает или работает некорректно, из-за чего электронная подпись не создаётся. Рассмотрим наиболее распространённые варианты ошибок и разберёмся, как их устранить.

При проверке отображается статус «Плагин загружен», но нет информации о криптопровайдере

Это значит, что криптопровайдер КриптоПро CSP не установлен. Необходимо загрузить дистрибутив программы с сайта разработчика и установить её на компьютер. В настройках плагина в графу Список доверенных узлов также следует добавить адрес ресурса, с которым работаете (например, nalog. ru).

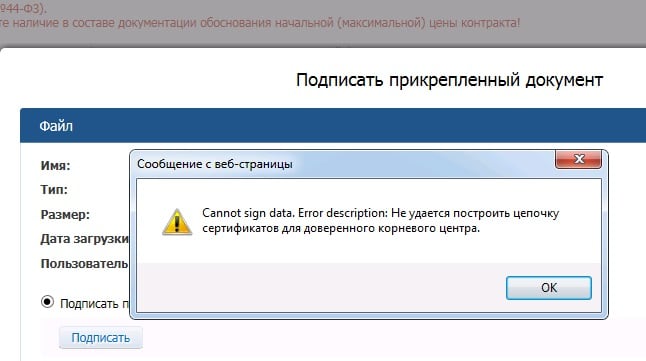

Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

При этой ошибке плагин не может сформировать запрос на создание ЭЦП. Она возникает, если по каким-то причинам нет возможности проверить статус сертификата. Например, если нет привязки к ключу или доступа к спискам отзыва. Также проблема может воспроизводиться, если не установлены корневые сертификаты.

Для устранения этой ошибки нужно привязать сертификат к закрытому ключу.

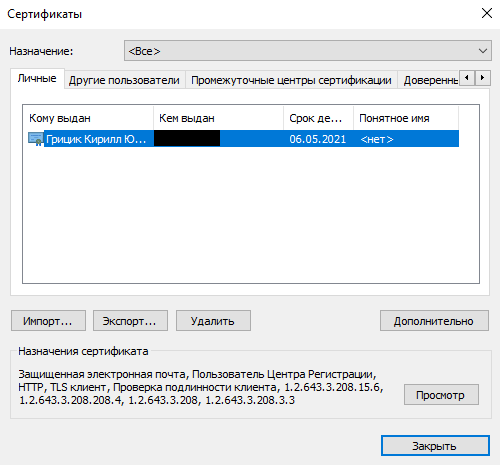

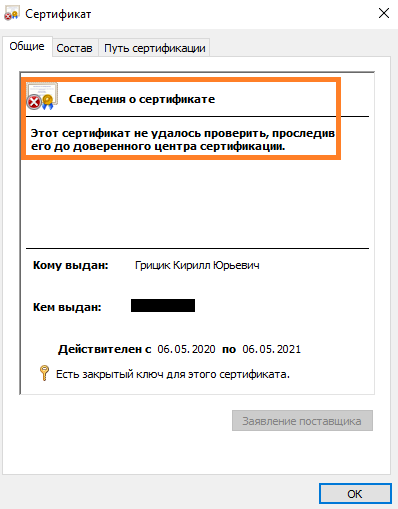

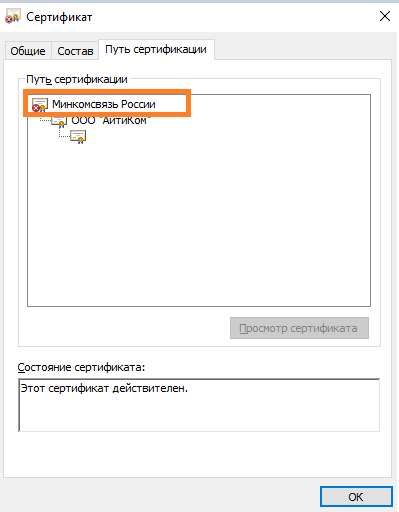

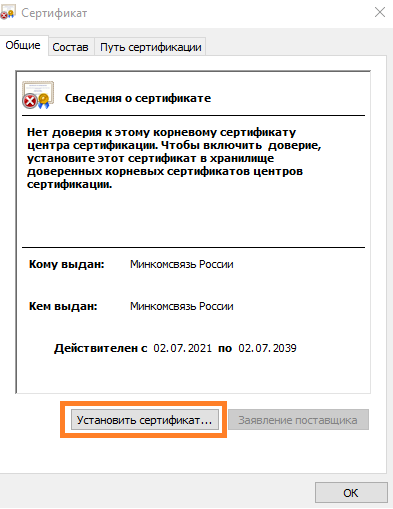

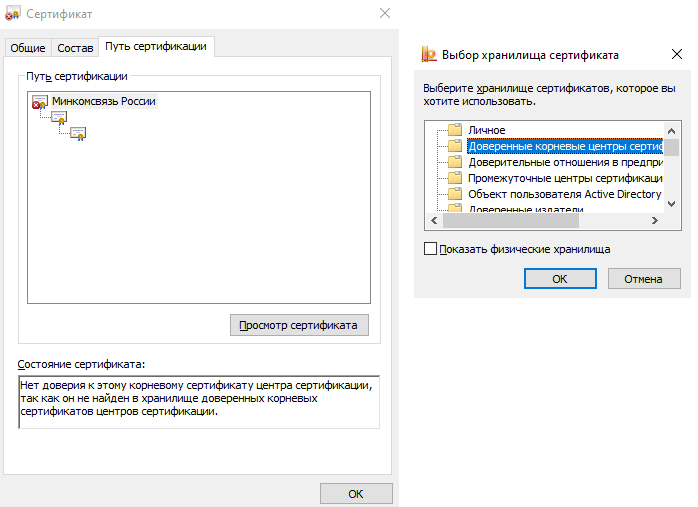

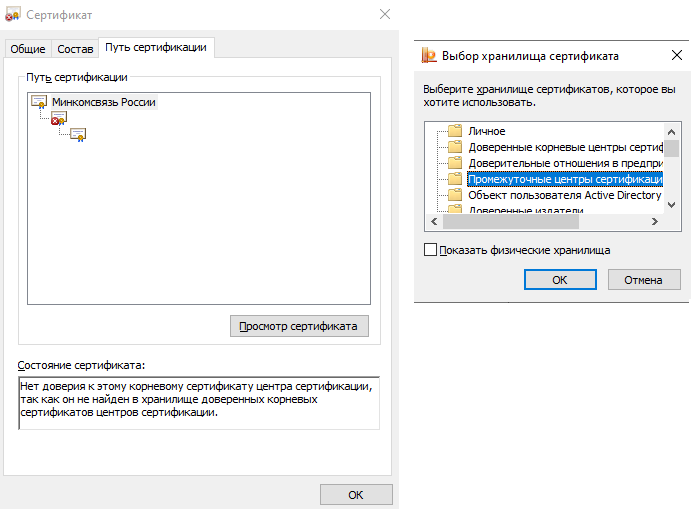

Сначала проверьте, строится ли цепочка доверия. Для этого нужно открыть файл сертификата, а затем вкладку Путь сертификации.

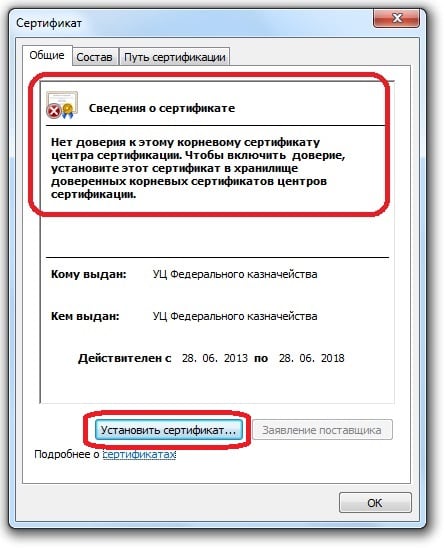

Если на значке сертификата отображается крест, это означает, что цепочка доверия не строится. В этом случае необходимо скачать и установить корневые и промежуточные сертификаты. Они должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат на ваше имя.

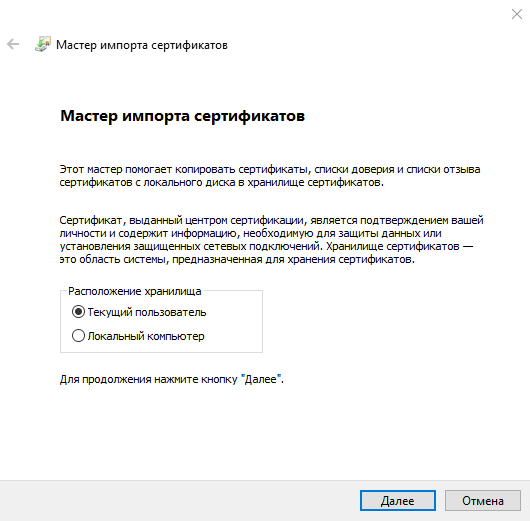

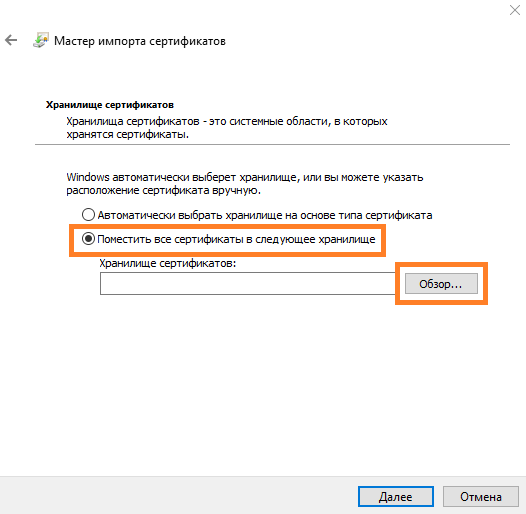

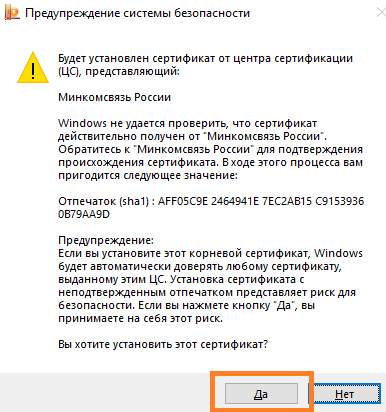

Для установки корневого сертификата необходимо:

Установка промежуточных сертификатов выполняется точно так же, как и установка корневых, за исключением того, что в процессе установки вместо пункта Доверенные корневые центры сертификации нужно выбрать пункт Промежуточные центры сертификации.

Если вы создаёте ЭЦП таких форматов, как CAdES-T или CAdES-X Long Type 1, ошибка может возникать из-за отсутствия доверия к сертификату оператора службы предоставления штампов времени. В этой ситуации нужно установить корневой сертификат УЦ в доверенные корневые центры.

ЭЦП создаётся с ошибкой при проверке цепочки сертификатов

Данная проблема возникает из-за отсутствия доступа к спискам отозванных сертификатов. Списки должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат ЭЦП. Установка списков выполняется по той же схеме, что и установка промежуточного сертификата.

Ошибка несоответствия версии плагина

Появляется сообщение «Плагин недоступен»

Данная проблема может возникнуть, если ваш браузер не поддерживает установленную версию плагина. Попробуйте воспользоваться другим обозревателем.

Ошибки 0x8007064A и 0x8007065B

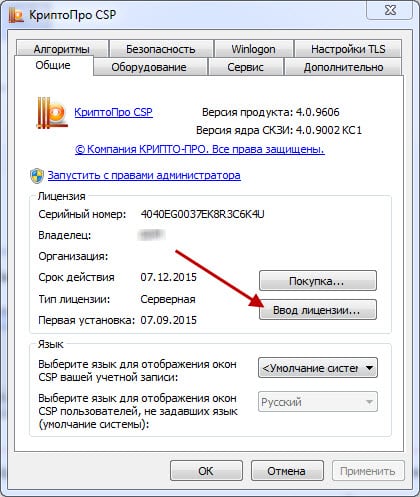

Ошибка возникает в связи с окончанием срока действия лицензий на КриптоПро CSP (КриптоПро TSP Client 2.0, Криптопро OCSP Client 2.0).

Чтобы создать электронную подпись с форматом CAdES-BES, необходима действующая лицензия на КриптоПро CSP. Создание ЭЦП с форматом CAdES-X Long Type 1 потребует наличия действующих лицензий:

После приобретения лицензии потребуется её активация.

Набор ключей не существует (0x80090016)

Возникает из-за того, что у браузера нет прав для выполнения операции. Для решения проблемы в настройках плагина добавьте сайт в Список доверенных узлов.

Отказано в доступе (0x80090010)

Возникает в связи с истечением срока действия закрытого ключа. Чтобы проверить срок действия, запустите Крипто-Про CSP, затем откройте вкладку Сервис. Далее необходимо выбрать пункт Протестировать и указать контейнер с закрытым ключом. Если в результатах тестирования вы увидите, что срок действия закрытого ключа истёк, необходимо получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Появление такой ошибки означает, что криптопровайдер не поддерживает алгоритм используемого сертификата. Рекомендуется проверить актуальность версии КриптоПро CSP.

Если предлагаемые выше способы устранения ошибок не помогут, рекомендуем обратиться в службу поддержки КриптоПро.

У вас ещё нет электронной подписи? Её можно заказать у нас на сайте. Выберите подходящий вариант ЭЦП: для участия в электронных торгах, работы с порталами или отчётности. Процедура оформления не займёт больше одного дня.

Неправильный сертификат или цепочка сертификатов код ошибки 0x10000

Время работы

Написать в поддержку

Перейти к

Перейти к

Присоединяйтесь к нам

Поддержка

В разделе «Поддержка» вы можете найти ответы на часто задаваемые вопросы, загрузить дистрибутивы для установки и ознакомиться с регламентом технической поддержки.

Электронный адрес для технической поддержки support@trusted. ru. Напишите нам письмо, если не нашли готового ответа среди «Часто задаваемых вопросов». Вы получите ответ на него в течение одного рабочего дня. Обращаем внимание, что по телефону техническая поддержка НЕ ОКАЗЫВАЕТСЯ.

КриптоАРМ

1. Ошибка «Указан неправильный алгоритм (0x80090008)»

В большинстве случаев ошибка «Указан неправильный алгоритм (0x80090008)» решается переустановкой сертификата подписи. Переустановить сертификат можно в программе «КриптоАРМ»

Также это можно сделать через КриптоПро CSP. Для этого откройте программу КриптоПро CSP и перейдите во вкладку «Сервис». Затем нажмите на кнопки «Просмотреть сертификаты в контейнере. » и «Обзор» Выберите нужный контейнер и нажмите кнопку «Ok», а после «Установить».

2. Ошибка построения пути сертификации

Сообщение «Статус сертификата: недействителен, ошибка построения пути сертификации» говорит о том, что нужно на рабочем месте установить корневой сертификат удостоверяющего центра, чтобы цепочка доверия могла быть построена и проверена программой.

Корневой сертификат УЦ как правило можно загрузить с сайта удостоверяющего центра. Также его можно скачать по ссылке, указанной в сертификате. Для этого нужно:

Видео инструкция по решению ошибки с построением цепочки сертификатов:

3. Предупреждение «Нет полного доверия к сертификату подписи»

Если статус вашего сертификата не изменился, то перейдите в папку Списки отзыва сертификатов в КриптоАРМ и посмотрите, появился ли там актуальный список отзыва от вашего удостоверяющего центра (УЦ). Если подгруженный список отзыва имеет статус (), то это значит, что в системе отсутствует промежуточный сертификат УЦ.

4. Не удается установить лицензионный ключ: ошибка сохранения данных

5. Указан хеш-алгоритм, несовместимый с данным файлом подписи

Ошибка встречается при добавлении подписи, когда хеш-алгоритм сертификата подписанта отличается от хеш-алгоритма сертификата первого подписанта

Способ исправления: обновить программу до версии 5.4.2.280 или выше. Перейти к загрузке.

6. Отсутствует личный сертификат для расшифрования

Также проверьте, тот ли сертификат используется для расшифрования: профили управление профилями открыть профиль с галкой 2м нажатием общие в поле владелец сертификата проверьте, какой сертификат прописан. Если нужно, выберите.

7. Ошибка установки свойства в контекст сертификата 0x80092004

Ошибка 0x80092004 говорит о том, что сертификат был установлен без привязки к закрытому ключу. Попробуйте переустановить сертификат через КриптоПро CSP.

Для этого откройте программу КриптоПро CSP и перейдите во вкладку «Сервис». Затем нажмите на кнопки «Просмотреть сертификаты в контейнере. » и «Обзор» Выберите нужный контейнер и нажмите кнопку «Ok», а после «Установить».

8. Не найден используемый криптопровайдер. Возможно он не установлен, запрещен или не поддерживается.

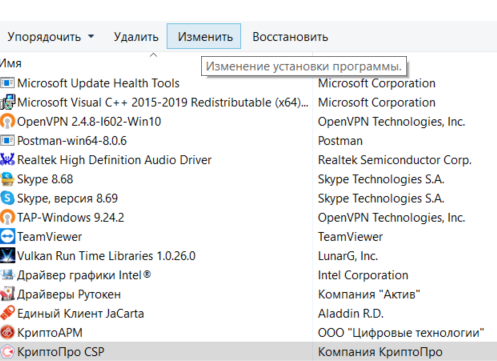

Это оповещение возникает в том случае, если у вас установлена устаревшая сборка ПО КриптоАРМ.

Проверьте номер сборки в главном окне КриптоАРМ нажав на кнопку Помощь, далее О программе. Устаревшими считаются сборки 4, 5.0, 5.1, 5.2, 5.3. Актуальна сборка 5.4.

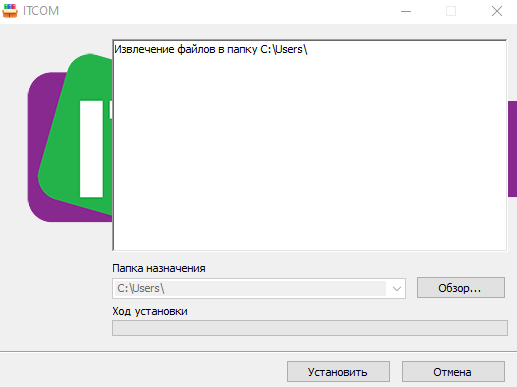

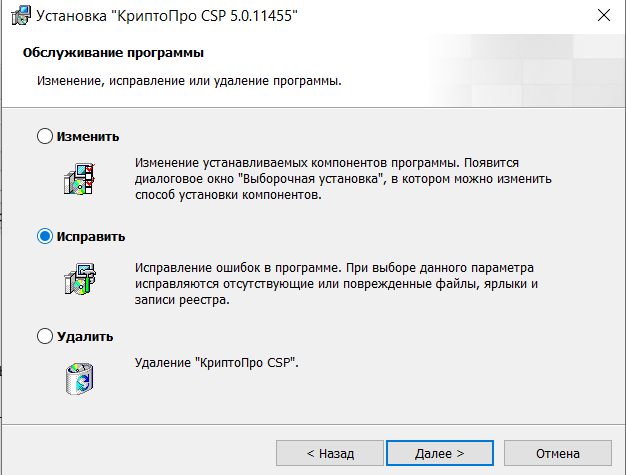

Обновить КриптоАРМ можно просто скачав сборку 5.4.3.10. После загрузки запустите установку файла trusteddesktop. exe, выберите из предложенных вариантов Изменить и дождитесь окончания установки. После обновления выполните перезагрузку компьютера.

Заказ на обновление версии КриптоАРМ 4 до КриптоАРМ 5 можно оформить в интернет-магазине.

9. Установка «КриптоАРМ» завершается с ошибкой

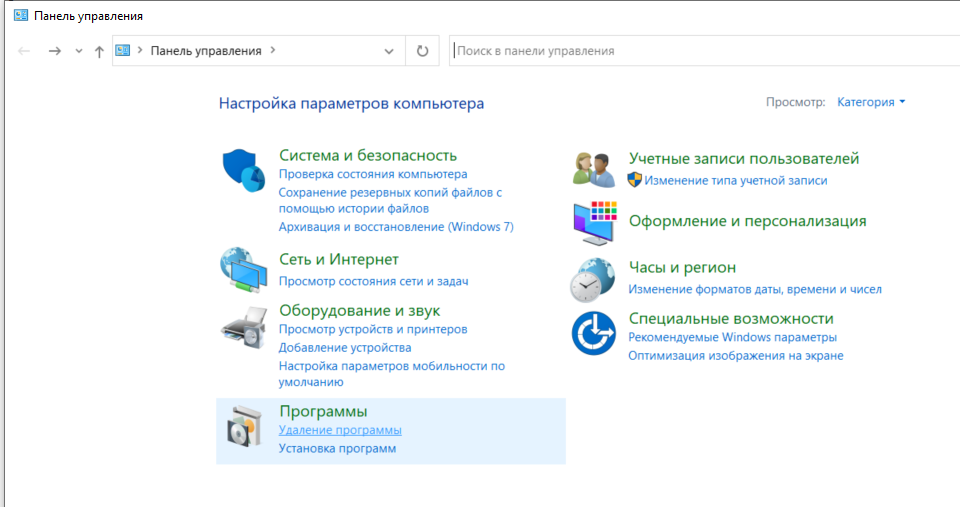

В большинстве случаев устранить ошибку помогает удаление и установка его заново:

10. Установка «КриптоАРМ»: ошибка «Policy 2.0.CryptoPro. PKI. Cades. publicKeyToken»

Если КриптоАРМ не устанавливается стандартным способом, установите КриптоАРМ не из самого дистрибутива а из msi-пакета, только скачайте актуальную сборку с сайта: https://www. trusted. ru/wp-content/uploads/trusteddesktop. exe и отключите антивирус на время установки.

Для того чтобы установить КриптоАРМ из msi-пакета понадобится извлечь из дистрибутива установочный пакет. Для этого создайте текстовый файл (например в Блокноте) и сохраните в него следующую строчку:

trusteddesktop. exe /x package

Далее сохраните этот файл с расширением bat. Переместите файл в папку с дистрибутивом и запустите его двойным щелчком. После завершения его выполнения должна будет создаться папка package.

После установки КриптоАрм Стандарт можно установить КриптоАрм Плюс. Для этого зайдите в папку TDPlus и запустите msi файл setup-win32 (для 32-х разрядной версии Windows) или setup-x64 (для 64-х разрядной версии Windows).

11. Не удается установить «КриптоАРМ»: ошибка «Windows Installer»

Удалите программу через пуск / панель управления. Затем, скачайте по ссылке утилиту для удаления программы.

12. Не удается установить «КриптоАРМ»: ошибка 2739

Для 64-разрядных Windows зайти в меню Пуск и выполнить команды:

c:windowsSysWOW64regsvr32 c:windowsSysWOW64vbscript. dll c:windowsSysWOW64regsvr32 c:windowsSysWOW64jscript. dll

Для 32-разрядных Windows зайти в меню Пуск и выполнить команды:

c:windowsSystem32regsvr32.exe c:windowsSystem32vbscript. dll c:windowsSystem32regsvr32.exe c:windowsSystem32jscript. dll

Для выполнения команд необходимо наличие прав администратора.

13. В контекстном меню нет КриптоАРМа

Нужно зарегистрировать библиотеку ShellExtention. Для этого создайте текстовый файл с расширением bat и сохраните в него следующую команду:

Выполните этот командный файл от имени администратора. При этом библиотека должна зарегистрироваться.

Так же рекомендуем внести папку установки КриптоАРМ-а в список исключений антивируса.

Проверьте также выключен ли у вас UAC. Если он выключен, компоненты могут регистрироваться неправильно. Попробуйте включить UAC и перерегистрировать библиотеку. Руководство по включению и отключению UAC с сайта Microsoft:

14. Ошибка «Подпись не валидна» на сайтах наш. дом. рф и rosreestr. ru

При создании подписи убедитесь что выбран тип кодировки DER и указана опция«Сохранить подпись в отдельном файле». Т. е. нужно создать отделенную подпись, на портале помещать исходный файл и файл подписи (около 2Кб).

15. Не удается подписать файл: ошибка исполнения функции 0x0000065b

Скорее всего отсутствует лицензионный ключ или истек срок его действия для программы «КриптоАРМ» или КриптоПро CSP. Лицензионные ключи должны быть установлены в обеих программах, они должны быть активны.

16. При установке сертификата возникает ошибка «Ошибка при установке сертификата и далее ФИО название»

Выключите режим квалифицированной подписи в настройках: настройки / управление настройками / режимы. После этого сертификат появится в папке«личное хранилище». Если возникнет ошибка построения пути сертификации, то исправить ее можно будет по инструкции вопрос №2:https://trusted. ru/support/faq/.

Ошибка обновления TSL Актуальный список TSL КриптоАрм подгружает с сайта Минкомсвязи: https://minsvyaz. ru/ru/activity/govservices/2/ или Госуслуги:https://e-trust. gosuslugi. ru/CA. Если программе не удается обновить список, то можно загрузить его с одного из этих сайтов вручную и установить в нужную папку.

17. 0x0000064a – возникает при отсутствии лицензии на модуль TSP

Проверьте пожалуйста, установлены ли лицензии в программах КриптоПро CSP и КриптоАРМ, а также установлена ли лицензия на модуль КриптоПро TSP.

18. Ошибка 0x00000057 говорит о том что скорее всего в установленном сертификате нет привязки к закрытому ключу.

19. Не удается найти сертификат и закрытый ключ для расшифровки. В связи с этим использование данного сертификата невозможно.

Для сертификатов с ключевой парой на КриптоПро CSP установить привязку

можно следующим образом:

20. Ошибка 0x80091008 при расшифровке сообщения

Возникает в основном когда в КриптоАРМ или в КриптоПро CSP не установлена лицензия. В КриптоАрм проверить наличие лицензии можно через пункт меню помощь / о программе. В КриптоПро на вкладке «общие».

Если лицензии установлены, попробуйте переустановить КриптоПро CSP.

21. Как подписать отчеты для ГОЗ (Минобороны)

Запустите мастер подписи. Если запускался не через контекстное меню, то на второй странице нужно выбрать подписываемый файл.

На странице «Выходной формат» выбрать вариант Base64 (выбран по умолчанию) и в поле справа заменить расширение sig на sign. На этой же странице установить галочку «Отключить служебные заголовки».

На следующей странице «Параметры подписи» убрать галочку «Поместить имя исходного файла в поле Идентификатор ресурса». На этой же странице установить галочку «Сохранить подпись в отдельном файле».

На этой странице не нужно убирать галочку «Включить время создания подписи». При работе Ccptest время добавляется в подпись.

На странице «Выбор сертификата подписи» выбрать нужный сертификат.

При завершении мастера можно сохранить настройки в профиль, чтобы не вводить их заново в следующий раз.

По завершению мастера нужно вручную убрать из имени файла расширение xml. КриптоАРМ всегда добавляет в имя исходное расширение, а поскольку по требованиям его там быть не должно, то переименовывать файл придется вручную.

Источники:

https://astral. ru/info/elektronnaya-podpis/rabota-s-kriptoprovayderom/chto-delat-esli-ne-rabotaet-kriptopro-etsp-browser-plug-in/

https://trusted. ru/support/faq/

При оформлении документов или регистрации организации пользователи сталкиваются с ошибкой — «Не удается построить цепочку сертификатов для доверенного корневого центра». Если повторить попытку, ошибка появляется снова. Что делать в этой ситуации, читайте далее в статье.

Содержание

- Причины ошибки в цепочке сертификатов

- Устранение ошибки при создании создания цепочки сертификатов для доверенного корневого центра

- Проверка корневого сертификата УЦ в браузере

- Другие способы устранить ошибку цепочки сертификатов

- Установка КриптоПро

Причины ошибки в цепочке сертификатов

Ошибки могут возникать по разным причинам — проблемы с Интернетом на стороне клиента, блокировка программного обеспечения Защитником Windows или другими антивирусами. Далее, отсутствие корневого сертификата Удостоверяющего Центра, проблемы в процессе криптографической подписи и другие.

Устранение ошибки при создании создания цепочки сертификатов для доверенного корневого центра

В первую очередь убедитесь, что у вас нет проблем с интернет-подключением. Ошибка может появляться при отсутствии доступа. Сетевой кабель должен быть подключен к компьютеру или роутеру.

- Нажмите кнопку «Пуск» и напишите в поиске «Командная строка».

- Выберите ее правой кнопкой мыши и нажмите «Запуск от администратора».

- Введите в DOS-окне следующую команду «ping google.ru».

При подключенном интернете у вас должны отобразиться данные об отправленных пакетах, скорости передачи и прочая информация. Если Интернета нет, вы увидите, что пакеты не дошли до места назначения.

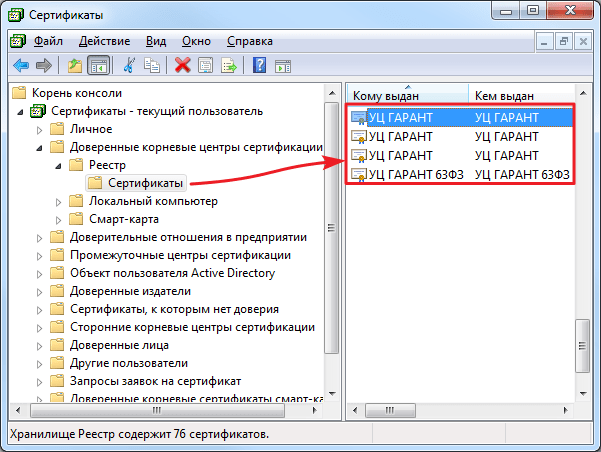

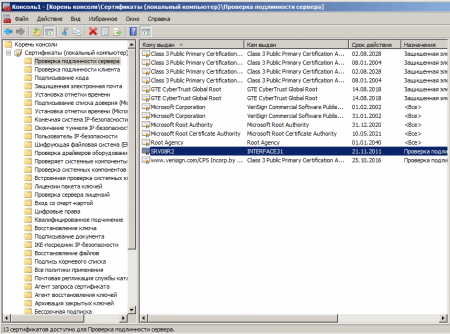

Теперь проверим наличие корневого сертификата Удостоверяющего Центра. Для этого:

- откройте КриптоПро, выберите здесь «Сертификаты»;

- далее выберите необходимый центр;

- «Доверенные корневые сертификаты»;

- «Реестр» и «Сертификаты»;

- в следующем списке выберите корневые сертификаты необходимого УЦ.

Если сертификата нет, его необходимо скачать. В большинстве случае он находится в корневых сертификатах и пользователю необходимо его только установить. Также стоит помнить, что лучше всего пользоваться браузером Internet Explorer, чтобы в процессе работы происходило меньше ошибок и сбоев. Попытайтесь найти УЦ в корневых сертификатах, после этого вам останется только нажать кнопку «Установить», перезапустите свой браузер, и вы сможете исправить ошибку «Не удается построить цепочку сертификатов для доверенного корневого центра».

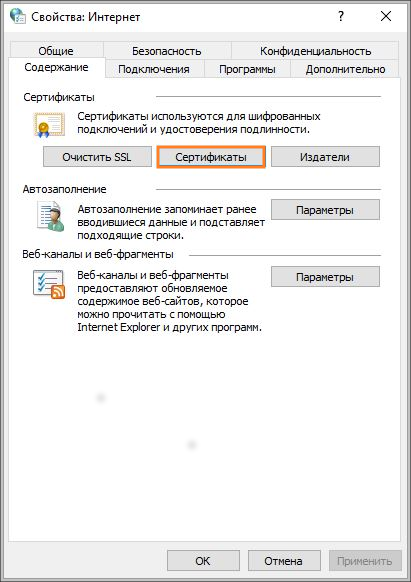

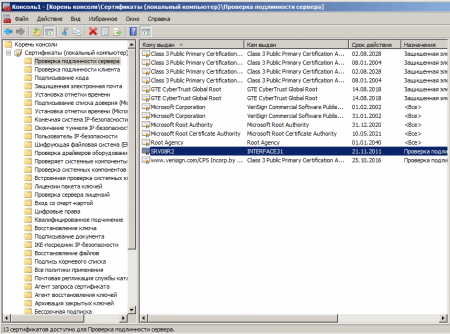

Проверка корневого сертификата УЦ в браузере

Проверку можно выполнить в браузере.

- Выберите в меню пункт «Сервис».

- Далее нажмите строку «Свойства обозревателя».

- Нажмите на вкладку «Содержание».

- Здесь нужно выбрать «Сертификаты».

- Следующую вкладка «Доверенные центры сертификации». Здесь должен быть корневой сертификат УЦ, обычно он находится на дне списке.

Теперь попробуйте снова выполнить те действия, в процессе которых возникла ошибка. Чтобы получить корневой сертификат, необходимо обратиться в соответствующий центр, где вы получили СКП ЭП.

Другие способы устранить ошибку цепочки сертификатов

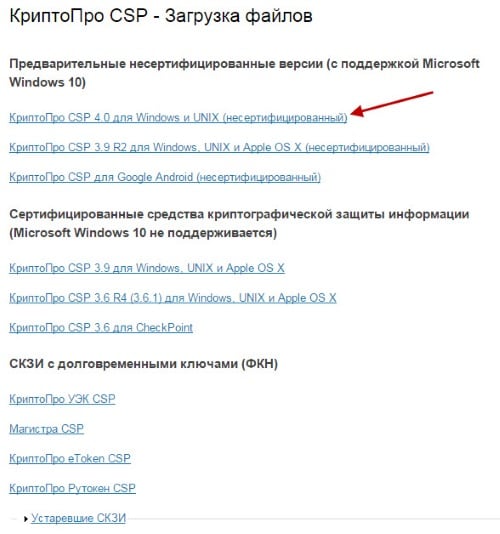

Рассмотрим, как правильно загрузить установить и использовать КриптоПро. Чтобы убедиться, что программа не установлена на вашем ПК (если пользователей компьютером несколько), нужно открыть меню «Пуск». Затем выберите «Программы» и поищите в списке «КриптоПро». Если ее нет, то установим ее. Скачать программу можно по ссылке https://www.cryptopro.ru/downloads. Здесь вам нужна «КриптоПро CSP» — выберите версию.

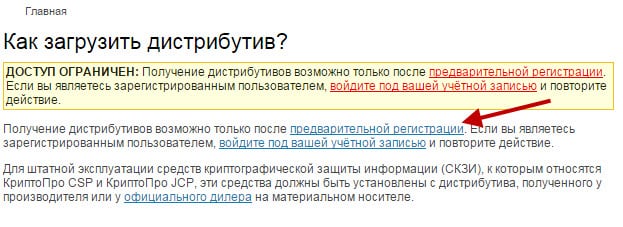

В следующем окне вы должны увидеть сообщение о предварительной регистрации.

Нажмите на соответствующую ссылку и введите данные в форму предварительной регистрации. Подтвердите лицензионное соглашение, и вы получите ссылку на скачивание пакета программы.

Установка КриптоПро

Когда установочный файл скачен, его нужно запустить для установки на ваш компьютер. Система отобразит предупреждение, что программа запрашивает права на изменение файлов на ПК, разрешите ей это сделать.

Перед установкой программы на свой компьютер, все ваши токены должны быть извлечены. Браузер должен быть настроен на работу, исключением является браузер Opera, в нем уже произведены все настройки по умолчанию. Единственное, что остается пользователю — это активировать специальный плагин для работы. В процессе вы увидите соответствующее окно, где Opera предлагает активировать этот плагин.

После запуска программы, нужно будет ввести ключ в окне.

Найти программу для запуска можно будет по следующему пути: «Пуск», «Все программы», «КриптоПро», «КриптоПро CSP». В открывшемся окне нажмите кнопку «Ввод лицензии» и в последней графе введите ключ. Готово. Теперь программу необходимо настроить соответствующим образом под ваши задачи. В некоторых случаях для электронной подписи используют дополнительные утилиты — КриптоПро Office Signature и КриптоАКМ. Можно устранить ошибку — нет возможности построить цепочку сертификатов для доверенного корневого центра — простой переустановкой КриптоПро. Попытайтесь это сделать, если другие советы не помогли.

Ошибка «Не удается построить цепочку сертификатов» все еще появляется? Отправьте запрос в службу поддержки, в котором нужно разместить скриншоты ваших последовательных действий и объяснить подробно свою ситуацию.

Неправильный сертификат или цепочка сертификатов код ошибки 0x10000 rdp

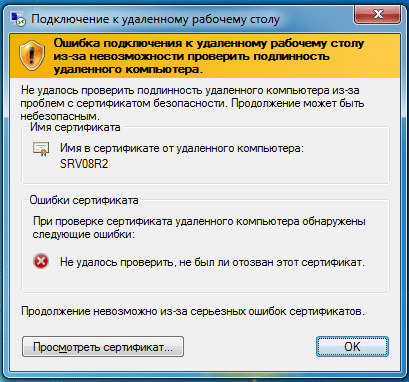

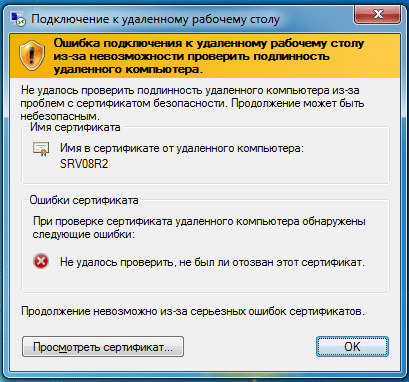

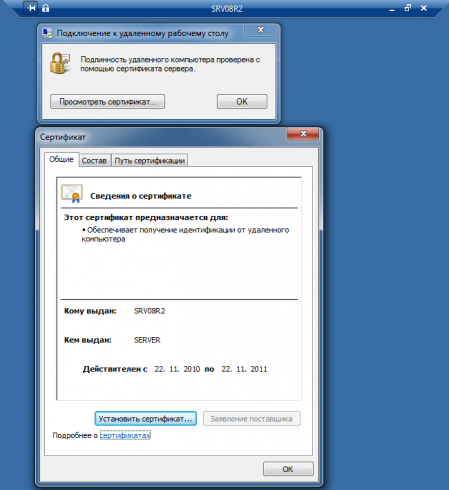

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc. exe, у пользователя появляется предупреждение:

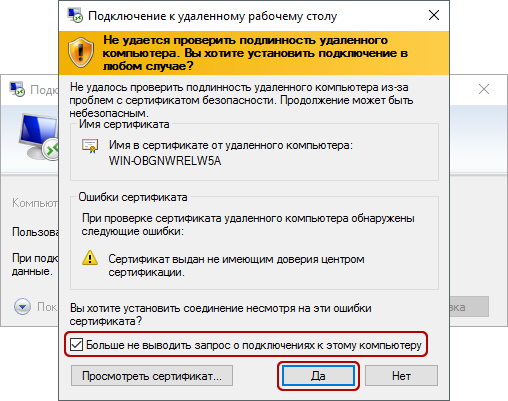

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server ClientServers). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

rdpsign. exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 «C:UsersrootDesktoprdp. rdp»

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Причины ошибки в цепочке сертификатов

Устранение ошибки при создании создания цепочки сертификатов для доверенного корневого центра

В первую очередь убедитесь, что у вас нет проблем с интернет-подключением. Ошибка может появляться при отсутствии доступа. Сетевой кабель должен быть подключен к компьютеру или роутеру.

При подключенном интернете у вас должны отобразиться данные об отправленных пакетах, скорости передачи и прочая информация. Если Интернета нет, вы увидите, что пакеты не дошли до места назначения.

Теперь проверим наличие корневого сертификата Удостоверяющего Центра. Для этого:

Проверка корневого сертификата УЦ в браузере

Проверку можно выполнить в браузере.

Теперь попробуйте снова выполнить те действия, в процессе которых возникла ошибка. Чтобы получить корневой сертификат, необходимо обратиться в соответствующий центр, где вы получили СКП ЭП.

Другие способы исправить ошибку цепочки сертификатов

В следующем окне вы должны увидеть сообщение о предварительной регистрации.

Установка КриптоПро

Когда установочный файл скачен, его нужно запустить для установки на ваш компьютер. Система отобразит предупреждение, что программа запрашивает права на изменение файлов на ПК, разрешите ей это сделать.

После запуска программы, нужно будет ввести ключ в окне.

Ошибка все еще появляется? Отправьте запрос в службу поддержки, в котором нужно разместить скриншоты ваших последовательных действий и объяснить подробно свою ситуацию.

Не смотря на то, что программа КриптоАРМ во многих отраслях уже стала стандартом для электронной подписи, у пользователей по-прежнему возникает множество вопросов по работе с ней. Мы решили рассказать о том, как начать работу в КриптоАРМ и одновременно осветить наиболее часто задаваемые вопросы, которые возникают почти у всех: как исправить ошибку построения пути сертификации и ошибку отсутствия полного доверия к сертификату.

Обычно эта ошибка выглядит так:

Давайте сначала разберемся, почему эта ошибка возникает.

Шаг 1: Переводим КриптоАРМ в режим Эксперт

В КриптоАРМ почему-то в режиме Эксперт работать значительно проще, чем в режиме пользователя. Поэтому для начала перейдем в этот режим

Шаг 2: Подключаем сертификат электронной подписи

Подключаем отчуждаемый носитель

5

Шаг 2-1: Подключаем сертификат, если он не на съемном носителе

Шаг 3: Добавляем сертификат УЦ в список доверенных центров сертификации

КриптоАРМ

1. Ошибка «Указан неправильный алгоритм (0x80090008)»

В большинстве случаев ошибка «Указан неправильный алгоритм (0x80090008)» решается переустановкой сертификата подписи. Переустановить сертификат можно в программе «КриптоАРМ»

Также это можно сделать через КриптоПро CSP. Для этого откройте программу КриптоПро CSP и перейдите во вкладку «Сервис». Затем нажмите на кнопки «Просмотреть сертификаты в контейнере. » и «Обзор» Выберите нужный контейнер и нажмите кнопку «Ok», а после «Установить».

2. Ошибка построения пути сертификации

Сообщение «Статус сертификата: недействителен, ошибка построения пути сертификации» говорит о том, что нужно на рабочем месте установить корневой сертификат удостоверяющего центра, чтобы цепочка доверия могла быть построена и проверена программой.

Корневой сертификат УЦ как правило можно загрузить с сайта удостоверяющего центра. Также его можно скачать по ссылке, указанной в сертификате. Для этого нужно:

Видео инструкция по решению ошибки с построением цепочки сертификатов:

3. Предупреждение «Нет полного доверия к сертификату подписи»

Если при создании электронной подписи либо после проверки подписанного документа появляется предупреждение «Нет полного доверия к сертификату подписи» и статус сертификата отображается с желтым вопросительным знаком, то необходимо проверить сертификат по списку отозванных сертификатов, а для этого выполните следующие действия:

4. Не удается установить лицензионный ключ: ошибка сохранения данных

5. Указан хеш-алгоритм, несовместимый с данным файлом подписи

Ошибка встречается при добавлении подписи, когда хеш-алгоритм сертификата подписанта отличается от хеш-алгоритма сертификата первого подписанта

Способ исправления: обновить программу до версии 5.4.2.280 или выше.

6. Отсутствует личный сертификат для расшифрования

Также проверьте, тот ли сертификат используется для расшифрования: профили управление профилями открыть профиль с галкой 2м нажатием общие в поле владелец сертификата проверьте, какой сертификат прописан. Если нужно, выберите.

7. Ошибка установки свойства в контекст сертификата 0x80092004

Ошибка 0x80092004 говорит о том, что сертификат был установлен без привязки к закрытому ключу. Попробуйте переустановить сертификат через КриптоПро CSP.

Для этого откройте программу КриптоПро CSP и перейдите во вкладку «Сервис». Затем нажмите на кнопки «Просмотреть сертификаты в контейнере. » и «Обзор» Выберите нужный контейнер и нажмите кнопку «Ok», а после «Установить».

8. Установка «КриптоАРМ» завершается с ошибкой

В большинстве случаев устранить ошибку помогает удаление и установка его заново:

9. Установка «КриптоАРМ»: ошибка «Policy 2.0.CryptoPro. PKI. Cades. publicKeyToken»

Если КриптоАРМ не устанавливается стандартным способом, установите КриптоАРМ не из самого дистрибутива а из msi-пакета, только скачайте актуальную сборку с сайта: https://www..exe и отключите антивирус на время установки.

Для того чтобы установить КриптоАРМ из msi-пакета понадобится извлечь из дистрибутива установочный пакет. Для этого создайте текстовый файл (например в Блокноте) и сохраните в него следующую строчку:

trusteddesktop. exe /x package

После установки КриптоАрм Стандарт можно установить КриптоАрм Плюс. Для этого зайдите в папку TDPlus и запустите msi файл setup-win32 (для 32-х разрядной версии Windows) или setup-x64 (для 64-х разрядной версии Windows).

10. Не удается установить «КриптоАРМ»: ошибка «Windows Installer»

Удалите программу через пуск / панель управления. Затем, скачайте по ссылке утилиту для удаления программы: https://yadi. sk/d/YOmuVagg3Yhs8b

11. Не удается установить «КриптоАРМ»: ошибка 2739

Для 64-разрядных Windows зайти в меню Пуск и выполнить команды:

C:windowsSysWOW64regsvr32 c:windowsSysWOW64vbscript. dll c:windowsSysWOW64regsvr32 c:windowsSysWOW64jscript. dll

Для 32-разрядных Windows зайти в меню Пуск и выполнить команды:

C:windowsSystem32regsvr32.exe c:windowsSystem32vbscript. dll c:windowsSystem32regsvr32.exe c:windowsSystem32jscript. dll

Для выполнения команд необходимо наличие прав администратора.

12. В контекстном меню нет КриптоАРМа

Зарегистрировать ShellExtention. Для этого создайте текстовый файл с расширением bat и сохраните в него следующую команду:

Выполните этот командный файл от имени администратора. При этом библиотека должна зарегистрироваться.

Проверьте также выключен ли у вас UAC. Если он выключен, компоненты могут регистрироваться неправильно. Попробуйте включить UAC и перерегистрировать библиотеку. Руководство по включению и отключению UAC с сайта Microsoft:

Снять системный лог

Системный лог: журнал событий операционной системы. Сохранить его можно в окне управления компьютером (Панель управления->Администрирование->Управление компьютером). В разделе Служебные программы->Просмотр событий->Журналы Windows вызовите правой кнопкой мыши контекстное меню на журнале приложений и выберите«Сохранить все события как. ». Сохраните события в файл и отправьте пожалуйста этот файл мне. Сохраните пожалуйста таким же образом журнал «Система».

13. Ошибка «Подпись не валидна» на сайтах наш. дом. рф и rosreestr. ru

При создании подписи убедитесь что выбран тип кодировки DER и указана опция«Сохранить подпись в отдельном файле». Т. е. нужно создать отделенную подпись, на портале помещать исходный файл и файл подписи (около 2Кб).

14. Не удается подписать файл: ошибка исполнения функции 0x0000065b

Скорее всего отсутствует лицензионный ключ или истек срок его действия для программы «КриптоАРМ» или КриптоПро CSP. Лицензионные ключи должны быть установлены в обеих программах, они должны быть активны.

15. При установке сертификата возникает ошибка «Ошибка при установке сертификата и далее ФИО название в общем»

Выключите режим квалифицированной подписи в настройках: настройки / управление настройками / режимы. После этого сертификат появится в папке«личное хранилище»..

Спрашивают откуда берется список TSL ошибка обновления TSL Актуальный список TSL КриптоАрм подгружает с сайта Минкомсвязи: https://minsvyaz. ru/ru/activity/govservices/2/ или Госуслуги:https://e-trust. gosuslugi. ru/CA. Если программе не удается обновить список, то можно загрузить его с одного из этих сайтов вручную и установить в нужную папку.

16. 0x0000064a – возникает при отсутствии лицензии на модуль TSP

Проверьте пожалуйста, установлены ли лицензии в программах КриптоПро CSP и КриптоАРМ, а также установлена ли лицензия на модуль КриптоПро TSP.

17. Ошибка 0x00000057 говорит о том что скорее всего в установленном сертификате нет привязки к закрытому ключу.

Попробуйте переустановить ваш сертификат через КриптоПро CSP / вкладка Сервис / просмотреть сертификаты в контейнере. Проверьте также, установлены ли лицензии в программах КриптоАРМ и КриптоПро CSP. Переустановите сертификат через ветку электронные ключи в КриптоАрме: https://www. youtube. com/watch? v=iSPnE-AAtzo&list=PLwuRkxLKiWTZZ-u_3A17lsdRTGIznd6r1&index=7 Также можно переустановить его следующим образом: сохраните сертификат (кнопка«экспорт» (не экспортировать закрытый ключ) например, в der-формате) в файл и удалите из личного хранилища; затем кнопкой«импорт» снова установить его в папку«личное хранилище».

18. Не удается найти сертификат и закрытый ключ для расшифровки. В связи с этим использование данного сертификата невозможно.

Для сертификатов с ключевой парой на КриптоПро CSP установить привязку

можно следующим образом:

19. Ошибка 0x80091008 при расшифровке сообщения

Возникает в основном когда в КриптоАРМ или в КриптоПро CSP не установлена лицензия. В КриптоАрм проверить наличие лицензии можно через пункт меню помощь / о программе. В КриптоПро на вкладке «общие».

Если лицензии установлены, попробуйте переустановить КриптоПро CSP.

20. Как подписать отчеты для ГОЗ (Минобороны)

Запустите мастер подписи. Если запускался не через контекстное меню, то на второй странице ныжно выбрать подписываемый файл.

На странице «Выходной формат» выбрать вариант Base64 (выбран по умолчанию) и в поле справа заменить расширение sig на sign. На этой же странице установить галочку «Отключить служебные заголовки».

На следующей странице «Параметры подписи» убрать галочку «Поместить имя исходного файла в поле Идентификатор ресурса». На этой же странице установить галочку «Сохранить подпись в отдельном файле».

На этой странице не нужно убирать галочку «Включить время создания подписи». При работе Ccptest время добавляется в подпись.

На странице «Выбор сертификата подписи» выбрать нужный сертификат.

По завершению мастера нужно вручную убрать из имени файла расширение xml. КриптоАРМ всегда добавляет в имя исходное расширение, а поскольку по требованиям его там быть не должно, то переименовывать файл придется вручную.

21. Как подписать файл для ЦБ РФ (Центрального Банка Российской Федерации)?

22. Как подписать файл для Роскомнадзора?

В процессе работы с системой электронного представления сведений в таможенные органы для подписания и отправки пакета электронных документов каждый декларант должен использовать сертификат электронной подписи, который выдается удостоверяющим центром ФТС на специальных носителях.

В данной статье описана проблема, которая может возникнуть при использовании ЭП, сертификаты ключей которой выпущены удостоверяющими центрами, аккредитованными сравнительно недавно.

Доверенные удостоверяющие центры

Начало активной деятельности аккредитованных УЦ ознаменовалось не только удобным для пользователей ускоренным получением сертификатов ключей ЭП, но и, вместе с тем, возникновением некоторых проблем. В чем суть основной проблемы, с которой столкнулись участники ВЭД?

На некоторых таможенных постах ФТС происходит следующая ситуация: корневые сертификаты УЦ не обновлены на рабочих местах инспекторов или вообще не установлены. В этом случае пакет электронных документов, подписанный ЭП, выпущенной этими УЦ, не может попасть в очередь оформления (Аист-М) на посту.

Симптомы:

Шаг 1. Уведомить ИТ-службу таможенного поста о сложившейся ситуации, описав суть проблемы и симптомы. Можно сослаться на Письмо ЦИТТУ № 31-07/418 от 24.01.2013 г. начальникам региональных таможенных управлений и таможням, непосредственно подчиненным ФТС РФ. В данном документе содержатся сведения о необходимости установки кросс-сертификатов ДУЦ на рабочие места должностных лиц таможенных органов.

Шаг 2. Информировать о сложившейся ситуации и симптомах представителей УЦ, выпустившего сертификат ключа вашей ЭП, а также сообщить специалистам данные этого таможенного поста. Скорейшее решение данной проблемы в интересах УЦ.

Источники:

https://winitpro. ru/index. php/2019/12/17/rdp-tls-ssl-sertfikat-v-windows/

https://novomarusino. ru/sertifikat-podpisi-vypushchen-ne-doverennym-uc-ne-udaetsya-postroit-cepochku. html

Программе подключения к удаленному рабочему столу не удается проверить удостоверение компьютера, к которому осуществляется подключение.

В связи с недавними обновлениями безопасности Windows, закрывающее уязвимости в протоколе CredSSP, парочка маков (mac mini середины 2007 года) потеряли доступ к терминальному серверу на базе Windows Server 2008R2.

Программе подключения к удаленному рабочему столу не удается проверить удостоверение компьютера, к которому осуществляется подключение.

Дело в том, что старая версия маковского rdp client 2.1.1 от Microsoft, ставшая последней доступной для Mac OS X 10.7 (Lion), не работает не только с Windows Server 2012, но после вышеупомянутого обновления перестала подключаться и к WinServer 2008R2. В природе существует и неофициальная версия rdp-клиента 2.1.2, однако разыскивать её, нет особого резона — результат будет аналогичным.

Установка галки «Подключаться даже если проверка подлинности завершается с ошибкой» в настройках RDP клиента (Свойства -> Безопасность) тоже никак не влияет на результат подключения.

Актуальные, на данный момент, клиенты Microsoft Remote Desktop 8.0 (совместима с OS X 10.9 и выше) и Microsoft Remote Desktop 10.0 (macOS 10.10 и выше) поставить на старую систему OS X не представляется возможным. Из вменяемых альтернатив, можно выделить, пожалуй, только Parallels Client. и вроде вот оно счастье, ведь в минимальных требованиях значится Mac OS X 10.7.3, однако не стоит верить всему что пишут. Хоть программа и благополучно устанавливается, позволяет внести данные о вашем подключении, однако вылетает на попытке соединения с сервером вываливая кучу ошибок.

От безысходности можно пойти от обратного, изменив работу службы удаленных рабочих столов на сервере (метод работает и на Windows Server 2012), однако лучшим вариантом станет замена клиентской машины.

Подключения старой версии rdp client 2.1.1 к Windows Server 2012

Нам понадобится запустить редактор групповых политик. В командной строке набираем gpedit. Переходим в раздел настроек безопасности RDP:

Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Безопасность

Здесь следует поменять значение двух параметров:

- Требовать использования специального уровня безопасности для удаленных подключений по методу RDP (ставим «Включить», а уровень безопасности выбираем «RDP»)

- Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (ставим «Отключить»)

Теперь даже старые версии Microsoft Remote Desktop будут подключаться к терминальному серверу, правда только по дефолтному порту 3389. Замечен и побочный эффект — Windows клиенты, которые ставили галочку «сохранить пароль» лишились такой возможности. В общем, данная статья носит скорее познавательный характер, приделывать подобные костыли рабочим серверам я бы не стал.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 4

Добрый день. Не ожидал что в 2018 найду свежую информацию для старых маков. Вот мне как раз актуально, так как подключаюсь по удалёнке не к серверу, а к своему рабочему компьютеру на Windows 10, обновился недавно. Теперь RDP снова работает 🙂

Вы так конкретно и доступно всё описали, что до меня наконец-то дошло почему не удаётся подключиться к удалённому компу. Спасибо за помощь!

Источник

Как подключиться к серверу по RDP c Windows, Mac OS, iPhone, iPad, Android, Ubuntu или Debian (Linux ОС)

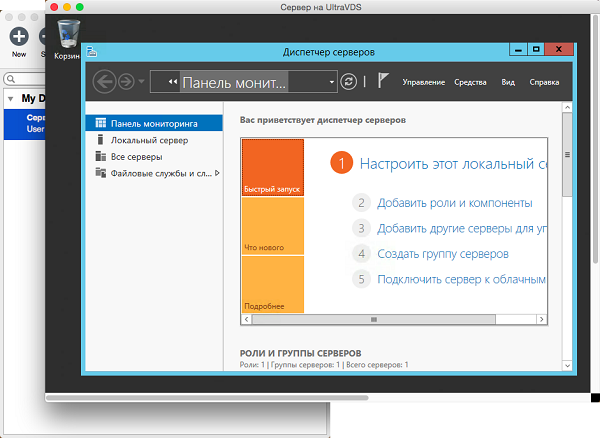

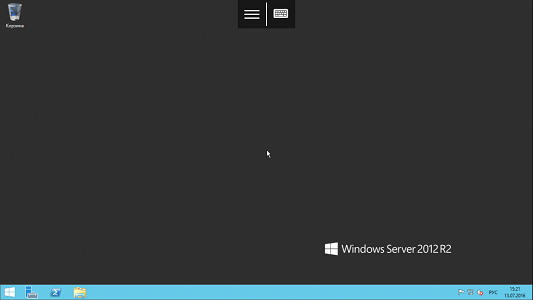

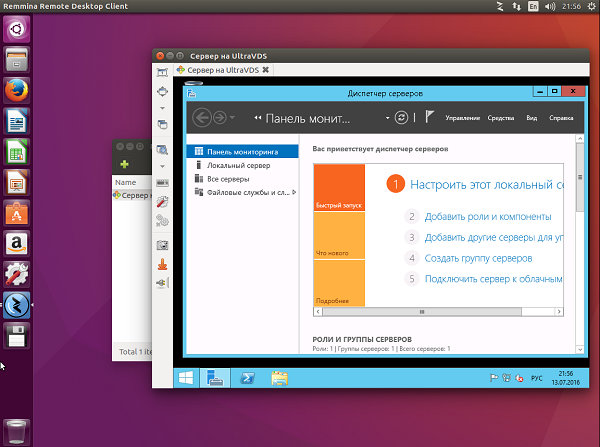

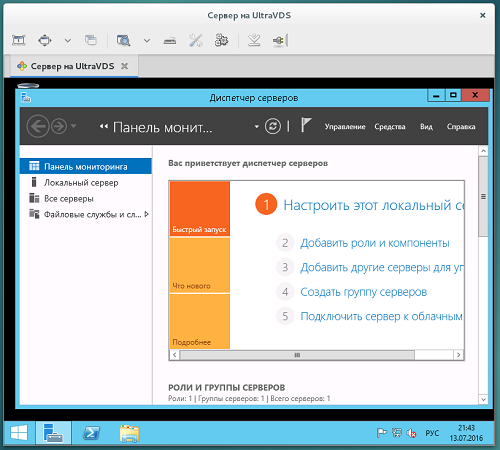

Все сервера, создаваемые Windows сервера на UltraVDS по умолчанию сразу доступны для подключения по стандартному протоколу RDP (Remote Desktop Protocol) – обычное «Подключение к удалённому рабочему столу» в русскоязычных редакциях Windows.

В данной статье будет описано как подключиться к только что созданному виртуальному серверу на UltraVDS с различных устройств (операционных систем). Если вам требуется какой-либо другой способ подключения (RAdmin, TeamViewer и т.д.) после успешного подключения по RDP, вы сможете его настроить так же, как и любое другое программное обеспечение.

Статья довольно длинная ввиду того, что здесь подробно по шагам расписано как подключаться из каждой наиболее популярной системы, поэтому вынесли вверх горячие ссылки для навигации:

Подключение к виртуальному серверу с десктопной версии Windows (XP, 7, 8, 8.1, 10)

При использовании стандартной операционной системы Windows для подключения к серверу необходимо открыть следующий путь:

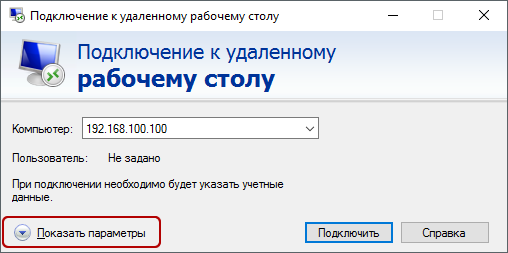

Либо просто нажмите комбинацию клавиш Win+R и в открывшемся окне наберите mstsc

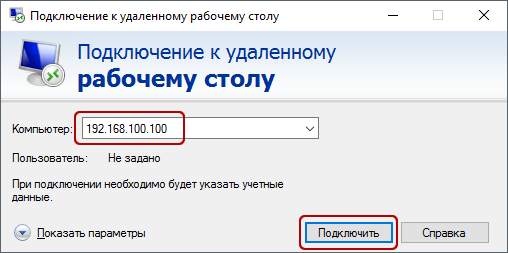

В открывшемся окне необходимо указать IP-адрес созданного для вас VDS сервера. Если вы заказали сервер с несколькими IP-адресами, то можете использовать любой из них для подключения.

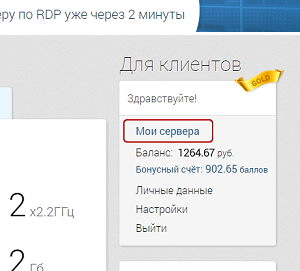

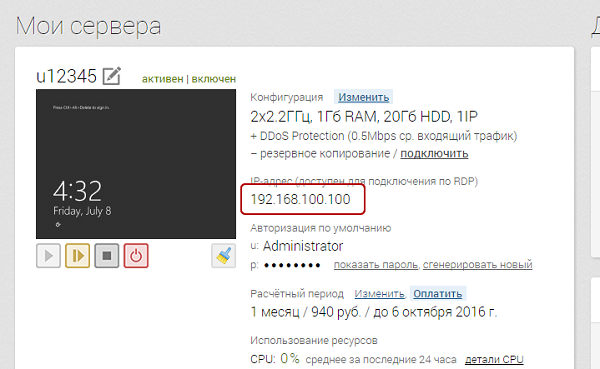

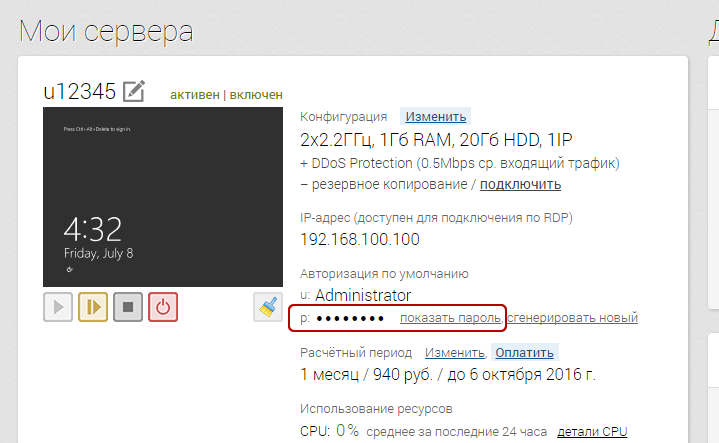

IP-адрес вашего сервера указан возле вашего сервера в личном кабинете в разделе «Мои сервера».

После ввода IP-адреса сервера нажмите кнопку «Подключить» и вы увидите окно с полями авторизации. Здесь нужно выходить под новым пользователем:

При создании каждого нового сервера система в автоматическом режиме генерирует случайный пароль пользователя Administrator. Этот пароль отображается также в личном кабинете возле вашего сервера:

В некоторых редакциях Windows есть странность: если пароль от сервера скопировать и вставить в поле авторизации перед подключением, то при попытке подключения ничего не произойдёт, и RDP-клиент снова покажет окно авторизации как будто учётные данные были введены некорректно. В таком случае необходимо ввести пароль вручную (большие буквы большими, маленькие – маленькими, в английской раскладке клавиатуры).

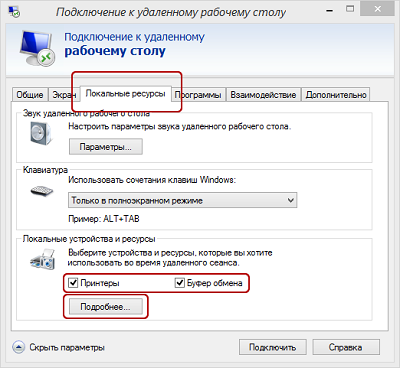

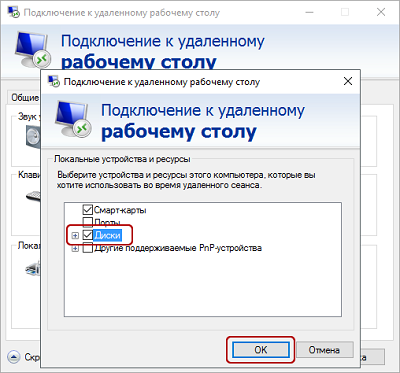

Подключение к удалённому рабочему столу – очень удобная вещь, с её помощью можно переносить файлы с компьютера на сервер и обратно просто копируя и вставляя их, тоже самое с текстом в буфере обмена. Также можно с вашего компьютера, передать на сервер любые включенные в него USB-устройства и сетевые принтеры/сканнеры. Для этого при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу.

В открывшемся окне перейдите на вкладку «Локальные ресурсы» и выберите требуемые вам параметры:

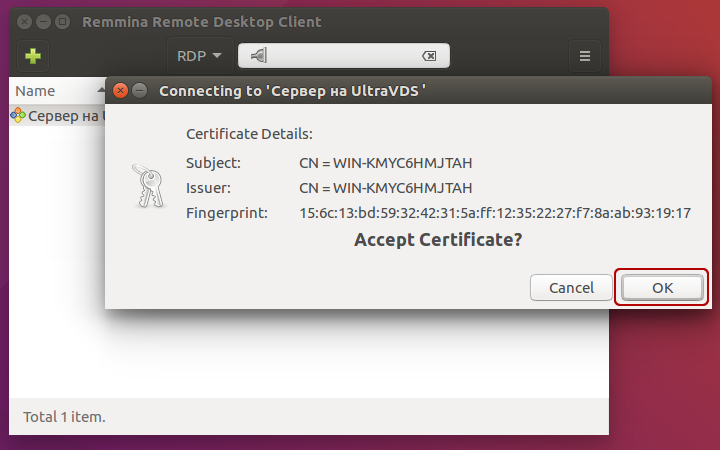

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого заключается в том, что сервер шифрует передаваемые данные SSL-сертификатом, который он сгенерировал сам в автоматическом режиме. Данное уведомление не является свидетельством о проблеме с безопасностью, а только предупреждает вас о том, что соединение зашифровано с использованием сертификата, который не был выдан авторизованным центром.

Отметьте здесь галочкой поле «Больше не выводить запрос о подключениях к этому компьютеру» и нажмите «Да».

Подключение к VDS серверу с Mac OS

Для Mac OS компания Microsoft выпускает официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows.

Скачать его можно с iTunes здесь: https://itunes.apple.com/ru/app/microsoft-remote-desktop-10/id1295203466?mt=12

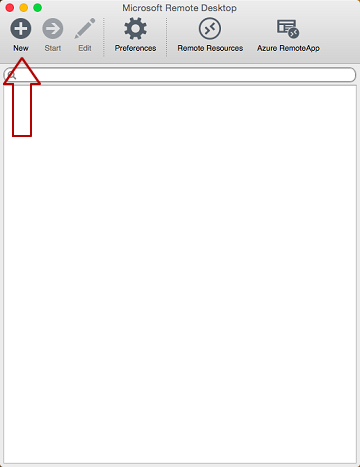

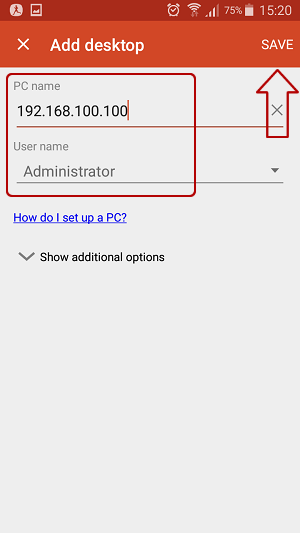

Интерфейс программы простой и интуитивно понятный. Перед началом работы необходимо настроить параметры подключения. Для этого создаём новое:

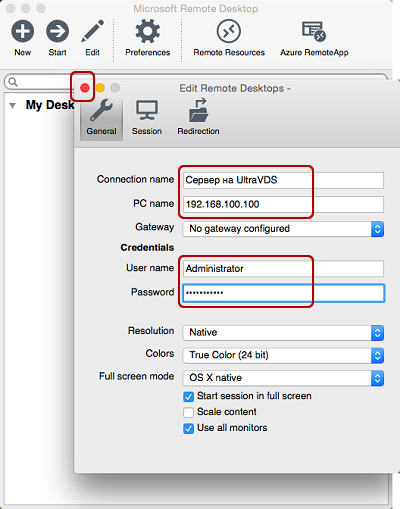

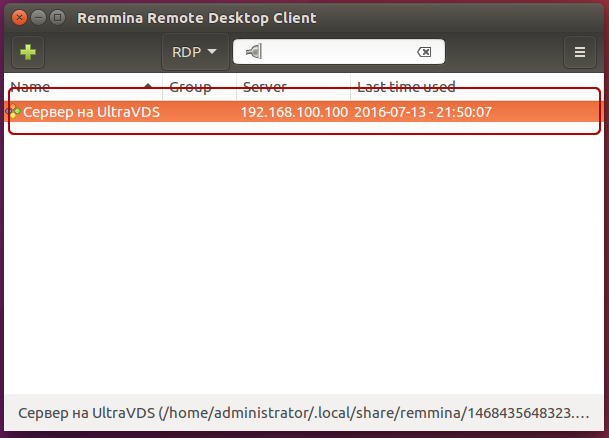

В окне настроек соединения указываем произвольное название, например, «Сервер на UltraVDS», IP-адрес созданного сервера и данные для авторизации (логин Administrator и назначенный серверу в автоматическом режиме пароль) – эти данные отображаются в вашем личном кабинете.

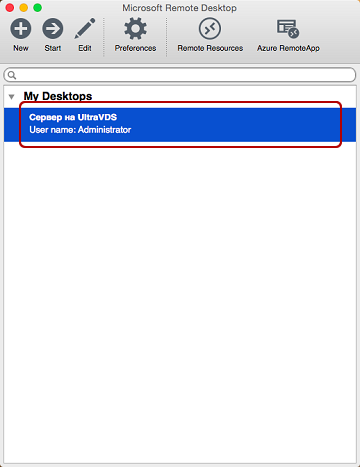

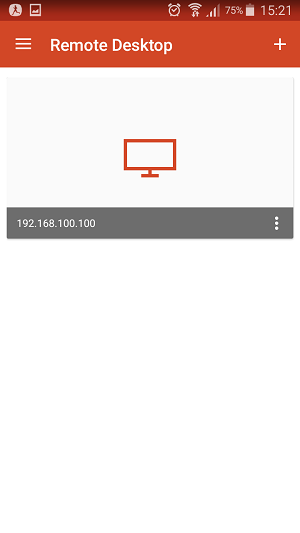

После выхода из окна настроек всё сохранится автоматически и в списке подключений вы увидите новое созданное:

Кликните на него дважды мышкой, и вы подключитесь к вашему серверу.

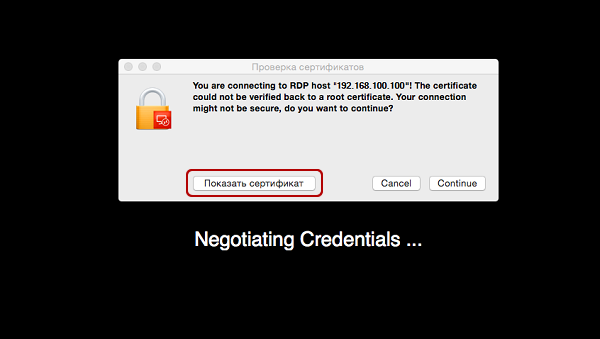

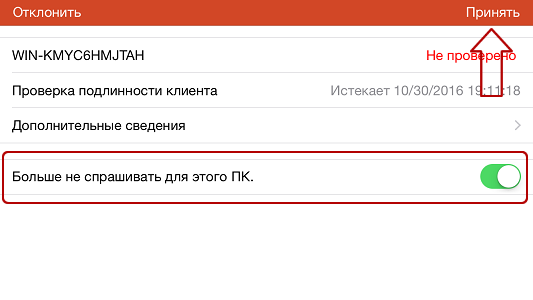

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Почему возникает такое уведомление и что оно означает этого описано выше.

Добавив самоподписанный сертификат вашего сервера в доверенные или просто приняв его единожды, вы увидите рабочий стол Windows вашего виртуального сервера.

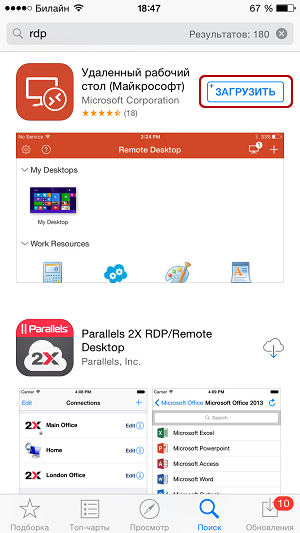

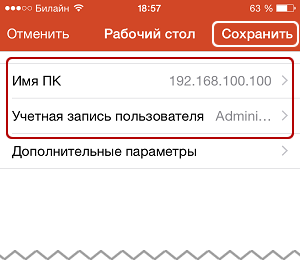

Подключение к VPS серверу со смартфона или планшета на iOS (с iPhone или iPad)

Перед подключением к серверу необходимо скачать с Apple Store приложение Microsoft Remote Desktop (это официальный RDP-клиент от Microsoft):

https://itunes.apple.com/ru/app/microsoft-remote-desktop-10/id1295203466?mt=12

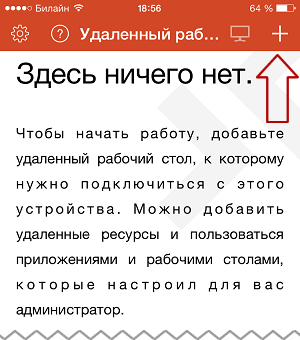

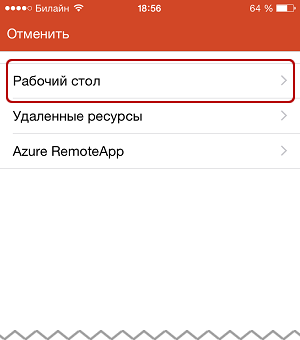

Запустите приложение после установки и нажмите на добавление нового подключения:

В окне создания нового подключения необходимо указать IP-адрес вашего виртуального сервера и данные для авторизации, которые отображаются в вашем личном кабинете (подробнее о том, где они указано выше).

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана выше.

Выберите «Больше не спрашивать для этого ПК» и нажмите «Принять».

Если авторизационные данные и IP-адрес сервера были введены без ошибок, вы успешно подключитесь к вашему серверу.

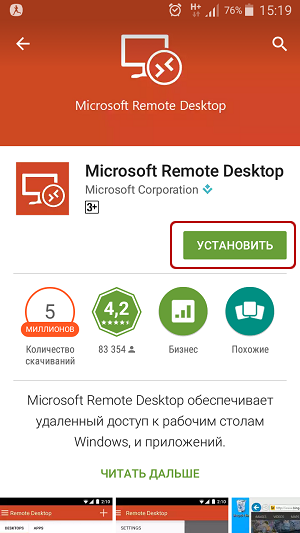

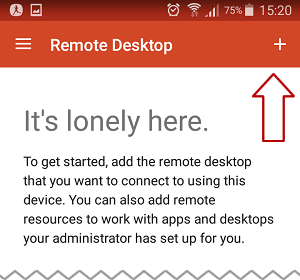

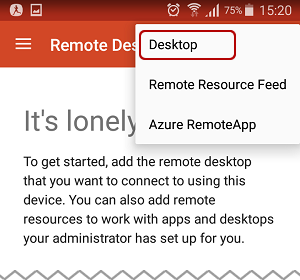

Подключение к виртуальному серверу со смартфона или планшета на Android

Прежде всего вам необходимо скачать с Google Play и установить программу Microsoft Remote Desktop (это официальный RDP-клиент от Microsoft):

https://play.google.com/store/apps/details?id=com.microsoft.rdc.android&hl=ru

Запустите приложение после установки и нажмите на добавление нового подключения

В окне создания нового подключения необходимо указать IP-адрес созданного VDS сервера и данные для авторизации (где их взять описано чуть выше).

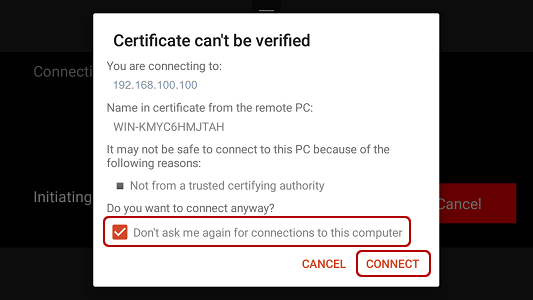

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана выше.

Выберите галочкой «Don’t ask me again for connections to this computer» и нажмите «Connect».

Если авторизационные данные и IP-адрес сервера были введены без ошибок, вы успешно подключитесь к вашему серверу.

Подключение к серверу по RDP из Ubuntu

RDP – это закрытый протокол компании Microsoft, она же в свою очередь не выпускает RDP-клиентов для операционных систем семейства Linux.

Однако всё же есть различные рабочие версии от тех или иных производителей.

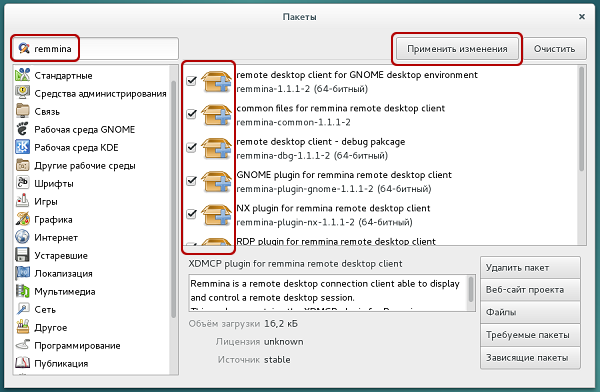

Мы рекомендуем использовать клиент Remmina

Для пользователей Ubuntu есть специальный репозиторий с различными пакетами приложение, в числе которых есть Remmina и RDP.

Установка производится в 3 простые команды, которые вводятся по очереди в Терминале:

Для установки пакета Remmina

Устанавливаем обновления

Устанавливаем плагин протокола RDP

Если вы до этого уже устанавливали или запускали существующую версию Remmina, то её необходимо перезапустить. Сделать это можно перехагружкой компьютера, либо выполнением следующей команды в том же терминале:

Если процесс запущен не был, то появится сообщение об ошибке: процесс не найден, что тоже нас устраивает.

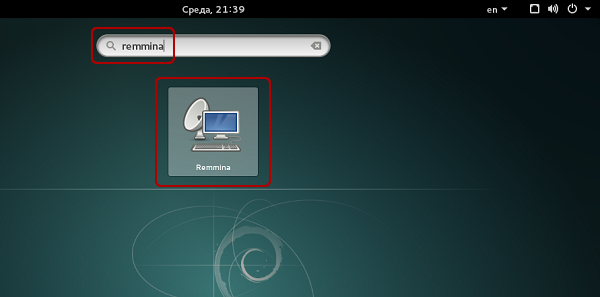

Открываем меню поиска и находим там свежеустановленный пакет Remmina

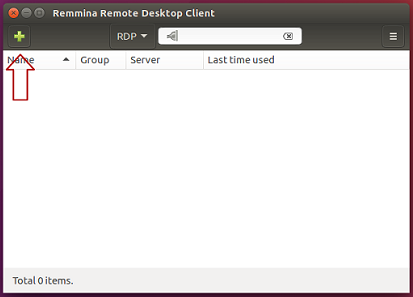

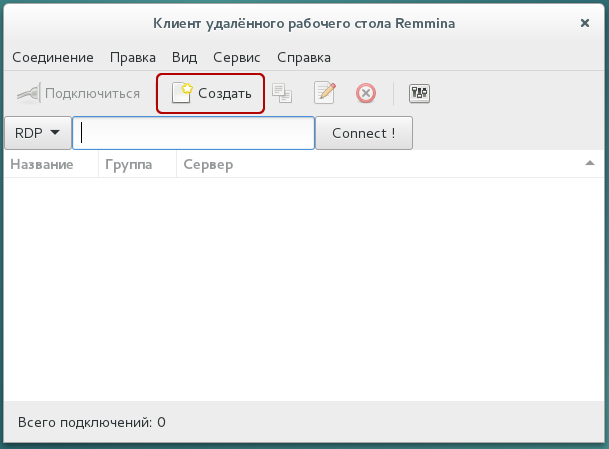

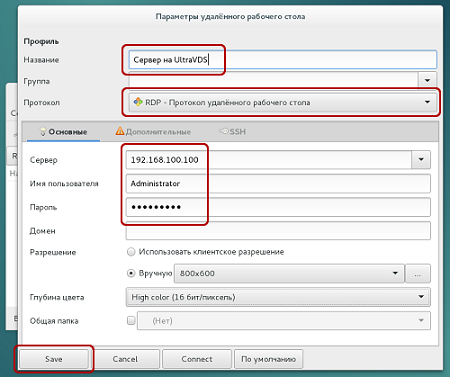

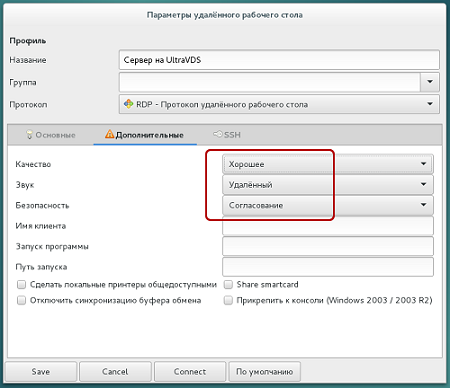

Нажимаем на добавление нового подключения и заполняем поля данными для подключения и авторизации к вашему серверу (где находятся данные для подключения к именно вашему серверу описано выше):

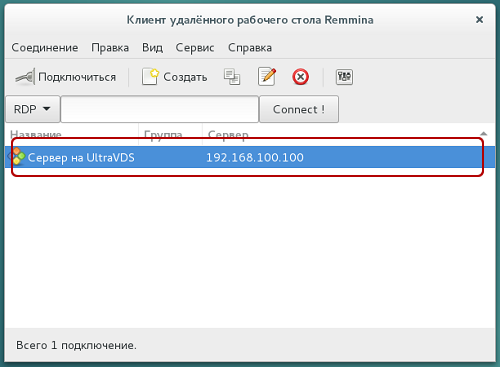

После сохранения ваш сервер будет всегда доступен в списке подключений для быстрого доступа. Для подключения к нему дважды кликните мышкой по строчке вашего сервера.

При первом подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана выше. Просто нажмите «ОК» и вы увидите рабочий стол вашего сервера.

Подключение к удаленному рабочему столу (RDP) из Debian

RDP (подключение к удалённому рабочему столу) – это закрытый протокол компании Microsoft, они же в свою очередь не выпускает RDP-клиентов для операционных систем семейства Linux.

Но всё же есть различные рабочие версии от тех или иных компаний-разработчиков.

Мы рекомендуем использовать RDP-клиент Remmina

Для установки приложения Remmina и плагина RDP к нему необходимо открыть менеджер установки пакетов:

Здесь в строке поиска вводим «Remmina» и выделяем все результаты для установки:

Установка занимает буквально 3-4 секунды, после чего сразу можно пользоваться приложением.

Находим его в главном меню и запускаем:

Перед началом работы необходимо создать новое подключения для удобства в дальнейшем:

В открывшемся окне необходимо задать корректные параметры RDP подключения и данные для авторизации (указаны в личном кабинете UltraVDS):

После сохранения ваш сервер будет всегда доступен в списке подключений для быстрого доступа. Для подключения к нему просто дважды кликните мышкой по строчке вашего сервера.

При первом подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана чуть выше. Просто нажмите «ОК» или «Принять» и вы увидите рабочий стол вашего сервера.

Что делать если при попытке подключения с ОС семейства Linux сразу возникает ошибка?

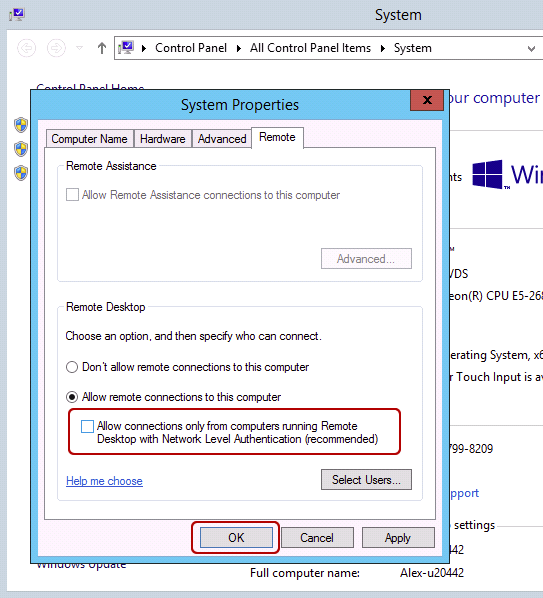

По умолчанию на всех создаваемых на UltraVDS серверах разрешено только подключение по RDP с компьютеров (клиентов), на которых работает проверка подлинности на уровне сети. Некоторые RDP клиенты под Linux эту проверку подлинности могут не поддерживать. В таком случае перед подключением к серверу по RDP необходимо это требование отменить на самом VDS сервере.

На UltraVDS реализована возможность аварийного доступа к серверу в случае если вы не можете к нему подключиться, именно ею мы и воспользуемся для отключения требования обязательной проверки подлинности. Для открытия аварийного режима зайдите в ваш личный кабинет на страницу «Мои сервера» и кликните на скриншот требуемого сервера

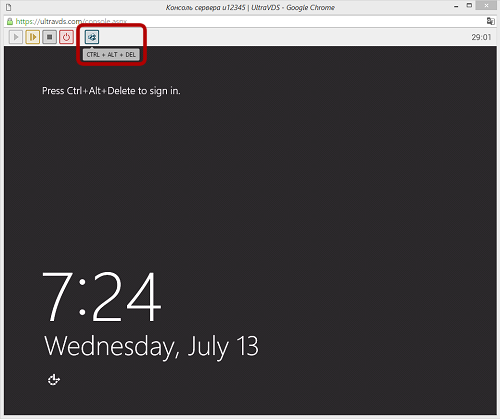

В открывшемся окне необходимо активировать возможность авторизации пользователя. Это делается нажатием комбинации клавиш Ctr+Alt+Del, но так как такая комбинация через web передана быть не может, специальная кнопка была вынесена на верхнюю панель окна:

Далее вводим пароль администратора и нажимаем Enter:

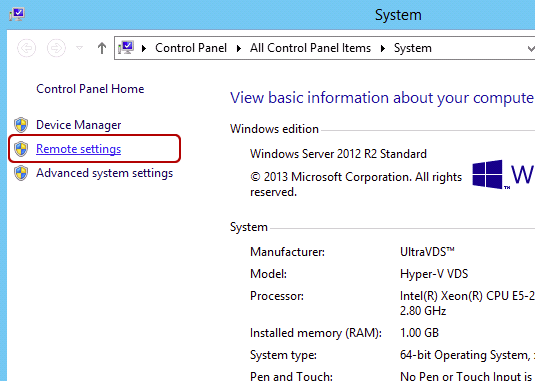

Вы увидите стандартный рабочий стол Windows. Здесь нажмите кнопку «Пуск» (Start), найдите там «Мой компьютер» (This PC) и кликните на него правой кнопкой мыши:

Выберите в меню пункт «Свойства» (Properties) для открытия окна информации о системе

В меню слева необходимо найти кнопку управления параметрами удалённого рабочего стола (Remote settings).

Последним шагом снимаем флажок с параметра «Allow connections only from…» и нажимаем «ОК».

Источник

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Какие преимущества дает нам защита RDP при помощи SSL? Во первых надежное шифрование канала, проверку подлинности сервера на основании сертификата и проверку подлинности пользователя на уровне сети. Последняя возможность доступна начиная с Windows Server 2008. Проверка подлинности на уровне сети позволяет повысить безопасность сервера терминалов за счет того, что проверка происходит еще до начала сеанса.

Проверка подлинности на уровне сети производится до подключения к удаленному рабочему столу и отображения экрана входа в систему, это снижает нагрузку на сервер и значительно увеличивает его защиту от злоумышленников и вредоносных программ, а также снижает вероятность атак типа «отказ в обслуживании».

Для полноценного использования всех возможностей RDP через SSL клиентские ПК должны работать под управлением Windows XP SP3, Windows Vista или Windows 7 и использовать RDP клиент версии 6.0 или более поздней.

При использовании Windows Server 2003 SP1 и более поздних версий, будут доступны шифрование канала при помощи SSL (TLS 1.0) и проверка подлинности сервера, клиентские ПК должны иметь версию RDP клиента 5.2 или более позднюю.

В нашей статье мы будем рассматривать настройку терминального сервера на базе Windows Server 2008 R2, однако все сказанное будет справедливо и для Windows Server 2003 (за исключением отсутствующих возможностей).

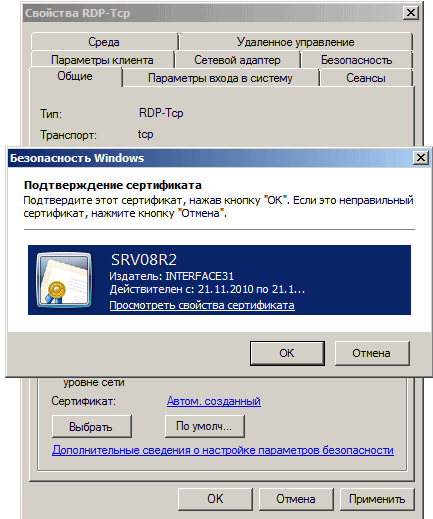

Для успешной реализации данного решения в вашей сети должен находиться работающий центр сертификации, настройку которого мы рассматривали в предыдущей статье. Для доверия сертификатам выданным данным ЦС на терминальный сервер необходимо установить сертификат ЦС (или цепочку сертификатов) в хранилище Доверенные корневые центры сертификации.

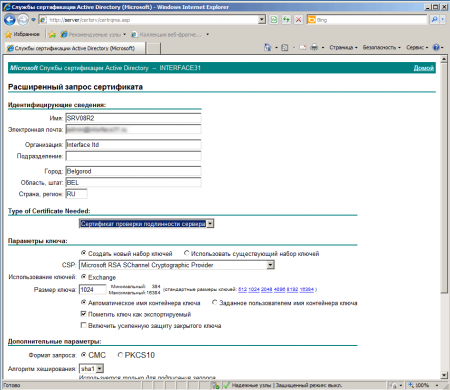

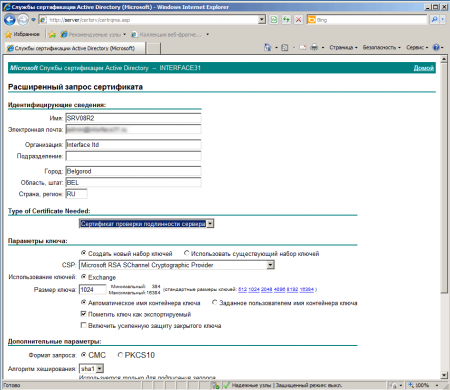

Затем следует выполнить запрос сертификата подлинности сервера со следующими параметрами:

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Какие преимущества дает нам защита RDP при помощи SSL? Во первых надежное шифрование канала, проверку подлинности сервера на основании сертификата и проверку подлинности пользователя на уровне сети. Последняя возможность доступна начиная с Windows Server 2008. Проверка подлинности на уровне сети позволяет повысить безопасность сервера терминалов за счет того, что проверка происходит еще до начала сеанса.

Проверка подлинности на уровне сети производится до подключения к удаленному рабочему столу и отображения экрана входа в систему, это снижает нагрузку на сервер и значительно увеличивает его защиту от злоумышленников и вредоносных программ, а также снижает вероятность атак типа «отказ в обслуживании».

Для полноценного использования всех возможностей RDP через SSL клиентские ПК должны работать под управлением Windows XP SP3, Windows Vista или Windows 7 и использовать RDP клиент версии 6.0 или более поздней.

При использовании Windows Server 2003 SP1 и более поздних версий, будут доступны шифрование канала при помощи SSL (TLS 1.0) и проверка подлинности сервера, клиентские ПК должны иметь версию RDP клиента 5.2 или более позднюю.

В нашей статье мы будем рассматривать настройку терминального сервера на базе Windows Server 2008 R2, однако все сказанное будет справедливо и для Windows Server 2003 (за исключением отсутствующих возможностей).

Для успешной реализации данного решения в вашей сети должен находиться работающий центр сертификации, настройку которого мы рассматривали в предыдущей статье. Для доверия сертификатам выданным данным ЦС на терминальный сервер необходимо установить сертификат ЦС (или цепочку сертификатов) в хранилище Доверенные корневые центры сертификации.

Затем следует выполнить запрос сертификата подлинности сервера со следующими параметрами:

- Тип сертификата — Сертификат проверки подлинности сервера

- Установите опцию Создать новый набор ключей

- CSP — Microsoft RSA SChannel Cryptographic Provider.

- Установите флажок Пометить ключ как экспортируемый.

- Для ЦС предприятия установите флажок Использовать локальное хранилище компьютера для сертификата. (В автономном ЦС данная опция недоступна).

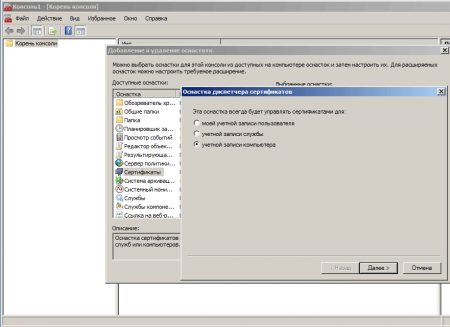

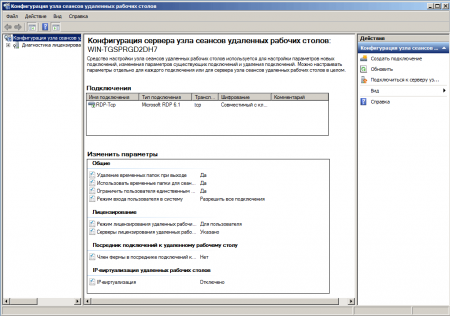

Отправьте запрос центру сертификации и установите выданный сертификат. Данный сертификат должен быть установлен в локальное хранилище компьютера, иначе он не сможет быть использован службами терминалов. Чтобы проверить это запустим консоль MMC (Пуск — Выполнить — mmc) и добавим оснастку Сертификаты (Файл — Добавить или удалить оснастку) для учетной записи компьютера.

Откройте Internet Explorer — Свойства обозревателя — Содержимое — Сертификаты, выданный сертификат должен быть установлен в хранилище Личные.

- Да, экспортировать закрытый ключ

- Удалить закрытый ключ после успешного экспорта

После чего удалите сертификат из данного хранилища. В оснастке Сертификаты (локальный компьютер) выберите раздел Проверка подлинности сервера, щелкните на него правой кнопкой мыши Все задачи — Импорт и импортируйте сертификат.

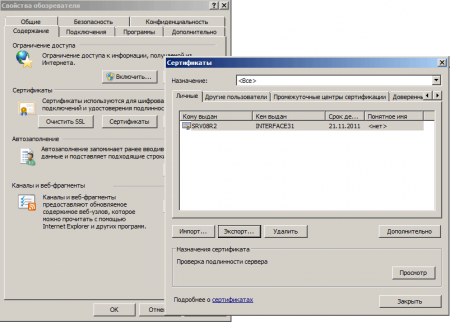

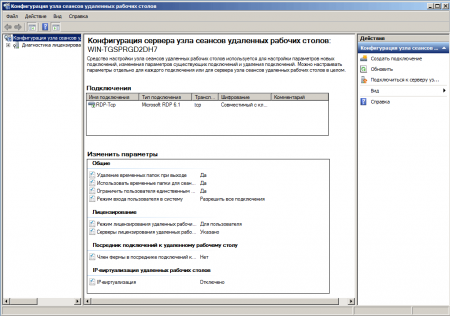

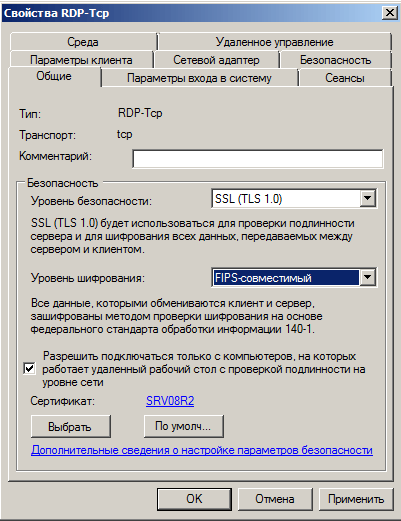

Теперь в Администрирование — Службы удаленных рабочих столов откройте Конфигурация узла сеансов удаленных рабочих столов ( в Windows Server 2003 Администрирование — Настройка служб терминалов).

- Да, экспортировать закрытый ключ

- Удалить закрытый ключ после успешного экспорта

После чего удалите сертификат из данного хранилища. В оснастке Сертификаты (локальный компьютер) выберите раздел Проверка подлинности сервера, щелкните на него правой кнопкой мыши Все задачи — Импорт и импортируйте сертификат.

Теперь в Администрирование — Службы удаленных рабочих столов откройте Конфигурация узла сеансов удаленных рабочих столов ( в Windows Server 2003 Администрирование — Настройка служб терминалов).

- Уровень безопасности SSL

- Уровень шифрования Высокий или FIPS—совместимый

- Установите флажок Разрешить подключаться только с компьютеров… (недоступно в Windows Server 2003)

Сохраните введенный параметры, на этом настройка сервера закончена.

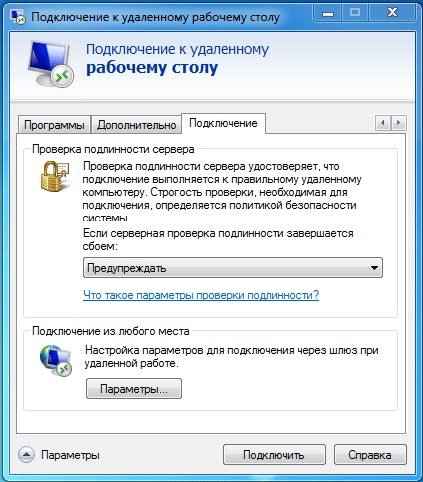

На клиентском ПК создайте подключение к удаленному рабочему столу, в качестве адреса используйте полное имя сервера, которое указано в сертификате. Откройте свойства подключения и на закладке Подключение — Проверка подлинности сервера установите опцию Предупреждать.

В Windows 7 (при использовании RDP клиента версии 7) данный сертификат требуется установить в хранилище учетной записи компьютера, для этого импортируйте его через оснастку Сертификаты (локальный компьютер) в консоли MCC, аналогично тому, как это делали выше. В противном случае подключение будет невозможно и вы получите следующую ошибку:

В Windows 7 (при использовании RDP клиента версии 7) данный сертификат требуется установить в хранилище учетной записи компьютера, для этого импортируйте его через оснастку Сертификаты (локальный компьютер) в консоли MCC, аналогично тому, как это делали выше. В противном случае подключение будет невозможно и вы получите следующую ошибку:

И напоследок капля дегтя в бочке меда. Терминальные службы Windows не умеют проверять подлинность подключающихся клиентов, поэтому если стоит такая необходимость следует использовать дополнительные методы защиты, такие как SSH туннель или IPSec VPN.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

При оформлении документов или регистрации организации пользователи сталкиваются с ошибкой — «Не удается построить цепочку сертификатов для доверенного корневого центра». Если повторить попытку, ошибка появляется снова. Что делать в этой ситуации, читайте далее в статье.

И напоследок капля дегтя в бочке меда. Терминальные службы Windows не умеют проверять подлинность подключающихся клиентов, поэтому если стоит такая необходимость следует использовать дополнительные методы защиты, такие как SSH туннель или IPSec VPN.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.