В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

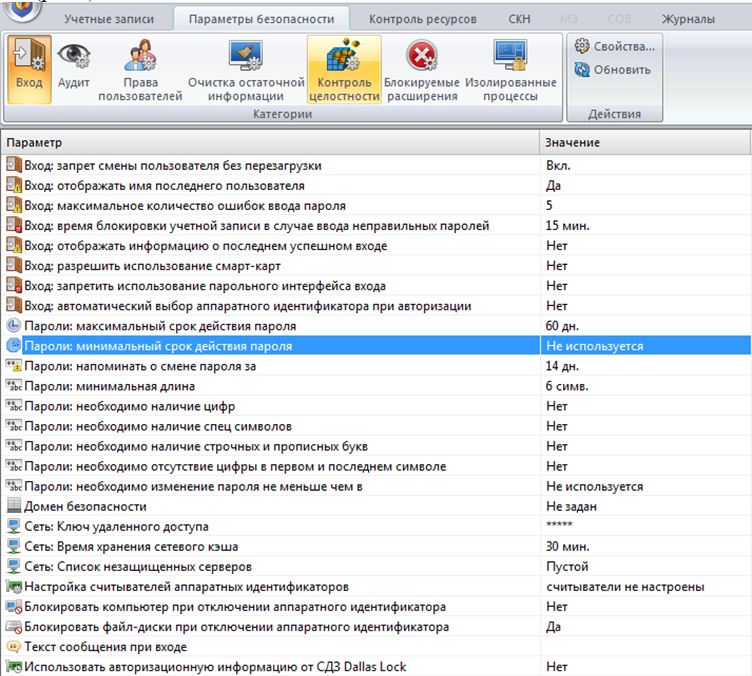

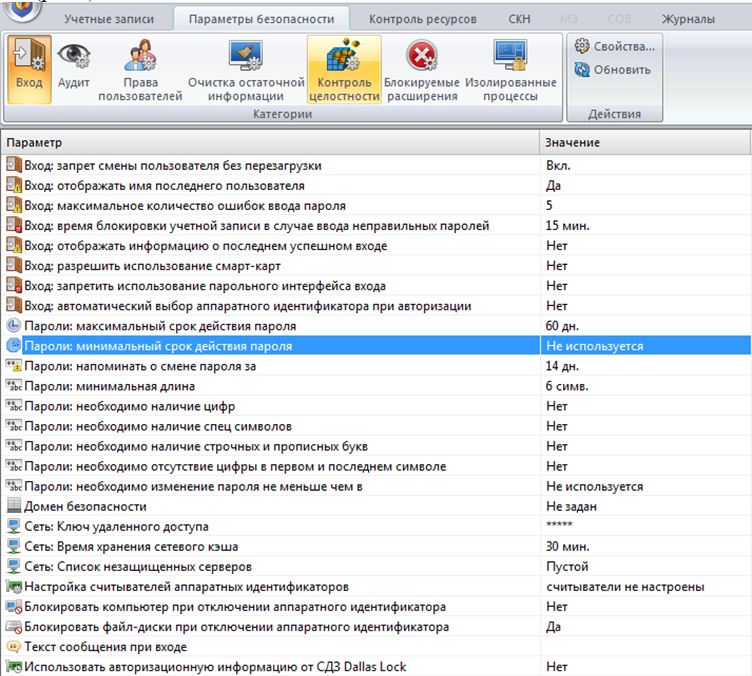

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

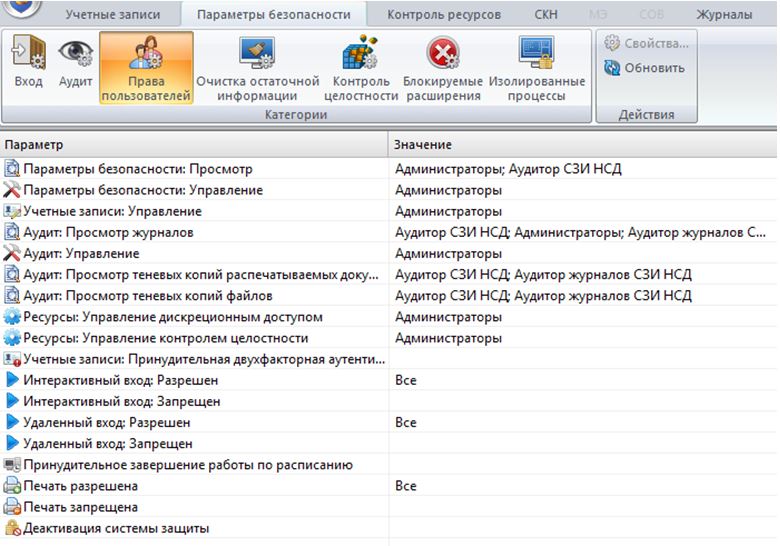

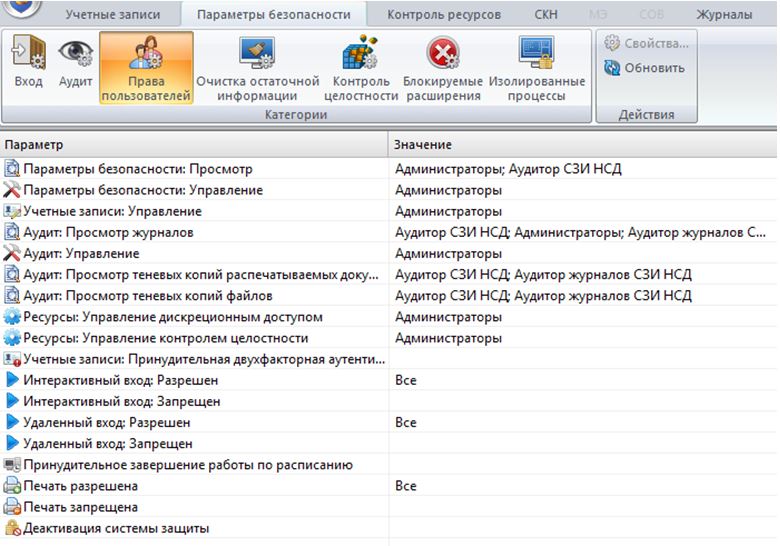

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

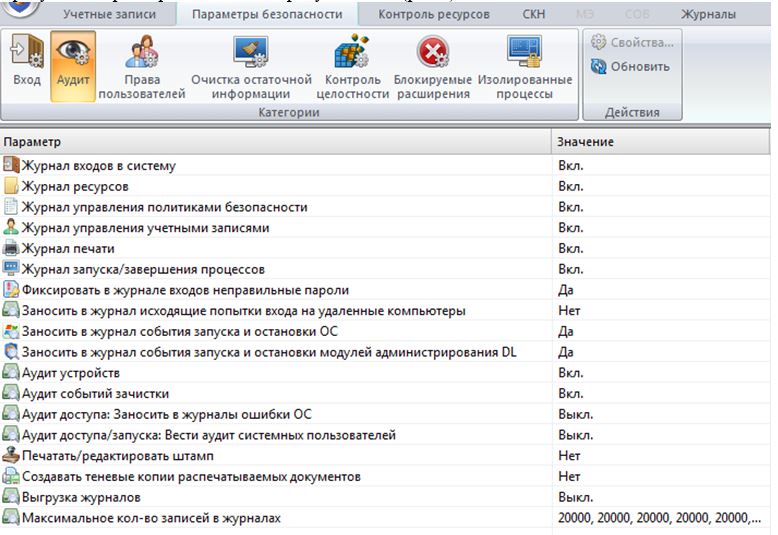

Настройка параметров аудита

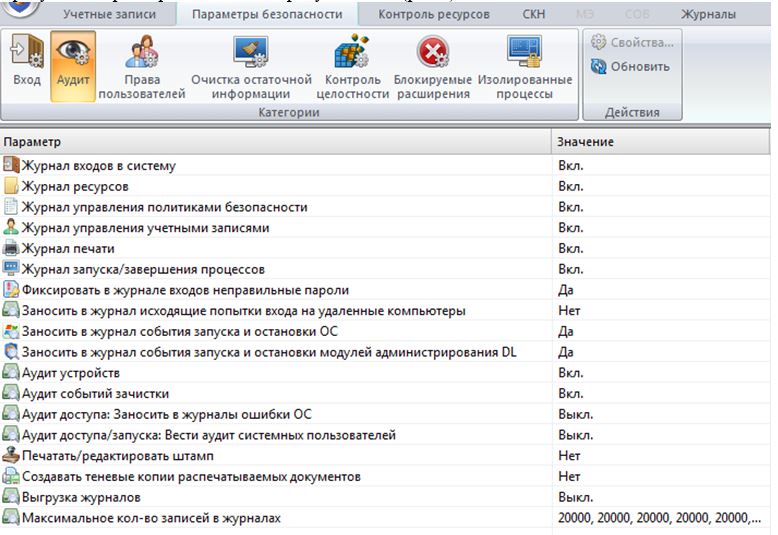

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

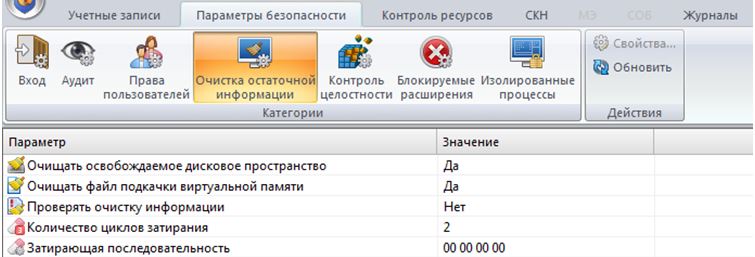

Настройка очистки остаточной информации

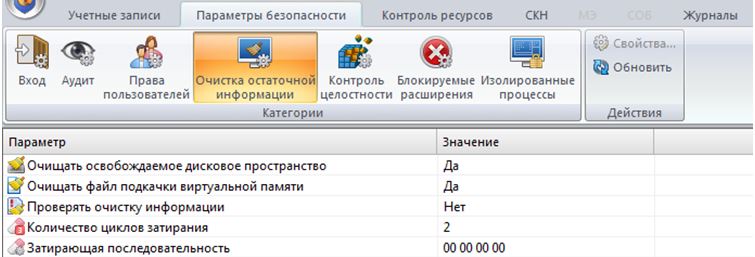

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

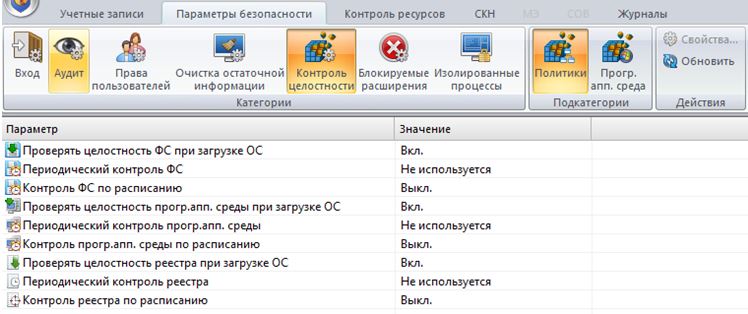

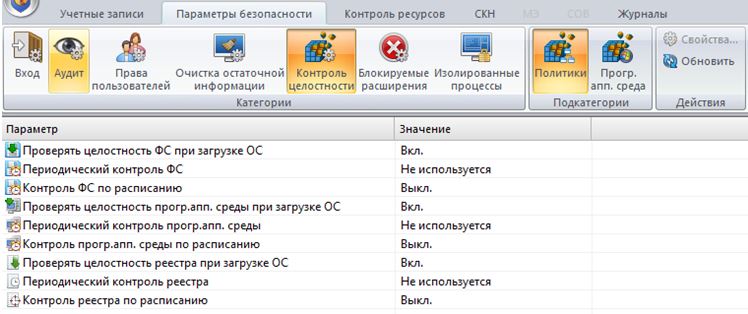

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

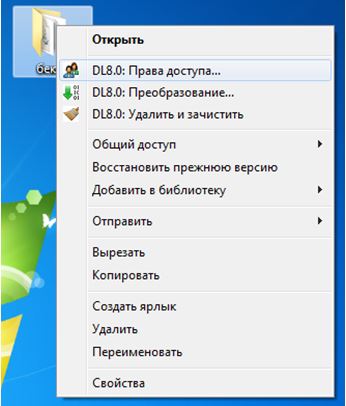

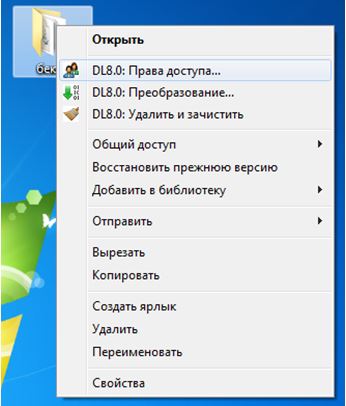

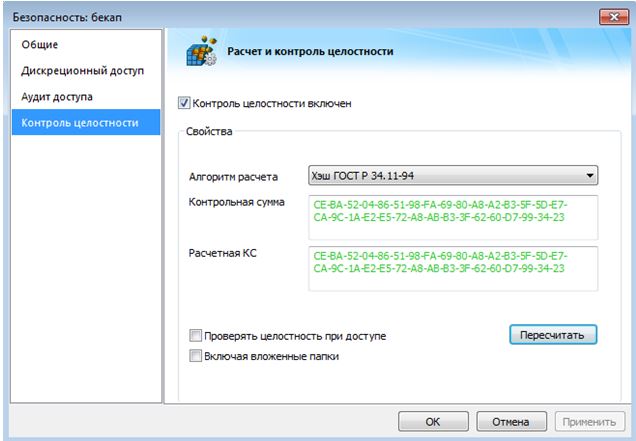

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

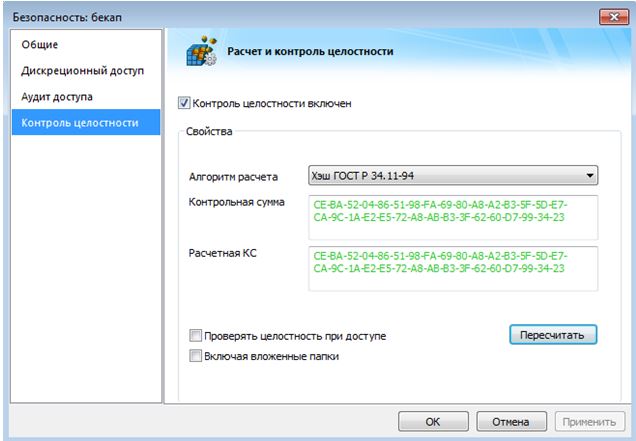

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

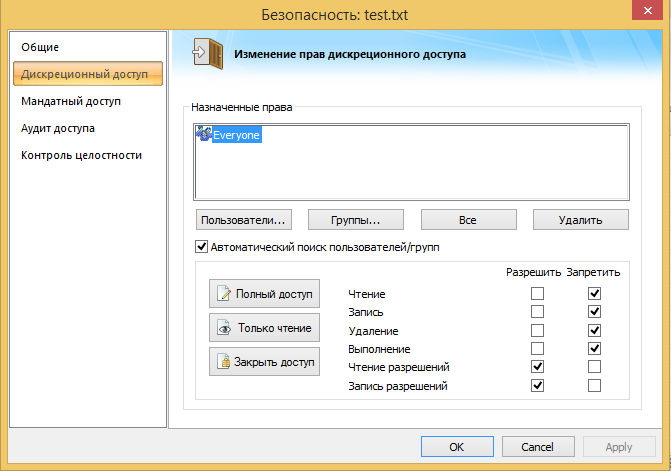

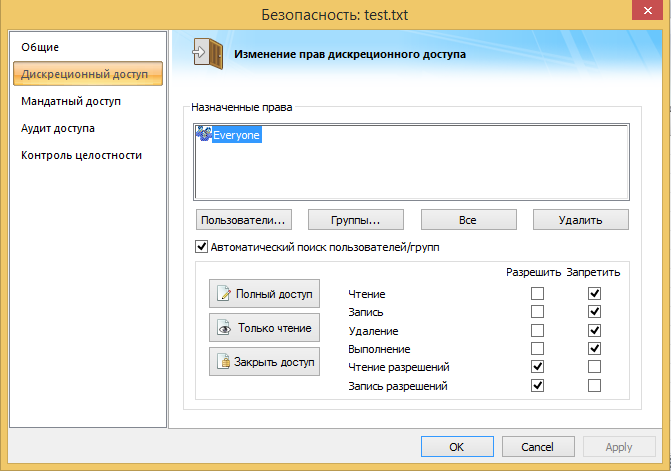

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:Program Files | Полный

доступ |

Чтение и выполнение | Полный

доступ |

| 3 | Место хранения защищаемой информации | C:secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:Program FilesCrypto Pro

C:Program Files (x86)Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:Program FilesViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:Program FilesViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:Program Filesdrweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z: | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E: | Чтение

Запись |

Чтение

Запись |

Чтение

Запись |

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

| 1 | c:windowsapppatchacgenral.dll |

| 2 | c:windowsexplorer.exe |

| 3 | c:windowssystem32activeds.dll |

| 4 | c:windowssystem32actxprxy.dll |

| 5 | c:windowssystem32adsldpc.dll |

| 6 | c:windowssystem32advapi32.dll |

| 7 | c:windowssystem32advpack.dll |

| 8 | c:windowssystem32alg.exe |

| 9 | c:windowssystem32apphelp.dll |

| 10 | c:windowssystem32atl.dll |

| 11 | c:windowssystem32audiosrv.dll |

| 12 | c:windowssystem32authz.dll |

| 13 | c:windowssystem32autochk.exe |

| 14 | c:windowssystem32basesrv.dll |

| 15 | c:windowssystem32batmeter.dll |

| 16 | c:windowssystem32bootvid.dll |

| 17 | c:windowssystem32browser.dll |

| 18 | c:windowssystem32browseui.dll |

| 19 | c:windowssystem32cabinet.dll |

| 20 | c:windowssystem32certcli.dll |

| 21 | c:windowssystem32clbcatq.dll |

| 22 | c:windowssystem32clusapi.dll |

| 23 | c:windowssystem32cnbjmon.dll |

| 24 | c:windowssystem32colbact.dll |

| 25 | c:windowssystem32comctl32.dll |

| 26 | c:windowssystem32comdlg32.dll |

| 27 | c:windowssystem32comres.dll |

| 28 | c:windowssystem32comsvcs.dll |

| 29 | c:windowssystem32credui.dll |

| 30 | c:windowssystem32certcli.dll |

| 31 | c:windowssystem32crypt32.dll |

| 32 | c:windowssystem32cryptdll.dll |

| 33 | c:windowssystem32cryptsvc.dll |

| 34 | c:windowssystem32cryptui.dll |

| 35 | c:windowssystem32cscdll.dll |

| 36 | c:windowssystem32cscui.dll |

| 37 | c:windowssystem32csrsrv.dll |

| 38 | c:windowssystem32csrss.exe |

| 39 | c:windowssystem32ctfrnon.exe |

| 40 | c:windowssystem32davclnt.dll |

| 41 | c:windowssystem32dhcpcsvc.dll |

| 42 | c:windowssystem32dmserver.dll |

| 43 | c:windowssystem32dmusic.dll |

| 44 | c:windowssystem32dnsapi.dll |

| 45 | c:windowssystem32dnsrslvr.dll |

| 46 | c:windowssystem32dpcdll.dll |

| 47 | c:windowssystem32drprov.dll |

| 48 | c:windowssystem32dssenh.dll |

| 49 | c:windowssystem32ersvc.dll |

| 50 | c:windowssystem32es.dll |

| 51 | c:windowssystem32esent.dll |

| 52 | c:windowssystem32eventlog.dll |

| 53 | c:windowssystem32framebuf.dll |

| 54 | c:windowssystem32gdi32.dll |

| 55 | c:windowssystem32hal.dll |

| 56 | c:windowssystem32hnetcfg.dll |

| 57 | c:windowssystem32icaapi.dll |

| 58 | c:windowssystem32icmp.dll |

| 59 | c:windowssystem32imagehlp.dll |

| 60 | c:windowssystem32imapi.exe |

| 61 | c:windowssystem32inetpp.dll |

| 62 | c:windowssystem32iphlpapi.dll |

| 63 | c:windowssystem32ipnathlp.dll |

| 64 | c:windowssystem32kbdru.dll |

| 65 | c:windowssystem32kbdus.dll |

| 66 | c:windowssystem32kdcom.dll |

| 67 | c:windowssystem32kerberos.dll |

| 68 | c:windowssystem32kernel32.dll |

| 69 | c:windowssystem32Iinkinfo.dll |

| 70 | c:windowssystem32lmhsvc.dll |

| 71 | c:windowssystem32localspl.dll |

| 72 | c:windowssystem32lsasrv.dll |

| 73 | c:windowssystem32lsass.exe |

| 74 | c:windowssystem32mfc42.dll |

| 75 | c:windowssystem32midimap.dll |

| 76 | c:windowssystem32mnmdd.dll |

| 77 | c:windowssystem32mpr.dll |

| 78 | c:windowssystem32mprapi.dll |

| 79 | c:windowssystem32msacm32.dll |

| 80 | c:windowssystem32msasnI.dll |

| 81 | c:windowssystem32msctf.dll |

| 82 | c:windowssystem32msgina.dll |

| 83 | c:windowssystem32msi.dll |

| 84 | c:windowssystem32msidle.dll |

| 85 | c:windowssystem32msimg32.dll |

| 86 | c:windowssystem32msisip.dll |

| 87 | c:windowssystem32mspatcha.dll |

| 88 | c:windowssystem32msprivs.dll |

| 89 | c:windowssystem32mstask.dll |

| 90 | c:windowssystem32mstlsapi.dll |

| 91 | c:windowssystem32msutb.dll |

| 92 | c:windowssystem32msvl_0.dll |

| 93 | c:windowssystem32msvcp60.dll |

| 94 | c:windowssystem32msvcrt.dll |

| 95 | c:windowssystem32mswsock.dll |

| 96 | c:windowssystem32msxml3.dll |

| 97 | c:windowssystem32mtxclu.dll |

| 98 | c:windowssystem32ncobjapi.dll |

| 99 | c:windowssystem32nddeapi.dll |

| 100 | c:windowssystem32netapi32.dll |

| 101 | c:windowssystem32netcfgx.dll |

| 102 | c:windowssystem32netlogon.dll |

| 103 | c:windowssystem32netman.dll |

| 104 | c:windowssystem32netmsg.dll |

| 105 | c:windowssystem32netrap.dll |

| 106 | c:windowssystem32netshell.dll |

| 107 | c:windowssystem32netui0.dll |

| 108 | c:windowssystem32netuil.dll |

| 109 | c:windowssystem32ntdll.dll |

| 110 | c:windowssystem32ntdsapi.dll |

| 111 | c:windowssystem32ntlanman.dll |

| 112 | c:windowssystem32ntmarta.dll |

| 113 | c:windowssystem32ntoskrnl.exe |

| 114 | c:windowssystem32ntshrui.dll |

| 115 | c:windowssystem32odbc32.dll |

| 116 | c:windowssystem32odbcint.dll |

| 117 | c:windowssystem32ole32.dll |

| 118 | c:windowssystem32oleacc.dll |

| 119 | c:windowssystem32oleaut32.dll |

| 120 | c:windowssystem32pautoenr.dll |

| 121 | c:windowssystem32pjlmon.dll |

| 122 | c:windowssystem32powrprof.dll |

| 123 | c:windowssystem32profmap.dll |

| 124 | c:windowssystem32psapi.dll |

| 125 | c:windowssystem32psbase.dll |

| 126 | c:windowssystem32pstorsvc.dll |

| 127 | c:windowssystem32rasadlilp.dll |

| 128 | c:windowssystem32rasapi32.dll |

| 129 | c:windowssystem32raschap.dll |

| 130 | c:windowssystem32rasdlg.dll |

| 131 | c:windowssystem32rasman.dll |

| 132 | c:windowssystem32rastls.dll |

| 133 | c:windowssystem32regapi.dll |

| 134 | c:windowssystem32regsvc.dll |

| 135 | c:windowssystem32resutils.dll |

| 136 | c:windowssystem32riched20.dll |

| 137 | c:windowssystem32rpcrt4.dll |

| 138 | c:windowssystem32rpcss.dll |

| 139 | c:windowssystem32rsaenh.dll |

| 140 | c:windowssystem32rtutils.dll |

| 141 | c:windowssystem32rundll32.exe |

| 142 | c:windowssystem32samlib.dll |

| 143 | c:windowssystem32samsrv.dll |

| 144 | c:windowssystem32scecli.dll |

| 145 | c:windowssystem32scesrv.dll |

| 146 | c:windowssystem32schannel.dll |

| 147 | c:windowssystem32schedsvc.dll |

| 148 | c:windowssystem32seclogon.dll |

| 149 | c:windowssystem32secur32.dll |

| 150 | c:windowssystem32sens.dll |

| 151 | c:windowssystem32services.exe |

| 152 | c:windowssystem32setupapi.dll |

| 153 | c:windowssystem32sfc.exe |

| 154 | c:windowssystem32sfc_os.dll |

| 155 | c:windowssystem32sfcfiles.dll |

| 156 | c:windowssystem32shdoclc.dll |

| 157 | c:windowssystem32shdocvw.dll |

| 158 | c:windowssystem32shell32.dll |

| 159 | c:windowssystem32shfolder.dll |

| 160 | c:windowssystem32shimeng.dll |

| 161 | c:windowssystem32shlwapi.dll |

| 162 | c:windowssystem32shsvcs.dll |

| 163 | c:windowssystem32smss.exe |

| 164 | c:windowssystem32spoolss.dll |

| 165 | c:windowssystem32spoolsv.exe |

| 166 | c:windowssystem32srsvc.dll |

| 167 | c:windowssystem32srvsvc.dll |

| 168 | c:windowssystem32ssdpapi.dll |

| 169 | c:windowssystem32ssdpsrv.dll |

| 170 | c:windowssystem32stobject.dll |

| 171 | c:windowssystem32svchost.exe |

| 172 | c:windowssystem32sxs.dll |

| 173 | c:windowssystem32tapi32.dll |

| 174 | c:windowssystem32tcpmon.dll |

| 175 | c:windowssystem32termsrv.dll |

| 176 | c:windowssystem32themeui.dll |

| 177 | c:windowssystem32trkwks.dll |

| 178 | c:windowssystem32twext.dll |

| 179 | c:windowssystem32umpnpmgr.dll |

| 180 | c:windowssystem32upnp.dll |

| 181 | c:windowssystem32urlmon.dll |

| 182 | c:windowssystem32usbmon.dll |

| 183 | c:windowssystem32user32.dll |

| 184 | c:windowssystem32userenv.dll |

| 185 | c:windowssystem32userinit.exe |

| 186 | c:windowssystem32uxtheme.dll |

| 187 | c:windowssystem32version.dll |

| 188 | c:windowssystem32vga.dll |

| 189 | c:windowssystem32vga256.dll |

| 190 | c:windowssystem32vga64k.dll |

| 191 | c:windowssystem32vssapi.dll |

| 192 | c:windowssystem32w32time.dll |

| 193 | c:windowssystem32watchdog.sys |

| 194 | c:windowssystem32wbemesscli.dll |

| 195 | c:windowssystem32wbemfastprox.dll |

| 194 | c:windowssystem32wbemncprov.dll |

| 197 | c:windowssystem32wbemrepdrvfs.dll |

| 198 | c:windowssystem32wbemwbemcomn.dll |

| 199 | c:windowssystem32wbemwbemcons.dll |

| 200 | c:windowssystem32wbemwbemcore.dll |

| 201 | c:windowssystem32wbemwbemess.dll |

| 202 | c:windowssystem32wbemwbemprox.dll |

| 203 | c:windowssystem32wbemwbemsvc.dll |

| 204 | c:windowssystem32wbemwmiprvsd.dll |

| 205 | c:windowssystem32wbemwmisvc.dll |

| 206 | c:windowssystem32wbemwmiutils.dll |

| 207 | c:windowssystem32wdigest.dll |

| 208 | c:windowssystem32webcheck.dll |

| 209 | c:windowssystem32webclnt.dll |

| 210 | c:windowssystem32win32k.sys |

| 211 | c:windowssystem32wm32spl.dll |

| 212 | c:windowssystem32winhttp.dll |

| 213 | c:windowssystem32wminet.dll |

| 214 | c:windowssystem32winlogon.exe |

| 215 | c:windowssystem32winmm.dll |

| 216 | c:windowssystem32winrnr.dll |

| 217 | c:windowssystem32winscard.dll |

| 218 | c:windowssystem32winspool.exe |

| 219 | c:windowssystem32winsrv.dll |

| 220 | c:windowssystem32winsta.dll |

| 221 | c:windowssystem32wintrust.dll |

| 222 | c:windowssystem32wkssvc.dll |

| 223 | c:windowssystem32wldap32. dll |

| 224 | c:windowssystem32wlnotify.dll |

| 225 | c:windowssystem32wmi.dll |

| 226 | c:windowssystem32ws2_32.dll |

| 227 | c:windowssystem32ws2help.dll |

| 228 | c:windowssystem32wscsvc.dll |

| 229 | c:windowssystem32wshext.dll |

| 230 | c:windowssystem32wshnetbs.dll |

| 231 | c:windowssystem32wshtcpip.dll |

| 232 | c:windowssystem32wsock32.dll |

| 233 | c:windowssystem32wtsapi32.dll |

| 234 | c:windowssystem32wuauclt.exe |

| 235 | c:windowssystem32wuaueng.dll |

| 236 | c:windowssystem32wuauserv.dll |

| 237 | c:windowssystem32wups.dll |

| 238 | c:windowssystem32wzcsapi.dll |

| 239 | c:windowssystem32wzcsvc.dll |

| 240 | c:windowssystem32xpob2res.dll |

| 241 | c:windowssystem32xpsp2res.dll |

| 242 | ntldr |

| 243 | ntdetect.com |

| Перечень разделов реестра | |

| 1 | HKLMSystemCurrentControlSetControl |

| 2 | HKLMSystemCurrentControlSetServices |

| 3 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonUserinit |

| 4 | HKLMSOFTWAREMicrosoftwindows NTCurrentVersionWinlogonShell |

| 5 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionRun |

| 6 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionExplorerSharedTaskScheduler |

| 7 | HKLMSOFTWAREMicrosoftwindowsCurrentVersionShellServiceObjectDelayLoad |

| 8 | HKLMSoftwareMicrosoftwindowsCurrentVersionExplorerShellExecuteHooks |

| 9 | HKLMSoftwareMicrosoftwindowsCurrentVersionShell Extensions |

Перечень файлов КриптоПРО CSP

| 1 | C:Program FilesCrypto ProCSPaccord.dll |

| 2 | C:Program Files (x86)Crypto ProCSPaccord.dll |

| 3 | C:Program FilesCrypto ProCSPapmdz.dll |

| 4 | C:Program Files (x86)Crypto ProCSPapmdz.dll |

| 5 | C:Program FilesCrypto ProCSPbio.dll |

| 6 | C:Program Files (x86)Crypto ProCSPbio.dll |

| 7 | C:Windowssystem32certenroll.dll |

| 8 | C:WindowsSysWOW64certenroll.dll |

| 9 | C:Program FilesCrypto ProCSPcertmgr.exe |

| 10 | C:Program Files (x86)Crypto ProCSPcertmgr.exe |

| 11 | C:Program FilesCommon FilesCrypto ProAppCompatcpadvai.dll |

| 12 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpadvai.dll |

| 13 | C:Program FilesCommon FilesCrypto ProAppCompatcpcertocm.dll |

| 14 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcertocm.dll |

| 15 | C:Windowssystem32cpcng.dll |

| 16 | C:WindowsSysWOW64cpcng.dll |

| 17 | C:Program FilesCrypto ProCSPcpconfig.cpl |

| 18 | C:Program FilesCommon FilesCrypto ProAppCompatcpcrypt.dll |

| 19 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpcrypt.dll |

| 20 | C:Program FilesCrypto ProCSPcpcsp.dll |

| 21 | C:Program Files (x86)Crypto ProCSPcpcsp.dll |

| 22 | C:Program FilesCrypto ProCSPcpcspi.dll |

| 23 | C:Program Files (x86)Crypto ProCSPcpcspi.dll |

| 24 | C:Program FilesCrypto ProCSPcpcspr.dll |

| 25 | C:Program Files (x86)Crypto ProCSPcpcspr.dll |

| 26 | C:Program FilesCommon FilesCrypto ProAppCompatcpenroll.dll |

| 27 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpenroll.dll |

| 28 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpExSec.dll |

| 29 | C:Program FilesCommon FilesCrypto ProSharedcpext.dll |

| 30 | C:Program Files (x86)Common FilesCrypto ProSharedcpext.dll |

| 31 | C:Program FilesCommon FilesCrypto ProAppCompatcpintco.dll |

| 32 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpintco.dll |

| 33 | C:Program FilesCommon FilesCrypto ProAppCompatcpkrb.dll |

| 34 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpkrb.dll |

| 35 | C:Program FilesCommon FilesCrypto ProAppCompatcpmail.dll |

| 36 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpmail.dll |

| 37 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpMSO.dll |

| 38 | C:Program FilesCommon FilesCrypto ProAppCompatcpoutlm.dll |

| 39 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpoutlm.dll |

| 40 | C:Program FilesCommon FilesCrypto ProAppCompatcprastls.dll |

| 41 | C:Program Files (x86)Common FilesCrypto ProAppCompatcprastls.dll |

| 42 | C:Program FilesCrypto ProCSPcprdr.dll |

| 43 | C:Program Files (x86)Crypto ProCSPcprdr.dll |

| 44 | C:Program FilesCrypto ProCSPcprndm.dll |

| 45 | C:Program Files (x86)Crypto ProCSPcprndm.dll |

| 46 | C:Program FilesCommon FilesCrypto ProAppCompatCProCtrl.sys |

| 47 | C:Program FilesCommon FilesCrypto ProAppCompatcpschan.dll |

| 48 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpschan.dll |

| 49 | C:Program FilesCommon FilesCrypto ProAppCompatcpsecur.dll |

| 50 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsecur.dll |

| 51 | C:WindowsSysWOW64cpssl.dll |

| 52 | C:Windowssystem32cpssl.dll |

| 53 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpsslsdk.dll |

| 54 | C:Windowssystem32cpsspap.dll |

| 55 | C:WindowsSysWOW64cpsspap.dll |

| 56 | C:Program FilesCrypto ProCSPcpsuprt.dll |

| 57 | C:Program Files (x86)Crypto ProCSPcpsuprt.dll |

| 58 | C:Program FilesCrypto ProCSPcpui.dll |

| 59 | C:Program Files (x86)Crypto ProCSPcpui.dll |

| 60 | C:Program Files (x86)Crypto ProCSPcpverify.exe |

| 61 | C:Program FilesCommon FilesCrypto ProAppCompatcpwinet.dll |

| 62 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpwinet.dll |

| 63 | C:Program Files (x86)Common FilesCrypto ProAppCompatcpxml5.dll |

| 64 | C:Windowssystem32crypt32.dll |

| 65 | C:WindowsSysWOW64crypt32.dll |

| 66 | C:Windowssystem32cryptsp.dll |

| 67 | C:WindowsSysWOW64cryptsp.dll |

| 68 | C:Program FilesCrypto ProCSPcsptest.exe |

| 69 | C:Program Files (x86)Crypto ProCSPcsptest.exe |

| 70 | C:Program FilesCrypto ProCSPdallas.dll |

| 71 | C:Program Files (x86)Crypto ProCSPdallas.dll |

| 72 | C:Program FilesCommon FilesCrypto ProAppCompatdetoured.dll |

| 73 | C:Program Files (x86)Common FilesCrypto ProAppCompatdetoured.dll |

| 74 | C:Program FilesCrypto ProCSPds199x.dll |

| 75 | C:Program Files (x86)Crypto ProCSPds199x.dll |

| 76 | C:Program FilesCrypto ProCSPdsrf.dll |

| 77 | C:Program Files (x86)Crypto ProCSPdsrf.dll |

| 78 | C:Program FilesCrypto ProCSPemv.dll |

| 79 | C:Program Files (x86)Crypto ProCSPemv.dll |

| 80 | C:Program FilesCrypto ProCSPesmarttoken.dll |

| 81 | C:Program Files (x86)Crypto ProCSPesmarttoken.dll |

| 82 | C:Program FilesCrypto ProCSPesmarttokengost.dll |

| 83 | C:Program Files (x86)Crypto ProCSPesmarttokengost.dll |

| 84 | C:Program FilesCrypto ProCSPetok.dll |

| 85 | C:Program Files (x86)Crypto ProCSPetok.dll |

| 86 | C:Program FilesCrypto ProCSPfat12.dll |

| 87 | C:Program Files (x86)Crypto ProCSPfat12.dll |

| 88 | C:Program Files (x86)Crypto ProCSPgenkpim.exe |

| 89 | C:Windowssystem32inetcomm.dll |

| 90 | C:WindowsSysWOW64inetcomm.dll |

| 91 | C:Program FilesCrypto ProCSPinpaspot.dll |

| 92 | C:Program Files (x86)Crypto ProCSPinpaspot.dll |

| 93 | C:Program FilesCrypto ProCSPisbc.dll |

| 94 | C:Program Files (x86)Crypto ProCSPisbc.dll |

| 95 | C:Program FilesCrypto ProCSPjcard.dll |

| 96 | C:Program Files (x86)Crypto ProCSPjcard.dll |

| 97 | C:Windowssystem32kerberos.dll |

| 98 | C:WindowsSysWOW64kerberos.dll |

| 99 | C:Program FilesCrypto ProCSPkst.dll |

| 100 | C:Program Files (x86)Crypto ProCSPkst.dll |

| 101 | C:Program FilesCrypto ProCSPmskey.dll |

| 102 | C:Program Files (x86)Crypto ProCSPmskey.dll |

| 103 | C:Program FilesCrypto ProCSPnovacard.dll |

| 104 | C:Program Files (x86)Crypto ProCSPnovacard.dll |

| 105 | C:Program FilesCrypto ProCSPpcsc.dll |

| 106 | C:Program Files (x86)Crypto ProCSPpcsc.dll |

| 107 | C:Windowssystem32rastls.dll |

| 108 | C:WindowsSysWOW64rastls.dll |

| 109 | C:Program FilesCrypto ProCSPreg.dll |

| 110 | C:Program Files (x86)Crypto ProCSPreg.dll |

| 111 | C:Program FilesCrypto ProCSPric.dll |

| 112 | C:Program Files (x86)Crypto ProCSPric.dll |

| 113 | C:Program FilesCrypto ProCSProsan.dll |

| 114 | C:Program Files (x86)Crypto ProCSProsan.dll |

| 115 | C:Program FilesCrypto ProCSPrtSupCP.dll |

| 116 | C:Program Files (x86)Crypto ProCSPrtSupCP.dll |

| 117 | C:Program FilesCrypto ProCSPsable.dll |

| 118 | C:Program Files (x86)Crypto ProCSPsable.dll |

| 119 | C:Program FilesCrypto ProCSPsafenet.dll |

| 120 | C:Program Files (x86)Crypto ProCSPsafenet.dll |

| 121 | C:Windowssystem32schannel.dll |

| 122 | C:WindowsSysWOW64schannel.dll |

| 123 | C:Program FilesCrypto ProCSPsnet.dll |

| 124 | C:Program Files (x86)Crypto ProCSPsnet.dll |

| 125 | C:Windowssystem32sspicli.dll |

| 126 | C:WindowsSysWOW64sspicli.dll |

| 127 | C:Windowssystem32wininet.dll |

| 128 | C:WindowsSysWOW64wininet.dll |

| 129 | C:Program Files (x86)Crypto ProCSPwipefile.exe |

Перечень файлов Dr.Web

C:Program Filesdrwebspideragent_adm.exe

| 1 | C:Program FilesCommon FilesAVDr.Web Anti-virusupgrade.exe |

| 2 | C:Program FilesCommon FilesDoctor WebScanning Engineccsdk.dll |

| 3 | C:Program FilesCommon FilesDoctor WebScanning Enginedrweb32.dll |

| 4 | C:Program FilesCommon FilesDoctor WebScanning Enginedwantispam.exe |

| 5 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkapi.dll |

| 6 | C:Program FilesCommon FilesDoctor WebScanning Enginedwarkdaemon.exe |

| 7 | C:Program FilesCommon FilesDoctor WebScanning Enginedwengine.exe |

| 8 | C:Program FilesCommon FilesDoctor WebScanning Enginedwinctl.dll |

| 9 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrlib.dll |

| 10 | C:Program FilesCommon FilesDoctor WebScanning Enginedwqrui.exe |

| 11 | C:Program FilesCommon FilesDoctor WebScanning Enginedwwatcher.exe |

| 12 | C:Program FilesCommon FilesDoctor WebUpdaterdrwupsrv.exe |

| 13 | C:Program Filesdrwsxtn.dll |

| 14 | C:Program Filesdrwsxtn64.dll |

| 15 | C:Program Filesdrwebdwnetfilter.exe |

| 16 | C:Program Filesdrwebdwscancl.exe |

| 17 | C:Program Filesdrwebdwscanner.exe |

| 18 | C:Program Filesdrwebdwservice.exe |

| 19 | C:Program Filesdrwebdwsewsc.exe |

| 20 | C:Program Filesdrwebdwsysinfo.dll |

| 21 | C:Program Filesdrwebdwsysinfo.exe |

| 22 | C:ProgramFilesdrwebspideragent.exe |

Содержание

- После установки Dallos Lock не могу авторизоваться

- База знаний

- База знаний по категориям

- К предыдущему меню

- Dallas Lock 7.7 — Форум по вопросам информационной безопасности

- Dallas Lock 7.7 — Форум по вопросам информационной безопасности

- Настройка СЗИ Dallas Lock версии 8-К

- Настройка СЗИ Dallas Lock версии 8-К

После установки Dallos Lock не могу авторизоваться

Синий экран после установки Dallas Lock’a

Всем доброго времени суток! Столкнулся с необходимостью установки СЗИ, было предложено установить.

HP Pavilion dr7 после падения включается куллер шумит 4раза пикает и моргают cap lock и num lock(после удара)

Помогите пожалуйста запустить,срочно нужна информация,подключаю к монитору непомагает,но раз 5 он.

После установки VipNet Client’a и Dallas Lock’a перестали запускаться некоторые программы

После установки VipNet Client’a и Dallas Lock’a перестали запускаться некоторые программы. .

Acer aspire 5552G-N974G64Mikk Проблема с Caps Lock, Num Lock, Scroll Lock

Вообщем у меня такая же проблемма https://www.cyberforum.ru/notebooks/thread552722.html .

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь или здесь.

Помогите решить задачку на турбо си Выводить на экран в символическом виде состояние NUM LOCK.

Работа с клавиатурой (клавиши num lock, caps lock, scroll lock)

определить состояние статуса клавиш » num lock, caps lock,scroll lock » с отображением и их.

Не могу подключиться после установки Oracle 9.2

Помогите разобраться, пожалуйста. Задача: поставить сервер на новую машину. Заодно решено.

После установки 7-ки не могу настроить звук

ПРИВЕТ ВСЕМ! после установки 7-ки не могу настроить звук на компе звуковой платы нет , материнка.

После установки Windows, не могу открыть флешку

Доброго дня всем . Помогите пожалуйста с не большой проблемой в переустановке Виндовс. Суть.

База знаний

База знаний по категориям

К предыдущему меню

После установки Dallas Lock 8.0 на Windows 10 при авторизации в ОС отображается сообщение «Служба профилей пользователей препятствует входу в систему»

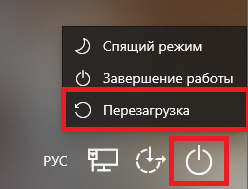

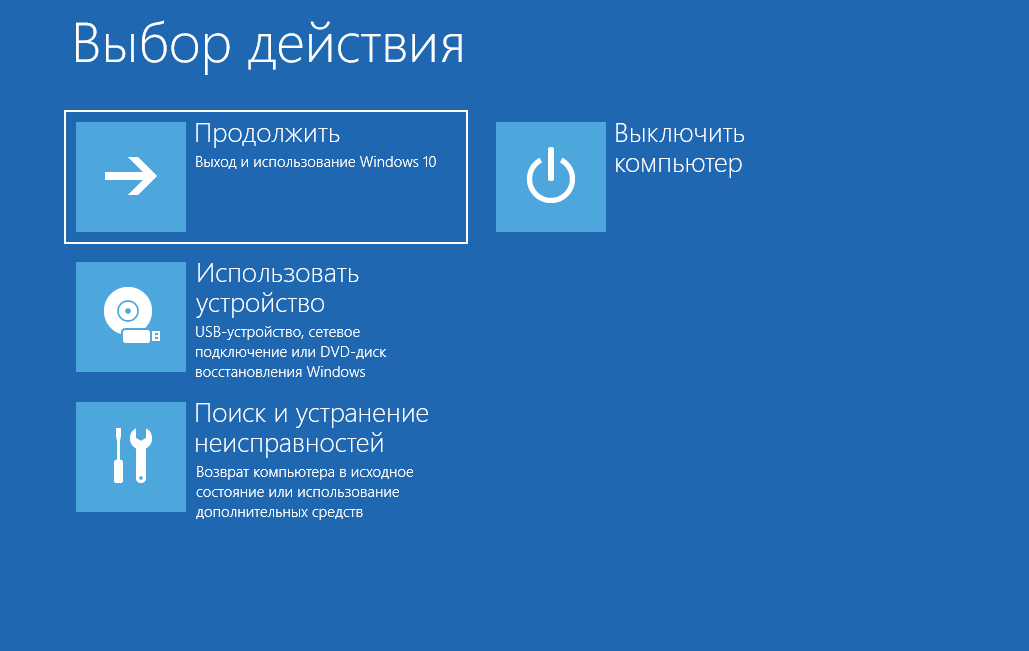

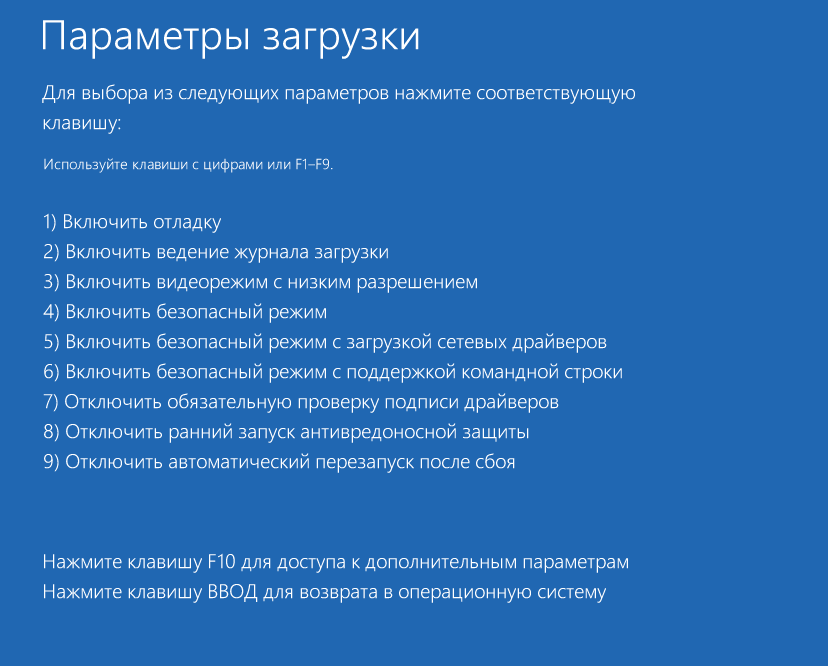

- Необходимо запустить ОС в безопасном режиме. Для Windows 10 это можно сделать следующим образом:

- в меню вариантов завершения работы нажать «Перезагрузка» и одновременно с этим действием нажать и удерживать клавишу «Shift»

- дождаться пока ОС загрузит окно режима выбора действий ОС

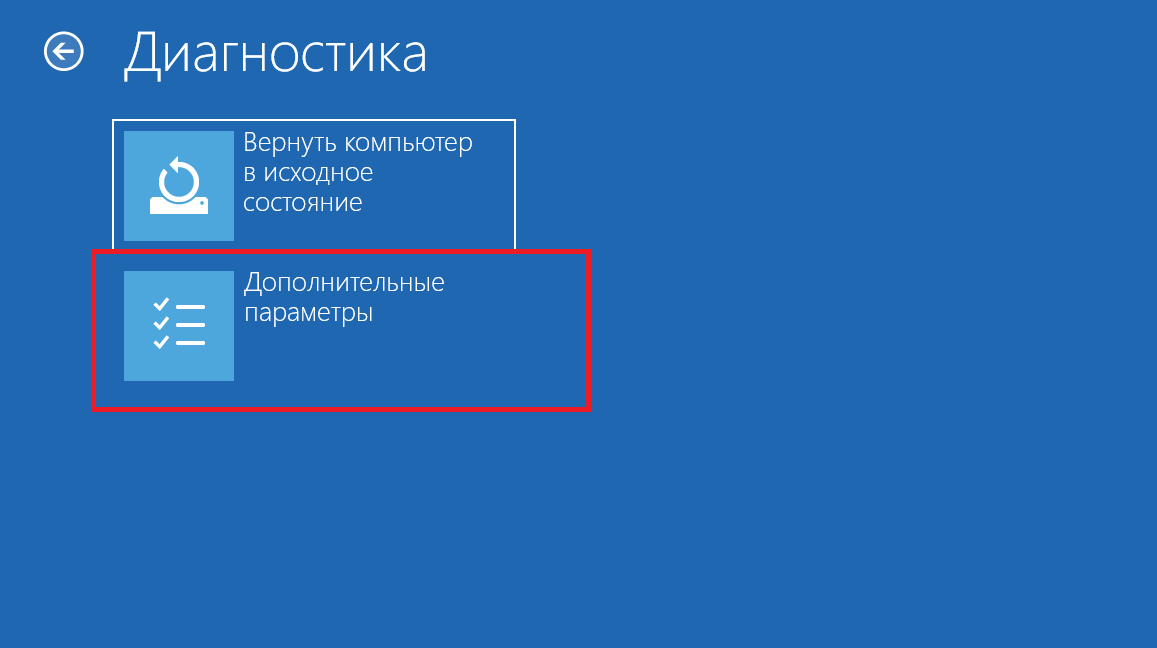

- выбрать пункт «Поиск и устранение неисправностей»

- в открывшемся окне выбрать пункт «Дополнительные параметры»

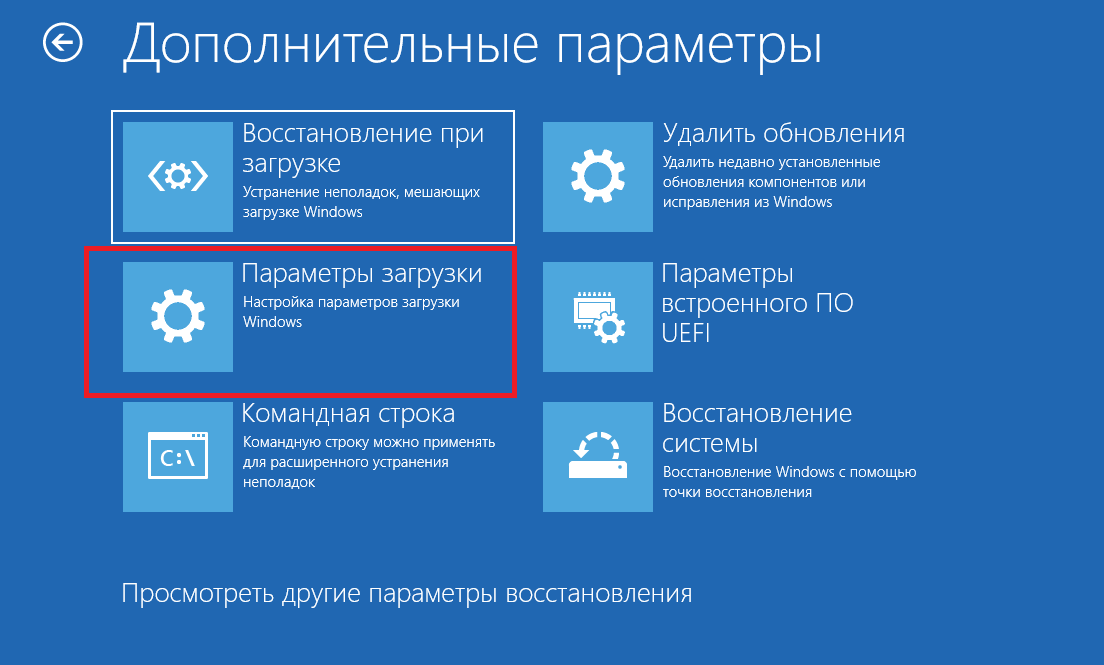

- в открывшемся окне выбрать пункт «Параметры загрузки»

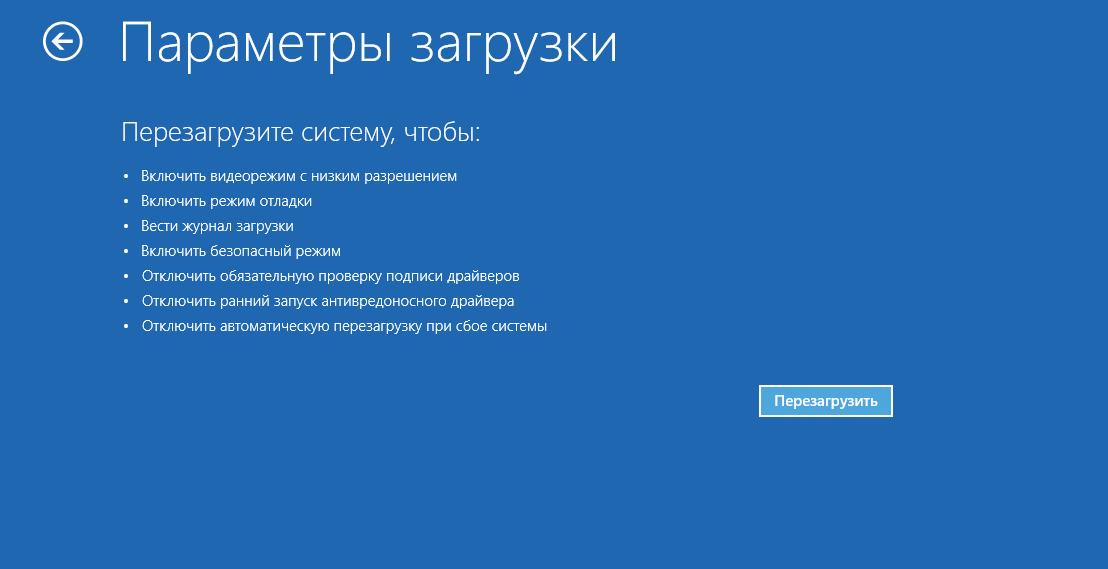

- в открывшемся окне выбрать пункт «Перезагрузить»

- после перезагрузки отобразится окно выбора вариантов загрузки

- нажать клавишу F4

2. После того как ОС загрузится в безопасном режиме, авторизоваться в ОС под пользователем

суперадминистратором.

3. Запустить оболочку администратора Dallas Lock 8.0.

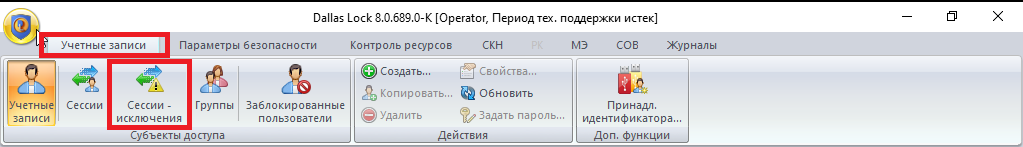

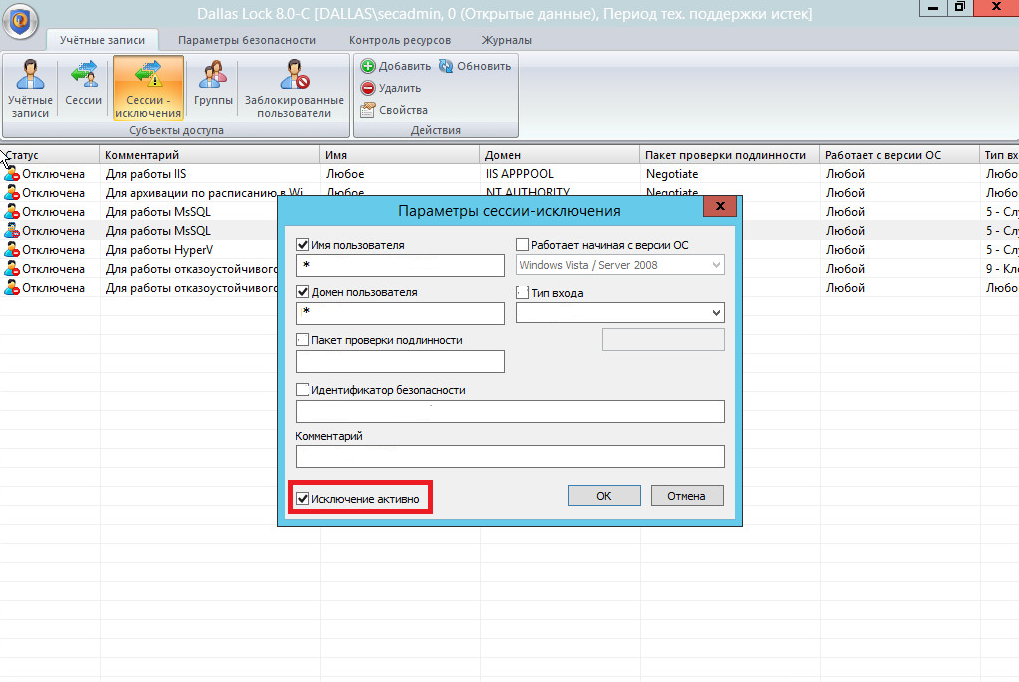

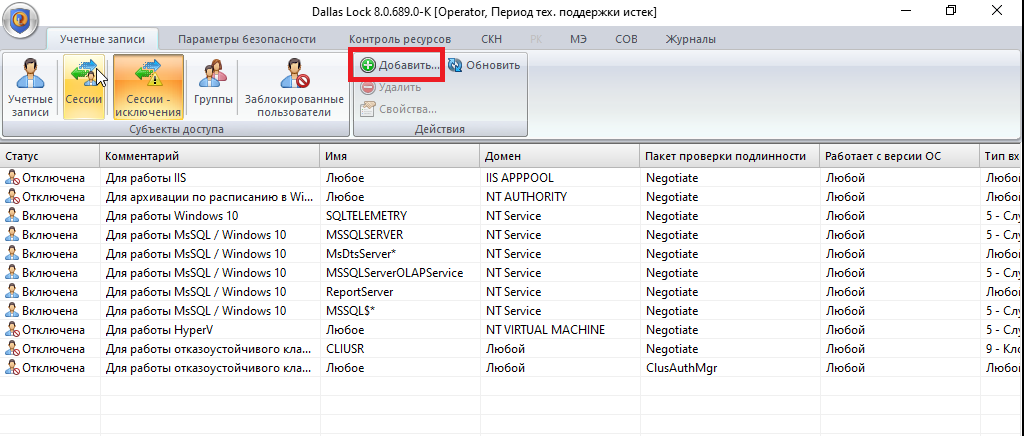

4. Выбрать вкладку «Учетные записи» -> «Сессии-исключения».

5. Нажать кнопку «Добавить».

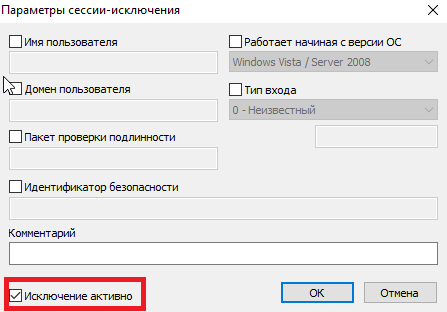

6. В открывшемся окне установить флаг «Исключение активно», остальные флаги не устанавливать, нажать кнопку «ОК».

7. Выполнить перезагрузку ОС в обычном режиме, ошибка повторяться не будет.

Dallas Lock 7.7 — Форум по вопросам информационной безопасности

Dallas Lock 7.7 — Форум по вопросам информационной безопасности

| Автор: вредный | 30305 | 02.08.2011 06:24 |

| Автор: Абыр! | 30327 | 02.08.2011 19:15 |

| Автор: вредный | 30330 | 03.08.2011 06:22 |

| Автор: Валг | 30336 | 03.08.2011 12:16 |

Имеется Windows XP Pro Rus sp3. Установлен Dallas Lock 7.7.

1. Периодически выбивает в BSOD. Без СЗИ -работает без проблем.

2. Через 3 месяца после эксплуатации перестал загружаться рабочий стол.

Это у меня. Ставил представитель компании, которая нам его поставляла.

3. На некоторых компьютерах стал отключать доступ к принтеру по сети. При попытке изменить настройки принтера (как указано в инструкции к программе) пишет, что не удается изменить настройки принтера. Пробовал от имени администратора домена, от локального администратора (которым дал полный доступ на принтер). Бесполезно.

В чем может быть причина?

| Автор: Gosha , trczn | 30486 | 10.08.2011 16:40 |

| Автор: sekira | 30490 | 10.08.2011 21:11 |

1. После установки DL 7.7. проблемы наблюдались с BSOD? Если нет, то нужно смотреть логи, вполне вероятно, что BSOD появился из-за нарушения правил ЗПС, частенько это бывает с антивирусами.

Можно попробовать погонять комп в мягком режиме, если BSODы повторяются, то

это не даалас.

2. Читаем логи, само по себе это произойти не могло.

Звоните сначала тому кто ставил.

| Автор: Комрад | 30492 | 10.08.2011 21:42 |

1. Началось примерно через месяц после установки. Но и при установке возникла какая то проблема, поэтому сразу поствили «Мягкий» режим.

2. Читать логи поздно, т.к. на время снес Dallas Lock. , т.к. восстановление не помогло.

И еще, при запуске какой-либо консоли пакета администрирования windows2003 server, система выдавала сообщение, что не найден запрашиваемый контроллер домена и т.д. и т.п. Либо находил его. но минуты через 2-3. После удаления СЗИ проблемы все исчезли.

Тому, кто ставил естественно позвоню, но после того, как выйдет из отпуска человек в управлении, который непосредственно с ним связан. У меня данных о них нет 🙁

| Автор: Gosha , trczn | 30506 | 11.08.2011 11:36 |

1. Поздравляю вас сильно надули. Мягкий режим используется только для настройки. Как только вы его включаете целесообразность применения Далласа падает почти до нуля.

2. Снесли Даллас -прощай аттестат соответсвия — если он конечно был. В виндовсе можно покопаться в логах. Если даллас именно что удалили- то зря. В далласе есть аварийное снятие защиты.

У вас сервер безопасности, я надеюсь, стоит не на контроллере домена?

Кто-то же в управлении остался вместо человека- пусть он и разгребает ситуацию.

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| Автор: Комрад | 30509 | 11.08.2011 12:32 |

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:Program Files | Полный

доступ |

Чтение и выполнение

доступ |

|

| 3 | Место хранения защищаемой информации | C:secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:Program FilesCrypto Pro

C:Program Files (x86)Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:Program FilesViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:Program FilesViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:Program Filesdrweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z: | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E: | Чтение

Запись |

Чтение

Запись |

Чтение

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files); 2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие; 3 К операциям записи так же относят модификацию, удаление и изменение прав доступа; 4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми. Создание локального пользователя Для создания нового пользователя в системе защиты необходимо:

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

На вкладке «Общие» требуется ввести следующие параметры: полное имя; Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение». Перечень файлов VipNet Client и VipNet CSP. Читайте также: Лучшие иконки для linux mint 2020 Adblock |

Главная » Microsoft Word » Обход правил разграничения доступа в средствах защиты от НСД

Отключение Dallas lock 8 через командную строку 2020

В процессе аттестации приличного количества АРМ по требованиям ФСТЭК приняли решение «ускорить» процесс залива компов через клонирование системы. Использовали Acronis, клонировали Windows 10 Pro в составе со всем входящим в состав аттестации ПО. Ошибка пришла откуда не ждали, и даже сотрудники аттестующей организации, помогающие в подготовке АРМ к аттестации ни о чем не предупредили. Как итог ~60% компов в течении трех месяцев вернулись в админскую со слетевшим загрузчиком без возможности восстановления работоспособности стандартными способами. Виной всему стал установленный на момент создания клона системы Dallas Lock 8-K.

p, blockquote 1,0,0,0,0 —>

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из ~40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 —>

Стартовые условия: Windows 10 Pro при загрузке падает сразу в диагностику, восстановления загрузчика не работают, восстановление системы не прокатывает, в безопасный режим загрузиться не можем и всё что нам остаётся — режим командной строки.

p, blockquote 3,0,0,0,0 —>

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 —>

UPD 08.04.2021 — данная инструкция так же подойдёт и для отключения Далласа при ошибке «Разблокировать компьютер может только вошедший пользователь». Ошибка возникает после установки Dallas Lock-K и C на обновлённую до релиза 20H2 десятку. К сожалению, в данный момент единственный способ ставить старый даллас в таком случае — использование LTSC дистрибутива. Можно попробовать попросить у разрабов более свежую версию далласа, если у вас ещё действует код технической поддержки, но лично в нашей организации он уже истёк, а контролирующие органы утверждают что версия без этой ошибки пока не прошла сертификацию…Но всё равно попробуйте запросить свежий дистрибутив.

p, blockquote 5,0,1,0,0 —>

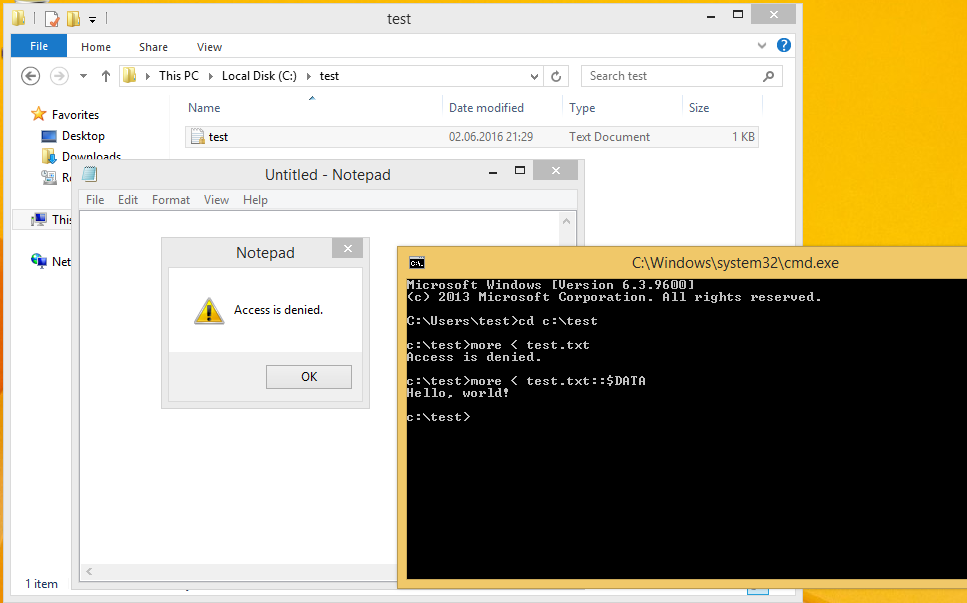

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Этап № 3. Очистка реестра

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Сделать это можно вручную, или воспользовавшись специальной утилитой по очистке реестра DlRestoreSystem, которая находится на диске аварийного восстановления в директории util. Необходимо войти в ОС под учетной записью администратора Windows и запустить файл DlRestoreSystem.exe с диска (Рис_3 ).

После запуска данной утилиты с правами администратора и команды завершения снятия системы Dallas Lock 8.0, будет предложено перезагрузиться. Также в процессе снятия системы защиты будет предложено оставить или удалить системную папку DLLOCK80 с хранящимися в ней журналами и другими конфигурационными файлами. После перезагрузки система защиты Dallas Lock 8.0 будет удалена с компьютера, теперь можно снова запустить её установку. Если по каким либо причинам данный способ аварийного восстановления не сработал, то необходимо воспользоваться аварийным восстановлением в ручном режиме.

После установки Dallos Lock не могу авторизоваться — Windows 10 — Ответ 14657117

Здравствуйте! Не появляется окно авторизации при входе на рабочий стол Windows 10 Pro 1903 после установки Dallos Lock 485.12. На сайте ПО заявлено, что Dallos поддерживает данную версию Windows. Переустанавливал — та же беда. Антивируса нет, и Защитник отключен.

Меню пользователя @ Ruslan501

Синий экран после установки Dallas Lock’a

Всем доброго времени суток! Столкнулся с необходимостью установки СЗИ, было предложено установить.

HP Pavilion dr7 после падения включается куллер шумит 4раза пикает и моргают cap lock и num lock(после удара)

Помогите пожалуйста запустить,срочно нужна информация,подключаю к монитору непомагает,но раз 5 он.

После установки VipNet Client’a и Dallas Lock’a перестали запускаться некоторые программы

После установки VipNet Client’a и Dallas Lock’a перестали запускаться некоторые программы. .

Acer aspire 5552G-N974G64Mikk Проблема с Caps Lock, Num Lock, Scroll Lock

Вообщем у меня такая же проблемма https://www.cyberforum.ru/notebooks/thread552722.html .

Вывести на экран в символическом виде состояние NUM LOCK, CAPS LOCK и SCROLL LOCK

Помогите решить задачку на турбо си Выводить на экран в символическом виде состояние NUM LOCK.

Работа с клавиатурой (клавиши num lock, caps lock, scroll lock)

определить состояние статуса клавиш » num lock, caps lock,scroll lock » с отображением и их.

Не могу подключиться после установки Oracle 9.2

Помогите разобраться, пожалуйста. Задача: поставить сервер на новую машину. Заодно решено.

После установки 7-ки не могу настроить звук

ПРИВЕТ ВСЕМ! после установки 7-ки не могу настроить звук на компе звуковой платы нет , материнка.

После установки Windows, не могу открыть флешку

Доброго дня всем . Помогите пожалуйста с не большой проблемой в переустановке Виндовс. Суть.

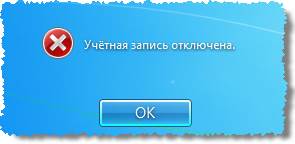

Ошибки, возникающие при входе в систему

Попытка входа пользователя на защищенный компьютер может быть неудачной, к чему приводит ряд событий. При этом на экран могут выводиться сообщения о характере события, или соответствующие сообщения предупреждающего характера.

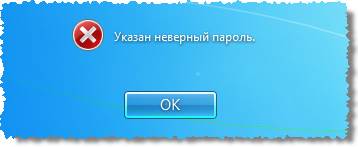

Если введенный пароль неверен, то на экране появится сообщение об ошибке, после чего система предоставит возможность повторно ввести имя и пароль (рис. 8).

Рис. 8. Сообщение системы при вводе неправильного пароля

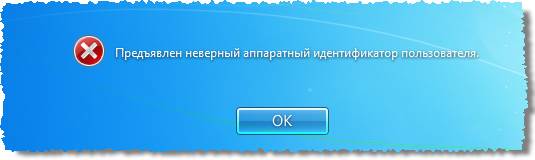

Подобное сообщение появится и при предъявлении неверного аппаратного идентификатора или, когда зарегистрированный за пользователем идентификатор не предъявлен вообще (рис. 9).

Рис. 9. Сообщение системы при неверном идентификаторе

Возможна ситуация, при которой пользователь забыл свой пароль. В этом случае он также должен обратиться к администратору, который имеет право назначить пользователю новый пароль.

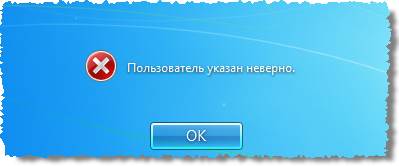

Так же при ошибочном вводе данных в поле имени или домена могут возникнуть соответствующие сообщения (рис. 10).

Рис. 10. Ошибка авторизации

Администратор может отключить учетную запись, тогда при авторизации, система выведет соответствующее предупреждение (рис. 11).

Рис. 11. Сообщение системы при отключенной учетной записи

В такой ситуации необходимо обратиться к администратору системы защиты. При проблеме подключения по локальной сети или других может возникнуть ошибка авторизации доменных пользователей (рис. 12).

Рис. 12. Ошибка при вводе имени домена

В этом случае необходимо обратиться к администратору безопасности.

На этапе загрузки компьютера осуществляется контроль целостности аппаратно-программной среды BIOS, поэтому может быть выведено предупреждение о нарушении данных параметров.

После ввода имени и пароля на этапе загрузки компьютера на экране может появиться предупреждение о том, что нарушен контроль целостности (рис. 13).

Рис. 13. Сообщение системы при входе

При обнаружении нарушения целостности политиками безопасности пользователю может быть запрещен вход в операционную систему (в этом случае система защиты блокирует процесс входа) или разрешить продолжить вход после вывода предупреждающего сообщения. В обоих случаях пользователю следует обратиться к администратору.

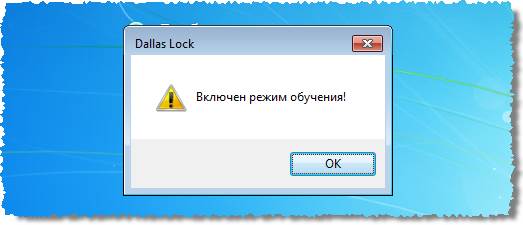

В некоторых случаях администратором безопасности может быть задан особый механизм контроля доступа к информационным ресурсам, так называемый «мягкий» режим контроля доступа. При включенном «мягком» режиме проверяются все права доступа пользователем к ресурсам и программам, сообщения о запрете при попытке произвести запрещенную политиками безопасности операцию заносятся в журнал системы защиты, и в тоже время доступ к запрещенным объектам предоставляется, не смотря на запрет.

При включенном «мягком» режиме при загрузке операционной системы пользователь может увидеть предупреждающее сообщение системы (рис. 14).

Рис. 14. Сообщение системы при загрузке ОС в «мягком режиме»

Подобное сообщение при загрузке операционной системы можно также увидеть, если администратор включил, так называемый «режим обучения» (рис. 15).

Рис. 15. Сообщение системы при включенном режиме обучения

При появлении такого предупреждения следует нажать клавишу «Enter». Вход и работа на рабочей станции в этом случае будут возможны, ошибки никакой не происходит.

Внимание! При всех возникающих проблемных ситуациях следует обращаться к администратору безопасности.

ЗАВЕРШЕНИЕ СЕАНСА РАБОТЫ

Завершение работы

При завершении сеанса работы пользователя на компьютере, например в конце рабочего дня, необходимо выполнить стандартное выключение компьютера. Для этого нужно:

1. Сохранить все данные и завершить работу всех приложений, так как выключение не сохраняет результатов работы.

2. В меню «Пуск» в нижнем правом углу нажать кнопку «Завершение работы».

3. После нажатия кнопки «Завершение работы» компьютер закрывает все открытые программы, вместе с самой ОС Windows, а затем полностью выключает компьютер и монитор.

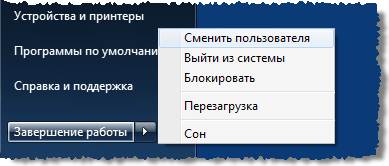

Смена пользователя

Возможно, что завершение сеанса пользователя необходимо для смены пользователя компьютера, то есть для входа на данный компьютер под другой учетной записью.

Для завершения сеанса и смены пользователя, в зависимости от версии операционной системы, необходимо сделать следующее:

1. В ОС Windows 7 в меню «Пуск» в нижнем правом углу нажать вызов меню возле кнопки «Завершение работы» и выбрать пункт «Сменить пользователя» (рис. 16).

Рис. 16. Смена пользователя в ОС Windows 7

2. В ОС Windows XP в меню «Пуск» в нижнем правом углу нажать кнопку «Завершение работы» и в появившемся окне выбрать пункт меню «Завершение сеанса …» (рис. 17).

Рис. 17. Смена пользователя в ОС Windows XP

Сеанс текущего пользователя будет завершен, а на экране появится диалог для повторного входа в систему.

Внимание! При смене сеанса пользователя, хотя выход пользователя и происходит, но на компьютере продолжают работать все запущенные им приложения, и в случае завершения работы компьютера одним из пользователей система выведет предупреждение.

Перед сменой пользователя рекомендуется сохранить все необходимые данные и закончить работу приложений, так как администратором безопасности в системе Dallas Lock 8.0‑K может быть включен режим запрета смены пользователя без перезагрузки компьютера.

В этом случае, при смене пользователя, операционная система автоматически завершит работу и выполнит перезагрузку (рис. 18).

Рис. 18. Автоматическая перезагрузка при смене пользователя

Несохраненные другими пользователями результаты работы в этом случае не сохранятся.

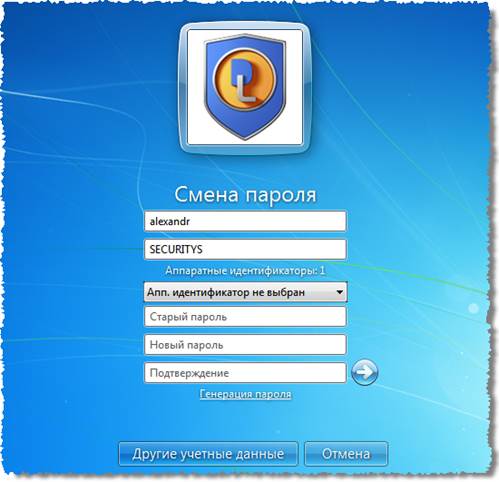

СМЕНА ПАРОЛЯ

Пользователь может самостоятельно сменить свой пароль для авторизации.

1. Для этого, после входа в операционную систему, необходимо нажать комбинацию клавиш «Ctr-Alt-Del» и выбрать операцию «Сменить пароль» (рис. 19).

Рис. 19. Меню действий

На экране появится диалоговое окно, предлагающее ввести данные для смены пароля (рис. 20).

Рис. 20. Экран смены пароля в Windows 7

2. В открывшемся диалоговом окне необходимо ввести в соответствующие поля имя пользователя, имя домена (для доменного пользователя, для локального – оставить это поле пустым), старый пароль, новый пароль и подтверждение нового пароля.

|

Примечание. Если текущему пользователю назначен аппаратный идентификатор, на который записаны авторизационные данные, то при смене пароля, помимо заполнения других полей, необходимо предъявить идентификатор и ввести Pin-код пользователя идентификатора. |

3. Для создания пароля, отвечающего всем требованиям параметров безопасности, можно воспользоваться помощью генератора паролей системы защиты. Для этого нажать поле с надписью «Генерация пароля». Система автоматически создаст уникальный пароль, значение которого необходимо ввести в поля «Новый пароль» и «Повтор».

4. Далее нажать кнопку «ОК», для сохранения нового пароля, или кнопку «Отмена».

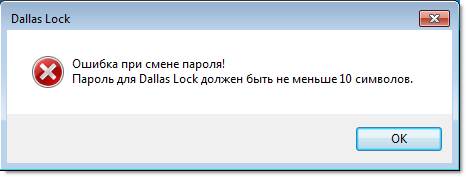

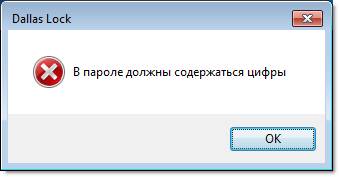

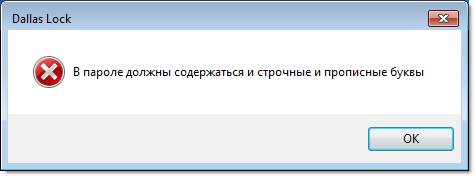

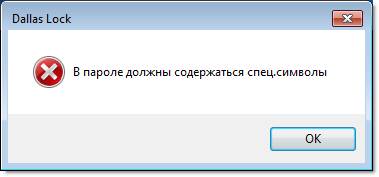

В соответствии с политиками безопасности в системе могут быть включены настройки сложности паролей. Сложные пароли при их регулярной смене снижают вероятность успешной атаки на пароль. Поэтому при смене пароля пользователю необходимо выяснить у администратора безопасности дополнительные требования для установления паролей. К таким требованиям относятся:

минимальная длина пароля (количество символов);

необходимое наличие цифр;

необходимое наличие спецсимволов (*, #, @, %, ^, & и пр.);

необходимое наличие строчных и прописных букв;

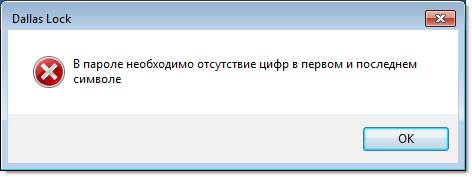

необходимое отсутствие цифры в первом и последнем символе;

необходимое изменение пароля не меньше чем на определенное количество символов, в отличие от предыдущего пароля.

В соответствии с тем, какие из параметров включены, при смене пароля, на экране могут возникать сообщения об ошибках (рис. 21- рис. 25).

Рис. 21. Ошибка при смене пароля. Количество символов

Рис. 22. Ошибка при смене пароля. Наличие цифр

Рис. 23. Ошибка при смене пароля. Наличие заглавных букв

Рис. 24. Ошибка при смене пароля. Наличие спецсимволов

Рис. 25. Ошибка при смене пароля. Необходимость отсутствия цифр

При возникновении подобных сообщений необходимо изменить пароль в соответствии с требованиями администратора безопасности.

Так же может возникнуть сообщение системы о том, что пароль не может быть изменен (рис. 26).

Рис. 26. Сообщение системы при смене пароля

Появление этого сообщения означает, что администратор запретил данному пользователю самостоятельно менять пароль. В этом случае необходимо обратиться к администратору безопасности системы защиты.

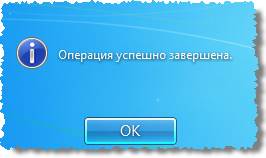

Если все требования соблюдены, то пароль пользователя в системе будет успешно сменен, и система выведет соответствующее сообщение (рис. 27).

Рис. 27. Успешная смена пароля

Далее вход пользователя на защищенную системой Dallas Lock 8.0‑K рабочую станцию будет осуществляться с новым паролем.

БЛОКИРОВКА КОМПЬЮТЕРА

В некоторых случаях, возникает необходимость временно заблокировать компьютер, без завершения сеанса работы пользователя. Заблокировать защищенный системой защиты компьютер можно 3-мя способами:

1. Дважды кликнуть правой клавишей мыши на желтый значок в виде замочка, который находится в нижнем правом углу экрана рядом с часами (рис. 28).

Рис. 28. Значок блокировки на панели задач

2. Нажать комбинацию клавиш «Win» + «L».

3. Нажать комбинацию клавиш «Ctr+Alt+Del» и на появившемся экране системы выбрать кнопку «Блокировать компьютер» (рис. 29).

Рис. 29. Меню блокировки экрана

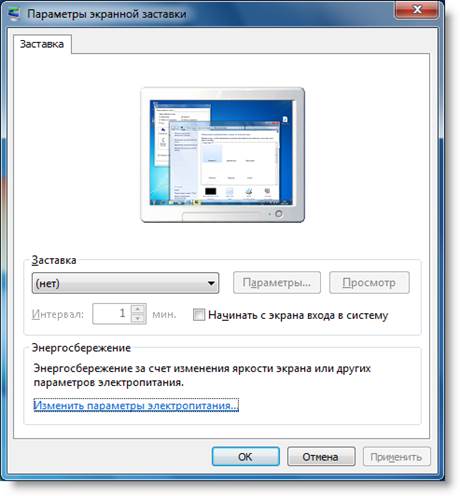

Кроме того, компьютер может заблокироваться автоматически по истечении заданного периода неактивности пользователя. Период неактивности, после которого компьютер будет автоматически заблокирован, задается стандартными средствами операционной системы (рис. 30).

Рис. 30. Параметры автоматической блокировки экрана

После того, как компьютер заблокирован, разблокировать его может только пользователь, выполнивший блокировку, либо администратор безопасности. В случае разблокировки компьютера администратором, сеанс работы пользователя будет автоматически завершен.

Для разблокировки компьютера, нужно, как и при авторизации (обычном входе на компьютер), ввести имя пользователя, домен (для доменного пользователя), пароль и предъявить аппаратный идентификатор, если он назначен.

При попытке войти на заблокированный пользователем компьютер под учетной записью другого пользователя, на экране появится предупреждение (рис. 31).

Комментарии (9)

Рекламный блок

Подпишитесь на рассылку

Навигация

Облако тегов

Архив статей

Сейчас обсуждаем

юрий поздеев

admin, Классный у вас сайт, спасибо за работу.

admin, нашел решение, правда, объяснить его не могу. Съемные диски битлокер видит после полного

Гость Владимир

Спасибо! Часто на некоторых сайтах бесплатно раздают платные версии различного ПО, в том числе и

Вархан

как удалить эту кнопку? флаг chrome://flags/#chrome-sharing-hub отсутствует в новой версии хрома и

Гость павел

Воин Санктуария, Конечно лучше, когда деньги есть свободные. Зачем тебе жигули, купи мерса — так

О проекте RemontCompa.ru

RemontCompa — сайт с огромнейшей базой материалов по работе с компьютером и операционной системой Windows. Наш проект создан в 2010 году, мы стояли у истоков современной истории Windows. У нас на сайте вы найдёте материалы по работе с Windows начиная с XP. Мы держим руку на пульсе событий в эволюции Windows, рассказываем о всех важных моментах в жизни операционной системы. Мы стабильно выпускаем мануалы по работе с Windows, делимся советами и секретами. Также у нас содержится множество материалов по аппаратной части работы с компьютером. И мы регулярно публикуем материалы о комплектации ПК, чтобы каждый смог сам собрать свой идеальный компьютер.

Наш сайт – прекрасная находка для тех, кто хочет основательно разобраться в компьютере и Windows, повысить свой уровень пользователя до опытного или профи.

Разделы сайта

Социальные сети

© Copyright © 2010-2021. RemontCompa.ru Копирование материалов сайта запрещено!

Довольно часто возникает такая ошибка, очень не приятная ситуация, особенно когда ты ставишь СЗИ (средства защиты информации) Dallas Lock от НСД (несанкционированный доступ) на компьютере бухгалтера. А ещё не приятнее, если вы не сделали перед этим бэкап (резервную копию).

Так вот, поставил как то Dallas Lock 8k на windows 10 с последними на момент написания поста обновлениями, после перезагрузки появилась ошибка “служба профилей пользователей”. Первое что пришло в голову, запуститься в безопасном режиме и попробовать удалить, чего конечно же Даллас не дал сделать. Потом хотел попробовать запуститься с утилитой dlremove и удалить её, но именно на этой машине не получилось запуститься по ней, причину не знаю, не стал заморачиваться.

Решил удалить Kaspersky (иногда бывают недружелюбия между ними) и поставить заново, благо заранее я делал точку восстановления, чтобы возможно было это сделать. Удалил каспер и поставил Dallas заново, ошибка никуда не исчезла.

РЕШЕНИЕ

В итога попросил помощи у друга и он дал очень ценный совет. Чтобы не возникала такая ошибка, необходимо:

1. У вас обязательно должен быть какой-нибудь другой компьютер. В моем случаи было так, что ошибка появилась на второй машине которую я делал. На первой такой ошибки не было, железки были одинаковые. Так вот, на компьютере, где нет ошибки и всё установилось без проблем, сперва нужно создать одно правило в разделе “Сессии исключения” в Dallas Lock. Заходим в этот раздел, нажимаем правой кнопкой мыши и Создать. Откроется окно создания нового исключения, где нужно проставить знак “*” (звёздочка) в строках Имя пользователя и Домен пользователя и поставить галочки в обе строки, в конце также поставить галочку в “Исключение активно”.

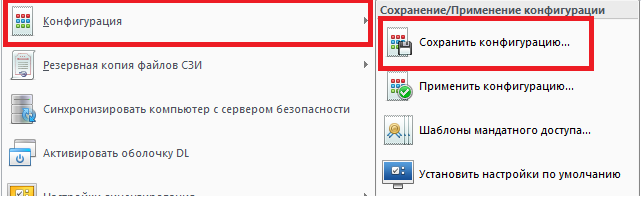

2. Далее необходимо сохранить конфигурацию, для этого нажимаем на значок Dallas в левом верхнем углу и выбираем Конфигурация – Сохранить конфигурацию.

Помните, перед каждой установки Dallas Lock делайте обязательно точку восстановления