I came across an OS, Minibian, where the setuid bit was missing from /bin/su, causing this error, even if the password of the root account was enabled.

On Linux, the only way to become root is to execute a setuid-root file. When you run sudo or su, their setuid bit is set, so the process’ effective user becomes root, then they do the authentiaction already as root! If it fails they exit.

Anyway, here are the symptoms and the fix:

$ su

Password:

su: authentication failure

$ sudo su

# ls -l /bin/su

-rwxr-xr-x 1 root root 31092 Jun 5 2012 /bin/su

# chmod u+s /bin/su

# ls -l /bin/su

-rwsr-xr-x 1 root root 31092 Jun 5 2012 /bin/su

Note the difference: rwx before, rws after.

Содержание

- Предпосылки

- Шаг 1: Установите Xrdp на Ubuntu 20.04

- Установите Xrdp на Ubuntu

- Шаг 2: Настройка Xrdp на Ubuntu 20.04

- Шаг 3: Доступ к удаленному рабочему столу Ubuntu с помощью RDP клиента

- Как исправить черный экран XRDP в Ubuntu

- Заключение

Xrdp — это аналог протокола Microsoft Remote Desktop Protocol (RDP). Если xrdp установлен в системе Linux, пользователи могут удаленно получить доступ к рабочему столу Linux с помощью RDP-клиента. Все это я покажу в этой статье. Его можно совершенно бесплатно скачать и использовать.

Без лишних слов давайте давайте приступим к установке Xrdp на Ubuntu Desktop 20.04 и 18.04.

Предпосылки

В этом руководстве предполагается, что у вас уже установлена Ubuntu 20.04 или Ubuntu 18.04. Если у вас есть минимальная установка без графического интерфейса – то рекомендуется установить среду рабочего стола или GNOME.

Чтобы установить среду рабочего стола Ubuntu, выполните команду:

$ sudo apt install ubuntu-desktop

Шаг 1: Установите Xrdp на Ubuntu 20.04

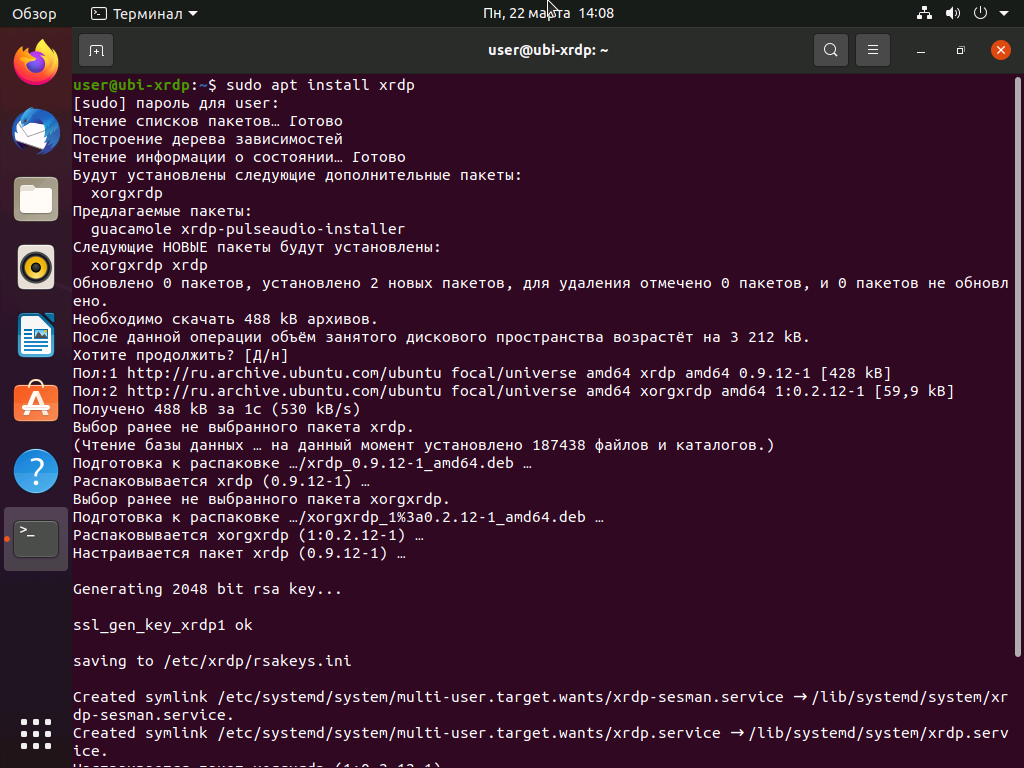

Для начала запустите терминал и выполните следующую команду для установки Xrdp в вашу систему.

$ sudo apt install xrdp

Когда появится запрос, просто нажмите 'Y', а далее нажмите enter, чтобы продолжить установку.

Установите Xrdp на Ubuntu

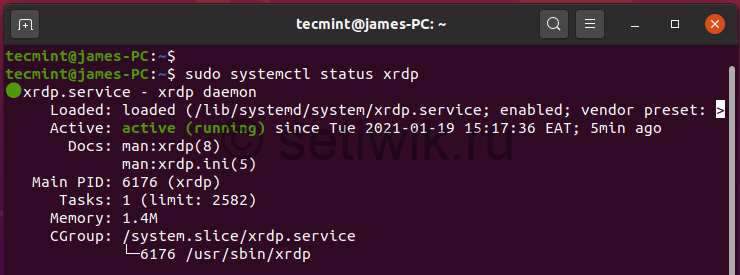

Служба Xrdp запускается автоматически после установки. Для проверки работоспособности сервиса XRDP, выполнив команду:

$ sudo systemctl status xrdp

Данные которые вы видите на рисунке подтверждают, что сервис XRDP работает.

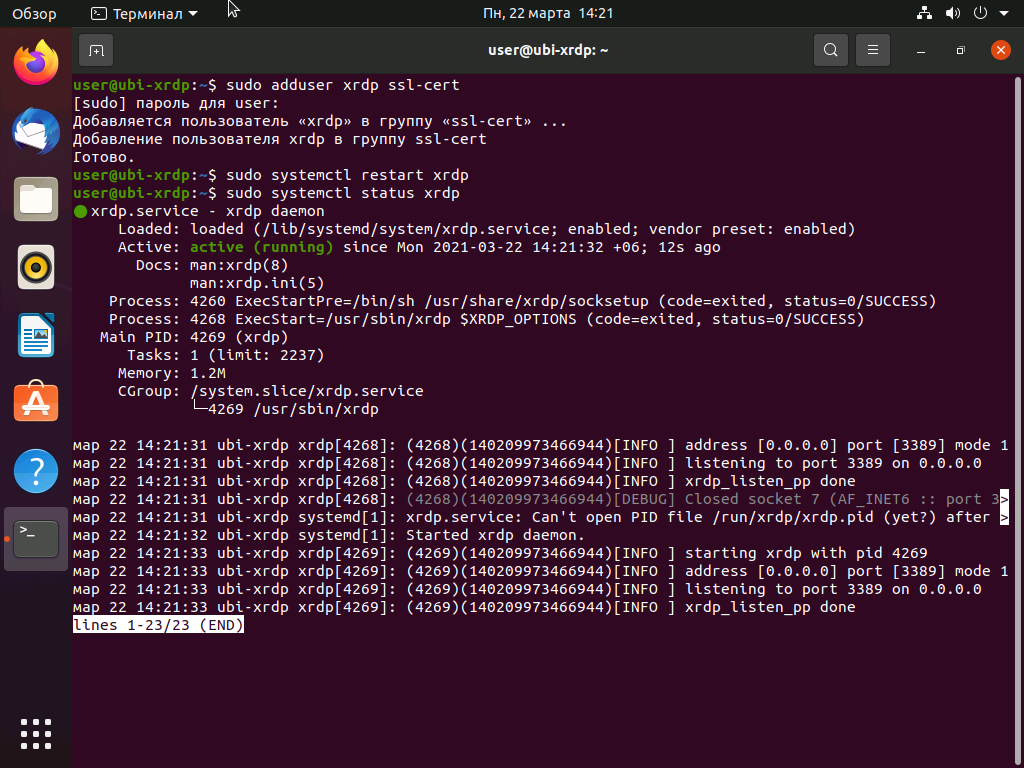

Шаг 2: Настройка Xrdp на Ubuntu 20.04

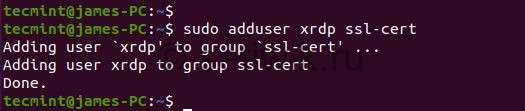

При установке Xrdp ключ SSL сертификата ssl-cert-snakeoil. key помещается в папку /etc/ssl/private/. Нам требуется добавить пользователя xrdp в группу ssl-cert, чтобы сделать файл читаемым для пользователя. Это можно сделать командой:

$ sudo adduser xrdp ssl-cert

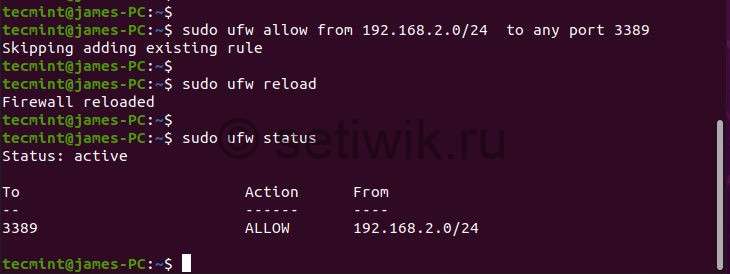

Xrdp прослушивает порт 3389 и если вы находитесь за брандмауэром UFW, то вам нужно открыть порт. Это делается для того чтобы разрешить входящий трафик от клиентов RDP. В этом примере я разрешу трафик на порт 3389 из всей моей подсети в систему Ubuntu.

$ sudo ufw allow from 192.168.2.0/24 to any port 3389

После этого требуется перезагрузить брандмауэр и проверить, открыт ли порт.

$ sudo ufw reload

$ sudo ufw status

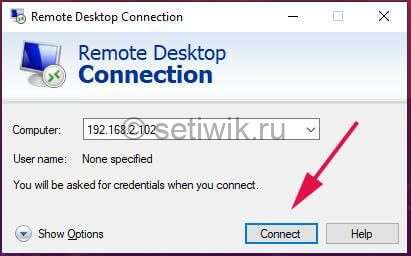

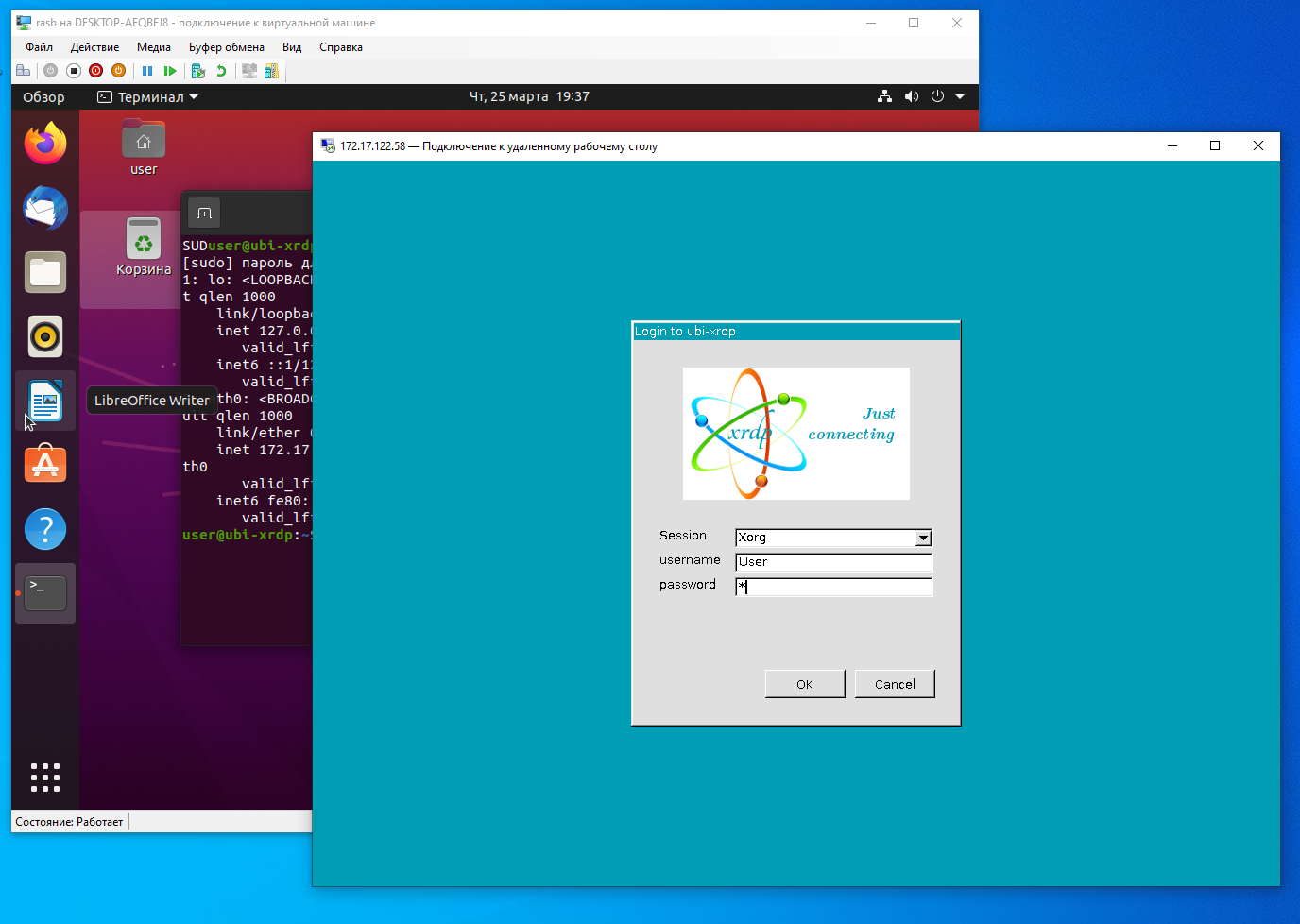

Шаг 3: Доступ к удаленному рабочему столу Ubuntu с помощью RDP клиента

На этом шаге мы попробуем подключится к системе Ubuntu из Windows 10. В этом нам поможет стандартный клиент удаленного рабочего стола (RDP). Но прежде чем продолжить, убедитесь что вы вышли из Ubuntu 20.04. Так как Xrdp поддерживает только один Xsession.

- Запустите RDP клиент на Windows

- Введите IP-адрес удаленной системы

- Нажмите кнопку «Подключиться«.

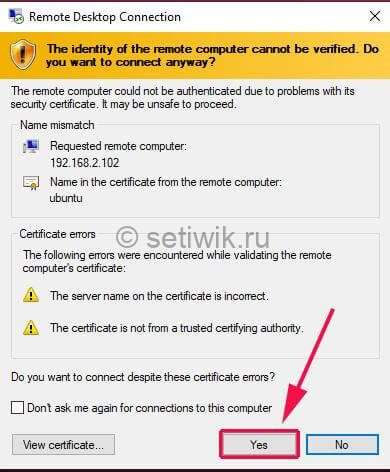

В окне которое требует проверку удаленной системы, игнорируйте ошибки сертификата и нажмите на кнопку «Далее«.

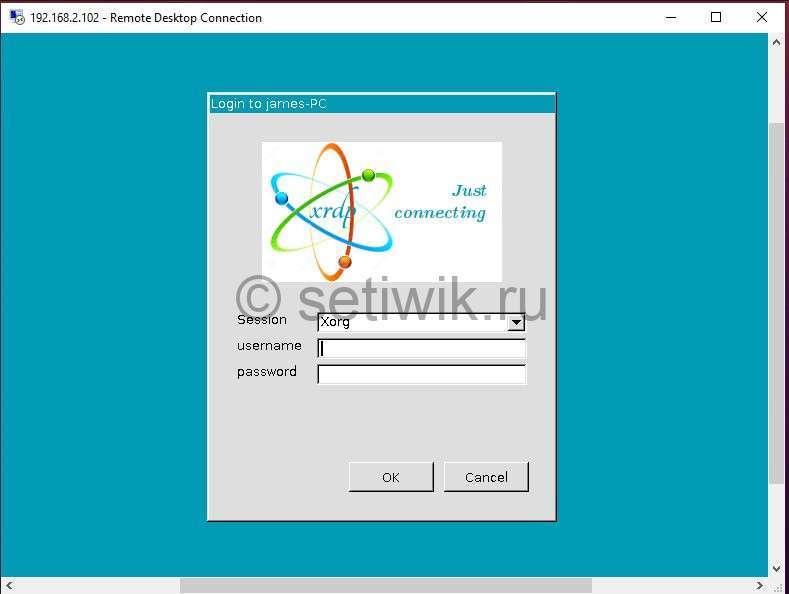

На странице входа в систему Xrdp введите свои учетные данные и нажмите кнопку «Ok«.

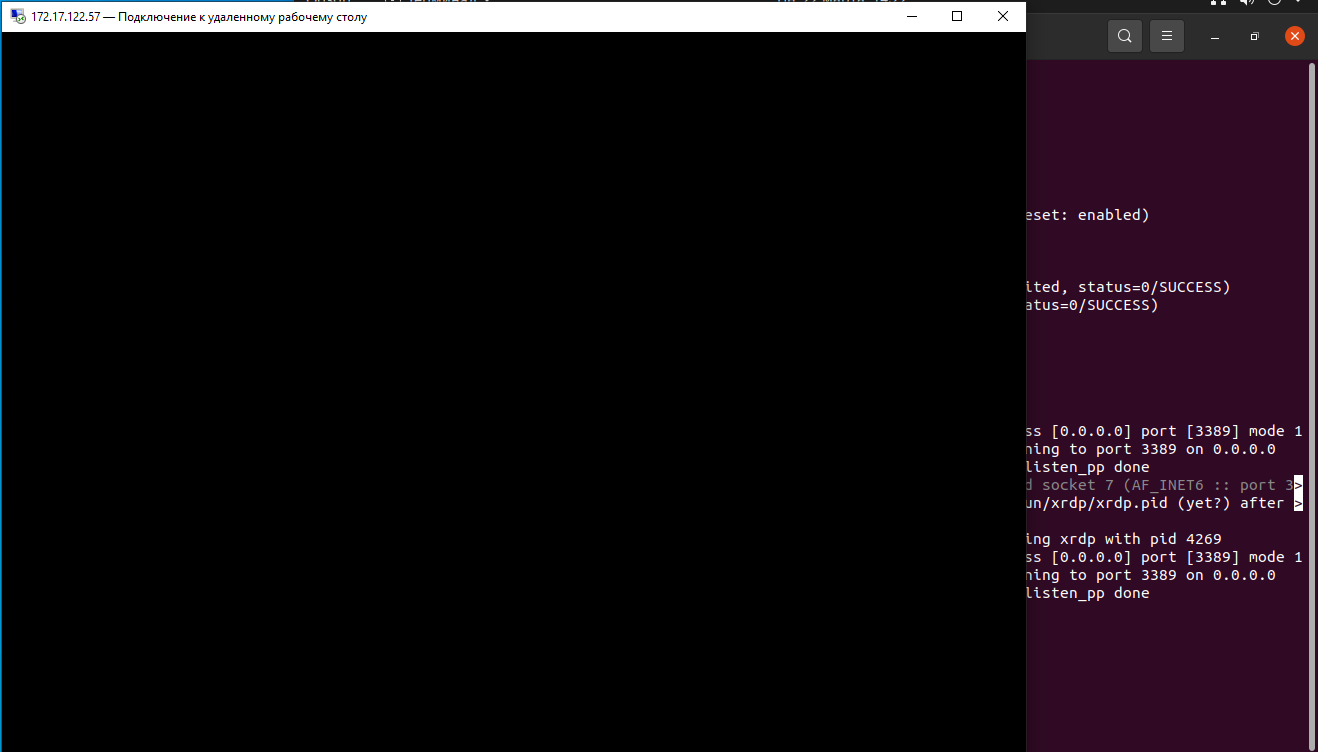

Примечание: в этот момент Вы можете столкнуться с пустым черным экраном вместо фона рабочего стола Ubuntu. Лично я столкнулся с таким багом. После долгих мучений, я нашел вариант как исправить этот баг.

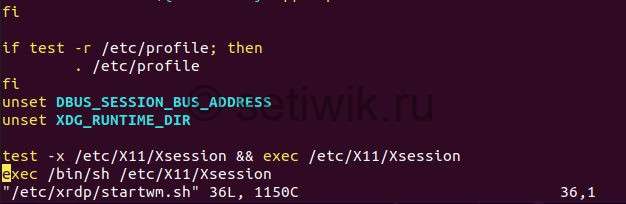

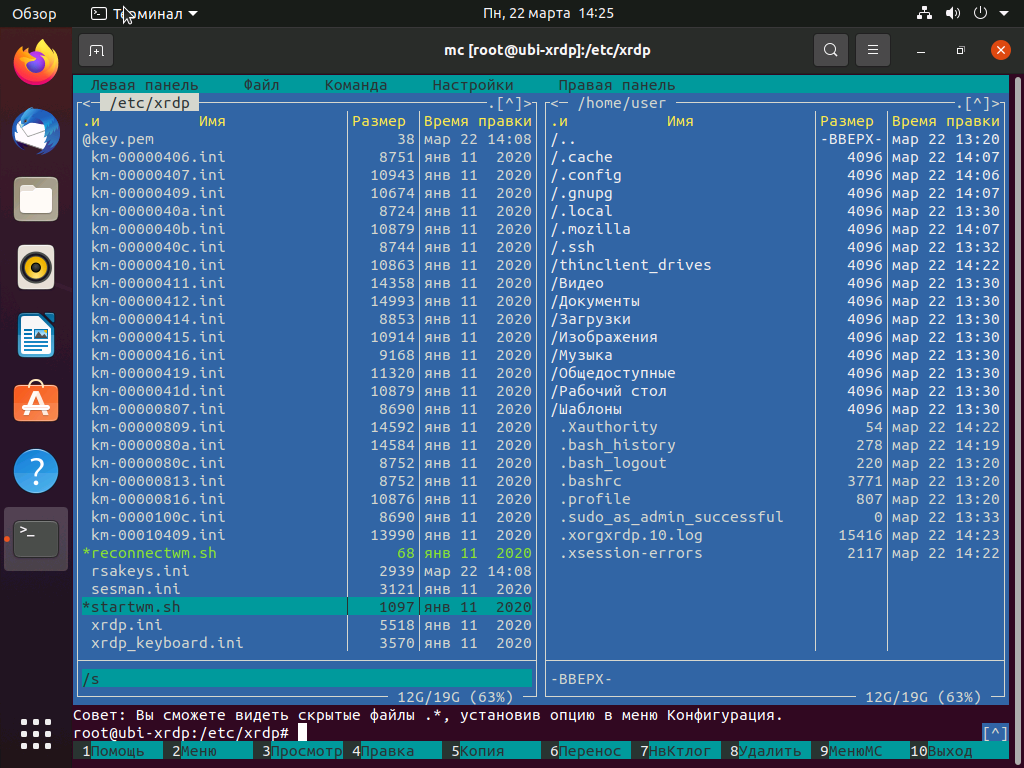

Решение довольно простое. Откройте Ubuntu и отредактируйте /etc/xrdp/startwm.sh сценарий.

$ sudo vim /etc/xrdp/startwm.sh

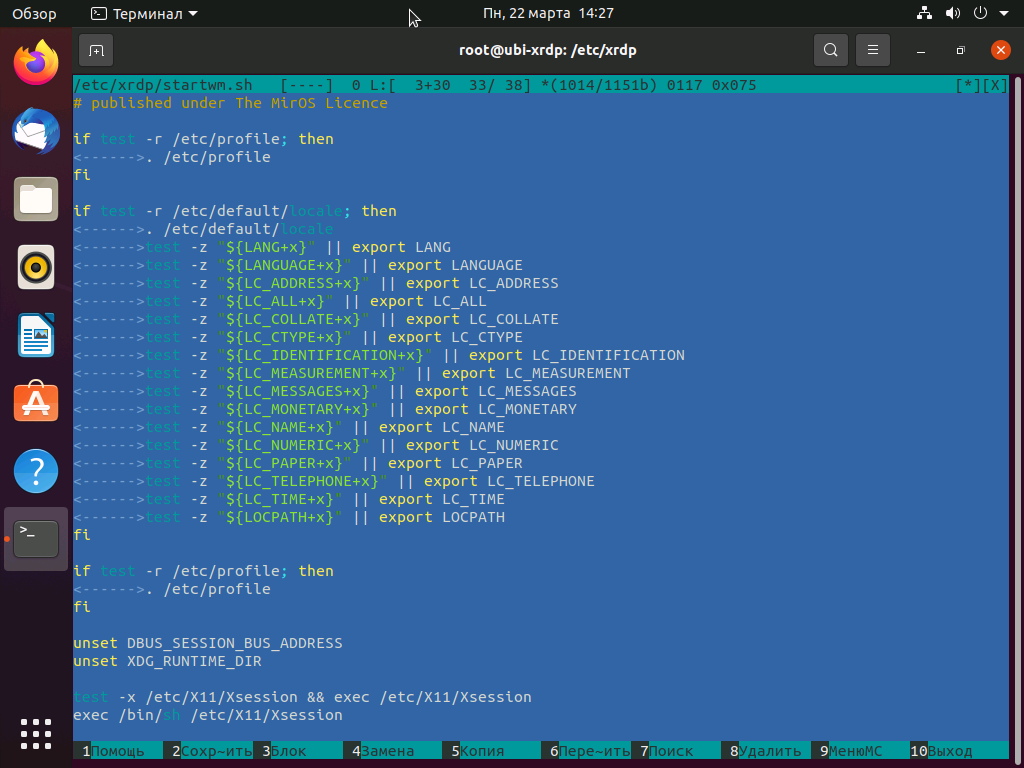

Добавьте эти строки непосредственно перед строками, которые тестируют и выполняют Xsession, как показано на скриншоте ниже.

unset DBUS_SESSION_BUS_ADDRESS

unset XDG_RUNTIME_DIR

Далее требуется сохранить файл и выйдите. Не забудьте перезапуститm службу Xrdp.

$ sudo systemctl restart xrdp

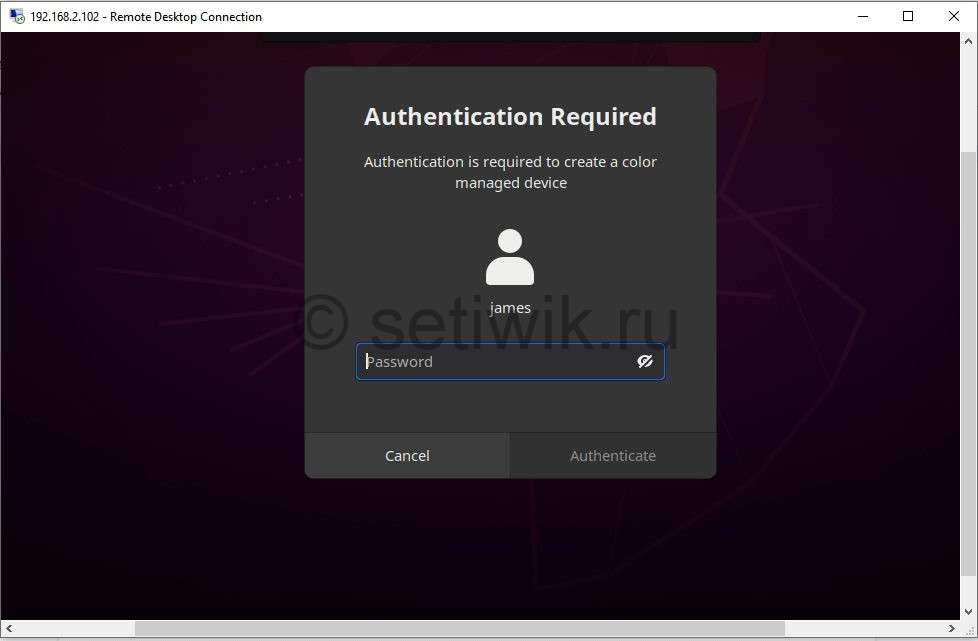

Затем повторно подключитесь. После первоначальной аутентификации вам потребуется пройти повторную аутентификацию, как показано на рисунке.

Введите свои учетные данные и нажмите кнопку «аутентификация«.После проделанного в перейдете на экран стола удаленной системы Ubuntu.

Заключение

Ну вот и все, в этой статье вы узнали Как установить Xrdp на Ubuntu 20.04. Это совсем не сложно и это может сделать даже новичок Linux. Если у вас что-то не получилось или вы нашли ошибку, оставьте комментарий.

1. Remove previously installed xrdp:

$ sudo systemctl disable xrdp

$ sudo systemctl stop xrdp

$ sudo apt purge xrdp

$ sudo apt purge xserver-xorg-core

$ sudo apt purge xserver-xorg-input-all

$ sudo apt purge xorgxrdp

2. Re-install xrdp & required packages:

$ sudo apt install xrdp

$ sudo apt install xserver-xorg-core

$ sudo apt install xserver-xorg-input-all

$ sudo apt install xorgxrdp

You also need to grant access to the /etc/ssl/private/ssl-cert-snakeoil.key file for xrdp user. It is available to members of the ssl-cert group by default.

$ sudo adduser xrdp ssl-cert # add xrdp into ssl-cert group

$ sudo systemctl start xrdp # start xrdp service

$ systemctl is-active xrdp # check xrdp state

...

active

$ sudo systemctl enable xrdp # start xrdp on system start

3. Reboot system:

$ sudo reboot

4. Firewall configuration:

You need to open access on port 3389.

$ sudo ufw allow 3389

It is more secure to open it only for your IP address or network. For example:

$ sudo ufw allow from 10.5.5.0/24 to any port 3389

The best practice is to use an SSH tunnel to connect to the remote desktop and make xRDP listen only for local connections.

5. Setup your RDP-client

Please note that in some cases the user who will connect to xRDP must log out before doing so!

- Connect to your server using any RDP client.

- Enter the user credentials of your Ubuntu computer.

- Now you can see the remote desktop initial screen.

Related commands:

$ sudo systemctl status xrdp # display current xrdp status

$ sudo systemctl start xrdp # start xrdp service

$ sudo systemctl stop xrdp # stop xrdp service

$ sudo systemctl restart xrdp # restart xrdp service

$ sudo systemctl enable xrdp # enable xrdp on system start

$ sudo systemctl disable xrdp # disable xrdp on system start

Hi @matt335672, thanks for the reply. I did see some info regarding being logged in at the console. I tried logging out, and also following the wiki entry, but I’m still having the same issue. I then did what you asked, and here are the results:

date: Wed Jun 17 15:55:36 EDT 2020

Tried logging in over RDP, then here are the results of the command:

-- Logs begin at Wed 2020-04-01 13:23:43 EDT, end at Wed 2020-06-17 15:57:17 EDT. --

Jun 17 15:55:40 ubuntu dbus-daemon[17287]: [session uid=122 pid=17285] Activating service name='org.freedesktop.Noti>

Jun 17 15:55:40 ubuntu dbus-daemon[17287]: [session uid=122 pid=17285] Activating service name='org.xfce.Xfconf' req>

Jun 17 15:55:40 ubuntu dbus-daemon[17287]: [session uid=122 pid=17285] Successfully activated service 'org.xfce.Xfco>

Jun 17 15:55:40 ubuntu dbus-daemon[17287]: [session uid=122 pid=17285] Successfully activated service 'org.freedeskt>

Jun 17 15:55:41 ubuntu xrdp[1389]: (1389)(281473264242704)[INFO ] Socket 12: AF_INET6 connection received from ::fff>

Jun 17 15:55:41 ubuntu xrdp[1389]: (1389)(281473264242704)[DEBUG] Closed socket 12 (AF_INET6 ::ffff:192.168.1.226 po>

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[DEBUG] Closed socket 11 (AF_INET6 :: port 3389)

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[INFO ] Using default X.509 certificate: /etc/xrdp/cert.>

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[INFO ] Using default X.509 key file: /etc/xrdp/key.pem

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[ERROR] Cannot read private key file /etc/xrdp/key.pem: >

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[DEBUG] TLSv1.3 enabled

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[DEBUG] TLSv1.2 enabled

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[DEBUG] Security layer: requested 11, selected 0

Jun 17 15:55:41 ubuntu xrdp[18426]: (18426)(281473264242704)[DEBUG] Closed socket 12 (AF_INET6 ::ffff:192.168.1.226 >

Jun 17 15:55:42 ubuntu xrdp[1389]: (1389)(281473264242704)[INFO ] Socket 12: AF_INET6 connection received from ::fff>

Jun 17 15:55:42 ubuntu xrdp[1389]: (1389)(281473264242704)[DEBUG] Closed socket 12 (AF_INET6 ::ffff:192.168.1.226 po>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] Closed socket 11 (AF_INET6 :: port 3389)

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] Using default X.509 certificate: /etc/xrdp/cert.>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] Using default X.509 key file: /etc/xrdp/key.pem

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[ERROR] Cannot read private key file /etc/xrdp/key.pem: >

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] TLSv1.3 enabled

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] TLSv1.2 enabled

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] Security layer: requested 0, selected 0

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] connected client computer name: PAULRYZEN

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] adding channel item name rdpdr chan_id 1004 flag>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] adding channel item name rdpsnd chan_id 1005 fla>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] adding channel item name cliprdr chan_id 1006 fl>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] adding channel item name drdynvc chan_id 1007 fl>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] Non-TLS connection established from ::ffff:192.1>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] xrdp_000047fb_wm_login_mode_event_00000001

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] Loading keymap file /etc/xrdp/km-00000409.ini

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[WARN ] local keymap file for 0x00000409 found and doesn>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] xrdp_wm_log_msg: connecting to sesman ip 127.0.0>

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: (1353)(281473614072064)[INFO ] A connection received from ::1 port 37930

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] xrdp_wm_log_msg: sesman connect ok

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] xrdp_wm_log_msg: sending login info to session m>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] return value from xrdp_mm_connect 0

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: pam_unix(xrdp-sesman:auth): Couldn't open /etc/securetty: No such file or >

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: pam_unix(xrdp-sesman:auth): Couldn't open /etc/securetty: No such file or >

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: (1353)(281473614072064)[INFO ] ++ created session (access granted): userna>

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: (1353)(281473614072064)[INFO ] starting Xorg session...

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: (1353)(281473614072064)[DEBUG] Closed socket 9 (AF_INET6 :: port 5910)

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: (1353)(281473614072064)[DEBUG] Closed socket 9 (AF_INET6 :: port 6010)

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: (1353)(281473614072064)[DEBUG] Closed socket 9 (AF_INET6 :: port 6210)

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] xrdp_wm_log_msg: login successful for display 10

Jun 17 15:55:42 ubuntu xrdp-sesman[1353]: (1353)(281473614072064)[DEBUG] Closed socket 8 (AF_INET6 ::1 port 3350)

Jun 17 15:55:42 ubuntu xrdp-sesman[18428]: (18428)(281473614072064)[INFO ] calling auth_start_session from pid 18428

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] xrdp_wm_log_msg: started connecting

Jun 17 15:55:42 ubuntu xrdp-sesman[18428]: pam_unix(xrdp-sesman:session): session opened for user ubuntu by (uid=0)

Jun 17 15:55:42 ubuntu systemd-logind[1273]: New session c7 of user ubuntu.

Jun 17 15:55:42 ubuntu systemd[1]: Started Session c7 of user ubuntu.

Jun 17 15:55:42 ubuntu xrdp-sesman[18428]: (18428)(281473614072064)[DEBUG] Closed socket 7 (AF_INET6 ::1 port 3350)

Jun 17 15:55:42 ubuntu xrdp-sesman[18428]: (18428)(281473614072064)[DEBUG] Closed socket 8 (AF_INET6 ::1 port 3350)

Jun 17 15:55:42 ubuntu xrdp-sesman[18430]: (18430)(281473614072064)[INFO ] /usr/lib/xorg/Xorg :10 -auth .Xauthority >

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[INFO ] lib_mod_log_peer: xrdp_pid=18427 connected to X1>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] xrdp_wm_log_msg: connected ok

Jun 17 15:55:42 ubuntu xrdp-sesman[18428]: (18428)(281473614072064)[CORE ] waiting for window manager (pid 18429) to>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] xrdp_mm_connect_chansrv: chansrv connect success>

Jun 17 15:55:42 ubuntu xrdp[18427]: (18427)(281473264242704)[DEBUG] Closed socket 16 (AF_INET6 ::1 port 37930)

Jun 17 15:55:43 ubuntu dbus-daemon[18477]: [session uid=1000 pid=18475] AppArmor D-Bus mediation is enabled

Hello world,

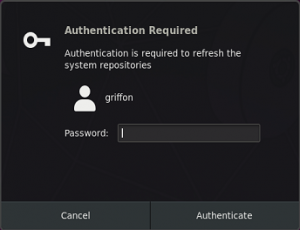

In a previous post (xRDP – New “Authentication Required…” Popup showing up in Ubuntu 19.04), we have discussed about a minor issue that has been introduced with the release of Ubuntu 19.04. After installing xRDP on top of Ubuntu 19.04 operating system, and when performing the remote connection, you would notice that a authentication popup is showing up. This popup will be showing up each time you perform a remote connection to your Ubuntu machine.

The issue was similar to the “infamous Authentication required to create managed color device” and same approach would be used to fix this new annoying popup dialog box. However, we have found that the proposed solution in our previous post (xRDP – New “Authentication Required…” Popup showing up in Ubuntu 19.04) was actually introducing a new issue. This issue was basically preventing software installation from remote sessions.

After some investigations, we have been able to identify the issue and we are now writing up a new post that would explain what to do in order to fix both issues (the authentication popup and the no permissions to perform software installation within remote Session.)

So, let’s quickly tackle this….

Note : xrdp-installer-1.0.sh script already contains the fix and you can use the script to automate xRDP installation and provide the best remote session experience to your users…

Reminder – Quick Problem Description

All Ubuntu Releases

If you are using xRDP on top of Ubuntu for a long time, you probably remember the infamous authentication popup annoyance (see here). If you have performed a manual installation of xRDP package on Ubuntu, when performing your remote connection, you would see an annoying authentication popup showing up. You can decide to enter your credentials or dismiss the popup but chances are that you will be prompted two or three times and the popup will be displayed again. This popup would appear each time that you perform a remote connection to your Ubuntu machine.

Click on picture for better Resolution

Luckily, this issue is well known and we already provided a fix for it. You can find more information about this issue and the solution in the following posts

- xRDP – The Infamous “Authentication Required to create Managed color device” Explained

- xRDP – How to Fix the Infamous system crash popups in Ubuntu 18.04 (and previous versions)

If you are using our famous xRDP installation scripts, you do not need to perform these actions as they are carried out by the script. Our scripts is basically taking care of most of annoyances a user can get when performing a remote connection to Ubuntu through xRDP.

Ubuntu 19.04 Release and later

Since the release of Ubuntu 19.04, when installing xRDP software on top of it, a new authentication popup is showing up when performing a remote desktop connection. The new authentication popup is showing the following message

Authentication required to refresh system repositories.

This issue, started to show up in Ubuntu 19.04. Ubuntu 19.10, is also behaving in a similar way.

Click on picture for better Resolution

We initially tackled this issue in the following post but this solution is generating another side effect. So, we have been working hard to find what was causing the side effect. After some investigations, we found out what the problem was and we are providing the correct way to fix this issue in this post. Keep reading and jump to the solution section….

Fixing the issue the proper way….

Based on our previous posts about these kind of issues (see here, here and here), we know that the problem is related to Polkit technology used within Ubuntu operating system. Polkit check if a user is authorized to perform a certain number of actions. Different Polkit rules are being applied when a user is logged on locally on a machine or when remotely connected to the system. Basically, when remotely connected, the Polkit rules are more restrictive and we need to create exceptions in order for the user to perform actions that would not prompt for authentication dialog box when locally connected on a computer.

To create these polkit exceptions, we will need to create some additional files that would override the default authorization rules. These files needs to be created in the following location ( you need to have admin rights to copy/create files in this location !!!)

/etc/polkit-1/localauthority/50-local.d/

We already know that to fix the “Authentication required to create managed color device” popup, we simply have created a file called 45-allow-colord.pkla and populate it with the following content.

[Allow Colord all Users] Identity=unix-user:* Action=org.freedesktop.color-manager.create-device;org.freedesktop.color-manager.create-profile;org.freedesktop.color-manager.delete-device;org.freedesktop.color-manager.delete-profile;org.freedesktop.color-manager.modify-device;org.freedesktop.color-manager.modify-profile ResultAny=no ResultInactive=no ResultActive=yes

You should create this file on machines running Ubuntu 16.04 and later in order to avoid the authentication color device popup to show up. Again, as a reminder, using our famous installation script, this file will be created automatically for you and you should not experience the issue.

The pkla file above only fixes the manage color device popup dialog box. To fix the “Infamous Authentication required to refresh system repositories”, we will be creating another polkit exception file that we have called 46-allow-update-repo.pkla (also saved under /etc/polkit-1/localauthority/50-local.d). This file should contains the following information

[Allow Package Management all Users] Identity=unix-user:* Action=org.freedesktop.packagekit.system-sources-refresh ResultAny=yes ResultInactive=yes ResultActive=yes

When done, try to perform a remote connection and if everything works as expected, you should have access to your remote desktop with no “Authentication Required popup” showing up. You are basically ready to work with no more annoying popups.

Compared to the previous fix, we simply simplified the polkit exception file and we are tackling only the system-sources-refresh rules with the new *.pkla file presented here above. This action has basically fixed the authentication issue but also allows now users to perform software installation from software center within their remote session…. Please note that this specific file should be only created on Ubuntu 19.04 and later as previous versions of Ubuntu does not present such issue….

Final Notes

This is it for this post !

Based on user feedback and customer feedback, we have been able to identify a minor issue that was preventing users to perform software installation through software center. In this post, we have been specifically tackling the authentication popups that would show up on Ubuntu machines if no polkit exception files were not created. This post was focusing on the new Authentication popup showing up in Ubuntu 19.04 and later and how to deal correctly with it.

The proper fix has been implemented in the new xrdp-installer-1.0.sh script only !!! From now on, you should be only using a single script in order to perform either a standard installation or a custom installation of xRDP on top of Ubuntu 16.04 or later…. You should now be able to enjoy your remote connection to Ubuntu with no annoying popups showing up and with the possibility to install software from software center in the similar way you would do as if logged on locally….. Enjoy !

The coming post will quickly cover the software install issue….so everybody knows about the issue and the fix…

Till next time

See ya

References :

- xRDP – The infamous “ahtnetication Required to Create Managed color device explained

- xRDP – How to fix the infamous system crash popups in Ubuntu 18.04 (and previous version)

- xRDP – New “Authentication Required…” Popup showing up in Ubuntu 19.04

Хороший мануал, простой, понятный, без излишеств.

Сегодня устанавливал связку Ubuntu SERVER 18.04 LTS + LXDE + xRDP на VMWare ESXi 5.5.

Отличия от мануала:

Предварительно при установке самого 18.04 server на вопрос об установке OpenSSH сервера отвечаем утвердительно (кончено, можно установить и позже, но зачем нам лишний геморрой?).

Дальнейшая настройка производилась по SSH.

Совершенно внезапно в убунту-сервере отсутствует unzip. Лечится

sudo apt-get install unzip

Далее устанавливаем DE по вкусу. Лично я ставлю LXDE (нравится она мне, да и на винду похожа, меньше вопросов у пользователей, особенно тех кто ещё помнит XP-шку).

sudo apt-get install lxde-core

Обращаю внимание что эта команда установит именно ЯДРО LXDE безо всяких дополнительных программ. В смысле даже firefox нужно будет устанавливать ручками. Если вам такого не надо то используйте apt-get install lxde (впрочем, с таким же успехом можно поставить MATE, Gnome, Untiy или что угодно ещё).

Дальше действуем по приведённой уважаемым автором инструкции:

mkdir ~/Downloads

sudo apt-get install xrdp-pulseaudio-installer -y

wget https://adminguide.ru/wp-content/uploads/2018/11/install-xrdp-2.2.zip

unzip ./install-xrdp-2.2.zip

chmod +x ./Install-xrdp-2.2.sh

./Install-xrdp-2.2.sh

sudo reboot

Замечу в скобках что при попытке установки xrdp из репозитория я сталкивался с описанным некоторыми из предыдущих ораторов «окирпичиванием» системы с основной консоли (в моем случае — консоли ESXi). Однако, если действовать по инструкции, всё заканчивается благополучно.

Совершенно внезапным побочным эффектом оказалось то, что некоторые старые системы Windows отказались подключаться к установленному серверу по RDP с ошибкой «Произошла ошибка проверки подлинности. Указанная функция не поддерживается».

Не буду рассусоливать, суть в том что свежая реализация xrdp закрывает некоторые уязвимости, что влияет на совместимость со старыми непропатчеными форточками. Для решения проблемы требуется перейти по этой ссылке:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

и скачать обновление безопасности для вашей системы.

Кстати, поскольку Windows XP официально больше не поддерживается, то ответ на заданный выше вопрос о том, сможет ли такой терминальный сервер работать с XP, скорее всего будет отрицательным. А вот версия xrdp из репозитория убунты скорее всего с ХРюшей работать будет, хотя и не поручусь.

Еще раз спасибо за отличный мануал, лично мне он сэкономил кучу времени и нервов. Надеюсь мой небольшой вклад поможет как автору так и читателям.

Лично с автором с удовольствием пообщался бы на тему установки 1C под получившуюся систему, есть несколько вопросов, но это не для папблика по ряду причин.

В настоящее время существует множество вариантов удалённого подключения к рабочим местам. Кроме того, стоимость аренды виртуальной машины хорошей производительности в облаке в месяц, сопоставима с ценой кружки хорошего кофе. Такие удалённые виртуальные машины удобно использовать с офисных слабых компьютеров, из поездок с ноутбуком и слабым Интернет-соединением, запускать на них длительные задачи, как например перепроведение документов в 1С, скачивание больших файлов.

Ещё можно организовать общий сервер на базе Ubuntu 20.04 в облаке или на мощном компьютере и совместно использовать его ресурсы с помощью удалённого доступа. В этой статье мы рассмотрим как выполняется установка XRDP Ubuntu 20.04.

XRDP – это реализация протокола удалённого рабочего стола Microsoft (RDP) с открытым исходным кодом, которая позволяет графически управлять удалённой системой.

В отличие от коммерческого продукта, XRDP в Linux позволяет работать одновременно с одним компьютером или виртуальной машиной неограниченному числу пользователей, что позволяет активно использовать XRDP для разворачивания терминальных серверов на базе Ubuntu 20.04.

Установка XRDP на Ubuntu 20.04

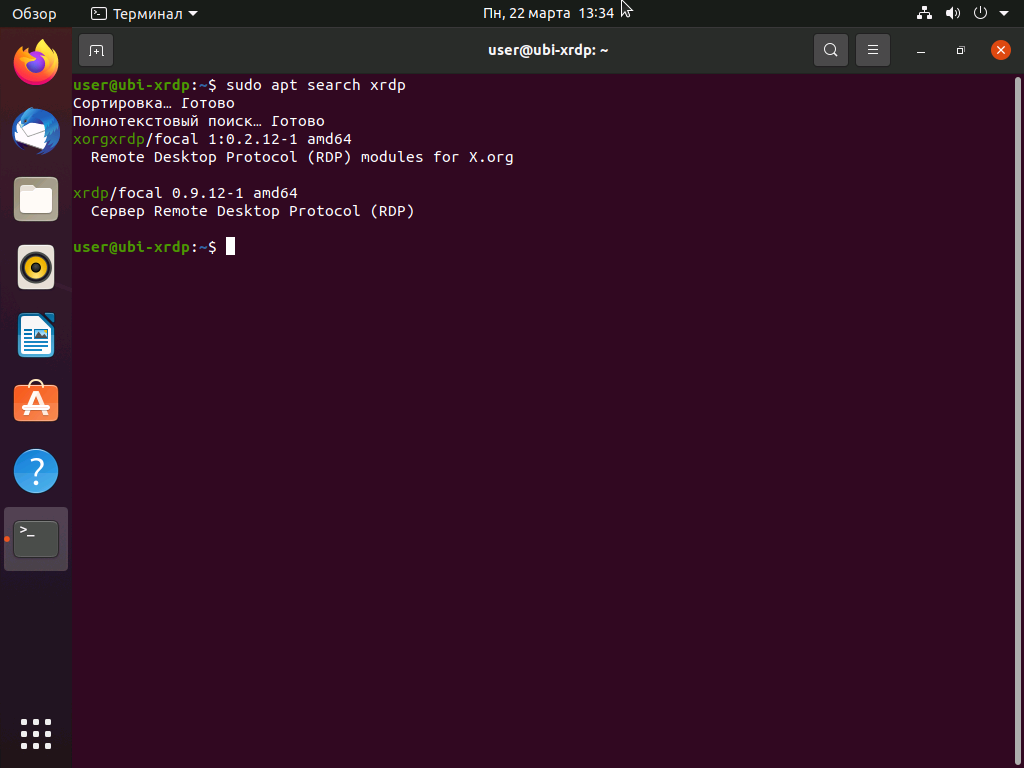

Шаг 1. Поиск пакета

В Ubuntu 20.04 можно получить установить программу с помощью утилиты apt. Давайте установим XRDP из репозитория Ubuntu 20.04. Для этого, с помощью терминала, вы можете проверить, есть ли пакет xrdp в хранилище пакетов Ubuntu 20.04:

sudo apt searh xrdp

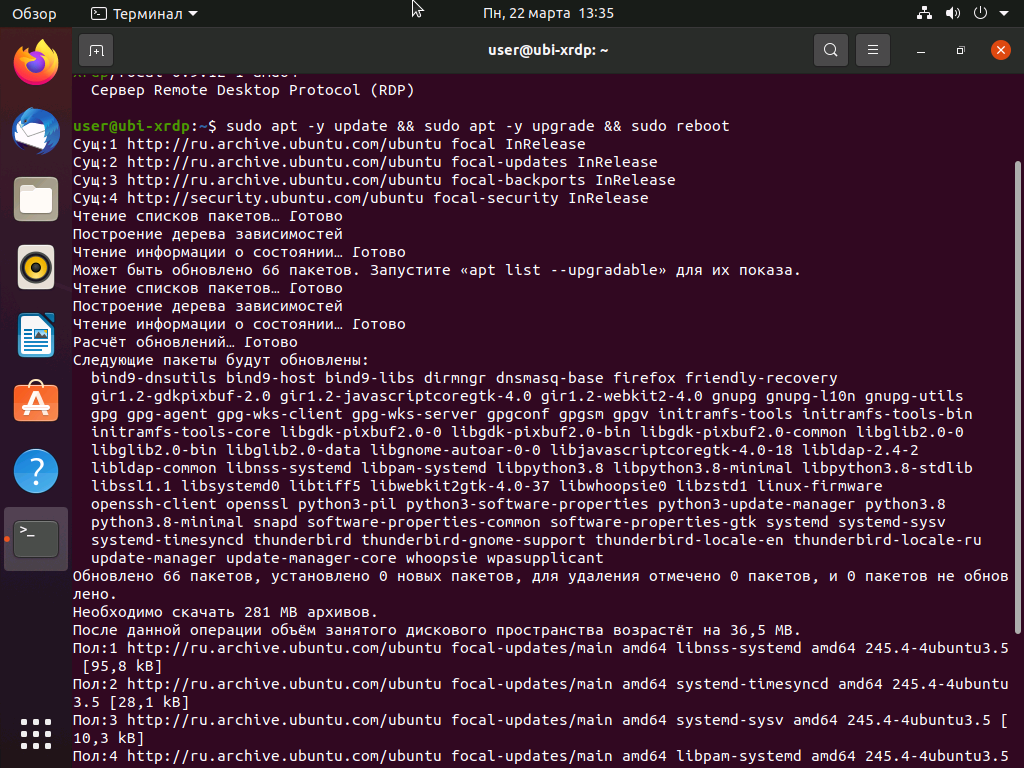

Шаг 2. Обновление системы

Такой пакет есть, поэтому вы можете, предварительно обновив систему, простым путём установить xrdp на Ubuntu 20.04. Обновляем и перезагружаем для принятия изменений в ОС:

sudo apt –y update && sudo apt –y upgrade && sudo reboot

Шаг 3. Установка пакетов

После перезагрузки можно устанавливать XRDP из репозитория Ubuntu 20.04

sudo apt install xrdp

Обращаю внимание, что при установке генерируется сертификат, который необходим для функционирования RDP протокола, строка ниже указывает, что сертификат успешно создан:

ssl_gen_key_xrdp1 ok

Шаг 3. Настройка службы XRDP

В связи с особенностями системы Ubuntu 20.04, необходимо ввести пользователя xrdp, от имени которого работает XRDP в системе, в группу ssl-cert. Выполните команду:

sudo adduser xrdp ssl-cert

Затем добавьте службу xrdp в автозапуск и перезапустите её для применения изменений:

sudo systemct enable xrdp

sudo systemctl restart xrdp

sudo systemctl status xrdp

Если результат выполнения команды выглядит так, как на скриншоте, то все прошло успешно. В финале предоставьте доступ из внешней сети к порту 3389 в файрволле Ubuntu 20.04:

sudo ufw allow from 192.168.2.0/24 to any port 3389

sudo ufw allow 3389

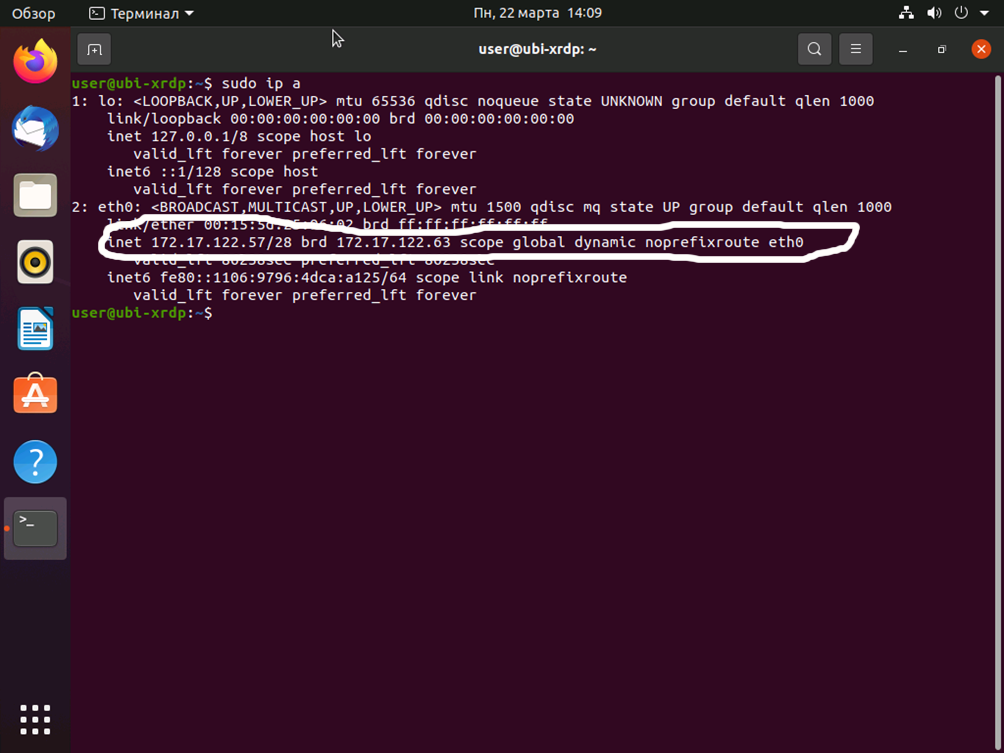

Шаг 4. Поиск IP адреса

С помощью любого клиента RDP можно подключаться по имени компьютера, возможно для этого нужно дополнительно настроить DNS. Лучше получить доступ по IP-адресу сервера, на котором установлен XRDP. Чтобы узнать IP-адрес, необходимо в терминале ввести команду:

sudo ip a

На моём скриншоте обведён IP-адрес виртуальной машины с Ubuntu 20.04, который автоматически присвоен сетевому интерфейсу eth1. Сетевых интерфейсов может быть несколько, у каждого из них могут быть свои IP-адреса, к которым так же можно подключаться по RDP.

Шаг 5. Проверка подключения

Стандартный клиент RDP для Windows называется Подключение к удалённому рабочему столу. В нем необходимо ввести IP-адрес или имя сервера, можно указать логин и пароль для входа в удалённую машину, настроить различные параметры взаимодействия.

На скриншоте ниже можно видеть окно для входа Xorg, куда требуется ввести логин, в моем случае user и пароль, в моем случае 1. Для смены раскладки клавиатуры в Ubuntu 20.04 используется комбинация клавиш Super+Пробел (с моей клавиатуры клавиши Windows + Пробел). Если в окне раскладка не меняется, и вводится пароль не на том языке, то необходимо отключить клиент RDP, закрыть его, поменять язык в Windows на нужный и снова подключиться к удалённой машине.

Настройка XRDP Ubuntu 20.04 практически завершена.

Ошибка черный экран XRDP в Ubuntu

Для исправления такой ошибки необходимо внести изменение в файл, расположенный в папке /etc/xrdp, запускающий каждую сессию удалённого доступа XRDP с именем startwm.sh:

Внесите изменения в файле startwm.sh:

unset DBUS_SESSION_BUS_ADDRESS

unset XDG_RUNTIME_DIR

Перед строкой:

test –x /etc/X11/Xsession && exec /etc/X11/Xsession

как показано на скриншоте. Это обнуляет системные переменные, сформированные предыдущими сеансами. В результате, мы избавляемся от чёрного экрана при подключении по RDP к Ubuntu 20.04

После внесения изменений необходимо перезапустить службу XRDP:

sudo systemctl restart xrd

И можно выполнить подключение к Ubuntu по RDP:

Выводы

Сегодня мы выяснили как подключиться к Ubuntu по RDP и настроить XRDP сервер. Клиенты RDP существуют для любого устройства: телефона, планшета, ноутбука, любого компьютера. Местонахождение этой виртуальной или реальной машины с Ubuntu 20.04 теперь не играет никакой роли, лишь бы был доступ к ней через интернет и установлен и настроен XRDP.

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

-

Главная

-

Инструкции

-

Linux

-

Как исправить ошибку аутентификации SSH

Основные механизмы аутентификации пользователей при подключении через SSH — проверка пароля и сверка ключей. Их можно применять вместе или по отдельности, это настраивается в файле конфигурации SSH. Оба способа надежные, но иногда при их использовании можно столкнуться с ошибкой authentication failed. В этой статье разберемся, какие у этого сбоя могут быть причины и как их устранить.

В чем суть ошибки

У сообщения «authentication failed» перевод на русский предельно простой. Этот вывод в терминале говорит о том, что аутентификация пользователя не удалась.

Аутентификация — это проверка подлинности. Например, у вас есть сервер на cloud.timeweb.com. Вы настроили SSH для удаленного подключения. Чтобы система защиты вас пропустила, нужно пройти процедуру аутентификации – подтвердить, что это действительно вы.

Метод проверки подлинности закреплен в конфигурационном файле SSH. По умолчанию это аутентификация по паролю.

Другой вариант — использование пары SSH-ключей для проверки подлинности. В таком случае у пользователя на компьютере хранится закрытая часть ключа. На сервере располагается открытая часть. При попытке установить соединение эти части сравниваются. При совпадении доступ открывается. Если совпадения нет, появляется сообщение об ошибке — например, следующая ошибка SSH:

Permission denied (publickey)Но причины появления ошибки не ограничиваются только неправильным паролем или не теми ключами. Сбой может возникать также из-за повреждения системных файлов или неверно выставленных прав доступа.

Ниже разберемся с наиболее частыми ситуациями.

Ошибка при использовании пароля

Обычно проблемы возникают из-за неверного имени пользователя или пароля. Также стоит обратить внимание на конфигурацию сервера — может стоять запрет на аутентификацию через пароль. Как это проверить:

- Откройте файл конфигурации на сервере. Он находится по пути /etc/ssh/sshd_config.

- Найдите строку PasswordAuthentication. По умолчанию у неё значение `yes`. Это значит, что проверка по паролю разрешена.

- Если в вашем файле конфигурации параметр PasswordAuthentication имеет значение `no`, то подключиться по паролю не получится. Чтобы исправить ситуацию, измените значение на `yes`.

С паролем связано и появление ошибки su authentication failure. Вернее, с отсутствием парольной проверки у пользователя root. Если при такой конфигурации выполнить команду `su` без параметров, то вернется ошибка. Чтобы ее устранить, достаточно назначить пользователю root парольную защиту.

Ошибка при использовании ключей

Одна из самых распространенных проблем — использование не тех ключей при установке соединения. Часто это происходит, если с одного компьютера приходится подключаться к разным хостам. Самый простой способ не запутаться — давать понятные названия с указанием на то, для каких целей вы используете файлы аутентификации.

Использование большого количества ключей без явного указания нужного приводит еще к одной ошибке:

Too many authentication failures for userПричина сбоя — превышение числа попыток. Это случается из-за того, что SSH-клиент пытается подключиться к хосту, используя все доступные ключи. Исправить ситуацию можно с помощью опций IdentitiesOnly и IdentityFile. Пример запроса на подключение:

ssh -o IdentitiesOnly=yes

-o IdentityFile=id1.key

user@example.comЧтобы каждый раз не прописывать это в командной строке при подключении, можно указать необходимую настройку в конфигурационном файле SSH ~/.ssh/config. Пример такой настройки:

Host 192.168.3.44

IdentityFile ~/.ssh/id_rsa

Host *

IdentitiesOnly=yesВ этом случае SSH будет использовать только идентификаторы, указанные в файлах ssh_config, плюс идентификатор, указанный в командной строке. Идентификаторы, предоставленные агентом, будут игнорироваться.

При использовании ssh-ключей может возникнуть еще одна ошибка:

Permission denied (publickey, password)Ее причиной может быть ввод неверной ключевой фразы.

Если вы потеряете ключевую фразу, восстановить ее будет невозможно. Вам нужно будет сгенерировать новую пару значений для Secure Shell.

Восстановление открытого ключа

Если у вас есть закрытый ключ, но вы потеряли открытую часть, то эту проблему можно решить стандартными средствами OpenSSH.

Самый просто способ — использовать утилиту ssh-keygen.

Запустите терминал и выполните команду:

ssh-keygen -y -f ~/.ssh/id_rsaЗдесь ~/.ssh/id_rsa — это путь к закрытому части, которая хранится на компьютере. В ответ вы получите последовательность символов. Это и есть открытая часть, которую необходимо добавить на сервер.

В среде Windows решить ту же задачу можно с помощью утилиты PuTTYgen, которая входит в набор PuTTY. В ней есть кнопка Load, через которую вы можете загрузить закрытый ключ. Для этого нужно лишь знать директорию, в которой он хранится на компьютере.

После импорта вы увидите окно с полем `Public key for…`. В нём отобразится открытая часть, которую можно скопировать и отправить на сервер.

Восстановить закрытую часть по открытой нельзя — это противоречит основам безопасности.

На что еще обратить внимание

У понятия «authentication failed» перевод дает весьма общее представление о причине сбоя. Проблема может крыться не только в пароле или ключах. Значение имеют также выставленные права доступа и алгоритмы шифрования.

Неправильная конфигурация клиента

Распространенная ошибка — использование клиента SSH/SFTP (SSH, PuTTY, Filezilla) без правильной настройки всех необходимых параметров, таких как хост, порт, имя пользователя или закрытый ключ.

Другая частая проблема возникает, когда вы используете неподдерживаемый сертификат. Например, пытаетесь добавить в PuTTY файл ключа *.pem вместо файла ключа *.ppk.

Противоречия в файле конфигурации

Убедитесь, что в файле /etc/ssh/sshd_config установлены параметры, которые не противоречат друг другу. Такое может быть, например, при отключении парольной проверки или запрете на подключение для пользователя root.

Распространенный пример конфликта: у параметра PasswordAuthentication установлено значение `yes`, а у параметра PermitRootLogin — значение `no` или `without-password`. Из-за этого сервер не понимает, как проверять пользователей, и не пускает никого.

Настройка прав доступа

У OpenSSH строгие правила к тому, кто должен быть владельцем файлов и какие на них должны быть выставлены права доступа.

Убедитесь, что на сервере выставлены следующие доступы:

- ~./ssh – 700.

- ~./ssh принадлежит текущему аккаунту.

- ~/.ssh/authorized_keys – 600.

- ~/.ssh/authorized_keys принадлежит текущему аккаунту.

На клиенте также проверьте разрешения следующих файлов:

- ~ / .ssh / config – 600.

- ~ / .ssh / id_ * – 600.

Почему важен владелец? Например, вы настраивали доступ через Secure Shell от имени одного пользователя, а затем пытаетесь подключиться под другим аккаунтом, у которого нет прав даже на чтение содержимого защищенных директорий с аутентификационными данными.

Использование устаревших алгоритмов

В OpenSSH начиная с седьмой версии не поддерживаются старые ключи, которые используют алгоритм цифровой подписи — DSA. Ключи ssh-dss считаются слишком слабыми для того, чтобы можно было доверять им защиту подключения к серверу.

Если у вас старые ключи, оптимальное решение — сгенерировать и добавить на хосты новые, которые основаны на более стойких алгоритмах.

Есть и альтернатива, но пользоваться ей придется на свой страх и риск. Речь идет об изменении файла конфигурации /etc/ssh/sshd_config. Если установить параметру PubkeyAcceptedKeyTypes значение `+ssh-dss`, то можно будет использовать ключи, сгенерированные с помощью устаревшего алгоритма цифровой подписи.

Дополнительные опции могут понадобиться и на SSH-клиенте. Например, при подключении к серверу с ПО, которое давно не обновлялось. В частности, такие проблемы возникают при подключении к хостам на CentOS 6, поддержка которой прекращена в конце 2020 года. Чтобы исправить эту ошибку, необходимо добавить опцию `-oHostKeyAlgorithms=+ssh-dss`:

ssh -oHostKeyAlgorithms=+ssh-dss user@legacyhost

Ошибки на сторонних сервисах

Проблемы аутентификации могут возникать и при использовании сторонних сервисов. Например, при подключении к VK API пользователи сталкиваются с сообщением user authorization failed invalid session. Устранить такой сбой самостоятельно не получится — нужно обращаться в поддержку.

Заключение

Причина ошибки аутентификации может быть как на стороне клиента, так и на стороне сервера. Начинайте диагностику с самого простого: проверьте правильность имени пользователя и пароля, если он используется, выбор SSH-ключа в агенте. Если это не помогает устранить сбой, проверьте конфигурацию подключения и права доступа к файлам, которые OpenSSH использует для проверки подлинности пользователей.

Ответ на:

комментарий

от Ainu 15.05.17 23:44:55 MSK

Галочка решено и напиши в чем был затык — думаю не один ты столкнулся с такой проблемой, следующий погуглит, попадет на твою тему (лор на первых страницах гугла) и не создаст очередную.

mandala ★★★★★

(16.05.17 02:11:49 MSK)

- Показать ответы

- Ссылка

Ответ на:

комментарий

от mandala 16.05.17 02:11:49 MSK

Ответ на:

комментарий

от Vsevolod-linuxoid 16.05.17 05:35:25 MSK

Ответ на:

комментарий

от FireFighter 16.05.17 20:45:29 MSK

В таком случае инсталлятор добавляет пользователя в группу автоматически.

И single user mode никто не отменял.

- Показать ответ

- Ссылка

Ответ на:

комментарий

от Vsevolod-linuxoid 16.05.17 21:38:50 MSK

И single user mode никто не отменял.

Я удалял себя из группы судо нечаяно, а пароль рута залочен. Было прикольно. Т.е. single в этом случае тоже не работает.

mandala ★★★★★

(17.05.17 00:59:01 MSK)

Последнее исправление: mandala 17.05.17 00:59:49 MSK

(всего

исправлений: 2)

- Показать ответы

- Ссылка

Ответ на:

комментарий

от mandala 16.05.17 02:11:49 MSK

Я использую команду su.

anonymous

(17.05.17 17:21:25 MSK)

- Ссылка

Ответ на:

комментарий

от mandala 17.05.17 00:59:01 MSK

sudoers

такая проблема: профиль с правами рут начал странно вылетать, решил создать новый профиль с правами админа, но случайно удалил профиль с правами рут, теперь не знаю как дать права рута новому профилю…

berkut

(17.05.17 23:16:46 MSK)

- Показать ответ

- Ссылка

Ответ на:

sudoers

от berkut 17.05.17 23:16:46 MSK

С live-cd загрузись и добавь себя в группу sudo, можно редактированием конфигов, можно через chroot.

mandala ★★★★★

(18.05.17 00:59:53 MSK)

Последнее исправление: mandala 18.05.17 01:00:09 MSK

(всего

исправлений: 1)

- Ссылка

8 августа 2018 г.

Ответ на:

комментарий

от Vsevolod-linuxoid 16.05.17 05:35:25 MSK

В том-то все и дело что при установке дестр. Fedora пользователю (2) присаваеваться группа whell и права группы adm. И все работает нормально до поры до времени но в один прекрасный момент ты решаеш открыть файловый менеджер Krusader (с правами root который до этого открывал без проблем ну или что-то другое) и.. спрашивают в окне kde-su пороль root (ввожу Правильный пороль проверяю, жму кнопку продолжить и вот-те здрасте окошко с ошибкой глосящей что у меня (состоящего в групп whell и role adm нет прав запускать приложения с правами root

anonymous

(08.08.18 23:34:53 MSK)

- Ссылка

Ответ на:

комментарий

от mandala 17.05.17 00:59:01 MSK

Т.е. single в этом случае тоже не работает.

4.2

Deleted

(09.08.18 00:50:26 MSK)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от Deleted 09.08.18 00:50:26 MSK

Хз, может и 4.2, я уже не помню.

mandala ★★★★★

(26.08.18 19:06:47 MSK)

- Ссылка

20 октября 2018 г.

Кратко sudo su или sudo -i помогло.

Flact

(20.10.18 15:49:11 MSK)

- Ссылка

Вы не можете добавлять комментарии в эту тему. Тема перемещена в архив.

Содержание

- slivsol.blogspot

- Сбой при проверке подлинности Ubuntu

- Сбой при проверке подлинности Ubuntu

- Комментарии

- su: сбой при проверке подлинности

- sudoers

- Команда su в Linux

- Команда su Linux

- Примеры использования su

- Выводы

- Команда su root [Решено]

- Проблема с паролём для root

slivsol.blogspot

Для всех пользователей IT

Сбой при проверке подлинности Ubuntu

- Получить ссылку

- Электронная почта

- Другие приложения

Сбой при проверке подлинности Ubuntu

- Получить ссылку

- Электронная почта

- Другие приложения

Комментарии

Потому что у root нет пароля. Вводить нужно ‘sudo su’

Первый толклвый ответ за сегодня! Про ‘sudo su’ впервые встречаю. Почему-то нигде об этом не говорят.

Спасибо.

А что, если при этом вашего пользователя нет в sudoers file? =) вот как раз столкнулась в этим.

И, кстати, при установке, пароль рутовый указала.. Странно все это..

Класс все работает спс :)))

хотел сносить, ан нет- помучаю ещё!Спасибо!

LinuxMint. Наобновлял всё подряд.

Спасибо, способ помог.

Источник

su: сбой при проверке подлинности

Поставил Debian. Суть проблемы:

su: сбой при проверке подлинности

Если использую sudo:

«username» is not in the sudoers file. This incident will be reported.

Ошибок с паролем быть не может. Как решить?

Решил, всем спасибо. Расходитесь.

Галочка решено и напиши в чем был затык — думаю не один ты столкнулся с такой проблемой, следующий погуглит, попадет на твою тему (лор на первых страницах гугла) и не создаст очередную.

Да пользователя добавить в группу sudo, это же в официальном мануале есть: https://wiki.debian.org/sudo

Так что гугл уже имеет, что выдать. А если человек не привык гуглить — он в любом случае создаст тему.

не создавал для рута пароль?

В таком случае инсталлятор добавляет пользователя в группу автоматически.

И single user mode никто не отменял.

И single user mode никто не отменял.

Я удалял себя из группы судо нечаяно, а пароль рута залочен. Было прикольно. Т.е. single в этом случае тоже не работает.

Я использую команду su.

sudoers

такая проблема: профиль с правами рут начал странно вылетать, решил создать новый профиль с правами админа, но случайно удалил профиль с правами рут, теперь не знаю как дать права рута новому профилю.

С live-cd загрузись и добавь себя в группу sudo, можно редактированием конфигов, можно через chroot.

В том-то все и дело что при установке дестр. Fedora пользователю (2) присаваеваться группа whell и права группы adm. И все работает нормально до поры до времени но в один прекрасный момент ты решаеш открыть файловый менеджер Krusader (с правами root который до этого открывал без проблем ну или что-то другое) и.. спрашивают в окне kde-su пороль root (ввожу Правильный пороль проверяю, жму кнопку продолжить и вот-те здрасте окошко с ошибкой глосящей что у меня (состоящего в групп whell и role adm нет прав запускать приложения с правами root 🙁 🙁 ps Лечиться сей баг лишь только переустановкой пакетов kde-su kf5-su 🙁

Источник

Команда su в Linux

В процессе работы у пользователя часто возникает задача выполнить команду с иными привилегиями. Например, когда он желает установить новую программу, обновить систему, настроить сетевой экран и др. В этом случае ему приходит на помощь команда su в Linux.

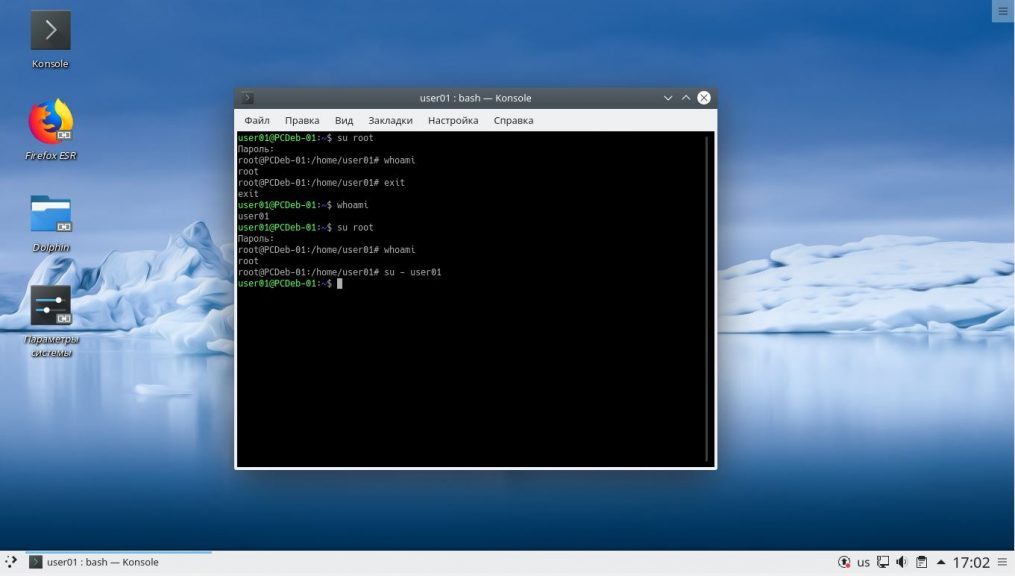

Данная команда заменяет пользователя оболочки shell на указанного. Фактически происходит запуск нового экземпляра оболочки с указанными параметрами. Благодаря этому возможно, не выходя из системы, совершенно безболезненно повышать возможности управления операционной системой или наоборот ограничивать их.

Команда su Linux

Команда имеет следующий синтаксис:

su [options] [-] [user]

Если вызов команды происходит без аргументов, то происходит смена пользователя оболочки shell на суперпользователя root. Программа выдаст приглашение ввода пароля, если пароль будет верным, то текущим пользователем станет root.

- options — некоторые дополнительные возможности команды. Мы их рассмотрим ниже:

- [-] — смена контекста выполнения оболочки на контекст указанного пользователя. Переменные $PATH, $HOME, $SHELL, $USER, $LOGNAME содержат значения, характерные для указанного пользователя. Домашняя папка пользователя меняется на другую.

- user — имя пользователя, под которым продолжит работать командная оболочка.

Основные опции команды su:

- -c, —command=command — запускает приложение под указанным аккаунтом;

- -s, —shell=shell— происходит запуск для заданного пользователя указанной оболочки;

- -, -l, —login — смена контекста выполнения на контекст заданного пользователя, аналогична смене пользователя системы для shell;

- -g, —group=group — вызов пользователя, состоящего в заданной группе. Используется только для пользователя root;

- -h, —help — вызов справки для команды.

Далее давайте рассмотрим примеры работы с утилитой su.

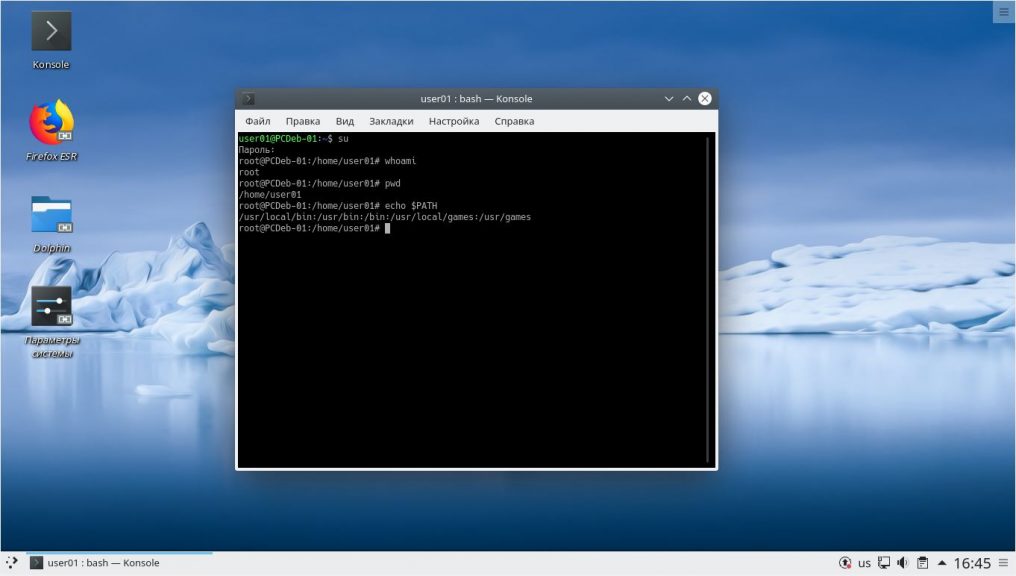

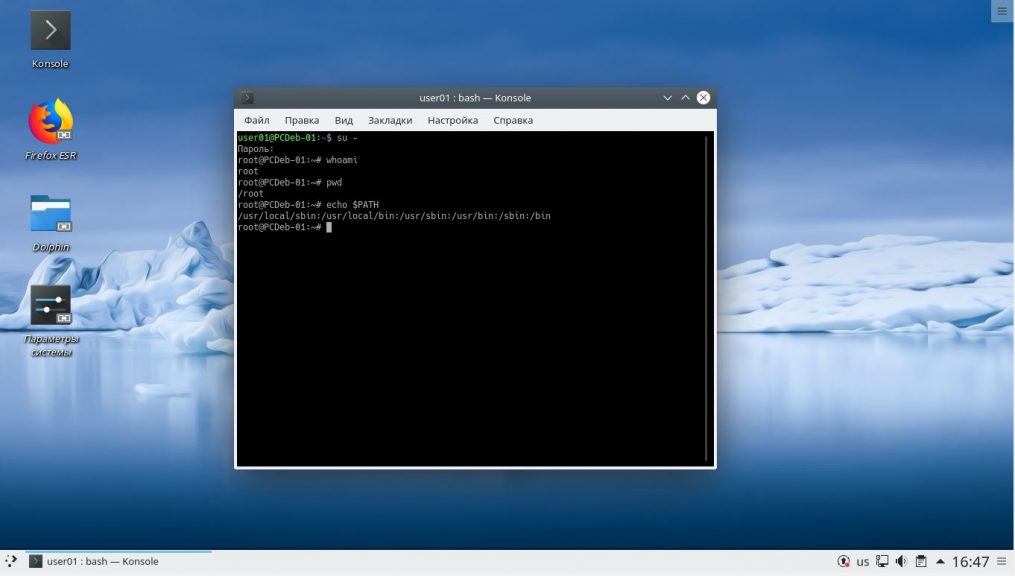

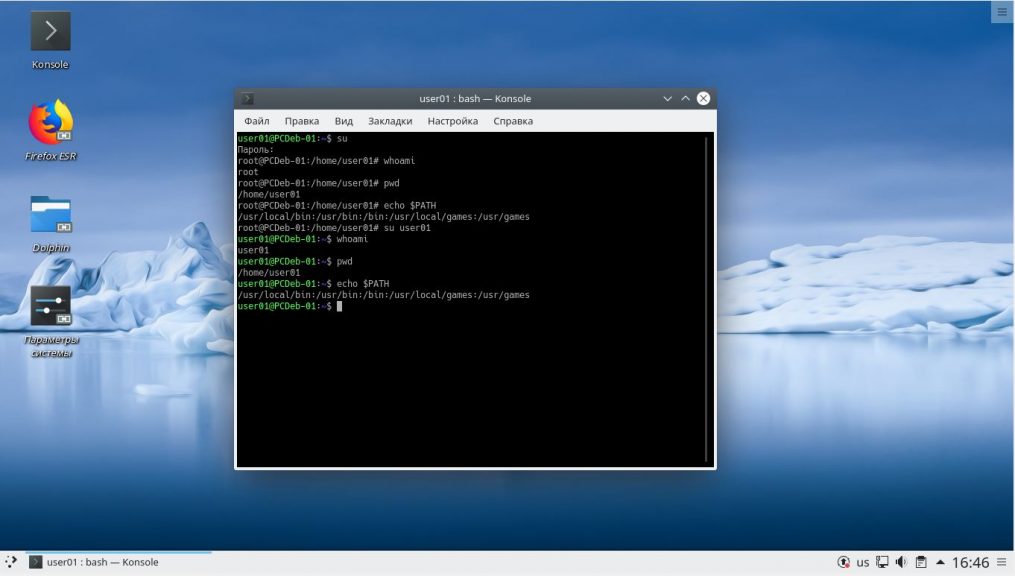

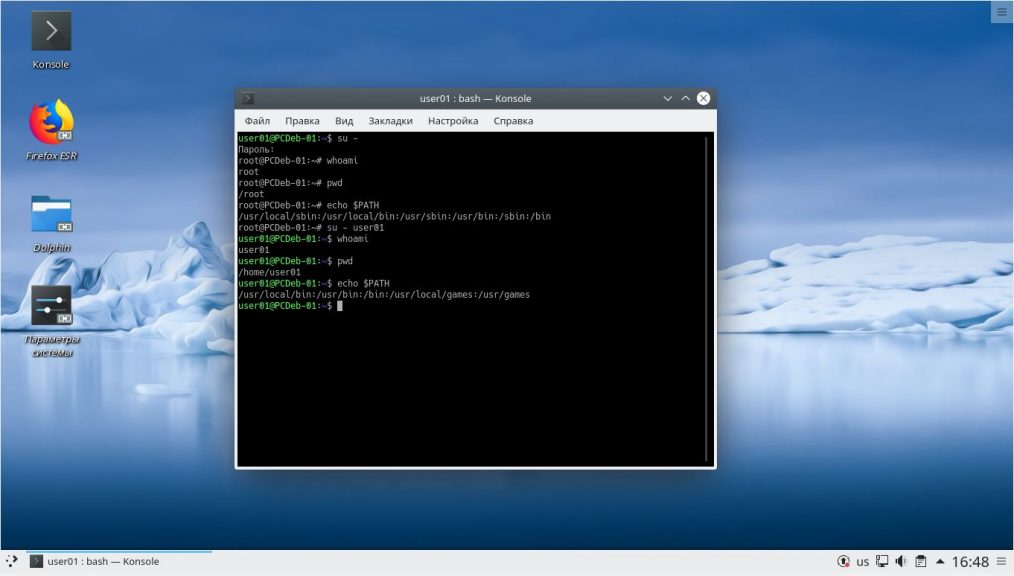

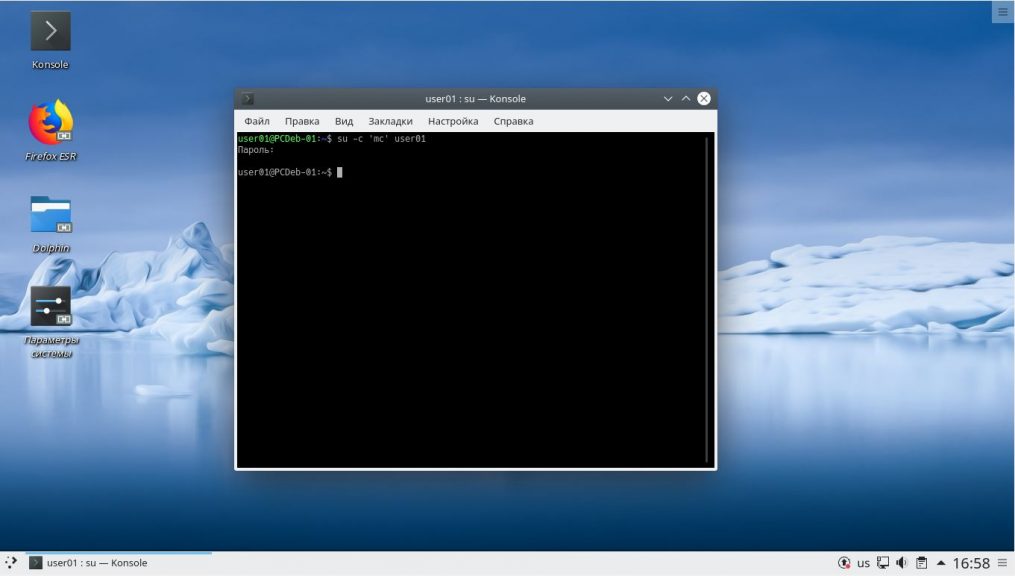

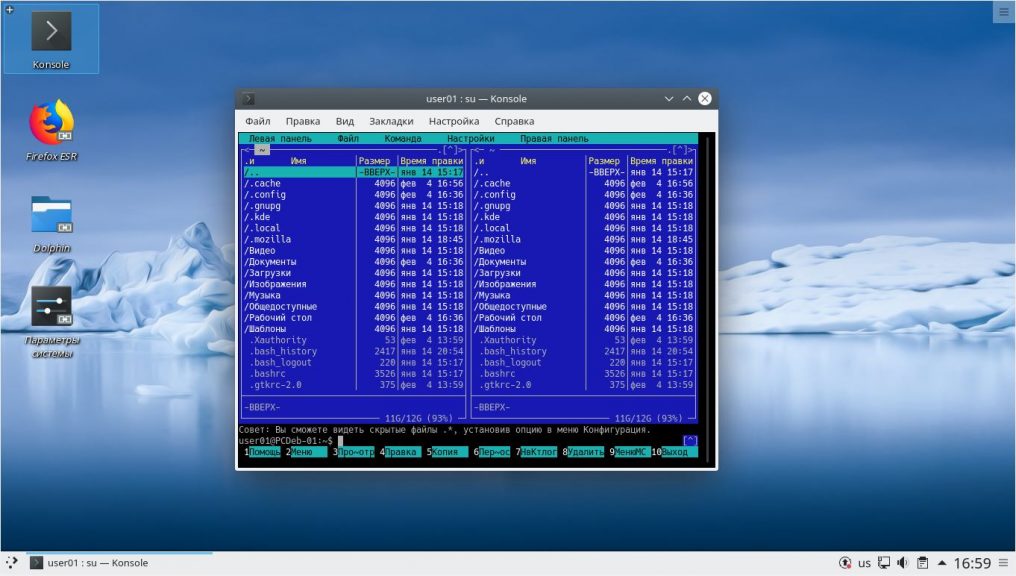

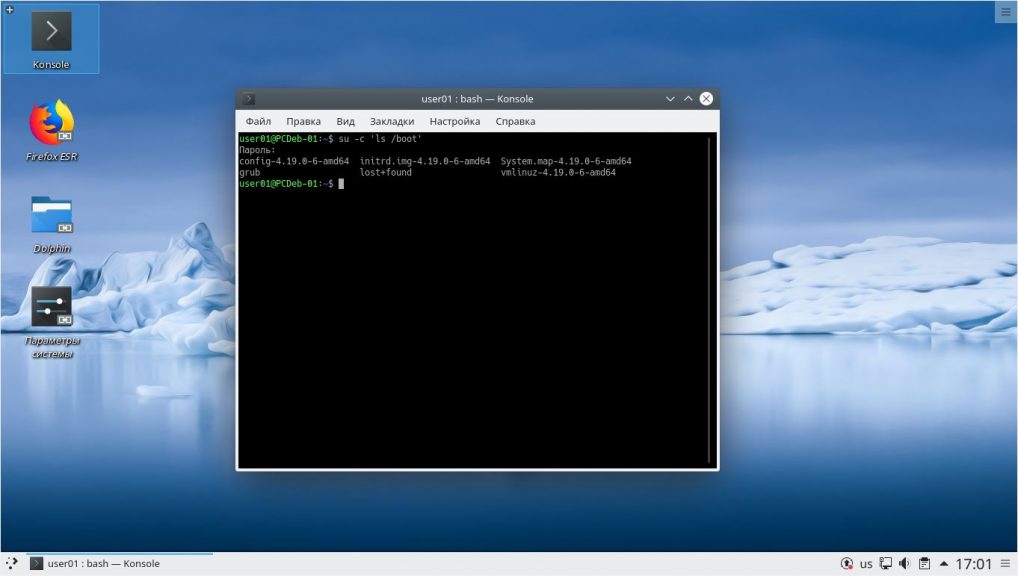

Примеры использования su

Смена пользователя на суперпользователя root, без смены окружения оболочки:

Обратите внимание, что здесь вам нужно набрать пароль не своего пользователя, а именно того, от имени которого вы хотите авторизоваться. В данном случае, пользователя root. Если вы получаете ошибку сбой при проверке подлинности su linux, то это может означать, что либо вы ввели пароль неверно, либо пароль для этого пользователя не задан. Такое можно встретить у пользователя root в Ubuntu и Linux Mint. Информацию о том как установить пароль вы можете найти в этой статье. Смена пользователя на суперпользователя root со сменой параметров окружения оболочки:

Смена пользователя на пользователя user01:

Смена пользователя на пользователя user01 со сменой окружения:

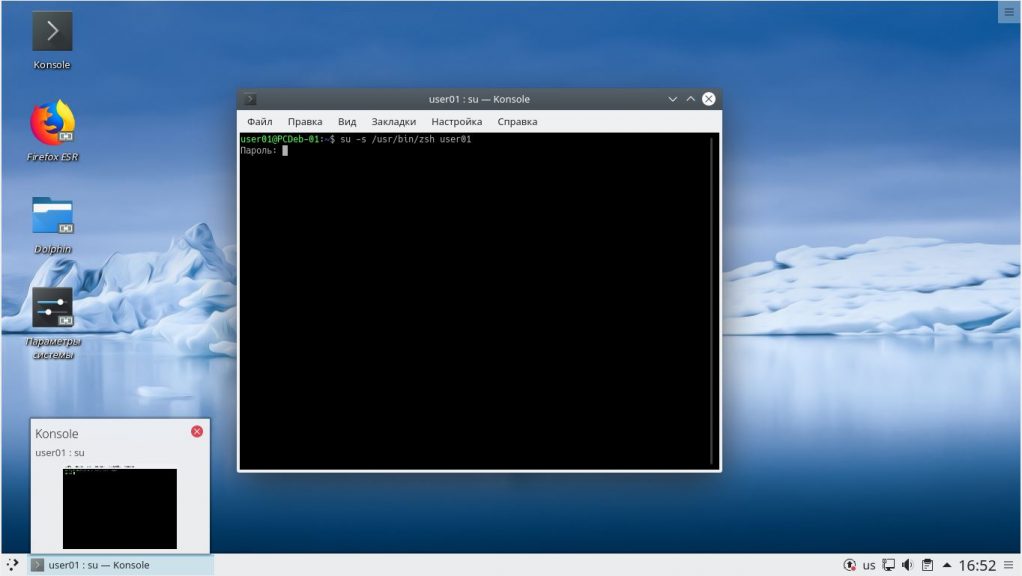

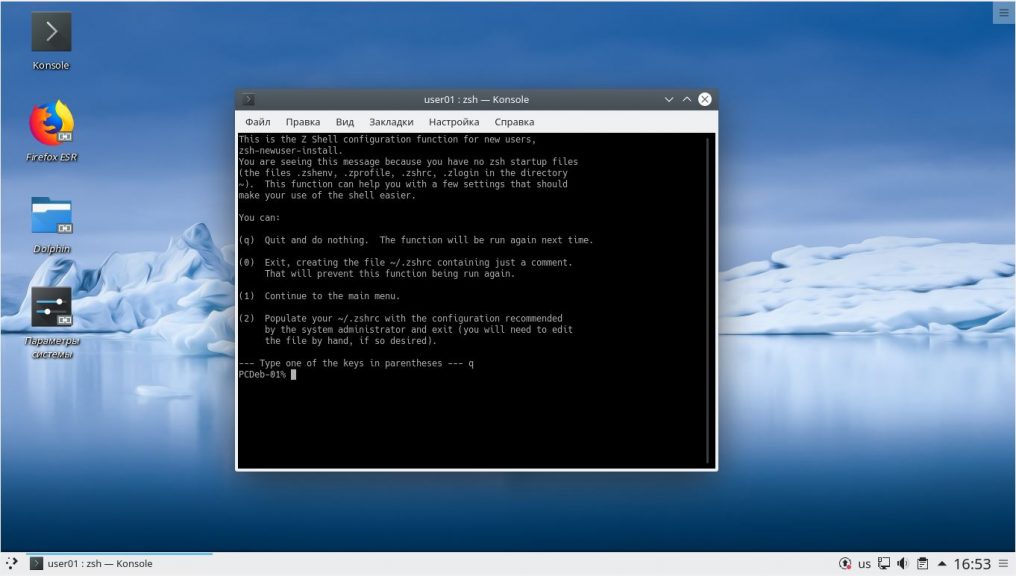

Запуск оболочки zsh для пользователя user01:

su -s /usr/bin/zsh user01

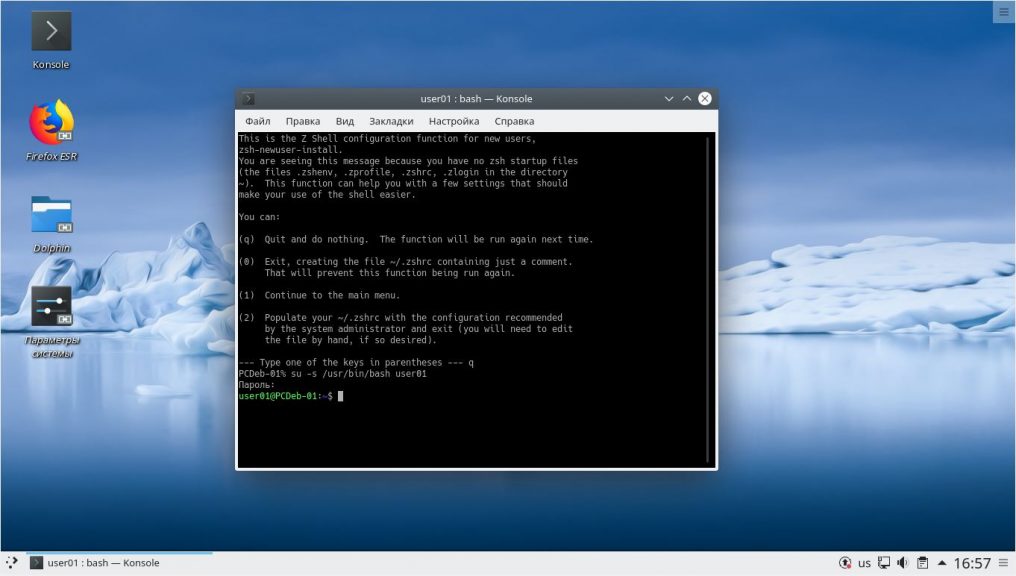

Запуск оболочки bash из оболочки zsh для пользователя user01:

su -s /usr/bin/bash user01

Запуск файлового менеджера Midnight Commander для пользователя user01:

Просмотр содержимого директории boot суперпользователем root:

Чтобы выйти из оболочки, открытой командой su можно использовать встроенную команду exit или сочетание клавиш Ctrl+d.

Выводы

Сегодня вы узнали что из себя представляет команда su linux, которая позволяет запустить оболочку от имени другого пользователя, как со сменой окружения, так и без. Узнали как выйти из этой оболочки.

Были рассмотрены различные варианты использования данной команды: для получения прав суперпользователя root, для смены командной оболочки, для выполнения конкретной команды или пакета от имени указанного пользователя.

Источник

Команда su root [Решено]

Что происходит, когда я ввожу su root? Меня просят пароль, но у меня есть только свой пароль (я включён в группу администраторов). Какой пароль я должен ввести в этом случае? Если я ввожу свой пароль (а я единственный пользователь системы), то в результате мне выдаётся сообщение: su: Сбой при проверке подлинности.

И не является ли такое использование команды su ситуацией, непредусмотренной создателями этой команды? Потому что у рута на моей кубунте пароль отсутствует. Пароль есть только у меня как у единственного пользователя системы.

Этот вопрос мне интересен, потому что хотел бы просто для интереса зарегиться под рутом и не использовать sudo. Возможно ли такое?

Рута на kubuntu вообще нету по умолчанию, поэтому у него нету и пароля, поэтому через него и нельзя зайти, поэтому обычно используют sudo -s -H

А вообще про это дело есть в подшивке ТУТ

Команда su открывает сеанс root. Она не требует аргументов, т.е. не надо писать su root. По умолчанию в бунте у root нет пароля, поэтому su не работает.

Чтобы «зарегиться под рутом», выполните sudo passwd root

Открывать сеанс рута без это можно по sudo su или sudo -i

sudo su

Даст тебе желаемое а root в ubuntu по умолчанию отключен — можно конечно включить но сидеть всё время под root-ом плохой тон.

Создать пользователя root это не значит запускать под ним систему. Хотя за многие годы так и не возникла необходимость его создать. Хватало всегда sudo -i

Всегда пользовался sudo bash.

Это не одно и то же?

Как бы не одно и тоже, но результат тот же ))) Тут у каждого свои прибамбасы.

Теперь понятно стало. Я не понимал назначение команды su и команды sudo. Команду sudo может выполнять только пользователь, входящий в группу sudo. А su любой пользователь, и для захода под пользователем нужно знать пароль этого пользователя, под которым заходить надо. Так что su root вообще не нужна из соображений безопасности. Всем спасибо, вы мне просто глаза открыли.

Источник

Проблема с паролём для root

Сегодня установил Fedora 21.Во время установки не указал пароль для root.Теперь когда ввожу команду su — , пишет [apostalig@localhost /]$ su — Пароль: su: Сбой при проверке подлинности

А зачем sudo su , если есть sudo -i или sudo -s или на худой конец sudo bash ?

Если что, пароль рута можно задать, загрузив ядро с параметром init=/bin/bash или подобным

не знаю, man sudo не читал, вообще не люблю эту штуку

Если что, пароль рута можно задать, загрузив ядро с параметром init=/bin/bash или подобным

На какие только извращения ни идут люди, лишь бы не делать sudo passwd .

задать пароль руту?

Может случиться так, что /etc/sudoers не настроен тогда sudo работать не будет. А если и пароль рута не задан, то и su может тоже не работать — тогда иначе никак, похоже. Или с livecd или init=/bin/sh

У меня есть подозрение, что fedora даже не спрашивает пароль рута, как и убунту, по дефолту настраивая sudo.

И спрашивает, и настраивает sudo (если поставить чекбокс «сделать пользователя администратором»).

Юзай sudo -i . Если надо другого юзера – sudo -u username -i , а поскольку у некоторых юзеров бывает false или nologin вместо шелла – sudo -u username /bin/bash . Чтобы задать юзеру пароль – sudo passwd username . У sudo не так и много опций.

Источник

Содержание

- Ошибка Authentication token manipulation error

- Что значит «passwd: Authentication token manipulation error»?

- Как исправить «Authentication token manipulation error»

- 1. Права доступа

- 2. Файловая система только для чтения

- 3. Модули аутентификации

- 4. Свободное место на диске

- 5. Ошибки файловой системы

- 6. Другие решения

- Выводы

- su: сбой при проверке подлинности

- sudoers

- Ошибка манипулирования маркером аутентификации

- 3 ответа

- Проблема с паролём для root

- Исправление ошибки ‘Authentication Token Manipulation Error’ в Ubuntu Linux

- Исправление ошибки манипуляции токеном аутентификации в Ubuntu

- Способ 1

- Способ 2

Ошибка Authentication token manipulation error

Для смены паролей пользователей в Linux можно использовать утилиту passwd. Утилита позволяет сменить пароль для текущего пользователя или для любого другого, если у вас есть полномочия суперпользователя. Иногда при попытке смены пароля вы можете получить ошибку Authentication token manipulation error.

В этой статье мы рассмотрим, как исправить её, а также почему она возникает.

Что значит «passwd: Authentication token manipulation error»?

Если переводить дословно, то эта ошибка означает, что утилита для управления паролями passwd не может манипулировать токеном. Под токеном здесь подразумивается хєш пароля, который вы указали. Это может возникнуть из-за невозможности записать новый хэш в файл конфигурации, потому что:

А теперь давайте рассмотрим, как исправить каждую из этих проблем, чтобы убрать ошибку.

Как исправить «Authentication token manipulation error»

1. Права доступа

Ошибка в работе утилиты может возникнуть, если установлены неправильные полномочия на файл /etc/shadow, в котором хранятся пароли. Смотрим текущие полномочия командой:

У вас чтение и запись должны быть выставлены как на снимке, если это не так, выполните такую команду:

sudo chmod 0640 /etc/shadow

2. Файловая система только для чтения

Если вы загрузились в режиме восстановления Ubuntu или подобном режиме другого дистрибутива, то по умолчанию файловая система будет находиться в режиме только для чтения, соответственно утилита не сможет ничего записать. Чтобы перемонтировать её для записи, используйте:

3. Модули аутентификации

Ещё одной причиной может быть неправильная настройка модулей аутентификации, из-за которой утилита не может сохранить пароль. Доступные модули можно посмотреть командой:

Запустить обновление настроек модулей можно, выполнив от имени суперпользователя:

На первом шаге надо нажать Ok:

Затем выбрать с помощью пробела и стрелок нужные модули, переключиться с помощью Tab на Ok и сохранить.

4. Свободное место на диске

Естественно, утилита не сможет изменить пароль, если на диске не будет свободного места. Убедитесь, что есть, как минимум, несколько сотен свободных мегабайт на корневом разделе. Это можно сделать с помощью команды:

А посмотреть, какие файлы занимают больше всего места, и удалить ненужное можно с помощью ncdu:

Если утилита не установлена, то её можно установить с помощью пакетного менеджера. Название пакета такое же как и у команды:

sudo apt install ncdu

5. Ошибки файловой системы

Если файловая система была повреждена, то это тоже может стать причиной проблем с изменением пароля. Для проверки и восстановления файловой системы можно использоваться fsck. Но для работы утилиты файловая система должна быть отмонтирована.

Здесь вместо /dev/sda3 необходимо указать адрес вашего раздела жёсткого диска.

6. Другие решения

Ещё многие советуют перезагрузить систему, возможно, это поможет:

Также можно не изменять пароль, а сначала удалить старый такой командой:

А затем установить новый:

sudo passwd имя_пользователя

Выводы

В этой статье мы рассмотрели, как исправить ошибку «passwd: Authentication token manipulation error». Теперь вы знаете, что с ней делать, если она возникнет на вашем компьютере.

Источник

su: сбой при проверке подлинности

Поставил Debian. Суть проблемы:

su: сбой при проверке подлинности

Если использую sudo:

«username» is not in the sudoers file. This incident will be reported.

Ошибок с паролем быть не может. Как решить?

Решил, всем спасибо. Расходитесь.

Галочка решено и напиши в чем был затык — думаю не один ты столкнулся с такой проблемой, следующий погуглит, попадет на твою тему (лор на первых страницах гугла) и не создаст очередную.

Да пользователя добавить в группу sudo, это же в официальном мануале есть: https://wiki.debian.org/sudo

Так что гугл уже имеет, что выдать. А если человек не привык гуглить — он в любом случае создаст тему.

не создавал для рута пароль?

В таком случае инсталлятор добавляет пользователя в группу автоматически.

И single user mode никто не отменял.

И single user mode никто не отменял.

Я удалял себя из группы судо нечаяно, а пароль рута залочен. Было прикольно. Т.е. single в этом случае тоже не работает.

Я использую команду su.

sudoers

такая проблема: профиль с правами рут начал странно вылетать, решил создать новый профиль с правами админа, но случайно удалил профиль с правами рут, теперь не знаю как дать права рута новому профилю.

С live-cd загрузись и добавь себя в группу sudo, можно редактированием конфигов, можно через chroot.

В том-то все и дело что при установке дестр. Fedora пользователю (2) присаваеваться группа whell и права группы adm. И все работает нормально до поры до времени но в один прекрасный момент ты решаеш открыть файловый менеджер Krusader (с правами root который до этого открывал без проблем ну или что-то другое) и.. спрашивают в окне kde-su пороль root (ввожу Правильный пороль проверяю, жму кнопку продолжить и вот-те здрасте окошко с ошибкой глосящей что у меня (состоящего в групп whell и role adm нет прав запускать приложения с правами root 🙁 🙁 ps Лечиться сей баг лишь только переустановкой пакетов kde-su kf5-su 🙁

Источник

Ошибка манипулирования маркером аутентификации

Хорошо, поэтому предложение alexander255 дало работу. Я имел в ЦСТ-TS-L632H-SLIM-8X-DVD диск на моем D830, который я обновление прошивки, связанного здесь:

http://www.dell.com/support/home/us/ ен / 19 / Водители / DriversDetails driverId = R250068 & амп;? FILEID = 2731128725 & амп; osCode = WLH & амп; ProductCode = широта-D830 & амп; LanguageCode = EN & амп; CategoryId = RS

Я использовал основанный апдейтер DOS с моей загрузочную DOS

3 ответа

Я не знаю, как это произошло. Пользователь sudo создал мою учетную запись, затем удалил ее, а затем снова создал.

Показывается пользовательский и зашифрованный пароль.

Ничего не показалось.

Итак, решение было удалить пароль, а затем сбросить новый пароль.

Надеюсь, это поможет.

Я изначально размещал здесь Получение «манипуляции токенами аутентификации» и т. д. ошибка при попытке изменить мой пароль пользователя, но Google показывает этот результат первым, поэтому я повторно опубликовал.

Я получил эту ошибку, изменив пароль на устройстве, где дата не была установлена. (т. е. он был случайным после загрузки)

В основном произошло то, что когда я сменил пароль, незаконная метка времени была обновлена до /etc/shadow. После этого нельзя было использовать эту учетную запись для входа или изменения пароля.

Чтобы исправить учетную запись, я должен был:

Установить правильную дату. Изменить дату истечения срока действия / дату последнего изменения пароля на /etc/shadow (я использовал последний рабочий теневой файл). Смените пароль с правами root на новый.

Эта ошибка исходит от PAM (Pluggable Authentication Module), в котором говорится, что модуль не смог получить новый токен аутентификации (подробнее об этой ошибке читайте в auth.log).

Это связано с ваши настройки авторизации, найденные в каталоге /etc/pam.d/ (например, minimum_uid в common-auth или некоторые другие ограничения, требуемые отметки). Поэтому, пожалуйста, дважды проверьте правильность настроек в модуле PAM.

PAM_AUTHTOK_ERR: модуль был не удалось получить новый токен аутентификации.

Источник

Проблема с паролём для root

Если что, пароль рута можно задать, загрузив ядро с параметром init=/bin/bash или подобным

не знаю, man sudo не читал, вообще не люблю эту штуку

Если что, пароль рута можно задать, загрузив ядро с параметром init=/bin/bash или подобным

задать пароль руту?

Может случиться так, что /etc/sudoers не настроен тогда sudo работать не будет. А если и пароль рута не задан, то и su может тоже не работать — тогда иначе никак, похоже. Или с livecd или init=/bin/sh

У меня есть подозрение, что fedora даже не спрашивает пароль рута, как и убунту, по дефолту настраивая sudo.

И спрашивает, и настраивает sudo (если поставить чекбокс «сделать пользователя администратором»).

Зачем? 20 – стабильнее, 22/23 – свежее.

Поменял имя пользователя этим способом:

А если напрямую в файле /etc/passwd и /etc/shadow поменять имя разве это не будет работать?

Перезагрузил i3wm, и теперь доступ к su запрещен.

А если напрямую в файле /etc/passwd и /etc/shadow поменять имя разве это не будет работать?

Нет, не будет. Меняй обратно

Источник

Исправление ошибки ‘Authentication Token Manipulation Error’ в Ubuntu Linux

Главное меню » Операционная система Ubuntu » Исправление ошибки ‘Authentication Token Manipulation Error’ в Ubuntu Linux

Мы использовали обычную команду passwd, чтобы изменить пароль, и он выдал нам эту ошибку, и пароль не был изменен.

«Authentication Token Manipulation Error’» означает, что по некоторым причинам смена пароля не удалась.

Для этого может быть несколько причин. В простых случаях вы увидите коренную причину проблемы в самом выводе. Например, если вы не указали пароль, вы должны увидеть его в ошибке:

Точно так же, если повторный ввод пароля не совпадает, он также покажет эту информацию:

Это легко, потому что вы знаете, что вызвало проблему, и можете предпринять корректирующие действия на основании этого. Но вам, возможно, не всегда везет, потому что в некоторых случаях вы не увидите никакой полезной информации, только ошибку.

Давайте посмотрим на некоторые из этих случаев и исправим эту проблему.

Способ 1

Вот почему вы должны убедиться, что у вас есть разрешение на чтение и запись в этот файл. Поскольку вы будете изменять пароль как суперпользователь, у этого файла должны быть права на чтение и запись для root.

Если это не так, вы должны установить правильное разрешение:

Способ 2

Метод 1 будет работать в большинстве случаев. Но в нашем случае нам пришлось перемонтировать корневой раздел с правами на чтение и запись. Мы пытались сбросить пароль администратора в Ubuntu.

В некоторых редких случаях ваш диск может быть настолько заполнен, что вы не сможете внести какие-либо изменения в файл /etc/shadow. Но если это так, то вы столкнетесь и со многими другими проблемами.

Это сработало для вас?

Мы поделились тем, что сработало для нас, и мы можем только надеяться, что это сработало и для вас. Сделали это? Какой метод работал для вас? Упоминайте это в комментариях.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник