Столкнулись с интересной проблемой у одного из заказчиков после перенастройки VPN сервера Windows Server 2012 с PPTP на L2TP/ IPSec (из за отключения поддержки PPTP VPN в iOS). Изнутри корпоративной сети VPN клиенты без каких-либо проблем подключаются к VPN серверу, а вот внешние Windows клиенты при попытке установить соединение с L2TP VPN сервером, выдают такую ошибку:

The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

В других версиях Windows о наличии аналогичной проблемы могут свидетельствовать ошибки VPN подключения 800, 794 или 809.

Стоит отметить, что данный VPN сервер находится за NAT, а на маршрутизаторе настроен проброс портов, необходимых для работы L2TP:

- UDP 1701 — Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol(L2TP)

- UDP 500

- UDP 4500 NAT-T – IPSec Network Address Translator Traversal

- Protocol 50 ESP

В правилах Windows Firewall VPN сервера эти порты также открыты. Т.е. используется классическая конфигурация. Для подключения используется встроенный VPN клиент Windows.

Если подключаться к этому же VPN серверу через PPTP, подключение успешно устанавливается.

VPN ошибка 809 для L2TP/IPSec в Windows за NAT

Как оказалось, проблема эта уже известна и описана в статье https://support.microsoft.com/en-us/kb/926179. По умолчанию встроенный VPN клиент Windows не поддерживает подключение к L2TP/IPsec через NAT. Дело в том, что IPsec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT (Port Address Translation). Если вы хотите использовать IPSec для коммуникации, Microsoft рекомендует использовать белые IP адреса на VPN сервере.

Но есть и обходное решение. Можно исправить этот недостаток, включив поддержку протокола NAT—T, который позволяет инкапсулировать пакеты протокола ESP 50 в UDP пакеты по порту 4500. NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо на стороне Windows сервера и клиента внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

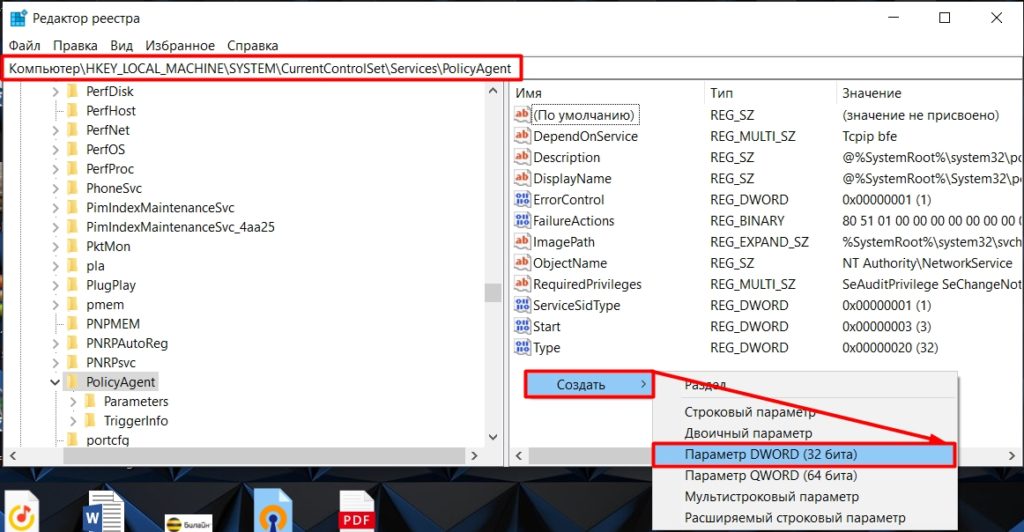

- Откройте редактор реестра

regedit.exe

и перейдите в ветку:- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesIPSec

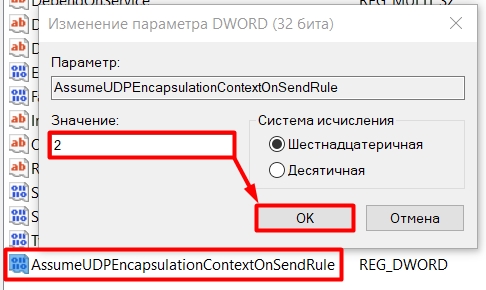

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением 2;

Примечание. Возможные значения параметра AssumeUDPEncapsulationContextOnSendRule:

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

- Осталось перезагрузить компьютер и убедиться, что VPN туннель успешно создается.

Если и Windows VPN сервер и клиент находятся за NAT, нужно изменить это параметре на обоих системах.

Можно использовать командлет PowerShell для внесения изменений в реестр:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesPolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 –Force;

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT).

В некоторых случаях для корректной работы VPN необходимо открыть дополнительное правило в межсетевом экране для порта TCP 1701 (в некоторых реализациях L2TP этот порт используется совмести с UDP 1701).

NAT-T не корректно работал в ранних редакциях Windows 10, например, 10240, 1511, 1607. Если у вас старая версия, рекомендуем обновить билд Windows 10.

L2TP VPN не работает на некоторых Windows компьютерах в локальной сети

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

Error 789: The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remove computer.

Что интересно, эта проблема наблюдется только с Windows-устройствами. На устройствах с Linux/MacOS/Android в этой же локальной сети таких проблем нет. Можно без проблем одновременно подключиться к VPN L2TP серверу с нескольких устройств.

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

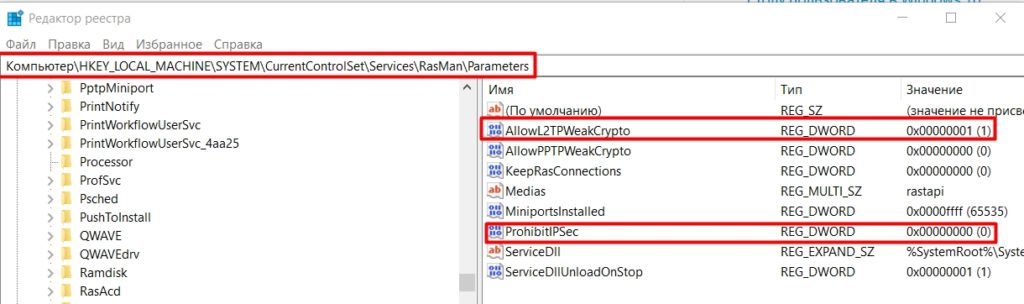

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add "HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10).

Сменив не одно поколение Windows и выпустив кучу исправлений, в Microsoft так и не решили старой проблемы с VPN L2TP соединением, работающим за NAT. Как выдавалась 809 ошибка, начиная со времён Windows XP, так никуда она не делась и в свежей версии WIndows 11.

Ошибка 809: Не удалось установить связь по сети между компьютером и VPN-сервером, так как удаленный сервер не отвечает. Возможная причина: одно из сетевых устройств (таких как брандмауэры, NAT, маршрутизаторы и т.п.) между компьютером и удаленным сервером не настроено для разрешения VPN-подключений. Чтобы определить, какое устройство вызывает эту проблему, обратитесь к администратору или поставщику услуг

Единственное, что поменялось после «семёрки», так это то, что сообщение об ошибке стало ещё менее информативным. В общем, считайте это такой фичей Windows и продолжайте решать проблему самостоятельно.

Собственно, лазить по реестру и вручную править параметры мне надоело, потому сейчас выполняю все действия из командной строки Windows, запущенной от имени Администратора:

reg add HKLMSYSTEMCurrentControlSetServicesPolicyAgent /v AssumeUDPEncapsulationContextOnSendRule /t REG_DWORD /d 0x2 /f

reg add HKLMSYSTEMCurrentControlSetServicesRasManParameters /v ProhibitIpSec /t REG_DWORD /d 0x0 /f

Здесь первой командой, мы добавляем недостающий ключ в реестр Windows Vista/7/8/10, разрешающий устанавливать соединение, если VPN сервер и вы находитесь за NAT. Вторая правка включает поддержку IPsec. После чего не забываем перезагрузить компьютер для применения изменений.

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

Всем привет! Сегодня мы будем разбирать, из-за чего возникает 809 ошибка при подключении к интернету (или VPN) и как её исправить. Данная проблема проявляется, когда компьютер не может связаться с конечным сервером через VPN тоннель L2TP подключения. Очень часто подобную ошибку замечают клиенты провайдера Билайн. Но также данный казус может возникать при подключении к частным или рабочим VPN серверам.

На самом деле косяк этой проблемы в операционной системе Windows. Дело в том, что VPN-клиент, который подключается к туннелю, не поддерживает L2TP/IPSec через NAT. И тут проблема кроется в IPSec при использовании шифрования ESP, а, насколько мы помним, ESP не поддерживает PAT, который и работает с адресацией через NAT.

NAT – это перевод внешних адресов во внутренние и наоборот. То есть при подключении к VPN-серверу клиент не может получить свой адрес, и получается дисконект. Но может быть проблема в закрытых портах или работе некоторых программ в винде. Далее я расскажу, как решить эту проблему.

Содержание

- ШАГ 1: Открытие портов

- ШАГ 2: Создания правила реестра

- ШАГ 3: Изменения параметров шифрования

- ШАГ 4: Отключение Xbox Live

- Ничего не помогло?

- Задать вопрос автору статьи

ШАГ 1: Открытие портов

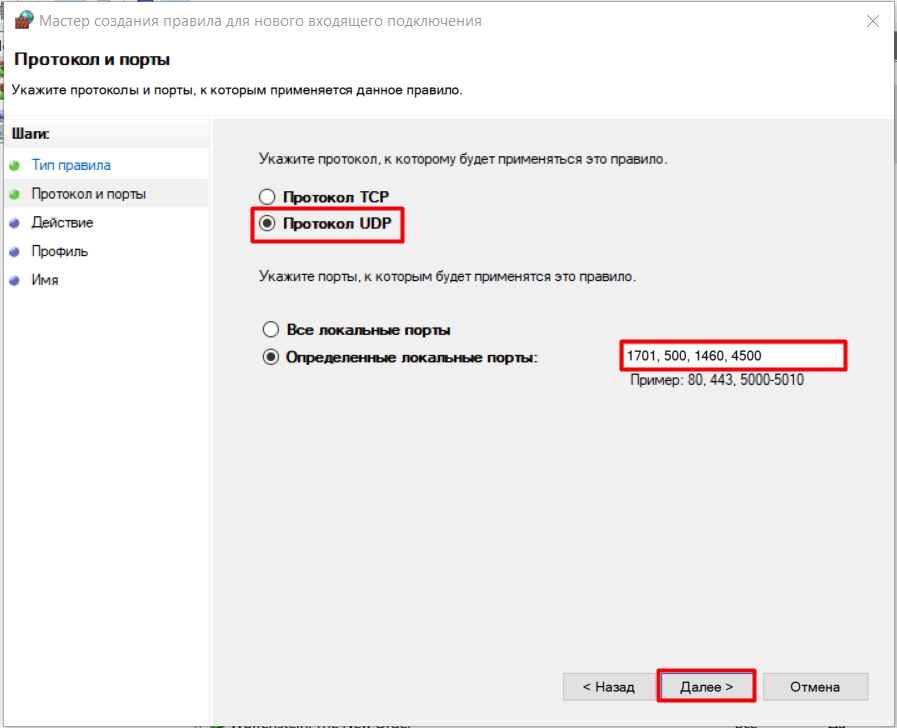

В первую очередь, нам нужно открыть порты на брандмауэре, так как он может блокировать их. Смотрите, Билайн использует два типа VPN: L2TP и PPTP. PPTP используется реже, да и ошибка при нем данная не возникает. Для L2TP мы будем открывать несколько портов: 1701, 500, 1460 и 4500.

Ок, какие порты нам нужны, мы решили. Но какой протокол? – обычно используется UDP. Но если проблема останется, то создадим подобные правила и для TCP-протокола.

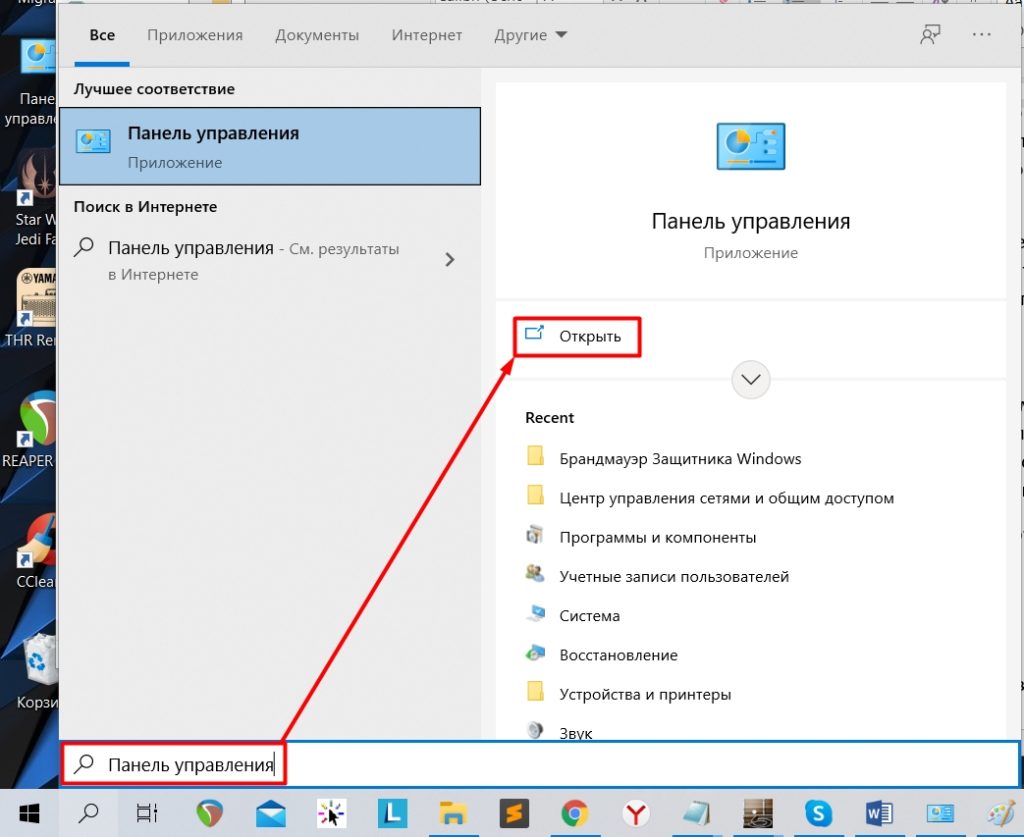

- Перейдите в «Панель управления». В Windows 10 данный раздел можно найти в поисковой строке.

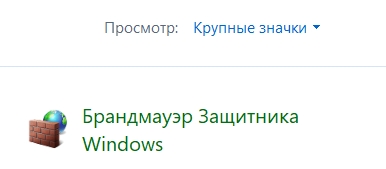

- Переходим в раздел брандмауэра.

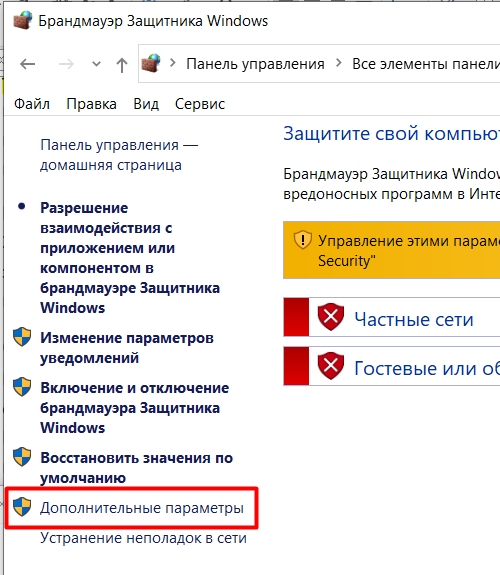

- Открываем доп. параметры.

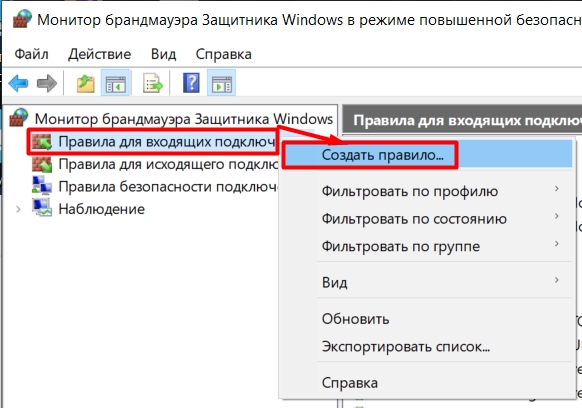

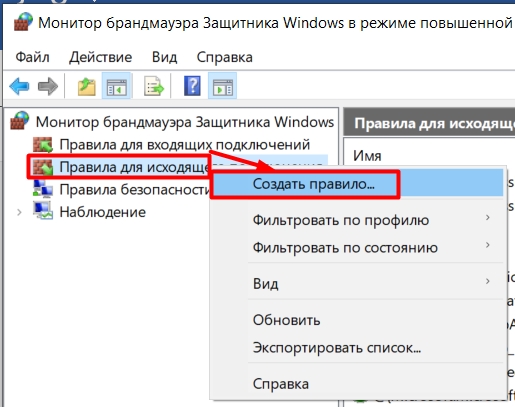

- Кликаем ПКМ по входящим правилам и создаем одно.

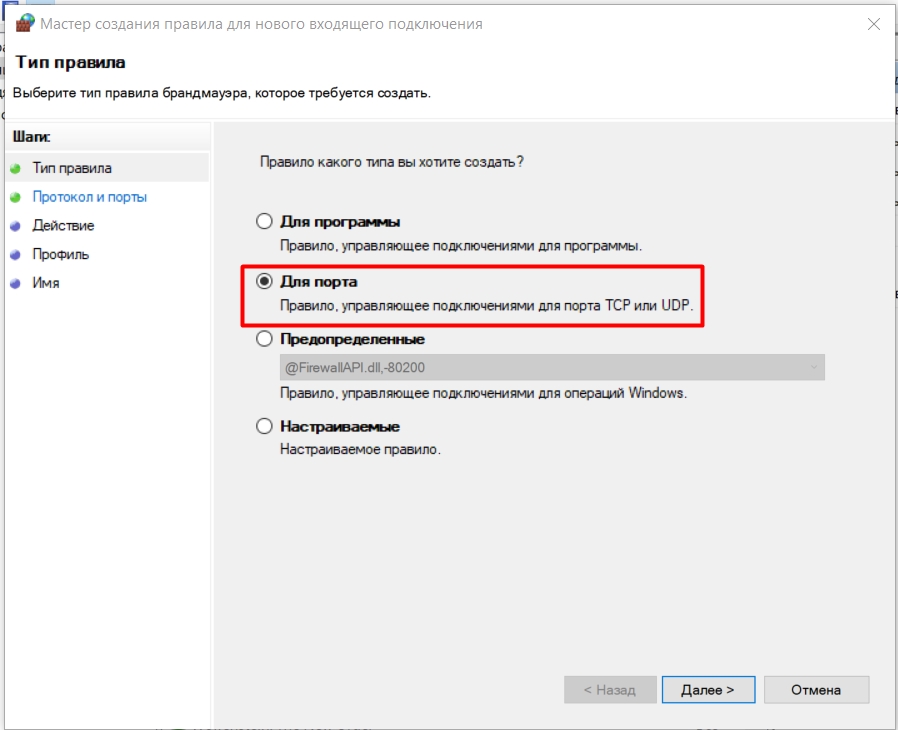

- «Для порта».

- К сожалению, тут нельзя сразу выбрать два протокола. Сначала выделаем UDP. Ниже выделяем нижнюю галочку и вписываем порты: 1701, 500, 1460, 4500 (для L2TP). Если у вас PPTP, то указываем следующие порты: 1723, 1460, 4500.

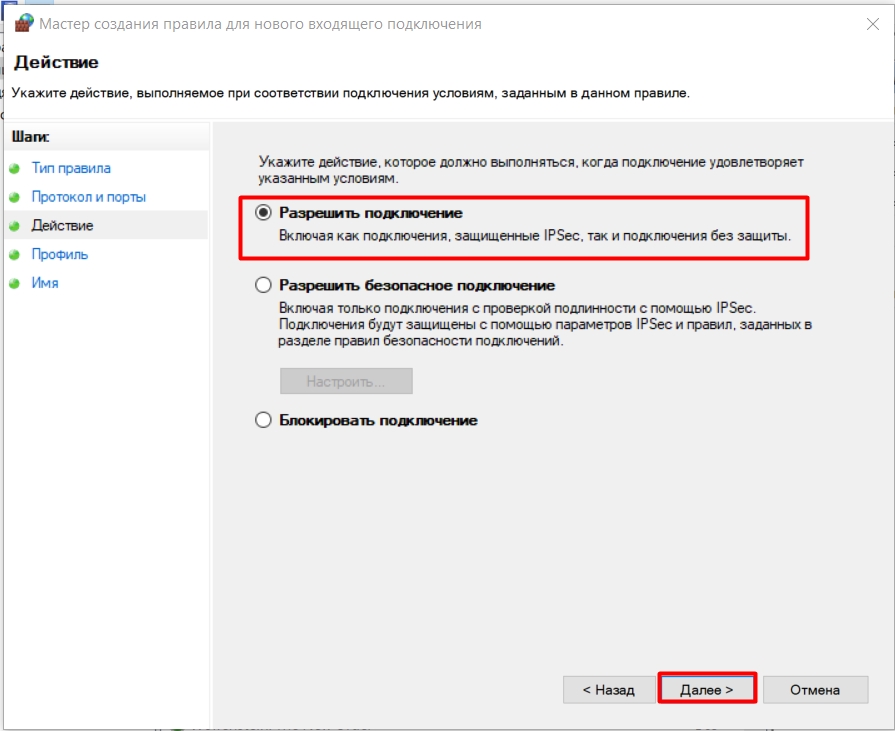

- Разрешаем подключение.

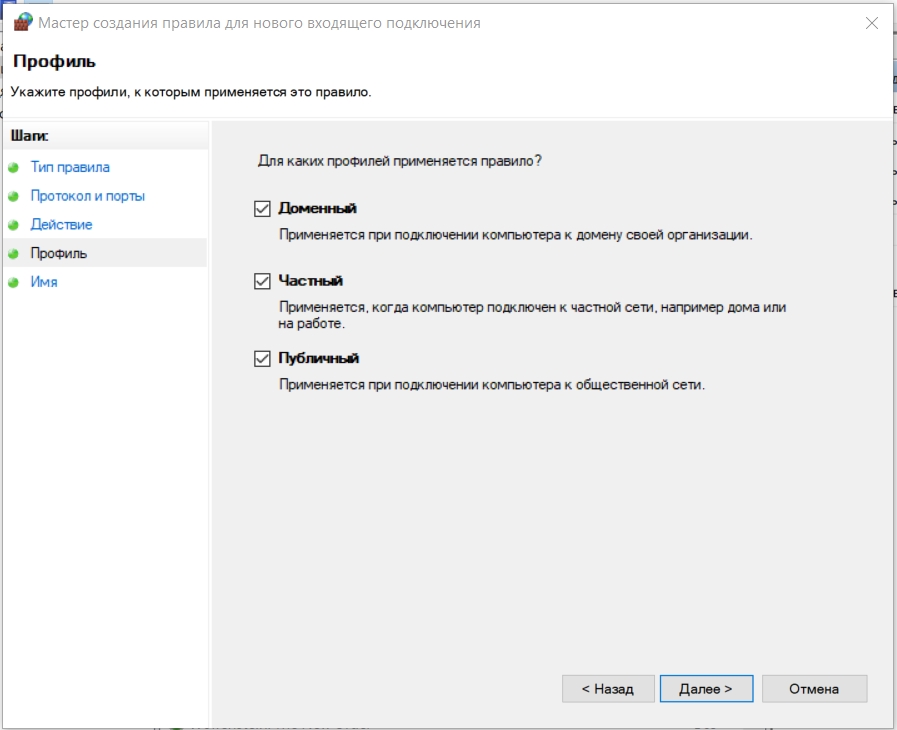

- Тут оставляем все сети.

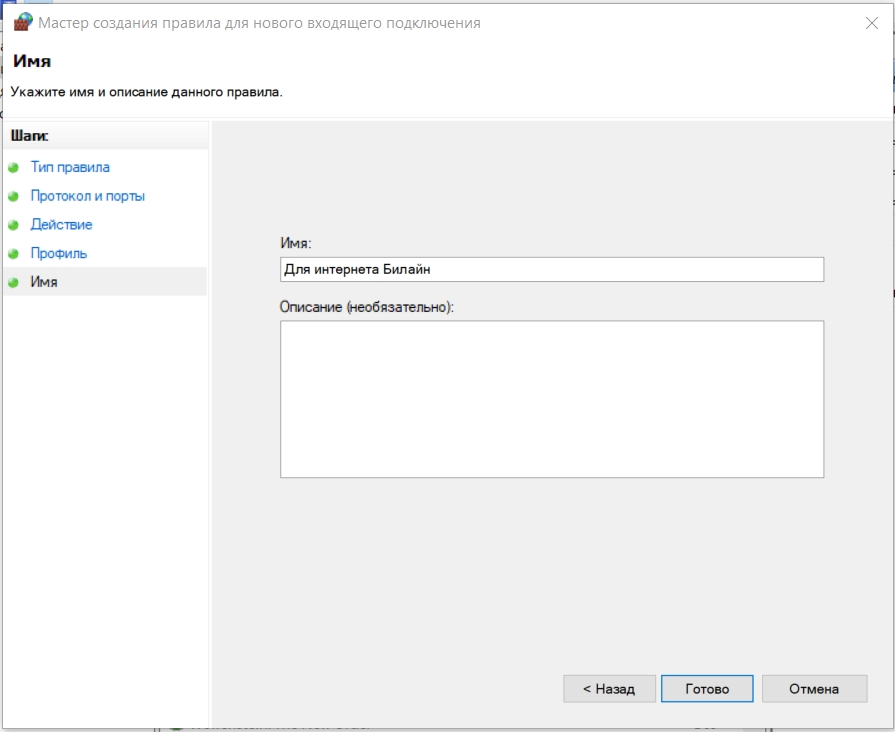

- Обязательно введите понятное название, чтобы в случае чего можно было быстро найти и удалить правило. В описании лучше указать номера портов и тип протокола

- А теперь проделываем те же самые действия, но только для исходящего подключения.

Если данный вариант не дал результата, то пробуем создать два аналогичных правила для входящего и исходящего подключения, но уже для TCP протокола. Если проблема осталась, то значит основа ошибки лежит именно в протоколе NAT-T – то есть или клиент находится за NAT, или сервер.

ШАГ 2: Создания правила реестра

В IPSec используется также ESP 50 протокол. Проблема в том, что данные пакеты не поддерживаются в Windows. Но мы можем обернуть эти пакеты по 4500 порту UDP. Тогда подключение должно появиться – это можно сделать через команду в реестре.

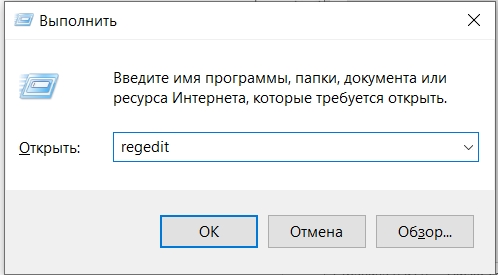

- Чтобы открыть редактор реестра, вам нужно найти на клавиатуре две кнопки (может иметь значок Windows) и английскую буковку R. Нажимаем на них одновременно и вписываем команду:

regedit

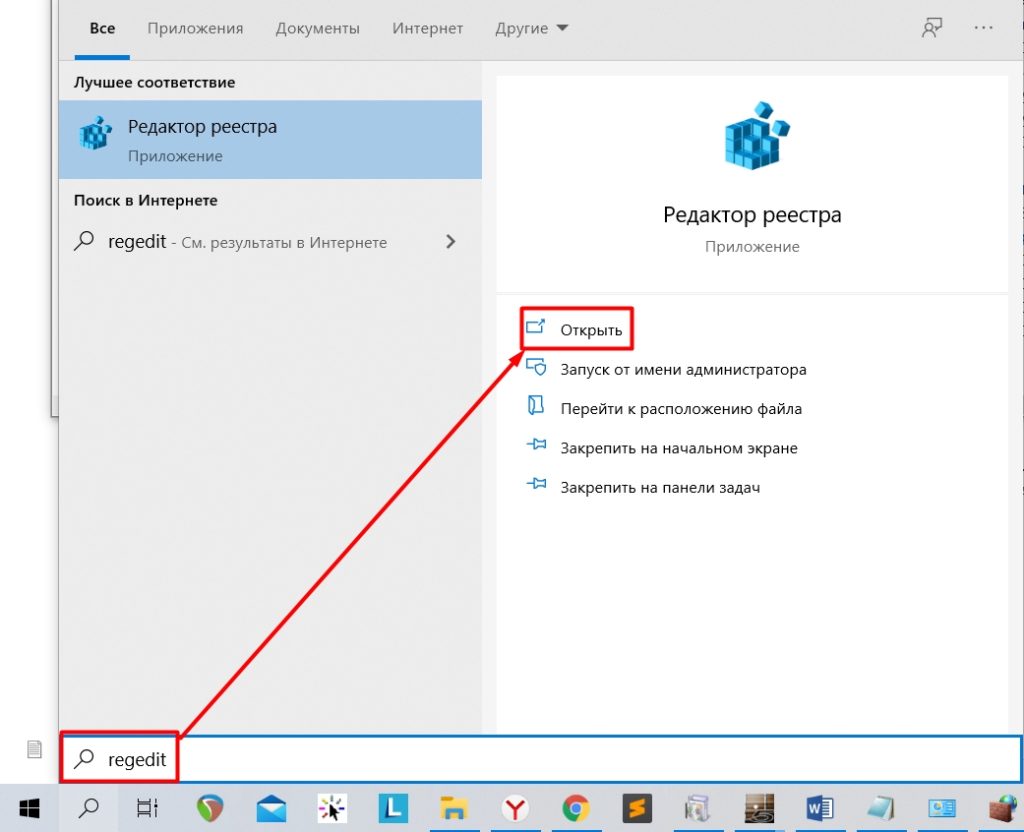

- Если вы не можете найти эти кнопки, то просто введите ту же команду в поиске.

- Теперь нужно открыть основной каталог «HKEY_LOCAL_MACHINE» и найти там раздел «SYSTEM». Далее переходим в «CurrentControlSet» и в ней ищем «Services». В самом конце просто нажмите по подразделу «PolicyAgent», чтобы вы увидели все параметры. Нажимаем на свободное поле справа правой кнопкой мыши, выбираем «Создать» – «Параметр DWORD (32 бита)».

- Называем параметр как:

AssumeUDPEncapsulationContextOnSendRule

- Даем значение «2».

- Жмем «ОК».

- Перезагружаем компьютер и проверяем подключение.

ШАГ 3: Изменения параметров шифрования

Есть такой глюк, что если вы уже где-то подключались с данного аккаунта к выделенному серверу, то на винде подключиться больше нельзя. Причем на других операционных системах (Linux, iOS или Android) такое не наблюдается. Данная проблема уже достаточно старая, и в Microsoft её никак не допилят. Но можно сделать это вручную. Опять идем в реестр по пути: HKEY_LOCAL_MACHINE – SYSTEM – CurrentControlSet – Services – теперь находим папку «RasMan» и открываем «Parameters».

Создаем два правила DWORD:

- AllowL2TPWeakCrypto – значение один (1).

- ProhibitIPSec – значение ноль (0).

Перезагружаемся, чтобы изменения вступили в силу. Если это не поможет, то откройте параметр «AllowL2TPWeakCrypto» и установите значение 0, чтобы выключить шифрование вообще. Опять перезагружаемся.

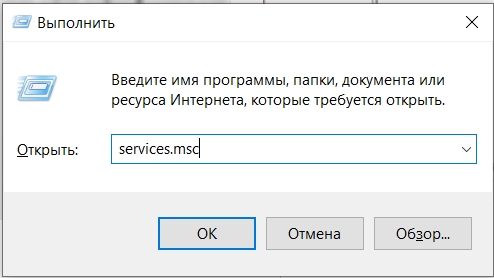

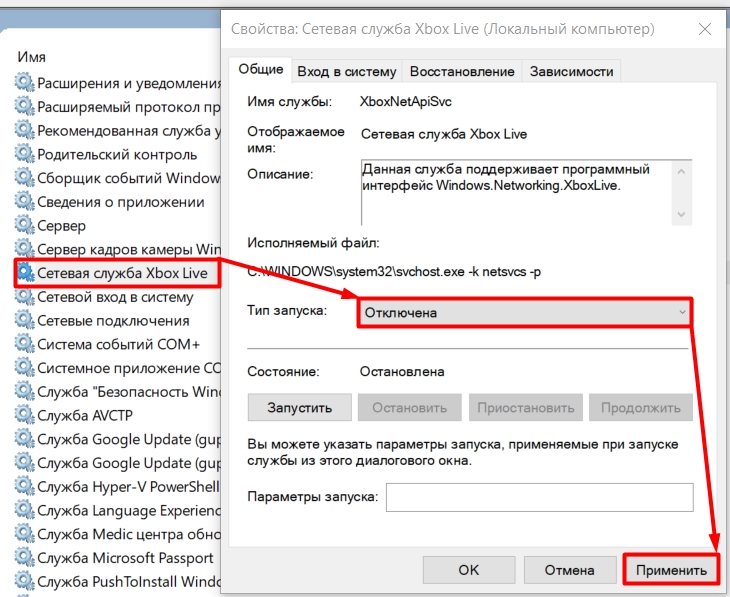

ШАГ 4: Отключение Xbox Live

На самом деле мы выполнили почти все, что нужно. Теперь подключение должно работать, но могут быть проблемы из-за одной службы, которая мешает подключению к серверу. Попробуем её выключить:

Через кнопки и R запускаем команду:

services.msc

Раздел «Службы» также можно запустить и через поиск.

Находим «Сетевую службу Xbox Live», заходим в неё и отключаем. Перезагружаем ОС.

Ничего не помогло?

В таком случае делаем комплекс мер:

- В первую очередь обновите операционную систему. Как я уже и говорил, данная проблема чаще всего возникает на винде, поэтому обновление может решить проблему.

- Windows 10: «Пуск» – «Параметры» – «Обновление и безопасность» – «Центр обновления Windows».

- Windows 7: «Пуск» – «Панель управления» – «Центр обновления Windows» – кнопка «Установить обновления».

- Если вы ранее устанавливали какие-то программы, которые работают с VPN или виртуальными сетевыми картами, то попробуйте выключить их в реестре или вообще удалить.

- Почистите компьютер от мусора – об этом очень подробно написано тут.

- Если проблема появилась внезапно, то можно попробовать выполнить «Восстановление системы» – через поиск или в «Панели управления» находим раздел «Восстановления» и запускаем «Восстановление системы». При этом выбираем самую раннюю точку.

Если ничего не помогает, то уже можно звонить провайдеру, возможно, проблема связана с удаленным сервером.

-

Question

-

Hello

I have a firewall which also act as a VPN server, it works fine til last week a windows update, it suddenly failed to connect my VPN and has an error code 809

but my android and other PC running windows 7’s connection on same VPN are working normally,

I edit regedit prodile to add a policy to let VPN work behind NAT, shutdown windows firewall and antivirus software and still no go,

but another VPN use PPTP works well, anyone has any idea? many thanks.

All replies

-

Hi

alotofjeff,>>I edit regedit prodile to add a policy to let VPN work behind NAT

Please try to recreate a new connect and reset the following regedit.

1.Using Registry Editor, create a new DWORD value called «AssumeUDPEncapsulationContextOnSendRule» under «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent» and set it to «2»

2.Click Start, Settings

Choose the «Network and Internet» category

Click the «VPN» button in the left hand menu

Click «Add a VPN connection» and use the following:

- VPN provider: Windows (built-in)

- Connection Name: anything you like, this is what’s displayed in the UI

- Server name or address: the external hostname of your VPN

- VPN type: L2TP/IPsec

- Type of sign-in info: Username and password

- Username/Password/Remember me: these are optional, set as required

- Click «Save»

Click «Change adapter options»

Right click the connection you just created, and click Properties

Under the Security tab, click «Advanced Settings»

Select «use pre-shared key» and enter the PSK, click OK

Set «Data encryption» to «maximum strength»

Under Authentication, select «Allow these protocols» and tick ONLY the PAP box

At this point, if you made the registry change you will need to reboot your computer.

3.In addition, please disable the service of Xbox Live Networking Services

to check if the problem still occurs.Best Regards,

Candy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Tuesday, July 18, 2017 2:08 AM

-

Set «Data encryption» to «maximum strength»

still got error code 809

1.Using Registry Editor, create a new DWORD value called «AssumeUDPEncapsulationContextOnSendRule»

under «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent» and set it to «2»I did it in the first place, doesn’t work

other settings are all the same as my original workable setting.

-

Hello,

I have done all the steps above too and still cannot connect. I am attempting to connect via Pre-Shared Key.

Any other suggestions?

В интересах производственных процессов возникает вопрос обеспечения доступа пользователей к локальной сети предприятия через VPN.

Частным случаем реализации данной задачи является организация доступа через шлюз MikroTik по протоколу L2TP с использованием IpSec и ключа проверки подлинности (IPSec Secret). При этом при создании пользователей для доступа по VPN через сервер L2TP используется профиль SSTP.

Однако, как показала практика, возникают сложности с соединением, выражающиеся в отображении пользователю ошибки 809 при его попытке соединиться с локальной сетью, например:

Устранение данной ошибки является комплексным решением проблемы и включает в себя условно 3 этапа.

1. Модем. При работе из дома пользователи, как правило, используют домашний роутер, предоставленный провайдером услуг Интернет. Необходимо убедиться, что Ваш домашний роутер будет корректно обрабатывать протоколы L2TP и IpSec. Пример решения для одного из модемов приведён в этой заметке.

По личному опыту, этого было достаточно при работе в Linux.

2. Брандмауэр Windows, по умолчанию, блокирует необходимые для описываемого типа VPN-соединения соединения к определённым портам. Для обеспечения соединения нужно открыть доступ к портам UDP 500, 1701, 4500. Назначение этих портов:

500 – ISAKMP – Internet Security Association and Key Management Protocol;

1701 – Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP);

4500 – NAT-T – IPSec Network Address Translator Traversal.

Запустите оснастку управления брандмауэром Windows и нажмите на ссылку «Дополнительные параметры»:

Нужно создать 2 правила: для входящих подключений и исходящих подключений. Активизируйте соответствующий пункт в верхнем меню слева:

Далее в верхнем меню справа нажмите на «Создать правило»:

При запросе типа правила укажите, что данное правило создаётся для порта:

Устранение данной ошибки является комплексным решением проблемы и включает в себя условно 3 этапа.

1. Модем. При работе из дома пользователи, как правило, используют домашний роутер, предоставленный провайдером услуг Интернет. Необходимо убедиться, что Ваш домашний роутер будет корректно обрабатывать протоколы L2TP и IpSec. Пример решения для одного из модемов приведён в этой заметке.

По личному опыту, этого было достаточно при работе в Linux.

2. Брандмауэр Windows, по умолчанию, блокирует необходимые для описываемого типа VPN-соединения соединения к определённым портам. Для обеспечения соединения нужно открыть доступ к портам UDP 500, 1701, 4500. Назначение этих портов:

500 – ISAKMP – Internet Security Association and Key Management Protocol;

1701 – Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP);

4500 – NAT-T – IPSec Network Address Translator Traversal.

Запустите оснастку управления брандмауэром Windows и нажмите на ссылку «Дополнительные параметры»:

Нужно создать 2 правила: для входящих подключений и исходящих подключений. Активизируйте соответствующий пункт в верхнем меню слева:

Далее в верхнем меню справа нажмите на «Создать правило»:

При запросе типа правила укажите, что данное правило создаётся для порта:

Укажите локальные порты UDP: 500, 4500, 1701

Аналогично сделайте и для другого вида подключения (в этом примере далее – для исходящего).

Попробуйте установить соединение. Если не помогло – работаем дальше.

3. Внесение измнения в реестр Windows.

Запустите редактор реестра (regedit) и пройдите в ветку

HKEY_LOCAL_MACHINE System CurrentControlSet Services Rasman Parameters

Создайте двоичный параметр DWORD с именем ProhibitIpSec и значением 1:

Аналогично сделайте и для другого вида подключения (в этом примере далее – для исходящего).

Попробуйте установить соединение. Если не помогло – работаем дальше.

3. Внесение измнения в реестр Windows.

Запустите редактор реестра (regedit) и пройдите в ветку

HKEY_LOCAL_MACHINE System CurrentControlSet Services Rasman Parameters

Создайте двоичный параметр DWORD с именем ProhibitIpSec и значением 1:

Перезагрузитесь. Попробуйте соединиться со своей сетью по VPN. Получилось?