- Региональная сеть связывает абонентов, расположенных

а) в различных странах, на различных континентах;

б) внутри большого города, экономического региона, отдельной страны;

в) в пределах небольшой территории.

- Файловый сервер

а) отвечает за централизованное выделение ресурсов файлов;

б) отвечает за централизованное выделение ресурсов к базам данных;

в) управляет действующими в сети службами электронной почты.

- Метод передачи права используется в сетях с топологией

а) звезда;

б) шина;

в) кольцо.

- Какое устройство изображено на рисунке?

а) мост;

б) маршрутизатор;

в) концентратор.

- Сколько уровней в эталонной модели взаимодействия открытых систем (OSI)?

а) 5; б) 7; в) 9.

- Какие протоколы являются потенциально более скоростными?

а) бит-ориентированные протоколы;

б) байт-ориентированные протоколы.

- В десятичном коде IP адрес имеет вид: 192.45.9.200. Что означает в данном случае цифра 9?

а) адрес компьютера;

б) адрес сети;

в) адрес подсети.

- Метод паритета может определить

а) любое число ошибок;

б) четное число ошибок;

в) нечетное число ошибок.

- Для передачи каких сообщений эффективен датаграммный метод пакетной коммутации?

а) для передачи коротких сообщений;

б) для передачи длинных сообщений;

в) для передачи любых сообщений.

- SMTP (Simple Mail Transfer Protocol) – это

а) протокол пересылки файлов;

б) протокол обслуживания электронной почты;

в) протокол обмена гипертекстовой информацией.

Вариант 3

- Терминал – это

а) конечный пользователь, источник запросов к сетевым ресурсам;

б) держатель сетевых ресурсов;

в) средство связи сетевых ресурсов.

- Сервер баз данных

а) управляет действующими в сети службами электронной почты;

б) отвечает за централизованное выделение ресурсов файлов;

в) отвечает за централизованное выделение ресурсов к базам данных.

- Маркер – это

а) цифровые данные определенного формата, предназначенные для передачи;

б) служебное сообщение определенного формата, в которое абоненты сети могут помещать свои информационные пакеты;

в) устройство, являющееся источником данных.

- Маршрутизаторы обеспечивают

а) высокоскоростную коммутацию пакетов между портами;

б) передачу данных по локальным или глобальным сетям в зависимости от места назначения данных;

в) сопряжение ЭВМ с несколькими каналами связи.

- Укажите уровень модели OSI, который не подписан на рисунке.

| 7 Прикладной |

| 6 Представительский |

| 5 Сеансовый |

| 4 Транспортный |

| 3 Сетевой |

| 2 Канальный |

| 1 |

а) физический;

б) коммутационный;

в) информационный.

- Укажите протокол транспортного уровня, используемый в стеке протоколов TCP/IP

а) ARP (Address Resolution Protocol);

б) UDP (User Datagram Protocol);

в) ICMP (Internet Control Message Protocol).

- Протокол DHCP (Dynamic Host Configuration Protocol)

а) обеспечивает автоматическую настройку конфигурации TCP/IР узлов;

б) подключает компьютер к сети;

в) позволяет преобразовать доменные имена в IP-адреса.

- Физический адрес сетевого адаптера определяется командой

а) ping /all;

б) ipconfig /all;

в) ping 127.0.0.1.

- Что означает термин «датаграмма»?

а) самостоятельный пакет, движущийся по сети независимо от других пакетов;

б) служебный пакет запроса на установление виртуального канала, связывающего станцию-инициатор с вызываемой станцией;

в) любой пакет, движущийся по сети.

- Telnet – это

а) протокол пересылки файлов;

б) протокол обслуживания электронной почты;

в) протокол эмуляции удаленного терминала.

Вариант 4

- Хост – это

а) конечный пользователь, источник запросов к сетевым ресурсам;

б) держатель сетевых ресурсов;

в) средство связи сетевых ресурсов.

- Клиент – это

а) источник ресурсов сети;

б) задача, рабочая станция или пользователь;

в) сочетание устройств ввода и вывода данных.

- Коллизия – это

а) метод поочередной передачи данных;

б) метод одновременной передачи данных;

в) столкновение, попытка одновременной передачи данных.

- Соединение сегментов локальной сети является функцией?

а) маршрутизатора;

б) моста;

в) концентратора.

- Задача каждого уровня сетевой модели OSI

а) предоставление услуг вышележащему уровню;

б) предоставление услуг нижележащему уровню;

в) предоставлению услуг любому уровню.

- TFTP (Trivial File Transfer Protocol) – это

а) протокол обслуживания электронной почты;

б) простейший протокол пересылки файлов;

в) протокол обмена гипертекстовой информацией.

- Существует имя tutor.sptu.edu. Что такое tutor?

а) общий домен;

б) поддомен edu;

в) поддомен sptu.

- Отображение текущей настройки TCP/IP выполняет утилита

а) ping;

б) ipconfig;

в) route.

- Все устройства сети АТМ имеют непосредственное подключение к

а) сетевому коммутатору;

б) серверу;

в) модему.

- Какой из способов подключения к Интернет обеспечивает наибольшие возможности для доступа к информационным ресурсам?

а) удаленный доступ по коммутируемому телефонному каналу;

б) постоянное соединение по выделенному телефонному каналу;

в) постоянное соединение по оптоволоконному каналу.

Вариант 5

- MAN (Metropolitan Area Network) – это

а) глобальная вычислительная сеть;

б) региональная вычислительная сеть;

в) локальная вычислительная сеть;

- Топология сети – это

а) усредненная схема соединений узлов сети;

б) средства сопряжения функциональных элементов сети;

в) правила взаимодействия функциональных элементов сети.

- Метод множественного доступа с контролем несущей частоты применяется в сетях с топологией

а) звезда;

б) шина;

в) кольцо.

- Какой кабель изображен на рисунке?

а) экранированная витая пара;

б) неэкранированная витая пара;

в) коаксиальный кабель.

- Какой уровень модели OSI осуществляет передачу неструктурированного потока битов по физической среде?

а) сетевой;

б) канальный;

в) физический.

- Укажите межсетевой протокол (протокол INTERNET) семейства протоколов TCP/IP?

а) ARP (Address Resolution Protocol);

б) IP (Internet Protocol);

в) ICMP (Internet Control Message Protocol).

- Сервер DNS (Domain Name System)

а) обеспечивает автоматическую настройку конфигурации TCP/IР узлов;

б) подключает компьютер к сети;

в) позволяет преобразовать доменные имена в IP-адреса.

- МАС-адрес – это

а) уникальное 32-битное число, присваиваемое маршрутизаторам их производителем;

б) адрес любого ресурса сети Интернет;

в) уникальное 48-битное число, присваиваемое сетевым адаптерам их производителем.

- Какой метод коммутации изображен на рисунке?

Абонент

В

Пакет данных 1

Пакет данных 2

Пакет данных 3

Абонент

В

а) метод коммутации каналов;

б) датаграммный метод коммутации пакетов;

в) виртуальный метод коммутации пакетов.

- IMAP (Interactive Mail Access Protocol) – это

а) протокол обмена гипертекстовой информацией;

б) протокол обслуживания электронной почты;

в) протокол пересылки файлов.

Вариант 6

- Глобальная сеть связывает абонентов, расположенных

а) в пределах небольшой территории;

б) внутри большого города, экономического региона, отдельной страны;

в) в различных странах, на различных континентах.

- Какой вид сети представлен на рисунке?

Клиенты

Сервер

а) сеть с выделенным сервером;

б) одноранговая сеть.

- Технология Ethernet основана на стандарте

а) IEEE 802.2;

б) IEEE 802.3;

в) IEEE 802.4.

- Какой кабель изображен на рисунке?

а) экранированная витая пара;

б) неэкранированная витая пара;

в) коаксиальный кабель.

- Какой уровень в модели OSI осуществляет передачу кадров данных от сетевого уровня к физическому уровню?

а) сетевой;

б) канальный;

в) транспортный.

- Укажите протокол разрешения адресов стека протоколов TCP/IP.

а) IP (Internet Protocol);

б) ICMP (Internet Control Message Protocol);

в) ARP (Address Resolution Protocol).

- Сокет состоит из

а) IP-адреса и номера порта;

б) номера порта;

в) домена и номера порта.

- На рисунке приведены уровни, на которых работают мосты, коммутаторы и маршрутизаторы. Укажите устройство, которое работает на сетевом уровне.

-

Applicatiom layer Applicatiom gateway Transport layer Transport gateway Network layer ? Data link layer Bridge, switch Physical layer Repeater, hub

а) шлюз;

б) маршрутизатор;

в) мост.

- Какой метод коммутации изображен на рисунке?

Абонент

В

запрос

пакет данных

подтверждение данных

Абонент

В

подтверждение запроса

а) метод коммутации каналов;

б) датаграммный метод коммутации пакетов;

в) виртуальный метод коммутации пакетов.

- Серверы Интернет, содержащие файловые архивы, позволяют

а) скачивать необходимые файлы;

б) получать электронную почту;

в) участвовать в телеконференциях.

Вариант 7

- LAN (Local Area Network) – это

а) глобальная вычислительная сеть;

б) региональная вычислительная сеть;

в) локальная вычислительная сеть;

- Какой вид сети представлен на рисунке?

Клиент и сервер

а) сеть с выделенным сервером;

б) одноранговая сеть.

- Сетевой адаптер передает поступающие к нему сообщения

а) всем направлениям, кроме того, по которому они пришли;

б) позволяет компьютеру получать и передавать данные в локальной сети;

в) передает поступающие к нему сообщения по направлению, в котором находится получатель.

- Какое устройство изображено на рисунке?

а) сетевой адаптер;

б) концентратор;

в) коммутатор.

- Сетевой уровень модели OSI

а) устанавливает связь в вычислительной сети между двумя абонентами;

б) осуществляет передачу неструктурированного потока битов по физической среде;

в) координирует прием, передачу и выдачу одного сеанса связи.

- Укажите протокол управляющих сообщений Internet семейства протоколов TCP/IP.

а) ICMP (Internet Control Message Protocol);

б) IP (Internet Protocol);

в) ARP (Address Resolution Protocol).

- Какой из адресов соответствует домену второго уровня?

а) www.junior.ru/nikolaeva;

б) interweb.spb.ru/present;

в) www.fizika.ru.

- Какой протокол используется для организации межсетевого управления?

а) SMTP (Simple Mail Transfer Protocol);

б) SNMP (Simple Network Management Protocol);

в) ICMP (Internet Control Message Protocol).

- Протокол Х.25 охватывает уровни модели OSI

а) физический, канальный, сетевой;

б) канальный, сетевой, транспортный;

в) сетевой, транспортный, сеансовый.

- РОРЗ (Post Office Protocol, версия 3) – это

а) протокол обмена гипертекстовой информацией;

б) межсетевой протокол;

в) протокол обслуживания электронной почты.

Вариант 8

- Приемник – это

а) устройство, принимающее сигналы;

б) устройство, являющееся источником данных;

в) любое устройство в сети.

- На рисунке изображена архитектура сети

а) Token Ring;

б) Ethernet;

в) Arcnet.

- Стандартом беспроводных локальных сетей является

а) IEEE 802.4;

б) IEEE 802.5;

в) IEEE 802.11.

- Шлюзы обеспечивают

а) высокоскоростную коммутацию пакетов между портами;

б) сопряжение ЭВМ с несколькими каналами связи;

в) связь между сетями с различными архитектурами.

- Сеансовый уровень модели OS1

а) устанавливает связь в вычислительной сети между двумя абонентами;

б) координирует прием, передачу и выдачу одного сеанса связи;

в) осуществляет передачу неструктурированного потока битов по физической среде.

- Укажите протокол маршрутизации семейства протоколов TCP/IP

а) ICMP (Internet Control Message Protocol);

б) ARP (Address Resolution Protocol);

в) RIP (Routing Information Protocol).

- В десятичном коде IP адрес имеет вид: 192.45.9.200. Что означает в данном случае цифра 192.45?

а) адрес сети;

б) адрес подсети;

в) адрес компьютера.

- Комбинированный цикл определения/коррекции ошибки называется

а) локализации ошибок;

б) удаление ошибок;

в) управлением ошибками (error control).

- Протокол Х.25 охватывает

а) сетевой, транспортный и сеансовый уровень модели OSI;

б) канальный, сетевой и транспортный уровень модели OSI;

в) физический, канальный и сетевой уровень модели OSI.

- Какой из перечисленных протоколов не является протоколом взаимодействия почтового клиента с почтовым сервером?

а) UDP (User Datagram Protocol);

б) IMAP (Interactive Mail Access Protocol);

в) SMTP (Simple Mail Transfer Protocol).

Вариант 9

- Протяженность локальной сети составляет

а) 2–2,5 км;

б) десятки километров;

в) сотни километров.

- На рисунке изображена топология сети

а) Token Ring;

б) Ethernet;

в) Arcnet.

- Метод доступа к передающей среде – это

а) правила взаимодействия функциональных элементов сети;

б) метод, обеспечивающий выполнение совокупности правил, по которым узлы и сети получают доступ к ресурсу;

в) усредненная схема соединений узлов сети.

- Концентратор – это

а) устройство, выполняющее функцию сопряжения ЭВМ с одним каналом связи;

б) устройство, коммутирующее несколько каналов связи на один путем частотного разделения;

в) устройство, выполняющее функцию сопряжения ЭВМ с несколькими каналами связи.

- Какой уровень модели OSI гарантирует доставку пакетов без ошибок, в той же последовательности, без потерь и дублирования?

а) прикладной;

б) сеансовый;

в) транспортный.

- Укажите базовый транспортный протокол, давший название всему семейству протоколов TCP/IP

а) IP (Internet Protocol);

б) TCP (Transmission Control Protocol);

в) ICMP (Internet Control Message Protocol.

- Укажите имя узла в адресе http://www.rambler.ru.

а) http: //www;

б) rambler;

в) ru.

- Укажите тип управления ошибками, который используется в байт-ориентированных схемах передачи данных.

а) Continuous RQ (непрерывный повторный запрос);

б) Idle RQ (ожидание повторного запроса).

- Режим асинхронной передачи ATM предусматривает передачу

а) ячеек фиксированной длины;

б) пакетов;

в) кадров.

- Gopher – это

а) протокол обслуживания электронной почты;

б) протокол обмена гипертекстовой информацией;

в) распределенная иерархическая система хранения документов в INTERNET.

Вариант 10

- Дуплексный режим передачи сигнала – это

а) одновременная передача и прием сообщений;

б) попеременная передача данных, когда источник и приемник последовательно меняются местами;

в) передача данных только в одном направлении.

- Сервер – это

а) источник ресурсов сети;

б) задача, рабочая станция или пользователь;

в) сочетание устройств ввода и вывода данных.

- Метод опроса относится к

а) детерминированным методам доступа к передающей среде;

б) недетерминированным методам доступа к передающей среде.

- Коммутатор – это

а) устройство, выполняющее функцию сопряжения ЭВМ с несколькими каналами связи;

б) многопортовое устройство, обеспечивающее высокоскоростную коммутацию пакетов между портами;

в) устройство, коммутирующее несколько каналов связи на один путем частотного разделения.

- Представительский уровень модели OSI

а) координирует прием, передачу и выдачу одного сеанса связи;

б) определяет формат, используемый для обмена данными между сетевыми компьютерами;

в) устанавливает связь в вычислительной сети между двумя абонентами.

- Укажите протокол пользовательских датаграмм семейства протоколов TCP/IP.

а) IP (Internet Protocol);

б) TCP (Transmission Control Protocol);

в) UDP (User Datagram Protocol).

- Домен – это

а) часть адреса, определяющая адрес компьютера пользователя в сети;

б) название программы, для осуществления связи между компьютерами;

в) название устройства, осуществляющего связь между компьютерами.

- Укажите тип управления ошибками, который используется в бит-ориентированных схемах передачи данных

а) Continuous RQ (непрерывный повторный запрос);

б) Idle RQ (ожидание повторного запроса).

- Технология Frame Relay поддерживает

а) кадровый режим передачи;

б) пакетный режим передачи;

в) режим передачи ячеек фиксированной длины.

- Выберите прикладной протокол

а) HTTP (Hyper Text Trasfer Protocol);

б) IP (Internet Protocol);

в) ICMP (Internet Control Message Protocol).

Вариант 11

- Полудуплексный режим передачи сигнала – это

а) одновременная передача и прием сообщений;

б) попеременная передача данных, когда источник и приемник последовательно меняются местами;

в) передача данных только в одном направлении.

- На рисунке изображена архитектура сети

а) Token Ring;

б) Ethernet;

в) Arcnet.

- Метод передачи права относится к

а) детерминированным методам доступа к передающей среде;

б) недетерминированным методам доступа к передающей среде.

- Мультиплексор – это

а) устройство, коммутирующее несколько каналов связи на один путем частотного разделения;

б) устройство, выполняющее функцию сопряжения ЭВМ с одним каналом связи;

в) устройство, выполняющее функцию сопряжения ЭВМ с несколькими каналами связи.

- Прикладной уровень модели OSI

а) представляет собой окно для доступа прикладных процессов к сетевым услугам;

б) определяет формат, используемый для обмена данными между сетевыми компьютерами;

в) устанавливает связь в вычислительной сети между двумя абонентами.

- Реализация набора протоколов TCP/IP фирмы Microsoft соответствует

а) четырехуровневой модели;

б) пятиуровневой модели;

в) семиуровневой модели.

- URL (Universal Resource Locator) – это

а) способ кодировки адресов информационных ресурсов при обращении по WWW;

б) система телеконференции;

в) средство просмотра web-страниц.

- Функцией брандмауэра является

а) антивирусная защита компьютера во время работы в Интернет;

б) обеспечение доступа в Интернет;

в) ограничение доступа к компьютеру сторонних лиц через Интернет.

- Какой из перечисленных протоколов не является протоколом взаимодействия почтового клиента с почтовым сервером?

а) UDP (User Datagram Protocol);

б) IMAP (Interactive Mail Access Protocol);

в) SMTP (Simple Mail Transfer Protocol).

- Укажите англо-язычную поисковую систему INTERNET

а) www.yandex.ru;

б) www.rambler.ru;

в) www.yahoo.com.

Вариант 12

- Для определения достоверности при асинхронной передаче используется

а) бит четности;

б) стоповый бит;

в) код обнаружения ошибки.

- Рабочая станция – это

а) сочетание устройств ввода и вывода данных;

б) компьютер, подключенный к сети, обеспечивающий пользователей определенными услугами;

в) компьютер, подключенный к сети, через который пользователь получает доступ к определенным ее ресурсам.

- Сети Fast Ethernet позволяют передавать данные со скоростью

а) 10 Мбит/с;

б) 100 Мбит/с;

в) 1000 Мбит/с.

- Для подключения компьютера к локальной сети требуется, чтобы в компьютере был установлен

а) видеоадаптер;

б) коммутатор;

в) сетевой адаптер.

- Основная задача этого уровня модели OSI – маршрутизация пакетов

а) сетевой;

б) канальный;

в) транспортный.

- Укажите протокол обмена данными «точка-точка» семейства протоколов TCP/IP

а) SLIP (Serial Line Internet Protocol);

б) PPP (Point to Point Protocol);

в) UDP (User Datagram Protocol).

- Для установления соответствия IP-адреса адресу Ethernet в локальных сетях используется

а) UDP (User Datagram Protocol);

б) IMAP (Interactive Mail Access Protocol;

в) ARP (Address Resolution Protocol).

- Для отображения или изменения локальной таблицы маршрутизации используется утилита TCP/IP

а) route;

б) ping;

в) tracert.

- Ячейка данных, передаваемых в сетях АТМ содержит

а) 48 байт данных и 5 байт заголовка;

б) 64 байта данных;

в) 32 байта данных и 4 байта заголовка.

- Выберите прикладной протокол стека протоколов TCP/IP

а) ICMP (Internet Control Message Protocol);

б) ARP (Address Resolution Protocol);

в) POP3 (Post Office Protocol, версия.

Вариант 13

- Что такое пакет?

а) любые данные, передаваемые по сети;

б) блок информации, передаваемый как целое по сети от одного компьютера к другому;

в) минимальная единица информации, передаваемая по сети.

- Если один из компьютеров сети топологии «шина» выходит из строя, он не может посылать или получать данные, то

а) на другие компьютеры это не влияет;

б) сигнал поступит не на все компьютеры;

в) это может привести к сбою всей сети.

- Метод маркерного кольца используется в сетях с технологией

а) Token Ring;

б) Ethernet;

в) Arcnet.

- К характеристика модема не относится

а) протокол модуляции;

б) протокол сжатия данных;

в) транспортный протокол.

- Укажите уровень модели OSI, который не подписан на рисунке.

| 7 Прикладной |

| 6 Представительский |

| 5 |

| 4 Транспортный |

| 3 Сетевой |

| 2 Канальный |

| 1 Физический |

а) информационный;

б) коммутационный;

в) сеансовый.

- Протокол сетевого уровня RIP (Routing Information Protocol)

а) используется для рассылки информационных и управляющих сообщений;

б) предназначен для автоматического обновления таблицы маршрутов;

в) используется для определения соответствия IP-адресов и Ethernet-адресов.

- Класс сети С IP-адресов предназначен для использования

а) в больших сетях общего пользования;

б) в сетях среднего размера;

в) в сетях с небольшим числом компьютеров.

- Утилита сетевого управления, с помощью которой можно проверить, доступен и функционирует ли другой компьютер

а) ipconfig;

б) ping;

в) hostname.

- При организации работы по протоколам TCP/IP поверх несущего протокола в качестве такового может выступать любой протокол, включающий

а) первый и второй уровень модели OSI;

б) второй и третий уровень модели OSI;

в) третий и четвертый уровень модели OSI;

- Выберите прикладной протокол стека протоколов TCP/IP

а) IP (Internet Protocol);

б) PPP (Point to Point Protocol);

в) UDP (User Datagram Protocol).

Вариант 14

- Симплексный режим передачи сигнала – это

а) одновременная передача и прием сообщений;

б) попеременная передача данных, когда источник и приемник последовательно меняются местами;

в) передача данных только в одном направлении.

- Сервер приложений

а) представляет собой процесс, выполняемый на компьютере-клиенте, отвечающий за интерфейс с пользователем;

б) отвечает за централизованное выделение ресурсов к базам данных;

в) управляет действующими в сети службами электронной почты.

- Технология Gigabit Ethernet основана на стандарте

а) IEEE 802.1;

б) IEEE 802.2;

в) IEEE 802.3.

- Для нормальной работы каждой сетевой карты (адаптера) необходимо

а) настроить адрес ввода/вывода (In/Out port);

б) настроить номер прерывания (IrQ);

в) настроить адрес ввода/вывода (In/Out port) и номер прерывания (IrQ).

- Укажите уровень модели OSI, который не подписан на рисунке.

| 7 |

| 6 Представительский |

| 5 Сеансовый |

| 4 Транспортный |

| 3 Сетевой |

| 2 Канальный |

| 1 Физический |

а) прикладной;

б) информационный;

в) коммутационный.

- SLIP (Serial Line Internet Protocol) – это

а) протокол передачи данных по телефонным линиям;

б) тривиальный протокол передачи файлов;

в) протокол управления удаленными процессами.

- Для проверки маршрутизации и измерения времени прохождения пакетов используется утилита TCP/IP

а) route;

б) ping;

в) tracert.

- Как называется метод, при котором каждый передаваемый символ сопровождается дополнительной (избыточной) информацией, так что получатель может не только зафиксировать ошибку, но и определить, где она случилась и исправить ее?

а) Feedback error control (метод обнаружения ошибок);

б) Forward error control (метод локализации ошибок).

- Сети Frame Relay – это сети с

а) трансляцией ячеек длиной 53 байта;

б) трансляцией кадров переменной длины;

в) трансляцией пакетов длиной 68 байт.

- Выберите прикладной протокол стека протоколов TCP/IP

а) FTP (File Transfer Protocol);

б) ICMP (Internet Control Message Protocol);

в) IP (Internet Protocol).

- Авторы

- Резюме

- Файлы

- Ключевые слова

- Литература

Барсагаев А.А.

1

Калмыков М.И.

1

1 Федеральное государственное автономное образовательное учреждение высшего профессионального образования «Северо-Кавказский федеральный университет»

В работе рассмотрены вопросы, связанные с анализом корректирующих способностей модулярных полиномиальных кодов (МПК). Данные коды позволяют осуществлять обработку данных в реальном масштабе времени за счет использования малоразрядных данных. При этом обработка информации осуществляется параллельно по вычислительным трактам и независимо друг от друга. Такое свойство МПК позволяет осуществлять процедуры поиска и коррекции ошибок. Для повышения корректирующих способностей кодов в МПК вводят дополнительные контрольные основания. С целью определения местоположения и глубины ошибки используются позиционные характеристики. В статье представлен алгоритм поиска и коррекции ошибок с использованием псевдоортогональных базисов модулярных полиномиальных кодов.

модулярные полиномиальные коды

параллельные вычисления

остатки

псевдоортогональные базисы

коррекция ошибок.

1. Бережной В.В., Калмыков И.А., Червяков Н.И., Щелкунова Ю.О., Шилов А.А. Нейросетевая реализация в полиномиальной системе классов вычетов операций ЦОС повышенной разрядности // Нейрокомпьютеры: разработка и применение. – 2004. – № 5-6. – С. 94.

2. Бережной В.В., Калмыков И.А., Червяков Н.И., Щелкунова Ю.О., Шилов А.А. Архитектура отказоустойчивой нейронной сети для цифровой обработки сигналов // Нейрокомпьютеры: разработка и применение. – 2004. – № 12. – С. 51-57.

3. Емарлукова Я.В., Калмыков И.А., Зиновьев А.В. Высокоскоростные систолические отказоустойчивые процессоры цифровой обработки сигналов для инфотелекоммуникационных систем // Инфокоммуникационные технологии. Самара. – 2009. – №2. – С. 31-37.

4. Калмыков И.А., Червяков Н.И., Щелкунова Ю.О., Шилов А.А. Нейросетевая реализация в полиномиальной системе классов вычетов операций ЦОС повышенной разрядности // Нейрокомпьютеры: разработка и применение. – 2004. – № 5-6. – С. 94.

5. Калмыков И.А., Чипига А.Ф. Структура нейронной сети для реализации цифровой обработки сигналов повышенной разрядности // Вестник Ставропольского государственного университета. – 2004. – Т.38. – С. 46.

6. Калмыков И.А., Петлеванный С.В., Сагдеев А.К., Емарлукова Я.В. Устройство для преобразования числа из полиномиальной системы классов вычетов в позиционный код с коррекцией ошибки // Патент России № 2309535. 31.03.2006. Бюл. № 30 от 27.10.2007.

7. Калмыков И.А., Гахов В.Р., Емарлукова Я.В. Устройство обнаружения и коррекции ошибок в кодах полиномиальной системы классов вычетов // Патент России № 2300801. 30.06.2005. Бюл. № 16 от 10.06.2007.

8. Хайватов А.Б., Калмыков И.А. Математическая модель отказоустойчивых вычислительных средств, функционирующих в полиномиальной системе классов вычетов // Инфокоммуникационные технологии. – 2007. – Т.5. – №3. – С.39-42.

9. Червяков Н.И., Калмыков И.А., Щелкунова Ю.О., Бережной В.В. Математическая модель нейронной сети для коррекции ошибок в непозиционном коде расширенного поля Галуа // Нейрокомпьютеры: разработка и применение. – 2003. – № 8-9. – С. 10-17.

10. Чипига А.А., Калмыков И.А., Лободин М.В. Устройство спектрального обнаружения и коррекции в кодах полиномиальной системы классов вычетов // Патент России № 2301441. Бюл. № 17 от 20.06.2007.

Введение

В последние годы цифровая обработка сигналов (ЦОС) занимает доминирующее положение в системах и средствах передачи и обработки информации в связи с неоспоримыми достоинствами – точность, гибкость и высокая скорость обработки. Кроме того, с развитием средств вычислительной техники системы ЦОС становятся все дешевле и компактнее. Эффективность ЦОС полностью определяется объемом вычислений, которые получаются при реализации математической модели процесса цифровой обработки сигнала с помощью специализированного процессора (СП). Снижение объема вычислений приводит к уменьшению аппаратурных затрат при реализации систем ЦОС или к повышению производительности вычислительного устройства. Таким образом, выбор алгебраической системы оптимальной с точки зрения минимума объема вычислений при реализации методов ЦОС является актуальной и важной.

Постановка задачи исследований. Как правило, в подавляющем большинстве приложений задачи ЦОС сводится к нахождению значений ортогонального преобразования конечной реализации сигнала для большого числа точек, что предопределяет повышенные требования к скорости обработки и разрядности вычислительного устройства. Решить данную проблему можно за счет перехода от одномерных вычислений к многомерным. В основу данного преобразования положена китайская теорема об остатках (КТО) [1-5].

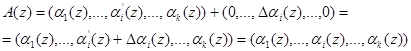

Особое место среди таких систем занимает модулярная полиномиальная система класса вычетов, с помощью которых возможна организация ортогональных преобразований сигналов в расширенных полях Галуа . Если исходное число А представить в полиномиальной форме, а в качестве оснований выбрать минимальные многочлены поля Галуа, то справедливо

A (z) = (α1 (z), α2 (z).., αn (z)), (1)

где αi (z) ≡ A (z mod pi(z); pi (z) – минимальный многочлен.

Применение модулярных полиномиальных кодов позволяет свести операции в кольце полиномов к соответствующим операциям над остатками [1-6]. В этом случае

, (1)

где и

— модулярный код в кольце полиномов;

;

;

— операции сложения, вычитания и умножения в GF(p); l = 1, …,n.

Таким образом, основным достоинством непозиционных кодов является, то, что данные представляются в виде малоразрядных остатков, которые обрабатываются по параллельным вычислительным трактам. Это позволяет повысить скорость вычислений, что и предопределяет интерес к полиномиальным непозиционным кодам в различных областях применения [1-6].

В работах [1-5] предлагается для эффективной реализации ортогональных преобразований с высокой точностью и скоростью вычислений реализация дискретного преобразования Фурье (ДПФ) в кольце полиномов. В этом случае, если имеется кольцо полиномов P(z), с коэффициентами в виде элементов поля GF(p), то данное кольцо разлагается в сумму

, (2)

где Pl(z) – локальное кольцо полиномов, образованное неприводимым полиномом pl(z) над полем GF(p); l=1, …, n.

При этом в кольце полиномов можно организовать ортогональное преобразование, представляющее собой полиномиальное ДПФ, вида

, (3)

где , l=1,2,…,m; k=0,1,…d-1.

При этом должны выполняться следующие условия:

1. — первообразный элемент порядка d для локального кольца Pl(z).

2. d имеет мультипликативный обратный элемент d*.

Если отмеченные условия выполняются, то получается циклическая группа, которая имеет порядок d. В этом случае ортогональное преобразование является полиномиальным ДПФ для кольца вычетов P(z) если существуют преобразования над конечным кольцом Pl(z)

Поэтому ДПФ над Pl(z) можно обобщить над кольцом P(z), если конечное кольцо Pl(z) содержит корень d-ой степени из единицы и d имеет мультипликативный обратный элемент d*, такой что справедливо

. (4)

Основным достоинством системы класса вычетов является сравнительная простота выполнения модульных операций (сложения, вычитания, умножения). Формальные правила выполнения таких операций в МПК позволяют существенно повысить скорость вычислительных устройств ЦОС [5].

Кроме модульных операций, позволяющих повысить скорость обработки информации, модулярные коды позволяют обнаруживать и исправлять ошибки, возникающие в процессе функционирования СП. Если в качестве рабочих оснований выбрать k минимальных многочленов МПК (k<n), то данные основания определяют рабочий диапазон

. (5)

Если , то такой полином считается разрешенным и не содержит ошибок. В противном случае, полином, представленный в модулярном полиномиальном коде, содержит ошибки [6-10].

Для определения местоположения и глубины ошибки в полиномиальной системе классов вычетов используются позиционные характеристики. В работе [9] представлен алгоритм вычисления такой характеристики как интервальный номер. Синдром ошибки для полиномиального кода вычисляется в работе [8]. В работе [7] показана математическая модель поиска ошибочного основания с использованием алгоритма нулевизации. Структура устройства спектрального обнаружения и коррекции в кодах полиномиальной системы классов вычетов приведена в работе [10].

Одной из характеристик, использующемой при выполнении процедур поиска и коррекции ошибок в модулярных кодах, является след полинома. Для получения данной характеристики используются псевдоортогональные полиномы. Они представляют собой ортогональные полиномы, у которых нарушена ортогональность по нескольким основаниям. Известно, что если в псевдоортогональных полиномах нарушена ортогональность по контрольным основаниям, то данные полиномы являются ортогональными полиномами безизбыточной системы оснований полиномиальной системы классов вычетов.

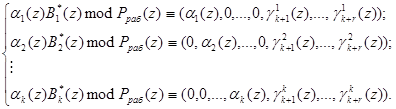

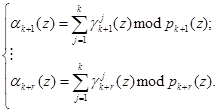

Для получения псевдоортогональных полиномов проведем расширение системы оснований p1(z), …, pk(z) на r контрольных оснований pk+1(z), …, pk+r(z) и представим ортогональные полиномы в виде:

Выражение (6) определяет значения псевдоортогональных полиномов, у которых нарушена ортогональность по контрольным основаниям.

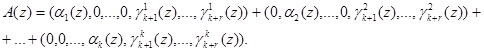

Согласно китайской теореме об остатках

, (7)

полином можно представить в виде:

. (8)

Тогда каждое слагаемое выражения (4) представляет собой

, (9)

где Bi*(z) – ортогональный базис безизбыточной системы оснований МПК.

Подставив выражение (6) в равенство (8), и учитывая, что в процессе выполнения операции не бывает выход за пределы Pраб(z), получаем

Следовательно, справедливо

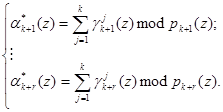

Таким образом, на основании (9) и воспользовавшись значениями псевдоортогональных полиномов, определяемых равенством (6), можно вычислить значения остатков по контрольным основаниям согласно

Затем на основании полученных значений и значений, поступающих на вход устройства коррекции ошибок, можно определить синдром ошибки согласно выражения

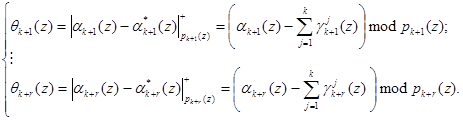

Если разность равна нулю, т.е. , то исходный полином является разрешенным и не содержит ошибки. В противном случае модулярная комбинация является запрещенной. Тогда в зависимости от величины синдрома ошибки осуществляется коррекция ошибки, т.е.

где— вектор ошибки модулярного кода;

— глубина ошибки по i-му модулю МПК.

В работе [6] представлена структура устройства для преобразования числа из полиномиальной системы классов вычетов в позиционный код с коррекцией ошибки, в процессе функционирования которого используется данный алгоритм. Следует отметить, что этот алгоритм поиска и коррекции ошибок позволяет осуществить поиск и коррекцию всех однократных ошибок с использованием двух контрольных оснований и 90 процентов двоичных ошибок.

Вывод. В работе показана возможность осуществления цифровой обработки сигналов с использованием математической модели ЦОС, обладающей свойством кольца и поля. Применение полиномиальных кодов позволяет повысить скорость обработки данных за счет применения малоразрядных остатков и их параллельной архитектуре вычислений. Кроме того, МПК могут использоваться для повышения отказоустойчивости вычислительных систем. В работе рассмотрен алгоритм вычислений позиционной характеристики на основе ортогональных базисов, у которых нарушена ортогональность по контрольным основаниям.

Патент России № 2301441. Бюл. № 17 от 20.06.2007.

Библиографическая ссылка

Барсагаев А.А., Калмыков М.И. АЛГОРИТМЫ ОБНАРУЖЕНИЯ И КОРРЕКЦИИ ОШИБОК В МОДУЛЯРНЫХ ПОЛИНОМИАЛЬНЫХ КОДАХ // Международный журнал экспериментального образования. – 2014. – № 3-1.

– С. 103-106;

URL: https://expeducation.ru/ru/article/view?id=4672 (дата обращения: 09.06.2023).

Предлагаем вашему вниманию журналы, издающиеся в издательстве «Академия Естествознания»

(Высокий импакт-фактор РИНЦ, тематика журналов охватывает все научные направления)

Аннотация: Контроль по четности, CRC, алгоритм Хэмминга. Введение в коды Рида-Соломона: принципы, архитектура и реализация. Метод коррекции ошибок FEC (Forward Error Correction).

Каналы передачи данных ненадежны (шумы, наводки и т.д.), да и само оборудование обработки информации работает со сбоями. По этой причине важную роль приобретают механизмы детектирования ошибок. Ведь если ошибка обнаружена, можно осуществить повторную передачу данных и решить проблему. Если исходный код по своей длине равен полученному коду, обнаружить ошибку передачи не предоставляется возможным. Можно, конечно, передать код дважды и сравнить, но это уже двойная избыточность.

Простейшим способом обнаружения ошибок является контроль по четности. Обычно контролируется передача блока данных ( М бит). Этому блоку ставится в соответствие кодовое слово длиной N бит, причем N>M. Избыточность кода характеризуется величиной 1-M/N. Вероятность обнаружения ошибки определяется отношением M/N (чем меньше это отношение, тем выше вероятность обнаружения ошибки, но и выше избыточность).

При передаче информации она кодируется таким образом, чтобы с одной стороны характеризовать ее минимальным числом символов, а с другой – минимизировать вероятность ошибки при декодировании получателем. Для выбора типа кодирования важную роль играет так называемое расстояние Хэмминга.

Пусть А и Б — две двоичные кодовые последовательности равной длины. Расстояние Хэмминга между двумя этими кодовыми последовательностями равно числу символов, которыми они отличаются. Например, расстояние Хэмминга между кодами 00111 и 10101 равно 2.

Можно показать, что для детектирования ошибок в n битах схема кодирования требует применения кодовых слов с расстоянием Хэмминга не менее N + 1. Можно также показать, что для исправления ошибок в N битах необходима схема кодирования с расстоянием Хэмминга между кодами не менее 2N + 1. Таким образом, конструируя код, мы пытаемся обеспечить расстояние Хэмминга между возможными кодовыми последовательностями большее, чем оно может возникнуть из-за ошибок.

Широко распространены коды с одиночным битом четности. В этих кодах к каждым М бит добавляется 1 бит, значение которого определяется четностью (или нечетностью) суммы этих М бит. Так, например, для двухбитовых кодов 00, 01, 10, 11 кодами с контролем четности будут 000, 011, 101 и 110. Если в процессе передачи один бит будет передан неверно, четность кода из М+1 бита изменится.

Предположим, что частота ошибок ( BER – Bit Error Rate) равна р = 10-4. В этом случае вероятность передачи 8 бит с ошибкой составит 1 – (1 – p)8 = 7,9 х 10-4. Добавление бита четности позволяет детектировать любую ошибку в одном из переданных битах. Здесь вероятность ошибки в одном из 9 битов равна 9p(1 – p)8. Вероятность же реализации необнаруженной ошибки составит 1 – (1 – p)9 – 9p(1 – p)8 = 3,6 x 10-7. Таким образом, добавление бита четности уменьшает вероятность необнаруженной ошибки почти в 1000 раз. Использование одного бита четности типично для асинхронного метода передачи. В синхронных каналах чаще используется вычисление и передача битов четности как

для строк, так и для столбцов передаваемого массива данных. Такая схема позволяет не только регистрировать, но и исправлять ошибки в одном из битов переданного блока.

Контроль по четности достаточно эффективен для выявления одиночных и множественных ошибок в условиях, когда они являются независимыми. При возникновении ошибок в кластерах бит метод контроля четности неэффективен, и тогда предпочтительнее метод вычисления циклических сумм ( CRC — Cyclic Redundancy Check). В этом методе передаваемый кадр делится на специально подобранный образующий полином. Дополнение остатка от деления и является контрольной суммой.

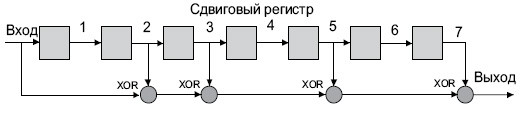

В Ethernet вычисление CRC производится аппаратно. На

рис.

4.1 показан пример реализации аппаратного расчета CRC для образующего полинома R(x) = 1 + x2 + x3 + x5 + x7. В этой схеме входной код приходит слева.

Рис.

4.1.

Схема реализации расчета CRC

Эффективность CRC для обнаружения ошибок на многие порядки выше простого контроля четности. В настоящее время стандартизовано несколько типов образующих полиномов. Для оценочных целей можно считать, что вероятность невыявления ошибки в случае использования CRC, если ошибка на самом деле имеет место, равна (1/2)r, где r — степень образующего полинома.

| CRC -12 | x12 + x11 + x3 + x2 + x1 + 1 |

| CRC -16 | x16 + x15 + x2 + 1 |

| CRC -CCITT | x16 + x12 + x5 + 1 |

4.1. Алгоритмы коррекции ошибок

Исправлять ошибки труднее, чем их детектировать или предотвращать. Процедура коррекции ошибок предполагает два совмещеных процесса: обнаружение ошибки и определение места (идентификации сообщения и позиции в сообщении). После решения этих двух задач исправление тривиально — надо инвертировать значение ошибочного бита. В наземных каналах связи, где вероятность ошибки невелика, обычно используется метод детектирования ошибок и повторной пересылки фрагмента, содержащего дефект. Для спутниковых каналов с типичными для них большими задержками системы коррекции ошибок становятся привлекательными. Здесь используют коды Хэмминга или коды свертки.

Код Хэмминга представляет собой блочный код, который позволяет выявить и исправить ошибочно переданный бит в пределах переданного блока. Обычно код Хэмминга характеризуется двумя целыми числами, например, (11,7), используемыми при передаче 7-битных ASCII-кодов. Такая запись говорит, что при передаче 7-битного кода используется 4 контрольных бита (7 + 4 = 11). При этом предполагается, что имела место ошибка в одном бите и что ошибка в двух или более битах существенно менее вероятна. С учетом этого исправление ошибки осуществляется с определенной вероятностью. Например, пусть возможны следующие правильные коды (все они, кроме первого и последнего, отстоят друг от друга на расстояние Хэмминга 4):

00000000

11110000

00001111

11111111

При получении кода 00000111 нетрудно предположить, что правильное значение полученного кода равно 00001111. Другие коды отстоят от полученного на большее расстояние Хэмминга.

Рассмотрим пример передачи кода буквы s = 0x073 = 1110011 с использованием кода Хэмминга (11,7). Таблица 4.2.

| Позиция бита | 11 | 10 | 9 | 8 | 7 | 6 | 5 | 4 | 3 | 2 | 1 |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Значение бита | 1 | 1 | 1 | * | 0 | 0 | 1 | * | 1 | * | * |

Символами * помечены четыре позиции, где должны размещаться контрольные биты. Эти позиции определяются целой степенью 2 (1, 2, 4, 8 и т.д.). Контрольная сумма формируется путем выполнения операции XoR (исключающее ИЛИ) над кодами позиций ненулевых битов. В данном случае это 11, 10, 9, 5 и 3. Вычислим контрольную сумму:

| 11= | 1011 |

| 10= | 1010 |

| 09= | 1001 |

| 05= | 0101 |

| 03= | 0011 |

|

1110 |

Таким образом, приемник получит код

| Позиция бита | 11 | 10 | 9 | 8 | 7 | 6 | 5 | 4 | 3 | 2 | 1 |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Значение бита | 1 | 1 | 1 | 1 | 0 | 0 | 1 | 1 | 1 | 1 | 0 |

Просуммируем снова коды позиций ненулевых битов и получим нуль;

| 11= | 1011 |

| 10= | 1010 |

| 09= | 1001 |

| 08= | 1000 |

| 05= | 0101 |

| 04= | 0100 |

| 03= | 0011 |

| 02= | 0010 |

|

0000 |

Ну а теперь рассмотрим два случая ошибок в одном из битов посылки, например в бите 7 (1 вместо 0) и в бите 5 (0 вместо 1). Просуммируем коды позиций ненулевых битов еще раз:

|

|

В обоих случаях контрольная сумма равна позиции бита, переданного с ошибкой. Теперь для исправления ошибки достаточно инвертировать бит, номер которого указан в контрольной сумме. Понятно, что если ошибка произойдет при передаче более чем одного бита, код Хэмминга при данной избыточности окажется бесполезен.

В общем случае код имеет N = M + C бит и предполагается, что не более чем один бит в коде может иметь ошибку. Тогда возможно N+1 состояние кода (правильное состояние и n ошибочных). Пусть М = 4, а N = 7, тогда слово-сообщение будет иметь вид: M4, M3, M2, C3, M1, C2, C1. Теперь попытаемся вычислить значения С1, С2, С3. Для этого используются уравнения, где все операции представляют собой сложение по модулю 2:

С1 = М1 + М2 + М4 С2 = М1 + М3 + М4 С3 = М2 + М3 + М4

Для определения того, доставлено ли сообщение без ошибок, вычисляем следующие выражения (сложение по модулю 2):

С11 = С1 + М4 + М2 + М1 С12 = С2 + М4 + М3 + М1 С13 = С3 + М4 + М3 + М2

Результат вычисления интерпретируется следующим образом:

| C11 | C12 | C13 | Значение |

|---|---|---|---|

| 1 | 2 | 4 | Позиция бит |

| 0 | 0 | 0 | Ошибок нет |

| 0 | 0 | 1 | Бит С3 неверен |

| 0 | 1 | 0 | Бит С2 неверен |

| 0 | 1 | 1 | Бит M3 неверен |

| 1 | 0 | 0 | Бит С1 неверен |

| 1 | 0 | 1 | Бит M2 неверен |

| 1 | 1 | 0 | Бит M1 неверен |

| 1 | 1 | 1 | Бит M4 неверен |

Описанная схема легко переносится на любое число n и М.

Число возможных кодовых комбинаций М помехоустойчивого кода делится на n классов, где N — число разрешенных кодов. Разделение на классы осуществляется так, чтобы в каждый класс вошел один разрешенный код и ближайшие к нему (по расстоянию Хэмминга ) запрещенные коды. В процессе приема данных определяется, к какому классу принадлежит пришедший код. Если код принят с ошибкой, он заменяется ближайшим разрешенным кодом. При этом предполагается, что кратность ошибки не более qm.

В теории кодирования существуют следующие оценки максимального числа N n -разрядных кодов с расстоянием D.

| d=1 | n=2n |

| d=2 | n=2n-1 |

| d=3 | N 2n/(1 + n) |

| d = 2q + 1 | (для кода Хэмминга это неравенство превращается в равенство) |

В случае кода Хэмминга первые k разрядов используются в качестве информационных, причем

K = n – log(n + 1), откуда следует (логарифм по основанию 2), что k может принимать значения 0, 1, 4, 11, 26, 57 и т.д., это и определяет соответствующие коды Хэмминга (3,1); (7,4); (15,11); (31,26); (63,57) и т.д.

Обобщением кодов Хэмминга являются циклические коды BCH (Bose-Chadhuri-hocquenghem). Эти коды имеют широкий выбор длин и возможностей исправления ошибок.

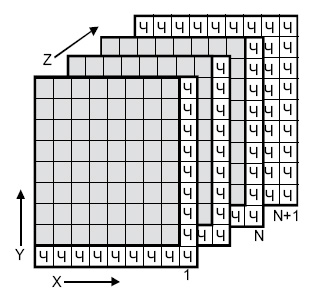

Одной из старейших схем коррекции ошибок является двух-и трехмерная позиционная схема (

рис.

4.2). Для каждого байта вычисляется бит четности (бит <Ч>, направление Х). Для каждого столбца также вычисляется бит четности (направление Y. Производится вычисление битов четности для комбинаций битов с координатами (X,Y) (направление Z, слои с 1 до N ). Если при транспортировке будет искажен один бит, он может быть найден и исправлен по неверным битам четности X и Y. Если же произошло две ошибки в одной из плоскостей, битов четности данной плоскости недостаточно. Здесь поможет плоскость битов четности N+1.

Таким образом, на 512 передаваемых байтов данных пересылается около 200 бит четности.

Рис.

4.2.

Позиционная схема коррекции ошибок