SecurityCheck by glax24 & Severnyj v.1.4.0.53 [27.10.17]

WebSite: www.safezone.cc

DateLog: 14.04.2019 18:50:56

Path starting: C:UsersEretiAppDataLocalTempSecurityCheckSecurityCheck.exe

Log directory: C:SecurityCheck

IsAdmin: True

User: Ereti

VersionXML: 6.24is-11.04.2019

___________________________________________________________________________

Windows 10(6.3.17763) (x64) Professional Версия: 1809 Lang: Russian(0419)

Дата установки ОС: 10.01.2019 13:01:10

Статус лицензии: Windows®, Professional edition Постоянная активация прошла успешно.

Статус лицензии: Office 15, OfficeStandardVL_KMS_Client edition Срок истечения многопользовательской активации: 241392 мин.

Статус лицензии: Office 15, OfficeProPlusVL_KMS_Client edition Срок истечения многопользовательской активации: 241392 мин.

Режим загрузки: Normal

Браузер по умолчанию: C:Program FilesOperaLauncher.exe

Системный диск: C: ФС: [NTFS] Емкость: [54.7 Гб] Занято: [47.7 Гб] Свободно: [7 Гб]

——————————- [ Windows ] ——————————-

Internet Explorer 11.437.17763.0

Контроль учётных записей пользователя включен (Уровень 3)

Центр обеспечения безопасности (wscsvc) — Служба работает

Удаленный реестр (RemoteRegistry) — Служба остановлена

Обнаружение SSDP (SSDPSRV) — Служба работает

Службы удаленных рабочих столов (TermService) — Служба остановлена

Служба удаленного управления Windows (WS-Management) (WinRM) — Служба остановлена

Восстановление системы отключено

—————————— [ MS Office ] ——————————

Microsoft Office 2013 x64 v.15.0.4569.1506

—————————- [ Antivirus_WMI ] —————————-

Windows Defender (включен и обновлен)

————————— [ FirewallWindows ] —————————

Брандмауэр Защитника Windows (mpssvc) — Служба работает

————————— [ AntiSpyware_WMI ] —————————

Windows Defender (включен и обновлен)

————————— [ OtherUtilities ] —————————-

NVIDIA GeForce Experience 3.18.0.102 v.3.18.0.102

TeamViewer 13 (TeamViewer) — Служба остановлена

——————————— [ IM ] ———————————-

Discord v.0.0.305

^Необязательное обновление.^

Skype, версия 8.42 v.8.42

——————————— [ P2P ] ———————————

µTorrent v.3.5.4.44520 Внимание! Клиент сети P2P! Может содержать рекламные модули или использоваться для скачивания нежелательного контента.

qBittorrent 4.1.5 v.4.1.5 Внимание! Клиент сети P2P! Может содержать рекламные модули или использоваться для скачивания нежелательного контента.

————————— [ AdobeProduction ] —————————

Adobe Flash Player 32 PPAPI v.32.0.0.171

——————————- [ Browser ] ——————————-

^Проверьте обновления через меню О программе!^

—————— [ AntivirusFirewallProcessServices ] ——————-

C:ProgramDataMicrosoftWindows DefenderPlatform4.18.1903.4-0MsMpEng.exe v.4.18.1903.4

C:ProgramDataMicrosoftWindows DefenderPlatform4.18.1903.4-0NisSrv.exe v.4.18.1903.4

Антивирусная программа «Защитника Windows» (WinDefend) — Служба работает

Служба проверки сети Windows Defender Antivirus (WdNisSvc) — Служба работает

—————————- [ UnwantedApps ] ——————————

Игровой центр v.4.1432 Внимание! Приложение распространяется в рамках партнерских программ и сборников-бандлов. Рекомендуется деинсталляция. Возможно Вы стали жертвой обмана или социальной инженерии.

—————————— [ End of Log ] ——————————

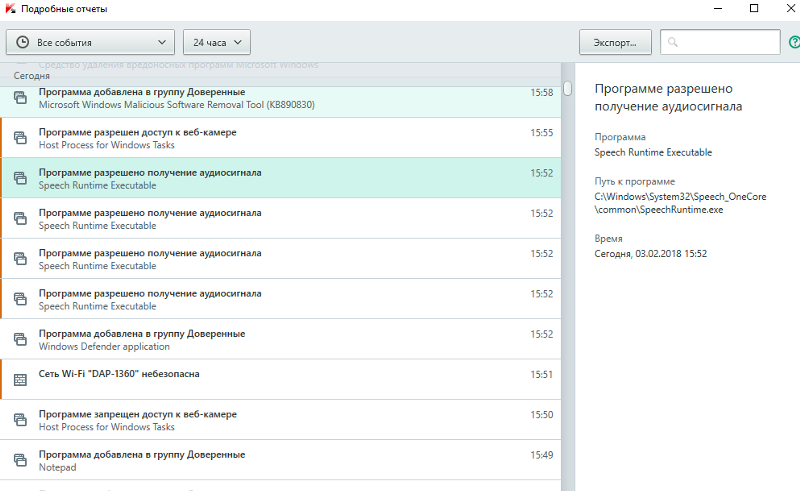

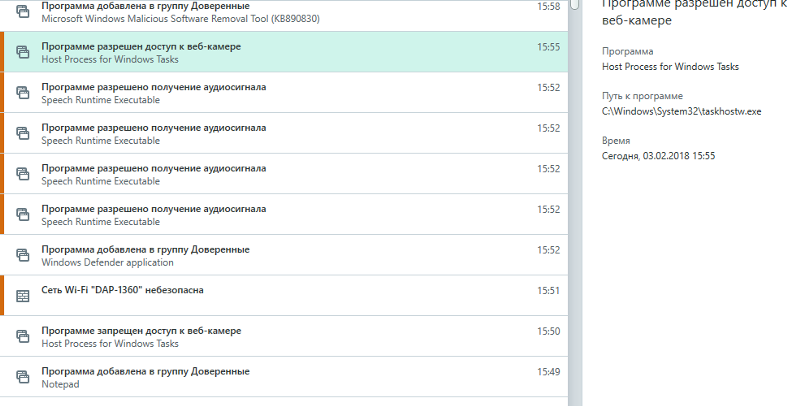

ОС инициализирует подключение к веб камере и микрофону.

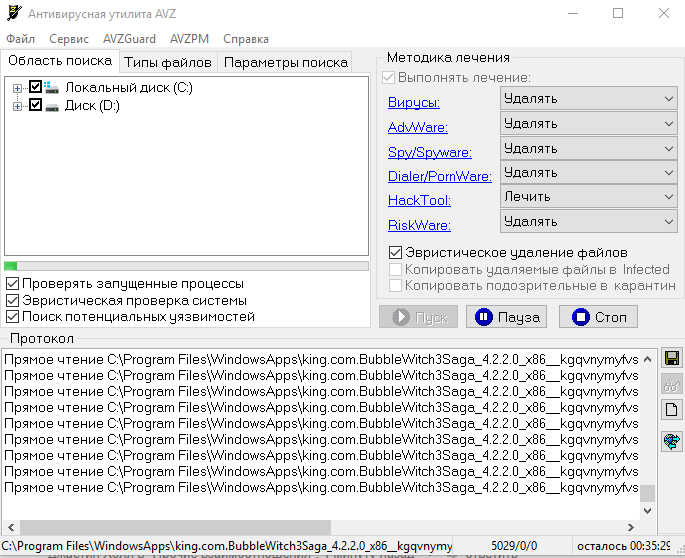

1. Поиск RootKit и программ, перехватывающих функции API

1.1 Поиск перехватчиков API, работающих в UserMode

Анализ kernel32.dll, таблица экспорта найдена в секции .rdata

Функция kernel32.dll: ReadConsoleInputExA (1123) перехвачена, метод ProcAddressHijack.GetProcAddress ->76BDB2AE->74070A20

Перехватчик kernel32.dll: ReadConsoleInputExA (1123) нейтрализован

Функция kernel32.dll: ReadConsoleInputExW (1124) перехвачена, метод ProcAddressHijack.GetProcAddress ->76BDB2E1->74070A50

Перехватчик kernel32.dll: ReadConsoleInputExW (1124) нейтрализован

Анализ ntdll.dll, таблица экспорта найдена в секции .text

Анализ user32.dll, таблица экспорта найдена в секции .text

Функция user32.dll: Wow64Transition (1503) перехвачена, метод CodeHijack (метод не определен)

>>> Код руткита в функции Wow64Transition — ошибка стандартной нейтрализации (невозможно изменить область памяти, возможно противодействие со стороны руткита)

Ошибка анализа библиотеки user32.dll

Анализ advapi32.dll, таблица экспорта найдена в секции .text

Функция advapi32.dll: CveEventWrite (1234) перехвачена, метод ProcAddressHijack.GetProcAddress ->76ED26A4->7409DF00

Перехватчик advapi32.dll: CveEventWrite (1234) нейтрализован

Функция advapi32.dll: I_ScRegisterPreshutdownRestart (1387) перехвачена, метод ProcAddressHijack.GetProcAddress ->76ED35CB->75C6C800

Перехватчик advapi32.dll: I_ScRegisterPreshutdownRestart (1387) нейтрализован

Анализ ws2_32.dll, таблица экспорта найдена в секции .text

Анализ wininet.dll, таблица экспорта найдена в секции .text

Анализ rasapi32.dll, таблица экспорта найдена в секции .text

Анализ urlmon.dll, таблица экспорта найдена в секции .text

Анализ netapi32.dll, таблица экспорта найдена в секции .text

Функция netapi32.dll: NetFreeAadJoinInformation (130) перехвачена, метод ProcAddressHijack.GetProcAddress ->728FC1AA->6313FBC0

Перехватчик netapi32.dll: NetFreeAadJoinInformation (130) нейтрализован

Функция netapi32.dll: NetGetAadJoinInformation (131) перехвачена, метод ProcAddressHijack.GetProcAddress ->728FC1D9->6313FF80

Перехватчик netapi32.dll: NetGetAadJoinInformation (131) нейтрализован

>> Опасно! Обнаружена маскировка процессов

1.4 Поиск маскировки процессов и драйверов

Проверка не производится, так как не установлен драйвер мониторинга AVZPM

Проверяю компьютер AVZ и сразу получаю такой кусок лога:

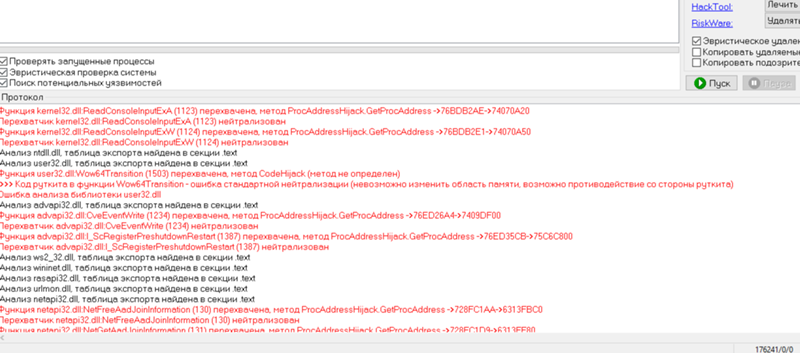

1. Поиск RootKit и программ, перехватывающих функции API

1.1 Поиск перехватчиков API, работающих в UserMode

Анализ kernel32.dll, таблица экспорта найдена в секции .rdata

Функция kernel32.dll:ReadConsoleInputExA (1132) перехвачена, метод ProcAddressHijack.GetProcAddress ->774DDAB8->75E8AC20

Перехватчик kernel32.dll:ReadConsoleInputExA (1132) нейтрализован

Функция kernel32.dll:ReadConsoleInputExW (1133) перехвачена, метод ProcAddressHijack.GetProcAddress ->774DDAEB->75E8AC50

Перехватчик kernel32.dll:ReadConsoleInputExW (1133) нейтрализован

Анализ ntdll.dll, таблица экспорта найдена в секции .text

Функция ntdll.dll:NtCreateFile (295) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831B70->74971480

Перехватчик ntdll.dll:NtCreateFile (295) нейтрализован

Функция ntdll.dll:NtSetInformationFile (598) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831890->749715E0

Перехватчик ntdll.dll:NtSetInformationFile (598) нейтрализован

Функция ntdll.dll:NtSetValueKey (630) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831C20->74971650

Перехватчик ntdll.dll:NtSetValueKey (630) нейтрализован

Функция ntdll.dll:ZwCreateFile (1837) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831B70->74971480

Перехватчик ntdll.dll:ZwCreateFile (1837) нейтрализован

Функция ntdll.dll:ZwSetInformationFile (2138) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831890->749715E0

Перехватчик ntdll.dll:ZwSetInformationFile (2138) нейтрализован

Функция ntdll.dll:ZwSetValueKey (2170) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831C20->74971650

Перехватчик ntdll.dll:ZwSetValueKey (2170) нейтрализован

Анализ user32.dll, таблица экспорта найдена в секции .text

Функция user32.dll:CallNextHookEx (1536) перехвачена, метод ProcAddressHijack.GetProcAddress ->776494F0->74971370

Перехватчик user32.dll:CallNextHookEx (1536) нейтрализован

Функция user32.dll:SetWindowsHookExW (2399) перехвачена, метод ProcAddressHijack.GetProcAddress ->7764E780->749716C0

Перехватчик user32.dll:SetWindowsHookExW (2399) нейтрализован

Функция user32.dll:Wow64Transition (1504) перехвачена, метод CodeHijack (метод не определен)

>>> Код руткита в функции Wow64Transition — ошибка стандартной нейтрализации (невозможно изменить область памяти, возможно противодействие со стороны руткита)

Стоит ли волноваться?

Такая ситуация. Был получен серьезный вирус руткит/буткит (?). Сканирование антивирусами, сбор логов ничего не дали. После низкоуровневого форматирования и переустановки ОС до подключения интернета AVZ нашел таки код руткита в функции WoW64Transition, но нейтрализовать его не смог. Пишет: ошибка стандартной нейтрализации, невозможно изменить область памяти, возможно противодействие со стороны руткита». Библиотека user32.dll. Хотел спросить у форумчан: возможно ли, что после зануления HDD Акронисом (!) вирус все-таки остался? Загрузочная флешка ОС делалась на зараженном ноуте. И что делать с этим кодом? Можно удалить эту библиотеку User32? Или возможна такая счастливая ситуация, что AVZ не может нейтрализовать код. потому что этой области памяти уже не существует?

Вы можете написать сейчас и зарегистрироваться позже. Если у вас есть аккаунт, авторизуйтесь, чтобы опубликовать от имени своего аккаунта.

Похожий контент

Наблюдаю в первый раз вот такую вот ошибку при попытке обновить AZV через File — > Database Update (см. прикрепленный скриншот с экрана)

https://fastpic.ru/view/114/2021/0426/e75ca20dbf18a0b7902947cad9e0de01.jpg

Никто не знает с чем связано и как лечится?

Проверяю компьютер AVZ и сразу получаю такой кусок лога:

1. Поиск RootKit и программ, перехватывающих функции API

1.1 Поиск перехватчиков API, работающих в UserMode

Анализ kernel32.dll, таблица экспорта найдена в секции .rdata

Функция kernel32.dll:ReadConsoleInputExA (1132) перехвачена, метод ProcAddressHijack.GetProcAddress ->774DDAB8->75E8AC20

Перехватчик kernel32.dll:ReadConsoleInputExA (1132) нейтрализован

Функция kernel32.dll:ReadConsoleInputExW (1133) перехвачена, метод ProcAddressHijack.GetProcAddress ->774DDAEB->75E8AC50

Перехватчик kernel32.dll:ReadConsoleInputExW (1133) нейтрализован

Анализ ntdll.dll, таблица экспорта найдена в секции .text

Функция ntdll.dll:NtCreateFile (295) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831B70->74971480

Перехватчик ntdll.dll:NtCreateFile (295) нейтрализован

Функция ntdll.dll:NtSetInformationFile (598) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831890->749715E0

Перехватчик ntdll.dll:NtSetInformationFile (598) нейтрализован

Функция ntdll.dll:NtSetValueKey (630) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831C20->74971650

Перехватчик ntdll.dll:NtSetValueKey (630) нейтрализован

Функция ntdll.dll:ZwCreateFile (1837) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831B70->74971480

Перехватчик ntdll.dll:ZwCreateFile (1837) нейтрализован

Функция ntdll.dll:ZwSetInformationFile (2138) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831890->749715E0

Перехватчик ntdll.dll:ZwSetInformationFile (2138) нейтрализован

Функция ntdll.dll:ZwSetValueKey (2170) перехвачена, метод ProcAddressHijack.GetProcAddress ->77831C20->74971650

Перехватчик ntdll.dll:ZwSetValueKey (2170) нейтрализован

Анализ user32.dll, таблица экспорта найдена в секции .text

Функция user32.dll:CallNextHookEx (1536) перехвачена, метод ProcAddressHijack.GetProcAddress ->776494F0->74971370

Перехватчик user32.dll:CallNextHookEx (1536) нейтрализован

Функция user32.dll:SetWindowsHookExW (2399) перехвачена, метод ProcAddressHijack.GetProcAddress ->7764E780->749716C0

Перехватчик user32.dll:SetWindowsHookExW (2399) нейтрализован

Функция user32.dll:Wow64Transition (1504) перехвачена, метод CodeHijack (метод не определен)

>>> Код руткита в функции Wow64Transition — ошибка стандартной нейтрализации (невозможно изменить область памяти, возможно противодействие со стороны руткита)

Стоит ли волноваться?

Недавно просканировал систему утилитой AVZ. Она выдала ряд предупреждений, которые мне непонятны. Прошу вашей помощи в разборе логов. А именно беспокоят некие «перехваты» в системных файлах и троян (в спойлере фрагменты выделены цветом)

Backdoor.Win32.Agent.bhyr

Троянская программа, предоставляющая злоумышленнику удаленный доступ к зараженному компьютеру.

Технические детали

Троянская программа, предоставляющая злоумышленнику удаленный доступ к зараженному компьютеру. Программа является приложением Windows (PE-EXE файл). Имеет размер 107170 байт. Написана на C++.

MD5: 62daa0d7a49f1338513759b79622489f

SHA1: ede54613de2c21244c7849759c4bf82f1b7d827e

Деструктивная активность

При запуске бэкдор извлекает из своего тела файл и сохраняет его под следующим именем:

Данный файл имеет размер 17916481 байт и детектируется Антивирусом Касперского как Backdoor.Win32.Agent.bhyr.

Далее бэкдор создает службу с именем «360svc» (отображаемое имя службы «Serial Number Service»), а также создает следующие ключи системного реестра:

Также бэкдор добавляет в конец списка значения следующего ключа системного реестра строку с именем созданной службы «360svc»: После этого бэкдор запускает созданную службу. Это приведет к запуску извлеченной библиотеки в адресном пространстве системного процесса «svchost.exe».

При запуске библиотека выполняет следующие действия:

- получает оригинальное имя бэкдора путем чтения ключа реестра:

- удаляет оригинальный файл бэкдора.

- получает доступ к пользовательскому рабочему столу, буферу обмена, вводу информации.

- осуществляет сетевое взаимодействие и обмен информацией со следующим хостом: На момент создания описания хост не отвечал.

- создает ключ системного реестра: Библиотека имеет функционал позволяющий загружать на компьютер пользователя файлы по полученным ссылкам и запускать их, а также внедрять код в адресное пространство других процессов.

При работе бэкдор создает уникальный идентификатор с именем «YuAnk Update».

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

Удаление Win32.Backdoor.Agent: Удалите Win32.Backdoor.Agent Навсегда

Win32.Backdoor.Agent копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла svchost.exe. Потом он создаёт ключ автозагрузки в реестре с именем Win32.Backdoor.Agent и значением svchost.exe. Вы также можете найти его в списке процессов с именем svchost.exe или Win32.Backdoor.Agent.

Если у вас есть дополнительные вопросы касательно Win32.Backdoor.Agent, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Win32.Backdoor.Agent and svchost.exe (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Win32.Backdoor.Agent в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Скачайте утилиту для удаления Win32.Backdoor.Agent от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Win32.Backdoor.Agent.. Утилита для удаления Win32.Backdoor.Agent найдет и полностью удалит Win32.Backdoor.Agent и все проблемы связанные с вирусом Win32.Backdoor.Agent. Быстрая, легкая в использовании утилита для удаления Win32.Backdoor.Agent защитит ваш компьютер от угрозы Win32.Backdoor.Agent которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Win32.Backdoor.Agent сканирует ваши жесткие диски и реестр и удаляет любое проявление Win32.Backdoor.Agent. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Win32.Backdoor.Agent. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Win32.Backdoor.Agent и svchost.exe (закачка начнется автоматически):

Функции

Наша служба поддержки готова решить вашу проблему с Win32.Backdoor.Agent и удалить Win32.Backdoor.Agent прямо сейчас!

Оставьте подробное описание вашей проблемы с Win32.Backdoor.Agent в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Win32.Backdoor.Agent. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Win32.Backdoor.Agent.

Как удалить Win32.Backdoor.Agent вручную

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Win32.Backdoor.Agent, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Win32.Backdoor.Agent.

Чтобы избавиться от Win32.Backdoor.Agent, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Win32.Backdoor.Agent для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи иили значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Win32.Backdoor.Agent для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Win32.Backdoor.Agent иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию «Сбросить настройки браузеров» в «Инструментах» в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Win32.Backdoor.Agent. Для сброса настроек браузеров вручную используйте данную инструкцию:

Для Internet Explorer

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: «inetcpl.cpl».

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: «inetcpl.cpl».

Выберите вкладку Дополнительно

Под Сброс параметров браузера Internet Explorer, кликните Сброс. И нажмите Сброс ещё раз в открывшемся окне.

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

После того как Internet Explorer завершит сброс, кликните Закрыть в диалоговом окне.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:Users»имя пользователя»AppDataLocalGoogleChromeApplicationUser Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.