Как избежать популярных ошибок сетевой безопасности

Время на прочтение

10 мин

Количество просмотров 17K

В середине сентября стало известно об утечке почти 2Тб данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий (СОРМ) в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки – частая причина проблем крупных компаний. В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их можно обнаружить и устранить.

Распространенная причина успеха развития атак внутри сети — ошибки конфигурирования каналов связи или систем обработки и хранения данных, а также нарушения регламентов ИБ. Все это снижает эффективность используемых средств защиты и увеличивает шансы злоумышленников на взлом и развитие атаки. Во время проектов по расследованию инцидентов и анализа трафика наша команда PT Expert Security Center регулярно находит типичные ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. Давайте посмотрим, что это за ошибки.

7 типовых ошибок сетевой безопасности

Как показывает наша практика, в 9 из 10 организаций, независимо от их размера и сферы деятельности, наиболее часто встречаются следующие ошибки:

- Передача учетных данных по сети в открытом виде.

- Нешифрованные почтовые сообщения.

- Использование утилит для удаленного доступа.

- Использование широковещательных протоколов LLMNR и NetBios.

- Ошибки конфигурирования сетей.

- TOR, VPN-туннели и прочие инструменты сокрытия активности в сети.

- Нецелевое использование систем (майнеры криптовалют, торренты).

Причины ошибок в недостаточном внимании к обеспечению ИБ, в отсутствии или нарушении регламентов ИБ и IТ в организации, ошибок при настройке систем, а в больших корпоративных сетях еще из-за того, что сложно контролировать корректность конфигураций.

Далее мы поговорим о каждой ошибке, к каким последствиям они могут привести, покажем, как их можно выявить и дадим рекомендации по их устранению.

Передача учетных данных по сети в открытом виде

Все еще встречается использование сетевых протоколов, в которых в открытом виде передаются учетные данные пользователей, — это HTTP, почтовые протоколы с отсутствием шифрования, LDAP и Telnet. По данным нашего исследования, хранение важной информации в открытом виде на сетевых ресурсах встречается в 44% организаций, в которых мы проводили анализ защищенности. В случае компрометации сети злоумышленник может в пассивном режиме перехватить учетные данные, закрепить свое присутствие в инфраструктуре и повысить свои привилегии.

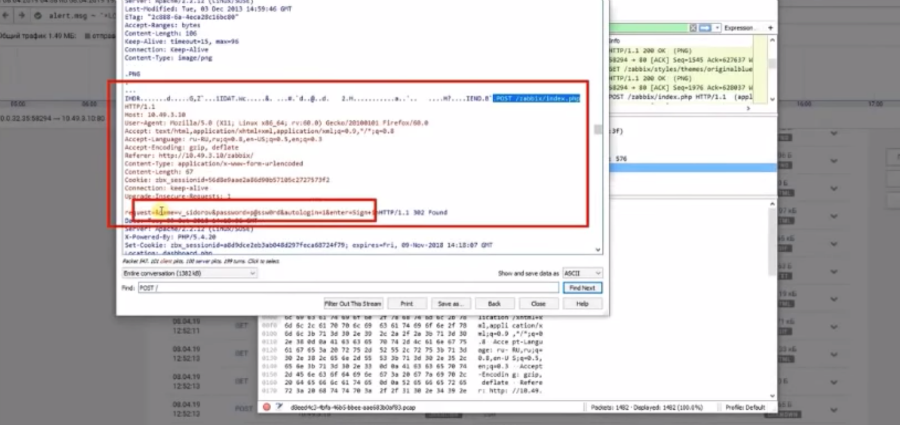

Пример «летающих» учетных данных, выявленных с помощью PT NAD

На видео мы показали, как с помощью системы анализа трафика PT Network Attack Discovery можно проверить, передаются ли по сети учетные данные в открытом виде. Для этого мы отфильтровали в PT NAD сетевые сессии по признаку передачи пароля. Это позволило найти факты передачи учетных данных для веб-приложения, в нашем случае — системы мониторинга Zabbix. Имея привилегированную учетную запись на сервере Zabbix, злоумышленник чаще всего получает возможность удаленного выполнения команд на всех системах, подключенных к мониторингу. Также в демонстрации мы рассмотрели пример анализа трафика на использование отрытых сетевых протоколов (LDAP, FTP, HTTP, POP3, SMTP, Telnet) и извлечение из него учетных записей пользователей.

Устранить передачу учетных данных в открытом виде можно несколькими способами.

- WEB-серверы: перейти с протокола HTTP на HTTPS. Для перехода на защищенный протокол HTTPS требуется настроить SSL-сертификат и переадресацию с HTTP-адресов на HTTPS. На внутренних ресурсах организации допустимо настроить самоподписанные сертификаты, предварительно настроив внутренний центр сертификации. Для общедоступных ресурсов лучше использовать доверенные сертификаты, выпущенные доверенным удостоверяющим центром.

- Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL механизмов аутентификации GSSAPI или GSS-SPNEGO.

- Для настройки аутентификации защищенной TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP серверу.

- Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут не быть доставлены на серверы, не поддерживающие шифрование.

- Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

- FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

Нешифрованные почтовые сообщения

Следующая типичная ошибка — использование открытых почтовых протоколов на пути от сервера организации к внешнему почтовому серверу. Это приводит к тому, что письма, передающиеся в защищенном виде внутри сети в дальнейшем могут передаваться по интернету в открытом виде. В результате злоумышленник, имея доступ к внешнему сетевому трафику (например, через интернет-провайдера), может беспрепятственно получать любую информацию из писем.

Для поиска незащищенной исходящей почты, которая передается во внешнюю сеть, мы воспользовались в PT NAD фильтрами по протоколу SMTP, адресу источника и получателя. Для того, чтобы исключить зашифрованные соединения, мы добавили фильтр по команде STARTTLS. В результате было обнаружено письмо с вложением, переданное в открытом виде.

Подробнее на видео

Возможные варианты устранения ошибки:

- Настроить сервер на принудительное использование TLS при отправке почты (но в этом случае письма могут быть не доставлены на серверы, не поддерживающие шифрование).

- Настроить использование S/MIME — стандарта для отправки зашифрованных сообщений и сообщений с цифровой подписью. Требует настройки почтового клиента и S/MIME сертификата. Подробнее по ссылке.

- Применять PGP. Принудительное использование PGP также исключит передачу писем в открытом виде, однако это требует дополнительной настройки на клиентах и передачи открытого ключа получателям. Данный вариант больше подходит для использования в частных случаях.

Использование утилит для удаленного доступа

Сотрудники часто применяют утилиты для удаленного доступа (remote access tools, RAT), например, TeamViewer, Ammyy Admin, RMS и другие. Если это разрешено внутренними политиками ИБ, то в случае когда злоумышленник воспользуется этими же инструментами, отличить нелегитимное их использование от легитимного будет сложно.

Обнаружить подключения через TeamViewer можно с помощью системы анализа трафика. В нашем случае, мы обнаружили две такие сетевые сессии. Если в организации запрещено использование утилит удаленного управления, то специалисту по ИБ стоит провести расследование, чтобы установить источник активности.

Еще один механизм выявления случаев использования RAT – предустановленные правила. На видео с их помощью мы обнаружили факт использования утилиты Remote Admin.

Подробнее на видео

Рекомендации по устранению нарушения:

- Контролировать использование утилит удаленного управления. Необходимо разработать регламенты ИБ, запрещающие несанкционированное использование утилит для удаленного управления, а также контролировать их соблюдение. Подключение RAT можно также запретить на уровне некоторых сетевых средств безопасности, например, NGFW.

- Разграничить права локальных пользователей на рабочих станциях. Если пользователям не будут выданы избыточные административные права, разрешающие в том числе установку программ на рабочие компьютеры, использование утилит будет невозможно.

- Ввести политику белых списков для ПО. Самый надежный, но трудоемкий метод решения. Ввести в организации список «белого» ПО и следить, что на всех узлах используется ПО только из этого списка, а также следить за актуальностью списка. Для настройки можно воспользоваться утилитой AppLocker, которая входит в состав Windows. Подробнее по ссылке.

Использование широковещательных протоколов LLMNR и NetBios

Еще одна проблема настроек сетей организаций — использование подверженных спуфингу протоколов LLMNR и NetBios. Данные протоколы позволяют за счет широковещательных запросов в локальном сегменте сети L2 разрешать имена соседних компьютеров без использования DNS сервера. Эти протоколы также автоматически используются при недоступности DNS. В случае проникновения злоумышленника во внутреннюю сеть компании, он сможет провести атаку «человек посередине» (англ. Man in the middle, MITM). Злоумышленник может ответить на широковещательный запрос и тем самым перенаправить запросы жертвы на подконтрольный злоумышленнику сервер. Проведение данной атаки позволит перехватить аутентификационные данные.

Мы попробовали выявить использование данных протоколов, воспользовавшись виджетом «Прикладные протоколы» в PT NAD. Мы обнаружили, что, кроме привычных протоколов, используются протоколы LLMNR и NBNS. Добавив их к фильтру, также обнаружили всех клиентов, которые отправляли запросы, используя данный протокол.

Видео

Чтобы устранить эту ошибку, нужно:

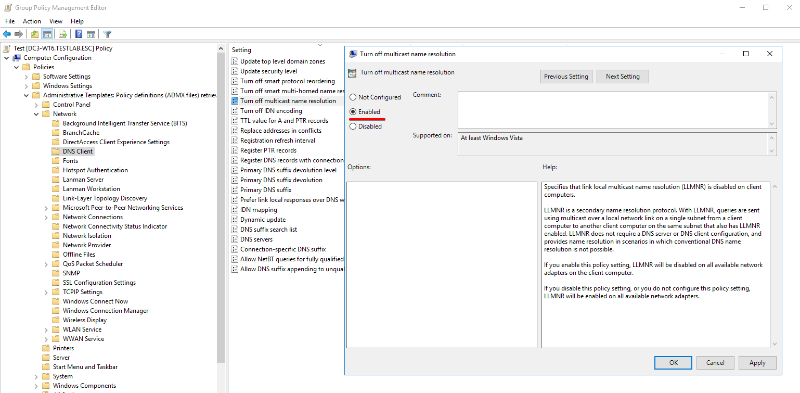

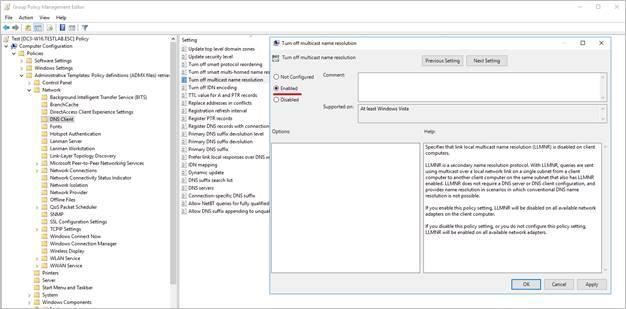

1. Отключить LLMNR. Для этого необходимо предварительно на клиентах произвести настройку DNS. Произвести отключение LLMNR можно с помощью групповой политики «Turn Off Multicast Name Resolution» в разделе «Computer Configuration -> Administrative Templates -> Network -> DNS Client». Для отключения значение политики должно быть выставлено в «Enabled».

По клику картинка откроется в полном размере

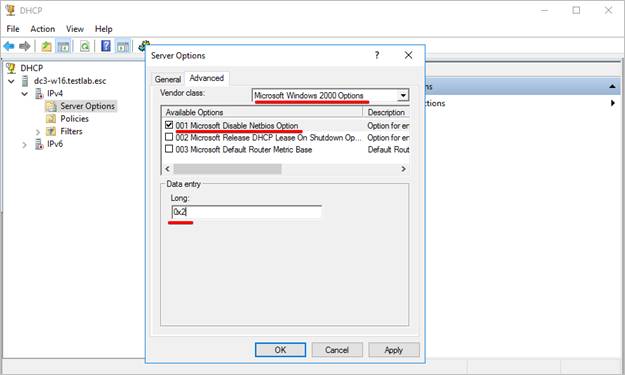

2. Отключить NetBios. Для этого необходимо воспользоваться оснасткой dhcpmgmt.msc. Server Options: Вкладка Advanced -> Microsoft Windows 2000 Options -> Microsoft Disable Netbios Option. Выставить значение 0x2.

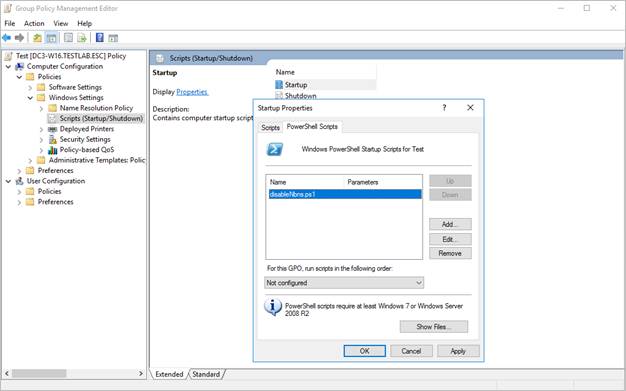

3. Также поддержку NetBios можно отключить через запуск PowerShell скрипта на узлах с помощью групповой политики «Scripts» в разделе «Computer Configuration -> Policies-> Windows Settings». Требуется добавить startup PowerShell script с следующим содержимым:

$regkey = "HKLM:SYSTEMCurrentControlSetservicesNetBTParametersInterfaces"

Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Данный скрипт для всех сетевых адаптеров в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParametersInterfaces установит значение параметра NetbiosOptions на 2.

Если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBios может сказаться на их работоспособности.

Ошибки конфигурирования сетей

Наиболее частые ошибки, связанные с неверным конфигурированием работы сети:

- Излишне «доверительные» отношения между подсетями. Сюда относятся проблемы разграничения доступа между подсетями, при которых становится возможен несанкционированный сетевой доступ между внутренними подсетями организации. В результате злоумышленник при компрометации небольшой части сети может беспрепятственно взять под контроль ключевые узлы всей сети.

- Доступ узлов инфраструктуры ко внешним DNS-серверам. При использовании внутренней системы доменных имен DNS-запросы должны обрабатываться только на собственных DNS-серверах организации. Если DNS на клиентах сконфигурирован неверно, в случае запроса к публичному DNS-серверу существует риск утечки внутренних доменных имен, а также обход фильтрации известных адресов командных серверов вредоносного ПО.

- Открытые для внешней сети «наружу» сетевые порты и сервисы порты без необходимости в этом (например, базы данных). Вследствие у злоумышленника появляются большие возможности для проведения атаки. Например, из-за хранения сведений в незащищенной базе данных, в сеть утекли данные пациентов скорой помощи из Подмосковья.

Чтобы выявить такие ошибки, мы воспользовались вкладкой PT NAD «Сетевые связи». Все связи представлены в виде графа. Мы попробовали найти соединения из подсети DMZ в пользовательскую подсеть. Для этого настроили фильтр по подсетям. В результате мы обнаружили нежелательную сетевую связь, а также сработавшее событие — сканирование утилитой nmap, что служит индикатором проводившейся сетевой разведки.

Также мы попробовали найти связи из внешней сети к подсети DMZ. Проанализировали прикладные протоколы — увидели активное использование служебных протоколов, а также событие — попытку эксплуатации уязвимости EthernalBlue, ставшей причиной нашумевшей эпидемии WannaCry.

Далее рассмотрели корректность работы DNS. Для этого отфильтровали трафик по протоколу и выбрали в качестве получателя IP-адреса не из локальной сети. В итоге обнаружили DNS-запросы к серверам Google, исходящие от сегмента пользователей.

Видео

Устранить ошибки можно следующим образом:

- Настроить Access Control List (ACL) на сетевом оборудовании для корректного разграничения прав доступа между подсетями. ACL — это набор разрешающих или запрещающих правил для сетевого трафика (в контексте сетевого оборудования). В большинстве случаев списки доступа применяют для пакетной фильтрации на границе интернета и частной сети, однако фильтрация может также потребоваться на границе DMZ и других подсетей.

- Настроить межсетевой экран. Межсетевые экраны также должны быть настроены не только на границе с внешней сетью, но и между внутренними подсетями организации.

- Запретить изменения сетевых настроек пользователей. Для этого настройте параметр в групповых политиках Windows: «User Configuration -> Administrative Templates -> Network -> Network Connections».

Сокрытие трафика

Инструментами сокрытия трафика могут быть VPN, Tor, шифрующие proxy и другие зашифрованные туннели. Их несанкционированное и неконтролируемое использование может привести к снижению эффективности средств защиты в организации; потере контроля за контентом, передаваемым в туннелированном трафике; злоумышленник может получить зашифрованный туннель во внутреннюю сеть организации, в случае компрометации домашнего компьютера сотрудника.

Для выявления использования этих средств подойдут такие фильтры: по репутационному списку tor-relays, который содержит актуальные адреса узлов сети Tor, а также фильтр по протоколу TLS, так как Tor маскируется под него. Использованный в «подозрительной» сессии TLS-сертификат является автоматически сгенерированным, что является индикатором соединения сети Tor.

Для обнаружения VPN и других туннелей можно воспользоваться фильтром по ключевому слову PPTP (Point-to-Point Protocol), а для обнаружения SOCKS5-трафика — уже знакомым нам фильтром по протоколу. Так мы нашли VPN-сессию с внешним хостом и множество подключений по SOCKS5.

Видео

Методы решения данной проблемы мы уже рассматривали ранее, справиться поможет:

- Разграничение прав локальных пользователей.

- Политика белых списков для ПО.

- Настройка сетевого экрана.

- Закрытие сетевых портов.

Нецелевое использование систем

К нецелевому использованию систем относятся применение майнеров криптовалют, Bittorent-клиентов, онлайн-игры. Несмотря на то, что это не создает непосредственных угроз безопасности, это увеличивает нагрузку на вычислительные системы и каналы передачи информации, а также влечет за собой риск установки вредоносного ПО.

Выявить майнеры поможет репутационный список miners, в который попадают адреса известных майнинг-пулов, а также узлов блокчейна различных криптовалют. В результате мы видим большое количество DNS-запросов, что свидетельствует о работе криптомайнера. Еще одним индикатором работы криптомайнера может служить сработавшие правила.

С Bittorent и онлайн-играми все еще проще — для поиска торрент-трафика воспользуемся фильтром по протоколу Bittorent, а для онлайн-игр — по серверам популярных онлайн-игр. Это помогает вычислить сотрудников, использующих свое рабочее время не так, как хотелось бы работодателю.

Видео

Средства противодействия почти те же, что и в пунктах выше:

- Разграничить права локальных пользователей.

- Политика белых списков для ПО.

- Обновить антивирус и его базы.

Подведем итоги

В большинстве компаний мы замечаем проблемы с корректной настройкой обширных корпоративных сетей и несоблюдение конфигураций, политик и регламентов ИБ. Это связано с постоянным ростом сетей и изменениям внутри них, а также с изменениями в самих регламентах и политиках. Вот общие рекомендации, позволяющие избежать многие ошибки:

- Минимизировать использование открытых протоколов.

- Контролировать разграничение сетевого доступа.

- Разграничивать права пользователей.

При этом на рынке уже есть инструменты, способные отслеживать сетевую активность внутри организации, своевременно обнаруживать как ошибки настроек, так и активность злоумышленников. Одна из таких систем – это PT Network Attack Discovery.

Автор: Алексей Леднев, Старший специалист. PT Expert Security Center

В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их обнаружить и устранить.

Автор: Алексей Леднев, старший специалист экспертного центра безопасности, Positive Technologies (PT Expert Security Center)

В середине сентября стало известно об утечке почти 2 ТБ данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки — частая причина проблем крупных компаний. В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их обнаружить и устранить.

Распространенная причина успеха развития атак внутри сети — ошибки конфигурирования каналов связи или систем обработки и хранения данных, а также нарушения регламентов ИБ. Все это снижает эффективность используемых средств защиты и увеличивает шансы злоумышленников на взлом и развитие атаки. Во время проектов по расследованию инцидентов и анализа трафика наша команда PT Expert Security Center регулярно находит типичные ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. Давайте посмотрим, что это за ошибки.

Семь типовых ошибок сетевой безопасности

Как показывает наша практика, в 9 из 10 организаций, независимо от их размера и сферы деятельности, наиболее часто встречаются следующие ошибки:

-

передача учетных данных по сети в открытом виде,

-

нешифрованные почтовые сообщения,

-

использование утилит для удаленного доступа,

-

использование широковещательных протоколов LLMNR и NetBIOS,

-

ошибки конфигурирования сетей,

-

TOR, VPN-туннели и прочие инструменты сокрытия активности в сети,

-

нецелевое использование систем (майнеры криптовалют, торренты).

Причины ошибок в недостаточном внимании к обеспечению ИБ, в отсутствии или нарушении регламентов ИБ и IТ в организации, в ошибках при настройке систем, а в больших корпоративных сетях еще из-за того, что сложно контролировать корректность конфигураций.

Далее мы поговорим о каждой ошибке: к каким последствиям они могут привести, на примере системы анализа трафика PT Network Attack Discovery (PT NAD) покажем, как их можно выявить и дадим рекомендации по их устранению. PT NAD — система класса NTA (Network Traffic Analysis), которая разбирает трафик на уровнях L2 — L7 и выявляет атаки на периметре и в инфраструктуре. Для проверки на наличие ошибок в сети мы будем применять фильтрацию трафика по протоколу и несколько дополнительных инструментов.

Передача учетных данных по сети в открытом виде

Все еще встречается использование сетевых протоколов, в которых в открытом виде передаются учетные данные пользователей, — это HTTP, почтовые протоколы с отсутствием шифрования, LDAP и Telnet. По данным нашего исследования, хранение важной информации в открытом виде на сетевых ресурсах встречается в 44% организаций, в которых мы проводили анализ защищенности. В случае компрометации сети злоумышленник может в пассивном режиме перехватить учетные данные, закрепить свое присутствие в инфраструктуре и повысить свои привилегии.

Пример передаваемых учетных данных, выявленных с помощью PT NAD

На видео мы показали, как с помощью PT NAD можно проверить, передаются ли по сети учетные данные в открытом виде. Для этого мы отфильтровали в PT NAD сетевые сессии по признаку передачи пароля. Это позволило найти факты передачи учетных данных для веб-приложения, в нашем случае — системы мониторинга Zabbix. Имея привилегированную учетную запись на сервере Zabbix, злоумышленник чаще всего получает возможность удаленного выполнения команд на всех системах, подключенных к мониторингу. Также в демонстрации мы рассмотрели пример анализа трафика на использование отрытых сетевых протоколов (LDAP, FTP, HTTP, POP3, SMTP, Telnet) и извлечение из него учетных записей пользователей.

Подробнее на видео

Перечислим методы устранения передачи учетных данных в открытом виде на разных участках инфраструктуры:

-

Веб-серверы: перейти с протокола HTTP на HTTPS. Для перехода на защищенный

протокол HTTPS требуется настроить SSL-сертификат и переадресацию с HTTP-адресов на HTTPS. На внутренних ресурсах организации допустимо настроить самоподписанные сертификаты, предварительно настроив внутренний центр сертификации. Для общедоступных ресурсов лучше использовать доверенные сертификаты, выпущенные доверенным удостоверяющим центром. -

2. Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для

настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL-механизмов аутентификации GSSAPI или GSS-SPNEGO. TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP-серверу. -

Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут быть не доставлены на серверы, не

поддерживающие шифрование. -

Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

-

FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

Нешифрованные почтовые сообщения

Следующая типичная ошибка — использование открытых почтовых протоколов на пути от сервера организации к внешнему почтовому серверу. Это приводит к тому, что письма, передающиеся в защищенном виде внутри сети, в дальнейшем могут передаваться по интернету в открытом виде. В результате злоумышленник, имея доступ к внешнему сетевому трафику (например, через интернет-провайдера), может беспрепятственно получать любую информацию из писем.

Для поиска незащищенной исходящей почты, которая передается во внешнюю сеть, мы воспользовались в PT NAD фильтрами по протоколу SMTP, адресу источника и получателя. Для того, чтобы исключить зашифрованные соединения, мы добавили фильтр по команде STARTTLS. В результате было обнаружено письмо с вложением, переданное в открытом виде.

Подробнее на видео

Возможные варианты устранения ошибки:

-

Настроить сервер на принудительное использование TLS при отправке почты (но в этом случае письма могут быть не доставлены на серверы, не поддерживающие шифрование).

-

Настроить использование S/MIME — стандарта для отправки зашифрованных сообщений и сообщений с цифровой подписью. Требует настройки почтового клиента и S/MIME сертификата. Подробнее — на сайте Microsoft.

-

Применять PGP. Принудительное использование PGP также исключит передачу писем в открытом виде, однако это требует дополнительной настройки на клиентах и передачи открытого ключа получателям. Данный вариант больше подходит для использования в частных случаях.

Использование утилит для удаленного доступа

Сотрудники часто применяют утилиты для удаленного доступа (remote access tools, RAT), например TeamViewer, Ammyy Admin, RMS. Если это разрешено внутренними политиками ИБ, то в случае, когда злоумышленник воспользуется этими же инструментами, отличить нелегитимное их использование от легитимного будет сложно.

Для обнаружения подключений через TeamViewer мы воспользовались в PT NAD фильтром по одноименному протоколу. В результате мы обнаружили две такие сетевые сессии. Если в организации запрещено использование утилит удаленного управления, то специалисту по ИБ стоит провести расследование, чтобы установить источник активности.

Еще один механизм выявления случаев использования RAT — предустановленные правила. На видео с их помощью мы обнаружили факт использования утилиты Remote Admin.

Подробнее на видео

Рекомендации по устранению нарушения:

-

Контролировать использование утилит удаленного управления. Необходимо разработать регламенты ИБ, запрещающие несанкционированное использование утилит для удаленного управления, а также контролировать их соблюдение. Подключение RAT можно также запретить на уровне некоторых сетевых средств безопасности, например, NGFW.

-

Разграничить права локальных пользователей на рабочих станциях. Если пользователям не будут выданы избыточные административные права, разрешающие в том числе установку программ на рабочие компьютеры, использование утилит будет невозможно.

-

Ввести политику белых списков для ПО. Самый надежный, но трудоемкий метод решения. Ввести в организации белый список ПО и следить, что на всех узлах используется ПО только из этого списка, а также следить за актуальностью списка. Для настройки можно воспользоваться утилитой AppLocker, которая входит в состав Windows. Подробнее на сайте Microsoft.

Использование широковещательных протоколов LLMNR и NetBIOS

Еще одна проблема настроек сетей организаций — использование подверженных спуфингу протоколов LLMNR и NetBIOS. Данные протоколы позволяют за счет широковещательных запросов в локальном сегменте сети L2 разрешать имена соседних компьютеров без использования DNS-сервера. Эти протоколы также автоматически используются при недоступности DNS. В случае проникновения злоумышленника во внутреннюю сеть компании, он сможет провести атаку типа человек посередине (англ. man in the middle, MITM). Злоумышленник может ответить на широковещательный запрос и тем самым перенаправить запросы жертвы на подконтрольный злоумышленнику сервер. Проведение данной атаки позволит перехватить аутентификационные данные.

Мы попробовали выявить использование данных протоколов, воспользовавшись виджетом «Прикладные протоколы» в PT NAD. Мы обнаружили, что, кроме привычных протоколов, используются протоколы LLMNR и NBNS. Добавив их к фильтру, также обнаружили всех клиентов, которые отправляли запросы, используя данный протокол.

Подробнее на видео

Чтобы устранить эту ошибку, нужно:

1. Отключить LLMNR. Для этого необходимо предварительно на клиентах произвести настройку DNS. Произвести отключение LLMNR можно с помощью групповой политики Turn Off Multicast Name Resolution в разделе Computer Configuration

-> Administrative Templates -> Network -> DNS Client. Для отключения значение политики должно быть выставлено в Enabled.

2. Отключить NetBIOS. Для этого необходимо воспользоваться оснасткой dhcpmgmt.msc. Server Options: Вкладка Advanced -> Microsoft Windows 2000 Options -> Microsoft Disable Netbios Option. Выставить значение 0x2.

3. Также поддержку NetBIOS можно отключить через запуск PowerShell-скрипта на узлах с помощью групповой политики Scripts в разделе Computer Configuration -> Policies-> Windows Settings. Требуется добавить startup PowerShell script с следующим содержимым:

$regkey

= «HKLM:SYSTEMCurrentControlSetservicesNetBTParametersInterfaces»

Get-ChildItem $regkey |foreach { Set-ItemProperty -Path «$regkey$($_.pschildname)» -Name NetbiosOptions -Value 2 -Verbose}

Данный скрипт для всех сетевых адаптеров в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParametersInterfaces установит значение параметра NetbiosOptions на 2.

Если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBIOS может сказаться на их работоспособности.

Ошибки конфигурирования сетей

Наиболее частые ошибки, связанные с неверным конфигурированием работы сети:

1. Излишне доверительные отношения между подсетями. Сюда относятся проблемы разграничения доступа между подсетями, при которых становится возможен несанкционированный сетевой доступ между внутренними подсетями организации. В результате злоумышленник при компрометации небольшой части сети может беспрепятственно взять под контроль ключевые узлы всей сети.

2. Доступ узлов инфраструктуры ко внешним DNS-серверам. При

использовании внутренней системы доменных имен DNS-запросы должны обрабатываться только на собственных DNS-серверах организации. Если DNS на клиентах сконфигурирован неверно, в случае запроса к публичному DNS-серверу существует риск утечки внутренних доменных имен, а также обход фильтрации известных адресов командных серверов вредоносного ПО.

3. Открытые для внешней сети сетевые порты и сервисы без необходимости в этом (например, базы данных). Вследствие у злоумышленника появляются большие возможности для проведения атаки. Например, из-за хранения сведений в незащищенной базе данных, в сеть утекли данные пациентов скорой помощи из Подмосковья.

Чтобы выявить такие ошибки, мы воспользовались вкладкой PT NAD «Сетевые связи». Все связи представлены в виде графа. Мы попробовали найти соединения из подсети DMZ в пользовательскую подсеть. Для этого настроили фильтр по подсетям. В результате мы обнаружили нежелательную сетевую связь, а также сработавшее событие — сканирование утилитой nmap, что служит индикатором проводившейся сетевой разведки.

Также мы попробовали найти связи из внешней сети к подсети DMZ. Проанализировали прикладные протоколы — увидели активное использование служебных протоколов, а также событие — попытку эксплуатации уязвимости EternalBlue, ставшей причиной нашумевшей эпидемии WannaCry.

Далее рассмотрели корректность работы DNS. Для этого отфильтровали трафик по протоколу и выбрали в качестве получателя IP-адреса не из локальной сети. В итоге обнаружили DNS-запросы к серверам Google, исходящие от сегмента пользователей.

Видео.

Устранить ошибки можно следующим образом:

-

Настроить access control list (ACL) на сетевом оборудовании для корректного разграничения прав доступа между подсетями. ACL — это набор разрешающих или запрещающих правил для сетевого трафика (в контексте сетевого оборудования). В большинстве случаев списки доступа применяют для пакетной фильтрации на границе интернета и частной сети, однако фильтрация может также потребоваться на границе DMZ и других подсетей.

-

Настроить межсетевой экран. Межсетевые экраны также должны быть настроены не только на границе с внешней сетью, но и между внутренними подсетями организации.

-

Запретить изменения сетевых настроек пользователей. Для этого настройте параметр в групповых политиках Windows: User Configuration -> Administrative Templates -> Network -> Network Connections.

Сокрытие трафика

Инструментами сокрытия трафика могут быть VPN, Tor, шифрующие proxy и другие зашифрованные туннели. Их несанкционированное и неконтролируемое использование может привести к снижению эффективности средств защиты в организации; потере контроля за контентом, передаваемым в туннелированном трафике; злоумышленник может получить зашифрованный туннель во внутреннюю сеть организации, в случае компрометации домашнего компьютера сотрудника.

Для выявления использования этих средств вновь пригодятся фильтры: по репутационному списку tor-relays, который содержит актуальные адреса узлов сети Tor, а также фильтр по протоколу TLS, так как Tor маскируется под него. Использованный в подозрительной сессии TLS-сертификат является автоматически сгенерирован, что является индикатором соединения сети Tor.

Для обнаружения VPN и других туннелей можно воспользоваться фильтром по ключевому слову PPTP (Point-to-Point Protocol), а для обнаружения SOCKS5-трафика — уже знакомым нам фильтром по протоколу. Так мы нашли VPN-сессию с внешним хостом и множество подключений по SOCKS5.

Видео.

Методы решения данной проблемы мы уже рассматривали ранее, справиться поможет:

-

разграничение прав локальных пользователей,

-

политика белых списков для ПО,

-

настройка сетевого экрана,

-

закрытие сетевых портов.

Нецелевое использование систем

К нецелевому использованию систем относятся применение майнеров криптовалют, BitTorrent-клиентов, онлайн-игры. Несмотря на то, что это не создает непосредственных угроз безопасности, это увеличивает нагрузку на вычислительные системы и каналы передачи информации, а также влечет за собой риск установки вредоносного ПО.

Выявить майнеры поможет репутационный список miners, в который попадают адреса известных майнинг-пулов, а также узлов блокчейна различных криптовалют. В результате мы видим большое количество DNS-запросов, что свидетельствует о работе криптомайнера. Еще одним индикатором работы криптомайнера может служить сработавшие правила.

С BitTorrent и онлайн-играми все еще проще — для поиска торрент-трафика воспользуемся фильтром по протоколу BitTorrent, а для онлайн-игр — по серверам популярных онлайн-игр. Это помогает вычислить сотрудников, использующих свое рабочее время не так, как хотелось бы работодателю.

Видео.

Средства противодействия почти те же, что и в пунктах выше:

-

разграничение прав локальных пользователей,

-

политика белых списков для ПО,

-

обновление антивируса и его базы.

Подведем итоги

В большинстве компаний мы замечаем проблемы с корректной настройкой обширных корпоративных сетей и несоблюдение конфигураций, политик и регламентов ИБ. Это связано с постоянным ростом сетей и изменениям внутри них, а также с изменениями в самих регламентах и политиках. Вот общие рекомендации, позволяющие избежать многие ошибки:

-

минимизировать использование открытых протоколов,

-

контролировать разграничение сетевого доступа,

-

разграничивать права пользователей.

При этом на рынке уже есть инструменты, способные отслеживать сетевую активность внутри организации,

своевременно обнаруживать как ошибки настроек, так и активность

злоумышленников.

Читайте о самых распространённых онлайн ошибках. Какие причины их возникновения и как исправить.

Введение

В пользование сетью «Интернет» вовлечено подавляющее большинство всех обладателей компьютерной техники, независимо от вида используемых образцов устройств. И несмотря на многие преимущества задействования «Интернета» как для обработки и хранения данных, так и для их распространения и обмена, в некоторых случаях существует вероятность столкнуться с отказом в доступе к тем или иным ресурсам сети по причине возникновения разнообразных видов ошибок. И несмотря на утверждение, что полностью избежать ошибок в целом при взаимодействии с данными в сети «Интернет» практически невозможно, пользователи могут ознакомиться со списком основных и часто встречающихся видов ошибок, понять их значение и изучить некоторые основные шаги для их устранения. И далее в нашей статье мы подробнее остановимся на освещении данных вопросов.

Распространенные типы сетевых ошибок при доступе к ресурсам сети «Интернет»

Большинство известных видов ошибок в сети «Интернет» сопровождаются кодом состояния «HTTP». Обычно пользователи могут наблюдать сообщение об ошибке, содержащее помимо объясняющего текста еще числовое значение формата «4XX» или «5XX» (за числами четыре или пять следуют две дополнительные цифры, например, код ошибки имеет вид «404»).

И вариант формата «4XX», и «5XX» являются ошибками, но они имеют существенную разницу. Формат «4XX» – это ошибки, возникающие вследствие деятельности клиента, а «5XX» – результат ошибки сервера. Если при обращении к сетевому ресурсу всплывает сообщение с ошибкой в виде «4XX», то, скорее всего, пользователи могут ее самостоятельно исправить.

Ошибки вида «5XX» – это ошибки сервера, которые означают, что пользователи не оказывали влияния на результат, приведший к возникновению ошибки, и источником сбоя является неработающий сервер, к которому пользователи пытаются получить доступ. Независимо от вида ошибки, связанна ли она с деятельностью пользователей или работоспособностью удаленного сетевого сервера, пользователи могут предпринять несколько шагов, которые могут помочь решить проблему и устранить существующую неисправность.

В последующих разделах мы постарались перечислить наиболее распространенные сетевые ошибки, с которыми могут сталкиваться пользователи при взаимодействии с ресурсами сети «Интернет», а также упомянули пару полезных решений для исправления каждой ошибки. Пользователи не могут решить все онлайн-ошибки, так как некоторые из них происходят по вине серверов, и с ними мало что можно поделать для успешного восстановления работоспособности. Тем не менее, в ряде случаев, стоит попробовать устранить возникшую ошибку.

«400 Bad Request» («ошибка неверного запроса»)

Каждый раз, когда пользователи пытаются открыть веб-сайт путем набора «URL-адреса» в адресной строке сетевого обозревателя или нажимают на соответствующую ссылку сайта, полученную посредством различных приложений, веб-браузер инициирует запрос и отправляет его на удаленный сервер веб-сайта, к которому пользователи организовывают соответствующее обращение и стараются получить доступ. Ошибка «400» возникает, когда сервер не может полноценно понять и корректно обработать запрос. Такой вид непредвиденной ошибки может произойти, если указанный запрос искажен, неверен, испорчен или поврежден, но, чаще всего, ошибка возникает по довольно простой причине, например, пользователь использовал «URL-адрес» веб-сайта, которого не существует.

В большинстве случаев пользователи самостоятельно могут решить возникшую проблему и далее представлено несколько простых способов, которые можно задействовать для исправления указанной ошибки.

Обновите страницу. Нажатие клавиши «F5» обновляет страницу в большинстве браузеров. Если проблема связана с поврежденным запросом, то его повторная отправка иногда может помочь. Процесс не займет много времени и его всегда стоит попробовать. Ошибка «400» часто является временной, и простое обновление способно нередко ее исправить.

Перепроверьте «URL- адрес». Иногда неверный «URL-адрес», указанный пользователем в адресной строке обозревателя, может вызвать ошибку «400 Bad Request» вместо ошибки «404 Not Found» (о которой мы также поговорим в одном из разделов). Просмотрите и исправьте адрес при необходимости.

Произведите поиск страницы на сайте. Возможно, ошибка в названии веб-страницы искомого сайта была допущена самим пользователем или непосредственно неверный адрес был указан в ссылке, с которой осуществлен переход на страницу. Но если страница на сайте существует, то можно в строке поиска веб-сайта указать части полного адреса страницы, чтобы получить к ней доступ через поисковую панель.

Очистите файлы «cookie» и содержимое кэша используемого веб-браузера. Иногда, при обращении к веб-сайту, от сервера возвращается ответ с ошибкой «400», потому что происходит попытка прочесть «cookie» на пользовательском компьютере, которые повреждены или сильно устарели, или, как вариант, браузер кэшировал поврежденную версию страницы, которую пользователь пытается открыть. Своевременная очистка данных кэша и файлов «cookie» может помочь исправить неприятную ошибку.

«403 Forbidden» (ошибка «запрещено»)

Ошибка «403» возникает при попытке доступа к странице или сетевому ресурсу, к которым у пользователя нет соответствующего разрешения. В большинстве случаев, устранить проблему запрета доступа силами конкретного пользователя не получиться. Обычно подобное сообщение об ошибке возникает по одной из двух причин. В первом случае, владельцы веб-сервера корректно настроили права доступа, а пользователь действительно не обладает соответствующими допусками для перехода на удаленный ресурс. В другом случае, причина заключается в том, что собственники веб-сервера неправильно настроили разрешения (случайно или преднамеренно), и пользователь получает отказ в доступе, когда он действительно необходим, даже при наличии необходимых привилегий.

Несмотря на тот факт, что ошибка «403», ограничивающая доступ к удаленному ресурсу, регулируется и управляется настройками сетевого веб-сервера, пользователи могут опробовать несколько шагов для ее исправления.

Обновите страницу. Нажатие клавиши «F5» во многих популярных обозревателях позволяет мгновенно обновить страницу.

Повторно проверьте «URL- адрес». Иногда неверно заданный в строке обозревателя «URL-адрес» может вызвать появление ошибки запрета доступа «403 Forbidden». Убедитесь, что «URL-адрес» действительно указывает на страницу, а не на каталог. Большинство веб-сайтов ограничивают доступ к своим внутренним папкам из соображений безопасности, и опечатка в адресе может быть причиной отображения ошибки «403».

Проверьте собственные разрешения. Некоторые веб-сайты ограничивают доступ к своему содержимому, разрешая удаленное обращение только зарегистрированным участникам или пользователям, обладающим определенным уровнем привилегированного доступа. Если вход в систему не был осуществлен или у пользователей нет соответствующих разрешений, то, скорее всего, система выдаст ошибку «403 Forbidden».

«404 Not Found» (ошибка «не найдено»)

Ошибка «404 Not Found» – самая распространенная ошибка в сети, которая возникает при попытке посетить несуществующую веб-страницу. В основном, данная ошибка подразумевает, что серверу не удалось найти, искомый пользователями, удаленный ресурс. В большинстве случаев, в обозревателе появится сообщение об ошибке «404» после неудачной попытки ввести «URL» искомой страницы или перейти по соответствующей ссылке, которая на сервере абсолютно не представлена. И если пользователи сталкиваются с ошибкой «404», то можно попробовать ее исправить несколькими способами.

Обновите проблемную страницу. Нажатие клавиши «F5» инициирует обновление страницы в подавляющем большинстве современных веб-браузеров. Не всегда такое решение сможет устранить ошибку «404». Но иногда, на веб-серверах может происходить случайный сбой и, как следствие, отображение страницы, которая действительно существует, будет временно приостановлено. Поэтому необходимо обязательно опробовать данный способ и перегрузить страницу, в особенности, если на обновление будет потрачено всего несколько секунд, но существует шанс добиться корректной загрузки.

Убедитесь в правильности «URL- адреса». Неверно введенные «URL-адреса» (независимо от того, была ли допущена ошибка в процессе набора или веб-страница содержит неверную ссылку) являются наиболее частой причиной отображения в обозревателе сообщения об ошибке «404 Not Found».

Осуществите поиск требуемой страницы на сайте. Возможно пользователи получили неверный «URL-адрес» или на веб-сайте, с которого был осуществлен переход, указана ошибочная ссылка, но страница на искомом ресурсе существует. Попробуйте найти, посредством использования возможностей поисковой панели сайта, «URL» требуемой страницы по названию.

«500 Internal Server Error» («внутренняя ошибка сервера»)

Если пользователь пытается посетить веб-сайт и на странице веб-браузера всплывает сообщение «500 Internal Server Error», это обычно означает, что на сетевом ресурсе, к которому непосредственно происходит обращение, существует определенная неполадка и сервер не может предоставить более конкретную информацию. Проблема относится только к сайту и никак не связана с настройками и функционированием пользовательского веб-браузера, персонального компьютера или задействованным способом подключения к сети «Интернет».

Как и в случае с другими проблемами, которые мы обсуждали ранее, пользователь можете попытаться решить возникшую неисправность лишь несколькими способами.

Обновите страницу обращения. Большинство распространенных веб-браузеров используют стандартный набор клавиш для быстрого исполнения списка команд, и нажатие на клавишу «F5» позволяет сразу обновить активную страницу. К сожалению, во многих случаях, данный способ не работает по причине неисправности на удаленном ресурсе.

Важное замечание. Не пытайтесь перезагрузить страницу, если перед получением данного сообщения об ошибке «500» была предпринята попытка осуществить онлайн-платеж или любой вид денежного перевода. Принудительное обновление страницы может привести к отправке одного и того же платежа дважды. Большинство веб-сайтов обладают встроенным инструментом защиты и должны препятствовать повторному переводу денежных средств, но проблема может возникнуть, если веб-сайт испытывает проблему во время выполнения платежа.

Обратитесь к ресурсу позже. Довольно часто проблемы с сервером носят временный характер. Попробуйте посетить страницу после небольшого перерыва.

Свяжитесь с администрацией сайта. Если проблема не устранена, попробуйте, при возможности, связаться со службой поддержки веб-сайта, и сообщить им о возникших неполадках.

«502 Bad Gateway» («ошибка шлюза»)

Ошибка «502 Bad Gateway» означает, что посещаемый вами сервер пытался получить некоторую информацию с другого сервера, но получил неверный ответ. Причиной могут послужить несколько факторов. Возможно, сервер перегружен или возникли неполадки с сетью между двумя серверами, что носит временный характер, и может быть быстро исправлено. Также, как вариант, могут оказывать влияние на отсутствие доступа неправильные настройки брандмауэра или даже ошибка кодирования. В довольно редких случаях ошибка может возникать из-за проблемы на пользовательском компьютере или сетевом оборудовании. Поэтому стоит попробовать применить несколько шагов для возможного исправления ситуации.

Обновите страницу после отображения сообщения об ошибке. Как и в предыдущих случаях, воспользуйтесь быстрым способом перезагрузки страницы посредством нажатия в веб-браузере клавиши «F5».

Проверьте, доступен ли сайт для других пользователей. Посетите сайт, такой как «IsItDownRightNow» или «DownforEveryoneorJustMe», который отслеживает состояние веб-сайтов и проверяет их работоспособность для уточнения данных, испытывают ли другие пользователи трудности с доступом к конкретному ресурсу, или проблемы возникают только локально на пользовательском устройстве.

Попробуйте получить доступ к веб-сайту позже. Возможно, проблема с сервером носит временный характер, и спустя некоторое время полноценная функциональность ресурса будет восстановлена. Поэтому попробуйте обратиться к сайту позже через некоторое время.

Выполните очистку «cookie» и содержимого кэша пользовательского браузера. Иногда (хотя и редко) серверы возвращают ошибки формата «502», потому что веб-браузер, который регулярно использует пользователь для выхода в сеть «Интернет», кэшировал устаревшие или поврежденные файлы. Процедура очистки содержимого кэша и файлов «cookie» может помочь исправить ошибку.

«503 Service Unavailable» (ошибка «сервис недоступен»)

Ошибка «503 Service Unavailable» означает, что сервер временно не может обработать запрос пользователя. Ошибка может возникать по ряду причин, но наиболее распространенная, из доступного списка вариантов, состоит в том, что сервер перегружен внешними запросами. Отображение данной ошибки на странице веб-браузера после обращения пользователя фактически означает, что с сервером все в порядке, его работоспособность не нарушена и он может обработать ваш запрос, но чрезмерная нагрузка не позволяет этого сделать в данный момент. Подобно всем ошибкам формата «5XX», ошибка «503» происходит на сервере, и, следовательно, с пользовательским компьютером все в порядке, и он не влияет на ее наличие.

Но несмотря на удаленную форму неисправности, можно попробовать применить несколько способов для устранения ошибки.

Обновите страницу с сообщением об ошибке. Нажмите на клавишу «F5» и принудительно обновите проблемную страницу (стандартный способ перезагрузки поддерживается многими основными веб-браузерами).

Проверьте работоспособность ресурса. Перейдите в веб-браузере на сайт проверки состояния удаленных ресурсов, например, «IsItDownRightNow» или «DownforEveryoneorJustMe», и оцените его доступность для других пользователей.

Попробуйте выполнить переход на сайт позже. Проблемы с сервером часто бывают временными. В частности, при отображении сообщения с ошибкой «503», велика вероятность, что сервер перегружен запросами и не может обработать все входящие обращения, который он получает. Попробуйте посетить страницу еще раз позже через некоторое время.

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике. Если у вас остались вопросы, задавайте их в комментариях.

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

2019/12/10 13:48:56

Как показывает практика компании Positive Technologies, ошибки сетевой безопасности встречаются в 90% организаций. Перечислим наиболее популярные промахи и способы их исправления.

Автор статьи: Алексей Леднев, старший специалист экспертного центра безопасности Positive Technologies (PT Expert Security Center)

Ошибки сетевой безопасности встречаются у большинства компаний

Семь распространенных проблем сетевой безопасности

Передача учетных данных в открытом виде

Многие компании до сих пор используют сетевые протоколы (HTTP, почтовые протоколы с отсутствием шифрования, LDAP и Telnet), в которых в открытом виде передаются учетные данные пользователей. Хранение важной информации в открытом виде на сетевых ресурсах специалисты Positive Technologies встречали в 44% организаций, информационные системы которых ими были проанализированы в 2018 году. Проникнув в сеть, злоумышленник может перехватить важные учетные записи (например, бухгалтерии) или повысить свои привилегии для продолжения атаки.

Используя средства класса NTA (в частности, PT Network Attack Discovery (PT NAD)), можно проверить, передаются ли по сети учетные данные в открытом виде.

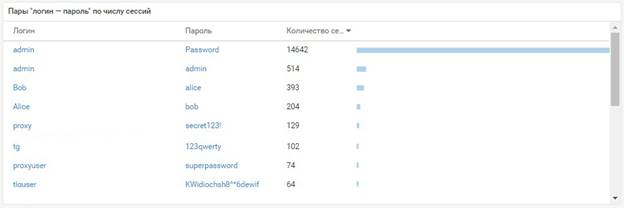

Виджет в PT Network Attack Discovery с учетными записями в открытом виде

Устранить передачу учетных данных в открытом виде можно несколькими способами: в веб-серверах перейти с HTTP на HTTPS, в протоколе LDAP настроить клиенты на использование аутентификации через Kerberos или защищенной версии протокола LDAPS, в почтовых клиентах и серверах включить TLS. Также надо отказаться от протокола Telnet в пользу SSH и применять защищенные версии FTP — SFTP или FTPS.

Отправка нешифрованных почтовых сообщений

Следующая типичная ошибка — использование открытых почтовых протоколов на пути от сервера организации к внешнему почтовому серверу. Письма, циркулирующие в защищенном виде внутри сети, оказываются в интернете в открытом виде, и их может прочитать злоумышленник, имея доступ к внешнему сетевому трафику (например, через интернет-провайдера).

Для поиска незащищенной исходящей почты, которая передается во внешнюю сеть, можно воспользоваться в решении PT NAD фильтрами по протоколу SMTP, адресу источника и получателя. Для того, чтобы исключить зашифрованные соединения, необходимо добавить фильтр по команде STARTTLS. В результате могут быть обнаружены письма, переданные в открытом виде.

Возможные варианты устранения ошибки: настроить сервер на принудительное использование TLS, применять S/MIME и PGP.

Использование утилит для удаленного доступа

Сотрудники часто применяют утилиты для удаленного доступа (remote access tools, RAT), например, TeamViewer, Ammyy Admin, RMS. Если это разрешено внутренними политиками ИБ, то в случае, когда злоумышленник воспользуется этими же инструментами, отличить нелегитимное их использование от легитимного будет сложно.

Обнаружить подключения через TeamViewer также можно с помощью PT NAD. Для этого необходимо воспользоваться фильтром по одноименному протоколу, который позволит выявить такие сетевые сессии. Еще один механизм выявления случаев использования RAT — предустановленные правила.

Если в организации запрещено использование утилит удаленного управления, то в случае обнаружения подобных подключений специалисту по ИБ стоит провести расследование, чтобы установить источник активности.

Рекомендации по устранению нарушения: контролировать использование утилит удаленного управления, разграничить права локальных пользователей на рабочих станциях, ввести политику белых списков для ПО.

Применение широковещательных протоколов LLMNR и NetBIOS

Еще одна проблема настроек сетей организаций — использование подверженных спуфингу протоколов LLMNR и NetBIOS. Данные протоколы позволяют за счет широковещательных запросов в локальном сегменте сети L2 разрешать имена соседних компьютеров без использования DNS-сервера. Эти протоколы также автоматически используются при недоступности DNS. В случае проникновения злоумышленника во внутреннюю сеть компании, он сможет провести атаку типа «человек посередине» (англ. man in the middle, MITM). Злоумышленник может ответить на широковещательный запрос и тем самым перенаправить запросы жертвы на подконтрольный злоумышленнику сервер. Проведение данной атаки позволит перехватить аутентификационные данные.

Чтобы выявить использование данных протоколов необходимо в PT NAD воспользоваться виджетом «Прикладные протоколы». С его помощью можно обнаружить использование LLMNR и NBNS. Добавив их к фильтру, можно найти всех клиентов, которые отправляли по ним запросы.

Как устранить подобную ошибку? Это можно сделать за счет отключения LLMNR и NetBIOS. Однако если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBIOS может сказаться на их работоспособности.

Неверное конфигурирование сетей

Перечислим наиболее частые ошибки, связанные с неверным конфигурированием работы сети:

1. Излишне доверительные отношения между подсетями. Сюда относятся проблемы разграничения доступа между подсетями, при которых становится возможен несанкционированный сетевой доступ между внутренними подсетями организации. В результате злоумышленник при компрометации небольшой части сети может беспрепятственно взять под контроль ключевые узлы всей сети.

2. Доступ узлов инфраструктуры ко внешним DNS-серверам. При использовании внутренней системы доменных имен DNS-запросы должны обрабатываться только на собственных DNS-серверах организации. Если DNS на клиентах сконфигурирован неверно, то в случае запроса к публичному DNS-серверу существует риск утечки внутренних доменных имен, а также обход фильтрации известных адресов командных серверов вредоносного ПО.

3. Без необходимости открытые для внешней сети сетевые порты и сервисы (например, базы данных). В этом случае у злоумышленника появляются большие возможности для проведения атаки. Так, например, из-за хранения сведений в незащищенной базе данных, в сеть утекли данные пациентов скорой помощи из Подмосковья[1].

Чтобы выявить такие ошибки, нужно воспользоваться вкладкой PT NAD «Сетевые связи» и попробовать найти соединения из подсети DMZ (сегмент сети, содержащий общедоступные сервисы) в пользовательскую подсеть. Для этого необходимо настроить фильтр по подсетям. В результате можно обнаружить нежелательную сетевую связь и сканирование утилитой nmap, что служит индикатором проводившейся сетевой разведки.

В ходе проведения одной из таких проверок специалисты Positive Technologies также увидели активное использование служебных протоколов, попытку эксплуатации уязвимости EternalBlue, ставшей причиной нашумевшей эпидемии WannaCry, и DNS-запросы к серверам Google, исходящие от сегмента пользователей.

Устранить ошибки можно следующим образом: настроить access control list (ACL) на сетевом оборудовании для корректного разграничения прав доступа между подсетями, сконфигурировать межсетевой экраны (они должны работать не только на границе с внешней сетью, но и между внутренними подсетями организации), а также запретить изменения сетевых настроек пользователей.

Неконтролируемое применение инструментов сокрытия трафика

Инструментами сокрытия трафика могут быть VPN, Tor, шифрующие proxy и другие зашифрованные туннели. Их неконтролируемое использование может привести к потере контроля за контентом, передаваемым в туннелированном трафике. А в случае компрометации домашнего компьютера сотрудника злоумышленник может получить зашифрованный туннель во внутреннюю сеть организации.

В выявлении использования этих средств с помощью PT NAD также помогут фильтры: по репутационному списку tor-relays, который содержит актуальные адреса узлов сети Tor, и фильтром по протоколу TLS, так как Tor маскируется под него. Использованный в подозрительной сессии TLS-сертификат автоматически сгенерирован, что является индикатором соединения сети Tor.

Для обнаружения VPN и других туннелей можно воспользоваться фильтром по ключевому слову PPTP (Point-to-Point Protocol), а для обнаружения SOCKS5-трафика — уже знакомым фильтром по протоколу. Так, например, можно найти VPN-сессию с внешним хостом и множество подключений по SOCKS5.

Методы решения данной проблемы были уже рассмотрены ранее. Справиться поможет:

1. разграничение прав локальных пользователей,

2. политика белых списков для ПО,

3. настройка сетевого экрана,

4. закрытие сетевых портов.

Нецелевое использование систем

Нецелевое использование систем увеличивает нагрузку на вычислительные системы и каналы передачи информации, а также влечет за собой риск установки вредоносного ПО.

Выявить майнеры пользователям PT NAD поможет репутационный список miners, в который попадают адреса известных майнинг-пулов, а также узлов блокчейна различных криптовалют. В результате можно увидеть большое количество DNS-запросов, что свидетельствует о работе криптомайнера. Еще одним индикатором его работы могут служить сработавшие правила.

С BitTorrent и онлайн-играми все еще проще — для поиска торрент-трафика нужно воспользоваться фильтром по протоколу BitTorrent, а для онлайн-игр — по серверам популярных онлайн-игр. Это помогает вычислить сотрудников, использующих свое рабочее время не так, как хотелось бы работодателю.

Средства противодействия почти те же, что и в пунктах выше:

1. разграничение прав локальных пользователей,

2. политика белых списков для ПО,

3. обновление антивируса и его базы.

Вывод

Подводя итог, можно назвать три главные рекомендации, позволяющие избежать ошибок сетевой безопасности:

1. минимизировать использование открытых протоколов,

2. контролировать разграничение сетевого доступа,

3. разграничивать права пользователей.

Также следует напомнить, что на рынке уже есть инструменты, позволяющие отслеживать сетевую активность внутри организации, обнаруживать ошибки настроек и деятельность злоумышленников.

Смотрите также

Контроль и блокировки сайтов

- Цензура в интернете. Мировой опыт

- Цензура (контроль) в интернете. Опыт Китая, Компьютерная группа реагирования на чрезвычайные ситуации Китая (CERT)

- Цензура (контроль) в интернете. Опыт России, Политика Роскомнадзора по контролю интернета, ГРЧЦ

- Запросы силовиков на телефонные и банковские данные в России

- Закон о регулировании Рунета

- Национальная система фильтрации интернет-трафика (НаСФИТ)

- Как обойти интернет-цензуру дома и в офисе: 5 простых способов

- Блокировка сайтов в России

- Ревизор — система контроля блокировки сайтов в России

Анонимность

- Даркнет (теневой интернет, DarkNet)

- VPN и приватность (анонимность, анонимайзеры)

- VPN — Виртуальные частные сети

- СОРМ (Система оперативно-розыскных мероприятий)

- Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА)

- Ястреб-М Статистика телефонных разговоров

Критическая инфраструктура

- Цифровая экономика России

- Электронное правительство России

- Информационная безопасность цифровой экономики России

- Защита критической информационной инфраструктуры России

- Закон О безопасности критической информационной инфраструктуры Российской Федерации

- Основы государственной политики РФ в области международной информационной безопасности

- Доктрина информационной безопасности России

- Стратегия национальной безопасности России

- Соглашение стран СНГ в борьбе с преступлениями в сфере информационных технологий

- Автономный интернет в России

- Киберполигон России для обучения информационной безопасности

- Национальная биометрическая платформа (НБП)

- Единая биометрическая система (ЕБС) данных клиентов банков

- Биометрическая идентификация (рынок России)

- Каталог решений и проектов биометрии

- Единая сеть передачи данных (ЕСПД) для госорганов (Russian State Network, RSNet)

- Статья:Единая система программной документации (ЕСПД).

- Сеть передачи данных органов государственной власти (СПДОВ)

- Единая сеть электросвязи РФ

- Единый портал государственных услуг (ФГИС ЕПГУ)

- Гособлако — Государственная единая облачная платформа (ГЕОП)

- Госвеб Единая платформа интернет-порталов органов государственной власти

Импортозамещение

- Импортозамещение в сфере информационной безопасности

- Обзор: Импортозамещение информационных технологий в России

- Главные проблемы и препятствия импортозамещения ИТ в России

- Преимущества замещения иностранных ИТ-решений отечественными

- Основные риски импортозамещения ИТ

- Импортозамещение информационных технологий: 5 «За» и 5 «Против»

- Как импортозамещение ИТ сказалось на бизнесе иностранных вендоров? Взгляд из России

- Как запуск реестра отечественного ПО повлиял на бизнес российских вендоров

- Какие изменения происходят на российском ИТ-рынке под влиянием импортозамещения

- Оценки перспектив импортозамещения в госсекторе участниками рынка

Информационная безопасность и киберпреступность

- Обзор громких киберинцидентов 2020 года

- Киберпреступность в мире

- Требования NIST

- Глобальный индекс кибербезопасности

- Кибервойны, Кибервойна России и США, Кибервойна России и Великобритании, Кибервойна России и Украины

- Locked Shields (киберучения НАТО)

- Киберпреступность и киберконфликты : Россия, Кибервойска РФ, ФСБ, Национальный координационный центр по компьютерным инцидентам (НКЦКИ), Центр информационной безопасности (ЦИБ) ФСБ, Следственный комитет при прокуратуре РФ, Управление К БСТМ МВД России, МВД РФ, Министерство обороны РФ, Росгвардия, ФинЦЕРТ

- Число киберпреступлений в России, Русские хакеры

- Киберпреступность и киберконфликты : Украина, Киберцентр UA30, Национальные кибервойска Украины

- Национальный центр по защите данных системы здравоохранения Норвегии (HelseCERT)

- CERT NZ

- CERT-UZ Отдел технической безопасности в структуре государственного унитарного Центра UZINFOCOM

* Регулирование интернета в Казахстане, KZ-CERT

- Киберпреступность и киберконфликты : США, Пентагон, ЦРУ, АНБ, NSA Cybersecurity Directorate, ФБР, Киберкомандование США (US Cybercom), Министерства обороны США, NATO, Department of Homeland Security, Cybersecurity and Infrastructure Security Agency (CISA)

- Информационная безопасность в США

- Как США шпионили за производством микросхем в СССР

- Киберпреступность и киберконфликты : Европа, ENISA, ANSSI, Joint Cyber Unit, National Cyber Force

- Стратегия кибербезопасности ЕС

- Регулирование интернета в странах Евросоюза

- Информационная безопасность в Германии

- Информационная безопасность во Франции

- Информационная безопасность в Греции

- Информационная безопасность в Австралии

- Tactical Edge Networking (военный интернет)

- Киберпреступность и киберконфликты : Израиль

- Киберпреступность и киберконфликты : Иран

- Киберпреступность и киберконфликты : Китай

- Информационная безопасность в Китае

- Импортозамещение информационных технологий в Китае

- Киберпреступность и киберконфликты : КНДР

- Информационная безопасность в Молдавии

- Безопасность в интернете

- Безопасность интернет-сайтов

- Безопасность программного обеспечения (ПО)

- Безопасность веб-приложений

- Безопасность мессенджерах

- Угрозы безопасности общения в мобильной сети

- Безопасность в социальных сетях

- Киберзапугивание (кибербуллинг, киберсталкинг)

- Информационная безопасность в банках

- Информационная безопасность в судах

- CERT-GIB Computer Emergency Response Team — Group-IB

- Мошенничество с банковскими картами

- Взлом банкоматов

- Обзор: ИТ в банках 2016

- Политика ЦБ в сфере защиты информации (кибербезопасности)

- Потери организаций от киберпреступности

- Потери банков от киберпреступности

- Тренды развития ИТ в страховании (киберстрахование)

- Кибератаки

- Threat intelligence TI киберразведка

- Число кибератак в России и в мире

- Кибератаки на автомобили

- Обзор: Безопасность информационных систем

- Информационная безопасность

- Информационная безопасность в компании

- Информационная безопасность в медицине

- Информационная безопасность в электронной коммерции

- Информационная безопасность в ритейле

- Информационная безопасность (мировой рынок)

- Информационная безопасность (рынок России)

- Информационная безопасность на Украине

- Информационная безопасность в Белоруссии

- Главные тенденции в защите информации

- ПО для защиты информации (мировой рынок)

- ПО для защиты информации (рынок России)

- Pentesting (пентестинг)

- ИБ — Средства шифрования

- Криптография

- Управление инцидентами безопасности: проблемы и их решения

- Системы аутентификации

- Директор по информационной безопасности (Chief information security officer, CISO)

- Коррупция (мошенничество, взятки): Россия и мир

- Отмывание денег (Money Muling)

- Закон о персональных данных №152-ФЗ

- Защита персональных данных в Евросоюзе и США

- Расценки пользовательских данных на рынке киберпреступников

- Буткит (Bootkit)

- Уязвимости в ПО и оборудовании

- Джекпоттинг_(Jackpotting)

- Вирус-вымогатель (шифровальщик), Ramsomware, WannaCry, Petya/ExPetr/GoldenEye, CovidLock, Ragnar Locker, Ryuk, EvilQuest Вредонос-вымогатель для MacOS, Ransomware of Things (RoT), RegretLocker, Pay2Key, DoppelPaymer, Conti, DemonWare (вирус-вымогатель), Maui (вирус-вымогатель), LockBit (вирус-вымогатель)

- Защита от программ-вымогателей: существует ли она?

- Big Brother (вредоносная программа)

- MrbMiner (вирус-майнер)

- Защита от вирусов-вымогателей (шифровальщиков)

- Вредоносная программа (зловред)

- APT — Таргетированные или целевые атаки

- Исследование TAdviser и Microsoft: 39% российских СМБ-компаний столкнулись с целенаправленными кибератаками

- DDoS и DeOS

- Атаки на DNS-сервера

- DoS-атаки на сети доставки контента, CDN Content Delivery Network

- Как защититься от DDoS-атаки. TADетали

- Визуальная защита информации — Визуальное хакерство — Подглядывание

- Ханипоты (ловушки для хакеров)

- Руткит (Rootkit)

- Fraud Detection System (fraud, фрод, система обнаружения мошенничества)

- Каталог Антифрод-решений и проектов

- Как выбрать антифрод-систему для банка? TADетали

- Security Information and Event Management (SIEM)

- Threat intelligence (TI) — Киберразведка

- Каталог SIEM-решений и проектов

- Чем полезна SIEM-система и как её внедрить?

- Для чего нужна система SIEM и как её внедрить TADетали

- Системы обнаружения и предотвращения вторжений

- Отражения локальных угроз (HIPS)

- Защита конфиденциальной информации от внутренних угроз (IPC)

- Спуфинг (spoofing) — кибератака

- Фишинг, Фишинг в России, DMARC, SMTP

- Сталкерское ПО (программы-шпионы)

- Троян, Trojan Source (кибератака)

- Ботнет Боты, TeamTNT (ботнет), Meris (ботнет)

- Backdoor

- Черви Stuxnet Regin Conficker

- EternalBlue

- Рынок безопасности АСУ ТП

- Флуд (Flood)

- Предотвращения утечек информации (DLP)

- Скимминг (шимминг)

- Спам, Мошенничество с электронной почтой

- Социальная инженерия

- Телефонное мошенничество

- Звуковые атаки

- Warshipping (кибератака Военный корабль)

- Антиспам программные решения

- Классические файловые вирусы

- Антивирусы

- ИБ : средства защиты

- Система резервного копирования

- Система резервного копирования (технологии)

- Система резервного копирования (безопасность)

- Межсетевые экраны

- Системы видеонаблюдения

- Видеоаналитика

Нетворкинг — отличный способ наладить связи в своей области и развить навыки межличностного общения. Эти отношения могут стать ключом к продвижению вашей карьеры. Однако легко столкнуться с проблемами, если вы не готовы. В этой статье мы обсудим 10 распространенных сетевых ошибок и то, что вы можете сделать, чтобы избежать их.

Прежде чем участвовать в нетворкинге, ознакомьтесь с некоторыми распространенными ошибками, которые совершают люди, и стратегиями, позволяющими их избежать:

1. Требовать слишком многого от новых знакомств

Нетворкинг — это время, необходимое для развития отношений. Но неопытные профессионалы могут подумать, что они должны немедленно обратиться к другим людям в отрасли за работой или рекомендациями. Нетерпение понятно, но начинать общение таким образом может быть вредно.

Что делать: подходите к нетворкингу с менталитетом «отдай в первую очередь». Свяжитесь с потенциальными связями и спросите, можете ли вы что-нибудь для них сделать. Люди, присоединившиеся к вашей сети, с большей вероятностью помогут вам, если будут знать, что вы заинтересованы в построении с ними отношений.

2. Доминирование в разговоре

В нетворкинге люди могут забыть, что они вступают в диалог. Будь то нервы или попытка поднять настроение, вы можете в конечном итоге пренебречь другой половиной разговора. Это может привести к тому, что другой человек потеряет интерес.

Что делать: не забывайте проявлять искренний энтузиазм при разговоре с другим человеком. Задайте им вопросы об их интересах и прошлом. Предоставление им достаточного времени для ведения разговора может побудить их ответить взаимностью.

3. Чрезмерная осторожность

Когда вы находитесь в незнакомой обстановке, вам может быть удобнее оставаться рядом с людьми, которых вы уже знаете. Тем не менее, нетворкинг — это расширение ваших связей. Если вы не будете пытаться знакомиться с новыми людьми, вы можете ограничить свои возможности для роста.

Что делать: предложите облегчить знакомство с людьми, которых вы уже знаете, и попросите их сделать то же самое. Попробуйте подойти к кому-то новому и начать разговор. Если вы перегружены, делайте небольшие перерывы, выходя на улицу, чтобы перегруппироваться.

4. Неспособность продолжить разговор

При налаживании контактов важно следить за вашими первыми обсуждениями с новыми партнерами. Это показывает, что вы заботитесь о построении крепких отношений. Если вы не укрепите связь, вы можете потерять этот контакт.

Что делать: через день-два после знакомства отправьте сообщение новому знакомому в социальной сети для профессионалов. В сообщении напомните им, кто вы и где познакомились. Вы можете пригласить их на кофе, чтобы лучше узнать их или продолжить обмен сообщениями.

5. Быть невежливым или непрофессиональным

Некоторые сетевые мероприятия включают социальные аспекты, в том числе закуски и коктейли. В таких ситуациях важно помнить, что ваша цель в конечном счете профессиональна. Демонстрация неуместного или невежливого поведения может негативно сказаться на вашем успехе в нетворкинге.

Что делать: получайте удовольствие, но убедитесь, что вы уважительны и добры к окружающим. Говорите «Пожалуйста» и «Спасибо», признавайте личное пространство людей и будьте вежливы. Это способ показать, что вы можете быть профессионалом даже в непринужденной обстановке.

6. Хранить молчание

Паузы в разговоре естественны. Однако длительное молчание может негативно сказаться на качестве. Если вы не можете справиться с затишьем в разговоре, может быть сложнее установить продуктивную связь.

Что делать: перед мероприятием составьте список открытых вопросов, которые вы можете задать любому, если разговор преждевременно замедлится. Вот некоторые примеры:

-

Что вы сейчас читаете?

-

Чем ты любишь заниматься вне работы?

-

Как вы попали в эту сферу?

7. Пребывание в неприятной ситуации

Можно вступить в разговор, который заставляет вас чувствовать себя неловко. Это может включать в себя грубые замечания или плохое поведение. Некоторые люди могут подумать, что они должны продолжать разговор, чтобы оставаться профессиональными, но очень важно выходить из любой ситуации, когда вы чувствуете себя некомфортно или беспокоитесь о своей безопасности.

Что делать: вежливо завершите разговор, поблагодарив за разговор с вами, а затем уйдите.

8. Забыть вести учет

Встречаясь с большими группами людей, часто сложно вспомнить, с кем вы разговаривали и о чем. Если вы не будете вести учет этих зарождающихся отношений, это может привести к неловкому общению, в котором вы будете выглядеть непрофессионально. Например, вы можете назвать кого-то неправильным именем или неправильно вспомнить важную информацию о его работе.

Что делать: ведите электронную таблицу, в которой вы отслеживаете контактную информацию каждого. Это может помочь вам оставаться организованным и облегчить восстановление связи с кем-либо. Вы также можете использовать электронную таблицу, чтобы запомнить подробности об их организации, должности или отрасли.

9. Неспособность общаться с людьми вашего уровня или ниже

Может показаться естественным желать нетворкинга на более высоких ролях, чем ваша. Тем не менее, профессионалы, которые менее опытны, чем вы, или в аналогичной роли, могут быть столь же ценными. Даже если они не отвечают за найм, они могут передать ваше резюме в свой отдел кадров.

Что делать: общаться с людьми на всех уровнях. Они могут поделиться опытом или предложить понимание проблем, с которыми вы можете столкнуться или сталкиваетесь.

10. Неспособность поддерживать отношения

Развитие отношений является важным компонентом нетворкинга. Хотя поддерживать ежедневный контакт со своими связями нереально, месяцы без связи с вашей сетью вредны. Это может привести к распаду этих отношений, прежде чем вы сможете извлечь из них полную пользу.

Что делать: устроить мероприятие «счастливый час» или выпить кофе со знакомыми, с которыми вы давно не разговаривали. Это позволяет вам восстановить связь, и установление этого возобновленного контакта может оставить хорошее впечатление. Это может повысить вероятность того, что они поделятся с вами новыми возможностями.