Версия ПО: 3.5.3.393, 3.5.3.555

ОС: Windows

Токены: Jacarta SF/ГОСТ

Проблема:

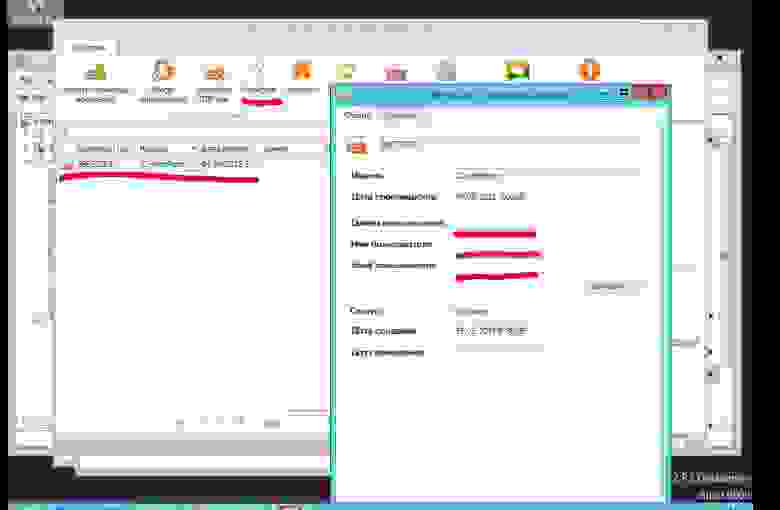

При попытке подключения к серверу авторизации возникает «ошибка запроса»:

Причина:

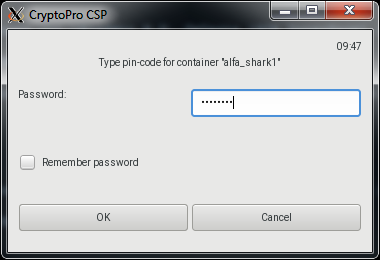

При настройке сервера авторизации введён неверный пароль от контейнера (.kkl или .kka).

В журнале событий Windows будет характерная для данной ошибки запись: «DECRYPTION_KEY_ERROR».

(Важно! При настройке сервера авторизации независимо от того, правильный пароль введён или неправильный, выводится сообщение «Load OK»)

Решение:

-

Перенастроить сервер авторизации, указав верный пароль от контейнера.

Версия ПО: SF ГОСТ 3.5.3.555, 3.5.3.623; Astra Linux SE 1.6 (Смоленск)

Проблема:

Не работает сервер авторизации JaCarta SF ГОСТ в сети на мандатном уровне конфиденциальности, отличающемся от нулевого. При подключении скрытого раздела возникает ошибка (ошибка получения данных от сервера). На нулевом мандатном уровне подключение производится корректно.

Причина:

На сервере не настроен сервис jcsfserverd для работы в сети на мандатном уровне, отличающемся от нулевого.

Решение:

На сервере авторизации необходимо выполнить следующие настройки:

1. В конце файла /etc/parsec/privsock.conf добавить строку /opt/JaCartaSFGOSTSuite/jcsfserverd командой:

sudo sh -c «echo ‘/opt/JaCartaSFGOSTSuite/jcsfserverd’ >> /etc/parsec/privsock.conf

Так же можно воспользоваться любым доступным редактором.

2. Проверить, добавилась ли строка (например следующей командой):

cat /etc/parsec/privsock.conf

3. Выполнить перезагрузку демонов:

sudo systemctl daemon-reload

sudo service parsec restart

sudo service jcsfserverd restart

4. Проверить работоспособность можно войдя в систему на клиенте с необходимой мандатной меткой, и выполнив в терминале «Fly» следующую команду:

telnet <server_ip_address> <port>

где <server_ip_address> — IP адрес сервера авторизации,

<port> — номер порта, на котором работает сервер авторизации.

В результате выполнения команды должна появиться надпись «connected to <server_ip_address> «.

Для выхода нажмите Ctrl+C.

USB-токены и смарт-карты JaCarta, работающие с Astra Linux

JaCarta PKI — сертифицированные USB-токены и смарт-карты с аппаратной реализацией зарубежных криптоалгоритмов, предназначенные для работы с инфраструктурой открытых ключей (PKI).

JaCarta-2 ГОСТ — USB-токены и смарт-карты, предназначенные для использования в качестве сертифицированного средства ЭП (усиленной квалифицированной электронной подписи — УКЭП) и полноценного СКЗИ в системах электронного документооборота (ЭДО), дистанционного банковского обслуживания (ДБО) и др. для обеспечения юридической значимости и неотказуемости действий пользователей, а также для обеспечения целостности и конфиденциальности передаваемых данных.

JaCarta SF/ГОСТ – продукт предназначен для безопасного хранения и транспортировки информации ограниченного доступа (ДСП, государственная тайна) и состоит из:

-

аппаратного средства, выполненного в форм-факторе USB-токена (далее — токен);

-

ПО для ввода в эксплуатацию, управления и администрирования.

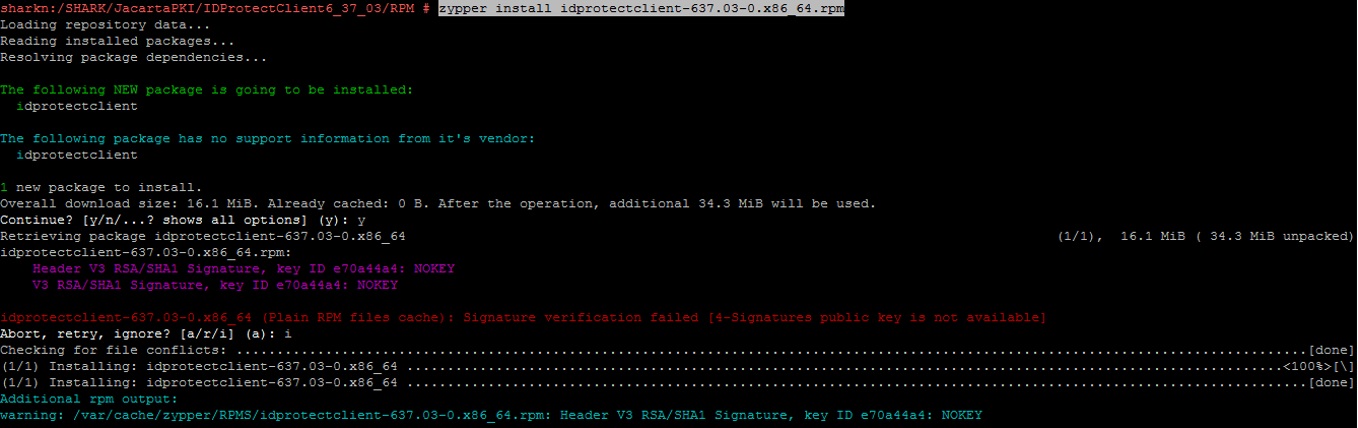

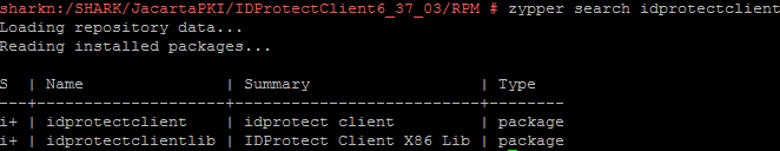

Установка программного обеспечения

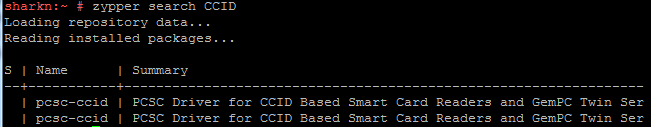

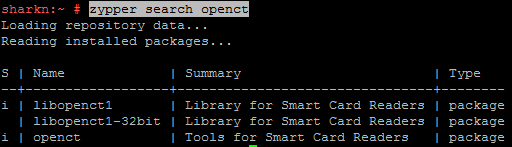

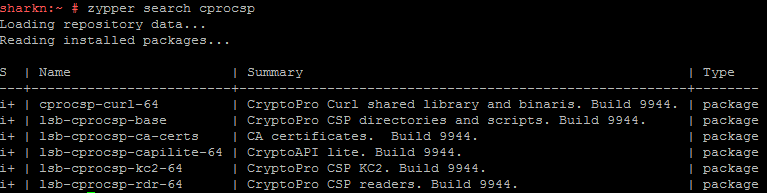

Для выполнения действий данной инструкции необходимо установить следующее программное обеспечение:

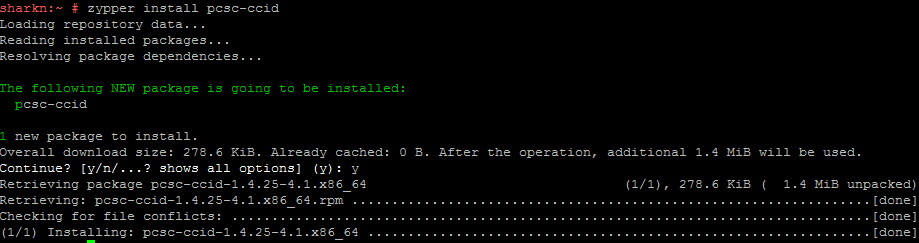

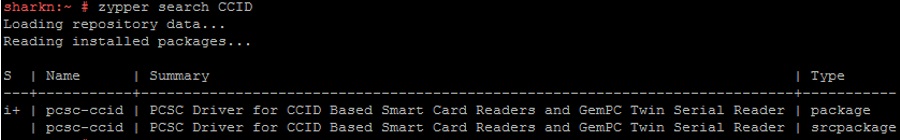

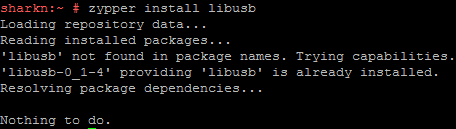

- ПО из репозиториев Astra Linux:

- библиотека libccid;

- библиотека libengine-pkcs11-openssl1.1 (но не libengine-pkcs11-openssl);

- пакет libpcsclite1;

- пакет pcscd;

- пакет opensc;

-

пакет pcsc-tools (необязательно, доступен начиная с обновления БЮЛЛЕТЕНЬ № 20190912SE16 (оперативное обновление 1.6.3));

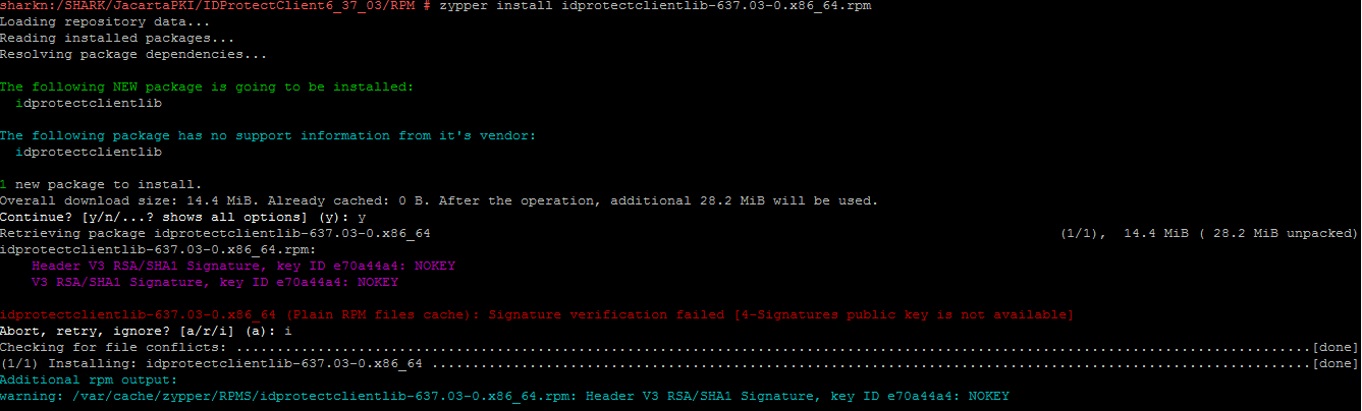

- ПО, предоставляемое производителем токена:

- библиотека libjcPKCS11-2 (пакет jcPKCS11-2);

sudo apt install libccid pcscd libpcsclite1 pcsc-tools opensc libengine-pkcs11-openssl1.1

В Astra Linux Special Edition РУСБ.10015-01 очередное обновление 1.6 без установленных оперативных обновлений используется пакет libengine-pkcs11-openssl, несовместимый с библиотекой libjcPKCS11-2.so, а пакет libengine-pkcs11-openssl1.1 отсутствует. Для корректного функционирования токенов следует:

- Либо загрузить и установить подписанный пакет libengine-pkcs11-openssl1.1 версии 0.4.4-4 для Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6): libengine-pkcs11-openssl1.1_0.4.4-4_amd64.deb;

- Оперативные обновления для Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6) и установить пакет libengine-pkcs11-openssl1.1 из репозитория установленного оперативного обновления;

Для установки библиотеки :

- : jcPKCS11-2_2.4.0.2946_amd64.deb (или скачать более новую версию пакета с web-сайта Аладдин: https://www.aladdin-rd.ru/support/downloads/jacarta). ;

-

Установить загруженный пакет:

sudo dpkg -i jcPKCS11-2_2.4.0.2946_amd64.deb

Проверка работы токена

Для проверки работы токена подключить его к компьютеру.

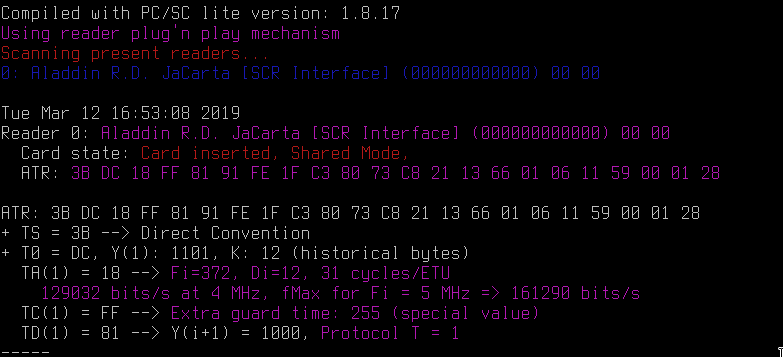

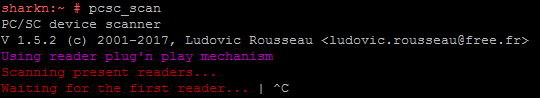

Проверка с помощью команды pcs_scan

Выполнить команду:

Выполнить команду:

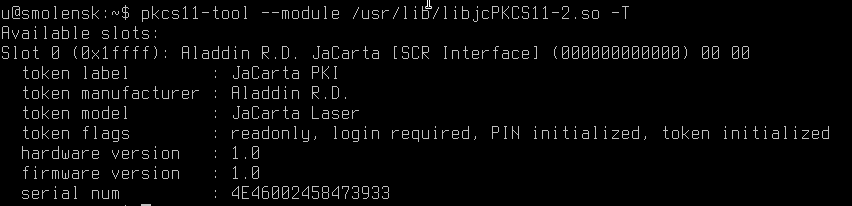

pkcs11-tool --module /usr/lib/libjcPKCS11-2.so -T

Причина:

При настройке сервера авторизации введён неверный пароль от контейнера (.kkl или .kka).

В журнале событий Windows будет характерная для данной ошибки запись: «DECRYPTION_KEY_ERROR».

(Важно! При настройке сервера авторизации независимо от того, правильный пароль введён или неправильный, выводится сообщение «Load OK»)

Решение:

-

Перенастроить сервер авторизации, указав верный пароль от контейнера.

Версия ПО: SF ГОСТ 3.5.3.555, 3.5.3.623; Astra Linux SE 1.6 (Смоленск)

Проблема:

Не работает сервер авторизации JaCarta SF ГОСТ в сети на мандатном уровне конфиденциальности, отличающемся от нулевого. При подключении скрытого раздела возникает ошибка (ошибка получения данных от сервера). На нулевом мандатном уровне подключение производится корректно.

Причина:

На сервере не настроен сервис jcsfserverd для работы в сети на мандатном уровне, отличающемся от нулевого.

Решение:

На сервере авторизации необходимо выполнить следующие настройки:

1. В конце файла /etc/parsec/privsock.conf добавить строку /opt/JaCartaSFGOSTSuite/jcsfserverd командой:

sudo sh -c «echo ‘/opt/JaCartaSFGOSTSuite/jcsfserverd’ >> /etc/parsec/privsock.conf

Так же можно воспользоваться любым доступным редактором.

2. Проверить, добавилась ли строка (например следующей командой):

cat /etc/parsec/privsock.conf

3. Выполнить перезагрузку демонов:

sudo systemctl daemon-reload

sudo service parsec restart

sudo service jcsfserverd restart

4. Проверить работоспособность можно войдя в систему на клиенте с необходимой мандатной меткой, и выполнив в терминале «Fly» следующую команду:

telnet <server_ip_address> <port>

где <server_ip_address> — IP адрес сервера авторизации,

<port> — номер порта, на котором работает сервер авторизации.

В результате выполнения команды должна появиться надпись «connected to <server_ip_address> «.

Для выхода нажмите Ctrl+C.

USB-токены и смарт-карты JaCarta, работающие с Astra Linux

JaCarta PKI — сертифицированные USB-токены и смарт-карты с аппаратной реализацией зарубежных криптоалгоритмов, предназначенные для работы с инфраструктурой открытых ключей (PKI).

JaCarta-2 ГОСТ — USB-токены и смарт-карты, предназначенные для использования в качестве сертифицированного средства ЭП (усиленной квалифицированной электронной подписи — УКЭП) и полноценного СКЗИ в системах электронного документооборота (ЭДО), дистанционного банковского обслуживания (ДБО) и др. для обеспечения юридической значимости и неотказуемости действий пользователей, а также для обеспечения целостности и конфиденциальности передаваемых данных.

JaCarta SF/ГОСТ – продукт предназначен для безопасного хранения и транспортировки информации ограниченного доступа (ДСП, государственная тайна) и состоит из:

-

аппаратного средства, выполненного в форм-факторе USB-токена (далее — токен);

-

ПО для ввода в эксплуатацию, управления и администрирования.

Установка программного обеспечения

Для выполнения действий данной инструкции необходимо установить следующее программное обеспечение:

- ПО из репозиториев Astra Linux:

- библиотека libccid;

- библиотека libengine-pkcs11-openssl1.1 (но не libengine-pkcs11-openssl);

- пакет libpcsclite1;

- пакет pcscd;

- пакет opensc;

-

пакет pcsc-tools (необязательно, доступен начиная с обновления БЮЛЛЕТЕНЬ № 20190912SE16 (оперативное обновление 1.6.3));

- ПО, предоставляемое производителем токена:

- библиотека libjcPKCS11-2 (пакет jcPKCS11-2);

sudo apt install libccid pcscd libpcsclite1 pcsc-tools opensc libengine-pkcs11-openssl1.1

В Astra Linux Special Edition РУСБ.10015-01 очередное обновление 1.6 без установленных оперативных обновлений используется пакет libengine-pkcs11-openssl, несовместимый с библиотекой libjcPKCS11-2.so, а пакет libengine-pkcs11-openssl1.1 отсутствует. Для корректного функционирования токенов следует:

- Либо загрузить и установить подписанный пакет libengine-pkcs11-openssl1.1 версии 0.4.4-4 для Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6): libengine-pkcs11-openssl1.1_0.4.4-4_amd64.deb;

- Оперативные обновления для Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6) и установить пакет libengine-pkcs11-openssl1.1 из репозитория установленного оперативного обновления;

Для установки библиотеки :

- : jcPKCS11-2_2.4.0.2946_amd64.deb (или скачать более новую версию пакета с web-сайта Аладдин: https://www.aladdin-rd.ru/support/downloads/jacarta). ;

-

Установить загруженный пакет:

sudo dpkg -i jcPKCS11-2_2.4.0.2946_amd64.deb

Проверка работы токена

Для проверки работы токена подключить его к компьютеру.

Проверка с помощью команды pcs_scan

Выполнить команду:

Выполнить команду:

pkcs11-tool --module /usr/lib/libjcPKCS11-2.so -T

Расположение библиотеки libjcPKCS11-2.so раздичается в разных обновлениях ОС

Для того чтобы определить расположение библиотеки libjcPKCS11-2.so выполнить команду:

find /usr/*{lib,lib64} -name libjcPKCS11-2.so

Проверка с помощью графической утилиты XCA

См. XCA: графический интерфейс для работы с токенами

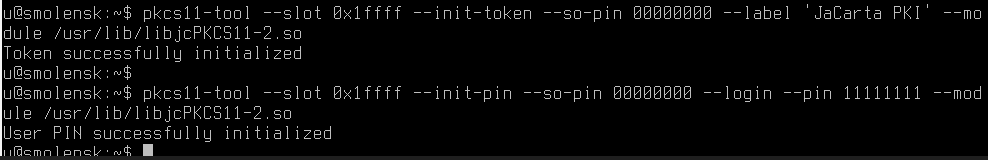

Инициализация токена

Внимание! Инициализация устройства удалит все данные на токене без возможности восстановления.

Инициализировать токен командой pkcs11-tool:

pkcs11-tool --slot 0x1ffff --init-token --so-pin 00000000 --label 'JaCarta PKI' --module /usr/lib/libjcPKCS11-2.so

Задать PIN-код пользователя командой:

pkcs11-tool --slot 0x1ffff --init-pin --so-pin 00000000 --login --pin 11111111 --module /usr/lib/libjcPKCS11-2.so

Параметры команды pkcs11-tool:

—slot 0x1ffff — указывает в какой виртуальный слот подключено устройство. Как правило, это слот 0, но могут быть и другие значения – 1,2 и т.д;

—init-token – команда инициализации токена;

—pin — PIN-код пользователя JaCarta. По умолчанию имеет значение 11111111;

—so-pin 00000000 – PIN-код администратора JaCarta PKI. По умолчанию имеет значение 00000000;

—label ‘JaCarta PKI’ — метка (название) токена;

—module — расположение до библиотеки libjcPKCS11-2.so.

Изменение PIN-кода токена

Для изменения PIN-кода токена выполнить команду:

pkcs11-tool --module /usr/lib/libjcPKCS11-2.so --login --pin ваш_старый_пин --change-pin --new-pin ваш_новый_пин

После ввода команды система сообщит, что PIN-код успешно изменен:

Using slot 0 with a present token (0x0) PIN successfully changed

Проверка наличия сертификатов и ключевых пар в токене

Чтобы проверить наличие сертификатов и ключевых пар на токене выполнить команду:

pkcs11-tool --module /usr/lib/libjcPKCS11-2.so -O -l

В результате в окне терминала отобразится информация обо всех сертификатах и ключевых парах, хранящихся на токене:

Using slot 0 with a present token (0x0) Public Key Object; RSA 2048 bits label: Test ID: 45 Usage: encrypt, verify, wrap Certificate Object, type = X.509 cert label: Test ID: 45

Если после сообщения

Using slot 0 with a present token (0x0)

выводится информация о ключах и сертификатах, то из токена можно считать сертификат (см. ниже). Если после указанного сообщения не выводится никаких данных, то устройство пустое. Следует обратиться к администратору или создать ключи и сертификат самостоятельно.

Экспорт сертификата из токена

Для экспорта сертификата из токена выполнить команду:

pkcs11-tool --module/usr/lib/libjcPKCS11-2.so-r -y cert --id<id>> <название_сертификата>.crt

Вместо <id> указать идентификатор (ID), полученный при проверке наличия сертификатов.

Вместо <название_сертификата>.crt указать имя файла, в который будет экспортирован сертификат.

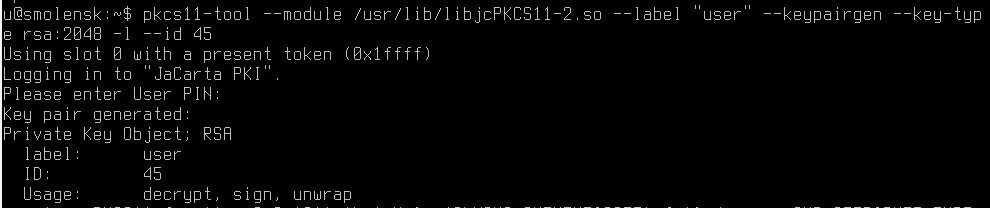

Генерация ключевой пары

Для генерации ключевой пары выполнить команду:

pkcs11-tool --module /usr/lib/libjcPKCS11-2.so --label "название_ключа" --keypairgen --key-type rsa:2048 -l --id 45

Создание самоподписанного сертификата

Для создания самоподписанного сертификата:

Расположение библиотеки pkcs11.so может отличаться в различных обновлениях ОС. Для того, чтобы определить расположение библиотеки выполнить команду:

find /usr/*{lib,lib64} -name pkcs11.so2

Приведенные ниже команды должны быть неразрывны и выполнены в одной сессии командной оболочки openssl, иначе openssl не сможет обратиться к закрытому ключу.

Номер слота указывается в десятичной системе счисления. Число 131071 в шестнадцатеричной системе = 0x1ffff.

-

Выполнить команду:

openssl

При выполнении команды будет запущена командная оболочка openssl;

-

В командной оболочке openssl выполнить команду для подключения библиотеки jcPKCS11-2:

engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:/usr/lib/libjcPKCS11-2.so

$ openssl OpenSSL> engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:/usr/lib/libjcPKCS11-2.so (dynamic) Dynamic engine loading support [Success]: SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so [Success]: ID:pkcs11 [Success]: LIST_ADD:1 [Success]: LOAD [Success]: MODULE_PATH:/usr/lib/libjcPKCS11-2.so Loaded: (pkcs11) pkcs11 engine

-

В командной оболочке openssl выполнить команду:

req -engine pkcs11 -new -key 131071:45 -keyform engine -x509 -out название_сертификата.crt -outform DER

В поле Common Name указать имя пользователя ОС (в примере ниже и далее используется имя Astra-user).

OpenSSL> req -engine pkcs11 -new -key 131071:45 -keyform engine -x509 -out название_сертификата.crt -outform DER engine "pkcs11" set. Enter PKCS#11 token PIN for Rutoken ECP <no label>: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:RU State or Province Name (full name) [Some-State]:Moscow Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Rusbitech Organizational Unit Name (eg, section) []: Astra Common Name (e.g. server FQDN or YOUR name) []:Astra-user Email Address []:Astra-user@astralinux.ru

-

Выйти из командной оболочки openssl выполнив команду:

Загрузка сертификата на токен

Созданный личный сертификат загрузить в JaCarta:

pkcs11-tool --module /usr/lib/libjcPKCS11-2.so -l -y cert -w название_сертификата.crt -a "Имя_сертификата_в_токене" --id 45

Проверить наличие ключей и сертификатов в JaCarta:

pkcs11-tool —module /usr/lib/libjcPKCS11-2.so -O -l

Using slot 0 with a present token (0x0)

Public Key Object; RSA 2048 bits

label: название_ключа

ID: 45

Usage: encrypt, verify, wrap

Certificate Object, type = X.509 cert

label: имя_сертификата_в_токене

ID: 45

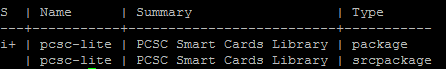

Установка дополнительных пакетов

- Открыть Графический менеджер пакетов synaptic;

- Через Быстрый фильтр или через поиск найти и отметить к установке следующие пакеты:

- libccid;

- pcscd;

- libpam-p11;

- libpam-pkcs11;

- libp11-3 для Astra Linux Special Edition x.7 или libp11-2 для Astra Linux Special Edition 1.6;

- libengine-pkcs11-openssl;

- opensc;

- Установить выбранные пакеты;

Или выполнить команду:

sudo apt install opensc libengine-pkcs11-openssl libp11-* libpam-pkcs11 libpam-p11 pcscd libccid

Регистрация сертификата в системе

-

Конвертировать ранее созданный сертификат в текстовый формат:

openssl x509 -inназвание_сертификата.crt-out название_сертификата.pem -inform DER -outform PEMгде название_сертификата.pem — имя файла сертификата из токена в текстовом формате;

-

Прочитать с токена сертификат с нужным идентификатором (ID);

-

Записать полученный сертификат в файл доверенных сертификатов, для чего:

-

Создать в домашнем каталоге пользователя подкаталог .eid. Для примера используется имя пользователя Astra-user:

sudo mkdir ~Astra-user/.eid -

Назначить созданному подкаталогу права доступа:

sudo chmod 0755 ~Astra-user/.eid -

Добавить в файл

.eid/authorized_certificatesсертификат (если файл не существует, то он будет создан):catсертификат_из_токена.pem | sudo tee -a ~Astra-user/.eid/authorized_certificates -

Установить права доступа на файл:

sudo chmod 0644 ~/.eid/authorized_certificates -

Если пользователю разрешено самому модифицировать свой список доверенных сертификатов, то передать ему владение созданным подкаталогом и файлом:

sudo chown -R Astra-user:Astra-user ~/.eid

-

При регистрации нескольких токенов на одном компьютере, необходимо указывать разным пользователям разные идентификаторы сертификатов.

Настройка аутентификации

Для настройки аутентификации:

-

В файл /usr/share/pam-configs/p11 внести следующую информацию:

Name: Pam_p11 Default: yes Priority: 800 Auth-Type: Primary Auth: sufficient pam_p11_opensc.so /usr/lib/libjcPKCS11-2.so

-

Выполнить команду:

-

В открывшемся окне включить отметку в пункте Pam_p11 (остальные отметки изменять не требуется);

-

Нажать OK .

Проверка аутентификации по токену

Для проверки аутентификации по токену:

- Подключить токен к компьютеру;

-

Выполнить команду:

sudo login Astra-user

- При выполнении команды вместо пароля пользователя будет запрошен <PIN пользователя>;

- После ввода PIN-кода пользователя вход в сессию этого пользователя должен быть выполнен успешно.

Настройка блокировка компьютера при извлечении токена

В состав пакета libpam-pkcs11 входит утилита pkcs11_eventmgr, позволяющая выполнять различные действия при возникновении событий PKCS#11. Конфигурация pkcs11_eventmgr хранится в файле /etc/pam_pkcs11/pkcs11_eventmgr.conf. Пример конфигурации:

pkcs11_eventmgr

{

# Запуск в фоновом режиме

daemon = true;

# Настройка сообщений отладки

debug = false;

# Время опроса в секундах

polling_time = 1;

# Установка тайм-аута на удаление карты

# По-умолчанию 0

expire_time = 0;

# Выбор pkcs11 библиотеки для работы с JaCarta

pkcs11_module = /usr/lib/libjcPKCS11-2.so;

# Действия с картой

# Карта вставлена:

event card_insert {

# Оставляем значения по умолчанию (ничего не происходит)

on_error = ignore ;

action = "/bin/false";

}

# Карта извлечена

event card_remove {

on_error = ignore;

# Вызываем функцию блокировки экрана

action = "fly-wmfunc FLYWM_LOCK";

}

# Карта долгое время извлечена

event expire_time {

# Оставляем значения по умолчанию (ничего не происходит)

on_error = ignore;

action = "/bin/false";

}

}

После настройки конфигурации добавить приложение pkcs11_eventmgr в автозагрузку и перезагрузить компьютер.

Дополнительные источники информации

https://www.aladdin-rd.ru Веб-сайт содержит большой объем справочной информации об устройствах JaCarta.

https://kbp.aladdin-rd.ru/ База знаний содержит инструкции по решению большинства ошибок, полезные статьи и ответы на часто задаваемые вопросы. Здесь вы можете найти нужную информацию по ключевым словам.

https://www.aladdin-rd.ru/support/downloads Центр Загрузки

Содержание

- Ошибка ответа сервера jakarta windows 7

- Описание окружения

- Алгоритм решения проблем с JaCarta

- Возможные причины с определением контейнера

- Как решить проблему, что криптопро не видит USB ключ?

- Установка единого клиента JaCarta PKI

- Установка КриптоПРО

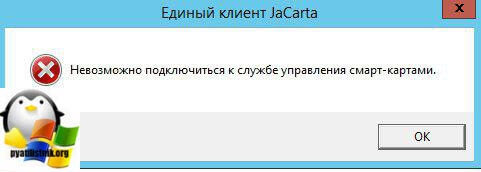

- Не возможно подключиться к службе управления смарт-картами

- КриптоПро не видит ключ JaCarta

- Как установить ключ JaCarta

- Установка и настройка считывателя «КриптоПро»

- JaCarta Authentication Server и JaCarta WebPass для OTP-аутентификации в Linux SSH

- Используемое для демонстрации окружение

- Требования к окружению

- Настройка на стороне RADIUS сервера

- Подготовка JaCarta WebPass

- Настройка на стороне JAS

- Настройка на стороне Linux Server

- Проверка решения

- Windows 7 не видит jakarta. Что делать, если не обнаружен аппаратный ключ для егаис? Установка единого клиента JaCarta PKI

- КриптоПро CSP

- VipNet CSP

- Описание окружения

- Алгоритм решения проблем с JaCarta

- Возможные причины с определением контейнера

- Как решить проблему, что криптопро не видит USB ключ?

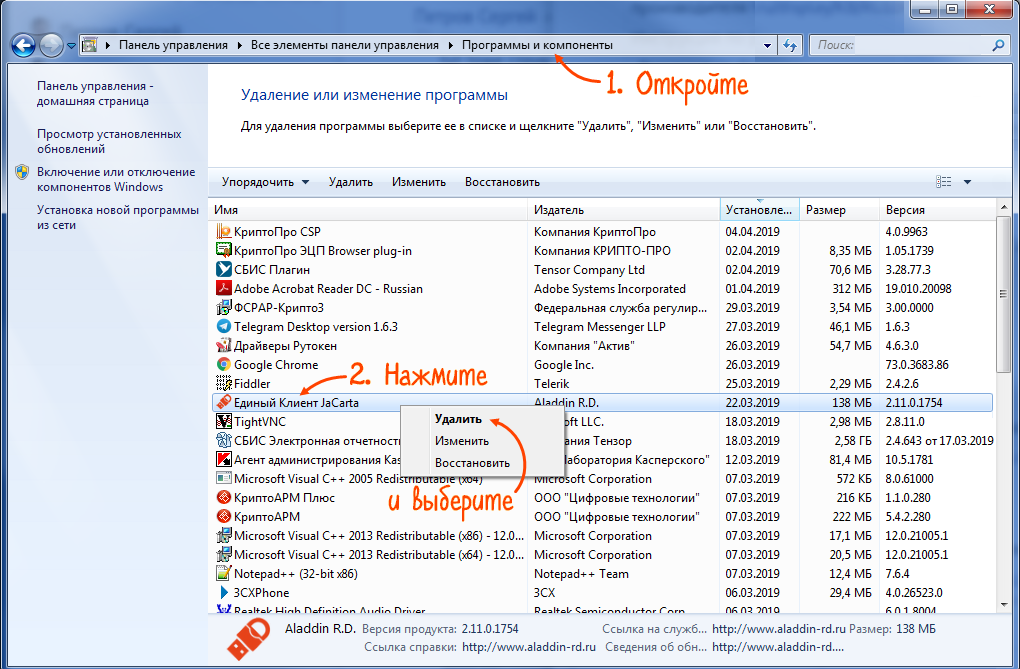

- Установка единого клиента JaCarta PKI

- Установка Дополнительных компонентов для работы в информационной системе межведомственного обмена в части формирования запросов в Росреестр. Если на компьютере, с которого будут формироваться запросы в Росреестр, не была произведена установка

- Руководство по настройке рабочего места

- Инструкция по работе с эд-2 Системные требования и комплект поставки 2 Рекомендуемые требования к аппаратному обеспечению сервера 2 Рекомендуемые требования к программному обеспечению сервера 2

- О компании-разработчике

- Программы

- Как установить «Единый клиент JaCarta»

- Причины проблем с ключом

- Самые вероятные причины

- Вставлен неверный носитель

- Не установлен драйвер для аппаратного ключа егаис

- Не установлен «Единый клиент Jacarta»

- Не работает USB-порт

- Отключена надстройка Рутокен ЭЦП 2.0

- Как правильно использовать аппаратный ключ ЕГАИС?

Ошибка ответа сервера jakarta windows 7

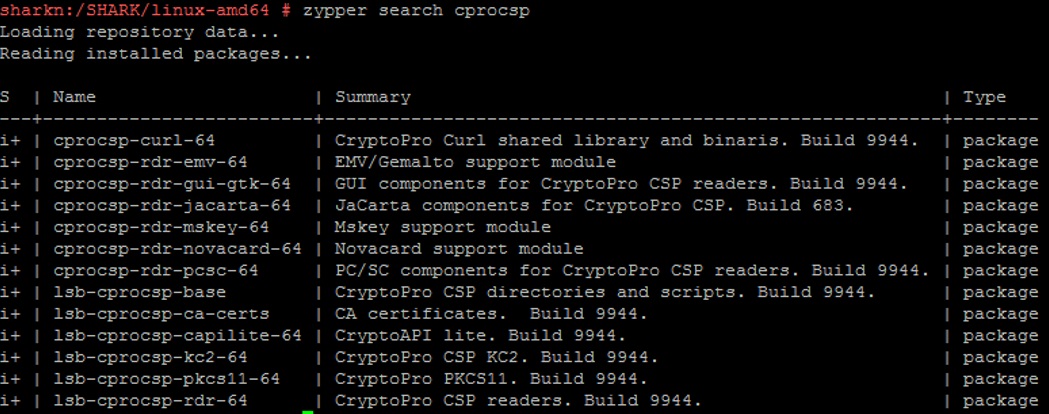

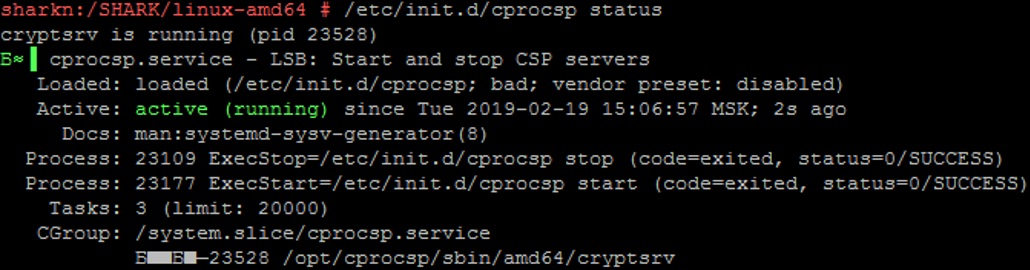

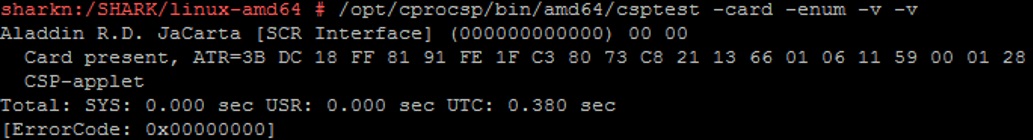

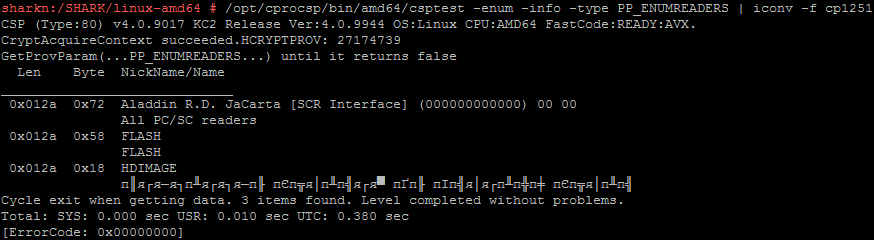

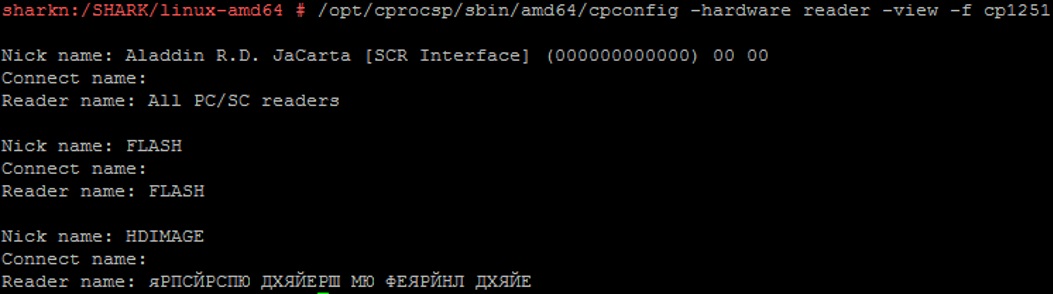

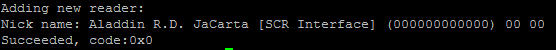

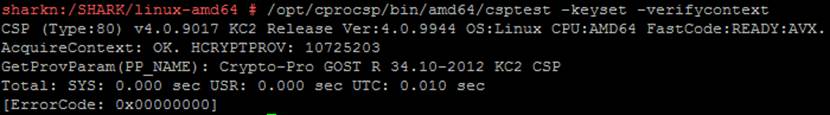

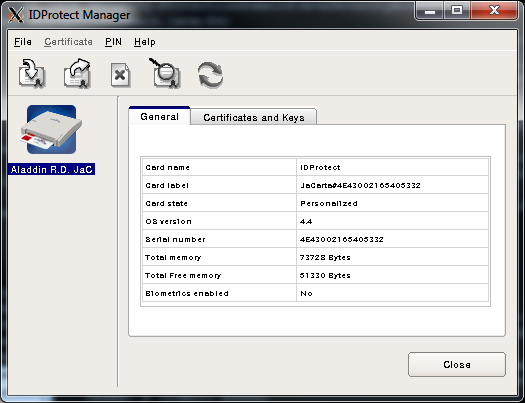

Описание окружения

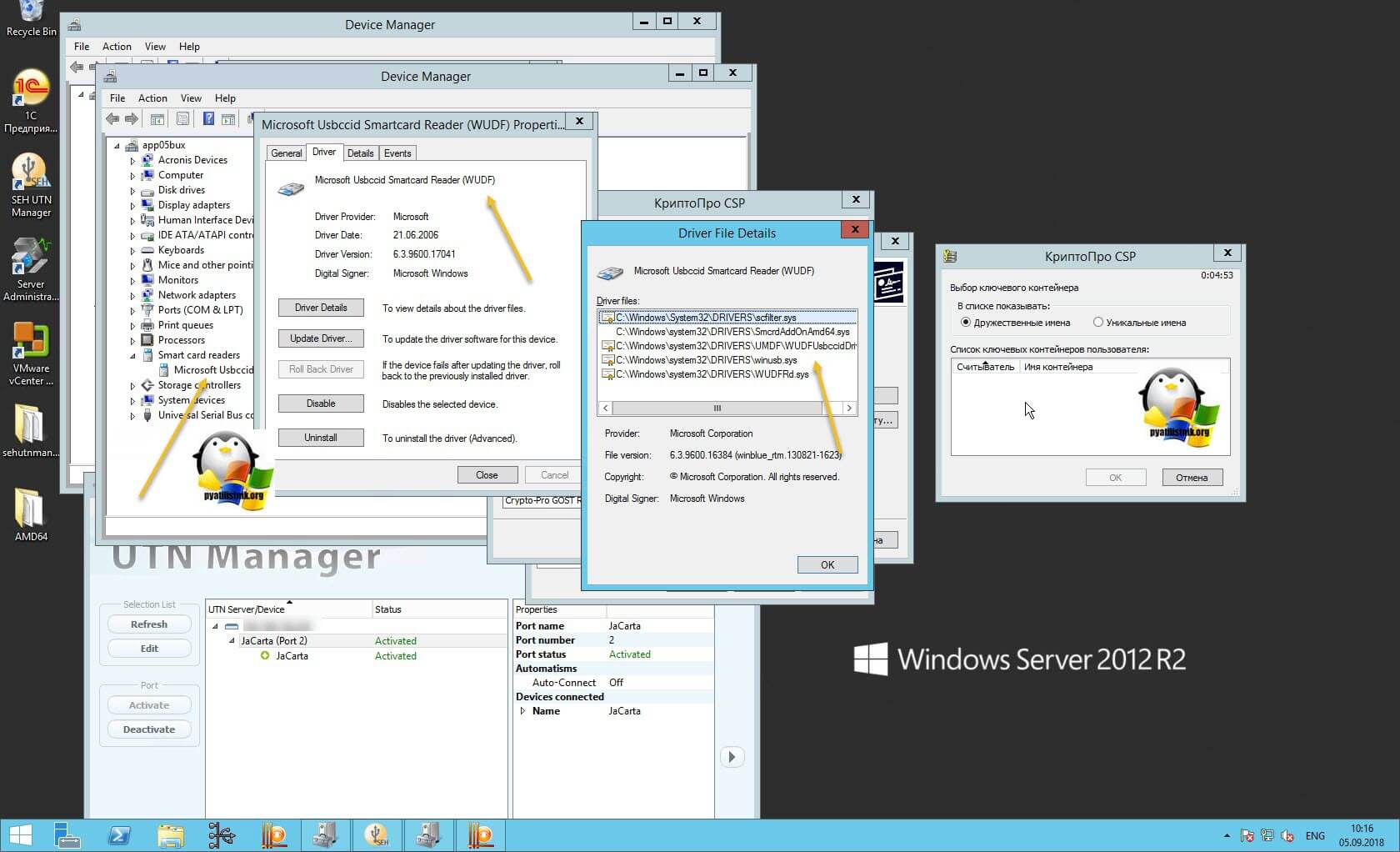

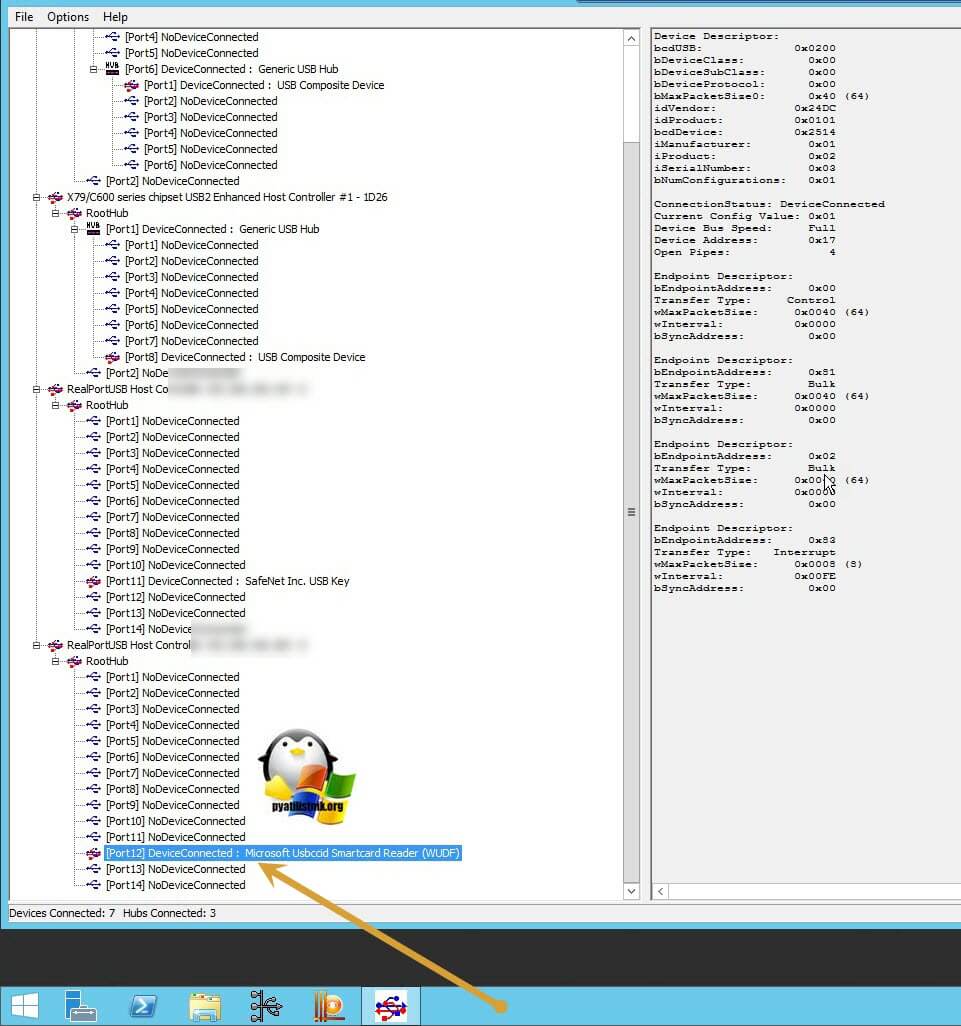

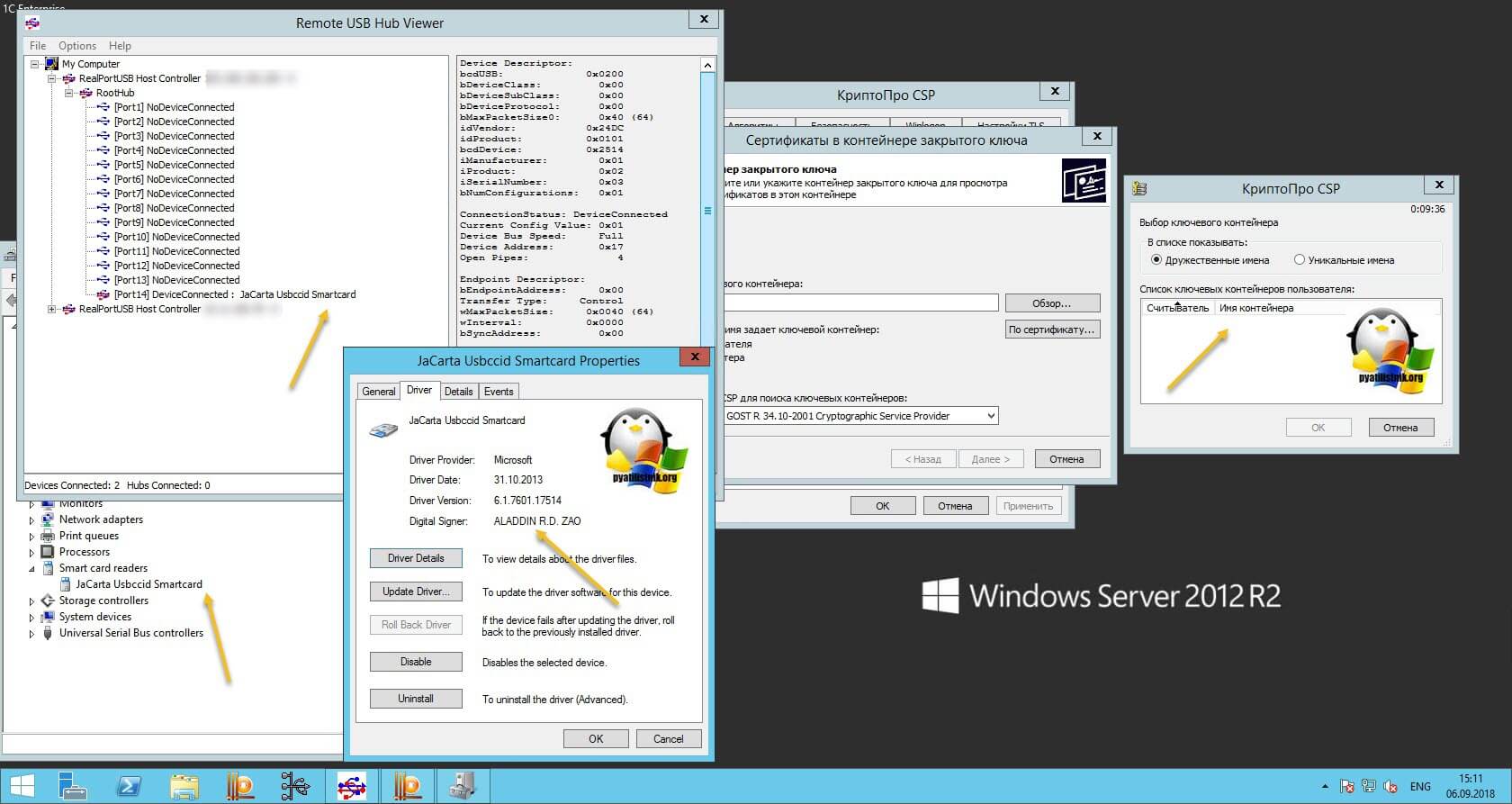

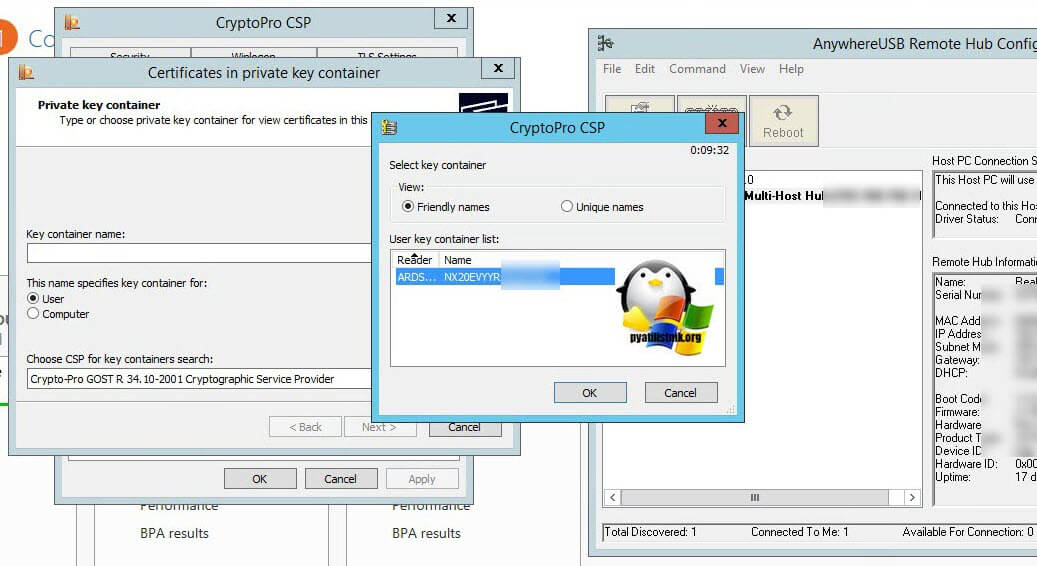

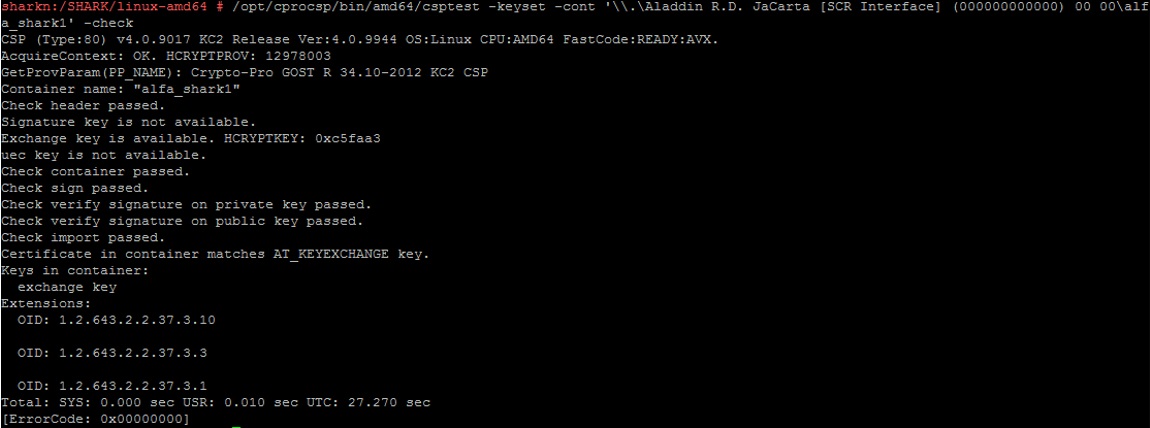

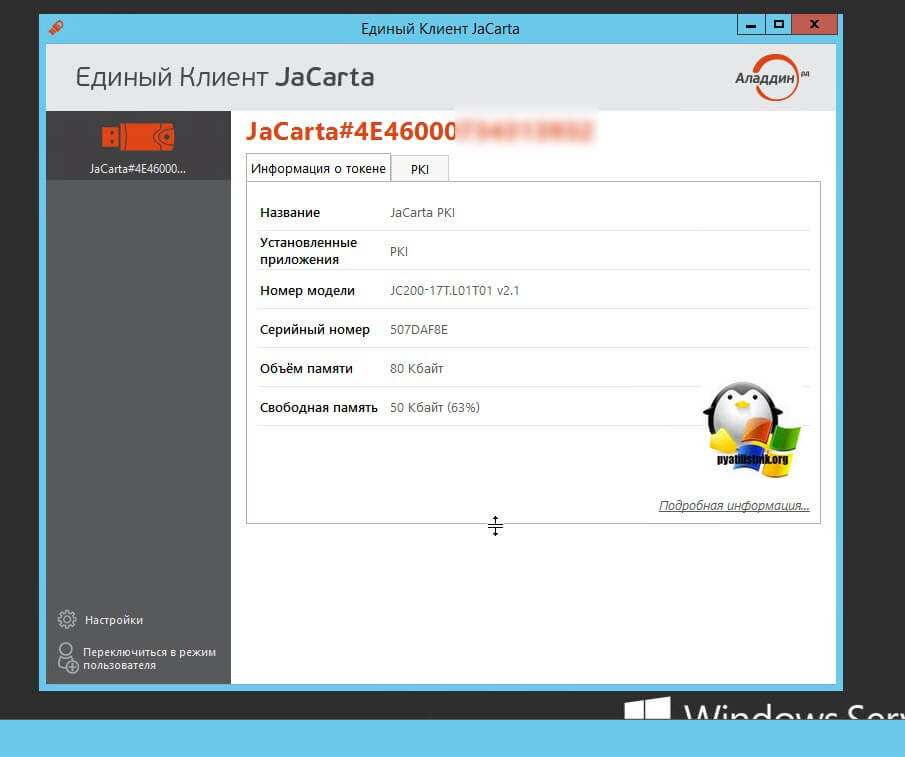

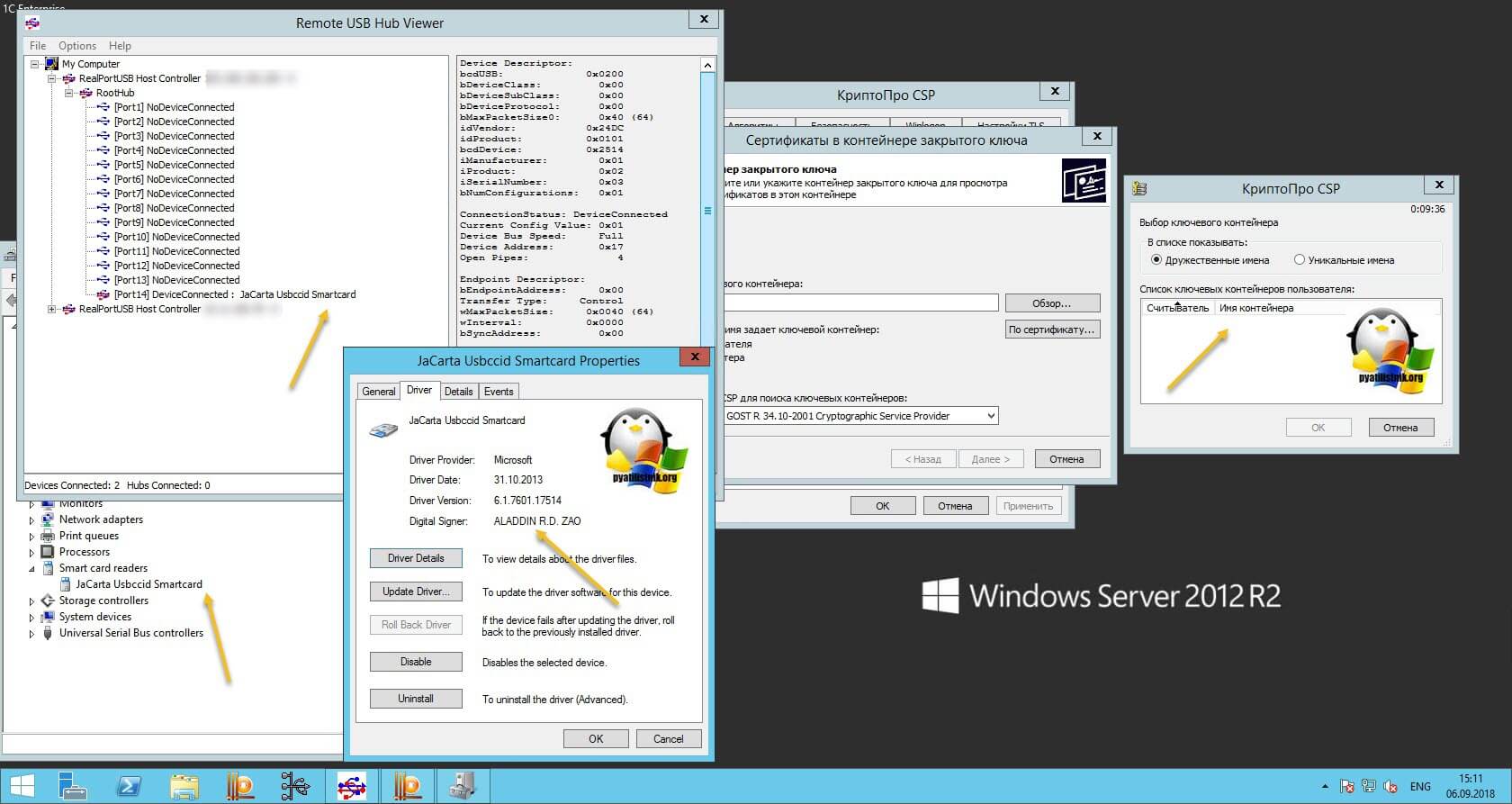

Есть виртуальная машина на Vmware ESXi 6.5, в качестве операционной системы установлена Windows Server 2012 R2. На сервере стоит КриптоПРО 4.0.9944, последней версии на текущий момент. С сетевого USB хаба, по технологии USB over ip, подключен ключ JaCarta. Ключ в системе видится, а вот в КриптоПРО нет.

Алгоритм решения проблем с JaCarta

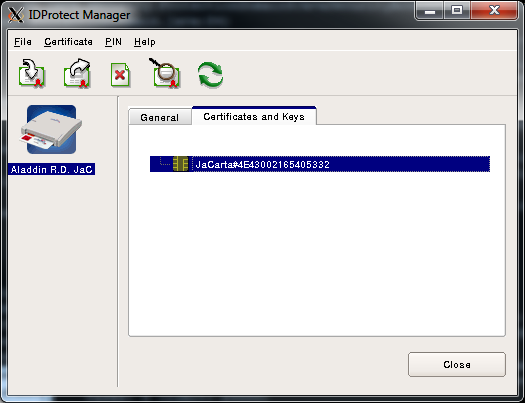

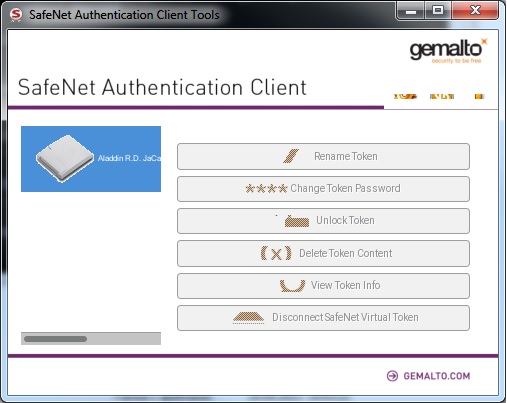

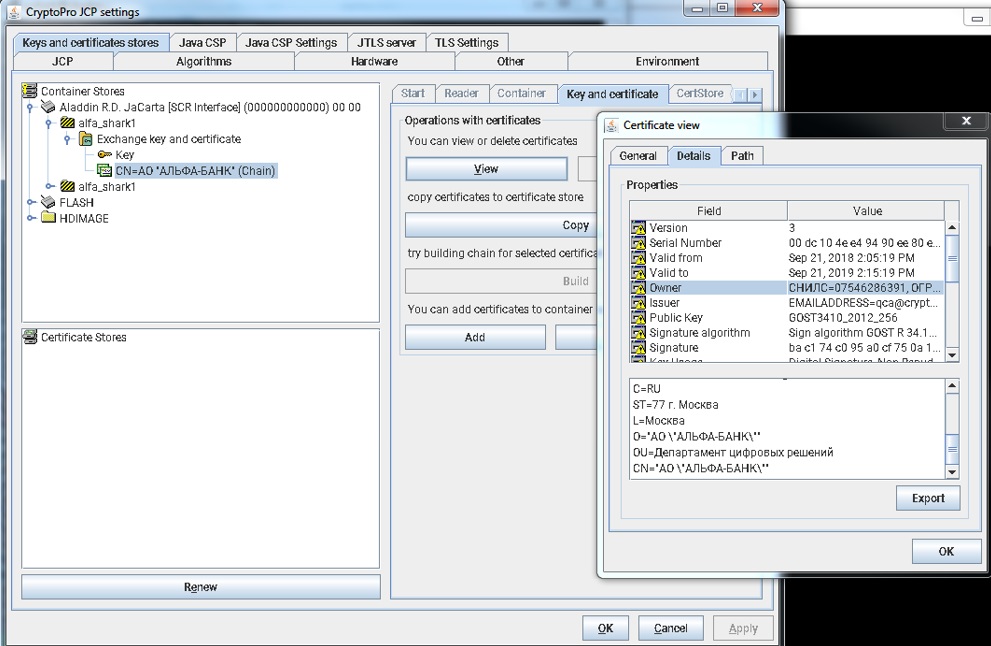

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

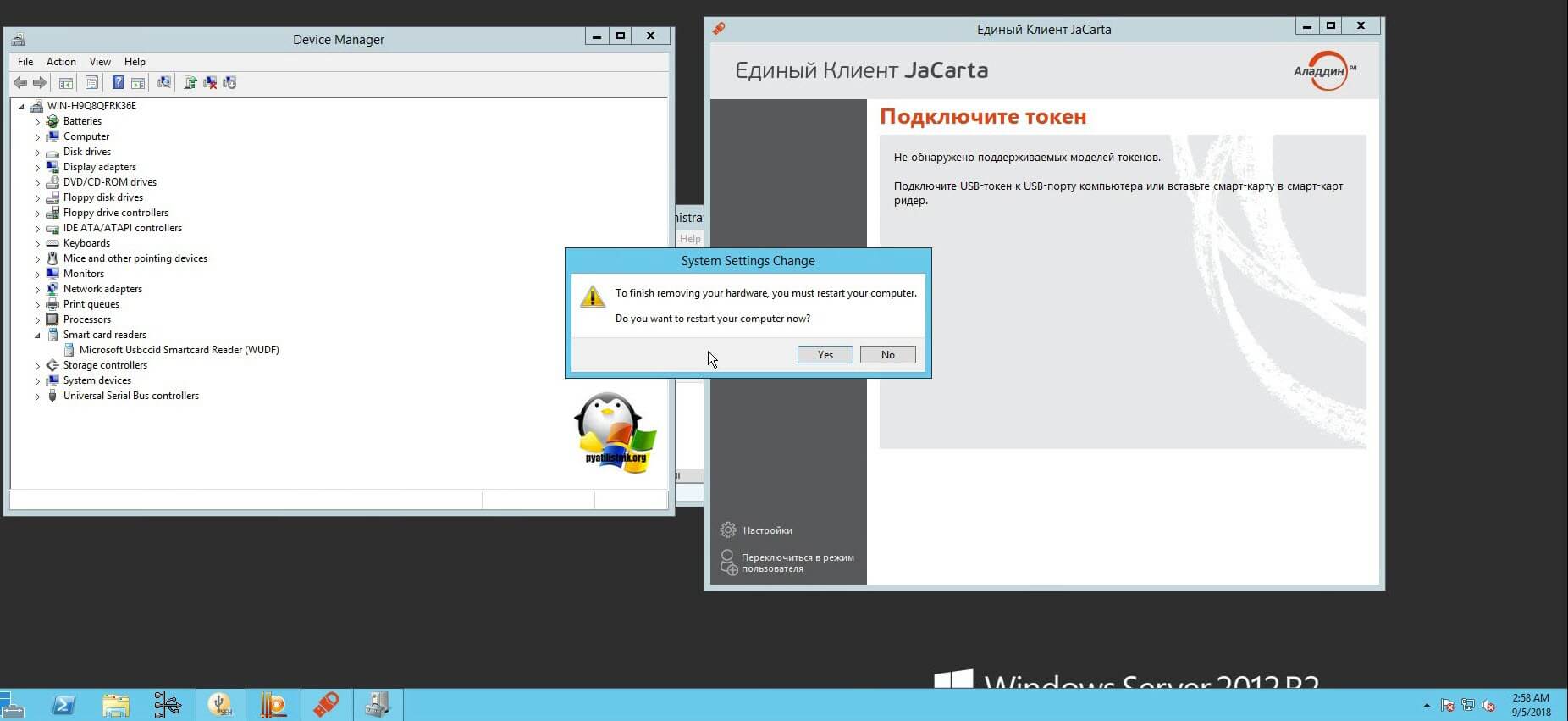

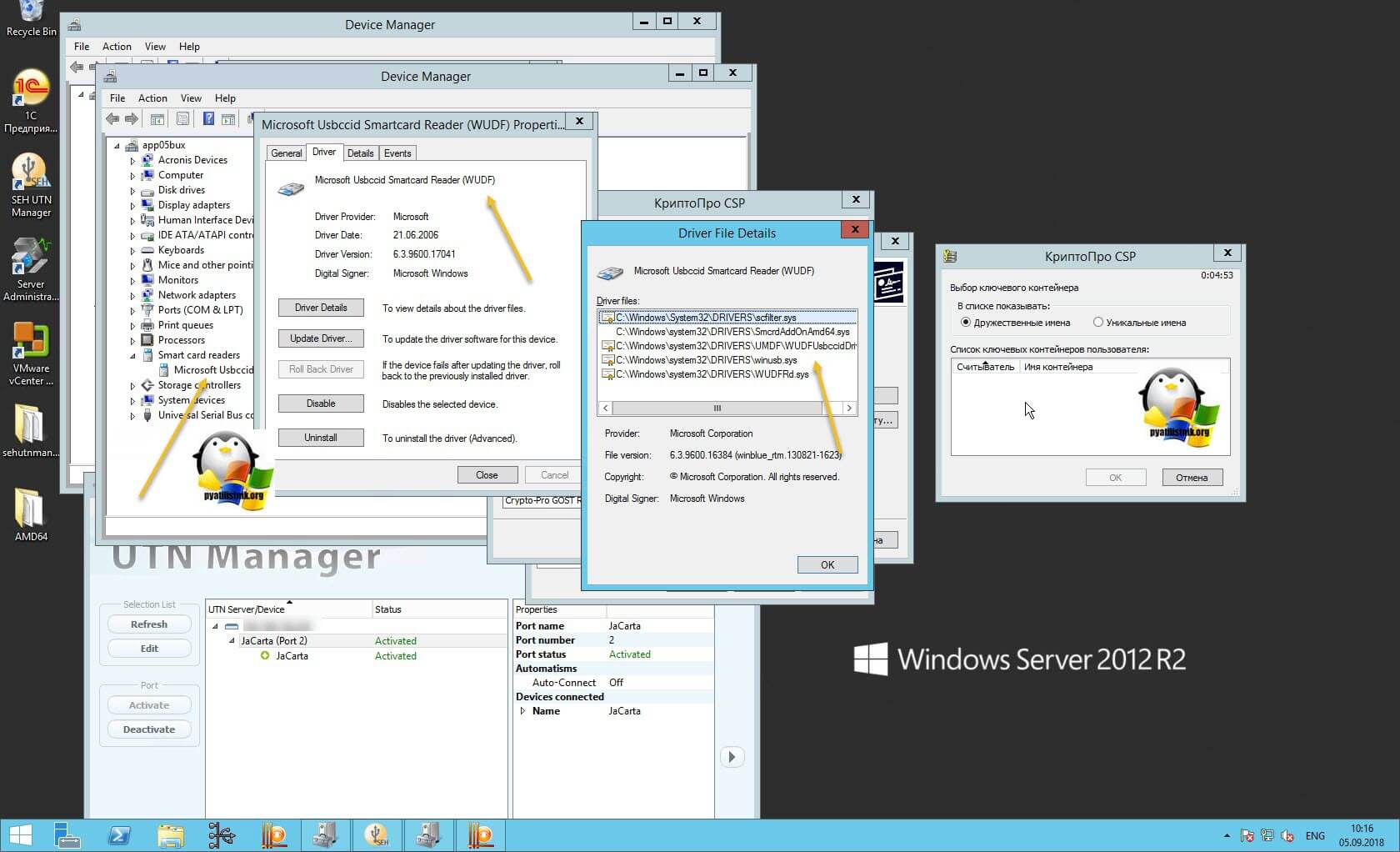

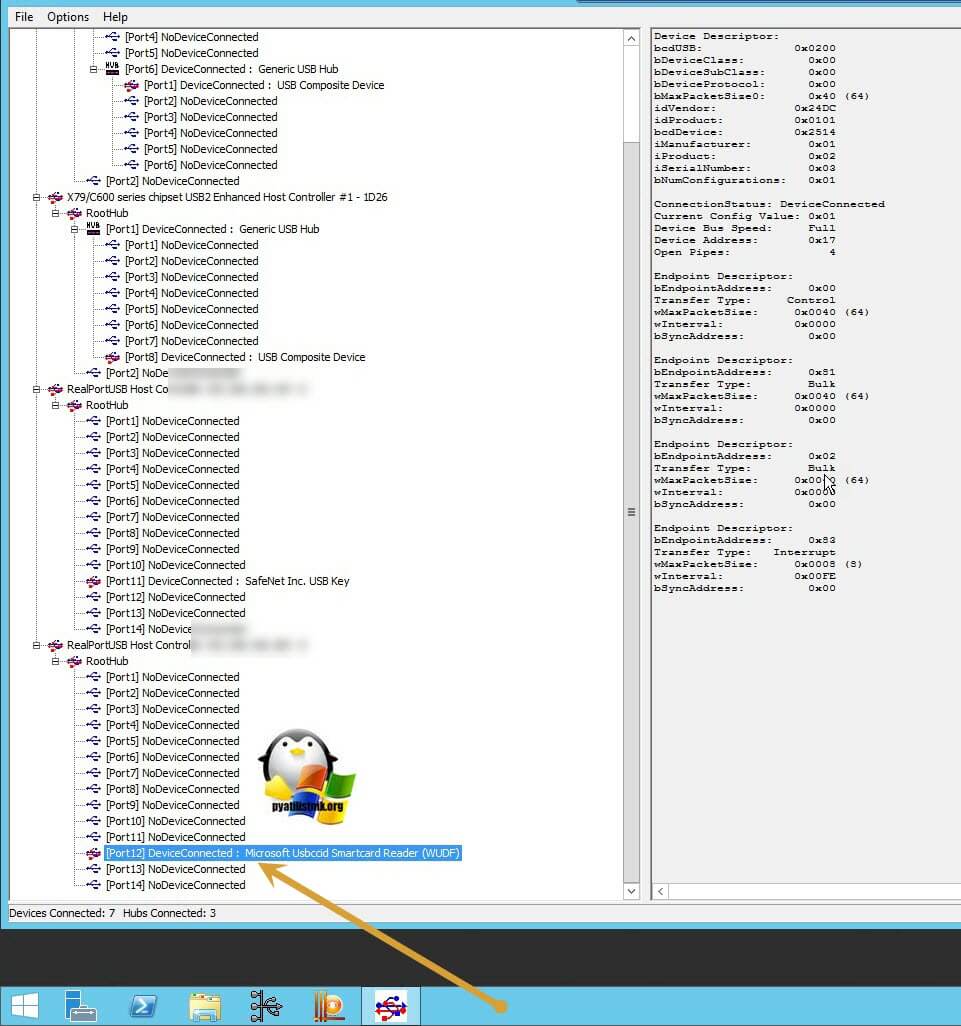

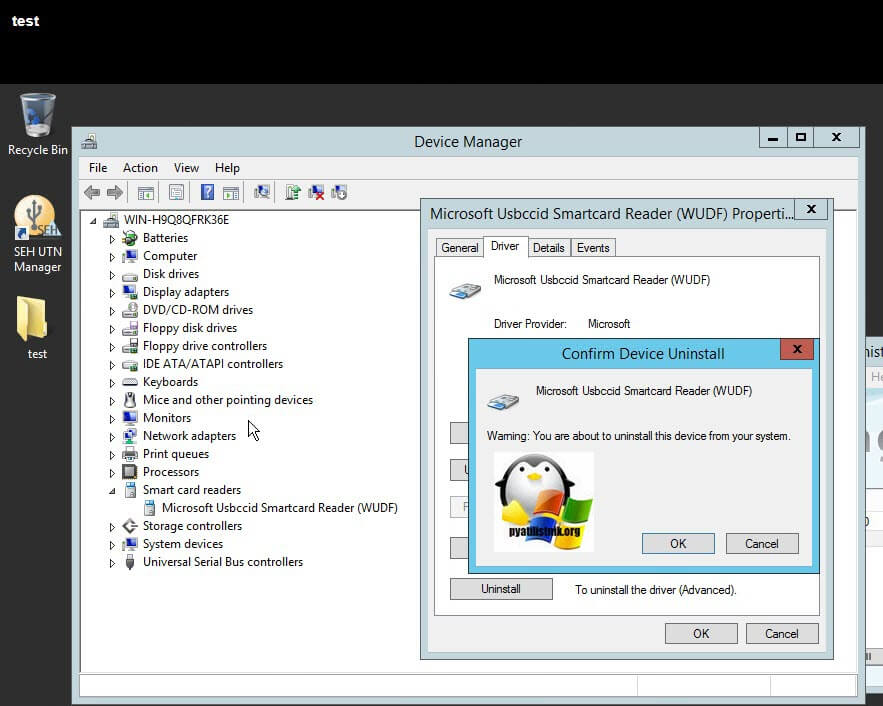

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.

Возможные причины с определением контейнера

Как решить проблему, что криптопро не видит USB ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

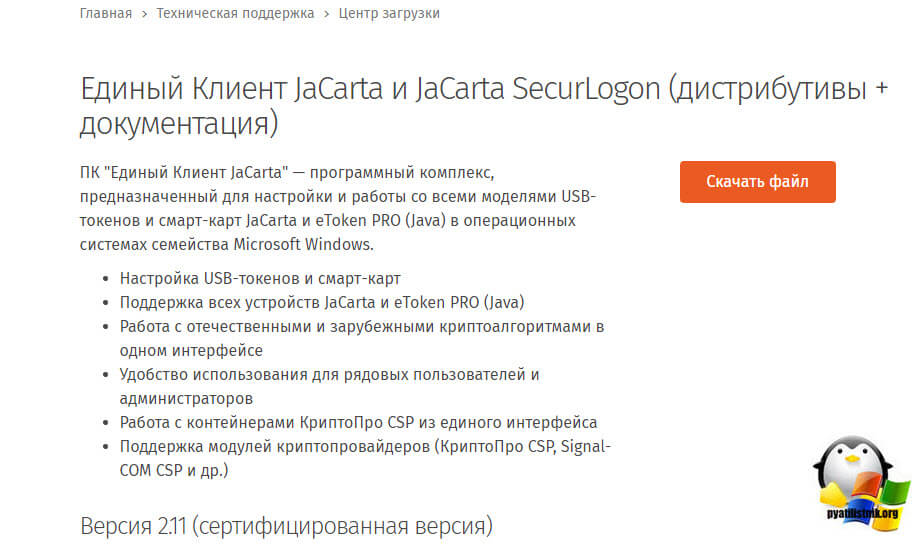

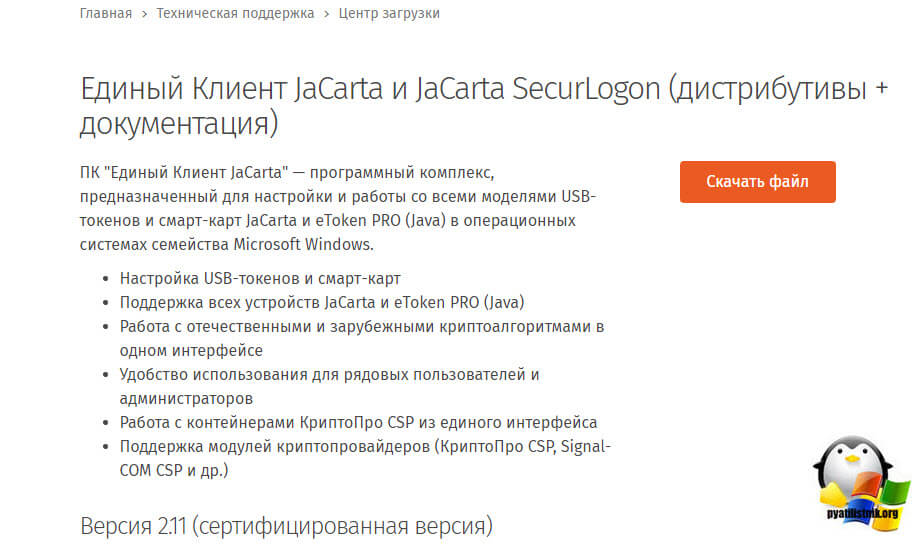

Установка единого клиента JaCarta PKI

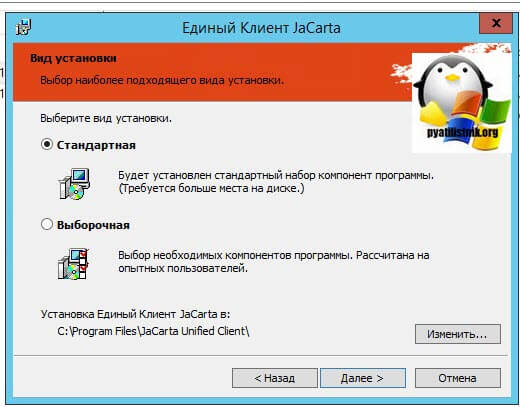

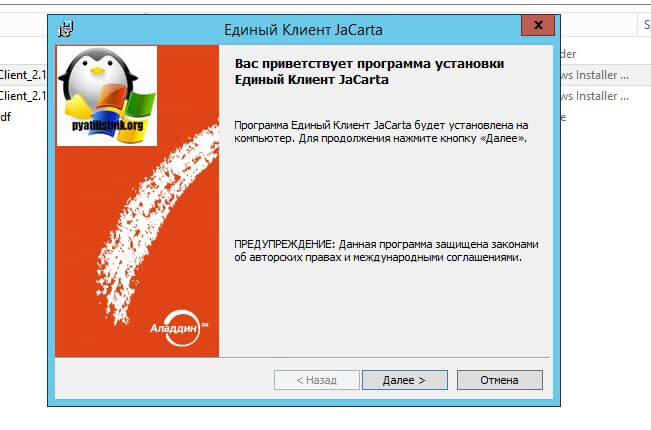

Далее полученный архив вы распаковываете и запускаете установочный файл, под свою архитектуру Windows, у меня это 64-х битная. Приступаем к установке Jacarta драйвера. Единый клиент Jacarta, ставится очень просто (НАПОМИНАЮ ваш токен в момент инсталляции, должен быть отключен). На первом окне мастера установки, просто нажимаем далее.

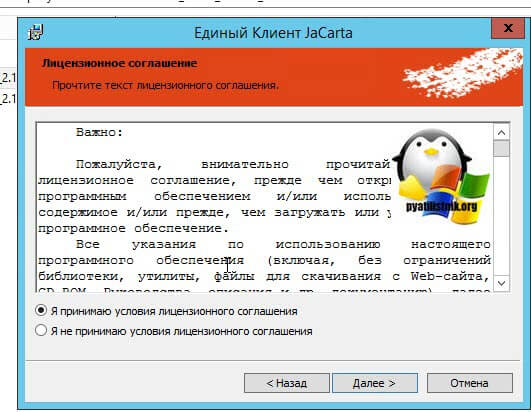

Принимаем лицензионное соглашение и нажимаем «Далее»

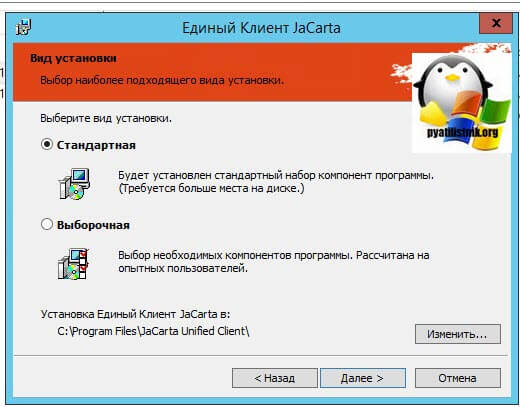

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

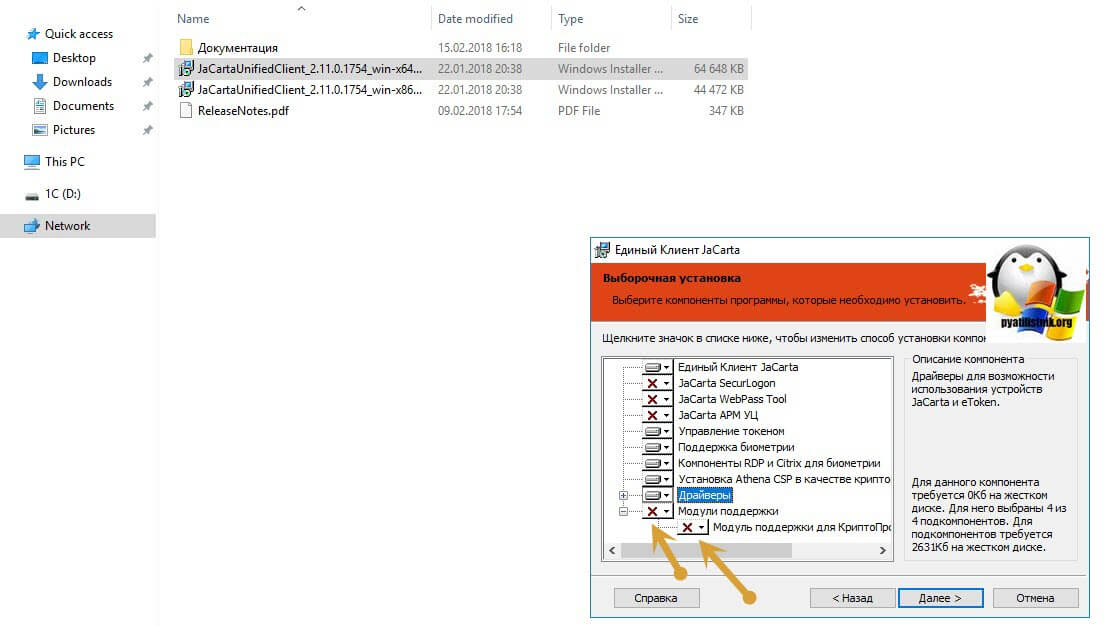

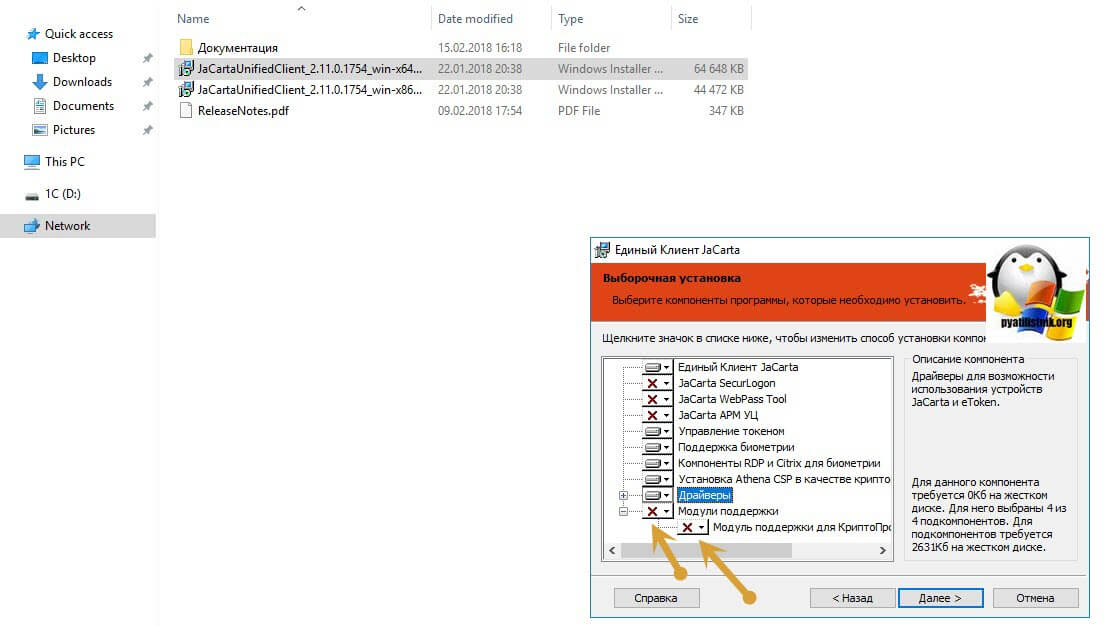

Если выберете «Выборочную установку», то обязательно установите галки:

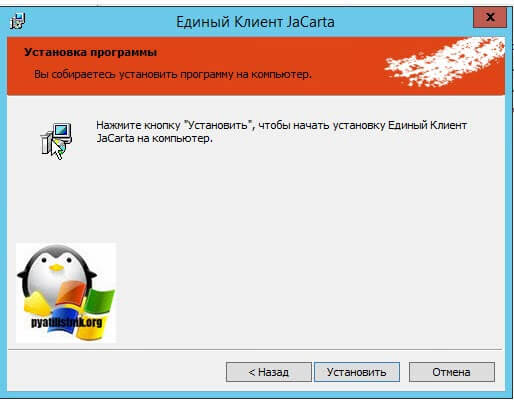

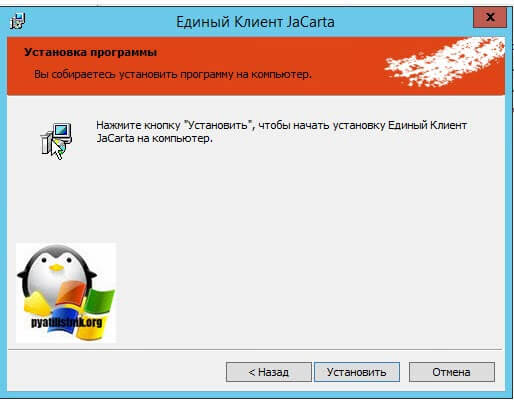

Далее нажимаем «Установить».

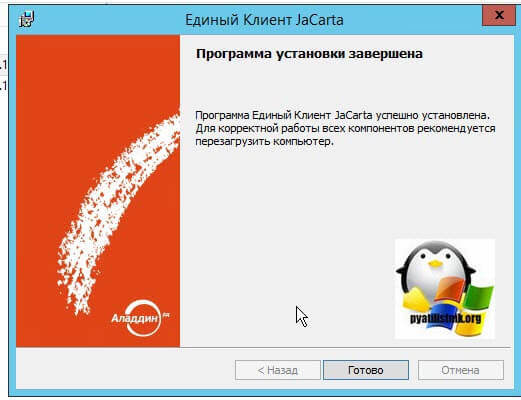

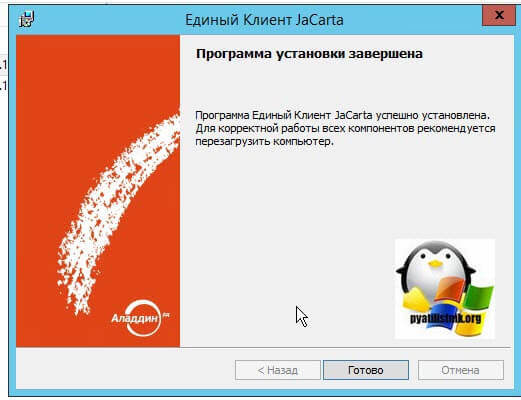

Через пару секунд, Единый клиент Jacarta, успешно установлен.

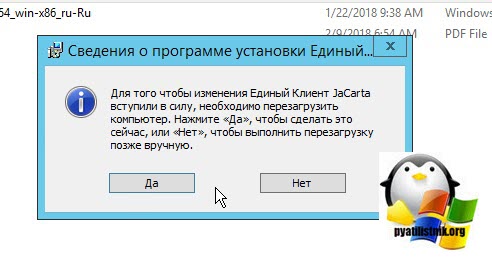

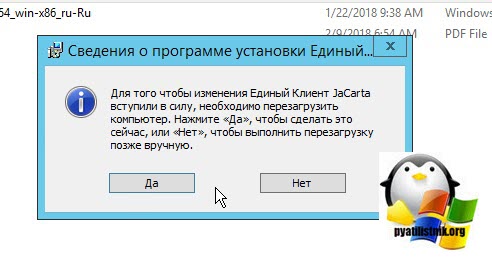

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

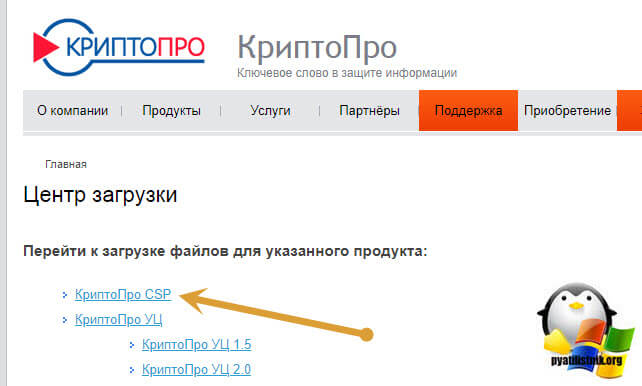

Установка КриптоПРО

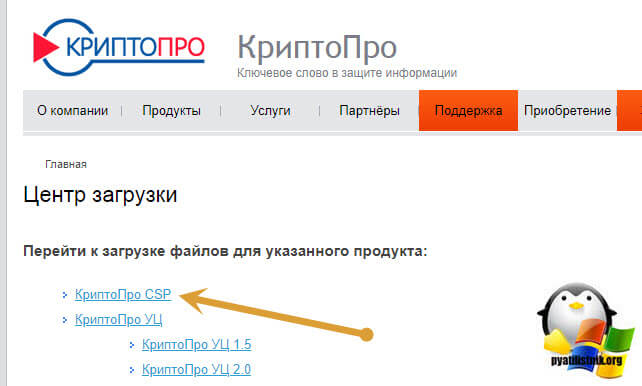

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

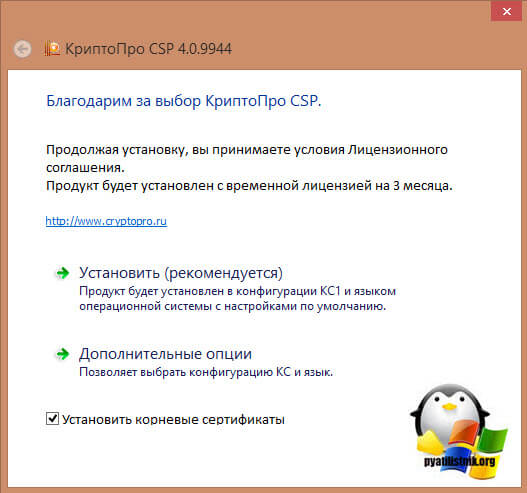

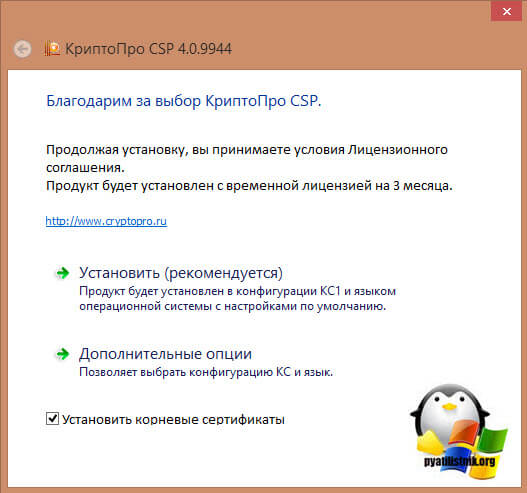

На текущий момент самая последняя версия КриптоПро CSP 4.0.9944. Запускаем установщик, оставляем галку «Установить корневые сертификаты» и нажимаем «Установить (Рекомендуется)»

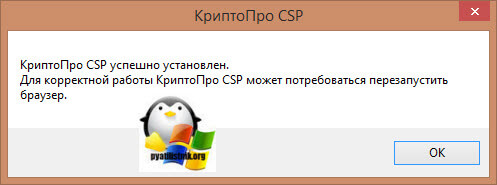

Инсталляция КриптоПРО будет выполнена в фоновом режиме, после которой вы увидите предложение, о перезагрузке браузера, но я вам советую полностью перезагрузиться.

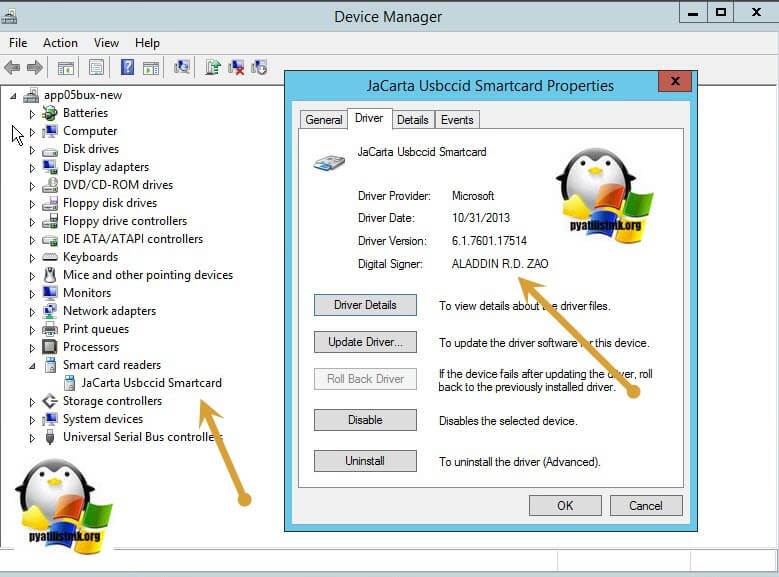

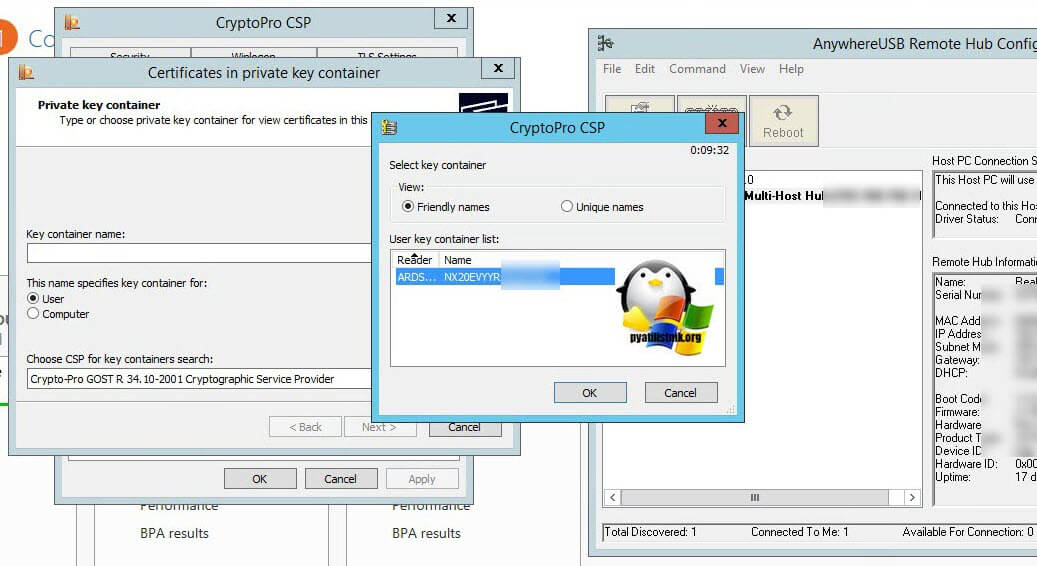

После перезагрузки подключайте ваш USB токен JaCarta. У меня подключение идет по сети, с устройства DIGI, через клиента Anywhere View. В клиенте Anywhere View, мой USB носитель Jacarta, успешно определен, но как Microsoft Usbccid (WUDF), а в идеале должен определиться как JaCarta Usbccid Smartcard, но нужно в любом случае проверить, так как все может работать и так.

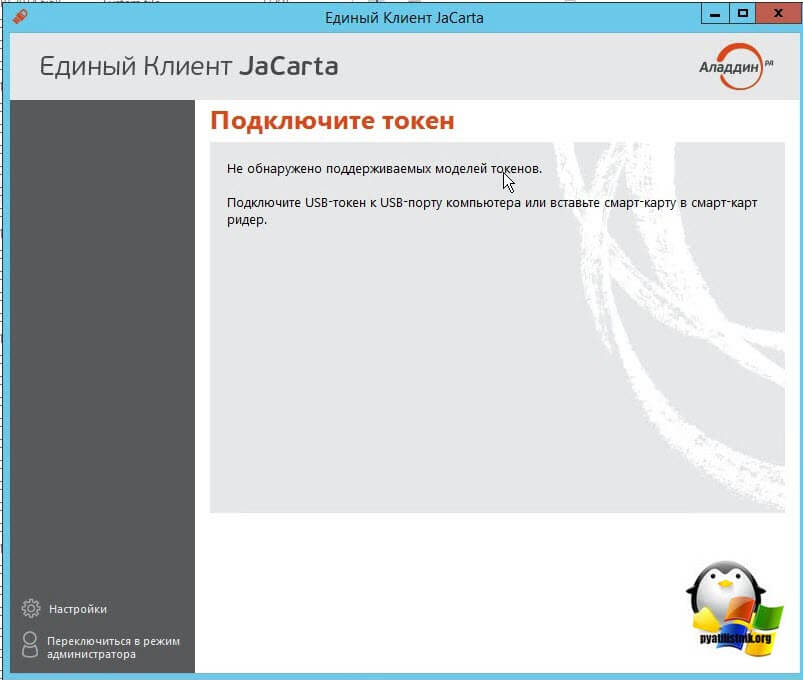

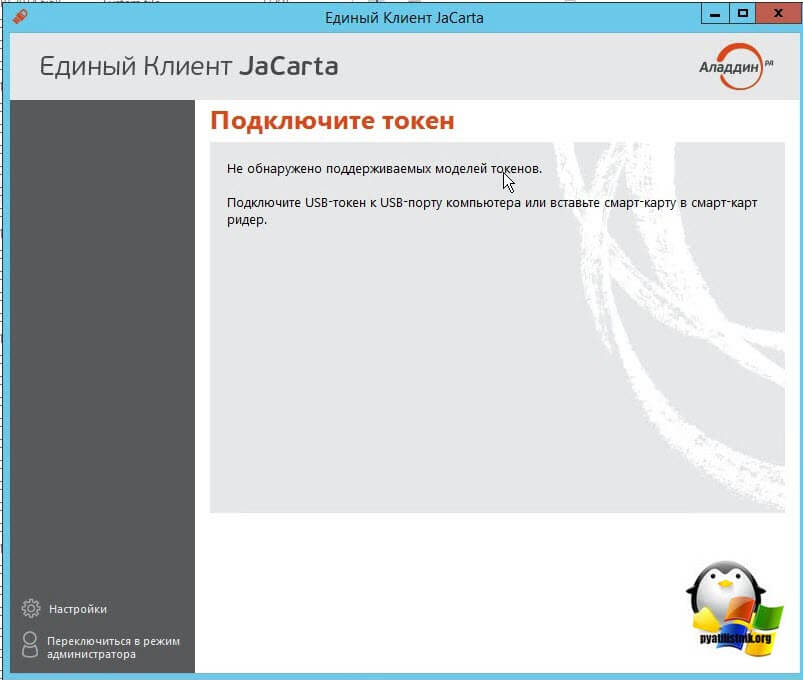

Открыв утилиту «Единый клиент Jacarta PKI», подключенного токена обнаружено не было, значит, что-то с драйверами.

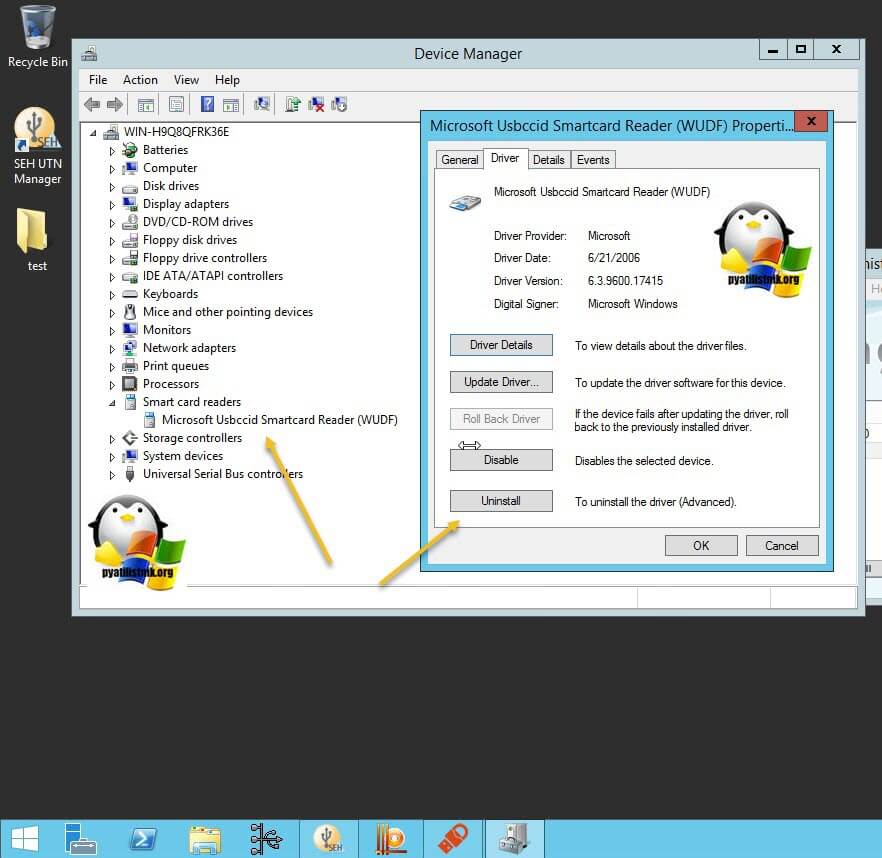

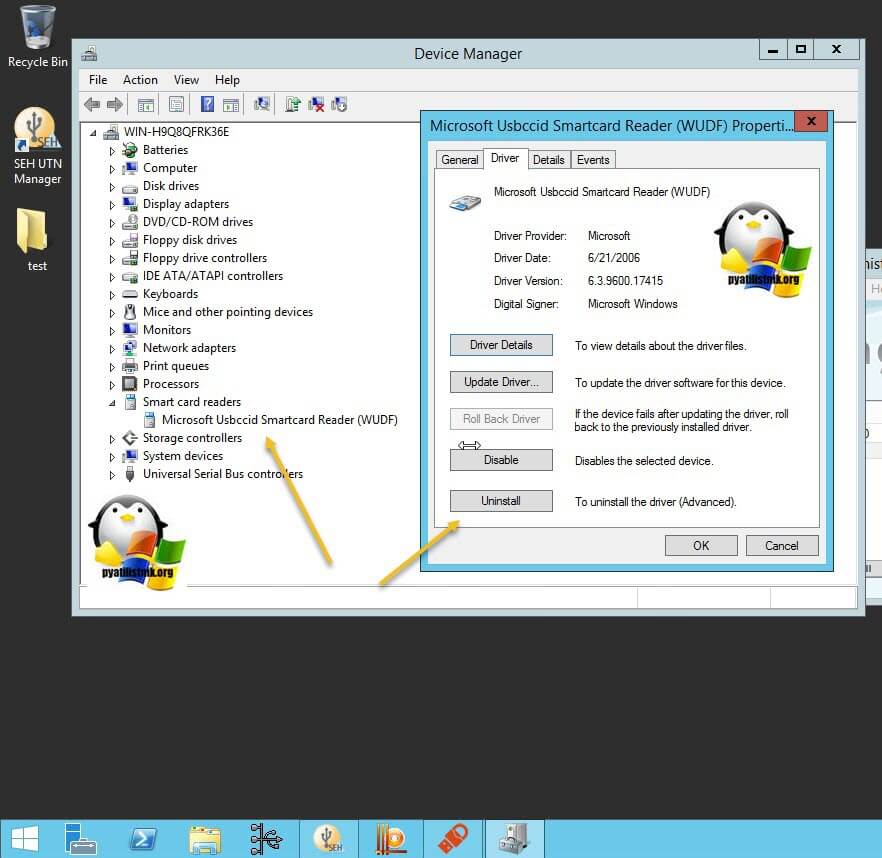

Откройте диспетчер устройств Windows, найдите пункт «Считыватели устройств смарт-карт (Smart card readers)» щелкните по Microsoft Usbccid (WUDF) и выберите пункт «Свойства». Перейдите на вкладку «Драйвера» и нажмите удалить (Uninstall)

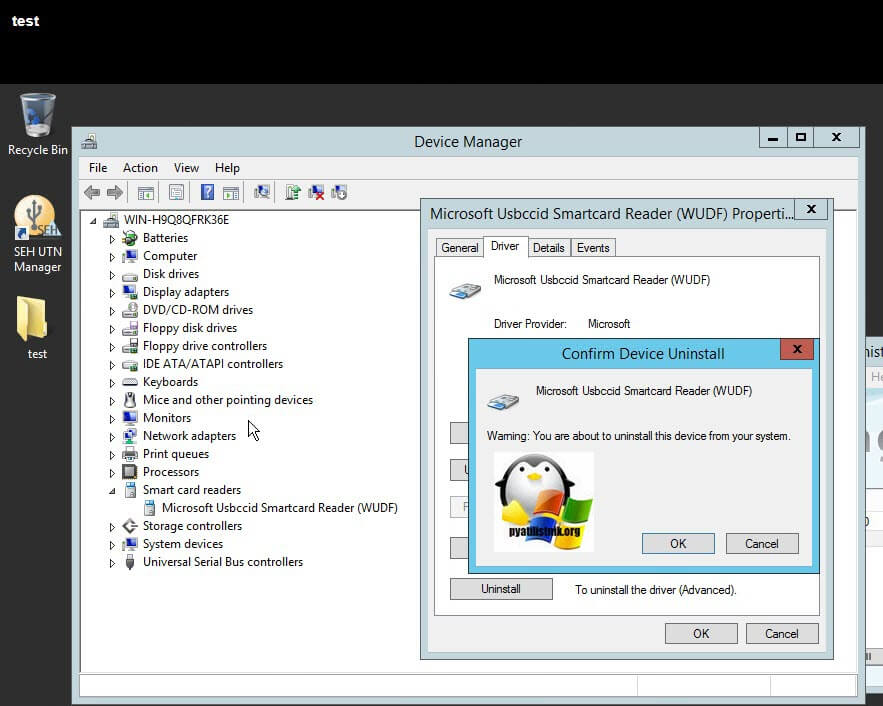

Согласитесь с удалением драйвера Microsoft Usbccid (WUDF).

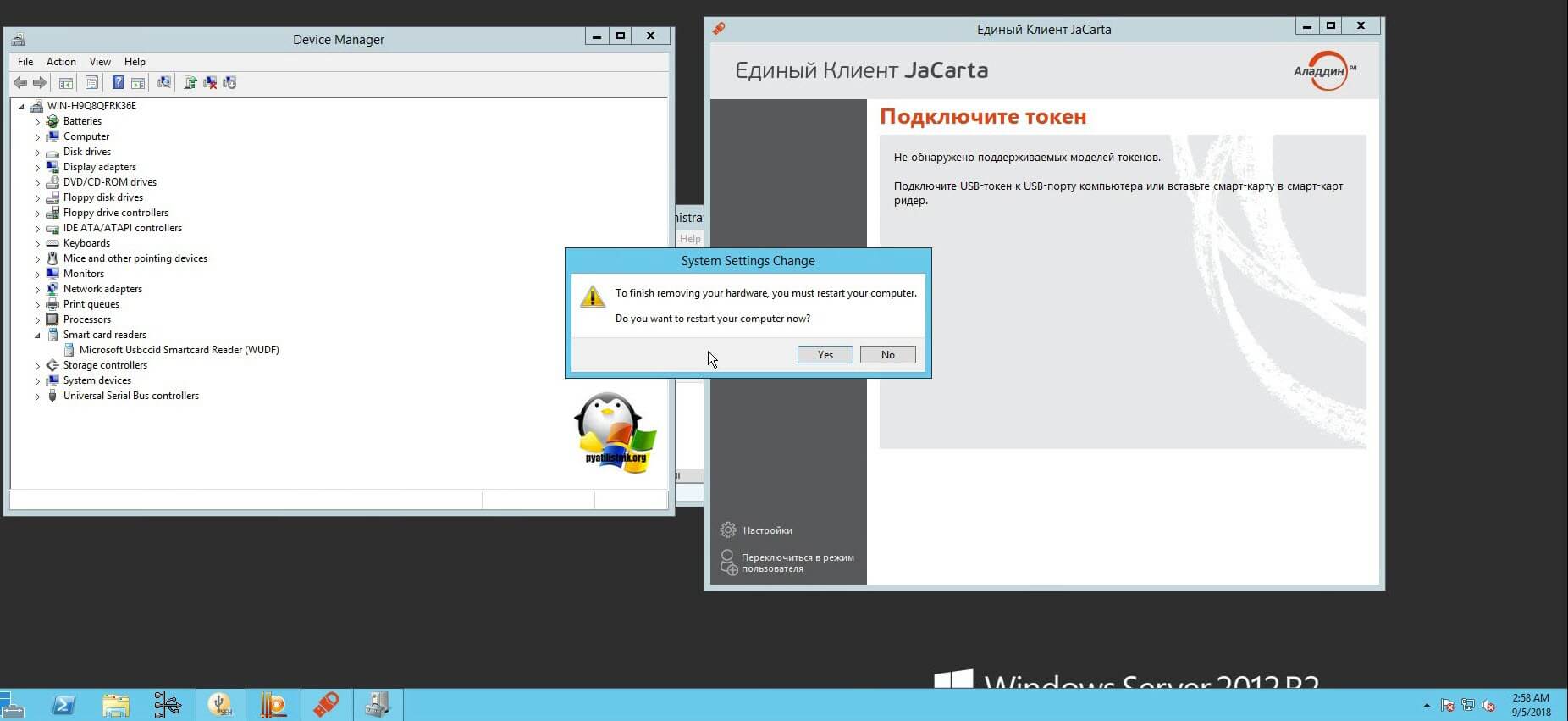

Вас уведомят, что для вступления изменений в силу, необходима перезагрузка системы, обязательно соглашаемся.

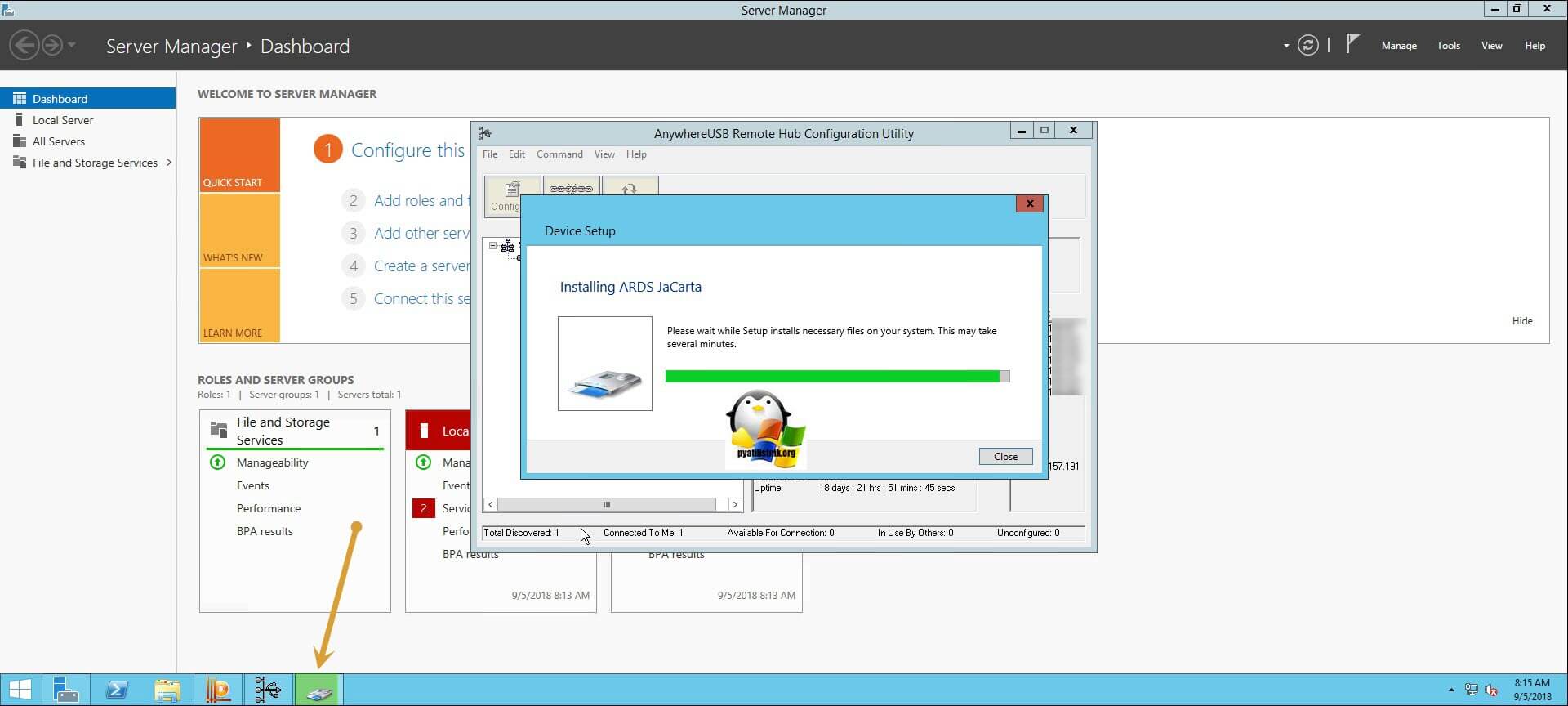

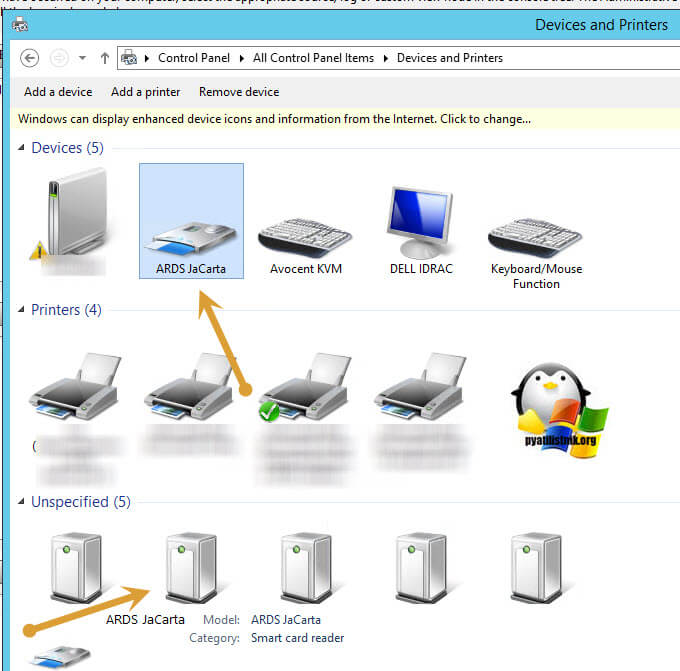

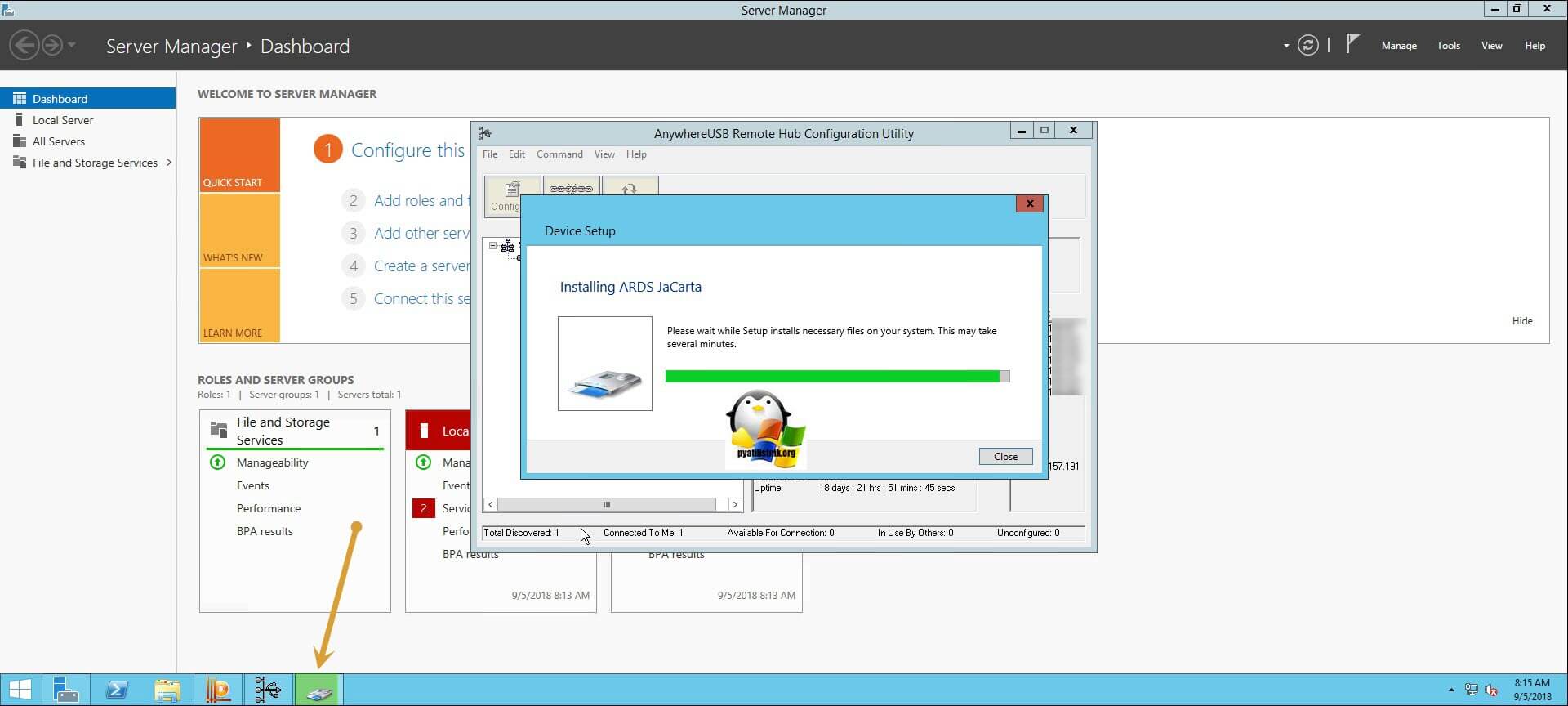

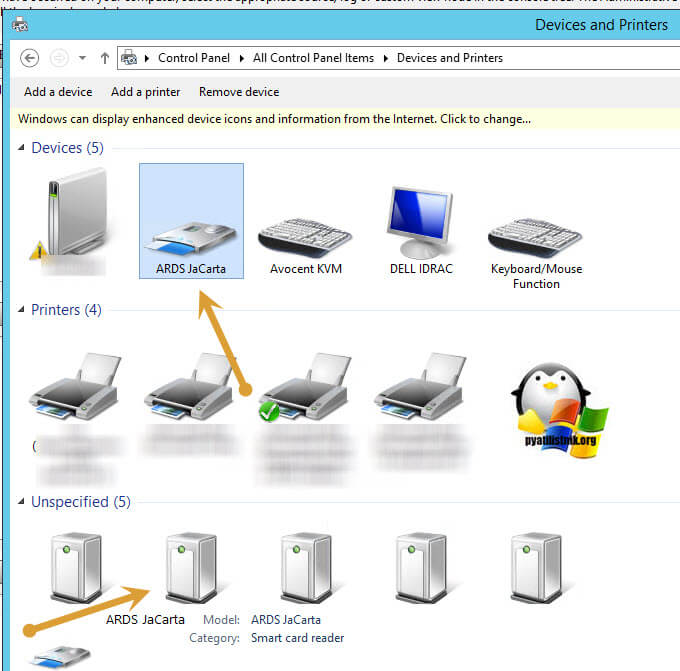

После перезагрузки системы, вы можете увидеть установку устройства и драйверов ARDS Jacarta.

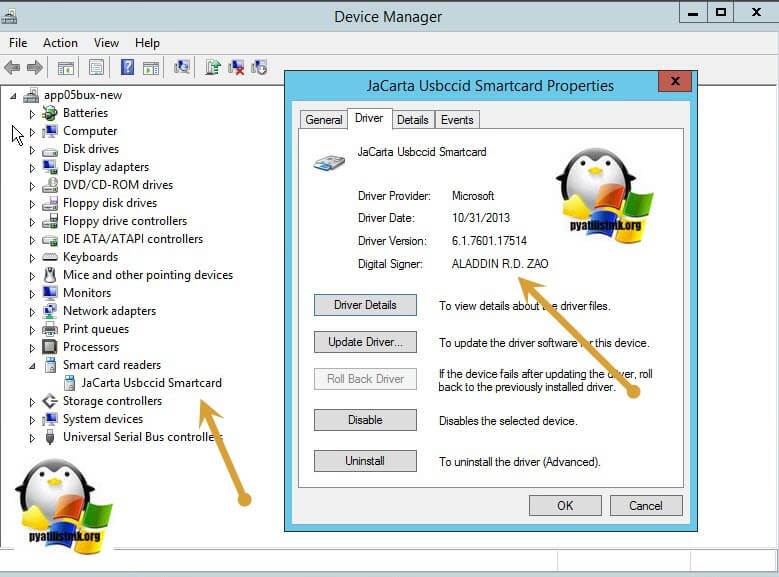

Откройте диспетчер устройств, вы должны увидеть, что теперь ваше устройство определено, как JaCarta Usbccid Smartcar и если зайти в его свойства, то вы увидите, что смарт карта jacarta, теперь использует драйвер версии 6.1.7601 от ALADDIN R.D.ZAO, так и должно быть.

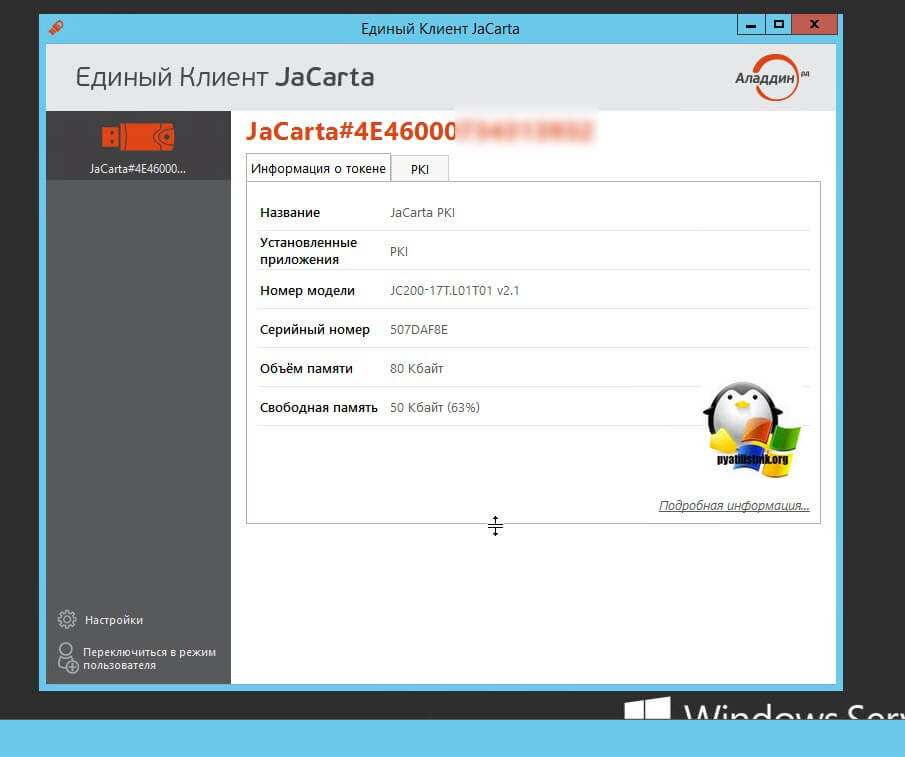

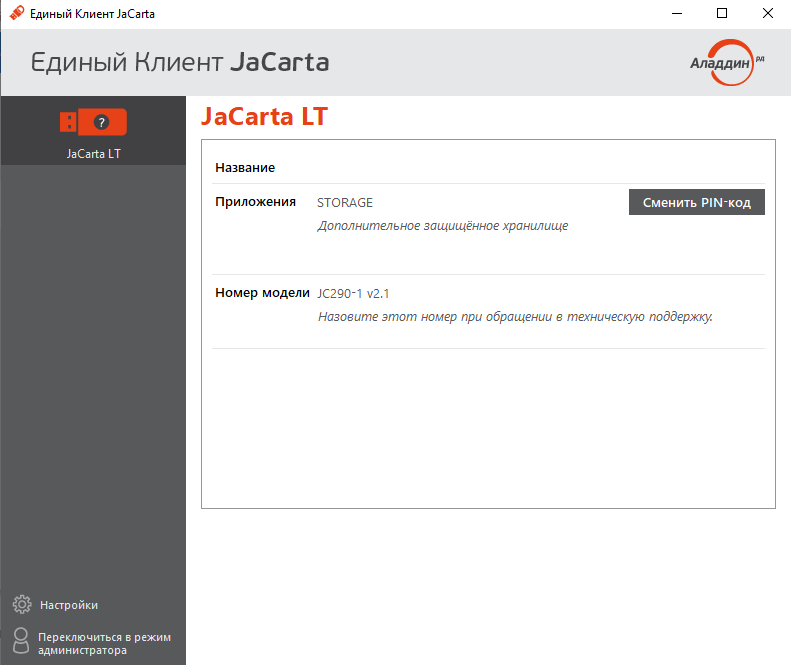

Если открыть единый клиент Jacarta, то вы увидите свою электронную подпись, это означает, что смарт карта нормально определилась.

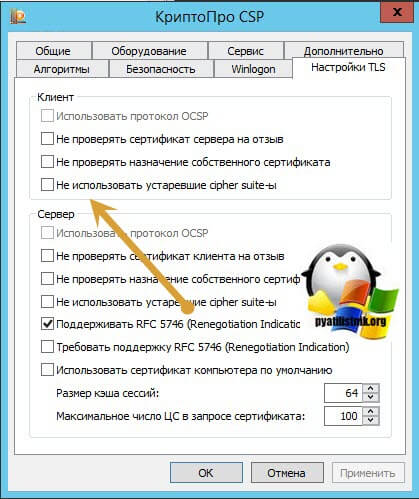

Открываем CryptoPRO, и видим, что криптопро не видит сертификат в контейнере, хотя все драйвера определились как нужно. Есть еще одна фишка.

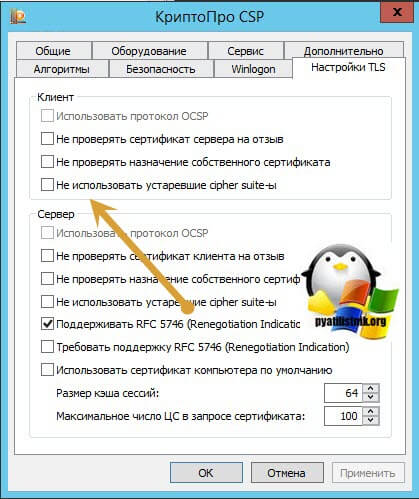

ОБЯЗАТЕЛЬНО снимите галку «Не использовать устаревшие cipher suite-ы» и перезагрузитесь.

После этих манипуляций у меня КриптоПРО увидел сертификат и смарт карта jacarta стала рабочей, можно подписывать документы.

Еще можете в устройствах и принтерах, увидеть ваше устройство JaCarta,

Если у вас как и у меня, токен jacarta установлен в виртуальной машине, то вам придется устанавливать сертификат, через console виртуальной машины, и так же дать на нее права ответственному человеку. Если это физический сервер, то там придется давать права на порт управления, в котором так же есть виртуальная консоль.

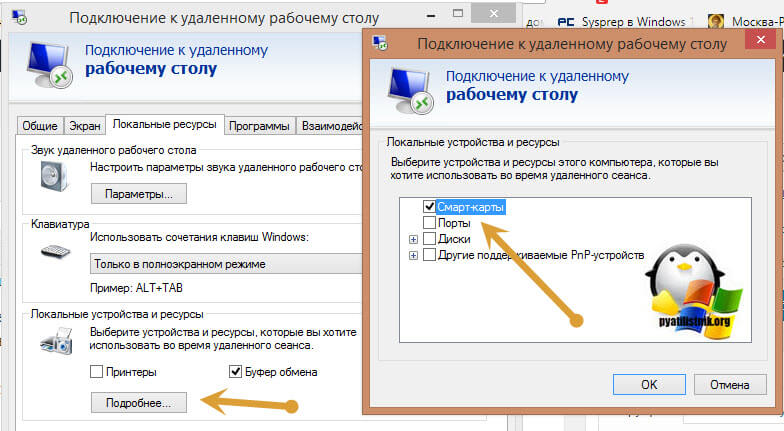

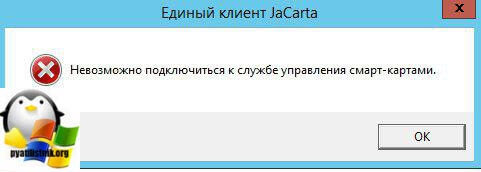

Не возможно подключиться к службе управления смарт-картами

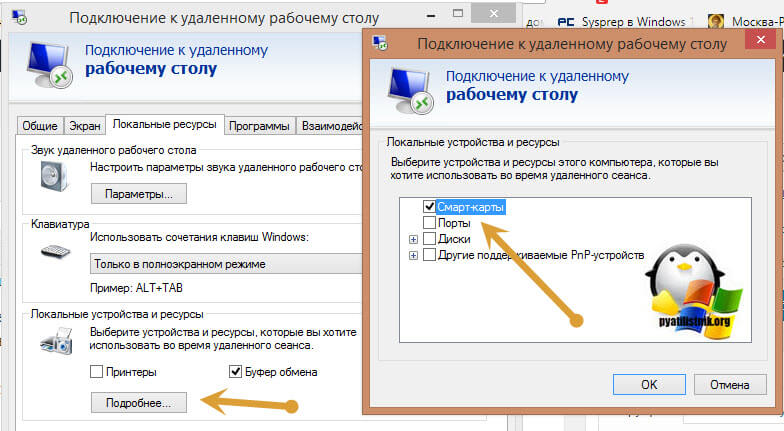

Когда вы установили все драйвера для токенов Jacarta, вы можете увидеть при подключении по RDP и открытии утилиты «Единый клиент Jacarta PKI» вот такое сообщение с ошибкой:

Как исправить ошибку «Не возможно подключиться к службе управления смарт-картами».

Вот такой вот был траблшутинг по настройке токена Jacarta, КриптоПРО на терминальном сервере, для подписи документов в ВТБ24 ДБО. Если есть замечания или поправки, то пишите их в комментариях.

Источник

КриптоПро не видит ключ JaCarta

К сожалению, довольно часто операционная система Windows и «КриптоПро» конфликтуют между собой, что ведет к невозможности «увидеть» ключ ЭЦП и подписать документ. Источники проблем могут быть разные, но их вполне реально оперативно решить.

Основные причины невозможности доступа к ключу JaCarta

Как установить ключ JaCarta

Для предотвращения проблем, когда «КриптоПро» не видит JaCarta, важно правильно настроить программное обеспечение для работы с токеном. Ниже вы найдете подробный алгоритм, но мы сразу отметим, что подключать JaCarta к компьютеру можно только после завершения установки всего объема ПО, идущего следующим образом:

Установка и настройка считывателя «КриптоПро»

Следующим этапом становится установка драйвера CCID с обязательной перезагрузкой, а также настройка считывателей в «КриптоПро». Делают это следующим образом:

После завершения установки нажмите кнопку «Готово». Теперь нужно выбрать из перечня доступных считывателей AKS ifdh 0 и нажать кнопку «Далее» (в последующем данную процедуру нужно будет повторить и для других типов считывателей). После завершения вновь надо перезагрузить компьютер.

Теперь в диалоговом окне «Управление считывателями» будет доступен весь перечень считывателей. Для дальнейшей настройки необходимо настроить носители. Для этого выполните следующие действия:

После завершения установки необходимо опять перезагрузить компьютер для подключения уже непосредственно носителя JaCarta, который должен быть виден в «КриптоПро», что позволит подписывать ЭЦП документы и отчеты для государственных органов.

При наличии вопросов и необходимости генерации сертификатов ЭП любого типа обращайтесь в компанию «Астрал». Мы предлагаем подобные услуги на выгодных условиях и с максимальной оперативностью. Дополнительно мы готовы проконсультировать по вопросам установки, выбора конкретного тарифного плана и типа электронных подписей с учетом специфики вашей компании.

Источник

JaCarta Authentication Server и JaCarta WebPass для OTP-аутентификации в Linux SSH

В этой статье мы поговорим об основных этапах настройки аутентификации в Linux SSH для замены парольной аутентификации одноразовыми паролями — в статье описан сценарий аутентификации в сессию SSH-подключения к Linux OS посредством одноразовых паролей с использованием устройства JaCarta WebPass.

JaCarta WebPass разработки компании «Аладдин Р.Д.» представляет собой USB-токен с «OTP на борту» для двухфакторной аутентификации пользователей при доступе к защищённым информационным ресурсам с использованием одноразового пароля, либо хранимого в памяти токена многоразового пароля.

Предложенный в статье сценарий подразумевает использование RADIUS сервера для проверки подлинности введённого одноразового кода, а также системы проверки OTP-значения. В качестве системы управления OTP-ключами мы будем использовать JaCarta Authentication Server (JAS) также разработки «Аладдин Р.Д.».

Пользователь, при установленном SSH-соединении, на этапе аутентификации будет вводить OTP-значение вместо пароля. PAM модуль отправит переданное значение на RADIUS Server, который проверит его и разрешит, либо запретит аутентификацию.

Используемое для демонстрации окружение

В данной инструкции производится настройка для следующих версий операционных систем:

Требования к окружению

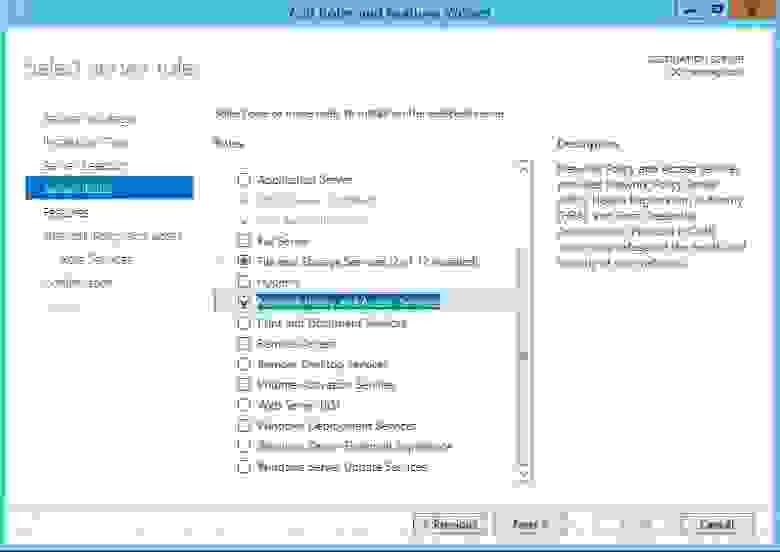

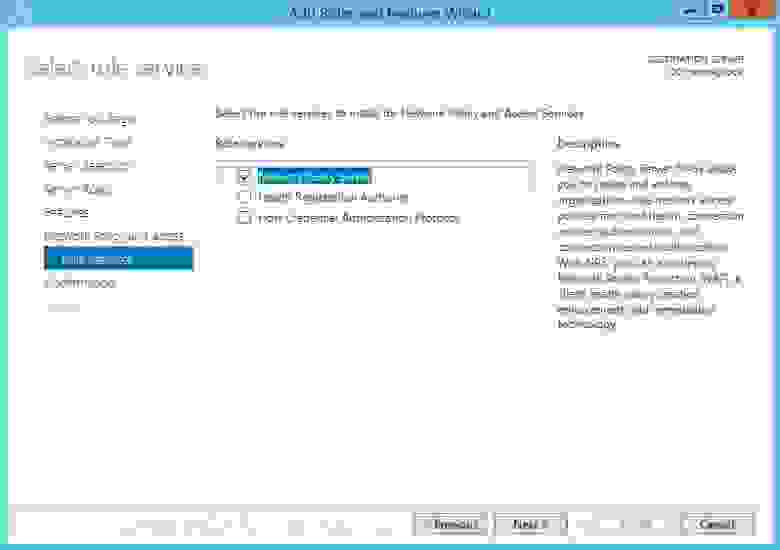

Для Windows Server необходимо создать домен, добавить роль NPS. Для этого следуйте советам ниже.

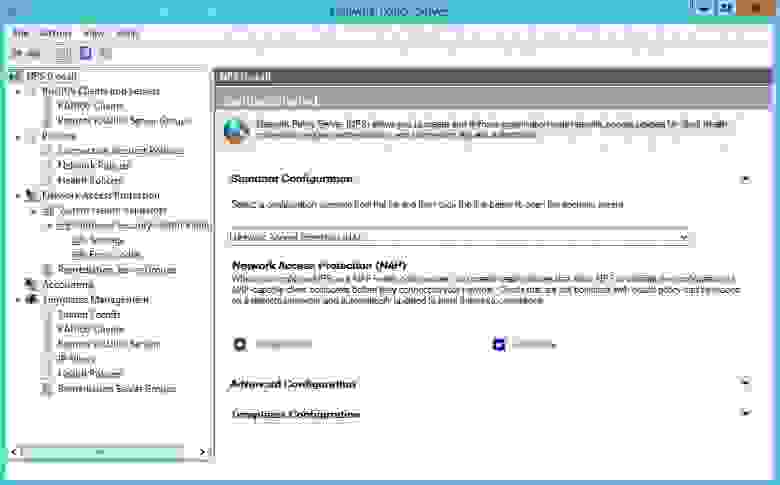

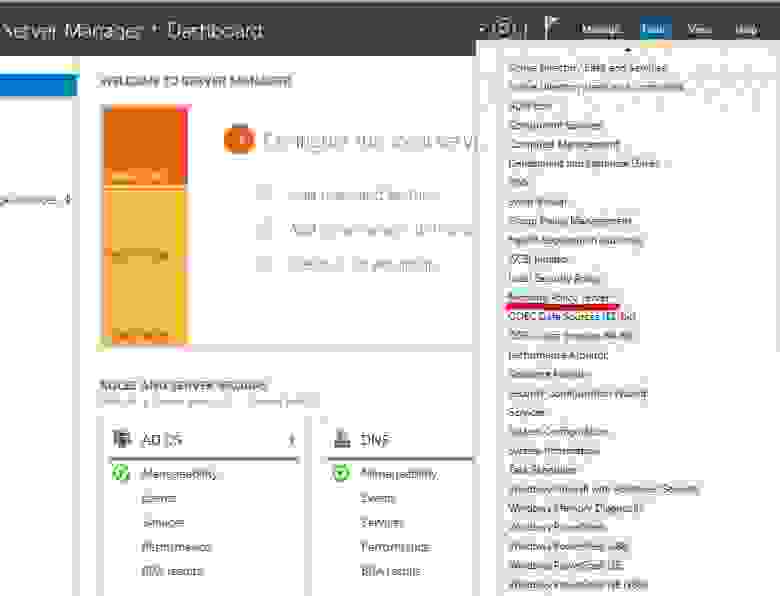

Откройте оснастку для добавления роли NPS.

При выборе служб и компонентов выберите Network Policy Server.

После этого вам станет доступна оснастка NPS.

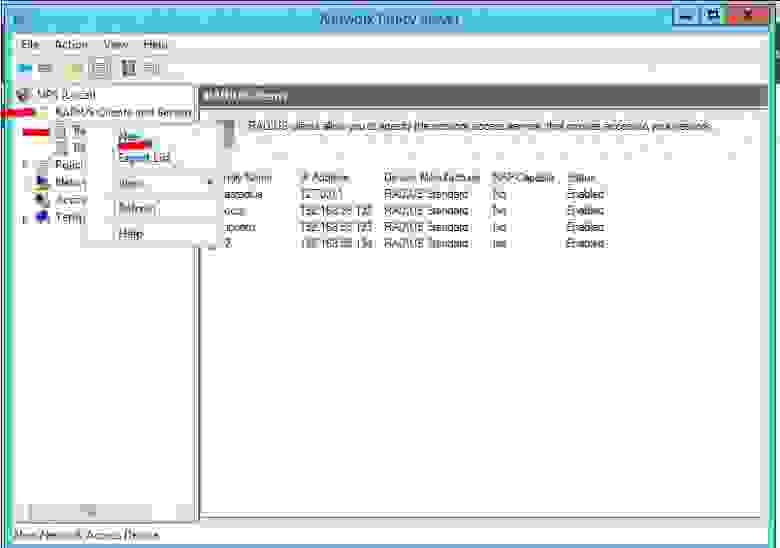

Настройка на стороне RADIUS сервера

На стороне сервера необходимо выполнить следующие шаги:

В меню оснастки выберите пункт NPS – RADIUS Clients and Servers – RADIUS Clients, затем правым кликом вызовите контекстное меню и нажмите New.

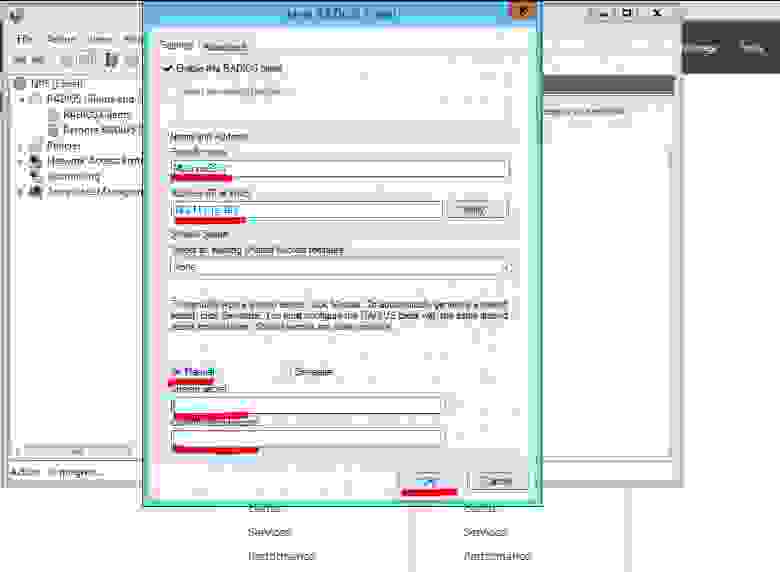

Введите настройки клиента для подключения к RADIUS серверу: имя, отображаемое в оснастке, адрес либо имя клиента, общий секрет для клиента и сервера (необходимо придумать).

Создайте доменного пользователя, имя которого будет использоваться для аутентификации на Linux сервере.

Подготовка JaCarta WebPass

Для инициализации JaCarta WebPass необходимо открыть приложение Web Pass Tool, которое входит в состав программного обеспечения «Единый Клиент JaCarta». Загрузить ПО можно по ссылке https://www.aladdin-rd.ru/support/downloads/jacarta/.

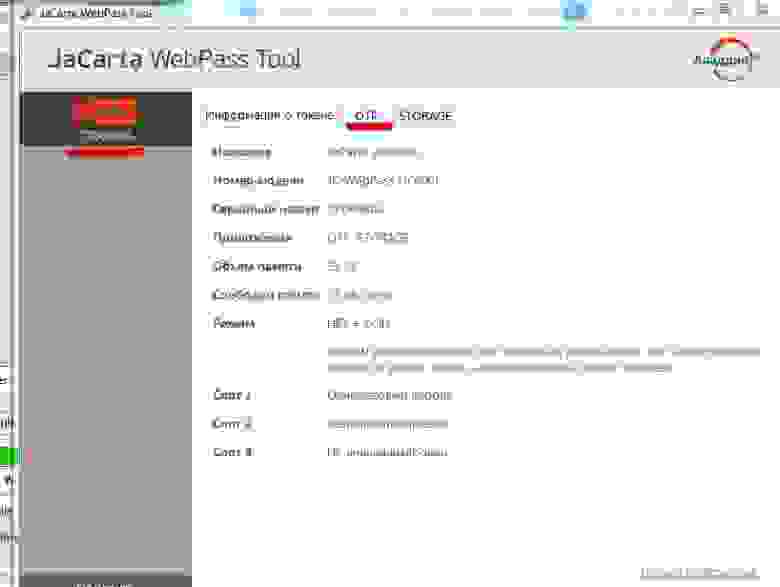

Откройте приложение JaCarta WebPass Tool, выберите вкладку ОТР.

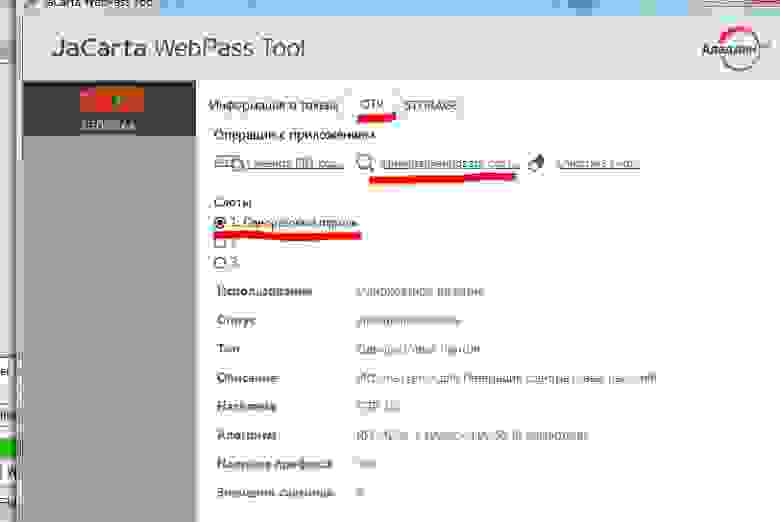

Выберите слот для инициализации, затем нажмите в меню пункт Инициализация.

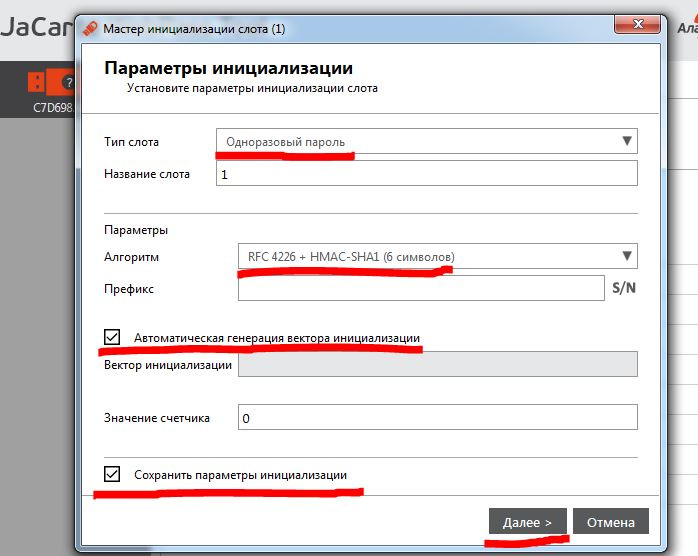

В настройках укажите Одноразовый пароль, первый механизм из выпадающего списка, отметьте Сохранение параметров инициализации и нажмите Далее.

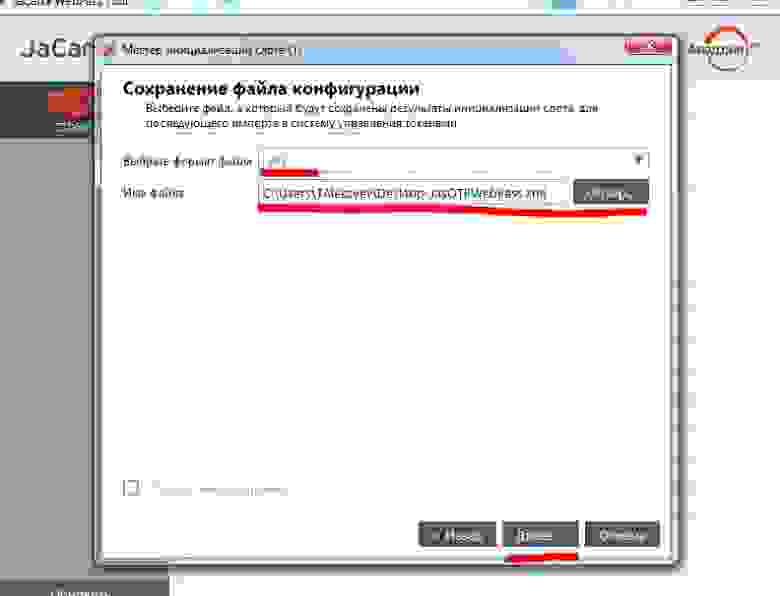

Выберите формат файла JAS, а также путь до папки, куда будет сохранён файл инициализации. Этот файл потребуется для подключения ключа к JAS.

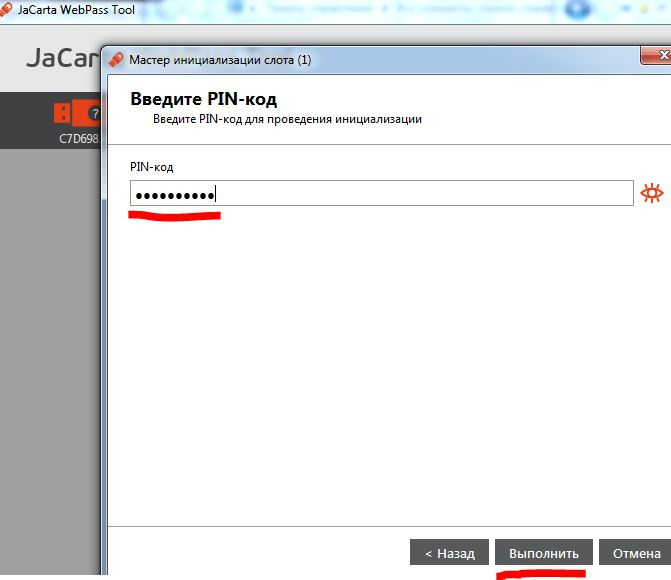

Введите PIN-код для ключа и нажмите Далее.

Настройка на стороне JAS

На стороне JAS необходимо выполнить перечисленные ниже шаги.

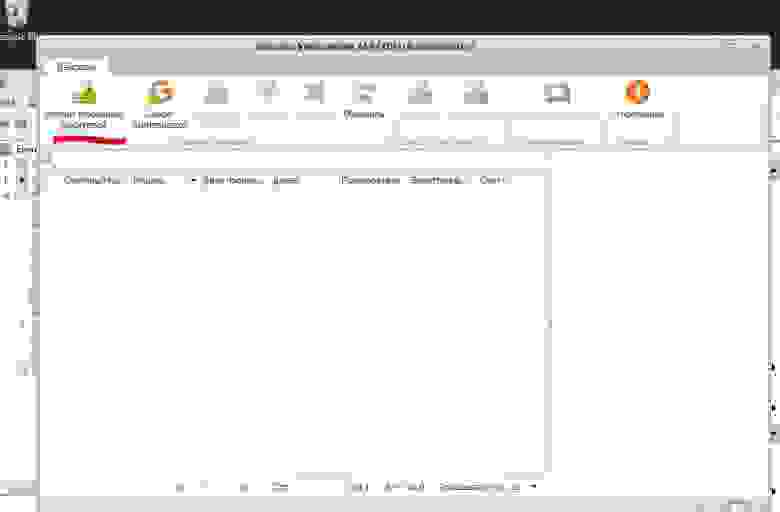

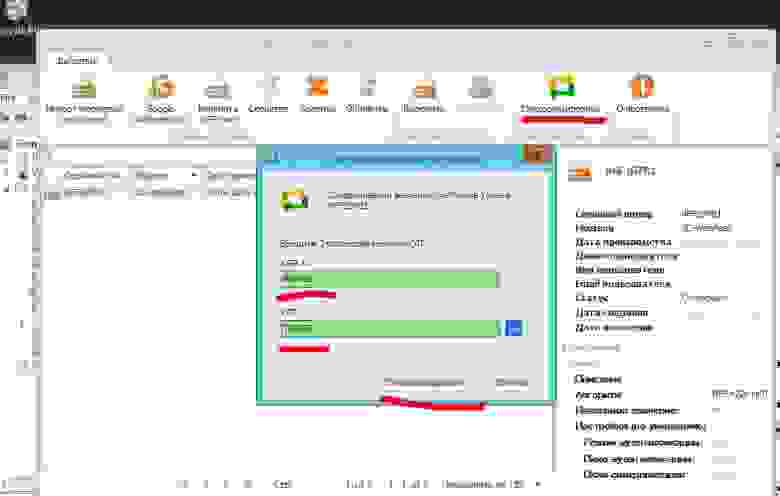

Добавьте устройство OTP в систему, привяжите пользователя к устройству. Для этого откройте оснастку JAS.

В оснастке выберите Импорт ключевых носителей.

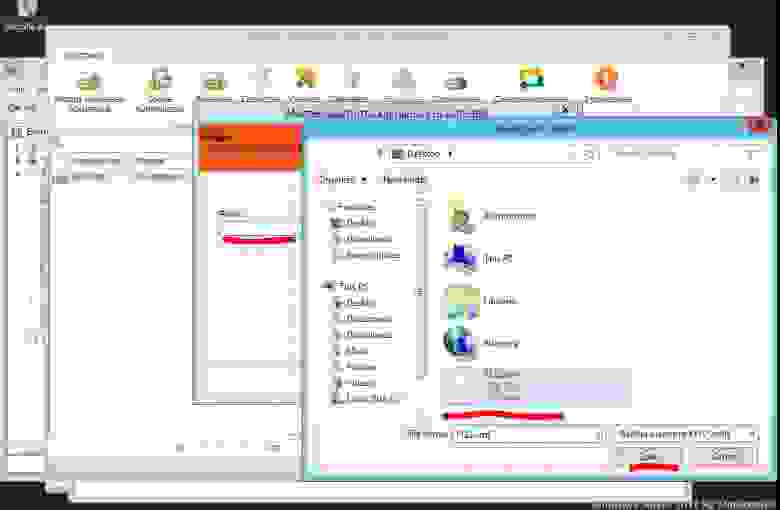

Укажите путь до файла с данными инициализации JaCarta WebPass (файл можно получить при инициализации слота в приложении Web Pass Tool, который входит в состав программного обеспечения «Единый Клиент JaCarta». Загрузить ПО можно по ссылке https://www.aladdin-rd.ru/support/downloads/jacarta/).

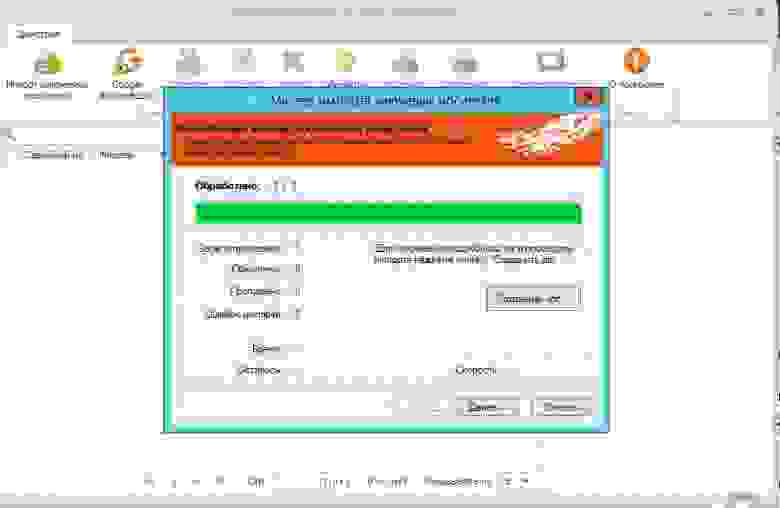

В случае успеха нажмите Далее.

Выберите добавленный ключ, нажмите Свойства в меню. Для привязки к пользователю следует указать имя и адрес электронной почты для доменного пользователя.

Перед активацией следует произвести синхронизацию устройства, для этого нажмите Синхронизация в меню, укажите в окно ОТР 1 и нажмите на кнопку устройства JaCarta WebPass, затем повторите с окном ОТР 2.

Для активации выберите пункт Включить.

Настройка на стороне Linux Server

На стороне Linux сервера все операции необходимо производить от имени root.

Добавьте значения для вашего RADIUS сервера, IP-адрес, либо имя сервера, общий секрет в файл /etc/pam_radius_auth.conf.

В файле /etc/pam.d/sshd добавьте строку auth sufficient pam_radius_auth.so над include common-auth, как показано ниже.

Создайте локального пользователя с именем, соответствующим пользователю в AD.

Проверка решения

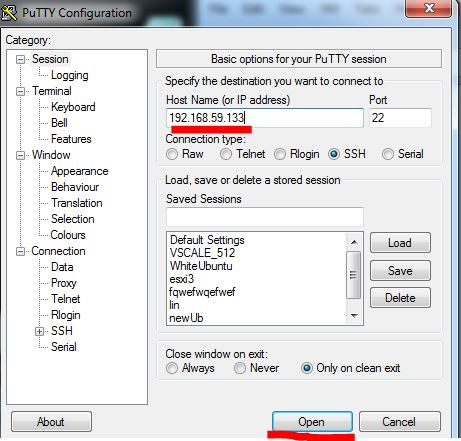

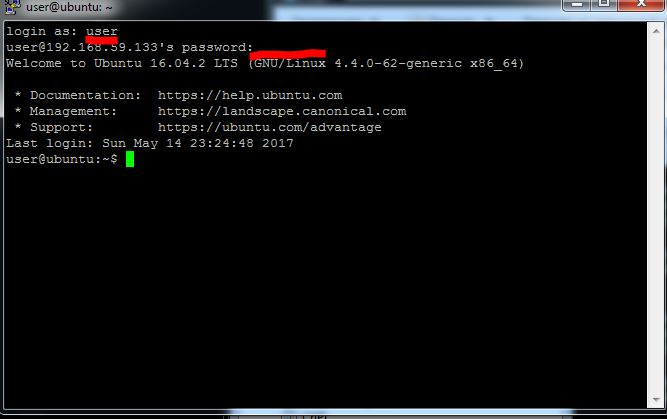

Для проверки воспользуемся операционной системой Microsoft Windows 7 с установленным SSH клиентом PUTTY.

Откроем Putty и укажем адрес интересующей нас машины на Linux.

Введите имя пользователя, Ввод, затем нажмите на кнопку устройства JaCarta WebPass, Ввод.

Далее введите команду SSH [Servername2], Ввод, нажмите кнопку на устройстве, Ввод.

Источник

Windows 7 не видит jakarta. Что делать, если не обнаружен аппаратный ключ для егаис? Установка единого клиента JaCarta PKI

После того, как вы получили ЭЦП в УЦ Squaretrade, есть необходимость установить сертификат локально на ваш компьютер. Способ установки зависит от криптопровайдера:

КриптоПро CSP

VipNet CSP

Описание окружения

Алгоритм решения проблем с JaCarta

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.

Возможные причины с определением контейнера

Как решить проблему, что криптопро не видит USB ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

Перед установкой любого программного обеспечения работающего с USB носителями на которых находятся сертификаты и закрытые ключи. Нужно ОБЯЗАТЕЛЬНО отключить токен, если воткнут локально, то отключаем его, если по сети, разрываем сессию

Установка единого клиента JaCarta PKI

Принимаем лицензионное соглашение и нажимаем «Далее»

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

Если выберете «Выборочную установку», то обязательно установите галки:

Через пару секунд, Единый клиент Jacarta, успешно установлен.

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

На текущий момент самая последняя версия КриптоПро CSP 4.0.9944. Запускаем установщик, оставляем галку «Установить корневые сертификаты» и нажимаем «Установить (Рекомендуется)»

Инсталляция КриптоПРО будет выполнена в фоновом режиме, после которой вы увидите предложение, о перезагрузке браузера, но я вам советую полностью перезагрузиться.

Открыв утилиту «Единый клиент Jacarta PKI», подключенного токена обнаружено не было, значит, что-то с драйверами.

Откройте диспетчер устройств Windows, найдите пункт «Считыватели устройств смарт-карт (Smart card readers)» щелкните по Microsoft Usbccid (WUDF) и выберите пункт «Свойства». Перейдите на вкладку «Драйвера» и нажмите удалить (Uninstall)

Согласитесь с удалением драйвера Microsoft Usbccid (WUDF).

Вас уведомят, что для вступления изменений в силу, необходима перезагрузка системы, обязательно соглашаемся.

После перезагрузки системы, вы можете увидеть установку устройства и драйверов ARDS Jacarta.

Откройте диспетчер устройств, вы должны увидеть, что теперь ваше устройство определено, как JaCarta Usbccid Smartcar и если зайти в его свойства, то вы увидите, что смарт карта jacarta, теперь использует драйвер версии 6.1.7601 от ALADDIN R.D.ZAO, так и должно быть.

Если открыть единый клиент Jacarta, то вы увидите свою электронную подпись, это означает, что смарт карта нормально определилась.

Открываем CryptoPRO, и видим, что криптопро не видит сертификат в контейнере, хотя все драйвера определились как нужно. Есть еще одна фишка.

После этих манипуляций у меня КриптоПРО увидел сертификат и смарт карта jacarta стала рабочей, можно подписывать документы.

Еще можете в устройствах и принтерах, увидеть ваше устройство JaCarta,

Когда вы установили все драйвера для токенов Jacarta, вы можете увидеть при подключении по RDP и открытии утилиты «Единый клиент Jacarta PKI» вот такое сообщение с ошибкой:

Как исправить ошибку «Не возможно подключиться к службе управления смарт-картами».

Вот такой вот был траблшутинг по настройке токена Jacarta, КриптоПРО на терминальном сервере, для подписи документов в ВТБ24 ДБО. Если есть замечания или поправки, то пишите их в комментариях.

ИНСТРУКЦИЯ ПО НАСТРОЙКЕ КРИПТО ПРО 3.0 ДЛЯ РАБОТЫ С JaCarta

ВАЖНО: JaCarta нельзя подключать к компьютеру до окончания установки всех программ.

Скачайте eToken PKI Client 5.1 SP1 .

Запустите файл PKIClient _ x 32_5.1_ SP 1. msi (для 32-битной редакции операционной системы) или PKIClient _ x 64_5.1_ SP 1. msi (для 64-битной редакции). На экране появится окно программы-мастера с приглашением для установки.

3. В следующем окне выберите из списка русский язык интерфейса.

5.Ознакомьтесь с текстом лицензионного соглашения (на английском языке) и, если вы согласны с его условиями, выберите I accept the license agreement (Я принимаю лицензионное соглашение).

8.По завершению на экране появится сообщение об успешном окончании установки

10. После этого будет необходима перезагрузка компьютера. На этом установка eToken PKI Client завершена.

Для установки JC Client Pro необходимо запустить файл JC-PROClient-1.0.2.30_x32-0.msi (для 32-битных операционных систем) или JC-PROClient-1.0.2.30_x64-0.msi (для 64-битных операционных систем). Откроется программа установки JC-Client PRO.

Выберите папку для установки программы. По умолчанию используется папка C:Program FilesAladdinJC-ClientPRO.

Нажмите «Установить» для начала установки.

Дождитесь, пока программа установки JC-Client PRO завершит установку программы.

Нажмите «Готово» по окончании установки для выхода из программы. Перезагрузите компьютер.

Установите драйвер CCID . После установки перезагрузите компьютер.

Настройка считывателей в Крипто Про 3.0.

Скачайте и распакуйте Модули поддержки считывателей .

Нажмите кнопку Пуск, выберите Настройка, затем Панель управления. Найдите в перечне программу КриптоПро CSP и запустите ее.

На вкладке Оборудование нажмите кнопку Настроить считыватели :

Запустится мастер установки считывателя:

Для запуска мастера установки библиотеки поддержки считывателей, нажмите кнопку Установить с диска…

По завершению процесса установки нажмите кнопку Готово:

После установки, выберите из списка доступных считывателей AKS ifdh 0 и нажмите кнопку Далее :

Повторите шаги пунктов № 3, 8, 9 и 10 данного раздела еще раз, при этом выберите считыватель AKS ifdh 1 и ARDS JaCarta 0.

После установки считывателей перезагрузите компьютер.

В диалоге «Управление считывателями» Вы можете увидеть список установленных считывателей и нажать ОК :

Настройка ключевых носителей

На вкладке Оборудование нажмите кнопку Настроить носители :

В появившемся диалоге, нажмите кнопку Добавить…:

Запустится мастер установки ключевого носителя. Для продолжения работы нажмите Далее :

В следующем окне нажмите кнопку Установить с диска…:

Запустится мастер установки библиотеки поддержки ключевых носителей:

Выберите тип носителя Смарт-карты eToken R 2, PRO 16, PRO 32 и нажмите кнопку Далее :

Для завершения процесса установки нажмите кнопку Готово:

Выберите тип носителя:

Чтобы закончить установку ключевого носителя, нажмите кнопку Готово.

В диалоге «Управление ключевыми носителями » Вы можете уточнить список установленных носителей:

Перезагрузите компьютер. Подключите ключевой носитель JaCarta.

для работы в ППО СЭД ФК необходимо воспользоваться инструкцией по настройке дополнительного АРМ СЭД.

Установка Дополнительных компонентов для работы в информационной системе межведомственного обмена в части формирования запросов в Росреестр. Если на компьютере, с которого будут формироваться запросы в Росреестр, не была произведена установка

Руководство по настройке рабочего места

Инструкция по работе с эд-2 Системные требования и комплект поставки 2 Рекомендуемые требования к аппаратному обеспечению сервера 2 Рекомендуемые требования к программному обеспечению сервера 2

JaCarta представляет собой группу носителей и программ, предназначенных для распознавания и возможностей использования электронной подписи. Также это место, где находятся криптографические ключи. Является продуктом компании «Аладдин Р.Д.»

О компании-разработчике

Компания «Аладдин Р.Д.» основана 20 лет назад. Ее деятельность направлена на разработку и реализацию USB-токенов и смарт-карт (средств инициализации), ЭП для различных сервисов и систем. Еще одно профильное направление деятельности компании – обеспечение сохранности хранения информации любой значимости, в том числе и конфиденциальной.

Большинство продуктов и решений, предложенных «Аладдин Р.Д.» за все время существования, заслуживали внимания. Кроме того, становились передовым решением, получаемым не только признание со стороны пользователей, но и различные награды.

Программы

Основными программами являются JaCarta SecurLogon и SAM. SecurLogon создает сложные случайные пароли, которые необходимы для обеспечения безопасности информации. Программа предназначена для тех пользователей JaCarta, кто работает с Windows. Чтобы зайти в систему, нужно подключить носитель и ввести свой PIN-код. Программа также имеет опцию регулярной смены пароля.

SAM или Safe Net Authentication Manager – особый программный продукт, предназначенный для корпоративных пользователей. Главным преимуществом SAM можно назвать возможность управления жизненным циклом ключей и смарт-карт. Это ускоряет и упрощает внедрение и использование ключей. Кроме того, позволяет решить проблемы с инвентаризацией.

Как установить «Единый клиент JaCarta»

Чтобы носитель Jacarta мог функционировать, следует скачать «Единый клиент JaCarta». Он представляет собой универсальный программный комплекс, работающий со всеми моделями токенов eToken, JaCarta. Им удобно работать обычным пользователям ПК, не имеющим специальных навыков. Обеспечивает полноценную работу модулей «КриптоПроCSP», позволяет нормально функционировать устройствам с разной криптографией.

Доступ к программе можно получить на официальном сайте компании https://www.aladdin-rd.ru. Затем нужно установить ее на рабочий компьютер. Важно знать, что в это время носитель должен быть отключен от ПК, должны быть закрыты все программы и приложения.

Чтобы скачать архив с программным продуктом с сайта разработчика, нужно нажать «Скачать» (или «Download»). А клиенты могут найти программу на портале системы. Когда архив окажется на ПК, его нужно распаковать. После открытия необходимо выбрать требуемую версию, которая будет установлена, – 32-разрядную или 64-разрядную.

Появление окошка с сообщением «Аппаратная архитектура Вашего компьютера не соответствует типу продукта» означает, что выбор версии был ошибочным. Нужно нажать на кнопочки «ОК», «Готово», и выбрать другую версию.

Установка данного продукта является аналогичной большинству других, поэтому действия нужно выполнять по инструкции во всплывающих окошках.

Потребуется принять условия лицензионного соглашения, поставив отметку в соответствующем кружке. Затем нажать «Установить». Как только операция будет выполнена, следует нажать «Готово» и перезапустить компьютер.

Чтобы найти JaCarta, нужно нажать кнопку «Пуск» и в списке установленных программных продуктов выбрать и запустить соответствующий.

Причины проблем с ключом

Одна из рекомендаций пользователям ЕГАИС – использовать только один токен на одном компьютере. Если их, например, два – могут наблюдаться неполадки в их работе, так как они могут мешать полноценному функционирования друг друга.

Чтобы можно было определить, работает ключ или нет, разработчики оснастили его лампочкой, которая светится при подключении.

Если выявлены неполадки в работе оборудования, нужно обратиться к мастеру, который устранит неисправность.

Если проблемы с программным обеспечением решить не удалось, рекомендуется воспользоваться службой поддержки: https://www.aladdin-rd.ru/support/. На этой странице можно оставить сообщение с описанием своей проблемы, а также найти много информации о проблемах, с которыми часто сталкиваются иные пользователи.

Оборудование и программное обеспечение продуманы настолько тщательно, что простому пользователю не составит большого труда разобраться в настройках и наладить работу самостоятельно. Если же есть сомнения в собственных силах – стоит обратиться за помощью к профессионалу.

0 Оценка пользователей ( Суммарный рейтинг)

Для корректной работы в системе ЕГАИС нужно получить доступ к личному кабинету организации на официальном сайте. Уже на этом этапе многие пользователи сталкиваются с серьезными проблемами. Одна из них заключается в том, что сайт ЕГАИС не видит ключ.

Самые вероятные причины

Поводов для возникновения этой проблемы может быть несколько. Чаще всего токен не может быть найден из-за технических проблем с компьютером, отсутствия драйверов или необходимых надстроек. Как решить каждую из этих проблем?

Вставлен неверный носитель

Многие предприниматели путают ключ jacarta с электронной подписью для подачи деклараций в ФСРАР, и пытаются зайти в личный кабинет именно с использованием последней. Проверить, тот ли носитель вы вставили, можно несколькими способами.

Если вы еще не приобрели егаис, где взять jacarta с электронной подписью? Обратитесь в удостоверяющий центр вашего региона, который уполномочен продавать КЭП такого типа.

Не установлен драйвер для аппаратного ключа егаис

Возможно, вы пытаетесь использовать для егаис ключ, драйвер которого еще не установлен. При первом подключении jacarta происходит автоматическая установка основных программ. Это стандартная процедура для любой новой флеш-карты, которая занимает от 1 до 5 минут.

После окончания установки в правом нижнем углу появляется уведомление об успешном завершении.

Не установлен «Единый клиент Jacarta»

Программа выпущена разработчиком токенов и является обязательной к установке. Скачать ее и другие драйвера для защищенных носителей можно на сайте производителя токенов «Алладин — РД».

Не работает USB-порт

Есть два варианта решения:

Для проверки подключите к USB любую другую рабочую флеш-карту. Если она также будет не обнаружена, то проблема именно в USB. Обратитесь к техническому специалисту вашей организации или к мастеру по ремонту.

Когда носитель Jacarta правильно вставлен в компьютер, на его корпусе загорается индикатор. В зависимости от модели он может быть зеленым или оранжевым. Если индикатор не горит, то ключ не может быть найден егаис, так как он не подключен.

Отключена надстройка Рутокен ЭЦП 2.0

При попытке входа внизу экрана браузера может появиться сообщение о надстройке Rutoken web authentication library. Это программное обеспечение предоставляется ФСРАР, является безопасным и необходимо для корректной работы с сайтом. Для запуска нажмите «разрешить» во всплывающем окне, а затем повторите проверку еще раз.

Как правильно использовать аппаратный ключ ЕГАИС?

Источник

Описание проблемы.

Для работы с ЕГАИС используется носитель JaCarta PKI/ГОСТ/SE. Часто один из разделов блокируется (раздел PKI). В этом случае дальнейшая работа с ЕГАИС невозможна.

Причина блокировки

– частое обращение универсального транспортного модуля к носителю JaCarta. При десяти неудачных попытках авторизации, носитель блокирует раздел и исключает дальнейшую работу.

Решить проблему можно двумя способами:

- Обратиться в удостоверяющий центр, который выдал носитель.

- Самостоятельно разблокировать носитель JaCarta по инструкции.

Инструкция на примере Microsoft Windows 10.

Пошаговая инструкция как разблокировать PKI раздел

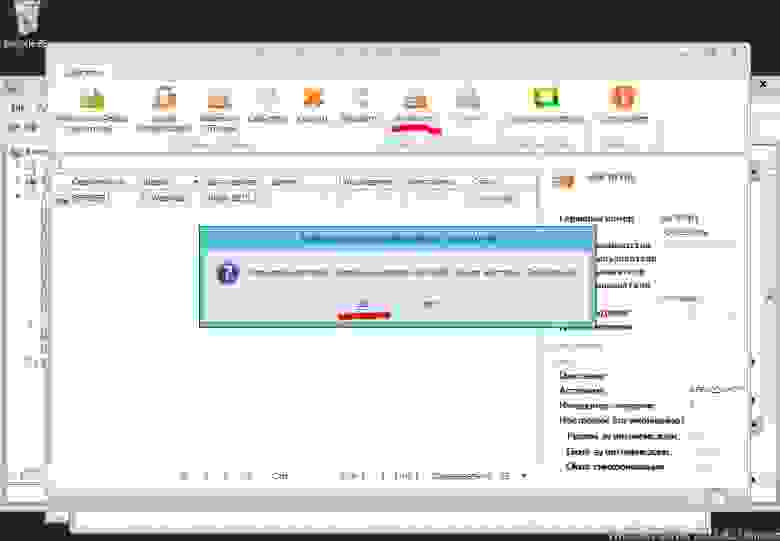

Шаг 1. Переключение в режим администрирования

В меню «Пуск» найдите приложение «Единый клиент JaCarta» и откройте его.

Рис. 1. Единый клиент JaCarta

Откроется рабочая область программы.

Рис. 2. Переключение в режим администрирования

Откроется рабочая область программы. Если раздел PKI заблокирован, вкладка PKI будет красной.

Рис. 3. Информация о токене

Шаг 2. Проверка блокировки PKI раздела

Чтобы понять, что раздел PKI действительно заблокирован, нажмите во вкладке «Информация о токене» на ссылку «Полная информация…».

Откроется «Подробная информация о токене». В новом окне найдите раздел «Информация о приложении PKI». Если статус в строке «PIN-код» — «Заблокирован», то закройте окно и перейдите к следующему пункту инструкции.

Рис. 4. Подробная информация о токене

Шаг 3. Разблокировка PKI раздела

Перейдите на вкладку «PKI». В панели «Операции с приложением» выберите пункт «Разблокировать PIN-код пользователя…».

Откроется окно «Разблокировка PIN-кода пользователя», в котором укажите:

- Текущий PIN-код администратора – по умолчанию 00000000;

- Новый PIN-код пользователя – по умолчанию 11111111;

- Подтверждение кода (имеется ввиду PIN-кода пользователя).

Рис. 2. Переключение в режим администрирования

Откроется рабочая область программы. Если раздел PKI заблокирован, вкладка PKI будет красной.

Рис. 3. Информация о токене

Шаг 2. Проверка блокировки PKI раздела

Чтобы понять, что раздел PKI действительно заблокирован, нажмите во вкладке «Информация о токене» на ссылку «Полная информация…».

Откроется «Подробная информация о токене». В новом окне найдите раздел «Информация о приложении PKI». Если статус в строке «PIN-код» — «Заблокирован», то закройте окно и перейдите к следующему пункту инструкции.

Рис. 4. Подробная информация о токене

Шаг 3. Разблокировка PKI раздела

Перейдите на вкладку «PKI». В панели «Операции с приложением» выберите пункт «Разблокировать PIN-код пользователя…».

Откроется окно «Разблокировка PIN-кода пользователя», в котором укажите:

- Текущий PIN-код администратора – по умолчанию 00000000;

- Новый PIN-код пользователя – по умолчанию 11111111;

- Подтверждение кода (имеется ввиду PIN-кода пользователя).

Рис. 6. Разблокировка PIN-кода пользователя

После указания PIN-кодов, нажмите «Выполнить».

Если все введено корректно, появится уведомление. Нажмите «ОК» для завершения.

Рис. 7. Уведомление об успешной разблокировке

Перейдите на вкладку «Информация о токене» и нажмите на ссылку «Полная информация» для проверки текущего статуса приложения PKI. Статус должен быть «Установлен».

Рис. 8. Проверка статуса

Если статус изменился, разблокировка завершена.

Приветствую, читатель!

По общению с некоторыми активно интересующимися читателями, я решил повторить свой «поисковой» эксперимент, который я делал, когда писал первые обзорные материалы на темы токенов. На этот раз я решил собрать в кучу неудачные опыты использования токенов, собрать ошибки Jacarta. Пишу сразу с конкретикой, так как думаю сделать разные подборки для каждой из марки. Начнем с лидера рынка, компания Аладдин Р.Д. и их продукт Jacarta, токен, который используется именно для ЕГАИС.

Чего не будет в этом посте:

1. я не буду давать решения для ошибок Jacarta, потому что каждая ситуация индивидуальна.

2.Может быть и так, что Джакарта-токен не причина ошибки. Это может быть УТМ и т.д. Поэтому каждый случай надо разбирать в отдельность

3.Умножение ошибок, дабы очернить продукт. Моя задача дать предельно стороннюю сводку того, с чем чаще всего стакиваются пользователи Jacarta токена в ЕГАИСе.

Подборка и систематизация отзывов о Джакарте

В прошлый раз мое исследование было ограниченно официальным форумом ЕГАИС (http://egais2016.ru/), сейчас я расширил спектр изучения форумов, чтобы сделать материал более обширным.

Итак, Джакарта-токен для ЕГАИС будет анализироваться по отзывам со следующих источников:

Естественно, боле всего результатов обнаружилось на форуме ЕГАС

Итого, по запросу вышло у нас 630 сообщений

Нашлось 3 толстых ветки

Например, вот случай, когда полетело подряд 8 JaCarta-токенов

из-за, цитирую:

«Ошибка 0х00000006 в разделе PKI при попытке форматирования. Либо джакарта просто не определяется как устройство. Обновляли клиент до версии 2,9. Пробовали через jacarta format. Ни один способ ни разу не помог»

Проблема, когда не система просто не видит Jacarta, действительно серьезная и самая, пожалуй, распространенная. Другой вопрос в том, что причин появления этой ошибки могут быть различные нарушения.

Еще одна обнаруженная ошибка, когда опять-таки Джакарта не определяется, устройства не видят Jacarta. Забавно отметить, что Аладдин дает ответные письма по негодованиям пользователей, но по другой проблеме =)))) Но дают же! Это важно.

Частенько ошибки при обнаружении и инсталляции, но там могут быть и проблемы дистрибутивов УТМ, что тоже очень часто происходит. Я внимательно читаю все ветки и поэтому будьте уверены, не буду указывать тут не существующих ошибок для Jacarta. Хотя тут вопрос весьма сложный, так как когда система не видит Jacarta, это может быть обоюдная пролема.

В одной из уже указанных веток есть вот такой интересный коммент

А что теперь делать пользователям Jacarta токена, когда связи между Жемальто и Аладдином расторгнуты?

На форуме egaisa.net

Нашлось 5 веток обсуждений

В основном типовые ошибки при инициализации работы, а также когда уже все настройки сделаны, непостоянная работа Джакарты. Также часты ошибки после обновлений, когда система не находит или не видит Jacarta

Если почитать форумы более внимательно, то выйдет, что на начальном этапе всем впаривали Jacarta токен для ЕГАИСА, не вникая в подробности и вообще не просвещая клиентов, что не только Джакарта может быть… Но об этом мы уже не раз говорили, а вы можете убедиться.

Давайте вернемся к ЕГАИС форуму.

Всего у нас ответов по поисковику 630 за все время работы. Естественно проблемы более чем годичной давности рассматривать нет смысла.

Например, из самых частых ошибок

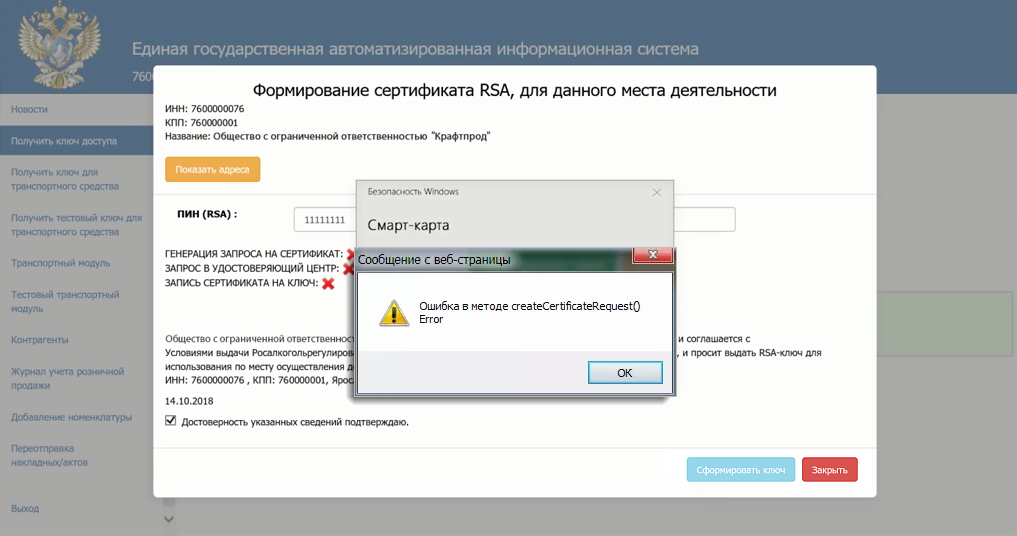

- Ошибки при попытке формирования сертификата RSA

- Ошибки синхронизации с УТМ

- Ошибка при обновлении

- Ошибка 610

- Ошибка обнаружения Jacarta

Почему у Джакарта плохие отзывы?

Подытожим, что Джакарта токен много кем используется, однако стабильность работы хромает. Я также нашел такое мнение, что это м.б. зависеть от «партии поставки», наверное это очень странно, так как ПО-шки для всех одни и те же должны быть. Возможно это результат того, что в итоге Джакарта собирается из множества разноразрозненных деталей, что приводит к нестабильной работе и умиранию всего организма в целом.

В следующей серии поговорим о Рутокене, смарт-картах и других продуктах СКЗИ.

Спасибо, что остаетесь на связи.

Все функции из реализации стандарта PKCS#11 возвращают различные коды ошибок. Все возвращаемые коды ошибок делятся на две большие группы:

Все функции из реализации стандарта PKCS#11 возвращают специальные коды ошибок (определяются производителем).

Все функции из реализации расширения стандарта PKCS#11 возвращают специальные коды ошибок (определяются производителем).

Стандартные коды ошибок

В силу особенностей реализации библиотек rtPKCS11 и rtPKCS11ECP некоторые стандартные функции могут вернуть стандартный код ошибки PKCS#11, не входящий в список допустимых для данной функции. Подобная ситуация является исключением. Стандартные коды ошибок, возвращаемые каждой функцией в исключительных ситуациях, перечислены в описании для каждой функции отдельно.

В таблице 2.29 приведен список кодов ошибок стандарта PKCS#11 и их описаний, поддерживаемых устройствами Рутокен. Подробную информацию по каждому коду ошибки можно найти в стандарте (английский язык) или приложении (русский язык).

Таблица

2.29

. Коды ошибок стандарта

|

Код ошибки |

Описание |

|

CKR_ARGUMENTS_BAD |

Недопустимый аргумент |

|

CKR_ATTRIBUTE_READ_ONLY |

Невозможно установить или изменить значение атрибута приложением |

|

CKR_ATTRIBUTE_SENSITIVE |

Атрибут недоступен для чтения |

|

CKR_ATTRIBUTE_TYPE_INVALID |

Некорректный тип атрибута |

|

CKR_ATTRIBUTE_VALUE_INVALID |

Некорректное значение атрибута |

|

CKR_BUFFER_TOO_SMALL |

Размер заданного буфера является недостаточным для вывода результатов выполнения функции |

|

Библиотека не поддерживает блокировку для защиты потоков; возвращается только при вызове функции C_Initialize |

|

|

CKR_CRYPTOKI_ALREADY_INITIALIZED |

Библиотека уже инициализирована (предыдущий вызов функции C_Initialize |

|

CKR_CRYPTOKI_NOT_INITIALIZED |

Выполнение функции невозможно, так как библиотека не инициализирована; возвращается только при вызове любой функции, за исключением C_Initialize |

|

CKR_DATA_INVALID |

Некорректные входные данные для выполнения криптографической операции |

|

CKR_DATA_LEN_RANGE |

Входные данные имеют некорректный размер для выполнения криптографической операции |

|

CKR_DEVICE_ERROR |

Ошибка при обращении к токену или слоту |

|

CKR_DEVICE_MEMORY |

Недостаточно памяти токена для выполнения запрошенной функции |

|

CKR_DEVICE_REMOVED |

Токен был удален из слота во время выполнения функции |

|

CKR_DOMAIN_PARAMS_INVALID |

Функции переданы некорректные или не поддерживаемые параметры домена |

|

CKR_ENCRYPTED_DATA_INVALID |

Для операции расшифрования переданы некорректно зашифрованные данные |

|

CKR_ENCRYPTED_DATA_LEN_RANGE |

Для операции расшифрования переданы зашифрованные данные некорректного размера |

|

CKR_FUNCTION_CANCELED |

Выполнение функции было прервано |

|

CKR_FUNCTION_FAILED |

При выполнении функции возник сбой |

|

CKR_FUNCTION_NOT_SUPPORTED |

Запрашиваемая функция не поддерживается библиотекой |

|

CKR_FUNCTION_REJECTED |

Запрос на подпись был отклонен пользователем |

|

CKR_GENERAL_ERROR |

Критическая ошибка, связанная с аппаратным обеспечением |

|

Недостаточно памяти для выполнения функции на рабочей станции, где установлена библиотека |

|

|

CKR_KEY_FUNCTION_NOT_PERMITTED |

Атрибуты ключа не позволяют выполнить операцию |

|

CKR_KEY_HANDLE_INVALID |

Функции передан некорректный идентификатор (хэндл) ключа |

|

CKR_KEY_NOT_WRAPPABLE |

Невозможно зашифровать ключ |

|

CKR_KEY_SIZE_RANGE |

Недопустимый размер ключа |

|

CKR_KEY_TYPE_INCONSISTENT |

Тип ключа не соответствует данному механизму |

|

CKR_KEY_UNEXTRACTABLE |

Невозможно зашифровать ключ, так как атрибут CKA_UNEXTRACTABLE установлен в значение CK_TRUE |

|

CKR_MECHANISM_INVALID |

Указан неправильный механизм для выполнения криптографической операции |

|

CKR_MECHANISM_PARAM_INVALID |

Указаны неправильные параметры механизма для выполнения криптографической операции |

|

CKR_NEED_TO_CREATE_THREADS |

Программа не поддерживает внутренних методов операционной системы для создания новых потоков |

|

CKR_OBJECT_HANDLE_INVALID |

Функции передан некорректный идентификатор (хэндл) объекта |

|

CKR_OPERATION_ACTIVE |

Выполнение операции невозможно, поскольку такая операция уже выполняется |

|

CKR_OPERATION_NOT_INITIALIZED |

Невозможно выполнить операцию в этой сессии |

|

Срок действия PIN-кода истек |

|

|

CKR_PIN_INCORRECT |

Функции передан PIN-код, который не соответствует тому, который сохранен на токене |

|

Значение PIN-кода содержит недопустимые символы |

|

|

CKR_PIN_LEN_RANGE |

Недопустимая длина PIN-кода |

|

CKR_RANDOM_NO_RNG |

Данный токен не поддерживает генерацию случайных чисел |

|

CKR_SESSION_CLOSED |

Сессия была закрыта во время выполнения функции |

|

CKR_SESSION_COUNT |

Достигнуто предельное количество открытых сессий для данного токена |

|

CKR_SESSION_EXISTS |

Сессия с токеном уже открыта и поэтому токен не может быть инициализирован |

|

CKR_SESSION_HANDLE_INVALID |

Функции передан некорректный идентификатор (хэндл) сеанса |

|

CKR_SESSION_PARALLEL_NOT_SUPPORTED |

Данный токен не поддерживает параллельные сессии |

|

CKR_SESSION_READ_ONLY |

Невозможно выполнить действие, поскольку это сессия R/O |

|

CKR_SESSION_READ_WRITE_SO_EXISTS |

Уже открыта сессия R/W, поэтому открыть сессию R/O невозможно |

|

CKR_SIGNATURE_INVALID |

Неверное значение ЭЦП |

|

CKR_SIGNATURE_LEN_RANGE |

Значение ЭЦП неверно по длине |

|

CKR_SLOT_ID_INVALID |

Слота с данным ID не существует |

|

CKR_TEMPLATE_INCOMPLETE |

Для создания объекта недостаточно атрибутов |

|

CKR_TEMPLATE_INCONSISTENT |

Заданные атрибуты противоречат друг другу |

|

CKR_TOKEN_NOT_PRESENT |

Токен отсутствует в слоте во время вызова функции |

|

CKR_UNWRAPPING_KEY_HANDLE_INVALID |

Функции передан некорректный идентификатор (хэндл) ключа дешифрования |

|

CKR_UNWRAPPING_KEY_SIZE_RANGE |

Недопустимый размер ключа дешифрования |

|

CKR_UNWRAPPING_KEY_TYPE_INCONSISTENT |

Тип ключа дешифрования не соответствует данному механизму |

|

CKR_USER_ALREADY_LOGGED_IN |

|

|

CKR_USER_ANOTHER_ALREADY_LOGGED_IN |

|

|

CKR_USER_NOT_LOGGED_IN |

|

|

CKR_USER_PIN_NOT_INITIALIZED |

Не инициализирован PIN-код пользователя |

|

CKR_USER_TOO_MANY_TYPES |

|

|

CKR_USER_TYPE_INVALID |

Задан некорректный тип пользователя |

|

CKR_WRAPPED_KEY_INVALID |

Задан некорректный зашифрованный ключ |

|

CKR_WRAPPED_KEY_LEN_RANGE |

Задана некорректная длина зашифрованного ключа |

|

CKR_WRAPPING_KEY_HANDLE_INVALID |

Функции передан некорректный идентификатор (хэндл) ключа шифрования |

|

CKR_WRAPPING_KEY_SIZE_RANGE |

Недопустимый размер ключа шифрования |

|

CKR_WRAPPING_KEY_TYPE_INCONSISTENT |

Тип ключа шифрования не соответствует данному механизму |

Специальные коды ошибок

В таблице 2.30 приведен список всех расширенных кодов ошибок стандарта PKCS #11 вместе с их описанием. Расширенные коды ошибок могут возвращать как стандартные функции, так и функции расширения.

Таблица 2.30

. Коды ошибок стандарта

PKCS #11, поддерживаемые устройствами Рутокен

|

Код ошибки |

Описание |

|

CKR_CORRUPTED_MAPFILE |

Данная ошибка возвращается при повреждении MAP-файла (при считывании MAP-файла было обнаружено, что тег заголовка MAP-файла (2 байта) является недопустимым) |

|

CKR_RTPKCS11_DATA_CORRUPTED |

Данная ошибка возвращается, если было обнаружено нарушение целостности данных на токене (при считывании файла, содержащего объект PKCS#11, было обнаружено, что тег заголовка объекта (2 байта) является недопустимым) |

|

CKR_WRONG_VERSION_FIELD |

Данная ошибка возвращается, если файл, содержащий объект PKCS#11, имеет некорректную версию (при считывании любого файла (MAP-файла или файла, содержащего объект PKCS#11) было обнаружено, что версия заголовка (4 байта) является недопустимой) |

|

CKR_WRONG_ |

Данная ошибка возвращается, если расшифрованное сообщение имеет некорректную форму |

|

CKR_RTPKCS11_RSF_DATA_CORRUPTED |

Данная ошибка возвращается, если попытка использовать RSF-файл завершилась неудачей |

Добрый день!. Последние два дня у меня была интересная задача по поиску решения на вот такую ситуацию, есть физический или виртуальный сервер, на нем установлена наверняка многим известная КриптоПРО. На сервер подключен , который используется для подписи документов для ВТБ24 ДБО

. Локально на Windows 10 все работает, а вот на серверной платформе Windows Server 2016 и 2012 R2, Криптопро не видит ключ JaCarta

. Давайте разбираться в чем проблема и как ее поправить.

Описание окружения

Есть виртуальная машина на Vmware ESXi 6.5, в качестве операционной системы установлена Windows Server 2012 R2 . На сервере стоит КриптоПРО 4.0.9944, последней версии на текущий момент. С сетевого USB хаба, по технологии USB over ip , подключен ключ JaCarta. Ключ в системе видится

, а вот в КриптоПРО нет.

Алгоритм решения проблем с JaCarta

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.

Возможные причины с определением контейнера

- Во первых, это проблема с драйверами, например, в Windows Server 2012 R2, JaCarta в идеале должна определяться в списке смарт карт как JaCarta Usbccid Smartcard, а не Microsoft Usbccid (WUDF)

- Во вторых если устройство видится как Microsoft Usbccid (WUDF), то версия драйверов может быть устаревшей, и из-за чего ваши утилиты будут не определять защищенный USB носитель.

- Устарелая версия CryptoPRO

Как решить проблему, что криптопро не видит USB ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

Перед установкой любого программного обеспечения работающего с USB носителями на которых находятся сертификаты и закрытые ключи. Нужно ОБЯЗАТЕЛЬНО

отключить токен, если воткнут локально, то отключаем его, если по сети, разрываем сессию

- Первым делом обновляем вашу операционную систему , всеми доступными обновлениями, так как Microsoft исправляет много ошибок и багов, в том числе и драйверами.

- Вторым пунктом является, в случае с физическим сервером, установить все свежие драйвера на материнскую плату и все периферийное оборудование.

- Далее устанавливаете Единый Клиент JaCarta.

- Устанавливаете свежую версию КриптоПРО

Установка единого клиента JaCarta PKI

Единый Клиент JaCarta

— это специальная утилита от компании «Аладдин», для правильной работы с токенами JaCarta. Загрузить последнюю версию, данного программного продукта, вы можете с официального сайта, или у меня с облака, если вдруг, не получиться с сайта производителя.

Далее полученный архив вы распаковываете и запускаете установочный файл, под свою архитектуру Windows , у меня это 64-х битная. Приступаем к установке Jacarta драйвера. Единый клиент Jacarta, ставится очень просто (НАПОМИНАЮ ваш токен в момент инсталляции, должен быть отключен). На первом окне мастера установки, просто нажимаем далее.

Принимаем лицензионное соглашение и нажимаем «Далее»

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

Если выберете «Выборочную установку», то обязательно установите галки:

- Драйверы JaCarta

- Модули поддержки

- Модуль поддержки для КриптоПРО

Через пару секунд, Единый клиент Jacarta, успешно установлен.

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

https://www.cryptopro.ru/downloads

На текущий момент самая последняя версия КриптоПро CSP 4.0.9944. Запускаем установщик, оставляем галку «Установить корневые сертификаты» и нажимаем «Установить (Рекомендуется)»

Инсталляция КриптоПРО будет выполнена в фоновом режиме, после которой вы увидите предложение, о перезагрузке браузера, но я вам советую полностью перезагрузиться.

После перезагрузки подключайте ваш USB токен JaCarta. У меня подключение идет по сети, с устройства DIGI, через . В клиенте Anywhere View, мой USB носитель Jacarta, успешно определен, но как Microsoft Usbccid (WUDF), а в идеале должен определиться как JaCarta Usbccid Smartcard, но нужно в любом случае проверить, так как все может работать и так.

Открыв утилиту «Единый клиент Jacarta PKI», подключенного токена обнаружено не было, значит, что-то с драйверами.

Microsoft Usbccid (WUDF) — это стандартный драйвер Microsoft, который по умолчанию устанавливается на различные токены, и бывает, что все работает, но не всегда. Операционная система Windows по умолчанию, ставит их в виду своей архитектуры и настройки, мне вот лично в данный момент такое не нужно. Что делаем, нам нужно удалить драйвера Microsoft Usbccid (WUDF) и установить драйвера для носителя Jacarta.

Откройте диспетчер устройств Windows, найдите пункт «Считыватели устройств смарт-карт (Smart card readers)» щелкните по Microsoft Usbccid (WUDF) и выберите пункт «Свойства». Перейдите на вкладку «Драйвера» и нажмите удалить (Uninstall)

Согласитесь с удалением драйвера Microsoft Usbccid (WUDF).

Вас уведомят, что для вступления изменений в силу, необходима перезагрузка системы, обязательно соглашаемся.

После перезагрузки системы, вы можете увидеть установку устройства и драйверов ARDS Jacarta.

Откройте диспетчер устройств, вы должны увидеть, что теперь ваше устройство определено, как JaCarta Usbccid Smartcar и если зайти в его свойства, то вы увидите, что смарт карта jacarta, теперь использует драйвер версии 6.1.7601 от ALADDIN R.D.ZAO, так и должно быть.

Если открыть единый клиент Jacarta, то вы увидите свою электронную подпись, это означает, что смарт карта нормально определилась.

Открываем CryptoPRO, и видим, что криптопро не видит сертификат в контейнере, хотя все драйвера определились как нужно. Есть еще одна фишка.

- В RDP сессии вы не увидите свой токен, только локально, уж такая работа токена, либо я не нашел как это поправить. Вы можете попробовать выполнить рекомендации по устранению ошибки «Не возможно подключиться к службе управления смарт-картами».

- Нужно снять одну галку в CryptoPRO

ОБЯЗАТЕЛЬНО снимите галку «Не использовать устаревшие cipher suite-ы» и перезагрузитесь

.

Рис. 7. Уведомление об успешной разблокировке

Перейдите на вкладку «Информация о токене» и нажмите на ссылку «Полная информация» для проверки текущего статуса приложения PKI. Статус должен быть «Установлен».

Рис. 8. Проверка статуса

Если статус изменился, разблокировка завершена.

Приветствую, читатель!

По общению с некоторыми активно интересующимися читателями, я решил повторить свой «поисковой» эксперимент, который я делал, когда писал первые обзорные материалы на темы токенов. На этот раз я решил собрать в кучу неудачные опыты использования токенов, собрать ошибки Jacarta. Пишу сразу с конкретикой, так как думаю сделать разные подборки для каждой из марки. Начнем с лидера рынка, компания Аладдин Р.Д. и их продукт Jacarta, токен, который используется именно для ЕГАИС.

Чего не будет в этом посте:

1. я не буду давать решения для ошибок Jacarta, потому что каждая ситуация индивидуальна.

2.Может быть и так, что Джакарта-токен не причина ошибки. Это может быть УТМ и т.д. Поэтому каждый случай надо разбирать в отдельность

3.Умножение ошибок, дабы очернить продукт. Моя задача дать предельно стороннюю сводку того, с чем чаще всего стакиваются пользователи Jacarta токена в ЕГАИСе.

Подборка и систематизация отзывов о Джакарте

В прошлый раз мое исследование было ограниченно официальным форумом ЕГАИС (http://egais2016.ru/), сейчас я расширил спектр изучения форумов, чтобы сделать материал более обширным.

Итак, Джакарта-токен для ЕГАИС будет анализироваться по отзывам со следующих источников:

Естественно, боле всего результатов обнаружилось на форуме ЕГАС

Итого, по запросу вышло у нас 630 сообщений

Нашлось 3 толстых ветки

Например, вот случай, когда полетело подряд 8 JaCarta-токенов

из-за, цитирую:

«Ошибка 0х00000006 в разделе PKI при попытке форматирования. Либо джакарта просто не определяется как устройство. Обновляли клиент до версии 2,9. Пробовали через jacarta format. Ни один способ ни разу не помог»

Проблема, когда не система просто не видит Jacarta, действительно серьезная и самая, пожалуй, распространенная. Другой вопрос в том, что причин появления этой ошибки могут быть различные нарушения.

Еще одна обнаруженная ошибка, когда опять-таки Джакарта не определяется, устройства не видят Jacarta. Забавно отметить, что Аладдин дает ответные письма по негодованиям пользователей, но по другой проблеме =)))) Но дают же! Это важно.

Частенько ошибки при обнаружении и инсталляции, но там могут быть и проблемы дистрибутивов УТМ, что тоже очень часто происходит. Я внимательно читаю все ветки и поэтому будьте уверены, не буду указывать тут не существующих ошибок для Jacarta. Хотя тут вопрос весьма сложный, так как когда система не видит Jacarta, это может быть обоюдная пролема.

В одной из уже указанных веток есть вот такой интересный коммент

А что теперь делать пользователям Jacarta токена, когда связи между Жемальто и Аладдином расторгнуты?

На форуме egaisa.net

Нашлось 5 веток обсуждений

В основном типовые ошибки при инициализации работы, а также когда уже все настройки сделаны, непостоянная работа Джакарты. Также часты ошибки после обновлений, когда система не находит или не видит Jacarta

Если почитать форумы более внимательно, то выйдет, что на начальном этапе всем впаривали Jacarta токен для ЕГАИСА, не вникая в подробности и вообще не просвещая клиентов, что не только Джакарта может быть… Но об этом мы уже не раз говорили, а вы можете убедиться.

Давайте вернемся к ЕГАИС форуму.

Всего у нас ответов по поисковику 630 за все время работы. Естественно проблемы более чем годичной давности рассматривать нет смысла.

Например, из самых частых ошибок

- Ошибки при попытке формирования сертификата RSA

- Ошибки синхронизации с УТМ

- Ошибка при обновлении

- Ошибка 610

- Ошибка обнаружения Jacarta

Почему у Джакарта плохие отзывы?

Подытожим, что Джакарта токен много кем используется, однако стабильность работы хромает. Я также нашел такое мнение, что это м.б. зависеть от «партии поставки», наверное это очень странно, так как ПО-шки для всех одни и те же должны быть. Возможно это результат того, что в итоге Джакарта собирается из множества разноразрозненных деталей, что приводит к нестабильной работе и умиранию всего организма в целом.

В следующей серии поговорим о Рутокене, смарт-картах и других продуктах СКЗИ.

Спасибо, что остаетесь на связи.

Все функции из реализации стандарта PKCS#11 возвращают различные коды ошибок. Все возвращаемые коды ошибок делятся на две большие группы:

Все функции из реализации стандарта PKCS#11 возвращают специальные коды ошибок (определяются производителем).

Все функции из реализации расширения стандарта PKCS#11 возвращают специальные коды ошибок (определяются производителем).

Стандартные коды ошибок

В силу особенностей реализации библиотек rtPKCS11 и rtPKCS11ECP некоторые стандартные функции могут вернуть стандартный код ошибки PKCS#11, не входящий в список допустимых для данной функции. Подобная ситуация является исключением. Стандартные коды ошибок, возвращаемые каждой функцией в исключительных ситуациях, перечислены в описании для каждой функции отдельно.

В таблице 2.29 приведен список кодов ошибок стандарта PKCS#11 и их описаний, поддерживаемых устройствами Рутокен. Подробную информацию по каждому коду ошибки можно найти в стандарте (английский язык) или приложении (русский язык).

Таблица

2.29

. Коды ошибок стандарта

|

Код ошибки |

Описание |

|

CKR_ARGUMENTS_BAD |

Недопустимый аргумент |

|

CKR_ATTRIBUTE_READ_ONLY |

Невозможно установить или изменить значение атрибута приложением |

|

CKR_ATTRIBUTE_SENSITIVE |

Атрибут недоступен для чтения |

|

CKR_ATTRIBUTE_TYPE_INVALID |