- Remove From My Forums

-

Question

-

Добрый день. Помогите устранить ошибки контроллера домена. А то что то ничего сделать не могу. Постоянно сообщает, что пароль Админа не опознан. При смене этого пароля происходит событие 14:

При обработке AS-запроса для конечной службы krbtgt учетная запись Администратор не имела подходящего ключа для создания билета Kerberos (код недостающего ключа — 1). E-типы запросов: 18 17 23 24 -135 3. Доступные

E-типы учетных записей: 23 -133 -128. Смена или повторный ввод пароля Администратор создаст правильный ключ.Так же при открытии оснастки групповых политик, выходит ошибка:

Ошибка обработки при сборе данных с помощью базового КД.

В сети 2 КД. Один на win 2003, второй на win 2012r2. С 2003 делал миграцию на 2012, перед понижением роли 2003 решил избавиться от ошибок.

C:UsersАдминистратор.DOMAIN>dcdiag

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера…

Основной сервер = SERVERDC

* Определен лес AD.

Сбор начальных данных завершен.Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-NameSERVERDC

Запуск проверки: Connectivity

……………………. SERVERDC — пройдена проверка ConnectivityВыполнение основных проверок

Сервер проверки: Default-First-Site-NameSERVERDC

Запуск проверки: Advertising

Внимание: DsGetDcName вернул сведения для \Server.domain.loc при

попытке получения доступа к SERVERDC.

СЕРВЕР НЕ ОТВЕЧАЕТ или НЕ СЧИТАЕТСЯ ПРИЕМЛЕМЫМ.

……………………. SERVERDC — не пройдена проверка Advertising

Запуск проверки: FrsEvent

За последние 24 часа после предоставления SYSVOL в общий доступ

зафиксированы предупреждения или сообщения об ошибках. Сбои при

репликации SYSVOL могут стать причиной проблем групповой политики.

……………………. SERVERDC — пройдена проверка FrsEvent

Запуск проверки: DFSREvent

……………………. SERVERDC — пройдена проверка DFSREvent

Запуск проверки: SysVolCheck

……………………. SERVERDC — пройдена проверка SysVolCheck

Запуск проверки: KccEvent

……………………. SERVERDC — пройдена проверка KccEvent

Запуск проверки: KnowsOfRoleHolders

……………………. SERVERDC — пройдена проверка

KnowsOfRoleHolders

Запуск проверки: MachineAccount

……………………. SERVERDC — пройдена проверка MachineAccount

Запуск проверки: NCSecDesc

……………………. SERVERDC — пройдена проверка NCSecDesc

Запуск проверки: NetLogons

Не удается подключиться к общему ресурсу NETLOGON.

(\SERVERDCnetlogon)

[SERVERDC] Сбой операции net use или LsaPolicy с ошибкой 67,

Не найдено сетевое имя..

……………………. SERVERDC — не пройдена проверка NetLogons

Запуск проверки: ObjectsReplicated

……………………. SERVERDC — пройдена проверка

ObjectsReplicated

Запуск проверки: Replications

……………………. SERVERDC — пройдена проверка Replications

Запуск проверки: RidManager

……………………. SERVERDC — пройдена проверка RidManager

Запуск проверки: Services

……………………. SERVERDC — пройдена проверка Services

Запуск проверки: SystemLog

Возникла ошибка. Код события (EventID): 0xC000000E

Время создания: 05/24/2016 10:35:11

Строка события:При обработке AS-запроса для конечной службы krbtgt учетная запись А

дминистратор не имела подходящего ключа для создания билета Kerberos (код недост

ающего ключа — 1). E-типы запросов: 18 17 23 24 -135 3. Доступные E-типы уч

етных записей: 23 -133 -128. Смена или повторный ввод пароля Администратор соз

даст правильный ключ.

……………………. SERVERDC — не пройдена проверка SystemLog

Запуск проверки: VerifyReferences

……………………. SERVERDC — пройдена проверка

VerifyReferencesВыполнение проверок разделов на: DomainDnsZones

Запуск проверки: CheckSDRefDom

……………………. DomainDnsZones — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. DomainDnsZones — пройдена проверка

CrossRefValidationВыполнение проверок разделов на: ForestDnsZones

Запуск проверки: CheckSDRefDom

……………………. ForestDnsZones — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. ForestDnsZones — пройдена проверка

CrossRefValidationВыполнение проверок разделов на: Schema

Запуск проверки: CheckSDRefDom

……………………. Schema — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Schema — пройдена проверка

CrossRefValidationВыполнение проверок разделов на: Configuration

Запуск проверки: CheckSDRefDom

……………………. Configuration — пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. Configuration — пройдена проверка

CrossRefValidationВыполнение проверок разделов на: domain

Запуск проверки: CheckSDRefDom

……………………. domain — пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

……………………. domain — пройдена проверка

CrossRefValidationВыполнение проверок предприятия на: domain.loc

Запуск проверки: LocatorCheck

Внимание! Сбой при вызове функции DcGetDcName(TIME_SERVER), ошибка

1355

Не удается найти сервер времени.

Сервер, которому принадлежит роль PDC, отключен.

Внимание! Сбой при вызове функции

DcGetDcName(GOOD_TIME_SERVER_PREFERRED), ошибка 1355

Не удается найти сервер точного времени.

……………………. domain.loc — не пройдена проверка

LocatorCheck

Запуск проверки: Intersite

……………………. domain.loc — пройдена проверка Intersite

Answers

-

Подозреваю, что у вас нет папки, которая должна делаться общей под именем NETLOGON. По умолчанию это C:WINDOWSSYSVOLdomainscripts (она же — C:WINDOWSSYSVOLsysvolимя.доменаscripts).

Как я понимаю, вы произвели полномочное (authoritative) восстановление для пустой папки SYSVOL на новом контроллере домена. Проверьте, не исчезли ли папки Policies и Scripts на старом КД, если исчезли — поищите их в скрытой

паке NTFRS_Preexisting_что-то-там и восстановите, иначе (или если найденные скопированные папки не среплицировались) — скопируйте вручную на новый КД и разбирайтесь дальше, почему не идёт репликация SYSVOL.

Слава России!

-

Edited by

Wednesday, June 1, 2016 3:42 PM

-

Marked as answer by

tekirinkaari

Thursday, June 2, 2016 4:29 PM

-

Edited by

-

Проверьте наличие ссылок (link) с именем домена в папке C:WINDOWSSYSVOLsysvol. Если их нет — создайте. И вообще, проверьте структуру папки SYSVOL и подпапок, см.

MS KB 315457, шаг 3.

Слава России!

-

Marked as answer by

tekirinkaari

Thursday, June 2, 2016 4:30 PM

-

Marked as answer by

-

Ошибки в системном журнале событий с кодом 1111 (0x457), которые видит тест, почти наверняка можно игнорировать: скоре всего это вот это:

http://www.eventid.net/display-eventid-1111-source-TermServDevices-eventno-660-phase-1.htm — не удаётся установить драйвер для принтера, находящегося на клиентском компьютере откуда вы подключались, отображаемого через RDP. Если не

хотите игнорировать — найдите и установите драйвер или в свойствах подключения RDP отключите подклбчения принтера. В любом случае, на работу AD это никак не влияет.

Слава России!

-

Marked as answer by

tekirinkaari

Thursday, June 2, 2016 4:30 PM

-

Marked as answer by

Active Directory это надежный, но в то же время крайне сложный и критичный сервис, от работоспособности которого зависит работа всей вашей сети. Системный администратор должен постоянно мониторить корректность работы Active Directory. В этой статье мы рассмотрим основные методики, позволяющие вам быстро проверить и диагностировать состояние вашего домена Active Directory, контроллеров домена и репликации.

Содержание:

- Проверка состояния контроллеров домена с помощью Dcdiag

- Проверка ошибок репликации между контроллерами домена Active Directory

Проверка состояния контроллеров домена с помощью Dcdiag

Базовая встроенная утилита для проверки состояния контролеров домена – dcdiag.

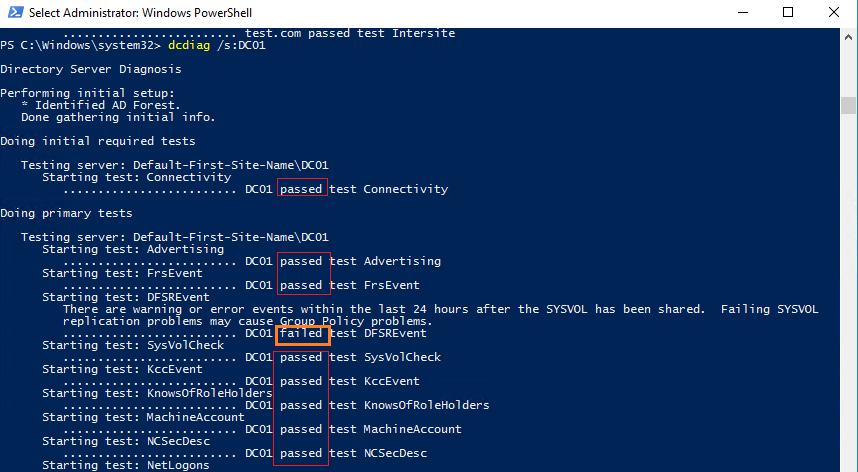

Чтобы быстро проверить состояние конкретного контроллера домена AD воспользуйтесь командой:

dcdiag /s:DC01

Данная команда выполняет различные тесты указанного контроллера домена и возвращает статус по каждому тесту (Passed| Failed).

Типовые тесты:

- Connectivity – проверяет регистрацию DC в DNS, выполняет тестовые LDAP и RPC подключения;

- Advertising – проверяет роли и сервисы, опубликованные на DC;

FRSEvent – проверяет наличие ошибок в службе репликации файлов (ошибки репликации SYSVOL); - FSMOCheck – проверяет, что DC может подключиться к KDC, PDC, серверу глобального каталога;

- MachineAccount — проверяет корректность регистрации учетной записи DC в AD, корректность доверительных отношения с доменом;

- NetLogons – проверка наличие прав на выполнение репликации;

- Replications – проверка статуса репликации между контроллерами домена и наличие ошибок;

- KnowsOfRoleHolders – проверяет доступность контроллеров домена с ролями FSMO;

- Services – проверяет, запущены ли на контроллере домена необходимые службы;

- Systemlog – проверяет наличие ошибок в журналах DC;

- И т.д.

Полное описание всех доступных тестов есть здесь.

Помимо стандартных тестов, которые выполняются по-умолчанию, можно выполнить дополнительные проверки контроллера домена:

- Topology – проверяет, что KCC сгенерировал полную топологию для всех DC;

- CheckSecurityError

- CutoffServers – находит DC, который не получает репликацию из-за того, что партнёр недоступен;

- DNS – доступны 6 проверок службы DNS (/DnsBasic, /DnsForwarders, /DnsDelegation, /DnsDymanicUpdate, /DnsRecordRegistration, /DnsResolveExtName)

- OutboundSecureChannels

- VerifyReplicas – проверяет корректность репликации разделов приложения

- VerifyEnterpriseReferences

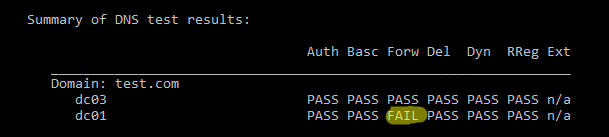

Например, чтобы проверить корректность работы DNS на всех контроллерах домена, используйте команду:

dcdiag.exe /s:DC01 /test:dns /e /v

В результате должна появится сводная таблица по проверкам разрешения имен службой DNS на всех контроллерах (если все ОК, везде должно быть Pass). Если где-то будет указано Fail, нужно выполнить проверку этого теста на указанном DC:

dcdiag.exe /s:DC01 /test:dns /DnsForwarders /v

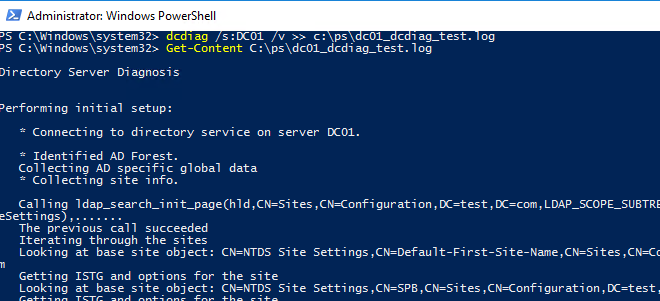

Чтобы получить расширенную информацию по результатам тестов контроллера домена и сохранить ее в текстовый файл, используйте команду:

dcdiag /s:DC01 /v >> c:psdc01_dcdiag_test.log

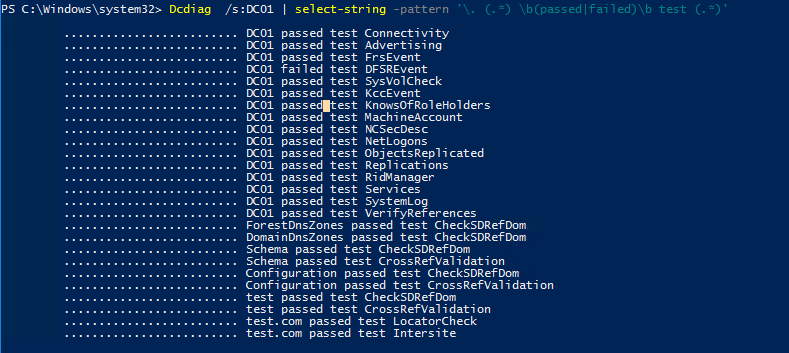

Следующая команда PowerShell позволяет вывести только информацию о выполненных тестах:

Dcdiag /s:DC01 | select-string -pattern '. (.*) b(passed|failed)b test (.*)'

Чтобы получить состояние всех контроллеров домена, используйте:

dcdiag.exe /s:winitpro.ru /a

Если нужно вывести только найденные ошибки, используйте параметр /q:

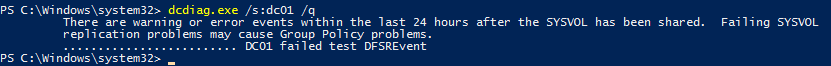

dcdiag.exe /s:dc01 /q

В моем примере утилита обнаружила ошибки репликации:

There are warning or error events within the last 24 hours after the SYSVOL has been shared. Failing SYSVOL replication problems may cause Group Policy problems. ......................... DC01 failed test DFSREvent

Чтобы утилита dcdiag попробовала автоматически исправить ошибки в Service Principal Names для данной учетной записи DC, используйте параметр /fix:

dcdiag.exe /s:dc01 /fix

Проверка ошибок репликации между контроллерами домена Active Directory

Для проверки репликации в домене используется встроенная утилита repadmin.

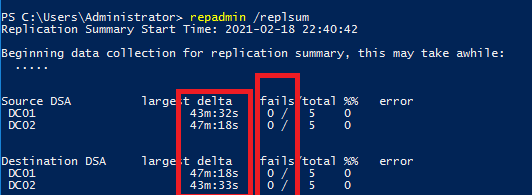

Базовая команда проверки репликации:

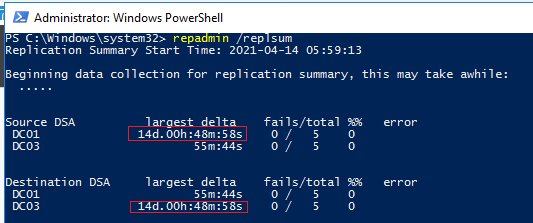

repadmin /replsum

Утилита вернула текущий статус репликации между всеми DC. В идеальном случае значение largest delta не должно превышать 1 час (зависит от топологии и настроек частоты межсайтовых репликаций), а количество ошибок = 0. В моем примере видно, что одна из последних репликаций заняла 14 дней, но сейчас все OK.

Чтобы выполнить проверку для всех DC в домене:

repadmin /replsum *

Проверку межсайтовой репликции можно выполнить так:

repadmin /showism

Для просмотра топологии репликации и найденных ошибках, выполните:

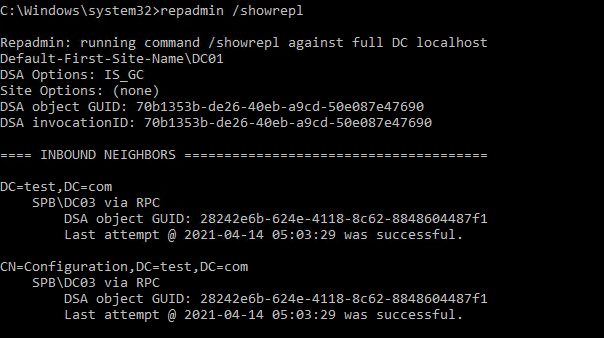

repadmin /showrepl

Данная команда проверит DC и вернет время последней успешной репликации для каждого раздела каталога (last attempt xxxx was successful).

Для вывода расширенной информации, используйте:

repadmin /showrepl *

Для запуска репликации паролей с обычного контроллера домена на контроллер домена на чтение (RODC) используется ключ /rodcpwdrepl.

Опция /replicate позволяет запустить немедленную репликацию указанного раздела каталога на определенный DC.

Для запуска синхронизации указанного DC со всеми партнерами по репликации, используйте команду

replmon /syncall <nameDC>

Для просмотра очереди репликации:

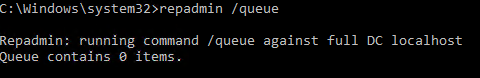

repadmin /queue

В идеальном случае очередь должна быть пуста:

Проверьте время создания последней резервной копии текущего контроллера домена:

Repadmin /showbackup *

Вы также можете проверить состояние репликации с помощью PowerShell. Например, следующая команда выведет все обнаруженные ошибки репликации в таблицу Out-GridView:

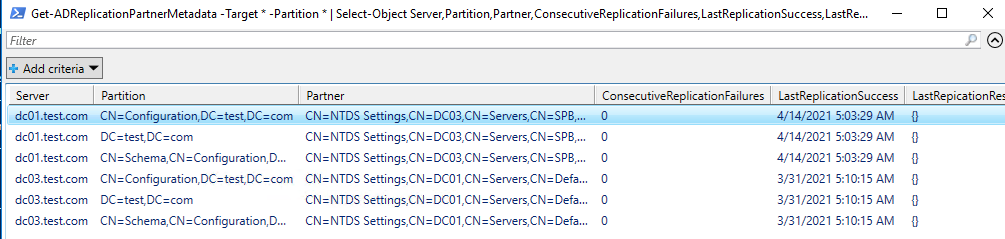

Get-ADReplicationPartnerMetadata -Target * -Partition * | Select-Object Server,Partition,Partner,ConsecutiveReplicationFailures,LastReplicationSuccess,LastRepicationResult | Out-GridView

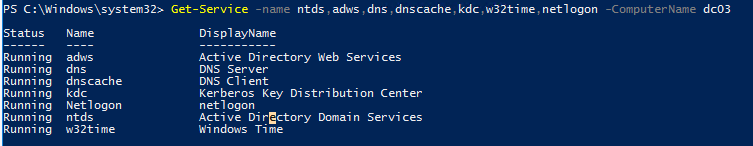

Можете дополнительно с помощью Get-Service проверить состояние типовых служб на контроллере домена:

- Active Directory Domain Services (ntds)

- Active Directory Web Services (adws) – именно к этой службе подключаются все командлеты из модуля AD PowerShell

- DNS (dnscache и dns)

- Kerberos Key Distribution Center (kdc)

- Windows Time Service (w32time)

- NetLogon (netlogon)

Get-Service -name ntds,adws,dns,dnscache,kdc,w32time,netlogon -ComputerName dc03

Итак, в этой статье мы рассмотрели базовые команды и скрипты, которые можно использовать для диагностики состояния вашего домена Active Directory. Вы можете использовать их во всех поддерживаемых версия Windows Server, в том числе на контроллерах домена в режиме Server Core.

| title | description | ms.date | author | ms.author | manager | audience | ms.topic | ms.prod | localization_priority | ms.reviewer | ms.custom | ms.technology |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Domain controller is not functioning correctly |

Provides common resolutions to issues where you cannot open Active Directory snap-ins or connect to a domain controller from another computer. Additionally, discusses resolutions to errors in the DCDIAG tool. |

9/24/2021 |

Deland-Han |

delhan |

dcscontentpm |

itpro |

troubleshooting |

windows-server |

medium |

kaushika, clandis |

sap:domain-controller-scalability-or-performance-including-ldap, csstroubleshoot |

windows-server-active-directory |

This article provides common resolutions to the issue where domain controller is not functioning correctly.

Applies to: Windows Server 2012 R2

Original KB number: 837513

Symptoms

When you run the Dcdiag tool on a Microsoft Windows 2000-Server based domain controller or on a Windows Server 2003-based domain controller, you may receive the following error message:

DC Diagnosis

Performing initial setup:

[DC1] LDAP bind failed with error 31

When you run the REPADMIN /SHOWREPS utility locally on a domain controller, you may receive one of the following error messages:

[D:ntprivatedssrcutilrepadminrepinfo.c, 389] LDAP error 82 (Local Error).

Last attempt @ yyyy-mm-dd hh:mm.ss failed, result 1753: There are no more endpoints available from the endpoint mapper.

Last attempt @ yyyy-mm-dd hh:mm.ss failed, result 5: Access is denied.

If you use Active Directory Sites and Services to trigger replication, you may receive a message that indicates that access is denied.

When you try to use network resources from the console of an affected domain controller, including Universal Naming Convention (UNC) resources or mapped network drives, you may receive the following error message:

No logon servers available (c000005e = «STATUS_NO_LOGON_SERVERS»)

If you start any Active Directory administrative tools from the console of an affected domain controller, including Active Directory Sites and Services and Active Directory Users and Computers, you may receive one of the following error messages:

Naming information cannot be located because: No authority could be contacted for authentication. Contact your system administrator to verify that your domain is properly configured and is currently online.

Naming information cannot be located because: Target account name is incorrect. Contact your system administrator to verify that your domain is properly configured and is currently online.

Microsoft Outlook clients that are connected to Microsoft Exchange Server computers that are using affected domain controllers for authentication may be prompted for logon credentials, even though there is successful logon authentication from other domain controllers.

The Netdiag tool may display the following error messages:

DC list test . . . . . . . . . . . : Failed

[WARNING] Cannot call DsBind to <servername>.<fqdn> (<ip address>). [ERROR_DOMAIN_CONTROLLER_NOT_FOUND]

Kerberos test. . . . . . . . . . . : Failed

[FATAL] Kerberos does not have a ticket for krbtgt/<fqdn>.[FATAL] Kerberos does not have a ticket for <hostname>.

LDAP test. . . . . . . . . . . . . : Passed

[WARNING] Failed to query SPN registration on DC <hostname><fqdn>

The following event may be logged in the system event log of the affected domain controller:

Event Type: Error

Event Source: Service Control Manager

Event ID: 7023

Description: The Kerberos Key Distribution Center service terminated with the following error: The security account manager (SAM) or local security authority (LSA) server was in the wrong state to perform the security operation.

Resolution

There are several resolutions for these symptoms. The following is a list of methods to try. The list is followed by steps to perform each method. Try each method until the problem is resolved. Microsoft Knowledge Base articles that describe less common fixes for these symptoms are listed later.

- Method 1: Fix Domain Name System (DNS) errors.

- Method 2: Synchronize the time between computers.

- Method 3: Check the Access this computer from the network user rights.

- Method 4: Verify that the domain controller’s userAccountControl attribute is 532480.

- Method 5: Fix the Kerberos realm (confirm that the PolAcDmN registry key and the PolPrDmN registry key match).

- Method 6: Reset the machine account password, and then obtain a new Kerberos ticket.

Method 1: Fix DNS errors

- At a command prompt, run the

netdiag -vcommand. This command creates a Netdiag.log file in the folder where the command was run. - Resolve any DNS errors in the Netdiag.log file before you continue. The Netdiag tool is in the Windows 2000 Server Support Tools on the Windows 2000 Server CD-ROM or as a download.

- Make sure that DNS is configured correctly. One of the most common DNS mistakes is to point the domain controller to an Internet Service Provider (ISP) for DNS instead of pointing DNS to itself or to another DNS server that supports dynamic updates and SRV records. We recommend that you point the domain controller to itself or to another DNS server that supports dynamic updates and SRV records. We recommend that you set up forwarders to the ISP for name resolution on the Internet.

For more information about configuring DNS for Active Directory directory service, click the following article numbers to view the articles in the Microsoft Knowledge Base:

254680 DNS namespace planning

Method 2: Synchronize the time between computers

Verify that the time is correctly synchronized between domain controllers. Additionally, verify that the time is correctly synchronized between client computers and domain controllers.

Method 3: Check the «Access this computer from the network» user rights

Modify the Gpttmpl.inf file to confirm that the appropriate users have the Access this computer from the network user right on the domain controller. To do this, follow these steps:

-

Modify the Gpttmpl.inf file for the Default Domain Controllers Policy. By default, the Default Domain Controllers Policy is where user rights are defined for a domain controller. By default, the Gpttmpl.inf file for the Default Domain Controllers Policy is located in the following folder.

[!NOTE]

Sysvol may be in a different location, but the path for the Gpttmpl.inf file will be the same.For Windows Server 2003 domain controllers:

C:WINDOWSSysvolSysvol<Domainname>Policies{6AC1786C-016F-11D2-945F-00C04fB984F9}MACHINEMicrosoftWindows NTSecEditGptTmpl.inf

For Windows 2000 Server domain controllers:

C:WINNTSysvolSysvol<Domainname>Policies{6AC1786C-016F-11D2-945F-00C04fB984F9}MACHINEMicrosoftWindows NTSecEditGptTmpl.inf

-

To the right of the SeNetworkLogonRight entry, add the security identifiers for Administrators, for Authenticated Users, and for Everyone. See the following examples.

For Windows Server 2003 domain controllers:

SeNetworkLogonRight = *S-1-5-32-554,*S-1-5-9,*S-1-5-32-544,*S-1-1-0

For Windows 2000 Server domain controllers:

SeNetworkLogonRight = *S-1-5-11,*S-1-5-32-544,*S-1-1-0

[!NOTE]

Administrators (S-1-5-32-544), Authenticated Users (S-1-5-11), Everyone (S-1-1-0), and Enterprise Controllers (S-1-5-9) use well-known security identifiers that are the same in every domain. -

Remove any entries to the right of the SeDenyNetworkLogonRight entry (Deny access to this computer from the network) to match the following example.

SeDenyNetworkLogonRight =

[!NOTE]

The example is the same for Windows 2000 Server and for Windows Server 2003.By default, Windows 2000 Server has no entries in the SeDenyNetworkLogonRight entry. By default, Windows Server 2003 has only the Support_random string account in the SeDenyNetworkLogonRight entry. (The Support_random string account is used by Remote Assistance.) Because the Support_random string account uses a different security identifier (SID) in every domain, the account is not easily distinguishable from a typical user account just by looking at the SID. You may want to copy the SID to another text file, and then remove the SID from the SeDenyNetworkLogonRight entry. That way, you can put it back when you are finished troubleshooting the problem.

SeNetworkLogonRight and SeDenyNetworkLogonRight can be defined in any policy. If the previous steps do not resolve the issue, check the Gpttmpl.inf file in other policies in Sysvol to confirm that the user rights are not also being defined there. If a Gpttmpl.inf file contains no reference to SeNetworkLogonRight or to SeDenyNetworkLogonRight, those settings are not defined in the policy and that policy is not causing this issue. If those entries do exist, make sure that they match the settings listed earlier for the Default Domain Controller policy.

Method 4: Verify that the domain controller’s userAccountControl attribute is 532480

- Click Start, click Run, and then type adsiedit.msc.

- Expand Domain NC, expand DC=domain, and then expand OU=Domain Controllers.

- Right-click the affected domain controller, and then click Properties.

- In Windows Server 2003, click to select the Show mandatory attributes check box and the Show optional attributes check box on the Attribute Editor tab. In Windows 2000 Server, click Both in the Select which properties to view box.

- In Windows Server 2003, click userAccountControl in the Attributes box. In Windows 2000 Server, click userAccountControl in the Select a property to view box.

- If the value is not 532480, type 532480 in the Edit Attribute box, click Set, click Apply, and then click OK.

- Quit ADSI Edit.

Method 5: Fix the Kerberos realm (confirm that the PolAcDmN registry key and the PolPrDmN registry key match)

[!NOTE]

This method is valid only for Windows 2000 Server.

[!IMPORTANT]

This section, method, or task contains steps that tell you how to modify the registry. However, serious problems might occur if you modify the registry incorrectly. Therefore, make sure that you follow these steps carefully. For added protection, back up the registry before you modify it. Then, you can restore the registry if a problem occurs. For more information about how to back up and restore the registry, click the following article number to view the article in the Microsoft Knowledge Base:

322756 How to back up and restore the registry in Windows

- Start Registry Editor.

- In the left pane, expand Security.

- On the Security menu, click Permissions to grant the Administrators local group Full Control of the SECURITY hive and its child containers and objects.

- Locate the

HKEY_LOCAL_MACHINESECURITYPolicyPolPrDmNkey. - In the right pane of Registry Editor, click the <No Name>: REG_NONE entry one time.

- On the View menu, click Display Binary Data. In the Format section of the dialog box, click Byte.

- The domain name appears as a string in the right side of the Binary Data dialog box. The domain name is the same as the Kerberos realm.

- Locate the

HKEY_LOCAL_MACHINESECURITYPolicyPolACDmNregistry key. - In the right pane of Registry Editor, double-click the <No Name>: REG_NONE entry.

- In the Binary Editor dialog box, paste the value from PolPrDmN. (The value from PolPrDmN will be the NetBIOS domain name).

- Restart the domain controller.

Method 6: Reset the machine account password, and then obtain a new Kerberos ticket

-

Stop the Kerberos Key Distribution Center service, and then set the startup value to Manual.

-

Use the Netdom tool from the Windows 2000 Server Support Tools or from the Windows Server 2003 Support Tools to reset the domain controller’s machine account password:

netdom resetpwd /server: <another domain controller> /userd:domainadministrator /passwordd: <administrator password>Make sure that the

netdomcommand is returned as completed successfully. If it is not, the command did not work. For the domain Contoso, where the affected domain controller is DC1, and a working domain controller is DC2, you run the followingnetdomcommand from the console of DC1:netdom resetpwd /server:DC2 /userd:contosoadministrator /passwordd: <administrator password> -

Restart the affected domain controller.

-

Start the Kerberos Key Distribution Center service, and then set the startup setting to Automatic.

For more information about this issue, click the following article numbers to view the articles in the Microsoft Knowledge Base:

323542 You cannot start the Active Directory Users and Computers tool because the server is not operational

Active Directory это довольно сложная система, даже если ваш домен состоит из двух контроллеров доменов в одном сайте AD. Администратор домена должен уметь быстро проверить состояние контроллеров домена, наличие проблем репликации и исправить найденые проблемы. В этой статье мы рассмотрим типовые команды, которые можно использовать для проверки состояния домена Active Directory и поиска возможных ошибок.

DCDiag – важная утилита для проверки состояния контроллеров домена. Войдите на любой контроллер домена, запустить командную строку и выполните команду:

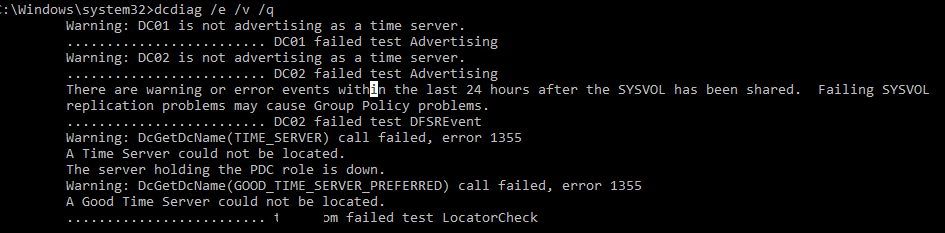

dcdiag /e /v /q

Это общий тест состояния контроллеров домена и Active Directory. В данном отчете буду указаны только ошибки, которые требует внимание администратора домена.

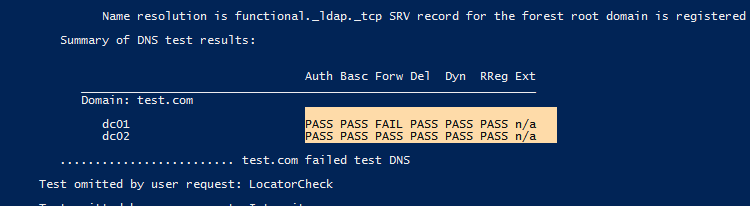

Затем нужно проверить здоровье DNS серверов (я запускаю эти команды в консоли PowerShell):

DCDiag /Test:DNS /e /v /s:msk-dc01.test.com >c:PSDcdiagDNStest.txt

Затем откройте полученный отчет:

Notepad c:PSDcdiagDNStest.txt

Если со службой DNS нет проблем, то в разделе “Summary of DNS test results” везде должно быть указано PASS.

Если в отчете есть ошибки, нужно исправить их вручную. Если вручную исправить ошибки DNS не удается, попробуйте исправить их автоматически командой dcdiag с параметром fix:

DCDiag /Test:DNS /e /v /s:msk-dc01.test.com /fix

Затем на всех всех контроллерах домена выполните команду:

ipconfig /registerdns

После проверки контроллеров домена и DNS службы нужно проверить состояние репликации Active Directory.

Войдите на любой DC и выполните проверку репликации командой:

repadmin /replsum

Если наибольшее из значений largest delta для любого DC не превышает 1 часа и replication fails = 0, значит в вашем домене нет проблем репликации

Утилиты dcdiag и repadmin доступны на любом DC с ролью ADDS. Если вы хотите использовать эти утилиты в десктопной Windows 10, нужно установить RSAT.

Если вы обнаружили ошибки репликации, можно получить подробную информацию о них командой:

repadmin /showreps

Данная команда покажет какой контекст наименования не реплицируется в AD.

Следующая команда используется для быстрой проверки репликации на конкретном сервере. Если нужно проверить репликацию на всех DCs, используйте параметр wildcard (может занять длительное время)

repadmin /replsummary [DCname|wildcard]

Проверьте USN записи:

repadmin /showutdvec

Если нужно принудительно синхронизировать конкретный контроллер домена с другими участниками репликации, выполните команду:

replmon /syncall msk-dc01

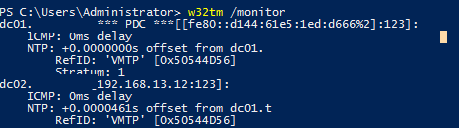

Далее обязательно проверьте синхронизацию времени на контроллерах домена командой:

w32tm /monitor

NTP offset должен быть около 0 для всех DC. Если нет, вам нужно схему проверить синхронизацию времени в вашем домене Active Directory.

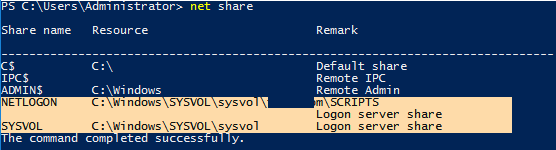

Проверьте, что на всех контроллерах домена есть расшаренные сетевые папки SYSVOL и Netlogon. Эти папки нужны для применения и репликации групповых политик (объектов GPO).

Список общих папок на DC можно вывести командой:

net share

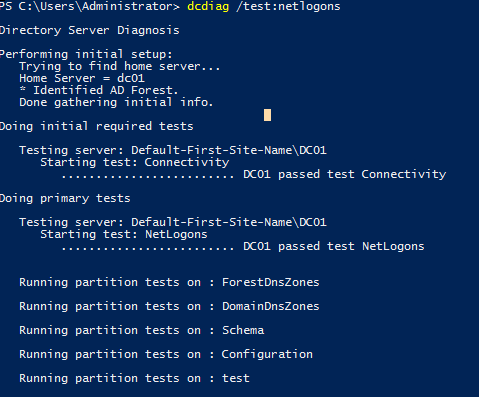

Теперь проверьте корректность работы Netlogons в Active Directory:

dcdiag /test:netlogons

Если с Netlogon все в порядке для всех тестов должно быть указано passed test.

Осталось проверить на любом компьютере домена, что к нему применятся все назначенные политики. Для этого используется команда:

gpresult

Один из механизмов Active Directory (AD), с которым могут быть связаны всевозможные затруднения, это репликация. Репликация – критически важный процесс в работе одного или более доменов или контроллеров домена (DC), и не важно, находятся они на одном сайте или на разных. Неполадки с репликацией могут привести к проблемам с аутентификацией и доступом к сетевым ресурсам. Обновления объектов AD реплицируются на контроллеры домена, чтобы все разделы были синхронизированы. В крупных компаниях использование большого количества доменов и сайтов – обычное дело. Репликация должна происходить внутри локального сайта, так же как дополнительные сайты должны сохранять данные домена и леса между всеми DC.

В этой статье речь пойдет о методах выявления проблем с репликацией в AD. Кроме того, я покажу, как находить и устранять неисправности и работать с четырьмя наиболее распространенными ошибками репликации AD:

- Error 2146893022 (главное конечное имя неверно);

- Error 1908 (не удалось найти контроллер домена);

- Error 8606 (недостаточно атрибутов для создания объекта);

- Error 8453 (доступ к репликации отвергнут).

Вы также узнаете, как анализировать метаданные репликации с помощью таких инструментов, как AD Replication Status Tool, встроенная утилита командной строки RepAdmin.exe и Windows PowerShell.

Для всестороннего рассмотрения я буду использовать лес Contoso, который показан на рисунке. В таблице 1 перечислены роли, IP-адреса и настройки DNS-клиента для компьютеров данного леса.

|

| Рисунок. Архитектура леса |

Для обнаружения неполадок с репликацией AD запустите AD Replication Status Tool на рабочей станции администратора в корневом домене леса. Например, вы открываете этот инструмент из системы Win8Client, а затем нажимаете кнопку Refresh Replication Status для уверенности в четкой коммуникации со всеми контроллерами домена. В таблице Discovery Missing Domain Controllers на странице Configuration/Scope Settings инструмента можно увидеть два недостающих контроллера домена, как показано на экране 1.

|

| Экран 1. Два недостающих контроллера домена |

В таблице Replication Status Collection Details вы можете проследить статус репликации контроллеров домена, которые никуда не пропадали, как показано на экране 2.

|

| Экран 2. Статус репликации контроллеров домена |

Пройдя на страницу Replication Status Viewer, вы обнаружите некоторые ошибки в репликации. На экране 3 видно, что возникает немалое число ошибок репликации, возникающих в лесу Contoso. Из пяти контроллеров домена два не могут видеть другие DC, а это означает, что репликация не будет происходить на контроллерах домена, которые не видны. Таким образом, пользователи, подключающиеся к дочерним DC, не будут иметь доступ к самой последней информации, что может привести к проблемам.

|

| Экран 3. Ошибки репликации, возникающие в лесу Contoso |

Поскольку ошибки репликации все же возникают, полезно задействовать утилиту командной строки RepAdmin.exe, которая помогает получить отчет о состоянии репликации по всему лесу. Чтобы создать файл, запустите следующую команду из Cmd.exe:

Repadmin /showrel * /csv > ShowRepl.csv

Проблема с двумя DC осталась, соответственно вы увидите два вхождения LDAP error 81 (Server Down) Win32 Err 58 на экране, когда будет выполняться команда. Мы разберемся с этими ошибками чуть позже. А теперь откройте ShowRepl.csv в Excel и выполните следующие шаги:

- Из меню Home щелкните Format as table и выберите один из стилей.

- Удерживая нажатой клавишу Ctrl, щелкните столбцы A (Showrepl_COLUMNS) и G (Transport Type). Правой кнопкой мыши щелкните в этих столбцах и выберите Hide.

- Уменьшите ширину остальных столбцов так, чтобы был виден столбец K (Last Failure Status).

- Для столбца I (Last Failure Time) нажмите стрелку вниз и отмените выбор 0.

- Посмотрите на дату в столбце J (Last Success Time). Это последнее время успешной репликации.

- Посмотрите на ошибки в столбце K (Last Failure Status). Вы увидите те же ошибки, что и в AD Replication Status Tool.

Таким же образом вы можете запустить средство RepAdmin.exe из PowerShell. Для этого сделайте следующее:

1. Перейдите к приглашению PowerShell и введите команду

Repadmin /showrepl * /csv | ConvertFrom-Csv | Out-GridView

2. В появившейся сетке выберите Add Criteria, затем Last Failure Status и нажмите Add.

3. Выберите подчеркнутое слово голубого цвета contains в фильтре и укажите does not equal.

4. Как показано на экране 4, введите 0 в поле, так, чтобы отфильтровывалось все со значением 0 (успех) и отображались только ошибки.

|

| Экран 4. Задание фильтра |

Теперь, когда вы знаете, как проверять статус репликации и обнаруживать ошибки, давайте посмотрим, как выявлять и устранять четыре наиболее распространенные неисправности.

Исправление ошибки AD Replication Error -2146893022

Итак, начнем с устранения ошибки -2146893022, возникающей между DC2 и DC1. Из DC1 запустите команду Repadmin для проверки статуса репликации DC2:

Repadmin /showrepl dc2

На экране 5 показаны результаты, свидетельствующие о том, что репликация перестала выполняться, поскольку возникла проблема с DC2: целевое основное имя неверно. Тем не менее, описание ошибки может указать ложный путь, поэтому приготовьтесь копать глубже.

|

| Экран 5. Проблема с DC2 — целевое основное имя неверно |

Во-первых, следует определить, есть ли базовое подключение LDAP между системами. Для этого запустите следующую команду из DC2:

Repadmin /bind DC1

На экране 5 видно, что вы получаете сообщение об ошибке LDAP. Далее попробуйте инициировать репликацию AD с DC2 на DC1:

Repadmin /replicate dc2 dc1 «dc=root,dc=contoso,dc=com»

И на этот раз отображается та же ошибка с главным именем, как показано на экране 5. Если открыть окно Event Viewer на DC2, вы увидите событие с Event ID 4 (см. экран 6).

|

| Экран 6. Сообщение о событии с Event ID 4 |

Выделенный текст в событии указывает на причину ошибки. Это означает, что пароль учетной записи компьютера DC1 отличается от пароля, который хранится в AD для DC1 в Центре распределения ключей – Key Distribution Center (KDC), который в данном случае запущен на DC2. Значит, следующая наша задача – определить, соответствует ли пароль учетной записи компьютера DC1 тому, что хранится на DC2. В командной строке на DC1 введите две команды:

Repadmin /showobjmeta dc1 «cn=dc1,ou=domain controllers, dc=root,dc=contoso,dc=com» > dc1objmeta1.txt

Repadmin /showobjmeta dc2 «cn=dc1,ou=domain controllers, dc=root,dc=contoso,dc=com» > dc1objmeta2.txt

Далее откройте файлы dc1objmeta1.txt и dc1objmeta2.txt, которые были созданы, и посмотрите на различия версий для dBCSPwd, UnicodePWD, NtPwdHistory, PwdLastSet и lmPwdHistory. В нашем случае файл dc1objmeta1.txt показывает версию 19, тогда как версия в файле dc1objmeta2.txt – 11. Таким образом, сравнивая эти два файла, мы видим, что DC2 содержит информацию о старом пароле для DC1. Операция Kerberos не удалась, потому что DC1 не смог расшифровать билет службы, представленный DC2.

KDC, запущенный на DC2, не может быть использован для Kerberos вместе с DC1, так как DC2 содержит информацию о старом пароле. Чтобы решить эту проблему, вы должны заставить DC2 использовать KDC на DC1, чтобы завершить репликацию. Для этого вам, в первую очередь, необходимо остановить службу KDC на DC2:

Net stop kdc

Теперь требуется начать репликацию корневого раздела Root:

Repadmin /replicate dc2 dc1 «dc=root,dc=contoso,dc=com»

Следующим вашим шагом будет запуск двух команд Repadmin /showobjmeta снова, чтобы убедиться в том, что версии совпадают. Если все хорошо, вы можете перезапустить службу KDC:

Net start kdc

Обнаружение и устранение ошибки AD Replication Error 1908

Теперь, когда мы устранили ошибку -2146893022, давайте перейдем к ошибке репликации AD 1908, где DC1, DC2 и TRDC1 так и не удалось выполнить репликацию из ChildDC1. Решить проблему можно следующим образом. Используйте Nltest.exe для создания файла Netlogon.log, чтобы выявить причину ошибки 1908. Прежде всего, включите расширенную регистрацию на DC1, запустив команду:

Nltest /dbflag:2080fff

Теперь, когда расширенная регистрация включена, запустите репликацию между DC – так все ошибки будут зарегистрированы. Этот шаг поможет запустить три команды для воспроизведения ошибок. Итак, во-первых, запустите следующую команду на DC1:

Repadmin /replicate dc1 childdc1 dc=child,dc=root, dc=contoso,dc=com

Результат, показанный на экране 7, говорит о том, что репликация не состоялась, потому что DC домена не может быть найден.

|

| Экран 7. Репликация не состоялась, потому что DC домена не может быть найден |

Во-вторых, из DC1 попробуйте определить местоположение KDC в домене child.root.contoso.com с помощью команды:

Nltest /dsgetdc:child /kdc

Результаты на экране 7 свидетельствуют, что такого домена нет. В-третьих, поскольку вы не можете найти KDC, попытайтесь установить связь с любым DC в дочернем домене, используя команду:

Nltest /dsgetdc:child

В очередной раз результаты говорят о том, что нет такого домена, как показано на экране 7.

Теперь, когда вы воспроизвели все ошибки, просмотрите файл Netlogon.log, созданный в папке C:Windowsdebug. Откройте его в «Блокноте» и найдите запись, которая начинается с DSGetDcName function called. Обратите внимание, что записей с таким вызовом будет несколько. Вам нужно найти запись, имеющую те же параметры, что вы указали в команде Nltest (Dom:child и Flags:KDC). Запись, которую вы ищете, будет выглядеть так:

DSGetDcName function called: client PID=2176, Dom:child Acct:(null) Flags:KDC

Вы должны просмотреть начальную запись, равно как и последующие, в этом потоке. В таблице 2 представлен пример потока 3372. Из этой таблицы следует, что поиск DNS записи KDC SRV в дочернем домене был неудачным. Ошибка 1355 указывает, что заданный домен либо не существует, либо к нему невозможно подключиться.

Поскольку вы пытаетесь подключиться к Child.root.contoso.com, следующий ваш шаг – выполнить для него команду ping из DC1. Скорее всего, вы получите сообщение о том, что хост не найден. Информация из файла Netlogon.log и ping-тест указывают на возможные проблемы в делегировании DNS. Свои подозрения вы можете проверить, сделав тест делегирования DNS. Для этого выполните следующую команду на DC1:

Dcdiag /test:dns /dnsdelegation > Dnstest.txt

На экране 8 показан пример файла Dnstest.txt. Как вы можете заметить, это проблема DNS. Считается, что IP-адрес 192.168.10.1 – адрес для DC1.

|

| Экран 8. Пример файла Dnstest.txt |

Чтобы устранить проблему DNS, сделайте следующее:

1. На DC1 откройте консоль управления DNS.

2. Разверните Forward Lookup Zones, разверните root.contoso.com и выберите child.

3. Щелкните правой кнопкой мыши (как в родительской папке) на записи Name Server и выберите пункт Properties.

4. Выберите lamedc1.child.contoso.com и нажмите кнопку Remove.

5. Выберите Add, чтобы можно было добавить дочерний домен сервера DNS в настройки делегирования.

6. В окне Server fully qualified domain name (FQDN) введите правильный сервер childdc1.child.root.contoso.com.

7. В окне IP Addresses of this NS record введите правильный IP-адрес 192.168.10.11.

8. Дважды нажмите кнопку OK.

9. Выберите Yes в диалоговом окне, где спрашивается, хотите ли вы удалить связующую запись (glue record) lamedc1.child.contoso.com [192.168.10.1]. Glue record – это запись DNS для полномочного сервера доменных имен для делегированной зоны.

10. Используйте Nltest.exe для проверки, что вы можете найти KDC в дочернем домене. Примените опцию /force, чтобы кэш Netlogon не использовался:

Nltest /dsgetdc:child /kdc /force

11. Протестируйте репликацию AD из ChildDC1 на DC1 и DC2. Это можно сделать двумя способами. Один из них – выполнить команду

Repadmin /replicate dc1 childdc1 «dc=child,dc=root, dc=contoso,dc=com»

Другой подход заключается в использовании оснастки Active Directory Sites и Services консоли Microsoft Management Console (MMC), в этом случае правой кнопкой мыши щелкните DC и выберите Replicate Now, как показано на экране 9. Вам нужно это сделать для DC1, DC2 и TRDC1.

|

| Экран 9. Использование оснастки Active Directory Sites и?Services |

После этого вы увидите диалоговое окно, как показано на экране 10. Не учитывайте его, нажмите OK. Я вкратце расскажу об этой ошибке.

|

| Экран 10. Ошибка при репликации |

Когда все шаги выполнены, вернитесь к AD Replication Status Tool и обновите статус репликации на уровне леса. Ошибки 1908 больше быть не должно. Ошибка, которую вы видите, это ошибка 8606 (недостаточно атрибутов для создания объекта), как отмечалось на экране 10. Это следующая трудность, которую нужно преодолеть.

Устранение ошибки AD Replication Error 8606

Устаревший объект (lingering object) – это объект, который присутствует на DC, но был удален на одном или нескольких других DC. Ошибка репликации AD 8606 и ошибка 1988 в событиях Directory Service – хорошие индикаторы устаревших объектов. Важно учитывать, что можно успешно завершить репликацию AD и не регистрировать ошибку с DC, содержащего устаревшие объекты, поскольку репликация основана на изменениях. Если объекты не изменяются, то реплицировать их не нужно. По этой причине, выполняя очистку устаревших объектов, вы допускаете, что они есть у всех DC (а не только DCs logging errors).

Чтобы устранить проблему, в первую очередь убедитесь в наличии ошибки, выполнив следующую команду Repadmin на DC1:

Repadmin /replicate dc1 dc2 «dc=root,dc=contoso,dc=com»

Вы увидите сообщение об ошибке, как показано на экране 11. Кроме того, вы увидите событие с кодом в Event Viewer DC1 (см. экран 12). Обратите внимание, что событие с кодом 1988 только дает отчет о первом устаревшем объекте, который вам вдруг встретился. Обычно таких объектов много.

|

| Экран 11. Ошибка из-за наличия устаревшего объекта |

|

| Экран 12. Событие с кодом 1988 |

Вы должны скопировать три пункта из информации об ошибке 1988 в событиях: идентификатор globally unique identifier (GUID) устаревшего объекта, сервер-источник (source DC), а также уникальное, или различающееся, имя раздела – distinguished name (DN). Эта информация позволит определить, какой DC имеет данный объект.

Прежде всего, используйте GUID объекта (в данном случае 5ca6ebca-d34c-4f60-b79c-e8bd5af127d8) в следующей команде Repadmin, которая отправляет результаты в файл Objects.txt:

Repadmin /showobjmeta * «e8bd5af127d8>» > Objects.txt

Если вы откроете файл Objects.txt, то увидите, что любой DC, который возвращает метаданные репликации для данного объекта, содержит один или более устаревших объектов. DC, не имеющие копии этого объекта, сообщают статус 8439 (уникальное имя distinguished name, указанное для этой операции репликации, недействительно).

Затем вам нужно, используя GUID объект Directory System Agent (DSA) DC1, идентифицировать все устаревшие объекты в разделе Root на DC2. DSA предоставляет доступ к физическому хранилищу информации каталога, находящейся на жестком диске. В AD DSA – часть процесса Local Security Authority. Для этого выполните команду:

Repadmin /showrepl DC1 > Showrepl.txt

В Showrepl.txt GUID объект DSA DC1 появляется вверху файла и выглядит следующим образом:

DSA object GUID: 70ff33ce-2f41-4bf4-b7ca-7fa71d4ca13e

Ориентируясь на эту информацию, вы можете применить следующую команду, чтобы удостовериться в существовании устаревших объектов на DC2, сравнив его копию раздела Root с разделом Root DC1.

Repadmin /removelingeringobjects DC2 70ff33ce-2f41-4bf4- b7ca-7fa71d4ca13e «dc=root,dc=contoso,dc=com» /Advisory_mode

Далее вы можете просмотреть журнал регистрации событий Directory Service на DC2, чтобы узнать, есть ли еще какие-нибудь устаревшие объекты. Если да, то о каждом будет сообщаться в записи события 1946. Общее число устаревших объектов для проверенного раздела будет отмечено в записи события 1942.

Вы можете удалить устаревшие объекты несколькими способами. Предпочтительно использовать ReplDiag.exe. В качестве альтернативы вы можете выбрать RepAdmin.exe.

Используем ReplDiag.exe. С вашей рабочей станции администратора в корневом домене леса, а в нашем случае это Win8Client, вы должны выполнить следующие команды:

Repldiag /removelingeringobjects Repadmin /replicate dc1 dc2 «dc=root,dc=contoso,dc=com»

Первая команда удаляет объекты. Вторая команда служит для проверки успешного завершения репликации (иными словами, ошибка 8606 больше не регистрируется). Возвращая команды Repadmin /showobjmeta, вы можете убедиться в том, что объект был удален из всех, что объект был удален DC. Если у вас есть контроллер только для чтения read-only domain controller (RODC) и он содержал данный устаревший объект, вы заметите, что он все еще там находится. Дело в том, что текущая версия ReplDiag.exe не удаляет объекты из RODC. Для очистки RODC (в нашем случае, ChildDC2) выполните команду:

Repadmin /removelingeringobjects childdc2.child.root. contoso.com 70ff33ce-2f41-4bf4-b7ca-7fa71d4ca13e «dc=root,dc=contoso,dc=com» /Advisory_mode

После этого просмотрите журнал событий Directory Service на ChildDC2 и найдите событие с кодом 1939. На экране 13 вы видите уведомление о том, что устаревшие объекты были удалены.

|

| Экран 13. Сообщение об удалении устаревших объектов |

Используем RepAdmin.exe. Другой способ, позволяющий удалить устаревшие объекты – прибегнуть к помощи RepAdmin.exe. Сначала вы должны удалить устаревшие объекты главных контроллеров домена (reference DC) с помощью кода, который видите в листинге 1. После этого необходимо удалить устаревшие объекты из всех остальных контроллеров домена (устаревшие объекты могут быть показаны или на них могут обнаружиться ссылки на нескольких контроллерах домена, поэтому убедитесь, что вы удалили их все). Необходимые для этой цели команды приведены в листинге 2.

Как видите, использовать ReplDiag.exe гораздо проще, чем RepAdmin.exe, поскольку вводить команд вам придется намного меньше. Ведь чем больше команд, тем больше шансов сделать опечатку, пропустить команду или допустить ошибку в командной строке.

Устранение ошибки AD Replication Error 8453

Предыдущие ошибки репликации AD были связаны с невозможностью найти другие контроллеры домена. Ошибка репликации AD с кодом состояния 8453 возникает, когда контроллер домена видит другие DC, но не может установить с ними связи репликации.

Например, предположим, что ChildDC2 (RODC) в дочернем домене не уведомляет о себе как о сервере глобального каталога – Global Catalog (GC). Для получения статуса ChildDC2 запустите следующие команды на ChildDC2:

Repadmin /showrepl childdc2 > Repl.txt

Данная команда отправляет результаты Repl.txt. Если вы откроете этот текстовый файл, то увидите вверху следующее:

BoulderChildDC2 DSA Options: IS_GC DISABLE_OUTBOUND_REPL IS_RODC WARNING: Not advertising as a global catalog

Если вы внимательно посмотрите на раздел Inbound Neighbors, то увидите, что раздел DC=treeroot,DC=fabrikam,DC=com отсутствует, потому что он не реплицируется. Взгляните на кнопку файла – вы увидите ошибку:

Source: BoulderTRDC1 ******* 1 CONSECTUTIVE FAILURES since 2014-01-12 11:24:30 Last error: 8453 (0x2105): Replication access was denied Naming Context: DC=treeroot,DC=fabrikam,DC=com

Эта ошибка означает, что ChildDC2 не может добавить связь репликации (replication link) для раздела Treeroot. Как показано на экране 14, данная ошибка также записывается в журнал регистрации событий Directory Services на ChildDC2 как событие с кодом 1926.

|

| Экран 14. Отсутствие связи репликации |

Здесь вам нужно проверить, нет ли проблем, связанных с безопасностью. Для этого используйте DCDiag.exe:

Dcdiag /test:checksecurityerror

На экране 15 показан фрагмент вывода DCDiag.exe.

|

| Экран 15. Фрагмент вывода DCDiag.exe |

Как видите, вы получаете ошибку 8453, потому что группа безопасности Enterprise Read-Only Domain Controllers не имеет разрешения Replicating Directory Changes.

Чтобы решить проблему, вам нужно добавить отсутствующую запись контроля доступа – missing access control entry (ACE) в раздел Treeroot. В этом вам помогут следующие шаги:

1. На TRDC1 откройте оснастку ADSI Edit.

2. Правой кнопкой мыши щелкните DC=treeroot,DC=fabrikam,DC=com и выберите Properties.

3. Выберите вкладку Security.

4. Посмотрите разрешения на этот раздел. Отметьте, что нет записей для группы безопасности Enterprise Read-Only Domain Controllers.

5. Нажмите Add.

6. В окне Enter the object names to select наберите ROOTEnterprise Read-Only Domain Controllers.

7. Нажмите кнопку Check Names, затем выберите OK, если указатель объектов (object picker) разрешает имя.

8. В диалоговом окне Permissions для Enterprise Read-Only Domain Controllers снимите флажки Allow для следующих разрешений

*Read

*Read domain password & lockout policies («Чтение политики блокировки и пароля домена»)

*Read Other domain parameters

9. Выберите флажок Allow для разрешения Replicating Directory Changes, как показано на экране 16. Нажмите OK.

10. Вручную запустите Knowledge Consistency Checker (KCC), чтобы немедленно сделать перерасчет топологии входящей репликации на ChildDC2, выполнив команду

Repadmin /kcc childdc2

|

| Экран 16. Включение разрешения Replicating Directory Change |

Данная команда заставляет KCC на каждом целевом сервере DC незамедлительно делать перерасчет топологии входящей репликации, добавляя снова раздел Treeroot.

Состояние репликации критически важно

Репликация во всех отношениях в лесу AD имеет решающее значение. Следует регулярно проводить ее диагностику, чтобы изменения были видны всем контроллерам домена, иначе могут возникать различные проблемы, в том числе связанные с аутентификацией. Проблемы репликации нельзя обнаружить сразу. Поэтому если вы пренебрегаете мониторингом репликации (в крайнем случае, периодически делайте проверку), то рискуете столкнуться с трудностями в самый неподходящий момент. Моей задачей было показать вам, как проверять статус репликации, обнаруживать ошибки и в то же время как справиться с четырьмя типичными проблемами репликации AD.

Листинг 1. Команды для удаления устаревших объектов из Reference DC

REM Команды для удаления устаревших объектов REM из раздела Configuration. Repadmin /removelingeringobjects childdc1.child.root. contoso.com 70ff33ce-2f41-4bf4-b7ca-7fa71d4ca13e «cn=configuration,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects childdc1.child.root. contoso.com 3fe45b7f-e6b1-42b1-bcf4-2561c38cc3a6 «cn=configuration,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects childdc1.child.root. contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «cn=configuration,dc=root,dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела ForestDNSZones. Repadmin /removelingeringobjects childdc1.child.root. contoso.com 70ff33ce-2f41-4bf4-b7ca-7fa71d4ca13e «dc=forestdnszones,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects childdc1.child.root. contoso.com 3fe45b7f-e6b1-42b1-bcf4-2561c38cc3a6 «dc=forestdnszones,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects childdc1.child. root.contoso.com 0b457f73-96a4-429b-ba81- 1a3e0f51c848 «dc=forestdnszones,dc=root, dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела домена Root. Repadmin /removelingeringobjects dc1.root. contoso.com 3fe45b7f-e6b1-42b1-bcf4-2561c38cc3a6 «dc=root,dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела DomainDNSZones. Repadmin /removelingeringobjects dc1.root. contoso.com 3fe45b7f-e6b1-42b1-bcf4-2561c38cc3a6 «dc=root,dc=contoso,dc=com»

Листинг 2. Команды для удаления устаревших объектов из остальных DC

REM Команды для удаления устаревших объектов REM из раздела Configuration. Repadmin /removelingeringobjects dc1.root. contoso.com 0c559ee4-0adc-42a7-8668-e34480f9e604 «cn=configuration,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects dc2.root. contoso.com 0c559ee4-0adc-42a7-8668-e34480f9e604 «cn=configuration,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects childdc2.child.root. contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «cn=configuration,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects trdc1.treeroot. fabrikam.com 0c559ee4-0adc-42a7-8668-e34480f9e604 «cn=configuration,dc=root,dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела ForestDNSZones. Repadmin /removelingeringobjects dc1.root.contoso. com 0c559ee4-0adc-42a7-8668-e34480f9e604 «dc=forestdnszones,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects dc2.root.contoso. com 0c559ee4-0adc-42a7-8668-e34480f9e604 «dc=forestdnszones,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects childdc2.child.root. contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «dc=forestdnszones,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects trdc1.treeroot. fabrikam.com 0c559ee4-0adc-42a7-8668-e34480f9e604 «dc=forestdnszones,dc=root,dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела DomainDNSZones–Root. Repadmin /removelingeringobjects dc2.child.root. contoso.com 70ff33ce-2f41-4bf4-b7ca-7fa71d4ca13e «dc=domaindnszones,dc=root,dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела домена Child. Repadmin /removelingeringobjects dc1.root.contoso. com 0c559ee4-0adc-42a7-8668-e34480f9e604 «dc=child,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects dc2.root.contoso. com 0c559ee4-0adc-42a7-8668-e34480f9e604 «dc=child,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects childdc2.child.root. contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «dc=child,dc=root,dc=contoso,dc=com» Repadmin /removelingeringobjects trdc1.treeroot. fabrikam.com 0c559ee4-0adc-42a7-8668-e34480f9e604 «dc=child,dc=root,dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела DomainDNSZones-Child. Repadmin /removelingeringobjects childdc2.child.root. contoso.com 0c559ee4-0adc-42a7-8668-e34480f9e604 «dc=domaindnszones,dc=child,dc=root,dc=contoso,dc=com» REM Команды для удаления устаревших объектов REM из раздела домена TreeRoot. Repadmin /removelingeringobjects childdc1.child.root. contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «dc=treeroot,dc=fabrikam,dc=com» Repadmin /removelingeringobjects childdc2.child.root. contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «dc=treeroot,dc=fabrikam,dc=com» Repadmin /removelingeringobjects dc1.root.contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «dc=treeroot,dc=fabrikam,dc=com» Repadmin /removelingeringobjects dc2.root.contoso.com 0b457f73-96a4-429b-ba81-1a3e0f51c848 «dc=treeroot,dc=fabrikam,dc=com»

Domain Controllers are the Most Crucial part of every AD Infrastructure and its best practice to ensure your running health checks and diagnostics on it regularly to ensure its health and functionality.

Today we’re going to take a deep dive into performing Domain Controller Health Checks & Best Practices.

The DCDiag tool is a Microsoft command-line utility that can be used to check the health of Active Directory domain controllers.

It is also used to diagnose DNS servers, AD replication, and other critical domain services within your Active Directory infrastructure.

These tests give you a brief overview of the overall health of your Active Directory Domain Controller.

This utility also allows you to check the health of all Domain Controller at a time.

With this utility, you can perform up to 30 different tests of your Active Directory Domain Controller to check its health status and other major issues that could be happening without you even knowing!

Some of the test performed by the DCDiag utility is shown below:

- Connectivity

Verify DNS registration for each domain controller and verify LDAP and RPC connections to each domain controller. - Advertising

Checks whether the domain controller is correctly reporting or not. - CheckSDRefDom

Checks that all application directory partitions have appropriate security descriptor reference domains. - CrossRefValidation

Checks the validity of cross-references for domains. - FRSEvent

Checks to see the errors in the file replication service. - FSMOCheck

Checks the connectivity between the domain controller and KDC, PDC and a global catalog server. - MachineAccount

Checks the registration status of the machine account. - NetLogons

Checks the appropriate logon permissions to allow replication to proceed. - Replications

Checks the replication status and errors between domain controllers. - RidManager

Checks whether the RID manager is accessible or not.

In this guide, we will show you how to check the health of your Active Directory Domain Controller with DCDiag utility.

Install DCDiag

If you running the modern Windows Server 2019/2016/2012R2 versions and have AD DS and RSAT roles installed, then you already have Dcdiag installed.

In previous versions of Windows Server, you need to download and install the DCDiag utility from the following link:

https://www.microsoft.com/en-us/download/details.aspx?id=31063

In a Client OS versions Windows 10/8.1/7, you will need to install the RSAT tool and then install the DCDiag utility manually from the Support Tools package.

Basic Syntax of DCDiag

The basic syntax of the DCDial utility is shown below:

dcdiag.exe /s:Domain-Controller [OPTIONS]

A brief explanation of each option is shown below:

- /s:Domain-Controller

Used to perform tests against the remote Domain Controller. - /u:domainusername

Allows you to specify the username of the remote Domain Controller. - /p:password

Allows you to specify the password of the remote Domain Controller user. - /a

Perform tests against all domain controllers. - /q

Only display an error message after testing the domain controller. - /v

Display detail information of each test. - /f

Save the test result to a specified file. - /test:testname

Used to perform only specific tests. - /skip:testname

Used to skip the specific DCDiag test.

The DCDiag is a command-line tool. So you can run it on a Command Prompt or PowerShell window as an Administrative user.

You can display the help information about the DCDiag utility using the following command:

dcdiag.exe /h

You should see the following output:

Directory Server Diagnosis

cdiag.exe /s:[:] [/u: /p:*||""]

[/hqv] [/n:] [/f:] [/x:XMLLog.xml]

[/skip:] [/test:]

/h: Display this help screen

/s: Use as Home Server. Ignored for DcPromo and

RegisterInDns tests which can only be run locally.

/n: Use as the Naming Context to test

Domains may be specified in Netbios, DNS or DN form.

/u: Use domainusername credentials for binding.

Must also use the /p option

/p: Use as the password. Must also use the /u option

/a: Test all the servers in this site

/e: Test all the servers in the entire enterprise. Overrides /a

/q: Quiet - Only print error messages

/v: Verbose - Print extended information

/i: ignore - ignores superfluous error messages.

/c: Comprehensive, runs all tests, including non-default tests but excluding

DcPromo and RegisterInDNS. Can use with /skip

/fix: fix - Make safe repairs.

/f: Redirect all output to a file seperately

/x: Redirect xml output to . Currently works with /test:dns option only

/xsl: Adds the processing instructions that references specified stylesheet. Works with /test:dns /x: option only

/test: - Test only this test. Required tests will still

be run. Do not mix with /skip.

/skip: - Skip the named test. Required tests will still

be run. Do not mix with /test.

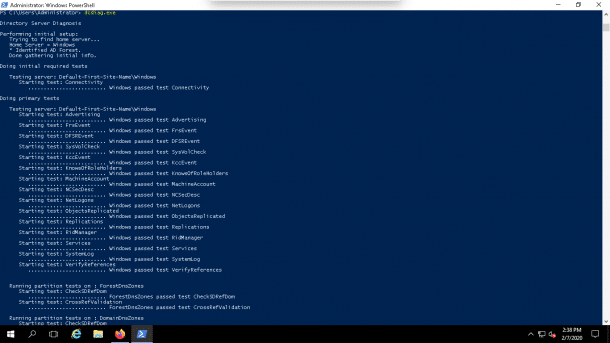

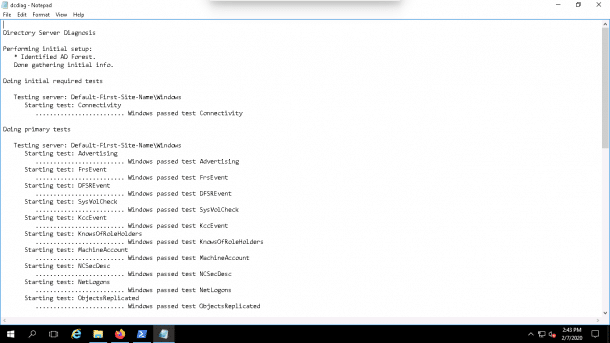

Run DCDiag on a Local Domain Controller

To perform the Domain Controller test on your local system, run the DCDiag utility without any argument:

dcdiag.exe

You should see the following screen:

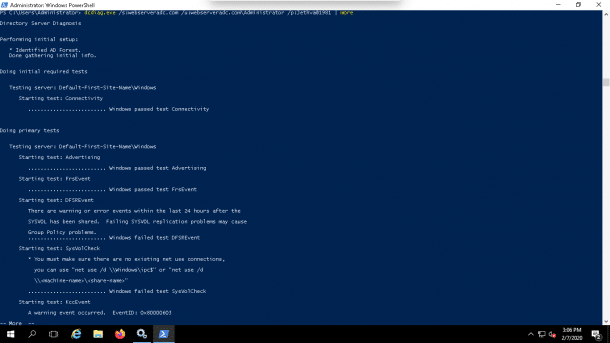

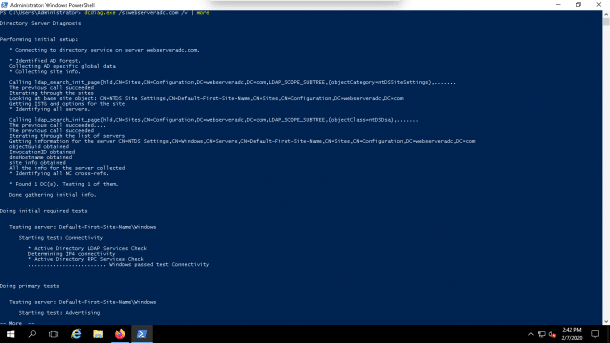

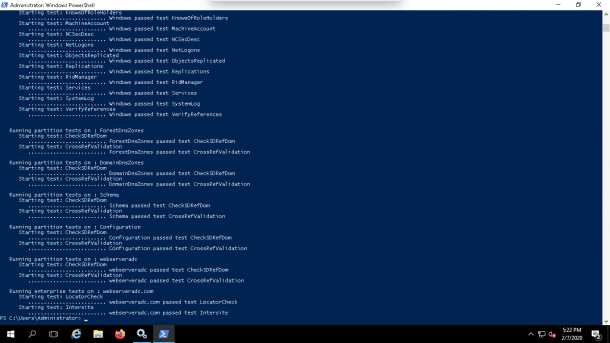

Run DCDiag on a Remote Server

If you want to check the health of a remote domain controller, run the DCDiag utility by specifying your remote domain controller name, administrator username and password as shown below:

dcdiag.exe /s:webserveradc.com /u:webserveradc.comAdministrator /p:password

You should see the tests result in the following screen:

Run DCDiag with Verbose Output

You can run the DCDiag utility with /v switch to display the results with more information.

dcdiag.exe /s:webserveradc.com /v

You should see the following screen:

Run DCDiag and Save the Result to a File

If you want to save the test results in a file then you can use /f switch with DCDiag command as shown below:

dcdiag.exe /s:webserveradc.com f:c:dcdiag.txt

This command will perform tests and save results in a file dcdiag.txt, or whatever you name it!

You can open this file as shown below:

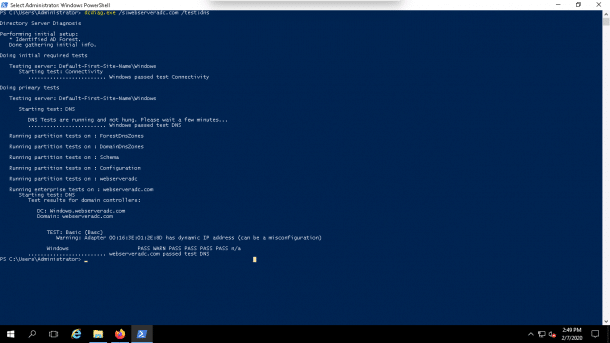

Run DCDiag to Test DNS

You can also test your DNS using the /test:dns switch as shown below:

dcdiag.exe /s:webserveradc.com /test:dns

You should see the results in the following screen:

Run DCDiag Against all Domain Controllers

If you have multiple domain controllers in your environment and want to perform tests against all domain controllers, then you can use /a switch with the DCDiag utility:

dcdiag.exe /s:webserveradc.com /a

Run DCDiag to Display Only Error Messages

If you want to remove the additional information from the test results and only want to display errors, you can use /q switch as shown below:

dcdiag.exe /s:webserveradc.com /q

If you found any errors after running the above command, you can fix it using the following command:

dcdiag.exe /s:webserveradc.com /fix

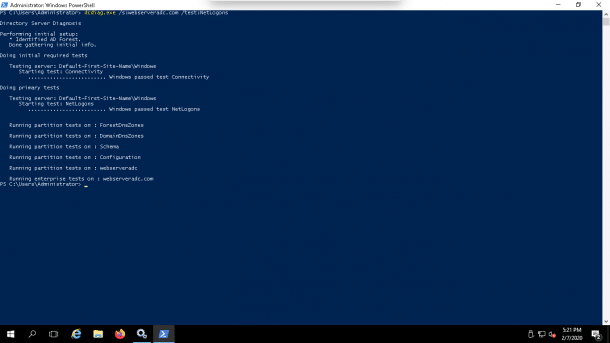

Run DCDiag to Perform Specific Test

The DCDiag utility also allows you to perform only specific tests by specifying its name.

For example, to perform only NetLogons test, you’ll run the following command:

dcdiag.exe /s:webserveradc.com /test:NetLogons

You should see the following screen:

You can also exclude a specific test from the checklist using the /skip switch.

For example, exclude the Replication test from the test results, run the following command:

dcdiag.exe /s:webserveradc.com /skip:Replication

You should see the following screen:

Conclusion

Congratulations! you have successfully tested your Domain Controller with all available options using DCDiag utility.

We hope you have now enough understanding and knowledge of how to troubleshoot Domain Controller related issues with the DCDiag utility.