Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

- прекращение работы организации;

- сбой систем управления;

- уничтожение данных.

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

К первой относятся:

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

Читайте также: Узнайте, как выбрать подрядчика по ИБ

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Читайте также: Пентест VS Аудит ИБ: что эффективнее.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

Деревья атак

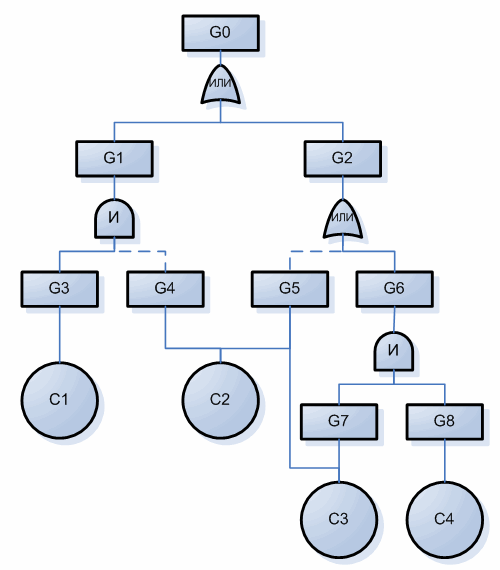

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

- Устранение последствий атаки, если она будет успешной.

- Принятие и проработка рисков.

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.

Под

угрозой информационной безопасности

понимается случайная

или преднамеренная деятельность людей

или физическое явление, которые могут

привести к нарушению безопасности

информации. Далее рассмотрены основные

виды и аспекты угроз информационной

безопасности.

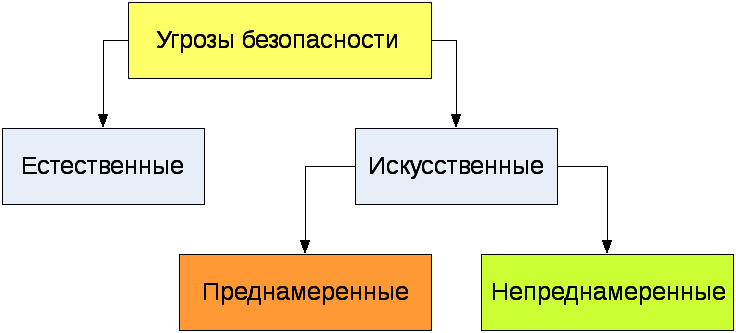

2.2.1 Классификация угроз информационной безопасности

Все

множество потенциальных угроз

информационной безопасности по природе

их возникновения можно разделить на

два класса (рисунок 7): естественные

(объективные) и искусственные

(субъективные).

Рисунок

7 — Угрозы безопасности

Естественные

угрозы – это угрозы, вызванные

воздействиями на автоматизированную

систему и ее элементы объективных

физических процессов или стихийных

природных явлений, независящих от

человека.

Искусственные

угрозы – это угрозы информационной

безопасности, вызванные деятельностью

человека. Среди них, исходя из мотивации

действий, можно выделить:

1.

Непреднамеренные (неумышленные,

случайные) угрозы, вызванные ошибками

в проектировании автоматизированной

системы и ее элементов, ошибками в

программном обеспечении, ошибками в

действиях персонала и т.п..

2.

Преднамеренные (умышленные) угрозы,

связанные с корыстными устремлениями

людей (злоумышленников).

Источники

угроз по отношению к автоматизированной

системе могут быть внешними или

внутренними. Внутренние угрозы реализуются

компонентами самой информационной

системы – аппаратно-программным

обеспечением или персоналом.

К

основным непреднамеренным искусственным

угрозам информационной безопасности

относятся действия, совершаемые людьми

случайно, по незнанию, невнимательности

или халатности, из любопытства, но без

злого умысла:

1.

Неумышленные действия, приводящие к

частичному или полному отказу системы

или разрушению аппаратных, программных,

информационных ресурсов системы

(неумышленная порча оборудования,

удаление, искажение файлов с важной

информацией или программ, в том числе

системных и т.п.).

2.

Неправомерное отключение оборудования

или изменение режимов работы устройств

и программ.

3.

Неумышленная порча носителей информации.

4.

Запуск технологических программ,

способных при некомпетентном использовании

вызывать потерю работоспособности

системы (зависания или зацикливания)

или осуществляющих необратимые изменения

в системе (форматирование или

реструктуризацию носителей информации,

удаление данных и т.п.).

5.

Нелегальное внедрение и использование

неучтенных программ (игровых, обучающих,

технологических и др., не являющихся

необходимыми для выполнения нарушителем

своих служебных обязанностей) с

последующим необоснованным расходованием

ресурсов (загрузка процессора, захват

оперативной памяти и памяти на внешних

носителях).

6.

Заражение компьютера вирусами.

7.

Неосторожные действия, приводящие к

разглашению конфиденциальной информации,

или делающие ее общедоступной.

8.

Разглашение, передача или утрата

атрибутов разграничения доступа

(паролей, ключей шифрования, идентификационных

карточек, пропусков).

9.

Проектирование архитектуры системы,

технологии обработки данных, разработка

прикладных программ, с возможностями,

представляющими опасность для

работоспособности системы и безопасности

информации.

10.

Игнорирование организационных ограничений

(установленных правил) при работе в

системе.

11.

Вход в систему в обход средств защиты

(загрузка посторонней операционной

системы со сменных магнитных носителей

и т.п.).

12.

Некомпетентное использование, настройка

или неправомерное отключение средств

защиты персоналом службы безопасности.

13.

Пересылка данных по ошибочному адресу

абонента (устройства).

14.

Ввод ошибочных данных.

15.

Неумышленное повреждение каналов связи.

К

основным преднамеренным искусственным

угрозам относятся:

1.

Физическое разрушение системы (путем

взрыва, поджога и т.п.) или вывод из строя

всех или отдельных наиболее важных

компонентов компьютерной системы

(устройств, носителей важной системной

информации, лиц из числа персонала и

т.п.).

2.

Отключение или вывод из строя подсистем

обеспечения функционирования

вычислительных систем (электропитания,

охлаждения и вентиляции, линий связи и

др.).

3.

Действия по дезорганизации функционирования

системы (изменение режимов работы

устройств или программ, забастовка,

саботаж персонала, постановка мощных

активных радиопомех на частотах работы

устройств системы и т.п.).

4.

Внедрение агентов в число персонала

системы (в том числе, возможно, и в

административную группу, отвечающую

за безопасность).

5.

Вербовка (путем подкупа, шантажа и т.п.)

персонала или отдельных пользователей,

имеющих определенные полномочия.

6.

Применение подслушивающих устройств,

дистанционная фото и видеосъемка и

т.п..

7.

Перехват побочных электромагнитных,

акустических и других излучений устройств

и линий связи, а также наводок активных

излучений на вспомогательные технические

средства, непосредственно не участвующие

в обработке информации (телефонные

линии, сети питания, отопления и т.п.).

8.

Перехват данных, передаваемых по каналам

связи, и их анализ с целью выяснения

протоколов обмена, правил вхождения в

связь и авторизации пользователя и

последующих попыток их имитации для

проникновения в систему.

9.

Хищение носителей информации (магнитных

дисков, лент, микросхем памяти, запоминающих

устройств и целых ПЭВМ).

10.

Несанкционированное копирование

носителей информации.

11.

Хищение производственных отходов

(распечаток, записей, списанных носителей

информации и т.п.).

12.

Чтение остаточной информации из

оперативной памяти и с внешних запоминающих

устройств.

13.

Чтение информации из областей оперативной

памяти, используемых операционной

системой (в том числе подсистемой защиты)

или другими пользователями, в асинхронном

режиме используя недостатки мультизадачных

операционных систем и систем

программирования.

14.

Незаконное получение паролей и других

реквизитов разграничения доступа

(агентурным путем, используя халатность

пользователей, путем подбора, путем

имитации интерфейса системы и т.д.) с

последующей маскировкой под

зарегистрированного пользователя

(«маскарад»).

15.

Несанкционированное использование

терминалов пользователей, имеющих

уникальные физические характеристики,

такие как номер рабочей станции в сети,

физический адрес, адрес в системе связи,

аппаратный блок кодирования и т.п..

16.

Вскрытие шифров криптозащиты информации.

17.

Внедрение аппаратных спец вложений,

программных закладок и вирусов, т.е.

таких участков программ, которые не

нужны для осуществления заявленных

функций, но позволяющих преодолевать

систему защиты, скрытно и незаконно

осуществлять доступ к системным ресурсам

с целью регистрации и передачи критической

информации или дезорганизации

функционирования системы.

18.

Незаконное подключение к линиям связи

с целью работы «между строк», с

использованием пауз в действиях законного

пользователя от его имени с последующим

вводом ложных сообщений или модификацией

передаваемых сообщений.

19.

Незаконное подключение к линиям связи

с целью прямой подмены законного

пользователя путем его физического

отключения после входа в систему и

успешной аутентификации с последующим

вводом дезинформации и навязыванием

ложных сообщений.

Чаще

всего для достижения поставленной цели

злоумышленник использует не один, а

некоторую совокупность из перечисленных

выше путей.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Содержание:

Введение

Цель курсовой работы – определение основные виды угроз, существующие методы и средства защиты информации, определить сущность информационной безопасности.

Под безопасностью информации понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования и попыток хищения. 21 век знаменуется бурным развитием информационных технологий. Информация в большей мере становится стратегическим ресурсом, дорогим товаром и производительной силой. Одним из важнейших аспектов проблемы обеспечения информационной безопасности является определение, анализ и классификация возможных угроз безопасности информации.

Анализ каналов утечки информации в информационной системе предприятий.

Рисунок 1. Основные виды угроз информационной безопасности

Информация, подобно любым другим существующим товарам, также нуждается в своей сохранности и надежной защите. Одна из наиболее острых проблем – информационная безопасность, которую необходимо обеспечивать, контролировать, а также создавать условия для ее управления.

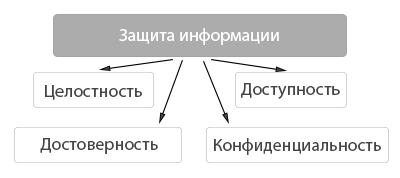

Информационная безопасность — это защищенность информации и соответствующей инфраструктуры от случайных или преднамеренных воздействий сопровождающихся нанесением ущерба владельцам или пользователям информации. Защищенности информационных ресурсов от незаконного ознакомления, преобразования и уничтожения, воздействий направленных на нарушение их работоспособности. Информационная безопасность достигается обеспечением конфиденциальности, целостности и достоверности обрабатываемых данных, а также доступности и целостности информационных компонентов и ресурсов.

Информационная безопасность достигается проведением руководством соответствующего уровня политики информационной безопасности. В программах, которой содержатся общие требования и принцип построения систем защиты информации.

Целью защиты информации является минимизация потерь, вызванных нарушением целостности или конфиденциальности данных, а также их недоступности для потребителей.

Рисунок 1. Защита информации.

Под конфиденциальностью подразумевают необходимость введения ограничения доступа к данной информации для определенного круга лиц, гарантия, что в процессе передачи данные могут быть известны только легальным пользователям.

Целостность – это свойство информации сохранять свою структуру и/или содержание в процессе передачи и хранения в неискаженном виде по отношению к некоторому фиксированному состоянию. Информацию может создавать, изменять или уничтожать только авторизованное лицо (законный, имеющий право доступа пользователь).

Достоверность – это свойство информации, выражающееся в строгой принадлежности субъекту, который является ее источником, либо тому субъекту, от которого эта информация принята.

Доступность – это свойство информации, характеризующее способность обеспечивать своевременный и беспрепятственный доступ пользователей к необходимой информации.

Глава 1. «угроза информационной безопасности»

Понятие угрозы информационной безопасности раскрыто в целом ряде законодательных актов РФ, Стандартов (ГОСТ) РФ и руководящих документах ФСБ РФ и ФСТЭК России.

Угроза безопасности – совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства. (Закон Российской Федерации «О безопасности»)

Угроза: Потенциальная причина инцидента, который может нанести ущерб системе или организации. (ГОСТ Р ИСО/МЭК ТО 13335-1)

Угроза (безопасности информации): совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации. (ГОСТ Р 50922-2006)

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Если исходить из классического рассмотрения кибернетической модели любой управляемой системы, возмущающие воздействия на нее могут носить случайный характер.

Основные виды угроз информационной безопасности:

— стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.);

— сбои и отказы оборудования (технических средств) автоматизированных систем;

— последствия ошибок проектирования и разработки компонентов) автоматизированных систем (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.);

— ошибки эксплуатации (пользователей, операторов и другого персонала);

преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, диверсантов и т.п.).

Глава 2. «классификация угроз безопасности»

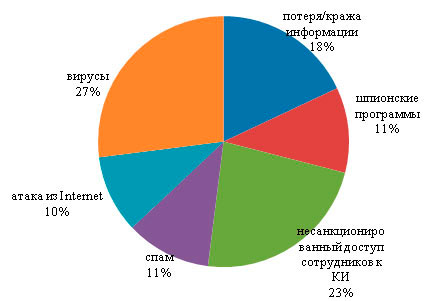

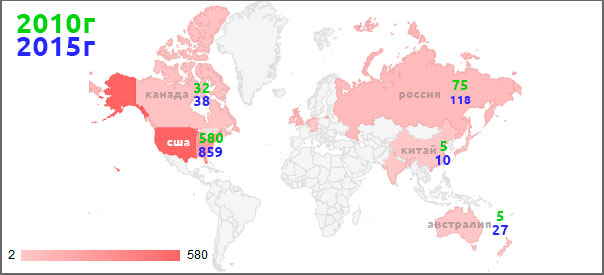

Утечка по странам согласно мониторинга компании InfoWatch:

Рисунок 3. Анализ утечки по странам в период 2010-2015г.

По природе возникновения различают:

2.1 Естественные угрозы

Угрозы, вызванные воздействиями объективных физических процессов или стихийных природных явлений, независящих от человека.

Примеры естественных угроз

— пожар. Поэтому при проектировании автоматизированных систем целесообразно рассмотреть вопросы противопожарной безопасности.

— затопление. В этих случаях аппаратные средства автоматизированных систем целесообразно устанавливать на верхних этажах зданий и должны приниматься другие меры предосторожности.

— стихийного бедствия. Ущерб может быть нанесен при технических авариях, например, при внезапном отключении электропитания и т.д.

2.2 Искусственные угрозы

Угрозы, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

— непреднамеренные (неумышленные, случайные)

Угрозы вызванные ошибками в проектировании автоматизированных систем и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.;

Основные непреднамеренные искусственные угрозы автоматизированных систем. Действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла:

— неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

— неправомерное отключение оборудования или изменение режимов работы устройств и программ;

— неумышленная порча носителей информации;

— запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.);

— нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

— заражение компьютера вирусами;

— неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной;

— разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.);

— проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации;

— игнорирование организационных ограничений (установленных правил) при работе в системе;

— вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.);

— некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

— пересылка данных по ошибочному адресу абонента (устройства);

— ввод ошибочных данных;

— неумышленное повреждение каналов связи.

2.3 преднамеренные (умышленные)

Угрозы связанные с корыстными устремлениями людей-злоумышленников.

Источники угроз по отношению к автоматизированным системам могут быть внешними или внутренними.

Основные преднамеренные искусственные угрозы

Основные возможные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации:

— физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.);

— отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

— действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

— внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

— вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

— применение подслушивающих устройств, дистанционная фото- и видеосъемка и т.п.;

— перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.);

— перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

— хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ);

— несанкционированное копирование носителей информации;

— хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

— чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств;

— чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования;

— незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»);

— несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

— вскрытие шифров криптозащиты информации;

— внедрение аппаратных спецвложений, программных «закладок» и «вирусов» («троянских коней» и «жучков»), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему защиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

— незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

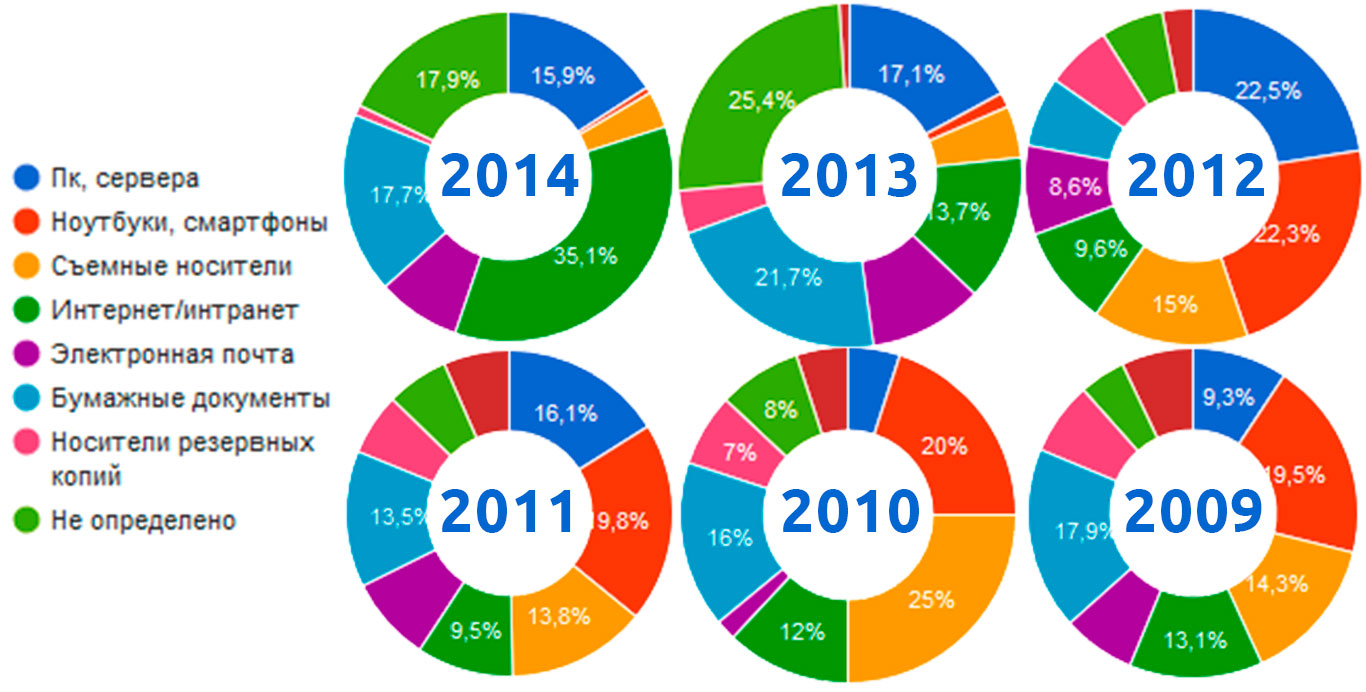

Утечка информации согласно мониторинга компании InfoWatch:

Рисунок 4. Каналы утечек в период 2009-2014г.

Глава 3. «виды угроз»

По отношению к отдельной организации существуют следующие основные виды внешних угроз:

— Недобросовестные конкуренты.

— Криминальные группы и формирования.

— Противозаконные действия отдельных лиц и организаций административного аппарата, в том числе и налоговых служб.

— Нарушение установленного регламента сбора, обработки и передачи информации.

Основные виды внутренних угроз:

— Преднамеренные преступные действия собственного персонала организации.

— Непреднамеренные действия и ошибки сотрудников.

— Отказ оборудования и технических средств.

— Сбои программного обеспечения средств обработки информации.

Внутренние и внешние угрозы тесно взаимодействуют. Соотношение внутренних и внешних угроз в соответствии с характеризуется следующими показателями: 81,7% угроз совершается либо самими сотрудниками организаций, либо при их прямом или опосредованном участии (внутренние угрозы); 17,3% угроз — внешние угрозы или преступные действия; 1,0% угроз — угрозы со стороны случайных лиц.

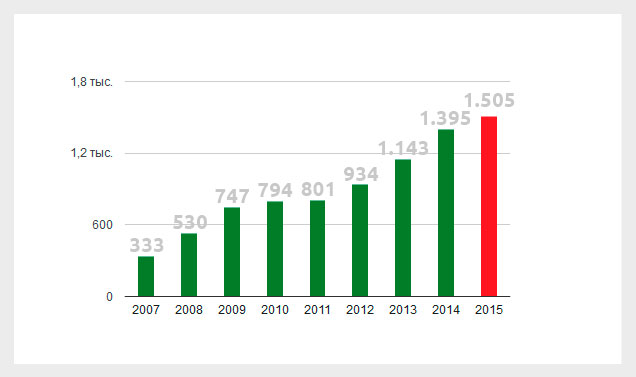

Согласно данным мониторинга компании InfoWatch (занимающейся разработкой решений для защиты бизнеса от внутренних угроз информационной безопасности) количество утечек информации постоянно увеличивается (например, в 2015 на 22 %) .

Рисунок 5. Рост числа утечек в мире.

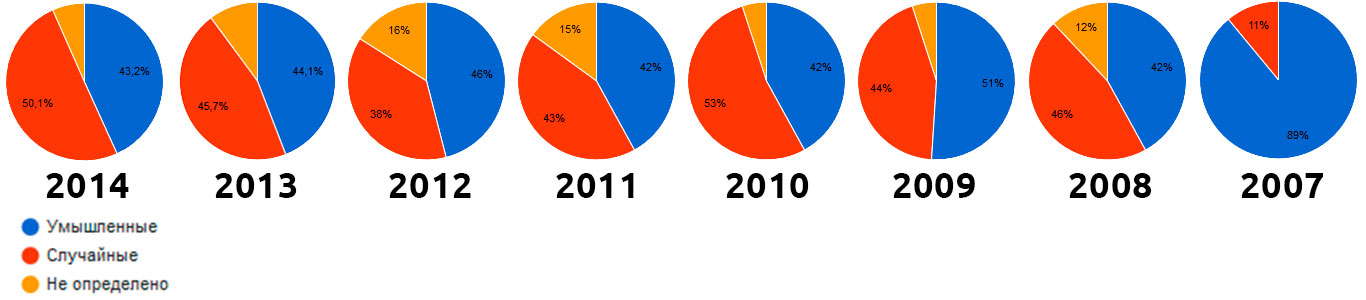

Это вызывает опасения еще и потому, что большая часть утечек информации (92%) относятся к персональным данным. Причем соотношение умышленных и неумышленных инцидентов практически равно.

Рисунок 6. Соотношение умышленных и неумышленных утечек.

Внешние угрозы и целевые атаки:

Целевые атаки – это заранее спланированные действия по атаке на IT-системы конкретной организации. У каждой атаки есть заказчик, исполнитель, объект-жертва и цель.

Отличие целевых атак от вирусов:

— Использование нескольких векторов нападения одновременно

— Использование методов социальной инженерии

Социальная инженерия – это метод несанкционированного доступа к информации, основанный на использовании слабостей человеческого фактора и без использования технических средств. Злоумышленник получает информацию, например, с помощью обычного телефонного звонка или путем проникновения в организацию под видом ее служащего.

— Заранее произведена «разведка» – получена информация об инфраструктуре предприятия, используемых методах и средствах защиты

— Как правило, происходит отключение используемой защиты

— Часто целевая атака начинается с DDoS-атаки

DDoS-атака (Distributed Denial of Service) – это атака на веб-ресурс, основной целью которой является выведение его из строя путем подачи большого количества ложных запросов, которые сервер не успевает обрабатывать, и сайт становится недоступным для пользователя.

— Вредоносный код, как правило, внедряется по частям

В основном защита осуществляется техническими средствами:

— Антивирусы (Kaspersky, Symantec, G DATA и др.)

— Защитные сетевые экраны (Entensys, Kerio и др.)

— Специализированные средства защиты от DDoS (Attack Killer, Qrator и др.)

— Технологии защиты от уязвимостей (Appercut, Checkmarx, Fortify и др.)

— Специализированные средства по защите от целевых атак (Attack Killer, FireEye и др.)

Правильнее всего выстраивать эшелонированную защиту, используя технологии от различных производителей. Это резко усложняет задачу атакующего.

Утечки через мобильные устройства:

Современные смартфоны передают на сторону

информацию о пользователе:

— определение местонахождения

— содержание переписки (смс, почта)

— фото- и видеофайлы

— контакты

— связь с браузерами и поисковиками на десктопах

— анализ предпочтений пользователей

(политические взгляды, потребительские привычки, личная жизнь)

— все возможности слежки от поисковиков, соцсетей, браузеров, операционной системы

Смартфоны имеют дополнительную встроенную батарею, поэтому даже в выключенном состоянии могут передавать информацию.

Информационные атаки – это кампании очернения и подрыва репутации

предприятия с помощью современных электронных СМИ и соцсетей.

Часто такие кампании служат средством конкурентной борьбы.

Виды информационных атак:

Атаки на руководство

— «Раскрутка» неудачных высказываний руководителей или учредителей

организаций

— Вбросы и раскрутка информации о происшествиях, неудачных решениях,

поступках или благосостоянии

— Клевета в отношении руководителей или учредителей организаций

Атаки на предприятие

— Вбросы и раскрутка информации о сбоях и ошибках на предприятии

Длительные кампании очернения

— Серии вбросов

— Подбор негативных тем, вызывающих живой отклик и вирусный рост

— Подогревание темы в течение многих месяцев

Важно понимать, что нет неуязвимых систем. Главное – сделать атаку на вашу систему слишком дорогой и сложной для атакующих.

Глава 4. «неформальная модель нарушителя»

Типичный компьютерный преступник — это не молодой хакер, использующий телефон и домашний компьютер для получения доступа к большим компьютерам. Типичный компьютерный преступник — это служащий, которому разрешен доступ к системе, нетехническим пользователем которой он является.

Определение 2. Нарушитель — это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства.

Злоумышленником – это нарушитель, намеренно идущий на нарушение из корыстных побуждений.

Неформальная модель нарушителя отражает его практические и теоретические возможности, время и место действия и т.п. Для достижения своих целей нарушитель должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, можно либо повлиять на сами эти причины (конечно если это возможно), либо точнее определить требования к системе защиты от данного вида нарушений или преступлений.

В каждом конкретном случае, исходя из конкретной технологии обработки информации, может быть определена модель нарушителя, которая должна быть адекватна реальному нарушителю для данной автоматизированной системы.

При разработке модели нарушителя определяются:

• предположения о категориях лиц, к которым может принадлежать нарушитель;

• предположения о мотивах действий нарушителя (преследуемых нарушителем целях);

• предположения о квалификации нарушителя и его технической оснащенности (об используемых для совершения нарушения методах и средствах);

• ограничения и предположения о характере возможных действий нарушителей.

По отношению к автоматизированным системам нарушители могут быть внутренними (из числа персонала системы) или внешними (посторонними лицами). Внутренним нарушителем может быть лицо из следующих категорий персонала:

• пользователи (операторы) системы;

• персонал, обслуживающий технические средства (инженеры, техники);

• сотрудники отделов разработки и сопровождения ПО (прикладные и системные программисты);

• технический персонал, обслуживающий здания (уборщики, электрики, сантехники и другие сотрудники, имеющие доступ в здания и помещения, где расположены компоненты автоматизированных систем);

• сотрудники службы безопасности автоматизированных систем;

• руководители различных уровней должностной иерархии.

Посторонние лица, которые могут быть нарушителями:

• клиенты (представители организаций, граждане);

• посетители (приглашенные по какому-либо поводу);

• представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности организации (энерго-, водо-, теплоснабжения и т.п.);

• представители конкурирующих организаций (иностранных спецслужб) или лица, действующие по их заданию;

• лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить безопасность автоматизированных систем);

• любые лица за пределами контролируемой территории.

Причиной совершения компьютерных преступлений может быть:

— личная или финансовая выгода;

— развлечение;

— месть;

— попытка добиться расположения кого-либо к себе;

— самовыражение;

— случайность;

— вандализм.

Можно выделить три основных мотива нарушений: безответственность, самоутверждение и корыстный интерес.

При нарушениях, вызванных безответственностью, пользователь целенаправленно или случайно производит какие-либо разрушающие действия, не связанные тем не менее со злым умыслом. В большинстве случаев это следствие некомпетентности или небрежности.

Нарушение безопасности АС может быть вызвано и корыстным интересом пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой в автоматизированных системах информации. Даже если автоматизированная система имеет средства, делающие такое проникновение чрезвычайно сложным, полностью защитить ее от проникновения практически невозможно.

Всех нарушителей можно классифицировать следующим образом:

— По уровню знаний об автоматизированных системах

— По уровню возможностей (используемым методам и средствам)

— По времени действия

— По месту действия

Определение конкретных значений характеристик возможных нарушителей в значительной степени субъективно. Модель нарушителя, построенная с учетом особенностей конкретной предметной области и технологии обработки информации, может быть представлена перечислением нескольких вариантов его облика. Каждый вид нарушителя должен быть охарактеризован значениями характеристик, приведенных выше.

Возможный ущерб автоматизированной системе и обрабатываемой информации зависит от уровня возможностей нарушителя (злоумышленника), который может обладать правами: разработчика, программиста, пользователя, администратора.

Результатом реализации угроз информации может быть ее утрата (разрушение, уничтожение),утечка (извлечение, копирование), искажение (модификация, подделка) или блокирование.

По степени преднамеренности проявления различают случайные и преднамеренные угрозы безопасности.

По непосредственному источнику угроз. Источниками угроз могут быть:

— природная среда, например, стихийные бедствия;

— человек, например, разглашение конфиденциальных данных;

— санкционированные программно-аппаратные средства, например, отказ в работе операционной системы;

— несанкционированные программно-аппаратные средства, например, заражение компьютера вирусами.

По положению источника угроз. Источник угроз может быть расположен:

— вне контролируемой зоны КС, например, перехват данных, передаваемых по каналам связи;

— в пределах контролируемой зоны КС, например, хищение распечаток, носителей информации;

— непосредственно в КС, например, некорректное использование ресурсов.

По степени воздействия на КС различают:

— пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании КС (угроза копирования данных);

— активные угрозы, которые при воздействии вносят изменения в структуру и содержание КС (внедрение аппаратных и программных спецвложений).

По этапам доступа пользователей или программ к ресурсам КС:

— угрозы, которые могут проявляться на этапе доступа к ресурсам КС;

— угрозы, проявляющиеся после разрешения доступа (несанкционированное использование ресурсов).

По текущему месту расположения информации в КС:

— угроза доступа к информации на внешних запоминающих устройствах (ЗУ), например, копирование данных с жесткого диска;

— угроза доступа к информации в оперативной памяти (несанкционированное обращение к памяти);

— угроза доступа к информации, циркулирующей в линиях связи (путем незаконного подключения).

По способу доступа к ресурсам КС:

— угрозы, использующие прямой стандартный путь доступа к ресурсам с помощью незаконно полученных паролей или путем несанкционированного использования терминалов законных пользователей;

— угрозы, использующие скрытый нестандартный путь доступа к ресурсам КС в обход существующих средств защиты.

По степени зависимости от активности КС различают:

— угрозы, проявляющиеся независимо от активности КС (хищение носителей информации);

— угрозы, проявляющиеся только в процессе обработки данных (распространение вирусов).

Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно называют взломщиком, а иногда «компьютерным пиратом».

Противоправные действия с информацией не только затрагивают интересы государства, общества и личности, но оказывают негативные, а порой трагические и катастрофические воздействия на здания, помещения, личную безопасность обслуживающего персонала и пользователей информации. Подобные воздействия происходят также по причине стихийных бедствий, техногенных катастроф и террористических актов.

Главной целью любой системы обеспечения информационной безопасности является создание условий функционирования предприятия, предотвращение угроз его безопасности, защита законных интересов предприятия от противоправных посягательств, недопущение хищения финансовых средств, разглашения, утраты, утечки, искажения и уничтожения служебной информации, обеспечение в рамках производственной деятельности всех подразделений предприятия.

Заключение

Возможные последствия IT-угроз:

— Финансовые потери

— Потеря конкурентного преимущества

— Потеря доли рынка

— Штрафные санкции регуляторов

— Угроза стабильности работы инфраструктур

— Потеря клиентов и партнеров

— Ущерб репутации предприятий и их главных лиц

Далее приведем некоторые жизненные примеры атак и утечек, а также как результат их масштабы:

Пример 1. Утечка информации

«Синдром Клинтон», сентябрь 2016

Хиллари Клинтон было не всегда удобно вести переписку, используя рабочую почту, поэтому она пересылала письма, содержащие конфиденциальную информацию, по внешней почте.

Кроме того, опасаясь хранить важную переписку у себя, она организовала хранение рабочих писем Госдепартамента США на личном сервере.

В итоге эти действия привели к утечке информации, составляющей гостайну.

Результат: скандал, подрыв репутации, выборы проиграны.

Пример 2. Целевая атака

Атака на ЦБ Бангладеш, февраль 2016

Используя социальную инженерию и рассылку писем с вирусом, хакеры проникли в систему ЦБ Бангладеш.

Злоумышленники получили доступ к межбанковской электронной системе передачи информации и совершения платежей SWIFT и попытались направить 35 мошеннических платежных поручений на общую сумму 951 млн долларов.

Хакерам удалось успешно осуществить четыре транзакции и перевести украденные деньги на Филиппины и Шри-Ланку.

Результат: убытки составили $81 млн

Пример 3. DDoS-Атака

Серия DDoS-атак на банки, ноябрь 2016

10 ноября ЦБ РФ заявил, что 5 российских банков подверглись хакерской атаке. Под ударом оказались Сбербанк, Альфа-банк, «Открытие», «ВТБ Банк Москвы» и Росбанк.

По оценке специалистов мощность атак варьировалась от «слабой» до «мощной». Длительность атак составляла от 1 до 12 часов. Некоторые банки подверглись серии от 2 до 4 атак.

Хакеры, организовавшие атаку, использовали ботнет (сеть зараженных устройств), в которую входило 24 000 машин из «Интернета вещей».

Издание Vice сообщило, что за атакой могут стоять «люди, недовольные возможным вмешательством России в выборы президента США». Российские специалисты считают, что атака – это лишь «демонстрация возможностей», а ее причины – сугубо экономические.

Результат: 3 из 5 банков подтвердили атаку

Пример 4. Ботнет «MIRAI»

В конце 2016 года произошла мощная DDoS-атака против Dyn DNS, оператора DNS в США. Атака была реализована при помощи ботнета Mirai, первого вируса для «Интернета вещей». Сотни тысяч камер, серверов DVR и других подключенных устройств вплоть до кофеварок с Wi-Fi стали оружием в руках хакеров.

Результат: Одни из самых посещаемых веб-сайтов в мире часами были недоступны для пользователей, а именно: Twitter, Spotify, Reddit, GitHub, сайты CNN, The New York Times и др.

Пример 5. Информационная атака

Атака на Cбербанк, 18.12.2014

Предпосылка: Пиковый рост курса валют Суть атаки: Активность около 80–300 аккаунтов в сети на тему (большинство – украинские):

— «Visa прекращает операции по картам Сбербанка» — «Сбербанк скоро прекратит выдачу депозитов» — «Нельзя снять деньги в банкомате, это не технический сбой – денег нет»

Граждане бросились забирать деньги. ЦБ и Правительство предприняли беспрецедентные меры по урегулированию ситуации.

Результат: Общий отток денежных средств с депозитов и из банкоматов составил примерно 1,5 трлн руб., которые были довольно быстро восстановлены.

Как видно из примеров угрозы и утечки имеют достаточно серьёзные последствия.

Как защищаться от внутренних угроз и утечек информации?

a) Для персонала – соблюдение правил обращения с информацией:

— Не использовать публичные почты для пересылки конфиденциальной информации

— Не оставлять ноутбуки, смартфоны без присмотра

— Не разглашать информацию в социальных сетях

— Помнить о шпионских функциях смартфонов

b) Для организации:

— Выявление наиболее вероятных угроз со стороны сотрудников

— Положение о коммерческой тайне и защите персональных данных

— Выбор и назначение ответственных за безопасность

— Разработка процедур по защите информации

Использование технических средств защиты от утечек Data Loss Prevention, программный комплекс, осуществляющий анализ потоков данных, пересекающих периметр защищаемой локальной сети. При обнаружении в этом потоке данных конфиденциальной информации срабатывает активная компонента системы, которая оповещает ответственного специалиста и, при необходимости, блокирует передачу данных либо решения других производителей.

Перечень мер информационной безопасности:

Использование паролей:

— Не используйте один пароль для всех сервисов, которыми вы пользуетесь. Рекомендуется использовать разные пароли для разных сервисов

— Используйте пароли длиной не менее 8 символов с содержанием строчных и прописных букв, а также цифр и спецсимволов (@, &, % и т.д.). Альтернативной хорошей практикой является использование парольных фраз, состоящих из не менее чем 20 символов, например, «ForestWinterSnowstorm» – их легко запомнить и трудно подобрать

— Не сохраняйте пароли в веб-браузерах и клиентах электронной почты

— Не передавайте пароли знакомым и не отправляйте по электронной почте

— Тщательно храните пароли. Нельзя оставлять записанный пароль на видном месте, клеить его на монитор и т.д.

Защита рабочих станций и собственных устройств:

— Все файлы, скачанные из сети Интернет, перед открытием проверяйте антивирусной программой

— При получении по электронной почте писем от неизвестных вам лиц, содержащих ссылки и картинки, рекомендуется сразу удалять, не переходя по ссылкам и не открывая приложенные документы

— Пользуйтесь лицензионным антивирусным ПО, настройте автоматическую проверку загруженных из сети файлов и подключенных носителей информации

— При возникновении признаков появления вирусов на компьютере проведите полную проверку антивирусным ПО

— Всегда устанавливайте последние обновления операционных систем

— Для защиты от вирусов шифровальщиков регулярно создавайте резервные копии ценных для вас данных

Безопасность при осуществлении платежей:

— По возможности, следует использовать дополнительное подтверждение операций, например, с помощью SMS или иным способом (например, по телефону)

— Не переходите по ссылкам, полученным от недоверенных лиц. При получении писем или сообщений от банков удостоверьтесь, что это именно банк пишет вам

— Будьте внимательны при осуществлении платежей в сети Интернет. Проверяйте наличие https в адресной строке браузера и точность адреса

Использование сети Интернет и социальных сетей:

— Не пользуйтесь незащищенными Wi-Fi-сетями

— С осторожностью относитесь к нестандартным сообщениям в сети Интернет (особенно в социальных сетях). Помните, что любые нестандартные просьбы могут быть мошенничеством

— Не используйте бесплатную почту и чаты для передачи критически важной информации

Защита важной информации:

— Используйте шифрование при передаче критически важной информации

— С осторожностью относитесь к хранению информации в облаке. Следует шифровать данные для хранения их в облаке либо сделать выбор в пользу хранения информации локально

— Не берите смартфон на важные переговоры

— Не используйте мобильное устройство для конфиденциальной переписки

Список использованной литературы

1. Макаренко С. И. Информационная безопасность: учебное пособие для студентов вузов. – Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. – 372 с.: ил., Часть 1, раздел 4

2. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. — М.: Академический Проект; Гаудеамус, 2-е изд.- 2004. — 544 с., параграфы 2.3, 5.1-5.5

3. Денисов Д.В. Информационная безопасность: Интернет курс

4. Кияев В.И., Граничин О.Н. Безопасность информационных систем

5. О безопасности: Федер. закон [принят Гос. Думой 07.12.2010 (ред. от 05.10.2015)] // N 390-ФЗ.

- История возникновения и развития языка программирования Си (С++) и Java (Базовые понятия языка) (История возникновения языка программирования Java )

- История развития менеджмента (Периоды развития менеджмента) (Периоды развития менеджмента)

- Выбор приоритетного варианта сокращения персонала (Понятие персонала предприятия)

- Процессы принятия решений в организации .

- Игра как средство нравственного воспитания младших школьников (Историческое возникновение игры)

- Игра как метод воспитания (Ролевые игры в процессе преподавания)

- Понятие и признаки государства (Основные теории происхождения государства ) (Возникновение государства)

- Анализ эффективности различных типов организационных структур управления российский компаний

- АКТИВНЫЕ И ПАССИВНЫЕ КРЕДИТНЫЕ ОПЕРАЦИИ БАНКА (Сущность и виды кредитных операций банка )

- Финансовая система РФ (Анализ показателей развития финансов в РФ)

- Факторинг как особая форма кредитования (Сущность, виды и функции факторинга)

- Проектирование реализации операций бизнес-процесса «Складской учет»

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

- Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

- Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

- Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

- Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Комплексное решение задач информационной безопасности обеспечивает DLP-система. «СёрчИнформ КИБ» контролирует максимальное число каналов передачи данных и предоставляет ИБ-службе компании большой набор инструментов для внутренних расследований.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- несовершенство программного обеспечения, аппаратной платформы;

- разные характеристики строения автоматизированных систем в информационном потоке;

- часть процессов функционирования систем является неполноценной;

- неточность протоколов обмена информацией и интерфейса;

- сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

- объективными;

- случайными;

- субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Объективные уязвимости

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Случайные уязвимости

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей.

Классификация угроз

| Состояние источника угрозы |

|

| Степень влияния |

|

| Возможность доступа сотрудников к системе программ или ресурсов |

|

| Способ доступа к основным ресурсам системы |

|

| Размещение информации в системе |

|

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Для контроля событий в программных и аппаратных источниках удобно использовать SIEM-систему. «СёрчИнформ SIEM» обрабатывает поток событий, выявляет угрозы и собирает результаты в едином интерфейсе, что ускоряет внутренние расследования.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Перехват паролей;

- «Маскарад»;

- Незаконное пользование привилегиями.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально;

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи;

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Наносимый ущерб

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства.

Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Одновременное использование DLP- и SIEM-систем решает задачу защиты данных более эффективно. Испытать программы на практике можно во время бесплатного 30-дневного триала. Узнать детали…