«ТЕХНОЛОГИЯ РАЗРАБОТКИ

ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ»

1.

Какие программы можно

отнести к системному программному обеспечению:

Варианты ответа:

1.

операционные

системы;

2.

прикладные программы;

3.

игровые программы.

2. Какие программы можно отнести к системному ПО:

Варианты

ответа:

1)

драйверы;

2)

текстовые редакторы;

3)

электронные таблицы;

4)

графические

редакторы.

3. Специфические особенности ПО как продукта:

1)

продажа по ценам

ниже себестоимости (лицензирование);

2)

низкие материальные

затраты при создании программ;

3)

возможность создание

программ небольшие коллективом или даже одним человеком;

4)

разнообразие решаемых

задач с помощью программных средств.

4. Какие программы можно отнести к системному ПО:

Варианты ответа:

1)

программа расчета

заработной платы;

2)

электронные таблицы;

3)

СУБД (системы

управления базами данных).

5. Какие программы нельзя отнести к системному ПО:

Варианты ответа:

1)

игровые программы;

2)

компиляторы языков

программирования;

3)

операционные системы;

4)

системы управления

базами данных.

6. Какие программы можно отнести к прикладному программному обеспечению:

Варианты ответа:

1)

электронные

таблицы;

2)

таблицы решений;

3)

СУБД (системы

управления базами данных).

7. Какие программы можно отнести к прикладному ПО:

Варианты ответа:

1)

программа

расчета заработной платы;

2)

диспетчер программ;

3)

программа «Проводник»

(Explorer).

8. Какие программы нельзя отнести к прикладному ПО:

Варианты ответа:

1)

компиляторы и

(или) интерпретаторы;

2)

текстовые и (или)

графические редакторы;

3)

электронные таблицы.

9. Можно ли отнести операционную систему к программному обеспечению:

Варианты ответа:

1)

да;

2)

нет.

10. Можно ли отнести операционную систему к прикладному программному

обеспечению:

Варианты ответа:

1)

да;

2)

нет.

11. Специфические особенности ПО как продукта:

Варианты ответа:

1)

низкие затраты

при дублировании;

2)

универсальность;

3)

простота

эксплуатации;

4)

наличие поддержки

(сопровождения) со стороны разработчика.

12. Какие программы можно отнести к системному ПО:

Варианты

ответа:

1)

утилиты;

2)

экономические

программы;

3)

статистические

программы;

4)

мультимедийные

программы.

13. Этап,

занимающий наибольшее время, в жизненном цикле программы:

Варианты

ответа:

1)

сопровождение;

2)

проектирование;

3)

тестирование;

4)

программирование;

5)

формулировка

требований.

14. Этап,

занимающий наибольшее время, при разработке программы:

Варианты

ответа:

1) тестирование;

2)

сопровождение;

3)

проектирование;

4)

программирование;

5)

формулировка

требований.

15. Первый этап в жизненном цикле программы:

Варианты

ответа:

1)

формулирование

требований;

2)

анализ требований;

3)

проектирование;

4)

автономное

тестирование;

5)

комплексное

тестирование.

16. Один из необязательных этапов жизненного цикла программы:

Варианты

ответа:

1)

оптимизация;

2)

проектирование;

3)

тестирование;

4)

программирование;

5)

анализ требований.

17. Самый

большой этап в жизненном цикле программы:

Варианты

ответа:

1)

эксплуатация;

2)

изучение предметной

области;

3)

программирование;

4)

тестирование;

5)

корректировка ошибок.

18. Какой этап

выполняется раньше:

Варианты

ответа:

1)

отладка;

2)

тестирование.

19. Какой этап

выполняется раньше:

Варианты

ответа:

1)

отладка;

2)

оптимизация;

3)

программирование;

4)

тестирование.

20. Что выполняется раньше:

Варианты

ответа:

1)

компиляция;

2)

отладка;

3)

компоновка;

4)

тестирование.

21. Что выполняется раньше:

Варианты

ответа:

1) проектирование;

2)

программирование;

3)

отладка;

4)

тестирование.

22. В стадии разработки программы не входит:

Варианты

ответа:

1)

автоматизация программирования;

2)

постановка задачи;

3)

составление

спецификаций;

4)

эскизный проект;

5)

тестирование.

23. Самый важный критерий качества программы:

Варианты

ответа:

1)

работоспособность;

2)

надежность;

3)

эффективность;

4)

быстродействие;

5)

простота

эксплуатации.

24. Способы оценки качества:

Варианты

ответа:

1)

сравнение с

аналогами;

2)

наличие документации;

3)

оптимизация

программы;

4)

структурирование

алгоритма.

25. Существует ли связь между эффективностью и оптимизацией программы:

Варианты

ответа:

1)

да;

2)

нет.

26. Наиболее важный критерий качества:

Варианты

ответа:

1)

надежность;

2)

быстродействие;

3)

удобство в

эксплуатации;

4)

удобный интерфейс;

5)

эффективность.

27. Способы оценки надежности:

Варианты

ответа:

1)

тестирование;

2)

сравнение с

аналогами;

3)

трассировка;

4)

оптимизация.

28. Повышает ли качество программ оптимизация:

Варианты

ответа:

1)

да;

2)

нет.

29. Существует ли связь между надежностью и быстродействием:

Варианты

ответа:

1)

нет:

2)

да.

30. В каких единицах можно измерить надежность:

Варианты

ответа:

1)

отказов/час;

2)

км/час;

3)

Кбайт/сек;

4)

операций/сек.

31. В каких единицах можно измерить быстродействие:

Варианты

ответа:

1)

отказов/час;

2)

км/час;

3)

Кбайт/сек;

4)

операций/сек.

32. Что относится к этапу программирования:

Варианты

ответа:

1)

написание кода

программы;

2)

B) разработка интерфейса;

3)

C) работоспособность;

4)

анализ требований.

33. Последовательность

этапов программирования:

Варианты

ответа:

1)

компилирование,

компоновка, отладка;

2)

B) компоновка, отладка, компилирование;

3)

отладка,

компилирование, компоновка;

4)

компилирование,

отладка, компоновка.

34) Инструментальные средства программирования:

Варианты

ответа:

1)

компиляторы,

интерпретаторы;

2)

СУБД (системы

управления базами данных);

3)

BIOS (базовая система

ввода-вывода);

4)

ОС (операционные

системы).

35. На языке программирования составляется:

Варианты

ответа:

1)

исходный код;

2)

исполняемый код;

3)

объектный код;

4) алгоритм.

36. Правила, которым должна следовать программа это:

Варианты ответа:

1)

алгоритм;

2)

структура;

3)

спецификация;

4)

состав информации.

37. Можно ли внутри цикла поместить еще один цикл:

Варианты ответа:

1)

да;

2)

нет.

38. Можно ли внутри условного оператора поместить еще одно условие:

Варианты ответа:

1)

да;

2)

нет.

39. Можно ли одно большое (длинное) выражение разбить на несколько

выраженийp:

Варианты ответа:

1)

да;

2)

нет.

40. Если имеется стандартная функция, нужно ли писать собственную:

Варианты ответа:

1)

нет;

2)

да.

41. Доступ, при котором записи файла читаются в физической

последовательности, называется:

Варианты ответа:

1)

последовательным;

2)

прямым;

3)

простым;

4)

основным.

42. Доступ, при котором записи файла обрабатываются в произвольной

последовательности, называется:

Варианты ответа:

1)

прямым;

2)

последовательным;

3)

простым;

4)

основным.

43. Методы программирования (укажите НЕ верный ответ):

Варианты ответа:

1)

логическое;

2)

структурное;

3)

модульное.

44. Что выполняется раньше:

Варианты ответа:

1)

разработка алгоритма;

2)

выбор языка программирования;

3)

написание исходного кода;

4)

компиляция.

45. Можно ли переменным присваивать произвольные идентификаторы:

Варианты ответа:

1)

да;

2)

нет.

46. Найдите НЕ правильное условие для создания имен:

Варианты ответа:

1)

имена могут

содержать пробелы;

2)

длинное имя можно сократить;

3)

из имени лучше

выбрасывать гласные;

4)

можно использовать

большие буквы.

47. Какие символы не допускаются в именах переменных:

Варианты ответа:

1)

пробелы;

2)

цифры;

3)

подчеркивание

48. Модно ли использовать имена, которые уже были использованы в другой

программе (модуле):

Варианты ответа:

1)

да;

2)

нет.

49. Можно ли ставить знак подчеркивания в начале имени:

Варианты ответа:

1)

да, но не

рекомендуется;

2)

да, без ограничений;

3)

нет.

50. Как называется способ составления имен переменных, когда в начале

имени сообщается тип переменной:

Варианты ответа:

1)

прямым указанием;

2)

венгерской

нотацией;

3)

структурным

программированием;

4)

поляризацией.

51. Можно ли писать комментарии в отдельной строке:

Варианты ответа:

1)

да;

2)

нет.

52. Транслируются ли комментарии:

Варианты ответа:

1)

да;

2)

нет.

53. Наличие комментариев позволяет:

Варианты ответа:

1)

быстрее найти

ошибки в программе;

2)

быстрее писать

программы;

3)

быстрее выполнять

программы.

54. Наличие комментариев позволяет:

Варианты ответа:

1)

легче

разобраться в программе;

2)

применять сложные

структуры;

3)

увеличить

быстродействие.

55. Наличие комментариев позволяет:

Варианты ответа:

1)

улучшить

читабельность программы;

2)

улучшить эксплуатацию

программы;

3)

повысить надежность

программы.

56. Что определяет выбор языка программирования:

Варианты ответа:

1)

область приложения;

2)

знание языка;

3)

наличие

дополнительных библиотек.

57. Возможно ли комбинирование языков программирования в рамках одной

задачи:

Варианты ответа:

1)

да;

2)

нет.

58. Допустимо ли комбинирование языков программирования в рамках одной

задачи :

Варианты ответа:

1)

да;

2)

нет.

59. Для каких задач характерно использование большого количества исходных

данных, выполнение операций поиска, группировки:

Варианты ответа:

1)

для экономических

задач;

2)

для системных задач;

3)

для инженерных задач.

60. Для каких задач характерен большой объем вычислений, использование

сложного математического аппарата:

Варианты ответа:

1)

для инженерных

задач;

2)

для системных задач;

3)

для экономических

задач.

61. На каком этапе производится выбор языка программирования:

Варианты ответа:

1)

проектирование;

2)

программирование;

3)

отладка;

4)

тестирование.

62. Можно ли использовать комбинацию языков программирования в рамках

одного проекта:

Варианты ответа:

1)

да;

2)

нет.

63. Для решения экономических задач характерно применение:

Варианты ответа:

1)

СУБД (систем

управления базами данных);

2)

языков высокого

уровня;

3)

языков низкого

уровня;

4)

применение сложных

математических расчетов.

64. Для решения инженерных задач характерно применение:

Варианты ответа:

1)

САПР (систем

автоматизированного проектирования);

2)

СУБД (систем

управления базами данных);

3)

ОС (операционных

систем).

65. Причины

синтаксических ошибок:

Варианты ответа:

1)

плохое знание

языка программирования;

2)

ошибки в исходных

данных;

3)

ошибки, допущенные на

более ранних этапах;

4)

неправильное

применение процедуры тестирования.

66. Когда можно обнаружить

синтаксические ошибки:

Варианты ответа:

1)

при

компиляции;

2)

при отладке;

3)

при тестировании;

4)

на этапе

проектирования;

5)

при эксплуатации.

67. Ошибки

компоновки заключаются в том, что:

Варианты ответа:

1)

указано

внешнее имя, но не объявлено;

2)

неправильно использовано

зарезервированное слово;

3)

составлено неверное

выражение;

4)

указан неверный тип

переменной.

68. Могут ли проявиться ошибки при изменении условий эксплуатации:

Варианты ответа:

1)

да;

2)

нет.

69. Могут ли проявиться ошибки при изменении в предметной области:

Варианты ответа:

1)

да;

2)

нет.

70. Возможно ли

программирование с защитой от ошибок:

Варианты ответа:

1)

да;

2)

нет.

71. Есть ли

недостатки программирования с защитой от ошибок:

Варианты ответа:

1)

да;

2)

нет.

72. Защитное

программирование это:

Варианты ответа:

1)

встраивание в

программу отладочных средств;

2)

создание задач

защищенных от копирования;

3)

разделение доступа в

программе;

4)

использование

паролей;

5)

оформление авторских

прав на программу.

73. Вид ошибки с неправильным написанием служебных слов (операторов):

Варианты ответа:

1)

синтаксическая;

2)

семантическая;

3)

логическая;

4)

символьная.

74. Вид ошибки с неправильным использованием служебных слов (операторов):

Варианты ответа:

1)

семантическая;

2)

синтаксическая;

3)

логическая;

4)

символьная.

75. Ошибки при написании программы бывают:

Варианты ответа:

1)

синтаксические;

2)

орфографические;

3)

лексические;

4)

фонетические;

5)

морфологические.

76. Процедура поиска ошибки, когда известно, что она есть это:

Варианты ответа:

1)

отладка;

2)

тестирование;

3)

компоновка;

4)

транзакция;

5)

трансляция.

77. Программа для просмотра значений переменных при выполнении программы:

Варианты ответа:

1)

отладчик;

2)

компилятор;

3)

интерпретатор;

4)

трассировка;

5)

тестирование.

78. Отладка – это:

Варианты ответа:

1)

процедура

поиска ошибок, когда известно, что ошибка есть;

2)

определение списка

параметров;

3)

правило вызова

процедур (функций);

4)

составление

блок-схемы алгоритма.

79. Когда

программист может проследить последовательность выполнения команд программы:

Варианты ответа:

1)

при

трассировке;

2)

при тестировании;

3)

при компиляции;

4)

при выполнении

программы;

5)

при компоновке.

80. На каком этапе создания программы могут появиться синтаксические

ошибки:

Варианты ответа:

1)

программирование;

2)

проектирование;

3)

анализ требований;

4)

тестирование.

81. Когда приступают к тестированию программы:

Варианты ответа:

1)

когда программа

уже закончена;

2)

после постановки

задачи;

3)

на этапе

программирования;

4)

на этапе

проектирования;

5)

после составления

спецификаций,

82. Тестирование бывает:

Варианты ответа:

1)

автономное;

2)

инструментальное;

3)

визуальное;

4)

алгоритмическое.

83. Тестирование бывает:

Варианты ответа:

1)

комплексное;

2)

инструментальное;

3)

визуальное;

4)

алгоритмическое.

84. Существует ли различие между отладкой и тестированием:

Варианты ответа:

1)

да;

2)

нет.

85. При комплексном тестировании проверяются:

Варианты ответа:

1)

согласованность

работы отдельных частей программы;

2)

правильность работы

отдельных частей программы;

3)

быстродействие

программы;

4)

эффективность

программы.

86. Чему нужно уделять больше времени, чтобы получить хорошую программу:

Варианты ответа:

1)

тестированию;

2)

программированию;

3)

отладке;

4)

проектированию.

87. Процесс исполнения программы с целью обнаружения ошибок:

Варианты ответа:

1)

тестирование;

2)

кодирование;

3)

сопровождение;

4)

проектирование.

88. Автономное тестирование это:

Варианты ответа:

1)

тестирование

отдельных частей программы;

2)

инструментальное

средство отладки;

3)

составление

блок-схем;

4)

пошаговая проверка

выполнения программы.

89. Трассировка это:

Варианты ответа:

1)

проверка

пошагового выполнения программы;

2)

тестирование

исходного кода;

3)

отладка модуля;

4)

составление

блок-схемы алгоритма.

90. Локализация ошибки:

Варианты ответа:

1)

определение

места возникновения ошибки;

2)

определение причин

ошибки;

3)

обнаружение причин

ошибки;

4)

исправление ошибки.

91. Назначение тестирования:

Варианты ответа:

1)

повышение

надежности программы;

2)

обнаружение ошибок;

3)

повышение

эффективности программы;

4)

улучшение

эксплуатационных характеристик;

5)

приведение программы

к структурированному виду.

92. Назначение отладки:

Варианты ответа:

1)

поиск причин

существующих ошибок;

2)

поиск возможных

ошибок;

3)

составление

спецификаций;

4)

разработка алгоритма.

93. Инструментальные средства отладки (НЕ правильный ответ):

Варианты ответа:

1)

компиляторы;

2)

отладчики;

3)

трассировка.

94. Отладка программ это:

Варианты ответа:

1)

локализация и

исправление ошибок;

2)

алгоритмизация

программирования;

3)

компиляция и

компоновка.

95. Что выполняется раньше, автономная или комплексная отладка:

Варианты ответа:

1)

автономная;

2)

комплексная.

96. Что выполняется раньше, отладка или тестирование:

Варианты ответа:

1)

отладка;

2)

тестирование.

97. Что такое автоматизация программирования:

Варианты ответа:

1)

создание исходного

кода программными средствами;

2)

создание исходного

кода при помощи компилятора;

3)

создание исходного

кода без разработки алгоритма.

98. В чем сущность автоматизации программирования:

Варианты ответа:

1)

создание

программы без написания ее текста;

2)

получение готовой

программы без выполнения компоновки;

3)

в отсутствии

компиляции.

99. Возможна ли автоматизация программирования:

Варианты ответа:

1)

да;

2)

нет.

100. Создание исполняемого кода программы без написания исходного кода

называется:

Варианты ответа:

1)

составлением

спецификаций;

2)

отладкой;

3)

проектированием.

4)

автоматизацией

программирования;

101. Одно из преимуществ автоматизации программирования:

Варианты ответа:

1)

наглядное

программирование с визуальным контролем;

2)

получение стандартной

программы;

3)

создание программы с оптимальным

кодом.

102. Один из методов автоматизации программирования:

Варианты ответа:

1)

структурное

программирование;

2)

модульное

программирование;

3)

визуальное

программирование;

4)

объектно-ориентированное

программирование.

103. Влияет ли автоматизация программирования на эффективность программы:

Варианты ответа:

1)

нет;

2)

да

104. Автоматизация программирования позволяет:

Варианты ответа:

1)

повысить

надежность программы;

2)

сократить время

разработки программы;

3)

повысить

быстродействие программы.

105. Позволяет ли автоматизация программирования всегда создавать

эффективные программы:

Варианты ответа:

1)

да.

2)

нет;

106. Позволяет ли автоматизация программирования всегда создавать

надежные программы:

Варианты ответа:

A) нет;

B) да.

107. Недостаток автоматизации программирования;

Варианты ответа:

B) низкое быстродействие;

A) большой размер программы;

C) сложность программы.

108. Возможны ли

ошибки при автоматизации программирования:

Варианты ответа:

A) да;

B) нет.

109. Нужно ли

выполнять тестирование при автоматизации программирования:

Варианты ответа:

A) да;

B) нет.

110. Выполняется ли процедура компиляции при

автоматизации программирования:

Варианты ответа:

A) да;

B) нет.

111. Что легко поддается автоматизации:

Варианты ответа:

A) интерфейс;

B) работа с файлами;

C) сложные логические задачи;

D) алгоритмизация.

112. Относится ли визуальное программирование

к средствам автоматизации:

Варианты ответа:

A) да;

B) нет.

113. Нахождение

наилучшего варианта из множества возможных:

Варианты ответа:

A) оптимизация;

B) тестирование;

C) автоматизация;

D) отладка;

E) сопровождение.

114. Что такое

оптимизация программ:

Варианты ответа:

A) улучшение работы существующей

программы;

B) создание удобного интерфейса пользователя;

C) разработка модульной конструкции программы;

D) применение методов объектно-ориентированного

программирования.

115. Критерии

оптимизации:

Варианты ответа:

A) время выполнения или размер требуемой

памяти;

B) размер программы и ее эффективность;

C) независимость модулей;

D) качество программы, ее надежность.

116. Критерии

оптимизации:

Варианты ответа:

A) эффективность использования ресурсов;

B) структурирование алгоритма;

C) структурирование программы.

117. Возможна ли

оптимизация программ без участия программиста:

Варианты ответа:

A) да;

B) нет.

118. Возможна ли

оптимизация циклов:

Варианты ответа:

A) да;

B) нет.

119. В чем

заключается оптимизация условных выражений:

Варианты ответа:

A) в изменении порядка следования

элементов выражения;

B) в использовании простых логических выражений;

C) в использовании

сложных логических выражений;

D) в использовании

операций AND, OR и NOT.

120. Оптимизация циклов заключается в:

Варианты ответа:

A) уменьшении

количества повторений тела цикла;

B) просмотре задачи с

другой стороны;

C) упрощение задачи за

счет включения логических операций.

121. Оптимизация программы это:

Варианты ответа:

A) модификация;

B) отладка;

C) повышение сложности

программы;

D) уменьшение

сложности программы.

122. Критерии

оптимизации программы:

Варианты ответа:

A) быстродействие или размер программы;

B) быстродействие и размер программы;

C) надежность или эффективность;

D) надежность и эффективность.

123. Результат

оптимизации программы:

Варианты ответа:

A) эффективность;

B) надежность;

C) машино-независимость;

D) мобильность.

124. Сущность

оптимизации циклов:

Варианты ответа:

A) сокращение количества повторений

выполнения тела цикла;

B) сокращение тела цикла;

C) представление циклов в виде блок-схем;

D) трассировка циклов;

E) поиск ошибок в циклах.

125. В чем сущность модульного программирования:

Варианты ответа:

A) в разбиении

программы на отдельные функционально независимые части;

B) в разбиении

программы на отдельные равные части;

C) в разбиение

программы на процедуры и функции;

126. Можно ли сочетать модульное и структурное программирование:

Варианты ответа:

A) да;

B) нет.

127. Может ли модуль включать несколько процедур или функций:

Варианты ответа:

A) да;

B) нет.

128. Рекомендуемые размеры модулей:

Варианты ответа:

A) небольшие;

B) большие;

C) равные;

D) фиксированной

длины.

129. В чем заключается независимость модуля:

Варианты ответа:

A) в написании,

отладке и тестировании независимо от остальных модулей;

B) в разработке и

написании независимо от других модулей;

C) в независимости от

работы основной программы.

130. При модульном программировании желательно, чтобы модуль имел:

Варианты ответа:

A) большой размер;

B) небольшой размер;

C) фиксированный

размер;

D) любой размер.

131. Модульное программирование это:

Варианты ответа:

A) разбиение программы

на отдельные части;

B) структурирование;

C) использование

стандартных процедур и функций.

132. Можно ли использовать оператор GO TO в модульном программах:

Варианты ответа:

A) можно;

B) нельзя.

133. Разрешается ли использование циклов при модульном программировании:

Варианты ответа:

A) да;

B) нет.

134. Разрешается ли использование условных операторов при модульном

программировании:

Варианты ответа:

A) да;

B) нет.

135. Сократится ли размер программы, если ее

написать в виде набора модулей:

Варианты ответа:

A) нет;

B) да.

136. Достоинство модульного программирования:

Варианты ответа:

A) создание программы по частям в

произвольном порядке;

B) не требует компоновки;

C) всегда дает эффективные программы;

D) снижает количество ошибок.

137. Недостаток модульного программирования:

Варианты ответа:

A) увеличивает трудоемкость программирования;

B) усложняет процедуру комплексного

тестирования;

C) снижает быстродействие программы;

D) не позволяет выполнять оптимизацию

программы.

138. Достоинство модульного программирования:

Варианты ответа:

A) возможность приступить к тестированию до

завершения написания всей программы;

B) не требует комплексного тестирования;

C) уменьшает размер программы;

D) повышает надежность программы.

139. Допустимо ли использование оператора GO ТO при

структурном программировании:

1.

Варианты ответа:

A) нет;

B) да.

140. Можно ли сочетать структурное программирование с модульным:

Варианты ответа:

A) можно;

B) нельзя;

C) только в особых

случаях.

141. Любую ли программу можно привести к структурированному виду:

Варианты ответа:

A) любую;

B) не все;

C) нельзя.

142. Можно ли использовать оператор GO TO в структурированных программах:

Варианты ответа:

A) можно;

B) нельзя;

C) только в особых

случаях.

143. Возможно, ли преобразовать неструктурированную программу к структурному

виду:

Варианты ответа:

A) да;

B) нет.

144. Возможно ли программирование без оператора GO TO:

Варианты ответа:

A) да;

B) нет.

145. При структурном программировании задача выполняется:

Варианты ответа:

A) поэтапным

разбиением на более легкие задачи;

B) без участия

программиста;

C) объединением

отдельных модулей программы.

146. Разрешается ли использование оператора GO TO при структурном

программировании:

Варианты ответа:

A) нет;

B) да;

C) иногда.

147. Разрешается ли использование циклов при структурном программированииp:

Варианты ответа:

A) да;

B) нет.

148. Разрешается ли использование оператора IF при структурном

программировании:

Варианты ответа:

A) да;

B) нет.

149. Программирование без GO TO применяется. при:

Варианты ответа:

A) структурном программировании;

B) модульном

программировании;

C)

объектно-ориентированном программировании;

D) все ответы верные.

150. Достоинство структурного программирования:

Варианты ответа:

A) можно приступить к

комплексному тестированию на раннем этапе разработки;

B) можно приступить к

автономному тестированию на раннем этапе разработки;

C) нет необходимости

выполнять тестирование;

D) можно пренебречь

отладкой.

151. Достоинство структурного программирования:

Варианты ответа:

A) облегчает работу

над большими и сложными проектами;

B) повышает

быстродействие программы;

C) снижает затраты на

программирование.

152. Недостаток структурного программирования:

Варианты ответа:

A) увеличивает размер

программы;

B) снижает

эффективность;

C) уменьшает

количество ошибок;

D) не требует отладки.

153. Повышает ли читабельность программ структурное кодирование:

Варианты ответа:

A) да;

B) нет.

154. Разрешается ли использование циклов при объектно-ориентированном

программировании:

Варианты ответа:

A) да;

B) нет.

2.

155. Разрешается ли использование

оператора IF при объектно-ориентированном программировании:

3.

Варианты ответа:

A) да;

B) нет.

156. Предусматривает ли объектно-ориентированное программирование

использование стандартных процедур и функций:

A) да;

B) нет.

157. Можно ли сочетать объектно-ориентированное и структурное

программирование

Варианты ответа:

A) можно;

B) нельзя.

158) Можно ли сочетать объектно-ориентированное и модульное

программирование:

Варианты ответа:

A) можно;

B) нельзя.

159. Что такое объект, в объектно-ориентированное программировании:

Варианты ответа:

A) тип данных;

B) структура данных;

C) событие;

D) обработка событий;

E) использование

стандартных процедур.

160. Инкапсуляция это:

Варианты ответа:

A) определение новых типов

данных;

B) определение новых

структур данных;

C) объединение переменных,

процедур и функций в одно целое;

D) разделение переменных,

процедур и функций;

E) применение стандартных

процедур и функций.

161.

Наследование

это:

Варианты

ответа:

A) передача свойств

экземплярам;

B) передача свойств предкам;

C) передача свойств потомкам;

D) передача событий потомкам.

162.

Полиморфизм

это:

Варианты

ответа:

A) изменение поведения

потомков, имеющих общих предков;

B) передача свойств по

наследству;

C) изменение поведения

потомков на разные события;

D) изменение поведения экземпляров,

имеющих общих предков;

163.

Три

«кита» объектно-ориентированного метода программирования:

Варианты

ответа:

A) предки, родители,

потомки;

B) полиморфизм,

инкапсуляция, наследование;

C) свойства, события,

методы;

D) визуальные, не визуальные

компоненты и запросы.

164.

Какое

утверждение верно:

Варианты

ответа:

A) предки наследуют свойства

родителей;

B) родители наследуют

свойства потомков;

C) потомки не могут иметь

общих предков;

D) потомки наследуют

свойства родителей.

165.

Может ли дочерний элемент иметь двух родителей:

Варианты

ответа:

A) да;

B) нет;

C) только для визуальных

элементов;

D) если их свойства

совпадают.

165.

Могут

ли два визуальных компонента иметь общего предка:

Варианты

ответа:

A) да;

B) нет;

C) если их свойства

совпадают;

D) если их методы совпадают.

167.

Есть ли различие между объектом и экземпляром:

Варианты

ответа:

A) да;

B) нет;

C) если у них общий предок.

168.

Есть ли различие в поведении объекта и экземпляра того же типа:

Варианты

ответа:

A) да;

B) если у них есть общий

предок;

C) нет;

D) если у них нет общего

предков.

169.

Изменение свойств, приводит к изменению поведения экземпляра:

Варианты

ответа:

A) нет;

B) только для визуальных;

C) только НЕ для визуальных

;

D) да .

170.

Можно ли свойствам присваивать значения:

Варианты

ответа:

A) да (всегда);

B) не всегда;

C) нет.

171. Можно ли переопределять методы:

Варианты ответа:

A) да;

B) нет.

172. Можно ли переопределять свойства:

Варианты ответа:

A) да;

B) нет.

173. Могут ли два различных объекта

реагировать на событие по-разному:

Варианты ответа:

A) да;

B) нет.

174. Могут ли два экземпляра одного объекта

реагировать на событие по-разному:

Варианты ответа:

A) да;

B) нет.

175. Какой методикой проектирования пользуются при структурном

программировании:

Варианты ответа:

A) сверху вниз;

A) снизу-вверх.

176. Какой этап проектирования может быть исключен:

Варианты ответа:

A) эскизный проект;

B) технический проект;

C) рабочий проект.

177. Какие этапы проектирования можно объединять:

Варианты ответа:

A) технический и

рабочий;

B) эскизный и рабочий;

C) технический и

эскизный.

178. Модульное программирование применимо при:

Варианты ответа:

A) проектировании

сверху вниз;

B) проектирование

снизу-вверх;

179. Процесс преобразования постановки задачи в план алгоритмического или

вычислительного решения это:

Варианты ответа:

A) проектирование;

B) анализ требований;

C) программирование;

D) тестирование.

180. Составление спецификаций это:

Варианты ответа:

A) формализация

задачи;

B) эскизный проект;

C) поиск алгоритма;

D) отладка.

181. Этап разработки программы, на котором дается характеристика области

применения программы:

Варианты ответа:

A) техническое

задание;

B) эскизный проект;

C) технический проект;

D) внедрение;

E) рабочий проект.

182. Укажите правильную последовательность создания программы:

Варианты ответа:

A) формулирование

задачи, анализ требований, проектирование, программирование;

B) анализ требований,

проектирование, программирование, тестирование, отладка;

C) анализ требований,

программирование, проектирование, тестирование;

D) анализ требований,

проектирование, программирование, модификация, трассировка;

E) формулирование

задачи, анализ требований, программирование, проектирование, отладка.

183. Уточнение структуры входных и выходных данных, разработка

алгоритмов, определение элементов интерфейса входят в:

Варианты ответа:

A) технический проект;

B) рабочий проект;

C) эскизный проект.

184. Несуществующий метод проектирования:

Варианты ответа:

A) алгоритмическое;

B) нисходящее;

C) восходящее.

185. Метод проектирования:

Варианты ответа:

A) нисходящее;

B) алгоритмическое;

C) логическое;

D) использование

языков программирования;

E) составление

блок-схем.

186. Нисходящее проектирование это:

Варианты ответа:

A) последовательное

уточнение (детализация);

B) составление

блок-схем;

C) разделение программы

на отдельные участи (блоки);

D) трассировка.

187. Признаки нисходящего программирования:

Варианты ответа:

A) последовательная

детализация;

B) наличие

оптимизации;

C) наличие

тестирования;

D) автоматизация

программирования.

188. Какой методикой пользуются при структурном программировании:

Варианты ответа:

A) сверху вниз;

B) снизу-вверх.

189. Проектирование сверху вниз это:

Варианты ответа:

A) последовательное

разбиение общих задач на более мелкие;

B) составление из

отдельных модулей большой программы.

190. Проектирование снизу-вверх это:

Варианты ответа:

A) составление из

отдельных модулей большой программы;

B) последовательное

разбиение общих задач на более мелкие.

191. Модульное программирование применимо при:

Варианты ответа:

A) проектировании

сверху вниз;

B) проектирование

снизу-вверх;

C) и в том, и другом

случае;

D) ни в коем случае.

192. Какой методикой проектирования пользуются при структурном

программировании:

Варианты ответа:

A) сверху вниз;

B) снизу-вверх.

193. В чем заключается иерархический подход в решении задачи:

Варианты ответа:

A) в последовательном

разбиении задачи на более мелкие составные части;

B) в выделении

основных и второстепенных элементов;

C) в возможности

параллельного выполнения отдельных частей задачи.

4.

194. Какой метод проектирования

соответствует иерархическому подходу в решении задачи:

5.

Варианты ответа:

A) нисходящее (сверху

вниз);

B) восходящее

(снизу-вверх).

195. В каких единицах измеряются затраты на проектирование:

Варианты ответа:

A) в человеко-днях;

B) в долларах;

C) в тенге;

D) в килобайтах.

196. Зависит ли трудоемкость разработки от сложности алгоритма:

Варианты ответа:

A) да;

B) нет.

197. Зависит ли трудоемкость разработки от количества программистов:

Варианты ответа:

A) да;

B) нет.

198. Зависит ли трудоемкость разработки от языка или системы

программирования:

Варианты ответа:

A) да;

B) нет.

199. Зависит ли трудоемкость разработки от количества обрабатываемой

информации:

Варианты ответа:

A) да;

B) нет.

200. Зависит ли трудоемкость разработки от вида информации:

Варианты ответа:

A) да;

B) нет.

201. Если вы приобрели программу законным путем, являетесь ли вы

собственником программы:

Варианты ответа:

A) нет;

B) да.

202. Если вы приобрели программы законным путем, имеете ли вы право

вносить в нее изменения:

Варианты ответа:

A) нет;

B) да

203. Если вы приобрели программы законным путем, имеете ли вы право

продать ее:

Варианты ответа:

A) да;

B) нет.

204. Кому принадлежит право собственности на ПО:

Варианты ответа:

А) разработчику;

A)

продавцу;

B)

покупателю.

205. Кому принадлежит авторское право на ПО:

Варианты ответа:

А) разработчику;

C)

продавцу;

D)

покупателю.

206. Что охраняется законом:

Варианты ответа:

A) структура базы данных;

B) содержание базы данны

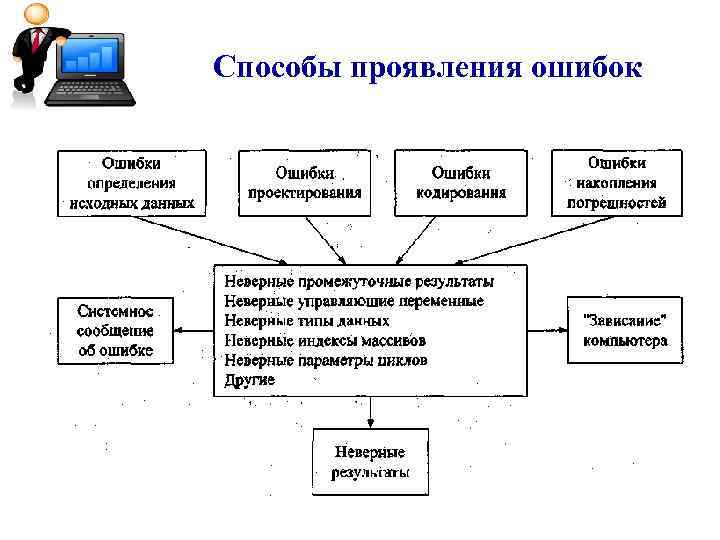

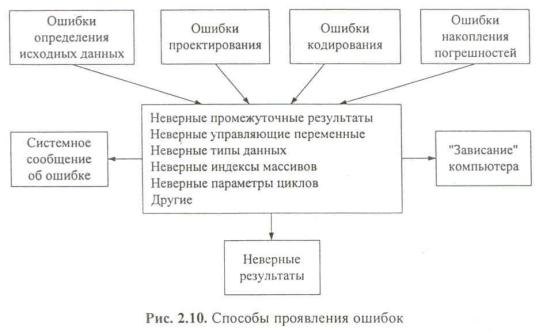

Любая из ошибок программирования, которая не обнаруживается на этапах компиляции и компоновки программы, в конечном счете может проявиться тремя способами: привести к выдаче системного сообщения об ошибке, «зависанию» компьютера и получению неверных результатов.

Однако до того, как результат работы программы становится фатальным, ошибки обычно много раз проявляются в виде неверных промежуточных результатов, неверных управляющих переменных, неверных типах данных, индексах структур данных и т. п. (рис. 2.10). А это значит, что часть ошибок можно попытаться обнаружить и нейтрализовать, пока они еще не привели к тяжелым последствиям.

Программирование, при котором применяют специальные приемы раннего обнаружения и нейтрализации ошибок, было названо защитным или программированием с защитой от ошибок.

При его использовании существенно уменьшается вероятность получения неверных результатов. Детальный анализ ошибок и их возможных ранних проявлений показывает, что целесообразно

проверять:

•правильность выполнения операций ввода-вывода;

•допустимость промежуточных результатов (значений управляющих переменных, значений индексов, типов данных, значений числовых аргументов и т. д.).

Проверки правильности выполнения операций ввода-вывода. Причинами неверного определения исходных данных могут являться, как внутренние ошибки-ошибки устройств вводавывода или программного обеспечения, так и внешние ошибки — ошибки пользователя. При этом принято различать:

•ошибки передачи — аппаратные средства, например, вследствие неисправности, искажают данные;

ошибки преобразования — программа неверно преобразует исходные данные из входного формата во внутренний;

•ошибки перезаписи — пользователь ошибается при вводе данных, например, вводит лишний или другой символ;

•ошибки данных — пользователь вводит неверные данные. Ошибки передачи обычно контролируются аппаратно.

Для защиты от ошибок преобразования данные после ввода обычно сразу демонстрируют пользователю («эхо»). При этом выполняют сначала преобразование во внутренний формат, а затем обратно. Однако предотвратить все ошибки преобразования на данном этапе обычно крайне сложно, поэтому соответствующие фрагменты программы тщательно тестируют [31], используя

методы эквивалентного разбиения и граничных значений (см. § 9.4).

Обнаружить и устранить ошибки перезаписи можно только, если пользователь вводит избыточные данные, например контрольные суммы. Если ввод избыточных данных по каким-либо причинам нежелателен, то следует по возможности проверять вводимые данные, хотя бы контролировать интервалы возможных значений, которые обычно определены в техническом задании, и выводить введенные данные для проверки пользователю.

Неверные данные обычно может обнаружить только пользователь.

Проверка допустимости промежуточных результатов. Проверки промежуточных результатов позволяют снизить вероятность позднего проявления не только ошибок неверного определения данных, но и некоторых ошибок кодирования и проектирования. Для того чтобы такая проверка была возможной, необходимо, чтобы в программе использовались переменные, для которых существуют ограничения любого происхождения, например, связанные с сущностью моделируемых процессов.

Однако следует также иметь в виду, что любые дополнительные операции в программе требуют использования дополнительных ресурсов (времени, памяти и т. п.) и могут также содержать ошибки. Поэтому имеет смысл проверять не все промежуточные результаты, а только те, проверка которых целесообразна, т. е. возможно позволит обнаружить ошибку, и не сложна. Например:

•если каким-либо образом вычисляется индекс элемента массива, то следует проверить, что этот индекс является допустимым;

•если строится цикл, количество повторений которого определяется значением переменной, то целесообразно убедиться, что значение этой переменной не отрицательно;

•если определяется вероятность какого-либо события, то целесообразно проверить, что полученное значение не более 1. а сумма вероятностей всех возможных независимых событий равна 1 и т. д.

Предотвращение накопления погрешностей. Чтобы снизить погрешности результатов вычислений, необходимо соблюдать следующие рекомендации:

•избегать вычитания близких чисел (машинный ноль);

•избегать деления больших чисел на малые;

•сложение длинной последовательности чисел начинать с меньших по абсолютной величине;

•стремиться по возможности уменьшать количество операций;

•использовать методы с известными оценками погрешностей;

•не использовать условие равенства вещественных чисел;

•вычисления производить с двойной точностью, а результат выдавать с одинарной. Обработка исключений. Поскольку полный контроль данных на входе и в процессе

вычислений, как правило, невозможен, следует предусматривать перехват обработки аварийных ситуаций.

Для перехвата и обработки аппаратно и программно фиксируемых oшибок в некоторых языках программирования, например, Delphi Pascal, C++ Java, предусмотрены средства обработки исключений. Использование эти средств позволяет не допустить выдачи пользователю сообщения об аварийном завершении программы, ничего ему не говорящего. Вместо этого программист получает возможность предусмотреть действия, которые позволяют исправить эту ошибку или, если это невозможно, выдать пользователю сообщение с точным описанием ситуации и продолжить работу.

2.8. Сквозной структурный контроль

Сквозной структурный контроль представляет собой совокупность технологических операций контроля, позволяющих обеспечить как можно более раннее обнаружение ошибок в процессе разработки. Термин «сквозной в названии отражает выполнение контроля на всех этапах разработки. Термин «структурный» означает наличие четких рекомендаций по выполнена контролирующих операций на каждом этапе.

Сквозной структурный контроль должен выполняться на специальных контрольных сессиях, в которых, помимо разработчиков, могут участвовал специально приглашенные эксперты. Время между сессиями определяет объем материала, который выносится на сессию: при частых сессиях матер! ал рассматривают небольшими порциями, при редких — существенным фрагментами. Материалы для очередной сессии должны выдаваться участникам заранее, чтобы они могли их обдумать.

Одна из первых сессий должна быть организована на этапе определения спецификаций. На этой сессии проверяют полноту и точность спецификаций, при этом целесообразно присутствие заказчика или специалиста по предметной области, которые смогут определить, насколько правильно полно определены спецификации программного обеспечения.

На этапе проектирования вручную по частям проверяют алгоритмы разрабатываемого программного обеспечения на конкретных наборах данных и сверяют полученные результаты с соответствующими спецификациями. Основная задача — убедиться в правильности понимания спецификаций и проанализировать достоинства и недостатки концептуальных решений, закладываемых в проект.

На этапе реализации проверяют план (последовательность) реализации модулей, набор тестов, а также тексты отдельных модулей.

Для всех этапов целесообразно иметь списки наиболее часто встречающихся ошибок, которые формируют по литературным источникам и исходя из опыта предыдущих разработок. Такие списки позволяют сконцентрировать усилия на конкретных моментах, а не проверять все подряд. При этом все найденные ошибки фиксируют в специальном документе, но не исправляют их (более подробно см. § 9.2).

Помимо раннего обнаружения ошибок, сквозной структурный контроль обеспечивает своевременную подготовку качественной документации по проекту.

Контрольные вопросы и задания

1.Что понимают под технологичностью программного обеспечения? Почему?

2.Дайте определение модуля. Чем вызвано изменение этого понятия? Как изменились требования к модулям в настоящее время и почему?

3.Что понимают под связностью и сцеплением модулей? Какие типы связности и сцепления считаются допустимыми и почему? В чем особенность библиотек ресурсов?

4.Чем нисходящий подход к разработке отличается от восходящего? Перечислите достоинства и недостатки этих подходов?

5.Что называют структурным программированием и почему? Назовите основные и дополнительные структуры. Объясните, в чем сложность использования схем алгоритмов при проектировании структурных программ? Какие способы описания структурных алгоритмов существуют?

6. Предложите структурный алгоритм перевода чисел в 16-ричную систему счисления. Опишите его с использованием схемы алгоритма, псевдокода, диаграмм Насси-Шнейдермана и flow-форм. В чем, по вашему, основной недостаток двух последних нотаций, который препятствует их широкому применению?

7.Что называют «хорошим стилем» оформления программ и почему? Реализуйте решение предыдущего задания на любом языке программирования. Подумайте, как следует назвать переменные, и какие комментарии необходимы.

8.От каких ошибок защищает «программирование с защитой от ошибок» и почему? Что понимают под термином «исключение»? В каких случаях «исключения» используют?

9.Почему «сквозной структурный контроль» так назван? Что значит «сквозной» контроль? В чем заключается его «структурность»?

3. ОПРЕДЕЛЕНИЕ ТРЕБОВАНИЙ К ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ И ИСХОДНЫХ ДАННЫХ

ДЛЯ ЕГО ПРОЕКТИРОВАНИЯ

Этап постановки задачи — один из наиболее ответственных этапов создания программного продукта. На этом этапе формулируют основные требования к разрабатываемому программному обеспечению. Оттого, насколько полно определены функции и эксплуатационные требования, насколько правильно приняты принципиальные решения, определяющие процесс проектирования, во многом зависит стоимость разработки и ее качество.

3.1. Классификация программных продуктов по функциональному признаку

Каждый программный продукт предназначен для выполнения определенных функций. По назначению все программные продукты можно разделить натри группы: системные, прикладные и гибридные (рис. 3.1).

К с и с т е м н ы м обычно относят программные продукты, обеспечивающие функционирование вычислительных систем (как отдельных компьютеров, так и сетей). Это — операционные системы, оболочки и другие служебные программы (утилиты).

Операционные системы, как правило, управляют ресурсами (процессором и памятью), процессами (задачами и потоками) и устройствами. Сложность организации операционных систем обуславливается степенью автоматизации и достигаемой эффективности процессов управления. Так мультипрограммные операционные системы существенно сложнее однопрограммных, что хорошо видно на примере MS DOS и WINDOWS.

Оболочки (например, NORTON COMMANDER) в свое время появились для организации более удобного интерфейса пользователя с файловой системой MS DOS. Современные оболочки,

такие, как FAR, используют для обеспечения пользователю привычной среды при работе с файловой системой.

К утилитам принято относить программы и системы, непосредственно не входящие в состав операционной системы, но обеспечивающие выполнение определенных функций, таких как архивация файлов, проверка компьютера на заражение вирусами, осуществление удаленного доступа к информации и др.

П р и к л а д н ы е программы и системы ориентированы на решение конкретных пользовательских задач.

Различают пользователей:

• разработчиков программ;

•непрограммистов, использующих компьютерные системы для достижения своих целей. Разработчики программ используют специальные инструментальные средства, такие как

компиляторы, компоновщики, отладчики, которые последнее время обычно интегрируют в

системы программирования и среды разработки. Современные среды программирования,

например, Delphi, Visual C++, реализуют визуальную технологию разработки программных продуктов и предоставляют программистам огромные библиотеки компонентов, которые можно включать в свою разработку. К этой же группе относят инструментальные комплексы создания баз данных, такие как Access, FoxPro, Oracle, средства создания интеллектуальных систем, например, экспертных, обучающих, систем контроля знаний и т. д. Последнее достижение в этом направлении — CASE-средства разработки программного обеспечения, такие как ERwin, BPwin, Paradigm Plus, Rational Rose и др.

Пользователи-непрограммисты в соответствии с современными требованиями не должны быть профессионалами в проблемах создания программных продуктов и специфике их взаимодействия с операционной системой, Для них разрабатывают специальные программные продукты, ориентированные на определенную предметную область. Такие продукты условно можно разделить па продукты общего назначения, профессиональные среды или пакеты, обучающие системы, развлекающие программы и т. д.

Продукты общего назначения используют разные группы пользователей. К ним можно отнести текстовые редакторы, например, WinWord, электронные таблицы типа Excel, графические редакторы, информационные системы общего назначения, например, карта Москвы, программыпереводчики, и т. п.

Профессиональные продукты предназначены для специалистов в различных областях, например, к ним можно отнести:

•системы автоматизации проектирования, ориентированные на различные технические области;

•системы-тренажеры, например, тренажер для отработки действий пилотов в аварийной ситуации;

•бухгалтерские системы, например. 1C;

•издательские системы, например, PageMaker, QuarkXpress;

•профессиональные графические системы, например, Adobe Illustrator, PhotoShop, CorelDraw и

т. п.;

•экспертные системы и т. д.

Системы автоматизации производственных процессов отличаются от профессиональных тем,

что они ориентированы на пользователей разных профессий, связанных единым производственным процессом.

Обучающие программы и системы в соответствии со своим названием предназначены для обучения, например, иностранным языкам, правилам дорожного движения и т. п.

К развлекающим относят игровые программы, музыкальные программы, опять же информационные системы, но с тестами развлекающего характера, например гороскопы и т. п.

Г и б р и д н ы е системы сочетают в себе признаки системного и прикладного программного обеспечения. Как правило, это большие, но узкоспециализированные системы, предназначенные для управления технологическими процессами различных типов в режиме реального времени. Для

повышения надежности и снижения времени обработки в такие системы обычно включают программы, обеспечивающие выполнение функций операционных систем.

К каждому из перечисленных выше типов программного обеспечения при разработке, помимо функциональных, обычно предъявляют еще и определенные эксплуатационные требования.

3.2.Основные эксплуатационные требования

кпрограммным продуктам

Как уже упоминалось в § 1.4, эксплуатационные требования определяют некоторые характеристики разрабатываемого программного обеспечения, проявляемые в процессе его функционирования. К таким характеристикам относят:

•правильность — функционирование в соответствии с техническим заданием;

•универсальность — обеспечение правильной работы при любых допустимых данных и защиты от неправильных данных;

•надежность (помехозащищенность) — обеспечение полной повторяемости результатов, т. е. обеспечение их правильности при наличии различного рода сбоев;

•проверяем ость — возможность проверки получаемых результатов;

•точность результатов — обеспечение погрешности результатов не выше заданной;

•защищенность — обеспечение конфиденциальности информации;

•программная совместимость — возможность совместного функционирования с другим программным обеспечением;

•аппаратная совместимость — возможность совместного функционирования с некоторым оборудованием;

•эффективность — использование минимально возможного количества ресурсов технических средств, например, времени микропроцессора или объема оперативной памяти;

•адаптируемость — возможность быстрой модификации с целью приспособления к изменяющимся условиям функционирования;

•повторная входимость — возможность повторного выполнения без перезагрузки с диска;

•реентерабельность — возможность «параллельного» использования несколькими процессами. Правильность является обязательным требованием для любого программного обеспечения:

все, что указано в техническом задании, непременно должно быть реализовано. Однако следует понимать, что ни тестирование (см. гл. 9), ни верификация не доказывают правильности созданного программного продукта. В этой связи обычно говорят об определенной вероятности наличия ошибок. Естественно, чем большая ответственность перекладывается на компьютерную систему, тем меньше должна быть вероятность как программного, так и аппаратного сбоя. Например, очевидно, что вероятность неправильной работы для системы управления атомной электростанцией должна быть близка к нулю.

Требование универсальности также обычно входит в группу обязательных. Ничего хорошего нет в том, что разработанная система выдает результат для некорректных данных или аварийно завершает свою работу на некоторых наборах данных. Однако, как уже упоминалось выше, доказать универсальность сравнительно сложной программы, так же, как ее правильность, невозможно, поэтому имеет смысл говорить о степени универсальности программы.

Практически, чем выше требования к правильности и универсальности программного обеспечения, тем выше и требования к его надежности. Источниками помех могут являться все участники вычислительного процесса: технические средства, программные средства и люди. Технические средства подвержены сбоям, например, из-за резких скачков напряжения питания или помех при передаче информации по сетям. Программное обеспечение может содержать ошибки. А люди могут ошибаться при вводе исходных данных.

Современные вычислительные устройства уже достаточно надежны. Сбои технических средств, как правило, регистрируются аппаратно, соответственно результаты вычислений в этом случае восстанавливаются. В случае длительных вычислений, как правило, промежуточные результаты сохраняют (прием получил название «создание контрольных точек»), что позволяет

при возникновении сбоя продолжить вычисления с данными, записанными в последней контрольной точке.

Передача информации по сетям также аппаратно контролируется, кроме того, обычно применяется специальное помехозащитное кодирование, которое позволяет находить и исправлять ошибки передачи данных. Однако полностью исключить ошибки технических средств невозможно, поэтому в тех случаях, когда требования к надежности высоки, обычно используют дублирование систем, при котором две системы решают одну и ту же задачу параллельно, периодически сверяя полученные результаты.

Часто самым «ненадежным элементом» современных систем являются люди. Уже хорошо известно, что в условиях монотонной работы за пультом вычислительной установки операторы допускают большое количество ошибок. Известны и средства, позволяющие снизить количество ошибок в конкретных ситуациях. Так, там, где это возможно, используют ввод избыточной информации, позволяющий выполнять проверки правильности вводимых данных (ввод контрольных сумм и т. п., см. § 2.7). Кроме этого, широко используют всякого рода подсказки, когда информацию необходимо не вводить, а выбирать из некоторого списка и т. п.

Повышенные требования к надежности предъявляют при разработке систем управления, функционирующих в режиме реального времени, когда вычисления выполняются параллельно с технологическими процессами. Существенно это требование и для научно-технических систем и баз данных.

Для обеспечения проверяемости следует документально фиксировать исходные данные, установленные режимы и прочую информацию, которая влияет на получаемые результаты. Особенно это существенно в случаях, когда данные поступают непосредственно от датчиков. Если такие данные не выводить вместе с результатами, то последние нельзя будет проверить.

Точность или величина погрешности результатов зависит от точности исходных данных, степени адекватности используемой модели, точности выбранного метода и погрешности выполнения операций в компьютере. Требования к точности результатов обычно наиболее жесткие для систем управления технологическими процессами (например, химическими) и систем навигации (например, система управления стыковкой космических аппаратов).

Обеспечение защищенности (конфиденциальности) информации, используемой проектируемой системой, отдельная и в условиях наличия сетей достаточно сложная задача. Помимо чисто программных средств защиты, таких как кодирование информации и идентификация пользователя, для обеспечения защищенности используют также специальные организационные приемы. Наиболее жесткие требования предъявляются к системам, в которых хранится информация, связанная с государственной и коммерческой тайной.

Требование программной совместимости может варьироваться от возможности совместной установки с указанным программным обеспечением до обеспечения взаимодействия с ним, например обмена данными и т. п. Чаще всего приходится обеспечивать функционирование программного обеспечения под управлением заданной операционной системы. Однако может потребоваться предусмотреть получение данных из какой-то программы или передачу некоторых данных ей. В этом случае необходимо точно оговорить форматы передаваемых данных.

Требование аппаратной совместимости в основном формулируют в виде минимально возможной конфигурации оборудования, на котором будет работать программное обеспечение. Если предполагается использование нестандартного оборудования, то для него должны быть указаны интерфейсы или протоколы обмена информацией. При этом для операционных систем класса Windows нестандартными считают устройства, для которых в системе отсутствуют драйверы — программы, обеспечивающие взаимодействие устройства с операционной системой.

Эффективность системы обычно оценивается отдельно по каждому ресурсу вычислительной установки. Часто используют следующие критерии:

•время ответа системы (обычно отнесенное к быстродействию используемого оборудования) — для систем, взаимодействующих с пользователем в интерактивном режиме, и систем реального времени;

•объем оперативной памяти — для продуктов, работающих в системах с ограниченным

Соседние файлы в предмете Программирование

- #

- #

- #

- #

24.05.201423.09 Mб48Свежие стили Web-дизайна; как сделать из вашего сайта «конфетку» — Клонингeр К..pdf

- #

- #

- #

24.05.201414.51 Mб29Турбо Паскаль 7.0 — Фаронов В.В..djvu

- #

- #

- #

24.05.201427.02 Mб34Язык Java2 — Шилдт Г..djvu

- #

«Технология разработки программного обеспечения»

ВАРИАНТ 1

- Какие программы можно отнести к системному

программному обеспечению:

а)

прикладные

программы;

б)

операционные

системы;

в)

игровые

программы.

- Можно ли отнести операционную систему к

программному обеспечению:

а)

да;

б)

нет.

- Самый

большой этап в жизненном цикле программы:

а)

изучение

предметной области;

б)

программирование;

в)

тестирование;

г)

эксплуатация;

д)

корректировка

ошибок.

- Какой

этап выполняется раньше:

а)

отладка;

б)

тестирование.

- Способы оценки качества:

а)

наличие документации;

б)

сравнение с

аналогами;

в)

оптимизация

программы;

г)

структурирование

алгоритма.

- Существует ли связь между эффективностью и

оптимизацией программы:

а)

да;

б)

нет.

- Можно ли внутри цикла поместить еще один цикл:

а)

да;

б)

нет.

- Можно ли ставить знак подчеркивания в начале имени:

а)

да, без

ограничений;

б)

да, но не

рекомендуется;

в)

нет.

- Как называется способ составления имен переменных,

когда в начале имени сообщается тип переменной:

а)

прямым

указанием;

б)

венгерской

нотацией;

в)

структурным

программированием;

г)

поляризацией.

- Можно ли писать комментарии в отдельной строке:

а)

да;

б)

нет.

- Наличие комментариев позволяет:

а)

быстрее

писать программы;

б)

быстрее

выполнять программы.

в)

быстрее

найти ошибки в программе;

- Возможно ли комбинирование языков программирования

в рамках одной задачи:

а)

нет.

б)

да;

- Для решения инженерных задач характерно применение:

а)

САПР (систем

автоматизированного проектирования);

б)

СУБД (систем

управления базами данных);

в)

ОС

(операционных систем).

- Причины

синтаксических ошибок:

а)

ошибки в

исходных данных;

б)

ошибки,

допущенные на более ранних этапах;

в)

плохое

знание языка программирования;

г)

неправильное

применение процедуры тестирования.

- Защитное

программирование это:

а)

встраивание

в программу отладочных средств;

б)

создание

задач защищенных от копирования;

в)

разделение

доступа в программе;

г)

использование

паролей;

- Отладка – это:

а)

определение

списка параметров;

б)

правило

вызова процедур (функций);

в)

процедура

поиска ошибок, когда известно, что ошибка есть;

г)

составление

блок-схемы алгоритма.

17. Когда программист может

проследить последовательность выполнения команд программы:

а)

при

тестировании;

б)

при

трассировке;

в)

при

компиляции;

г)

при

выполнении программы;

д)

при

компоновке.

- На каком этапе создания программы могут появиться

синтаксические ошибки:

а)

анализ

требований;

б)

проектирование;

в)

программирование;

г)

тестирование.

- Позволяет ли автоматизация программирования всегда

создавать эффективные программы:

а)

да.

б)

нет;

20. Позволяет ли автоматизация программирования всегда

создавать надежные программы:

а)

нет;

б)

да.

21. Что легко поддается

автоматизации:

а)

работа с файлами;

б)

сложные логические задачи;

в)

интерфейс;

г)

алгоритмизация.

22. Что

такое оптимизация программ:

а)

создание

удобного интерфейса пользователя;

б)

улучшение

работы существующей программы;

в)

разработка

модульной конструкции программы;

г)

применение

методов объектно-ориентированного программирования.

23.

Сущность оптимизации циклов:

а)

;трассировка

циклов;

б)

сокращение

тела цикла;

в)

представление

циклов в виде блок-схем;

г)

сокращение

количества повторений выполнения тела цикла

24. В чем сущность модульного программирования:

а)

в

разбиении программы на отдельные равные части;

б)

в

разбиении программы на отдельные функционально независимые части;

в)

в

разбиение программы на процедуры и функции;

г)

снижает количество ошибок.

25. Недостаток модульного

программирования:

а)

увеличивает трудоемкость

программирования;

б)

снижает быстродействие программы;

в)

не позволяет выполнять оптимизацию

программы.

г)

усложняет процедуру комплексного

тестирования;

26. При структурном программировании задача выполняется:

а)

поэтапным

разбиением на более легкие задачи;

б)

без участия программиста;

в)

объединением

отдельных модулей программы.

27. Достоинство структурного программирования:

а)

можно

приступить к автономному тестированию на раннем этапе разработки;

б)

нет

необходимости выполнять тестирование;

в)

можно

приступить к комплексному тестированию на раннем этапе разработки;

г)

можно

пренебречь отладкой.

28.

Может ли дочерний элемент иметь двух родителей:

а) да;

б) нет;

в) только для

визуальных элементов;

г) если их свойства

совпадают.

29.

Есть ли различие между объектом и экземпляром:

а) да;

б) нет;

в) если у них общий

предок.

30. Могут ли два экземпляра

одного объекта реагировать на событие по-разному:

а)

да;

б)

нет.

31. Какие этапы проектирования можно объединять:

а)

эскизный и

рабочий;

б)

технический

и эскизный.

в)

технический

и рабочий;

32. Процесс преобразования постановки задачи в план

алгоритмического или вычислительного решения это:

а)

анализ

требований;

б)

программирование;

в)

проектирование;

г)

тестирование.

33. Модульное программирование применимо при:

а)

проектировании

сверху вниз;

б)

проектирование

снизу-вверх;

34. Проектирование сверху вниз это:

а)

последовательное

разбиение общих задач на более мелкие;

б)

составление

из отдельных модулей большой программы.

35. Проектирование снизу-вверх это:

а)

составление

из отдельных модулей большой программы;

б)

последовательное

разбиение общих задач на более мелкие.

36. Зависит ли трудоемкость разработки от вида

информации:

а)

да;

б)

нет.

37. Кому принадлежит право собственности на ПО:

а)

продавцу;

б)

разработчику;

в)

покупателю.

38. Кому принадлежит авторское право на ПО:

а)

покупателю.

б)

продавцу;

в)

разработчику;

39. Если вы приобрели программы законным путем, имеете

ли вы право продать ее:

а)

да;

б)

нет.

40. Если вы приобрели программу законным путем,

являетесь ли вы

собственником программы:

а)

нет;

б)

да.

ВАРИАНТ 2

1. Специфические особенности ПО как продукта:

а) продажа по ценам ниже

себестоимости (лицензирование);

б) низкие материальные затраты при

создании программ;

в) возможность создание программ

небольшие коллективом или даже одним человеком;

г) разнообразие решаемых задач с помощью

программных средств.

2. Можно ли отнести операционную систему к прикладному

программному обеспечению:

а)

да;

б)

нет.

3.

Какой этап выполняется раньше:

а)

отладка;

б)

тестирование.

4. В стадии разработки программы не входит:

а)

постановка

задачи;

б)

составление

спецификаций;

в)

эскизный

проект;

г)

автоматизация

программирования;

д)

тестирование.

5. Наиболее важный критерий качества:

а)

надежность;

б)

быстродействие;

в)

удобство в

эксплуатации;

г)

удобный

интерфейс;

д)

эффективность.

6. Способы оценки надежности:

а)

сравнение с

аналогами;

б)

тестирование;

в)

трассировка;

г)

оптимизация.

7. Можно ли внутри условного оператора поместить еще

одно условие:

а)

да;

б)

нет.

8. Какие символы не допускаются в именах переменных:

а)

цифры;

б)

подчеркивание

в)

пробелы;

9. Транслируются ли комментарии:

а)

да;

б)

нет.

10. Что определяет выбор языка программирования:

а)

область приложения;

б)

знание

языка;

в)

наличие

дополнительных библиотек.

11. Наличие комментариев позволяет:

а)

применять

сложные структуры;

б)

легче

разобраться в программе;

в)

увеличить

быстродействие.

12. Допустимо ли комбинирование языков программирования

в рамках одной задачи :

а)

нет.

б)

да;

13. Для решения экономических задач характерно

применение:

а)

СУБД (систем

управления базами данных);

б)

языков

высокого уровня;

в)

языков

низкого уровня;

г)

применение

сложных математических расчетов.

14.

Когда можно обнаружить синтаксические ошибки:

а)

при отладке;

б)

при

тестировании;

в)

на этапе

проектирования;

г)

при

компиляции;

д)

при

эксплуатации.

15. Вид ошибки с неправильным написанием служебных слов

(операторов):

а)

синтаксическая;

б)

семантическая;

в)

логическая;

г)

символьная.

16. Когда программист может проследить последовательность

выполнения команд программы:

а)

при

тестировании;

б)

при

компиляции;

в)

при

выполнении программы;

г)

при

трассировке;

д)

при

компоновке.

17. Когда приступают к тестированию программы:

а)

после

постановки задачи;

б)

на этапе

программирования;

в)

на этапе проектирования;

г)

когда

программа уже закончена;

д)

после

составления спецификаций,

18. Тестирование бывает:

а)

инструментальное;

б)

автономное;

в)

визуальное;

г)

алгоритмическое.

19. Назначение отладки:

а)

поиск

возможных ошибок;

б)

составление

спецификаций;

в)

разработка

алгоритма.

г)

поиск причин

существующих ошибок;

20. Отладка программ это:

а)

локализация

и исправление ошибок;

б)

алгоритмизация

программирования;

в)

компиляция и

компоновка.

21. В чем сущность автоматизации программирования:

а)

получение

готовой программы без выполнения компоновки;

б)

создание

программы без написания ее текста;

в)

в отсутствии

компиляции.

22. Выполняется ли процедура

компиляции при автоматизации программирования:

а)

да;

б)

нет.

23. Относится ли визуальное

программирование к средствам автоматизации:

а)

нет.

б)

да;

24. Нахождение

наилучшего варианта из множества возможных:

а)

тестирование;

б)

оптимизация;

в)

автоматизация;

г)

отладка;

д)

сопровождение.

25.

Результат оптимизации программы:

а)

надежность;

б)

машино-независимость;

в)

эффективность;

г)

мобильность.

26.

Критерии оптимизации программы:

а)

быстродействие

или размер программы;

б)

быстродействие

и размер программы;

в)

надежность

или эффективность;

г)

надежность и

эффективность.

27. Достоинство модульного

программирования:

а)

не требует комплексного

тестирования;

б)

возможность приступить к

тестированию до завершения написания всей программы;

в)