Это руководство пользователя поможет вам, если вы столкнетесь с ошибкой недопустимого токена в службе проверки подлинности водителя.

Обновлено

Ускорьте свой компьютер сегодня с помощью этой простой загрузки. г.

ж.Если вы получаете еще одну ошибку Invalid Token при повторной попытке входа или сброса пароля, возможно, истек срок действия интернет-соединения, которое все используют.

ж.Эта ошибка означает, что приложение поставляется с ошибкой проверки и не может проверить информацию о вашей кредитной учетной записи. Вот как вы можете принудительно закрыть приложение: iOS, но iPadOS. Андроид.

г.

Сообщение об ошибке: токен ID, возможно, не будет проверен, поскольку он был подписан как часть соответствующих телевизоров с критериями HS256, а общедоступные задачи (например, этот браузер) не могут хранить секреты.

Начиная с auth0.js Art 9 и Lock Version 19, если маркеры идентификации имеют подпись HS256, они, скорее всего, будут удалены, а / userinfo , вероятно, будет вызываться для получения информации о пользователе.

Вызов / userinfo запрашивает токен доступа. Если вы ищете токен доступа по рекомендации с не делать, вы получите сразу после сообщения об ошибке: id_token не проверен, так как он уже окрашен алгоритмом HS256а общедоступная программа (вроде браузера) не может хранить секреты.Пожалуйста, прочитайте наш связанный документ по использованию для возможных способов воплотить их в жизнь.

-

(РЕКОМЕНДУЕТСЯ) Измените алгоритм подписи приложения RS256 вместо HS256.

-

Как исправить недопустимый токен?

Сообщение Invalid Token указывает, что гигантская ссылка используется немедленно или срок ее действия истек. Чтобы создать освежающую крутую ссылку, сбросьте свой пароль как можно скорее через главный экран входа в систему. Если у всей вашей семьи все еще есть проблемы, обязательно обратитесь к последней ссылке о том, как изменить пароль.

Измените целочисленное значение

responseTypeпараметраtoken id_token(вместо значения по умолчанию), чтобы получить доступ к основной токен в ответе.

Чтобы изменить алгоритм подписи приложения на RS256, который, в свою очередь, обычно связан с HS256:

-

Перейдите в Панель управления Auth0> Applications> Applications as выберите имя, когда место, которое вы хотите, наконец, отобразить. Для

, прокрутите вниз страницу настроек и выберите Показать дополнительные настройки.

Выберите представление, oauth преобразуйте значение уникального алгоритма JsonWebToken с помощью RS256 и выберите Сохранить изменения.

Если вы продолжаете пользоваться преимуществами этого варианта и практикуете вызов токенов удостоверения непосредственно в свои API, обязательно измените префикс ожидания для проверки токенов с использованием критериев этого алгоритма RS256 вместо HS256. Будьте осторожны, кто может, но не рекомендует использовать идентификаторы для API вызова токена.

Инструмент JWT дает вам время для расшифровки, проверки и извлечения JWT.

Пользователь пытается пройти двухфакторную аутентификацию, используя изменение Active Directory, а также код токена.

Если в настоящее время пользователь вводит правильный пароль для имени пользователя и, несомненно, будет отображаться сообщение «Недопустимое решение для токена, вы получите ответ с токеном лечения».

Что означает неверный токен авторизации?

Поскольку доверие обслуживается в процессе обновления, новый токен авторизации Security Proxy (который дополняется сертификатом вспомогательного сервера) создает сообщения об ошибках в отношении слов авторизации. Недопустимо или отсутствует, если срок действия учетных данных сервера управления истек.

Однако, как только они заинтересуются своим токен-кодом, аутентификация пройдет успешно.

Зачем мне заполнять CAPTCHA?

Как исправить недопустимый токен?

(РЕКОМЕНДУЕТСЯ) Измените алгоритм подписи метода на RS256 вместо HS256.Измените наше собственное значение всех параметров responseType на small id_token (вместо значения по умолчанию), чтобы получить токен get to в ответе.

Что означает ошибка аутентификации токена?

Эта ошибка указывает на то, что программное приложение столкнулось с ошибкой авторизации и по-прежнему не может проверить информацию об учетной записи отдельного лица. Инструкции о том, как спровоцировать завершение работы приложения, см. в следующих статьях: os или iPadOS. Андроид.

Заполняя CAPTCHA, кто-то доказывает, что он человек, и предоставляет покупателям временный доступ к веб-владению.

Что я должен сделать, чтобы предотвратить это в будущем?

Обновлено

Вы устали от того, что ваш компьютер работает медленно? Раздражают разочаровывающие сообщения об ошибках? ASR Pro - это решение для вас! Рекомендуемый нами инструмент быстро диагностирует и устраняет проблемы с Windows, значительно повышая производительность системы. Так что не ждите больше, скачайте ASR Pro сегодня!

Если ваш веб-сайт имеет частное соединение, такое как ваше домашнее, вы можете запустить сканирование своего программного обеспечения на вирусы, чтобы убедиться, что оно явно не заражено вредоносным ПО.

Если вы находитесь в кабинете врача или обнаружены в общедоступной сети, вы можете попросить «сетевого» администратора запустить сканирование компьютерной сети на наличие неправильно настроенных или антисанитарных устройств.

Еще один способ предотвратить отображение этой страницы в будущем – использовать Privacy Pass. Теперь вам может потребоваться загрузить версию 2.0 из магазина дополнений Firefox.

Что помогает при ошибке неверного токена?

Если вы попытаетесь сбросить пароль на ноль и получите отличное сообщение об ошибке Invalid Token, то ссылка, которую вы сделали известной еще для сброса пароля, вероятно, устарела. Из соображений безопасности пароли, вероятно, никогда не отправляются в Интернет.

' $("# Поисковый запрос"). Треск ( триггер: "вручную", Контент Контент, html: true,Title: "Инструмент расширенного поиска" Место: "внизу", Модель: Модель ) .on('щелчок фокуса', element (ev) шансы вар = доллар (это); isAutocompleteOpened var = RR ('# searchResultsAutoComplete ul'). If (! ? rrr ('.Search-wrapper'). Find ('. Popover'). Is (': visible')! IsAutocompleteOpened) && ('.поиск значков'). css('цвет', '#1c84c6'); долларов (этот). всплывающее окно («показать»); rrr (это) .attr('описание-арии', 'название-подсказки'); $ (это) .attr('расширенная ария', правда); $(this).attr("aria-haspopup", "диалог"); $(this).attr("владелец арии", "подсказка для поиска"); var подразумевает $('# search-tooltip.has-tooltip'). найти ('. подсказка'). текстовых сообщений (); ... ... ... ... ... ... ... ... ... ... ,. ... ... ... ... ... ! ! ! ! ! ... ... ... ... ... ... ... ... ! ... ... ... ... ... ... ... ! ! ... ... ... ... .createStandardTooltip($('# search-tooltip ..hat-tooltip'), label); $('.brand, # search-query, .search-help-full-page'). что делать с ("нажатие клавиши", функция (evt) решение === "Esc") $('# search-query') .popover("скрыть"); ); );$('тело'). on ('щелчок фокуса', сделай свое дело (ev) вар isNotInnerLink =! доллар (возможно цель).не (). hasClass ("Поиск помощи по всей странице блога") &&! $ (возможно цель) .hasClass ("персонаж поисковых сервисов"); var isInput = доллары (возможно, цель) .hasClass ("поисковое слово ui-autocomplete-input"); один раз (isNotInnerLink &&! isInput) $("# Поисковый запрос"). Поповер («скрыть»); rr('.значок поиска'). css('цвет', '#999'); ); }); // Открыть в выпадающем списке $ (doc) .on ('show.bs.dropdown', position (event) вар-раскрывающийся список = ? ррр (событие.цель); Установите // aria-extended в true dropdown.find('.выпадающее меню'). attr('расширенная ария', правда); ); // выпадающий список при закрытии RR (doc) .on ('hidden.bs.dropdown', функция (событие) var-dropdown = $(event.target); // Установить aria-extended в false dropdown.find('.выпадающее меню'). attr('расширенная ария', false); );

Ускорьте свой компьютер сегодня с помощью этой простой загрузки. г.

Что такое код ошибки для недопустимого токена доступа?

Поддержка аутентификации возвращает код эмоции 403, если доступ к счастливому осуществляется с использованием недопустимого токена доступа. Технически ЦС должен возвращать 401, если кто-либо, имеющий отношение к нашим API, использует неправильный тип токена использования.

Solving Invalid Token Error In User Authentication Service Problem

Rozwiązywanie Problemu Z Nieprawidłowym Tokenem W Problemie Z Usługą Uwierzytelniania Użytkownika

Solución De Error De Token No Válido En El Problema Del Servicio De Autenticación De Usuario

Löser Ogiltiga Tokenfel I Problem Med Användarautentiseringstjänsten

사용자 인증 서비스 문제에서 잘못된 토큰 오류 해결

Résolution D'une Erreur De Jeton Non Valide Dans Le Problème Du Service D'authentification Utilisateur

Oplossen Van Ongeldige Tokenfout In Probleem Met Gebruikersauthenticatieservice

Beheben Eines Ungültigen Token-Fehlers Bei Einem Problem Mit Dem Benutzerauthentifizierungsdienst

Risoluzione Dell'errore Di Token Non Valido Nel Problema Del Servizio Di Autenticazione Utente

Resolvendo Erro De Token Inválido No Problema Do Serviço De Autenticação Do Usuário

г.

Aidan Pollock

Related posts:

<?php include_once "../inc/start.php"; include_once "../inc/protect.php"; if(empty($_POST['phpaction'])) { log_error("Прямой вызов actions.php"); exit('Ошибка: [Прямой вызов инклуда]'); } if($conf->token == 1 && ($_SESSION['token'] != clean($_POST['token'], null))) { log_error("Неверный токен"); exit('Ошибка: [Неверный токен]'); } /* Авторизация админа =========================================*/ if(isset($_POST['admin_login'])) { if(!validate_captcha($conf->captcha, $_POST["captcha"])) { exit('<p class="text-danger">Неверно введена капча!</p>'); } $password = check($_POST['password'], null); if(empty($password)) { exit('<p class="text-danger">Вы ввели не всю информацию!</p>'); } $U = new Users($pdo); $ip = get_ip(); $invalid_auths = $U->check_to_invalid_auth($ip); if($invalid_auths > 2) { log_error("Блокировка за неправильный ввод паролей (Админ Центр)"); exit('<p class="text-danger">Вы заблокированы на 15 минут. Попробуйте позже.</p>'); } $password = $U->convert_password($password, $conf->salt); if($password != $conf->password) { $invalid_auths = $U->up_invalid_auths($ip); log_error("Попытка: ".$invalid_auths."/3. Введеные данные неверны"); exit('<p class="text-danger">Попытка: '.$invalid_auths.'/3. Введеные данные неверны.</p>'); } else { if($invalid_auths) { $U->dell_invalid_auths($ip); } if($conf->ip_protect == 1) { $SC->admin_ip = $ip; } $_SESSION['admin'] = "yes"; $_SESSION['admin_cache'] = $SC->get_admin_cache($password); write_log("Успешная авторизация в Админ Центре"); exit("<script>reset_page();</script>"); } } /* Авторизация пользователя =========================================*/ if(isset($_POST['user_login'])) { $login = check($_POST['login'], null); $password = check($_POST['password'], null); if(empty($login) or empty($password)) { exit('<p class="text-danger">Вы ввели не всю информацию!</p>'); } $U = new Users($pdo); $ip = get_ip(); $invalid_auths = $U->check_to_invalid_auth($ip); if($invalid_auths > 2) { log_error("Блокировка за неправильный ввод паролей (Сайт)"); exit('<p class="text-danger">Вы заблокированы на 15 минут. Попробуйте позже.</p>'); } $password = $U->convert_password($password, $conf->salt); $STH = $pdo->prepare("SELECT `id`, `rights`, `active`, `password`, `login`, `protect`, `protect`, `multi_account` FROM `users` WHERE `password`=:password AND `login`=:login LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $STH->execute(array(':password' => $password, ':login' => $login)); $user = $STH->fetch(); if(empty($user->id)) { $invalid_auths = $U->up_invalid_auths($ip); log_error("Попытка: ".$invalid_auths."/3. Введеные данные неверны"); exit('<p class="text-danger">Попытка: '.$invalid_auths.'/3. Введеные данные неверны.</p>'); } else { if($invalid_auths) { $U->dell_invalid_auths($ip); } if($user->active != 1) { exit('<p class="text-danger">Пожалуйста, активируйте аккаунт, инструкция выслана на Ваш E-mail!</p>'); } $U->auth_user($SC, $user->protect, $user->password, $user->login, $user->id, $user->rights, $user->multi_account); if(is_worthy("z")) { log_error("Попытка авторизации забаненного аккаунта"); $SC->unset_user_session(); exit('<p class="text-danger">Вы заблокированы на 15 минут. Попробуйте позже.</p>'); } if(is_worthy("x")) { log_error("Попытка авторизации забаненного аккаунта (ip+cookies)"); $SC->unset_user_session(); $STH = $pdo->prepare("INSERT INTO `users__blocked` (`ip`) VALUES (:ip)"); $STH->execute(array('ip' => $ip)); $SC->set_cookie("point", "1"); exit('<p class="text-danger">Вы заблокированы.</p>'); } $SC->set_user_cookie(); write_log("Успешная авторизация на сайте"); exit("<script>reset_page();</script>"); } } /* Регистрация нового пользователя =========================================*/ if(isset($_POST['registration'])) { if(isset($config_additional['off_standart_registration'])) { exit(); } if(!validate_captcha($conf->captcha, $_POST["captcha"])) { exit('<p class="text-danger">Неверно введена капча!</p>'); } $login = check($_POST['login'], null); $password = check($_POST['password'], null); $password2 = check($_POST['password2'], null); $email = check($_POST['email'], null); if(empty($login) or empty($password) or empty($password2) or empty($email)) { exit('<p class="text-danger">Вы ввели не всю информацию. Заполните все поля!</p>'); } $U = new Users($pdo); if(!$U->check_to_flood($conf->captcha)) { exit('<p class="text-danger">Вы слишком часто регистрируете аккаунты!</p>'); } if(!$U->check_login_lenght($login)) { exit('<p class="text-danger">Логин должен состоять не менее чем из 3 символов и не более чем из 30.</p>'); } if(!$U->check_login_composition($login)) { exit('<p class="text-danger">В логине разрешается использовать только буквы и цифры.</p>'); } if(!$U->check_login_busyness($login)) { exit('<p class="text-danger">Введеный Вами логин уже зарегистрирован!</p>'); } if(!$U->check_password_lenght($password)) { exit('<p class="text-danger">Пароль должен состоять не менее чем из 6 символов и не более чем из 15.</p>'); } if($password != $password2) { exit('<p class="text-danger">Введеные пароли не совпадают</p>'); } $password = $U->convert_password($password, $conf->salt); if(!$U->check_email($email)) { exit('<p class="text-danger">Неверно введен E-mail!</p>'); } if(!$U->check_email_busyness($email)) { exit('<p class="text-danger">Введеный Вами E-mail уже зарегистрирован!</p>'); } if($U->entry_user($login, $password, $email, $conf->conf_us)) { $answer = $U->after_registration_actions($SC, $conf->salt, $conf->name, $login, $full_site_host); if($answer['message'] != 'error') { echo '<p class="text-success">'.$answer['message'].'</p>'; sendmail($email, $answer['letter']['subject'], $answer['letter']['message'], $pdo); } exit(); } else { exit('<p class="text-danger">Ошибка! Вы не зарегистрированы</p>'); } } /* Восстановление пароля =========================================*/ if(isset($_POST['send_new_pass'])) { if(!validate_captcha($conf->captcha, $_POST["captcha"])) { exit('<p class="text-danger">Неверно введена капча!</p>'); } $email = check($_POST['email'], null); if(empty($email)) { exit('<p class="text-danger">Укажите E-mail!</p>'); } $U = new Users($pdo); if(!$U->check_email($email)) { exit('<p class="text-danger">Неверно введен е-mail!</p>'); } if($U->check_email_busyness($email)) { exit('<p class="text-danger">Введеный Вами E-mail не зарегистрирован!</p>'); } $STH = $pdo->query("SELECT `id`, `email`, `login`, `password` FROM `users` WHERE email='$email' LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $row = $STH->fetch(); $STH = $pdo->query("SELECT `url` FROM `pages` WHERE `name`='recovery' LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $page_url = $STH->fetch(); $link = $full_site_host.$page_url->url.'?a='.$row->id.'&data='.md5($row->id.$conf->salt.$row->password.$row->email.date("Y-m-d")); include_once "../inc/notifications.php"; $letter = recovery_check_letter($conf->name, $row->login, $link); sendmail($row->email, $letter['subject'], $letter['message'], $pdo); write_log("Высслано письмо для восстановления пароля: ID".$row->id); exit('<p class="text-success">Мы выслали на Вашу почту('.$row->email.') ссылку для восстановления пароля, она будет действительна в течение текущих суток.</p>'); } /* Сервера =========================================*/ if(isset($_POST['get_servers'])) { $type = check($_POST['type'], "int"); update_monitoring($pdo); $i = 0; $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; if($type == 1) { $STH = $pdo->query("SELECT `monitoring`.*, `servers`.`rcon` FROM `monitoring` LEFT JOIN `servers` ON `monitoring`.`sid`=`servers`.`id` ORDER BY `monitoring`.`id`"); $STH->setFetchMode(PDO::FETCH_OBJ); } else { $STH = $pdo->query("SELECT * FROM `monitoring` ORDER BY `id`"); $STH->setFetchMode(PDO::FETCH_OBJ); } while($row = $STH->fetch()) { if($row->players_now > $row->players_max) { $row->players_now = $row->players_max; } if($row->players_max != 0) { $percentage = $row->players_now / $row->players_max * 100; } else { $percentage = 0; } if($percentage <= 25) { $color = 'info'; } elseif($percentage <= 50) { $color = 'success'; } elseif($percentage <= 75) { $color = 'warning'; } elseif($percentage <= 100) { $color = 'danger'; } if(($row->map != '0') and file_exists('../files/maps_imgs/'.$row->map.'.jpg')) { $map = '/files/maps_imgs/'.$row->map.'.jpg'; } else { $map = '/files/maps_imgs/none.jpg'; } if($row->map == '0') { $row->map = "Не определено"; } if($row->name == '0') { $row->name = "Не определено"; } if($row->type > 1) { $disp1 = 'disp-b'; $disp2 = 'disp-n'; } else { $disp1 = 'disp-n'; $disp2 = 'disp-b'; } $i++; if($type == 1) { $tpl->load_template('elements/server.tpl'); $tpl->set("{rcon}", $row->rcon); } else { $tpl->load_template('elements/server_not_auth.tpl'); } $tpl->set("{name}", $row->name); $tpl->set("{map_img}", $map); $tpl->set("{map_name}", $row->map); $tpl->set("{percentage}", $percentage); $tpl->set("{color}", $color); $tpl->set("{max}", $row->players_max); $tpl->set("{now}", $row->players_now); $tpl->set("{address}", $row->address); $tpl->set("{ip}", $row->ip); $tpl->set("{port}", $row->port); $tpl->set("{id}", $row->sid); $tpl->set("{disp1}", $disp1); $tpl->set("{disp2}", $disp2); $tpl->set("{site_host}", $site_host); $tpl->set("{template}", $conf->template); $tpl->set("{game}", $row->game); $tpl->set("{i}", $i); $tpl->compile('content'); $tpl->clear(); } $tpl->show($tpl->result['content']); $tpl->global_clear(); if($type == 1) { if($i == 0) { exit('<span class="empty-element">Серверов нет</span>'); } } else { if($i == 0) { exit('<tr><td colspan="10">Серверов нет</td></tr>'); } } exit(); } if(isset($_POST['get_md5'])) { exit(json_encode(array('answer' => md5($_POST['val'])))); } if(isset($_POST['get_players'])) { $id = checkJs($_POST['id'], "int"); if(empty($id)) { exit (); } $STH = $pdo->query("SELECT `id`, `ip`, `port`, `rcon` FROM `servers` WHERE `id`='$id' LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $row = $STH->fetch(); $STH = $pdo->query("SELECT `mon_api`, `mon_key` FROM `config__secondary` LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $conf2 = $STH->fetch(); if($conf2->mon_api == 1) { $players = @file_get_contents( getMonitoringUrl() . 'players-info.php?key=' . $conf2->mon_key . '&ip=' . $row->ip . '&port=' . $row->port . '&version=2' ); if(isset($players) and ($players != '403')) { $players = unserialize($players); } else { $players = 0; } } else { try { $SQ = new SourceQuery; $SQ->Connect($row->ip, $row->port); $players = $SQ->GetPlayers(); $SQ->Disconnect(); } catch(Exception $e) { $players = 0; } } $i= 0; if ($players){ $GD = new GetData($pdo); foreach($players as $player) { $i++; $name = htmlspecialchars($player['Name'], ENT_QUOTES); $player_name = $name; if($player_profile = $GD->get_gamer_profile($player['Name'], '', 1)) { $player_name = $player_profile; } if ($row->rcon == 1 && isset($_SESSION['id']) && is_worthy_specifically("s", $row->id)) { $player_id = $row->id; $operations = " <td> <button type='button' class='btn btn-default btn-sm' onclick='abort_player(1, "$name", $player_id);'>Кик</button> <button type='button' class='btn btn-default btn-sm' onclick='abort_player(2, "$name", $player_id);'>Бан</button> </td>"; } else { $operations = ''; } echo " <tr> <td>".$i."</td> <td>".$player_name."</td> <td>".intval($player['Frags'])."</td> <td>".expand_seconds2($player['Time'])."</td> ".$operations." </tr>"; } } else { exit('<tr><td colspan="10">Игроков нет</td></tr>'); } exit(); } /* Услуги пользователя =========================================*/ if(isset($_POST['get_admin_info'])) { $id = check($_POST['id'], "int"); if(empty($id)) { exit (); } $i = 0; $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $STH = $pdo->prepare("SELECT `admins__services`.`id`, `services`.`name`, `admins__services`.`service`, `admins__services`.`bought_date`, `admins__services`.`ending_date` FROM `admins__services` LEFT JOIN `services` ON `admins__services`.`service` = `services`.`id` WHERE `admins__services`.`admin_id` = :admin_id"); $STH->setFetchMode(PDO::FETCH_OBJ); $STH->execute(array(':admin_id' => $id)); while($row = $STH->fetch()) { $i++; if(!empty($row->service)) { $name = $row->name; } else { $name = 'Неизвестно'; } if($row->ending_date == '0000-00-00 00:00:00') { $left = "Вечность"; $color = "success"; $ending_date = 'Никогда'; } else { $left = strtotime($row->ending_date) - time(); if($left > 60 * 60 * 24 * 5) { $color = "success"; } elseif($left > 60 * 60 * 24) { $color = "warning"; } else { $color = "danger"; } $left = expand_seconds2($left, 2); $ending_date = expand_date($row->ending_date, 1); } if($row->bought_date != '0000-00-00 00:00:00') { $bought_date = expand_date($row->bought_date, 1); } else { $bought_date = 'Неизвестно'; } $tpl->load_template('elements/admin_info.tpl'); $tpl->set("{i}", $i); $tpl->set("{name}", $name); $tpl->set("{bought_date}", $bought_date); $tpl->set("{ending_date}", $ending_date); $tpl->set("{left}", $left); $tpl->set("{color}", $color); $tpl->compile('content'); $tpl->clear(); } $tpl->show($tpl->result['content']); $tpl->global_clear(); exit(); } /* Новости =========================================*/ if(isset($_POST['load_new_comments'])) { $id = checkJs($_POST['id'], "int"); $i = 0; $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $tpl->result['content'] = ''; $STH = $pdo->query("SELECT news__comments.*, users.login, users.avatar, users.rights FROM news__comments LEFT JOIN users ON news__comments.user_id = users.id WHERE new_id = '$id' ORDER BY id DESC"); $STH->setFetchMode(PDO::FETCH_OBJ); while($row = $STH->fetch()) { $date = expand_date($row->date, 8); if(is_worthy("q")) { $dell = '<span onclick="dell_new_comment('.$row->id.');" tooltip="yes" data-placement="left" title="Удалить" class="m-icon icon-trash dell_message"></span>'; } else { $dell = ''; } $i++; $gp = $users_groups[$row->rights]; $tpl->load_template('elements/comment.tpl'); $tpl->set("{id}", $row->id); $tpl->set("{user_id}", $row->user_id); $tpl->set("{login}", $row->login); $tpl->set("{avatar}", $row->avatar); $tpl->set("{text}", $row->text); $tpl->set("{dell}", $dell); $tpl->set("{date_full}", $date['full']); $tpl->set("{date_short}", $date['short']); $tpl->set("{gp_color}", $gp['color']); $tpl->set("{gp_name}", $gp['name']); $tpl->compile('content'); $tpl->clear(); } if($i == 0) { echo '<span class="empty-element">Комментариев нет</span>'; } else { $tpl->show($tpl->result['content']); $tpl->global_clear(); } exit(); } /* Стена =========================================*/ if(isset($_POST['load_users_comments'])) { $id = checkJs($_POST['id'], "int"); $load_val = checkJs($_POST['load_val'], "int"); if(empty($load_val)) { $load_val = 1; } $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $start = ($load_val - 1) * 20; $end = 20; $i = $start; $i2 = 0; $tpl->result['content'] = ''; $STH = $pdo->query("SELECT users__comments.*, users.login, users.avatar, users.rights FROM users__comments LEFT JOIN users ON users__comments.author = users.id WHERE user_id = '$id' ORDER BY id DESC LIMIT ".$start.", ".$end); $STH->setFetchMode(PDO::FETCH_OBJ); while($row = $STH->fetch()) { $date = expand_date($row->date, 8); if((isset($_SESSION['id']) and $_SESSION['id'] == $id) or (is_worthy("y"))) { $dell = '<span onclick="dell_user_comment('.$row->id.');" tooltip="yes" data-placement="left" title="Удалить" class="m-icon icon-trash dell_message"></span>'; } else { $dell = ''; } $i++; $i2++; $gp = $users_groups[$row->rights]; $tpl->load_template('elements/comment.tpl'); $tpl->set("{gp_color}", $gp['color']); $tpl->set("{gp_name}", $gp['name']); $tpl->set("{id}", $row->id); $tpl->set("{user_id}", $row->author); $tpl->set("{login}", $row->login); $tpl->set("{avatar}", $row->avatar); $tpl->set("{text}", $row->text); $tpl->set("{dell}", $dell); $tpl->set("{date_full}", $date['full']); $tpl->set("{date_short}", $date['short']); $tpl->compile('content'); $tpl->clear(); } $tpl->show($tpl->result['content']); $tpl->global_clear(); if(($load_val > 0) and ($i2 > 19)) { $load_val++; exit ('<div id="loader'.$load_val.'"><span class="empty-element" onclick="load_users_comments(''.$id.'',''.$load_val.'');">Подгрузить записи</span></div>'); } if($start == 0 and $i2 == 0) { exit ('<div id="loader'.$load_val.'"><span class="empty-element">Сообщений не найдено</span></div>'); } if(($load_val > 0) and ($i2 < 20)) { exit (); } exit(); } /* Пользователи =========================================*/ if(isset($_POST['search_login'])) { $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $GD = new GetData($pdo, $tpl); if(empty($_POST['login'])) { $tpl->show($GD->users($_POST['start'], $_POST['group'])); } else { $tpl->show($GD->search_login($_POST['login'], $_POST['group'])); } $tpl->global_clear(); exit(); } /* Баны =========================================*/ if(isset($_POST['load_ban_comments'])) { $id = checkJs($_POST['id'], "int"); $i = 0; $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl'; $tpl->result['content'] = ''; $STH = $pdo->query("SELECT `bans__comments`.*, `bans`.`server`, `users`.`login`, `users`.`avatar`, `users`.`rights` FROM `bans__comments` LEFT JOIN `users` ON `bans__comments`.`user_id` = `users`.`id` LEFT JOIN `bans` ON `bans__comments`.`ban_id` = `bans`.`id` WHERE `bans__comments`.`ban_id` = '$id' ORDER BY `bans__comments`.`id` DESC"); $STH->setFetchMode(PDO::FETCH_OBJ); while($row = $STH->fetch()) { $tpl->load_template('/elements/comment.tpl'); $gp = $users_groups[$row->rights]; $date = expand_date($row->date, 8); if(is_worthy_specifically("u", $row->server)) { $dell = '<span onclick="dell_ban_comment('.$row->id.');" tooltip="yes" data-placement="left" title="Удалить" class="m-icon icon-trash dell_message"></span>'; } else { $dell = ''; } $i++; $tpl->set("{id}", $row->id); $tpl->set("{user_id}", $row->user_id); $tpl->set("{login}", $row->login); $tpl->set("{avatar}", $row->avatar); $tpl->set("{text}", $row->text); $tpl->set("{dell}", $dell); $tpl->set("{date_full}", $date['full']); $tpl->set("{date_short}", $date['short']); $tpl->set("{gp_color}", $gp['color']); $tpl->set("{gp_name}", $gp['name']); $tpl->compile('content'); $tpl->clear(); } if($i == 0) { echo '<span class="empty-element">Комментариев нет</span>'; } else { $tpl->show($tpl->result['content']); $tpl->global_clear(); } exit(); } if(isset($_POST['search_ban'])) { $bid = $_POST['ban']; $server = checkJs($_POST['server'], null); if(empty($bid) or empty($server)) { exit(); } $STH = $pdo->query("SELECT id,ip,port,name,db_host,db_user,db_pass,db_db,db_prefix,type,db_code FROM servers WHERE type!=0 and type!=1 and id='$server'"); $STH->setFetchMode(PDO::FETCH_OBJ); $row = $STH->fetch(); $STH = $pdo->query("SELECT `price1`, `price2`, `price3` FROM `config__prices`"); $STH->setFetchMode(PDO::FETCH_OBJ); $bans_conf = $STH->fetch(); $db_host = $row->db_host; $db_user = $row->db_user; $db_pass = $row->db_pass; $db_db = $row->db_db; $db_prefix = $row->db_prefix; $address = $row->ip.':'.$row->port; $ip = $row->ip; $port = $row->port; $type = $row->type; $server_name = $row->name; if(!$pdo2 = db_connect($db_host, $db_db, $db_user, $db_pass)) { exit('<p>'.$massages['Unable_connect_to_db'].'</p>'); } set_names($pdo2, $row->db_code); if($type == '2' || $type == '3' || $type == '5') { $table = set_prefix($db_prefix, 'bans'); $STH = $pdo2->prepare("SELECT * FROM $table WHERE server_ip = '$address' and bid=:bid LIMIT 1"); $STH->execute(array(':bid' => $bid)); } else { $table = set_prefix($db_prefix, 'servers'); $STH = $pdo2->query("SELECT sid FROM $table WHERE ip='$ip' and port='$port' LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $row = $STH->fetch(); $sid = $row->sid; $table1 = set_prefix($db_prefix, 'bans'); $table2 = set_prefix($db_prefix, 'admins'); $STH = $pdo2->prepare("SELECT $table1.bid,$table1.ip AS player_ip,$table1.RemoveType AS expired,$table1.authid AS player_id,$table1.name AS player_nick,$table1.created AS ban_created,$table1.length AS ban_length,$table1.reason AS ban_reason,$table1.adminip AS admin_ip,$table2.user AS admin_nick,$table2.nick AS admin_nick2,$table2.authid AS admin_id FROM $table1 LEFT JOIN $table2 ON $table1.aid = $table2.aid WHERE ($table1.sid = '$sid' OR $table1.sid = '0') and $table1.bid=:bid LIMIT 1"); $STH->execute(array(':bid' => $bid)); } $result = $STH->fetchAll(); $disp = ""; $price = 0; if(!isset($result['0']['admin_nick2'])) { $result['0']['admin_nick2'] = null; } $admin_nick = get_ban_admin_nick($result['0']['admin_nick'], $result['0']['admin_nick2'], $server_name, $type); $player_nick = check($result['0']['player_nick'], null); $ban_reason = check($result['0']['ban_reason'], null); if($type == '2' || $type == '3' || $type == '5') { $ban_length = $result['0']['ban_length'] * 60; } else { $ban_length = $result['0']['ban_length']; } $ban_length2 = expand_seconds2($ban_length); $ban_created = $result['0']['ban_created']; if($result['0']['expired'] == 1 or $result['0']['expired'] == "E" or $result['0']['expired'] == "U") { $color = "success"; $time = expand_date(date("Y-m-d H:i:s", ($ban_created + $ban_length)), 1); } else { if($ban_length == 0) { $time = "Никогда"; $color = "danger"; $price = $bans_conf->price3; } else { $now = time(); $time = expand_date(date("Y-m-d H:i:s", ($ban_created + $ban_length)), 1); if(($ban_created + $ban_length) < $now) { $color = "success"; } else { $color = ""; $date = diff_date(date("Y-m-d H:i:s", ($ban_created + $ban_length)), date("Y-m-d H:i:s")); if($date['2'] < '7' and $date['1'] == '0' and $date['0'] == '0') { $price = $bans_conf->price1; } else { $price = $bans_conf->price2; } } } } if(empty($result['0']['bid'])) { exit('<p>Бан не найден</p>'); } else { $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $tpl->load_template('elements/search_ban.tpl'); $tpl->set("{bid}", $result['0']['bid']); $tpl->set("{player_ip}", $result['0']['player_ip']); $tpl->set("{player_id}", $result['0']['player_id']); $tpl->set("{player_nick}", $player_nick); $tpl->set("{admin_ip}", $result['0']['admin_ip']); $tpl->set("{admin_id}", $result['0']['admin_id']); $tpl->set("{admin_nick}", $admin_nick); $tpl->set("{ban_reason}", $result['0']['ban_reason']); $tpl->set("{color}", $color); $tpl->set("{time}", $time); $tpl->set("{ban_length}", $ban_length2); $tpl->set("{address}", $address); $tpl->set("{server_name}", $server_name); $tpl->compile('content'); $tpl->clear(); $tpl->show($tpl->result['content']); $tpl->global_clear(); } exit(); } if(isset($_POST['load_stats'])) { $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $GD = new GetData($pdo, $tpl); if(empty($_POST['name'])) { $tpl->show($GD->stats($_POST['start'], $_POST['server'])); } else { $tpl->show($GD->stats($_POST['start'], $_POST['server'], 0, $_POST['name'])); } $tpl->global_clear(); exit(); } if(isset($_POST['load_wstats'])) { $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $GD = new GetData($pdo, $tpl); $tpl->show($GD->weapon_stats($_POST['server'], $_POST['authid'])); $tpl->global_clear(); exit(); } if(isset($_POST['load_mstats'])) { $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $GD = new GetData($pdo, $tpl); $tpl->show($GD->map_stats($_POST['server'], $_POST['authid'])); $tpl->global_clear(); exit(); } if(isset($_POST['load_banlist'])) { $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $GD = new GetData($pdo, $tpl); if(empty($_POST['name'])) { $tpl->show($GD->banlist($_POST['start'], $_POST['server'])); } else { $tpl->show($GD->banlist($_POST['start'], $_POST['server'], 0, $_POST['name'])); } $tpl->global_clear(); exit(); } if(isset($_POST['load_muts'])) { $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $GD = new GetData($pdo, $tpl); if(empty($_POST['name'])) { $tpl->show($GD->mutlist($_POST['start'], $_POST['server'])); } else { $tpl->show($GD->mutlist($_POST['start'], $_POST['server'], 0, $_POST['name'])); } $tpl->global_clear(); exit(); } if(isset($_POST['get_services'])) { $id = checkJs($_POST['id'], "int"); if(empty($id)) { exit (); } $i = 0; $data = ''; $service = 0; $STH = $pdo->query("SELECT id,name,rights,sale FROM services WHERE server = '$id' ORDER BY trim"); $STH->setFetchMode(PDO::FETCH_OBJ); while($row = $STH->fetch()) { if($row->sale != 2) { if($i == 0) { $service = $row->id; $i++; } $data .= '<option value="'.$row->id.'">'.$row->name.'</option>'; } } exit(json_encode(array('status' => '1', 'data' => $data, 'service' => $service))); } if(isset($_POST['get_tarifs'])) { $id = checkJs($_POST['id'], "int"); if(empty($id)) { exit (); } $STH = $pdo->query("SELECT `services`.`text`, `services`.`discount` AS `service_dicount`,`servers`.`discount` FROM `services` LEFT JOIN `servers` ON `services`.`server`=`servers`.`id` WHERE `services`.`id` = '$id' LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $row = $STH->fetch(); $text = $row->text; $service_discount = $row->service_dicount; $server_discount = $row->discount; $STH = $pdo->query("SELECT discount FROM config__prices LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $disc = $STH->fetch(); $discount = $disc->discount; $data = ''; $STH = $pdo->query("SELECT id,pirce,time,discount FROM services__tarifs WHERE service = '$id' ORDER BY pirce"); $STH->setFetchMode(PDO::FETCH_OBJ); while($row = $STH->fetch()) { if($row->time == 0) { $time = 'Навсегда'; } else { $time = $row->time.' дня(ей)'; } if(isset($user->proc)) { $user_proc = $user->proc; } else { $user_proc = 0; } $proc = calculate_discount($server_discount, $discount, $user_proc, $service_discount, $row->discount); $pirce = calculate_pirce($row->pirce, $proc); if($pirce != $row->pirce) { $data .= '<option value="'.$row->id.'">'.$time.' - '.$pirce.' '.$messages['RUB'].' (с учетом скидки в '.$proc.'%)</option>'; } else { $data .= '<option value="'.$row->id.'">'.$time.' - '.$pirce.' '.$messages['RUB'].'</option>'; } } exit(json_encode(array('status' => '1', 'data' => $data, 'text' => $text))); } if(isset($_POST['get_server_store'])) { $id = checkJs($_POST['id'], "int"); $type = checkJs($_POST['type'], "int"); if(empty($id)) { exit (); } if(empty($type)) { $type = 0; } $STH = $pdo->query("SELECT `monitoring`.*, `servers`.`rcon`,`servers`.`binds`,`servers`.`type` FROM `monitoring` LEFT JOIN `servers` ON `monitoring`.`sid`=`servers`.`id` WHERE `monitoring`.`sid`='$id'"); $STH->setFetchMode(PDO::FETCH_OBJ); $row = $STH->fetch(); if(empty($row->id)) { $STH = $pdo->prepare("SELECT `id`,`ip`,`port`,`name`,`address`,`rcon`,`game`,`binds`,`type` FROM `servers` WHERE `id`=:id LIMIT 1"); $STH->setFetchMode(PDO::FETCH_OBJ); $STH->execute(array(':id' => $id)); $row = $STH->fetch(); $row->map = 0; $row->name = '0'; $row->players_max = 0; $row->players_now = 0; $row->sid = $row->id; } if($row->type == 0 || $row->type == 1) { $disp = 'disp-n'; } else { $disp = ''; } if(($row->map != '0') and file_exists('../files/maps_imgs/'.$row->map.'.jpg')) { $map = '/files/maps_imgs/'.$row->map.'.jpg'; } else { $map = '/files/maps_imgs/none.jpg'; } if($row->map == '0') { $row->map = "Не определено"; } if($row->name == '0') { $row->name = "Не определено"; } $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $tpl->load_template('elements/server_min.tpl'); $tpl->set("{name}", $row->name); $tpl->set("{map_img}", $map); $tpl->set("{map_name}", $row->map); $tpl->set("{template}", $conf->template); $tpl->set("{max}", $row->players_max); $tpl->set("{now}", $row->players_now); $tpl->set("{ip}", $row->ip); $tpl->set("{port}", $row->port); $tpl->set("{id}", $row->sid); $tpl->set("{disp}", $disp); $tpl->set("{site_host}", $site_host); $tpl->set("{address}", $row->address); $tpl->set("{rcon}", $row->rcon); $tpl->compile('content'); $tpl->clear(); if($type == 1) { $binds = explode(';', $row->binds); $binds_data = ''; if($binds[0]) { $binds_data .= "$('#store_type option[value="1"]').removeAttr('disabled');"; $binds_data .= "$('#store_type option[value="1"]').attr('class', 'disp-b');"; } else { $binds_data .= "$('#store_type option[value="1"]').attr('disabled', '');"; $binds_data .= "$('#store_type option[value="1"]').attr('class', 'disp-n');"; } if($binds[1]) { $binds_data .= "$('#store_type option[value="2"]').removeAttr('disabled');"; $binds_data .= "$('#store_type option[value="2"]').attr('class', 'disp-b');"; } else { $binds_data .= "$('#store_type option[value="2"]').attr('disabled', '');"; $binds_data .= "$('#store_type option[value="2"]').attr('class', 'disp-n');"; } if($binds[2]) { $binds_data .= "$('#store_type option[value="3"]').removeAttr('disabled');"; $binds_data .= "$('#store_type option[value="3"]').attr('class', 'disp-b');"; } else { $binds_data .= "$('#store_type option[value="3"]').attr('disabled', '');"; $binds_data .= "$('#store_type option[value="3"]').attr('class', 'disp-n');"; } $tpl->result['content'] .= "<script>change_store_bind_type(0);".$binds_data."</script>"; } $tpl->show($tpl->result['content']); $tpl->global_clear(); } if(isset($_POST['get_user_achievs'])){ //$user_id = clean($_POST['id'], "int"); $user_auth = checkJs($_POST['user_auth'],null); $tpl = new Template; $tpl->dir = '../templates/'.$conf->template.'/tpl/'; $j=0; if(!empty($user_auth)) { $STH = $pdo->prepare("SELECT *, `achievs`.`rus_name`, `achievs`.`value`, `achievs`.`ach_img`, `achievs`.`description` FROM `achievs_stats` LEFT JOIN achievs ON `achievs`.`unic_id` = `achievs_stats`.`ach_id` WHERE `achievs_stats`.`user_auth`=:user_auth ORDER BY `achievs_stats`.`ach_id`"); $STH->setFetchMode(PDO::FETCH_OBJ); $STH->execute(array( ':user_auth' => $user_auth )); while($row = $STH->fetch()) { $j++; $tmpDate = $row->collect_date; if($tmpDate == '0000-00-00 00:00:00') { $tmpDate = ''.$row->curr_value.' из '.$row->value.''; $status = 'info'; } else if($row->ach_collect == 1) $status = 'success'; $tpl->load_template('elements/achievs.tpl'); $tpl->set("{ach_id}", $row->ach_id); $tpl->set("{rus_name}", $row->rus_name); $tpl->set("{value}", $row->value); $tpl->set("{ach_img}", $row->ach_img); $tpl->set("{description}", $row->description); $tpl->set("{curr_value}", $row->curr_value); $tpl->set("{ach_collect}", $row->ach_collect); $tpl->set("{collect_date}", $tmpDate); $tpl->set("{status}", $status); $tpl->compile( 'achievs' ); $tpl->clear(); } } if($j == 0){ $tpl->result['achievs'] = '<tr><td colspan="10">Нет достижений</td></tr>'; } $tpl->show($tpl->result['achievs']); $tpl->global_clear(); exit(); }В настоящее время в сфере обеспечения безопасности веб-сайтов и приложений возникла очень интересная ситуация: с одной стороны, некоторые разработчики уделяют особое внимание безопасности, с другой, они напрочь забывают о некоторых видах атак и не считают ошибки, позволяющие выполнить данные атаки, уязвимостями. Например, к такой категории можно отнести CSRF (Сross Site Request Forgery). Эта атака позволяет производить различные действия на уязвимом сайте от имени авторизованного пользователя. Если вы не слышали о таком, то я рекомендую прочитать соответствующую статью в Википедии, чтобы иметь общее представление об этом виде атак. Основная часть статьи предназначена тем, кто обеспокоен правильной защитой своих сайтов от CSRF.

Замечание 1: если подходить формально, то CSRF является атакой, а не уязвимостью, как и XSS. Уязвимостью является неправильная обработка входных данных, а CSRF это использует.

Замечание 2: если какие-то ошибки показались вам очевидными и не заслуживающими упоминания, то я рад за вас. Однако данный материал основан на реальных уязвимостях крупных сайтов, а каждый пункт показывает ошибку какой-либо команды разработчиков, обернувшуюся дырой в безопасности.

Список ошибок:

1) Полностью отсутствует защита от CSRF.

По своему опыту могу сказать, что в настоящее время это — самая распространенная ошибка. Ее можно встретить как на малопосещаемых блогах, так и на крупных проектах. Единственная уважительная причина не использовать защиту от данного вида атак — сайт не хранит никакие пользовательские данные, а вы не используете панель администратора для редактирования материалов.

2) Защищены не все запросы.

Я бы поставил эту ошибку на второе место по распространенности. На многих сайтах, где реализована какая-либо защита от CSRF, можно найти уязвимые запросы. Например, если вы воспользуетесь поиском Хабра habrahabr.ru/search/?q=CSRF, то увидите значительное количество статей, повествующих о найденных уязвимостях на тех сервисах, где есть защита.

Вы должны защищать абсолютно все запросы, которые изменяют что-либо на сайте. Вы добавили токен в форму смены адреса электронной почты, и злоумышленник не сможет завладеть аккаунтом вашего пользователя, изменив от его имени почту, а затем и пароль? Здорово. Вот только такая мера бесполезна, если можно просто отправить запрос на перевод денег с аккаунта жертвы на кошелек атакующего, минуя вашу защиту.

Удобство обеспечения безопасности — одна из причин использовать только метод POST для запросов, изменяющих данные пользователя. Если вы следуете этому совету, то необходимо просто убедиться, что все POST-запросы содержат надежный и правильный токен. Об этом речь пойдет ниже.

3) Использование для защиты от CSRF чего-либо, кроме токенов.

Казалось бы, очень удобно использовать HTTP referer (https://ru.wikipedia.org/wiki/HTTP_referer) для защиты от атак. Если в этом заголовке не страницы с вашего домена, то запрос был подделан. Но не все так радужно. У небольшой части пользователей HTTP referer может быть пуст по разным причинам. Кроме того, он может быть подделан с использованием старых версий Flash, что подставляет под удар тех, кто очень долго ничего не обновлял на своем компьютере.

Как насчет использования капчи? Я слышал достаточно большое количество вопросов от разработчиков о возможности их использования для защиты от атаки. Мой однозначный ответ — нет. Во-первых, вы явно не будете заставлять пользователя вводить капчу на каждый чих: это приведет к ошибке № 2. Во-вторых, далеко не все способы реализации капч обеспечат вас должной защитой, которую злоумышленник не сможет обойти. Поскольку эта тема является весьма спорной и актуальной, в дальнейшем я посвящу ей отдельную статью.

Для защиты от CSRF вы должны использовать анти-CSRF токены и только их. Лишь они обеспечивают должную защиту ваших сайтов. В общих чертах о механизме токенов рассказано в Википедии:

4) Отсутствие проверки анти-CSRF токена при обработке запроса.

Подобную ошибку я встречал на сайтах весьма серьезных компаний, чья безопасность должна быть на высоте.

В самом запросе токен есть, а при его обработке он не проверяется. Можно вставить в это поле любую строку, запрос все равно будет корректно обработан. Комментировать тут особенно нечего, надо только указать, что применение функции isset() php.net/manual/ru/function.isset.php для проверки токена совершенно недопустимо.

5) Частичная проверка анти-CSRF токена.

Данную ошибку я встретил сразу на нескольких крупных сайтах рунета в разных вариациях. Например, один из сайтов использовал токены вида «Имя_пользователя.Текущее_время.Длинное_случайное_число». При этом проверялось только соответствие имени пользователя в токене и логина того, от чьего имени был отправлен запрос. Это немного усложняет атаку, но не делает ее невозможной.

6) Возможность использовать один токен для разных пользователей.

Данную ошибку я встретил один раз, но на достаточно крупном сайте, так что считаю необходимым упомянуть ее. Злоумышленник мог зарегистрировать новый аккаунт на сайте, скопировать токен из исходного кода страницы и использовать его для CSRF. Не допускайте такой ошибки, так как она полностью уничтожает все плюсы токенов на вашем сайте.

7) Недостаточная длина токена.

Ваш токен должен быть настолько длинным, чтобы злоумышленник потратил на его подбор как минимум столько же времени, сколько и на подбор пароля пользователя. Я встречал токены из 2 символов, они не сильно помогут, если кто-то очень сильно захочет осуществить CSRF-атаку.

![8)]() Предсказумые токены.

Предсказумые токены.

При разработке алгоритма генерации токена обязательно используйте случайные данные в токене (совет актуален, если вы разрабатываете всю систему с нуля. В случае использования фреймворка или CMS вы должны полагаться на их разработчиков). Поверьте, токен вида «md5(user_id)» — очень плохая идея.

9) Отсутствие токенов в админ-панели или системе для сотрудников техподдержки.

Даже если весь доступный вашим пользователям сайт защищен от CSRF, то не стоит забывать про панель администратора. В одной известной в узких кругах биллинг-системе было много CSRF именно в панели администратора (хотя они были и в публичной части системы, но это не так важно). И любой, кто знал структуру запросов, мог использовать CSRF-атаку на сотрудника техподдержки и получить доступ к данным всех клиентов компании, использующей данную биллинг-систему. Единственная проблема — необходимо узнать структуру запросов: для этого можно использовать социальную инженерию, скачать копию в открытых источниках или просто взломать менее защищенный сайт, использующий такую же систему.

10) Передача токенов в открытом виде, особенно в GET-запросах.

На нескольких сайтах я видел ситуации, когда токены пользователей передавались в открытом виде: если токен содержится в адресе страницы, то пользователь может скопировать ссылку целиком и разместить ее где-нибудь, даже не подозревая об опасности. Вам не нужно сильно беспокоиться о скрытой передаче токенов только тогда, когда они одноразовые, а пользователь может случайно раскрыть только использованный токен. Однако это все равно не очень хорошо, так как сигнализирует о некоторых проблемах с архитектурой приложения: например, вы используете GET, а не POST для запросов, изменяющих пользовательские данные.

Наличие этих ошибок даже на крупных и серьезных сайтах показывает, что проблема защиты от CSRF-атак стоит достаточно остро. Безусловно, этот список не является исчерпывающим. Я уверен, что можно найти еще несколько ошибок и способов их эксплуатации. Однако если вы проверите свои сайты на наличие проблем, описанных в этой статье, и исправите их, то значительно повысите защищенность проекта.

Недопустимый токен CSRF. Пожалуйста, попробуйте отправить форму

Я получаю это сообщение об ошибке каждый раз, когда я пытаюсь представить форме:

недопустимый маркер CSRF. Пожалуйста, попробуйте повторно отправить форму

13 ответов

вам нужно добавить _token в форме я.е

на данный момент в вашей форме отсутствует поле токена CSRF. Если вы используете функции формы веточки для отображения вашей формы, как form(form) это автоматически отобразит поле токена CSRF для вас, но ваш код показывает, что вы визуализируете свою форму с raw HTML, как <form></form> , поэтому вам нужно вручную отобразить поле.

или просто добавьте > перед закрывающим тегом формы.

согласно docs

это отображает все поля, которые еще не были отображены для данного форма. Это хорошая идея, чтобы всегда иметь это где-то внутри формы. как он будет отображать скрытые поля для вас и сделать любые поля, которые вы забыли чтобы сделать более очевидным (так как он будет отображать поле для вас).

Также вы можете увидеть это сообщение об ошибке, если ваша форма имеет много элементов.

эта опция в php.ini причина проблемы

проблема в том, что _token пропускает запрос PUT (GET) Таким образом, вы можете увеличить стоимость.

кроме того, это касается больших файлов. Увеличение

опция решит проблему

это происходит потому, что формы по умолчанию содержат защиту CSRF, которая в некоторых случаях не требуется.

вы можете отключить эту защиту CSRF в своем классе формы в getDefaultOptions способ такой:

если вы не хотите отключать защиту CSRF, вам нужно отобразить поле защиты CSRF в вашей форме. Это можно сделать с помощью > в вашем файле представления, например:

> отображает все поля, которые вы не ввели вручную.

перед </form> tag put:

он автоматически вставит другие важные (скрытые) входы.

в дополнение к другим предложениям вы можете получить ошибки токена CSRF, если ваше хранилище сеансов не работает.

в недавнем случае мой коллега изменил «session_prefix» на значение, в котором было пробел.

это сломанное хранилище сеансов, что, в свою очередь, означало, что моя форма не смогла получить токен CSRF из сеанса.

У меня была эта проблема со странным поведением: очистка кэша браузера не исправила ее, но Очистка файлов cookie (то есть файла cookie идентификатора сеанса PHP) решила проблему.

Это должно быть сделано после вы проверили все другие ответы, включая проверку вас do имейте токен в скрытом поле ввода формы.

недавно у меня была эта ошибка. Оказывается, Мои настройки cookie были неправильными в config.в формате YML. Добавление cookie_path и cookie_domain параметры framework.session исправил.

Если вы не хотите использовать form_row или form_rest и просто хотите получить доступ к значению _token в шаблоне twig. Используйте следующее:

в моем случае у меня возникли проблемы с аннотацией maxSize в сущности, поэтому я увеличил ее с 2048 до 20048.

надеюсь, что этот ответ поможет!

если вы преобразовали свою форму из простого HTML в twig, убедитесь, что вы не пропустили удаление закрытия </form> — тег. Глупая ошибка, но как я обнаружил, это возможная причина этой проблемы.

когда я получил эту ошибку, я не мог понять сначала. Я использую form_start() и form_end() для генерации формы, поэтому я не нужно явно добавлять маркер С form_row(form._token) , или использовать form_rest() чтобы получить его. он уже должен был быть добавлен автоматически form_end() .

проблема заключалась в том, что представление, с которым я работал, было преобразовано из простого HTML в twig, и я пропустил удаление закрытия </form> — тег, поэтому вместо :

это на самом деле похоже на то, что может вызвать ошибку, но, по-видимому, это не так, поэтому когда form_end() выходы form_rest() , форма уже закрыта. Фактический сгенерированный источник страницы формы был похож это:

очевидно, решение удалить лишний закрывающий тег и может выпить еще кофе.

Я столкнулся с аналогичной проблемой. После того, как поле токена было фактически отображено (см. принятый ответ), я проверил свои куки. Было 2(!) cookies для домена в моем браузере Chrome, по-видимому, потому, что я запускал приложение в том же домене, что и другое приложение, но с другим портом (т. е. mydomain.com установите исходный файл cookie, пока приложение buggy работает на mydomain.com: 123) Теперь, по-видимому, Chrome отправил неправильный cookie, поэтому защита CSRF не смогла связать токен с правильный сеанс.

Fix: очистите все куки для рассматриваемого домена, убедитесь, что вы не запускаете несколько приложений в одном домене с разными портами.

у меня была та же ошибка, но в моем случае проблема заключалась в том, что мое приложение использовало несколько доменов первого уровня, в то время как cookie использовал один. Удаление cookie_domain: «.%domain%» с framework.session на config.yml вызвал cookies по умолчанию для любого домена, в котором была форма, и это исправило проблему.

это кажется проблемой при использовании bootstrap, если вы не визуализируете форму с помощью >. Кроме того, проблемы, похоже, возникают только при вводе type=»hidden». Если вы проверите страницу с формой, вы обнаружите, что скрытый ввод не является частью разметки вообще или он визуализируется, но не передается по какой-либо причине. Как было предложено выше, добавление > или упаковка ввода, как показано ниже, должны сделать трюк.

Что означает ошибка «CSRF токен истек»

Если вы столкнулись с ошибкой «истек CSRF-токен» — читайте нашу статью. Из неё вы узнаете, как работает CSRF-token защита, и что делать, если CSRF токен истек.

Что такое CSRF

CSRF (англ. cross-site request forgery) — это межсайтовая подделка запроса. Это атака, которой может подвергаться любой веб-ресурс или веб-приложение. В первую очередь это касается сайтов, которые используют cookies, сертификаты авторизации и браузерную аутентификацию. В результате атаки страдают клиенты и репутация ресурса.

Вредоносный скрипт прячется в коде сайта или обычной ссылке. С помощью него мошенник получает доступ к конфиденциальной информации: платежным реквизитам, логину и паролю, личной переписке. После того как данные “в кармане”, хакер может изменить пароль, указать свой номер телефона или email, перевести деньги на свой счёт и многое другое.

Как работает CSRF-атака

Злоумышленник может использовать фишинговую ссылку — это наиболее распространенный способ обмана. В этом случае атака работает по следующей схеме:

- Злоумышленник создаёт поддельную страницу, очень похожую на оригинальную, и встраивает её в сайт. В коде ссылка может выглядеть так: <a href=“вредоносная ссылка”>Unsubscribe here</a>.

- Пользователь переходит с одной страницы сайта на другую (например, на страницу оплаты) и вместо реальной страницы попадает на поддельную.

- Пользователь совершает действие на странице, например, оплачивает товар или вводит данные авторизации.

- Информация или денежные средства вместо оригинального сервера уходят на сервер мошенника.

CSRF-атаки случаются из-за того, что без специальных настроек сервер не может с точностью в 100% определить, кто именно выполняет действия со стороны пользователя. Он не может проверить, действительно ли на кнопку “оплатить” нажал тот пользователь, который изначально открыл страницу с оплатой. Хакеры активно используют этот люфт в безопасности HTTP-запросов и применяют вредоносные скрипты. Однако от атаки можно защититься с помощью CSRF-токенов.

Что такое CSRF-token и как он работает

В общем понимании токен — это механизм, который позволяет идентифицировать пользователя или конкретную сессию для безопасного обмена информацией и доступа к информационным ресурсам. Токены помогают проверить личность пользователя (например, клиента, который онлайн получает доступ к банковскому счёту). Их используют как вместо пароля, так и вместе с ним. Токен — это в каком-то смысле электронный ключ.

CSRF-token — это максимально простой и результативный способ защиты сайта от CSRF-мошенников. Он работает так: сервер создаёт случайный ключ (он же токен) и отправляет его браузеру клиента. Когда браузер запрашивает у сервера информацию, сервер, прежде чем дать ответ, требует показать ключ и проверяет его достоверность. Если токен совпадает, сессия продолжается, а если нет — прерывается. Токен действителен только одну сессию — с новой сессией он обновляется.

Чтобы получить ответ от сервера, используются разные методы запроса. Условно они делятся на две категории: те, которые не изменяют состояние сервера (GET, TRACE, HEAD), и те, которые изменяют (PUT, PATCH, POST и DELETE). Последние имеют большую CSRF-уязвимость и поэтому должны быть защищены в первую очередь.

При создании и использовании токена должны соблюдаться следующие условия:

нахождение в скрытом параметре;

генерация с помощью генератора псевдослучайных чисел;

ограниченное время жизни (одна сессия);

уникальность для каждой транзакции;

устойчивый к подбору размер (в битах);

Типы токенов

Существует три основных типа токенов по способу генерации:

- Synchronizer Tokens или Anti-CSRF (токены синхронизации). В этом случае инициатором ключа выступает сервер — на нём хранится исходная шифровка. Когда браузер обращается к серверу и предъявляет ему ключ, сервер сравнивает его с исходником и в зависимости от результата продолжает или прерывает сессию.

- Double Submit Cookie (двойная отправка куки). При этом способе токен нигде не хранится. Когда браузер обращается к серверу впервые за сессию, сервер генерирует и передаёт ему ключ в двух формах: через куки и в одном из параметров ответа. При следующих обращениях браузера сервер дважды проверяет правильность ключа — в параметрах и в куках.

- Encrypted Token (зашифрованный токен). Этот способ предполагает, что ключом шифруется какая-то часть информации о клиенте, которая содержится в браузере. При первом запросе браузера сервер получает информацию о пользователе, зашифровывает её и передаёт браузеру токен. При следующем взаимодействии сервер расшифровывает токен и сверяет информацию.

Помимо токенов, для защиты используется флаг Same-Site (большинство браузеров его поддерживает). Он работает напрямую для cookies и позволяет помечать куки конкретного домена. Сервер проверяет, содержатся ли нужные пометки в куках страницы, с которых происходит оплата или вносятся изменения. Если пометок нет — сессия прекращается.

Также в качестве меры защиты на страницах сайта настраивают форму с капчей. Это особенно актуально для страниц смены пароля или совершения денежных транзакций.

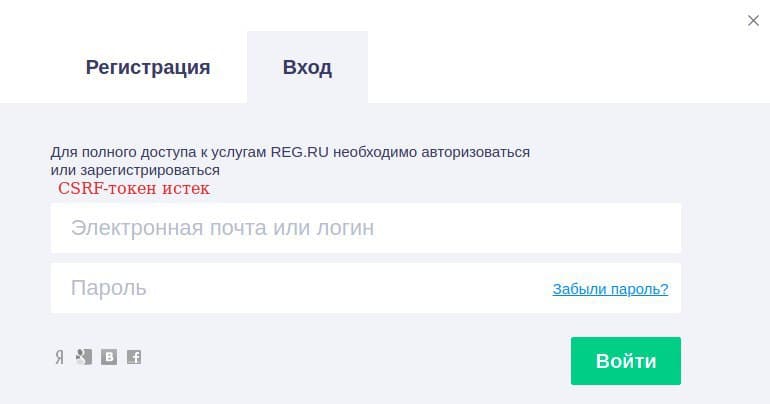

«Истек срок действия токена» или «CSRF-значение недопустимо»: что это значит и что делать

Даже при авторизации на сайтах, для которых настроена защита от атак, можно встретить следующие варианты сообщения об ошибке: «Недопустимое CSRF-значение»/«CSRF-токены не совпадают» или «Token expired» (в переводе — срок действия токена истек). Сообщение может отображаться как на английском, так и на русском. Пример ошибки при авторизации на сайте REG.RU:

Обычно ошибка возникает по двум основным причинам:

сервер некорректно сгенерировал токен;

срок токена истек — пользователь долго не совершал никаких действий на странице.

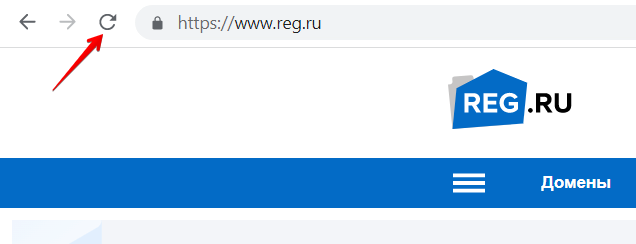

В обоих случаях исправить проблему поможет перезагрузка страницы — вы запустите новую сессию, а значит, сервер и браузер договорятся о новом рабочем токене. Для этого нажмите на значок обновления страницы:

Иногда ошибка возникает из-за расширений защиты конфиденциальности или плагинов блокировки рекламы (например, Ghostery, UBlock Origin, Blur), которые настроены у пользователя. В этом случае можно отключить расширение. Также можно добавить сайт, на котором появилось сообщение, в список доверенных сайтов.

На примере сайта reg.ru покажем, что для этого нужно:

- Откройте настройки Chrome:

- В списке слева выберите Конфиденциальность и безопасность, а затем Файлы cookie и другие данные сайтов.

- Внизу страницы откройте Сайты, которые всегда могут использовать файлы cookie и кликните Добавить.

- Введите «[*.]www.reg.ru» и нажмите Добавить.

- Нажмите Все файлы cookie и данные сайта и удалите все записи, которые связаны с сайтом reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

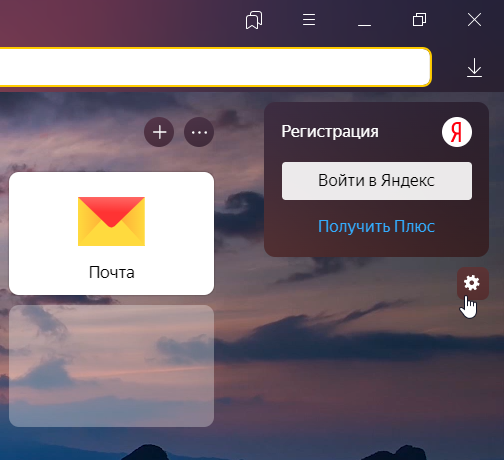

- Откройте настройки браузера Яндекс:

- Перейдите на Сайты — Расширенные.

- Кликните Настройки… для первого параметра в списке. Затем на вкладке «Разрешена» введите www.reg.ruи кликните Добавить.

- Добавьте адрес сайта для всех параметров списка по аналогии.

- Откройте настройки Safari комбинацией Cmd + , (⌘,).

- Перейдите на вкладку Конфиденциальность и проверьте, что в пункте «Файлы cookie и данные веб-сайтов» не выбрано «Блокировать все файлы cookie». Если это так, снимите настройки.

- Кликните Управление данными веб-сайтов и удалите все записи, которые относятся к www.reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

В некоторых случаях сгенерировать верный токен мешают локальные настройки куки в браузере. Чтобы сессия прошла успешно, достаточно вернуть дефолтные настройки.

Заключение

Успешная атака CSRF позволяет хакеру действовать на сайте от имени другого зарегистрированного посетителя. Чтобы мошенник не добрался до конфиденциальных данных, для сайта нужно настроить один из типов CSRF-токенов. Токены позволяют серверу и браузеру безопасно обмениваться информацией в течение сессии. Однако даже на безопасных сайтах можно столкнуться с ошибкой «токен CSRF истек». В этом нет ничего страшного. Чтобы возобновить подключение, достаточно обновить страницу браузера.

I am getting an error from the token I am receiving through google sign in android:

{ «error»: «invalid_token», «error_description»: «Invalid Value» }

I also noticed that my token looks a bit short compared to the one I am getting in iOS:

ya29.4AFYx2XNZ1sdfdzhWo-of-fSpsDPjgmATx-J82mCjqZJXglwj8VOvedpY_YXJgEVIWe

I am getting the token like this:

private class RetrieveTokenTask extends AsyncTask<String, Void, String> {

@Override

protected String doInBackground(String... params) {

String accountName = params[0];

String scopes = "oauth2:profile email";

String token = null;

try {

token = GoogleAuthUtil.getToken(getActivity().getApplicationContext(), accountName, scopes);

} catch (IOException e) {

Log.e(TAG, e.getMessage());

} catch (UserRecoverableAuthException e) {

//startActivityForResult(e.getIntent(), REQ_SIGN_IN_REQUIRED);

} catch (GoogleAuthException e) {

Log.e(TAG, e.getMessage());

}

return token;

}

@Override

protected void onPostExecute(String token) {

super.onPostExecute(token);

Log.i("Token Value: ", token);

}

}

Any idea what might be happening, or how to debug more in depth the problem?

Я столкнулся с этой проблемой и решил ее. Есть несколько возможных причин.

1. Проблемы с кодированием URL (если проблема возникает «случайно»)

Если это происходит случайно, у вас могут возникнуть проблемы с кодировкой URL. По неизвестным причинам токен не предназначен для защиты URL-адресов, что означает, что он может содержать недопустимые символы при передаче через URL-адрес (например, при отправке по электронной почте).

В этом случае следует использовать HttpUtility.UrlEncode(token) и HttpUtility.UrlDecode(token).

Как сказал в своих комментариях oão Pereira, UrlDecode не UrlDecode (или иногда нет?). Попробуйте оба, пожалуйста. Благодарю.

2. Несоответствующие методы (электронная почта против паролей)

Например:

var code = await userManager.GenerateEmailConfirmationTokenAsync(user.Id);

а также

var result = await userManager.ResetPasswordAsync(user.Id, code, newPassword);

Токен, сгенерированный поставщиком электронной почты, не может быть подтвержден провайдером сброса пароля-токена.

Но мы увидим причину, почему это происходит.

3. Различные экземпляры токенов

Даже если вы используете:

var token = await _userManager.GeneratePasswordResetTokenAsync(user.Id);

вместе с

var result = await _userManager.ResetPasswordAsync(user.Id, HttpUtility.UrlDecode(token), newPassword);

ошибка все еще может произойти.

Мой старый код показывает, почему:

public class AccountController : Controller

{

private readonly UserManager _userManager = UserManager.CreateUserManager();

[AllowAnonymous]

[HttpPost]

public async Task<ActionResult> ForgotPassword(FormCollection collection)

{

var token = await _userManager.GeneratePasswordResetTokenAsync(user.Id);

var callbackUrl = Url.Action("ResetPassword", "Account", new { area = "", UserId = user.Id, token = HttpUtility.UrlEncode(token) }, Request.Url.Scheme);

Mail.Send(...);

}

а также:

public class UserManager : UserManager<IdentityUser>

{

private static readonly UserStore<IdentityUser> UserStore = new UserStore<IdentityUser>();

private static readonly UserManager Instance = new UserManager();

private UserManager()

: base(UserStore)

{

}

public static UserManager CreateUserManager()

{

var dataProtectionProvider = new DpapiDataProtectionProvider();

Instance.UserTokenProvider = new DataProtectorTokenProvider<IdentityUser>(dataProtectionProvider.Create());

return Instance;

}

Обратите внимание, что в этом коде каждый раз, когда создается UserManager (или new -ed), также создается новый dataProtectionProvider. Поэтому, когда пользователь получает электронное письмо и щелкает ссылку:

public class AccountController : Controller

{

private readonly UserManager _userManager = UserManager.CreateUserManager();

[HttpPost]

[AllowAnonymous]

[ValidateAntiForgeryToken]

public async Task<ActionResult> ResetPassword(string userId, string token, FormCollection collection)

{

var result = await _userManager.ResetPasswordAsync(user.Id, HttpUtility.UrlDecode(token), newPassword);

if (result != IdentityResult.Success)

return Content(result.Errors.Aggregate("", (current, error) => current + error + "rn"));

return RedirectToAction("Login");

}

AccountController больше не является старым, _userManager и _userManager и его поставщик токенов. Таким образом, новый поставщик токенов потерпит неудачу, потому что у него нет этого токена в памяти.

Таким образом, нам нужно использовать один экземпляр для провайдера токенов. Вот мой новый код, и он отлично работает:

public class UserManager : UserManager<IdentityUser>

{

private static readonly UserStore<IdentityUser> UserStore = new UserStore<IdentityUser>();

private static readonly UserManager Instance = new UserManager();

private UserManager()

: base(UserStore)

{

}

public static UserManager CreateUserManager()

{

//...

Instance.UserTokenProvider = TokenProvider.Provider;

return Instance;

}

а также:

public static class TokenProvider

{

[UsedImplicitly] private static DataProtectorTokenProvider<IdentityUser> _tokenProvider;

public static DataProtectorTokenProvider<IdentityUser> Provider

{

get

{

if (_tokenProvider != null)

return _tokenProvider;

var dataProtectionProvider = new DpapiDataProtectionProvider();

_tokenProvider = new DataProtectorTokenProvider<IdentityUser>(dataProtectionProvider.Create());

return _tokenProvider;

}

}

}

Его нельзя назвать элегантным решением, но оно попало в корень и решило мою проблему.